CLIguide

SonicOS 企业级命令行接口 (E-CLI) 提供无需 SonicOS Web 管理界面而使用一种简捷、强大的方式配置 Dell SonicWALL 网络安全设备。您可以在命令行逐一使用 CLI 命令或使用脚本进行配置任务自动化。

本附录包含用于 SonicOS 6.2 固件的命令行接口 (CLI) 命令的分类列表。各命令都具有描述,在需要时还包含使用示例。

有关 SonicOS 6.2 固件的命令行接口 (CLI) 命令的列表,请参阅《SonicOS 6.2 CLI 参考指南》。

本简介包含以下章节:

• 文本惯例

• 输入数据格式规范

• CLI 提示规范

• 编辑和完成功能

• 命令层次结构

• 密码

注 完整的《SonicWALL CLI 命令参考》包含在 SonicOS 在线帮助中。要访问《命令参考》,从

SonicOS GUI 单击帮助按钮然后浏览至附录 > CLI 指南。

粗体文本表示通过与用户界面的互动执行命令。

Courier 粗体文本表示使用 CLI 输入的命令和文本。

斜体文本表示第一次出现某新术语或者书名和须强调的文字。在本命令摘要中,以斜体显示的项目表示用户指定的信息。

尖括号 (“< >”) 中的项目是必填信息。

方括号 (“[ ]”) 中的项目是选填信息。

用竖线 (“|”) 分隔的项目是选项。您可以选择其中任一个。

注 虽然在本指南中,命令字符串可能显示在多行中,但必须输入在一行中,期间不得有回车,完整命令的结尾处除外。

下表介绍最常见命令可接受的数据格式。H 表示一个或多个十六进制位(0-9 和 A-F)。D 表示一个或多个小数位。

表 1

|

输入数据格式

防火墙名称可通过 SonicOS Web UI 在系统 > 管理页面配置,代替 NSA3600 或 SM9600 等一般产品名称用于整个 CLI 中的提示语。

这样,管理员可以更容易识别当前正在管理的防火墙以及企业结构中哪些部门正在使用哪些防火墙。例如,管理员可以使用“市场营销”、“技术出版物”、“工程”、“测试”等名称命名多个 NSA3600。

如果未配置防火墙名称,则默认为设备的序列号或 MAC 地址,因此提示语类似于:

C0EAE4599008>

本文档的范例使用 NSA3600 作为设备的配置名称,因此也用于范例中的提示语。

您可以使用单独的按键和控制键组合帮助使用 CLI。下表介绍按键和控制键组合的功能。

表 2

|

按键参考

大多数配置命令需要填写命令中的所有字段。对于有多个可能的完成命令的命令,Tab 或 ? 键显示所有选项。

: : : : myDevice> show [TAB]

|

如果命令可通过用户输入唯一识别,Tab 键还可用于完成命令。

myDevice> show al [TAB]

显示

myDevice> show alerts

此外,可以缩写成部分命令的命令是唯一的。以下文字:

myDevice> sho int inf

是以下命令的可接受缩写:

myDevice> show interface info

CLI 配置管理器用于通过离散模式和子模式系统控制设备的硬件和固件。设备的命令符合以下逻辑层次结构。

要在子模式配置项目,通过在父模式中输入命令激活子模式。

例如,要设置默认的 LAN 接口速度或双工,您必须首先输入 configure,然后 interface x0 lan。要返回到更高的配置模式,只需输入 end 或 finished。

SonicWALL 互联网安全设备实现轻松、灵活的配置,同时不降低其配置或网络的安全性。

SonicWALL CLI 目前使用管理员的密码获得访问权限。SonicWALL 设备出厂时的默认密码为 password。设置密码对于访问 SonicWALL 和通过网络进行配置很重要。

如果您无法通过网络连接至设备,可以在串行配置会话期间使用命令 restore 将设备恢复为出厂默认值。

小心 恢复命令擦除设备上的所有设置,保留出厂默认状态。

您可以使用以下三种方法之一配置 SonicWALL 设备:

• 使用串行连接和配置管理器

– IP 地址分配对于设备管理不是必须的。

– 在实际连接至串行电缆时必须对设备进行管理。

• 基于 Web 浏览器的用户界面

– 必须向设备分配 IP 地址以便管理或使用默认的 192.168.168.168。

串行管理和 IP 地址分配

按照以下步骤通过串行连接发起管理会话和设置设备的 IP 地址。

注 SonicWALL 和模块的默认终端设置是 80 列乘 25 行。为了确保最佳显示和减少图像异常的几率,请使用与串行终端软件相同的设置。如需要,可以更改设备的终端设置。使用串行终端软件上的标准 ANSI 设置。

1. 将自带的非调制解调器电缆连至标记为 CONSOLE 的设备端口。将非调制解调器电缆的另一端连至配置的计算机上的串行端口。

2. 启动与连至设备的串行端口通信的所有终端仿真应用程序。使用这些设置:

• 115,200 波特

• 8 数据位

• 无奇偶校验

• 1 停止位

• 无流量控制

3. 按 Enter/回车键。显示初始信息,其后带有设备名> 提示。

通过以太网发起 SSH 管理会话

注 该选项适用于管理不具备可对 CLI 进行控制台访问的电缆的设备。

按照以下步骤通过以太网连接从客户端向设备发起 SSH 管理会话。

1. 将以太网电缆连至标记为 XO 的接口端口。将以太网电缆的另一端连至配置的计算机上的以太网端口。

2. 启动通过连至设备的以太网接口通信的所有终端仿真拟应用程序(例如 PuTTY)。

3. 在仿真应用程序中,输入设备的 IP 目标地址,并输入 22 作为端口编号。

4. 选择 SSH 作为连接类型,并打开连接。

在建立连接后,登录到安全设备:

1. 在用户提示中,输入管理员的用户名。只有管理员用户可以从 CLI 登录。默认的管理员用户名是 admin。该默认值可以更改。

2. 在密码提示中,输入管理员的密码。如果输入了无效的或不匹配的用户名或密码,CLI 提示将返回到用户,并记录一条错误消息“由于登录凭据错误,CLI 管理员登录被拒绝”。CLI 上没有锁定机制。

您可以使用以下三种方法之一配置 Dell SonicWALL 网络安全设备:

注 要在串行连接或 SSH 管理会话中使用 CLI,需要使用终端仿真应用程序(例如 Tera Term)或 SSH 客户端应用程序(例如 PuTTY)。您可以在互联网上查找合适的免费终端仿真应用程序。

注 要在串行连接或 SSH 管理会话中使用 CLI,需要使用终端仿真应用程序(例如 Tera Term)或 SSH 客户端应用程序(例如 PuTTY)。您可以在互联网上查找合适的免费终端仿真应用程序。

要在控制台端口的串行连接上使用 CLI,无需向防火墙分配 IP 地址。

注 防火墙的默认终端设置是 80 列乘 25 行。为了确保最佳显示和减少图像异常的几率,请使用与串行终端软件相同的设置。如需要,可以更改设备的终端设置。使用串行终端软件上的标准 ANSI 设置。

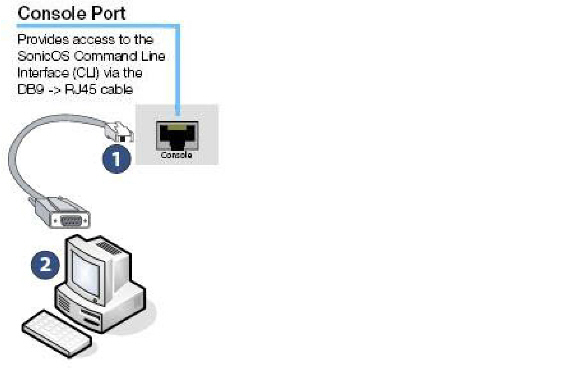

要配置在通过控制台端口的串行连接中使用 CLI 的功能:

1. 将 RJ-45 至 DB-9 的电缆连至标记为 CONSOLE 的设备端口。将电缆的另一端连至配置的计算机上的串行端口。

RJ-45 至 DB-9 串行电缆针脚分配如下所示:

|

RJ-45 至 DB-9 串行电缆针脚图如下所示:

2. 启动与连至设备的串行端口通信的终端仿真应用程序。使用这些设置:

• 115,200 波特

• 8 数据位

• 无奇偶校验

• 1 停止位

• 无流量控制

3. 按 Enter/回车键。显示初始信息,其后带有设备名> 提示。

可以通过以太网电缆连接设备来使用 SSH 客户端访问 CLI。该选项适用于不需要接入防火墙上控制台端口的 RJ-45 至 DB-9 串行电缆的客户。

要使用 SSH 管理,必须向 X0 (LAN) 或 X1 (WAN) 分配 IP 地址或者使用默认 LAN IP 地址 192.168.168.168。

要使用 SSH 管理会话中的 CLI 通过以太网配置功能:

1. 将以太网电缆连至标记为 X0 的接口端口。将以太网电缆的另一端连至配置的计算机上的以太网端口。

2. 启动通过以太网通信的终端仿真应用程序或 SSH 客户端。

3. 在仿真应用程序中,输入 X0 接口的 IP 目标地址,并输入 22 作为端口编号。

4. 选择 SSH 作为连接类型,并打开连接。

您可以通过直接或通过网络连接至设备的 LAN 或 WAN IP 地址从 Web 浏览器使用 HTTPS 安全管理设备。有关 SonicOS 管理界面 (Web UI) 的完整信息,请参阅《SonicOS 6.2 管理员指南》。

SonicOS 中有很多功能无法使用 CLI 配置。以下功能只能在 SonicOS 管理界面 (Web UI) 中配置:

|

安全模式

安全模式是提供从计算机上载固件和重启设备的方式的有限 Web 管理界面。

利用“安全模式”功能,您可以使用简化的管理界面来快速恢复不稳定的配置状态。该管理界面包含与系统 > 设置页面相同的设置。

有关如何在安全模式中重新启动防火墙的说明,请参阅设备的《入门指南》。

注 在安全模式中无法使用 CLI 命令。

本节介绍如何使用命令行接口创建 VPN 策略。您可以使用 CLI 配置所有参数和启用 VPN,无需使用 Web 管理界面。

注 在本例中,另一端的 VPN 策略已创建。

CLI 访问

1. 使用 DB9 至 RJ45 连接器连接 PC 的串行端口与防火墙的控制台端口。

2. 在使用终端仿真器程序(例如 PuTTY 或 Tera Term)时,可以使用以下参数:

• 115,200 波特

• 8 位

• 无奇偶校验

• 1 停止位

• 无流量控制

3. 您可能需要敲击两三次回车键才能看到类似以下所示的命令提示:

• NSA3600>

或

• SM9200>

4. 如果您使用了任何其他 CLI,例如 Unix 外壳或 Cisco IOS,这个过程应该相对容易和相似。它具有自动填写功能,所以您无需输入完整的命令。

5. 如果需要更改配置,您必须进入配置模式。要进入配置模式,输入 configure。

• NSA3600> configure

• (config[NSA3600])>

6. 命令提示更改,并添加了 config 字样将其与正常的模式相区分。现在,您可以配置所有设置,启用和禁用 VPN,并配置防火墙。

配置

本例中,站对站 VPN 被配置为在两个 NSA 3600 设备之间,具有以下设置:

Local NSA 3600 (home):

WAN IP:10.50.31.150

LAN subnet:192.168.61.0

Mask 255.255.255.0

Remote NSA 3600 (office):

WAN IP:10.50.31.104

LAN subnet:192.168.15.0

Mask:255.255.255.0

Authentication Method:IKE using a Pre-Shared Key

Phase 1 Exchange:Main Mode

Phase 1 Encryption:3DES

Phase 1 Authentication SHA1

Phase 1 DH group:2

Phase 1 Lifetime:28800

Phase 2 Protocol:ESP

Phase 2 Encryption:3DES

Phase 2 Authentication:SHA1

Phase 2 Lifetime:28800

No PFS

1. 在配置模式中,为远程网络创建地址对象,并指定名称、区域分配、类型和地址。本例使用名称 OfficeLAN:

(config[NSA3600]> address-object Office LAN

(config-address-object[OfficeLAN])>

注 提示更改为显示地址对象的配置模式。

(config-address-object[OfficeLAN])> zone VPN

(config-address-object[OfficeLAN])> network 192.168.15.0 255.255.255.0

(config-address-object[OfficeLAN])> finished

2. 要显示地址对象,输入命令 show address-object [name]:

NSA3600 > show address-object OfficeLAN

输出类似于:

address-object OfficeLAN

network 192.168.15.0 255.255.255.0

zone VPN

3. 要创建 VPN 策略,输入命令:

vpn policy [name] [authentication method]

(config[NSA3600])> vpn policy OfficeVPN pre-shared

(config-vpn[OfficeVPN])>

注 提示更改为显示 VPN 策略的配置模式。有关 VPN 的所有设置都在此输入。

4. 配置预共享密钥。在本例中,预共享密钥是 sonicwall:

(config-vpn[OfficeVPN])> pre-shared-secret sonicwall

5. 配置 IPSec 网关:

(config-vpn[OfficeVPN])> gw ip-address 10.50.31.104

6. 定义本地和远程网络:

(config-vpn[OfficeVPN])> network local address-object "LAN Primary Subnet"

(config-vpn[OfficeVPN])> network remote address-object "OfficeLAN"

7. 配置 IKE 和 IPSec 建议:

(config-vpn[OfficeVPN])> proposal ike main encr triple-des auth sha1 dh 2

: lifetime 28800

(config-vpn[OfficeVPN])> proposal ipsec esp encr triple-des auth sha1 dh no

: lifetime 28800

8. 在 UI 配置的“高级”选项卡中,启用 VPN 策略的“保持连接”:

(config-vpn[OfficeVPN])> advanced keepalive

9. 要启用 VPN 策略,使用命令 vpn enable [name]:

(config[NSA3600])> vpn enable "OfficeVPN"

10. 使用完成命令保存 VPN 策略并从 VPN 配置模式退出:

(config-vpn[OfficeVPN])> finished

(config[NSA3600])>

配置已完成。

注 命令提示返回到配置模式提示。

查看 VPN 配置

要查看所有配置的 VPN 策略的列表:

1. 输入命令 show vpn policy。输出类似于:

(config[NSA3600])> show vpn policy

Policy:WAN GroupVPN (Disabled)

Key Mode:Pre-shared

Pre Shared Secret:DE65AD2228EED75A

Proposals:

IKE:Aggressive Mode, 3DES SHA, DH Group 2, 28800 seconds

IPSEC:ESP, 3DES SHA, No PFS, 28800 seconds

Advanced:

Allow NetBIOS OFF, Allow Multicast OFF

Management:HTTP OFF, HTTPS OFF

Lan Default GW:0.0.0.0

Require XAUTH:ON, User Group:Trusted Users

Client:

Cache XAUTH Settings:Never

Virtual Adapter Settings:None

Allow Connections To:Split Tunnels

Set Default Route OFF, Apply VPN Access Control List OFF

Require GSC OFF

Use Default Key OFF

Policy:OfficeVPN (Enabled)

Key Mode:Pre-shared

Primary GW:10.50.31.104

Secondary GW:0.0.0.0

Pre Shared Secret: sonicwall

IKE ID:

Local:IP Address

Peer:IP Address

Network:

Local:LAN Primary Subnet

Remote:OfficeLAN

Proposals:

IKE:Main Mode, 3DES SHA, DH Group 2, 28800 seconds

IPSEC:ESP, 3DES SHA, No PFS, 28800 seconds

Advanced:

Keepalive ON, Add Auto-Rule ON, Allow NetBIOS OFF

Allow Multicast OFF

Management:HTTP ON, HTTPS ON

User Login:HTTP ON, HTTPS ON

Lan Default GW:0.0.0.0

Require XAUTH:OFF

Bound To:Zone WAN

2. 要查看某策略的配置,请在双引号中指定策略名称。

例如:

(config[NSA3600])> show vpn policy "OfficeVPN"

输出类似于:

Policy:OfficeVPN (Enabled)

Key Mode:Pre-shared

Primary GW:10.50.31.104

Secondary GW:0.0.0.0

Pre Shared Secret: sonicwall

IKE ID:

Local:IP Address

Peer:IP Address

Network:

Local:LAN Primary Subnet

Remote:OfficeLAN

Proposals:

IKE:Main Mode, 3DES SHA, DH Group 2, 28800 seconds

IPSEC:ESP, 3DES SHA, No PFS, 28800 seconds

Advanced:

Keepalive ON, Add Auto-Rule ON, Allow NetBIOS OFF

Allow Multicast OFF

Management:HTTP ON, HTTPS ON

User Login:HTTP ON, HTTPS ON

Lan Default GW:0.0.0.0

Require XAUTH:OFF

Bound To:Zone WAN

3. 输入命令 show vpn sa [name] 查看活动 SA:

(config[NSA3600])> show vpn sa "OfficeVPN"

Policy:OfficeVPN

IKE SAs

GW:10.50.31.150:500 --> 10.50.31.104:500

Main Mode, 3DES SHA, DH Group 2, Responder

Cookie:0x0ac298b6328a670b (I), 0x28d5eec544c63690 (R)

Lifetime:28800 seconds (28783 seconds remaining)

IPsec SAs

GW:10.50.31.150:500 --> 10.50.31.104:500

(192.168.61.0 - 192.168.61.255) --> (192.168.15.0 - 192.168.15.255)

ESP, 3DES SHA, In SPI 0xed63174f, Out SPI 0x5092a0b2

Lifetime:28800 seconds (28783 seconds remaining)