从一开始,SonicOS 便已在整个用户界面的多数区域内使用地址对象 (AO) 来表示 IP 地址。地址对象提供以下种类:

|

•

|

主机 – 单独的 IP 地址、网络掩码和区域关联。

|

|

•

|

MAC(原始)– 介质访问控制,或者以太网端口的唯一硬件地址。MAC 地址对象用于:

|

在管理界面的其他区域(例如访问规则),MAC 地址对象最初并非允许的目标,因此,由于历史原因,不能使用它们来根据主机的硬件地址控制主机的访问权。

|

•

|

范围 – 起始 IP 地址和结束 IP 地址,包含之间的所有地址。

|

|

•

|

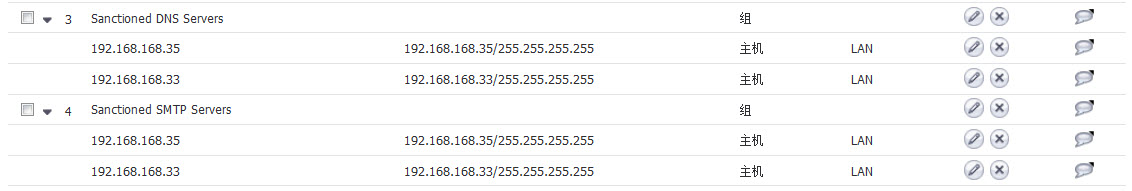

组 – 包含任意类型搭配的地址对象组合。组可能包含其他组、主机、MAC、范围或 FQDN 地址对象。

|

SonicOS 重新定义了 MAC AO 的操作,且支持完全限定域名 (FQDN) AO:

|

•

|

MAC – SonicOS 通过参考防火墙上的 ARP 缓存,将 MAC AO 解析为 IP 地址。

|

|

•

|

FQDN – 完全限定域名(例如“www.reallybadWebsite.com”)将通过防火墙上配置的 DNS 服务器解析为其一个或多个 IP 地址。从零星响应到发送至经过核准的 DNS 服务器的查询,均支持通配符条目。

|

尽管创建地址对象需要的工作多于直接输入 IP 地址,但实施 AO 可提供以下特征,从而对 SonicOS 的管理方案起到补充作用:

|

•

|

区域关联 – 主机、MAC 和 FQDN AO 在定义后都需要显式指定区域。在接口的大多数方面(例如访问规则),区域关联仅供参考之用。真正实用的应用是根据上下文准确地填充地址对象下拉列表,以及分配给用户和群组的“VPN 访问”定义方面;将 AO 用于定义 VPN 访问时,访问规则的自动创建过程会参考 AO 的区域以确定用于规则布置的正确 VPN [区域] 交叉。也就是说,如果将属于 LAN 区域的主机 AO“192.168.168.200 Host”添加到“受信任的用户”用户组的“VPN 访问”,则自动创建的访问规则将被分配至 VPN LAN 区域。

|

|

•

|

管理和处理 – 可以在所有 SonicOS 接口之间轻松使用有多样化类型的地址对象系列,以便快速定义和管理句柄(例如来自访问规则)。利用直接向地址对象组添加成员或从中删除成员的功能,无需直接操作即可有效地修改引用规则和策略。

|

|

•

|

可重用性 – 对象只需定义一次,然后可根据需要轻松引用任意次数。

|

术语“动态地址对象”(DAO) 描述了实现 MAC 和 FQDN AO 的底层框架。通过将 AO 从静态结构转换为动态结构,防火墙 > 访问规则可自动响应网络中发生的变化。

|

例如,在为“*.myspace.com”创建 FQDN AO 时,首先使用在防火墙上配置的 DNS 服务器,将“myspace.com”解析为 63.208.226.40、63.208.226.41、63.208.226.42 和 63.208.226.43(可由 nslookup myspace.com 或同等方法进行确认)。由于大多数 DNS 服务器不允许区域转换,因此通常无法自动枚举域中的所有主机。取而代之的做法是,在来自经过核准的 DNS 服务器的 DNS 响应穿过防火墙时,由防火墙查找这些 DNS 响应。因此,如果防火墙后面的主机查询的外部 DNS 服务器同时也是防火墙上已配置/已指定的 DNS 服务器,防火墙将会分析该响应,查看它是否与任何通配符 FQDN AO 的域名相匹配。

注:如果在上述示例中,工作站客户端-A 在创建“*.myspace.com”AO 之前已经解析并缓存 vids.myspace.com,则防火墙将不会解析 vids.myspace.com,因为该客户端会使用自己的解析器缓存,而不会发出新的 DNS 请求。因此,除非有其他主机对其进行解析,否则防火墙将失去学习 vids.myspace.com 的机会。在 Microsoft Windows 工作站上,可使用命令 ipconfig /flushdns 来清除本地解析器缓存。它将强制客户端解析所有 FQDN,以便防火墙在客户端访问 FQDN 时获得机会学习这些 FQDN。

|

|

|

FQDN 地址对象是通过在网络 > DNS 页面中为防火墙配置的 DNS 服务器进行解析的。由于 DNS 条目往往解析为多个 IP 地址,因此,FQDN DAO 解析过程将会检索主机名被解析成的所有地址(每个 AO 最多可达 256 个条目)。除了将 FQDN 解析为其 IP 以外,解析过程还会关联由 DNS 管理员配置的条目 TTL(生存时间),然后将遵循 TTL,以确保 FQDN 信息不会过时。 |

|

|

FQDN 地址对象是通过在网络 > DNS 页面中为防火墙配置的 DNS 服务器进行解析的。由于 DNS 条目往往解析为多个 IP 地址,因此,FQDN DAO 解析过程将会检索主机名被解析成的所有地址(每个 AO 最多可达 256 个条目)。除了将 FQDN 解析为其 IP 以外,解析过程还会关联由 DNS 管理员配置的条目 TTL(生存时间),然后将遵循 TTL,以确保 FQDN 信息不会过时。 |

|

•

|

MAC 和 FQDN DAO 为访问规则的构建提供了极大的灵活性。MAC 和 FQDN AO 在网络 > 地址对象页面中配置,配置方式与静态地址对象相同。创建这些对象后,将鼠标放在显示项目上可查看其状态,且会在事件日志中记录其添加和删除操作。

可在许多应用程序中引用动态地址对象。以下是如何使用动态地址对象的一些示例。未来版本的 SonicOS 可能会进一步扩展其多用性。

这些应用场景通常采用动态 DNS (DDNS) 注册,以便用户定位家庭网络,因此可以主动使用 FQDN AO 来阻止访问 DDNS 名册内的所有主机。

|

•

|

|

•

|

|

•

|

|

•

|

对于动态配置的 (DHCP) 网络环境而言,通常会结合内部 DNS 服务器来动态注册内部主机 – Microsoft 的 DHCP 和 DNS 服务便是一个常见的示例。可以轻松配置这类网络中的主机动态更新经过适当配置的 DNS 服务器上的 DNS 记录(例如,请参见 Microsoft 知识库文章How to configure DNS dynamic updates in Windows Server 2003,网址为:http://support.microsoft.com/kb/816592/en-us)。

下面展示了典型 DNS 动态更新过程的数据包解析,其中显示了动态配置的主机 10.50.165.249 向(DHCP 提供的)DNS 服务器 10.50.165.3 注册其完全主机名 bohuymuth.moosifer.com:

在这类环境中,采用 FQDN AO 来按照主机名控制访问经过证明可能是行之有效的。这种方法最适用于主机名已知的网络,例如维护了主机名列表或使用了可预测命名规则的情况。

|

•

|

|

•

|

创建地址对象后,如果这些主机在防火墙的 ARP 缓存中,则立即对其进行解析,否则,它们将在地址对象表中显示为未解析状态,直至通过 ARP 激活和发现它们为止:

|

|

•

|

|

•

|

|

•

|

在防火墙 > 访问规则页面的 LAN->WAN 区域相交处,添加以下访问规则:

|