如需 NAT 策略的常规信息,请参见网络 > NAT 策略 。

利用 NAT 策略,可以基于源 IP 地址、目标 IP 地址和目标服务的匹配组合来灵活地控制网络地址转换。利用基于策略的 NAT,可以同时部署不同类型的 NAT。本节包含以下子节:

本章节中的示例将以下列 IP 地址为例,演示 NAT 策略的创建和激活。您可以在下述示例中替入您的 IP 地址,使用这些示例来创建适用于您的网络的 NAT 策略:

|

•

|

接口 X0 上的 192.168.10.0/24 IP 子网

|

|

•

|

接口 X1 上的 67.115.118.64/27 IP 子网

|

|

•

|

接口 X2 上的 192.168.30.0/24 IP 子网

|

|

•

|

X0 IP 地址为 192.168.10.1

|

|

•

|

X1 IP 地址为 67.115.118.68

|

|

•

|

X2“销售”IP 地址为 192.168.30.1

|

|

1

|

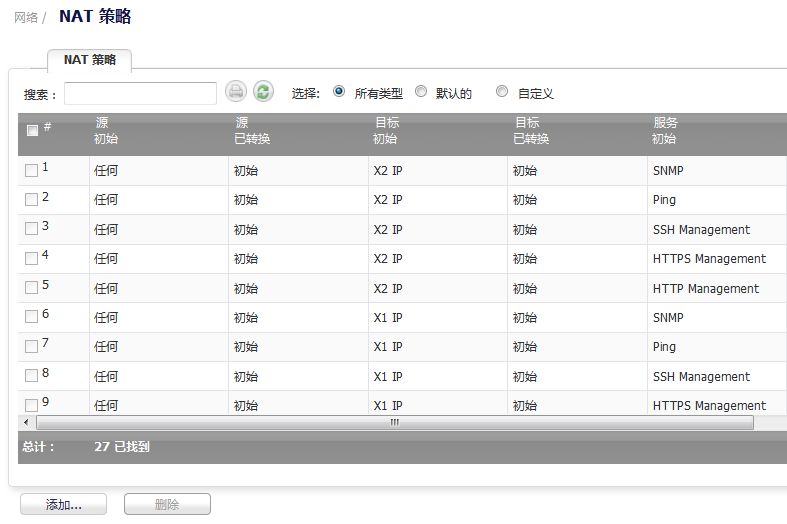

转至网络 > NAT 策略页面。

|

|

2

|

|

3

|

要创建一条 NAT 策略,以便 X2 接口上的所有系统都使用防火墙的 WAN IP 地址发起流量,请选择以下选项:

|

|

4

|

|

5

|

|

1

|

转至网络 > 地址对象页面。

|

|

2

|

|

3

|

在名称字段中输入范围的说明。

|

|

4

|

|

5

|

|

6

|

|

7

|

|

8

|

|

9

|

转至网络 > NAT 策略页面。

|

|

10

|

|

12

|

|

13

|

单击关闭按钮以关闭“添加 NAT 策略”窗口。

|

部署此策略后,防火墙将使用我们所创建的范围内的四个可用 IP 地址动态映射出站流量。

您可以通过在 LAN 接口(默认为 X0 接口)安装位于扩展地址范围的多个系统(例如 192.168.10.10、

192.168.10.100 和 192.168.10.200)并从各个系统访问公共网站 http://www.whatismyip.com,来测试该动态映射。每个系统应显示来自我们已创建并关联到 NAT 策略的范围内的不同 IP 地址。

|

1

|

转至网络 > 地址对象。

|

|

2

|

|

3

|

在名称字段中,为服务器私有 IP 地址输入简短易懂的说明。

|

|

4

|

从区域分配菜单中,选择将服务器分配到的区域。

|

|

5

|

|

6

|

在 IP 地址字段中输入服务器的私有 IP 地址。

|

|

7

|

|

8

|

|

9

|

|

10

|

|

11

|

转至网络 > NAT 策略页面。

|

|

12

|

|

14

|

完成后,单击添加按钮添加并激活 NAT 策略。

|

|

15

|

单击关闭按钮以关闭“添加 NAT 策略”窗口。

|

部署此策略后,在服务器发起流出 WAN 接口(默认为 X1 接口)的流量时,防火墙会将该服务器的专用 IP 地址转换为公用 IP 地址。

可通过在服务器上打开 Web 浏览器并访问公共网站 http://www.whatismyip.com 来测试该一对一映射。该网站应显示您关联到刚刚创建的 NAT 策略中的专用 IP 地址的公用 IP 地址。

这是在前一章节中在选中创建反射策略的情况下创建的 NAT 策略的镜像策略。利用它,可以将外部公用 IP 地址转换为内部专用 IP 地址。在与“允许”访问策略配对使用时,利用此 NAT 策略,任何源都可以通过公用 IP 地址连接到内部服务器;防火墙负责处理专用地址与公用地址之间的转换。部署此策略后,在连接请求通过 WAN 接口(默认为 X1 接口)到达时,防火墙会将服务器的公用 IP 地址转换为专用 IP 地址。

下面,您将创建策略条目,以及允许对服务器进行 HTTP 访问的规则。您需要创建允许任何人通过 Web 服务器的公用 IP 地址对 Web 服务器发起 HTTP 连接的访问策略。

|

1

|

转到防火墙 > 访问规则页面。

|

|

3

|

|

4

|

|

5

|

单击添加。规则已添加。

|

|

6

|

完成后,尝试使用位于公共互联网中的系统访问 Web 服务器的公用 IP 地址。您应该能够成功连接 Web 服务器。如果没有成功,请回顾本章节以及前一章节,确保已正确输入所有必需的设置。

|

1

|

转到防火墙 > 访问规则页面。

|

|

2

|

|

3

|

|

4

|

|

5

|

单击添加。规则已添加。

|

|

6

|

接下来,转到网络 > NAT 策略页面,创建下面的 NAT 策略。

|

7

|

|

选择创建新地址对象...以显示添加地址对象窗口。 |

|

|

9

|

完成后,单击添加按钮添加并激活 NAT 策略。

|

|

10

|

单击关闭按钮以关闭“添加 NAT 策略”窗口。

|

|

a

|

转到网络 > 服务页面。

|

|

b

|

|

c

|

为您的自定义服务提供一个简单易记的名称,例如 webserver_public_port。

|

|

d

|

|

e

|

|

f

|

|

g

|

|

a

|

转至网络 > NAT 策略菜单。

|

|

b

|

|

d

|

完成后,单击确定按钮添加并激活 NAT 策略。

|

|

a

|

转至防火墙 > 访问规则页面。

|

|

c

|

|

d

|

|

e

|

单击确定。

|

|

1

|

转到防火墙 > 服务页面。

|

|

2

|

|

3

|

|

4

|

选择 TCP(6) 作为协议。

|

|

5

|

|

6

|

配置完每个自定义服务后,单击添加按钮保存自定义服务。

|

|

7

|

配置完这两个自定义服务后,单击关闭按钮。

|

|

2

|

转至网络 > 地址对象页面。

|

|

1

|

单击页面底部的添加按钮。显示添加地址对象窗口。

|

|

2

|

|

3

|

从区域分配下拉菜单中,选择服务器所位于的区域。

|

|

4

|

|

5

|

在 IP 地址字段中输入服务器的私有 IP 地址。

|

|

6

|

配置完地址对象后,单击添加按钮创建地址对象。

|

|

7

|

单击关闭按钮关闭窗口。

|

|

3

|

转至网络 > NAT 策略页面。

|

|

1

|

|

3

|

为每个服务器配置完 NAT 策略后,单击添加按钮以添加并激活该 NAT 策略。

|

|

4

|

部署这些策略后,在服务器发起流出 WAN 接口(默认为 X1 接口)的流量时,防火墙会将这些服务器的专用 IP 地址转换为公用 IP 地址。

|

4

|

|

2

|

为每个服务器配置完 NAT 策略后,单击添加按钮以添加并激活该 NAT 策略。

|

|

3

|

部署这些策略后,在连接请求通过 WAN 接口(默认为 X1 接口)到达时,防火墙会将服务器的公用 IP 地址转换为专用 IP 地址。

|

1

|

转到防火墙 > 访问规则页面。

|

|

3

|

|

5

|

为每个服务器配置完访问规则后,单击添加按钮以添加并激活该访问规则。

|

|

6

|