Network_netInterfaces

网络 > 接口页包含直接链接到物理接口的接口对象。SonicOS 的接口寻址方案可配合网络区域和地址对象工作。

本章节包含以下子节:

• 接口设置

• 接口流量统计

• 物理和虚拟接口

• 透明模式

• 配置接口

• 二层桥接模式

• 配置二层桥接模式

接口设置表列出了每个接口的以下信息:

• 名称 - 接口的名称。

• 区域 - 默认列出 LAN、WAN、DMZ 和 WLAN。配置好的区域的名称将在此列中列出。

• 组 - 如果接口被分配至某个负载均衡组,该组将会显示在此列中。

• IP 地址 - 分配给接口的 IP 地址。

• 子网掩码 - 分配给子网的网络掩码。

• IP 分配 - 可用的 IP 分配方法,具体取决于将接口分配到的区域:

– LAN:静态、透明、二层桥接模式、有线模式、Tap 模式

– WAN:静态、DHCP、PPPoE、PPTP、L2TP、有线模式、Tap 模式

– DMZ:静态、透明、二层桥接模式、有线模式、Tap 模式

– WLAN:静态、二层桥接模式

• 状态 - 链路状态和速度。

• 注释 - 任何用户指定的注释。

• 配置 - 单击配置图标 ![]() 可显示编辑接口对话框,用于配置指定接口的设置。

可显示编辑接口对话框,用于配置指定接口的设置。

接口流量统计表列出了所有已配置接口的接收和发送信息。

每个接口显示以下信息:

• Rx 单播数据包 - 指示该接口所接收的点对点通信数量。

• Rx 广播数据包 - 指示该接口所接收的多点通信数量。

• Rx 字节 - 指示该接口所接收的数据量(以字节计)。

• Tx 单播数据包 - 指示该接口所发送的点对点通信数量。

• Tx 广播数据包 - 指示该接口所发送的多点通信数量。

• Tx 字节 - 指示该接口所发送的数据量(以字节计)。

要清除当前统计信息,请单击网络 > 接口页面右上角的清除按钮。

SonicOS 中的接口可能是:

• 物理接口 - 物理接口被绑定到单个端口上

• 虚拟接口 - 虚拟接口被指定为物理接口的子接口,并使得物理接口能够承载分配至多个接口的流量。

物理接口

必须将物理接口指定给某个区域,以便配置访问规则来管理入站和出站流量。安全区域被绑定至各个物理接口,作为入站和出站流量的管道。如果没有接口,流量将无法访问或退出该区域。

有关区域的更多信息,请参见第 235 页的网络 > 区域。

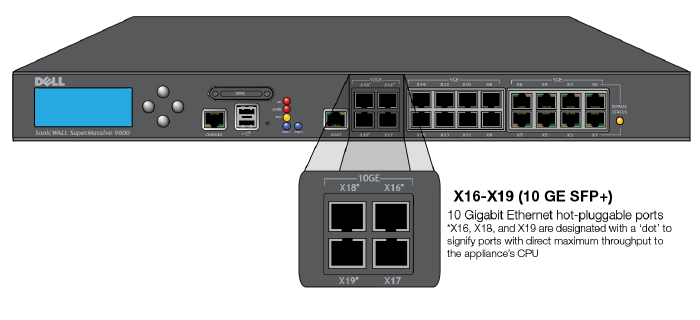

10 千兆以太网 SFP+ 端口

在 SuperMassive 9000 系列设备上,增强的小型插接式 (SFP+) 端口 X16、X18 和 X19 均指定了一个圆点,表示具有直达 CPU 的最大吞吐量。这些带圆点的端口具有直达 CPU 的专用(非共享)上行链路。

在您使用 10Gb 企业主干网,并且使用 SuperMassive 9200 作为所在部门的网关设备时,这一特性非常有用。您应该将其中一个带圆点的端口(X16、X18 或 X19)直接连接到主干网。这样做的原因是,这些端口提供了从 CPU 到连接对象的直接连接。这些端口无需与网络中的用户或其他任何设备共享带宽。要获得最大的速度和效率,应将这些端口直接连接到主干网。

通常应将业务关键型链路和负载较重的多路复用链路连接到带圆点的接口。业务关键型应用情形可能包括连接到 10Gb 主干网的管理部门。为获得最高性能,应通过带圆点的接口连接上游的主干网连接。这样可以确保永远不会由于瞬时高负载条件(可能在其他共享 CPU 上行链路的不带圆点的接口上出现)而丢失重要的主干网流量。

负载较重的多路复用应用情形可能包括各自具有 10Gb 上行链路的多个下游企业交换机。为获得最高性能,应通过带圆点的接口连接各个交换机。这样可以确保不同的高级别交换域不会完全占用其他域的 CPU 资源。

虚拟接口 (VLAN)

SonicWALL 安全设备支持虚拟接口,后者是分配给物理接口的子接口。虚拟接口用于在一个物理接口上提供多个接口。

虚拟接口提供许多与物理接口相同的特性,包括区域分配、DHCP 服务器,以及 NAT 和访问规则控制。

虚拟局域网 (VLAN) 可描述为“基于标记的 LAN 多路复用技术”,因为通过使用 IP 标头标记,VLAN 可模拟单个物理 LAN 内的多个 LAN。正如两个在物理上相互区别、断开连接的 LAN 彼此完全独立,两个不同的 VLAN 之间也是如此,但是,这两个 VLAN 可以在同一线路上共存。VLAN 需要能够感知 VLAN 的联网设备来提供这种虚拟化 - 这些设备包括能够根据网络设计和安全策略识别、处理、移除和插入 VLAN 标记的交换机、路由器和防火墙。

VLAN 适用于多种用途,其中大部分用途是基于 VLAN 能够提供逻辑广播域而非物理广播域(或者说 LAN 边界)的能力。它不仅能将较大的物理 LAN 分割为较小的虚拟 LAN,还能将在物理上不相干的 LAN 联合成为在逻辑上相邻的虚拟 LAN。这样做的好处包括:

• 提高性能 - 创建以逻辑方式分割的较小的广播域可降低整体网络利用率,仅向需要的目的地发送广播,因而能够保留更多的可用带宽用于应用程序流量。

• 降低成本 - 根据历史经验,使用路由器进行广播分段需要更多的硬件和配置工作。使用 VLAN 时,路由器的职能角色完全颠倒 - 不是用于抑制通信的用途,而是根据需要促成独立 VLAN 之间的通信。

• 虚拟工作组 - 工作组是广泛共享信息的逻辑单位,例如营销部门或工程部门。出于效率的考虑,应创建广播域边界,以便与这些职能工作组保持一致。但这种做法并非总能实现:工程部用户和营销部用户可能存在混叠的情况,处于建筑物内的同一楼层(并且使用相同的工作组交换机),或者相反 - 工程团队可能分布在整个园区内。尝试通过复杂的布线来解决这一问题不仅成本高,而且无法进行持续的添加和移动操作。VLAN 允许快速重新配置交换机,以便保持与工作组要求相一致的逻辑网络配置。

• 安全性 - 位于一个 VLAN 中的主机无法与位于其他 VLAN 中的主机通信,除非某个联网设备促成它们之间的通信。

SonicOS 提供的 VLAN 支持是通过子接口实现的,后者是嵌套在物理接口下面的逻辑接口。每个唯一的 VLAN ID 都需要自己的子接口。出于安全和控制的原因,SonicOS 没有参与任何 VLAN 中继协议,而是要求对将要支持的每个 VLAN 进行配置,并指定相应的安全特性。

注 动态 VLAN 中继协议(例如 VTP [VLAN 中继协议] 或 GVRP [通用 VLAN 注册协议])不得用于来自防火墙上连接的其他设备的中继链路。

对于来自具备 VLAN 功能的交换机的中继链路,采取的支持方法是将相关的 VLAN ID 声明为防火墙上的子接口,并且采用与物理接口几乎相同的方式对其进行配置。也就是说,防火墙将仅处理已定义为子接口的 VLAN,其余的 VLAN 将作为无关的 VLAN 被丢弃。这种方法还允许中继链路所连接的防火墙上的父级物理接口以常规接口的方式工作,从而为同一链路上可能同时存在的任何本机(未标记)VLAN 流量提供支持。否则,该父类接口可能保持“未分配”状态。

VLAN 子接口具有物理接口的大部分功能和特性,包括区域可分配性、安全服务、GroupVPN、DHCP 服务器、IP 助手、路由,以及完整的 NAT 策略和访问规则控制。VLAN 子接口暂时不包含的功能包括 WAN 动态客户端支持和多播支持。

SonicOS 的接口寻址方案可配合网络区域和地址对象工作。这种结构的基础是 SonicOS 中的规则和策略所使用的安全对象。

安全对象包括直接链接到物理接口并在网络 > 接口页面中进行管理的接口对象。地址对象在网络 > 地址对象页面中定义。服务和日程对象在用户界面的防火墙部分定义,而用户对象则在用户部分定义。

区域处于 SonicOS 安全对象体系结构的顶层。SonicOS 包含预定义的区域,并且允许您定义自己的区域。预定义的区域包括 LAN、DMZ、WAN、WLAN 和自定义区域。区域可能包含多个接口,但 WAN 区域被限制为共计两个接口。在 WAN 区域内,任意一个或两个 WAN 接口都有可能主动传输流量,具体取决于网络 > 故障切换 & 负载均衡页面中的 WAN 故障切换和负载均衡配置。

有关 Dell SonicWALL 安全设备中的 WAN 故障切换和负载均衡功能的更多信息,请参见第 229 页的网络 > 故障转移和负载平衡。

在区域配置级别,区域的允许接口信任设置可自动完成创建宽松的区域内访问规则的相关过程。它将为整个区域创建一个综合地址对象,以及一条宽松包容的区域地址到区域地址访问规则。

SonicOS 中的透明模式使用接口作为管理层级的顶层。透明模式支持独特的寻址和接口路由。

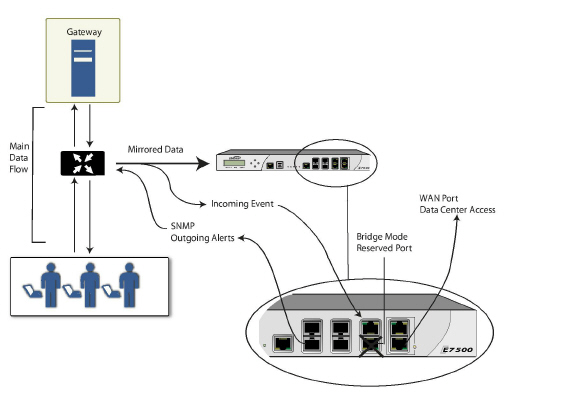

Dell SonicWALL 安全设备支持 IPS 探查器模式,后者是用于入侵检测的 2 层桥接模式的变体。IPS 探查器模式配置允许将防火墙上的接口连接到交换机上的镜像端口以检查网络流量。通常,该配置与主网关内部的交换机配合使用,以监控内联网中的流量。

在下面的网络图中,流量流入局域网中的交换机,并通过交换机镜像端口镜像至 Dell SonicWALL 安全设备上的 IPS 探查器模式端口中。防火墙根据在桥接对上配置的设置检测数据包。警报可能会触发 SNMP 陷阱,并通过防火墙上的另一个接口将其发送到指定的 SNMP 过滤器。网络流量在经过防火墙检测后被丢弃。

防火墙的 WAN 接口用于连接到防火墙数据中心,以获取签名更新或其他数据。

在 IPS 探查器模式中,防火墙上同一区域内的两个接口之间会配置一个 2 层桥接,例如 LAN-LAN 或 DMZ-DMZ。也可以创建自定义区域以用于 2 层桥接。只有 WAN 区域不适用于 IPS 探查器模式。

原因是,SonicOS 会对同一区域内的流量(例如 LAN-LAN 流量)检测所有特征,但某些特定方向(客户端与服务器端)特征不适用于某些 LAN-WAN 的情况。

2 层桥接的任一端口均可连接到交换机上的镜像端口。在网络流量遍历交换机的过程中,该流量还被发送到镜像端口,并通过镜像端口流入防火墙进行深度包检测。恶意事件会触发警报和生成日志条目,并且如果已启用 SNMP,还会向已配置的 SNMP 管理器系统的 IP 地址发送 SNMP 陷阱。该流量实际不会继续流入 2 层桥接的另一个接口。IPS 探查器模式不会让防火墙接入网络流量,而是仅仅提供一种方法来检测流量。

“网络 > 接口”页中可用的“编辑接口”屏幕提供了在配置 IPS 探查器模式时使用的新复选框仅捕获该桥接对上的流量。选中该复选框时,将使得防火墙检测通过镜像交换机端口到达 L2 桥接的所有数据包。对于 IPS 探查器模式,还应选中从不路由该桥接对上的流量复选框,以确保不会将来自镜像交换机端口的流量发回到网络中。

有关在 IPS 探查器模式下配置接口的详细说明,请参见配置 IPS 探查器模式。

IPS 探查器模式示例拓扑

本章节提供在 Hewlett Packard ProCurve 交换环境中使用 SonicWALL IPS 探查器模式的示例。此应用场景依靠的是 HP ProCurve Manager Plus (PCM+) 和 HP Network Immunity Manager (NIM) 服务器软件包所提供的用于限制或关闭正在传出威胁的端口的功能。

该方法适用于以下网络环境:存在现有的防火墙并将继续使用,但希望使用防火墙的安全服务作为探测器。

在此部署中,将针对内部网络的寻址方案配置 WAN 接口和区域,并将其连接到内部网络。X2 端口通过 2 层桥接连接到 LAN 端口 - 但它不会连接任何对象。X0 LAN 端口配置为 HP ProCurve 交换机上另一个专门设定的端口。此特殊端口设置用于镜像模式 - 它会将所有内部用户和服务器端口转发到防火墙上的“探查”端口。通过该端口,防火墙可以分析整个内部网络的流量,如果有任何流量触发了安全特征,它将立即通过 X1 WAN 接口将其捕获到 PCM+/NIM 服务器,然后对正在传出威胁的特定端口采取措施。

要配置此部署,请浏览至网络 > 接口页,并单击 X2 接口的配置图标。在“X2 设置”页中,将 IP 分配设为“二层桥接模式”,并将桥接到:接口设为“X0”。选中复选框仅捕获该桥接对上的流量。单击确定以保存和激活该更改。

下一步,转至网络 > 接口页,并单击 X1 WAN 接口的配置图标。在“X1 设置”页中,为其分配用于网络内部 LAN 分段的唯一 IP 地址 - 这听起来可能不对,但它实际上将成为您用来管理设备的接口,也是设备用来发送其 SNMP 陷阱以及获取安全服务特征更新的端口。单击确定。

您还必须修改防火墙规则,以允许从 LAN 到 WAN 以及从 WAN 到 LAN 的流量,否则这些流量将无法成功通过防火墙。

将 SPAN/镜像交换机端口连接到防火墙上的 X0,而不是 X2(事实上 X2 中不会插入任何连接),并将 X1 连接到内部网络。小心地设定 SPAN/镜像至 X0 的端口。