图标的上面可显示证书的详细信息。

图标的上面可显示证书的详细信息。System_certsView

要实施用于 VPN 策略的证书应用,必须找到来自第三方 CA 服务的有效 CA 证书源。获得有效的 CA 证书后,可以将其导入防火墙以验证您的本地证书。可以通过系统 > 证书页面导入有效的 CA 证书。导入有效的 CA 证书后,可以使用它来验证您的本地证书。

本章节包含以下子节:

• 数字证书概述

• 证书和证书请求

• 证书详细信息

• 导入证书

• 删除证书

• 生成证书签名请求

数字证书是一种借助受信任的第三方(也称为证书机构 (CA))来验证身份的电子方法。X.509 v3 证书标准是将要应用于加密证书的规范,并允许指定您的证书所包含的扩展名。SonicWALL 已在其第三方证书支持中实施此标准。

您可以将第三方 CA 签署和验证的证书用于 IKE(互联网密钥交换)VPN 策略。IKE 是 IPsec VPN 解决方案的重要组成部分,它能在建立安全关联之前使用数字证书对对等设备进行身份验证。如果没有数字证书,VPN 用户必须通过手动交换共享密钥或对称密钥才能进行身份验证。使用数字签名的设备或客户端无需在每次向网络中添加新设备或客户端时更改配置。

典型的证书包括两个部分:数据部分和签名部分。数据部分通常包含:证书所支持的 X.509 版本、证书序列号等信息;关于用户公共密钥、识别名 (DN)、证书有效期的信息;以及证书的目标用途等可选信息。签名部分包含颁发 CA 所用的加密算法,以及 CA 数字签名。

Dell SonicWALL 安全设备可与任何符合 X.509v3 标准的证书提供商实现互操作。Dell SonicWALL 安全设备已通过下列证书机构证书供应商的测试:

• Entrust

• Microsoft

• OpenCA

• OpenSSL

• VeriSign

证书和证书请求部分提供用于管理 CA 和本地证书的所有设置。

视图样式菜单允许基于下列条件显示证书和证书请求表中的证书:

• 所有证书 - 显示所有证书和证书请求。

• 已导入的证书和请求 - 显示所有已导入的证书和已生成的证书请求。

• 内置证书 - 显示 Dell SonicWALL 安全设备中包含的所有证书。

• 包括已过期的内置证书 - 显示所有已过期的内置证书。

证书和证书请求表中显示了关于您的证书的下列信息:

• 证书 - 证书的名称。

• 类型 - 证书的类型,包括“CA”或“本地”。

• 已验证 - 有效性信息。

• 过期 - 证书的过期日期和时间。

• 详细信息 - 证书的详细信息。将指针移到  图标的上面可显示证书的详细信息。

图标的上面可显示证书的详细信息。

• 配置 - 显示 ![]() 编辑和删除

编辑和删除 ![]() 图标,用于编辑或删除证书条目。

图标,用于编辑或删除证书条目。

– 此外还会显示导入图标 ![]() ,以导入证书吊销列表(用于 CA 证书)或已签署的证书(用于待处理的请求)。

,以导入证书吊销列表(用于 CA 证书)或已签署的证书(用于待处理的请求)。

单击证书和证书请求表详细信息列中的图标将会列出证书的相关信息。根据不同证书类型,可能包括下列信息:

• 证书颁发方

• 主题识别名

• 证书序列号

• 有效期始于

• 到期日

• 状态(用于待处理的请求和本地证书)

• CRL 状态(用于证书机构证书)

将鼠标悬停在详细信息列时弹出的窗口中所包含的详细信息取决于证书的类型。对于待处理的请求,不显示证书颁发方、证书序列号、有效期始于和到期日信息,因为这些信息将由证书提供商生成。类似地,仅对 CA 证书显示 CRL 状态信息,并且内容因 CA 证书配置而异。

在您的 CA 服务提供商针对您的待处理请求颁发证书或提供本地证书后,您可以导入证书以用于 VPN 或 Web 管理身份验证。也可以导入 CA 证书来验证本地证书和 IKE 协商中使用的对等证书。

导入证书机构证书

要导入证书机构提供的证书,请执行下列步骤:

1. 单击导入。随即显示导入证书窗口。

选择从 PKCS#7 (.p7b) 、PEM (.pem) 或 DER (.der 或 .cer) 编码文件导入 CA 证书窗口设置随即发生更改。

在请选择要导入的文件字段中输入证书文件的路径,或者先单击浏览找到证书文件,然后单击打开设置证书的目录路径。

4. 单击导入,将证书导入防火墙。完成导入后,可以在证书和证书请求表中查看该证书条目。

5. 将指针移到详细信息列中的  图标将会显示证书的详细信息。

图标将会显示证书的详细信息。

导入本地证书

要导入本地证书,请执行下列步骤:

1. 单击导入。随即显示导入证书窗口。

在证书名称字段中输入证书的名称。

3. 在证书管理密码字段中输入您的证书机构所使用的密码以加密 PKCS#12 文件。

4. 在请选择要导入的文件字段中输入证书文件的路径,或者先单击浏览找到证书文件,然后单击打开设置证书的目录路径。

5. 单击导入,将证书导入防火墙。完成导入后,可以在证书和证书请求表中查看该证书条目。

6. 将指针移到详细信息列中的  图标将会显示证书的详细信息。

图标将会显示证书的详细信息。

要删除证书,请单击删除图标。如果证书已过期,或者您决定不使用第三方证书进行 VPN 身份验证,您可以删除证书。

提示 您应该创建证书策略来配合本地证书使用。证书策略决定了验证证书所需的身份验证要求和机构限制。

1. 单击新签名请求按钮。随即显示“证书签名请求”窗口。

在生成证书签名请求部分的证书别名字段中输入证书的别名。

3. 从菜单中选择“请求”字段类型,然后在“请求”字段中输入证书信息。在“请求”字段中输入信息时,将在主题识别名字段中创建识别名 (DN)。

也可以将可选的使用者可选名称附加到证书,例如域名或电子邮件地址。

4. 主题密钥类型已预设为某个 RSA 算法。RSA 是用于加密数据的公钥加密算法。

5. 从主题密钥大小菜单中选择主题密钥大小。

注 并非所有密钥大小都会得到证书机构的支持,因此应该咨询您的证书机构以了解支持的密钥大小。

6. 单击生成以创建证书签名请求文件。生成证书签名请求后,将会显示一条描述结果的消息。

7. 单击导出,将文件下载到计算机中,然后单击保存,将其保存到计算机中的目录。您已生成证书请求,现在可以将其发送给您的证书机构进行验证。

简单证书注册协议 (SCEP) 用于支持以可缩放的方式安全可靠地向网络设备颁发证书。SCEP 有两种注册应用场景:

• 由 SCEP 服务器 CA 自动颁发证书

• 将 SCEP 请求设为“待定”,并由 CA 管理员手动颁发证书。

有关 SCEP 的更多信息,请参见:

• http://tools.ietf.org/html/draft-nourse-scep-18

要使用 SCEP 颁发证书,请执行下列步骤:

1. 按生成证书签名请求中所述的步骤生成签名请求。

2. 滚动至系统 > 证书页面的底部并单击 SCEP 按钮。随即显示“证书签发请求列表”窗口。

在证书签发请求列表下列菜单中,UI 将自动选择默认的 CSR 列表。如果您已配置多个 CSR 列表,则可以修改选择。

4. 在 CA URL 字段中输入证书机构的 URL。

5. 如果需要密码,则在撤销密码字段中输入该证书机构的密码。

6. 在轮询间隔字段中,可以修改发送轮询消息的时间间隔默认值(以秒为单位)。

7. 在最大轮询时间字段中,可以修改防火墙在超时之前等待轮询消息响应的持续时间默认值。

8. 单击简单证书注册协议按钮以提交 SCEP 注册。

防火墙随即将联系 CA 以请求证书。这一过程需要的时长取决于 CA 以自动还是手动方式颁发证书。日志 > 视图页面将显示关于 SCEP 注册状态和证书颁发状态的消息。颁发证书后,证书将显示在系统 > 证书页面中已导入的证书和请求类别下面的可用证书列表中。

Suite B 是由国家安全局作为其加密现代化计划的一部分颁布的一组加密算法。它可用作分类和未分类信息的可互操作性加密基础。Suite B 加密已经过国家标准技术局 (NIST) 认证,供美国政府使用。

注 此外还有 NSA 定义的 Suite A 加密,但它主要在不适合 Suite B 的应用中使用。

大多数 Suite B 组件取自 FIPS 标准。

Suite B 的组件如下:

• 带 128 位和 256 位密钥的高级加密标准 (AES)。

(可为最高“机密”级别的分类信息提供足够的保护。)

• 椭圆曲线数字签名算法 (ECDSA) - 数字签名。

(可为最高“机密”级别的分类信息提供足够的保护。)

• 椭圆曲线金钥交换 (ECDH) - 密钥协议。

(可为最高“机密”级别的分类信息提供足够的保护。)

• 安全哈希算法 2(SHA-256 和 SHA-384) - 信息摘要。

(可为最高“最高机密”级别的分类信息提供足够的保护。)

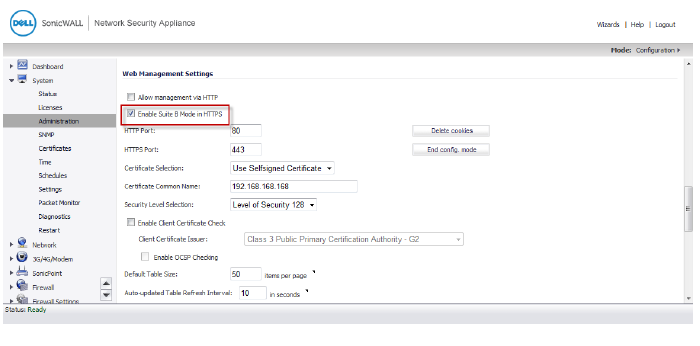

配置 Suite B 加密

在 SonicOS 中配置 Suite B 加密:

1. 转至系统 > 管理页面。

2. 选中在 HTTPS 中启用 Suite B 模式选项。

3. 单击接受按钮。

4. 转至系统 > 证书页面。

5. 单击导入按钮。显示导入证书对话框。

6. 对“Suite B”选中从 PKCS#12(.p12 或 .pfx)编码文件导入具有私有密钥的最终用户本地证书选项。

7. 在证书名称框中,输入您所需要的 ECDSA 证书的名称。

8. 在证书管理密码框中,输入您的证书密码。

9. 从请选择要导入的文件菜单中,选择您所需要的 ECDSA 证书。

10. 单击导入按钮。

11. 按照生成证书签名请求中的步骤生成证书签名请求。