第69章 SonicWALL

コンテンツ フィルタ サービスの設定

セキュリティ サービス > コンテンツ フィルタ

「セキュリティ サービス > コンテンツ フィルタ」ページでは、SonicOSに備わっている、ウェブ機能の制限や信頼されたドメインに関する設定を行うことができます。コンテンツ フィルタには、SonicWALLコンテンツ フィルタ サービス (SonicWALL CFS) のほか、サードバーティ製の1つの製品があり、いずれも「セキュリティ サービス > コンテンツ フィルタ」ページから有効化したり設定したりできます。

〈http://www.sonicwall.com/us/Support.html〉

この章は、次のセクションから構成されています。

制限

SonicWALL CFSにおけるアプリケーション制御の実装

最新のCFS機能を使うと、管理者はSonicWALLのアプリケーション制御機能を活用して以前よりも強力で柔軟なソリューションを開発することができます。

・ アプリケーション制御 - この機能がCFSルール生成プロセスに新たに組み込まれました。 これによって、コンテンツ フィルタ ポリシーを以前よりもきめ細かく、しかも柔軟かつ強力に制御でき、アプリケーション制御 フレームワークを利用したCFS ポリシー許可リストを作成することができます。

・ アプリケーション オブジェクト - CFSポリシーごとにユーザ/グループ、アドレス オブジェクト、およびゾーンを設定できます。

・ 帯域幅管理 - CFSウェブ サイトの種別に基づいて帯域幅管理ポリシーにCFSの仕様を含めることができます。 動作ごとの帯域幅統合方式を追加すれば、“帯域幅統合”も使用できます。

・ SSL証明書の共通名 - サーバのIPアドレスに加えてSSL証明書の共通名を使用でき、これによってHTTPSコンテンツ フィルタの能力が大きく向上します。

・ 新しいCFS種別 - CFSのリストにマルチメディア、ソーシャル ネットワーク、破壊工作ソフトウェア、およびインターネット監視財団CAICが新たに登録されました。

SonicWALLの従来のコンテンツ フィルタ サービス

SonicWALLコンテンツ フィルタ サービス (CFS) は、企業、学校、図書館などにおいて、保護や生産性に関するポリシーを確実に適用するためのサービスです。 法令やプライバシーのリスクを、管理の負担を最小限に軽減できます。 SonicWALL CFSでは、何百万ものURL、IPアドレス、ドメインを格納する動的なデータベースを使用することによって、不快、不適切、あるいは非生産的なウェブ コンテンツを遮断します。 SonicWALL CFSの中枢を担うのは、世界中のコロケーション施設のデータベースと照らし合わせながらすべてのウェブ サイトを相互参照する画期的な評価手法です。 SonicWALLセキュリティ装置に返された評価は、管理者が設定したコンテンツ フィルタ ポリシーと比較されます。 ウェブ サイト要求は、ほぼ瞬時に許可または遮断され、ウェブ サイト要求が拒否された場合は、ポリシーに違反しているためにサイトが遮断されたことをユーザに伝えるウェブ ページが自動的に生成されます。

SonicWALL CFSには、フィルタを作成するための柔軟性に優れたツールが用意されています。 ネットワーク管理者は、キーワード、時刻、ドメイン (信頼済み、禁止など) のほか、プライバシーの侵害につながる恐れのあるファイル タイプ (Cookies、Java、ActiveX など) に基づいて、さまざまなフィルタを作成できます。 フィルタは自動的に更新されるため、メンテナンスに伴う手間や時間は最小限で済みます。

遮断リストのURLを追加、削除したり、特定のキーワードをブロックしたりすることによってSonicWALL CFSをカスタマイズすることも可能です。 SonicWALLセキュリティ装置で遮断されるサイトにユーザがアクセスしようとすると、ユーザの画面にカスタマイズされたメッセージが表示されます。 また、こうした新しい制限を設定する際は、あらかじめ特定サイト (つまり、SonicWALLコンテンツ フィルタ サービスのデータベース、個別URLリスト、キーワード リストに該当するサイト) へのアクセスを記録するように、SonicWALLセキュリティ装置を設定しておくことで、インターネットの利用状況を監視することもできます。

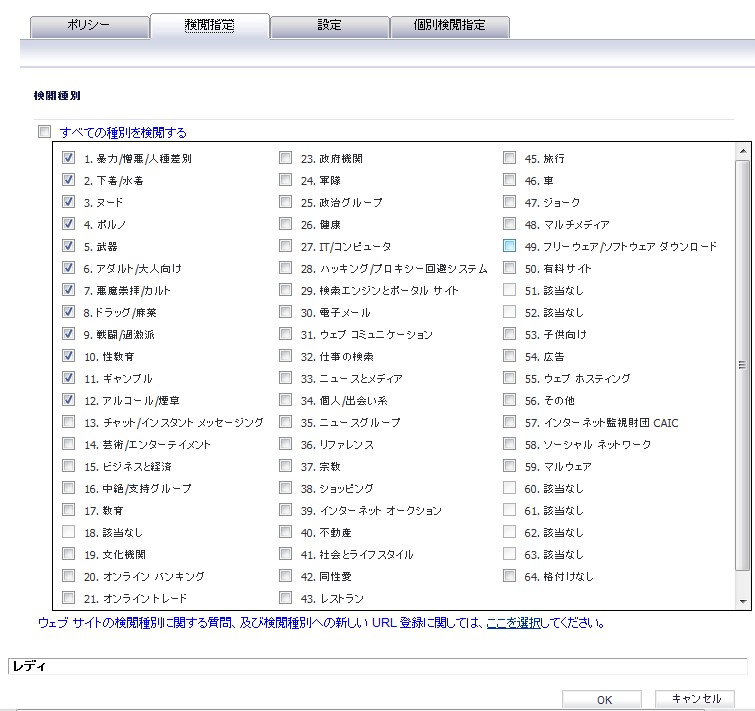

SonicWALL CFS Premiumでは、56種類のいかがわしいウェブ コンテンツや不適切なウェブ コンテンツ、または生産的でないウェブ コンテンツを遮断できます。 ネットワーク管理者は、遮断するコンテンツをより細かく制御でき、利用ポリシーを自動的かつ透過的に適用することが可能となります。 ネットワーク上の特定のユーザ グループに個別コンテンツ フィルタ ポリシーを適用するといった柔軟な使い方もできます。 たとえば、教育機関では、生徒用と教師用にそれぞれ別のポリシーを作成できます。

CFS 3.0のポリシー管理の概要

アプリケーション制御方式で実装したCFSポリシーの割り当ては、ユーザおよびゾーンによる方法ではなく、「アプリケーション制御 > ポリシー」ページにあるアプリケーション制御のCFSポリシーによって制御されます。

CFS管理の新しいアプリケーション制御方式は、よりきめ細かな制御と柔軟性を実現する一方で以前のユーザ/ゾーン管理方式にも対応しているので、管理者は以前の方式によるコンテンツ フィルタも実行できます。

このセクションは次のサブセクションで構成されています。

CFSのアプリケーション制御ポリシーを設定する画面

CFSのポリシー作成ウィンドウには、アプリケーション制御に関連して、いくつかの変更点や追加機能があります。 このセクションの表と図は、CFSのアプリケーション制御インターフェースを示しています。

CFSのポリシー管理種別の選択

使用するポリシー管理方式 (「ユーザとゾーンの設定による」または「アプリケーション ルールによる」) を「セキュリティ サービス > コンテンツ フィルタ」ページで行います。

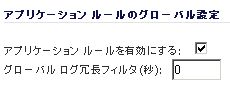

アプリケーション制御とCFSの有効化

サービスによってコンテンツの検閲が開始される前に次の手順でこれらを有効化しなければなりません。

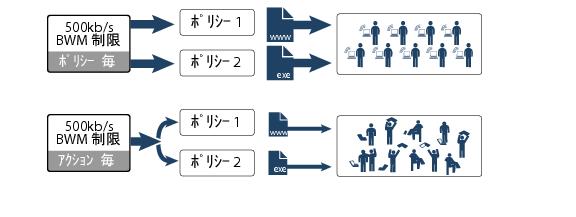

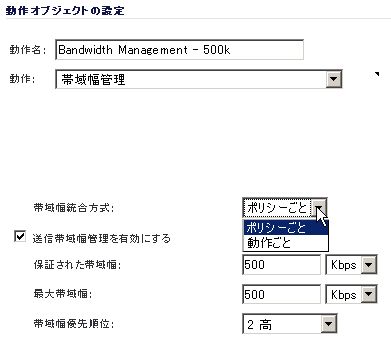

帯域幅管理の方法

帯域幅管理機能は、次の2つの方法で実装できます。

・ ポリシーごとの方法

・ ポリシーで指定した帯域幅制限がポリシーごとに個別に適用される

・ 例: 2つのポリシーがそれぞれ独立して500 (KB/秒) の制限を受けるとき、この2つのルールによる可能な合計の帯域幅は1000 (KB/秒) となる

・ 動作ごとの総計による方法

・ 帯域幅制限の動作が適用対象のすべてのポリシーに (共用的に) 適用される

・ 例: 2つのポリシーが500 (KB/秒) の帯域幅管理の制限を共用するとき、合計の帯域幅は500 (KB/秒) に制限される

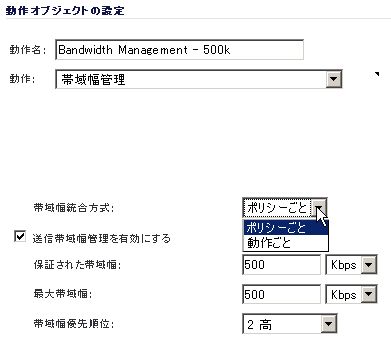

「ファイアウォール設定 > 帯域幅管理」 ページで帯域幅管理種別が「WAN」 に設定されていて、「動作オブジェクトの設定」画面で「動作」種別を「帯域幅管理」に設定すると、帯域幅統合方式を選択できます。 帯域幅管理種別の詳細な情報については、「帯域幅管理を用いた動作」セクション を参照してください。

ポリシーと優先順位: ポリシーの執行方法

このセクションでは、CFS 3.0のポリシー執行機構の概要を説明します。 この情報は、ポリシー管理者が無駄のないルール セットを作成して冗長なルール ロジックやロジックの衝突を回避するのに役立ちます。

複数グループを対象とするポリシーの執行

複数グループを対象とするCFSポリシーの既定の基本動作は、次の標準的な最大限定/最小制限ロジックに従います。

・ 例

“エンジニアリング”グループ (特定グループ) に適用されるルールが“全”グループ (最小限定グループ) に適用されるルールよりも優先される

同一グループ内でのポリシーの執行

同一グループ内のCFSポリシーの既定の基本動作は、次の累積ロジックに従います。

・ 例

CFSポリシー1でポルノ、ギャンブル、およびソーシャル ネットワークを禁止

CFSポリシー2で帯域幅管理をスポーツおよびアダルト コンテンツに適用して1Mbpsに制限

最初のポリシーは暗黙に許可されますが、これらのポリシーによって最終的にスポーツおよびアダルト コンテンツの帯域幅が制限されます。

CFS 3.0の設定例

このセクションでは、アプリケーション制御機能を使用してCFSポリシーの作成や管理を行うときの設定例を示します。

禁止コンテンツの遮断

禁止コンテンツを遮断するCFSポリシーを作成するには:

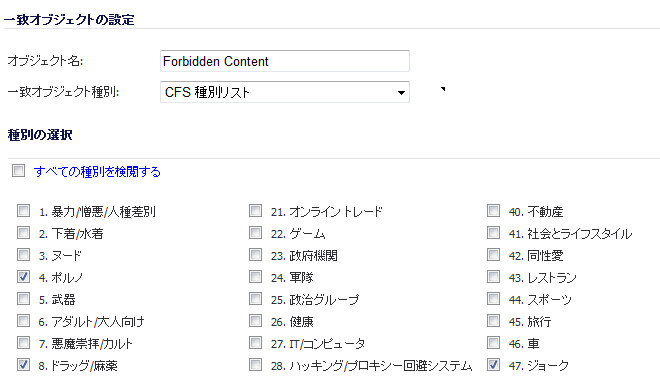

アプリケーション オブジェクトを作成する

禁止コンテンツを含むアプリケーション オブジェクトを作成します:

禁止コンテンツを遮断するアプリケーション制御ポリシーを作成する

アプリケーション オブジェクトで定義されているコンテンツを遮断するアプリケーション制御ポリシーを作成します:

コンテンツの帯域幅管理

CFSポリシーを作成して、生産的でないコンテンツに帯域幅管理を適用するには:

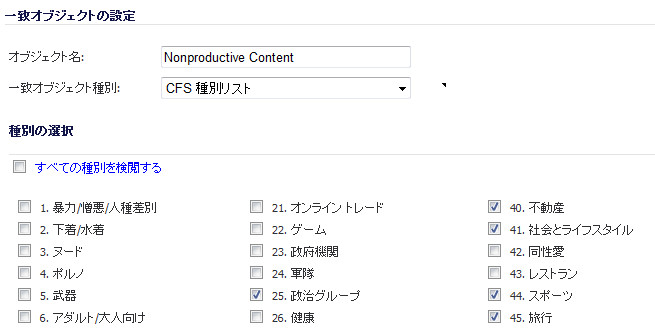

生産的でないコンテンツ用のアプリケーション オブジェクトを作成する

生産的でないコンテンツを含むアプリケーション オブジェクトを作成します:

帯域幅管理動作オブジェクトを作成する

このセクションでは、帯域幅管理用の個別動作オブジェクトの作成方法を説明します。

新規の帯域幅管理動作を作成するには:

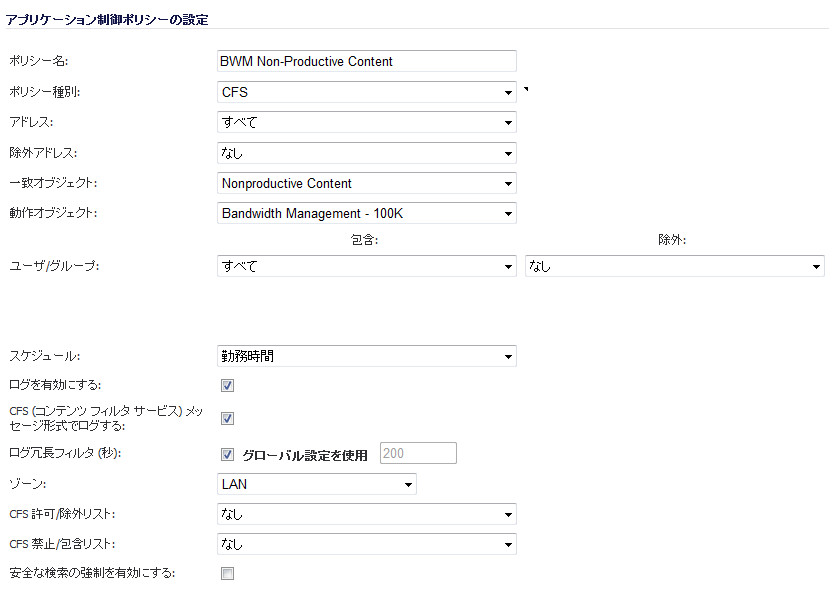

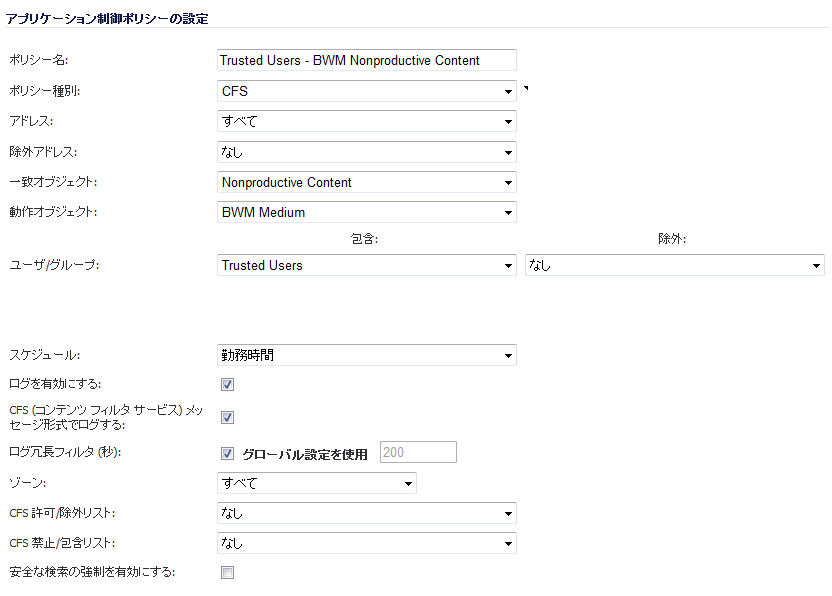

生産的でないコンテンツの管理用にアプリケーション制御ポリシーを作成する

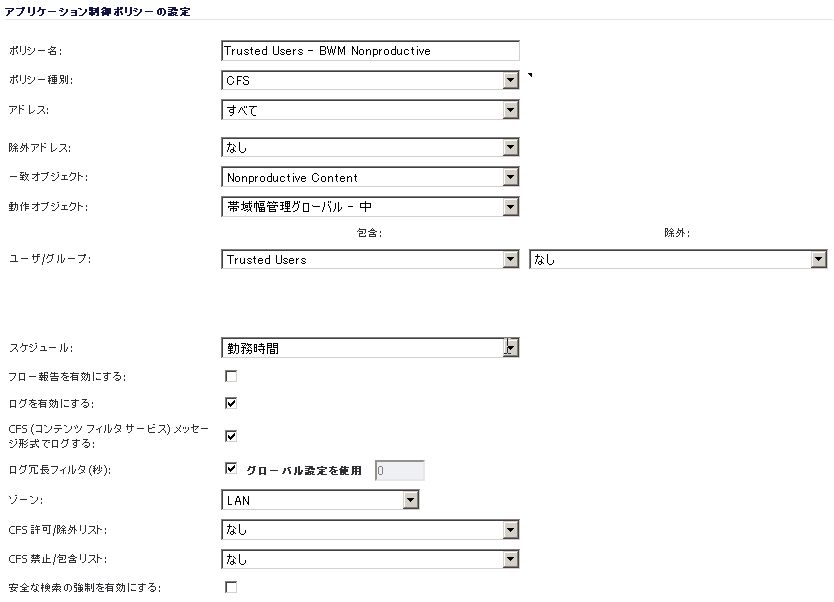

アプリケーション オブジェクトで定義されているコンテンツを遮断するアプリケーション制御ポリシーを作成します:

複数グループへのポリシーの適用

このセクションでは、同じポリシーを複数のユーザ グループに適用する方法を説明します。 CFSでは、特定のポリシーを複数のグループに適用することで、ユーザへの適用方法について (期間の制限や除外などの) さまざまな変化に対応できます。

複数グループにポリシーを適用するには:

グループ固有のアプリケーション制御ポリシーを作成する

アプリケーション オブジェクトで定義されているコンテンツを遮断するアプリケーション制御ポリシーを作成します:

この例の設定では、信頼されたユーザの勤務時間帯についてだけ、生産的でないコンテンツが帯域幅管理の対象になります。

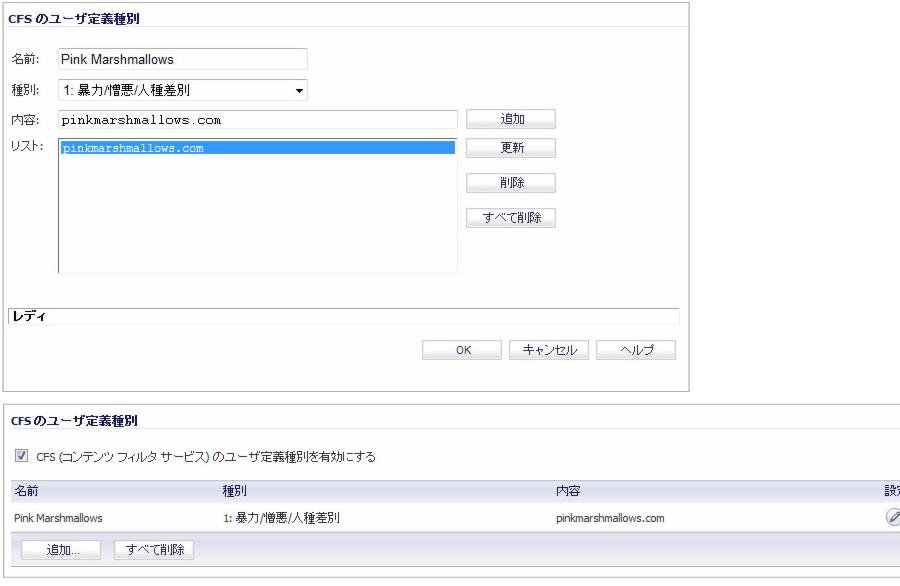

個別CFS種別の作成

このセクションでは、個別のCFS種別エントリの作成方法を説明します。 CFSでは管理者が個別ポリシーを作成するだけでなく、既存のCFS格付け種別に対する個別ドメイン名エントリに対応できます。 これで、個別CFS管理コンテンツを既存の非常に柔軟な種別構造に挿入できます。

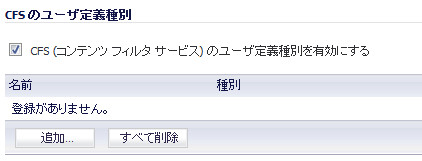

新規のCFSユーザ定義種別を作成するには:

CFSユーザ定義種別を有効化する

新規のCFSユーザ定義種別エントリを追加する

従来のコンテンツ フィルタの例

以下のセクションでは、「セキュリティ サービス > コンテンツ フィルタ」ページでの従来のコンテンツ フィルタ方式による設定方法を説明します。

コンテンツ フィルタ状況

SonicWALL CFSが有効な場合、「コンテンツ フィルタ状況」セクションに、コンテンツ フィルタ サーバの状況や購読期限の日時が表示されます。期限切れの日時は、Universal Time Code (UTC) フォーマットで表示されます。

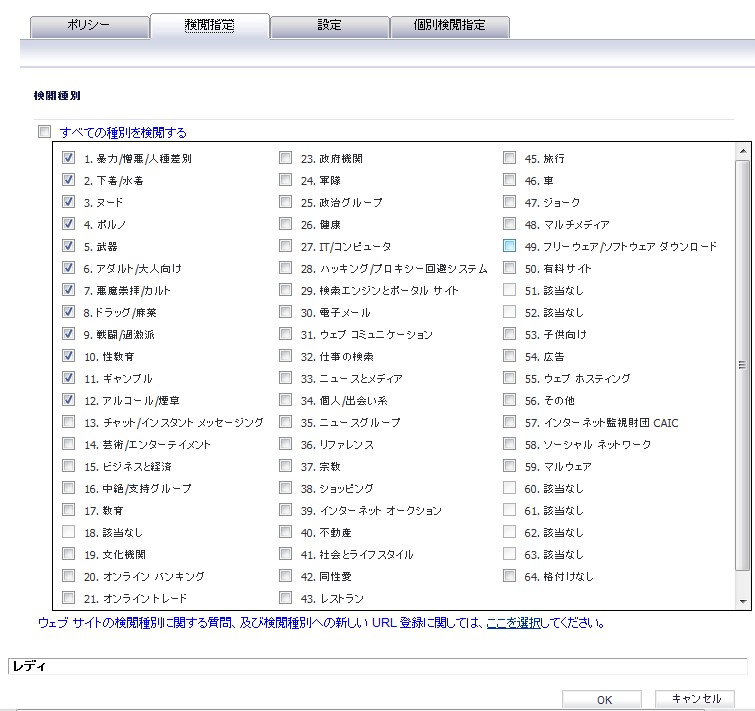

「ウェブサイトの検閲種別に関する質問、及び検閲種別への新しいURL登録に関しては、ここを選択してください。」の「ここ」の部分のリンクを選択することによって「SonicWall CFS検閲種別へのURL登録要望書」フォームにアクセスすることもできます。

SonicWALL CFSがアクティブでない場合は、個別CFSポリシーを含むコンテンツ フィルタの全機能を利用するために、購読ライセンスを購入する必要があります。有効化鍵を持っていない場合は、SonicWALLの再販業者からまたはmysonicwall.comアカウントを通じて (米国およびカナダのお客様に限定) SonicWALL CFSを購入する必要があります。

SonicWALL CFSの有効化

SonicWALL CFS購読に必要な有効化鍵をお持ちの場合は、次の手順に従ってSonicWALL CFSを有効にします。

SonicWALL CFS無料トライアル版の有効化

SonicWALL CFSの無料トライアル版を試用するには、次の手順に従います。

コンテンツ フィルタの種類

SonicWALLセキュリティ装置では、3種類のコンテンツ フィルタを利用できます。これらのオプションには、「コンテンツ フィルタの種類」メニューからアクセスできます。

・ SonicWALL CFS - 「コンテンツ フィルタの種類」として「SonicWALL CFS」を選択すると、SonicOSに備わっているSonicWALL CFS機能にアクセスでき、購読が有効な場合にのみ使用可能な個別CFSポリシーも設定できるようになります。SonicWALLコンテンツ フィルタ サービスに関する詳細は、次のウェブ サイトで確認できます。

〈http://www.sonicwall.com/support/cfs.html〉

・ Websense Enterprise - Websense EnterpriseもSonicWALLセキュリティ装置がサポートするサードパーティ コンテンツ フィルタ ソフトウェア パッケージです。

「注:ネットワーク >ゾーン ページからゾーンごとにコンテンツ フィルタを強制してください。」の「ネットワーク > ゾーン」リンクを選択すると、 ネットワーク ゾーンに対してSonicWALLコンテンツ フィルタ サービスを有効にするための「ネットワーク > ゾーン」ページが表示されます。

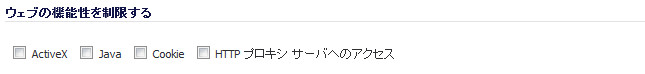

ウェブの機能性を制限する

「ウェブの機能性を制限する」では、有害なアプリケーションがネットワークに入り込むのを遮断することにより、ネットワーク セキュリティを強化できます。

「ウェブの機能性を制限する」はSonicOSに含まれています。次のいずれかのアプリケーションを選択して遮断します。

・ ActiveX - ActiveXは、ウェブ ページにスクリプトを埋め込むプログラミング言語です。悪意のあるプログラマが、ActiveXを使用してファイルを削除したり、セキュリティを低下させたりする可能性があります。「ActiveX」チェックボックスをオンにして、ActiveXコントロールを遮断します。

・ Java - Javaは、アプレットと呼ばれる小さなプログラムをウェブ サイト上でダウンロードおよび実行するために使用されます。セキュリティ メカニズムが組み込まれているため、ActiveXよりも安全です。「Java」チェックボックスをオンにして、Javaアプレットをネットワークから遮断します。

・ Cookie - ウェブ サーバはCookieを使用してウェブの使用状況を追跡し、ユーザIDを保存します。Cookieは、ウェブ アクティビティを追跡することによってユーザのプライバシーを漏えいする可能性があります。「Cookie」チェックボックスをオンにして、Cookieを無効にします。

・ HTTPプロキシ サーバへのアクセス - WAN上にプロキシ サーバが置かれているとき、LANユーザは自分のコンピュータをプロキシ サーバに接続することによってコンテンツ フィルタを回避できます。このボックスをオンにして、LANユーザがWAN上のプロキシ サーバにアクセスできないようにします。

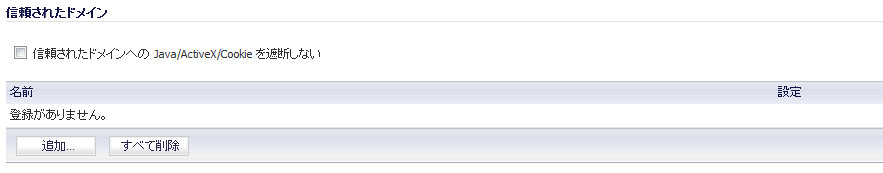

信頼されたドメイン

信頼されたドメインを追加することにより、特定のドメインに属するコンテンツを、「ウェブの機能性を制限する」の適用対象から除外できます。

特定のドメインのコンテンツを信頼し、「ウェブの機能性を制限する」の適用対象から除外するには、それらのドメインを次の手順に従って追加します。

信頼されたドメインのエントリを維持したまま、「ウェブの機能性を制限する」を有効にするには、「信頼されたドメインへのJava/ActiveX/Cookieを遮断しない」をオフにします。信頼されたドメインを個別に削除するには、エントリの削除 ![]() アイコンを選択します。信頼されたドメインをすべて削除するには、「すべて削除」ボタンを選択します。信頼されたドメインを編集するには、編集

アイコンを選択します。信頼されたドメインをすべて削除するには、「すべて削除」ボタンを選択します。信頼されたドメインを編集するには、編集 ![]() アイコンを選択します。

アイコンを選択します。

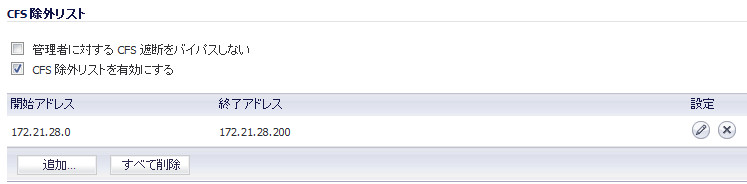

CFS除外リスト

CFS除外リストでは、IPアドレスの範囲を手動で追加または削除できます。CFS除外リスト内のIPアドレスからのトラフィックに対しては、コンテンツ フィルタが無効になり、このトラフィックに対しては特定のユーザのみ許可するように設定された、すべてのファイアウォール アクセス ルールを通したアクセスが、ユーザ認証を要求されずに許可されます。 シングル サインオンが有効の場合、そのようなトラフィックはSSOを開始しません。 これらのアドレス範囲は、信頼されたドメインとして扱われます。この機能を有効にするには、「CFS除外リストを有効にする」チェックボックスをオンにします。

「管理者向けにCFS遮断をバイパスしない」チェックボックスは、コンテンツ フィルタを制御する管理者向けの設定です。既定では、管理者 (“admin”ユーザ) があるシステムからSonicOS管理インターフェースにログインすると、そのシステムのIPアドレスについては認証済みセッションが継続している間、CFS遮断が一時的に停止します。管理者のシステムのIPアドレスに対してコンテンツ フィルタを機能させてCFSポリシーを適用する場合は、「管理者向けにCFS遮断をバイパスしない」チェックボックスをオンにします。

CFS除外リストへの信頼されたドメインの追加

IPアドレスの範囲をCFS除外リストに追加するには、次の操作を行います。

CFS除外リストの変更または一時的な無効化

CFS除外リストを変更、または一時的に無効にするには、次の操作を行います。

IPアドレス範囲ごとのCFSポリシー

IPアドレス範囲ごとに個別のCFSポリシーを設定するには、次の操作を行います。

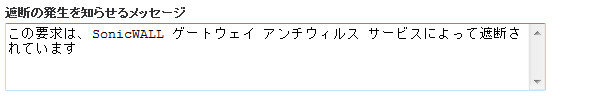

遮断時に表示するウェブ ページ

遮断されたサイトへのアクセスが試行されたときに表示されるウェブ ページは、カスタマイズできます。既定のページに戻すには、「既定の遮断時ページ」ボタンを選択します。

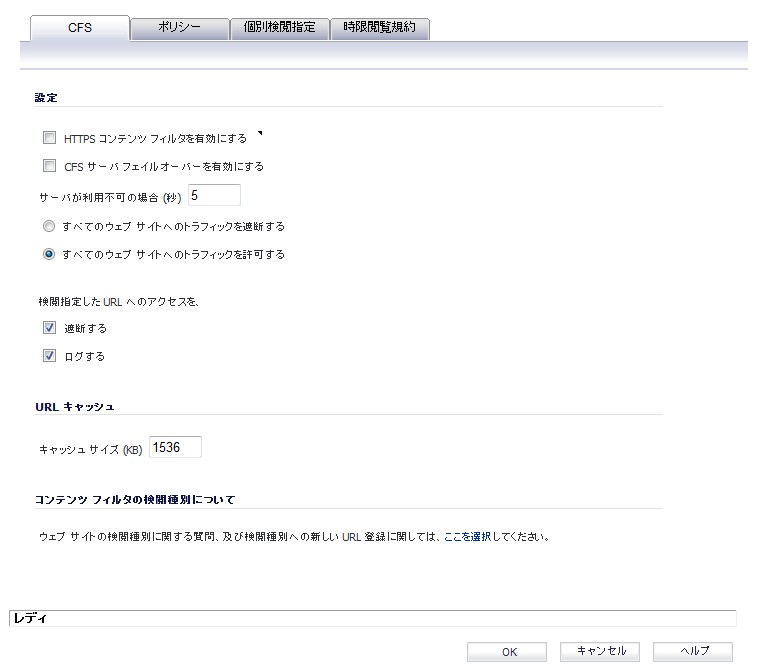

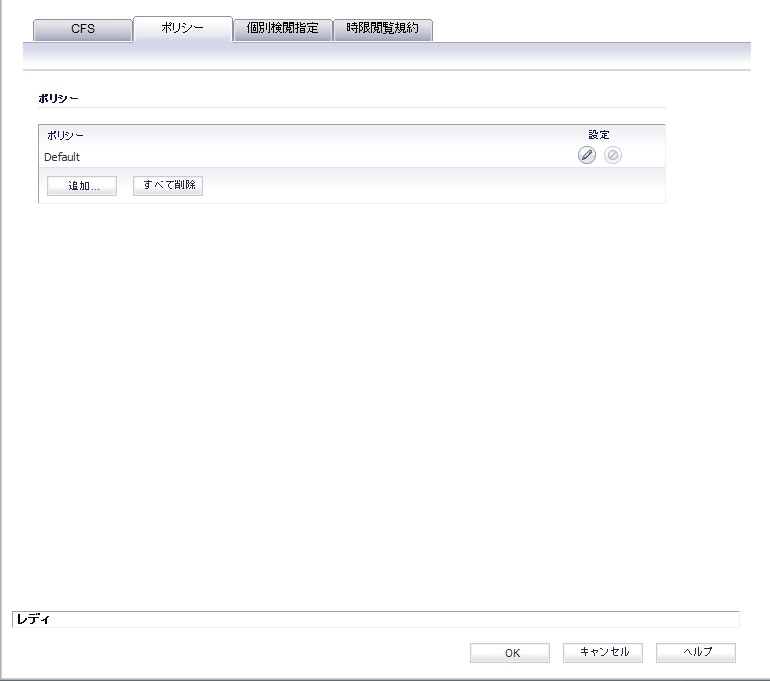

コンテンツ フィルタ プロパティの設定

「セキュリティ サービス > コンテンツ フィルタ」ページにアクセスして、「フィルタ プロパティ」ダイアログからコンテンツ フィルタ機能を定義可能です。ユーザ定義のCFSポリシーを作成するには、ファイアウォールに現在のCFSプレミアム ライセンスがある必要があります。特定の個別ポリシーが割り当てられていないすべてのユーザについては、既定のCFSプレミアム ポリシーが使われます。

SonicWALLでは、既定のCFSプレミアム ポリシーを最も制限の厳しいポリシーとすることを推奨しています。個別CFSポリシーは、コンテンツ フィルタの継承を前提としています。これは、すべての個別CFSポリシーが既定のCFSポリシーによるフィルタを継承することを意味します。適切なコンテンツ フィルタを適用するには、既定のCFSポリシーを最も制限の厳しいポリシーとなるように設定したうえで、それぞれの個別ポリシーでは既定のポリシーによって制限されている権限を許可するように設定を行います。

既定のCFSポリシーの設定

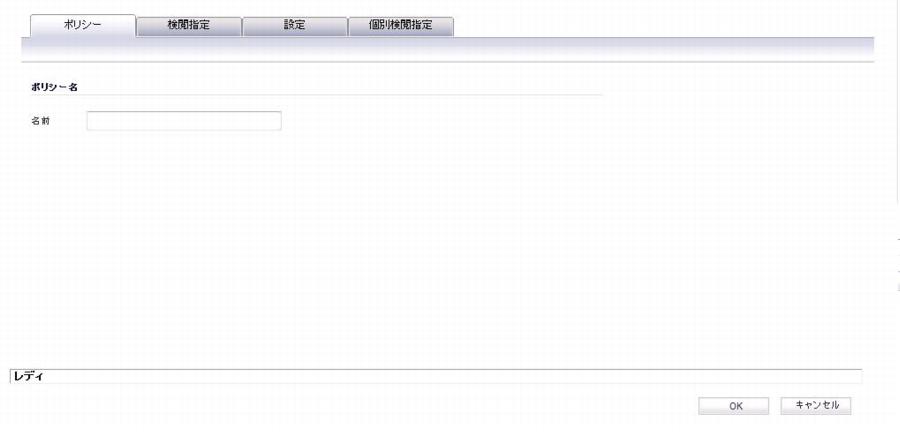

個別CFSポリシーの作成

個別CFSポリシーを作成できるのは、有効なCFSプレミアムの購読が有効になっている装置だけです。

新しいCFSポリシーを作成するには、次の手順に従います。

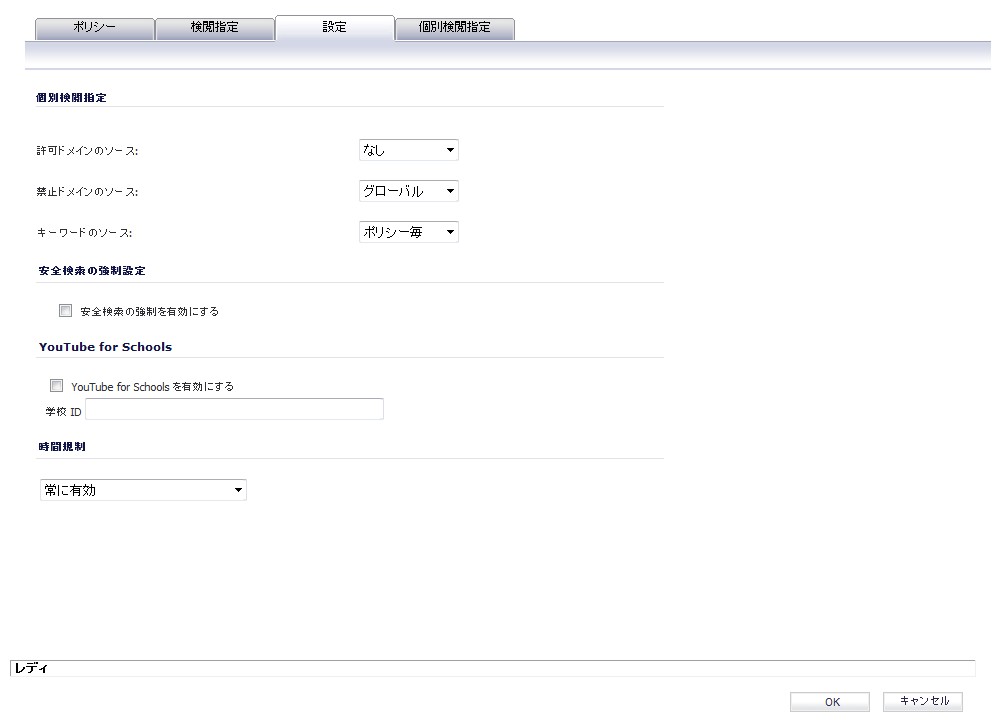

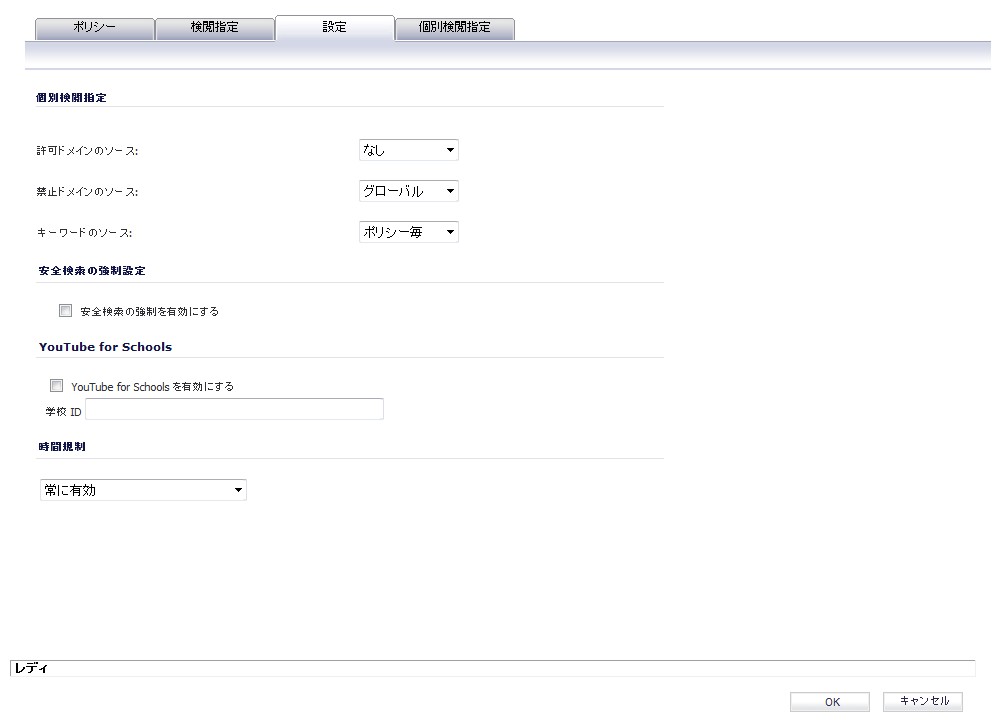

「個別検閲指定」の下に、以下の「個別検閲指定」リストが表示されます。

・ 許可ドメインのソース

・ 禁止ドメインのソース

・ キーワードのソース

・ なし - この設定は、ファイアウォール上のどのユーザにも適用されません。

・ グローバル - この設定は、ファイアウォール上のすべてのユーザに適用されます。

・ ポリシー毎 - この設定は、ポリシーが適用されたユーザのみに適用されます。

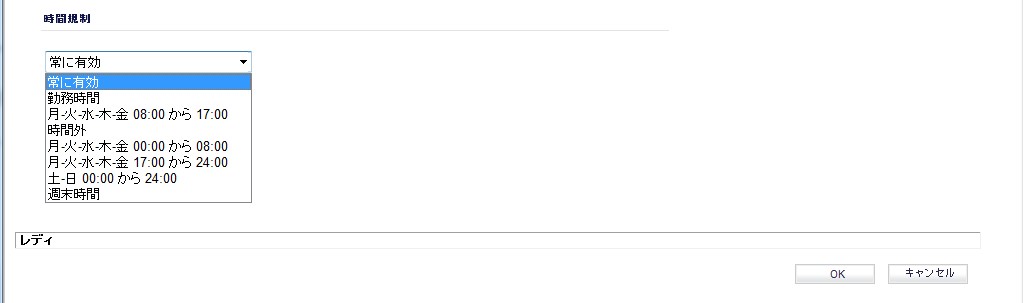

・ 常に有効 - (既定)コンテンツ フィルタは常に強制されます。

・ 指定時刻 - コンテンツ フィルタは選択した日時の間だけ強制されます。

個別検閲指定

「フィルタ プロパティ」ダイアログにある「個別検閲指定」により、閲覧を許可するドメイン、閲覧を禁止するドメイン、キーワード検閲による遮断を含む個別検閲指定のユーザ定義が可能になります。個別検閲指定をユーザ定義することにより、特定のドメインを許可または拒否できます。特定キーワードも遮断できます。

「フィルタ プロパティ」ダイアログにアクセスするには、以下の手順に従います。

利用可能な設定はCFSプレミアムの購読が有効かどうかによって違います。以下の画面はCFSプレミアム購読があるファイアウォールの「個別検閲指定」ページを表示します。

CFSプレミアムの購読が有効な装置では、これらの機能をポリシーによって適用できます。CFSプレミアムの購読が有効でない装置の場合は、これらの機能はグローバルにのみ適用可能です。

コンテンツ フィルタ リストによって遮断されているウェブ サイトへのアクセスを許可するには、「追加」を選択して、“www.ok-site.com”など、ホスト名を「閲覧を許可するドメイン」フィールドに入力します。「閲覧を許可するドメイン」リストには、1,024のエントリを追加できます。

・ キーワード検閲による遮断を有効にするには、「キーワード検閲による遮断」の下にある「追加」を選択し、遮断するキーワードを「キーワードの追加」フィールドに入力します。

・ 信頼されたドメインまたは閲覧を禁止するドメインを削除するには、該当するリストからドメインを選択し、「削除」を選択します。ドメインが削除されると、「状況」バーに「レディ」が表示されます。

・ キーワードを削除するには、リストからキーワード選択し、「削除」を選択します。キーワードが削除されると、「状況」バーに「レディ」が表示されます。

・ 作業が完了したら「OK」を選択します。

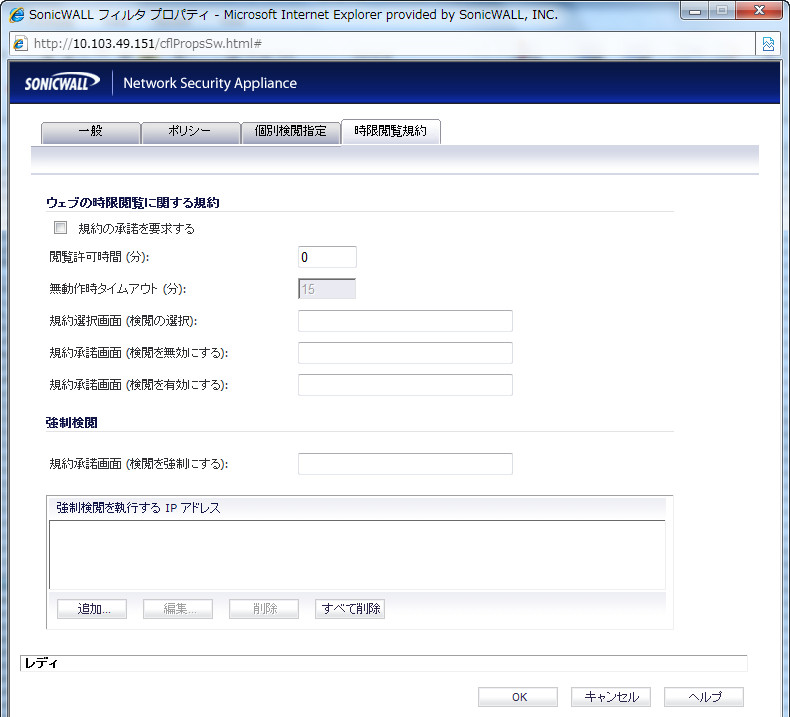

時限閲覧規約

「時限閲覧規約」タブを使用すると、特定のコンピュータについてはコンテンツ フィルタを強制的に適用し、それ以外のコンピュータについては、フィルタの有効と無効を任意で選択できるようなオプションを設けることができます。ユーザがウェブを閲覧するためには、「規約の承諾」ウィンドウの内容に同意する必要があります。

「時限閲覧規約」のプロパティを有効にするには、「規約の承諾を要求する」をオンにします。

・ 閲覧許可時間(分) - コンピュータの台数が限られているような環境 (教室、図書館など) で、利用者に制限時間を課すことができます。SonicWALLセキュリティ装置を使用して、閲覧時間の期限が切れたときに「時限閲覧規約」ページのURLフィールドで定義されたページを表示してユーザに通知することができます。「閲覧許可時間」フィールドに分単位で時間制限を入力します。0 (既定値) を入力した場合、この機能が無効になります。

・ 無動作時タイムアウト (分) - ウェブ ブラウザで一定時間の間操作が行われなかった場合、SonicWALLセキュリティ装置は、インターネットにもう一度アクセスする前に「時限閲覧規約」ページで示されている条件に同意するようにユーザに求めます。この値を設定するには、ユーザ ウィンドウへのリンクを開き、「ユーザ アイドル タイムアウト」セクションに目的の値を入力します。

・ 規約選択画面 (検閲の選択) - ユーザが同意を必要とするコンピュータ上でウェブ ブラウザを開くと、規約承諾画面が表示され、コンテンツ フィルタありまたはなしでインターネットにアクセスするオプションが示されます。このページはウェブ サーバに置き、ネットワーク ユーザがURLとしてアクセスできるようにしておく必要があります。規約の承諾 (AUP) 画面へのリンクを張ったり、そこに書かれている利用ポリシーを抜粋するなどして作成します。このページには、SonicWALLセキュリティ装置に内蔵される2つのページへのリンクが必要です。onicWALLセキュリティ装置は、そのどちらのリンクが選択されたかによって、ユーザがフィルタを使ったアクセスを希望しているのか、フィルタを使わないアクセスを希望しているのかを判別します。フィルタを使わないアクセスの場合は192.168.168.168/iAccept.htmlを、フィルタを使ったアクセスの場合は192.168.168.168/iAcceptFilter.htmlを使用します (192.168.168.168の部分は、SonicWALL LAN IPアドレス)。

・ 規約承諾画面 (検閲を無効にする) - 「時限閲覧規約」ページで示されている条件をユーザが受け入れて、「コンテンツ フィルタ」の保護なしのインターネット アクセスを選択すると、選択を確認するウェブ ページがユーザに表示されます。このページのURLを「規約承諾画面 (検閲を無効にする)」フィールドに入力します。このページは、ウェブ サーバ上に存在し、ネットワーク上でユーザがURLとしてアクセス可能である必要があります。

・ 規約承諾画面 (検閲を有効にする) - 「時限閲覧規約」ページで示されている条件をユーザが受け入れて、「コンテンツ フィルタ」の保護ありのインターネット アクセスを選択すると、ユーザは選択を確認するウェブ ページに表示されます。このページのURLを「規約承諾画面 (検閲を有効にする)」フィールドに入力します。このページは、ウェブ サーバ上に存在し、ネットワーク上でユーザがURLとしてアクセス可能である必要があります。

強制検閲を執行するIPアドレス

コンテンツの強制検閲が適用されたコンピュータでウェブ ブラウザを開くと、ユーザに規約への同意を求めるページが表示されます。ウェブ ブラウザを開いたときに表示されるウェブ ページは管理者が作成する必要があります。規約の承諾画面から利用ポリシーを抜粋したり、警告文 (違反はログに記録される、遮断されるなど) を掲載するなどして作成できます。

このウェブ ページはウェブ サーバに置き、LANのユーザがURLとしてアクセスできるようにしておく必要があります。このページには、さらに、SonicWALLセキュリティ装置に内蔵されているページへのリンクが必要です。フィルタを有効にすることをユーザが同意したかどうかが、このリンクによって判別されます。リンクには192.168.168.168/iAcceptFilter.htmlを使用します (192.168.168.168の部分は、SonicWALL LAN IP アドレス)。

このページのURLを「規約承諾画面 (検閲を強制にする)」フィールドに入力し、「OK」を選択します。SonicWALLセキュリティ装置が更新されると、ウェブ ブラウザ ウィンドウの一番下に更新の確認のメッセージが表示されます。

新しいアドレスの追加

SonicWALLセキュリティ装置では、LAN上の特定のコンピュータに対して強制的にコンテンツ フィルタを適用できます。「追加」を選択して、「強制検閲を執行するIPアドレスの追加」ウィンドウを表示します。これらのコンピュータのIPアドレスを「新規アドレスの追加」フィールドに入力し、「送信」を選択します。最大128のIPアドレスを入力できます。

特定のコンピュータをフィルタの対象から除外するには、目的のIPアドレスを「強制検閲を執行するIPアドレス」リストで強調表示し、「削除」を選択します。

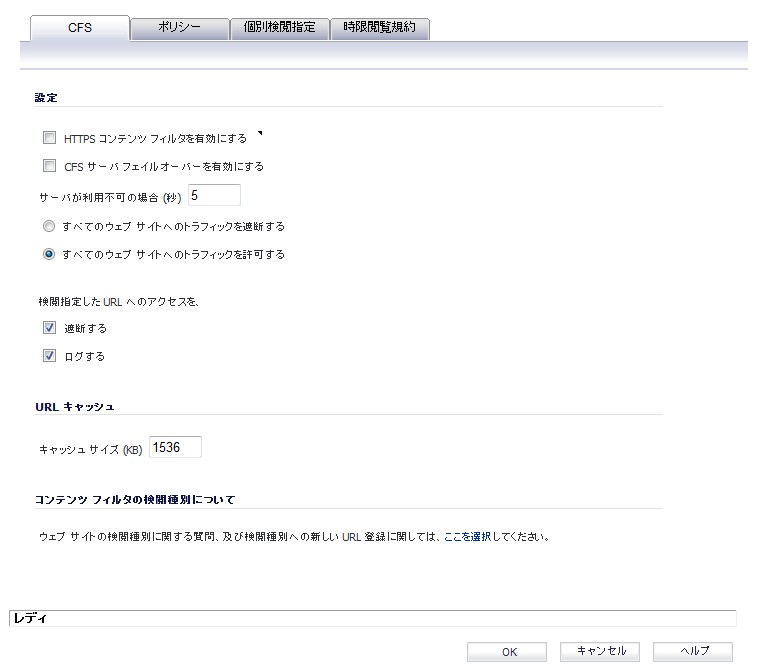

Websense Enterpriseコンテンツ フィルタの設定

SonicWALLでのインターネット コンテンツ フィルタには、サードパーティ製のインターネット フィルタ パッケージであるWebsense Enterpriseを使用できます。

Websenseのプロパティ

「Websenseのプロパティ」ウィンドウの「一般」ページには次のような設定があります。「Websenseのプロパティ」ウィンドウでWebsenseのコンテンツ フィルタを設定したら、「OK」を選択します。

Websenseサーバ状態

このセクションには、コンテンツ フィルタに使用されているWebsense Enterpriseサーバの状況が表示されます。

設定

・ サーバ ホスト名またはIPアドレス - コンテンツ フィルタ リストに使用するWebsense Enterpriseサーバのホスト名またはIPアドレスを入力します。

・ サーバ ポート - SonicWALLがWebsense Enterpriseトラフィックを“リッスン”するUDPポート番号を入力します。既定のポート番号は15868です。

・ 「ユーザ名」 - Websense Enterpriseサーバで定義されているユーザおよびグループのレポートを有効にする場合、このフィールドには何も入力しません。SonicWALLの後方にいる特定のユーザまたはグループによるレポートを有効にするには、そのユーザまたはグループのWebsense Enterpriseサーバで設定されたユーザ名を入力します。Websense EnterpriseサーバでNTベースのディレクトリを使用している場合、ユーザ名を NTLM:¥¥domainname¥usernameの形式で入力します。Websense EnterpriseサーバでLDAPベースのディレクトリを使用している場合、ユーザ名を LDAP://o-domain/ou=sales/usernameの形式で入力します。

・ 以下の期間 (秒) サーバが利用できない場合 - Websense Enterpriseサーバが利用できない場合にどうするかを定義します。サーバのタイムアウトの既定値は5秒ですが、1~10秒の範囲であれば任意の値を入力できます。

・ すべてのウェブ サイトへのトラフィックを遮断する - Websense Enterpriseサーバが利用可能になるまで、「閲覧を許可するドメイン」を除いたすべてのウェブ サイトへのトラフィックが遮断されます。

・ すべてのウェブ サイトへのトラフィックを許可する - すべてのウェブ サイトへのトラフィックが許可されます。Websense Enterpriseサーバ フィルタは使われません。ただし、「閲覧を禁止するドメイン」と「キーワード」が有効になっている場合、これらのフィルタに該当するトラフィックは引き続き遮断されます。

URLキャッシュ

・ キャッシュ サイズ (KB) - URLキャッシュのサイズ (KB) を設定します。

YouTube for Schools コンテンツ フィルタ サポート

"YouTube for Schools" は、生徒、教師、管理者に対してカスタマイズした YouTube アクセスを可能にするサービスです。 YouTube Education (YouTube EDU) は何十万という無料の教育動画へのアクセスを学校に提供しています。 これらの動画は多くの賛同する組織から提供されています。 あなたの学校で利用できるコンテンツをカスタマイズできます。 すべての学校は YouTube EDU コンテンツすべてにアクセスできますが、教師と管理者は学校ネットワーク内でのみ視聴可能な動画プレイリストの作成もできます。 SonicWALL セキュリティ装置に YouTube for Schools の設定をする前に、まずwww.youtube.com/schoolsで登録する必要があります。

YouTube for Schools の設定は、「セキュリティ サービス > コンテンツ フィルタ」ページで設定してある、あなたが使用しているコンテンツ フィルタの方式に依存しています。

複数グループ内のメンバーシップ

ユーザが複数グループのメンバーになっていて、1 つのポリシーが YouTube のどの部分へのアクセスを許可していて、別のポリシーが YouTube for Schools 制限をしているような場合、該当するユーザはこの YouTube for Schools ポリシーによって遮断され、YouTube への無制限アクセスは許可されません。

ユーザは、異なる YouTube for School ID を持つ複数のグループのメンバーにはなれません。 ファイアウォールにそのような設定は可能ですが、サポートされません。

注:CFS の全体的な設定の詳細については、SonicOS 管理者ガイドの「セキュリティ サービス >コンテンツ フィルタ」セクションを参照してください。

「CFS ポリシーの割り当て」プルダウン メニューが「アプリケーション ルールによる」に設定されている場合は、YouTube for Schools はアプリケーション制御ポリシーの 1 つとして設定されます。

「CFS ポリシーの割り当て」プルダウン メニューが「ユーザとゾーンの設定による」に設定されている場合は、YouTube for Schools はコンテンツ フィルタ ポリシーの一部として設定されます。

「セキュリティ サービス > コンテンツ フィルタ」ページで、「コンテンツ フィルタの種類」プルダウン メニューに対して「Content Filter Service」を選択します。

これらの設定は YouTube を遮断するどの CFS 種別よりも優先されます。

YouTube for SchoolsとHTTPS

YouTube for Schools に対する SonicWALL CFS 機能は youtube.com への HTTPS アクセスをサポートしません。HTTPS 上で youtube.com にアクセスする場合、ユーザは YouTube コンテンツへの無制限アクセスが可能です。これを回避するために、以下の解決方法を実装できます。

CFS 検査と共にクライアント DPI-SSL を有効にします。DPI-SSL 機能を有効にするには単独のライセンスが必要で、これは NSA 240 以上のモデルでサポートされます。

以下のように LAN (またはDMZ) から WAN へのアクセス ルールを作成します。

・ 動作:拒否

・ サービス:HTTPS

・ 送信元:すべて

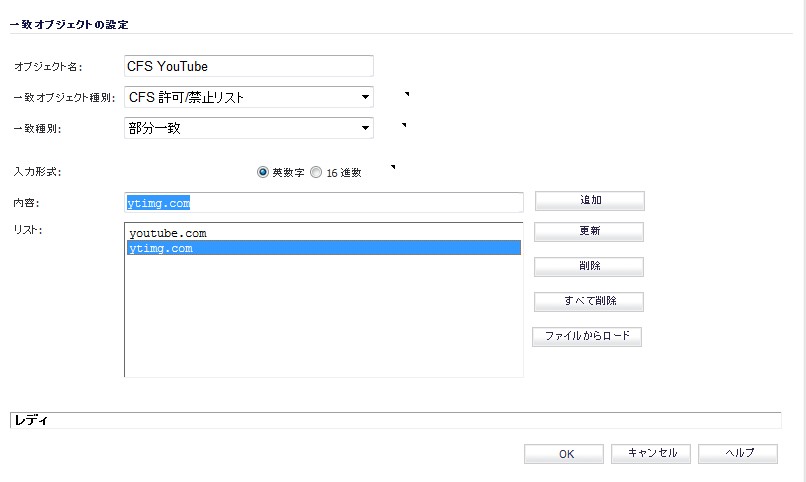

・ 送信先:youtube.comとytimg.comに対してFQDNアドレス オブジェクトを作成します。

問題点

DPI-SSL は https://youtube.com の遮断には使用できず、許可だけができます。ゆえに、上記 DPI 部分は、これを回避するために実装する解決方法の一部にはなりません。

その他の google サイト、例えば calendar.google.com と gmail は正しく動作します。

遮断されたサイトに対する FQDN の作成と、そのグループに対する許可ルールの作成によっても、HTTPS の youtube アクセスが許可されます。

つまり、https>youtube FQDN に対する拒否ルールを作成することによって、その他の google ssl サイトも遮断されます。今のところ、YouTube for Schoolsを使用して、google ssl サイトを遮断しないで YouTube for Schools への ssl アクセスを遮断する方法は見つかっていません。また ssl youtube を許可せずに、その他のサイトを許可する方法も見つかっていません。