第39章 内部ワイヤレス無線機を使用する

仮想アクセス ポイントの設定

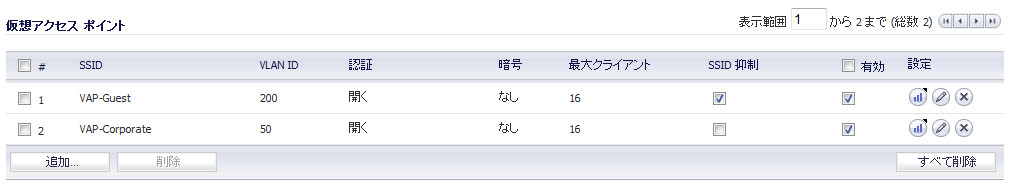

無線 > 仮想アクセス ポイント

この章では、仮想アクセス ポイント機能について説明します。 この章は次のセクションから構成されています。

無線VAPの概要

このセクションでは、内部ワイヤレス無線機を備えたSonicWALL UTM装置の仮想アクセス ポイント機能の概要を説明します。

このセクションは、次のサブセクションから構成されています。

仮想アクセス ポイントとは

仮想アクセス ポイントとは、単一の物理アクセス ポイント (AP) を複数の別個なアクセス ポイントとして見せるために多重インスタンス化したものです。 実際には単一の物理APしかなくても、無線LANのクライアントにとっては、それぞれの仮想APが独立した物理APのように見えます。 仮想AP機能がサポートされるようになる以前、無線ネットワークでは、物理アクセス ポイントと無線ネットワーク セキュリティ機能 (認証や暗号化など) の間に1対1の関係が成立していました。 つまり、WPA-PSKセキュリティを提供するアクセス ポイントは、同時にオープンまたはWPA-EAP接続をクライアントに提供することができませんでした。 そうした接続が必要なら、別個に設定したアクセス ポイントで提供しなければならなかったのです。 そのため、WLANネットワーク管理者は、異なるレベルのサービスを提供するために既存の無線LANインフラストラクチャをスケーリングするソリューションを見つけなければなりませんでした。 仮想AP (VAP) 機能を使用すると、一意の基本サービス セット識別子 (BSSID) とサービス セット識別子 (SSID) が含まれるメディア アクセス コントロール (MAC) プロトコル レイヤのIEEE 802.11規格に従って、単一の物理APの中に複数のVAPが存在できます。 そのため、単一の物理アクセス ポイント機器の単一の無線周波数フットプリント内で無線ネットワーク サービスをセグメント化できます。

VAPでは、単一の物理インターフェース上で複数の個別設定をセットアップすることにより、ネットワーク管理者が無線ユーザ アクセスとセキュリティの設定を制御できます。 これらの個別設定は、それぞれ別々の (仮想) アクセス ポイントとして機能し、またグループ化して、単一の内部ワイヤレス無線機に適用することができます。

SonicOSのセキュア ワイヤレス機能の詳細については、『SonicWALL Secure Wireless Integrated Solutions Guide』を参照してください。

仮想APを使用する利点

仮想AP 機能を使用することには以下の利点があります。

・ 無線チャンネルの節約 - チャンネルの競合を避けて単一の物理アクセス ポイントをさまざまな目的に使用できるようにすることで、重複したインフラストラクチャの構築を防止します。 これはチャンネルの節約です。 空港などの公共スペースでは、複数のプロバイダが標準になりつつあります。 空港内では、FAAネットワーク、1つ以上の航空ネットワーク、そして1つ以上の無線ISPをサポートする必要があるかもしれません。 けれども、米国とヨーロッパでは802.11bネットワークで3つの使用可能な (重複していない) チャンネルしかサポートできませんし、フランスと日本では1つのチャンネルしか使用できません。 それらのチャンネルが既存のAPで利用されてしまえば、追加のAPはお互いに干渉し合い、パフォーマンスが落ちることになります。 仮想APは単一のネットワークを多様な目的に使用できるようにすることで、チャンネル数を節約します。

・ 無線LANインフラストラクチャの最適化 - 重複したインフラストラクチャを構築せずに、複数のプロバイダの間で同じ無線LANインフラストラクチャを共有することにより、WLANの設置と保守にかかる費用を引き下げます。

無線仮想AP設定タスク リスト

無線VAPを配備するには、いくつかのステップから成る設定手順を実行する必要があります。 まず次のセクションで実行すべき手順の概略を説明し、それ以降のセクションで各ステップについて詳しく説明します。 これらのセクションでは、VAP配備の要件を説明し、管理者のための設定タスク リストを示します。

無線VAPの設定の概要

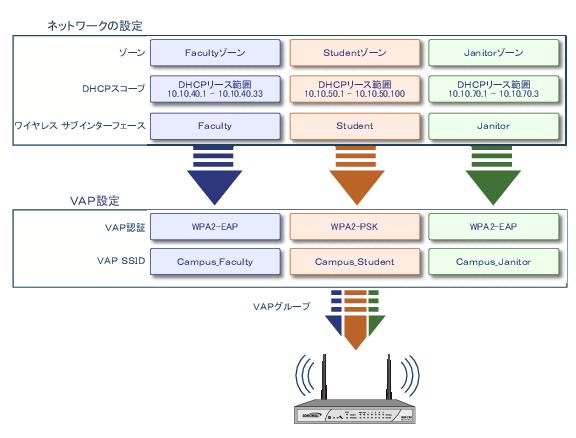

VAP配備に必要な設定部分を以下に示します。

ネットワーク ゾーン

このセクションは、次のサブセクションから構成されています。

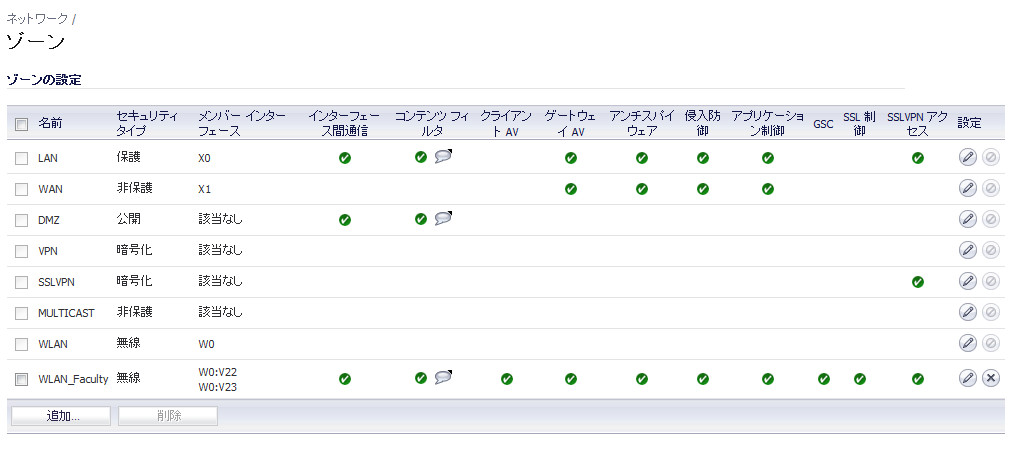

ネットワーク セキュリティ ゾーンは、扱いやすくユーザにも設定可能な名前で1つ以上のインターフェースをグループ化し、ゾーン間をトラフィックが通過する際にセキュリティ規則を適用する論理的な手法です。 ゾーン ベース セキュリティを使用することで、管理者は類似するインターフェースをグループ化して同じポリシーを適用できるので、各インターフェースについて同じポリシーを作成する必要がなくなります。 ネットワーク ゾーンの設定は「ネットワーク > ゾーン」ページで行います。

ゾーンの設定の詳細については、第17章「ゾーンの設定」を参照してください。

無線ゾーン

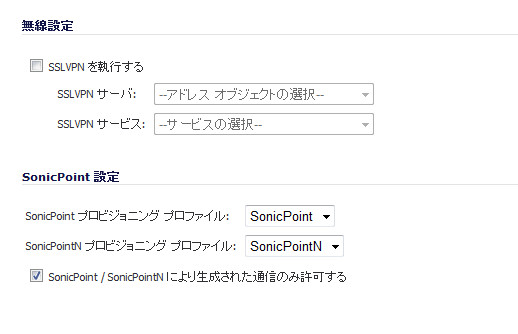

無線ゾーン タイプはSonicWALLワイヤレス無線機のサポートを提供します (「WLANゾーン」がこのタイプの既定のインスタンスです)。 無線ゾーンにインターフェースまたはサブインターフェースが割り当てられると、そのインターフェースは802.11レイヤ上にセキュリティ設定を強制できます。 たとえば、WiFiSecを有効にする、SSL-VPNリダイレクト、ゲスト サービスを有効にする、ライトウェイト ホットスポット メッセージング、ライセンスされたすべての精密パケット検査セキュリティ サービスなどです。

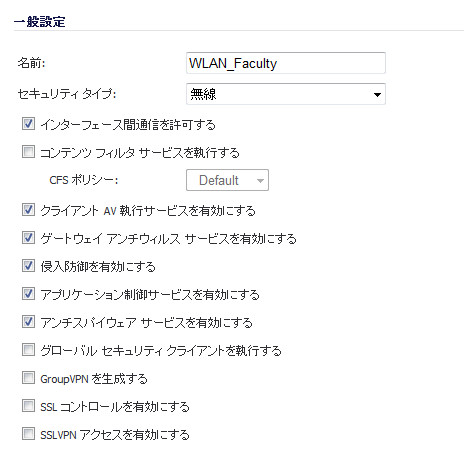

個別無線ゾーン設定

SonicWALLには、あらかじめ設定された無線ゾーンが用意されていますが、管理者が独自に個別無線ゾーンを作成することもできます。 VAPを使用する場合、単一のワイヤレス無線機に複数の個別ゾーンを適用することができます。 以下の3つのセクションでは、個別無線ゾーンの設定について説明します。

一般設定

|

機能

|

説明

|

|---|---|

| ゲスト間の通信を有効にする |

無線LANサブネット

無線LAN (WLAN) サブネットでは、単一のワイヤレス無線機インターフェース (W0) を多数の仮想ネットワーク接続に分割し、それぞれ個別の設定を適用することができます。 WLANサブネット ソリューションでは、単一の802.11無線機しか存在しないにもかかわらず、それぞれのVAPが別個の仮想サブインターフェースを持つことができます。

WLANサブネットは、ゾーンの割り当て、セキュリティ サービス、WANの割り当て (静的アドレス指定のみ)、GroupVPN、DHCPサーバ、IPヘッダー、ルーティング、NATポリシーとアクセス ルールの完全な制御など、物理インターフェースの主要な機能と特徴を備えています。 現在、WLANサブネットから除外されている機能は、VPNポリシー バインド、WAN動的クライアント サポート、およびマルチキャスト サポートです。

WLANサブネットの設定は「ネットワーク > インターフェース」ページで行います。

個別無線サブネット設定

次の表は無線サブネットの設定パラメータと説明です。

|

機能

|

説明

|

|---|---|

| ゾーン | |

| 親インターフェース | |

| サブネット名 | |

| IP設定 | |

| SonicPoint制限 | |

| 管理 | |

| ユーザ ログイン | |

| DHCPサーバ |

このサブネットでDHCPを有効にするには、「既定のDHCPリース スコープを作成する」オプションと、使用可能なリースの数の既定値を選択します。 DHCPリースの要件の詳細については、 「DHCPサーバ スコープ」セクション を参照してください。

|

DHCPサーバ スコープ

DHCPサーバはリースされるIPアドレスを指定された範囲 (「スコープ」と呼ばれる) 内のユーザに割り当てます。 これらを手動で設定する場合には注意が必要です。 複数のインターフェースに対し、200件のアドレスというスコープで、使用するのが30件のみの場合、リースの枯渇による接続の問題につながる可能性があります。

各インターフェース/サブインターフェースを定義するときに、それ以降に定義するインターフェースのために十分なDHCPスコープが残されるように、DHCPスコープの大きさを調整してください。 そうしないと、以降のDHCPスコープの自動作成が失敗し、スコープを適切にサイズ変更してから手動で作成しなければならなくなる可能性があります。 DHCPサーバ スコープの設定は「ネットワーク > DHCPサーバ」ページで行います。

仮想アクセス ポイント プロファイル

仮想アクセス ポイント プロファイルを使用すると、管理者はアクセス ポイント設定をあらかじめ設定して、プロファイルに保存することができます。 VAPプロファイルにより、新しい仮想アクセス ポイントに簡単に設定を適用することができます。 仮想アクセス ポイント プロファイルの設定は「無線 > 仮想アクセス ポイント」ページで行います。

この機能は、複数の仮想アクセス ポイントが同じ認証方法を共有する場合にすばやく設定を行ううえで特に便利です。

仮想アクセス ポイント プロファイルの設定

次の表は仮想アクセス ポイント プロファイルの設定パラメータと説明です。

|

機能

|

説明

|

|---|---|

| 名前 | |

| タイプ | |

| 認証タイプ |

以下は、利用できる認証のタイプと、それぞれの簡単な説明です。

・ 高いセキュリティ (TKIPを使用) ・ 信頼性の高い企業の無線クライアントで使用 ・ ウィンドウズ ログインを使用したトランスペアレントな認証 ・ 一般にクライアント ソフトウェアは不要 |

| ユニキャスト暗号 |

WPA-PSK/WPA2-PSK暗号化の設定

WPAまたはWPA2を使用するときには事前共有鍵 (PSK) が利用できます。 このソリューションでは共有鍵を利用します。

WPA-EAP/WPA2-EAP暗号化の設定

WPAまたはWPA2を使用するときには拡張認証プロトコル (EAP) が利用できます。 このソリューションでは、鍵の生成に外部の802.1x/EAP対応RADIUSサーバを利用します。

仮想アクセス ポイント

VAP設定機能では、一般VAP設定をセットアップできます。 VAP設定により、SSIDおよび無線サブネット名が設定されます。 仮想アクセス ポイントの設定は「無線 > 仮想アクセス ポイント」ページで行います。

詳細VAP設定

詳細設定では、この接続の認証と暗号化の設定を設定できます。 ユーザが作成したプロファイルからこれらの設定を引き継ぐには、プロファイル名を選択します。 認証と暗号化の設定の詳細については、「仮想アクセス ポイント プロファイル」セクション を参照してください。

仮想アクセス ポイント グループ

仮想アクセス ポイント グループ機能は、SonicWALL NSA装置で利用できます。 この機能では、内部ワイヤレス無線機に同時に適用する複数のVAPオブジェクトをグループ化することができます。 仮想アクセス ポイント グループの設定は「無線 > 仮想アクセス ポイント」ページで行います。

仮想アクセス ポイント グループの有効化

VAPを設定し、VAPグループに追加した後で、内部ワイヤレス無線機を通じてそれらのVAPを使用可能にするためには、「無線 > 設定」ページでそのグループを指定する必要があります。 既定のグループは「内部APグループ」です。

この選択を行った後で適用します。

VAPサンプル設定

このセクションでは、現実の無線ニーズに基づいた設定例を示します。 このセクションは、次のサブセクションから構成されています。

学校職員のアクセス用VAPの設定

普通はキャンパス内のオフィスにいるユーザの集まりで、すべてのネットワーク リソースへの完全なアクセスを認めるべき人たちに対しては、接続が認証されて安全であるという条件の下で、VAPを使用することができます。 これらのユーザはすでにネットワークのディレクトリ サービスであるマイクロソフト アクティブ ディレクトリに属しています。 これはインターネット認証サービス (IAS) を通じてEAPインターフェースを提供します。 このセクションは、次のサブセクションから構成されています。

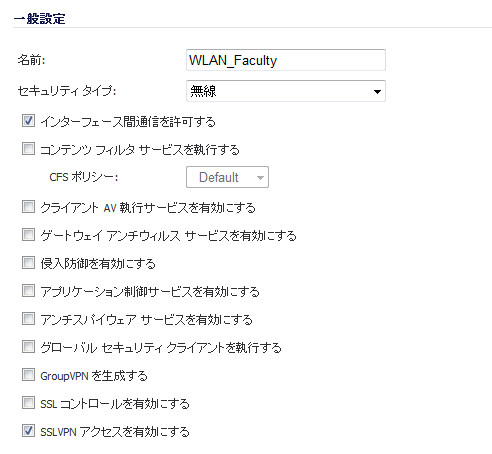

ゾーンの設定

このセクションでは、SonicWALL UTMセキュリティ サービスと強化されたWiFiSec/WPA2無線セキュリティを備えた新しい社内無線ゾーンを作成して設定します。

「一般設定」タブ

無線設定タブ

これで新しいゾーンが「ネットワーク > ゾーン」ページの下部に表示されるようになります。 ただし、まだメンバー インターフェースにリンクされていません。 これは次のステップで行います。

無線VLANサブインターフェースの作成

このセクションでは、現在のWLAN上に新しい無線サブネットを作成して設定します。 この無線サブネットは、「ゾーンの設定」セクション で作成したゾーンにリンクされます。

これで無線VLANサブインターフェースが「インターフェース設定」リストに表示されるようになります。

無線VAPプロファイルの作成

このセクションでは、新しい仮想アクセス ポイント プロファイルを作成して設定します。 VAPのタイプごとにVAPプロファイルを作成し、それらを使って新しいVAPに詳細設定を簡単に適用することができます。 このセクションの内容はオプションですが、これによって複数のVAPの設定がずっと簡単になります。

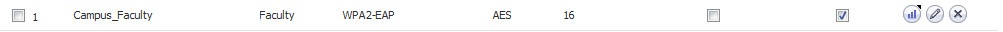

無線VAPの作成

このセクションでは、新しい仮想アクセス ポイントを作成して設定し、「無線VLANサブインターフェースの作成」セクション で作成した無線サブネットと関連付けます。

「一般」タブ

これで新しいVAPが「仮想アクセス ポイント」リストに表示されるようになります。

詳細設定タブ (認証設定)

さらなるVAPの作成/現在のVAPの配備

以上で職員のアクセス用の無線サブネットのセットアップが完了したので、この後は個別VAPをさらに追加することもできますし、この設定を内部ワイヤレス無線機に配備することもできます (「ワイヤレス無線機へのVAPの配備」セクション を参照)。

ワイヤレス無線機へのVAPの配備

次のセクションでは、新しいVAPをグループ化して配備し、内部ワイヤレス無線機と関連付けます。 このプロセスが完了するまで、ユーザはVAPにアクセスできません。

複数のVAPのグループ化

このセクションでは、複数のVAPをグループ化して1つにまとめます。 このグループは後でSonicPointと関連付けます。

VAPグループとワイヤレス無線機との関連付け

VAPを設定し、VAPグループに追加した後で、内部ワイヤレス無線機を通じてそれらのVAPを使用可能にするためには、「無線 > 設定」ページでそのグループを指定する必要があります。