第21章 ファイアウォール サービスの設定

ネットワーク > サービス

SonicOS では拡張IPプロトコルがサポートされており、ユーザはこのプロトコルに基づいてサービスとアクセス ルールを作成できます。サポートされるIPプロトコルについては、「サポートされるプロトコル」 を参照してください。

SonicWALLセキュリティ装置では、ネットワークへのトラフィックの許可または拒否を決定するネットワーク アクセス ルールを設定するために、サービスを使用します。SonicWALLセキュリティ装置には、既定のサービスが用意されています。既定のサービスは、編集できない定義済みサービスです。特定の業務上の要件に合わせてファイアウォール サービスを設定するためのユーザ定義サービスを作成することもできます。

「表示形式」の「すべてのサービス」を選択すると、ユーザ定義サービスと既定のサービスの両方が表示されます。

既定のサービスの概要

「既定のサービス」表示では、SonicWALLセキュリティ装置の既定のサービスが「サービス」テーブルと「サービス グループ」テーブルに表示されます。「サービス グループ」テーブルでは、複数の既定のサービスをまとめて1つのサービス オブジェクトとして表示します。このような定義済みのサービスは、削除や編集ができません。「サービス」テーブルには、サービスに関する以下の属性が表示されます。

・ 「名前」 - サービスの名前。

・ 「プロトコル」 - サービスのプロトコル。

・ 「開始ポート」 - サービスの開始ポート番号。

・ 「終了ポート」 - サービスの終了ポート番号。

・ 「設定」 - 使用不能な「編集」アイコン

一般的なアプリケーションに適用されるサービスは、既定のサービス グループという名前でグループ化されています。このグループは変更や削除ができません。「既定のサービス グループ」エントリの左側にある+アイコンを選択すると、グループに含まれている既定のサービスがすべて表示されます。例えば、DNS (Name Service) エントリには、ポート53に対応する「DNS (Name Service) TCP」と、ポート53に対応する「DNS (Name Service) UDP」という2つのサービスが含まれます。このように、同じ名前を持つ複数のエントリがまとめてグループ化され、1つのサービスとして扱われます。既定のサービス グループは編集や削除ができません。

ユーザ定義サービスの設定作業リスト

ユーザ定義サービスの設定作業を以下のリストに示します。

・ ユーザ定義サービスの追加

・ ユーザ定義サービスの編集

・ ユーザ定義サービスの削除

・ ユーザ定義サービス グループの追加

・ ユーザ定義サービス グループの編集

・ ユーザ定義サービス グループの削除

サポートされるプロトコル

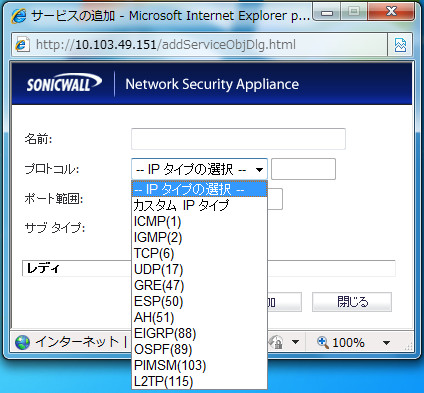

ユーザ定義サービスには、以下のIPプロトコルを使用できます。

・ ICMP (1) - (インターネット制御メッセージ プロトコル) エラー メッセージと制御メッセージの送信に使用されるTCP/IPプロトコル。

・ IGMP (2) - (インターネット グループ管理プロトコル) TCP/IPネットワークにおけるマルチキャスト グループの管理を制御するプロトコル。

・ TCP (6) - (転送制御プロトコル) TCP/IPのTCP部分です。TCPはTCP/IPの転送プロトコルです。TCPにより、メッセージが正確に、欠けることなく送信されます。

・ UDP (17) - (ユーザ データグラム プロトコル) TCP/IPプロトコル スイートに含まれるプロトコル。信頼性の高い送信が不要な場合に、TCPの代わりに使用されます。

・ GRE (47) - (汎用ルーティング カプセル化) IPトンネル内のさまざまな種類のプロトコル パケットをカプセル化するために使用されるトンネル プロトコル。ファイアウォールへの仮想ポイント ツー ポイント リンクの作成や、IPインターネットワーク経由での機器のルーティングに使用されます。

・ ESP (50) - (カプセル化セキュリティ ペイロード) IPsecによる柔軟なデータ転送手段として使用される、別のデータグラム内のIPデータグラムをカプセル化する手法。

・ AH (51) - (認証ヘッダー) データ認証に加え、オプションでアンチリレー サービスを提供するセキュリティ プロトコル。AHは保護するデータに埋め込みます (完全なIPデータグラム)。

・ EIGRP (88) - (拡張内部ゲートウェイ ルーティング プロトコル) IGRPを拡張したプロトコル。優れた収束特性と動作効率を実現し、リンク状態プロトコルの利点と距離ベクトル プロトコルの利点を同時に備えています。

・ OSPF (89) - (オープン ショーテスト パス ファースト) ノード間の距離およびいくつかの品質パラメータに基づいて、TCP/IPネットワークにおけるIPトラフィックのルーティングに最適なパスを決定する、ルーティング プロトコルです。OSPFは内部ゲートウェイ プロトコル (IGP) の1つであり、自律システムの内部で動作するように設計されています。また、OSPFはRIPプロトコルを置き換えるために開発されたリンク状態プロトコルであり、RIPプロトコル (距離ベクトル プロトコル) よりも少ないルータ数でトラフィックを更新できます。

・ PIMSM (103) - (プロトコル非依存マルチキャスト スパース モード) 2つあるPIM動作モード (デンス モードとスパース モード) の1つ。PIMスパース モードでは、ネットワーク内の最小限のルータがデータを受け取るように、データの配信が制限されます。パケットは、RP (ランデブー ポイント) で明示的に要求された場合にのみ送信されます。スパース モードでは、受信側が広く分散しているため、ダウンストリームのネットワークに送信されたデータグラムは必ずしも使用されないと想定されます。スパース モードの使用コストは、明示的なJoinメッセージの定期更新に依存していることと、RPが必要であることです。

・ L2TP - (レイヤ2トンネリング プロトコル) PPPセッションをインターネット経由で実行するためのプロトコル。L2TPには暗号化機能はありませんが、リモート ユーザから企業LANへの仮想プライベート ネットワーク (VPN) 接続を確立するために既定でIPsecが使用されます。

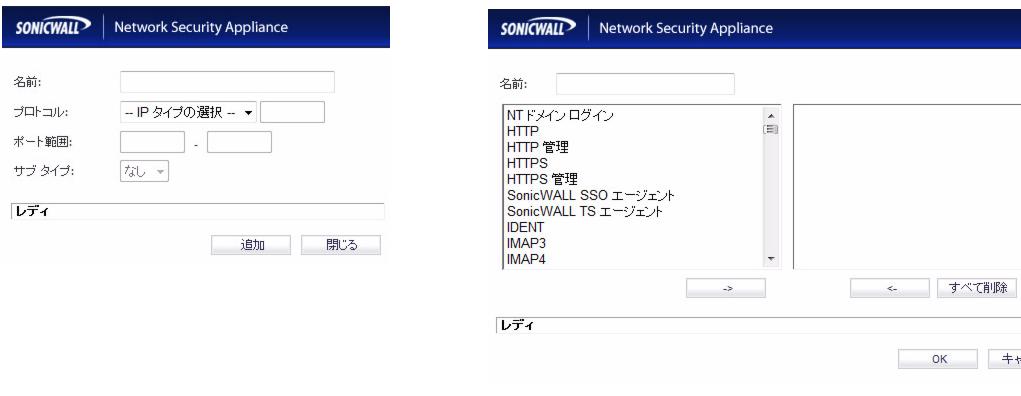

定義済みサービス タイプへのユーザ定義サービスの追加

任意の定義済みサービス タイプにユーザ定義サービスを追加できます。

作成したユーザ定義サービスは、すべて「ユーザ定義サービス」テーブルに一覧表示されます。ユーザ定義サービス グループを作成してユーザ定義サービスをグループ化することで、より簡単にポリシーを適用することができます。「既定のサービス」テーブルにプロトコルが表示されていない場合、「追加」を選択することで、そのプロトコルを「ユーザ定義サービス」テーブルに追加できます。

・ TCPプロトコルとUDPプロトコルの場合、ポート範囲を指定します。サブタイプを指定する必要はありません。

・ SonicWALL NSA シリーズ装置では、ICMP、IGMP、OSPF、PIMSMプロトコルの場合、「サブタイプ」プルダウン メニューからサブタイプを選択します。

・ その他のプロトコルの場合、ポート範囲もサブタイプも指定する必要はありません。

「ログを有効にする」チェックボックスを使って、サービスの動作ログを有効または無効にします。

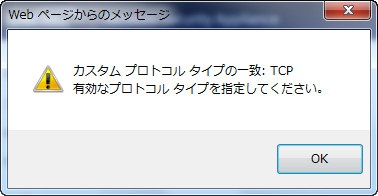

カスタムIPタイプ サービスの追加

定義済みIPタイプのみを使用している場合、セキュリティ装置でその他のIPプロトコル タイプのトラフィックが検出されると、そのトラフィックは識別不能として破棄されます。ただし、IANA (Internet Assigned Numbers Authority):〈http://www.iana.org/assignments/protocol-numbers〉 により管理されている膨大な数の登録済みIPタイプのリストがあります。一般的でない (識別不能な) IPタイプ トラフィックは厳格に削除する方が安全ではありますが、機能が制限されます。

SonicOS 3.5以降では、カスタムIPタイプ サービス オブジェクトがサポートされるため、管理者は任意のIPタイプを表すサービス オブジェクトを作成できます。これにより、任意のタイプのIPv4トラフィックを認識および制御するファイアウォール アクセス ルールを作成できます。

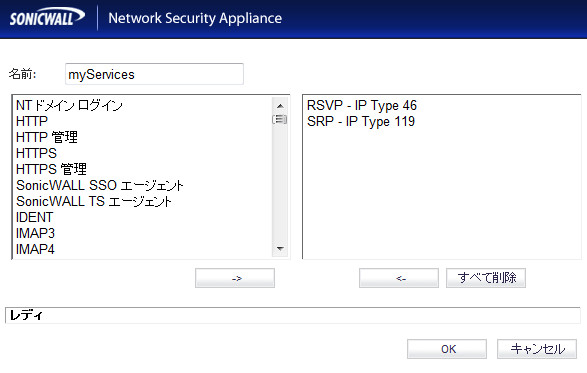

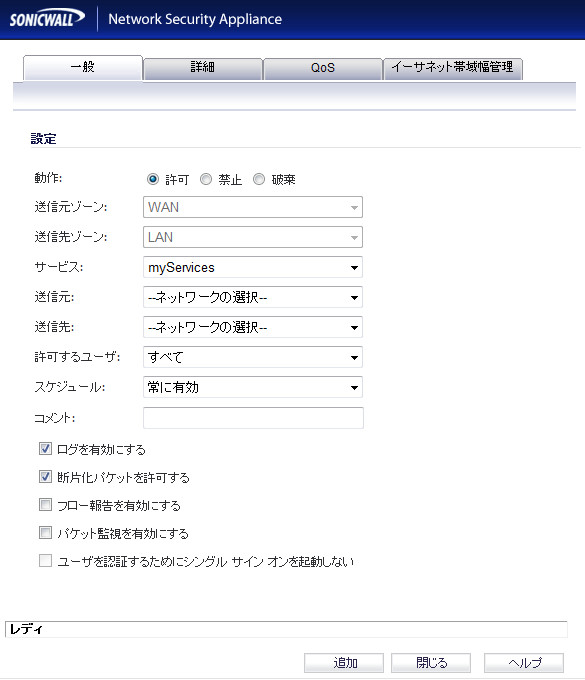

認識と処理を実現するには、以下の図に示すように、そのカスタムIPタイプ サービス オブジェクトのみを含むアクセス ルールを作成する必要があります。

例

管理者が、RSVP (リソース予約プロトコル - IPタイプ46) およびSRP (Spectralink ラジオ プロトコル - IPタイプ119) をWLANゾーン (WLAN サブネット) の全クライアントからLANゾーン (例えば10.50.165.26など) のサーバまで許可する必要があるとします。管理者は、この2つのサービスを扱うカスタムIPタイプ サービス オブジェクトを定義できます。

これで、IPプロトコル46および119のトラフィックが認識され、WLANサブネットから10.50.165.26への転送が許可されるようになります。

ユーザ定義サービスの編集

「設定」の下にある「編集」アイコン ![]() を選択して、「サービスの編集」ウィンドウでサービスを編集します。このウィンドウには、「サービスの追加」ウィンドウと同じ設定項目があります。

を選択して、「サービスの編集」ウィンドウでサービスを編集します。このウィンドウには、「サービスの追加」ウィンドウと同じ設定項目があります。

ユーザ定義サービスの削除

ユーザ定義サービスを個別に削除するには、「削除」アイコン ![]() を選択します。「削除」ボタンを選択すると、すべてのユーザ定義サービスを削除できます。

を選択します。「削除」ボタンを選択すると、すべてのユーザ定義サービスを削除できます。

ユーザ定義サービス グループの追加

ユーザ定義サービスを追加した後で、サービス (既定のサービスを含む) のグループを作成し、グループ内のサービスに同じポリシーを適用することができます。例えば、特定の時刻または曜日にのみSMTPトラフィックとPOP3トラフィックを許可するには、この2つのサービスをユーザ定義サービス グループとして追加します。ユーザ定義サービス グループを作成するには、「グループの追加」を選択します。

ユーザ定義サービス グループの名前の左側にある+を選択すると、そのユーザ定義サービス グループ エントリに含まれている個々のユーザ定義サービス、既定のサービス、ユーザ定義サービス グループがすべて表示されます。

ユーザ定義サービス グループの編集

「設定」の下にある「編集」アイコン ![]() を選択して、「サービス グループの編集」ウィンドウでサービスを編集します。このウィンドウには、「サービス グループの追加」ウィンドウと同じ設定項目があります。

を選択して、「サービス グループの編集」ウィンドウでサービスを編集します。このウィンドウには、「サービス グループの追加」ウィンドウと同じ設定項目があります。

ユーザ定義サービス グループの削除

ユーザ定義サービス グループ エントリを個別に削除するには、「削除」アイコン ![]() を選択します。「削除」ボタンを選択すると、すべてのユーザ定義サービス グループを削除できます。

を選択します。「削除」ボタンを選択すると、すべてのユーザ定義サービス グループを削除できます。