第20章 ルートの設定

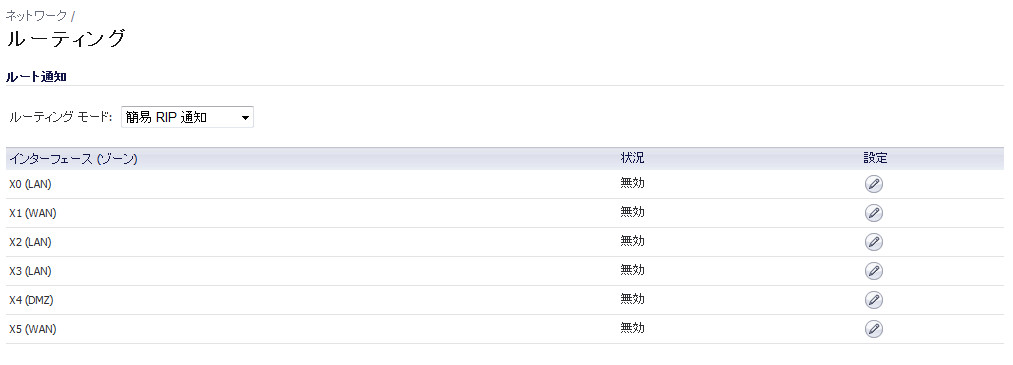

ネットワーク > ルーティング

インターフェースにルータを配置している場合は、「ネットワーク > ルーティング」ページでSonicWALLセキュリティ装置に静的ルートを設定できます。送信元アドレス、送信元ネットマスク、送信先アドレス、送信先ネットマスク、サービス、インターフェース、ゲートウェイ、およびメトリックに基づいてルートが決まるように、静的ルーティング ポリシーに静的ルーティング エントリを作成できます。この機能を使用すると、多数のユーザ定義変数に基づいて、転送元から転送先に至るルートを完全に制御できます。この章は以下のセクションで構成されます。

・ 「ルート通知」

ルート通知

SonicWALLセキュリティ装置は、RIPv1またはRIPv2を使用して、その静的ルートおよび動的ルートをネットワーク上の他のルータに通知します。SonicWALLセキュリティ装置とリモートVPNゲートウェイとの間でVPNトンネルの状況が変化した場合にも、RIPv2で通知します。ご利用のルータの機能または設定に基づき、RIPv1またはRIPv2を選択してください。RIPv1はプロトコルの初期バージョンで搭載している機能が少なく、マルチキャストではなくブロードキャストを使ってパケット送信を行います。RIPv2パケットは下位互換性があり、マルチキャスト パケットのリッスンするオプションを提供する一部のRIPv1実装でも受け付けることができます。「RIPv2有効 (ブロードキャスト)」を選択すると、パケットをマルチキャストする代わりにブロードキャストします。これはRIPv1ルータとRIPv2ルータが混合する異機種ネットワークに適しています。

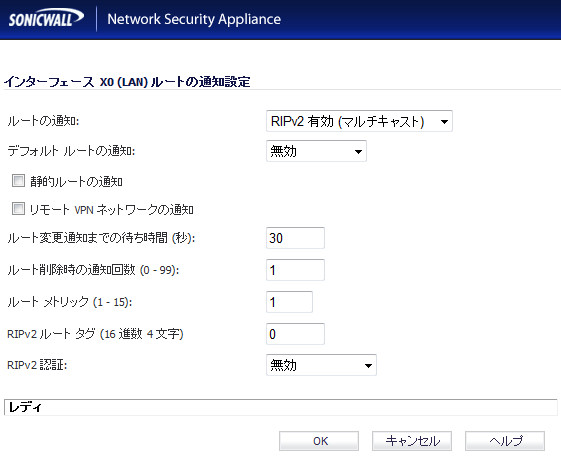

ルートの通知設定

「インターフェース ルートの通知」を有効にするには、以下の手順に従います。

・ 無効 - ルートの通知を無効にします。

・ RIPv1有効 - RIPv1はルーティング情報プロトコルの最初のバージョンです。

・ RIPv2有効 (マルチキャスト) - マルチキャストを使用してルートの通知を送信します (ネットワーク上の特定のノードに単一のデータ パケットを送信します)。

・ RIPv2有効 (ブロードキャスト) - ブロードキャストを使用してルートの通知を送信します (ネットワーク上の全ノードに単一のデータ パケットを送信します)。

・ ユーザ定義 - 「認証種別 (16進数4文字)」フィールドに16進数4文字を入力します。「認証データ (16進数32文字)」フィールドに16進数32文字を入力します。

・ 平文パスワード - 「認証用パスワード (最大16文字)」フィールドにパスワードを入力します。パスワードには最大16文字使用できます。

・ MD5 - 「認証鍵Id (0 - 255)」フィールドに0から255までの数値を入力します。「認証鍵 (16進数32文字)」フィールドに16進数32文字を入力するか、生成した鍵を使用します。

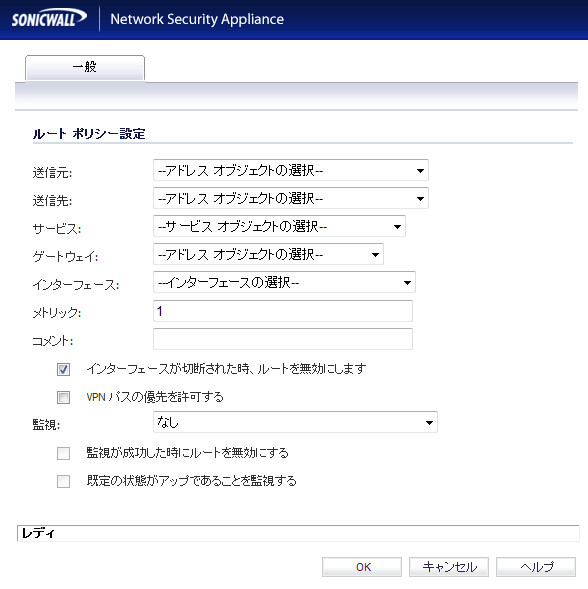

ルート ポリシー

SonicOSはポリシー ベース ルーティング (PBR) を備えており、トラフィックを柔軟かつきめ細かく処理できます。以下のセクションでは、PBRについて説明します。

ポリシー ベース ルーティング

単純な静的ルーティング エントリには、特定の条件に一致するトラフィックの処理方法を指定します。条件には、送信先アドレス、送信先ネットマスク、トラフィックを転送するゲートウェイ、そのゲートウェイがあるインターフェース、ルート メトリックなどがあります。この静的ルーティングはほとんどの静的要件を満たしますが、送信先アドレスを指定している場合にのみ転送可能となります。

ポリシー ベース ルーティング (PBR) を使用すると、拡張静的ルートを作成して、トラフィックをさらに柔軟かつきめ細かく処理できます。SonicOS PBRでは、送信元アドレス、送信元ネットマスク、送信先アドレス、送信先ネットマスク、サービス、インターフェース、およびメトリックに基づいて照合を行うことができます。このルーティングを使用すると、多数のユーザ定義変数に基づいて、転送元から転送先に至るルートを完全に制御できます。

メトリックとは、静的ルートおよび動的ルートに割り当てられる加重コストのことです。メトリックは0から255までの値で指定します。低い値の方が適切と見なされ、高い値よりも優先されます。SonicOS は、直接接続されたインターフェース、静的にエンコードされたルート、および動的なIPルーティング プロトコルに対してCiscoが定義したメトリック値に準拠しています。

「すべてのポリシー」には、「ユーザ定義ポリシー」および「既定のポリシー」を含むすべてのルーティング ポリシーが表示されます。最初に「表示形式」メニューから「すべてのポリシー」を選択すると、「ルート ポリシー」テーブルに「既定のポリシー」が表示されます。

「ルート ポリシー」テーブルでは、多数のルーティング・ポリシーを簡単に閲覧できるようにページ付けがされています。「ルート ポリシー」テーブルの右上にあるナビゲーション コントロール バーを使用して、「ルート ポリシー」テーブルにリストされた多数のルーティング ポリシー エントリを参照できます。ナビゲーション コントロール バーには4つのボタンがあります。左端のボタンは、テーブルの最初のページを表示します。右端のボタンは、最後のページを表示します。内側の左矢印ボタンと右矢印で、それぞれ前または次のページに移動します。

「表示範囲」フィールドにポリシー番号 (「#名前」列でポリシー名の前に記載されている番号) を入力すると、特定のルーティング ポリシーに移動できます。既定のテーブル設定では、ページあたり50個のエントリが表示されます。この既定のテーブル エントリ数は、「システム > 管理」ページで変更できます。

テーブルのエントリを並べ替えるには、列見出しを選択します。エントリは昇順または降順で並べ替えられます。列エントリの右側にある矢印が、並べ替え状況を示します。下向きの矢印は昇順を意味します。上向きの矢印は降順を示します。

静的ルートの設定

SonicOS では、基本的なルート ポリシーを使用して静的ルートを設定します。静的ルートを設定するには、以下の手順に従います。

・ VPNトンネルがアクティブな場合: 「VPNパスの優先を許可する」オプションが有効になっている場合は、VPNトンネルの送信先アドレス オブジェクトと一致する静的ルートが自動的に無効になります。トラフィックはすべてVPNトンネル経由で送信先アドレス オブジェクトにルーティングされます。

・ VPNトンネルがダウンした場合: VPNトンネルの送信先アドレス オブジェクトと一致する静的ルートが自動的に有効になります。送信先アドレス オブジェクトへのトラフィックはすべて静的ルート経由でルーティングされます。

プローブ対応ポリシー ベース ルーティングの設定

静的ルートを設定するときに、必要に応じてルートのネットワーク監視ポリシーを設定できます。ネットワーク監視ポリシーを使用すると、ポリシーのプローブの状態に基づいて、静的ルートが動的に無効または有効になります。

ルート ポリシーの例

次の例では、WANインターフェースが2つ同時にアクティブになった場合に対処できるようにルート ポリシーを作成します。この例を試すには、バックアップWANインターフェースを「X3」インターフェースにセットアップし、ISPから提供された設定値で設定しておく必要があります。次に、「ネットワーク > WAN負荷分散」ページで「WAN負荷分散を有効にする」をオンにして、負荷が分散されるようにセキュリティ装置を設定します。この例では、「ネットワーク > WAN負荷分散」ページで負荷分散方法として「コネクション毎に切り替える」を選択します。「承認」を選択して、「ネットワーク > WAN負荷分散」ページで加えた変更を保存します。

この2つのポリシー ベース ルートによって、HTTPベースのアプリケーションを使用しているときには、LANサブネットにある送信元は常にプライマリWANに向かい、Telnetベースのアプリケーションを使用しているときには、LANサブネットにある送信元は常にバックアップWANに向かいます。

HTTPのポリシー ベースのルートをテストするには、LANインターフェースに接続したコンピュータから、パブリック ウェブ サイト 〈http://www.whatismyip.com〉 および 〈http://whatismyip.everdot.org〉 にアクセスしてください。どちらのサイトにも、バックアップWANインターフェースではなく、プライマリWANインターフェースのIPアドレスが表示されます。

Telnetのポリシー ベースのルートをテストするには、route-server.exodus.netにtelnetで接続し、ログインしたら「who」コマンドを発行します。その結果、プライマリWANインターフェースではなく、バックアップWANインターフェースのWAN IPアドレス (または解決されたFQDN) が表示されます。

高度なルーティング サービス (OSPFおよびRIP)

SonicOS では、ポリシー ベース ルーティングおよびRIP通知のほかに、高度なルーティング サービス (ARS) を有効にするオプションが用意されています。高度なルーティング サービスは、ルーティング情報プロトコル (RIPv1 - RFC1058およびRIPv2 - RFC2453) およびOpen Shortest Path First (OSPFv2 - RFC2328) の通知およびリッスンを全面的にサポートしています。高度なルーティング サービスを有効にするのは、この2つの動的ルーティング プロトコルの一方または両方をサポートする必要がある環境のみにしてください。

RIPおよびOSPFは、さまざまな規模のネットワークでルート決定処理を自動化するのに広く使用されているInterior Gateway Protocols (IGP) です。RIPが小規模なネットワークでよく使用されるのに対して、OSPFはそれよりも大きなネットワークで使用されます。ただし、ネットワークの規模のみを見てプロトコルの妥当性を判断するのではなく、ネットワーク速度、相互運用性要件、ネットワーク全体の複雑さなども考慮する必要があります。RIPv1とRIPv2のどちらもARSでサポートされており、両者の最大の違いはRIPv2がVLSM (可変長サブネット マスク)、認証、およびルーティング更新をサポートしていることです。次の表は、RIPv1、RIPv2、OSPFv2の主な違いをまとめたものです。

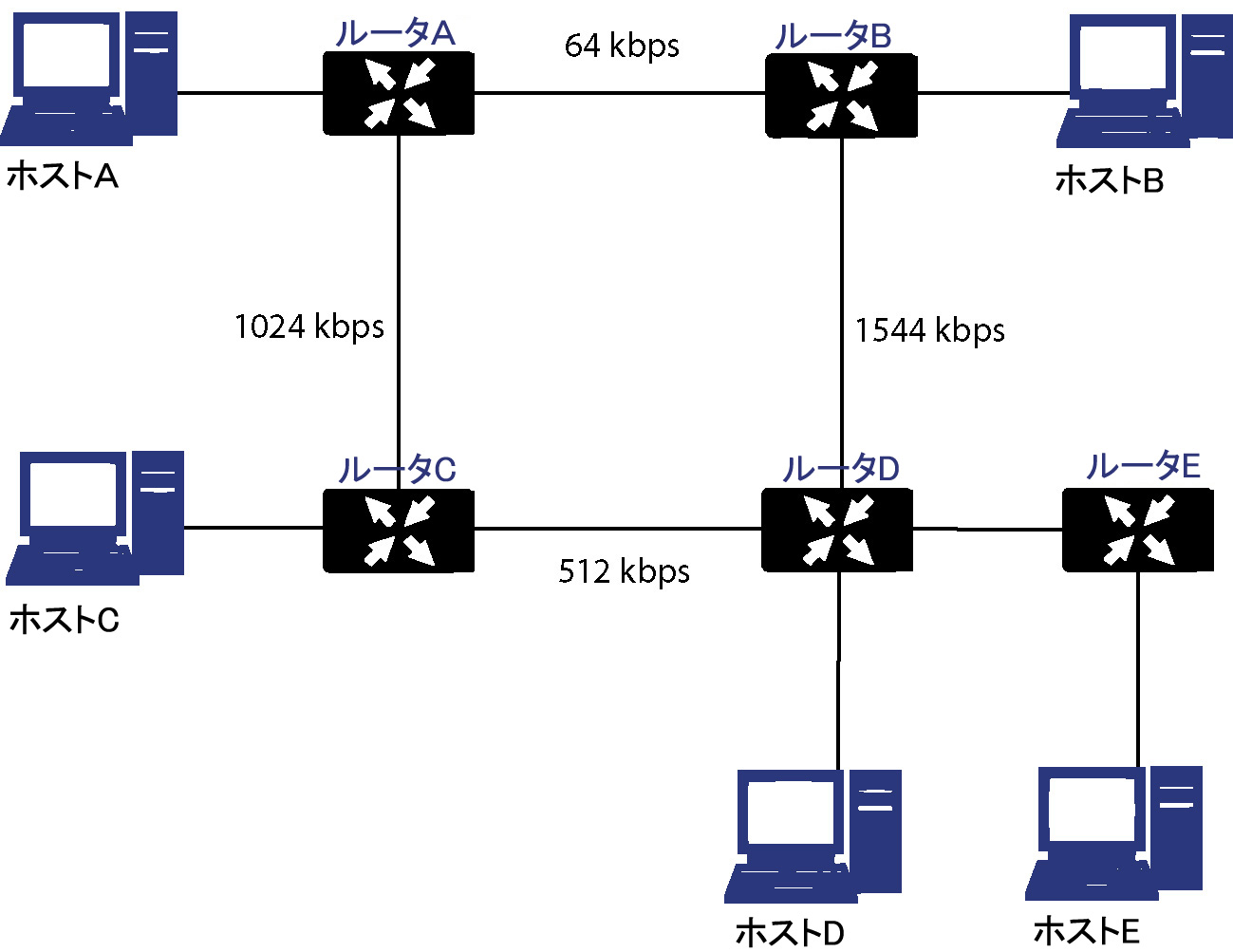

・ プロトコル タイプ - RIPなどの距離ベクトル プロトコルがホップ数のみに基づいてルーティング メトリックを決めているのに対して、OSPFなどのリンク状態プロトコルではメトリックを決めるときにリンクの状態を考慮に入れます。例えば、OSPFでは参照帯域幅 (既定では100Mbit) をインターフェース速度で割ってインターフェース メトリックを決めており、リンクの速度が速くなればなるほど、コストが低くなり、的確なパスが選択される確率が高くなります。一例として次のネットワークを考えてみます。

・ 最大ホップ数 - RIPではホップ数を15までとしており、設定が間違っていたり収束が遅かったりしたために不適切なルーティング情報 (例えば、情報が古いなど) がブロードキャストされてネットワークに伝播されても、ルーティング ループが発生しないようにしています。上図でルータDとルータE間のリンクで障害が発生し、予防措置が取られていなかった場合を考えてみます。

・ ルータAのルーティング情報には、メトリックが3のルータBまたはルータCを通ってネットワークEに到達できると記載されています。

・ ルータDとルータE間のリンクで障害が発生し、ルータAがルーティング情報をブロードキャストすると、ルータBおよびルータCはメトリックが4のルータAを通ってネットワークEに到達できると判断します。

・ ルータBおよびルータCがこの情報をブロードキャストし、ルータDに届くため、ルータDはメトリックが5のルータBまたはルータCを通ってネットワークEに到達できると判断します。

・ このループは、ホップ数が16 (無限) になるまで続きます。

・ スプリット ホライズン - あるインターフェースから学習したルーティング情報をそのインターフェースには送り返さないという予防メカニズムです。これは一般に、ブロードキャスト リンクでは正しく機能しますが、フレーム リレーのように、単一のリンクを使用して2つの自律システムに到達できる非ブロードキャスト リンクでは正しく機能しません。

・ ポイズン リバース - ルート ポイズニングとも呼ばれ、スプリット ホライズンを拡張したものです。ネットワークにメトリック16 (到達不能) を通知して、誤ったバックアップ ルートが伝播されないようにします。

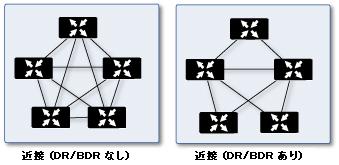

・ ルーティング テーブル更新 - 上記のとおり、ルーティング テーブル全体を送信すると、収束が遅くなり、帯域幅の使用率が増え、ルーティング情報が古くなる確率が高まるという問題を引き起こします。RIPv1は所定の間隔 (通常30秒ごと) でルーティング テーブル全体をブロードキャストし、RIPv2はブロードキャストまたはマルチキャストが可能であり、OSPFはネットワーク ファブリックの状況が変化したときには常にリンク状態更新のみをマルチキャストします。OSPFにはこのほか、更新をネットワーク全体に送信しなくてもすむように、マルチ アクセス ネットワーク (その概念については後の説明を参照) で隣接関係を形成するのに指名ルータ (DR) を使用するという利点もあります。

・ サブネット サイズのサポート - ネットワークがクラスA、クラスB、およびクラスC (後にDおよびE) に厳密に分類されたときに初めてRIPv1が実装されました。

・ クラスA - 1.0.0.0から126.0.0.0まで (0.0.0.0と127.0.0.0は予約済み)

・ 左端ビット0;7個のネットワーク ビット;24個のホスト ビット

・ 0nnnnnnn hhhhhhhh hhhhhhhh hhhhhhhh (8ビットのクラスフル ネットマスク)

・ 126個のクラスAネットワーク、それぞれのネットワークに16,777,214個のホスト

・ クラスB - 128.0.0.0から191.255.0.0まで

・ 左端ビット10;14個のネットワーク ビット;16個のホスト ビット

・ 10nnnnnn nnnnnnnn hhhhhhhh hhhhhhhh (16ビットのクラスフル ネットマスク)

・ 16,384個のクラスBネットワーク、それぞれのネットワークに65,532個のホスト

・ クラスC - 192.0.0.0から223.255.255.0まで

・ 左端ビット110;21個のネットワーク ビット;8個のホスト ビット

・ 110nnnnnn nnnnnnnn nnnnnnnn hhhhhhhh (24ビットのクラスフル ネットマスク)

・ 2,097,152個のクラスCネットワーク、それぞれのネットワークに254個のホスト

・ クラスD - 225.0.0.0から239.255.255.255まで (マルチキャスト)

・ 左端ビット1110;28個のマルチキャスト アドレス ビット

・ 1110mmmm mmmmmmmm mmmmmmmm mmmmmmmm

・ クラスE - 240.0.0. ~ 255.255.255.255 (予約済み)

・ 左端のビット1111;28予約済みアドレス ビット

・ 1111rrrr rrrrrrrr rrrrrrrr rrrrrrrr

・ 自律システム トポロジ - 自律システム (AS) は、共通の管理制御下にあり、同じルーティング特性を共有するルータのコレクションです。自律システムのグループがルーティング情報を共有する場合、これらのシステムは一般に自律システムの連合と呼ばれます。(RFC1930とRFC975は、これらの概念を詳細に扱っています)。簡単に言えば、ASは設定の共通性に基づいて物理ネットワーク要素を包含する論理上の区別です。

OSPFの条件

OSPFの設定やメンテナンスはRIPよりもかなり複雑です。OSPFルーティング環境を理解するには、次の概念が重要です。

・ リンク状態 - リンク状態はOSPFに関係しています。リンクはルータ上のイーグレス インターフェースであり、状態にはそのコストなどインターフェースの特性が記述されています。リンク状態は、リンク状態通知 (LSA) の形式で送信されます。これは、5種類のOSPFパケットの1つであるリンク状態の更新 (LSU) パケット内に含まれます。

・ コスト - 特定のリンクに沿ってパケットを送信するために必要な定量化されたオーバヘッド。コストは、基準帯域 (通常100Mbit、または10^8ビット) をインターフェースの速度で除算して計算されます。コストが低いほど、リンクはより適切になります。一部の一般的なパス コストは次のとおりです。

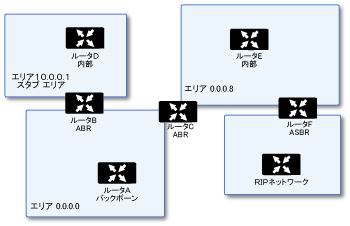

・ エリア - 共通のリンク状態データベースを共有することを目的とするOSPFルータのグループで構成されるネットワーク。OSPFネットワークは、バックボーン エリア (エリア0または0.0.0.0) の周辺に構築され、仮想リンクを使用する (通常、推奨されていません) 場合を除き、他のすべてのエリアはバックボーン エリアに接続する必要があります。エリアの割り当ては、OSPFルータ上のインターフェースに固有です。言い換えると、複数のインターフェースを含むルータは同じエリアや異なるエリア用に設定されたインターフェースを持つことができます。

・ 近隣 - 一般的なネットワーク セグメント上のOSPFルータは、Helloパケットを送信することで近隣ルータになることができます。Helloパケットは通知とIDの形式で機能し、2つのOSPFルータが特定の特性の共通する組み合わせを共有している場合、これらのルータがもう一方のルータのHelloパケットにあるルータIDを確認して近隣ルータとなります。Helloパケットは、DR (指定ルータ) および BDR (バックアップ指定ルータ) の選出プロセスでも使用されます。2つのルータが近隣ルータになるには、次の共通する特性を持っている必要があります。

・ エリアID - エリアIDは、32ビット値を使用してOSPFエリアを識別します。これは一般にIPアドレス形式で表されます。OSPFは、動作するためにバックボーン エリア、エリア0 (または0.0.0.0) を最小限度必要とします。

・ 認証 - 認証の種類は、一般に、なし、単純な文字列、またはMD5に設定できます。単純な文字列を使用する場合は、保護なしで送信されるため識別目的のみに使用する必要があります。セキュリティを考慮する場合は、MD5を使用する必要があります。

・ タイマ間隔 - 「Hello送出間隔」と「Dead判断間隔」は同じである必要があります。「Hello送出間隔」は、キープアライブ機能としてHelloパケット間の秒数を指定します。「Dead判断間隔」は、Helloを受信しない場合にルータを使用不能と見なすまでの秒数を指定します。

・ スタブ エリア フラグ - 「スタブ エリア」は、1つのイーグレス ポイントのみを必要とするため、外部リンク通知の完全なリストを必要としません。2つの潜在的な近隣ルータ上のスタブ エリア フラグは、不適切なリンク状態の交換を避けるために同じである必要があります。近隣に影響を及ぼすもう1つの要因はネットワークの種類です。OSPFは、次に示すネットワークの3つの種類を認識します。

・ ブロードキャスト - 例えば、イーサネット。ブロードキャスト ネットワークでは、ブロードキャスト ドメインにある他のすべてのルータと近隣を確立できます。

・ ポイント ツー ポイント - 例えば、シリアル リンク。ポイント ツー ポイント (またはポイント ツー マルチポイント) ネットワークでは、リンクの一端にあるルータと近隣関係を確立できます。

・ NBMA (Non-Broadcast Multiple Access) - 例えば、フレーム リレー。NBMAネットワークでは、近隣を明示的に宣言する必要があります。

・ リンク状態データベース - リンク状態データベースは、エリア内で隣接関係を形成している近隣OSPFにより送受信されるLSAで成り立っています。データベースが作成されると、データベースには所定のエリアのすべてのリンク状態情報が含まれます。この時点で最短パス優先 (SPF) アルゴリズムが適用され、コストに基づいて接続されているすべてのネットワークへの最適なルートが決定されます。SPFアルゴリズムは、すべてのルータをグラフ内の頂点と見なして各頂点間のコストを計算するDijkstraのパス検索アルゴリズムを採用しています。

・ 隣接関係 - OSPFルータは、隣接するルータとLSAを交換してLSDBを作成します。隣接関係は、ネットワークの種類に応じて種々の方法で形成されます (前述の「近隣」のセクションを参照)。一般にネットワークの種類は、ブロードキャスト (例えば、イーサネット) です。このため、隣接関係はハンドシェイクのような方法でOSPFパケットを交換することで形成されます (下記の「OSPFパケットの種類」を参照)。隣接するルータ、OSPFルータを含むセグメント (ブロードキャスト ドメイン) 間で交換される情報の量を最小にするには、Helloパケットを使用して指定ルータ (DR) およびバックアップ指定ルータ (BDR) を選択します。

・ DR (指定ルータ) - マルチアクセス セグメント上では、OSPFルータがDRおよびBDRを選択し、セグメント上の他のすべてのデータはDRとBDRとの隣接関係を形成します。DR検出はルータのOSPF優先順位に基づきます。この優先順位は0 (DRには不適格) から255までの値に設定できます。高い優先順位を持つルータがDRになります。優先順位が同じ場合、最も高いルータID (インターフェース アドレス指定に基づく) を持つルータが採用されます。ルータがDRになると、不要になるまでその役割が競われることはありません。

・ OSPFパケットの種類 - OSPFパケットには、次に示す5種類があります。

・ ハロー (OSPFタイプ1) - 近隣OSPFルータとの関係を確立および維持し、指定ルータを選出するために一定の間隔で送信されます。(LSDB同期の初期化および2ウェイ フェーズ中に送信)。

・ データベースの説明 (OSPFタイプ2) - 隣接関係を形成中にOSPFルータ間で送信されます。LSDB同期のEXstartフェーズ中に、DDパケットはLSAの追跡に使用されるISN (初期シーケンス番号) を確立し、近隣OSPFルータ間でマスタ/スレーブ関係を確立します。LSDB同期の交換フェーズでは、これらのパケットはリンク状態通知の短いバージョンを含んでいます。DD交換は、複数のパケットにわたることができるため、これらのパケットはポール (マスタ) と応答 (スレーブ) の形式で交換され、完全性が確保されます。

・ リンク状態要求 (OSPFタイプ3) - LSDB同期の読み込みフェーズ中に、近隣ルータからのデータベース更新を要求するLSRパケットが送信されます。これは、隣接関係を確立する最終手順です。

・ リンク状態更新 (OSPFタイプ4) - リンク状態要求に対する応答で送信されます。LSUパケットはリンク状態通知を使用して隣接関係を行き渡らせてLSDB同期を実現します。

・ リンク状態確認 (OSPFタイプ5) - LSAフラッドの信頼性を確保するために、すべての更新は確認されます。

・ リンク状態通知 (LSA) - LSAには、次の7種類があります。

・ タイプ1 (ルータ リンク通知) - OSPFルータにより送信され、このルータが属する各エリアへのリンクを記述します。タイプ1 LSAは、ルータのエリアのみに行き渡ります。

・ タイプ2 (ネットワーク リンク通知) - ネットワーク内のルータのセットを記述するためにエリアのDRにより送信されます。タイプ2 LSAは、ルータのエリアのみに行き渡ります。

・ タイプ3 (概要リンク通知) - ABR (領域境界ルータ) によりエリア全体に送信され、エリア内のネットワークを記述します。タイプ3 LSAは、ルート集約のためにも使用され、トータリ スタブ エリアには送信されません。

・ タイプ4 (AS概要リンク通知) - ABR (エリア境界ルータ) によりエリア全体に送信され、異なるAS内のネットワークを記述します。タイプ4 LSAはスタブ エリアには送信されません。

・ タイプ5 (AS外部リンク通知) - ASBR (自律システム境界ルータ) により送信され、異なるAS内のネットワークへのルートを記述します。タイプ5 LSAはスタブ エリアには送信されません。外部リンク通知には、次の2種類があります。

・ 外部種別1 - 種別1のパケットは、リンクの測定基準を計算するときに内部リンク コストを外部リンク コストに追加します。同じ送信先に向かう場合、種別1ルートは種別2ルートよりも常に優先されます。

・ 外部種別2 - 種別2パケットは測定基準を求めるために外部リンク コストのみに使用されます。通常、種別2は外部ASへのパスが1つだけある場合に使用されます。

・ タイプ6 (マルチキャストOSPF) - 送信先不明。RFC1584を参照してください。

・ タイプ7 (NSSA AS外部リンク通知) - NSSAの一部であるASBRにより送信されます (「スタブ エリア」を参照)。

・ スタブ エリア - スタブ エリアは、最適なルートではなく1つのパスのみを必要とするエリアです。これは、1つのイーグレス ポイントのみを持つエリアであったり、SPF最適化が必要ではないエリアとすることができます。スタブ エリアのすべてのルータは、完全な状態データベースを受信したり、SPFツリーを計算したりすることのないスタブ ルータとして構成される必要があり、概要リンク情報のみを受信します。スタブ エリアの種類には、次があります。

・ スタブ エリア - 標準的なスタブ エリアであり、LSAタイプ5 (AS外部リンク通知) を除くすべてのLSAを受信します。これは、LSDBを小規模に維持するうえで役に立ち、ルータ上での計算オーバヘッドを減らします。

・ トータリ スタブ エリア - LSAタイプ3 (概要リンク)、4 (AS概要リンク)、および5が通過しない特殊な種類のスタブ エリアです。エリア内のルートのみおよび既定のルートがトータリ スタブ エリア内に通知されます。

・ NSSA (準スタブ エリア) - RFC3101で説明されているNSSAは、タイプ7 LSA (NSSA AS外部ルート) を使用して外部ルートをNSSAエリア内に行き渡らせることができるようにするハイブリッド スタブ エリアですが、タイプ5 LSAを他のエリアから受け入れません。NSSAは、異なるIGP (RIPなど) を実行しているリモート サイトをOSPFサイトに接続するときに役立ちます。ここでは、リモート サイトのルートをメインOSPFサイトに配布し直す必要はありません。また、NSSA ABR (エリア境界ルータ) には、タイプ7 LSAをタイプ5 LSAに変換する機能もあります (SonicOS Enhanced CLIからのみ可能です)。

・ ルータの種類 - OSPFでは、ルータの役割を基にルータを次の4種類に分類しています。

・ IR (内部ルータ) - インターフェースがすべて同じエリア内に含まれるルータ。内部ルータのLSDBにはそのエリアの情報のみが含まれます。

・ ABR (エリア ボーダ ルータ) - インターフェースが複数のエリアにあるルータ。ABRは接続先の各エリアのLSDBを維持し、通常その1つがバックボーンです。

・ バックボーン ルータ - エリア0のバックボーンに接続されたインターフェースがあるルータ。

・ ASBR (自律システム境界ルータ) - ASからOSPF ASに外部ルーティング情報を通知するOSPF AS以外 (RIPネットワークなど) に接続されたインターフェースがあるルータ。

高度なルーティング サービス (ARS) の設定

以下のセクションで、高度なルーティングの設定手順を説明します。

・ 「RIPの設定」

・ route ars-nsm - 高度なルーティング サービス ネットワーク サービス モジュール。このコンポーネントは、インターフェース バインディングおよび再配布可能ルートなど、中核となるルータ機能を制御します。

・ route ars-rip - RIPモジュール。RIPルータを制御します。

・ route ars-ospf - OSPFモジュール。OSPFルータを制御します。

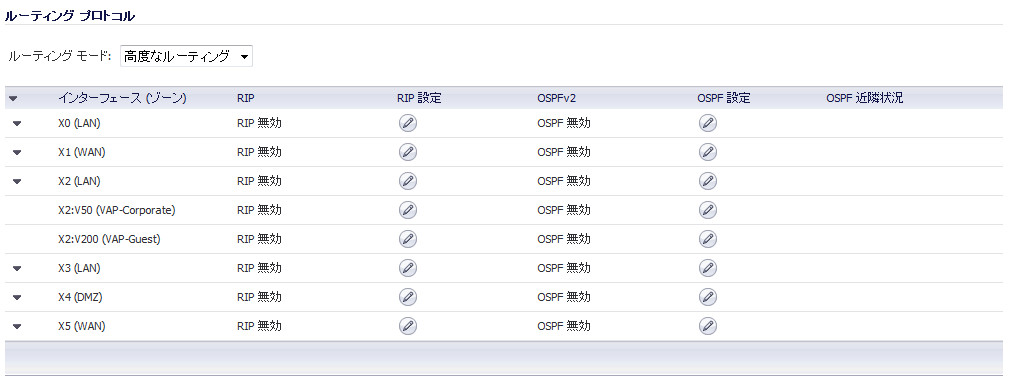

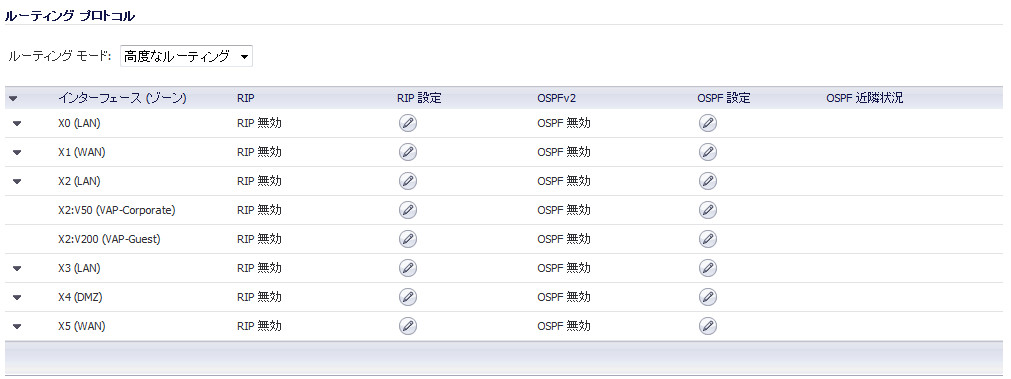

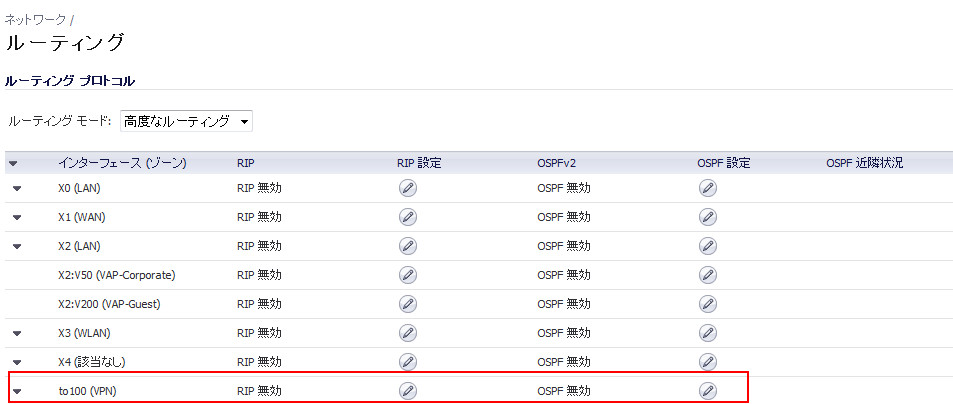

既定では、高度なルーティング サービスは無効となっているため、有効にして使用する必要があります。「ネットワーク > ルーティング」ページの上部には、「ルーティング モード」プルダウン メニューがあります。「高度なルーティングの使用」を選択すると、「ネットワーク > ルーティング」ページの上部は次のようになります。

RIPおよびOSPFルーティング プロトコルの動作は、インターフェース依存です。各インターフェースと仮想サブインターフェースにRIPとOSPFを個別に設定でき、各インターフェースでRIPとOSPFの両方のルータを実行できます。

以下のように、高度なルーティング プロトコルから受け取った既定ルートのRIPとOSPFを設定します。

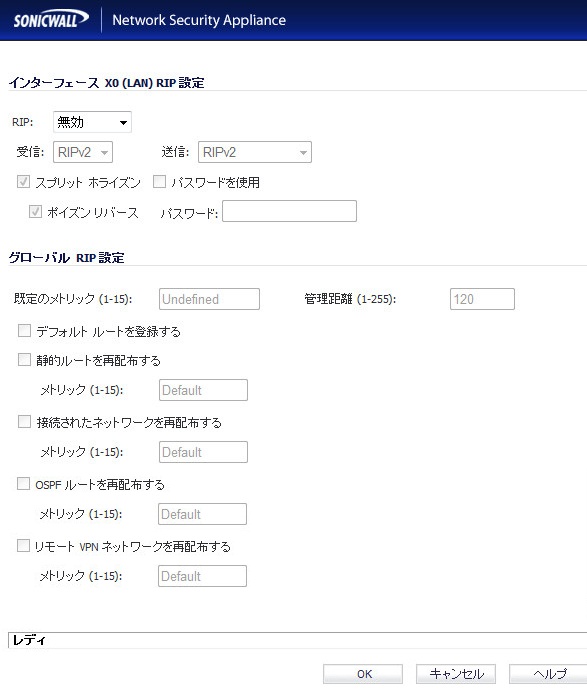

RIPの設定

インターフェースでRIPルーティングを設定するには、「RIP設定」カラムのインターフェース行内にある ![]() (「設定」) アイコンを選択します。これにより、「RIP設定」ウィンドウが表示されます。

(「設定」) アイコンを選択します。これにより、「RIP設定」ウィンドウが表示されます。

RIP

・ 無効 - このインターフェースではRIPは無効です。

・ 送受信 - このインターフェースのRIPルータは更新を送信したり、受信した更新を処理します。

・ 送信のみ - このインターフェースのRIPルータは更新を送信するだけで、受信した更新の処理はしません。これは基本的なルーティング実装に似ています。

・ 受信のみ - このインターフェースのRIPルータは受信した更新のみ処理します。

・ パッシブ - このインターフェースのRIPルータは受信した更新は処理せず、CLI‘近隣’コマンドで指定された近隣RIPルータに更新を送信するだけです。このモードは、ars-rip CLIから高度なRIPオプションを設定する場合にのみ使用する必要があります。

受信 (「送受信」モードおよび「受信のみ」モードで使用可能)

・ RIPv1 - ブロードキャストRIPv1パケットのみ受信します。

・ RIPv2 - マルチキャストRIPv2パケットのみ受信します。RIPルータの実装の一部 (SonicWALL機器の基本ルーティングなど) にはブロードキャストまたはマルチキャスト形式でRIPv2を送信する機能がありますが、RIPv2パケットはマルチキャストで送信されます。

送信 (「送受信」モードおよび「送信のみ」モードで使用可能)

・ RIPv1 - ブロードキャストRIPv1パケットを送信します。

・ RIPv2 - v1互換 - RIPv1と互換性のあるマルチキャストRIPv2パケットを送信します。

・ RIPv2 - マルチキャストRIPv2パケットを送信します。

RIP経由で取得したルートは、「ルート ポリシー」テーブルに「OSPFまたはRIPルート」として表示されます。

OSPFの設定

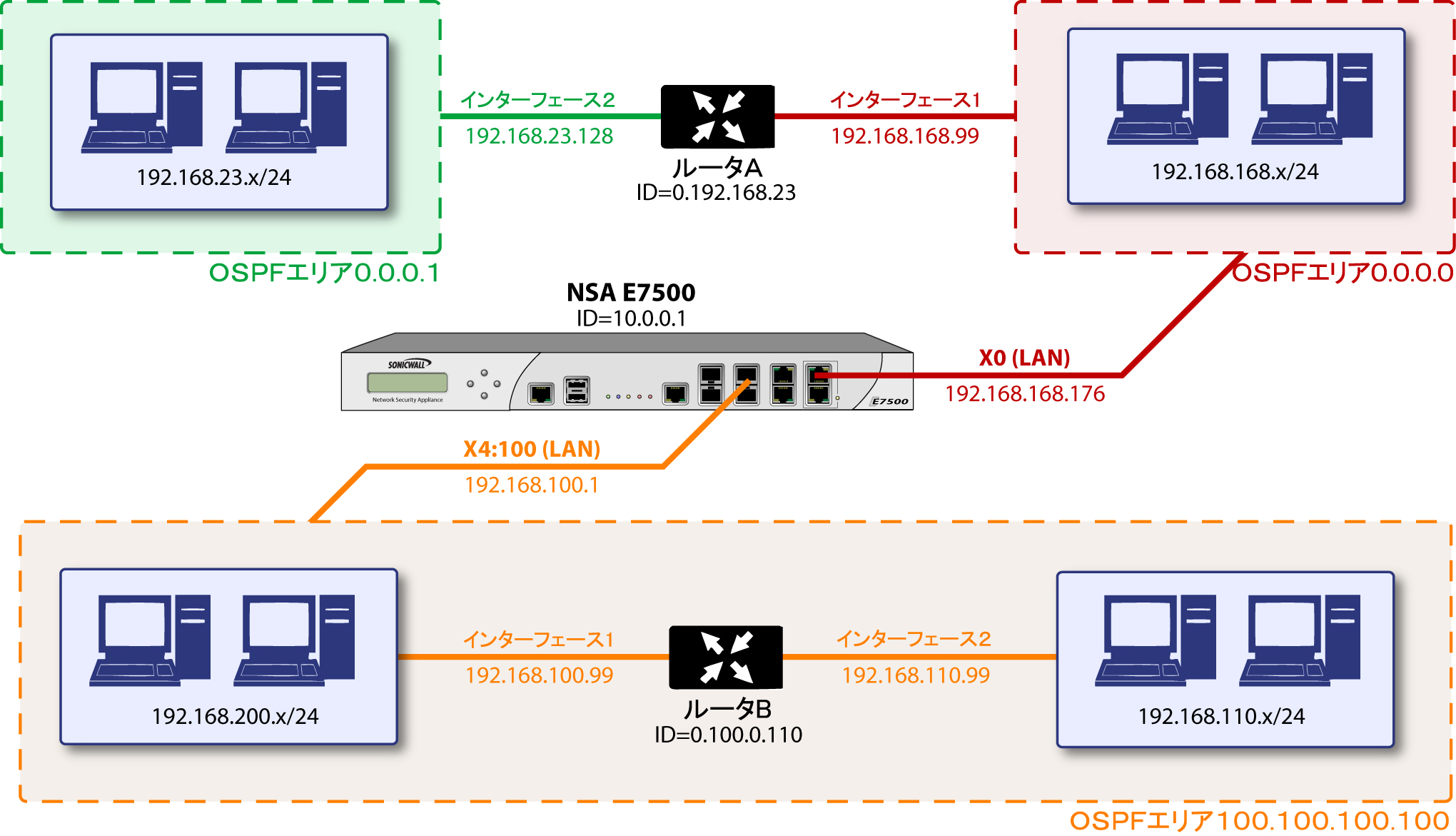

以下のような、簡単なネットワークの例を考えてみます。

この図は、バックボーン (エリア0.0.0.0) がSonicWALL上のX0インターフェースとルータA上のint1インターフェースで構成されるOSPFネットワークを示したものです。残りの2つのエリア、0.0.0.1と100.100.100.100は、それぞれABRルータAのインターフェースint2と、SonicWALL上のX4:100 VLANサブインターフェースを経由してバックボーンに接続されています。

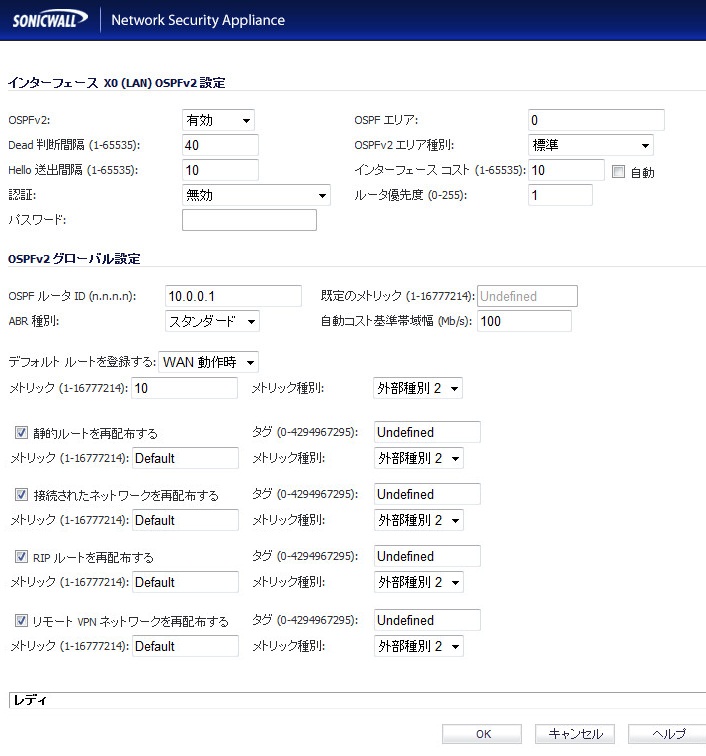

X0およびX4:100インターフェース上でOSPFルーティングを設定するには、インターフェースの行の「OSPF設定」列にある ![]() (「設定」) アイコンを選択します。これにより、以下のウィンドウが表示されます。

(「設定」) アイコンを選択します。これにより、以下のウィンドウが表示されます。

OSPFv2設定

・ 無効 - このインターフェースではOSPFルータは無効です。

・ 有効 - このインターフェースではOSPFルータは有効です。

・ パッシブ - このインターフェースではOSPFルータは有効ですが、タイプ1 LSAのルータ リンク通知を使用して接続ネットワークのみをローカル エリアに通知します。これは、OSPFルータをASBRとして動作させ、タイプ5 LSA (AS外部リンク通知) を使用してスタブ エリア以外のすべてに通知を送信する「接続されたネットワークを再配布する」オプションとは異なります。詳細については、「OSPFの条件」セクションを参照してください。

・ 無効 - このインターフェースでは認証は使用されません。

・ 単純パスワード - このインターフェースのOSPFルータによる識別用にテキスト形式のパスワードが使用されます。

・ メッセージ ダイジェスト - MD5ハッシュを使用してこのインターフェースのOSPFルータが安全に識別されます。

・ 標準 - すべての適用可能なLSA種別を送受信します。

・ スタブ エリア - タイプ5 LSA (AS外部リンク通知) は受け取りません。

・ 完全スタブ エリア - LSAのタイプ3、4、5は受け取りません。

・ 半スタブ エリア - タイプ7 LSA (NSSA AS外部ルート) を受け取ります。

・ スタンダード - RFC2328に完全に準拠したABR OSPF動作です。

・ Cisco - ABRフラグを設定する前にバックボーンを設定してアクティブにする、CiscoのABR動作との相互運用性用。

・ IBM - ABRフラグを設定する前にバックボーンを設定してアクティブにする、IBMのABR動作との相互運用性用。

・ ショートカット - 「ショートカット エリア」では、ABRルータがエリア0に接続されているかどうかにかかわらず、バックボーン以外のエリアにトラフィックを低メトリックで送信できます。

・ 無効 - OSPFシステムへの既定のルートの通知を無効にします。

・ WAN動作時 - WANがオンラインのときに、OSPFシステムへ既定のルートを通知します。既定のルートは、常にLSA種別5を使用して外部種別2として通知されます。

・ 常に有効 - OSPFシステムへの既定のルートの通知を有効にします。既定のルートは、常にLSA種別5を使用して外部種別2として通知されます。

「ルーティング プロトコル」セクションには、すべてのアクティブなOSPFルータの状況がインターフェース別に表示されます。

と

と  状況LEDはアクティブな近隣があるかどうかを示すもので、その上にカーソルを置くと詳細が表示されます。

状況LEDはアクティブな近隣があるかどうかを示すもので、その上にカーソルを置くと詳細が表示されます。

「ルーティング ポリシー」セクションには、OSPFが「OSPFまたはRIPルート」として取得したルートが表示されます。

トンネル インターフェースに対する高度なルーティング設定

SonicOS バージョン 5.6 以降では、VPN トンネル インターフェースを高度なルーティングのために設定できます。 そうするには、トンネル インターフェース設定の詳細タブで、高度なルーティングを有効にする必要があります。 詳細については、「トンネル インターフェースの追加」 を参照してください。

トンネル インターフェースに対する高度なルーティングを有効にすると、「ネットワーク > ルーティング」 ページの高度なルーティング テーブルのリスト内に、他のインターフェースと一緒に表示されます。

高度なルーティングのオプションを設定するには、設定したいトンネル インターフェースの 「RIP 設定」 または 「OSPF 設定」 アイコンを選択します。

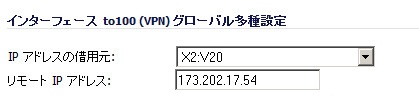

トンネル インターフェースに対するこの RIP と OSPF の設定は、従来のインターフェースに対する設定と、よく似ていますが、RIP と OSPF の設定ウィンドウの新しい 「グローバル多種設定」 見出しの下に追加で 2 つの新しいオプションがあります。

グローバル多種設定

トンネル インターフェースは物理インターフェースではなく固有の IP アドレスを持たないため、別のインターフェースの IP アドレスを ”借りる” 必要があります。 その結果、トンネル インターフェースに対する高度なルーティング設定には、トンネルの送信元と送信先の IP アドレスを指定するための、以下のオプションが含まれます。

・ IP アドレスの借用元 - IPアドレスがトンネル インターフェースに対する送信元IPアドレスとして使用されているインターフェースです。

・ リモートIPアドレス - トンネル インターフェースが接続されるリモート ピアの IP アドレスです。 別のトンネル インターフェースを持つ SonicWALL 対 SonicWALL の設定の場合は、これはリモート ピア上のトンネル インターフェースの借用するインターフェースの IP アドレスになります。

高度なルーティングのためのトンネル インターフェース設定のガイドライン

高度なルーティングのためにトンネル インターフェースを設定する際に、以下のガイドラインが成功の手助けになります。

・ 借用元のインターフェースには、静的 IP アドレス割り当てが必要です。

・ 借用元のインターフェースでは、RIP または OSPF 有効の設定を持てません。

・ 借用元のインターフェースの IP アドレスは、プライベート アドレス空間のものである必要があり、すべてのリモート トンネル インターフェースのエンドポイントの中で一意の IP アドレスを持つ必要があります。

・ トンネル インターフェースのエンドポイントのリモート IP アドレスは、借用元のインターフェースと同じネットワーク サブネット内にある必要があります。

・ トンネル インターフェースがすべて異なるリモート機器に接続されるならば、複数のトンネル インターフェースに対して同じ借用元のインターフェースが使うことができます。

・ 1 台の装置の 2 つ以上のトンネル インターフェースが同一のリモート機器に接続される場合は、それぞれのトンネル インターフェースは、別々の借用元のインターフェースを使う必要があります。

ネットワーク設定の特定の状況によっては、トンネル インターフェースが正しく機能することを確実にするために、これらのガイドラインは完全ではないことがあります。 しかしこれらのガイドラインは、潜在的なネットワーク接続性の問題を回避するであろう SonicWALL の最良の手順です。