SSO を設定するには、SonicWALL SSO エージェントおよび/または、SonicWALL ターミナル サービス エージェント (TSA) のインストールと設定、さらに、SonicOS を実行する SonicWALL でこの SSO エージェントまたは TSA を使用するための設定が必要になります。SonicWALL SSO の概要については、シングル サインオンの概要 を参照してください。

以下のセクションでは、SSO エージェント/TSA のインストール方法について説明します。SSO および TSA に対する SonicOS の設定については、シングル サインオンの概要 を参照してください。SSO エージェントを使用するための SonicOS の設定については、SonicOS で SonicWALL SSO エージェントを使用するための設定 を参照してください。高度な LDAP 設定については、LDAP の詳細設定 を参照してください。

|

•

|

|

•

|

|

•

|

SonicWALL SSO エージェントのインストール手順については、『Dell SonicWALL Directory Services Connector 管理ガイド』を参照してください。このガイドは、mysonicwall.com からダウンロードできます。

SonicWALL TSA は MySonicWALL から無償でダウンロードできます。

これらは http://www.mysonicwall.com にあります。

|

3

|

起動ページの「次へ」を選択して続行します。

|

|

4

|

|

5

|

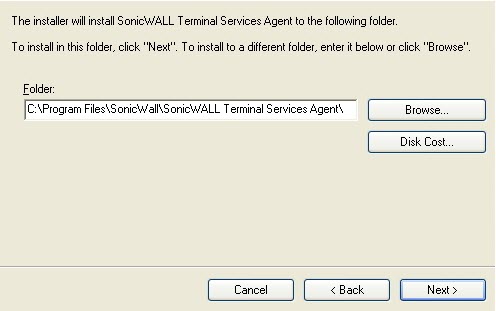

インストール フォルダの選択ウィンドウで、インストール先フォルダを選択します。既定のフォルダ

(C:\Program Files\SonicWALL\SonicWALL Terminal Services Agent\) を使用する場合は、「次へ」を選択します。別の場所を指定するには、「参照」を選択して目的のフォルダを選択し、「次へ」を選択します。 |

|

6

|

インストールの確認ウィンドウで、「次へ」を選択してインストールを開始します。

|

|

8

|

インストールが完了したら、「閉じる」を選択してインストーラを終了します。

|

|

9

|

SonicWALL ターミナル サービス エージェントを起動する前に、システムを再起動する必要があります。直ちに再起動するには、ダイアログ ボックスで「はい」を選択します。後で再起動するには、「いいえ」を選択します。

|

|

1

|

SonicWALL 設定ツールを起動します。デスクトップのショートカットをダブルクリックするか、「スタート > すべてのプログラム > SonicWALL > SonicWALL ディレクトリ コネクタ > SonicWALL 設定ツール」を選択してください。

|

|

補足:既定の SonicWALL の IP アドレスが設定されていなかった場合、または正しく設定されていなかった場合は、ポップアップが表示されます。既定の IP アドレス (192.168.168.168) を使用する場合は「はい」を、現在の設定を使用する場合は「いいえ」を選択してください。

|

「はい」を選択した場合は、「以前の設定を正常に復元しました」というメッセージが表示されます。「OK」を選択します。

「いいえ」を選択した場合、または、「はい」を選択したが既定の設定に誤りがある場合は、「SonicWALL SSO エージェント サービスが実行されていません。設定を確認してサービスを開始してください」というメッセージが表示されます。「OK」を選択します。

「SonicWALL SSO エージェント サービスが実行されていません。設定を確認してサービスを開始してください」というメッセージが表示された場合、SSO エージェント サービスは既定で無効になります。サービスを有効にするには、左側のナビゲーション パネルで SonicWALL ディレクトリ コネクタ設定ツールを展開 (+ アイコンを選択) し、その下にある SonicWALL SSO エージェントを強調表示して、開始アイコンを選択します。

|

2

|

左側のナビゲーション パネルで+アイコンを選択し、SonicWALL ディレクトリ コネクタ設定ツールを展開します。「SonicWALL SSO エージェント」を右クリックして、「プロパティ」を選択します。

|

|

3

|

「ログ レベル」ドロップダウン メニューから、Windows イベント ログに記録するイベントのレベルを選択します。既定のログ レベルは 1 です。次のいずれかのレベルを選択してください。

|

|

•

|

ログ レベル 0 - 重大なイベントのみ記録されます。

|

|

•

|

ログ レベル 1 - 重大なイベントと深刻なイベントが記録されます。

|

|

•

|

ログ レベル 2 - デバッグ レベルの重大度を使用し、装置からのすべての要求が記録されます。

|

|

4

|

「更新間隔」フィールドに、SSO エージェントがユーザ ログイン状況を更新する頻度 (秒単位) を入力します。既定値は60秒です。

|

|

5

|

|

6

|

|

7

|

「適用」を選択します。

|

|

8

|

「OK」を選択します。

|

インストール時に SonicWALL を追加しなかった場合、または、別の SonicWALL を追加する場合は、以下の手順に従って手動で追加してください。

|

2

|

左側のカラムで+ボタンを選択し、SonicWALL ディレクトリ コネクタおよび SonicWALL SSO エージェントのツリーを展開します。「SonicWALL 装置」を右クリックし、「追加」を選択します。

|

|

3

|

「装置 IP」フィールドに Dell SonicWALL ネットワーク セキュリティ装置の IP アドレスを入力します。同じ装置のポートを「装置ポート」フィールドに入力します。既定のポートは 2258 です。装置のニックネームを「ニックネーム」フィールドに入力します。「共有鍵」フィールドに共有鍵を入力するか、「鍵の生成」を選択して共有鍵を生成します。

|

|

4

|

設定が終了したら、「OK」を選択します。

|

ご使用の装置が左側のナビゲーション パネルの「Dell SonicWALL 装置」ツリーに表示されます。

過去に SonicWALL SSO エージェントに追加した SonicWALL の設定は、IP アドレス、ポート番号、ニックネーム、共有鍵を含め、すべて編集できます。SonicWALL SSO エージェントに追加した SonicWALL を編集するには、該当する装置を左側のナビゲーション パネルで選択し、上にある編集アイコンを選択します。右側のウィンドウの下にある「編集」タブを選択してもかまいません。

SonicWALL SSO エージェントから SonicWALL を削除するには、該当する装置を左側のナビゲーション パネルで選択し、上にある削除アイコンを選択します。

SonicWALL に対する SonicWALL SSO エージェントのサービスを開始、停止、一時停止できます。装置に対するサービスを一時停止するには、左側のナビゲーション パネルで該当する装置を選択し、一時停止アイコンを選択します。装置に対するサービスを停止するには、左側のナビゲーション パネルで該当する装置を選択し、停止アイコンを選択します。サービスを再開するには、開始アイコンを選択します。

以下の手順に従って、Dell SonicWALL ネットワーク セキュリティ装置を SonicWALL TSA に追加します。

|

2

|

|

3

|

「装置ポート」フィールドに通信ポートを入力します。既定のポートは 2259 ですが、個別のポートを代わりに使用することもできます。ウィンドウズ サーバ システムでこのポートが開かれている必要があります。

|

|

4

|

|

5

|

|

6

|

|

7

|

ログ メッセージに詳細を完全に含めるには、「詳細ログの有効化」チェックボックスをオンにします。これは、トラブル シューティング レポートで追加的な詳細情報を含める場合にのみ行ってください。他の場合にこれを有効にしたままにするのは避けてください。パフォーマンスに影響が生じることがあります。

|

|

8

|

「適用」を選択します。新しい設定で SonicWALL TSA サービスが再起動されたことを示すダイアログ ボックスが表示されます。

|

以下の手順に従って、SonicWALL TSA の TSR を作成します。

|

1

|

SonicWALL TSA のデスクトップ アイコンをダブルクリックします。「SonicWALL ターミナル サービス エージェント」ウィンドウが表示されます。

|

|

2

|

「レポート」タブを選択します。

|

|

•

|

|

•

|

TSR の内容を既定のテキスト エディタで確認するには、「表示」を選択します。

|

|

•

|

TSR をテキストファイルとして保存するには、「名前を付けて保存」を選択します。

|

|

4

|

終了したら、「閉じる」を選択します。

|

|

1

|

SonicWALL TSA のデスクトップ アイコンをダブルクリックします。「SonicWALL ターミナル サービス エージェント」ウィンドウが表示されます。

|

|

2

|

「バージョン情報」タブを選択します。

|

|

3

|

「閉じる」を選択します。

|

|

•

|

|

•

|

|

•

|

「一度に送信できる最大要求数」が、SSO エージェント設定の「詳細設定」タブで設定できます。

この項目は、SonicWALL からエージェントに一度に送信できる要求の最大数を制御します。エージェントは、各要求を処理する別個のスレッドを PC 内に生成し、複数の要求を同時に処理します。一度に送信する要求が多すぎると、エージェントが動作している PC が過負荷になることがあります。送信する要求数が最大値を超えた場合、一部の要求は内部の "リング バッファ" キューに配置されます (TSR のシングル サイン オン統計の利用 およびマウスを置いたときに表示される SSO の統計とツール チップ を参照してください)。リング バッファでの要求の待機が長くなりすぎると、SSO 認証の応答時間が遅くなることがあります。

「SSO の設定」ページでは、各エージェントの上にマウスを移動すると、そのエージェントに関する統計が表示されます。 また、多くのフィールド上にマウスを移動すると、そのフィールドに関するツール チップが表示されます。「設定」タブで、エージェントの横にある緑色の LED 形式のアイコンは、エージェントが稼働していることを示します。赤色の LED は、エージェントが停止していることを示します。

特定のエージェントの統計を表示するには、SSO エージェントの右にある統計アイコンの上にマウス ポインタを置きます。これは、「ターミナル サービス」タブの個々の TSA に対しても動作します。

装置上のすべての SSO アクティビティの統計を表示するには、テーブル一番下の「追加」ボタンと同じ行にある統計アイコンの上にマウス ポインタを置きます。

統計の表示を閉じるには、「閉じる」を選択します。

表示されている値をすべてクリアするには、「リセット」を選択します。

トラブル シューティング レポート (TSR) には、SSO のパフォーマンスとエラーに関する豊富な統計が含まれています。これらを利用して、インストールされている SSO のパフォーマンスを測定することができます。「システム > 診断」ページで TSR をダウンロードして、"SSO operation statistics" というタイトルを検索してください。特に注意すべきカウンタは以下のとおりです。

|

1

|

「SSO ring buffer statistics」の「Ring buffer overflows」と「Maximum time spent on ring」を調べます。後者がポーリング間隔に接近、または越えている場合、あるいはいずれかのリング バッファのオーバーフローが示されている場合、要求は十分な速さでエージェントに送信されていません。「Current requests waiting on ring」が絶えず増加している場合も、同じ状況を示しています。これは、要求の送信速度を速めるには、「一度に送信できる最大要求数」の値を大きくしなければならないということを意味します。ただし、それによってエージェントにかかる負荷も増加します。 また、増加した負荷をエージェントが処理できない場合は、結果として問題が生じます。 このような場合、エージェントをより強力な PC に移動したり、エージェントの追加を検討する必要があるかもしれません。

|

|

2

|

「SSO operation statistics」の「Failed user id attempts with time outs」と「Failed user id attempts with other errors」を調べます。これらの値は、ゼロかそれに近い値でなければなりません。 ここに多数の失敗が表示される場合は、エージェントに問題があることを示します。 その原因としては、試みられているユーザ認証の数にエージェントが対応できないことが考えられます。

|

|

3

|

「SSO operation statistics」の「Total users polled in periodic polling」、「User polling failures with time outs」、および「User polling failures with other errors」を調べます。いくつかのタイムアウトとエラーは許容範囲であり、予想されています。 また、たまにポーリングが失敗しても問題は発生しません。ただし、エラー率は低くなければなりません (許容できるエラー率は約 0.1%未満です)。繰り返しになりますが、ここでの失敗率が高い場合は、前述のとおり、エージェントに問題があることを示しています。

|

|

4

|

「SSO agent statistics」の「Avg user ID request time」と「Avg poll per-user resp time」を調べます。これらの値は数秒未満の範囲になければなりません。 それより長い場合は、ネットワークに問題がある可能性を示しています。ただし、非 Windows PC からの SSO を介したトラフィック認証 (非常に長い時間がかかることがあります) が原因のエラーによって、「Avg user ID request time」の値に誤差が生じる可能性があるので、この値が高くても「Avg poll per-user resp time」が正しいと思われる場合は、おそらく非 Windows 機器の認証によって、エージェントに非常に多くのエラーが発生していることを示しているということに注意してください。以下の Step 6 を参照してください。

|

|

5

|

複数のエージェントを使用している場合は、「SSO agent statistics」のさまざまなエージェントに対して報告されたエラー率とタイムアウト率、およびその応答時間も調べます。エージェント間で大きな差がある場合は、あるエージェントに固有の問題を示していることがあります。 このような問題は、その特定のエージェントの設定をアップグレードまたは変更することによって対処できます。

|

|

•

|

コンテンツ フィルタを使用している場合は、SSO 設定ダイアログの「強制」タブで、「次からのトラフィックに対してシングル サイン オン処理をバイパスする」設定にそのアドレス オブジェクトを選択します。

|

|

•

|

関係する IP アドレスを識別するには、TSR を調べて、“SSO によって保持される IP アドレス"を検索します。すると、「失敗後の保留時間」項目で設定された、前の期間中の SSO の失敗が一覧表示されます。

「ユーザ」タブの「失敗後の保留時間」項目の値を大きくすることによっても、この原因によるエラー率を制限できます。

前述の統計が、エージェントに関して問題がある可能性を示している場合、次の手順としては、エージェントが動作している PC 上で Windows タスク マネージャを実行し、「パフォーマンス」タブの CPU 使用率と、「プロセス」タブの "CIAService.exe" プロセスの CPU 使用率を調べることをお勧めします。後者は CPU 時間の大部分を消費しており、CPU 使用率はほぼ 100%に急増しています。 これは、エージェントが過負荷になっていることを示すものです。「一度に送信できる最大要求数」の値を小さくすることで、負荷を減らすことができます。前述のTSR のシングル サイン オン統計の利用の Step 1 を参照してください。

設定でバランスを取ってエージェントの PC が過負荷にならないようにすることはできないが、まだ十分な速さでエージェントに要求を送信できている場合は、以下のアクションのいずれかを実行してください。

|

•

|

ポーリング時間を増やすことによって、「ユーザ」タブで設定されているポーリング間隔を低下させることを検討する。これを実行すると、エージェントにかかる負荷は減少しますが、ログアウトの検出は遅くなります。共有 PC 環境では、ポーリング間隔をできる限り短く保ち、異なるユーザが同じ PC を使用する場合にログアウトを検出できないことから生じる可能性のある問題 (ある PC の2 番目のユーザからの最初のトラフィックが、前のユーザが送信したものと記録される可能性があるなど) を回避することが最善の策かもしれないことに注意してください。

|

SonicWALL SSO を有効にすると、SonicOS 管理インターフェースの「ファイアウォール > アクセス ルール」ページのポリシーに影響を与えます。「ファイアウォール > アクセス ルール」に指定されたルールは、SSO LDAP 問い合わせで返されたユーザ グループ メンバーシップに照らしてチェックされ、自動的に適用されます。

SonicOS 管理インターフェースで SonicWALL SSO エージェントまたは TSA を設定すると、エージェントから LAN への応答を許可するためのファイアウォール アクセス ルールと、対応する NAT ポリシーが作成されます。これらのルールは、SonicWALL SSO Agents または SonicWALL Terminal Services Agents アドレス グループ オブジェクトのどちらかを使用します。このアドレス グループ オブジェクトは、設定されたエージェントごとにメンバー アドレス オブジェクトを持ちます。エージェントが追加または削除されると、メンバー アドレス オブジェクトも自動的にグループ オブジェクトに追加、またはグループ オブジェクトから削除されます。IP アドレスが DNS によって解決された (エージェントが DNS 名で指定されている場合) ときなど、エージェントの IP アドレスが変更されると、メンバー アドレス オブジェクトも自動的に更新されます。

SonicWALL SSO エージェントまたは TSA をさまざまなゾーンで設定すると、ファイアウォール アクセス ルールと NAT ポリシーが該当する各ゾーンに追加されます。各ゾーンで、同じ SonicWALL SSO Agents または SonicWALL Terminal Services Agents アドレス グループが使用されます。

Samba は、Linux/Unix または Mac マシンで、ユーザに (Samba の smbclient ユーティリティを介して) Windows ドメイン内のリソースへのアクセスを与えたり、Windows ドメイン ユーザに (Samba サーバを介して) Linux や Mac マシン上のリソースへのアクセスを与えたりするために使われる、ソフトウェア パッケージです。

|

•

|

Linux/Mac ユーザで SonicWALL SSO を使うには、SonicWALL SSO エージェントがユーザのマシンからユーザのログイン情報を得るために、WMI ではなく NetAPI を使うように設定されている必要があります。

|

これらの、およびその他の設定の詳細は、次のテックノートで説明されています。

http://www.sonicwall.com/downloads/Using_SSO_with_Samba_TechNote.pdf

SonicWALL SSO は、Samba 3.5 以降でサポートされます。

これらの問題を回避するため、「ファイアウォール > アクセス ルール」ページで「追加」を選択してファイアウォール アクセス ルールを設定する (「表示形式」を「すべてのルールを表示」に設定) 際に、「ユーザを認証するためにシングル サイン オンを起動しない」チェックボックスを使用できます。このチェックボックスは、SonicWALL SSO が有効で、かつ「ルールの追加」ページの「許可するユーザ」フィールドが「すべて」に設定されていない場合にのみ表示されます。このチェックボックスをオンにすると、ルールに一致するトラフィックに対して SSO が試みられなくなります。 また、ルールに一致し、認証されていない HTTP 接続は、ログイン ページに直接リダイレクトされます。通常、「送信元」フィールドには、Mac および Linux のシステムの IP アドレスを含むアドレス オブジェクトが設定されます。

|

補足:ユーザ認証プロセス全体のバイパスが許可されている機器に対しては、「ユーザを認証するためにシングル サイン オンを起動しない」オプションを選択しないでください。このオプションが有効になっているとき、アクセス ルールによって影響を受ける可能性がある機器は、手動ログイン可能でなければなりません。そのような機器に対しては、「許可するユーザ」を「すべて」に設定して、別個のアクセス ルールを追加してください。

|

管理者は、ファイアウォール アクセス ルールを使ってユーザ アクセスを制御できます。「ファイアウォール > アクセス ルール」に指定されたルールは、SSO LDAP 問い合わせで返されたユーザ グループ メンバーシップに照らしてチェックされ、自動的に適用されます。アクセス ルールは、着信および発信アクセス ポリシーの定義、ユーザ認証の設定、および SonicWALL のリモート管理を可能にするネットワーク管理ツールです。SonicOS の「ファイアウォール > アクセス ルール」ページには、並べ替え可能なアクセス ルール管理インターフェースが用意されています。

既定では、SonicWALL のステートフル パケット検査によって、LAN からインターネットへの通信はすべて許可され、インターネットから LAN へのトラフィックはすべて遮断されます。

アクセス ルールの詳細については、ファイアウォール > アクセス ルール を参照してください。

|

•

|

ターミナル サーバからの HTTP ログインは、組み込みの admin アカウントおよび管理者権限を持つその他のユーザ アカウントに対してのみ許可されます。管理者以外のアカウントからログインしようとすると、“この場所からは不許可"のエラーにより失敗します。

|

このセクションでは、SonicWALL での SSO の管理について説明します。以下のセクションを参照してください。

「ユーザ > 状況」ページには、SonicWALL 上の「現在のユーザ」の一覧が表示されます。このテーブルには、「ユーザ名」、「IP アドレス」、「セッション時間」、「残り時間」、「残り無動作時間」、「設定」、および「ログアウト」が表示されます。SonicWALL SSO エージェントを使って認証されたユーザについては、SSO エージェントにより 認証されたことを示すメッセージが表示されます。「ユーザ > ![]() 設定」で行ったユーザ設定の変更は、そのユーザのセッションが続いている間は反映されません。

設定」で行ったユーザ設定の変更は、そのユーザのセッションが続いている間は反映されません。

|

補足:「ユーザ > 設定」で行ったユーザ設定の変更は、そのユーザのセッションが続いている間は反映されません。変更を反映するには、ユーザを手動でログアウトさせる必要があります。その後、変更が反映された状態で、ユーザが透過的に再度ログインされます。

|

「ユーザ > 設定」ページには、SSO などのユーザ ログイン設定に加えて、ユーザ セッション設定、グローバル ユーザ設定、規約の承諾設定に対する設定オプションがあります。

「ユーザ セッション設定」の「ログイン セッション時間の制限を有効にする」とそれに対応する「ログイン セッション時間の制限 (分)」の設定は、SSO を使ってログインしたユーザに適用されます。SSO ユーザはセッション時間の制限設定に従ってログアウトされますが、その後、トラフィックを送信すれば自動的にかつ透過的に再度ログインされます。

SSO セッションがアクティブのときに「ユーザ > 設定」ページで適用した変更は、そのセッション中は反映されません。

「システム > パケット監視」で利用できるパケット監視機能によって、SSO エージェントとの間の復号化されたメッセージと、復号化された LDAP over TLS (LDAPS) メッセージのキャプチャを有効にするための 2 つのチェックボックスが提供されています。

|

1

|

|

2

|

「詳細監視フィルタ」タブを選択します。

|

|

3

|

「中間パケットを監視する」チェックボックスをオンにします。

|

|

4

|

「中間復号化されたシングル サイン オン エージェント メッセージを監視する」チェックボックスをオンにします。

|

|

5

|

「OK」を選択します。

|

パケットには、「受信」と「送信」のインターフェース フィールドに (SSO) というマークが付きます。これらのパケットのイーサネット、TCP、および IP ヘッダーはダミーであるため、これらのフィールドの値は正しくないことがあります。

これによって、復号化された SSO パケットをパケット監視にフィードできますが、監視フィルタは引き続き適用されます。

キャプチャされた SSO メッセージは、完全に復号化されて「システム > パケット監視」ページに表示されます。

|

1

|

|

2

|

「詳細監視フィルタ」タブを選択します。

|

|

3

|

「中間パケットを監視する」チェックボックスをオンにします。

|

|

4

|

「中間復号化された TLS 上 LDAP パケットを監視する」チェックボックスをオンにします。

|

|

5

|

「OK」を選択します。

|

パケットには、「受信」と「送信」のインターフェース フィールドに (ldp) というマークが付きます。パケットにはダミーのイーサネット、TCP、および IP ヘッダーがあるため、これらのフィールドの値は正しくないことがあります。外部のキャプチャ解析プログラム (Wireshark など) がこれらのパケットを LDAP として復号化することを認識できるよう、LDAP サーバ ポートは 389 に設定されます。キャプチャされた LDAP バインド要求内のパスワードは、難読化されます。LDAP メッセージは、「パケット監視」画面では復号化されませんが、監視を Wireshark にエクスポートして、復号化された状態で表示することができます。

これによって、復号化された LDAPS パケットをパケット監視にフィードできますが、監視フィルタは引き続き適用されます。