Portals_addDomain

「ポータル > ドメイン」ページから、新しいドメインの追加と既存のドメインの編集ができます。 ドメインを追加するには、「ドメインの追加」 ボタンを選択してドメインの追加ウィンドウを表示します。

既存のドメインを編集するには、編集したいドメインの右側の「設定」 アイコンを選択します。

インターフェースには、ドメインの追加と編集の両方で、同じフィールドがありますが、既存のドメインの編集時には、「認証種別」 と 「ドメイン名」 フィールドは変更できません。

Note 新しいポータル ドメインを追加した後で、そのドメインのグループ設定を「ユーザ > ローカル グループ」ページで設定します。 グループを設定する手順については、ユーザ > ローカル グループを参照してください。

アクセス ポリシーを作成するには、まず認証ドメインを作成しなければなりません。 既定で、LocalDomain認証ドメインがすでに定義されています。 LocalDomainドメインは内部ユーザ データベースです。 リモート認証サーバに対する認証を要求する追加ドメインを作成することもできます。 SRA装置は、内部ユーザ データベース認証のほかに、RADIUS、LDAP、NTドメイン、およびアクティブ ディレクトリの認証をサポートしています。

Note ドメインにポータルを適用するには、新しいドメインを追加し、「ドメインの追加」ウィンドウの「ポータル名」ドロップダウン リストからポータルを選択します。 選択したポータルは、新しいドメインのすべてのユーザに適用されます。 ドメインの選択は、選択したポータルのログイン ページにのみ表示されます。 ログイン時に、ドメインは大文字と小文字を区別します。

SRA装置に保管されているユーザ名とパスワードを使ってユーザを認証する複数のドメインを作成することができます。 こうすることで、ユーザごとに異なるポータル (SRAポータル ページなど) を表示できます。

SRA 装置の管理者アカウントの都合の良い設定のために、ドメインにログインしたすべてのユーザに管理者アクセスを提供するドメインを作成できます。 この種のドメインに対しては LDAP またはアクティブ ディレクトリ認証のどちらかを使います。

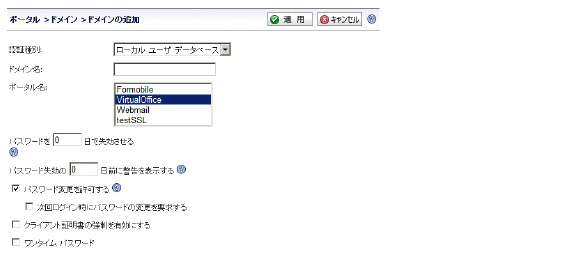

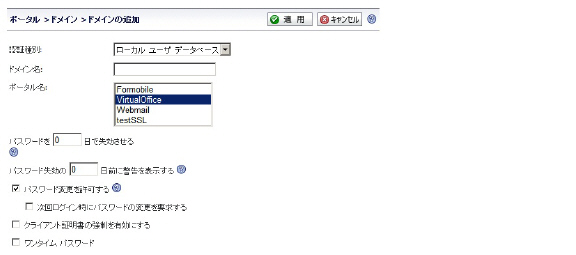

ローカル データベース認証用のドメインを追加または編集するには、以下の手順に従います。

1. 「ポータル > ドメイン」ウィンドウにナビゲートし、「ドメインの追加」ボタンを選択、または編集するドメインの編集アイコンを選択します。 「ドメインの追加」または、「ドメインの編集」ウィンドウが表示されます。

2. ドメインを追加する場合は、「認証種別 」ドロップダウン リストから「ローカル ユーザ データベース」を選択します。

3. ドメインを追加する場合は、「ドメイン名」フィールドに認証ドメインのわかりやすい名前を入力します

(最大 24 文字)。これは、SRA ポータルにログインするためにユーザが選択するドメイン名です。

4. 「ポータル名」フィールドでレイアウトの名前を選択します。 他のレイアウトを「ポータル > ポータル」ページで追加定義することもできます。

5. 必要に応じて、ローカル ユーザ データベースのすべてのユーザに対し、設定された間隔で、または次回のログイン時に、必ずパスワードを変更するよう求めます。設定された間隔で必ずパスワードを変更させるには、「パスワードを x 日で失効させる」フィールドに失効間隔を入力します。次回のログイン時に必ずパスワードを変更させるには、「次回ログイン時にパスワードの変更を要求する」チェックボックスをオンにします。

Note 特定のローカル ドメインのユーザにパスワードの変更を求めることもできます。「ユーザ > ローカル ユーザ > 編集」ページの「一般」タブを使用してください。

6. パスワードの失効間隔を設定する場合は、「パスワード失効の x 日前に警告を表示する」フィールドに、失効の何日前にユーザに通知を送信するかを入力します。

これを設定し、パスワードの失効が近づくと、ユーザの「仮想オフィス」ページ、または管理者の管理コンソールに、パスワード失効までの日数を示す通知が表示されます。通知とともに、パスワードを変更する画面へのリンクも表示されます。

7. 必要に応じて、「パスワード変更を許可する」チェックボックスをオンにします。 これにより、ユーザはアカウントを設定した後でパスワードを任意に変更できます。

8. オプションで「クライアント証明書の強制を有効にする」チェックボックスをオンにして、ログインに際してクライアント証明書を要求するようにします。このチェックボックスをオンにすることによって、強力な相互認証のためにクライアント証明書を提示することをクライアントに要求します。さらに次の2つのフィールドが表示されます。

• ユーザ名がクライアント証明書の一般名 (CN) と一致していることを確認する - ユーザのアカウント名がクライアント証明書と一致することを要件とする場合は、このチェックボックスをオンにします。

• サブジェクト内の部分DNを確認する - 次の変数を使ってクライアント証明書と一致する部分DNを設定します。

– ユーザ名: %USERNAME%

– ドメイン名: %USERDOMAIN%

– アクティブ ディレクトリ ユーザ名: %ADUSERNAME%

– ワイルドカード: %WILDCARD%

9. ワンタイム パスワード機能を有効にするには、「ワンタイム パスワード」チェックボックスをオンにします。 表示されるドロップダウン リストから「設定する場合」、「全てのユーザに必要」、または「ドメイン名を使用」を選択できます。 これらは次のように定義されています。

• 設定する場合 - ワンタイム パスワード電子メール アドレスが設定されているユーザだけがワンタイム パスワード機能を使用します。

• 全てのユーザに必要 - すべてのユーザがワンタイム パスワード機能を使わなければなりません。 ワンタイム パスワード電子メール アドレスが設定されていないユーザはログインを許可されません。

• ドメイン名を使用 - ドメインに所属するユーザはワンタイム パスワード機能を使用します。 ドメイン内のすべてのユーザのワンタイム パスワード電子メールがusername@domain.comに送信されます。

10. 「ドメイン名を使用」を選択すると、ドロップダウン リストの下に「電子メール ドメイン」フィールドが表示されます。 ワンタイム パスワードの電子メールを送信するドメイン名 (たとえばabc.com) を入力します。

11. 「適用」を選択して設定を更新します。 ドメインが追加されると、「ポータル > ドメイン」ページのテーブルにそのドメインが追加されます。

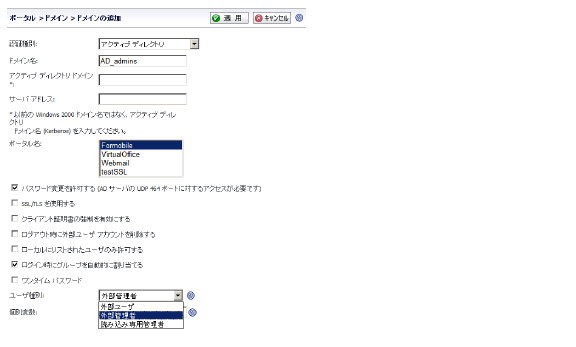

ウィンドウズ アクティブ ディレクトリ認証を設定するには、以下の手順に従います。

1. 「ドメインの追加」ボタンを選択、または編集するドメインの編集アイコンを選択します。 「ドメインの追加」または、「ドメインの編集」ウィンドウが表示されます。

Note あらゆる認証方法の中でも、アクティブ ディレクトリ認証が、クロック スキュー、つまりSRA装置とアクティブ ディレクトリ サーバとの時間のずれに最も敏感です。 アクティブ ディレクトリを使って認証できない場合は、アクティブ ディレクトリのトラブルシューティングを参照してください。

2. ドメインを追加する場合は、「認証種別」ドロップダウン リストから「アクティブ ディレクトリ」を選択します。 アクティブ ディレクトリ設定フィールドが表示されます。

3. ドメインを追加する場合は、「ドメイン名」フィールドに認証ドメインの説明的な名前を入力します。 これは、SRA装置ポータルにログインするためにユーザが選択するドメイン名です。 これは、ネットワーク設定に応じて、「サーバ アドレス」フィールドまたは「アクティブ ディレクトリ ドメイン」フィールドと同じ値でも構いません。

4. 「アクティブ ディレクトリ ドメイン」フィールドにアクティブ ディレクトリ ドメイン名を入力します。

5. 「サーバ アドレス」フィールドにアクティブ ディレクトリ サーバのIPアドレスまたはホストとドメイン名を入力します。

6. 「ポータル名」フィールドにレイアウトの名前を入力します。 他のレイアウトを「ポータル > ポータル」ページで追加定義することもできます。

7. 必要に応じて、「パスワード変更を許可する」チェックボックスをオンにします。 この機能を有効にすると、ユーザが「仮想オフィス」ポータルの上部にある「オプション」ボタンを選択することで自らのパスワードを変更できるようになります。 ユーザは新しいパスワードと共に古いパスワードを入力し、新しく選択したパスワードの再確認を行う必要があります。

8. 必要に応じて、「SSL/TLSを使用する」チェックボックスをオンにします。 このオプションを選択すると、アクティブ ディレクトリのパスワード交換で必要なSSL/TLS暗号化を使用できます。 このチェックボックスは、アクティブ ディレクトリ認証を使用したドメインの設定時に有効にする必要があります。

9. オプションで「クライアント証明書の強制を有効にする」チェックボックスをオンにして、ログインに際してクライアント証明書を要求するようにします。このチェックボックスをオンにすることによって、強力な相互認証のためにクライアント証明書を提示することをクライアントに要求します。さらに次の2つのフィールドが表示されます。

• ユーザ名がクライアント証明書の一般名 (CN) と一致していることを確認する - ユーザのアカウント名がクライアント証明書と一致することを要件とする場合は、このチェックボックスをオンにします。

• サブジェクト内の部分DNを確認する - 次の変数を使ってクライアント証明書と一致する部分DNを設定します。

– ユーザ名: %USERNAME%

– ドメイン名: %USERDOMAIN%

– アクティブ ディレクトリ ユーザ名: %ADUSERNAME%

– ワイルドカード: %WILDCARD%

10. 「ログアウト時に外部ユーザ アカウントを削除する」チェックボックスをオンにして、ログアウト後にドメイン アカウントにログインしていないユーザを削除するようにします。

11. 「ローカルにリストされたユーザのみ許可する」チェックボックスをオンにして、アクティブ ディレクトリにローカル レコードを持つユーザのみにログインを許可します。

12. 「ログイン時にグループを自動的に割り当てる」 チェックボックスをオンにして、ユーザをログイン時にグループに割り当てるようにします。

アクティブ ディレクトリ ドメインにログインするユーザは、リアルタイムでSRAグループに彼らの外部ADグループ メンバーシップに基づいて自動的に割り当てられます。 ユーザの外部グループ メンバーシップが変更された場合は、彼らのSRAグループ メンバーシップは外部グループ メンバーシップに一致するように自動的に変更されます。

13. ワンタイム パスワード機能を有効にするには、「ワンタイム パスワード」チェックボックスをオンにします。 表示されるドロップダウン リストから「設定する場合」、「全てのユーザに必要」、または「ドメイン名を使用」を選択できます。 これらは次のように定義されています。

• 設定する場合 - ワンタイム パスワード電子メール アドレスが設定されているユーザだけがワンタイム パスワード機能を使用します。

• 全てのユーザに必要 - すべてのユーザがワンタイム パスワード機能を使わなければなりません。 ワンタイム パスワード電子メール アドレスが設定されていないユーザはログインを許可されません。

• ドメイン名を使用 - ドメインに所属するユーザはワンタイム パスワード機能を使用します。 ドメイン内のすべてのユーザのワンタイム パスワード電子メールがusername@domain.comに送信されます。

14. 「ワンタイム パスワード」ドロップダウン リストで「設定する場合」または「全てのユーザに必要」を選択した場合は、アクティブ ディレクトリの「AD電子メール属性」ドロップダウン リストが表示され、そこで「mail」、「mobile」、「pager」、「userPrincipalName」、または「個別」を選択できます。 これらの意味は次のとおりです。

• mail - ADサーバがmail属性を使って電子メール アドレスを保存するように設定されている場合は、「mail」を選択します。

• mobileまたはpager - ADサーバがmobile属性またはpager属性を使ってそれらの番号を保存するように設定されている場合は、それぞれ「mobile」、「pager」を選択します。 処理されていない番号は使えませんが、SMSアドレスは使えます。

• userPrincipalName - ADサーバがuserPrincipalName属性を使って電子メール アドレスを保存するように設定されている場合は、「userPrincipalName」を選択します。

• 個別 - ADサーバが個別属性を使って電子メール アドレスを保存するように設定されている場合は、「個別」を選択します。 ユーザに指定された属性が見つからない場合は、個別のユーザ ポリシーの設定で割り当てられた電子メール アドレスが使われます。 「個別」を選択すると、「個別属性」フィールドが表示されます。 ADサーバで電子メール アドレスの保存に使用される個別属性を入力します。 ユーザに指定された属性が見つからない場合は、個別のポリシーの設定で割り当てられた電子メール アドレスが使われます。

「ドメイン名を使用」を選択すると、ドロップダウン リストの下に「電子メール ドメイン」フィールドが表示されます。 ワンタイム パスワードの電子メールを送信するドメイン名 (たとえばabc.com) を入力します。

15. 「ユーザ種別」 ドロップダウン リストからユーザの種別を選択します。 このドメインを通してログインするすべてのユーザは、このユーザ種別として扱われます。 選択肢は既に定義されたユーザ種別に依存します。 いくつかの利用可能な選択肢は、以下の通りです。

• 外部ユーザ - このドメインにログインするユーザは、管理権限の無い一般ユーザとして扱われます。

• 外部管理者 - このドメインにログインするユーザは、ローカルSRA管理資格のある管理者として扱われます。 これらのユーザには、管理者ログイン ページが表示されます。

このオプションによりSRA管理者は、ドメインにログインするすべてのユーザにSRA管理権限を許可するドメインを設定することが可能です。

Dell SonicWALLは、正しいグループ内のユーザにのみ管理アクセスを許可するフィルタを追加することを推奨します。 これは、「ユーザ > ローカル グループ」 ページ上でドメインを編集することで可能です。

• 読み込み専用管理者 - このドメインにログインするユーザは、読み込み専用管理者として扱われ、すべての情報と設定を参照できますが、設定の変更は一切適用できません。 これらのユーザには、管理者ログイン ページが表示されます。

16. 「適用」を選択して設定を更新します。 ドメインが追加されると、「ポータル > ドメイン」 ページのテーブルにそのドメインが追加されます。

アクティブ ディレクトリを使って接続できない場合は、以下の設定を確認してください。

• アクティブ ディレクトリ サーバの時間設定とSRA装置の時間設定は同期していなければなりません。 アクティブ ディレクトリがクライアントを認証する場合に使うKerberos認証では、ウィンドウズ サーバとクライアント (SRA装置) との時間のずれが最大15分まで認められています。 この問題を解決する一番簡単な方法は、SRAウェブ ベース管理インターフェースの「システム > 時間」ページでネットワーク タイム プロトコルを設定し、さらにアクティブ ディレクトリ サーバの時間設定が正しいかどうかを確認することです。

• ウィンドウズ サーバがアクティブ ディレクトリ認証に対応していることを確認します。 ウィンドウズNT4.0サーバを使っている場合は、NTドメイン認証しかサポートされていません。 一般に、ウィンドウズ2000サーバとウィンドウズ2003サーバは、従来のウィンドウズ クライアントをサポートするためにNTドメイン認証にも対応しています。

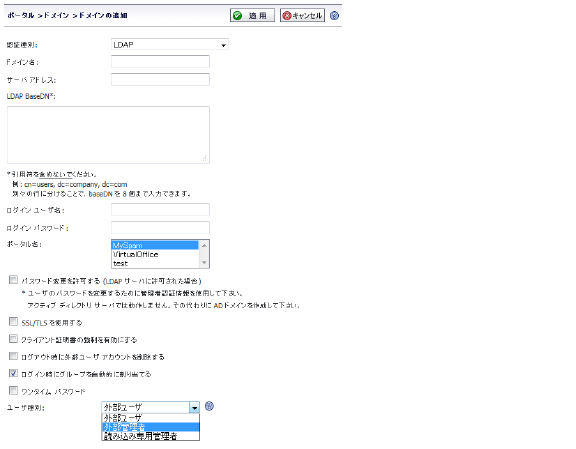

LDAP認証を使用するドメインを設定するには、以下の手順に従います。

1. 「ドメインの追加」ボタンを選択、または編集するドメインの編集アイコンを選択します。 「ドメインの追加」または、「ドメインの編集」ウィンドウが表示されます。

2. ドメインを追加する場合は、「認証種別」メニューから「LDAP」を選択します。 LDAPドメイン設定フィールドが表示されます。

3. ドメインを追加する場合は、「ドメイン名」フィールドに認証ドメインの説明的な名前を入力します。 これは、SRA装置ユーザ ポータルにログインするためにユーザが選択するドメイン名です。 「サーバ アドレス」フィールドと同じ値でも構いません。

4. 「サーバ アドレス」フィールドにサーバのIPアドレスまたはドメイン名を入力します。

5. 「LDAP BaseDN」フィールドにLDAP問い合わせの検索ベースを入力します。 検索ベースの文字列としては、例えばCN=Users,DC=yourdomain,DC=comなどがあります。

Tip 単一のドメインに対して複数のOUを設定することが可能です。 それには、「LDAP BaseDN」フィールドで各OUを別個の行に入力します。 また、OUをこのフィールドに追加すると、そのサブOUも自動的に追加されます。

Note 「LDAP BaseDN」フィールドに入力する場合は、引用符 (“”) を省いてください。

6. 「ログイン ユーザ名」フィールドと「ログイン パスワード」フィールドに、格納先となるコンテナの制御を委譲されたユーザの共通名と、対応するパスワードを入力します。

Note 「ログイン ユーザ名」と「ログイン パスワード」を入力すると、SRA装置とLDAPツリーはこれらの資格情報でバインドされ、ユーザはsAMAccountNameを使ってログインできます。

7. 「ポータル名」フィールドにレイアウトの名前を入力します。 他のレイアウトを「ポータル > ポータル」ページで追加定義することもできます。

8. 必要に応じて、「パスワード変更を許可する」チェックボックスをオンにします (LDAPサーバ側でパスワードの変更が許可されている場合)。 このオプションは (LDAPサーバ側で許可されていれば)、SRAセッション中にユーザがLDAPパスワードを変更できるようにします。

9. オプションで「SSL/TLSを使用する」チェックボックスを選択します。 このオプションは、LDAPパスワード交換でSSL/TLS暗号化を使うことを許可します。 すべてのLDAPサーバでSSL/TLSの設定がされているわけではないので、このオプションは既定で無効です。

10. オプションで「クライアント証明書の強制を有効にする」チェックボックスをオンにして、ログインに際してクライアント証明書を要求するようにします。このチェックボックスをオンにすることによって、強力な相互認証のためにクライアント証明書を提示することをクライアントに要求します。さらに次の2つのフィールドが表示されます。

• ユーザ名がクライアント証明書の一般名 (CN) と一致していることを確認する - ユーザのアカウント名がクライアント証明書と一致することを要件とする場合は、このチェックボックスをオンにします。

• サブジェクト内の部分DNを確認する - 次の変数を使ってクライアント証明書と一致する部分DNを設定します。

– ユーザ名: %USERNAME%

– ドメイン名: %USERDOMAIN%

– アクティブ ディレクトリ ユーザ名: %ADUSERNAME%

– ワイルドカード: %WILDCARD%

11. 「ログイン時にグループを自動的に割り当てる」 チェックボックスをオンにして、ユーザをログイン時にグループに割り当てるようにします。

LDAPドメインにログインするユーザは、リアルタイムでSRAグループに彼らの外部LDAP属性に基づいて自動的に割り当てられます。 ユーザの外部グループ メンバーシップが変更された場合は、彼らのSRAグループ メンバーシップは外部グループ メンバーシップに一致するように自動的に変更されます。

12. ワンタイム パスワード機能を有効にするには、「ワンタイム パスワード」チェックボックスをオンにします。 表示されるドロップダウン リストから「設定する場合」、「全てのユーザに必要」、または「ドメイン名を使用」を選択できます。 これらは次のように定義されています。

• 設定する場合 - ワンタイム パスワード電子メール アドレスが設定されているユーザだけがワンタイム パスワード機能を使用します。

• 全てのユーザに必要 - すべてのユーザがワンタイム パスワード機能を使わなければなりません。 ワンタイム パスワード電子メール アドレスが設定されていないユーザはログインを許可されません。

• ドメイン名を使用 - ドメインに所属するユーザはワンタイム パスワード機能を使用します。 ドメイン内のすべてのユーザのワンタイム パスワード電子メールがusername@domain.comに送信されます。

「ワンタイム パスワード」ドロップダウン リストで「設定する場合」または「全てのユーザに必要」を選択すると、「LDAP電子メール属性」ドロップダウン リストが表示され、「mail」、「userPrincipalName」、または「個別」を選択できます。 これらは次のように定義されています。

• mail - LDAPサーバが“mail”属性を使って電子メール アドレスを保存するように設定されている場合は、「mail」を選択します。

• モバイルまたはページャ - ADサーバがこれらどちらかの属性を使ってモバイルまたはページャ番号をストアするように設定されている場合は、それぞれモバイルまたはページャを選択します。 素のままの番号は使えませんが、SMSアドレスは使えます。

• userPrincipalName - LDAPサーバが“userPrincipalName”属性を使って電子メール アドレスを保存するように設定されている場合は、「userPrincipalName」を選択します。

• 個別 - LDAPサーバが個別属性を使って電子メール アドレスを保存するように設定されている場合は、「個別」を選択します。 ユーザに指定された属性が見つからない場合は、個別のユーザ ポリシーの設定で割り当てられた電子メール アドレスが使われます。 「個別」を選択すると、「個別属性」フィールドが表示されます。 LDAPサーバで電子メール アドレスの保存に使用される個別属性を入力します。 ユーザに指定された属性が見つからない場合は、個別のポリシーの設定で割り当てられた電子メール アドレスが使われます。

「ワンタイム パスワード」ドロップダウン リストで「ドメイン名を使用」を選択すると、「LDAP電子メール属性」ドロップダウン リストではなく「電子メール ドメイン」フィールドが表示されます。 ワンタイム パスワードの電子メールを送信するドメイン名 (たとえばabc.com) を入力します。

13. 「ユーザ種別」 ドロップダウン リストからユーザの種別を選択します。 このドメインを通してログインするすべてのユーザは、このユーザ種別として扱われます。 選択肢は既に定義されたユーザ種別に依存します。 いくつかの利用可能な選択肢は、以下の通りです。

• 外部ユーザ - このドメインにログインするユーザは、管理権限の無い一般ユーザとして扱われます。

• 外部管理者 - このドメインにログインするユーザは、ローカルSRA管理資格のある管理者として扱われます。 これらのユーザには、管理者ログイン ページが表示されます。

このオプションによりSRA管理者は、ドメインにログインするすべてのユーザにSRA管理権限を許可するドメインを設定することが可能です。

Dell SonicWALLは、正しいグループ内のユーザにのみ管理アクセスを許可するフィルタを追加することを推奨します。 これは、「ユーザ > ローカル グループ」 ページ上でドメインを編集することで可能です。

• 読み込み専用管理者 - このドメインにログインするユーザは、読み込み専用管理者として扱われ、すべての情報と設定を参照できますが、設定の変更は一切適用できません。 これらのユーザには、管理者ログイン ページが表示されます。

14. 「適用」を選択して設定を更新します。 ドメインが追加されると、「ポータル > ドメイン」 ページのテーブルにそのドメインが追加されます。

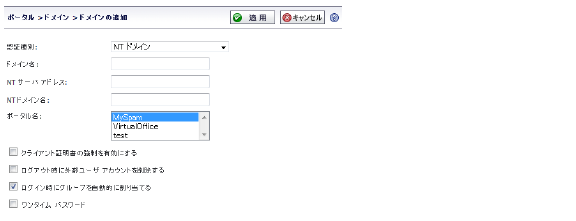

NTドメイン認証を使用するドメインを設定するには、以下の手順に従います。

1. 「ドメインの追加」ボタンを選択、または編集するドメインの編集アイコンを選択します。 「ドメインの追加」または、「ドメインの編集」ウィンドウが表示されます。

2. ドメインを追加する場合は、「認証種別」メニューから「NTドメイン」を選択します。NTドメイン設定フィールドが表示されます。

3. ドメインを追加する場合は、「ドメイン名」フィールドに認証ドメインの説明的な名前を入力します。これは、SRA装置ポータルに対して認証するときにユーザが選択するドメイン名です。「NTドメイン名」と同じ値でも構いません。

4. 「NTサーバ アドレス」フィールドに、サーバのIPアドレスまたはホストとドメイン名を入力します。

5. 「NTドメイン名」フィールドにNT認証ドメインを入力します。これは、ネットワーク認証のためにウィンドウズ認証サーバで設定されるドメイン名です。

6. 「ポータル名」フィールドにレイアウトの名前を入力します。他のレイアウトを「ポータル > ポータル」ページで追加定義することもできます。

7. オプションで「クライアント証明書の強制を有効にする」チェックボックスをオンにして、ログインに際してクライアント証明書を要求するようにします。このチェックボックスをオンにすることによって、強力な相互認証のためにクライアント証明書を提示することをクライアントに要求します。さらに次の2つのフィールドが表示されます。

• ユーザ名がクライアント証明書の一般名 (CN) と一致していることを確認する - ユーザのアカウント名がクライアント証明書と一致することを要件とする場合は、このチェックボックスをオンにします。

• サブジェクト内の部分DNを確認する - 次の変数を使ってクライアント証明書と一致する部分DNを設定します。

– ユーザ名: %USERNAME%

– ドメイン名: %USERDOMAIN%

– アクティブ ディレクトリ ユーザ名: %ADUSERNAME%

– ワイルドカード: %WILDCARD%

8. 「ログアウト時に外部ユーザ アカウントを削除する」チェックボックスをオンにして、ログアウト後にドメイン アカウントにログインしていないユーザを削除するようにします。

9. 「ログイン時にグループを自動的に割り当てる」 チェックボックスをオンにして、ユーザをログイン時にグループに割り当てるようにします。

NTドメインにログインするユーザは、リアルタイムでSRAグループに彼らの外部NTグループ メンバーシップに基づいて自動的に割り当てられます。 ユーザの外部グループ メンバーシップが変更された場合は、彼らのSRAグループ メンバーシップは外部グループ メンバーシップに一致するように自動的に変更されます。

10. オプションで「ワンタイム パスワード」チェックボックスをオンにして、ワンタイム パスワード機能を有効にします。ドロップダウン リストが表示されるので、そこから「設定する場合」、「全てのユーザに必要」、または「ドメイン名を使用」を選択できます。これらの意味は次のとおりです。

• 設定する場合 - ワンタイム パスワード電子メール アドレスが設定されているユーザだけがワンタイム パスワード機能を使用します。

• 全てのユーザに必要 - すべてのユーザがワンタイム パスワード機能を使わなければなりません。ワンタイム パスワード電子メール アドレスが設定されていないユーザはログインを許可されません。

• ドメイン名を使用 - ドメインに所属するユーザがワンタイム パスワード機能を使用します。ドメイン内のすべてのユーザのワンタイム パスワード電子メールがusername@domain.comに送信されます。

11. 「ドメイン名を使用」を選択すると、ドロップダウン リストの下に「電子メール ドメイン」フィールドが表示されます。ワンタイム パスワード電子メールの送信先となるドメイン名 (例えば、abc.com) を入力してください。

12. 「適用」を選択して設定を更新します。 ドメインが追加されると、「ポータル > ドメイン」 ページのテーブルにそのドメインが追加されます。

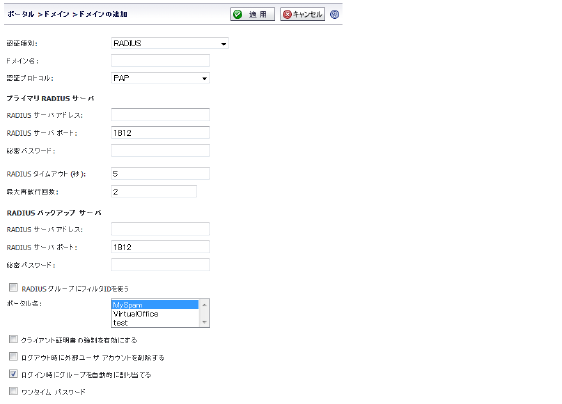

RADIUS認証を使用するドメインを設定するには、以下の手順に従います。

1. 「ポータル > ドメイン」ページで、「ドメインの追加」ボタンを選択、または編集するドメインの編集アイコンを選択します。 「ドメインの追加」または、「ドメインの編集」ウィンドウが表示されます。

2. ドメインを追加する場合は、「認証種別」メニューから「RADIUS」を選択します。 「RADIUSの設定」フィールドが表示されます。

3. ドメインを追加する場合は、「ドメイン名」フィールドに認証ドメインの説明的な名前を入力します。 これは、SRA装置ポータルにログインするためにユーザが選択するドメイン名です。

4. RADIUSサーバの認証プロトコルを適切に選択します。 PAP、CHAP、MSCHAP、またはMSCHAPV2のいずれかを選択できます。

5. 「プライマリRADIUSサーバ」の「RADIUSサーバ アドレス」フィールドに、RADIUSサーバのIPアドレスまたはドメイン名を入力します。

6. 「RADIUSサーバ ポート」フィールドに、RADIUSサーバ ポートを入力します。

7. RADIUS設定で要求される場合は、「秘密パスワード」フィールドに認証の秘密パスワードを入力します。

8. RADIUSタイムアウトの数値 (秒) を「RADIUSタイムアウト (秒)」フィールドに入力します。

9. 「最大再試行回数」フィールドに再試行の最大数を入力します。

10. 「RADIUSバックアップサーバ」の「RADIUSサーバ アドレス」フィールドに、バックアップRADIUSサーバのIPアドレスまたはドメイン名を入力します。

11. 「RADIUSサーバ ポート」フィールドに、バックアップRADIUSサーバ ポートを入力します。

12. バックアップRADIUSサーバで要求される場合は、「秘密パスワード」フィールドにバックアップRADIUSサーバの認証の秘密パスワードを入力します。

13. RADIUSをグループ ベースのアクセスに使用する場合は、「RADIUSグループにフィルタIDを使う」チェック ボックスをオンにします。

14. 「ポータル名」ドロップダウン リストでレイアウトの名前を選択します。

15. オプションで「クライアント証明書の強制を有効にする」チェックボックスをオンにして、ログインに際してクライアント証明書を要求するようにします。このチェックボックスをオンにすることによって、強力な相互認証のためにクライアント証明書を提示することをクライアントに要求します。さらに次の2つのフィールドが表示されます。

• ユーザ名がクライアント証明書の一般名 (CN) と一致していることを確認する - ユーザのアカウント名がクライアント証明書と一致することを要件とする場合は、このチェックボックスをオンにします。

• サブジェクト内の部分DNを確認する - 次の変数を使ってクライアント証明書と一致する部分DNを設定します。

– ユーザ名: %USERNAME%

– ドメイン名: %USERDOMAIN%

– アクティブ ディレクトリ ユーザ名: %ADUSERNAME%

– ワイルドカード: %WILDCARD%

16. 「ログアウト時に外部ユーザ アカウントを削除する」チェックボックスをオンにして、ログアウト後にドメイン アカウントにログインしていないユーザを削除するようにします。

17. 「ログイン時にグループを自動的に割り当てる」 チェックボックスをオンにして、ユーザをログイン時にグループに割り当てるようにします。

RADIUSドメインにログインするユーザは、リアルタイムでSRAグループに彼らの外部RADIUSフィルタIDに基づいて自動的に割り当てられます。 ユーザの外部グループ メンバーシップが変更された場合は、彼らのSRAグループ メンバーシップは外部グループ メンバーシップに一致するように自動的に変更されます。

18. ワンタイム パスワード機能を有効にするには、「ワンタイム パスワード」チェックボックスをオンにします。 表示されるドロップダウン リストから「設定する場合」、「全てのユーザに必要」、または「ドメイン名を使用」を選択できます。 これらは次のように定義されています。

• 設定する場合 - ワンタイム パスワード電子メール アドレスが設定されているユーザだけがワンタイム パスワード機能を使用します。

• 全てのユーザに必要 - すべてのユーザがワンタイム パスワード機能を使わなければなりません。 ワンタイム パスワード電子メール アドレスが設定されていないユーザはログインを許可されません。

• ドメイン名を使用 - ドメインに所属するユーザはワンタイム パスワード機能を使用します。 ドメイン内のすべてのユーザのワンタイム パスワード電子メールがusername@domain.comに送信されます。

19. 「ドメイン名を使用」を選択すると、ドロップダウン リストの下に「電子メール ドメイン」フィールドが表示されます。 ワンタイム パスワードの電子メールを送信するドメイン名 (たとえばabc.com) を入力します。

20. 「適用」を選択して設定を更新します。 ドメインが追加されると、「ポータル > ドメイン」 ページのテーブルにそのドメインが追加されます。

21. 追加したRADIUSドメインの横にある設定アイコンを選択します。 「ドメインの編集」ページの「テスト」タブが表示されます。

22. 「ユーザID」フィールドにRADIUSユーザ名を入力し、「パスワード」フィールドにRADIUSパスワードを入力します。

23. 「テスト」を選択します。 SRA装置がRADIUSサーバに接続します。

24. 「サーバが応答しません」というメッセージを受け取った場合は、ユーザIDとパスワードをチェックし、「一般」タブを選択してRADIUS設定を確認してください。 テストを再度実行します。

Note SRA装置は、PAP認証を使って、指定されたRADIUSサーバに対する認証を試みます。 通常、RADIUSサーバは、SRA装置からのRADIUSクライアント接続を受け入れるように設定する必要があります。 一般に、この接続の発信元はSRA装置のX0インターフェースのIPアドレスに見えます。 設定の手順については、ご使用のRADIUSサーバのマニュアルを参照してください。

2ファクタ認証とは、2つの個別の情報を要求してIDと権限を確立する認証方式です。2ファクタ認証は、1つのファクタ (ユーザのパスワード) だけを要求する従来のパスワード認証より強力で、厳密です。

2ファクタ認証の仕組みの詳細については、2 ファクタ認証の概要を参照してください。

Dell SonicWALLが実装している2ファクタ認証は、2台の別々のRADIUS認証サーバを使う、または、高度なユーザ認証で業界の先端をいくRSAおよびVASCOと提携ます。RSAを使用する場合は、RSA認証マネージャ トークンとRSA SecurIDトークンが必要です。VASCOを使用する場合は、VASCO IdentiKeyとDigipassトークンが必要です。

2ファクタ認証を設定するには、最初にRADIUSドメインを設定する必要があります。詳しくは、RADIUS 認証を使用するドメインの追加と編集を参照してください。

以下のセクションでは、サポートされているサードパーティ認証サーバの設定方法を説明します。

以下のセクションでは、RSA認証マネージャ バージョン6.1を設定して、SRA装置で2ファクタ認証を実行する手順を説明します。

• SRA 装置を RADIUS クライアントとして追加する

Note この設定手順は、RSA認証マネージャ バージョン6.1に固有のものです。別のバージョンのRSA認証マネージャを使用している場合は、やや手順が異なります。

RSAではなくVASCOを使用する場合は、VASCO IdentiKey ソリューションの設定を参照してください。

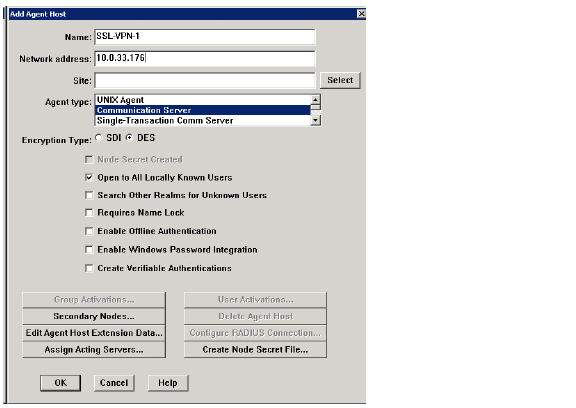

SRA装置とRSA認証マネージャの接続を確立するには、エージェント ホスト レコードをRSA認証マネージャ データベースに追加する必要があります。レコードは、データベース内でSRA装置を識別するための手段であり、通信と暗号に関する情報が含まれます。

SRA装置のエージェント ホスト レコードを作成するには、次の手順に従います。

1. RSA認証マネージャを起動します。

2. 「エージェント ホスト」メニューから「エージェント ホストの追加」を選択します。

3. SRA装置のホスト名を「名前」フィールドに入力します。

4. SRA装置のIPアドレスを「ネットワーク アドレス」フィールドに入力します。

5. 「エージェント タイプ」ウィンドウで「通信サーバ」を選択します。

6. 既定で、「オフライン認証を有効にする」オプションと「ウィンドウズ パスワード統合を有効にする」オプションが有効になります。Dell SonicWALLは、「すべてのローカルの既知ユーザに開く」以外のすべてのオプションを無効にすることを推奨します。

7. 「OK」を選択します。

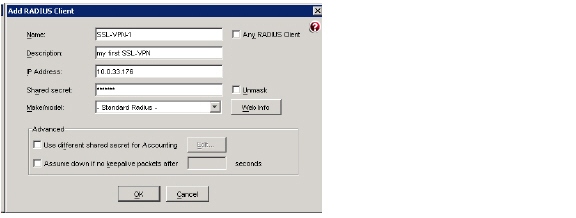

エージェント ホスト レコードを作成した後で、SRAをRADIUSクライアントとしてRSA認証マネージャに追加する必要があります。次の手順を実行します。

1. RSA認証マネージャで、「RADIUS」メニューから「RADIUSサーバの管理」を選択します。RSA RADIUSマネージャが表示されます。

2. 「RSA RADIUSサーバ管理」ツリーを展開し、「RADIUSクライアント」を選択します。

3. 「追加」を選択します。「RADIUSクライアントの追加」ウィンドウが表示されます。

4. SRA装置の説明的な名前を入力します。

5. SRAのIPアドレスを「IPアドレス」フィールドに入力します。

6. SRAで設定した事前共有鍵を「事前共有鍵」フィールドに入力します。

7. 「OK」を選択し、RSA RADIUSマネージャを閉じます。

2ファクタ認証は時間の同期に基づいて機能するので、RSA認証マネージャとSRA装置の内部クロックを正しく設定する必要があります。

SRA装置と通信するための設定をRSA認証マネージャで行った後で、トークンをインポートし、ユーザをRSA認証マネージャに追加する必要があります。次の手順を実行します。

1. トークン ファイルをインポートするには、「トークン > トークンのインポート」を選択します。

2. RSA SecurIDトークンを購入すると、トークンに関する情報が含まれるXMLファイルも提供されます。トークンXMLファイルにナビゲートし、「開く」を選択します。トークン ファイルがインポートされます。

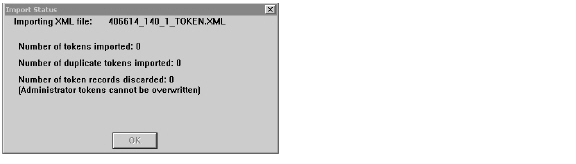

3. 「インポートの状況」ウィンドウに、RSA認証マネージャにインポートされたトークンの数に関する情報が表示されます。

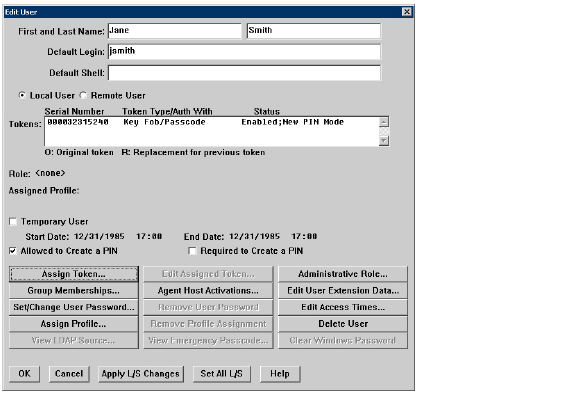

4. RSA認証マネージャにユーザを作成するには、「ユーザ > ユーザの追加」を選択します。

5. ユーザのファースト ネームとラスト ネームを入力します。

6. ユーザのユーザ名を「既定のログイン」フィールドに入力します。

7. 「PINの作成を許可する」または「PINの作成を要求する」を選択します。「PINの作成を許可する」を選択すると、ユーザはPINを独自に作成するか、無作為なPINの生成をシステムに任せるかを選択できます。「PINの作成を要求する」を選択すると、ユーザはPINの作成を要求されます。

8. トークンをユーザに割り当てるには、「トークンの割り当て」ボタンを選択します。表示される確認用ウィンドウで「はい」を選択します。「トークンの選択」ウィンドウが表示されます。

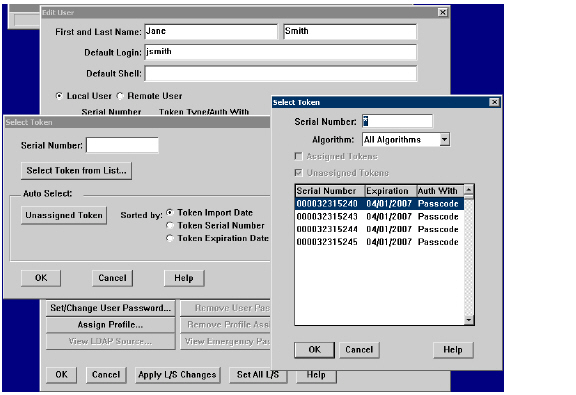

9. トークンは手動で選択するか、自動的に割り当てることができます。

– ユーザのトークンを手動で選択するには、「リストからトークンを選択する」を選択します。表示されるウィンドウで、トークンのシリアル番号を選択し、「OK」を選択します。

– トークンを自動的に割り当てるには、トークンを並べ替えるオプションとしてトークンのインポート日付、シリアル番号、または失効日を選択できます。その後で「未割り当てトークン」ボタンを選択すると、RSA認証マネージャによってトークンがユーザに割り当てられます。「OK」を選択します。

10. 「ユーザの編集」ウィンドウの「OK」を選択します。ユーザがRSA認証マネージャに追加されます。

11. ユーザにRSA SecurID Authenticatorを渡し、ログイン方法、PIN作成方法、RSA SecurID Authenticatorの使用方法を伝えます。詳細については、『Dell SonicWALL SRAユーザ ガイド』を参照してください。

VASCO IdentiKey ソリューションは SRA 5.0 以上で動作し、 SonicOS 5.0 以上で稼動している Dell SonicWALL NSA または TZ シリーズが必要です。 以下のセクションでは、VASCO の IdentiKey バージョン 3.2 を使った 2 ファクタ認証の設定方法を説明します。

• 時刻を設定する

• NetExtender クライアント アドレス範囲とルートを設定する

• ファイアウォール上で HTTPS に対する受信許可ルールを作成する

• ファイアウォール上で VASCO IdentiKey に対する許可ルールを作成する

Note この設定手順は、VASCO IdentiKey バージョン 3.2 に特化しています。 異なるバージョンの VASCO IdentiKey を使う場合は、手順は若干異なります。

VASCO の代わりに RSA を使う場合は、RSA 認証マネージャの設定 を参照してください。

DIGIPASS トークンは時刻同期に基づいています。 2 ファクタ認証は時刻同期に依存しているので、SRA 装置の内部時計と VASCO IdentiKey の内部時計が正しく設定されていることが重要です。

SRA 装置で 「システム > 時間」 に移動して、正しいタイム ゾーンを設定します。

SRA 装置のデフォルト ルートは、DMZ ゾーンに相当するファイアウォール上のインターフェースです。 このファイアウォール DMZ インターフェースの IP アドレスが、SRA 装置のデフォルト ルートとして設定されている必要があります。

DNS とデフォルト ルートを設定するには、以下の手順に従います。

1. SRA 管理インターフェース上で、「ネットワーク > DNS」 に移動して、DNS 設定 および/または WINS 設定を構成します。

2. 「ネットワーク > ルート」 に移動して、SRA X0 インターフェースに対して正しい 「デフォルト ルート 」を設定します。

NetExtender クライアント アドレス範囲とルートを設定する

SRA装置で NetExtender クライアント アドレス範囲とルートを設定するには、以下の手順に従います。

1. 「NetExtender > クライアント設定」 に移動して、「NetExtender クライアント アドレス範囲」 を設定します。

クライアント アドレスは、SRA X0 インターフェースと同じサブネット内に割り当てられます。 SRA 装置の X0 インターフェースとファイアウォール DMZ インターフェース IP アドレスは除外します。

2. 「NetExtender > クライアント ルート」 に移動します。

「クライアント ルートの追加」 ボタンを選択して、SRA 接続を通してプライベート ネットワークにアクセスする認証されたリモート ユーザに対する正しいクライアント ルートを選択します。

クライアント ルートは Dell SonicWALL NSA または TZ ファイアウォールの X0 (LAN) インターフェースに接続されたサブネットに対応します。

SRA 装置上に RADIUS 認証を使うドメインを作成するには、以下の手順に従います。

1. 「ポータル > ドメイン」 に移動して、「ドメインの追加」 を選択します。

2. 「認証種別」 ドロップダウン リストから 「RADIUS」 を選択します。

3. ユーザが SRA 装置のポータルにログインするために使用する 「ドメイン名」 を入力します。

Dell SonicWALL ファイアウォール上で VASCO IdentiKey および SRA 装置に対応するアドレス オブジェクトを作成するには、以下の手順に従います。

1. 「ネットワーク > アドレス オブジェクト」 に移動して 「追加」 ボタンを選択します。

2. 「アドレスオブジェクトの追加」 ウィンドウで、「名前」 フィールドに "VASCO IdentiKey" と入力します。

3. 「ゾーンの割り当て」 に 「LAN」 を選択します。

4. 「タイプ」 に 「ホスト」 を選択します。

5. 「IP アドレス」 に LAN (X0) サブネット内の未使用 IP アドレスを入力します。

6. 「追加」 を選択します。

7. SRA 装置に対するアドレス オブジェクトを追加するために、「ネットワーク > アドレス オブジェクト」 ページで再度 「追加」 ボタンを選択します。

8. 「アドレスオブジェクトの追加」 ウィンドウで、「名前」 フィールドに SRA 装置の名前を入力します。

9. 「ゾーンの割り当て」 に 「DMZ」 を選択します。

10. 「タイプ」 に 「ホスト」 を選択します。

11. 「IP アドレス」 に DMZ サブネット内の未使用 IP アドレスを入力します。

12. 「追加」 を選択します。

ファイアウォール上で HTTPS に対する受信許可ルールを作成する

Dell SonicWALL ファイアウォールの WAN プライマリ IP アドレス オブジェクト上で HTTPS に対する許可アクセス ルールを作成するには、以下の手順に従います。

1. 「ファイアウォール > アクセス ルール」 に移動します。

2. 「マトリックス」 表示で、送信元が 「WAN」 で、送信先が 「DMZ」 のアイコンを選択します。

3. 「追加」 ボタンを選択します。

4. 「ルールの追加」 ウィンドウの 「一般」 タブで、「送信元ゾーン」 に 「WAN」 を設定します。

5. 「送信先ゾーン」 に 「DMZ」 を設定します。

6. 「サービス」 に 「HTTPS」 を設定します。

7. 「送信元」 に 「すべて」 を設定します。

8. 「送信先」 に WAN Interface IP といった、WAN プライマリ IP アドレス オブジェクトを設定します。

9. 「許可するユーザ」 に 「すべて」 を設定します。

10. 「スケジュール」 に 「常に有効」 を設定します。

11. 「ログを有効にする」 チェックボックスを選択します。

12. 「断片化パケットを許可する」 チェックボックスを選択します。

13. 「追加」 を選択します。

Dell SonicWALL ファイアウォール上でファイアウォール WAN IP アドレスを SRA 装置に変換する NAT ポリシーを作成するには、以下の手順に従います。

1. 「ネットワーク > NAT ポリシー」 に移動して、「追加」 を選択します。

2. 「NAT ポリシーの追加」 ウィンドウの 「一般」 タブで、「返還前の送信元」 に 「すべて」 を設定します。

3. 「変換後の送信元」 に 「オリジナル」 を設定します。

4. 「変換前の送信先」 に WAN Interface IP といった、WAN プライマリ IP アドレス オブジェクトを設定します。

5. 「変換後の送信先」 に SRA 装置のアドレス オブジェクトを設定します。

6. 「変換前サービス」 に 「HTTPS」 を設定します。

7. 「変換後サービス」 に 「オリジナル」 を設定します。

8. 「受信インターフェース」 に 「X1」 を設定します。

9. 「発信インターフェース」 に 「すべて」 を設定します。

10. 「NAT ポリシーを有効にする」 チェックボックスを選択します。

11. 「追加」 を選択します。

ファイアウォール上で VASCO IdentiKey に対する許可ルールを作成する

VASCO IdentiKey 以外の宛先に対して DMZ から LAN へのアクセスが必要な場合、状況に応じてここでそれらを追加します。

VASCO IdentiKey オブジェクト用に DMZ ゾーンから LAN ゾーンへの許可ルールを作成するには、以下の手順に従います。

1. SonicOS 管理インターフェースで、「ファイアウォール > アクセス ルール」 に移動します。

2. 「マトリックス」 表示で、送信元が 「DMZ」 で、送信先が 「LAN」 のアイコンを選択します。

3. 「追加」 ボタンを選択します。

4. 「ルールの追加」 ウィンドウの 「一般」 タブで、「送信元ゾーン」 に 「DMZ」 を設定します。

5. 「送信先ゾーン」 に 「LAN」 を設定します。

6. 「サービス」 に 「すべて」 を設定します。

7. 「送信元」 に 「すべて」 を設定します。

8. 「送信先」 に VASCO IdentiKey のアドレス オブジェクトを設定します。

9. 「許可するユーザ」 に 「すべて」 を設定します。

10. 「スケジュール」 に 「常に有効」 を設定します。

11. 「ログを有効にする」 チェックボックスを選択します。

12. 「断片化パケットを許可する」 チェックボックスを選択します。

13. 「追加」 を選択します。

VASCO Identikey Web Administration インターフェースで新しいポリシーを追加するには、以下の手順に従います。

1. Vasco Identikey Web Administration ウィンドウにログインします。

2. 「Policies」 タブを選択して、「Create」 を選択します。

Note 既定で利用可能なポリシーがあり、必要に応じて新しいポリシーを作成することもできます。

3. ポリシー名を入力して、あなたの状況にもっとも適切なオプションを選択します。 ポリシーに別のポリシーから設定を引き継ぎたい場合は、引継ぎのオプションを選択します。 既存のポリシーを複製したい場合は、複製のオプションを選択し、また新しいポリシーを作成したい場合は、作成のオプションを選択します。

Note 適切なバックエンド サーバを使うためにポリシー プロパティを設定します。 これは、SRA 装置で先程しようした認証サービスと同じになるでしょう。

ポリシーに対して以下の設定を使用します。

|

SRA 装置を VASCO クライアントとして登録するには、以下の手順に従います。

1. Vasco Identikey Web Administration ウィンドウで、「Clients」 タブを選択して 「Register」 を選択します。

2. 「Client Type」 に 「RADIUS Client」 を選択します。

3. SRA 装置の IP アドレスを入力します。

4. 「Policy ID」 フィールドで、あなたの新しいポリシーを選択します。

5. SRA 装置上で RADIUS サーバ プロパティに対して入力した 「Shared Secret」 を入力します。

6. 「Create」 を選択します。

新しいユーザを作成するには、以下の手順に従います。

1. Vasco Identikey Web Administration ウィンドウで、「Users」 タブを選択して 「Create」 を選択します。

2. 「User ID」 フィールドを入力します。

3. 「Domain」 を選択します。

4. 「Organization Unit」 を選択します。

5. 「Create」 を選択します。

作成したユーザが、Vasco Identikey Web Administration 管理インターフェースのユーザ リストに表示されます。

DIGIPASS をインポートするには、以下の手順に従います。

1. Vasco Identikey Web Administration ウィンドウで、「DIGIPASS」 タブを選択して 「Import」 を選択します。

2. 「*.DPX」 ファイルをブラウズします。

3. 「Transport Key」 を入力します。

4. 「UPLOAD」 を選択します。

DIGIPASS が正しくインポートされると、確認のメッセージがポップアップします。

DIGIPASS をユーザに割り当てる方法は 2 通りあります。 DIGIPASS を検索してからそれをユーザに割り当てるか、ユーザを検索してからそれをDIGIPASS に割り当てます。

1. 以下のうち 1 つを実行します。

• 「Users」 タブでユーザの隣のチェックボックスを選択してから、「Assign DIGIPASS」 を選択します。

• 「DIGIPASS」 タブで DIGIPASS の隣のチェックボックスを選択してから、「NEXT」 を選択します。

Note 「User ID」 が空欄のままの場合は、「Find」 ボタンを選択すると同一ドメイン内の利用可能なすべてのユーザが表示されます。 ユーザが表示されない場合は、DIGIPASS のドメインとユーザが一致していることを確認します。

ユーザが DIGIPASS に割り当てられると、確認のメッセージがポップアップします。

VASCO IdentiKey を用いた 2 ファクタ認証の SRA 接続性を試験するには、以下の手順に従います。

1. PC を Dell SonicWALL ファイアウォールの WAN (X1) インターフェースに、ブラウザで IP アドレスを指定することで接続します。

2. 管理者として LocalDomain にログインします。

3. 「ポータル > ドメイン」 に移動して、 RADIUS から VASCO IdentiKey への接続性を試験するドメインの 「設定」 を選択します。

4. RADIUS 認証が成功した場合は、管理者アカウントからログアウトして、Dell SonicWALL ファイアウォールの WAN (X1) インターフェースに作成したユーザ名でログインします。

SSL VPN 2.5以降では、ポータル ロゴは「ポータル > 個別ロゴ」ページでグローバルに設定されなくなりました。個別ロゴは、「ポータル ロゴ設定」ダイアログの「ロゴ」タブでポータル別にアップロードされます。 個別ポータル ロゴの詳細については、個別ポータル ロゴの追加を参照してください。