Users_editLocalUser

|

|

|

|

SSOは、2ファクタ認証と並用することはできません。

一般ユーザ設定を変更するには、以下の手順を実行します。

1. 左側の列で、「ユーザ > ローカル ユーザ」を開きます。

2. 設定するユーザの横にある設定アイコンを選択します。「ユーザ設定の編集」ウィンドウの「一般」タブが表示されます。「一般」タブの「ユーザ名」「プライマリ グループ」「所属するドメイン」「ユーザ種別」は、変更できないフィールドです。これらのフィールドに表示される情報を変更する必要がある場合は、ユーザの削除 の説明に従ってユーザを削除し、再度ユーザを追加します。

3. ユーザのパスワードを設定または変更するには、「パスワード」フィールドにパスワードを入力します。 さらに、「パスワードの確認」フィールドに同じパスワードを入力します。

4. 必要に応じて、ローカル ユーザ データベースのユーザに対し、設定された間隔で、または次回のログイン時に、必ずパスワードを変更するよう求めます。設定された間隔で必ずパスワードを変更させるには、「パスワードを x 日で失効させる」フィールドに失効間隔を入力します。次回のログイン時に必ずパスワードを変更させるには、「次回ログイン時にパスワードの変更を要求する」チェックボックスをオンにします。

Note 特定のローカル ドメインのユーザにパスワードの変更を求めることもできます。「ユーザ > ローカル ユーザ > 編集」ページの「一般」タブを使用してください。

5. パスワードの失効間隔を設定する場合は、「パスワード失効の x 日前に警告を表示する」フィールドに、失効の何日前にユーザに通知を送信するかを入力します。

これを設定し、パスワードの失効が近づくと、ユーザの「仮想オフィス」ページ、または管理者の管理コンソールに、パスワード失効までの日数を示す通知が表示されます。通知とともに、パスワードを変更する画面へのリンクも表示されます。

6. ユーザの無動作タイムアウトを設定し、指定した時間が経過したらユーザを仮想オフィスからログアウトさせるには、許容する無動作時間 (分) を「無動作タイムアウト」フィールドに入力します。 ワンタイム パスワードが設定されているユーザの場合、タイムアウト値はワンタイム パスワードの有効な時間 (分) も制御します。

無動作タイムアウトは、ユーザ、グループ、グローバルの各レベルで設定できます。 特定のユーザに複数のタイムアウトが設定されている場合は、ユーザ タイムアウトの設定がグループ タイムアウトよりも優先され、グループ タイムアウトがグローバル タイムアウトよりも優先されます。 グローバル タイムアウトを0に設定すると、グループまたはユーザ タイムアウトが設定されていないユーザの無動作タイムアウトは無効になります。

7. ユーザが自分自身のブックマークを編集または削除できるようにするには、「ユーザにブックマークの編集/削除を許可する」ドロップダウン メニューで「許可」を選択します。 ユーザが自分自身のブックマークを編集または削除できないようにするには、「拒否」を選択します。 グループ ポリシーを使用するには、「グループ アカウント ポリシーの使用」を選択します。

Note ユーザはグループおよびグローバル ブックマークを編集または削除することはできません。

8. ユーザが新しいブックマークを追加できるようにするには、「ユーザにブックマークの追加を許可する」ドロップダウン メニューで「許可」を選択します。 ユーザが新しいブックマークを追加できないようにするには、「拒否」を選択します。 グループ ポリシーを使用するには、「グループ アカウント ポリシーの使用」を選択します。

ブックマークの変更を制御することにより、事前定義されたソースへの個別アクセスが可能になり、ユーザがサポートを必要としないようにすることができます。

9. 「シングル サインオン設定」で、「自動的にブックマークにログイン」ドロップダウン メニューから、次のいずれかのオプションを選択します。

– グループ設定を使用する: グループ ポリシーの設定を使ってブックマークのシングル サインオン (SSO) を制御します。

– ユーザ制御: ブックマークのシングル サインオン (SSO) をユーザが有効または無効にできるようにします。

– 有効: ブックマークのシングル サインオンを有効にします。

– 無効: ブックマークのシングル サインオンを無効にします。

Note SSOの変更を制御することにより、セキュリティが強化され、異なるログイン資格情報の利用をユーザに禁止または許可することができます。 SSOが有効になっている場合は、ユーザのログイン名とパスワードが多くのサービスのためにバックエンド サーバに提示されます。 ファイル共有では、機器上でユーザが所属するドメイン名がサーバに渡されます。 その他のサービスでは、先頭にドメイン名が付いたユーザ名をサーバが期待している場合があります。 この場合、SSOは失敗し、ユーザは先頭にドメイン名が付いたユーザ名を使ってログインする必要があります。 場合によっては、サーバで既定のドメイン名を設定するとSSOが成功することがあります。

10. 「適用」を選択して設定の変更を保存します。

グループ メンバーシップの追加、プライマリ グループの設定、およびユーザ ログイン時にグループを自動的に割り当てるかどうかの制御が可能です。

アクティブ ディレクトリ、LDAP、および RADIUS ドメインにログインするユーザは、外部 AD グループ メンバーシップ、LDAP 属性、または RADIUS フィルタ ID に基づいて、リアルタイムで SRA グループに自動的に割り当てられます。

Note SRA

ドロップダウン リストから希望するグループを選択します。

ユーザのプライマリ グループ メンバーシップにするには、プライマリ グループに設定する」 チェックボックスを選択します。

グループの追加」 を選択して、選択したグループを 「グループ メンバーシップ」 のリストに追加します。

グループ設定」 の下で、ログイン時にグループを自動的に割り当てる」 ドロップダウン リストから以下のうち 1 つを選択します。

Mobile Connectは装置への接続時にNetExtenderクライアントとして動作するため、この設定はNetExtenderとMobile Connectの両方に適用されます。

この機能はログイン時に割り当てられたグループから設定を引き継ぐ外部ユーザに対するものです。 NetExtender クライアント設定はユーザに対して、またはグループ設定を使って指定できます。 グループ設定の構成に関する情報については、グループ設定の編集を参照してください。

ユーザに対して NetExtender 範囲を有効にして、DNS とクライアント設定を構成するには、以下の手順を実行します。

2. 設定したいユーザの隣にある設定アイコンを選択します。

9. オプションで、セカンダリ サーバのアドレスを

10. DNS ドメイン接尾辞を

Apple iPhone、iPad、その他の iOS 機器からの Dell SonicWALL Mobile Connect を使った接続をサポートする SRA 装置に対しては、「DNS ドメイン」 は必須フィールドです。 この DNS ドメインは、iPhone/iPad の VPN インターフェース上に、機器が装置との接続を確立した後で設定されます。 モバイル機器のユーザがある URL にアクセスする際に、iOS はこのドメインが VPN インターフェースのドメインと一致しているかどうかを判断し、一致している場合は VPN インターフェースの DNS サーバを使ってホスト名検索を解決します。 そうでない場合は、組織のイントラネット内のホストを解決できないであろう Wi-Fi または 3G の DNS サーバが使われます。

11. 「NetExtender クライアント設定」 の下で、「切断後にクライアントを終了」ドロップダウン リストから、次のいずれかを選択します。

– グループ設定を使用する - グループ設定で指定された操作を行います。 グループ設定の編集を参照してください。

– 有効 - この操作をユーザに対して有効にします。 この設定はグループ設定に優先します。

– 無効 - この操作をユーザに対して無効にします。 この設定はグループ設定に優先します。

12. 「クライアント終了後にアンインストール」ドロップダウン リストで、次のいずれかを選択します。

– グループ設定を使用する - グループ設定で指定された操作を行います。 グループ設定の編集を参照してください。

– 有効 - この操作をユーザに対して有効にします。 この設定はグループ設定に優先します。

– 無効 - この操作をユーザに対して無効にします。 この設定はグループ設定に優先します。

13. 「クライアント接続プロファイルを作成」ドロップダウン リストで、次のいずれかを選択します。

– グループ設定を使用する - グループ設定で指定された操作を行います。 グループ設定の編集を参照してください。

– 有効 - この操作をユーザに対して有効にします。 この設定はグループ設定に優先します。

– 無効 - この操作をユーザに対して無効にします。 この設定はグループ設定に優先します。

14. 「ユーザ名とパスワードの保存」ドロップダウン リストで、次のいずれかを選択します。

– グループ設定を使用する - グループ設定で指定された操作を行います。 グループ設定の編集を参照してください。

– ユーザ名だけ保存を許可 - ユーザ名のキャッシュを許可します。 NetExtender を起動するときにユーザはパスワードのみを入力する必要があります。 この設定はグループ設定に優先します。

– ユーザ名とパスワードの保存を許可 - ユーザ名とパスワードのキャッシュを許可します。 NetExtender を起動すると自動的にログインします。 この設定はグループ設定に優先します。

– ユーザ名とパスワードの保存を禁止 - ユーザ名とパスワードのキャッシュを許可しません。 NetExtender を起動するときにユーザはユーザ名とパスワードの両方を入力する必要があります。 この設定はグループ設定に優先します。

15. 「適用」を選択します。

「NX ルート」タブには、NetExtender クライアント ルートを設定するオプションがあります。NetExtender のクライアント ルート設定を変更する手順については、NetExtender > クライアント ルートを参照してください。

ユーザ ポリシーは、ポリシーの中で最優先ポリシー種別で、グループ ポリシーやグローバル ポリシーの前に強制されます。

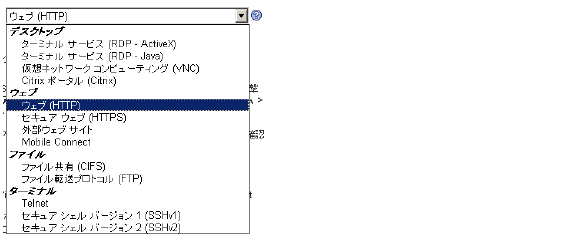

サービスの種類を「サービス」ドロップダウン リストで選択します。 ポリシーの適用先がネットワーク オブジェクトの場合は、そのネットワーク オブジェクトで定義されたサービスが使用されます。

4. 「状況」ドロップダウン リストから「許可」または「拒否」を選択し、指定したサービスおよびホスト コンピュータのSRA接続を許可または拒否します。

Tip Citrixブックマークを使用するときには、ホストへのプロキシ アクセスを制限するために、CitrixサービスとHTTPサービスの両方に対して拒否ルールを設定する必要があります。

5. 「適用」を選択して設定を更新します。 設定を更新すると、新しいポリシーが「ローカル ユーザの編集」ページに表示されます。

ユーザ ポリシーは、「現在のユーザ ポリシー」テーブルに、優先度の高いものから順番に表示されます。

1. 「ユーザ > ローカル ユーザ」を開きます。

2. 設定するユーザの横にある設定アイコンを選択します。

3. 「ポリシー」タブを選択します。

4. 「ポリシーの追加」を選択します。

5. 「ポリシーの適用先」フィールドで、「IPアドレス」オプションを選択します。

ポリシーの名前を「ポリシー名」フィールドに指定します。

7. IPアドレスを「IPアドレス」フィールドに入力します。

8. オプションとして「ポート範囲/ポート番号」フィールドにポート範囲または特定のポート番号を入力します。

9. 「サービス」ドロップダウン リストで、サービス オブジェクトを選択します。

10. 「状況」ドロップダウン リストで、アクセス動作として「許可」または「拒否」を選択します。

11. 「適用」を選択します。

1. 「ポリシーの適用先」フィールドで、「IPアドレス範囲」オプションを選択します。

ポリシーの名前を「ポリシー名」フィールドに指定します。

2. 開始IPアドレスを「IPネットワーク アドレス」フィールドに入力します。

3. サブネット マスク値を「サブネット マスク」フィールドに“255.255.255.0”形式で入力します。

4. オプションとして「ポート範囲/ポート番号」フィールドにポート範囲または特定のポート番号を入力します。

5. 「サービス」ドロップダウン リストで、サービス オプションを選択します。

6. 「状況」ドロップダウン リストで、アクセス動作として「許可」または「拒否」を選択します。

7. 「追加」を選択します。

1. 「ポリシーの適用先」フィールドで、「すべてのアドレス」オプションを選択します。

ポリシーの名前を「ポリシー名」フィールドに指定します。

2. 「IPアドレス範囲」フィールドは読み取り専用になり、「すべてのIPアドレス」が指定されます。

3. 「サービス」ドロップダウン リストで、サービス オプションを選択します。

4. 「状況」ドロップダウン リストで、アクセス動作として「許可」または「拒否」を選択します。

5. 「適用」を選択します。

ファイル共有アクセス ポリシーを設定するには、以下の手順を実行します。

1. 「ユーザ > ローカル ユーザ」を開きます。

2. 設定するユーザの横にある設定アイコンを選択します。

3. 「ポリシー」タブを選択します。

4. 「ポリシーの追加」を選択します。

5. 「ポリシーの適用先」ドロップダウン リストで「サーバ パス」を選択します。

ポリシーの名前を「ポリシー名」フィールドに入力します。

7. 「リソース」フィールドで「共有」ラジオ ボタンを選択します。

8. サーバ パスを「サーバ パス」フィールドに入力します。

9. 「状況」ドロップダウン リストで「許可」または「拒否」を選択します。

Note サーバ パスのアクセスの制限など、ファイル共有のポリシーの編集については、「ファイル共有のポリシーの追加」を参照してください。

10. 「適用」を選択します。

ファイル共有のアクセス ポリシーを追加するには、以下の手順を実行します。

1. 「ユーザ > ローカル ユーザ」を開きます。

2. 設定するユーザの横にある設定アイコンを選択します。

3. 「ポリシー」タブを選択します。

4. 「ポリシーの追加」を選択します。

5. 「ポリシーの適用先」ドロップダウン リストで「サーバ パス」を選択します。

6. ポリシーの名前を「ポリシー名」フィールドに入力します。

7. 「サーバ パス」フィールドに、サーバ パスをservername/share/pathまたはservername\share\pathの形式で入力します。 使用できる接頭辞は\\、//、\、および/です。

Note 共有とパスによって、ポリシーをより細かく管理できるようになります。 どちらの設定もオプションです。

8. 「状況」ドロップダウン リストで「許可」または「拒否」を選択します。

9. 「適用」を選択します。

オブジェクトベースのHTTPまたはHTTPSユーザ ポリシーを作成するには、以下の手順を実行します。

1. 「ユーザ > ローカル ユーザ」を開きます。

2. 設定するユーザの横にある設定アイコンを選択します。

3. 「ポリシー」タブを選択します。

4. 「ポリシーの追加」を選択します。

5. 「ポリシーの適用先」ドロップダウン メニューで「URLオブジェクト」オプションを選択します。

ポリシーの名前を「ポリシー名」フィールドに指定します。

7. 「サービス」ドロップダウン リストで、「ウェブ (HTTP)」または「セキュア ウェブ (HTTPS)」を選択します。

8. 「URL」フィールドで、このポリシーで適用するURL文字列を追加します。

Note 「URL」フィールドでは、標準のURL要素に加えて、ポート、パス、およびワイルドカード要素を指定できます。 これらの追加的要素の詳細については、「ポリシー URL オブジェクト フィールドの要素」を参照してください。

パスを指定した場合、URLポリシーはすべてのサブディレクトリについても適用されます。 例えば、www.mycompany.com/users/*を指定した場合、ユーザはwww.mycompany.com/users/フォルダの下にあるすべてのフォルダやファイルにアクセスできます。

9. 「状況」ドロップダウン リストで、アクセス動作として「許可」または「拒否」を選択します。

10. 「適用」を選択します。

HTTP/HTTPSポリシーを作成するときに、有効なホストURLを「URL」フィールドに入力する必要があります。 「URL」フィールドでは、標準のURL要素に加えて、ポート、パス、およびワイルドカード要素を指定できます。 以下に、「URL」フィールドの標準要素の概要を示します。

|

Note 「URL」フィールドに“http://”要素や“https://”要素を入力することはできません。 また、#などのフラグメント区切り文字を含めることもできません。

適用

8. 適用

6. 適用

下記の表

|

|

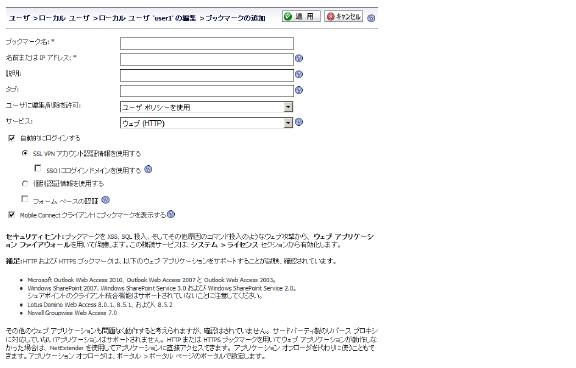

仮想オフィス ポータルからユーザがブックマークを編集または削除できるかどうかを、「

モバイル端末上にブックマークを表示する場合は、「Mobile Connect クライアントにブックマークを表示する」チェックボックスをオンにします。

エンコード

– Raw - ピクセル データは、左から右へのスキャンライン順で送信され、最初のフル スクリーンが送信された後で、変更のある長方形のみが送信されます。

– RRE - ライズアンドランレングス エンコーディングは、単一の値と繰り返し数に圧縮された変換可能なピクセルの連続を使います。 これは、一定の色の大きなブロックに対して能率的なエンコードです。

– CoRRE - RREの亜種で、最大で 255x255 ピクセルの長方形を使い、1 バイトの値を使用することができます。 非常に大きな区域が同じ色の場合を除いて、RRE よりも能率的です。

– Hextile - 長方形は最大 16x16 タイルの Raw または RRE データに分割され、あらかじめ決められた順序で送信されます。 LAN 内のような、高速ネットワーク環境内の使用に最良です。

– Zlib - 素のピクセル データの圧縮にzlib ライブラリを使用する簡素なエンコードで、多くの CPU 時間を消費します。 Zib よりもほとんどすべての実生活環境で能率的な Tighe エンコードを理解しない VNC サーバでの互換性がサポートされます。

– Tight - 既定であり、VNC をインターネット上またはその他の低帯域ネットワーク環境で使用するために最良のエンコードです。 zlib ライブラリを使って、あらかじめ処理されたピクセル データを最大の圧縮率に、最小の CPU 使用率で圧縮します。

– 「圧縮レベル」 ドロップダウンリストで、圧縮レベルを 「既定」 または 「1」-「9」 (1 が最低圧縮で 9 が最高圧縮) から選択します。

– 「JPEG イメージ品質」 オプションは変更できず、「6」 に設定されています。

– 「カーソル状態更新」 ドロップダウン リストで、「有効」 、「無視」 、または 「無効」 から選択します。 既定は 「無視」 です。

– 画面上でアイテムを移動する際に効率を上げるには、「CopyRect の使用」 を選択します。

– 色数を減らすことで能率を上げるには、「制限された色数 (256色)」 を選択します。

– マウスの右クリックと左クリックのボタンを入れ替えるには、「マウス ボタン 2 と 3 を逆にする」 を選択します。

– ユーザがリモート システム上で何も変更を行わない場合は、「表示のみ」 を選択します。

– 複数のユーザが同じ VNC デスクトップを参照して使用することを許可するには、「デスクトップ共有」 を選択します。

– モバイル端末上にブックマークを表示する場合は、「Mobile Connect クライアントにブックマークを表示する」チェックボックスをオンにします。

ポータル

「リソース ウィンドウ サイズ」ドロップダウン リストから、ユーザがこのブックマークを実行した際に使用される既定のCitrixポータル画面サイズを選択します。

モバイル端末上にブックマークを表示する場合は、「Mobile Connect クライアントにブックマークを表示する」チェックボックスをオンにします。

モバイル端末上にブックマークを表示する場合は、「Mobile Connect クライアントにブックマークを表示する」チェックボックスをオンにします。

モバイル端末上にブックマークを表示する場合は、「Mobile Connect クライアントにブックマークを表示する」チェックボックスをオンにします。

モバイル端末上にブックマークを表示する場合は、「Mobile Connect クライアントにブックマークを表示する」チェックボックスをオンにします。

Mobile Connect

– モバイル端末上にブックマークを表示する場合は、「Mobile Connect クライアントにブックマークを表示する」チェックボックスをオンにします。

モバイル端末上にブックマークを表示する場合は、「Mobile Connect クライアントにブックマークを表示する」チェックボックスをオンにします。

HTTP (HTTPS)、RDP (JavaまたはActiveX)、ファイル共有 (CIFS)、およびFTPブックマークで個別のシングル サイン オン (SSO) 認証情報をユーザ別、グループ別、またはグローバルに設定することができます。 この機能は、SSO認証の際にドメイン接頭辞を必要とするHTTP、RDP、FTPサーバなどのリソースにアクセスするために使用されます。 ユーザはSRA装置にusernameを使ってログインし、個別のブックマークを選択してdomain\usernameを使ってサーバにアクセスできます。 「ユーザ名」と「ドメイン」には、テキストのパラメータまたは動的変数を使用できます。 「パスワード」フィールドには、提示する個別パスワードを入力するか、空白のままにして現在のユーザのパスワードをブックマークに提示します。

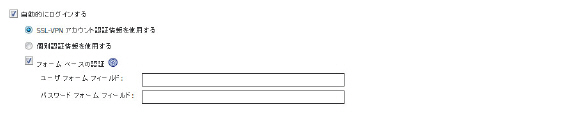

SSO認証情報を設定して、シングル サインオンをフォーム ベースの認証(FBA)に対して設定するには、以下の手順に従います。

1. ユーザ ブックマークの追加または編集に説明した手順に従って、HTTP (HTTPS)、RDP、ファイル共有 (CIFS)、またはFTPブックマークを作成または編集します。

2. 「ブックマーク」タブで、「個別認証情報を使用する」オプションを選択します。

「ユーザ名」と「ドメイン」に、ブックマークに提示する個別のテキストを入力するか、以下の動的な変数を使用します。

|

4. 「パスワード」フィールドに、提示する個別パスワードを入力するか、空白のままにして現在のユーザのパスワードをブックマークに提示します。

5. 「フォーム ベースの認証」チェックボックスをオンにして、シングル サイン オンをフォーム ベース認証用に設定します。

• ユーザ フォーム フィールド - ログイン フォームでユーザ名を表すHTML要素の‘name’および‘id’属性と同じになるように設定します。

<input type=text name=’userid’>

• パスワード フォーム フィールド - ログイン フォームでパスワードを表すHTML要素の‘name’または‘id’属性と同じになるように設定します。

6. モバイル端末上にブックマークを表示する場合は、「Mobile Connect クライアントにブックマークを表示する」チェックボックスをオンにします。

7. 「適用」を選択します。

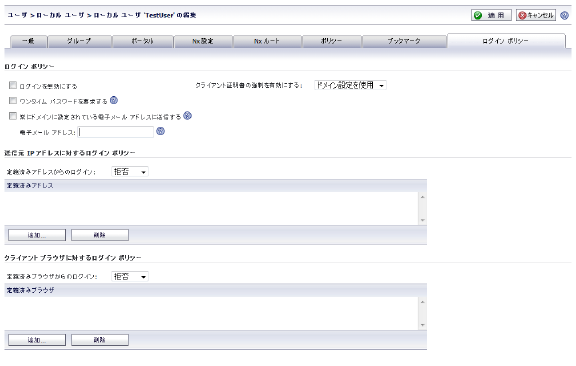

「ログイン ポリシー」タブには、SRA装置へのログインをユーザのIPアドレスによって許可または拒否するポリシーの設定オプションがあります。 装置へのログインを許可または拒否するには、以下の手順を実行します。

1. 「ユーザ > ローカル ユーザ」ページを開きます。

2. 設定するユーザの設定アイコンを選択します。 「ローカル ユーザの編集」ページが表示されます。

3. 「ログイン ポリシー」タブを選択します。 「ローカル ユーザの編集 - ログイン ポリシー」タブが表示されます。

4. 指定したユーザが装置にログインするのを阻止するには、「ログインを無効にする」チェックボックスを選択します。

5. オプションで「クライアント証明書の強制を有効にする」チェックボックスをオンにして、ログインに際してクライアント証明書を要求するようにします。 このチェックボックスをオンにすることによって、強力な相互認証のためにクライアント証明書を提示することをクライアントに要求します。 さらに次の2つのフィールドが表示されます。

ユーザ名がクライアント証明書の一般名 (CN) と一致していることを確認する - ユーザのアカウント名がクライアント証明書と一致することを要件とする場合は、このチェックボックスをオンにします。

サブジェクト内の部分DNを確認する - 次の変数を使ってクライアント証明書と一致する部分DNを設定します。

ユーザ名: %USERNAME%

ドメイン名: %USERDOMAIN%

アクティブ ディレクトリ ユーザ名: %ADUSERNAME%

ワイルドカード: %WILDCARD%

「追加」を選択します。 アドレスまたはアドレス範囲が「ユーザ設定の編集」ウィンドウの「定義済みアドレス」リストに表示されます。 例えば、ネットワーク アドレス10.202.4.32、サブネット マスク値255.255.255.240(28ビット)のアドレス範囲を選択すると、「定義済みアドレス」リストに10.202.4.32 - 10.202.4.47と表示されます。 この例では、10.202.4.47はブロードキャスト アドレスになります。 選択したログイン ポリシーが、この範囲のアドレスに適用されます。

選択したポリシーをクライアント ブラウザに適用するには、「クライアント ブラウザに対するログイン ポリシー」の「定義済みアドレスからのログイン」ドロップダウン リストでアクセス ポリシー (許可または拒否) を選択し、リストから「追加」を選択します。 「ブラウザの定義」ウィンドウが表示されます。

「ブラウザの定義」ウィンドウで、ブラウザの定義を「クライアント ブラウザ」フィールドに入力し、「追加」を選択します。 ブラウザの名前が「定義済みブラウザ」リストに表示されます。

Note ファイアフォックス、インターネット エクスプローラ、およびネットスケープのブラウザの定義は、 javascript:document:writeln(navigator.userAgent) です。

14. 「適用」を選択します。 新しいログイン ポリシーが保存されます。

ユーザに対するエンド ポイント制御の設定

ローカル ユーザが使用するエンド ポイント制御プロファイルを設定するには、以下の手順を実行します。

1. 「ユーザ > ローカル ユーザ」ページを開きます。

2. EPC を設定するユーザの設定アイコンを選択します。 「ローカル ユーザの編集」ページが表示されます。

3. 「EPC」タブを選択します。 「EPC の設定」ページが表示されます。

4. ユーザ > ローカル ユーザ > EPC 設定の編集 で説明されるように、ユーザの EPC 設定を構成して、デバイス プロファイルを追加または削除します。