第49章 アクセス ルールの詳細設定

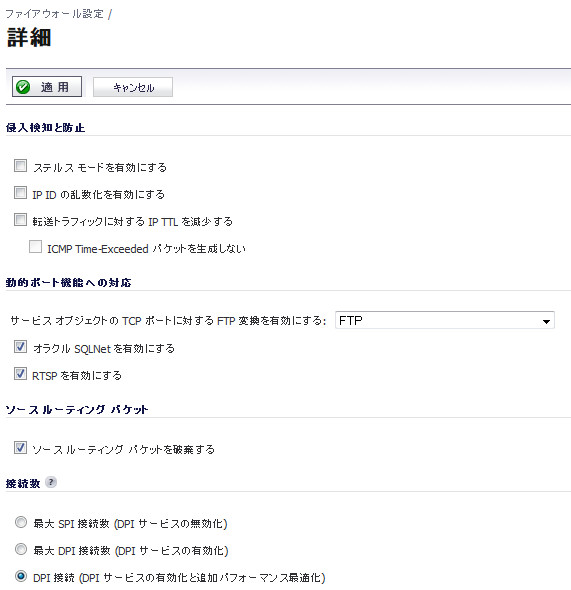

ファイアウォール設定 > 詳細

アクセス ルールの詳細設定オプションを構成するには、「ファイアウォール」の下部にある「ファイアウォール設定 > 詳細」を選択します。

「ファイアウォール設定 > 詳細」ページには、次のファイアウォール設定オプション グループがあります。

・ 「接続数」

・ 「UDP」

・ 「接続の制限」

侵入検知と防止

・ ステルス モードを有効にする - 既定では、セキュリティ装置は着信接続要求を“遮断”または“オープン”として扱います。ステルス モードを有効にすると、セキュリティ装置は遮断された着信接続要求には応答しません。ステルス モードでは、セキュリティ装置は基本的にハッカーに対して見えなくなります。

・ IP IDの乱数化を有効にする - ハッカーが使用するさまざまな検出ツールによってセキュリティ装置の存在が検出されることを防ぐには、「IP IDの乱数化を有効にする」を選択します。このオプションを有効にすると、乱数化されたIP IDがIPパケットに割り当てられるようになるので、ハッカーがセキュリティ装置の“特徴”を検出するのが困難になります。

・ 転送トラフィックに対するIP TTLを減少する - Time-to-live (TTL) は、パケットがネットワーク上に長い時間存在しているので破棄するかどうかを、ネットワーク ルータに指示するIPパケットの値です。転送済みですでにネットワーク上に一定の時間存在しているパケットのTTL値を減らすには、このオプションを選択します。

・ ICMP Time-Exceededパケットを生成しない - SonicWALL装置は、TTL値がゼロになったためにパケットを破棄したときには、Time-Exceededパケットを生成してそのことを報告します。SonicWALL装置でこのような報告パケットが生成されないようにするには、このオプションを選択します。

動的ポート機能への対応

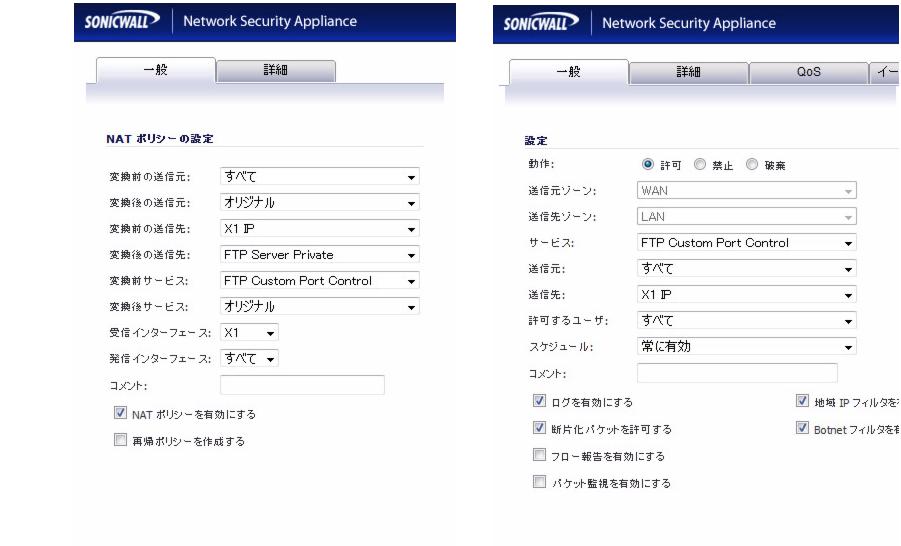

・ サービス オブジェクトの TCP ポートに対する FTP 変換を有効にする - FTP は、TCP ポート 20 と 21 上で、ポート 21を制御ポート、20 をデータ ポートとして動作します。しかしながら、標準外のポート (例えば 2020 と 2121) を使っている場合、既定では SonicWALL はそれらのパケットを FTP トラフィックとして認識できないために破棄します。「サービス オブジェクトの TCP ポートに対する FTP 変換を有効にする」 オプションによって、サービス オブジェクトを選択して FTP トラフィックに対する個別の制御ポートを指定できます。

・ 名前: FTP Server Private

・ ゾーンの割り当て: LAN

・ タイプ: ホスト

・ IP アドレス: 192.168.168.2

・ 名前: FTP Custom Port Control

・ プロトコル: TCP (6)

・ ポート範囲: 2121-2121

以下のオプションも、「ファイアウォール設定 > 詳細」 ページの 「動的ポート機能への対応」 セクションで設定できます。

・ オラクルSQLNetを有効にする - ネットワーク上にオラクル アプリケーションがある場合に選択します。

・ RTSPを有効にする - オーディオとビデオなど、リアルタイム データのオンデマンド提供をサポートするには、このオプションを選択します。RTSP (Real Time Streaming Protocol) は、リアルタイムのプロパティを持つデータの提供を制御するための、アプリケーションレベルのプロトコルです。

ソース ルーティング パケット

接続数

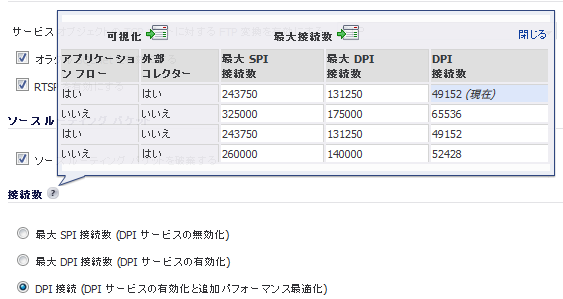

「接続数」セクションでは、装置のパフォーマンスを調整して、最適なパフォーマンスを優先するのか、UTMサービスで検査される多数の同時接続数のサポートを優先するのかを指定できます。 以下の DPI 接続設定どちらでも提供するセキュリティ保護レベルに変化はありません。 以下の接続オプションが利用可能です。

・ 最大 SPI 接続数 (DPI サービスの無効化) - このオプションは、SonicWALL DPI セキュリティ サービス保護を提供せずに、ステートフル パケット検査のみを有効にして接続数が最大になるようにファイアウォールを最適化します。

・ 最大 DPI 接続数 (DPI サービスの有効化) - これは既定の設定で、ほとんどの SonicWALL 配備で推奨される設定です。

・ DPI 接続 (DPI サービスの有効化と追加パフォーマンス最適化) - このオプションは、パフォーマンスがクリティカルな配備を意図しています。このオプションはファイアウォールの DPI 検査のスループットを増大するかわりに、最大 DPI 接続数を妥協します。

接続の最大数はまた、アプリケーション フローが有効かどうか、外部コレクターが設定されているかどうか、また、SonicWALL セキュリティ装置のモデルの物理的な能力にも依存します。 「接続数」 見出しの隣にある疑問符アイコン  にマウス ポインタを合わせると、様々な設定の組み合わせに対するあなたの SonicWALL セキュリティ装置に特化した最大接続数がポップアップ テーブルに表示されます。 現在の設定に対するテーブルのエントリは、テーブル内に以下の例で表示されているように示されます。

にマウス ポインタを合わせると、様々な設定の組み合わせに対するあなたの SonicWALL セキュリティ装置に特化した最大接続数がポップアップ テーブルに表示されます。 現在の設定に対するテーブルのエントリは、テーブル内に以下の例で表示されているように示されます。

アクセス ルール サービス オプション

IPおよびUDPチェックサム強制

・ IPヘッダ チェックサム強制を有効にする - IPヘッダ チェックサム強制を有効にするには、このオプションを選択します。

・ UDPチェックサム強制を有効にする - UDPチェックサム強制を有効にするには、このオプションを選択します。

UDP

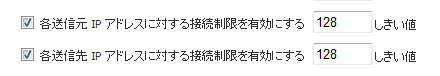

接続の制限

接続の制限機能を使用すると、個別のIPアドレスとの間に開始できる接続数を制限することによって、分散サービス拒否 (DDoS) 攻撃に対するセキュリティが一層強化されます。

・ 送信元IPに基づき接続制限を有効にする - 単一の送信元IPアドレスからの接続数を制限するときに選択します。既定の制限値は128です。これを変更するには、「しきい値」フィールドに値を入力します。

・ 送信先IPに基づき接続制限を有効にする - 単一の送信先IPアドレスへの接続数を制限するときに選択します。既定の制限値は128です。これを変更するには、「しきい値」フィールドに値を入力します。

個別のIPアドレスに対して設定できるこれらの項目に加え、すべてのSonicWALLセキュリティ装置には、接続総数の制限が組み込まれています。詳細については、「接続の制限の概要」 を参照してください。