第43章 仮想アクセス ポイントの設定

SonicPoint > 仮想アクセス ポイント

この章では、仮想アクセス ポイント機能について説明します。この章は次のセクションから構成されています。

SonicPoint VAPの概要

このセクションでは、仮想アクセス ポイント機能の概要を説明します。

このセクションは、次のサブセクションから構成されています。

仮想アクセス ポイントとは

仮想アクセス ポイントとは、単一の物理アクセス ポイント (AP) を複数の別個なアクセス ポイントとして見せるために多重インスタンス化したものです。実際には単一の物理APしかなくても、無線LANのクライアントにとっては、それぞれの仮想APが独立した物理APのように見えます。仮想AP機能がサポートされるようになる以前、無線ネットワークでは、物理アクセス ポイントと無線ネットワーク セキュリティ機能 (認証や暗号化など) の間に1対1の関係が成立していました。つまり、WPA-PSKセキュリティを提供するアクセス ポイントは、同時にオープンまたはWPA-EAP接続をクライアントに提供することができませんでした。そうした接続が必要なら、別個に設定したアクセス ポイントで提供しなければならなかったのです。そのため、WLANネットワーク管理者は、異なるレベルのサービスを提供するために既存の無線LANインフラストラクチャをスケーリングするソリューションを見つけなければなりませんでした。仮想AP (VAP) 機能を使用すると、一意の基本サービス セット識別子 (BSSID) とサービス セット識別子 (SSID) が含まれるメディア アクセス コントロール (MAC) プロトコル レイヤのIEEE 802.11規格に従って、単一の物理APの中に複数のVAPが存在できます。そのため、単一の物理アクセス ポイント機器の単一の無線周波数フットプリント内で無線ネットワーク サービスをセグメント化できます。

VAPでは、単一の物理インターフェース上で複数の個別設定をセットアップすることにより、ネットワーク管理者が無線ユーザ アクセスとセキュリティの設定を制御できます。これらの個別設定は、それぞれ別々の (仮想) アクセス ポイントとして機能し、またグループ化して、同時に単一または複数の物理SonicPointアクセス ポイントに適用することができます。

SonicOSのセキュア ワイヤレス機能の詳細については、『SonicWALL Secure Wireless Integrated Solutions Guide』を参照してください。

SSIDとは

サービス セット識別子 (SSID) とは、無線ネットワークに割り当てられる名前です。無線クライアントはSonicPointとの通信で、大文字と小文字の区別も含めて、このSSIDを正確に使用しなければなりません。SSIDは最高で32バイトの長さを持つテキスト文字列です。ネットワーク上の複数のSonicPointに対して同じSSIDを使用することができます。SonicPointに対して最高で8個の一意のSSIDを設定し、それぞれのSSIDに異なる設定を割り当てることができます。

SonicPointは、設定されたSSIDごとにビーコン (無線ネットワークが利用可能であるという告知) をブロードキャストします。既定では、無線クライアントが無線ネットワークを確認できるように、ビーコン内にSSIDが含まれます。SSIDごとに (たとえば、VAPごと、APごと)、ビーコン内にSSIDが含まれないようにするオプションがあり、これで無線ネットワークの存在を見えなくすることができますが、それでもクライアントは手動でSSIDを指定して接続することができます。

以下の設定を各VAPに割り当てることができます。

・ 認証方式

・ VLAN

・ SSIDを使用するクライアント最大参加数

・ SSID抑制

ESSIDによる無線ローミング

ESSID (拡張サービス セット識別子) は、同じSSIDを共有するアクセス ポイント (または仮想アクセス ポイント) の集まりです。典型的な無線ネットワークは、単一のAPではサービスしきれない広域をカバーするために、2つ以上のAPから成っています。クライアントが無線ネットワーク内を移動すると、クライアントの無線接続の強度は、あるアクセス ポイント (AP1) から遠ざかるにつれて弱まり、別のアクセス ポイント (AP2) に近づくにつれて強まります。AP1とAP2が同じESSID (たとえば、sonicwall) にあって、同じSSIDとセキュリティ設定を共有していれば、クライアントは一方から他方に移動することができます。このローミング プロセスは無線クライアントのハードウェアとドライバによって制御されるので、ローミング動作はあるクライアントごとに異なる可能性がありますが、一般にESSID内の各APの信号強度に依存します。

BSSIDとは

BSSID (基本サービス セット識別子) とは、MAC (メディア アクセス コントロール) アドレスに相当するもので、APまたはVAPを識別する一意のハードウェア アドレスです。先ほどのESSIDでのローミング 無線クライアントの例で言えば、「sonicwall」というESSIDのクライアントがAP1から遠ざかってAP2に近づくと、前者からの信号強度は弱まり、後者からの信号強度は強まります。クライアントの無線カードとドライバはこれらのレベルを絶えず監視し、BSSIDによって (V) APを区別します。カード/ドライバのローミング基準に適合すると、クライアントはAP1のBSSIDからデタッチされ、AP2のBSSIDにアタッチされますが、その間ずっと「sonicwall」ESSIDに接続されたままです。

仮想APを使用する利点

このセクションでは、仮想AP機能を使用することの利点を列挙します。

・ 無線チャンネルの節約 - チャンネルの競合を避けて単一の物理アクセス ポイントをさまざまな目的に使用できるようにすることで、重複したインフラストラクチャの構築を防止します。これはチャンネルの節約です。空港などの公共スペースでは、複数のプロバイダが標準になりつつあります。空港内では、FAAネットワーク、1つ以上の航空ネットワーク、そして1つ以上の無線ISPをサポートする必要があるかもしれません。けれども、米国とヨーロッパでは802.11bネットワークで3つの使用可能な (重複していない) チャンネルしかサポートできませんし、フランスと日本では1つのチャンネルしか使用できません。それらのチャンネルが既存のAPで利用されてしまえば、追加のAPはお互いに干渉し合い、パフォーマンスが落ちることになります。仮想APは単一のネットワークを多様な目的に使用できるようにすることで、チャンネル数を節約します。

・ SonicPoint LANインフラストラクチャの最適化 - 重複したインフラストラクチャを構築せずに、複数のプロバイダの間で同じSonicPoint LANインフラストラクチャを共有することにより、WLANの設置と保守にかかる費用を引き下げます。

仮想APと共にVLANを使用する利点

VAPを実装するためにVLANを使用する必要はありませんが、VLANの使用には実際的なトラフィックの区別という利点があります。VLANを使用しない場合、各VAPからのトラフィックはSonicWALLセキュリティ装置上の共通インターフェースで処理されます。つまり、各VAPからのすべてのトラフィックが同じゾーンと同じサブネットに属することになります (補足説明: SonicOSの将来のバージョンでは、異なるVAPからのトラフィックが同じゾーン内の異なるサブネットに存在できるようになり、VLANタグ付けなしでもトラフィックを区別する手段を提供します)。各VAPからのトラフィックに一意のVLAN IDでタグ付けし、SonicWALLセキュリティ装置上に対応するサブインターフェースを作成することにより、各VAPが一意のサブネットを占めるようにすることができ、各サブインターフェースを銘々のゾーンに割り当てることができます。

これは次の利点をもたらします。

・ VAPごとに個別のセキュリティ サービス設定 (たとえば、GAV、IPS、CFSなど) を持たせることができます。

・ ゾーン レベルで設定したアクセス ルールを使って、各VAPからのトラフィックを容易に制御できます。

・ それぞれに別々のゲスト サービスまたはライトウェイト ホットスポット メッセージング (LHM) 設定を適用することができ、SonicPointハードウェアの共通セットで複数のゲスト サービス プロバイダの表示を容易にすることができます。

・ 帯域幅管理やその他のアクセス ルール ベース制御を容易に適用することができます。

前提条件

・ それぞれのSonicWALL SonicPointを仮想アクセス ポイント サポートに対して明示的に有効にする必要があります。それには、「SonicPoint > SonicPoint > 一般設定タブ」を選択し、 SonicOS管理インターフェースの「SonicPointを有効にする」チェックボックスを選択し、無線AまたはGを有効にします。

・ APの設定配布が行われるようにするために、SonicPointをSonicWALL UTM装置上でWLANゾーンにリンクする必要があります。

・ VAPと共にVLANを使用するときは、物理SonicPointの検出パケットと配布パケットにタグ付けされないようにする必要があります (SonicWALL上のVLANサブインターフェースを終点とするのでない限りに)。SonicPointによってVLANタグが付けられたVAPパケットが、ネットワーク上の中間機器 (VLAN対応のスイッチなど) によって変更されずに (カプセル化解除も二重カプセル化も行われずに) 配信されるようにする必要もあります。

配備の制限事項

VAPセットアップを設定するときは、配備に関する次の制限事項に注意してください。

・ 最大SonicPoint制限はSonicWALLセキュリティ装置に基づいて適用され左右されます。これらの制限事項については、「個別VLAN設定」セクション を参照してください。

SonicPoint仮想AP設定タスク リスト

SonicPoint VAPを配備するには、いくつかのステップから成る設定手順を実行する必要があります。まず次のセクションで実行すべき手順の概略を説明し、それ以降のセクションで各ステップについて詳しく説明します。これらのセクションでは、VAP配備の要件を説明し、管理者のための設定タスク リストを示します。

SonicPoint VAPの設定の概要

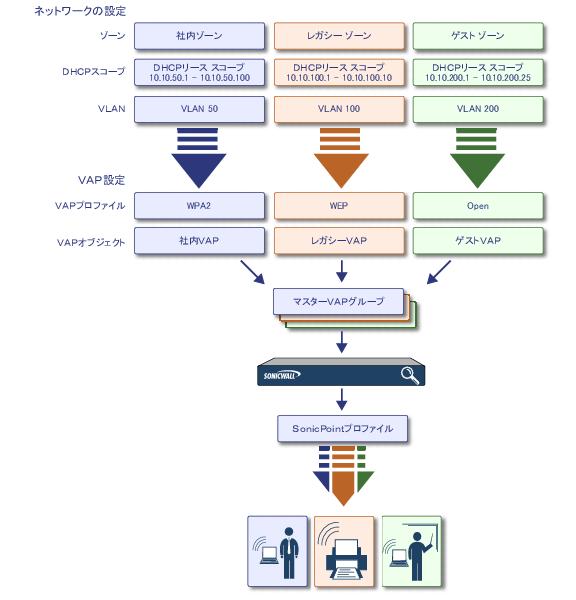

VAP配備に必要な設定部分を以下に示します。

ネットワーク ゾーン

このセクションは、次のサブセクションから構成されています。

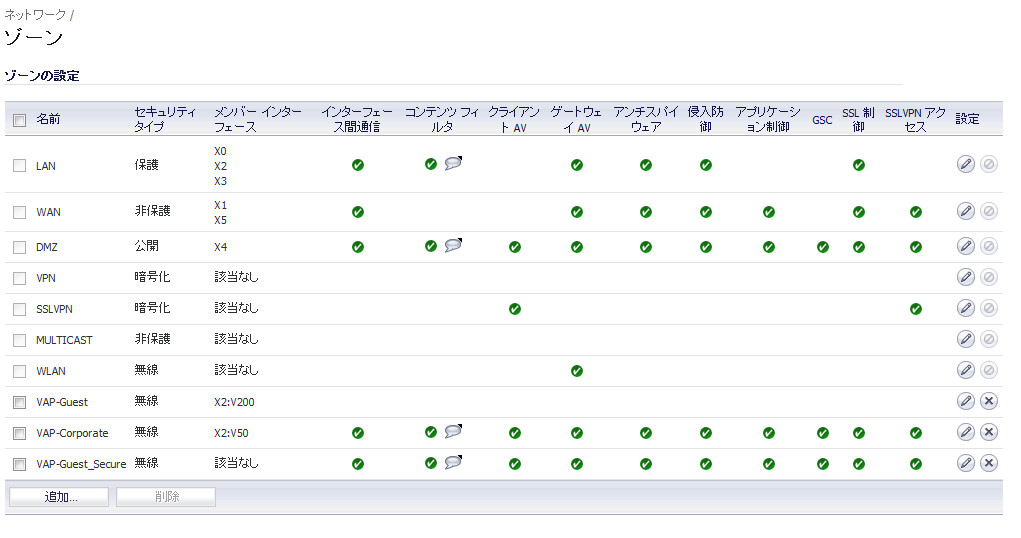

ネットワーク セキュリティ ゾーンは、扱いやすくユーザにも設定可能な名前で1つ以上のインターフェースをグループ化し、ゾーン間をトラフィックが通過する際にセキュリティ規則を適用する論理的な手法です。ゾーン ベース セキュリティを使用することで、管理者は類似するインターフェースをグループ化して同じポリシーを適用できるので、各インターフェースについて同じポリシーを作成する必要がなくなります。ネットワーク ゾーンの設定は「ネットワーク > ゾーン」ページで行います。

ゾーンの設定の詳細については、第17章「ゾーンの設定」を参照してください。

無線ゾーン

無線ゾーン タイプはSonicWALL SonicPointのサポートを提供します (「WLANゾーン」がこのタイプの既定のインスタンスです)。無線ゾーンにインターフェースまたはサブインターフェースが割り当てられると、そのインターフェースはレイヤ2接続されたSonicPointを発見し、設定を配布することができます。また、WiFiSecを有効にする、SSL-VPNリダイレクト、ゲスト サービスを有効にする、ライトウェイト ホットスポット メッセージング、ライセンスされたすべての精密パケット検査セキュリティ サービスなど、802.11レイヤの上にセキュリティ設定を強制することもできます。

個別無線ゾーン設定

SonicWALLには、あらかじめ設定された無線ゾーンが用意されていますが、管理者が独自に個別無線ゾーンを作成することもできます。VAPを使用する場合、単一または複数のSonicPointアクセス ポイントに複数の個別ゾーンを適用することができます。以下の3つのセクションでは、個別無線ゾーンの設定について説明します。

一般

|

機能

|

説明

|

|---|---|

| ゲスト間の通信を有効にする |

VLANサブインターフェース

仮想ローカル エリア ネットワーク (VLAN) では、物理ネットワーク接続 (X2、X3など) を、それぞれが独自の設定を持つ数多くの仮想ネットワーク接続に分割できます。VLANソリューションを使用すると、VAPごとに、実際の物理インターフェース上に独自のサブインターフェースを持たせることができます。

VLANサブインターフェースは、ゾーンの割り当て、セキュリティ サービス、WANの割り当て (静的アドレス指定のみ)、GroupVPN、DHCPサーバ、IPヘッダー、ルーティング、NATポリシーとアクセス ルールの完全な制御など、物理インターフェースの大部分の機能と特徴を備えています。現在、VLANサブインターフェースから除外されている機能は、VPNポリシー バインド、WAN動的クライアント サポート、およびマルチキャスト サポートです。

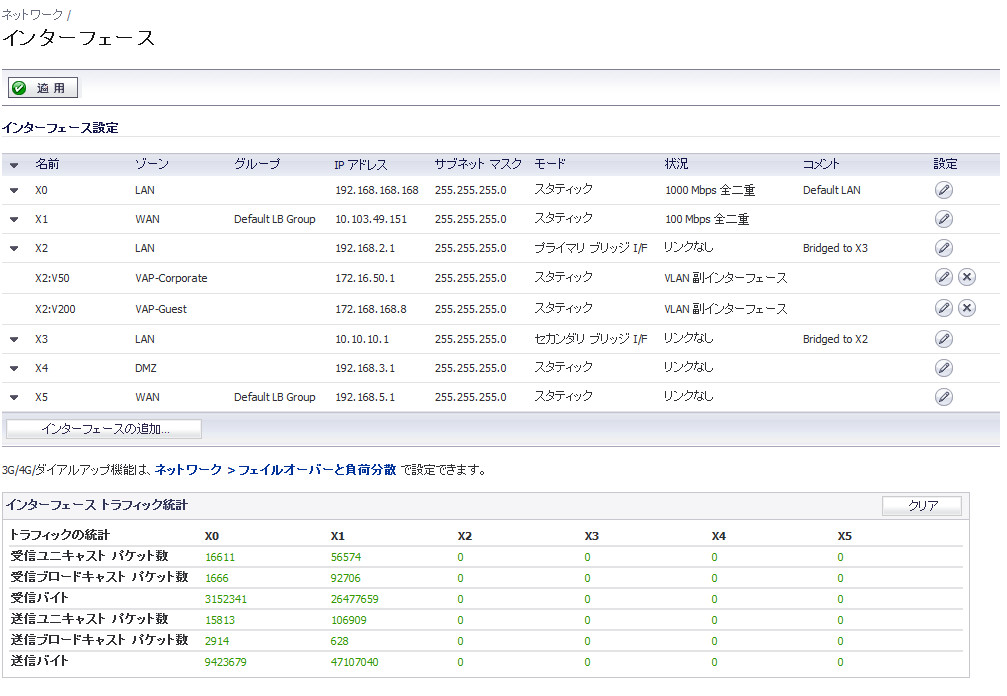

VLANサブインターフェースの設定は「ネットワーク > インターフェース」ページで行います。

個別VLAN設定

次の表はVLANサブインターフェースの設定パラメータと説明です。

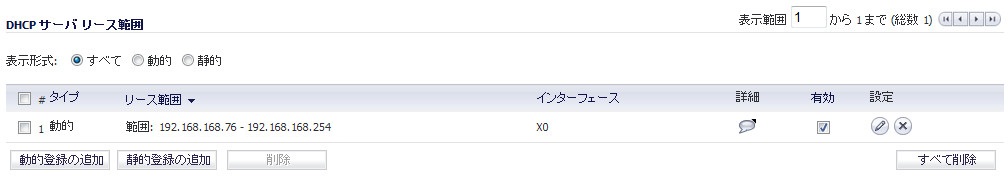

DHCPサーバ スコープ

DHCPサーバはリースされるIPアドレスを指定された範囲 (「スコープ」と呼ばれる) 内のユーザに割り当てます。DHCPスコープの既定の範囲は、たいていのSonicPoint配備のニーズにとって過大なものです (たとえば、30個のアドレスしか使用しないインターフェースに対して200個のアドレスというスコープ)。そのため、利用可能なリース スコープを使い果たさないように、DHCP範囲は気をつけて設定する必要があります。

各インターフェース/サブインターフェースを定義するときに、それ以降に定義するインターフェースのために十分なDHCPスコープが残されるように、DHCPスコープの大きさを調整してください。そうしないと、以降のDHCPスコープの自動作成が失敗し、スコープを適切にサイズ変更してから手動で作成しなければならなくなる可能性があります。DHCPサーバ スコープの設定は「ネットワーク > DHCPサーバ」ページで行います。

次の表にSonicWALLセキュリティ装置の最大許容DHCPリース数を示します。

仮想アクセス ポイント プロファイル

仮想アクセス ポイント プロファイルを使用すると、管理者はアクセス ポイント設定をあらかじめ設定して、プロファイルに保存することができます。VAPプロファイルにより、新しい仮想アクセス ポイントに簡単に設定を適用することができます。仮想アクセス ポイント プロファイルの設定は「SonicPoint > 仮想アクセス ポイント」ページで行います。

仮想アクセス ポイント プロファイルの設定

次の表は仮想アクセス ポイント プロファイルの設定パラメータと説明です。

|

機能

|

説明

|

|---|---|

| 名前 | |

| タイプ | |

| 認証タイプ |

以下は、利用できる認証のタイプと、それぞれの簡単な説明です。

・ 高いセキュリティ (TKIPを使用) ・ 信頼性の高い企業の無線クライアントで使用 ・ ウィンドウズ ログインを使用したトランスペアレントな認証 ・ 一般にクライアント ソフトウェアは不要 |

| ユニキャスト暗号 |

WPA-PSK/WPA2-PSK暗号化の設定

WPAまたはWPA2を使用するときには事前共有鍵 (PSK) が利用できます。このソリューションでは共有鍵を利用します。

WPA-EAP/WPA2-EAP暗号化の設定

WPAまたはWPA2を使用するときには拡張認証プロトコル (EAP) が利用できます。このソリューションでは、鍵の生成に外部の802.1x/EAP対応RADIUSサーバを利用します。

共有/両方 (WEP) 暗号化の設定

WEPは、新しいWPA/WPA2暗号化方式をサポートしていない旧式の機器で使用するために用意されています。このソリューションでは共有鍵を利用します。

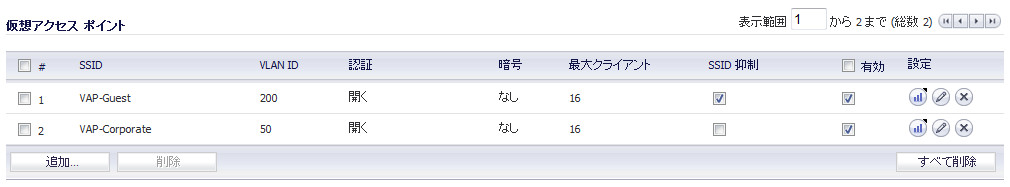

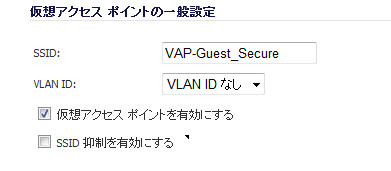

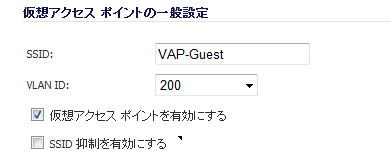

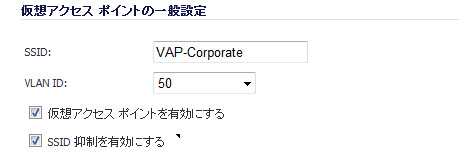

仮想アクセス ポイント

VAP設定機能では、一般VAP設定をセットアップできます。VAP設定により、SSIDおよびVLAN IDが設定されます。仮想アクセス ポイントの設定は「SonicPoint > 仮想アクセス ポイント」ページで行います。

詳細VAP設定

詳細設定では、この接続の認証と暗号化の設定を設定できます。ユーザが作成したプロファイルからこれらの設定を引き継ぐには、プロファイル名を選択します。認証と暗号化の設定の詳細については、「仮想アクセス ポイント プロファイル」セクション を参照してください。

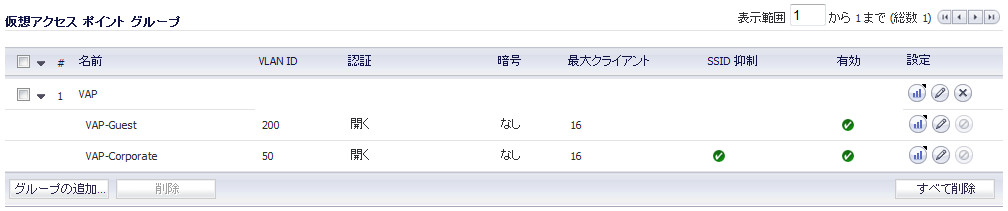

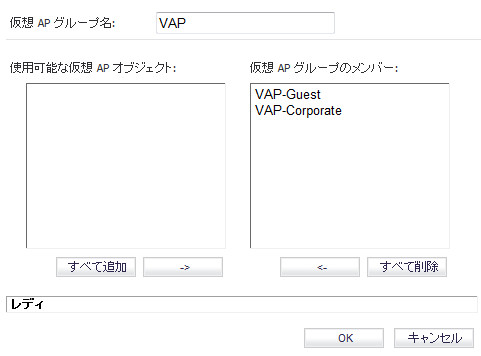

仮想アクセス ポイント グループ

仮想アクセス ポイント グループ機能は、SonicWALL NSA装置で利用できます。この機能では、SonicPointに同時に適用する複数のVAPオブジェクトをグループ化することができます。仮想アクセス ポイント グループの設定は「SonicPoint > 仮想アクセス ポイント」ページで行います。

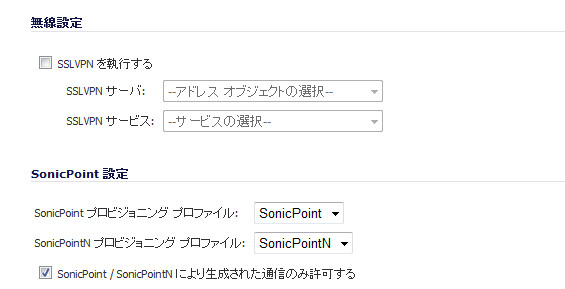

SonicPointプロファイル

SonicPointで使用するプロファイルは、分散無線手法で複数のSonicPointの設定と設定の配布を行うスケーラブルで高度に自動化された方法を提供します。SonicPointプロファイルの定義には、2.4GHzおよび5GHzの無線設定、SSID、動作チャンネルなど、SonicPointで設定できるすべての設定が含まれます。詳細については、「SonicPointプロビジョニング プロファイル」 を参照してください。

VAPについての検討事項

このセクションでは、使用するVAPに何が求められ、それらの要件をVAP設定にどのように適用すればよいか判断するための手がかりを提供します。このセクションは、次のサブセクションから構成されています。

VAPのニーズを確定する

VAPの設定方法を決定するときは、まず以下のような通信ニーズについて検討してください。

・ どれだけの種類の無線ユーザをサポートする必要があるか。

・ それらの種類の無線ユーザをどのように保護するか。

・ 選択したセキュリティ設定をサポートするために必要なハードウェアとドライバを無線クライアントが持っているか。

・ 無線ユーザはどんなネットワーク リソースと通信する必要があるか。

・ それらの無線ユーザの中に他の無線ユーザと通信する必要のあるユーザはいるか。

・ それらの種類の無線ユーザの各々にどんなセキュリティ サービスを適用したいか。

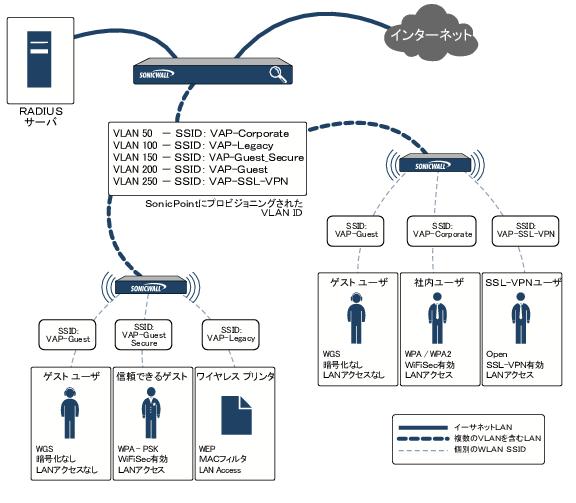

サンプル ネットワーク

以下は、4つのVAPについて記述したサンプルのVAPネットワーク設定です。

・ VAP#1、社内無線ユーザ - 普通はオフィスにいるユーザの集まりで、接続が認証されて安全であれば、すべてのネットワーク リソースへの完全なアクセスが許されるべき人たちです。これらのユーザはすでにネットワークのディレクトリ サービスであるマイクロソフト アクティブ ディレクトリに属しています。これはインターネット認証サービス (IAS) を通じてEAPインターフェースを提供します。

・ VAP#2、旧式の無線機器 - WEP暗号化にしか対応していない旧式の無線機器の集まり (プリンタ、PDA、ハンドヘルド機器など)。

・ VAP#3、来訪パートナー - オフィスを頻繁に訪れ、一部の信頼されたネットワーク リソースおよびインターネットにアクセスする必要のあるビジネス パートナー、クライアント、および関連会社の人たち。これらのユーザは会社のディレクトリ サービスに属していません。

・ VAP#4、ゲスト ユーザ - インターネットなどの信頼されていないネットワーク リソースへのアクセスのみを許したい来訪クライアントです。一部のゲスト ユーザには、一時的で簡単なユーザ名とパスワードが与えられます。

・ VAP#5、頻繁なゲスト ユーザ - ゲスト ユーザと同じですが、バックエンド データベースを通じて一時的でないゲスト アカウントが与えられます。

セキュリティ設定を確定する

上述の要件が明確になれば、これらのユーザに無線サービスを提供するゾーン (およびインターフェース) とVAPを定義することができます。

・ 社内無線 - 信頼度の高い無線ゾーン。WPA2-AUTO-EAPセキュリティを使用します。WiFiSec (WPA) を執行します。

・ WEP&PSK - 信頼度が中程度の無線ゾーン。2つの仮想APとサブインターフェースから成り、1つが旧式のWEP機器 (無線プリンタ、旧式のハンドヘルド機器など) 用で、もう1つがWPA-PSKを使用する来訪クライアント用です。

・ ゲスト サービス - 内部ゲスト サービス ユーザ データベースを使用します。

・ LHM - 外部LHM認証バックエンド サーバを使用するように設定したライトウェイト ホットスポット メッセージング対応ゾーン。

VAP設定ワークシート

次のワークシートは、VAP設定に関する一般的な検討事項とソリューション、および実際の設定内容を記入するための空欄から成っています。

|

検討事項

|

例

|

ソリューション

|

|---|---|---|

| どれだけの種類の無線ユーザをサポートする必要があるか。 |

VAPサンプル設定

このセクションでは、現実の無線ニーズに基づいた設定例を示します。このセクションは、次のサブセクションから構成されています。

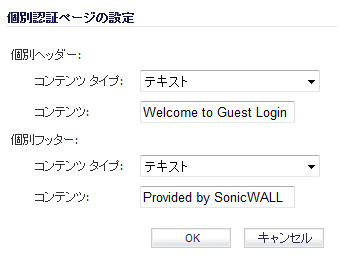

ゲスト アクセス用VAPの設定

インターネットなどの信頼されていないネットワーク リソースへのアクセスのみを許したい来訪クライアントには、ゲスト アクセス用のVAPを使用することができます。ゲスト ユーザには、一時的で簡単なユーザ名とパスワードが与えられます。より詳細な設定では、バックエンド データベースを通じて確認される一時的でないゲスト アカウントも与えることができます。

このセクションは、次のサブセクションから構成されています。

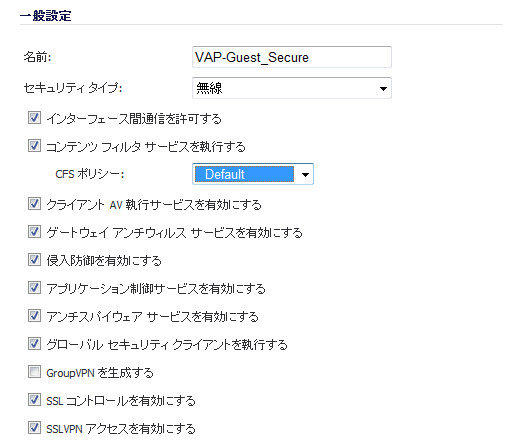

ゾーンの設定

このセクションでは、ゲスト ログイン機能を持つ新しい無線ゾーンを作成して設定します。

一般設定タブ

無線設定タブ

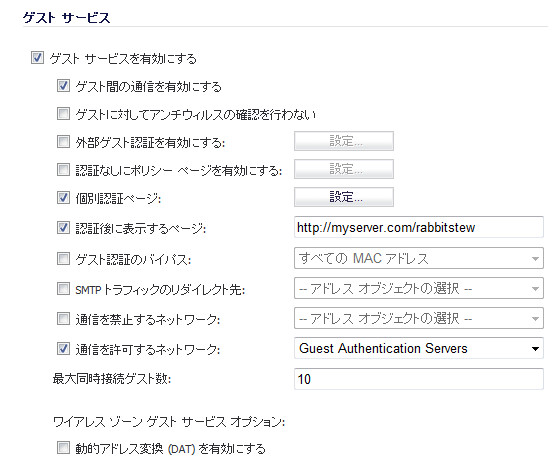

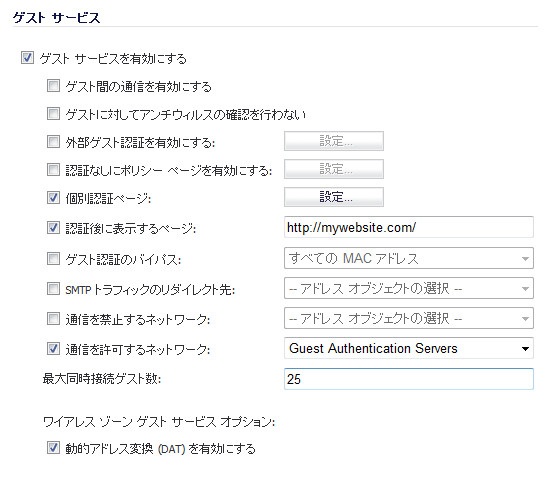

ゲスト サービス タブ

これで新しいゾーンが「ネットワーク > ゾーン」ページの下部に表示されるようになります。ただし、まだメンバー インターフェースにリンクされていません。これは次のステップで行います。

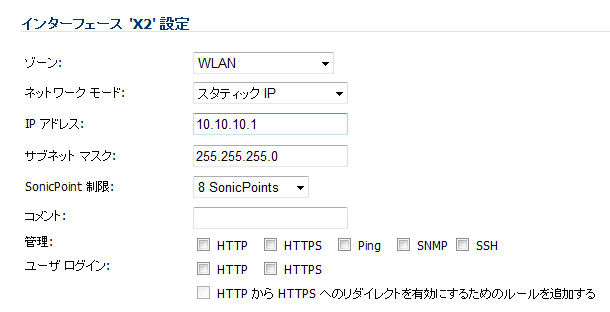

無線LAN (WLAN) インターフェースの作成

このセクションでは、ポートの1つをWLANとして機能するように設定します。すでにWLANを設定してある場合は、「無線LAN (WLAN) インターフェースの作成」セクション まで進んでください。

これでWLANインターフェースが「インターフェース設定」リストに表示されるようになります。

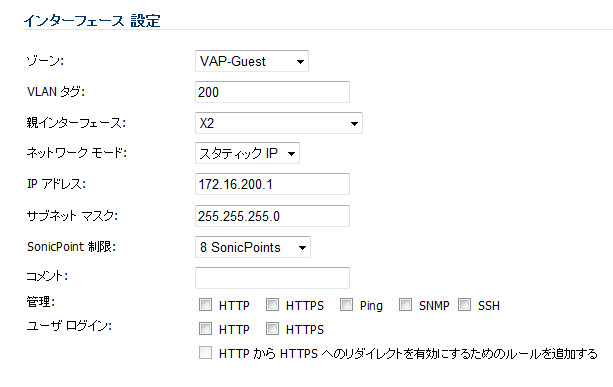

WLAN上でのVLANサブインターフェースの作成

このセクションでは、現在のWLAN上に新しいVLANサブインターフェースを作成して設定します。このVLANは、「ゾーンの設定」セクション で作成したゾーンにリンクされます。

」ボタンを選択します。

」ボタンを選択します。

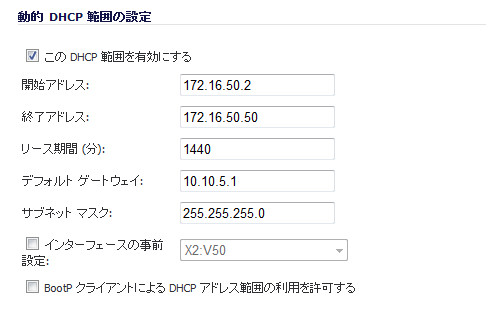

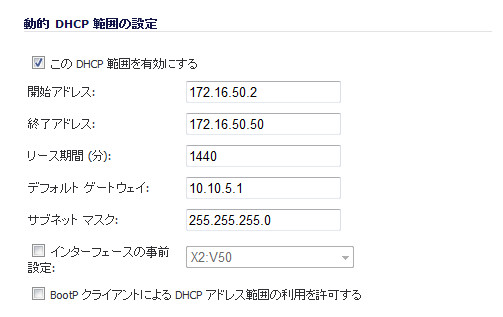

DHCP IP範囲の設定

利用可能なDHCPリースの数はプラットフォームによって異なるので、各インターフェース/サブインターフェースを定義するときに、それ以降に定義するインターフェースのために十分なDHCPスコープが残されるように、DHCPスコープの大きさを調整してください。SonicWALLセキュリティ装置でのDHCPリースの最大数を確認するには、「DHCPサーバ スコープ」セクション を参照してください。

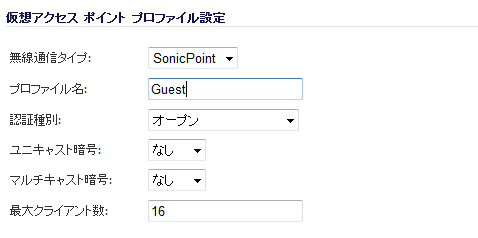

SonicPoint VAPプロファイルの作成

このセクションでは、新しい仮想アクセス ポイント プロファイルを作成して設定します。VAPのタイプごとにVAPプロファイルを作成し、それらを使って新しいVAPに詳細設定を簡単に適用することができます。このセクションの内容はオプションですが、これによって複数のVAPの設定がずっと簡単になります。

SonicPoint VAPの作成

このセクションでは、新しい仮想アクセス ポイントを作成して設定し、「WLAN上でのVLANサブインターフェースの作成」セクション で作成したVLANと関連付けます。

以上でGuest設定のセットアップが完了したので、この後は個別VAPをさらに追加することもできますし、この設定をSonicPointに配備することもできます (「SonicPointへのVAPの配備」セクション を参照)。

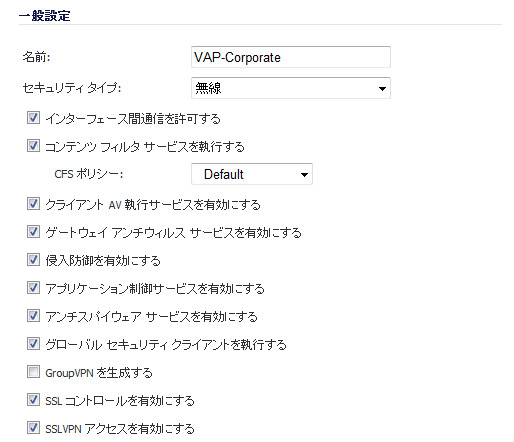

社内LANアクセス用VAPの設定

普通はオフィスにいるユーザの集まりで、接続が認証されて安全であれば、すべてのネットワーク リソースへの完全なアクセスが許されるべき人たちに対しては、社内LANアクセス用のVAPを使用することができます。これらのユーザはすでにネットワークのディレクトリ サービスであるマイクロソフト アクティブ ディレクトリに属しています。これはインターネット認証サービス (IAS) を通じてEAPインターフェースを提供します。このセクションは、次のサブセクションから構成されています。

ゾーンの設定

このセクションでは、SonicWALL UTMセキュリティ サービスと強化されたWiFiSec/WPA2無線セキュリティを備えた新しい社内無線ゾーンを作成して設定します。

一般設定タブ

無線設定タブ

これで新しいゾーンが「ネットワーク > ゾーン」ページの下部に表示されるようになります。ただし、まだメンバー インターフェースにリンクされていません。これは次のステップで行います。

WLAN上でのVLANサブインターフェースの作成

このセクションでは、現在のWLAN上に新しいVLANサブインターフェースを作成して設定します。このVLANは、「ゾーンの設定」セクション で作成したゾーンにリンクされます。

これでVLANサブインターフェースが「インターフェース設定」リストに表示されるようになります。

DHCP IP範囲の設定

利用可能なDHCPリースの数はプラットフォームによって異なるので、各インターフェース/サブインターフェースを定義するときに、それ以降に定義するインターフェースのために十分なDHCPスコープが残されるように、DHCPスコープの大きさを調整してください。SonicWALLセキュリティ装置でのDHCPリースの最大数を確認するには、「DHCPサーバ スコープ」セクション を参照してください。

SonicPoint VAPプロファイルの作成

このセクションでは、新しい仮想アクセス ポイント プロファイルを作成して設定します。VAPのタイプごとにVAPプロファイルを作成し、それらを使って新しいVAPに詳細設定を簡単に適用することができます。このセクションの内容はオプションですが、これによって複数のVAPの設定がずっと簡単になります。

SonicPoint VAPの作成

このセクションでは、新しい仮想アクセス ポイントを作成して設定し、「WLAN上でのVLANサブインターフェースの作成」セクション で作成したVLANと関連付けます。

一般タブ

詳細設定タブ (認証設定)

さらなるVAPの作成/現在のVAPの配備

以上で社内LANアクセス用のVLANのセットアップが完了したので、この後は個別VAPをさらに追加することもできますし、この設定をSonicPointに配備することもできます (「SonicPointへのVAPの配備」セクション を参照)。

SonicPointへのVAPの配備

次のセクションでは、新しいVAPをグループ化して配備し、1つ以上のSonicPoint無線機と関連付けます。このプロセスが完了するまで、ユーザはVAPにアクセスできません。

複数のVAPのグループ化

このセクションでは、複数のVAPをグループ化して1つにまとめます。このグループは後でSonicPointと関連付けます。

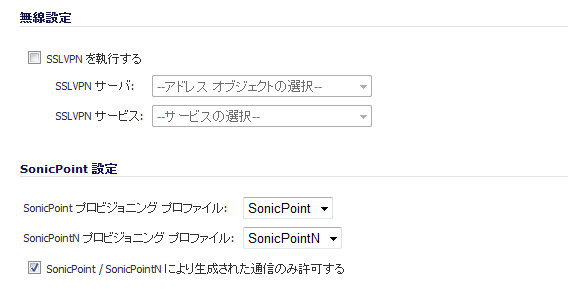

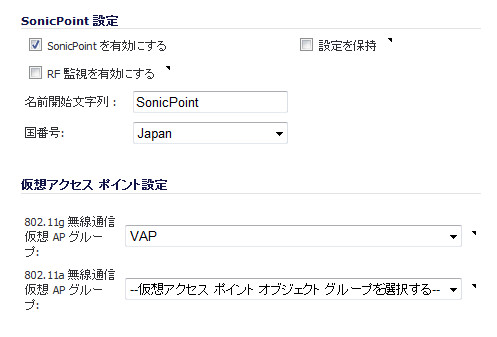

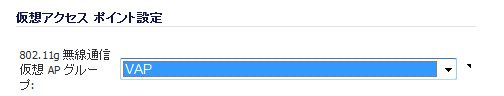

SonicPointプロビジョニング プロファイルの作成

このセクションでは、プロファイルを作成することによって、「複数のVAPのグループ化」セクション で作成したグループをSonicPointと関連付けます。このプロファイルによって、VAPのグループから設定をすべてのSonicPointに配布することができます。

変更に際してSonicPointの再起動に少し時間がかかることもあります。このプロセスが完了すると、このSonicPointを通じて、すべてのVAPプロファイルが無線ユーザに対して利用可能になります。

VAPグループとSonicPointとの関連付け

SonicPointプロビジョニング プロファイルを作成していない場合、SonicPointへの設定配布を手動で行うことができます。配布対象のSonicPointが1つしかなければ、この方法を使用するほうがよいかもしれません。SonicPointプロファイルを作成して配布を行っている場合は、このセクションを読む必要はありません。

変更に際してSonicPointの再起動に少し時間がかかることもあります。このプロセスが完了すると、このSonicPointを通じて、すべてのVAPプロファイルが無線ユーザに対して利用可能になります。