第60章 VPNの詳細設定

VPN > 詳細設定

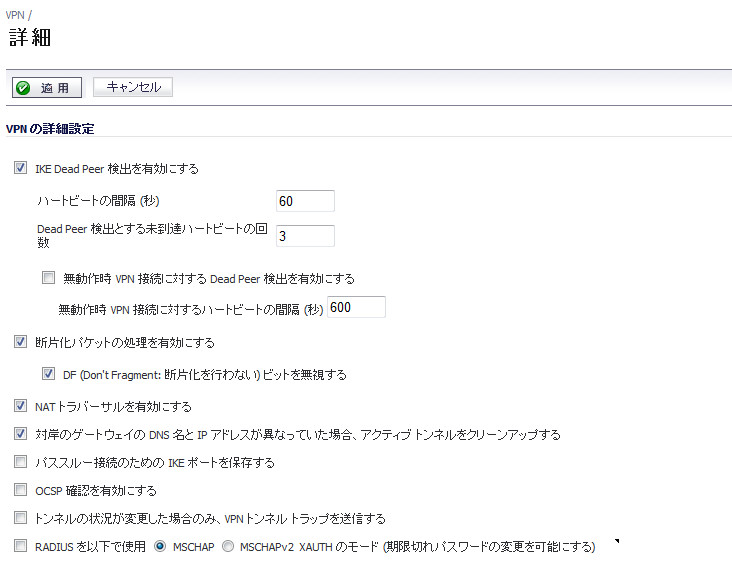

「VPN > 詳細設定」ページには、すべてのVPNポリシーに影響を与えるオプションの設定が含まれています。

VPNの詳細設定

・ IKE Dead Peer検出を有効にする - アクティブでないVPNトンネルをSonicWALLによって破棄する場合に選択します。

・ ハートビートの間隔(秒) - “ハートビート”間隔の秒数を入力します。既定値は60秒です。

・ Dead Peer検出とする未到達ハートビートの回数 - 未到達ハートビート回数を入力します。既定値は3です。トリガー レベルに達した場合、VPN接続はSonicWALLセキュリティ装置により破棄されます。SonicWALLセキュリティ装置は、フェーズ1暗号化手順によって保護されたUDPパケットを使用します。

・ 無動作時VPN接続に対するDead Peer検出を有効にする - 「無動作時VPN接続に対するDead Peer検出の間隔 (秒)」フィールドで定義した時刻の値に到達後、動作していないVPN接続をSonicWALLセキュリティ装置によって破棄する場合は、この設定を選択します。既定値は“600”秒 (10分) です。

・ 断片化パケットの処理を有効にする - ”断片化されたIPSecパケットが破棄された”という内容のVPNログ レポートが示される場合は、この機能を有効にします。VPNトンネルが確立されて動作状態になるまでは、選択しないでください。

・ DF(Donユt Fragment: 断片化を行わない) ビットを無視する - パケット ヘッダーのDFビットを無視するには、このチェックボックスをオンにします。一部のアプリケーションでは、パケットの‘断片化を行わない’のオプションを明示的に設定できます。これにより、すべてのセキュリティ装置にそのパケットの断片化を行わないように指示されます。このオプションが有効になっていると、SonicWALLは断片化を行わないためのオプションを無視し、とにかくパケットの断片化を行います。

・ NATトラバーサルを有効にする - VPNエンドポイントの間にNAT機器がある場合は、この設定を選択します。IPsec VPNは、認証されたエンドポイント間で交換されたトラフィックを保護しますが、NATトラバーサルを動作させるために、認証されたエンドポイントをセッションの途中で動的に再マップできません。したがって、IPSecセッションが終了するまで動的なNATバインドを維持するには、1バイトのUDPを”NATトラバーサル キープアライブ”として指定し、NAT機器またはNAPT機器の背後にあるVPN機器によって送信される”ハートビート”として機能させます。”キープアライブ”は、IPsec peerにより何も表示されずに破棄されます。

・ 対岸のゲートウェイのDNS名とIPアドレスが異なっていた場合、アクティブ トンネルをクリーンアップする - 古いIPアドレスと関連付けられたSAを切断し、ピア ゲートウェイに再接続します。

・ パススルー接続のためのIKEポートを保存する - パススルーVPN接続のためのUDP 500/4500送信元ポートおよびIPアドレス情報を保存します。

・ OCSP確認を有効にするおよびOCSP確認用URL - VPN証明書状況を確認するOCSP (Online Certificate Status Protocol) の使用を有効にし、証明書状況を確認するURLを指定します。OCSPをSonicWALLセキュリティ装置で使用を参照してください。

・ トンネルの状況が変更した場合のみ、VPNトンネル トラップを送信する - トンネルの状況が変化したときにのみトラップを送信することにより、送信されるVPNトンネル トラップの数を減らします。

・ IKEv2 Cookie通知を送信する - 認証ツールとしてcookieをIKEv2ピアに送信します。

・ RADIUSを以下で使用 - VPNクライアント ユーザの認証にRADIUSを使用する場合、RADIUSはMSCHAP (またはMSCHAPv2) モードで使用します。このようにする主な理由は、VPNクライアント ユーザがMSCHAP機能を使用して、ログイン時に期限切れパスワードを変更できるようにするためです。

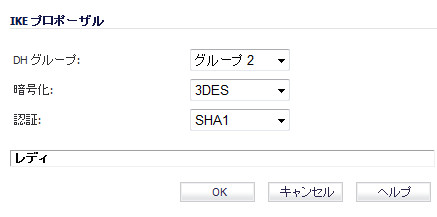

・ IKEv2動的クライアント プロポーザル - SonicOSファームウェアのバージョン4.0以上では、IKEv2動的クライアントがサポートされます。これにより、既定の設定を使用する代わりに、インターネット鍵交換 (IKE) 属性を設定できます。「設定」ボタンを選択すると、「IKEv2動的クライアント プロポーザルの設定」ウィンドウが表示されます。

・ DHグループ: 1、2、5、14

・ 暗号化: DES、3DES、AES-128、AES-192、AES-256

・ 認証: MD5、SHA1

OCSPをSonicWALLセキュリティ装置で使用

OCSP (Online Certificate Status Protocol) により、CRLなしでVPN証明書状況を確認できます。これで、SonicWALLで使用される証明書の状況に関するアップデートを適時に行うことができます。

OCSPについて

OCSPは、PKI (Public Key Infrastructure) またはデジタル証明書システム (PKI) でCRL (証明書失効リスト) を拡張または置換を行えるように設計されています。CRLは、PKIによって構成されたデジタル証明書の検証に使用されます。これにより、CA (証明書認証機関) は、予定された有効期限になる前に証明書を取り消します。これは、盗まれた証明書や無効な証明書に対してPKIを保護する場合に有用です。

証明書失効リストの主な短所は、各クライアントのCRLを最新にしておくためにアップデートを頻繁に行うことが必要な点です。頻繁なアップデートが必要になると、各クライアントで完全なCRLがダウンロードされるときにネットワーク トラフィックが増大します。CRLアップデートの頻度によっては、CRLによって証明書が取り消された時点でクライアントがCRLアップデートおよび証明書の使用の許可をまだ入手していないという状態が、一定の期間にわたって発生することがあります。

Online Certificate Status Protocolは、CRLを使用せずにデジタル証明書の現在の状況を判断します。OCSPは、識別されたデジタル証明書の状況をクライアントまたはアプリケーションが直接判断できるようにします。これにより、CRL証明書に関する情報をCRLの場合よりも適切なタイミングで提供できます。さらに、通常は各クライアントがいくつかの証明書を確認するだけなので、いくつかのエントリのためにCRL全体をダウンロードしてもオーバーヘッドは発生しません。その結果、証明書の検証に関連するネットワーク トラフィックが大幅に減少します。

OCSPは、既存のネットワークとの互換性を最大化するためにメッセージをHTTP経由で転送します。そのため、OCSP応答のキャッシュされたコピー (期限切れの可能性がある) を受け取らないように、ネットワーク内のキャッシュ サーバを慎重に設定する必要があります。

OCSPクライアントは、OCSPレスポンダでやり取りします。OCSPレスポンダは、CAサーバまたはCAとやり取りして証明書状況を判断できる他のサーバにすることができます。OCSPクライアントは、OCSPレスポンダに状況要求を発行し、レスポンダから応答があるまで証明書の受け入れを保留します。クライアント要求には、プロトコル バージョン、サービス要求、ターゲット証明書ID、オプションの拡張機能などのデータが含まれています。オプションの拡張は、OCSPレスポンダによって承認されない場合もあります。

OCSPレスポンダは、クライアントから要求を受け取ると、メッセージが適切な形式であることを確認し、レスポンダがサービス要求に応答できるかどうかを検証します。次に、要求の中に目的のサービスに必要な情報が正しく含まれているかを確認します。すべての条件が満たされると、レスポンダはOCSPクライアントに最終的な応答を返します。OCSPレスポンダは、基本的な応答 (GOOD、REVOKED、またはUNKNOWN) を提供する必要があります。OCSPクライアントとレスポンダが両方ともオプションの拡張をサポートしている場合は、他の応答も可能です。GOOD状態は、証明書が取り消されていないことを示す、期待されている応答です。REVOKED状態は、証明書が取り消されたことを示します。UNKNOWN状態は、レスポンダが対象となる証明書に関する情報を持っていないことを示します。

OCSPサーバは、通常、プッシュまたはプル設定でCAサーバと連携して動作します。CRLリスト (証明書失効リスト) をOCSPサーバにプッシュするようにCAサーバを設定できます。さらに、OCSPサーバは、CAサーバからCRLを周期的にダウンロード (プル) するように設定できます。OCSPサーバは、CAサーバで発行されたOCSP応答署名証明書によって設定することもできます。署名証明書は適切な形式である必要があります。そうでない場合、OCSPクライアントはOSCPサーバからの応答を受け入れません。

OpenCA OCSP Responder

OCSPを使用するには、サポートされている唯一のOCSPレスポンダである、OpenCA (オープンソース証明書認証機関) のOpenCA OCSP Responderが必要です。OpenCA OCSP Responderは、〈http://www.openca.org/ocspd/〉 で入手できます。OpenCA OCSP Responderは、rfc2560に準拠したOCSPレスポンダであり、既定のポート2560 (rfc2560に基づくことを示す) で動作します。

OCSPで使用する証明書のロード

SonicOSがレスポンダに対してOCSPクライアントとして動作するように設定する場合は、CA証明書をSonicWALLにロードする必要があります。

OCSPでVPNポリシーを使用

SonicWALL OCSP設定は、ポリシー レベルで、またはグローバルに設定できます。個別のVPNポリシーでOCSP確認を設定するには、「VPNポリシー」設定ページの「詳細」タブを使用します。