第67章 高可用性機能のセット アップ

高可用性機能

この章では、SonicWALLセキュリティ装置で高可用性機能を設定し、管理する方法について説明します。このセクションは、次のセクションで構成されています。

高可用性機能を使用すると、SonicOSが動作している2台のSonicWALLセキュリティ装置で、パブリック インターネットへの連続した信頼性の高い接続が可能になります。1台のSonicWALL機器をプライマリ装置として設定し、それと同一モデルのSonicWALL機器をバックアップ装置として設定します。プライマリSonicWALLに障害が発生した場合、バックアップSonicWALLが引き継ぎ、保護されたネットワークとインターネット間の信頼性の高い接続を確保します。このようにして設定された2台の装置は、高可用性ペア (HAペア) とも呼ばれます。

高可用性機能を使用すると、一方の装置が他方の装置の高可用性システムとして機能するので、2台のSonicWALLセキュリティ装置の間でSonicWALLライセンスを共有できます。この機能を使用するには、MySonicWALLでSonicWALL装置を関連付けられた製品として登録する必要があります。両方の装置は同一のSonicWALLモデルでなければなりません。

高可用性のメリット

高可用性機能のメリットは次のとおりです。

・ ネットワークの信頼性の向上 - 高可用性の設定では、プライマリ装置に障害が発生した場合、バックアップ装置がすべてのネットワーク処理を引き継ぎ、保護されたネットワークとインターネット間の信頼性の高い接続を確保します。

・ 優れたコスト効果 - 高可用性機能は、SonicWALLセキュリティ装置を二重化して使用することで高可用性を得る、配備にとってコスト効果の高いオプションです。高可用性ペアのバックアップ装置のためにライセンスをもう1セット購入する必要はありません。

・ フェイルオーバー後の収束時間を短縮する仮想MAC - 仮想MACアドレスを設定することでHAペアが同じMACアドレスを共有できるため、フェイルオーバー後の収束にかかる時間が大幅に減少します。収束にかかる時間は、ネットワーク内の装置のルーティング テーブルを高可用性機能に起因する変更に適合させるためにかかる時間です。既定では、この仮想MACアドレスはSonicWALLファームウェアによって指定されるものであり、プライマリまたはバックアップ装置のいずれの物理MACアドレスとも異なります。

高可用性機能の概要

高可用性機能を使用するには、プライマリSonicWALLとして設定された1台のSonicWALL機器と、バックアップSonicWALLとして設定された同一モデルのSonicWALL機器が必要です。通常の動作中は、プライマリSonicWALLがアクティブ状態となり、バックアップSonicWALLがアイドル状態となります。プライマリ機器が接続を失った場合、バックアップSonicWALL機器がアクティブ モードに移行し、プライマリ機器の設定と役割を代行します。設定されたインターフェースのインターフェースIPアドレスもそのまま使用されます。バックアップ装置へのフェイルオーバーが行われた後で、既存のすべてのネットワーク接続を再確立する必要があります。VPNトンネルのネゴシエートもやり直す必要があります。

フェイルオーバーが適用されるのは、プライマリSonicWALLの機能またはネットワーク層接続が失われた場合です。バックアップSonicWALLへのフェイルオーバーが発生するのは、重要なサービスに影響があった場合、監視中のインターフェースで物理 (または論理) リンクの障害が検出された場合、またはプライマリSonicWALLで停電が発生した場合です。現在、プライマリSonicWALL機器およびバックアップSonicWALL機器では、アクティブ/アイドル高可用性機能、またはアクティブ/アクティブUTM機能のみを実行できます。完全なアクティブ/アクティブ高可用性機能は現在サポートされていません。

PortShieldをサポートしているSonicWALL装置で高可用性機能を使用するには、HAペアを設定する前にプライマリ装置とバックアップ装置の両方でPortShieldがすべてのインターフェースで無効になっている必要があります。PortShieldを無効にする作業を除き、SonicWALLセキュリティ装置の設定はプライマリSonicWALLのみで行います。バックアップSonicWALLでは設定を行う必要はありません。バックアップSonicWALLは、各装置の指定されたHAポート間のイーサネット リンクを通じて、リアルタイムでミラーリングされたプライマリSonicWALLの設定を引き継ぎます。プライマリSonicWALLでファームウェア設定が破壊された場合、バックアップSonicWALLは、最新の有効な設定のコピーを使用してプライマリSonicWALLを自動的に更新します。

すべての設定に適用される同期には、 増分と完全の2種類があります。タイムスタンプが同期されており、アクティブな装置で変更が行われた場合、増分同期がアイドル状態の装置にプッシュされます。タイムスタンプが同期されておらず、アイドル状態の装置が利用できない場合、完全同期がアイドル状態の装置にプッシュされます。増分同期が失敗した場合、完全同期が自動的に試みられます。

高可用性機能の用語

・ プライマリ - プライマリ ハードウェア装置を示します。プライマリの識別は手動で指定し、条件による変更の対象にはなりません。通常の動作条件下では、プライマリ ハードウェア装置はアクティブな役割で動作します。

・ バックアップ - 従属のハードウェア装置を示します。バックアップの識別は関連に基づく指定であり、プライマリ装置と組み合わせたときに装置によって想定されます。通常の動作条件下では、バックアップ装置はアイドル モードで動作します。プライマリ装置で障害が発生すると、バックアップ装置がアクティブな役割を引き継ぎます。

・ アクティブ - ハードウェア装置の稼動状態を示します。アクティブの識別は、プライマリ ハードウェア装置またはバックアップ ハードウェア装置のいずれかで想定できる論理的な役割です。

・ アイドル - ハードウェア装置のパッシブ状態を示します。アイドル状態の識別は、プライマリ ハードウェア装置またはバックアップ ハードウェア装置のいずれかで想定できる論理的な役割です。アイドル状態の装置は、アクティブな装置の障害と判断できるイベントが発生したときに、アクティブの役割を引き継ぎます。

・ フェイルオーバー - アクティブな装置の障害と判断された後に、アイドル状態の装置がアクティブの役割を引き継ぐ実際のプロセスを表します。障害かどうかの判断は、「タスク リスト」セクションに記載されている設定可能なさまざまな物理的および論理的な監視機能によって行われます。

・ 先制 - プライマリ装置に障害が発生し、バックアップ装置がアクティブの役割を引き継ぐ、フェイルオーバー後の状態を示します。先制を有効にすると、プライマリ装置が稼動状態に復元されたことが確認された後に、プライマリ装置がバックアップ装置からアクティブの役割を取り戻します。

仮想MACアドレス

仮想MACアドレスを使用することで高可用性ペアが同じMACアドレスを共有できるため、フェイルオーバー後の収束にかかる時間が大幅に減少します。収束にかかる時間は、ネットワーク内の装置のルーティング テーブルを高可用性機能に起因する変更に適合させるためにかかる時間です。

仮想MACアドレスが有効でない場合、アクティブ状態の装置とアイドル状態の装置はそれぞれ独自のMACアドレスを持ちます。しかし、装置で同じIPアドレスを使用しているため、フェイルオーバーが発生した場合には、すべてのクライアントおよびネットワーク リソースのARPキャッシュにおいて、IPアドレスとMACアドレスの間のマッピングが壊れてしまいます。バックアップ装置はARP要求を発行して、新しいMACアドレスとIPアドレスのペアを通知する必要があります。このARP要求がネットワーク全体に伝播するまで、プライマリ装置のMACアドレス宛てのトラフィックが失われる可能性があります。

仮想MACアドレスの導入により、プライマリ装置とバックアップ装置の両方で同じMACアドレスが使用されるため、この処理が大幅に簡素化されました。フェイルオーバーが発生しても、プライマリ装置に到達するルートおよびプライマリ装置から発信するルートのすべてが、バックアップ装置で有効なままになります。すべてのクライアントおよびリモート サイトは、同じ仮想MACアドレスおよびIPアドレスを途切れることなく使用し続けます。

既定では、この仮想MACアドレスがSonicWALLファームウェアによって提供され、その値はプライマリまたはバックアップ装置のいずれの物理MACアドレスとも異なります。これにより、設定エラーの発生を防止し、仮想MACアドレスの一意性を確保して競合が起こらないようにしています。必要に応じて、仮想MACアドレスの手動設定を「高可用性 > 監視」ページで行うことができます。

仮想MACの設定は、ステートフル高可用性機能のライセンスがなくても利用できます。仮想MACが有効になっていると、ステートフル同期が有効になっていなくても、常に仮想MACアドレスが使用されます。

クラッシュ検出

高可用性機能は、プライマリSonicWALLセキュリティ装置およびバックアップSonicWALLセキュリティ装置の両方に対して完全な自己診断メカニズムを備えています。バックアップSonicWALLへのフェイルオーバーが発生するのは、重要なサービスに影響があった場合、監視中のインターフェースで物理 (または論理) リンクの存在検出行為が検出された場合、またはSonicWALLで停電が発生した場合です。

自己チェック メカニズムはソフトウェア診断によって管理されます。ソフトウェア診断では、SonicWALL機器の完全なシステム整合性がチェックされます。診断では、内部システム状況、システム プロセス状況、および内外部のネットワーク接続がチェックされます。フェイルオーバー ループの発生を避けるため、両側において、どちらの側の接続が優れるかの重み付けをするメカニズムがあります。

NAT、VPN、DHCPなどの重要な内部システム プロセスは、リアルタイムでチェックされます。障害の発生したサービスは可能な限り速やかに切り離され、フェイルオーバー メカニズムによって自動的に修復されます。

ステートフル高可用性機能の概要

このセクションでは、ステートフル高可用性機能の概要を説明します。ステートフル高可用性機能は、SonicWALL NSA装置ではサポートされていますが、SonicWALL TZシリーズ装置ではサポートされていません。

このセクションは次のサブセクションから構成されています。

・ 「メリット」

ステートフル高可用性機能とは

SonicOSの最初のバージョンには、プライマリ装置に障害が発生した場合に、バックアップファイアウォールが設定されたインターフェースのインターフェースIPアドレスを引き継ぐ、基本的な高可用性機能が備わっていました。フェイルオーバー時、IPアドレスがバックアップ装置で使用されるようになったことをネットワークに通知するため、第2層ブロードキャストが発行されます (ARP)。すべての既存のネットワーク接続が再構築される必要があります。例えば、TelnetおよびFTPセッションを再確立し、VPNトンネルを再ネゴシエートする必要があります。

ステートフル高可用性機能 (SHA) では、フェイルオーバーのパフォーマンスが大幅に改善しました。プライマリ装置およびバックアップ装置が常時同期され、プライマリ装置に障害が発生した場合に、既存のネットワーク接続を中断することなく、ネットワークに関するすべての役割をバックアップ装置がシームレスに引き継ぐことができます。

メリット

ステートフル高可用性機能のメリットは次のとおりです。

・ 信頼性の向上 - ステートフル高可用性機能により最も重要なネットワーク接続情報が同期されるため、装置に障害が発生した場合にもダウン時間が発生することがなく、接続が切断されることがありません。

・ フェイルオーバーの高速化 - ステートフル高可用性機能によりプライマリ装置およびバックアップ装置の間で常時同期がとられるため、障害が発生した場合にも、ダウン時間が発生したりネットワーク接続が失われたりすることが事実上なく、バックアップ装置が引き継ぐことができます。

・ CPUのパフォーマンスへの影響の最小化 - 通常、使用率は1%未満です。

・ 帯域幅への影響の最小化 - 同期データの送信は、他のデータの送信に影響しないように調整されます。

ステートフル高可用性機能の動作

ステートフル高可用性機能は、負荷分散ではありません。プライマリ装置ですべてのトラフィックが処理されるアクティブ-アイドル構成です。ステートフル高可用性機能が有効にされている場合、プライマリ装置はバックアップ装置とアクティブに通信して、ほとんどのネットワーク接続情報を更新します。プライマリ装置でネットワーク接続情報 (VPNトンネル、使用中のユーザ数、接続キャッシュ エントリなど) が作成および更新されると、プライマリ装置からバックアップ装置にすぐに通知されます。これにより、バックアップ装置は常にアクティブ状態に移行する準備が整っているため、接続が切断されることはありません。

同期トラフィックは、通常のネットワーク トラフィックが影響を受けることのないように調整されます。設定の変更はすべてプライマリ装置で実行され、バックアップ装置へ自動的に伝播されます。どちらの装置がアクティブであるかに関係なく、高可用性ペアでは同じLANおよびWAN IPアドレスが使用されます。

SonicWALLグローバル管理システム (GMS) を使用して装置を管理する場合、GMSは共有IPアドレスにログインします。フェイルオーバーが発生した場合、GMS管理はシームレスに継続されます。また、その時点で装置にログインしているGMS管理者がログアウトされることはありません。ただし、GetおよびPostコマンドはタイムアウトとなり、応答は返されません。

以下の表に、現在のステートフル高可用性機能で同期される情報と同期されない情報を示します。

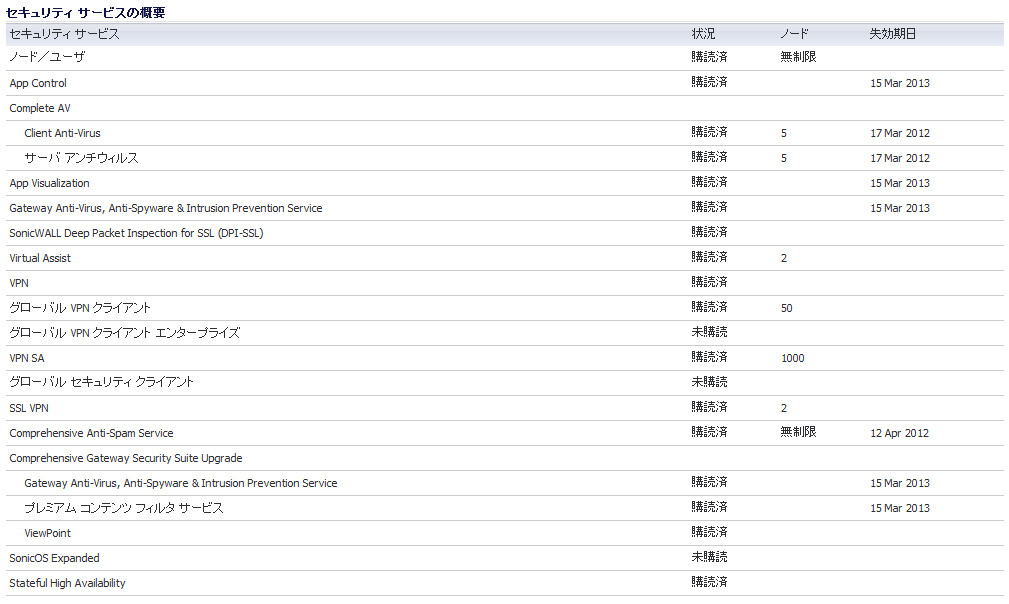

セキュリティ サービスとステートフル高可用性機能

高可用性ペアでは、1セットのセキュリティ サービス ライセンスと1つのステートフルHAライセンスを共有します。これらのライセンスはアクティブ状態にある装置とアイドル状態にある装置との間で同期されますが、その方法はこれら2台の装置間で同期される他のすべての情報と同じです。ライセンスの同期の詳細については、「高可用性機能のライセンス同期の概要」 および「SonicWALLセキュリティ装置へのライセンスの適用」 を参照してください。

ステートフル高可用性機能の例

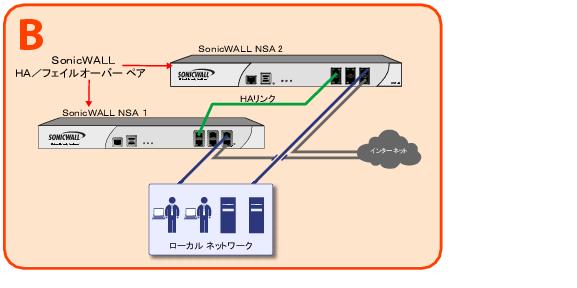

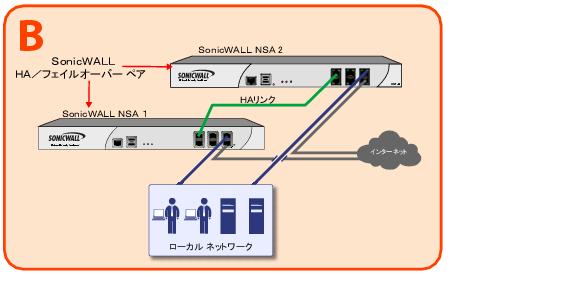

以下の図は、ステートフル高可用性機能を使用したネットワークの例です。

フェイルオーバーが行われる場合、イベントが発生するシーケンスは次のとおりです。

1. PCユーザがネットワークに接続し、プライマリSoniciWALLセキュリティ装置でそのユーザのための セッションが作成されます。アクティブ/アクティブDPI機能の概要

このセクションでは、アクティブ/アクティブDPI機能の概要を説明します。アクティブ/アクティブDPI機能には、ステートフル高可用性機能が必要です。ステートフル高可用性機能は、SonicWALL E-Class NSA装置でサポートされます。このセクションは、次のサブセクションから構成されています。

アクティブ/アクティブDPI機能とは

バージョン5.5より前のSonicOSの高可用性機能は、アクティブ-アイドル モデルを使用しています。これは、アクティブな状態のファイアウォールが精密パケット検査 (DPI)、ファイアウォール、NATなどすべての処理を実行する必要がある一方、アイドル状態のファイアウォールはフェイルオーバーが発生するまで利用されないというものです。アクティブ/アクティブ モデルでは、両方のファイアウォールが処理を共有します。

完全なアクティブ/アクティブ高可用性機能への最初のステップとして、DPIサービスがアクティブ/アクティブ モデルに移行し、アクティブ/アクティブDPIと呼ばれています。影響を受けるのは、次のDPI サービスです。

・ ゲートウェイ アンチウィルス (GAV)

・ アンチスパイウェア

・ 侵入防御 (IPS)

・ アプリケーション ファイアウォール

ステートフルHAペアでアクティブ/アクティブDPI機能を有効にすると、DPI サービスとファイアウォール、NAT、および他のモジュールをアクティブ ファイアウォールとアイドル ファイアウォールの両方で同時に処理することができます。DPI サービス以外のすべてのモジュールの処理は、アクティブな装置に制限されます。

アクティブ/アクティブDPI機能のメリット

アクティブ/アクティブDPI機能のメリットは次のとおりです。

・ HAペアの両方のファイアウォールを利用して、最大のスループットを引き出す

・ GAV、IPS、アンチスパイウェア、およびアプリケーション ファイアウォールのサービスは、プロセッサを最も多用します。そのため、アイドル ファイアウォールでこれらのサービスを同時に処理しつつ、アクティブ ファイアウォールでその他の処理を実行すると、スループットが最も増加します。

アクティブ/アクティブDPI機能の動作

アクティブ/アクティブDPI機能を使用するには、管理者が追加インターフェースをHAデータ インターフェースとして設定する必要があります。HAデータ インターフェース上で、アクティブ装置の特定のパケット フローを選択し、アイドル装置にオフロードします。DPI はアイドル装置で処理され、結果は同じインターフェースを介してアクティブ装置に返されます。それ以外の処理は、アクティブ装置で実行されます。

HAペアの装置に対してステートフル高可用性機能を設定した後、アクティブ/アクティブDPI機能を有効にするために必要な追加設定は、HAデータ インターフェースを接続して設定することだけです。

高可用性機能のライセンス同期の概要

このセクションでは、SonicWALL高可用性機能のライセンス同期の概要を説明します。このセクションは次のサブセクションから構成されています。

・ 「メリット」

高可用性機能のライセンス同期とは

高可用性機能のライセンス同期を使用すると、一方の装置が他方の装置の高可用性システムとして機能している場合に、2台のSonicWALLセキュリティ装置の間でSonicWALLセキュリティ サービス、ステートフル高可用性機能、およびその他のライセンスを共有できます。この機能を使用するには、mysonicwall.comでSonicWALL装置を関連付けられた製品として登録する必要があります。両方の装置は同一のSonicWALLモデルでなければなりません。

高可用性ライセンス同期を使用すると、プライマリSonicWALL装置上に存在するSonicOSライセンス、サポート購読、およびセキュリティ サービス ライセンスを関連付けられたバックアップ装置と共有できます。無料トライアル サービスも含め、「セキュリティ サービス > 概要」画面に表示されるすべてのセキュリティ サービスを共有可能です。共有できないのは、SonicWALL GMS予防保守サービスなどのコンサルティング サービス用のライセンスだけです。ハードウェア フェイルオーバーが発生した場合、バックアップ装置がライセンスを取得し、ネットワークのセキュリティ動作を引き継ぐことができます。

SonicOS 4.0以降では、ステートフル高可用性のアップグレード機能が、オプションのライセンス機能としてステートフル高可用性機能をサポートしている装置モデルに用意されています。MySonicWALLでは、HAペアのプライマリ装置用のライセンスのみが必要です。ステートフル高可用性機能を使用する場合、プライマリ装置は接続単位およびVPNレベル単位でバックアップ装置とアクティブに通信します。プライマリ装置で接続キャッシュ エントリまたはVPNトンネルが作成および更新されると、この変更がバックアップ装置に通知されます。バックアップ装置が同期された状態にずっと保たれるため、プライマリ装置に障害が発生した場合も、既存のネットワーク接続を中断することなく、ネットワークに関するすべての役割をバックアップ装置がシームレスに引き継ぐことができます。

メリット

高可用性機能のライセンス同期は、SonicWALLセキュリティ装置を二重化して使用することにより高可用性を得る配備にとってコスト効果の高いオプションです。高可用性ペアのアイドル装置用にライセンスをもう1セット購入する必要がありません。ステートフル高可用性のアップグレード ライセンスを取得すると、バックアップ装置が常に同期されるため、プライマリ装置に障害が発生した場合にも既存のネットワーク接続が中断することはありません。

ステートフルおよび非ステートフル高可用性機能の前提条件

ステートフル高可用性機能または非ステートフル高可用性機能を設定する場合、ネットワーク環境が以下の前提条件を満たしている必要があります。

・ プライマリ装置およびバックアップ装置は、同一モデルである必要があります。異なる種類のSonicWALLハードウェアの混在および組み合わせは、現在サポートされていません。

・ プライマリ装置とバックアップ装置では、完全に同じバージョンのファームウェアを実行することを強く推奨します。ファームウェア バージョンが一致していないとシステムが不安定になったり、高可用性機能が正しく機能しなかったりする可能性があります。高可用性機能がサポートされるのは、SonicOSが動作しているSonicWALLセキュリティ装置のみです。SonicOS Standardでは、いずれのバージョンでもサポートされません。

・ PortShield機能をサポートしているSonicWALL装置 (SonicWALL TZシリーズおよびNSA 240) では、プライマリ装置とバックアップ装置の両方のすべてのインターフェース上でPortShieldが無効になっている場合にのみ、高可用性機能を有効にすることができます。

・ 双方の装置は、物理的に接続する前に、MySonicWALLにおいて高可用性ペアとして登録して関連付ける必要があります。

・ WAN仮想IPアドレスおよびインターフェースでは、静的IPアドレスを使用する必要があります。

・ 3つのLAN IPアドレスが必要です。

・ LAN仮想IPアドレス - プライマリ装置のX0インターフェースに対して設定します。これは、LAN上で設定されるすべての機器のデフォルト ゲートウェイです。このIPアドレスを使用して管理インターフェースにアクセスすると、プライマリ装置であるかバックアップ装置であるかに関係なく、アクティブな装置にログインできます。

・ プライマリLAN管理IPアドレス - 「高可用性 > 監視」の下部で設定します。これは、装置がアクティブ状態であるかアイドル状態であるかに関係なく、LANインターフェースを介してプライマリ装置を管理するために使用するIPアドレスです。

・ バックアップLAN管理IPアドレス - 「高可用性 > 監視」の下部で設定します。これは、装置がアクティブ状態であるかアイドル状態であるかに関係なく、LANインターフェースを介してバックアップ装置を管理するために使用するIPアドレスです。

・ 少なくとも1つのWAN IPアドレスが必要です。

・ WAN仮想IPアドレス - プライマリ装置のX1インターフェースに対して設定します。このIPアドレスを使用して管理インターフェースにアクセスすると、プライマリ装置であるかバックアップ装置であるかに関係なく、アクティブな装置にログインできます。

・ プライマリWAN管理IPアドレス (オプション) - 「高可用性 > 監視」の下部で設定します。これは、装置がアクティブ状態であるかアイドル状態であるかに関係なく、WANインターフェースを介してプライマリ装置を管理するために使用するIPアドレスです。このIPアドレスを使用するには、使用可能なルーティング可能IPアドレスがもう1つ必要です。これはオプションの設定であり、アクティブな装置を常に1つの静的WAN IPアドレスで管理することができます。

・ バックアップWAN管理IPアドレス (オプション) - 「高可用性 > 監視」の下部で設定します。これは、装置がアクティブ状態であるかアイドル状態であるかに関係なく、WANインターフェースを介してバックアップ装置を管理するために使用するIPアドレスです。このIPアドレスを使用するには、使用可能なルーティング可能IPアドレスがもう1つ必要です。これはオプションの設定であり、アクティブな装置を常に1つの静的WAN IPアドレスで管理することができます。

次の図は、2台のSonicWALLセキュリティ装置をステートフル高可用性機能用に接続する方法の例を示しています。それぞれの装置は、指定されたHAポートで接続されています。

LAN (X0) インターフェースは、LANネットワークのスイッチに接続されます。WAN (X1) インターフェースは、インターネットに接続する別のスイッチに接続されます。指定された高可用性インターフェースどうしは、クロスオーバー ケーブルを使用して相互に直接接続されます。

高可用性の最初のセットアップ

プライマリSonicWALLセキュリティ装置で高可用性機能の設定を開始する前に、次に示す最初のセットアップ手順を実行します。

・ MySonicWALLにおいて、プライマリおよびバックアップのSonicWALLセキュリティ装置を高可用性ペアとして登録して関連付けます。「MySonicWALLでの可用性機能向けの装置の関連付け」 を参照してください。

・ バックアップSonicWALLセキュリティ装置の背面にあるシリアル番号を見つけ、その番号を書き留めます。この番号を「高可用性 > 設定」ページに入力してください。

・ 2つの装置で同じバージョンのSonicOSが実行されていることを確認します。

・ プライマリSonicWALLセキュリティ装置およびバックアップSonicWALLセキュリティ装置のLAN、WAN、およびその他のインターフェースが、シームレス フェイルオーバー用に正しく設定されていることを確認します。

・ プライマリSonicWALL装置とバックアップSonicWALL装置を、CAT5またはCAT6規格のクロスオーバー ケーブルで接続します。プライマリとバックアップのSonicWALLセキュリティ装置の間には、高可用性機能のために専用の接続を設ける必要があります。推奨される方法はCAT5/6クロスオーバー イーサネット ケーブルを用いたクロス接続ですが、専用の100Mbpsハブ/スイッチを使用する接続でもかまいません。次の表に、各種SonicWALLセキュリティ装置プラットフォームで使用するインターフェースを示します。

・ プライマリ装置の電源を入れた後、バックアップ装置の電源を入れます。

・ プライマリの高可用性インターフェースについては、設定を一切変更しないでください。これについては、後の手順に含まれる高可用性の設定で説明します。「SonicOSにおける高可用性機能の設定」 を参照してください。終了したら、ワークステーションを切断します。

アクティブ/アクティブDPIの最初のセットアップ

アクティブ/アクティブDPI機能では、ステートフルHAペアの2台の装置間に物理接続を追加する必要があります。接続されたインターフェースをHAデータ インターフェースと呼びます。

次の手順を実行します。

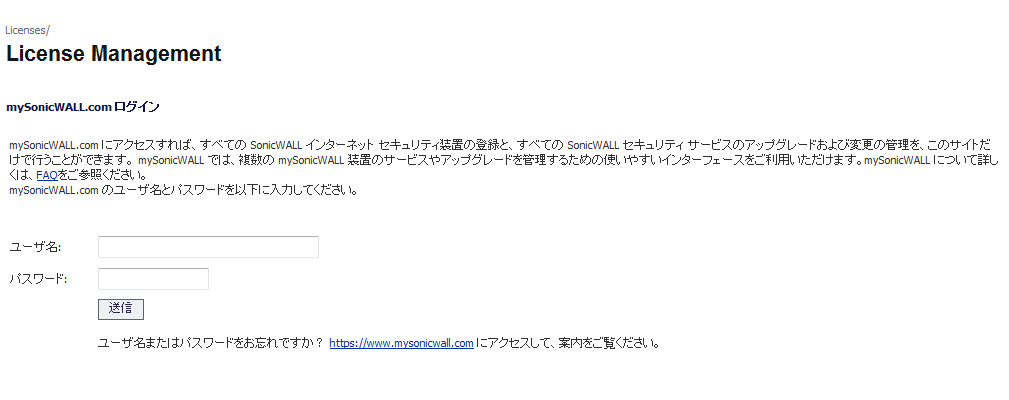

MySonicWALLでの可用性機能向けの装置の関連付け

このセクションでは、mysonicwall.comで2台のSonicWALL装置を高可用性ペアとして関連付ける方法を説明し、SonicOSでの高可用性機能の設定例を示します。

・ 「設定の概要」

設定の概要

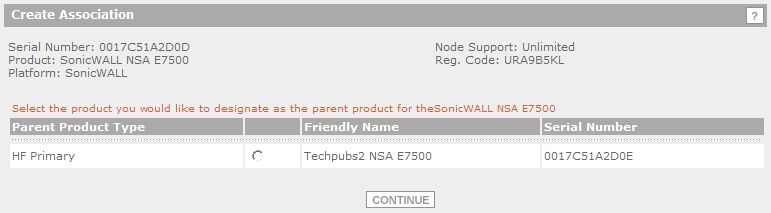

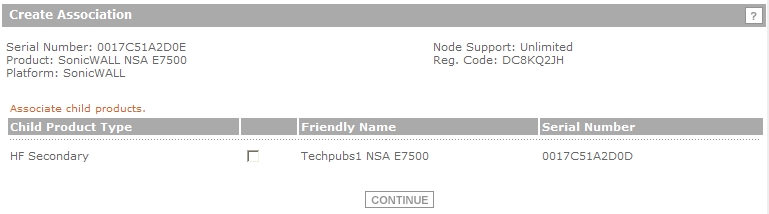

MySonicWALLで、2台のSonicWALLセキュリティ装置をHAプライマリおよびHAバックアップとして関連付けることができます。高可用性ペアのバックアップ装置は、MySonicWALLではHAセカンダリ装置と呼ばれることに注意してください。装置をHAペアとして関連付けると、両装置でライセンスを共有できます。

HAプライマリ装置用に、ライセンスを1セットのみ購入する必要があります。このライセンスはバックアップ装置と共有されます。これらのライセンスには、SonicOSライセンス、サポート購読、およびセキュリティ サービス ライセンスが含まれます。共有できないのは、SonicWALL GMS予防保守サービスなどのコンサルティング サービス用のライセンスだけです。

プライマリ装置とバックアップ装置で、同じセキュリティ サービスが有効になっている必要はありません。セキュリティ サービスの設定は、最初に行われる設定の同期で自動的に更新されます。バックアップの装置がフェイルオーバーの前と同レベルのネットワーク保護を維持できるように、ライセンスの同期化が使用されます。

SonicWALL NSA装置でステートフル高可用性機能を使用するには、プライマリ装置用のステートフル高可用性のアップグレード ライセンスを購入する必要があります。ステートフル高可用性機能は、mysonicwall.comでプライマリ装置のためにアクティブにする必要があるライセンス サービスです。このライセンスは、バックアップ装置と共有されます。

高可用性機能を備えた配備ではライセンスの同期が使用されますが、これはフェイルオーバーの前に提供されていたのと同じレベルのネットワーク保護をバックアップ装置が保持できるようにするためです。高可用性機能を有効にするには、SonicOSの管理インターフェースを使用して、2台の装置をアクティブ/アイドル モードの高可用性ペアとして設定します。

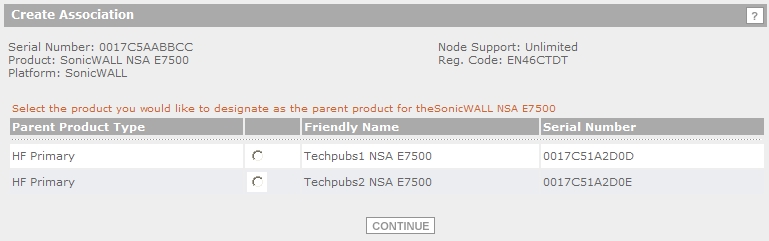

MySonicWALLには、2台の装置を関連付けるためのさまざまな方法が用意されています。最初に新しい装置を登録し、次に関連付ける登録済みの装置を選択します。または、すでに登録されている2つの装置どうしを関連付けることもできます。あるいは、登録済みの装置を選択して処理を開始し、関連付ける新しい装置を追加して、処理を開始することも可能です。

MySonicWALLでの設定手順

SonicWALLセキュリティ装置を最初に登録するときに、同一モデルの別の装置と関連付けることができます。あるいは、両方の装置をMySonicWALLに登録した後であれば、いつでも関連付けを行えます。以下ではさまざまなシナリオの手順について説明します。

最初の登録時の装置の関連付け

新しいSonicWALLセキュリティ装置を登録して、既存のプライマリ装置のバックアップ装置として関連付け、高可用性機能のライセンス同期を使用できるようにするには、次の手順を実行します。

まだ他の装置のバックアップ装置として関連付けられていない装置だけが画面に表示されます。

以下のいずれかを実行します。

・ 表示されている装置をプライマリ装置として使用するには、ラジオ ボタンを選択しないで「次へ」を選択します。

・ 親製品 (プライマリ装置) として使用可能な装置が1台だけの場合は、ラジオ ボタンでその装置を選択し、「次へ」を選択します。

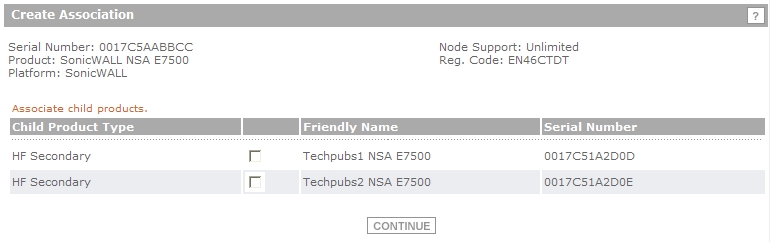

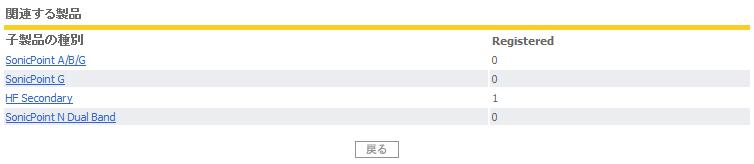

「HAセカンダリ」を選択すると、子/セカンダリ/バックアップ装置の「マイ プロダクト - 関連付けられた製品」ページが表示されます。このページでは、この子に関連付けられた製品 (親) を変更することもできます。

登録済み装置の関連付け

すでに登録済みの2つのSonicWALLセキュリティ装置を、高可用性機能のライセンス同期を使用できるように関連付けるには、次の手順を実行します。

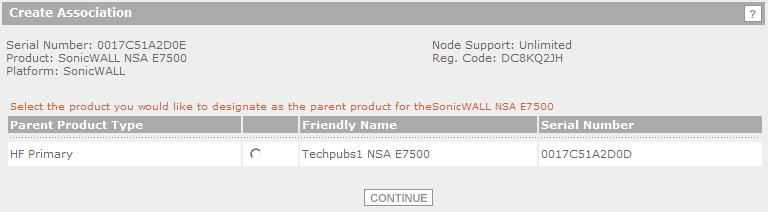

新しい装置の登録済み装置への関連付け

このセクションでは、すでに登録されているSonicWALLセキュリティ装置の「マイ プロダクト - 関連付けられた製品」ページを使用して新しい装置を追加し、高可用性機能のライセンス同期を使用できるように2台の装置を関連付ける方法について説明します。既存のプライマリ装置に関連付ける新しいセカンダリ (バックアップ) 装置を追加することも、既存のセカンダリ装置に関連付ける新しいプライマリ装置を追加することもできます。この方法を使用するには、次の手順を実行します。

・ 既存の装置がHAプライマリ装置または関連付けられていない装置の場合は、「HAセカンダリ」を選択します。

・ 既存の装置がHAセカンダリ装置の場合は、「HAプライマリ」を選択します。

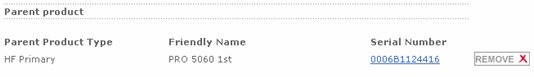

例えば、前述の例の続きで実行すると、次のように表示されます。

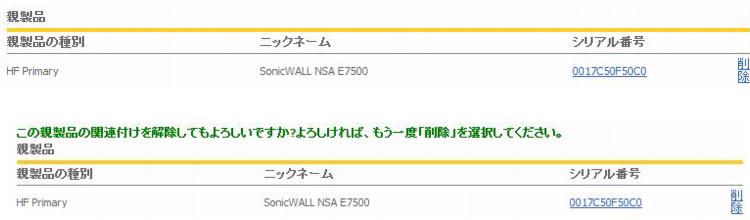

HA関連付けの解除

2台のSonicWALLセキュリティ装置間の関連付けの解除は、MySonicWALLでいつでも実行できます。装置を交換する場合またはネットワークを再設定する場合には、既存のHA関連付けを解除する必要があります。例えば、1台のSonicWALLセキュリティ装置で障害が発生して、交換しなければならない場合が考えられます。あるいは、ネットワークの再設定の後で、HAプライマリ装置をバックアップ (HAセカンダリ) 装置に切り替えなければならない場合も考えられます。どちらの場合でも、先に既存のHA関連付けを解除してから、新しい装置を使用する新しい関連付け、または2台の装置間の親子関係を変更した新しい関連付けを作成する必要があります。

「SonicWALLセキュリティ装置の交換」 を参照してください。登録済みの2台のSonicWALLセキュリティ装置間の関連付けを解除するには、以下の手順を実行します。

SonicWALLセキュリティ装置の交換

使用中のSonicWALLセキュリティ装置の保証期間内にハードウェア障害が発生した場合は、交換させていただきます。この場合、MySonicWALLで、障害が発生した装置が含まれるHA関連付けを解除して、代替製品を含む新しいHA関連付けを追加する必要があります。代替製品の手配 (RMAと言います) の申し込みをSonicWALLテクニカル サポートにご連絡いただいた場合は、この作業を代行させていただくこともあります。

機器用ラックに置いてある障害が発生した装置を新しい装置と交換した後で、MySonicWALLとSonicOS設定を更新できます。

HAプライマリ装置で障害が発生して交換する場合とHAセカンダリ装置で障害が発生して交換する場合では、手順が少し異なります。以下では両方の手順について説明します。

HAプライマリ装置の交換

HAプライマリ装置を交換するには、以下の手順を実行します。

この操作により、これまでのバックアップ装置がプライマリ装置になります。この装置のシリアル番号が「プライマリSonicWALLシリアル番号」テキスト ボックスに自動的に表示されます。

ライセンスがHAペアのプライマリ装置にリンクされているため、HAプライマリ装置に障害が発生した場合はこの手順が必要です。

HAセカンダリ装置の交換

HAセカンダリ装置を交換するには、以下の手順を実行します。

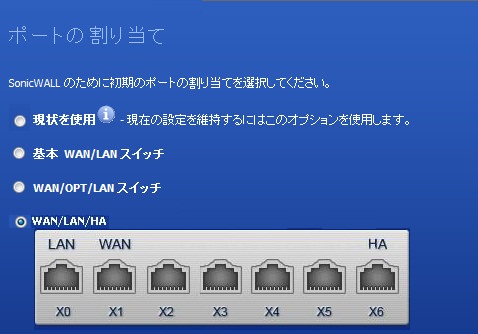

SonicOSにおける高可用性機能の設定

高可用性を設定するには、MySonicWALLで関連付けた2台のSonicWALL装置でSonicOS管理インターフェースを使って高可用性機能を設定する必要があります。2台の装置の関連付けについては、「MySonicWALLでの可用性機能向けの装置の関連付け」 を参照してください。

アクティブ/アクティブDPI機能を設定する前に、2台のSonicWALLセキュリティ装置をステートフル高可用性機能ペアとして設定し、SonicOS管理インターフェースでステートフル同期を有効にする必要があります。

PortShield機能をサポートしているSonicWALL装置 (SonicWALL TZシリーズおよびNSA 240) では、プライマリ装置とバックアップ装置の両方のすべてのインターフェース上でPortShieldが無効になっている場合にのみ、高可用性機能を有効にすることができます。

PortShieldを無効にするには、PortShieldウィザードを使用するか、「ネットワーク > PortShieldグループ」ページで手動で設定します。

次のセクションを参照してください。

・ 「強制的な移行」

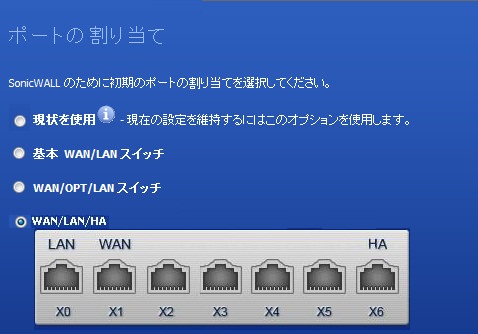

PortShieldウィザードによるPortShieldの無効化

PortShield機能をサポートしているSonicWALL装置では、プライマリ装置とバックアップ装置の両方のすべてのインターフェース上でPortShieldが無効になっている場合にのみ、高可用性機能を有効にすることができます。設定の手続きは、各管理IPアドレスにログインして装置ごとに行います。PortShieldウィザードを使って各SonicWALLでPortShieldを無効にするには、以下の手順に従います。

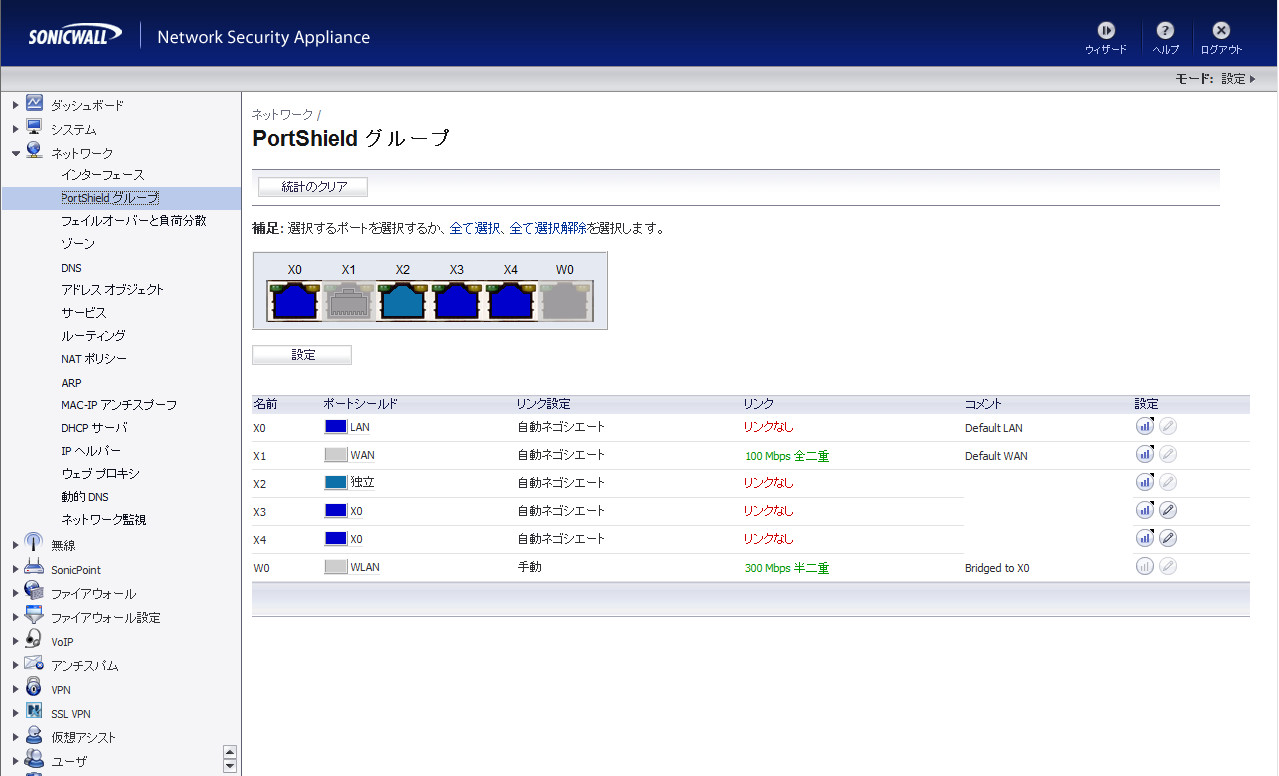

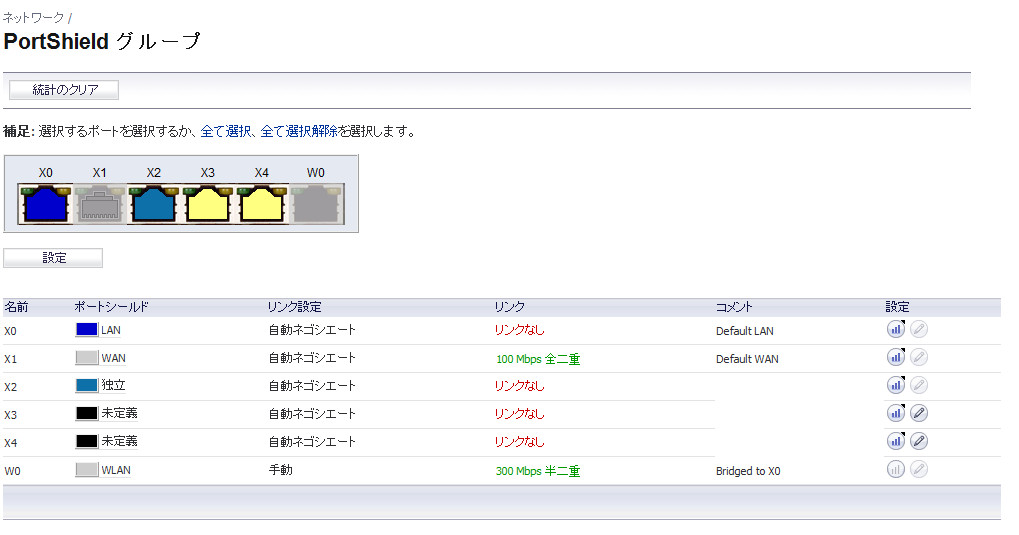

手動によるPortShieldの無効化

PortShield機能をサポートしているSonicWALL装置では、プライマリ装置とバックアップ装置の両方のすべてのインターフェース上でPortShieldが無効になっている場合にのみ、高可用性機能を有効にすることができます。設定の手続きは、各管理IPアドレスにログインして装置ごとに行います。

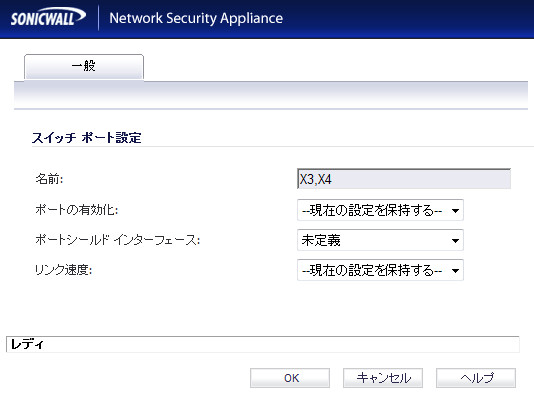

各SonicWALLでPortShieldを手動で無効にするには、以下の手順を実行します。

「ネットワーク > PortShieldグループ」ページに、このインターフェースが未定義として表示されます。

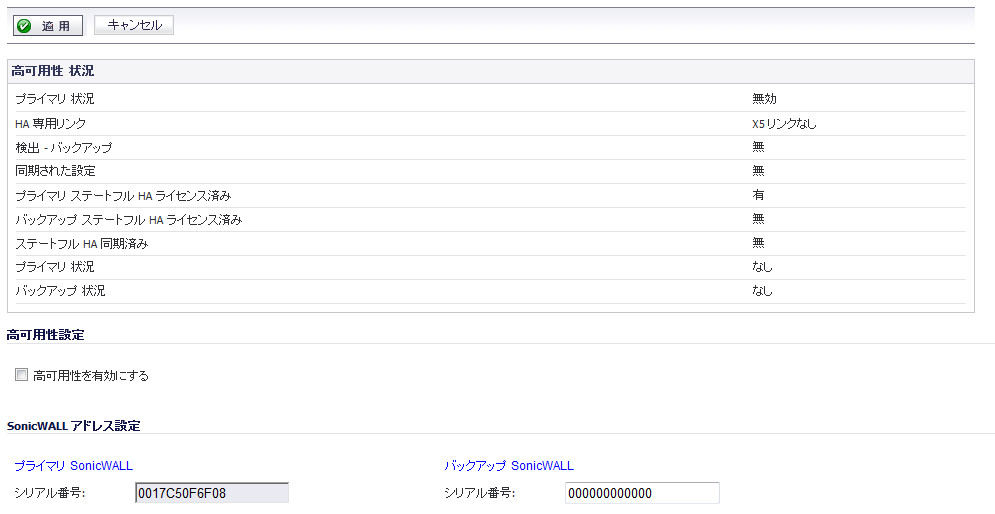

高可用性 > 設定

プライマリ装置で行った「高可用性 > 設定」ページの設定タスクは、バックアップ装置に自動的に同期されます。

設定を行うために、「高可用性 > 設定」ページに移動します。

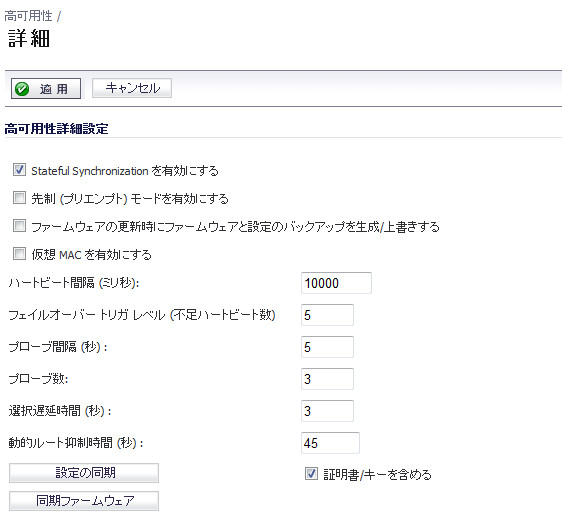

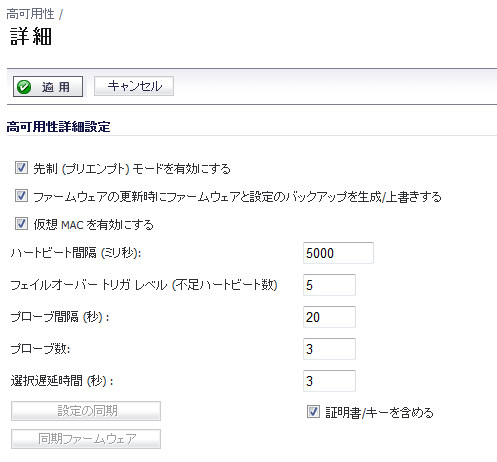

高可用性 > 詳細設定

プライマリ装置で行った「高可用性 > 詳細設定」ページの設定タスクは、バックアップ装置に自動的に同期されます。

「高可用性 > 詳細設定」ページで設定を行うには、以下の手順に従います。

ステートフル高可用性機能が有効になっていないと、プライマリSonicWALLセキュリティ装置とバックアップSonicWALLセキュリティ装置の間でのセッション状態の同期は行われません。フェイルオーバーが発生した場合、フェイルオーバー時にアクティブであったセッションは再ネゴシエートされる必要があります。

ステートフル高可用性機能を有効にしない場合は、アクティブ/アクティブUTM機能を有効にすることができません。

このインターフェースを使用して、アクティブ/アクティブUTM処理中に2台の装置間でデータを転送します。未定義かつ利用可能なインターフェースのみがドロップダウン リストに表示されます。

「アクティブ/アクティブDPIの最初のセットアップ」 で説明したとおり、選択するインターフェースは、物理的に接続したインターフェースと同じでなければなりません。

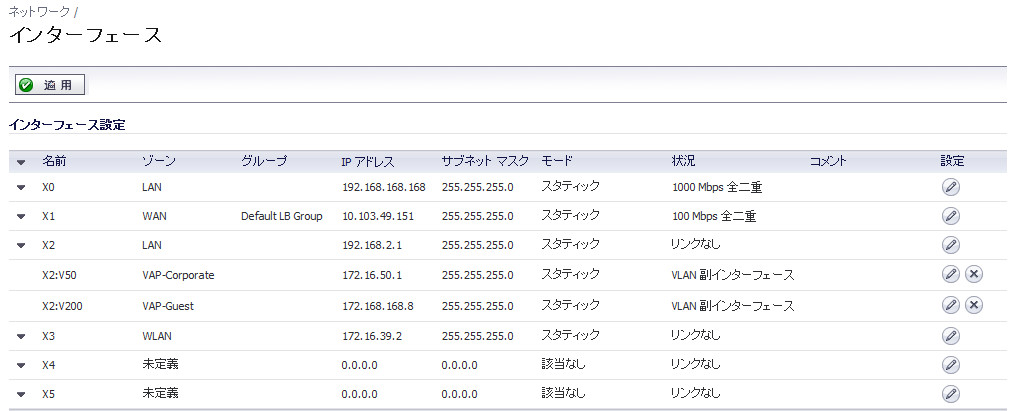

アクティブ/アクティブUTM機能を有効にした場合は、「ネットワーク > インターフェース」ページに、HAデータ インターフェース用に選択したインターフェースが「HAデータ-リンク」ゾーンに所属するようになったことが示されます。

高可用性 > 監視

「高可用性 > 監視」 ページで、物理インターフェースと論理インターフェースの監視を設定できます。物理インターフェース監視を有効にすると、指定されたHAインターフェースのリンク検出が可能になります。このリンクの検出は、リンクの動作状態を判断するために物理層で行われます。論理監視とは、SonicWALLを設定して接続先ネットワークの1つ以上に存在する信頼性の高い機器を監視することです。HAペアのアクティブな装置がこの機器との定期的な通信に失敗すると、アイドル装置へのフェイルオーバーが実行されます。HAペアのどちらもこの機器に接続できない場合は、何も処理が行われません。

このページで設定されるプライマリIPアドレスとバックアップIPアドレスには、次のように複数の用途があります。

・ 各装置の固有の管理アドレス (すべての物理インターフェース上でサポートされている) として使用

・ アイドル状態の装置とSonicWALLライセンス サーバの間のライセンスの同期用

・ 論理監視中に送出されるプローブPingの送信元IPアドレス

HAペアの両方の装置に一意の管理IPアドレスを設定すると、各装置に個別にログインして管理タスクを行うことができます。管理IPアドレス宛に送信された管理目的ではないトラフィックは無視されます。プライマリSonicWALLセキュリティ装置およびバックアップSonicWALLセキュリティ装置の一意のLAN IPアドレスは、アクティブ ゲートウェイとして機能することはできません。内部LANに接続されたすべてのシステムは、ゲートウェイとして仮想LAN IPアドレスを使用する必要があります。

バックアップ/アイドル装置の管理IPアドレスを使って、SonicWALLライセンス サーバとライセンスを同期できます。このサーバは、HAペア単位ではなく装置単位でライセンスを管理します。HAの関連付けを作成する前にバックアップ装置がMySonicWALLで登録されていた場合でも、管理IPアドレスからバックアップ装置にアクセスしているときは、SonicWALLサーバに接続する場合に「システム > ライセンス」ページ上のリンクを使用する必要があります。

論理監視の使用時には、指定された論理精査IP アドレスを送信先としたPingが、HAペアのプライマリおよびバックアップのSonicWALLから実行されます。「プライマリIPアドレス」または「バックアップIPアドレス」のフィールドに設定されたIPアドレスは、Pingの送信元IPアドレスとして使用されます。両方が送信先へのPingに成功した場合、フェイルオーバーは発生しません。両方が送信先へのPingに失敗した場合は、SonicWALLではなく送信先に問題があると見なし、フェイルオーバーは発生しません。しかし、一方のSonicWALLが送信先へのPingに成功し、もう一方が失敗した場合は、Pingに成功したほうのSonicWALLへのフェイルオーバーが行われます。

プライマリ装置で行った「高可用性 > 監視」ページの設定タスクは、バックアップ装置に自動的に同期されます。

固有のLAN管理IPアドレスを設定し、物理/論理インターフェース監視を設定するには、以下の手順に従います。

論理監視が正しく機能できるよう、「プライマリIPアドレス」および「バックアップIPアドレス」のフィールドに、X0などのLANインターフェース上の個別のIPアドレスを設定する必要があります。

「高可用性 > 詳細設定」ページで「仮想MACを有効にする」チェックボックスを選択すると、SonicOSファームウェアによってすべてのインターフェースに仮想MACアドレスが自動的に生成されます。SonicOSファームウェアによって仮想MACアドレスが生成されるため、設定エラーは発生しなくなり、仮想MACアドレスの一意性が確保され、競合が防止されます。

設定の同期と接続の確認

プライマリSonicWALLセキュリティ装置で高可用性機能の設定を完了して「適用」ボタンを選択すると、自動的にプライマリ装置とバックアップ装置の間で設定内容の同期が取られ、バックアップ装置の再起動が行われます。この場合、「設定の同期」ボタンを選択する必要はありません。

その後で「設定の同期」を選択すると、完全に手動での同期を改めて開始することになり、設定の同期後にバックアップ装置の再起動が行われます。管理インターフェース ページの下部に、「HA Peerファイアウォールが更新されました」というメッセージが表示されます。プライマリ装置による定期的な同期 (手動ではなく自動) は増分同期であり、バックアップ装置の再起動は行われません。

既定では、「証明書/キーを含める」の設定が有効になっています。この設定により、証明書、CRL、および関連する設定 (CRL自動インポートURLやOCSPの設定など) がプライマリ装置とバックアップ装置の間で同期されます。ローカル証明書をバックアップ装置にコピーすると、関連する秘密鍵もコピーされます。通常、プライマリ装置とバックアップ装置の間の接続は保護されているため、普通はこれがセキュリティ上の問題になることはありません。

プライマリおよびバックアップのSonicWALLセキュリティ装置が正常に機能していることを確認するため、数分待ってから、プライマリSonicWALL機器の電源を切ってください。バックアップSonicWALLセキュリティ装置が直ちに処理を引き継ぎます。

管理ワークステーションから、パブリック インターネット上のサイトにアクセスすることで、バックアップSonicWALLを介した接続をテストします。バックアップSonicWALLがアクティブになっているときは、IPアドレスやイーサネットMACアドレスなど、プライマリの識別情報がすべて引き継がれることに注意してください。

バックアップSonicWALLの固有のLAN IPアドレスにログインします。管理インターフェースの右上隅には「ログイン先 バックアップSonicWALL 状況 (緑色の丸) 動作」と表示されます。プライマリ装置とのライセンスの同期が完了していない場合は、「システム > ライセンス」ページに移動し、そのSonicWALLセキュリティ装置をmysonicwall.comで登録します。これにより、SonicWALLライセンス サーバがライセンスの同期を実行できます。

プライマリSonicWALLの電源を再び入れ、数分待った後、管理インターフェースにログインします。同様に、管理インターフェースの右上隅には「ログイン先 プライマリSonicWALL 状況 (緑色の丸) 動作」と表示されます。

監視インターフェース機能を使用している場合は、監視されている各リンクを切断して、すべてが正常に動作していることを確認します。

正常な高可用性機能の同期はログに記録されず、失敗のみが記録されます。

強制的な移行

状況によっては、アクティブなSonicWALLからアイドル装置への強制的な移行が必要になる場合があります。例えば、「先制 モード」が有効になっていない状態で障害発生後にプライマリSonicWALLを強制的に再びアクティブにする場合や、プライマリSonicWALLの予防保守を行うためにバックアップSonicWALLを強制的にアクティブにする場合などです。

このような移行を行うには、現在アクティブになっているSonicWALLからのハートビートを中断する必要があります。そのためには、アクティブなSonicWALLのLANポートを切断するか、現在アクティブになっている装置の電源を切るか、あるいはウェブ管理インターフェースからアクティブな装置を再起動します。いずれの場合も、アクティブなSonicWALLからのハートビートが中断され、それまでアイドル状態だった装置がアクティブになります。

アクティブなSonicWALLを再起動するには、プライマリSonicWALLのLAN IPアドレスにログインし、ブラウザ ウィンドウの左側にある「システム」を選択し、ウィンドウ上部の「再起動」を選択します。

「SonicWALLの再起動」を選択し、「はい」を選択して再起動を承認します。アクティブなSonicWALLが再起動すると、高可用性ペアの他方のSonicWALLが動作を引き継ぎます。

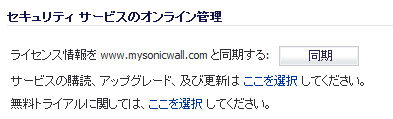

SonicWALLセキュリティ装置へのライセンスの適用

SonicWALLセキュリティ装置がインターネットにアクセスできる場合、管理者は高可用性ペアの各装置で管理IPアドレスにログインし、SonicOS管理インターフェースを使用して装置を個別に登録する必要があります。これにより、バックアップ装置がSonicWALLライセンス サーバと同期され、関連付けられたプライマリ装置とライセンスを共有できるようになります。また、インターネットにアクセスできない装置があるHAペアについてもライセンスを同期する方法があります。

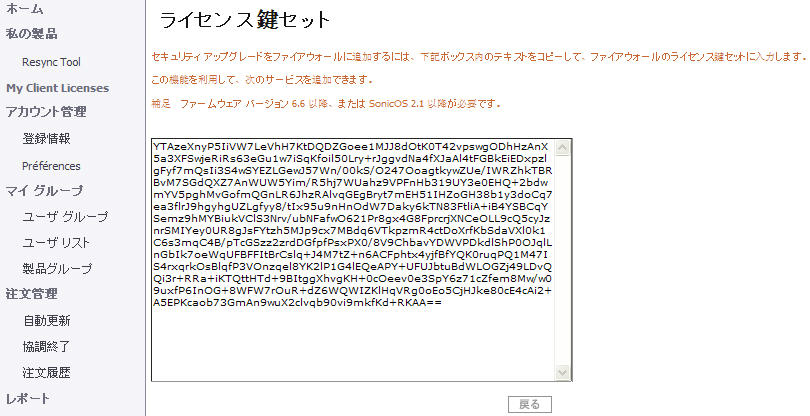

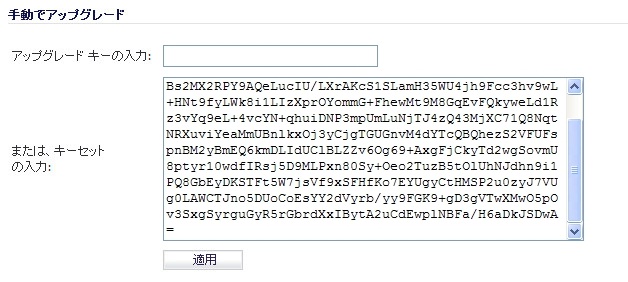

ネットワーク ポリシーの制約によりSonicWALLライセンス サーバとの常時通信が許可されない場合は、ライセンス キーセットを使用してセキュリティ サービス ライセンスを装置に手動で適用することができます。

MySonicWALLでSonicWALLセキュリティ装置を登録すると、その装置用のライセンス キーセットが生成されます。新しいセキュリティ サービス ライセンスを追加する場合、キーセットが更新されます。ただし、このライセンスを装置に登録するまで、装置でライセンスを取得したサービスを実行することはできません。

装置にライセンスを適用するには、以下のいずれかの手順を行います。

SonicOSユーザ インターフェースでのライセンスの有効化

このセクションの手順に従うことで、SonicOSユーザ インターフェースを使用してライセンスを有効化することができます。設定の手続きは、高可用性ペアの各装置で個々のLAN管理IPアドレスにログインして行います。個々のIPアドレスを設定する方法については、「高可用性 > 監視」 を参照してください。

MySonicWALLからのライセンス キーセットのコピー

このセクションの手順に従ってMySonicWALLでライセンス キーセットを表示し、これをSonicWALLセキュリティ装置にコピーすることができます。設定の手続きは、高可用性ペアの各装置で個々のLAN管理IPアドレスにログインして行います。個々のIPアドレスを設定する方法については、「高可用性 > 監視」 を参照してください。

この文字列が、手順 3で選択したSonicWALLセキュリティ装置のライセンス キーセットです。

高可用性状況の確認

SonicOS Enhanced管理インターフェースを使って高可用性状況を表示する方法が複数あります。以下のセクションを参照してください。

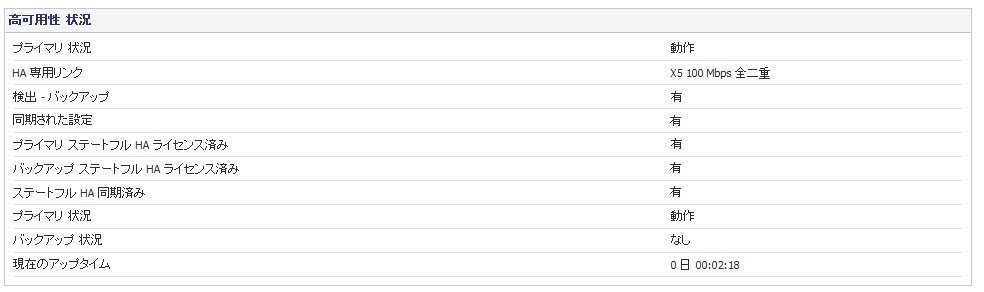

「高可用性機能状況」テーブルの表示

「高可用性 > 設定」ページの「高可用性機能状況」テーブルには、HAペアの現在の状況が表示されます。プライマリSonicWALLがアクティブの場合は、テーブルの1行目でプライマリSonicWALLが現在アクティブであることが示されます。

バックアップSonicWALLの一意のLAN IPアドレスにログインすることで、バックアップSonicWALLの状況を確認することもできます。プライマリSonicWALLが正常に動作している場合は、バックアップSonicWALLが現在アイドルであるという状況が示されます。バックアップがプライマリを引き継ぐと、バックアップが現在アクティブであることが状況テーブルに示されます。

プライマリSonicWALLで障害が発生した場合は、プライマリSonicWALLの仮想LAN IPアドレスまたはバックアップSonicWALLのLAN IPアドレスで、バックアップSonicWALLの管理インターフェースにアクセスできます。障害の後で再起動したプライマリSonicWALLには、「高可用性 > 監視」ページで作成した一意のIPアドレスでアクセスできます。先制 モードが有効になっている場合は、プライマリSonicWALLがアクティブなファイアウォールになり、バックアップファイアウォールはアイドル状態に戻ります。

このテーブルには、以下の情報が表示されます。

・ プライマリ状況 -バックアップ装置上では、「バックアップ 状況」というフィールドになります。以下の値をとります。

・ アクティブ - この装置がアクティブ状態にあることを示します。

・ アイドル - この装置がアイドル状態にあることを示します。

・ 無効 - この装置の管理インターフェースで高可用性機能が有効になっていないことを示します。

・ 不安定 - HAは有効になっているが、装置がアクティブ状態とアイドル状態のどちらでもないことを示します。

・ HA専用リンク - 2台のNSA E-Class装置が専用のHAインターフェースによって接続されている場合に、HAリンクのポート、速度、通信方式の設定を示します (例:HA 1000 Mbps 全二重)。専用のHAインターフェースを持たないSonicWALL NSA装置では、このフィールドにHAではなく、指定されているインターフェースがX5のように表示されます。HAインターフェースが接続されていない、またはリンクがダウンしている場合は、このフィールドに「X5リンクなし」という形で状況が表示されます。高可用性機能が有効になっていない場合は、「無効」と表示されます。

・ 検出 - バックアップ - プライマリ装置によってバックアップ装置が検出された場合は「有」、HAリンクが存在しないかバックアップ装置が再起動中の場合は「無」と表示されます。バックアップ装置で表示した場合、このフィールドの名前は「検出 - プライマリ」です。バックアップ装置によってプライマリ装置が検出された場合は「有」と表示され、HAリンクが存在しないか、プライマリ装置が再起動中の場合は「無」と表示されます。

・ 同期された設定 - 2台の装置間で設定が同期されているかどうかを示します。ここでいう設定には、NATポリシー、ルート、ユーザ アカウントなど、システム設定情報を構成するすべての設定が含まれます。「有」または「無」のどちらかの値をとります。

・ プライマリステートフルHAライセンス済み - プライマリ装置にステートフルHAのライセンスがあるかどうかを示します。「有」または「無」のどちらかの値をとります。

・ バックアップステートフルHAライセンス済み - バックアップ装置にステートフルHAのライセンスがあるかどうかを示します。「有」または「無」のどちらかの値をとります。ステートフルHAライセンスはプライマリ装置と共有されますが、SonicWALLライセンス サーバとの同期を行うには、バックアップ装置のLAN管理IPアドレスへのログイン中にmysonicwall.comにアクセスする必要があります。

・ ステートフルHA同期済み - アイドル状態の装置とアクティブな装置がお互いに相手を検出した際に、前者が後者の初期状態 (TCPセッション、VPNトンネル) と同期されているかどうかを示します。「有」または「無」のどちらかの値をとります。「無」となっていても、初期状態に関するステートフル同期処理が進行中の場合があります。また、ステートフルHAが有効でない場合やどちらかの装置でライセンスされていない場合にも、「無」と表示されます。

・ プライマリ状況 - プライマリ装置のHAペアのメンバーとしての現在の状態を示します。「プライマリ 状況」フィールドは、プライマリ装置とバックアップ装置の双方に表示されます。次の値をとります。

・ アクティブ (ACTIVE) - アイドル状態の装置宛ての管理/監視/ライセンス用のトラフィックを除くすべてのネットワーク トラフィックがプライマリ装置によって処理されていることを示します。

・ アイドル (IDLE) - プライマリ装置がパッシブな状態にあり、フェイルオーバー時に動作を引き継ぐ準備ができていることを示します。

・ 選択 (ELECTION) - プライマリ装置とバックアップ装置の間でどちらがアクティブな装置になるかのネゴシエーションが行われていることを示します。

・ 同期 (SYNC) - プライマリ装置が設定またはファームウェアの同期をバックアップ装置に対して行っていることを示します。

・ エラー (ERROR) - プライマリ装置がエラーの状態になっていることを示します。

・ 再起動 (REBOOT) - プライマリ装置が再起動中であることを示します。

・ なし (NONE) - プライマリ装置に表示される「なし (NONE)」は、 HAがプライマリ装置で有効になっていないことを示します。バックアップ装置に表示される「なし (NONE)」は、 バックアップ装置がプライマリ装置からのハートビートを受信していないことを示します。

・ バックアップ状況 - バックアップ装置のHAペアのメンバーとしての現在の状態を示します。「バックアップ 状況」フィールドは、プライマリ装置とバックアップ装置の双方に表示されます。次の値をとります。

・ アクティブ (ACTIVE) - アイドル状態の装置宛ての管理/監視/ライセンス用のトラフィックを除くすべてのネットワーク トラフィックがバックアップ装置によって処理されていることを示します。

・ アイドル (IDLE) - バックアップ装置がパッシブな状態にあり、フェイルオーバー時に動作を引き継ぐ準備ができていることを示します。

・ 選択 (ELECTION) - バックアップ装置とプライマリ装置の間でどちらがアクティブな装置になるかのネゴシエーションが行われていることを示します。

・ 同期 (SYNC) - バックアップ装置が設定またはファームウェアの同期をプライマリ装置に対して行っていることを示します。

・ エラー (ERROR) - バックアップ装置がエラーの状態になっていることを示します。

・ 再起動 (REBOOT) - バックアップ装置が再起動中であることを示します。

・ なし (NONE) - バックアップ装置に表示される「なし (NONE)」は、HAがバックアップ装置で有効になっていないことを示します。プライマリ装置に表示される「なし (NONE)」は、 プライマリ装置がバックアップ装置からのハートビートを受信していないことを示します。

・ アクティブ アップ タイム - 現時点でアクティブなファイアウォールがアクティブな状態になってからの経過時間を示します。この行は、高可用性機能が有効になっているときにのみ表示されます。プライマリSonicWALLで障害が発生した場合は、バックアップSonicWALLがプライマリSonicWALLのLANとWANのIPアドレスを引き継ぎます。高可用性ペアの状況を確認する主な方法としては、 「高可用性状況」ウィンドウ、電子メール警告、および「ログ」の3つがあります。以下ではこれらの方法について説明します。

・ 「高可用性状況」 - アクティブなSonicWALLを判別する方法の1つは、「高可用性 > 設定」ページで高可用性機能の設定状況インジケータを確認することです。プライマリSonicWALLがアクティブな場合は、ページの1行目でプライマリSonicWALLが現在アクティブであることが示されます。バックアップSonicWALLのLAN IPアドレスにログインすることで、バックアップSonicWALLの状況を確認することもできます。プライマリSonicWALLが正常に動作している場合は、バックアップSonicWALLが現在アイドルであるという状況が示されます。バックアップがプライマリから動作を引き継いだ場合、バックアップが現在アクティブであることが示されます。プライマリSonicWALLで障害が発生した場合は、プライマリSonicWALLのLAN IPアドレスまたはバックアップSonicWALLのLAN IPアドレスで、バックアップSonicWALLの管理インターフェースにアクセスできます。障害の後で再起動したプライマリSonicWALLには、設定の際に作成する3番目のIPアドレスでアクセスできます。先制 モードが有効になっている場合は、プライマリSonicWALLがアクティブなファイアウォールになり、バックアップファイアウォールはアイドル状態に戻ります。

高可用性状況に関する電子メール警告の受信

電子メール警告を送信するようにプライマリSonicWALLを設定してある場合は、高可用性ペアの状況に変化があると、警告電子メールを受け取ります。例えば、障害の後でバックアップSonicWALLがプライマリを引き継ぐと、バックアップがアイドルからアクティブに移行したことを示す電子メール警告が送信されます。その障害の後でプライマリSonicWALLが動作を再開し、「先制 モード」が有効になっていると、プライマリSonicWALLが引き継ぎ、プライマリがバックアップを引き継いだことを示す別の電子メール警告が管理者に送信されます。

ログ内の高可用性イベントの表示

SonicWALLにはイベント ログもあり、他の状況メッセージやセキュリティ脅威の可能性に加えて、高可用性機能のイベントが表示されます。このログは、SonicOS管理インターフェースを使用して表示することも、管理者の電子メール アドレスに自動的に送信することもできます。SonicWALLのログを表示するには、管理インターフェースの左側にあるナビゲーション ペインの「ログ」を選択します。

アクティブ/アクティブUTM機能の設定の確認

このセクションでは、アクティブ/アクティブUTM機能の正しい設定を確認する2つの方法と、アイドル装置が寄与していないという印象を与える可能性がある2つの“偽陰性”について説明します。

以下を参照してください。

・ 「ログ」

両方の装置上のCPUアクティビティの比較

ステートフルHAペアでアクティブ/アクティブUTM機能を有効にしたら、両方の装置上のCPU使用率の変化を監視することができます。CPUアクティビティはアクティブ装置で低下し、アイドル装置で上昇します。

CPUアクティビティを表示および比較するには、以下の手順を実行します。

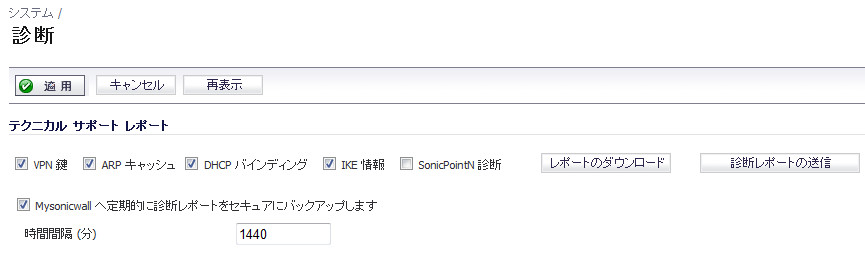

TSRの追加パラメータ

「システム > 診断」ページでテクニカル サポート レポートを生成することによって、ステートフルHAペアにアクティブ/アクティブUTM機能が正しく設定されているかどうか判断できます。以下の設定パラメータが、テクニカル サポート レポートに正しい値で表示されるはずです。

・ アクティブ/アクティブUTMを有効にする

・ HAデータ インターフェース設定

この場合、TSRを生成するには、以下の手順を実行します。

DPI UTMの一致に対する応答

ネットワーク トラフィック内にDPI UTMの一致が見つかった場合、応答またはアクションは、常にアクティブ/アクティブUTM機能が動作しているステートフルHAペアのアクティブ装置から送信されます。これは、すべての処理がアクティブ装置で実行されたことを示すわけではないことに注意してください。

精密パケット検査によって、ウィルスの添付ファイル、IPSシグネチャ、アプリケーション ファイアウォール ポリシー、および他の破壊工作ソフトウェアに一致するネットワーク トラフィックが検出されます。一致が検出されると、SonicOSは、パケットの破棄やTCP接続のリセットなどのアクションを実行します。

DPI一致アクションの中には、追加のTCPパケットを既存のストリームに注入するものもあります。例えば、SMTPセッションがウィルスの添付ファイルを搬送している場合、SonicOSはそのSMTPクライアントに対して“552”エラー応答コードと、“電子メールの添付ファイルにウィルスが含まれています”というメッセージを送信します。このエラー応答コードに続いてTCPがリセットされ、接続が終了されます。

このような追加TCPパケットは、アイドル ファイアウォール上でのDPI UTM処理の結果として生成されます。生成されたパケットはHAデータ インターフェースを介してアクティブ ファイアウォールに送信され、アクティブ ファイアウォール上で処理が行われたかのように、アクティブ ファイアウォールから送出されます。これによって、シームレスな動作が保証され、DPI UTM処理がアクティブ ファイアウォール上で行われたかのように見えます。

ログ

アイドル ファイアウォール上でDPI UTM処理が行われた結果、前述のようなDPI一致アクションが発生した場合、アクションは、一致アクションを検出したアイドル装置ではなく、ステートフルHAペアのアクティブ装置に記録されます。これは、すべての処理がアクティブ装置で実行されたことを示すわけではありません。