第22章 NATポリシーの設定

ネットワーク > NATポリシー

この章は、次のセクションで構成されています。

SonicOS のネットワーク アドレス変換 (NAT) エンジンでは、送受信トラフィックに関して、きめ細かなNATポリシーを定義できます。SonicWALLセキュリティ装置の既定の設定では、X0インターフェースに接続されたすべてのシステムに対してX1インターフェースのIPアドレスを使用する多対1のNATの実行を許可するNATポリシーが事前設定されており、また、トラフィックがその他のインターフェース間を転送される場合にはNATを行わないポリシーが設定されています。この章では、最も一般的なNATポリシーの設定方法について説明します。

NATポリシーの使い方については、IPパケットの構築から説明します。各パケットにはアドレッシング情報が含まれており、それによって、パケットが送信先に到達することと、送信先が要求元に対して応答を返すことが可能になっています。パケットには (その他の情報とともに)、要求元のIPアドレス、要求元のプロトコル情報、および送信先のIPアドレスが格納されています。SonicOS のNATポリシー エンジンは、パケット内のNATに関連する部分を検査したり、送信トラフィックだけでなく受信トラフィックの指定されたフィールドの情報を動的に書き換えたりすることができます。

SonicOS が動作しているSonicWALLセキュリティ装置には最大512個のNATポリシーを追加できるので、必要に応じて粒度の細かなポリシーを設定することができます。また、同じオブジェクトを対象とする複数のNATポリシーを作成することも可能です。これにより、例えば、内部サーバがTelnetサーバにアクセスする際には特定の1つのIPアドレスを使用して、その他のすべてのプロトコルの通信にはまったく別のIPアドレスを使用するように指定することもできます。SonicOS のNATエンジンは受信ポート転送をサポートしているため、SonicWALLセキュリティ装置のWAN IPアドレスから複数の内部サーバを隠蔽することができます。NATポリシーは粒度が細かくなればなるほど優先順位が高くなります。

NATポリシー テーブル

「NATポリシー」テーブルでは、「ユーザ定義ポリシー」、「既定のポリシー」、「すべてのポリシー」の3種類の表示方法で定義済みのNATポリシーを表示できます。

NATポリシーのエントリのナビゲートと並べ替え

「NATポリシー」テーブルに表示されるルート ポリシーの種類は、「表示するポリシー」メニューのいずれかの表示設定を選択することによって変更できます。「すべてのポリシー」を選択すると、ユーザー定義ポリシーおよび既定のポリシーを含むすべてのルーティング ポリシーが表示されます。初期状態で、「表示するポリシー」メニューの「すべてのポリシー」を選択すると、「ルート ポリシー」テーブルには既定のポリシーのみが表示されます。

「NATポリシー」テーブルでは、多数のVPNポリシーを簡単に閲覧できるようにページ付けがされています。「ルート ポリシー」テーブルの右上にあるナビゲーション コントロール バーを使用して、「ルート ポリシー」テーブルにリストされた多数のVPNポリシーを参照できます。ナビゲーション コントロール バーには4つのボタンがあります。左端のボタンは、テーブルの最初のページを表示します。右端のボタンは、最後のページを表示します。内側の左矢印ボタンと右矢印で、それぞれ前または次のページに移動します。

「表示範囲」フィールドにポリシー番号 (「#」列に記載されている番号) を入力することにより、特定のVPNポリシーに移動できます。既定のテーブル設定では、ページあたり50個のエントリが表示されます。この既定のテーブル エントリ数は、「システム > 管理」ページで変更できます。

テーブルのエントリを並べ替えるには、列見出しを選択します。エントリは昇順または降順で並べ替えられます。列エントリの右側にある矢印が、並べ替え状況を示します。下向きの矢印は昇順を意味します。上向きの矢印は降順を示します。

「NATポリシー」テーブルの「設定」列にあるコメント アイコンの上にポインタを移動すると、「NATポリシーの追加」ウィンドウの「コメント」フィールドに入力したコメントが表示されます。

「NATポリシー」テーブルの「設定」列にある統計アイコンの上にポインタを移動すると、NATポリシーのトラフィック統計情報が表示されます。

削除アイコン ![]() を選択すると、NATポリシー エントリが削除されます。このアイコンが淡色表示である場合、そのNATポリシーは既定のエントリなので削除できません。

を選択すると、NATポリシー エントリが削除されます。このアイコンが淡色表示である場合、そのNATポリシーは既定のエントリなので削除できません。

NATポリシーの設定

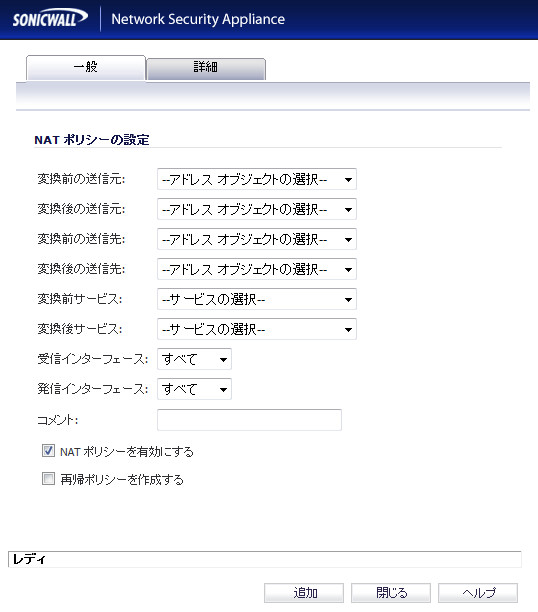

以下では、NATポリシー エントリの作成に使用される「NATポリシーの追加」または「NATポリシーの編集」ウィンドウの設定項目について説明します。

新しいNATポリシーを作成する場合は、「ネットワーク > NATポリシー」ページの「追加」ボタンを選択して、「NATポリシーの追加」ウィンドウを表示します。NATポリシーを編集する場合は、編集するNATポリシーの「設定」列にある編集アイコンを選択して、「NATポリシーの編集」ウィンドウを表示します。

・ 変換前の送信元: このドロップダウン メニューの設定は、SonicWALLセキュリティ装置を通過するパケット (インターフェース間を転送されるパケットや、VPNトンネルに入る/から出るパケット) の送信元のIPアドレスを識別するために使用されます。ユーザはSonicOS の既定のアドレス オブジェクトを使用するか、または独自のアドレス オブジェクトを作成することができます。エントリとして指定できるのは、単一のホストのエントリ、アドレス範囲、またはIPサブネットです。

・ 変換後の送信元: このドロップダウン メニューでは、「変換前の送信元」で指定した送信元からのパケットがSonicWALLセキュリティ装置から送出される際に (別のインターフェースに転送されるときや、VPNトンネルに入る/から出るときに)、その送信元をどのアドレスに変換するかを設定します。ユーザはSonicOS の既定のアドレス オブジェクトを使用するか、または独自のアドレス オブジェクト エントリを作成することができます。エントリとして指定できるのは、単一のホストのエントリ、アドレス範囲、またはIPサブネットです。

・ 変換前の送信先: このドロップダウン メニューの設定は、SonicWALLセキュリティ装置を通過するパケット (インターフェース間を転送されるパケットや、VPNトンネルに入る/から出るパケット) の送信先のIPアドレスを識別するために使用されます。発信NATではパケットの送信先は変更されず、送信元のみが変更されるので、発信NATポリシーの作成時には、通常、このエントリは「すべて」に設定します。ただし、これらのアドレス オブジェクトのエントリとして、単一のホストのエントリ、アドレス範囲、またはIPサブネットを指定することもできます。

・ 変換後の送信先: このドロップダウン メニューでは、「変換前の送信先」で指定した送信先へのパケットがSonicWALLセキュリティ装置から送出される際に (別のインターフェースに転送されるときや、VPNトンネルに入る/から出るときに)、その送信先をどのアドレスに変換するかを設定します。発信NATではパケットの送信先は変更されず、送信元のみが変更されるので、発信NATポリシーの作成時には、通常、このエントリは「オリジナル」に設定します。ただし、これらのアドレス オブジェクトのエントリとして、単一のホストのエントリ、アドレス範囲、またはIPサブネットを指定することもできます。

・ 変換前サービス: このドロップダウン メニューの設定は、SonicWALLセキュリティ装置を通過するパケット (インターフェース間を転送されるパケットや、VPNトンネルに入る/から出るパケット) のIPサービスを識別するために使用されます。ユーザはSonicWALLの既定のサービスを使用するか、または独自のエントリを作成することができます。多くの場合、NATポリシーでは送信元または送信先のIPアドレスのみを変更するので、このフィールドは「すべて」に設定します。

・ 変換後サービス: このドロップダウン メニューでは、「変換前サービス」で指定したサービスのパケットがSonicWALLセキュリティ装置から送出される際に (別のインターフェースに転送されるときや、VPNトンネルに入る/から出るときに)、そのサービスをどのサービスに変換するかを設定します。ユーザはSonicWALLセキュリティ装置の既定のサービスを使用するか、または独自のエントリを作成することができます。多くの場合、NATポリシーでは送信元または送信先のIPアドレスのみを変更するので、このフィールドは「オリジナル」に設定します。

・ 受信インターフェース: このドロップダウン メニューの設定は、パケットのエントリ インターフェースを指定するために使用されます。VPNトンネルは実際のインターフェースではないので、VPNを扱う場合は、通常、「すべて」に設定します。

・ 発信インターフェース: このドロップダウン メニューは、NATポリシーを適用したパケットを送出するインターフェースを指定するために使用されます。このフィールドは主に、どのWANインターフェースに変換を適用するかを指定するために使用されます。このフィールドの設定は、NATポリシーのさまざまなフィールドの中でも特に混乱しやすいので注意してください。VPNトンネルは実際のインターフェースではないので、VPNを扱う場合は、通常、「すべて」に設定します。また、この章のNATポリシーに関する質問のセクションに記載されているように、送信先をパブリックIPアドレスからプライベートIPアドレスに再割付する受信1-2-1 NATポリシーの作成時には、このフィールドを「すべて」に設定する必要があります。

・ コメント: このフィールドはNATポリシー エントリの説明を記述するために使用できます。フィールドに入力できるのは32文字までです。保存後に、「ネットワーク > NATポリシー」メイン ページでNATポリシー エントリの隣の吹き出し上にマウスを移動すると、ここで指定したコメントが表示されます。マウスが吹き出し上にある間は、ユーザーのコメントがポップアップ ウィンドウに表示されます。

・ NATポリシーを有効にする: 既定では、このボックスがオンになっています。これは、新しいNATポリシーが保存された瞬間に有効になることを意味しています。NATポリシー エントリを作成しても、すぐに有効にしないようにするには、このボックスをオフにします。

・ 再帰ポリシーを作成する: このチェックボックスをオンにすると、「NATポリシーの追加」ウィンドウで定義したNATポリシーに対応するミラーの発信または受信NATポリシーが自動的に作成されます。

NATポリシーに関する質問

なぜ受信1-2-1 NATポリシーの送信先インターフェースとして「すべて」を指定する必要があるのでしょうか。

他の種類のNATポリシーが送信先インターフェースを指定するように要求していることを考えると、直観に反するように思われますが、これは必要なことです。SonicWALLセキュリティ装置では、NATポリシーの調査中にこのフィールドを使用し、受信するパケットについて検証しますが、送信先インターフェースとしてLANなどの内部インターフェースが設定されていると、SonicWALLセキュリティ装置はその時点ではパケットがLANに対して送信されていることを認識していないため、調査は失敗します。SonicWALLセキュリティ装置は、NATポリシーの調査を実行して初めて、パケットがLANに対して送信されていることを認識します。SonicWALLセキュリティ装置がNATポリシーの調査を実行する瞬間には、NATパブリック アドレスのルート調査が行われることによりパブリック インターフェースが返されるので、パケットはWANからWANに向かって (送信先のパブリック インターフェースに向かって) 進んでいるように見えます。

手動でNATポリシーの順序を決めることはできますか。

いいえ、SonicWALLセキュリティ装置では、ルールの粒度に応じて自動的に順序が決まります。これは、ポリシーが既存のポリシーよりも高い粒度を持っている場合、同じオブジェクトについてNATポリシー エントリを作成できることを意味しています。例えば、すべてのLANシステムをWAN IPアドレスに変換するNATポリシーを最初に作成した場合は、その後で、そのLAN上の特定のシステムで異なるIPアドレスを使用するように指定するポリシーを作成したり、HTTPの使用時に特定のシステムで別のIPアドレスを使用することを指定するポリシーを作成したりすることが可能です。

同じオブジェクトに複数のNATポリシーを設定することは可能ですか。

可能です - 上記のセクションをご覧ください。

NATの“システム ポリシー”とは何ですか。

「ネットワーク > NATポリシー」ページにある「システム ポリシー」のラベルの付いたラジオ ボタンに注目してください。このラジオ ボタンを選択すると、「NATポリシー」ページにはSonicWALLセキュリティ装置で自動的に作成された既定のNATポリシーがすべて表示されます。これらのポリシーはSonicWALLセキュリティ装置が正常に動作するために必要な既定の設定であり、削除できません。このため、ユーザ作成のNATポリシーを容易に閲覧できるように、既定のポリシーは独自のセクションに一覧表示されます。ユーザ作成のNATポリシーを既定のNATポリシーとともに表示したい場合は、「すべてのポリシー」ラジオ ボタンを選択してください。

VPNトラフィックを対象とするNATポリシーを作成できますか。

はい、SonicOS ファームウェアで実行されるSonicWALLセキュリティ ポリシーをVPNトンネルの両側に設定できる場合には可能です。VPNトンネルに入るトラフィックとトンネルから出るトラフィックに対してNATを実行する方法については、TechNote「SonicOS NAT VPN Overlap」を参照してください。このTechNoteは、〈http://www.sonicwall.com/us/Support.html〉 で入手できます。.

なぜ1-2-1トラフィックには2つのポリシーを作成する必要があるのですか。

新しいNATエンジンでは、2つのポリシーを作成する必要があります。パブリックIPアドレスを送信先とする着信要求 (こちらから開始したのではない着信) を送信先のプライベートIPアドレスに到達させるための1つのポリシーと、(こちらから開始した発信の) 送信元プライベートIPアドレスを送信元パブリックIPアドレスに再割付するためのもう1つのポリシーを作成してください。少し手間がかかりますが、これにより高い柔軟性を実現できます。

NAT負荷分散の概要

このセクションでは、NAT負荷分散機能について概説します。このセクションは、次のサブセクションから構成されています。

・ 「注意」

ネットワーク アドレス変換 (NAT) と負荷分散 (LB) の機能を組み合わせると、受信トラフィックの負荷を複数の類似したネットワーク リソースに分散することができます。SonicWALLセキュリティ装置はWAN ISP間で負荷分散を図る機能 (WAN ISP&LB) も備えていますが、NATによる負荷分散 (NAT LB) をそれと混同しないでください。これらの機能は両方を組み合わせて使用することも可能ですが、WAN ISP&LBは送信トラフィックを2つのISP接続に分散するために使用され、NAT LBは主として受信トラフィックを分散するために使用されます。

負荷分散は、トラフィックを複数の類似したネットワーク リソースに振り分けることによって、単一のサーバに過大な負荷がかかることを防ぎ、信頼性と冗長性の向上に貢献します。また、1つのサーバが使用できない状態になった場合でも、トラフィックは使用可能なリソースに転送されるため、システム稼働時間の最大化が実現されます。

ここでは、パブリック インターネットのシステムから、1つまたは複数の内部システム (ウェブ サーバ、FTPサーバ、SonicWALL SSL-VPN装置など) に割り当てられた仮想IP (VIP) へのアクセスを可能にするために必要なNAT、負荷分散、健全性チェック、ログ記録、およびファイアウォール ルールの設定方法について詳しく説明します。対象のポートがSonicWALL自体では使用されていない場合、この仮想IPは、SonicWALLとは無関係に設定されているものや、共有で使用されているものでも問題ありません。

SonicOS ファームウェア バージョン4.0以降に搭載されている負荷分散機能は、それほど高度なものではありませんが、多くのユーザのネットワーク配備の要件を十分に満たす能力を備えています。ただし、さらに粒度の細かい負荷分散や恒久性、および健全性チェックのメカニズムが必要な場合は、サードパーティ製の専用の負荷分散装置を使用することをお勧めします (価格は機器1台あたりUS$4,000~25,000程度です)。

NAT負荷分散のメカニズム

NAT負荷分散の設定は、NATポリシーの「詳細」タブで行います。

SonicOSでは、以下のNAT方式を使用できます。

・ スティッキーIP - 送信元IPは、(その接続先が接続可能な状態であるならば) 常に同じ送信先IPに接続されます。この方式は、ウェブ アプリケーション、ウェブ フォーム、ショッピング カート アプリケーションなど、接続の恒久性が要求される公開ホストのサイトに最適です。これは既定のメカニズムであり、ほとんどの配備環境では、この方式を使用することをお勧めします。

・ ラウンド ロビン - 送信元IPは、循環的な順序で、動作中の負荷分散対象の各リソースに順に振り分けられます。この方式は、恒久性が要求されない状況で負荷を均等に分散したい場合に最適です。

・ ブロック再割付/対称再割付 - この2つの方式は、送信元IP/ネットワークが既知のとき (特定のサブネットからのトラフィックの変換方法を精密に制御したい場合など) に有用です。

・ ランダム分散 - 送信元IPは、各送信先IPにランダムに接続されます。この方式は、トラフィックを対象の内部リソース全体に無作為に分散させたい場合に有用です。

・ NAT方式 - このドロップダウン メニューでは、スティッキーIP、ラウンド ロビン、ブロック再割付、対称再割付、ランダム分散の5つの負荷分散方式のいずれかを指定できます。通常は、スティッキーIPを選択することをお勧めします。

・ 監視を有効にする - このチェックボックスがオンの場合、SonicWALLは、2つの方法 (ICMP Pingによる単純な問い合わせによってリソースが動作中であるかを判断する方法と、TCPソケットが開いているかを問い合わせて、リソースが動作中であるかを判断する方法) のどちらかを使用して、負荷分散グループ内のアドレスの動作状態を監視します。この問い合わせは設定可能な一定の間隔で行われ、これにより、応答のないリソースへのトラフィックの振り分けの中止と、応答が復活した時点でのそのリソースの使用再開が可能になります。

どの方式のNAT負荷分散を使用すべきか

注意

・ NAT負荷分散機能を使用できるのは、SonicOS 4.0以降のみです。

・ 現時点で利用可能な健全性チェック メカニズムは2種類 (ICMP PingとTCPソケット オープン) のみです。

・ 現時点では、上位層の恒久性メカニズムは利用できません (スティッキーIPのみ使用可能)。

・ 現時点では、グループ内のすべてのサーバが応答しない場合に備えるための“Sorry-Server”メカニズムは利用できません。

・ 現時点では、“恒久性を備えたラウンド ロビン”メカニズムは利用できません。

・ 現時点では、“重み付きラウンド ロビン”メカニズムは利用できません。

・ 現時点では、リソースが過負荷になっていることを検出する手段は用意されていません。

・ SonicWALLセキュリティ装置では、負荷分散の対象として設定可能な内部リソースの数に制限はなく、監視可能なホストの数にも制限はありませんが、(リソースの数が25を超えるような) 非常に大規模な負荷分散グループを作成すると、パフォーマンスに影響が及ぶおそれがあります。

負荷分散アルゴリズムの詳細

このセクションでは、SonicWALLセキュリティ装置において、負荷分散アルゴリズムがどのように適用されるかを説明します。

・ ラウンド ロビン - 送信元IPを各送信先IPに交互に接続します。

・ ランダム分散 - 送信元IPを各送信先IPにランダムに接続します。

・ スティッキーIP - 送信元IPを常に同じ送信先IPに接続します。

・ ブロック再割付 - 送信元ネットワークを送信先プールのメンバー数に分割することによって、論理セグメントを作成します。

・ 対称再割付 - 送信元IPを送信先IPに割り付けます (例えば、10.1.1.10->192.168.60.10)。

スティッキーIPアルゴリズム

送信元IPをサーバ クラスタの台数で除算し、その剰余に応じて割付先のサーバを決定します。以下に、スティッキーIPアルゴリズムによる割付先決定処理の例を2つ示します。

192.168.0.2~192.168.0.4

変換後の送信先 = 10.50.165.0/30 (ネットワーク)

パケットの送信元IP = 192.168.0.2

192.168.0.2 = C0A80002 = 3232235522 = 11000000101010000000000000000010

(IP->16進->10進->2進)

スティッキーIP計算式 = パケットの送信元IP = 3232235522[剰余算]変換先サイズ = 2

= 3232235522[剰余算]2

= 0

(被乗数は2で割り切れる。剰余はなく、結果は0)

スティッキーIP計算式によって算出されたオフセットは0

送信先を10.50.165.1に再割付

192.168.0.2~192.168.0.4

変換後の送信先 = 10.50.165.1~10.50.165.3 (範囲)

パケットの送信元IP = 192.168.0.2

192.168.0.2 = C0A80002 = 3232235522 = 11000000101010000000000000000010

(IP->16進->10進->2進)

スティッキーIP計算式 = パケットの送信元IP = 3232235522[剰余算]変換先サイズ = 3

= 3232235522[剰余算]4

= 1077411840.6666667 - 1077411840

= 0.6666667 * 3

= 2

スティッキーIP計算式によって算出されたオフセットは2

送信先を10.50.165.3に再割付

NATポリシーの作成

NATポリシーを使用すると、送信元のIPアドレス、送信先のIPアドレス、および送信先サービスの一致する組み合わせに基づいてNAT (ネットワーク アドレス変換) を柔軟に制御できます。NATはポリシーに基づいて適用されるため、異なる種類のNATを同時に配備することができます。このセクションは、次のサブセクションから構成されています。

この章の説明では、NATポリシーの作成と有効化を示す例で以下のIPアドレスが使用されています。ここで示す例をお使いのIPアドレスと置き換えることにより、これらの例を使用して、ネットワークのNATポリシーを作成することができます。

・ 192.168.10.0/24 (インターフェースX0上のIPサブネット)

・ 67.115.118.64/27 (インターフェースX1上のIPサブネット)

・ 192.168.30.0/24 (インターフェースX2上のIPサブネット)

・ X0のIPアドレスは192.168.10.1

・ X1のIPアドレスは67.115.118.68

・ X2 “Sales”のIPアドレスは192.168.30.1

・ ウェブ サーバの“プライベート”アドレスは192.168.30.200

・ ウェブ サーバの“パブリック”アドレスは67.115.118.70

・ パブリックIP範囲のアドレスは67.115.118.71から67.115.118.74

多対1のNATポリシーの作成

多対1はSonicWALLセキュリティ装置で最も一般的なNATポリシーであり、アドレスのグループを単一のアドレスに変換することができます。ほとんどの場合、これは、内部“プライベート”IPサブネットを対象として、そこから送信されるすべての要求をSonicWALLセキュリティ装置のWANインターフェース (既定ではX1インターフェース) のIPアドレスからの要求に変換することを意味します。この変換を行うと、送信先からは、その要求の送信元が内部プライベートIPアドレスではなく、SonicWALLセキュリティ装置のWANインターフェースのIPアドレスであるかのように見えます。

このポリシーは容易にセットアップし有効にできます。管理インターフェースから「ネットワーク > NATポリシー」ページに進み、「追加」ボタンを選択します。ポリシーを追加するための「NATポリシーの追加」ウィンドウが表示されます。NATポリシーを作成してX2インターフェース上のすべてのシステムがSonicWALLセキュリティ装置のWANポートのIPアドレスを使用してトラフィックを開始できるようにするには、各ドロップダウン ボックスで以下の設定を選択します。

・ 変換前の送信元: X2サブネット

・ 変換後の送信元: WANプライマリIP

・ 変換前の送信先: すべて

・ 変換後の送信先: オリジナル

・ 変換前サービス: すべて

・ 変換後サービス: オリジナル

・ 受信インターフェース: X2

・ 発信インターフェース: X1

・ コメント: 簡単な説明を入力

・ NATポリシーを有効にする: 有効

・ 再帰ポリシーを作成する: 無効

設定が完了したら、「OK」ボタンを選択して、NATポリシーを有効な状態で追加します。このポリシーはSonicWALLセキュリティ装置の他のインターフェースの背後にあるサブネットで複製できます。それに必要な作業は、「変換前の送信元」をそのインターフェースの背後にあるサブネットに変更して、送信元のインターフェースを調整し、別のNATポリシーとして追加することだけです。

多対多のNATポリシーの作成

多対多のNATポリシーを使用すると、特定のアドレス グループを別のアドレス グループに変換できます。このポリシーによって、SonicWALLセキュリティ装置では、複数のアドレスを利用した動的変換を実行できます。このため、SonicWALLセキュリティ装置でインターフェースを通じて実行できる同時接続数が格段に増え、最大50万といった非常に多数の同時接続も可能になります。

このポリシーは容易にセットアップし有効にできます。最初に「ネットワーク > アドレス オブジェクト」を選択して、画面の下部にある「追加」ボタンを選択する必要があります。「アドレス オブジェクトの追加」ウィンドウが表示されたら、「名前」フィールドに範囲の説明を入力して、ドロップダウン メニューから「範囲」を選択します。「開始アドレス」フィールドと「終了アドレス」フィールドに、アドレス (通常、ISPから提供されるパブリックIPアドレス) の範囲を入力し、「ゾーンの割り当て」メニューでゾーンとして「WAN」を選択します。設定が完了したら、「OK」ボタンを選択して範囲オブジェクトを作成します。

「ネットワーク > NATポリシー」を選択し、「追加」ボタンを選択します。「NATポリシーの追加」ウィンドウが表示されます。NATポリシーを作成して、LANインターフェース (既定ではX0インターフェース) 上のシステムによるパブリック範囲アドレスを使用したトラフィックの開始を許可するには、各ドロップダウン メニューで以下の設定を選択します。

・ 変換前の送信元: LANプライマリ サブネット

・ 変換後の送信元: public_range

・ 変換前の送信先: すべて

・ 変換後の送信先: オリジナル

・ 変換前サービス: すべて

・ 変換後サービス: オリジナル

・ 受信インターフェース: X0

・ 発信インターフェース: X1

・ コメント: 簡単な説明を入力

・ NATポリシーを有効にする: 有効

・ 再帰ポリシーを作成する: 無効

設定が完了したら、「OK」ボタンを選択して、NATポリシーを有効な状態で追加します。このポリシーを適用すると、SonicWALLセキュリティ装置は、作成した範囲内で使用可能な4つのIPアドレスを使用して、送信トラフィックを動的に割り付けます。

動的な割付をテストするには、LANインターフェース (既定ではX0インターフェース) 上の拡散したアドレス範囲 (192.168.10.10、192.168.10.100、192.168.10.200など) に複数のシステムをインストールして、各システムからパブリック ウェブ サイト 〈http://www.whatismyip.com〉 にアクセスします。各システムには、作成してNATポリシーに連結した範囲の中から別々のIPアドレスが表示されるはずです。

着信トラフィック用の1対1のNATポリシーの作成

着信トラフィック用の1対1のNATは、外部のパブリックIPアドレスを内部のプライベートIPアドレスに変換できます。このNATポリシーを“許可”アクセス ポリシーと組み合わせると、任意の送信元がパブリックIPアドレスを使用して内部サーバに接続できるようになります。プライベート アドレスとパブリック アドレス間の変換はSonicWALLセキュリティ装置によって処理されます。このポリシーを適用すると、SonicWALLセキュリティ装置は、WANインターフェース (既定ではX1インターフェース) 経由での接続要求の到着時に、サーバのパブリックIPアドレスをプライベートIPアドレスに変換します。

以下では、必要なアドレス オブジェクトとともにNATポリシーを作成し、同時に発信トラフィック用の再帰NATポリシーも作成します。 再帰NAT ポリシーについては、次のセクションで説明します。

NATポリシーは容易にセットアップし有効にできます。「ネットワーク > アドレス オブジェクト」を選択して、画面の下部にある「追加」ボタンを選択します。「アドレス オブジェクトの追加」ウィンドウの「名前」フィールドに、サーバのプライベートIPアドレスの説明を入力します。「タイプ」メニューで「ホスト」を選択して、「IPアドレス」フィールドにサーバのプライベートIPアドレスを入力し、「ゾーンの割り当て」メニューでサーバを割り当てたゾーンを選択します。「OK」を選択します。次に、「アドレス オブジェクトの追加」ウィンドウで、サーバのパブリックIPアドレス用の正しい値を持つ別のオブジェクトを作成し、「ゾーンの割り当て」メニューで「WAN」を選択します。設定が完了したら、「OK」ボタンを選択して範囲オブジェクトを作成します。

次に、「ネットワーク > NATポリシー」を選択し、「追加」ボタンを選択して、「NATポリシーの追加」ウィンドウを表示します。NATポリシーを作成して、割付済みパブリックIPアドレス経由でのウェブ サーバからパブリック インターネットへのトラフィックの開始を許可するには、各ドロップダウン ボックスで以下の設定を選択します。

・ 変換前の送信元: すべて

・ 変換後の送信元: オリジナル

・ 変換前の送信先: webserver_public_ip

・ 変換後の送信先: webserver_private_ip

・ 変換前サービス: すべて

・ 変換後サービス: オリジナル

・ 受信インターフェース: X1

・ 発信インターフェース: すべて

・ コメント: 簡単な説明を入力

・ NATポリシーを有効にする: 有効

・ 再帰ポリシーを作成する: 有効 ("変換後の送信先:オリジナル"場合は利用できません)

設定が完了したら、「OK」ボタンを選択して、NATポリシーを有効な状態で追加します。このポリシーを適用すると、SonicWALLセキュリティ装置は、webserver_public_ipへ着信したトラフィックを、webserver_private_ipに送信します。

以下では、サーバへのHTTPアクセスを許可するルールを作成します。すべてのユーザがウェブ サーバのパブリックIPアドレス経由でウェブ サーバへのHTTP接続を確立できるようにアクセス ポリシーを作成する必要があります。

「ファイアウォール > アクセス ルール」ページを選択し、「WAN」と「Sales」ゾーン (またはサーバを配置した任意のゾーン) 間に適用するポリシーを選択します。「追加...」ボタンを選択すると、ポップアップ アクセス ポリシー画面が表示されます。ポップアップが表示されたら、次の値を入力します。

・ 動作: 許可

・ サービス: HTTP

・ 送信元: すべて

・ 送信先: webserver_public_ip

・ 許可するユーザ: すべて

・ スケジュール: 常に有効

・ ログを有効にする: 有効

・ コメント: (簡単な説明を入力)

設定が完了したら、パブリック インターネット上に配置されているシステムを使用して、ウェブ サーバのパブリックIPアドレスへのアクセスを試行します。正常に接続できるはずです。接続できない場合は、必要なすべての項目を正しく設定したことを確認します。

発信トラフィック用の1対1のNATポリシーの作成(再帰)

これは、前のセクションで作成したポリシーに対応するミラーのポリシーです。ミラー ポリシーは、ポリシーの作成時に「再帰ポリシーを作成する」を有効にした場合に作成されます。発信トラフィック用の1対1のNATは、SonicWALLセキュリティ装置で内部IPアドレスを一意なIPアドレスに変換するための、もう1つの共通のNATポリシーです。これは、サーバなどの特定のシステムから他の送信先へのトラフィックを開始する際に、特定のIPアドレスを使用することが必要な場合に便利です。この発信トラフィック用の1対1のNATポリシーなどのNATポリシーは、ほとんどの場合、サーバのプライベートIPアドレスをパブリックIPアドレスに割り付けるために使用され、着信トラフィック用のNATポリシーの再帰 (ミラー) ポリシーとして使用されます。

このポリシーが適用されると、SonicWALLセキュリティ装置は、WANインターフェース(既定ではX1インターフェース)からのトラフィック開始時に、サーバのプライベートIPアドレスをパブリックIPアドレスに変換します。

1対1の割付をテストするには、サーバ上でウェブ ブラウザを開き、パブリック ウェブ サイト 〈http://www.whatismyip.com〉 にアクセスします。このウェブ サイトには、作成したばかりのNATポリシーでプライベートIPアドレスに連結されたパブリックIPアドレスが表示されるはずです。

1対多のNAT負荷分散の設定

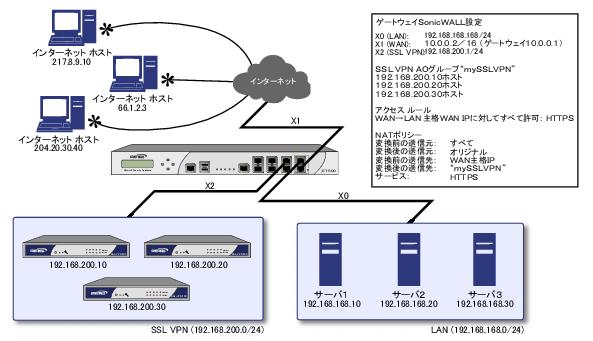

1対多のネットワーク アドレス変換 (NAT) ポリシーを使用することにより、変換前の送信元IPアドレスを恒久性への鍵として使用して、恒久性を維持しながら、変換後の送信先の負荷を均衡化できます。例えば、SonicWALLセキュリティ装置では、適切な宛先のSSL-VPNに対して常にクライアント間の均衡を取ることによって、セッションの恒久性を維持しながら複数のSonicWALL SSL-VPN装置の負荷分散を可能にしています。トポロジおよび構成の例を次の図に示します。

1対多のNAT負荷分散の設定を行うには、最初に「ファイアウォール > アクセス ルール」ページを選択し、「WAN」と「LAN」間のポリシーを選択します。「追加...」ボタンを選択すると、ポップアップ アクセス ポリシー画面が表示されます。ポップアップが表示されたら、次の値を入力します。

・ 動作: 許可

・ サービス: HTTPS

・ 送信元: すべて

・ 送信先: WANプライマリIP

・ 許可するユーザ: すべて

・ スケジュール: 常に有効

・ コメント: 説明テキスト (例えば“SSLVPN LB”)

・ ログを有効にする: 有効

・ 断片化パケットを許可する: 無効

「ネットワーク > NATポリシー」を選択し、「追加...」ボタンを選択して、次のNATポリシーを作成します。

・ 変換前の送信元: すべて

・ 変換後の送信元: オリジナル

・ 変換前の送信先: WANプライマリIP

・ 変換後の送信先: 「アドレス オブジェクトの作成...」を選択します。すると、「アドレス オブジェクトの追加」画面が表示されます。

・ 名前: 説明的な名前 (例えば“mySSLVPN”)

・ ゾーンの割り当て: LAN

・ タイプ: ホスト

・ IPアドレス: 負荷分散する機器のIPアドレス (上記の図に示したトポロジの場合は、192.168.200.10、192.168.200.20、192.168.200.30)

・ 変換前サービス: HTTPS

・ 変換後サービス: HTTPS

・ 受信インターフェース: すべて

・ 発信インターフェース: すべて

・ コメント: 説明テキスト (例えば“SSLVPN LB”)

・ NATポリシーを有効にする: 有効

・ 再帰ポリシーを作成する: 無効

1対1のNATポリシーによる着信ポート アドレス変換

このタイプのNATポリシーは、内部サーバの実際のリスニング ポートを隠して、別のポートでのサーバへのパブリック アクセスを可能にしたい場合に便利です。以下の例では、前のセクションで作成したNATポリシーとルールを変更して、パブリック ユーザがパブリックIPアドレスを通じてプライベート ウェブ サーバに接続できるようにしますが、その接続には、標準のHTTPポート (TCP 80) の代わりに、別のポート (TCP 9000) を使用するように設定します。

・ 変換前の送信元: すべて

・ 変換後の送信元: オリジナル

・ 変換前の送信先: webserver_public_ip

・ 変換後の送信先: webserver_private_ip

・ 変換前サービス: webserver_public_port (または上記で付けた任意の名前)

・ 変換後サービス: HTTP

・ 受信インターフェース: X1

・ 発信インターフェース: すべて

・ コメント: 簡単な説明を入力

・ NATポリシーを有効にする: 有効

・ 再帰ポリシーを作成する: 無効

最後に、前のセクションで作成したファイアウォール アクセス ルールを変更して、すべてのパブリック ユーザがサーバの実際のリスニング ポート (TCP 80) の代わりに新しいポート (TCP 9000) を使用ウェブ サーバに接続できるようにします。

「ファイアウォール > アクセス ルール」セクションを選択し、「WAN」と「Sales」ゾーン (またはサーバに配置した任意のゾーン) 間に適用するポリシーを選択します。「設定」ボタンを選択すると、前に作成したポリシーが表示されます。ポップアップが表示されたら、次の値を編集します。

・ 動作: 許可

・ サービス: webserver_public_port (または上記で付けた任意の名前)

・ 送信元: すべて

・ 送信先: webserver_public_ip

・ 許可するユーザ: すべて

・ スケジュール: 常に有効

・ ログを有効にする: 有効

・ コメント: (簡単な説明を入力)

設定が完了したら、パブリック インターネット上に配置されているシステムを使用して、ウェブ サーバのパブリックIPアドレスの新しい個別ポート (〈http://67.115.118.70:9000〉 など) に対するアクセスを試行します。正常に接続できるはずです。接続不可の場合は、このセクションと前のセクションを調べて、必要なすべての項目を正しく設定したことを確認します。

WAN IPアドレス経由の着信ポート アドレス変換

これは、SonicOS が動作しているSonicWALLセキュリティ装置上に作成できる、より複雑なNATポリシーの1つで、SonicWALLセキュリティ装置のWAN IPアドレスを使用して、複数の内部サーバにアクセスできるようになります。このポリシーが特に有効なのは、ISPから1つのパブリックIPアドレスしか提供されず、そのIPアドレスをSonicWALLセキュリティ装置のWANインターフェース (既定ではX1インターフェース) で使用する必要がある場合などです。

以下では、SonicWALLセキュリティ装置のWAN IPアドレス経由で2台の内部ウェブ サーバへのパブリック アクセスを提供する設定を行います。各サーバは固有の個別ポートに接続されます。次の例では、2台のサーバ用のセットアップを行いますが、ポートがすべて固有である限り、3台以上の場合のポリシーも作成可能です。

このセクションでは、次の5つのタスクを実行します。

1. サーバが応答する固有のパブリック ポートに対応する2つのユーザ定義サービス オブジェクトを作成します。・ 変換前の送信元: servone_private_ip

・ 変換後の送信元: WANプライマリIP

・ 変換前の送信先: すべて

・ 変換後の送信先: オリジナル

・ 変換前サービス: すべて

・ 変換後サービス: オリジナル

・ 受信インターフェース: X2

・ 発信インターフェース: X1

・ コメント: 簡単な説明を入力

・ NATポリシーを有効にする: 有効

・ 再帰ポリシーを作成する: 無効

および:

・ 変換前の送信元: servtwo_private_ip

・ 変換後の送信元: WANプライマリIP

・ 変換前の送信先: すべて

・ 変換後の送信先: オリジナル

・ 変換前サービス: すべて

・ 変換後サービス: オリジナル

・ 受信インターフェース: X2

・ 発信インターフェース: X1

・ コメント: 簡単な説明を入力

・ NATポリシーを有効にする: 有効

・ 再帰ポリシーを作成する: 無効

設定が完了したら、「OK」ボタンを選択して、NATポリシーを有効な状態で追加します。これらのポリシーを適用すると、SonicWALLセキュリティ装置は、WANインターフェース (既定ではX1インターフェース) からのトラフィック開始時に、サーバのプライベートIPアドレスをパブリックIPアドレスに変換します。

・ 変換前の送信元: すべて

・ 変換後の送信元: オリジナル

・ 変換前の送信先: WANプライマリIP

・ 変換後の送信先: servone_private_ip

・ 変換前サービス: servone_public_port

・ 変換後サービス: HTTP

・ 受信インターフェース: X1

・ 発信インターフェース: すべて

・ コメント: 簡単な説明を入力

・ NATポリシーを有効にする: 有効

・ 再帰ポリシーを作成する: 無効

および:

・ 変換前の送信元: すべて

・ 変換後の送信元: オリジナル

・ 変換前の送信先: WANプライマリIP

・ 変換後の送信先: servtwo_private_ip

・ 変換前サービス: servtwo_public_port

・ 変換後サービス: HTTP

・ 送信元インターフェース: X1

・ 送信先インターフェース: すべて

・ コメント: 簡単な説明を入力

・ NATポリシーを有効にする: 有効

・ 再帰ポリシーを作成する: 無効

設定が完了したら、「OK」ボタンを選択して、NATポリシーを有効な状態で追加します。これらのポリシーを適用すると、SonicWALLセキュリティ装置は、WANインターフェース (既定ではX1インターフェース) 経由での接続要求の到着時に、サーバのパブリックIPアドレスをプライベートIPアドレスに変換します。

「ファイアウォール > アクセス ルール」ページを選択し、「WAN」と「Sales」ゾーン (またはサーバを配置した任意のゾーン) 間に適用するポリシーを選択します。「追加...」ボタンを選択すると、ポリシーを作成するポップアップ ウィンドウが表示されます。ポップアップが表示されたら、次の値を入力します。

・ 動作: 許可

・ サービス: servone_public_port (または上記で付けた任意の名前)

・ 送信元: すべて

・ 送信先: WAN IPアドレス

・ 許可するユーザ: すべて

・ スケジュール: 常に有効

・ ログを有効にする: 有効

・ コメント: (簡単な説明を入力)

および:

・ 動作: 許可

・ サービス: servtwo_public_port (または上記で付けた任意の名前)

・ 送信元: すべて

・ 送信先: WAN IPアドレス

・ 許可するユーザ: すべて

・ スケジュール: 常に有効

・ ログを有効にする: 有効

・ コメント: (簡単な説明を入力)

設定が完了したら、パブリック インターネット上に配置されているシステムを使用して、SonicWALLセキュリティ装置のWAN IPアドレス経由で、ウェブ サーバの新しい個別ポート (〈http://67.115.118.70:9100〉 と 〈http://67.115.118.70:9200〉 など) に対するアクセスを試行します。正常に接続できるはずです。接続不可の場合は、このセクションと前のセクションを調べて、必要なすべての項目を正しく設定したことを確認します。

NAT負荷分散の使用

このセクションは、次のサブセクションから構成されています。

・ 「前提条件」

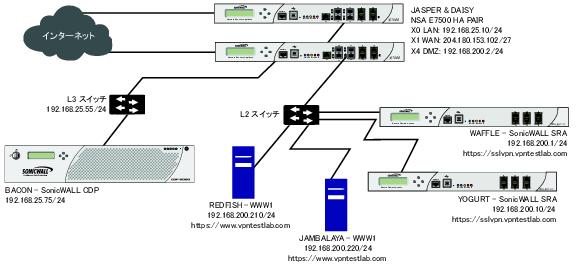

NAT負荷分散トポロジ

次の図は、NAT負荷分散が適用されているネットワークのトポロジを示したものです。

前提条件

次ページからのタスクリストの説明の中で示している例では、サンプル設定のIPアドレス情報を使用しています。作業を行う際は、必ず、これらのIPアドレス情報を実際の設定で使用されている正しいアドレス情報に置き換えてください。また、インターフェース名も実際とは異なる可能性があることに注意してください。

ログの記録と警告の通知を有効にするには、SonicWALLの管理GUIにログインして「ログ > 種別」ページを開き、すべての種別のログを取得するために、「ログ レベル」ドロップダウン メニューの「デバッグ」、および「表示形式」ドロップダウン メニューの「すべての種別」を選択して、タイトル バーの「ログ」と「警告」の2つのチェックボックスをオンにしてから、右上隅の「適用」ボタンを選択します。これにより、変更が保存されて適用されます。例については、下のスクリーンショットを参照してください。デバッグ レベルのログは初期の設定およびトラブルシューティングの目的に限って使用し、設定が完了した時点で、実際のネットワーク環境に合った適切なログ レベルを設定することをお勧めします。

ログの名前解決を有効にするには、「ログ > 名前解決」ページを開き、「名前解決方法」ドロップダウン リストから「DNSの後にNetBIOS」を選択して、右上隅の「適用」ボタンを選択します。これにより、変更が保存されて適用されます。

NAT負荷分散の設定

NAT負荷分散を設定するには、以下の作業をすべて行う必要があります。

1. アドレス オブジェクトの作成この設定を完了するには、次の手順を実行します。

NAT負荷分散のトラブルシューティング

ウェブ サーバに対するアクセスが正常に行われていないと思われる場合は、「ファイアウォール > アクセス ルール」ページを表示して、マウス ポインタを統計アイコンの上に移動してください。

ルールが正しく設定されていない場合には、受信バイトと送信バイトの統計情報はまったく表示されませんが、正常に機能している場合は、負荷分散対象リソースに対する外部からのアクセスが成功するたびに、これらのバイト数が増加するのを確認できます。

ポリシーに関しても、同様に「ファイアウォール > NATポリシー」ページで統計アイコンにマウス ポインタを合わせることによってチェックを行えます。ポリシーが正しく設定されていない場合には、受信バイトと送信バイトの統計情報はまったく表示されませんが、正常に機能している場合は、負荷分散対象リソースに対する外部からのアクセスが成功するたびに、これらのバイト数が増加するのを確認できます。

最後に、ログと状況のページをチェックして、オフラインのホストがあることを示すネットワーク監視からの (黄色の) 警告が表示されていないか確認する必要があります。正常にアクセスできない場合は、負荷分散用に設定されているすべてのリソースがSonicWALLセキュリティ装置から到達不能になっているおそれがあり、その場合には、それらのリソースがオフラインでサービス停止の状態にあることが監視メカニズムによって検出されている可能性があります。負荷分散用のリソース、およびそれらとSonicWALLセキュリティ装置の間のネットワーク接続の状態をチェックして、それらが正常に機能していることを確認してください。