第17章 ゾーンの設定

ネットワーク > ゾーン

このセクションは以下のサブセクションを含みます。

・ 「ゾーンの動作」

・ 「ゾーンの削除」

ゾーンとは、アクセス ルールの定義と適用などの管理作業を行うために、1つ以上のインターフェースを論理的にグループ化したものです。このグループ化は、物理インターフェースのみによる方法よりも単純でより直感的なプロセスです。ゾーン ベース セキュリティは、内部および外部のネットワーク セグメントを強力かつ柔軟に管理する方法であり、これを利用して未承認アクセスや攻撃から内部の重要ネットワーク リソースを切り離し、保護することができます。

ネットワーク セキュリティ ゾーンは、扱いやすくユーザにも設定可能な名前で1つ以上のインターフェースを簡単にグループ化し、ゾーン間をトラフィックが通過する際にセキュリティ規則を適用する論理的な手法です。セキュリティ ゾーンによって、ファイアウォール用により柔軟なセキュリティ層が追加されます。ゾーン ベース セキュリティを使用することで、管理者は類似するインターフェースをグループ化して同じポリシーを適用でき、各インターフェースについて同じポリシーを作成する必要がなくなります。

インターフェースの設定方法については、「ネットワーク > インターフェース」 を参照してください。

SonicOS のゾーンを利用して、ネットワーク内部にセキュリティ ポリシーを適用できます。これにより、ネットワーク リソースを別々のゾーンに分類し、ゾーン間のトラフィックを許可または制限します。この方法によって、給与支払いサーバやエンジニアリング コード サーバなどの重要な内部リソースへのアクセスを厳格に制御することができます。

ゾーンではNATテーブルを完全に公開でき、トラフィックがゾーン間で転送されるときに送信元アドレスと送信先アドレスを制御することで、インターフェース全体でトラフィックを制御することができます。つまり、NATを内部で、つまりVPNトンネル全体で適用できます。これはユーザが長年要望していた機能です。またSonicWALLセキュリティ装置では、VPNがVPNゾーンに論理的にグループ化されたため、NATポリシーおよびゾーン ポリシーを使ってVPNトラフィックを管理できるようになりました。

ゾーンの動作

セキュリティ ゾーンの動作をわかりやすく模式化して説明してみましょう。複数の部屋がある大きな新築ビルと、ビル内の通路を知らない新入社員のグループがいるとします。このビルには1つ以上の出口があります。これはWANインターフェースと見なすことができます。ビル内の部屋には1つ以上のドアがあります。これはインターフェースと見なすことができます。部屋はゾーンと考えられます。各部屋にはたくさんの人がいます。人々は分類され、ビル内の別々の部屋に割り当てられます。各部屋にいる人は、別の部屋に行くときやビルを出るときに、各部屋の出口に立っている門番に話しかける必要があります。この門番が、ゾーン間/ゾーン内セキュリティ ポリシーです。門番の仕事は、リストを参照して、その人物が別の部屋への通行を許可されているか、またはビルを出ることが許可されているかを確かめることです。その人物は許可されていれば (つまり、セキュリティ ポリシーで許可されていれば)、ドア (インターフェース) から部屋の外に出ることができます。

廊下に出ると、目的の部屋がどこにあるのか、またはビルの外に出るドアがどこにあるのかを警備員に確認する必要があります。警備員はすべての部屋の場所と、ビルから出入りする方法を知っているため、経路を教えることができます。また、警備員はすべての支店の住所を知っています。これはVPNと見なすことができます。ビルに複数の出入口 (WANインターフェース) がある場合、警備員は指示に応じて (つまり、緊急の場合や、出入口の通行量を分散する目的のために) 第2の出入口を使用するように人々を誘導できます。この働きは、WAN負荷分散と見なすことができます。

ビル内の部屋には複数のドアがあることもあれば、部屋の中にいるグループ同士が親しくないこともあります。例えば、同じ部屋のグループでも、あるグループと別のグループが別々のドアを使用する場合があります。この2つのグループは互いを認識しないため、ユーザは門番 (セキュリティ ポリシー) に依頼して、別のグループ内にいる話しかけたい人物を指し示してもらう必要があります。門番は、あるグループの人が同じ部屋の別のグループの人に話しかけられないようにすることもできます。これは、ゾーンに複数のインターフェースが関連付けられており、ゾーン内トラフィックが許可されていない場合の例です。

ときおり、人々は支店に出向くこともあれば、支店からやってきてビル内の特定の部屋にいる人を訪問することもあります。これはVPNトンネルと見なすことができます。警備員と門番は許可されているかどうかを確認してから、トラフィックの通過を許可します。また門番は、別の部屋に行く人やビルを出る人、また別の支店に行く人に、衣装を着るように強制することもできます。これにより、その人物の本当の身分を隠し、別人に見せかけます。このプロセスは、NATポリシーと見なすことができます。

事前定義ゾーン

SonicWALLセキュリティ装置には、機器に応じた事前定義ゾーンがあります。SonicWALLセキュリティ装置の事前定義セキュリティ ゾーンは以下のように定義されており、変更できません。

・ WAN: このゾーンは1つまたは2つのインターフェースで構成されます。セキュリティ装置のWANフェイルオーバー機能を使用する場合、WANゾーンに2つ目のインターネット インターフェースを追加する必要があります。

・ LAN: このゾーンは、ネットワークの設計に応じて1~5個のインターフェースで構成されます。各インターフェースには別々のネットワーク サブネットが接続されますが、グループ化することで1つのエンティティとして管理することができます。

・ DMZ: 通常、このゾーンは公開アクセス サーバに使用されます。このゾーンは、ネットワークの設計に応じて1~4個のインターフェースで構成されます。

・ VPN: この仮想ゾーンは、安全なリモート接続を簡単に実現するために使用されます。このゾーンのみ、物理インターフェースが割り当てられません。

・ MULTICAST: IPマルチキャストをサポートするゾーンです。IPマルチキャストとは、1つの送信元から同時に複数のホストにINパケットを送信する手法です。

・ WLAN: SonicWALL SonicPointをサポートするゾーンです。このゾーンをOptポートに割り当てると、SonicPointの規制が適用され、SonicPoint非対応機器から受信されたパケットがすべて自動的に削除されます。WLANゾーンでは、接続されたSonicPointを自動的にポーリングして識別するSonicPointディスカバリ プロトコル (SDP) がサポートされます。また、プロファイルを使用してSonicPointを設定するためのSonicPointシンプル プロビジョニング プロトコルもサポートされます。

セキュリティ タイプ

各ゾーンには、ゾーンの信頼レベルを定義するセキュリティ タイプが設定されます。次の5種類のセキュリティ タイプがあります。

・ 保護: 「保護」は、最も高い信頼レベルを表すセキュリティ タイプです。保護ゾーンから送信されたトラフィックには、最小限の調査しか行われません。保護セキュリティは、セキュリティ装置のLAN (保護) 側であると考えることができます。LANゾーンは常に「保護」です。

・ 暗号化: 「暗号化」は、VPNゾーンのみで使用されるセキュリティ タイプです。暗号化ゾーンで送受信されるトラフィックはすべて暗号化されます。

・ 無線: 「無線」は、ネットワークへの唯一のインターフェースがSonicWALL SonicPoint機器で構成されているWLANゾーンまたはその他のゾーンに適用されるセキュリティ タイプです。無線セキュリティ タイプは、SonicPoint機器のみで使用することが前提となっています。無線ゾーンにインターフェースを配置すると、そのインターフェースでSDP (SonicWALLディスカバリ プロトコル) およびSSPP (SonicWALLシンプル プロビジョニング プロトコル) が有効になり、SonicPoint機器の自動検出とプロビジョニングが実行されます。SonicPointを通過するトラフィックのみが無線ゾーンの通過を許可されます。それ以外のトラフィックはすべて削除されます。

・ 公開: 「公開」セキュリティ タイプは、「非保護」ゾーンよりも高く、「保護」ゾーンよりは低い信頼レベルを表します。公開ゾーンは、セキュリティ装置のLAN (保護) 側とWAN (非保護) 側の中間にある安全領域であると考えることができます。例えば、DMZは公開ゾーンです。DMZから送信されたトラフィックはLANとWANの両方に送られるためです。既定では、DMZからLANへのトラフィックは拒否されます。しかし、LANからANYへのトラフィックは許可されます。つまり、LAN側から開始された接続のみによってDMZとLANの間のトラフィックが生成されます。DMZから既定でアクセスできるのはLANではなく、WANのみです。

・ 非保護: 「非保護」セキュリティ タイプは、最も低い信頼レベルを表します。これはWANおよび仮想マルチキャスト ゾーンで使用されます。非保護ゾーンはセキュリティ装置のWAN (非保護) 側と考えることができます。既定では、非保護ゾーンからのトラフィックは明示的なルールがない限り他のゾーン タイプへの入力が許可されませんが、他のゾーン タイプから非保護ゾーンへのトラフィックは入力が許可されます。

インターフェース間通信を許可する

「ゾーンの追加」ウィンドウの「インターフェース間通信を許可する」設定を使用して、ゾーン インスタンスのインターフェース間でトラフィックの通過を許可するアクセス ルールを自動的に作成できます。例えば、LANゾーンにLANインターフェースとX3インターフェースの両方が割り当てられている場合、LANゾーンで「インターフェース間通信を許可する」をオンにすることで、これらのインターフェース上のホストに相互通信を許可するために必要なアクセス ルールが作成されます。

ゾーンでSonicWALLセキュリティ サービスを有効にする

ゾーン間を通過するトラフィックに対して、SonicWALLセキュリティ サービスを有効にすることができます。例えば、WLANゾーンで入出力されるトラフィックに対してSonicWALL侵入防御を有効にすることで、内部ネットワーク トラフィックのセキュリティを高めることができます。ゾーンに対して、以下のSonicWALLセキュリティ サービスを有効にできます。

・ コンテンツ フィルタ サービスを強制する - 同じ保護ゾーン、公開ゾーン、WLANゾーン内の複数のインターフェースに、コンテンツ フィルタを適用します。 これを有効にした後で、プルダウン メニューで適切な「CFSポリシー」を選択します。

・ クライアント AV 強制サービスを有効にする - 同じ保護ゾーン、公開ゾーン、またはWLANゾーン内の複数のインターフェースに、アンチウィルス保護を適用します。

・ ゲートウェイ アンチウィルス サービスを有効にする - 同じ保護ゾーン、公開ゾーン、またはWLANゾーン内の複数のインターフェースに、ゲートウェイ アンチウィルス保護を適用します。

・ 侵入防御を有効にする - 同じ保護ゾーン、公開ゾーン、またはWLANゾーン内の複数のインターフェースに、侵入検知と侵入防御を適用します。

・ アプリケーション制御サービスを有効にする - ネットワーク トラフィック フローをフィルタするネットワーク ポリシー オブジェクトに基づいた制御ルールを作成するために、アプリケーション制御を強制します。

・ アンチスパイウェア サービスを有効にする - 同じ保護ゾーン、公開ゾーン、またはWLANゾーン内の複数のインターフェースに、アンチスパイウェア検出とスパイウェア防御を適用します。

・ グローバル セキュリティ クライアントを強制する - このゾーン上のユーザに、デスクトップ セキュリティのためのグローバル セキュリティ クライアントの使用を要求します。

・ GroupVPNを生成する - ゾーンのGroupVPNポリシーを作成します。このポリシーは、「VPN > 設定」ページの「VPNポリシー」テーブルに表示されます。「VPN > 設定」ページで、GroupVPNポリシーをカスタマイズできます。「GroupVPNを生成する」をオフにした場合、GroupVPNポリシーは「VPN > 設定」ページから削除されます。

・ SSL コントロールを有効にする - このゾーンから開始されるすべての新しい SSL 接続に対して検査を要求します。 コントロールは最初に「ファイアウォール設定 > SSL 制御」 ページで全体的に有効にする必要があります。 詳細については、「ファイアウォール設定 > SSL制御」 を参照してください。

ゾーンの設定テーブル

「ゾーン設定」テーブルには、ユーザが作成したゾーンだけでなくSonicWALLセキュリティ装置の既定の事前定義ゾーンもすべて表示されます。このテーブルには、各ゾーンの設定に関する以下の状況情報が表示されます。

・ 「名前」: ゾーンの名前が表示されます。事前定義されているゾーン名である「LAN」、「WAN」、「WLAN」、「VPN」、「暗号化」は変更できません。

・ 「セキュリティ タイプ」: セキュリティ タイプ 「保護」、「非保護」、「公開」、「無線」、または「暗号化」が表示されます。

・ 「メンバー インターフェース」: ゾーンのメンバーであるインターフェースを表示します。

・ 「インターフェース間通信」: チェック マークがある場合、そのゾーンで「インターフェース間通信を許可する」設定が有効になっています。

・ 「コンテンツ フィルタ」: チェック マークがある場合、そのゾーンに入出力されるトラフィックに対してSonicWALLコンテンツ フィルタ サービスが有効になっています。

・ 「クライアントAV」: チェック マークがある場合、そのゾーンに入出力されるトラフィックに対してSonicWALLクライアント アンチウィルスが有効になっています。SonicWALLクライアント アンチウィルスにより、ゾーン内のすべてのクライアントのアンチウィルス クライアント アプリケーションが管理されます。

・ 「ゲートウェイAV」: チェック マークがある場合、そのゾーンに入出力されるトラフィックに対してSonicWALLゲートウェイ アンチウィルスが有効になっています。SonicWALLゲートウェイ アンチウィルスにより、SonicWALLセキュリティ装置のアンチウィルス サービスが管理されます。

・ 「アンチスパイウェア」:チェック マークがある場合、そのゾーン内のインターフェースを通過するトラフィックに対してSonicWALLアンチスパイウェア検出およびスパイウェア防御が有効になっています。

・ 「侵入防御」: チェック マークがある場合、そのゾーンに入出力されるトラフィックに対してSonicWALL侵入防御サービスが有効になっています。

・ 「アプリケーション制御」: チェック マークがある場合、そのゾーンに入出力されるトラフィックに対してアプリケーション制御が有効になっています。

・ 「GSC」: チェック マークがある場合、そのゾーン上のユーザにデスクトップ セキュリティのためにグローバル セキュリティ クライアントの使用を要求するようになっています。

・ 「SSL 制御」: チェック マークがある場合、そのゾーンから開始されるすべての新しい SSL 接続に対して検査を要求するようになっています。

・ 「アプリケーション制御」: チェック マークがある場合、そのゾーンへの SSL VPN アクセスが有効になっています。

・ 「設定」:設定アイコン

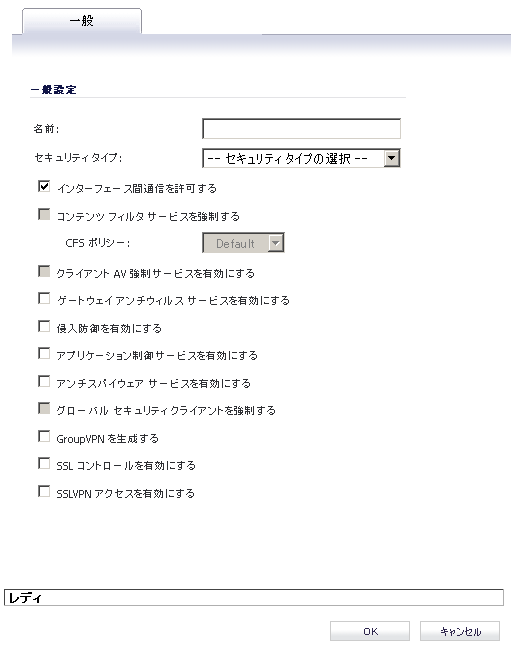

新しいゾーンの追加と設定

新しいゾーンを追加するには、「ゾーンの設定」テーブルの下にある「追加」を選択します。「ゾーンの追加」ウィンドウが表示されます。 既存のゾーンを編集するには、そのゾーンに対する設定アイコン ![]() を選択します。

を選択します。

ゾーンを設定するには、以下の手順を実行します。

・ コンテンツ フィルタ サービスを強制する - 同じ保護ゾーン、公開ゾーン、WLANゾーン内の複数のインターフェースに、コンテンツ フィルタを適用します。ゾーンにコンテンツ フィルタ サービス (CFS) を適用するには、「CFSポリシー」プルダウン メニューからポリシーを選択します。

・ クライアントAV強制サービスを有効にする - ネットワーク ホストのSonicWALLクライアント アンチウィルス サービスを使用して、同じ保護ゾーン、公開ゾーン、またはWLANゾーン内の複数のインターフェースにクライアント アンチウィルス保護を適用します。

・ ゲートウェイ アンチウィルス サービスを有効にする - このゾーンに接続するすべてのクライアントに対して、SonicWALLセキュリティ装置でゲートウェイ アンチウィルス保護を適用します。SonicWALLゲートウェイ アンチウィルスにより、SonicWALLセキュリティ装置のアンチウィルス サービスが管理されます。

・ 侵入防御を有効にする - 同じ保護ゾーン、公開ゾーン、またはWLANゾーン内の複数のインターフェースに、侵入検知と侵入防御を適用します。

・ アプリケーション制御サービスを有効にする - ネットワーク トラフィック フローをフィルタするネットワーク ポリシー オブジェクトに基づいた制御ルールを作成するために、アプリケーション制御を強制します。

・ アンチスパイウェア サービスを有効にする - 同じ保護ゾーン、公開ゾーン、またはWLANゾーン内の複数のインターフェースに、アンチスパイウェア検出とスパイウェア防御を適用します。

・ グローバル セキュリティ クライアントを強制する - このゾーン上のユーザに、デスクトップ セキュリティのためのグローバル セキュリティ クライアントの使用を要求します。

・ GroupVPNを生成する - 「VPN > 設定」ページで、そのゾーンのSonicWALL GroupVPNポリシーを自動的に生成します。

・ GroupVPNポリシーをカスタマイズできます。

・ SSLコントロールを有効にする - ゾーンでSSL制御を有効にします。これで、そのゾーンで開始される新しいSSL接続はすべて検査の対象となります。「ファイアウォール > SSL制御」ページでまずSSL制御をグローバルに有効化しておく必要があることに注意してください。詳細については、「ファイアウォール設定 > SSL制御」 を参照してください。

ゾーンの削除

「設定」カラムの削除アイコン ![]() を選択することで、ユーザの作成したゾーンを削除することができます。事前定義ゾーンについては、削除アイコンは使用できません。このようなゾーンを削除することはできません。ユーザが作成したゾーンはすべて削除できます。

を選択することで、ユーザの作成したゾーンを削除することができます。事前定義ゾーンについては、削除アイコンは使用できません。このようなゾーンを削除することはできません。ユーザが作成したゾーンはすべて削除できます。

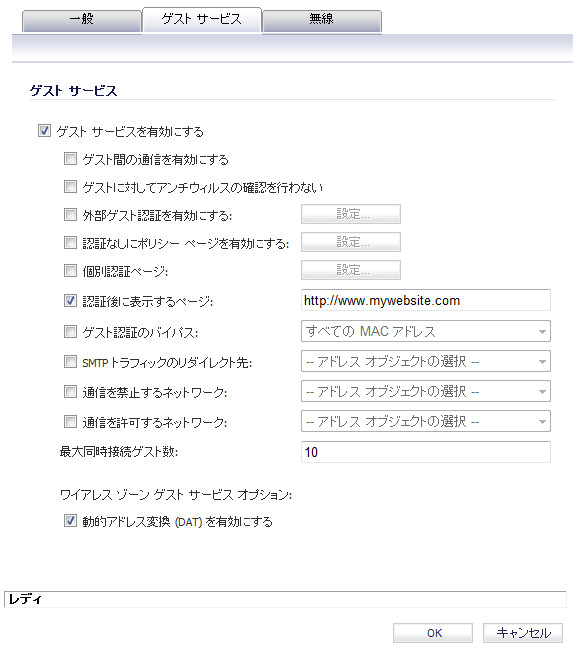

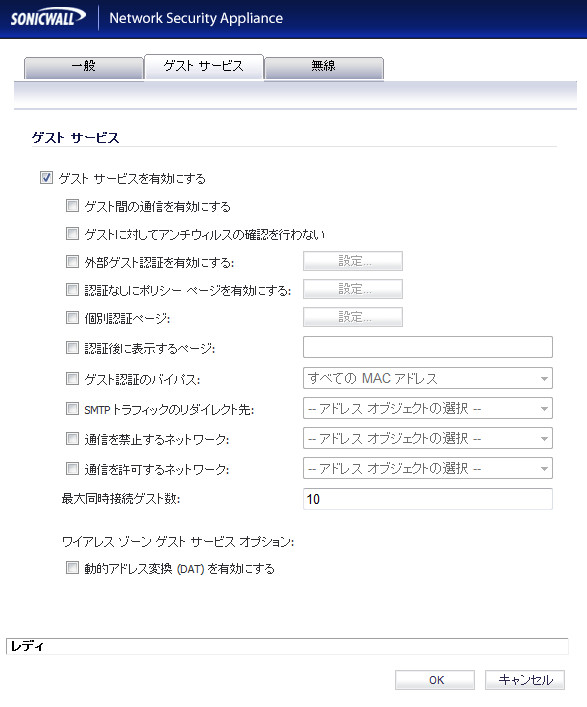

ゲスト アクセス用ゾーンの設定

SonicWALLユーザ ゲスト サービスは、訪問者や信頼されていないネットワーク ノード用に無線ゲスト パスおよびロックダウンされたインターネット専用のネットワーク アクセスを簡単に作成できるソリューションをネットワーク管理者に提供します。この機能は、WLAN、LAN、DMZ、または任意の公開/半公開ゾーンの無線ユーザまたは有線ユーザにまで拡張できます。

ゲスト サービスを設定するには、以下の手順を実行します。

・ 無線ゲスト サービスを有効にする - WLANゾーンでゲスト サービスを有効にします。

・ ゲスト間の通信を有効にする - ゲストがこのゾーンに接続している他のユーザと直接通信することを許可します。

・ ゲストに対してアンチウィルスの確認を行わない - ゲスト トラフィックにアンチウィルス保護を適用しないことを許可します。

・ 外部ゲスト認証を有効にする - 選択した機器またはネットワークから接続するゲストに対して、認証後にアクセスを許可します。この機能はライトウェイト ホットスポット メッセージング (LHM) に基づいており、ホットスポット ユーザを認証し、パラメータで規定されたネットワーク アクセスを提供するために使用されます。

・ 個別認証ページ - ユーザがネットワークに最初に接続するときに、ユーザを個別認証ページにリダイレクトします。個別認証ページを設定するには、「設定」を選択します。テキスト フィールドに認証ページへのURLまたは個別質問文を入力して、「OK」を選択します。

・ 認証後に表示するページ - 正常に認証された直後にユーザに表示されるページを指定します。認証後に表示されるページのURLをフィールドに入力します。

・ ゲスト認証のバイパス - 何らかのユーザレベル認証が既に使用されている環境に、ゲスト サービス機能を統合することを許可します。この機能によって認証プロセスが自動化され、無線ユーザは認証を要求されることなくゲスト サービス リソースに接続できるようになります。この機能は、無制限のゲスト サービス アクセスが必要な場合、またはアップストリームにある別の機器によって認証が適用される場合にのみ使用してください。

・ SMTPトラフィックのリダイレクト先 - このゾーンに入力されるSMTPトラフィックを指定されたSMTPサーバにリダイレクトします。トラフィックのリダイレクト先となるアドレス オブジェクトを選択します。

・ 通信を禁止するネットワーク - 指定されたネットワークへのトラフィックをブロックします。トラフィックをブロックするサブネット、アドレス グループ、またはIPアドレスを選択します。

・ 通信を許可するネットワーク - 選択したネットワークへのトラフィックが、ゲスト サービスが有効になっているゾーンを通過することを許可します。

・ 最大同時接続ゲスト数 - このゾーンへの接続を許可されるゲスト ユーザの最大数を指定します。既定の設定は10です。

無線ゾーン固有のゲスト サービス機能

・ 動的アドレス変換 (DAT) を有効にする - ゲスト サービスにより、無線通信が可能なゲストや訪問者に対して一時的な「ホットスポット」アクセスを提供します。接続を容易にするために、無線ユーザはゲスト サービスによって認証と関連付けを行い、IP設定を取得し、任意のウェブブラウザを使用して認証できます。DATが無効なとき、ゲスト ユーザがDHCPクライアントでなく、無線WLANネットワーク設定に適合しない静的IPが設定されている場合、ユーザの設定が適合する値に変更されるまでネットワーク接続はできません。動的アドレス変換 (DAT) は、システムがゲスト ユーザに対する任意のIPアドレス割り当て方法をサポートするための、ネットワーク アドレス変換 (NAT) の形式の1つです。例えば、無線WLANインターフェースが既定のアドレス172.16.31.1に設定され、あるゲスト クライアントが静的IPアドレス192.168.0.10、デフォルト ゲートウェイ192.168.0.1、別のゲスト クライアントが静的IPアドレス10.1.1.10、デフォルト ゲートウェイ10.1.1.1である場合、DATを利用して両方のクライアントのネットワーク通信を有効にできます。

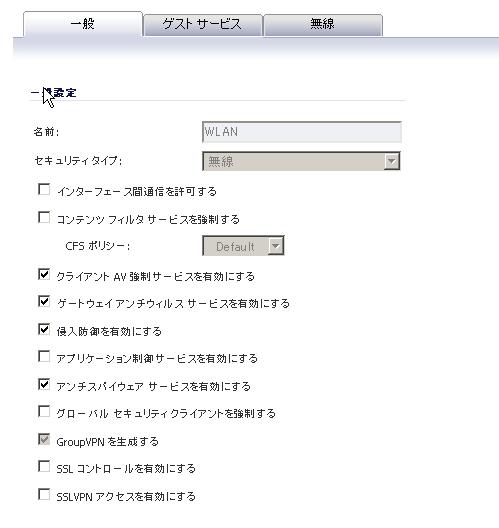

WLANゾーンの設定

・ コンテンツ フィルタ サービスを強制する - 同じ保護ゾーン、公開ゾーン、WLANゾーン内の複数のインターフェースに、コンテンツ フィルタを適用します。

・ クライアント アンチウィルスを強制する - 同じ保護ゾーン、公開ゾーン、またはWLANゾーン内の複数のインターフェースに、管理されたアンチウィルス保護を適用します。SonicWALLクライアント アンチウィルスにより、ゾーン内のすべてのクライアントのアンチウィルス クライアント アプリケーションが管理されます。

・ ゲートウェイ アンチウィルス サービスを有効にする - 同じ保護ゾーン、公開ゾーン、またはWLANゾーン内の複数のインターフェースに、ゲートウェイ アンチウィルス保護を適用します。SonicWALLゲートウェイ アンチウィルスにより、SonicWALLセキュリティ装置のアンチウィルス サービスが管理されます。

・ 侵入防御を有効にする - 同じ保護ゾーン、公開ゾーン、またはWLANゾーン内の複数のインターフェースに、侵入検知と侵入防御を適用します。

・ アンチスパイウェア サービスを有効にする - 同じ保護ゾーン、公開ゾーン、またはWLANゾーン内の複数のインターフェースに、アンチスパイウェア検出とスパイウェア防御を適用します。

・ GroupVPNを生成する - ゾーンのGroupVPNポリシーを作成します。このポリシーは、「VPN > 設定」ページの「VPNポリシー」テーブルに表示されます。「VPN > 設定」ページで、GroupVPNポリシーをカスタマイズできます。「GroupVPNを生成する」をオフにした場合、GroupVPNポリシーは「VPN > 設定」ページから削除されます。

・ アドレス オブジェクトの作成...

・ Default Gateway

・ Secondary Default Gateway

・ X0 IP

・ X1 IP

・ X2 IP

・ X3 IP

・ X4 IP

・ X5 IP