第7章 管理設定の構成

システム > 管理

「システム > 管理」ページでは、SonicWALLセキュリティ装置の安全性の確保とリモート管理のための設定が可能です。SonicWALLは、HTTPS、SNMP、SonicWALLグローバル管理システム (SonicWALL GMS) など、さまざまな方法を使用して管理できます。この章は、次のセクションで構成されています。

ファイアウォール名

管理者名とパスワード

管理者パスワードの変更

SonicWALL管理インターフェースへのアクセス用に新しいパスワードを設定するには、「古いパスワード」フィールドに古いパスワードを入力し、「新しいパスワード」フィールドに新しいパスワードを入力します。「パスワードの確認」フィールドにもう一度新しいパスワードを入力し、「適用」を選択します。SonicWALLセキュリティ装置が更新された後、ブラウザ ウィンドウの一番下に更新を確認するメッセージが表示されます。

ワンタイム パスワード (OTP) は、標準的なユーザ名とパスワードの資格情報に加えて、システムが生成したランダムなパスワードを利用する、2要素認証スキーマです。 ユーザが正しい基本ログイン資格情報を提出すると、システムはユーザが事前に定義した電子メールアドレス宛てに送るためのワンタイム パスワードを生成します。 ユーザは電子メールからワンタイム パスワードを取り出して、ログイン画面で入力する必要があります。

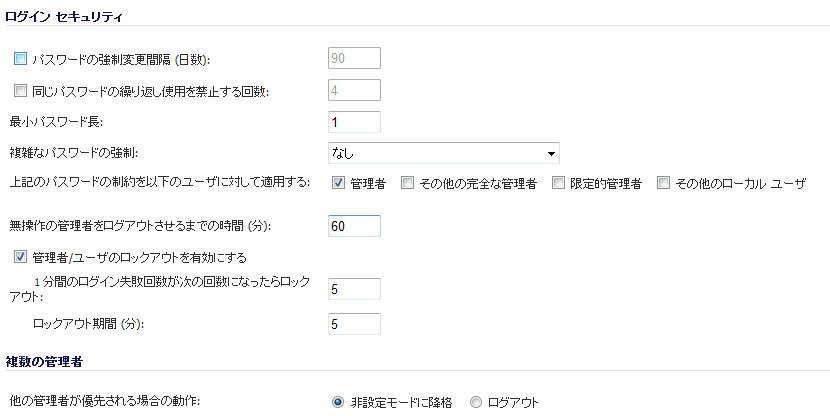

ログイン セキュリティの設定

内部SonicWALLウェブ サーバでは現在、HTTPS管理セッションとネゴシエートする場合に、SSLバージョン3.0およびTLSを強力な暗号 (12ビット以上) と組み合わせて使用しています。バージョン3.0より前のSSL実装および脆弱な暗号 (128ビット未満の対称暗号) はサポートされません。この強化されたHTTPSセキュリティにより、潜在的なSSLv2ロールバックの脆弱性を防御し、PCI (Payment Card Industry) をはじめとするセキュリティおよびリスク管理の標準規格に確実に準拠します。

SonicOS 5.0では、パスワードの制約の強制が導入されています。管理者およびユーザが使用するパスワードの安全性が確保されるように設定できます。このパスワードの制約の強制により、現在の情報セキュリティ管理システムで定義されている機密保持の要件、および情報セキュリティ国際評価基準やPCI (Payment Card Industry) などの標準に準拠するための要件を満たすことができます。

「パスワードの強制変更間隔 (日数) 」設定が適用されている場合、ユーザは指定された日数が経過するたびにパスワードを変更する必要があります。有効期限の切れたパスワードでログインしようとすると、新しいパスワードの入力を求めるポップアップ ウィンドウが表示されます。「ユーザ ログイン状況」ウィンドウには、ユーザがいつでもパスワードを変更できるように「パスワードの変更」ボタンが用意されています。

「同じパスワードの繰り返し使用を禁止する回数」設定が適用されている場合、ユーザは指定された変更回数の範囲で一意のパスワードを使用する必要があります。

「最小パスワード長」設定では、パスワードに使用する文字の最小値を指定します。

「複雑なパスワードの強制」プルダウン メニューでは、次のオプションを選択できます。

・ アルファベットと数字を必ず併用

・ アルファベット、数字、記号を必ず併用

「これらのパスワード条件の適用対象」チェックボックスでは、パスワードの制約を適用するユーザのクラスを指定します。「管理者」チェックボックスは、ユーザ名がadminである既定の管理者を指しています。

「無操作の管理者をログアウトさせるまでの時間」フィールドの設定により、操作がない場合に管理インターフェースから自動的にログアウトされるまでの時間を設定できます。既定では、無動作時間が5分経過すると管理者は自動的にログアウトされます。タイムアウトは1~99分の範囲に指定できます。「適用」を選択すると、ブラウザ ウィンドウの一番下に更新を確認するメッセージが表示されます。

「管理者/ユーザのロックアウトを有効にする」を設定すると、指定された数の不正なログイン試行が行われた後に、管理者が装置へアクセスできないようロックをかけることができます。

・ 「1分間のログイン失敗回数が次の回数になったらロックアウト」には、ロックを開始するまでの不正なログイン試行の回数を、1分以内で指定します。

・ 「ロックアウト期間(分)」には、アクセスをロックする時間を分で指定します。

複数の管理者

「他の管理者が優先される場合の動作」設定では、複数の管理者の機能を使用し、ある管理者が他の管理者を先制した場合の対応を構成します。先制された管理者を非設定モードに変換するか、またはログアウトさせるように構成できます。複数の管理者の詳細については、「複数管理者サポートの概要」セクション 第65章「ユーザと認証設定の管理」を参照してください。

・ 非設定モードにドロップ - 現在の管理者によるアクセスを遮断することなく、複数の管理者が非設定モードで装置にアクセスできるようにします。

・ ログアウト - 新しい管理者が現在の管理者を先制します。

管理者/ユーザのロックアウトを有効にする

ログイン資格情報が正しくない場合に管理者またはユーザをロックアウトするようSonicWALLセキュリティ装置を設定できます。「ログイン失敗時に管理者/ユーザのロックアウトを有効にする」チェックボックスを選択し、正しい認証資格情報なしにユーザがSonicWALLセキュリティ装置にログインできないようにします。「1分間のログイン失敗回数が次の回数になったらロックアウト」フィールドに、ユーザをロックアウトするまでのログイン失敗回数を入力します。「ロックアウト期間(分)」フィールドにロックアウトされたユーザがSonicWALLに再度ログインできるようになるまでの時間を入力します。

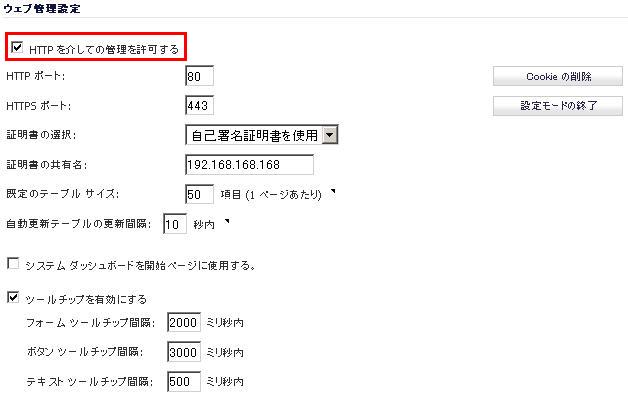

ウェブ管理設定

SonicWALLセキュリティ装置はHTTPまたはHTTPS、およびウェブ ブラウザを使用して管理できます。既定では、HTTPのウェブ ベースの管理は無効です。 工場出荷時の設定のSonicOS管理インターフェースへのログインにはHTTPSを使います。

HTTP管理を使いたい場合は、管理者がHTTP管理を全体的に有効/無効にできる 「HTTPを介しての管理を許可する」チェックボックスで設定可能です。

HTTPS管理の既定ポートは標準ポート443です。この既定ポートを変更することによって、SonicWALLセキュリティ装置へのログインにセキュリティ層をもう1つ追加できます。HTTPS管理用に他のポートを設定するには、「ポート」フィールドに使用するポート番号を入力し、「更新」を選択します。例えば、HTTPS管理ポートを700番に設定した場合、SonicWALLにアクセスするには、〈http://192.168.168.1:700〉 のようにポート番号とIPアドレスを使用してSonicWALLにログインする必要があります。

HTTPの既定ポートはポート80ですが、他のポートからアクセスするように設定することもできます。「ポート」フィールドに使用するポート番号を入力し、「適用」を選択します。ただし、HTTP管理用に80番以外のポートを設定した場合、IPアドレスを使用してSonicWALLセキュリティ装置にログインするときにポート番号も入力する必要があります。例えば、ポートを76番に設定した場合、ウェブ ブラウザで 〈LAN IPアドレス〉 に76も加えた 〈http://192.168.168.1:76〉 を入力する必要があります。

「証明書の選択」メニューで、「自己署名証明書を使用」を選択した場合、SonicWALLセキュリティ装置にログインするごとに新しい証明書をダウンロードすることなく、1つの証明書を続けて使用できます。また、「証明書のインポート」を選択して、「システム > 証明書」ページでインポートされた証明書を選択し、管理インターフェースの認証に利用できます。

「Cookieの削除」ボタンを選択すると、SonicWALL装置が保存したすべてのブラウザのCookieが消去されます。Cookieを消去すると、管理インターフェースで保存していない変更は失われます。

SonicWALL管理インターフェースのテーブルの既定サイズの変更

SonicWALL管理インターフェースでは、管理インターフェースのすべてのテーブルにわたる大きな情報テーブルの表示を制御できます。SonicWALL管理インターフェースに表示されるすべてのテーブルの既定テーブル ページ サイズは、既定では1ページあたり50アイテムですが、1~5,000アイテムの任意のサイズに変更できます。アクティブ接続監視、VPN設定、ログ表示などの一部のテーブルでは、ページごとに表示されるアイテムを個別に設定できますが、この設定はログイン時に、ここで構成された値に初期化されます。これらのテーブルのページを表示した後に構成を変更しても、個別の設定がすぐに変わるのではなく、 次回ログインしたときはじめて、これらのページに変更が適用されます。

テーブルの既定サイズを変更するには:

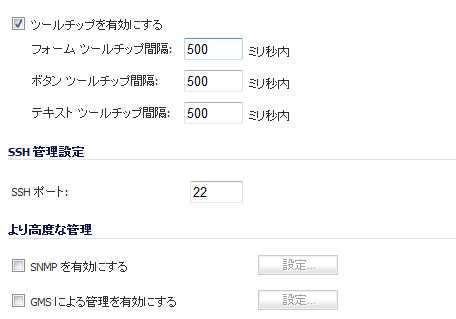

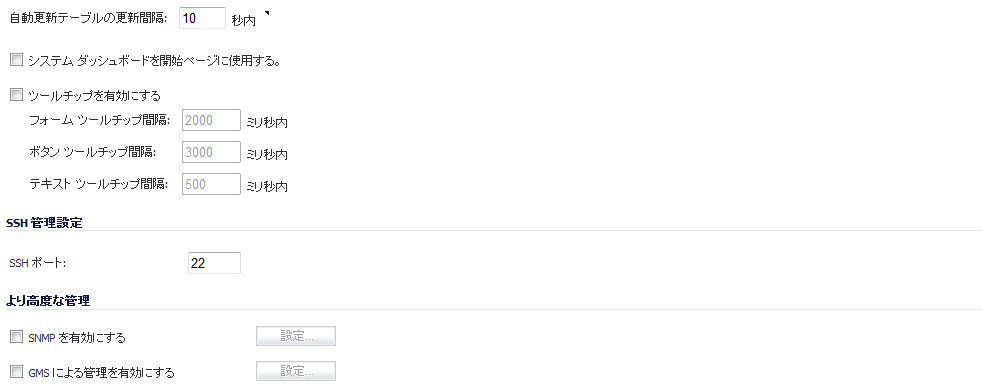

ツール チップ

SonicOS 5.0では、SonicOS UIの多数の要素に対するツール チップが組み込まれました。これらのツール チップは、UI要素の上にマウスを置くと小さなポップアップ ウィンドウとして表示されます。このウィンドウには要素についての簡単な説明が表示されます。ツール チップは、多数のフォーム、ボタン、テーブル ヘッダーおよびエントリに対して表示されます。

フォーム エントリの最小値、最大値、および既定値がある場合は、ツール チップに表示されます。これらのエントリはSonicOSファームウェアから直接生成されるため、使用しているプラットフォームとファームウェアの組み合わせに固有の値が表示されます。

ツール チップは既定で有効になっています。ツール ヒントを無効にするには、「ツール チップを有効にする」チェックボックスをオフにします。ツール チップが表示されるタイミングも設定できます。

・ フォーム ツール チップ間隔 - フォーム (テキストを入力するボックス) のツール チップが表示されるまでの時間 (ミリ秒単位)。

・ ボタン ツール チップ間隔 - ラジオ ボタンおよびチェックボックスのツール チップが表示されるまでの時間 (ミリ秒単位)。

・ テキスト ツール チップ間隔 - UIテキストのツール チップが表示されるまでの時間 (ミリ秒単位)。

SSH管理設定

SSHを使用してSonicWALL装置を管理する場合、セキュリティを強化するためにSSHポートを変更できます。既定のSSHポートは22です。

より高度な管理

SonicWALLセキュリティ装置を、SNMPまたはSonicWALLグローバル管理システムを用いて管理することができます。以下のセクションでは、次の2つのオプションでSonicWALLを管理するための設定について説明します。

SonicWALLグローバル管理システムの詳細については、以下を参照してください。〈http://www.sonicwall.com〉

SNMP管理を有効にする

SNMP (Simple Network Management Protocol) はUDP (User Datagram Protocol) 上で使用されるネットワーク プロトコルです。ネットワーク管理者はSNMPを利用してSonicWALLセキュリティ装置の状態を監視したり、ネットワーク上で重大なイベントが発生した際に通知を受信したりできます。SonicWALLセキュリティ装置は、SNMP v1/v2cおよび関連するすべてのManagement Information Base II (MIB II) グループ (egpとat以外) をサポートしています。SonicWALLセキュリティ装置は任意のインターフェースを介してMIBII用のSNMP Getコマンドに応答し、トラップ メッセージ生成のための個別SonicWALL MIBをサポートします。個別SonicWALL MIBはSonicWALLのウェブ サイトからダウンロードでき、HP Openview、Tivoli、SNMPCなどのサードパーティ製SNMP管理ソフトウェアにロードできます。

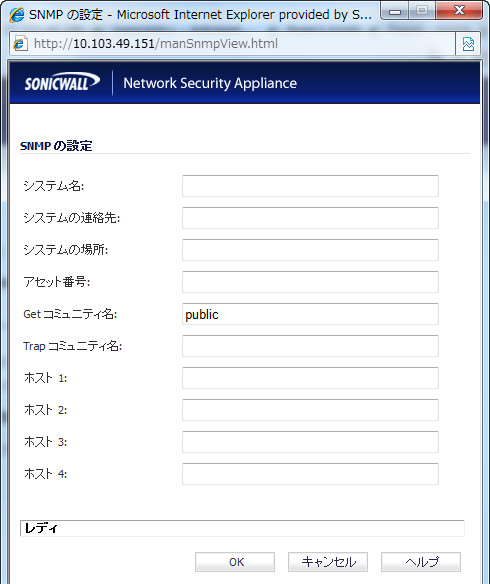

SonicWALLセキュリティ装置でSNMPを有効にするには、管理インターフェースにログインして「システム」を選択し、「管理」を選択します。「SNMPを有効にする」チェックボックスを選択し、「設定」を選択します。「SNMPの設定」ウィンドウが表示されます。

SNMPのログ/ログ設定

トラップ メッセージは、通常SonicWALLセキュリティ装置が送信する警告メッセージ種別に対してのみ生成されます。例えば、攻撃、システム エラー、ウェブ サイトの遮断に対してトラップ メッセージが生成されます。「ログ > 設定」ページでこれらの種別を選択しなかった場合、トラップ メッセージは生成されません。

SNMPのサービスとしての設定およびルールの追加

既定で、SNMPはSonicWALLセキュリティ装置上で無効になっています。SNMPを有効にするには、最初に「システム > 管理」ページでSNMPを有効にし、次に個々のインターフェースに対して有効にします。それには、「ネットワーク > インターフェース」ページに移動し、SNMPを有効にするインターフェース用の「設定」ボタンを選択します。

SonicWALLセキュリティ装置へのサービスおよびルールの追加については、第5部「ファイアウォール」を参照してください。

SNMP管理システムが自動検出をサポートしている場合は、SonicWALLセキュリティ装置エージェントがネットワーク上のSonicWALLセキュリティ装置を自動検出します。サポートしていない場合、SNMP管理システム上のSNMP管理機器のリストにSonicWALLセキュリティ装置を追加する必要があります。

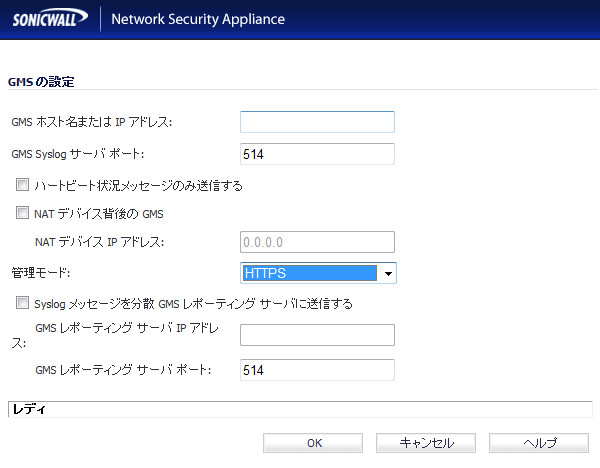

GMS管理を有効にする

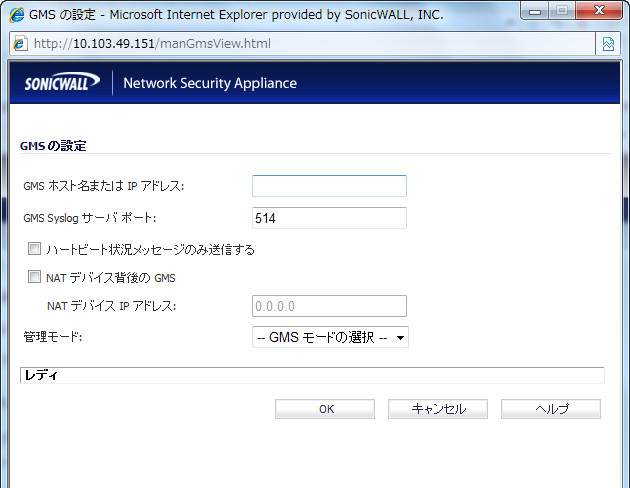

SonicWALLグローバル管理システム (SonicWALL GMS) でSonicWALLセキュリティ装置を管理するように設定できます。GMSで管理できるようにSonicWALLセキュリティ装置を設定するには:

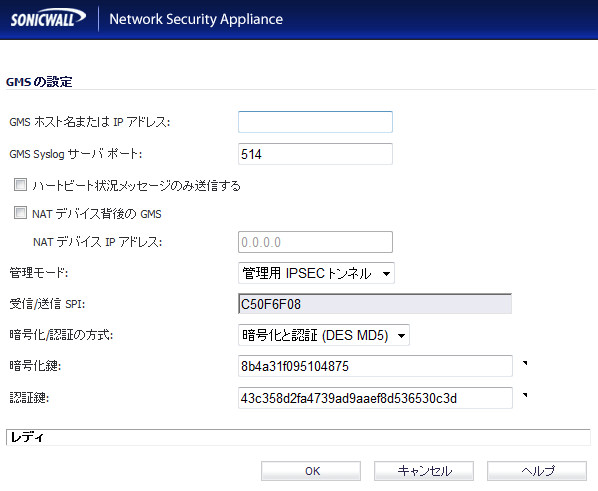

・ 管理用IPSECトンネル - このオプションを選択すると、IPsec VPNトンネルを越えた先のGMS管理コンソールからSonicWALLセキュリティ装置を管理できます。既定のIPsec VPN設定が表示されます。「NATデバイス背後のGMS」を選択し (GMSインストールに適用できる場合)、「NATデバイスIPアドレス」フィールドにIPアドレスを入力します。「GMSの設定」ウィンドウの一番下にVPNポリシー設定が表示されます。

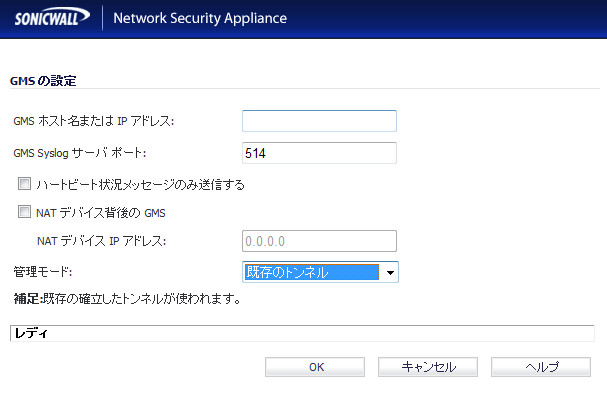

・ 既存のトンネル - GMS管理サーバとSonicWALLセキュリティ装置の接続に使用する既存のVPNトンネルがある場合に、このオプションを選択します。「GMSホスト名またはIPアドレス」フィールドにGMSホスト名またはIPアドレスを入力します。「Syslogサーバ ポート」フィールドにポート番号を入力します。

・ 「HTTPS」 - このオプションを選択すると、2つのIPアドレス (GMSプライマリ エージェントとスタンバイ エージェントのIPアドレス) からHTTPS管理が可能になります。また、SonicWALLセキュリティ装置は、3DESとSonicWALLセキュリティ装置管理者のパスワードを使用して暗号化されたSyslogパケットとSNMPトラップも送信します。HTTPS管理モードの次の設定が表示されます。

・ Syslogメッセージを分散GMSレポーティング サーバに送信する - 通常のハートビート メッセージをGMSプライマリとスタンバイのエージェントIPアドレスに送信します。通常のハートビート メッセージは指定されたGMSレポーティング サーバとレポーティング サーバ ポートに送信されます。

・ GMSレポーティング サーバIPアドレス - GMSレポーティング サーバがGMS管理サーバとは異なる場合、GMSレポーティング サーバのIPアドレスを入力します。

・ GMSレポーティング サーバ ポート - GMSレポーティング サーバのポートを入力します。既定値は514です。

ダウンロード用URL

「ダウンロード用URL」セクションには、SonicPointイメージをダウンロードするサイトのURLアドレスを指定するためのフィールドがあります。

・ SonicPoint-NイメージURLを手動で指定 - SonicOS 5.0またはそれ以上には、SonicPointファームウェアのイメージは含まれていません。SonicWALL装置がインターネットに接続できる場合は、SonicPoint機器を接続したときにSonicWALLサーバからSonicPointイメージの最新バージョンが自動的にダウンロードされます。使用するSonicWALL装置がインターネットにアクセスできない場合、またはプロキシ サーバ経由のアクセスのみが可能な場合は、SonicPointファームウェアのURLを手動で指定する必要があります。開始文字列http://は不要ですが、URLの末尾にファイル名を含める必要があります。ファイル名には .bin拡張子が必要です。IPアドレスとドメイン名の例を次に示します。

192.168.168.10/imagepath/sonicpoint.bin

software.sonicwall.com/applications/sonicpoint/sonicpoint.bin

UI言語の選択

ファームウェアに英語以外の言語が含まれている場合は、「言語選択」プルダウン メニューで指定できます。