|

•

|

BGP は、パケットを平文で送信します。したがって、Dell SonicWALL では、セキュリティを強化するために、BGP セッションに使用する IPSec トンネルを設定することを推奨しています。IPSec トンネルと BGP の設定は、互いに独立しています。IPSec トンネルは、SonicOS GUI の VPN 設定セクションで完全に設定できます。一方、BGP は、「ネットワーク > ルーティング」ページで有効にしてから、SonicOS のコマンドライン インターフェースで設定します。IPSec 経由での BGP を設定する場合は、まず IPSec トンネルを設定し、BGP を設定する前に、トンネル経由での接続を確認します。

|

1

|

|

2

|

|

3

|

|

4

|

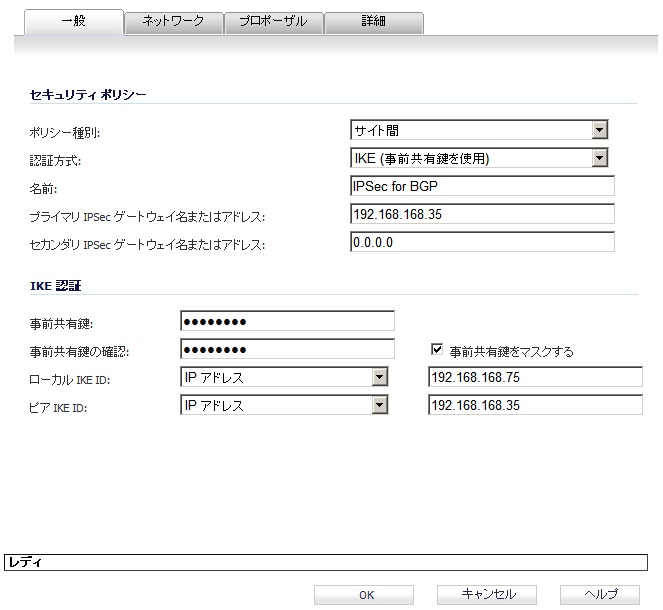

VPN ポリシーの「名前」を入力します。

|

|

5

|

「プライマリ IPSec ゲートウェイ名またはアドレス」フィールドで、リモート ピアの IP アドレスを入力します (この例では 192.168.168.35)。

|

|

6

|

「セカンダリ IPSec ゲートウェイ名またはアドレス」フィールドで、0.0.0.0 と入力します。

|

|

7

|

「共有鍵」を入力し、確認します。

|

|

8

|

「ローカル IKE ID」フィールドで、SonicWALL の IP アドレス (この例では 192.168.168.75) を入力します。

|

|

9

|

「ピア IKE ID」フィールドで、リモート ピアの IP アドレス (192.168.168.35) を入力します。

|

|

10

|

「ネットワーク」タブを選択します。

|

|

11

|

|

12

|

リモート ネットワークに対して、「対象先ネットワークをリストより選択」ドロップダウン メニューからリモート ピアの IP アドレス (この例では 192.168.168.35) を選択します。リモート IP アドレスがリストにない場合は、「アドレス オブジェクトの作成」を選択して、その IP アドレスのアドレス オブジェクトを作成します。

|

|

13

|

「プロポーザル」タブを選択します。既定の IPSec プロポーザルを使用することも、それをカスタマイズすることもできます。

|

|

14

|

「詳細」タブを選択します。

|

|

15

|

「キープ アライブを有効にする」チェックボックスをオンにします。

|

|

16

|

「OK」を選択します。

|

これで、ファイアウォールに対して VPN ポリシーが設定されました。今度は、リモート ピアに対して対応する IPSec 設定を行います。IPSec 設定が完了したら、「VPN > 設定」ページに戻り、VPN ポリシーの「有効」チェックボックスをオンにして、IPSec トンネルを開始します。

|

1

|

SonicOS GUI で、「ネットワーク > ルーティング」ページに移動します。

|

|

2

|

|

3

|

|

補足:GUI から BGP が有効になった後、SonicOS のコマンドライン インターフェース (CLI) を使用して、BGP 設定の仕様が実行されます。SonicOS CLI への接続方法の詳細については、次のリンクの『SonicOS コマンドライン インターフェース ガイド』を参照してください:

http://www.sonicwall.com/us/support/230_3623.html |

|

5

|

configure コマンドを入力して、設定モードに入ります。

|

|

6

|

route ars-bgp コマンドを入力して、BGP CLI に入ります。次のプロンプトが表示されます。

|

ZebOS version 7.7.0 IPIRouter 7/2009

|

8

|

show running-config と入力して、現在の BGP 動作設定を確認します。

|

|

9

|

BGP 設定モードに入るには、configure terminal コマンドを入力します。設定コマンドの一覧が表示されます。

|

|

10

|

設定が完了したら、write file コマンドを入力します。装置が高可用性ペアまたはクラスタの一部である場合は、設定の変更が他の装置に自動的に伝達されます。

|

以下の属性を使用して、BGP パス選択プロセスを設定できます。

|

ネットワーク または 統合 パス |

network コマンドおよび aggregate-address コマンドからローカルに開始されたパスが優先されます。 |

|

(UPDATE メッセージで通知される) 起点タイプが最も低いパスが優先されます。IGP < EGP < 不完全の順になります。 |

|

set weight コマンドで割り当てられる重みは、このコマンドで割り当てられる重みより優先されます。

ピアグループに対して重みを設定すると、そのピアグループのすべてのメンバーが同じ重みを持ちます。weight コマンドを使用して、特定のピアグループ メンバーに異なる重みを割り当てることもできます。

図 71. BGP のローカル プリファレンス トポロジ

|

neighbor 172.16.228.228 remote-as 7675 |

neighbor 10.1.1.1 remote-as 8888 |

図 72. ルート マップを使用した BGP ローカル プリファレンス トポロジ

SNWL1 および SNWL2 に以下の BGP 設定が入力されています。

|

neighbor 172.16.228.228 remote-as 7675 |

neighbor 10.1.1.1 remote-as 9999 neighbor 10.1.1.1 route-map rmap1 in neighbor 12.34.5.237 remote-as 12345 |

SNWL2 (rmap1) に設定されているルート マップは、近隣 10.1.1.1 からの受信ルートに適用するように設定されています。次の 2 つの許可条件があります。

|

•

|

route-map rmap1 permit 10:この許可条件は、AS 8888 からのトラフィックを許可し、AS 8888 からのルートをローカル プリファレンス 200 に設定するように構成されているアクセス リスト 100 に一致します。

|

|

•

|

route-map rmap1 permit 10:この許可条件は、アクセス リスト 100 に一致しないその他すべてのトラフィック (すなわち 8888 以外の AS から受信するトラフィック) をローカル プリファレンス 150 に設定します。

|

AS_PATH プリペンドは、パス更新の先頭に AS 番号を追加する方法です。これによって、このルートのパスが長くなるため、優先度が低くなります。

AS_PATH プリペンドは、送信パスにも受信パスにも適用できます。近隣によって無効にされる場合、AS_PATH プリペンドが適用されないことがあります。

|

neighbor 10.50.165.228 remote-as 7675 |

neighbor 10.50.165.233 remote-as 12345 |

この設定によって、近隣 10.50.165.233 に AS_PATH プリペンド 12345 12345 でルートがインストールされます。これは、show ip bgp コマンドを入力すると表示されます。

set metric コマンドをルート マップで使用して、パスの優先度を高くしたり、低くしたりできます。

Multi Exit Discriminator (MED) は、パスの優先度に影響を与えることができるオプションの属性です。この属性は非通過です。つまり、単一の装置に設定されるもので、UPDATE メッセージで近隣に通知されません。このセクションでは、bgp always-compare-med コマンド と bgp deterministic-med コマンド の使用について検討します。

bgp always-compare-med コマンドを使用すると、パス選択のために、異なる AS からのパスの MED 値を比較することができます。より低い MED を持つパスが優先されます。

例として、BGP テーブルに以下のルートがあり、always-compare-med コマンドが有効であると考えてみましょう。

Route2 の MED が最も低いので、選択されるパスになります。

always-compare-med コマンドが無効の場合、Route1 と Route2 の AS パスは異なるので、比較の際に MED は考慮されません。Route1 と Route3 についてのみ MED が比較されます。

選択されるルートは、bgp deterministic-med コマンドにも影響を受けます。このコマンドは、同一自律システム内の異なるピアによって通知されるルートから選択する際に、MED を比較します。

bgp deterministic-med コマンドが有効の場合、同一 AS からのルートはまとめてグループ化され、各グループの最適ルートが比較されます。BGP テーブルが以下の場合、

BGP には Route1 のグループと、Route2 と Route3 からなる第 2 のグループ (同一 AS) があります。

各部グループの最適ルートが比較されます。Route1 は AS 200 からの唯一のルートなので、そのグループの最適ルートになります。

Route1 は、グループ AS 400 の最適ルート (MED が最も低い) である Route2 と比較されます。

2 つのルートは同一 AS からのものではないので、比較において MED は考慮されません。外部 BGP ルートは内部 BGP ルートより優先されるため、Route3 が最適ルートになります。

自動要約設定により、ルートをクラスフルに通知するかどうかを制御します。自動要約も、BGP 設定に関する問題の原因として一般的です。

既定では、自動要約と同期は Zebos で無効になっています。

図 73. トランジット ピアと非トランジット ピア

間違って Dell SonicWALL をトランジット ピアにすることのないよう、以下のように受信フィルタと送信フィルタを設定する必要があります。

|

•

|

|

•

|

所有している、およびプライベート受信プレフィックスをすべて破棄する:

次のトポロジは、SonicWALL セキュリティ装置がマルチホーム BGP ネットワークを使用して 2 つの ISP 間で負荷を共有する例を示しています。

図 74. 負荷共有トポロジ用のマルチホーム BGP