第8章 証明書の管理

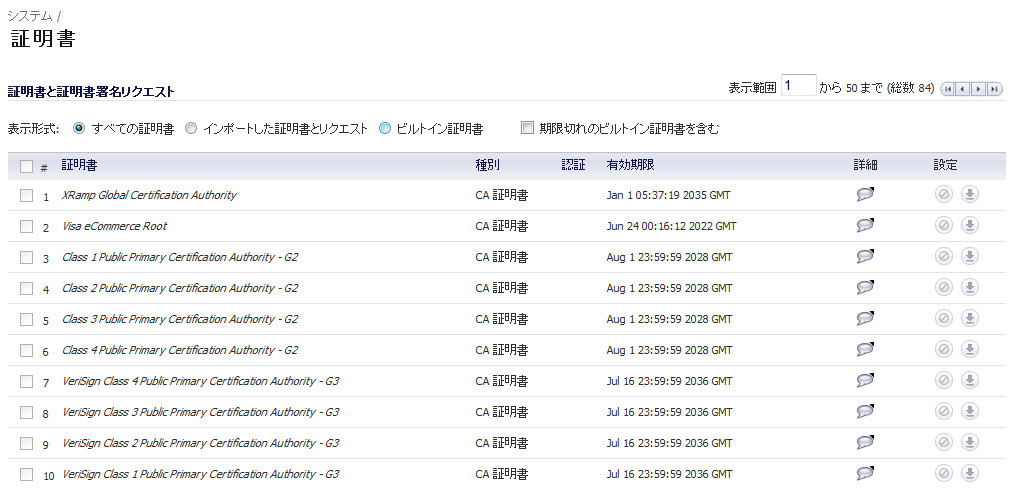

システム > 証明書

VPNポリシーでの証明書の使用を実装するには、有効なCA証明書をサードパーティのCAサービスから取得する必要があります。有効なCA証明書を取得したら、ローカル証明書を有効にするためにCA証明書をSonicWALLセキュリティ装置にインポートします。有効なCA証明書をSonicWALLセキュリティ装置にインポートするには、「システム > 証明書」ページを使用します。有効なCA証明書をインポートしたら、それを使用してローカル証明書を有効にします。

この章は、次のセクションで構成されています。

デジタル証明書の概要

デジタル証明書は、認証局 (CA) として知られる信頼されるサードパーティによって身元を確認するための電子的な手段です。X.509 v3証明書規格は暗号化証明書で使用される仕様で、証明書に含める拡張領域を定義できます。SonicWALLでは、サードパーティ証明書のサポートの一環としてこの規格を実装しています。

サードパーティのCAによって署名され確認された証明書は、IKE (インターネット鍵交換) VPNポリシーで使用できます。IKEはIPsec VPNソリューションの重要な部分であり、SA (セキュリティ アソシエーション) を設定する前にデジタル証明書を使用して相手の機器を認証できます。デジタル証明書を使用しない場合、VPNユーザは共有鍵または対称鍵を手動で交換して認証する必要があります。デジタル署名を使用する機器またはクライアントは、新しい機器またはクライアントがネットワークに追加されるたびに設定を変更する必要はありません。

一般的な証明書は、データ セクションと署名セクションの2つのセクションで構成されます。データ セクションには通常、証明書がサポートするX.509のバージョン、証明書のシリアル番号、ユーザの公開鍵に関する情報、識別名 (DN)、証明書の有効期間、証明書の利用目的のようなオプション情報などの情報が含まれます。署名セクションには、発行元CAが使用した暗号化アルゴリズムおよびCAのデジタル署名が含まれます。

SonicWALLセキュリティ装置は、X.509 v3準拠のすべての証明書発行者と相互運用性があります。SonicWALLセキュリティ装置は、以下のCA証明書ベンダについてテスト済みです。

・ Entrust

・ マイクロソフト

・ OpenCA

・ OpenSSL

・ VeriSign

証明書と証明書署名リクエスト

「証明書と証明書署名リクエスト」セクションには、CA証明書およびローカル証明書を管理するためのすべての設定があります。

「表示形式」メニューを使用すると、以下の条件に基づいて「証明書と証明書署名リクエスト」テーブルに証明書を表示できます。

・ 「すべての証明書」 - すべての証明書および証明書署名リクエストを表示します。

・ 「インポートした証明書とリクエスト」 - すべてのインポートした証明書および生成した証明書署名リクエストを表示します。

・ 「ビルトイン証明書」 - SonicWALLセキュリティ装置が備えているすべての証明書を表示します。

・ 「期限切れのビルトイン証明書を含む」 - すべての期限切れ証明書およびビルトイン証明書を表示します。

「証明書と証明書署名リクエスト」テーブルには、証明書に関する以下の情報が表示されます。

・ 「証明書」 - 証明書の名前。

・ 「種別」 - CAやローカルなどの証明書の種別。

・ 「確認」 - 確認情報。

・ 「有効期限」 - 証明書の期限が切れる日時。

・ 「詳細」 - 証明書の詳細情報。

アイコンの上にポインタを移動すると、証明書の詳細が表示されます。

アイコンの上にポインタを移動すると、証明書の詳細が表示されます。

・ 設定 - 証明書のエントリを編集するための編集アイコン

・ CA証明書に対する証明書失効リストまたは未処理リクエストに対する署名済み証明書をインポートするためのインポート アイコン

証明書の詳細情報

「証明書と証明書署名リクエスト」テーブルの「詳細」列のアイコンを選択すると、証明書に関する情報が一覧表示されます。証明書の種別によって異なりますが、以下の情報が含まれます。

・ 「証明書発行者」

・ 「サブジェクト識別名」

・ 「証明書シリアル番号」

・ 「有効期間の開始」

・ 「有効期間の終了」

・ 「状況」 (未処理リクエストまたはローカル証明書の場合)

・ 「CRL状況」 (CA証明書の場合)

「詳細」列のアイコンの上にマウスを移動したときに表示される詳細情報は、証明書の種別によって異なります。「証明書発行者」、「証明書シリアル番号」、「有効期間の開始」、および「有効期間の終了」は、証明書の発行者によって生成される情報であるため、未処理リクエストの場合には表示されません。同様に、「CRL状況」の情報は、CA証明書の場合にだけ表示され、その内容もCA証明書の設定によって異なります。

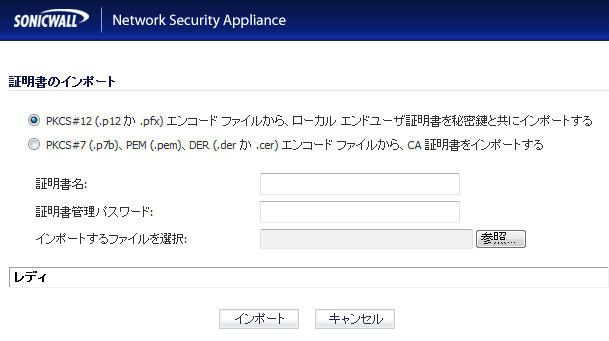

証明書のインポート

CAサービスによって未処理リクエストの証明書が発行されるか、またはローカル証明書が提供されたら、それをインポートしてVPNまたはウェブ管理認証で使用できます。CA証明書をインポートして、IKEネゴシエーションで使用されるローカル証明書および相手の証明書を確認することもできます。

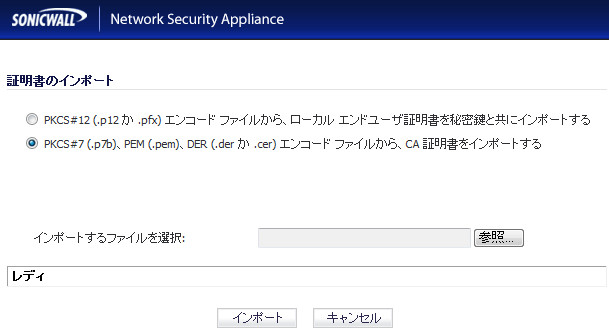

認証局の証明書のインポート

認証局の証明書をインポートするには、以下の手順を実行します。

アイコンの上にポインタを移動すると、証明書の詳細情報が表示されます。

アイコンの上にポインタを移動すると、証明書の詳細情報が表示されます。

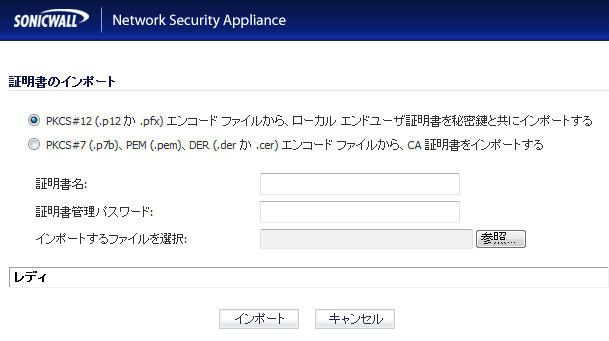

ローカル証明書のインポート

ローカル証明書をインポートするには、以下の手順を実行します。

アイコンの上にポインタを移動すると、証明書の詳細情報が表示されます。

アイコンの上にポインタを移動すると、証明書の詳細情報が表示されます。

証明書の削除

証明書を削除するには、「削除」アイコンを選択します。証明書の期限が切れた場合、またはVPN認証にサードパーティの証明書を使用しない場合は、証明書を削除できます。

証明書署名リクエストの生成

ローカル証明書を生成するには、以下の手順に従います。

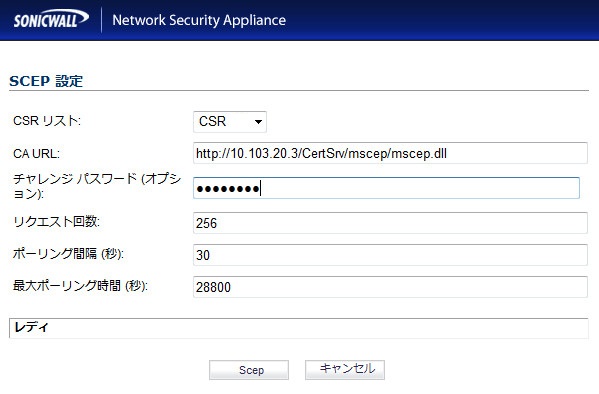

単純証明書登録プロトコルの設定

単純証明書登録プロトコル (SCEP) は、拡張性に優れた手法でネットワーク機器への証明書の保護された発行をサポートするように設計されています。 SCEP に対して、 2 つの登録シナリオがあります。

・ SCEP サーバ CA が自動的に証明書を発行する

・ SCEP 要求が PENDING に設定されて、CA 管理者が手動で証明書を発行する

以下のサイトで、SCEP に関する更なる情報を入手できます。

証明書の発行に SCEP を使うには、以下の手順に従います。

これで、ファイアウォールは証明書をリクエストするために CA に接触します。 これにかかる時間は、CA が証明書を自動または手動のどちらで発行するかに依存します。 「ログ > 表示」 ページに、SCEP 登録と証明書発行の状態を示すメッセージが表示されます。 発行された証明書は、「システム > 証明書」 ページの 「インポートした証明書とリクエスト」 種別の、利用可能な証明書リスト内に表示されます。