第14章 インターフェースの設定

ネットワーク > インターフェース

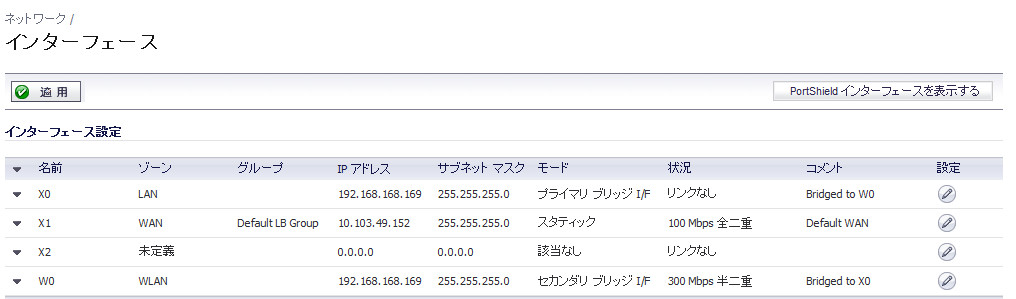

「ネットワーク > インターフェース」ページには、物理インターフェースに直接リンクされたインターフェース オブジェクトが含まれます。SonicOS のインターフェース アドレス指定方式は、ネットワーク ゾーンおよびアドレス オブジェクトと連動しています。「ネットワーク > インターフェース」ページに表示されるインターフェースは、SonicWALL装置の種類によって異なります。以下の図に示すページは、SonicWALL TZ 100または200 Wireless-N 装置のものです。

この章は、次のセクションから構成されています。

セットアップ ウィザード

「セットアップ ウィザード」ボタンを選択すると、「セットアップ ウィザード」画面が表示されます。セットアップ ウィザードの指示に従って、SonicWALLセキュリティ装置のインターネット接続を設定します。セットアップ ウィザードについては、第85章「SonicWALL装置での インターネット接続の設定」を参照してください。

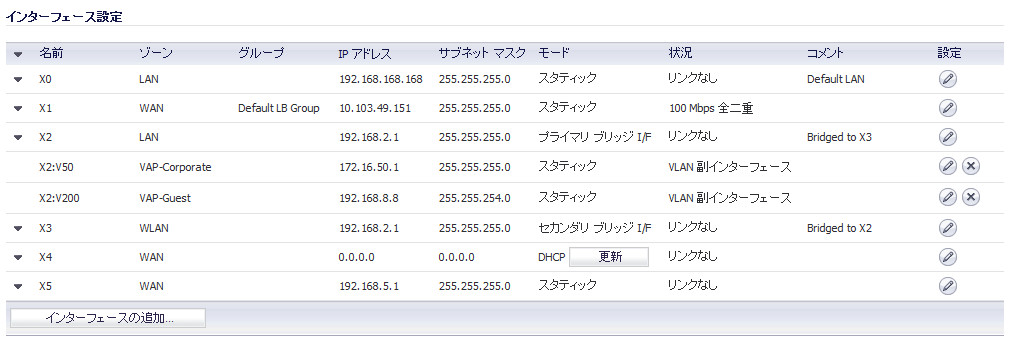

インターフェース設定

「インターフェース設定」テーブルには、各インターフェースに関する以下の情報がリストされます。

・ 名前 - ご使用のSonicWALLセキュリティ装置のモデルに応じて、X0~X8、およびW0と表示されます。

・ ゾーン - 既定で、LAN、DMZ、WAN、およびWLANがリストされます。ゾーンが設定されると、この列に名前がリストされます。

・ IPアドレス - インターフェースに割り当てられたIPアドレス。

・ サブネット マスク - サブネットに割り当てられたネットワーク マスク。

・ モード/IP割り当て - メイン ページには、インターフェースのゾーン タイプに基づいて、次のIP割り当てタイプのうち1つが表示されます。

・ 非WAN: 静的、トランスペアレント、またはレイヤ2ブリッジ モード。

・ WAN: 静的、DHCP、PPPoE、PPTP、またはL2TP。

・ 状況 - リンクの状況と速度。

・ コメント - ユーザ定義のコメント。

・ 設定 - 「設定」アイコン

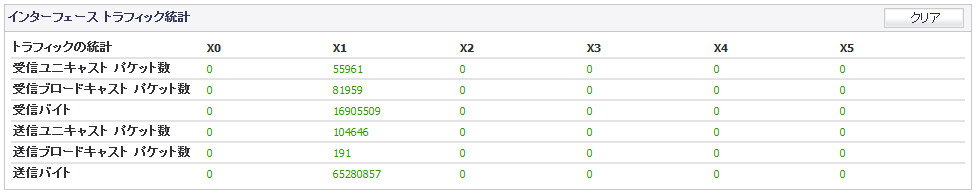

インターフェース トラフィック統計

「インターフェース トラフィック統計」テーブルには、設定されているすべてのインターフェースの送受信情報がリストされます。

SonicWALLセキュリティ装置のすべてのインターフェースについて、以下の情報が表示されます。

・ 受信ユニキャスト パケット数 - インターフェースが受信したポイント ツー ポイント通信の数を示します。

・ 受信ブロードキャスト パケット数 - インターフェースが受信したマルチポイント通信の数を示します。

・ 受信バイト - インターフェースが受信したデータ量をバイト数で示します。

・ 送信ユニキャスト パケット数 - インターフェースが送信したポイント ツー ポイント通信の数を示します。

・ 送信ブロードキャスト バイト - インターフェースが送信したマルチポイント通信の数を示します。

・ 送信バイト - インターフェースが送信したデータ量をバイト数で示します。

・ 省略されたDPI - DPI検査をバイパスされたパケット数を示します。

現在の統計を消去するには、「ネットワーク > インターフェース」ページの右上にある「クリア」ボタンを選択します。

物理インターフェースと仮想インターフェース

SonicOSのインターフェースは大きく次のように分けられます。

・ 物理インターフェース - 物理インターフェースは、単一のポートにバインドされます。

・ 仮想インターフェース - 仮想インターフェースは、サブインターフェースとして物理インターフェースに割り当てられ、複数のインターフェースに割り当てられたトラフィックを物理インターフェースが搬送できるようにします。

・ PortShieldインターフェース - PortShieldインターフェースは、SonicWALL TZシリーズとSonicWALL NSA 240の機能です。これらの装置のLANポートは、任意の数だけ結合して単一のPortShiledインターフェースにすることができます。

物理インターフェース

物理インターフェースは、送受信トラフィックを規定するアクセス ルールの設定が可能なゾーンに割り当てる必要があります。セキュリティ ゾーンは、送受信トラフィックの経路として動作する各物理インターフェースにバインドされます。インターフェースがなければ、トラフィックはゾーンにアクセスしたり、ゾーンを出ていくことができません。

ゾーンの詳細については、「ゾーンの設定」 を参照してください。

仮想インターフェース (VLAN)

仮想インターフェースは、物理インターフェースに割り当てられたサブインターフェースであり、SonicWALL NSAシリーズ セキュリティ装置でサポートされます。仮想インターフェースにより、1つの物理接続で複数のインターフェースを使用できます。

仮想インターフェースは、ゾーンの割り当て、DHCPサーバ、NAT、アクセル ルールの管理など、物理インターフェースと同じ機能を数多く備えています。

仮想ローカル エリア ネットワーク (VLAN) は、IPヘッダーのタグ付けを使用することで、単一の物理LANの中で複数のLANをシミュレートできるため、“タグベースのLAN多重テクノロジ”と表現できます。物理的に個別の、接続されていない2つのLANは、互いに完全に分かれています。2つの異なるVLANについても同様ですが、VLANの場合、2つのVLANは、同じ回線上に存在できます。VLANでは、このような仮想化を実現するVLAN対応のネットワーキング機器が必要です。これらは、ネットワークの設計とセキュリティ ポリシーに従ってVLANタグを認識、処理、削除、および挿入できるスイッチ、ルータ、およびファイアウォールです。

VLANは多くのさまざまな理由で役立ちますが、その理由の多くは、VLANが、物理的ではなく論理的なブロードキャスト ドメイン、つまりLAN境界を提供できる機能に基づいています。これは、大きな物理LANを複数の小さな仮想LANに分割する場合と、物理的に異なる複数のLANを論理的に連続する1つの仮想LANにまとめる場合の、両方に該当します。この利点は、以下のとおりです。

・ パフォーマンスの向上 - 論理的に分割された小さなブロードキャスト ドメインを作成することで、必要な送信先にのみブロードキャストを送信し、アプリケーション トラフィック用に多くの帯域幅を残せるため、ネットワーク全体の使用率が低下します。

・ コストの減少 - ブロードキャストのセグメント化は、かつてはルータで行われていたため、新たなハードウェアと設定が必要でした。VLANでは、ルータの機能的な役割は一変しました。通信の抑制目的で使用されるのではなく、必要に応じて、異なるVLAN間の通信を促進するために使用されます。

・ 仮想ワークグループ - ワークグループは、マーケティング部門やエンジニアリング部門など、一般に情報を共有する論理単位です。効率上の理由で、ブロードキャスト ドメイン境界は、このような機能ワークグループに対応するように作成しますが、それが常に可能であるとはかぎりません。エンジニアリング ユーザとマーケティング ユーザが建物の同じ階 (および同じワークグループ スイッチ) を共有していて、入り混じっていることもあれば、その逆のこともあります。エンジニアリング チームが、構内全体に分散していることもあります。この状態を複雑な配線を駆使して解決するのはコストがかかり、絶えず行われる追加や移動を保守するのは不可能です。VLANでは、スイッチを簡単に再設定して、論理的なネットワーク配置をワークグループの要求に対応させることができます。

・ セキュリティ - あるVLAN上のホストは、別のVLAN上のホストと、両者間の通信を促進するネットワーク機器がなければ通信できません。

サブインターフェース

SonicOS のVLANサポートは、物理インターフェースの下にネストされる論理インターフェースである、サブインターフェースを使用して実現されます。一意のVLAN IDごとに、独自のサブインターフェースが必要です。セキュリティと管理上の理由で、SonicOSはVLANトランク プロトコルに対応していません。代わりに、サポートされる各VLANを設定し、適切なセキュリティ機能を割り当てる必要があります。

VLANケーブル スイッチからのトランク リンクは、関連するVLAN IDをSonicWALL上のサブインターフェースとして宣言し、それらを、物理インターフェースを設定する方法とほぼ同じ方法で設定することにより、サポートされます。言い換えると、サブインターフェースとして定義されたVLANだけがSonicWALLによって処理され、それ以外は対象外として破棄されます。この方法の場合、トランク リンクの接続先であるSonicWALL上の親物理リンクは従来のインターフェースとして動作し、同じリンク上に存在する可能性があるネイティブの (タグ付きでない) VLANトラフィックもサポートできます。また、親インターフェースは、“未定義”のままです。

VLANサブインターフェースは、ゾーンの割り当て、セキュリティ サービス、GroupVPN、DHCPサーバ、IPヘルパー、ルーティング、NATポリシーとアクセス ルールの完全な制御など、物理インターフェースの大部分の機能と特徴を備えています。現在、VLANサブインターフェースから除外されている機能は、WAN動的クライアント サポート、およびマルチキャスト サポートです。プラットフォームごとにサポートされるサブインターフェースの最大数を次の表に示します。

SonicOS のセキュリティ保護されるオブジェクト

SonicOS のインターフェース アドレス指定方式は、ネットワーク ゾーンおよびアドレス オブジェクトと連動しています。この構造は、セキュリティが保護されるオブジェクトに基づいており、SonicOS 内のルールとポリシーでこれらのオブジェクトが使用されます。

セキュリティが保護されるオブジェクトには、物理インターフェースに直接リンクされ、「ネットワーク > インターフェース」ページで管理されるオブジェクトが含まれます。アドレス オブジェクトは、「ネットワーク > アドレス オブジェクト」ページで定義します。サービスおよびスケジュール オブジェクトは、SonicWALLセキュリティ装置管理インターフェースの「ファイアウォール」セクションで定義し、ユーザ オブジェクトは、SonicWALLセキュリティ装置管理インターフェースの「ユーザ」セクションで定義します。

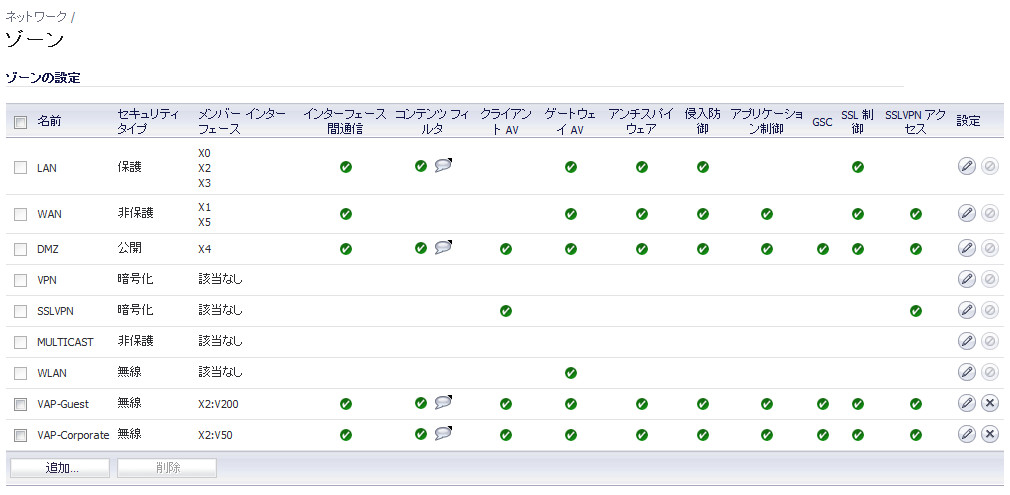

ゾーンは、SonicOS のセキュリティ保護されたオブジェクトの手法の、階層上の頂点にあたります。SonicOS には事前に定義されたゾーンがあり、これとは別に独自のゾーンを定義することもできます。事前定義ゾーンは、LAN、DMZ、WAN、WLAN、および個別です。ゾーンには複数のインターフェースを指定できますが、WANゾーンは合計で2つのインターフェースに制限されています。「ネットワーク > WAN負荷分散」ページ上のWANフェイルオーバーと負荷分散の設定に応じて、WANゾーン内では、いずれか一方または両方のWANインターフェースがアクティブにトラフィックを搬送できます。

SonicWALLセキュリティ装置におけるWANフェイルオーバーおよび負荷分散の詳細については、「ネットワーク > フェイルオーバーと負荷分散」 を参照してください。

ゾーン設定レベルでは、ゾーンの「インターフェース間通信を許可する」設定により、許可を指示するゾーン内アクセス ルールの作成に関する処理が自動的に行われます。ゾーン全体の総合的なアドレス オブジェクトと、ゾーン アドレスからゾーン アドレスへの許可を包括的に指示するアクセス ルールが作成されます。

トランスペアレント モード

SonicOS のトランスペアレント モードでは、インターフェースを管理階層のトップ レベルとして使用します。トランスペアレント モードは、一意のアドレス指定およびインターフェース ルーティングをサポートします。

レイヤ2ブリッジ モード

SonicOS ファームウェア バージョン4.0以降には、SonicWALLセキュリティ装置をあらゆるイーサネット ネットワークに透過的に統合するための新しい手法として、L2 (レイヤ2) ブリッジ モードが備わっています。L2ブリッジ モードは、SonicWALLセキュリティ装置が、2つのインターフェース間で共通のサブネットを共有し、すべてのIPトラフィックに対してステートフルな精密パケット検査を実行できるという点で、見かけ上はSonicOS のトランスペアレント モードに似ていますが、機能上は、より多目的な用途に対応しています。

L2ブリッジ モードでは、セキュリティで保護された学習ブリッジ手法が採用されているため、他の多くの透過的なセキュリティ装置統合方式では処理できない種類のトラフィックを通過させ、検査することができます。L2ブリッジ モードを使うと、既存のイーサネット ネットワークに影響を与えずにSonicWALLセキュリティ装置を追加して、インラインの精密パケット検査機能をすべてのIPv4 TCPとUDPのトラフィックに提供することができます。このシナリオでは、SonicWALL UTM装置がセキュリティを適用するためではなく、両方向のスキャン、ウィルスとスパイウェアの遮断、および侵入の阻止のために使用されます。

他の透過的なソリューションとは異なり、L2ブリッジ モードは、IEEE 802.1Q VLAN (SonicWALL NSA装置上のもの)、Spanning Tree Protocol、マルチキャスト、ブロードキャスト、IPv6を含む、すべての種類のトラフィックを通過させるため、いずれのネットワーク通信も中断されることはありません。

L2ブリッジ モードの多目的性を示すもう1つの例が、このモードを使用して IPSスニッファ モードを設定できることです。IPSスニッファ モードは、SonicWALL NSAシリーズ装置でサポートされ、ブリッジ ペアの1インターフェースを使用してスイッチ上のミラーリングされたポートからのネットワーク トラフィックを監視します。IPSスニッファ モードでは侵入検知が可能ですが、SonicWALLセキュリティ装置がトラフィック フローにインラインで接続されていないため、悪意のあるトラフィックを遮断することはできません。IPSスニッファ モードの詳細については、「IPSスニッファ モード」 を参照してください。

L2ブリッジ モードは、既存のファイアウォールが存在し、既存のファイアウォールを変更する計画が当面はなく、一方でSonicWALL統合脅威管理 (UTM) 精密パケット検査のセキュリティ機能 (侵入防御サービス、ゲートウェイ アンチウィルス、ゲートウェイ アンチスパイウェアなど) を追加する必要のあるネットワークにとって理想的なソリューションです。SonicWALL UTMセキュリティ サービスを購読していない場合は、SonicWALLの「セキュリティ サービス > 概要」ページで無料トライアルに申し込むことができます。

L2ブリッジ モードは高可用性を備えた配備でも使用できます。このシナリオについては、「高可用性を備えたレイヤ2ブリッジ モード」セクション で説明します。

以下のセクションを参照してください。

SonicOS レイヤ2ブリッジ モードの主要な機能

次の表は、レイヤ2ブリッジ モードの主要な機能とその利点をまとめたものです。

L2ブリッジ モードとトランスペアレント モードの設定に関連した重要な概念

L2ブリッジ モードの運用と設定について言及する際、次のような用語が使用されます。

・ L2ブリッジ モード - SonicWALLセキュリティ装置の設定手法の1つです。SonicWALLをインラインで既存のネットワークに追加でき、トランスペアレント モードを超える完全な透過性を実現します。レイヤ2ブリッジ モードは、ブリッジ ペアのセカンダリ ブリッジ インターフェースに対して選択されたネットワーク モード設定と言うこともできます。

・ トランスペアレント モード - SonicWALLセキュリティ装置の設定方法の1つです。自動的に適用されるARPとルーティング ロジックを使用し、単一のIPサブネットを複数のインターフェースにスパニングすることにより、IPを設定し直すことなく、SonicWALLを既存のネットワークに追加できるようにします。

・ ネットワーク モード - 保護インターフェース (LAN) またはパブリック インターフェース (DMZ) を設定するとき、インターフェースのネットワーク モードとして、次のいずれかを選択できます。

・ 静的 - インターフェースのIPアドレスを手動で入力します。

・ トランスペアレント モード - インターフェースのIPアドレスが、WANプライマリIPサブネット範囲内のアドレス オブジェクト (ホスト、範囲、またはグループ) を使って割り当てられ、WANインターフェースから、割り当てられているインターフェースへとサブネットを効果的にスパニングすることができます。

・ レイヤ2ブリッジ モード - このモードで設定されたインターフェースは、同じブリッジ ペアのプライマリ ブリッジ インターフェースに対するセカンダリ ブリッジ インターフェースになります。このブリッジ ペアは、完全なL2透過性を備えた2ポートの学習ブリッジのように振る舞い、それを通過するすべてのIPトラフィックは完全なステートフル フェイルオーバーと精密パケット検査の対象となります。

・ ブリッジ ペア - プライマリ ブリッジ インターフェースとセカンダリ ブリッジ インターフェースの組み合わせから成る論理的なインターフェースです。ここで言うプライマリとセカンダリは、本質的な動作上の優位性や主従関係を表すものではありません。どちらのインターフェースも絶えずそれぞれのゾーン タイプに従って扱われ、設定されているアクセス ルールに従ってIPトラフィックを通過させます。ブリッジ ペアを通過する非IPv4トラフィックは、セカンダリ ブリッジ インターフェースの「すべての非IPv4トラフィックをブロックする」の設定によって制御されます。サポートされるブリッジ ペアの数は、利用可能なインターフェースのペアに依存します。つまり、ブリッジ ペアの最大数は、プラットフォーム上の物理インターフェース数を2で割った値になります。ブリッジ ペアに属しているからといって、インターフェースの従来の動作が妨げられることはありません。例えば、X1が、X3をセカンダリ ブリッジ インターフェースとするブリッジ ペアのプライマリ ブリッジ インターフェースとして設定されている場合、X1は、同時にプライマリWANとしての従来の役割を果たし、自動的に追加されるX1の既定NATポリシーを介して、インターネット宛てのトラフィックのNAT変換を実行できます。

・ プライマリ ブリッジ インターフェース - セカンダリ ブリッジ インターフェースと対をなすインターフェースの呼称です。プライマリ ブリッジ インターフェースは、非保護ゾーン (WAN)、保護ゾーン (LAN)、パブリック ゾーン (DMZ) のいずれかに所属することができます。

・ セカンダリ ブリッジ インターフェース - 「ネットワーク モード」が「レイヤ2ブリッジ モード」に設定されたインターフェースの呼称です。セカンダリ ブリッジ インターフェースは、保護ゾーン (LAN) またはパブリック ゾーン (DMZ) に所属することができます。

・ ブリッジ管理アドレス - プライマリ ブリッジ インターフェースのアドレスは、ブリッジ ペアの両方のインターフェースによって共有されます。プライマリ ブリッジ インターフェースがプライマリWANインターフェースとしても機能する場合、SonicWALLの発信通信 (NTPなど) やライセンス マネージャの更新には、このアドレスが使用されます。また、混在モードの配備において、ブリッジ ペアのいずれかのセグメントに接続されたホストが、そのゲートウェイとしてブリッジ管理アドレスを使用する場合もあります。

・ ブリッジ パートナー - ブリッジ ペアの“もう一方の”インターフェースを指す用語です。

・ 非IPv4トラフィック -SonicOS は、ICMP (1)、IGMP (2)、TCP (6)、UDP (17)、GRE (47)、ESP (50)、AH (51)、EIGRP (88)、OSPF (89)、PIM-SM (103)、L2TP (115) の各IPプロトコル タイプをサポートしています。Combat Radio Transport Protocol (126) などの特殊なIPタイプやIPX、(現時点では) IPv6などの非IPv4トラフィック タイプについては、SonicWALLでネイティブに処理することはできません。非IPv4トラフィックは、L2ブリッジ モードの設定により通過させるか破棄することができます。

・ キャプティブ ブリッジ モード - L2ブリッジ動作のこのオプション モードでは、L2ブリッジに到着したトラフィックを非ブリッジ ペア インターフェースに転送することができません。既定では、L2ブリッジのロジックにより、L2ブリッジに到着したトラフィックはARPおよびルーティング テーブルによって決定される最適なパスに従って送信先に転送されます。場合によっては、こうした最適なパスで非ブリッジ ペア インタフェースへのルーティングやNAT変換が必要になることがあります。キャプティブ ブリッジ モードを有効にすると、L2ブリッジに到着するトラフィックは論理的に最適なパスを取ることなくL2ブリッジを出て行きます。一般に、このモードの動作が必要になるのは、冗長なパスが存在する複雑なネットワークでパスの厳守が求められる場合に限られます。キャプティブ ブリッジ モードは、インターフェースの編集ウィンドウ上で 「このブリッジ ペアにトラフィックをルーティングしない」 を選択することで有効にします。

・ ピュアL2ブリッジ トポロジ - ネットワークにインライン セキュリティを提供することを目的とし、SonicWALLを厳密なL2ブリッジ モードで使用することをいいます。つまり、ブリッジ ペアの一方の側に着信したトラフィックは常にもう一方の側に宛てて送出されます。異なるインターフェースを介してルーティングまたはNAT変換されることはありません。既に境界セキュリティ装置が存在する場合や、既存のネットワークの特定のパス (部門間または2つのスイッチ間のトランク リンクなど) に沿ったインライン セキュリティが求められる場合に用いられる代表的なトポロジです。ピュアL2ブリッジ トポロジは機能的な制約を意味するものではなく、むしろ混成環境における一般的な配備を表すトポロジ上の概念と言えます。

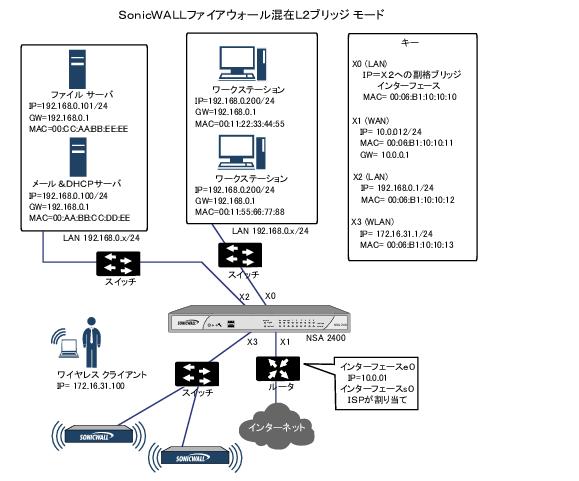

・ 混在モード トポロジ - SonicWALLを介した受信/送信のポイントがブリッジ ペア以外にも存在する配備をいいます。つまり、ブリッジ ペアの一方の側に着信したトラフィックは、異なるインターフェースを介してルーティングまたはNAT変換されることもあります。例えば、次のような環境が既に整っているとき、同時にSonicWALLを使用することで、1つまたは複数のブリッジ ペアにセキュリティを提供できます。

・ ブリッジ ペアまたは他のインターフェース上のホストに対する境界セキュリティ (WAN接続など)。

・ 保護 (LAN) インターフェースやパブリック (DMZ) インターフェースなど、追加のセグメントに対するファイアウォールやセキュリティ サービス。この場合、これらのセグメント上のホストと、ブリッジ ペア上のホストとの間で通信を行うことになります。

・ SonicPointとの無線サービス。この場合、無線クライアントと、ブリッジ ペア上のホストとの間で通信が行われます。

L2ブリッジ モードとトランスペアレント モードの比較

L2ブリッジ モードとトランスペアレント モードのこの比較には、以下のセクションが含まれます。

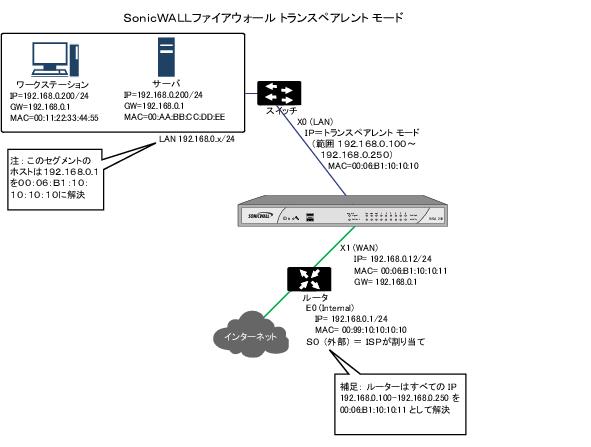

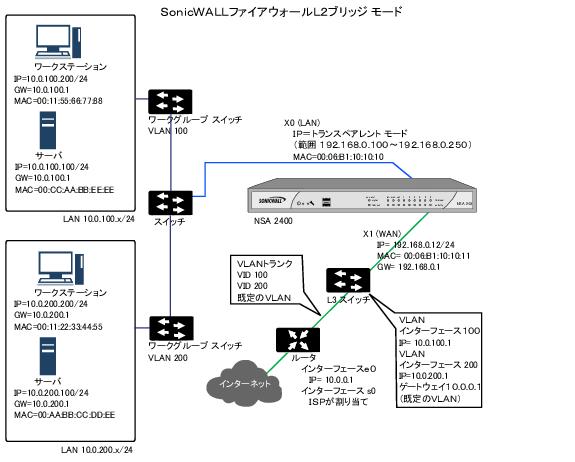

トランスペアレント モードでは、SonicOS が実行されているセキュリティ装置を、アドレスの再割り当てなしに既存のネットワークに導入できます。これに対し、L2ブリッジ モードには、特にARP、VLANサポート、複数サブネット、非IPv4トラフィック タイプなどに関して、ある程度の中断を伴います。次の図は、統合に伴う中断を最小限に抑えることを優先し、トランスペアレント モードのSonicWALL装置をネットワークに追加したところです。この構成の特徴を次に示します。

・ 予定外のダウンタイムがまったく発生しないか、発生したとしても無視できるほど小さい。

・ ネットワークのどの部分にもアドレスの再割り当てが不要。

・ (ルータがISPによって所有されている場合によく見られるような) ゲートウェイ ルータの再設定や変更が不要。

トランスペアレント モードでのARP

トランスペアレント モードでは、ARP (Address Resolution Protocol:ネットワーク インターフェース カードの一意のハードウェア アドレスとIPアドレスとを関連付けるメカニズム) がプロキシされます。左側のワークステーションまたはサーバが、過去にルータ (192.168.0.1) のMACアドレスを00:99:10:10:10:10に解決したことがある場合、これらのホストがSonicWALLを介して通信を行うためには、このキャッシュされたARPエントリがクリアされている必要があります。これは、SonicWALLが、トランスペアレント モード動作のインターフェースに接続されているホストに代わって、ゲートウェイのIP (192.168.0.1) をプロキシ (つまり、代理で応答する) するためです。したがって、左側のワークステーションが192.168.0.1の解決を試みるためにARP要求を送信すると、SonicWALLが自分のX0のMACアドレス (00:06:B1:10:10:10) を返すことによって応答します。

同様に、SonicWALLがそのX1 (プライマリWAN) インターフェースでARP要求を受信した場合、トランスペアレント モードのインターフェースに割り当てられたトランスペアレント範囲 (192.168.0.100~192.168.0.250) に指定されているIPアドレスを対象にARPのプロキシを行います。ルータが過去にサーバ (192.168.0.100) のMACアドレスを00:AA:BB:CC:DD:EEに解決したことがある場合、SonicWALLを介してホストと通信するためには、このキャッシュされたARPエントリがクリアされている必要があります。通常、そのためには、管理インターフェースを使用するか、再起動することによって、ルータのARPキャッシュを消去する必要があります。ルータのARPキャッシュがクリアされると、このルータは、192.168.0.100に対する新しいARP要求を送信できます。SonicWALLは、それに対する応答として、X1のMACアドレスである00:06:B1:10:10:11を返します。

トランスペアレント モードのVLANサポート

上図のネットワークは単純なものですが、VLANを使ってトラフィックをセグメント化する大規模なネットワークでは決して珍しくありません。スイッチとルータ間のリンクがVLANトランクであるようなネットワークの場合、リンクのいずれかの側のサブインターフェースへのVLANを、トランスペアレント モードのSonicWALLで終端させることはできますが、一意のアドレス割り当てが必要となります。つまり、非トランスペアレント モードの動作となるため、少なくとも一方の側のアドレスを再割り当てする必要があります。これは、トランスペアレント モードのアドレス空間の送信元として使用できるのはプライマリWANインターフェースだけであるためです。

トランスペアレント モードでの複数サブネット

大規模なネットワークでは、単一の有線上、複数の有線上、別個のVLAN上、またはそれらを組み合わせた回線上で、複数のサブネットが使用されることも少なくありません。トランスペアレント モードは、静的ARPエントリとルート エントリを使って複数のサブネットをサポートできます (Technote

〈 http://www.sonicwall.com/us/support/2134_3468.html〉 を参照) が、そのプロセスは簡単ではありません。

トランスペアレント モードの非IPv4トラフィック

トランスペアレント モードでは、非IPv4トラフィックがすべて破棄 (および通常はログに記録) されるため、他の種類のトラフィック (IPXなど、処理されないIPタイプ) が通過することはできません。

L2ブリッジ モードでは、こうしたトランスペアレント モード配備の一般的な問題を解決できます。この点については、次のセクションで説明します。

単純なトランスペアレント モード トポロジ

L2ブリッジ モードでのARP

L2ブリッジ モードには、どのホストが、L2ブリッジ (ブリッジ ペア) のどのインターフェース上に存在するかを動的に調査する学習ブリッジ設計が採用されています。ARPはネイティブに通過します。つまり、L2ブリッジを介して通信を行うホストからは、そのピアの実際のホストMACアドレスが見えます。例えば、ルータ (192.168.0.1) と通信しているワークステーションは、ルータを00:99:10:10:10:10として認識し、ルータはワークステーション (192.168.0.100) を00:AA:BB:CC:DD:EEとして認識します。

この動作により、L2ブリッジ モードで動作するSonicWALLは、物理的な挿入に伴う一時的な中断を除けば、ほとんどのネットワーク通信を中断させることなく、既存のネットワークに導入できます。

なお、L2ブリッジ モードのSonicWALLを挿入した場合は、ストリーム ベースのTCPプロトコル通信 (クライアントとサーバ間のFTPセッションなど) を再度確立する必要があります。これは、ステートフルパケット検査 (SPI) が提供するセキュリティを維持することを目的とした設計によるものです。SPIエンジンは、自分より前に存在していたTCP接続に関する情報を持ちません。そのため、これらの確立済みのパケットはログ イベント (存在しない接続または終了済みの接続でTCPパケットが受信されたために、そのTCPパケットは破棄されたなど) を伴って破棄されます。

L2ブリッジ モードでのVLANサポート

SonicWALL NSAシリーズ装置のL2ブリッジ モードでは、L2ブリッジを通過する802.1Q VLANトラフィックをきめ細かく制御できます。VLANの既定の処理では、カプセル化されたトラフィックに、あらゆるファイアウォール ルール、および、ステートフル精密パケット検査を適用しながら、L2ブリッジを通過するすべての802.1Q VLANタグが許可および維持されます。さらに、L2ブリッジでは、許可/禁止されたVLAN IDのホワイト/ブラック リストを指定することも可能です。

例えば、任意の数のVLANを持つVLANトランクに対し、L2ブリッジ モードで動作するSonicWALLをインラインで挿入し、いずれのVLAN IDまたはサブネットにも明示的な設定を施すことなく、そのVLANを通過するすべてのIPv4トラフィックに完全なセキュリティ サービスを提供できます。VLANトラフィックの処理手法により、必要であれば、L2ブリッジ モード経由で通過するすべてのVLANトラフィックにファイアウォールのアクセス ルールを適用することもできます。

L2ブリッジのIPパケット パス

次に、上のフロー図のイベント シーケンスについて説明します。

1. 802.1Qカプセル化フレームがL2ブリッジ インターフェースに到着します (この最初のステップ、次のステップ、および最後のステップは、SonicWALL NSAシリーズ装置でサポートされている802.1Q VLANトラフィックにのみ当てはまります)。・ VLAN IDが禁止されていた場合、パケットは破棄されてログに記録されます。

・ VLAN IDが許可されていた場合、パケットのカプセル化が解除され、VLAN IDが格納されて、内部パケット (IPヘッダーを含む) がフル パケット ハンドラを介して渡されます。

・ 一般に、L2ブリッジに到達したパケットの送信先はブリッジ パートナー インターフェース (つまり、ブリッジのもう一方の側) になります。この場合、変換は一切実行されません。

・ 混在モードのトポロジで多く見られるように、L2ブリッジ管理アドレスがゲートウェイである場合、NATが必要に応じて適用されます。詳細については、「L2ブリッジ パスの決定」セクションを参照してください。

L2ブリッジ モードでの複数サブネット

前述したように、L2ブリッジ モードでは、ブリッジを介して任意の数のサブネットを処理できます。既定では、すべてのサブネットが許可されますが、アクセス ルールを適用してトラフィックを制御することも可能です。

L2ブリッジ モードでの非IPv4トラフィック

既定では、サポートされないトラフィックが、L2ブリッジ インターフェースからブリッジ パートナー インターフェースへと渡されます。これにより、LLCパケット (Spanning Treeなど) や他のEtherType (MPLSラベル スイッチ パケット (EtherType 0x8847)、Appletalk (EtherType 0x809b)、Banyan Vines (EtherType 0xbad)) など、IPv4以外のトラフィックを通過させることができます。これらの非IPv4パケットはブリッジを通過するだけで、パケット ハンドラによって検査されることも、制御されることもありません。これらのトラフィック タイプが不要である場合は、「セカンダリ ブリッジ インターフェース」設定ページの「すべての非IPv4トラフィックをブロックする」オプションを有効にすることで、ブリッジの動作を変更できます。

L2ブリッジ モードとトランスペアレント モードの比較

|

項目

|

レイヤ2ブリッジ モード

|

トランスペアレント モード

|

| 動作のレイヤ | ||

| ARP動作 | ||

| パスの決定 | ||

| 最大インターフェース数 | ||

| 最大ペア数 | ||

| ゾーンの制限 | ||

| サポートされるサブネット数 | ||

| 非IPv4トラフィック | ||

| VLANトラフィック | ||

| VLANサブインターフェース | ||

| PortShieldインターフェース | ||

| 動的アドレッシング | ||

| VPNサポート |

ルート設定を1つ追加することでVPN動作がサポートされます。詳細については、 「レイヤ2ブリッジ モードでのVPN統合」セクション を参照してください。

|

VPN動作がサポートされます。特別な設定要件はありません。 |

L2ブリッジ モードにはないトランスペアレント モードのメリット

・ L2ブリッジ ペアでは最大2つのインターフェースしか許容されない。3つ以上のインターフェースを同じサブネット上で運用する必要がある場合は、トランスペアレント モードを検討することをお勧めします。

・ L2ブリッジ ペア内ではPortShieldインターフェースが動作しない可能性がある。同じサブネット上でPortShieldインターフェースを運用する必要がある場合は、トランスペアレント モードを検討することをお勧めします。

・ SonicWALL NSAシリーズ装置でサポートされているVLANサブインターフェースは、L2ブリッジ ペア内で動作しない可能性があります。同じサブネット上でVLANサブインターフェースを運用する必要がある場合は、トランスペアレント モードを検討することをお勧めします。ただし、ブリッジ ペアに属したインターフェース上でVLANサブインターフェースを設定することはできます。その場合、サブインターフェースは、あらゆる点でブリッジ ペアとは無関係に動作します。

L2ブリッジ モードとCSM装置の比較

L2ブリッジ モードは、トランスペアレント モードというよりも、機能上はCSMに似ていますが、VLANおよび非IPv4トラフィック タイプを処理できるという点で、これらの処理に対応していない現状のCSM動作とは異なります。CSMの将来のバージョンのSonicOS CFソフトウェアでは、L2ブリッジ モードと同様、より多彩なトラフィック処理機能が採用される可能性もあります。

L2ブリッジ パスの決定

SonicWALLがブリッジ ペア インターフェースで受信したパケットは、適切かつ最適なパスに沿って送信先へと転送されなければなりません。そのパスはブリッジ パートナーである場合もあれば、その他の物理インターフェース (またはサブインターフェース) である場合もあります。あるいはVPNトンネルである場合も考えられます。同様に、ブリッジ ペア上の特定のホスト宛てに、他のパス (物理、仮想、またはVPN) から到達したパケットは、適切なブリッジ ペア インターフェースを介して送出される必要があります。以下は、こうした状況下で、パス決定に適用されるロジックを順に説明したものです。

1. 送信先に対して、L2ブリッジ ペア インターフェースに到着したトラフィックのアドレス変換 (NAT) については、次のように処理されます。

1. ブリッジ パートナー インターフェースに向けて送出されることが確定している場合、IP変換 (NAT) は実行されません。L2ブリッジ インターフェース ゾーンの選択

ブリッジ ペア インターフェースのゾーンの割り当ては、実際のネットワークのトラフィック フロー要件に従って行う必要があります。トランスペアレント モードでは、送信元インターフェースをプライマリWANとし、トランスペアレント インターフェースを保護またはパブリックとすることで“高保護から低保護へと保護レベルが推移していくシステム”をある意味強制的に実現しています。これに対し、L2ブリッジ モードでは保護の運用レベルをより細かく制御できます。例えば、L2ブリッジ モードでは、プライマリ ブリッジ インターフェースとセカンダリ ブリッジ インターフェースを同じゾーンに割り当てることも、異なるゾーンに割り当てることもできます (LAN+LAN、LAN+DMZ、WAN+CustomLANなど)。この点は、トラフィックに適用される既定のアクセス ルールだけでなく、ブリッジを通過するトラフィックに対する精密パケット検査セキュリティ サービスの適用方法にも影響します。ブリッジ ペアで使用するインターフェースを選択して構成する際、考慮すべき重要な要素として、セキュリティ サービス、アクセス ルール、およびWAN接続があります。

セキュリティ サービスの方向性

L2ブリッジ モードを中心とした配備では、ブリッジ ペア インターフェースに対するゾーンを適切に選択するために、セキュリティ サービスの適用性を理解することが大切です。セキュリティ サービスの適用性は、次のような基準に基づいて決定されます。

1.・ GAVは、主にインバウンド サービスです。HTTP、FTP、IMAP、SMTP、POP3、TCPのインバウンド ストリームが検査されます。SMTPについてはアウトバウンド要素もあります。

・ アンチ スパイウェアは、主にインバウンドです。インバウンドのHTTP、FTP、IMAP、SMTP、POP3が検査され、通常はクラスIDによって識別されたスパイウェア コンポーネントの配信 (取得など) の有無がチェックされます。これとは別にアウトバウンド コンポーネントも存在します。スパイウェア コンポーネントの認識をトリガーするIPSシグネチャに固有の方向性 (すなわち“送信”) と対比して、ここでは“アウトバウンド”という用語を用いています。通常、これらのコンポーネントは、インターネット上のウェブ サーバ (WANホスト) から、クライアント (LANホストなど) によってHTTP経由で取得されるため、送信の分類基準 (以下の表を参照) が使用されます。以下の表でいうと、これは送信接続に該当し、送信方向に分類されるシグネチャが必要となります。

・ IPSには、着信、送信、両方向の3つの方向があります。着信と送信は以下の表に記載したとおりです。両方向とは、表において交差するすべてのポイントを指します。

・ 精度を高めるため、接続状態 (SYNまたは確立済みなど) やフローにおけるパケットの送信元 (開始側または応答側) など、他の要素も考慮されます。

表のデータは変更される場合があります。

この分類に加えて、あるゾーンから別のゾーンへと、より高い信頼性を持って転送されるパケットは、本質的に高レベルのセキュリティ (LAN|無線|暗号化<-->LAN|無線|暗号化) が確保されていることを表す、特別な・ 着信 - 着信および信頼に適用されます。シグネチャの大半は着信です。これには、アプリケーションの脆弱性を狙ったあらゆる形態の攻撃のほか、列挙やフットプリンティングといった、あらゆる試みが含まれます。シグネチャの約85%は着信です。

・ 送信 - 送信および信頼に適用されます。送信に分類されるシグネチャの例としては、IMやP2Pのログイン試行のほか、悪性の応答 (攻撃の応答など) などがあります。シグネチャの約10%は送信です。

・ 両方向 - すべてに適用されます。例えば、両方向のシグネチャには、IMファイル転送、各種NetBIOS攻撃 (Sasserの通信など)、各種DoS攻撃 (ポート0宛てのUDP/TCPトラフィックなど) があります。シグネチャの約5%は両方向です。

既定のアクセス ルール

既定では、ゾーン対ゾーンのアクセス ルールが使用されます。必要に応じて変更することもできますが、既定のアクセス ルールをお勧めします。既定のアクセス ルールを次に示します。

WAN接続

ライセンス、セキュリティ サービスに使用するシグネチャのダウンロード、NTP (時刻の同期)、CFS (コンテンツ フィルタ サービス) などのスタック通信には、インターネット (WAN) 接続が必要です。現時点では、これらの通信は、プライマリWANインターフェース経由でしか行うことができません。これらのタイプの通信が必要な場合、プライマリWANにインターネットへのパスが必要です。プライマリWANがブリッジ ペアに属しているかどうかは、これらのスタック通信を提供する機能に影響しません (例えば、PRO 4100では、X0+X2およびX3+X4を使用することにより、X1とは分離された2つのブリッジ ペアを作成できます)。

サンプル トポロジ

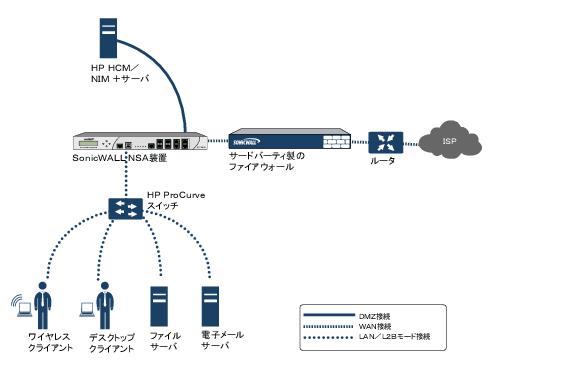

次の図は、一般的な配備を表すサンプル トポロジです。インライン レイヤ2ブリッジ モードでは、SonicWALLセキュリティ装置が追加されて、既にファイアウォールが備わっているネットワークでUTMサービスを提供します。境界セキュリティでは、SonicWALLセキュリティ装置がピュアL2ブリッジ モードで既存のネットワークに追加されており、SonicWALLはネットワークの境界付近に配置されています。内部セキュリティでは、SonicWALLセキュリティ装置が混在モードで完全統合されており、L2ブリッジ、WLANサービス、およびNAT変換によるWANアクセスを同時に提供します。高可用性を備えたレイヤ2ブリッジ モードは、SonicWALL HAペアがL2ブリッジと共に高可用性を提供する混在モード シナリオを表しています。SSL VPNを備えたレイヤ2ブリッジ モードは、SonicWALL Aventail SSL VPNまたはSonicWALL SSL VPNシリーズ装置がL2ブリッジ モードと組み合わせて配備されているシナリオを表しています。

以下のセクションを参照してください。

無線レイヤ2ブリッジ

無線モードでは、無線 (WLAN) インターフェースのLANまたはDMZゾーンへのブリッジ後、WLANゾーンがセカンダリ ブリッジ インターフェースになり、無線クライアントが同等の有線クライアントと同じサブネットおよびDHCPプールを共有できるようになります。

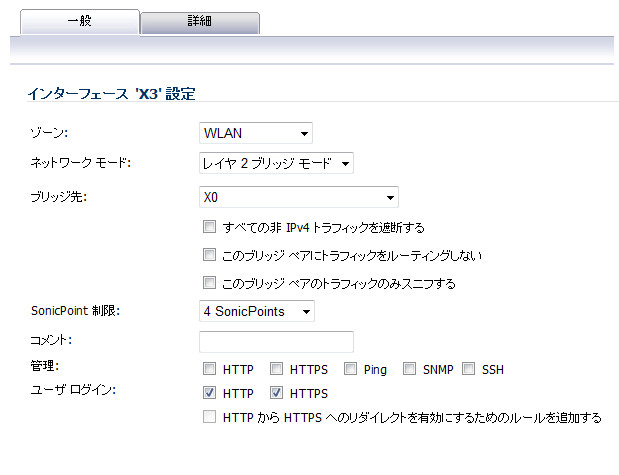

WLANからLANへのレイヤ2インターフェース ブリッジを設定するには、次の手順に従います。

インライン レイヤ2ブリッジ モード

この方式は、既にファイアウォールが備わっているネットワークで、ネットワークに大きな変更を加えずにSonicWALLのUTMサービスを利用したいという場合に便利です。SonicWALLをレイヤ2ブリッジ モードで使用することにより、X0およびX1インターフェースが同じブロードキャスト ドメイン/ネットワーク (X1 WANインターフェース) の一部になります。

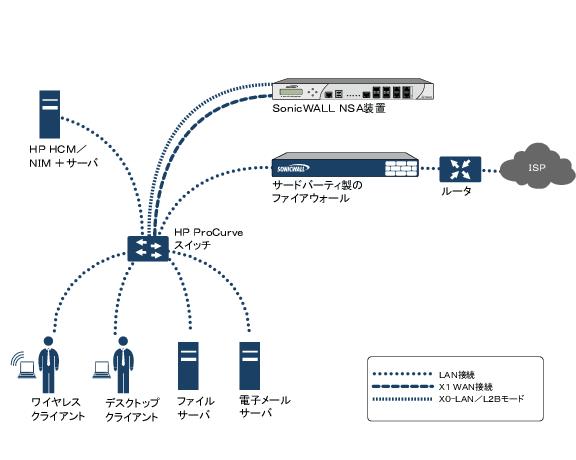

この例は、Hewlett Packard ProCurveスイッチング環境にインストールされたSonicWALL UTM装置を表しています。SonicWALLはHPのProCurve Allianceのメンバーです。詳細については、 〈http://www.procurve.com/alliance/members/sonicwall.htm〉 を参照してください。

HPのProCurve Manager Plus (PCM+) およびHP Network Immunity Manager (NIM) サーバ ソフトウェア パッケージを使用すると、SonicWALL UTM装置の諸機能やスイッチを管理できます。

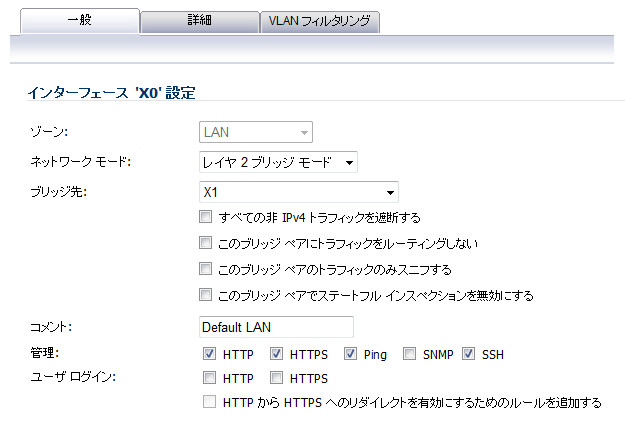

このシナリオに合わせてSonicWALL装置を設定するには、「ネットワーク > インターフェース」ページに移動し、X0 LANインターフェースの設定アイコンを選択します。「X0設定」ページで、「ネットワーク モード」を「レイヤ2ブリッジ モード」に設定し、「ブリッジ先:」インターフェースを「X1」に設定します。また、インターフェースがHTTPおよびSNMP用に設定されていて、PCM+/NIMでDMZから管理できるようになっていることも確認します。「OK」を選択すると、変更内容が保存されて有効になります。

LANからWANへのトラフィックおよびWANからLANへのトラフィックが許可されるようにファイアウォール アクセス ルールを変更することも必要です。そうしないと、トラフィックがうまく通りません。DMZ上にPCM+/NIMサーバがある場合は、ファイアウォール上でルーティング情報に変更を加える必要もあるかもしれません。

境界セキュリティ

次の図は、セキュリティ サービスの提供を目的に、SonicWALLを境界部分に追加したネットワークを表しています (SonicWALLとルータ間には既存のファイアウォールがあってもなくてもかまいません)。

通常、このシナリオでは、SonicWALLの下にあるものすべて (プライマリ ブリッジ インターフェース セグメント) は、SonicWALLの左側にあるものすべて (セカンダリ ブリッジ インターフェース セグメント) と比べて信頼レベルが低いと考えることができます。そのため、X1 (プライマリWAN) をプライマリ ブリッジ インターフェースとして使用するのが適切です。

内部セキュリティ

この図は、SonicWALLが境界セキュリティ機器およびセキュア ワイヤレス プラットフォームとして機能するネットワークを表しています。同時に、ワークステーションまたはサーバのアドレスを再割り当てすることなく、ワークステーション セグメントとサーバ セグメント間のL2ブリッジ セキュリティが実現されています。

SonicWALLは、ブリッジおよびルーティング/NATを同時に行うことができますが、この配備例は、それを象徴する典型的な部門間混在モード トポロジと言えます。プライマリ ブリッジ インターフェース (サーバ) セグメントとセカンダリ ブリッジ インターフェース (ワークステーション) セグメントとの間を行き来するトラフィックは、L2ブリッジを通過することになります。

ブリッジ ペアの両方のインターフェースが保護 (LAN) ゾーンに割り当てられているため、次の原則が成り立ちます。

・ 既定ではすべてのトラフィックが許可されます。ただし、必要に応じてアクセス ルールを作成することも可能です。

・ セキュリティ サービスの方向性は信頼として分類されます。また、すべてのシグネチャ (着信、送信、および両方向) が適用され、どちらのセグメントにも最高水準のセキュリティが提供されます。

レイヤ2ブリッジ モードでインターフェースを設定する詳細な手順については、「レイヤ2ブリッジ モードの設定」 を参照してください。

高可用性を備えたレイヤ2ブリッジ モード

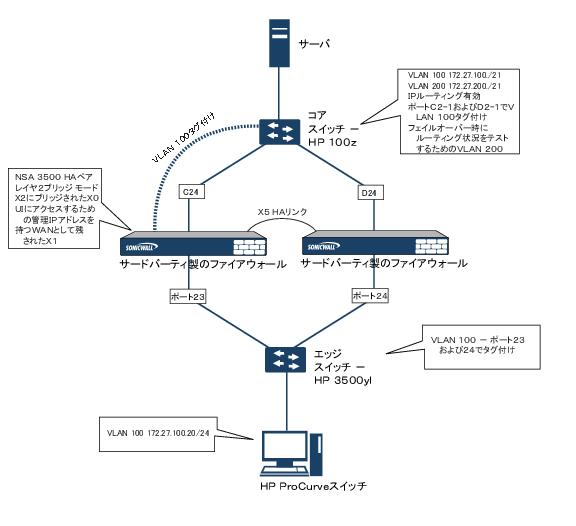

この方式は、高可用性とレイヤ2ブリッジ モードの両方が望まれるネットワークに適しています。この例は、SonicWALL NSAシリーズ装置の場合であり、VLANを設定したスイッチの使用を想定しています。

SonicWALL HAペアは、ポートX5 (指定のHAポート) で互いに接続された2つのSonicWALL NSA 3500装置から成っています。各装置のポートX1は、通常のWAN接続用に設定されており、その機器の管理インターフェースへのアクセスに使用されます。レイヤ2ブリッジ モードは、ポートX0からポートX2へのブリッジによって実装されています。

このシナリオを設定する際には、SonicWALLとスイッチの両方について注意すべき事柄がいくつかあります。

SonicWALL装置に関するもの:

・ 高可用性を設定するときに仮想MACオプションを有効にしないでください。レイヤ2ブリッジ モード設定では、この機能は使われません。

・ このようなインライン環境で先制 モードを有効にするのはお勧めできません。先制 モードが必要な場合は、スイッチのドキュメントに書かれている推奨事項に従ってください。ここではトリガとフェイルオーバーの時間値が重要な役割を果たすからです。

・ 管理ネットワーク用のインターフェース (この例ではX1を使用) を確保することを検討してください。プローブやその他の理由でブリッジ インターフェースにIPアドレスを割り当てる必要がある場合、SonicWALLではセキュリティと管理のためにスイッチに割り当てた管理VLANネットワークの使用を推奨しています。HA用に割り当てたIPアドレスが実際のトラフィック フローと直接に相互作用することはありません。

スイッチに関するもの:

・ 複数のタグ ポートの使用。先ほどの図に示してあるように、エッジ スイッチ (ポート23および24) とコア スイッチ (C24 - D24) の両方でVLAN 100用に2つのタグ (802.1q) ポートが作成されています。この2つのスイッチの間でNSA 3500装置がインラインで接続されています。高パフォーマンス環境では、リンク集約/ポート トランキング、Dynamic LACP、またはこのような配備 (OSPFを使用) のために指定された完全に独立したリンクの使用が通常は推奨され、スイッチごとのフォールト トレランスを考慮する必要があります。詳細については、スイッチのドキュメントを参照してください。

・ HP ProCurveスイッチでは、2つのポートが同じVLANでタグ付けされた場合、そのポート グループは自動的にフェイルオーバー設定になります。その場合、一方のポートに障害が起きると、もう一方のポートがすぐに有効になります。

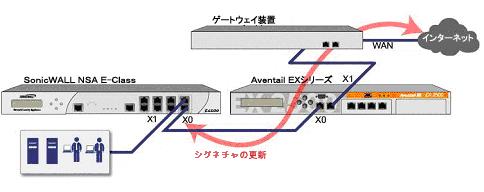

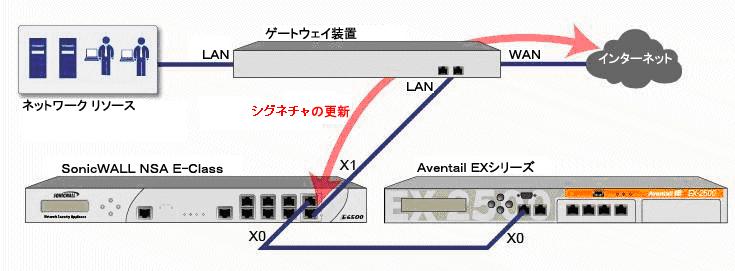

SSL VPNを備えたレイヤ2ブリッジ モード

このサンプル トポロジは、既存のSonicWALL EXシリーズSSL VPNまたはSonicWALL SSL VPNネットワーク環境へのSonicWALL UTM機器の適切なインストールに適用されます。UTM装置をレイヤ2ブリッジ モードにすることにより、SSL VPN装置への内部のプライベートな接続でウィルス、スパイウェア、および侵入を両方向でスキャンできます。このシナリオでは、SonicWALL UTM装置がセキュリティを適用するためではなく、両方向のスキャン、ウィルスとスパムの遮断、および侵入の阻止に使用します。正しくプログラムすれば、トラフィックの動作や内容が有害であると判断されない限り、UTM装置がネットワーク トラフィックを妨げることはありません。このセクションでは、SonicWALL UTM装置の1ポート配備と2ポート配備の両方を取り扱います。

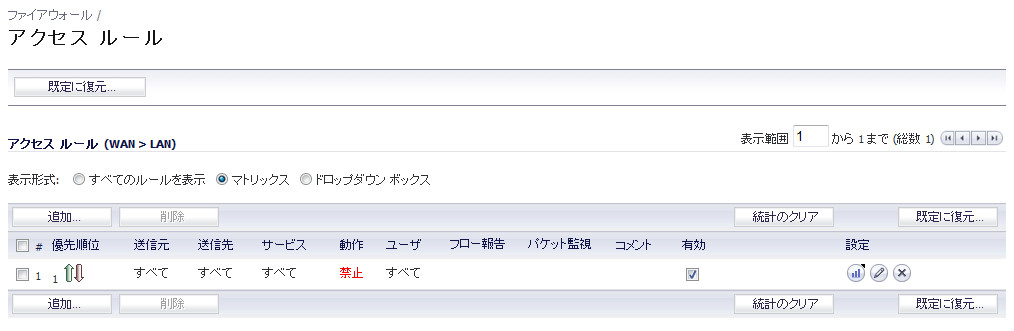

WANからLANへのアクセス ルール

この配備シナリオでは、UTM装置をアンチウィルス、アンチスパイウェア、および侵入防御の実施ポイントとしてのみ使用するので、既存のセキュリティ ポリシーを修正して、WANとLANの間で両方向でトラフィックが行き来できるようにする必要があります。

「ファイアウォール > アクセス ルール」ページで、WANからLANへのトラフィックの共通部分の設定アイコンを選択します。既定のルール (WANからLANへの非開始トラフィックが暗黙に遮断される) の横にある設定アイコンを選択します。

「ルールの編集」ウィンドウで、「動作」設定として「許可」を選択し、「OK」を選択します。

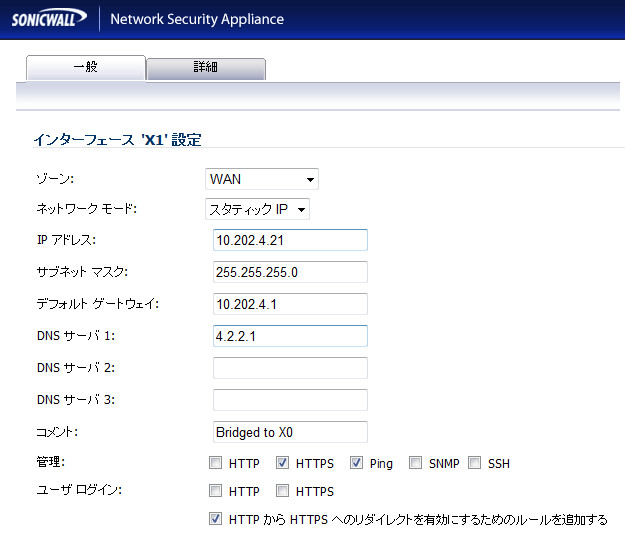

ネットワーク インターフェースの設定とL2Bモードの有効化

このシナリオでは、WANインターフェースを次の目的に使用します。

・ 管理者用の管理インターフェースへのアクセス

・ MySonicWALLの購読サービスの更新

・ 機器の既定のルートとSSL VPN装置の内部トラフィックの「次のホップ」 (そのため、UTM機器のWANインターフェースはSSL VPN装置の内部インターフェースと同じIPセグメントにある必要があります)

UTM装置のLANインターフェースは、SSL VPN装置の外部インターフェースから届く暗号化されていないクライアント トラフィックの監視に使用されます。このことは、(このLANインターフェースを既定のルートと見なすためにSSL VPN装置の外部インターフェースを再構成する代わりに) レイヤ2ブリッジ モードで実行する理由になっています。

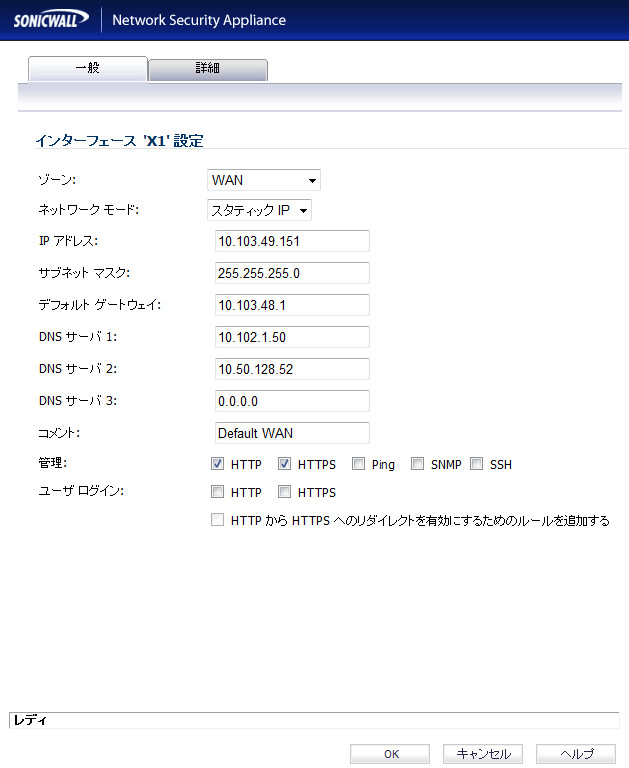

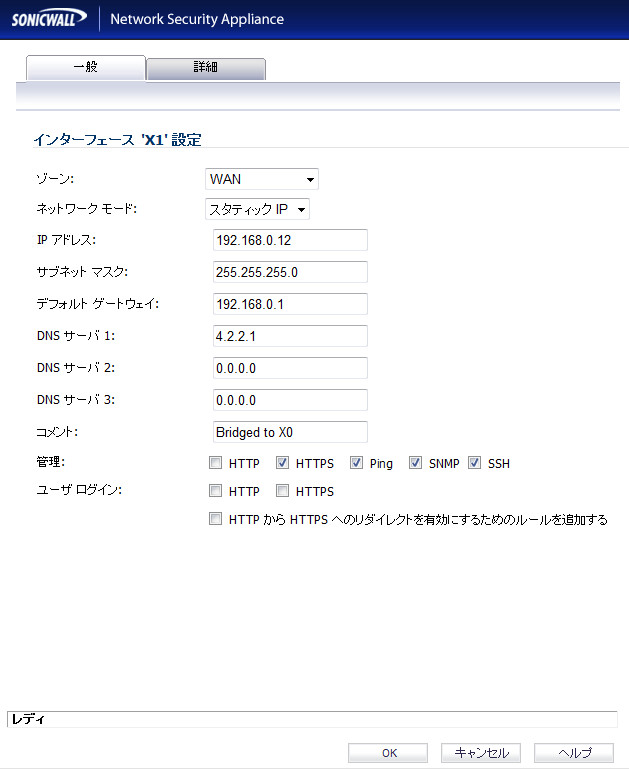

SonicOS 管理インターフェースの「ネットワーク > インターフェース」ページで、「WAN」インターフェースの設定アイコンを選択してから、インターネットにアクセスできるアドレスをそこに割り当てることで、装置がシグネチャの更新を取得し、NTPと通信できるようにします。

ゲートウェイと内部/外部DNSアドレスの設定はSSL VPN装置の設定と一致します。

・ IPアドレス: これはSSL VPN装置の内部インターフェースのアドレスと一致しなければなりません。

・ サブネット マスク、デフォルト ゲートウェイ、DNSサーバ: これらのアドレスをSSL VPN装置の設定と一致させます。

「管理」設定として、「HTTPS」および「Ping」チェック ボックスを選択します。「OK」を選択すると、変更内容が保存されて有効になります。

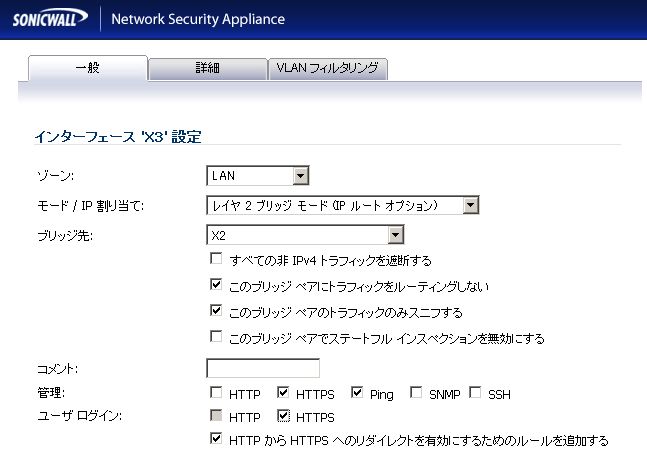

LANインターフェースの設定を行うには、「ネットワーク > インターフェース」ページに移動し、「LAN」インターフェースの設定アイコンを選択します。

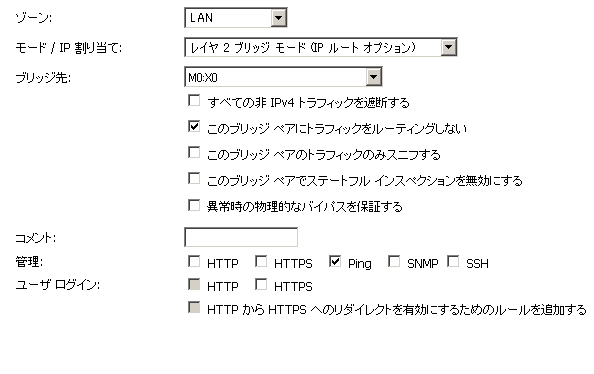

「ネットワーク モード」設定として、「レイヤ2ブリッジ モード」を選択します。「ブリッジ先」設定として、「X1」を選択します。

SonicWALL NSAシリーズ装置でサポートされている、VLANタグ付きのトラフィックを通過させる必要もある場合は、「VLANフィルタリング」タブを選択し、通過させる必要のあるVLANをすべて追加します。

「OK」を選択すると、変更内容が保存されて有効になります。UTM装置の管理インターフェースから自動的に切断されることもあります。ここでUTM装置のX0インターフェースから管理用のラップトップまたはデスクトップを切断し、ネットワークに物理的に接続する前にUTM装置の電源を切ることができます。

ネットワークとSSL VPN装置の間へのSonicWALL UTM装置のインストール

配備方式 (シングルホームまたはデュアルホーム) に関係なく、SonicWALL UTM装置をSSL VPN装置のX0/LANインターフェースと内部ネットワークへの接続との間に配置する必要があります。そうすることで、機器がSonicWALLのライセンスおよびシグネチャの更新サーバに接続したり、内部ネットワーク リソースへのアクセスを要求する外部クライアントからの復号化されたトラフィックをスキャンしたりすることが可能になります。

SSL VPN装置がサードパーティのファイアウォールの背後にあって2ポート モードの場合、それはデュアルホームです。デュアルホームSSL VPN装置を接続するには、次の手順に従います。

SSL VPN装置がサードパーティのファイアウォールのDMZ内にあって1ポート モードの場合、それはシングルホームです。シングルホームSL VPN装置を接続するには、次の手順に従います。

設定の構成または確認

この段階で、ネットワーク内の管理ステーションからUTM装置の管理インターフェースにWAN IPアドレスを使ってアクセスできるようになっているはずです。

SonicWALL UTM装置のすべてのセキュリティサービスが有効になっていることを確認します。「サービスのライセンス取得」 および「ゾーンごとのUTMサービスの有効化」 を参照してください。

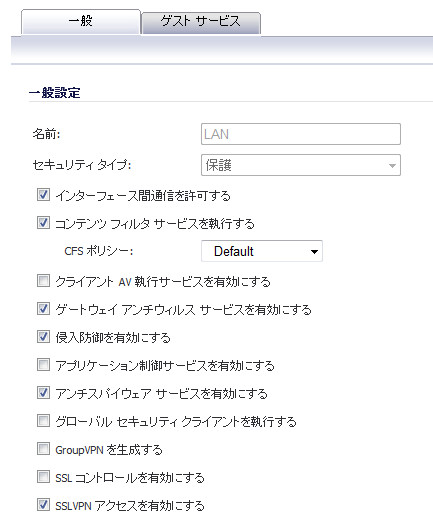

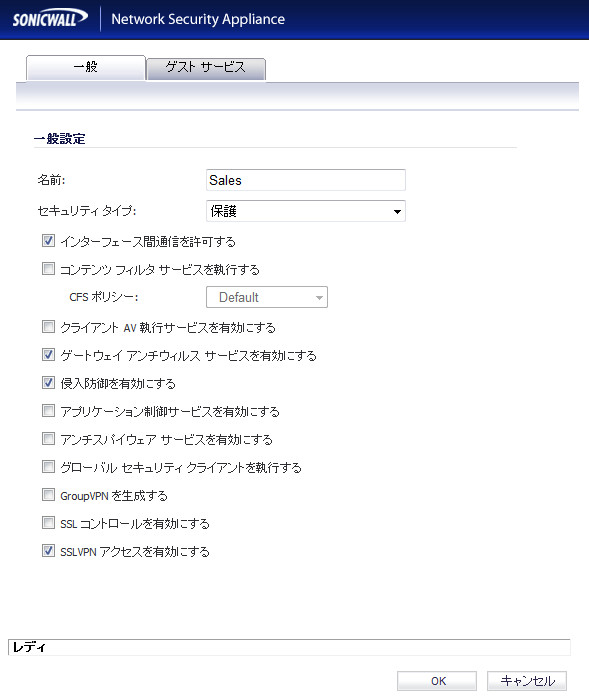

機器をSonicWALL Aventail SSL VPN装置と共に配備する前に、SonicWALLコンテンツ フィルタ サービスを無効にする必要があります。「ネットワーク > ゾーン」ページで、LAN (X0) ゾーンの横にある「設定」を選択し、「コンテンツ フィルタ サービスを強制する」チェック ボックスをオフにし、「OK」を選択します。

SonicWALL UTM装置での管理者パスワードをまだ変更していなければ、「システム > 管理」ページで変更することができます。

外部クライアントからのネットワークへのアクセスをテストするには、SSL VPN装置に接続し、ログインします。接続したら、内部ネットワーク リソースへのアクセスを試みます。何か問題があれば、設定を確認し、「レイヤ2ブリッジ モード配備における一般的な項目の設定」セクション を参照してください。

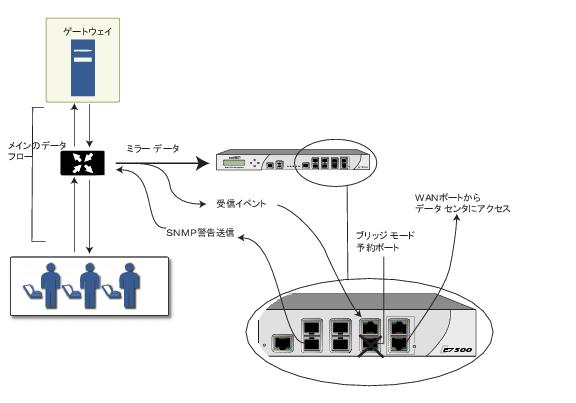

IPSスニッファ モード

IPSスニッファモードは、SonicWALL NSA 2400シリーズ以上の装置でサポートされており、侵入検知に使用されるレイヤ2ブリッジ モードの一種です。IPSスニッファ モードを設定して、SonicWALL装置のインターフェースをスイッチ上のミラーリングされたポートに接続してネットワーク トラフィックを検査できます。一般に、メイン ゲートウェイ内部のスイッチでイントラネットのトラフィックを監視する目的でこのモードを使用します。

以下の図のネットワーク構成では、トラフィックはローカル ネットワーク内のスイッチに流れ込み、スイッチのミラー ポートを経由してSonicWALLセキュリティ装置のIPSスニッファ モード インターフェースにミラーリングされます。SonicWALL装置では、ブリッジ ペアで構成された統合脅威管理 (UTM) 設定に従ってパケットが検査されます。警告が発行されると、SNMPトラップがSonicWALL装置の別のインターフェースから指定のSNMPマネージャに送信されます。SonicWALL装置で検査されたネットワーク トラフィックは、検査終了後に破棄されます。

SonicWALL装置のWANインターフェースは、シグネチャ更新やその他のデータを取得するためにSonicWALLデータ センターに接続するために使用されます。

IPSスニッファ モードでは、レイヤ2ブリッジが、SonicWALL上の同じゾーンにある2つのインターフェース (LAN-LAN、DMZ-DMZなど) の間に設定されます。個別ゾーンを作成してレイヤ2ブリッジに使用することもできます。WANゾーンだけは、IPSスニッファ モードでの使用に適していません。

その理由は、SonicOSはLAN-LANトラフィックのような同じゾーン内のトラフィックのすべてのシグネチャを検出しますが、方向固有の (クライアント側対サーバ側) シグネチャの中には一部のLAN-WANのケースに当てはまらないものがあるからです。

レイヤ2ブリッジの一方のインターフェースを、スイッチのミラーリングされたポートに接続できます。ネットワーク トラフィックがスイッチに到達すると、トラフィックはミラーリングされたポートにも送信され、そこからSonicWALLに渡されて厳密なパケット検査を受けます。悪意のあるイベントが認められると警告とログ入力が開始され、SNMPが有効な場合はSNMPトラップがSNMPマネージャ システムの設定済みIPアドレスに送信されます。このトラフィックは、実際にはレイヤ2ブリッジのもう一方のインターフェースまで進みません。IPSスニッファ モードでは、SonicWALL装置はネットワーク トラフィックに対してインラインに配置されません。トラフィックを検査する手段を提供するだけです。

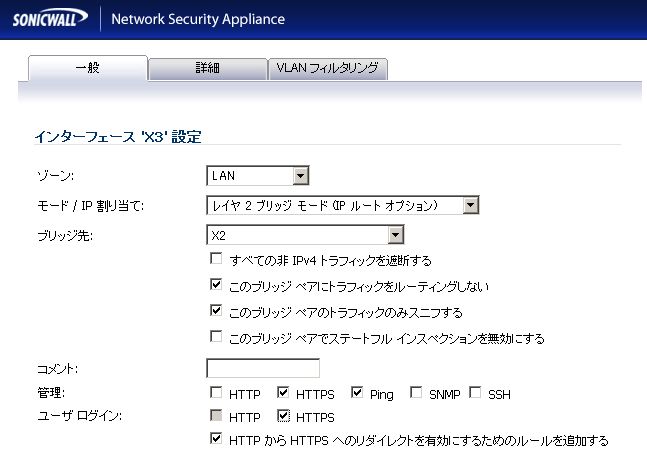

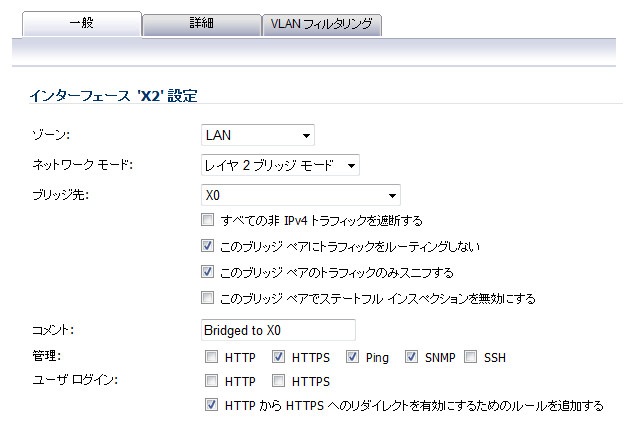

「ネットワーク > インターフェース」ページから表示できる「インターフェースの編集」画面には、IPSスニッファ モードを設定するときに使用する「このブリッジ ペアのトラフィックのみスニフする」という新しいチェックボックスがあります。このチェックボックスをオンにすると、SonicWALL装置ではミラーリングされたスイッチ ポートを通じてL2ブリッジから送られてくるすべてのパケットを検査します。IPSスニッファ モードを使う場合、ミラーリングされたスイッチ ポートからのトラフィックがネットワークに送り返されないように「このブリッジ ペアにトラフィックをルーティングしない」チェックボックスもオンにする必要があります。(「このブリッジ ペアにトラフィックをルーティングしない」 設定は、キャプティブ ブリッジ モードとして知られています。)

IPSスニッファ モードでインターフェースを設定する詳細な手順については、「IPSスニッファ モードの設定」 を参照してください。

IPSスニッファ モードのサンプル トポロジ

このセクションでは、Hewlitt Packard ProCurveスイッチング環境でSonicWALL IPSスニッファ モードを使用するサンプル トポロジを示します。このシナリオは、脅威がやってくるポートを抑制したり閉じたりできるHPのProCurve Manager Plus (PCM+) およびHP Network Immunity Manager (NIM) サーバ ソフトウェア パッケージの機能に依存しています。

この方式は、既にファイアウォールが備わっているネットワークで、SonicWALLのUTMサービスをセンサーとして利用したい場合に便利です。

この配備では、WANインターフェースおよびゾーンを内部ネットワークのアドレス指定方式用に設定し、内部ネットワークに接続します。X2ポートはLANポートにブリッジされたレイヤ2ですが、何にも接続されません。X0 LANポートはHP ProCurveスイッチ上の特別にプログラムされた第2のポートに設定します。この特別なポートはミラー モード用に設定します。これは内部ユーザおよびサーバのポートをすべてSonicWALLの「スニッフ」ポートに転送します。それにより、SonicWALLは内部ネットワークの全トラフィックを分析でき、UTMシグネチャをトリガするトラフィックがあれば、X1 WANインターフェースを通じてPCM+/NIMサーバにただちにトラップするので、脅威がやってくるポートに対して処置を講じることができます。

この配備を設定するには、「ネットワーク > インターフェース」ページに移動し、X2インターフェースの設定アイコンを選択します。「X2設定」ページで、「ネットワーク モード」を「レイヤ2ブリッジ モード」に設定し、「ブリッジ先:」インターフェースを「X0」に設定します。「このブリッジ ペアのトラフィックのみスニフする」チェックボックスを選択します。「OK」を選択すると、変更内容が保存されて有効になります。

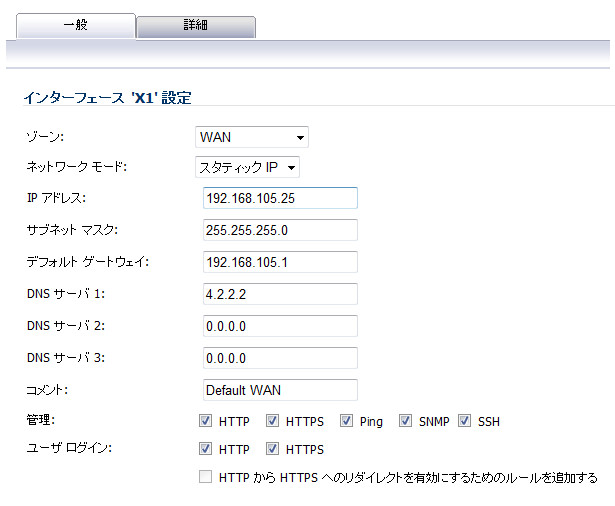

次に、「ネットワーク > インターフェース」ページに移動し、X1 WANインターフェースの設定アイコンを選択します。「X1設定」ページで、そこにネットワークの内部LANセグメントの一意のIPアドレスを割り当てます。これは間違いのように思われるかもしれませんが、実はこれが装置を管理するインターフェースであり、しかも装置がSNMPトラップを送信するインターフェースであり、UTMシグネチャ更新を取得するインターフェースでもあります。「OK」を選択します。

また、ファイアウォール ルールを変更して、LANからWAN、およびWANからLANへのトラフィックを許可する必要があります。そうしないと、トラフィックは正しく通過しません。

スパン/ミラー スイッチ ポートをSonicWALLのX2ではなくX0に接続し (実のところ、X2への接続はまったく行われません)、X1を内部ネットワークに接続します。X0にスパン/ミラーされたポートをプログラムするときは注意してください。

インターフェースの設定

このセクションは、次の内容で構成されます。

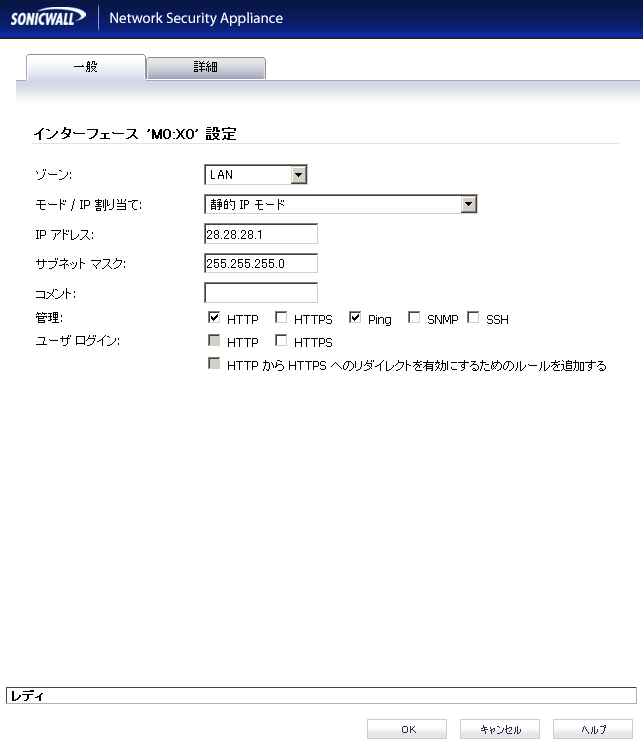

静的インターフェースの設定

静的とは、固定IPアドレスがインターフェースに割り当てられていることを意味します。

・ ご使用の装置のインターフェース数に応じて、X0~X8を設定できます。

同じ装置の別のゾーンからの管理用WANインターフェースへのアクセスを許可するには、アクセス ルールを作成する必要があります。詳細については、「LANゾーンからのWANプライマリIPアクセスの許可」 を参照してください。

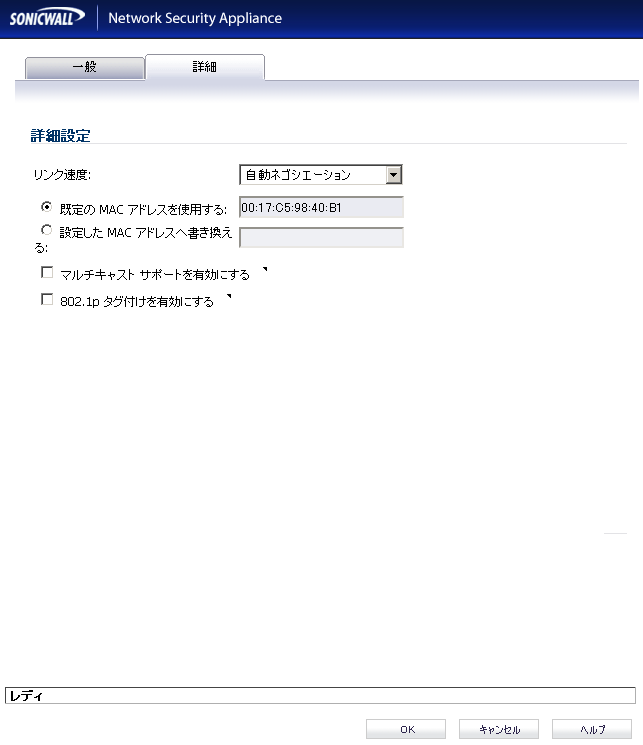

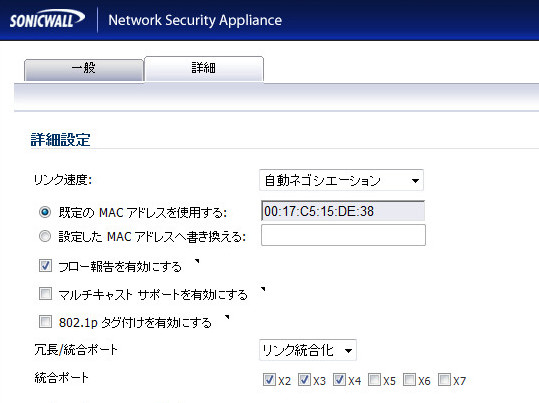

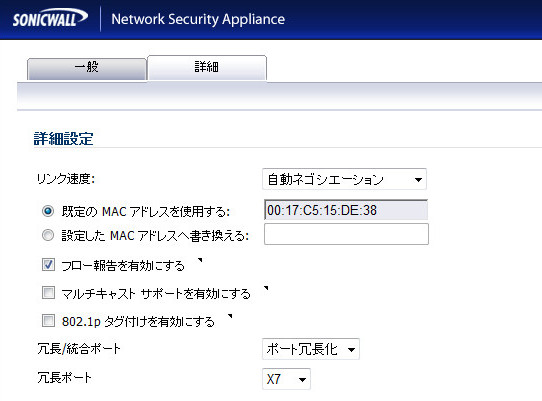

インターフェースの詳細設定

イーサネット速度、通信方式、およびMACアドレスを強制的に変更する必要がある場合は、「詳細」タブを選択します。

「詳細設定」セクションでは、SonicWALLに接続されたリンクのイーサネット設定を管理できます。イーサネット リンクはイーサネット接続の速度と通信方式を自動的にネゴシエートするので、「リンク速度」では「自動ネゴシエーション」が既定で選択されます。強制的に変更したイーサネット速度と通信方式を指定する場合は、「リンク速度」メニューから以下のオプションのひとつを選択します。

・ 1000Mbps - 全二重

・ 100Mbps - 全二重

・ 100Mbps - 半二重

・ 10Mbps - 全二重

・ 10Mbps - 半二重

インターフェースの既定のMACアドレスをオーバーライドするには、「設定したMACアドレスへ書き換える」を選択し、フィールドにMACアドレスを入力します。

このインターフェースでマルチキャスト受信を許可するには、「マルチキャスト サポートを有効にする」チェックボックスをオンにします。

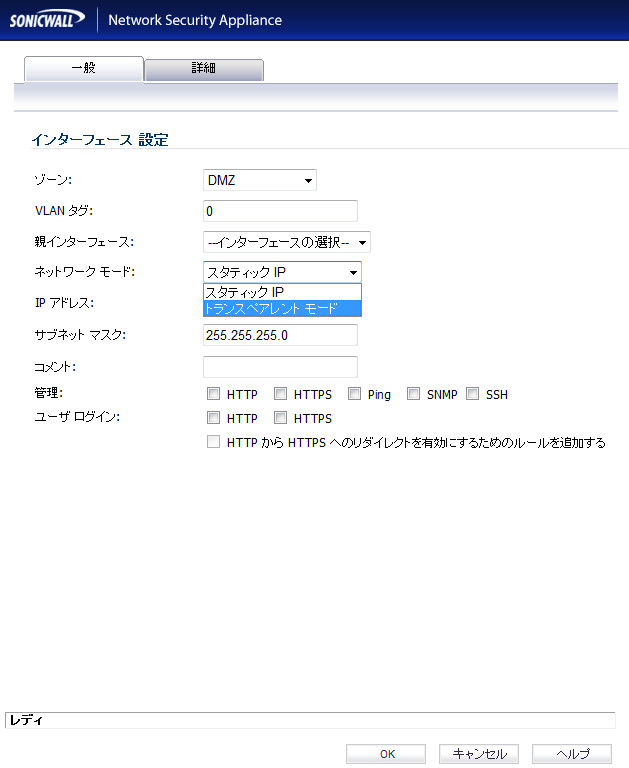

インターフェースのトランスペアレント モードの設定

トランスペアレント モードを設定すると、SonicWALLセキュリティ装置は、WANサブネットを内部インターフェースにブリッジできるようになります。インターフェースをトランスペアレント モード用に設定するには、以下の手順に従います。

・ 設定可能なインターフェースを選択する場合は、「ゾーン」で「LAN」または「DMZ」を選択します。

・ 設定可能なインターフェース用の新しいゾーンを作成する場合は、「ゾーンの作成」を選択します。「ゾーンの追加」ウィンドウが表示されます。ゾーンの追加の詳細については、「ネットワーク > ゾーン」 を参照してください。

・ ホスト。このインターフェースに1つのネットワーク機器だけを接続する場合。

・ 範囲。開始アドレスと終了アドレスを入力して、IPアドレスの範囲を指定します。

・ ネットワーク。開始値とサブネット マスクを入力して、サブネットを指定します。WANのアドレス範囲内にあり、WANインターフェースIPアドレスを含まないサブネットを指定してください。

同じ装置の別のゾーンからの管理用WANインターフェースへのアクセスを許可するには、アクセス ルールを作成する必要があります。詳細については、「LANゾーンからのWANプライマリIPアクセスの許可」 を参照してください。

インターフェースの詳細設定

イーサネット速度、通信方式、およびMACアドレスを強制的に変更する必要がある場合は、「詳細」タブを選択します。「詳細設定」セクションでは、SonicWALLに接続されたリンクのイーサネット設定を管理できます。イーサネット リンクはイーサネット接続の速度と通信方式を自動的にネゴシエートするので、「リンク速度」では「自動ネゴシエーション」が既定で選択されます。強制的に変更したイーサネット速度と通信方式を指定する場合は、「リンク速度」メニューから以下のオプションのひとつを選択します。

・ 1000Mbps - 全二重 ()

・ 100Mbps - 全二重

・ 100Mbps - 半二重

・ 10Mbps - 全二重

・ 10Mbps - 半二重

インターフェースの既定のMACアドレスをオーバーライドするには、「設定したMACアドレスに書き換える」を選択し、フィールドにMACアドレスを入力します。

このインターフェースでマルチキャスト受信を許可するには、「マルチキャスト サポートを有効にする」チェックボックスをオンにします。

無線インターフェースの設定

無線インターフェースは無線ゾーンに割り当てられたインターフェースであり、SonicWALL SonicPointの安全なアクセス ポイントをサポートするために使用されます。

・ この値によって、「サブネット マスク」フィールドに入力できる最大のサブネット マスクが決まります。以下の表は、「SonicPoint制限」の各項目のサブネット マスク制限と、許可される最大サブネット マスクを入力した場合にインターフェース上で使用可能なDHCPリースの数を示しています。

・ 「使用可能なクライアントIP」は、このインターフェース上で許可される最大数のSonicPointが存在し、それぞれが1つのIPアドレスを使用していることに加えて、SonicWALLゲートウェイ インターフェースに対して1つのIPを想定しています。

|

インターフェースあたりのSonicPoint

|

最大サブネット マスク

|

使用可能なIPアドレスの総数

|

使用可能なクライアントIP

|

|---|---|---|---|

| 0 SonicPoint |

同じ装置の別のゾーンからの管理用WANインターフェースへのアクセスを許可するには、アクセス ルールを作成する必要があります。詳細については、「LANゾーンからのWANプライマリIPアクセスの許可」 を参照してください。

インターフェースの詳細設定

イーサネット速度、通信方式、およびMACアドレスを強制的に変更する必要がある場合は、「詳細」タブを選択します。

「詳細設定」セクションでは、SonicWALLに接続されたリンクのイーサネット設定を管理できます。イーサネット リンクはイーサネット接続の速度と通信方式を自動的にネゴシエートするので、「リンク速度」では「自動ネゴシエーション」が既定で選択されます。強制的に変更したイーサネット速度と通信方式を指定する場合は、「リンク速度」メニューから以下のオプションのひとつを選択します。

・ 1000Mbps - 全二重

・ 100Mbps - 全二重

・ 100Mbps - 半二重

・ 10Mbps - 全二重

・ 10Mbps - 半二重

インターフェースの既定のMACアドレスをオーバーライドするには、「設定したMACアドレスに書き換える」を選択し、フィールドにMACアドレスを入力します。

このインターフェースでマルチキャスト受信を許可するには、「マルチキャスト サポートを有効にする」チェックボックスをオンにします。

SonicWALL NSAシリーズ装置で、このインターフェースを通過する情報にQoS (Quality of Service) 管理の802.1p優先順位情報のタグを付けるには、「802.1pタグ付けを有効にする」チェックボックスをオンにします。このインターフェースを通じて送信されるパケットには、VLAN id=0のタグが付けられ、802.1p優先度情報を搬送します。この優先順位情報を利用するには、このインターフェースに接続されている機器が、優先順位フレームをサポートする必要があります。QoS管理は、「ファイアウォール > アクセス ルール」ページ上のアクセス ルールで制御されます。QoSおよび帯域幅管理の詳細については、「ファイアウォール設定>QoS割付」 を参照してください。

WANインターフェースの設定

WANインターフェースを設定すると、インターネット接続が有効になります。SonicWALLセキュリティ装置では、最高で2つのWANインターフェースを設定できます。

・ 静的IP - 静的IPアドレスを使用するネットワークに対してSonicWALLを設定します。

・ DHCP - SonicWALLを設定して、インターネット上のDHCPサーバからIP設定を要求します。「DHCPクライアントでのNAT」は、ケーブルおよびDSLユーザ向けの一般的なネットワーク アドレス指定モードです。

・ PPPoE - PPPoE (Point to Point over Ethernet) を使用して、インターネットに接続します。ISPからデスクトップ ソフトウェアとユーザ名およびパスワードを要求される場合は、「PPPoEクライアントでのNAT」を選択します。DSLモデムを使用する場合は、このプロトコルが一般的です。

・ PPTP - PPTP (Point to Point Tunneling Protocol) を使用して、リモート サーバに接続します。トンネル接続が必要な旧式のマイクロソフト ウィンドウズ実装をサポートします。

・ L2TP - IPsecを使用してL2TP (Layer 2 Tunneling Protocol) サーバに接続し、クライアントからサーバに送信されるすべてのデータを暗号化します。ただし、他の宛先へのネットワーク トラフィックは暗号化しません。

同じ装置の別のゾーンからの管理用WANインターフェースへのアクセスを許可するには、アクセス ルールを作成する必要があります。詳細については、「LANゾーンからのWANプライマリIPアクセスの許可」 を参照してください。

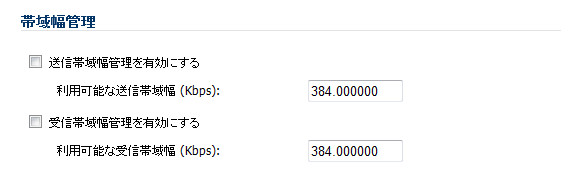

WANインターフェースの詳細設定

「詳細」タブでは、イーサネット速度と通信方式の強制的な変更、既定のMACアドレスのオーバーライド、帯域幅管理のセットアップ、および既定のNATポリシーの自動作成を行います。

詳細設定

イーサネット速度、通信方式、およびMACアドレスを強制的に変更する必要がある場合は、「詳細」タブを選択します。「詳細設定」セクションでは、SonicWALLに接続されたリンクのイーサネット設定を管理できます。イーサネット リンクはイーサネット接続の速度と通信方式を自動的にネゴシエートするので、「リンク速度」では「自動ネゴシエーション」が既定で選択されます。強制的に変更したイーサネット速度と通信方式を指定する場合は、「リンク速度」メニューから以下のオプションのひとつを選択します。

・ 1000Mbps - 全二重

・ 100Mbps - 全二重

・ 100Mbps - 半二重

・ 10Mbps - 全二重

・ 10Mbps - 半二重

インターフェースの既定のMACアドレスをオーバーライドするには、「設定したMACアドレスに書き換える」を選択し、フィールドにMACアドレスを入力します。

このインターフェースでマルチキャスト受信を許可するには、「マルチキャスト サポートを有効にする」チェックボックスをオンにします。

SonicWALL NSAシリーズ装置で、このインターフェースを通過する情報にQoS (Quality of Service) 管理の802.1p優先順位情報のタグを付けるには、「802.1pタグ付けを有効にする」チェックボックスをオンにします。このインターフェースを通じて送信されるパケットは、VLAN id=0のタグ付けが行われ、802.1p優先順位情報を搬送します。この優先順位情報を利用するには、このインターフェースに接続されている機器が、優先順位フレームをサポートしている必要があります。QoS管理は、「ファイアウォール > アクセス ルール」ページ上のアクセス ルールで制御されます。QoSおよび帯域幅管理の詳細については、「ファイアウォール設定>QoS割付」 および 「ファイアウォール設定 > 帯域幅管理」 を参照してください。

以下のイーサネット設定を指定することもできます。

・ インターフェースMTU - インターフェースが、パケットを断片化せずに転送できるパケットの最大サイズを指定します。

・ VPN以外の送信パケットでこのインターフェースのMTU値以上の大きさのものを断片化する - VPN以外の送信パケットでこのインターフェースのMTU値以上の大きさのものをすべて断片化することを指定します。「VPN > 詳細設定」ページでは「VPN送信パケットの断片化を指定する」が設定されています。

・ DFビット(断片化を行わない) を無視する - パケットのDFビットをオーバーライドします。

・ インターフェースのMTUより大きい送信パケットに対してICMP要断片化を送信しない - このインターフェースが断片化されたパケットを受信できるという通知を遮断します。

帯域幅管理

SonicOS では、WANゾーン内にあるインターフェース上の送信 (発信) トラフィックと受信 (着信) トラフィックの両方に帯域幅管理を適用できます。送信帯域幅管理は、等級ベース キューイングを使用して行われます。受信帯域幅管理は、TCP固有の動作を使用してトラフィックを制御する、ACK遅延アルゴリズムを実装することによって行われます。

等級ベース キューイング (CBQ) により、SonicWALLセキュリティ装置の保証された帯域幅と最大帯域幅のQoS (Quality of Service) が提供されます。WANインターフェース宛てのすべてのパケットは、対応する優先順位のキューに登録されます。スケジューラは、パケットのキュー登録を解除して、フローの保証された帯域幅と利用可能なリンクの帯域幅に応じて、パケットをリンク上で送信します。

送受信帯域幅管理を有効または無効にするには、「インターフェースの編集」画面の「帯域幅管理」セクションを使用します。利用可能な送受信リンクの帯域幅を使用して、アップストリームおよびダウンストリームの接続速度をキロビット/秒単位で設定できます。

・ 送信帯域幅管理を有効にする - 送信帯域幅管理を有効にします。

・ 利用可能な送信帯域幅 (Kbps) - WANインターフェースで利用可能な帯域幅をKbps単位で指定します。

・ 受信帯域幅管理を有効にする - 受信帯域幅管理を有効にします。

・ 利用可能な受信帯域幅 (Kbps) - WANインターフェースで利用可能な帯域幅をKbps単位で指定します。

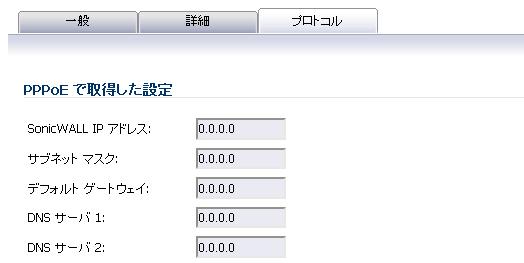

WANインターフェースをPPPoE、PPTP、またはL2TPのモード/IP割り当てを使って設定している場合は、WANインターフェースの設定ウィンドウ内に「プロトコル」タブが表示されます。 選択したプロトコルに応じて設定が取得されクライアント設定が可能になります。 この「プロトコル」を設定するには、以下の手順に従います。

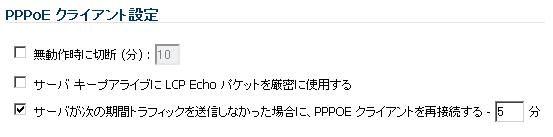

PPPoEを使用する場合は、「プロトコル」タブ内にクライアント設定のセクションが表示されます。

NSA 拡張パック モジュール インターフェースの設定 (NSA 2400MX および 250M のみ)

SonicWALL NSA 2400MX および NSA 250M 装置は、オプションで以下の NSA 拡張パック モジュールをサポートします。

・ 2 ポート LAN バイパス モジュール

・ 2 ポート SFP モジュール

・ 4 ポート ギガビット イーサネット モジュール (SonicWALL NSA 2400MX)

・ 4 ポート ギガビット イーサネット モジュール (SonicWALL NSA 250Mシリーズ)

・ これらのインターフェースは 「インターフェース設定」 テーブルに Mx インターフェースとしてリストされます。

SonicWALL 管理インターフェースにログインします。これで希望する拡張モジュールの設定を開始できます。以下のセクションで設定手順を説明します。

LAN バイパス モジュールの設定

このモジュールは、インターフェースが LAN バイパス機能を持つ別のインターフェースにブリッジされる際に、ファイアウォールの物理的バイパスを行うことができます。これにより、回復不能なファイアウォールのエラーが発生した場合も、ネットワーク トラフィックが流れ続けることができます。

チェックボックスが有効になっていない場合、ポートは通常のイーサネット ポートのように動作します。

2 ポート SFP または 4 ポート ギガビット イーサネット モジュールの設定 (NSA 2400MX および NSA 250M)

・ 静的 IP モード - 静的 IP アドレスを使うネットワークに対してインターフェースを設定します。

・ トランスペアレント IP モード - 管理階層の最上位としてインターフェースを使って複数のインターフェースをまとめるように、インターフェースを設定します。

IP 割り当てのメニューで選択したオプションに応じて表示される関連フィールドの入力を完了します。

「詳細」タブは、イーサネット速度と通信方式の強制的な変更、既定のMACアドレスのオーバーライド、インターフェースでのマルチキャスト サポートの有効化、802.1p タグ付けの有効化の設定を含みます。 802.1p タグ付けされて送信されたパケットは、VLAN id=0 でタグ付けされ、802.1p 優先順位情報を持ちます。このインターフェースに接続される機器は、優先順位フレームをサポートする必要があります。

各インターフェースに対して、「インターフェースの編集」 ウィンドウの 「一般」 タブで、「ゾーン」 メニューから 「LAN」を選択します。使用する IP アドレスとサブネット マスクを入力します。希望する管理オプションを追加して、「OK」 を選択します。それから、「詳細」 設定を構成します。

リンク統合化とポート冗長化の設定

リンク統合化もポート冗長化も、SonicOS UIの「インターフェースの編集」ウィンドウの「詳細」タブで設定します。

・ 「リンク統合化」 - 複数のイーサネット インターフェースをまとめて単一の論理リンクにし、それによって単一の物理インターフェースを上回るスループットをサポートします。 そのため、2つのイーサネット ドメイン間でマルチギガビットのトラフィックが送信できるようになります。

・ 「ポート冗長化」 - 第2のスイッチに接続できる任意の物理インターフェースに対して単一の冗長ポートを設定して、プライマリ インターフェースまたはプライマリ スイッチに障害が起きた場合に接続が失われるのを防ぎます。

リンク統合化

リンク統合化は、ファイアウォールとスイッチの間で利用可能な帯域幅を増やすために使用され、最高で4つのインターフェースをまとめて1つの統合リンクにすることで行われます。 これはLAG (Link Aggregation Group) と呼ばれます。 統合リンクのすべてのポートは、同じスイッチに接続されていなければなりません。 ファイアウォールは、LAG内のインターフェース間でのトラフィックの負荷分散のためにラウンドロビン アルゴリズムを使用します。 リンク統合化は一定の冗長化も提供します。つまり、LAG内の1つのインターフェースがダウンしても、他のインターフェースの接続は維持されるということです。

リンク統合化は、ベンダによって呼称が異なり、ポート チャンネル、イーサ チャンネル、トランク、ポート グルーピングなどと呼ばれることもあります。

リンク統合化フェイルオーバーSonicWALLは、リンク障害で接続が失われるのを防ぐために、高可用性 (HA)、負荷分散グループ (LBグループ)、リンク統合化といった複数の方法を用意しています。 ファイアウォール上でこれらの機能が3つとも設定されている場合、リンク障害の際に次の優先順位が適用されます。

1. 高可用性リンク統合化よりもHAが優先されます。 LAG内の各リンクは負荷を平等に分担するので、アクティブ ファイアウォールのリンクが失われると、アイドル ファイアウォールへのフェイルオーバーが強制的に行われます (そのファイアウォールのすべてのリンクの接続が維持されている場合)。 物理的な監視を設定する必要があるのは、プライマリ統合ポートについてだけです。

リンク統合化とLBグループを併用すると、リンク統合化が優先されます。 LBが作動するのは、統合リンクのすべてのポートがダウンした場合だけです。

リンク統合化の制限・ 現在、リンク統合化に対しては静的アドレッシングのみがサポートされています。

・ 現在、LACP (Link Aggregation Control Protocol) はサポートされていません。

リンク統合化を設定するには、次の手順に従います。

1. 「

ポート冗長化

ポート冗長化は、物理イーサネット ポートに対して冗長ポートを設定するための単純な方法です。 これは単一障害点としてのスイッチの障害を防ぐのに役立つ機能であり、ハイエンドの配備では特にそうです。

プライマリ インターフェースがアクティブのとき、プライマリ インターフェースはそこを出入りするトラフィックをすべて処理します。 プライマリ インターフェースがダウンすると、バックアップ インターフェースが送受信トラフィックをすべて引き継ぎます。 バックアップ インターフェースはプライマリ インターフェースのMACアドレスを引き継ぎ、フェイルオーバー イベントでの適切な重複回避用ARPを送信します。 プライマリ インターフェースが回復すると、プライマリ インターフェースはバックアップ インターフェースからすべてのトラフィック処理の責務を再び引き継ぎます。

典型的なポート冗長化設定では、プライマリ インターフェースとバックアップ インターフェースを別々のスイッチに接続します。 これはプライマリ スイッチがダウンした場合のフェイルオーバー パスを提供します。 両方のスイッチは同じイーサネット ドメインになければなりません。 両方のインターフェースが同じスイッチに接続されている場合にもポート冗長化を設定することができます。

ポート冗長化フェイルオーバーSonicWALLは、リンク障害で接続が失われるのを防ぐために、高可用性 (HA)、負荷分散グループ (LBグループ)、ポート冗長化といった複数の方法を用意しています。 ファイアウォール上でこれらの機能が3つとも設定されている場合、リンク障害の際に次の優先順位が適用されます。

1. ポート冗長化ポート冗長化とHAを併用すると、ポート冗長化が優先されます。 一般に、インターフェース フェイルオーバーはHAフェイルオーバーを発生させますが、そのインターフェースで冗長ポートが利用可能であれば、インターフェース フェイルオーバーが発生してもHAフェイルオーバーは発生しません。 プライマリ ポートとバックアップの冗長ポートが両方ともダウンした場合は、HAフェイルオーバーが発生します (ただし、バックアップ ファイアウォールの対応するポートがアクティブであると仮定します)。

ポート冗長化とLBグループを併用しても、やはりポート冗長化が優先されます。 1つのポート (プライマリまたはバックアップ) の障害であれば、HAの場合と同様にポート冗長化で処理されます。 両方のポートがダウンした場合は、LBが作動し、代替インターフェースを探します。

ポート冗長化の設定ポート冗長化を設定するには、次の手順に従います。

1. 「

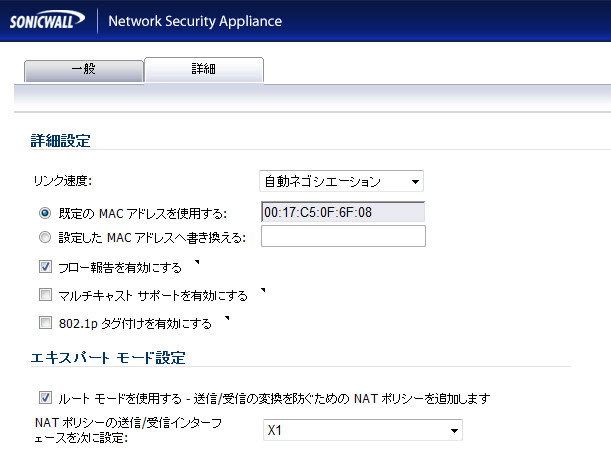

ルート モード

ルート モードは、別々のパブリックIPアドレス範囲の間でトラフィックをルーティングするためのNATの代替策を提供します。 次のトポロジを見てください。ファイアウォールが2つのパブリックIPアドレス範囲の間でトラフィックをルーティングしています。

・ 10.50.26.0/24

・ 172.16.6.0/24

172.16.6.0用のインターフェースでルート モードを有効にすることにより、10.50.26.0用に設定されたWANインターフェースにすべての送受信トラフィックがルーティングされるようになります。

ルート モードを設定するには、次の手順に従います。

1. 「

これにより、ファイアウォールは、設定されたインターフェースと選択されたWANインターフェースの両方について「NATではない」ポリシーを2つ作成します。 これらのポリシーは、より一般的な多対1 NATポリシーが設定されていても、それらに優先して使用されます。

U0外部3G/モデム インターフェースの設定

SonicWALL TZ 200セキュリティ装置は、外部の3G/モバイルまたはアナログ モデム インターフェースをサポートしています。このインターフェースは、「インターフェース設定」テーブルの下部にU0インターフェースとして示されます。外部インターフェースのいくつかの設定は「ネットワーク > インターフェース」ページから行うことができますが、左側のナビゲーション バーの「3G」または「モデム」タブのページを使用すると、さらに詳細な設定が可能です。

3Gまたはアナログ モデムの外部インターフェースの設定の詳細については、「3G/4G/モデム」 を参照してください。

WAN接続モデルの指定

WAN接続モデルを設定するには、「ネットワーク > インターフェース」ページに移動し、「WAN接続モデル」ドロップダウン メニューから次のオプションのいずれかを選択します。

・ 3Gのみ - WANインターフェースが無効になり、3Gインターフェースが排他的に使用されます。

・ イーサネットのみ - 3Gインターフェースが無効になり、WANインターフェースが排他的に使用されます。

・ イーサネットと3Gフェイルオーバー - WANインターフェースがプライマリ インターフェースとして使用され、3Gインターフェースが無効になります。WAN接続に障害が発生すると3Gインターフェースが有効になり、3G接続が自動的に開始されます。

「イーサネットと3Gフェイルオーバー」設定の動作の詳細については、「3G/4G接続タイプについて」 を参照してください。

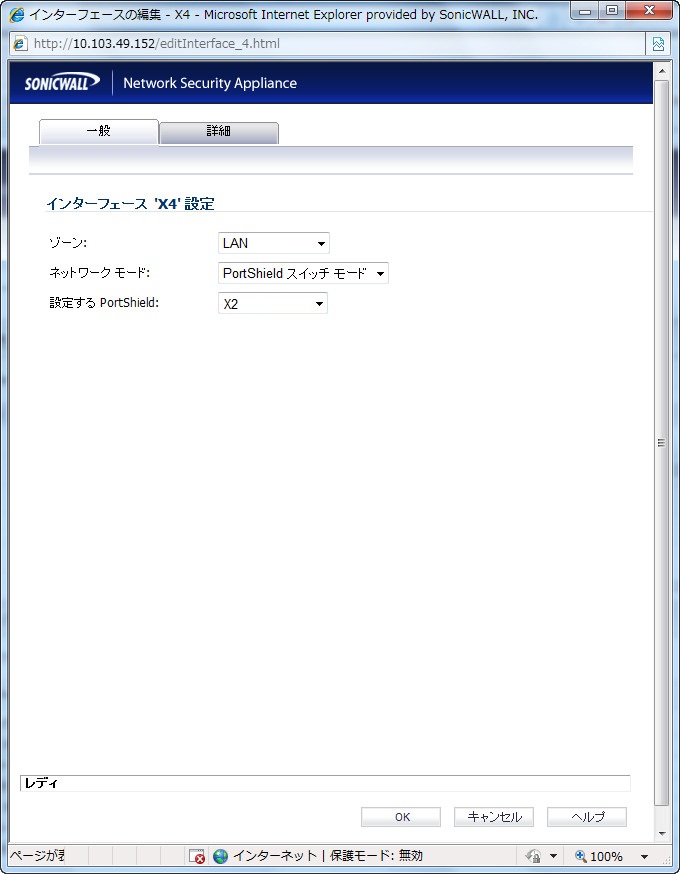

SonicWALL PortShieldインターフェースの設定

PortShield手法により、LANポートの一部または全部を別々のセキュリティ コンテキストに設定し、WANとDMZからだけでなく、ネットワーク内の機器間でも保護できるようになります。実際、各コンテキストには、専用の精密パケット検査ファイアウォールによって保護されるワイヤスピードPortShieldがあります。

PortShieldは、SonicWALL TZシリーズおよびNSA 240装置でサポートされています。

PortShieldインターフェースには、さまざまな組み合わせのポートを割り当てることができます。PortShieldインターフェースに割り当てないポートはすべて、LANインターフェースに割り当てられます。

PortShieldインターフェースを設定するには、以下の手順を実行します。

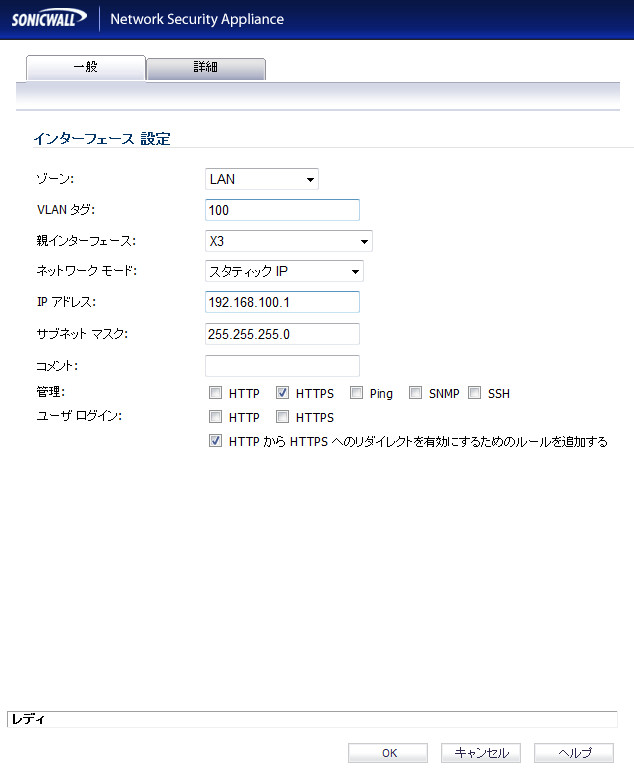

VLANサブインターフェースの設定

VLANサブインターフェースは、SonicWALL NSAシリーズ装置でサポートされています。VLANサブインターフェースを追加する場合は、それをゾーンに割り当て、VLANタグを割り当てて、さらに物理インターフェースに割り当てる必要があります。ゾーンの割り当てに基づき、同じゾーンの物理インターフェースを設定するときと同じようにVLANサブインターフェースを設定します。

仮想インターフェースの追加

・ LAN、DMZ、または保護タイプの個別ゾーン - 「静的」または「トランスペアレント」

・ WLANまたは個別無線ゾーン - 静的IPのみ (モードはリストされない)

レイヤ2ブリッジ モードの設定

以下のセクションを参照してください。

レイヤ2ブリッジ モード用の設定タスク リスト

・ ネットワークに合ったトポロジを選択します。

・ UTMサービスのライセンスを取得します。

・ DHCPサーバを無効化します。

・ SNMPおよびHTTP/HTTPS管理を設定し有効化します。

・ Syslogを有効化します。

・ 対象ゾーンに関してUTMサービスを有効化します。

・ ファイアウォール アクセス ルールを作成します。

・ ログを設定します。

・ 無線ゾーンを設定します。

・ プライマリ ブリッジ インターフェースのゾーンを選択します。

・ 管理を有効化します。

・ セキュリティ サービスを有効化します。

・ セカンダリ ブリッジ インターフェースのゾーンを選択します。

・ 管理を有効化します。

・ セキュリティ サービスを有効化します。

・ 適切なゾーンにセキュリティ サービスを適用します。

レイヤ2ブリッジ モード配備における一般的な項目の設定

大部分のレイヤ2ブリッジ モード トポロジでは、SonicWALL UTM装置の使用に先だって次の設定を行う必要があります。

サービスのライセンス取得

装置が正常に登録されたら、「システム > ライセンス」ページに移動し、「セキュリティ サービスのオンライン管理」の下の「同期」を選択します。これにより、SonicWALLライセンス サーバへの接続が行われ、装置が確実にライセンスを受けられるようになります。

ライセンス状況を確認するには、「システム > 状況」ページに移動し、すべてのUTMサービス (ゲートウェイ アンチウィルス、アンチスパイウェア、侵入防御) のライセンス状況を表示します。

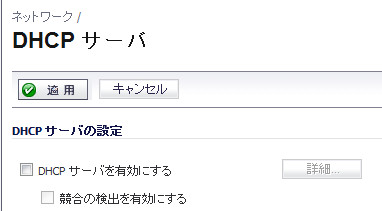

DHCPサーバの無効化

別の機器がDHCPサーバとして動作しているネットワーク設定でSonicWALL UTM装置をレイヤ2ブリッジ モードで使用するときは、まず内部のDHCPエンジンを無効にする必要があります。既定では、このエンジンが設定されて動作しています。「ネットワーク > DHCPサーバ」ページで、「DHCPサーバを有効にする」チェックボックスをオフにし、画面の上部にある「適用」ボタンを選択します。

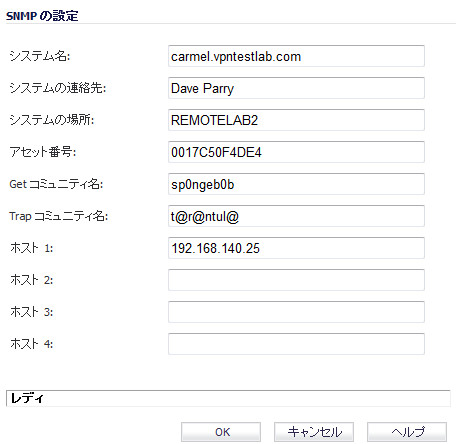

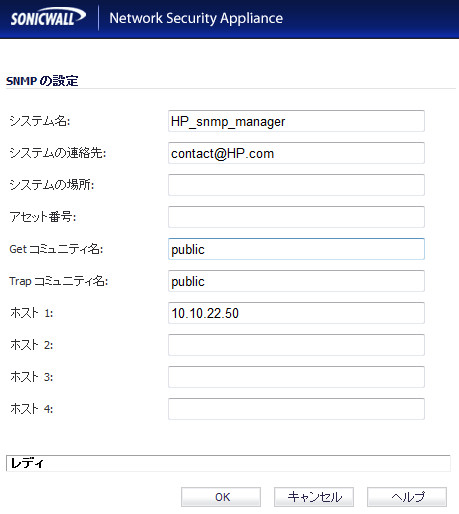

次に、「設定」ボタンを選択します。「SNMPの設定」ページで、UTM装置に関する情報として、 SNMPサーバが要求するGETコミュニティ名とTRAPコミュニティ名ならびにSNMPサーバのIPアドレスを入力します。「OK」を選択すると、変更内容が保存されて有効になります。

ファイアウォール アクセス ルールの作成

異なるゾーンの装置を管理したり、あるいはHP PCM+/NIMサーバなどのサーバを使って管理を行ったり、SNMPやSyslogサービスを使用するつもりなら、ゾーン間のトラフィックに関してアクセス ルールを作成します。「ファイアウォール > アクセス ルール」ページで、そのサーバのゾーンとユーザおよびサーバが含まれるゾーンとの共通部分のアイコンを選択します (環境によっては共通部分が複数存在することもあります)。新しいルールを作成して、サーバがそのゾーンのすべての機器と通信できるようにします。

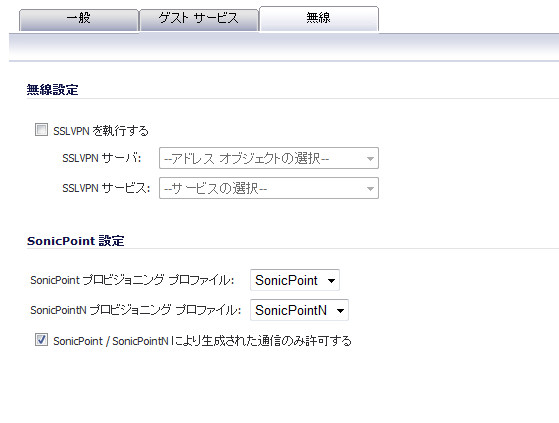

無線ゾーンの設定

HP PCM+/NIMシステムを使用して、WLAN/無線ゾーンに割り当てたインタフェース上のHP ProCurveスイッチを管理するのであれば、2つの機能を無効にする必要があります。そうしないと、スイッチを管理できません。「ネットワーク > ゾーン」ページに移動し、無線ゾーンを選択します。「無線」タブで、「SonicPointからのトラフィックのみを許可する」の横のチェックボックスと「WiFiSecを有効にする」の横のチェックボックスをオフにします。「OK」を選択すると、変更内容が保存されて有効になります。

レイヤ2ブリッジ モード手順の設定

ご使用のネットワークに最適なトポロジの選択については、「L2ブリッジ インターフェース ゾーンの選択」セクション を参照してください。この例では、「単純なL2ブリッジ トポロジ」に最も近いトポロジを使用します。

プライマリ ブリッジ インターフェースとして使用するインターフェースを選択します。この選択の詳細については、「L2ブリッジ インターフェース ゾーンの選択」セクション を参照してください。この例では、(プライマリWANに自動的に割り当てられる) X1を使用します。

プライマリ ブリッジ インターフェースの設定

セカンダリ ブリッジ インターフェースとして使用するインターフェースを選択します。詳細については、「L2ブリッジ インターフェース ゾーンの選択」を参照してください。この例では、(LANに自動的に割り当てられる) X0を使用します。

セカンダリ ブリッジ インターフェースの設定

VLANフィルタリング (SonicWALL NSAシリーズ装置の場合)

・ 必要に応じて「VLANフィルタリング」タブを表示して、L2ブリッジを介したVLANトラフィックを制御することもできます。既定では、すべてのVLANが許可されます。

・ ドロップダウン リストから「リストされたVLANを遮断する (ブラックリスト)」を選択し、遮断するVLANを左ペインから選んで右ペインに追加します。右ペインに追加されたVLANはすべて遮断されます。また、左ペインに残っているVLANはすべて許可されます。

・ ドロップダウン リストから「リストされたVLANを許可する (ホワイトリスト)」を選択し、明示的に許可するVLANを左ペインから選んで右ペインに追加します。右ペインに追加されたVLANはすべて許可されます。また、左ペインに残っているVLANはすべて遮断されます。

更新済みの設定が「ネットワーク > インターフェース」ページに表示されます。

これで、必要に応じて、セキュリティ サービスを適切なゾーンに適用できるようになりました。この例では、LAN、WAN、または両方のゾーンにセキュリティ サービスを適用する必要があります。

レイヤ2ブリッジ モードでのVLAN統合

VLANは、SonicWALL NSAシリーズ装置でサポートされています。VLANタグを持ったパケットが物理インターフェースに到着すると、VLAN IDが評価され、それがサポートされているかどうかが判断されます。VLANタグが除去され、その後は、他のトラフィックと同じようにパケット処理が続行されます。受信および送信パケット パスの単純化された表示には、繰り返しが起こり得る次の手順が含まれます。

・ IP検証と再組み立て

・ カプセル化解除 (802.1q、PPP)

・ 復号化

・ 接続キャッシュの調査と管理

・ ルート ポリシー調査

・ NATポリシー調査

・ アクセス ルール (ポリシー) 調査

・ 帯域幅管理

・ NAT変換

・ 高度なパケット処理 (該当する場合)

・ TCP検証

・ 管理トラフィック処理

・ コンテンツ フィルタ

・ 変換とフロー分析 (SonicWALL NSAシリーズ装置の場合): H.323、SIP、RTSP、ILS/LDAP、FTP、Oracle、NetBIOS、Real Audio、TFTP

・ IPとGAV

この時点で、許可されたトラフィックであると確認された場合、そのパケットが送信先へと転送されます。パケットの送信パスには次の処理が含まれます。

・ 暗号化

・ カプセル化

・ IP断片化

送信時には、ルート ポリシーの調査によってゲートウェイ インターフェースがVLANサブインターフェースであると判断された場合、パケットが適切なVLAN IDヘッダーでタグ付け (カプセル化) されます。SonicWALLのルーティング ポリシー テーブルは、VLANサブインターフェースを作成すると自動的に更新されます。

VLANサブインターフェースに関連したNATポリシーおよびアクセス ルールの自動作成は、物理インターフェースの場合とまったく同じように行われます。VLAN間のトラフィックを制御するルールおよびポリシーは、SonicOSの使いやすく効率的なインターフェースを使ってカスタマイズできます。

一般的な管理の過程で、またはサブインターフェースの作成手順でゾーンを作成する際、ゾーンの作成ページに、そのゾーンに対するGroupVPNの自動作成を制御するチェックボックスが表示されます。既定では、新たに作成された無線タイプのゾーンについてのみ、「GroupVPNを生成する」が有効になっています。なお、このオプションは、他のゾーン タイプでもゾーンの作成時にチェックボックスをオンにすることで有効化できます。

VLANサブインターフェース間のセキュリティ サービスの管理は、ゾーン レベルで行われます。すべてのセキュリティ サービスは、物理インターフェース、VLANサブインターフェース、またはその両者の組み合わせから成るゾーンに対して設定および適用できます。

異なるワークグループ間のゲートウェイ アンチウィルスおよび侵入防御サービスは、保護セグメントごとに専用の物理インターフェースを用意しなくても、VLANのセグメント化によって容易に達成できます。

VLANサポートにより、組織は、SonicWALL.上で専用の物理インターフェースを使用することなく、各種ワークグループ間やワークグループとサーバ ファーム間に (単純なパケット フィルタと比べて) より効果的な内部セキュリティを導入できます。

本書では、VLANサブインターフェースをWANゾーンに割り当てて、WANクライアント モードを使用する機能 (WANゾーンに割り当てられたVLANサブインターフェースでは、静的アドレッシングのみサポートされます) のほか、WAN負荷分散およびフェイルオーバーをサポートする機能を紹介しています。また、SonicPointをワークグループ スイッチ上のアクセス モードのVLANポートに接続することによって、ネットワーク全体にSonicPointを分散させる方法についても紹介しています。これらのスイッチは、コア スイッチにバックホールされ、その後、すべてのVLANがトランク リンクを介して装置に接続されます。

レイヤ2ブリッジ モードでのVPN統合

レイヤ2ブリッジ モード向けにも設定されているインターフェースでのVPN設定時には、着信VPNトラフィックが適切にSonicWALLセキュリティ装置を通過するように追加のルートを設定する必要があります。「ネットワーク > ルーティング」ページに移動し、ページの下方までスクロールして、「追加」ボタンを選択します。「ルート ポリシーの追加」ウィンドウで、ルートを次のように設定します。

・ 送信元: ANY

・ 送信先: 個別のVPNアドレス オブジェクト (これはローカルVPNトンネルのIPアドレス範囲を表すアドレス オブジェクトです)

・ サービス: ANY

・ ゲートウェイ: 0.0.0.0

・ インターフェース: X0

IPSスニッファ モードの設定

SonicWALL NSA装置を設定してIPSスニッファ モードを有効にするには、同じゾーンにある2つのインターフェースをL2ブリッジ ペアに使用します。WANインターフェース以外のインターフェースであれば、どれでも使用できます。ここでは、例としてX2とX3をブリッジ ペアに使用し、これらをLANゾーンに属するものとして設定します。WANインターフェース (X1) は、必要に応じてSonicWALLデータ センターにアクセスするためにSonicWALL装置で使用されます。スイッチ上のミラーリングされたポートは、ブリッジ ペアの一方のインターフェースに接続します。

このセクションには次の内容が含まれています。

・ 「ログの設定」

IPSスニッファ モード用の設定タスク リスト

・ プライマリ ブリッジ インターフェースの設定

・ プライマリ ブリッジ インターフェースのLANゾーンの選択

・ 静的IPアドレスの割り当て

・ セカンダリ ブリッジ インターフェースの設定

・ セカンダリ ブリッジ インターフェースのLANゾーンの選択

・ プライマリ ブリッジ インターフェースへのL2ブリッジの有効化

・ SNMPの有効化とSNMPマネージャ システムのトラップ送信先IPアドレスの設定

・ LANトラフィックのセキュリティ サービス (UTM) の設定

・ “警告”またはそれ以下のレベルのログ警告の設定

・ スイッチ上のミラーリングされたポートをブリッジ ペアの1インターフェースへ接続

・ インターネット経由で動的シグネチャ データを取得するためのWANの接続と設定

プライマリ ブリッジ インターフェースの設定

「詳細設定」タブまたは「VLANフィルタリング」タブで設定を行う必要はありません。

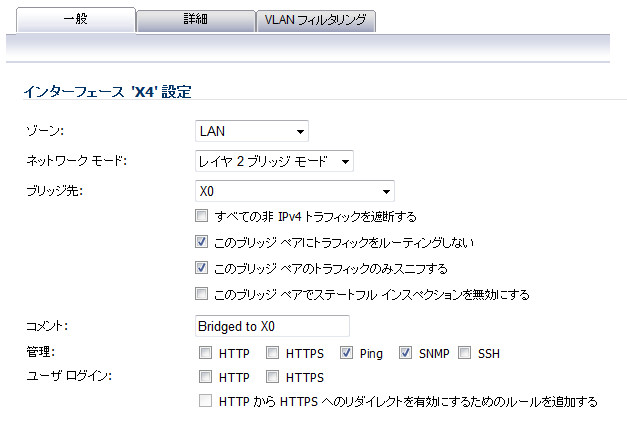

セカンダリ ブリッジ インターフェースの設定

ここでは、例としてX3をセカンダリ ブリッジ インターフェースとして使用します。

「詳細設定」タブまたは「VLANフィルタリング」タブで設定を行う必要はありません。

SNMPの有効化と設定

SNMPを有効にすると、ゲートウェイ アンチウィルス、侵入防御などのSonicWALLセキュリティ サービスによって生成される多くのイベントに際して自動的にSNMPトラップが発行されます。

現在、50種類を超えるIPSイベントとGAVイベントによってSNMPトラップが発行されます。『SonicOSログ イベント リファレンス ガイド』にはSonicOSでログを記録するイベントのリストがあり、各イベントに対応するSNMPトラップ番号も記載されています。このガイドは、

〈http://www.sonicwall.com/us/Support.html〉 ページの上にある検索フィールドに“Log Event”と入力すると表示できます。

侵入防御サービスを有効にしてIPSスニッファ モードを使用する場合にトラップが発行可能かどうかを確認するには、『SonicOSログ イベント リファレンス ガイド』の「ログ イベント メッセージのインデックス」セクションにある表で“侵入”を検索します。イベントに対応するSNMPトラップ番号があれば、表の「SNMPトラップ タイプ」列に記載されています。

ゲートウェイ アンチウィルス サービスを有効にしてIPSスニッファ モードを使用する場合にトラップが発行可能かどうかを確認するには、表で“セキュリティ サービス”を検索し、「SNMPトラップ タイプ」列のSNMPトラップ番号を確認します。

SNMPを有効にし、設定するには、以下の手順を行います。

セキュリティ サービス (統合脅威管理) の設定

このセクションで有効にする設定は、IPSスニッファ モードでどの種類の悪意のあるトラフィックを検知するかを決めるものです。一般には侵入防御を有効にしますが、ゲートウェイ アンチウィルス、アンチスパイウェアなどの他のセキュリティ サービスを有効にすることもできます。

セキュリティ サービスを有効にするには、そのサービスのライセンスを取得し、シグネチャ情報をSonicWALLデータ センターからダウンロードする必要があります。IPS、GAV、アンチスパイウェアの有効化と設定の完全な手順については、このガイドの「セキュリティ サービス」セクションを参照してください。

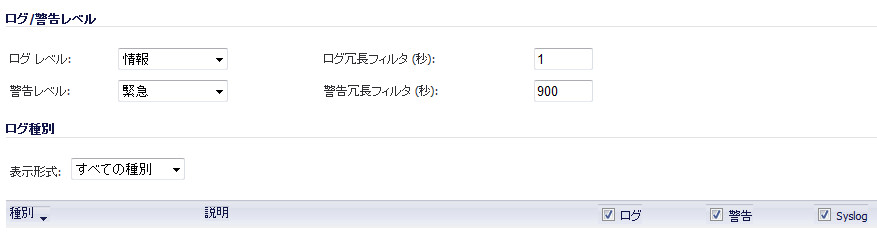

ログの設定

ログを設定して、SonicWALLで検知された攻撃についての情報を記録することができます。

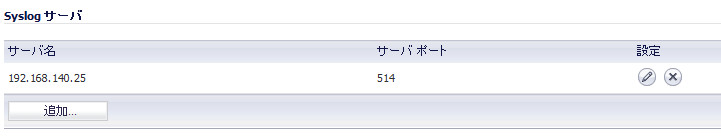

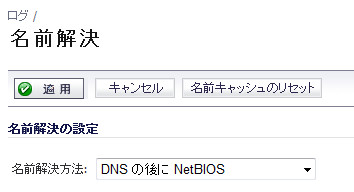

ログを有効にするには、以下の手順に従います。

ミラーリングされたスイッチ ポートをIPSスニッファ モード インターフェースへ接続

標準のCat-5イーサネット ケーブルを使って、ミラーリングされたスイッチ ポートとブリッジ ペアのいずれかのインターフェースを接続します。ネットワーク トラフィックは、スイッチからSonicWALLへ自動的に送信され、そこで検査が可能になります。

ミラーリングされたポートの設定手順については、スイッチのドキュメントを参照してください。

データ センターに接続するWANインターフェースの設定

SonicWALLのWANポート (通常はポートX1) をゲートウェイまたはゲートウェイにアクセスできる機器に接続します。SonicWALLは、SonicWALLデータ センターと自動的に通信します。WANインターフェースを設定する詳細な手順については、「WANインターフェースの設定」 を参照してください。

ワイヤ モードの設定

すべての LAN モード (静的、NAT、トランスペアレント モード、L2 ブリッジ モード、Portshield スイッチ モード) および、すべての WAN モード (静的、DHCP、PPPoE、PPTP、L2TP) を含む SonicOS インターフェース動作の従来のモードの広範な集合に加えて、SonicOS 5.8 ではネットワークに分断を伴わずに追加挿入する 4 つの新しい方式を提供するワイヤ モードを導入しました。

表 1 ワイヤ モード設定| アクティブ/アクティブ クラスタリング | いいえ |

|

1 これらの機能とサービスは、ワイヤ モードで設定されたインターフェースでは利用できませんが、システム全体レベルでは、他の互換性のある動作モードで設定されたどのインターフェースでも利用可能です。

2 L2 ブリッジ モードでは利用不可です。

3リンク状況伝達 は、ワイヤ モード ペアのインターフェースがリンク状況のミラーをパートナーの遷移によって開始する機能です。 これは、特に冗長化パスのあるネットワークで正しい動作をするために不可欠です。

4 ワイヤ モードでは、複数のワイヤ モードのパスまたは複数の SonicWALL セキュリティ装置が冗長または非対称パスと共に使用されている場合に、ネットワーク上のどこかで発生するフェイルオーバー イベントがサポートされることを許可するために、設計上無効になっています。

|

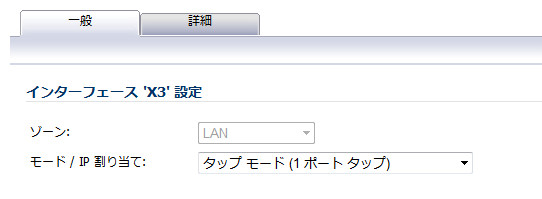

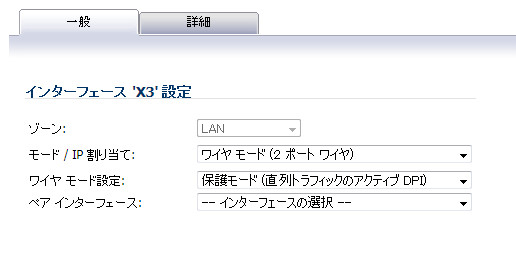

インターフェースをワイヤモードに設定するには、以下の手順に従います。

1. 「

・ バイパス モード (内部スイッチ/リレーによる)

・ 検査モード (ミラー トラフィックのパッシブ DPI)

・ 保護モード (直列トラフィックのアクティブ DPI)