IPv6 HA 監視設定ページは IPv4 から継承されるので、設定手順はほとんど同じです。IPv6 ラジオ ボタンを選択した後、設定の詳細については 高可用性を参照してください。

IPv6 の HA 監視を設定するときは、次のことを考慮してください。

• 「物理/リンク監視」および「仮想 MAC」チェックボックスは、レイヤ 2 のプロパティなので、淡色表示になっています。つまり、これらのプロパティは IPv4 と IPv6 の両方で使用されるので、IPv4 監視のページで設定する必要があります。

• プライマリ/バックアップの IPv6 アドレスはインターフェースの同じサブネット内に存在する必要があり、プライマリ/バックアップ装置のグローバル IP およびリンクローカル IP と同じにすることはできません。

• プライマリ/バックアップの監視 IP を :: 以外に設定する場合は、それらを同じにすることはできません。

• 「管理」チェックボックスを有効にする場合は、プライマリ/バックアップの監視 IP を未指定 (つまり ::) にすることはできません。

• プローブ チェックボックスを有効にする場合は、プローブの IP を未指定にすることはできません。

ここでは、概念的な情報、およびアクティブ/アクティブ クラスタリング機能を設定して使用する方法について説明します。

このセクションには次の内容が含まれています。

• 機能の概要

• 前提条件

このセクションでは、アクティブ/アクティブ クラスタリング機能の概要を説明します。このセクションは次のサブセクションから構成されています。

• 利点

このセクションでは、以下のトピックの概要を説明します。

• SonicOS でのアクティブ/アクティブ クラスタリング

ステートレス高可用性

最初の Dell SonicWALL 高可用性ソリューションでは、同じバージョンの SonicOS Enhanced を実行する 2 台の同じ Dell SonicWALL セキュリティ装置を、高可用性ペア (HA ペア) として設定し、パブリック インターネットに対する信頼性が高い連続接続を提供できました。HA ペアのプライマリ Dell SonicWALL に障害が発生した場合、セカンダリ Dell SonicWALL が引き継ぎ、保護されたネットワークとインターネット間の信頼性の高い接続を確保します。プライマリ装置に障害が発生すると、セカンダリ ファイアウォールが設定されているインターフェースのインターフェース IP アドレスを引き継ぎます。フェイルオーバーのときは、レイヤ 2 ブロードキャストが発行されて (ARP)、セカンダリ装置が IP アドレスを所有するようになったことをネットワークに通知します。既存のネットワーク接続はすべて再構築されます。例えば、Telnet および FTP セッションを再確立し、VPN トンネルを再ネゴシエートする必要があります。

ステートフル高可用性

SonicOS 4.0 Enhanced 以降では、ステートフル高可用性を使用できるようになりました。ステートフル高可用性では、フェイルオーバーのパフォーマンスが大幅に改善されています。プライマリ装置およびセカンダリ装置が常時同期され、プライマリ装置に障害が発生した場合に、既存のネットワーク接続を中断することなく、ネットワークに関するすべての役割をセカンダリ装置がシームレスに引き継ぐことができます。

仮想 MAC

ステートフル高可用性と共に、仮想 MAC アドレス機能が導入されました。仮想 MAC アドレスを使用することで高可用性ペアが同じ MAC アドレスを共有できるため、フェイルオーバー後の収束にかかる時間が大幅に減少します。収束にかかる時間は、ネットワーク内の装置のルーティング テーブルを高可用性フェイルオーバーに起因する変更に適合させるためにかかる時間です。

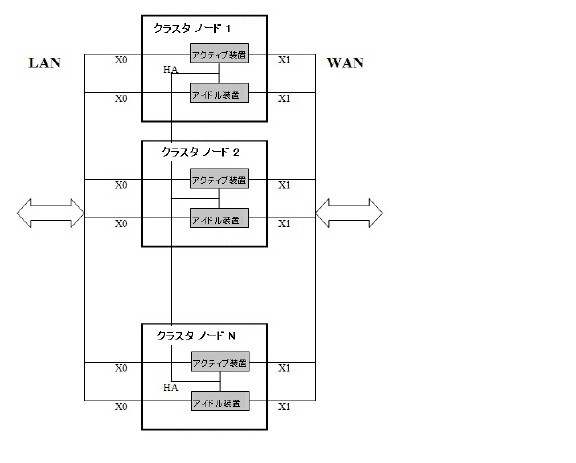

アクティブ/アクティブ DPI

5.5 より前のバージョンの SonicOS の高可用性機能は、アクティブ/アイドル モデルを使用しているため、アクティブ ファイアウォールが精密パケット検査 (DPI)、ファイアウォール、NAT、その他のすべての処理を実行する必要があり、アイドル ファイアウォールはフェイルオーバーが発生するまで利用されません。一方、アクティブ/アクティブ モデルでは、両方のファイアウォールが処理を共有します。

SonicOS 5.5 リリースでは、DPI サービスがアクティブ/アクティブ モデルに移行し、そのリリースでは「アクティブ/アクティブ DPI」と呼ばれていました。

影響を受けるのは、次のDPI サービスです。

• 侵入防御サービス (IPS)

• ゲートウェイ アンチウィルス (GAV)

• ゲートウェイ アンチスパイウェア

• アプリケーション ファイアウォール

ステートフル HA ペアでアクティブ/アクティブ DPI 機能を有効にすると、アクティブ ファイアウォールでのファイアウォール、NAT、および他のモジュールの処理と並行して、これらの DPI サービスが HA ペアのアイドル ファイアウォールで処理されます。アクティブ/アクティブ DPI では、アイドル装置で利用可能な未使用の CPU サイクルを活用しますが、トラフィックのやりとりは従来どおりにアクティブ装置で行われます。ネットワーク トラフィックの負荷は、アクティブ装置によって処理され、アイドル装置にはかかりません。また、DPI サービス以外のすべてのモジュールの処理はアクティブ装置でのみ行われます。

アクティブ/アクティブ クラスタリングは、SonicOS の高可用性機能セットへの最新の追加機能です。アクティブ/アクティブ クラスタリングを使用すると、特定のトラフィック フローをクラスタ内の各ノードに割り当て、負荷分散や冗長性を実現したり、単一障害点のないスループットの大幅向上をサポートしたりできます。

一般的な推奨セットアップには、2 つのクラスタ ノードとして設定された、同一 Dell SonicWALL モデルである 4 つのファイアウォールが含まれ、各クラスタ ノードは 1 つのステートフル HA ペアを構成します。より大規模な配備では、4 つのクラスタ ノード (または HA ペア) として設定された、8 つのファイアウォールをこのクラスタに含めることができます。各クラスタ ノード内では、単一障害点でのデータ損失がゼロとなるシームレスなフェイルオーバーを実現するために、ステートフル HA 機能によって同期された動的な状態が維持されます。ステートフル HA は、必須ではありませんが、フェイルオーバー時に最高のパフォーマンスを得るために強く推奨されます。

負荷分散は、異なるクラスタ ノードをネットワーク内の別々のゲートウェイとして設定することで実現されます。通常、この機能はアクティブ/アクティブ クラスタのダウンストリーム側にある別の機器 (DHCP サーバ、ルータなど) によって処理されます。

1 つのクラスタ ノードを単独のファイアウォールとし、2 つのファイアウォールを使用してアクティブ/アクティブ クラスタのセットアップを構築することもできます。この配備のファイアウォールの 1 つに障害が発生した場合、クラスタ ノード内のどちらのファイアウォールにも HA セカンダリが存在しないので、フェイルオーバーはステートフルではありません。

アクティブ/アクティブ クラスタリングでは、冗長性がいくつかのレベルで実現されます。

• クラスタによって冗長なクラスタ ノードが実現され、障害が発生した場合、各クラスタ ノードは他のどのクラスタ ノードのトラフィック フローも処理できます。

• クラスタ ノードはステートフル HA ペアによって構成され、このペアでは障害の発生時にセカンダリ ファイアウォールがプライマリ装置の役割を引き受けることができます。

• 未使用のポートが別のポートのセカンダリとして割り当てられるポート冗長化では、別のファイアウォールまたはノードへのフェイルオーバーを必要とせずにインターフェース レベルでの保護が実現されます。

• アクティブ/アクティブ DPI を有効にすると、各クラスタ ノード内のスループットを向上できます。

アクティブ/アクティブ クラスタリングのメリットは次のとおりです。

• クラスタ内のすべてのファイアウォールを利用して、最大のスループットを引き出せる

• アクティブ/アクティブ DPI と併用すると、プロセッサ使用率の高い、IPS、GAV、アンチスパイウェア、およびアプリケーション ファイアウォールの各サービスの同時処理を各 HA のアイドル ファイアウォールで実行しつつ、その他の処理をアクティブ ファイアウォールで実行できる

• 特定のトラフィック フローをクラスタ内の各ノードに割り当てることで、負荷分散がサポートされる

• クラスタ内のすべてのノードで他のノードに対する冗長性を実現し、他のノードがダウンした場合に必要に応じてトラフィックを処理できる

• インターフェースの冗長化により、フェイルオーバーを必要とせずにトラフィック フローに対するバックアップを実現できる

• フル メッシュと非フル メッシュの両方の配備をサポートできる

アクティブ/アクティブ クラスタリングを説明するために、いくつかの重要な概念を導入します。これらの新しい概念の説明と、既存の機能に対する変更内容については、以下のセクションを参照してください。

• クラスタについて

アクティブ/アクティブ クラスタは、クラスタ ノードの集まりによって形成されます。クラスタ ノードは、ステートフル HA ペア、ステートレス HA ペア、または単一のスタンドアロン装置によって構成できます。動的な状態の同期は、ステートフル HA ペアのクラスタ ノードでのみ利用できます。従来の Dell SonicWALL 高可用性プロトコルまたはステートフル HA プロトコルは、クラスタ ノード内の通信、つまり HA ペアである装置間の通信で使用されます。

クラスタ ノードがステートフル HA ペアである場合、パフォーマンス向上のためにアクティブ/アクティブ DPI をクラスタ ノード内で有効にできます。

クラスタ内のすべての機器は、同じ製品モデルで、同じファームウェア バージョンを実行している必要があります。

クラスタ内では、すべての装置が相互に接続され、通信を行います。物理的な接続については、クラスタ内のすべての装置の指定された HA ポートが同じレイヤ 2 ネットワークに接続されている必要があります。クラスタ ノード間の通信では、Dell SonicWALL Virtual Router Redundancy Protocol (SVRRP) という新しいプロトコルが使用されます。クラスタ ノードの管理と監視に関する状況メッセージは、SVRRP を使用して送信されます。

すべてのクラスタ ノードは同じ設定を共有し、その設定はマスター ノードによって同期されます。マスター ノードは、クラスタ内の他のノードに対するファームウェアの同期も担当します。HA ポート接続は、設定およびファームウェアの更新の同期に使用されます。

動的な状態は、クラスタ ノード間では同期されず、クラスタ ノード内でのみ同期されます。クラスタ ノードに HA ペアが含まれる場合、そのクラスタ ノード内でステートフル HA を有効にでき、必要に応じて動的な状態の同期とステートフル フェイルオーバーの利点が得られます。クラスタ ノード全体に障害が発生した場合、フェイルオーバーはステートレスになります。これは、既存のネットワーク接続の再構築が必要になることを意味します。例えば、Telnet および FTP セッションを再確立し、VPN トンネルを再ネゴシエートする必要があります。フェイルオーバーの仕組みについては、フェイルオーバーについてを参照してください。

現在、1 つのクラスタ内のクラスタ ノードは最大 4 つに制限されています。各クラスタ ノードが HA ペアである場合、各クラスタには 8 つのファイアウォールが含まれることになります。アクティブ/アクティブ クラスタリングのトポロジ

クラスタ内で許可される動作

許可される管理動作の種類は、クラスタ内のファイアウォールの状態によって異なります。マスター ノードのアクティブ ファイアウォール上で適切な権限を持つ管理者ユーザは、すべての設定動作など、あらゆる動作を実行できます。非マスター ノードのアクティブ ファイアウォールでは一部の動作が許可されており、アイドル状態のファイアウォールでは許可されている動作がさらに少なくなります。クラスタ内の非マスター ノードのアクティブ ファイアウォールやアイドル ファイアウォールで許可されている動作の一覧については、を参照してください。

|

アクティブ/アクティブ クラスタリングでは、仮想グループの概念も導入されています。同時に最大 4 つの仮想グループがサポートされます。

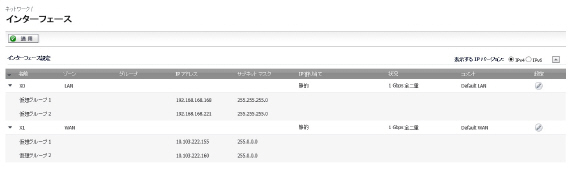

仮想グループは、クラスタの設定で設定されたすべてのインターフェースに対する仮想 IP アドレスの集まりです (未使用/未割り当てのインターフェースに仮想 IP アドレスはありません)。アクティブ/アクティブ クラスタリングが初めて有効になったときに、そのファイアウォールのインターフェースに対して設定された IP アドレスは、仮想グループ 1 の仮想 IP アドレスに変換されます。そのため、仮想グループ 1 には、X0、X1、およびゾーンに対して設定および割り当てが行われているその他のあらゆるインターフェースの仮想 IP アドレスが含まれることになります。

仮想グループは、トラフィック フローの論理グループが障害発生時の状況に応じてあるノードから別のノードへのフェイルオーバーが可能であるという点で、フェイルオーバー コンテキスト内のトラフィック フローの論理的なグループとも見なせます。各仮想グループには、オーナーとして機能するクラスタ ノードが 1 つ、スタンバイとして機能するクラスタ ノードが 1 つ以上存在します。1 つの仮想グループは一度に 1 つのクラスタ ノードによってのみ所有され、そのクラスタ ノードはその仮想グループに関連付けられているすべての仮想 IP アドレスのオーナーになります。仮想グループ 1 のオーナーは、マスター ノードとして指定され、クラスタ内の他のノードに対する設定とファームウェアの同期を担当します。仮想グループのオーナー ノードが障害が発生した場合は、スタンバイ ノードの 1 つがオーナーになります。

アクティブ/アクティブ クラスタリングの設定の一環として、クラスタ内の他のファイアウォールのシリアル番号を SonicOS 管理インターフェースに入力し、スタンバイの順序を示す順位付け番号をそれぞれに割り当てます。アクティブ/アクティブ クラスタリングの設定の適用時には、追加のクラスタ ノード数に応じて、最大 3 つ追加仮想グループを作成できますが、これらの仮想グループについては仮想 IP アドレスが作成されません。こうした仮想 IP アドレスは、「ネットワーク > インターフェース」ページで、設定する必要があります。

仮想グループのオーナーシップ (どのクラスタ ノードを仮想グループのオーナーにするか) を決定する際には、次の 2 つの要因を考慮します。

• クラスタ ノードのランク – このランクは、仮想グループのオーナーシップを引き継ぐ各ノードの優先順位を指定するために、SonicOS 管理インターフェースで設定します。

• クラスタ ノードの仮想グループ リンク重み – これは、起動状態にあって仮想 IP アドレスが設定されている、仮想グループ内のインターフェースの数です。

あるクラスタ内に設定されているクラスタ ノード数が 2 を超えている場合、仮想グループのオーナーシップを取得できる最適なクラスタ ノードがこれらの要因によって決定されます。2 つのクラスタ ノードを持つクラスタでは、一方のノードに障害が発生すると、必然的にもう一方のノードがオーナーシップを取得することになります。

仮想グループのリンクの状態とオーナーシップの状態をクラスタ内のすべてのクラスタ ノードに伝えるために、SVRRP が使用されます。

仮想グループ 1 のオーナーは、マスター ノードに指定されます。設定の変更やファームウェアの更新はマスター ノードでのみ許可され、マスター ノードは SVRRP を使用して、設定とファームウェアの同期をクラスタ内のすべてのノードに対して行います。特定のインターフェースでは、仮想グループ 1 の仮想 IP アドレスを設定しないと、他の仮想グループを設定できません。

負荷分散と複数のゲートウェイのサポート

仮想グループのトラフィックは、オーナー ノードによってのみ処理されます。仮想グループに到着するパケットは、同じ仮想グループのファイアウォールを通過します。通常の設定では、各クラスタ ノードは、仮想グループを持つので、1 つの仮想グループに対応したトラフィックを処理します。

この仮想グループの機能は、冗長化された複数ゲートウェイのモデルをサポートしています。2 つのクラスタ ノードを持つ配備では、X0 による仮想グループ 1 の IP アドレスをあるゲートウェイに、X0 による仮想グループ 2 の IP アドレスを別のゲートウェイにすることができます。トラフィックを各ゲートウェイにどのように割り当てるかは、ネットワーク管理者に委ねられます。例えば、ゲートウェイの割り当てを直接的に接続されたクライアント ネットワーク上の各 PC に配布する気の利いた DHCP サーバを使用することも、ポリシー ベースのルートをダウンストリームのルータで使用することもできます。

アクティブ/アクティブ クラスタリングが有効になると、SonicOS の内部 DHCP サーバはオフになり、有効にできなくなります。DHCP サーバを必要とするネットワークでは、ゲートウェイの割り当てを配布できるように、複数のゲートウェイを認識する外部 DHCP サーバを使用できます。

Note アクティブ/アクティブ クラスタリングが有効になると、SonicOS の内部 DHCP サーバはオフになります。

関連する設定ページへの影響

アクティブ/アクティブ クラスタリングが初めて有効になったときに、すべての設定済みインターフェースの既存 IP アドレスは、仮想グループ 1 の仮想 IP アドレスに自動的に変換されます。仮想グループ 1 または任意の仮想グループが作成されると、既定のインターフェース オブジェクトが、仮想 IP アドレスに対して適切な名前 ("仮想グループ 1"、"仮想グループ 2" など) で作成されます。同じインターフェースに複数の仮想 IP アドレス (設定される仮想グループごとに 1 つ) を持たせることができます。こうした仮想 IP アドレスは、「ネットワーク > インターフェース」ページで、確認できます。

Note アクティブ/アクティブ クラスタ内のすべてのクラスタ ノードは、同じ設定を共有します。

仮想 MAC アドレスは、インターフェース上の各仮想 IP アドレスと関連付けられ、Sonic OS によって自動的に生成されます。仮想 MAC アドレスは 00-17-c5-6a-XX-YY という形式で作成されます。ここで、XX はインターフェース番号 (ポート X3 の場合は "03")、YY は内部グループ番号 (仮想グループ 1 の場合は "00"、仮想グループ 2 の場合は "01") です。

Note アクティブ/アクティブの仮想 MAC アドレスは、高可用性機能の仮想 MAC アドレスとは異なります。高可用性の仮想 MAC アドレス機能は、アクティブ/アクティブ クラスタリングが有効な場合にはサポートされません。

影響を受ける、各仮想グループのインターフェース オブジェクトに対し、NAT ポリシーが自動的に作成されます。こうした NAT ポリシーは、特定のインターフェースに対する既存の NAT ポリシーを、対応する仮想インターフェースにまで拡大します。これらの NAT ポリシーは、「ネットワーク > NAT ポリシー」ページで確認できます。追加の NAT ポリシーは、必要に応じて設定したり、それが適切な場合にはある仮想グループに特有のものにしたりできます。

アクティブ/アクティブ クラスタリングが有効になった後は、VPN ポリシー追加時の設定で仮想グループ番号を選択する必要があります。

アクティブ/アクティブ クラスタ内のクラスタ ノード間の通信では、Dell SonicWALL Virtual Router Redundancy Protocol (SVRRP) という新しいプロトコルが使用されます。クラスタ ノードの管理と監視に関する状況メッセージは、SVRRP を使用して HA ポート接続を介して送信されます。

SVRRP は、設定の変更、ファームウェアの更新、およびシグネチャの更新をマスター ノードからクラスタ内のすべてのノードに対して同期するためにも使用されます。各クラスタ ノードでは、アクティブな装置のみが SVRRP メッセージを処理します。

HA ポート接続に障害が発生した場合には、SVRRP ハートビート メッセージが X0 インターフェースで送信されます。ただし、HA ポート接続がダウンしている間は、設定の同期が行われません。ファームウェアまたはシグネチャの更新、ポリシーの変更、およびその他の設定変更は、HA ポート接続が修復されるまで、他のクラスタ ノードに対して同期できません。

冗長ポート機能は、アクティブ/アクティブ クラスタリングが有効な場合に提供されます。あるポートに障害が発生した場合、そのトラフィックは、HA またはアクティブ/アクティブのフェイルオーバーなしに冗長ポートによってシームレスに処理されます。「ネットワーク > インターフェース > インターフェースの編集」ページの「冗長ポート」フィールドは、アクティブ/アクティブ クラスタリングが有効な場合に使用可能になります。

冗長ポートを設定する場合、インターフェースは未使用、つまり、どのゾーンにも割り当てられていない状態でなければなりません。2 つのポートは、同じスイッチか、できればネットワーク内の冗長スイッチに物理的に接続されている必要があります。

Note すべてのクラスタ ノードは同じ設定を共有するので、各ノードは同じ冗長ポートが設定され、同じスイッチに接続されている必要があります。

すべてのクラスタ ノードが起動していてトラフィックを通常どおりに処理している間、冗長ポートは、アイドル状態のままで、パートナー ポートが何らかの理由でダウンした場合にすぐに使えるように準備されています。あるクラスタ ノードがダウンし、アクティブ/アクティブ フェイルオーバーが発生した場合、残りのクラスタ ノードの冗長ポートは、障害が発生したノードによって所有されていた仮想グループのトラフィックを処理するために直ちに使用されます。これにより、負荷分散が実現されます。

例えば、仮想グループ 1 がクラスタ ノード 1 によって、仮想グループ 2 がクラスタ ノード 2 によって所有されている配備があるとします。各クラスタ ノードには冗長ポート X3 および X4 が設定されています。すべてのノードが適切に機能している場合、X4 ではトラフィックが一切送信されません。クラスタ ノード 2 がダウンした場合は、仮想グループ 2 もクラスタ ノード1 によって所有されることになります。この時点で、冗長ポート X4 は負荷分散のために使用が開始されます。仮想グループ 1 のトラフィックは X3 で送信され、仮想グループ 2 のトラフィックは X4 で送信されます。より大規模な配備で、クラスタ ノード 1 が 3 つまたは 4 つの仮想グループを所有している場合、トラフィックは冗長ポートの間で分配されます。つまり、仮想グループ 1 および 3 のトラフィックは X3 で、仮想グループ 2 および 4 のトラフィックは X4 で送信されます。

冗長スイッチが設定されている場合、Dell SonicWALL では冗長ポートを使用してこのスイッチに接続することを推奨します。冗長ポートを使用せずに冗長スイッチに接続することも可能ですが、その場合はプローブを使用した複雑な設定が必要になります。冗長スイッチは、高可用性機能の必要性に応じて、ネットワーク内の任意の場所に配備できます。例えば、冗長スイッチを通過するトラフィックが事業的に非常に重要な場合は冗長スイッチを WAN 側に配備できます。

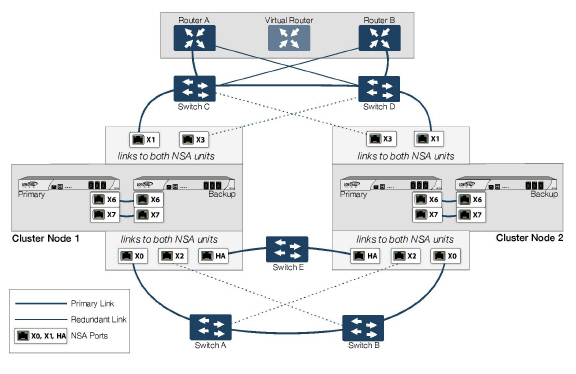

冗長なルータ、スイッチ、およびポートが WAN 側に含まれていても、LAN 側では冗長化を使用していないのでフル メッシュにはなっていない配備の図については、以下の図を参照してください。

冗長ポートや冗長スイッチを配備する場合にフル メッシュは必須ではありませんが、フル メッシュ配備には冗長ポートや冗長スイッチが含まれます。フル メッシュ配備では、メインのトラフィック ポート (LAN、WAN など) のそれぞれで冗長ポートを使用し、冗長スイッチに加えて冗長アップストリーム ルータも使用します。

フル メッシュ配備の詳細については、『Active/Active Clustering Full Mesh Deployment Technote』を参照してください。

アクティブ/アクティブ クラスタリングが有効な場合に発生しうるフェイルオーバーには次の 2 種類があります。

• 高可用性フェイルオーバー – HA ペア内で、セカンダリ装置がプライマリ装置の処理を引き継ぎます。HA ペアでステートフル HA が有効になっている場合、フェイルオーバーはネットワーク接続の中断なしに行われます。

• アクティブ/アクティブ フェイルオーバー – 仮想グループのオーナー ノード内にあるすべての装置で障害が発生した場合は、仮想グループのスタンバイ ノードが仮想グループのオーナーシップを引き継ぎます。アクティブ/アクティブ フェイルオーバーは、仮想グループのオーナーシップをあるクラスタ ノードから別のクラスタ ノードに渡します。仮想グループのオーナーになるクラスタ ノードは、その仮想グループと関連付けられているすべての仮想 IP アドレスのオーナーにもなり、対応する仮想 MAC アドレスの使用を開始します。

アクティブ/アクティブ フェイルオーバーはステートレスです。つまり、ネットワーク接続はリセットされ、VPN トンネルの再ネゴシエートが必要になります。レイヤ 2 ブロードキャストによってトポロジの変更がネットワーク機器に通知され、仮想グループの新しいオーナーとなったクラスタ ノードが新たに所有した仮想 IP アドレスに対する仮想 MAC アドレスによって ARP 要求を生成します。これにより、フェイルオーバーの処理は大幅に簡素化されます。接続されているスイッチのみが学習テーブルを更新すれば済むからです。その他すべてのネットワーク機器は、引き続き同じ仮想 MAC アドレスを使用します。仮想 IP アドレスと仮想 MAC アドレスのマッピングは保持されているので、ARP テーブルを更新する必要はありません。

高可用性 (HA) フェイルオーバーとアクティブ/アクティブ フェイルオーバーのどちらも可能な場合には、次の理由により、HA フェイルオーバーがアクティブ/アクティブ フェイルオーバーよりも優先されます。

• HA フェイルオーバーはステートフルにできるのに対し、アクティブ/アクティブ フェイルオーバーはステートレスである。

• HA ペアのアイドル ファイアウォールは、負荷が軽く、必要な処理の引き継ぎに使用できるリソースがあるのに対し、アクティブ/アクティブ DPI が有効な場合はアイドル ファイアウォールが既に DPI トラフィックを処理している可能性がある。代替のクラスタ ノードは、既に相当な量のトラフィックを処理している場合があり、フェイルオーバー後に過負荷状態になる可能性がある。

アクティブ/アクティブ フェイルオーバーは、必ずアクティブ/アクティブの先制モードで行われます。先制モードでは、2 つのクラスタ ノード間でのフェイルオーバー後に、仮想グループの元のオーナー ノードが稼働状態に復元されたことが確認されると、そのノードがスタンバイ ノードからアクティブの役割を取り戻すことになります。すべての仮想 IP インターフェースが起動していて 2 つのクラスタ ノード間でリンクの重みが同じ場合、元のオーナーは、順位が高いため、仮想グループでの優先度が高くなります。

Note アクティブ/アクティブ クラスタリングが有効な場合、高可用性の先制モードは使用できません。

これら 2 種類のフェイルオーバーのほか、次の機能によって単一障害点に対する保護が実現されます。

• ポート冗長化 – 技術的にはフェイルオーバーではありませんが、冗長ポートはそのパートナーに障害が発生した場合にすべてのトラフィックを処理することによってバックアップとしての役割を果たします。ポート冗長化は、アクティブ/アクティブ クラスタリングが有効な場合にのみ使用できます。

アクティブ/アクティブ クラスタリングは、アクティブ/アクティブ DPI 機能の有効/無効に関係なく、有効にできます。同様に、アクティブ/アクティブ DPI もアクティブ/アクティブ クラスタリングの有効/無効に関係なく、有効にできます。アクティブ/アクティブ クラスタのパフォーマンスを向上するために、アクティブ/アクティブ DPI を有効にすることをお勧めします。アクティブ/アクティブ DPI は、HA ペアのアイドル ファイアウォールを活用して精密パケット検査 (DPI) を処理するからです。

アクティブ/アクティブ DPI 機能を使用するには、管理者が追加インターフェースをアクティブ/アクティブ DPI インターフェースとして設定する必要があります。X5 をアクティブ/アクティブ DPI インターフェースにする場合は、HA ペアのアクティブ装置の X5 を同じペアのアイドル装置の X5 に物理的に接続する必要があります。アクティブ/アクティブ DPI インターフェース上で、アクティブ装置の特定のパケット フローを選択し、アイドル装置にオフロードします。DPI はアイドル装置で実行され、結果は同じインターフェースを介してアクティブ装置に返されます。それ以外の処理は、アクティブ装置で実行されます。

冗長性を高めるには、HA ペアにもう 1 つのアクティブ/アクティブ DPI インターフェースを接続して設定できます。冗長なアクティブ/アクティブ DPI インターフェースは、DPI トラフィックのオフロードの間の負荷分散に使用されます。アクティブ/アクティブ DPI インターフェースが 2 つ存在する場合は、両方のポートが、2 つのファイアウォールの間での、ラウンドロビン方式による、(セッション ベースではなく) パケット ベースでの DPI トラフィックの受信と返送に使用されます。

HA ペアの各装置でステートフル同期を有効にしてアクティブ/アクティブ DPI インターフェースの接続と設定が済んだら、「高可用性 > 設定」ページでアクティブ/アクティブ DPI を有効にできます。

アクティブ/アクティブ クラスタリングが有効になっている場合、各クラスタ ノードの HA ペアでは HA 監視の設定がサポートされます。HA 監視機能は、以前のバージョンと首尾一貫しています。HA 監視は、物理/リンク監視と論理/プローブ監視の両方で設定できます。マスター ノードにログインした後、「高可用性 > 監視」ページで、監視設定をノードごとに追加する必要があります。

Note 「高可用性 > 監視」ページの設定は、クラスタ全体ではなく、ログインしている HA ペアのみに適用されます。

物理インターフェース監視により、監視対象インターフェースのリンク検出が有効になります。このリンクの検出は、リンクの動作状態を判断するために物理層で行われます。

物理インターフェース監視が有効になっている場合は、論理監視の有効/無効に関係なく、HA フェイルオーバーがアクティブ/アクティブ フェイルオーバーよりも優先されます。アクティブ装置でリンクに障害が発生するかポートが切断されると、その HA ペアのアイドル装置がアクティブになります。

Note 仮想 IP アドレスが設定されているインターフェースの場合、アクティブ/アクティブの物理監視は暗黙的であり、これを使用して仮想グループ リンク重みが計算されます。これらのインターフェースでは、物理監視を無効にできません。この点が HA 監視との違いです。

論理監視とは、Dell SonicWALL を設定して接続先ネットワークの 1 つ以上に存在する信頼性の高い機器を監視することです。HA ペアのアクティブ装置がこの機器との定期的な通信に失敗すると、アイドル装置へのフェイルオーバーが実行されます。HA ペアのどちらの装置もこの機器に接続できない場合は、この機器に問題があると見なされ、フェイルオーバーは行われません。

物理監視と論理監視のどちらも無効になっている場合は、リンクの障害発生時またはポートの切断時にアクティブ/アクティブ フェイルオーバーが行われます。

「高可用性 > 監視」ページで設定されるプライマリおよびセカンダリ IP アドレスは、LAN または WAN インターフェース上で設定でき、以下に示す複数の目的に使用されます。

• 装置の状態がアクティブかアイドルかにかかわらず、各装置の固有の管理アドレスとして使用 (すべての物理インターフェース上でサポートされている)

• アイドル状態の装置と Dell SonicWALL ライセンス サーバの間のライセンスの同期用

• 論理監視中に送出されるプローブ Ping の送信元 IP アドレス

HA ペアの両方の装置に管理 IP アドレスを設定すると、管理のために各装置に個別にログインできます。監視 IP アドレスのいずれかに送信された管理目的ではないトラフィックは無視されます。プライマリおよびセカンダリの Dell SonicWALL セキュリティ装置の一意の LAN IP アドレスは、アクティブ ゲートウェイとしては機能できません。内部 LAN に接続されたすべてのシステムは、ゲートウェイとして仮想 LAN IP アドレスを使用する必要があります。

Note HA 監視/管理 IP アドレスを WAN インターフェースのみに設定する場合、仮想 IP アドレスが設定されているすべての WAN インターフェースに設定する必要があります。

セカンダリ装置の管理 IP アドレスを使用すると、Dell SonicWALL ライセンス サーバとライセンスを同期できます。このサーバは、HA ペア単位ではなく装置単位でライセンスを管理します。HA の関連付けを作成する前にアイドル装置が MySonicWALL で登録されていた場合でも、管理 IP アドレスからセカンダリ装置にアクセスしているときは、Dell SonicWALL サーバに接続する場合に「システム > ライセンス」ページ上のリンクを使用する必要があります。これにより、アイドル装置と Dell SonicWALL ライセンス サーバとの間のライセンス (アクティブ/アクティブ クラスタリング、ステートフル HA などのライセンス) の同期が可能になります。

論理監視の使用時には、指定された論理精査 IP アドレスを送信先とした Ping が、HA ペアのプライマリおよびセカンダリの Dell SonicWALL から実行されます。「プライマリ IP アドレス」または「セカンダリ IP アドレス」のフィールドに設定された IP アドレスは、Ping の送信元 IP アドレスとして使用されます。両方が送信先への Ping に成功した場合、フェイルオーバーは発生しません。両方が送信先への Ping に失敗した場合は、Dell SonicWALL ではなく送信先に問題があると見なし、フェイルオーバーは発生しません。しかし、一方の Dell SonicWALL が送信先への Ping に成功し、もう一方が失敗した場合は、Ping に成功したほうの Dell SonicWALL へのフェイルオーバーが行われます。

「高可用性 > 監視」ページでの設定タスクは、プライマリ装置で実行された後、セカンダリ装置に対して自動的に同期されます。

アクティブ/アクティブ クラスタリングのフル メッシュ設定は、アクティブ/アクティブ クラスタリングの設定オプションに対する強化であり、実現可能な最高レベルの可用性と高いパフォーマンスを提供します。フル メッシュ配備では、ネットワークで非常に高いレベルの可用性を実現します。これは、すべての機器 (ルータ、スイッチ、セキュリティ装置など) が 1 つ以上の冗長なパートナーを持つからです。ネットワーク全体に単一障害点がまったく存在しないように、すべての機器が接続対象機器に対して 2 重に配線されています。例えば、すべての Dell SonicWALL ファイアウォールは冗長ポートを使用して、各ネットワーキング機器に対して 2 回接続されます。

Note フル メッシュ配備では、ポート冗長化が有効かつ実現されている必要があります。

次の図では、4 台の装置からなるフル メッシュ配備を示します。

クラスタ ノードごとに 1 台ずつ、2 台だけのファイアウォールを使用してフル メッシュ配備を設定することもできます。次の図では、2 台の装置からなるフル メッシュ配備を示します。

フル メッシュ配備の詳細については、『Active/Active Clustering Full Mesh Deployment Technote』( http://www.SonicWALL.com/us/Support.html) を参照してください。

ここでは以下についての情報を提供します。

• サポートされる Dell SonicWALL プラットフォーム

• 下位互換性

サポートされる Dell SonicWALL プラットフォーム

アクティブ/アクティブ クラスタリングは、以下の Dell SonicWALL セキュリティ装置の SonicOS 5.9 リリースで使用できます。

• Dell SonicWALL NSA E8500

• Dell SonicWALL NSA E8510

• Dell SonicWALL NSA E7500

• Dell SonicWALL NSA E6500

• Dell SonicWALL NSA E5500

アクティブ/アクティブ クラスタリングが有効になっている場合、WAN では静的 IP アドレスしか使用できません。

以下の機能は、アクティブ/アクティブ クラスタリングが有効な場合にはサポートされません。

• DHCPサーバ

• L3 トランスペアレント モード

• L2 ブリッジ / L2 トランスペアレント モード

• 動的 DNS

以下の機能は、仮想グループ 1 でのみサポートされます。

• Dell SonicWALL GVC

• SonicOS の SSL VPN

• IP ヘルパー

アクティブ/アクティブ クラスタリング機能には、下位互換性がありません。SonicOS 5.9 にアップグレードするときは、以前のバージョンの SonicOS が動作している HA ペアから設定をエクスポートする前に、高可用性を無効にすることを強くお勧めします。

Dell SonicWALL SonicPoints をアクティブ/アクティブ クラスタリングと併用する場合には、次の 2 つの点を考慮します。

1. SonicPoints は、ファームウェアのダウンロードや運用のその他の面に関してマスター ノードとの通信しか行いません。

2. SonicPoints は個別の DHCP サーバにアクセスする必要があります。SonicPoints は、無線クライアントに IP アドレスを提供するために DHCP サーバを必要としますが、組み込みの SonicOS DHCP サーバは、アクティブ/アクティブ クラスタリングが有効になると自動的に無効になります。

アクティブ/アクティブ クラスタ内で WAN 負荷分散 (WLB) が有効になっている場合は、クラスタ内のすべてのノードで同じ WLB インターフェース設定が使用されます。

WAN インターフェースに障害が発生すると、以下の状況に応じて、WLB フェイルオーバー、HA ペア フェイルオーバー、または別のクラスタ ノードへのアクティブ/アクティブ フェイルオーバーのいずれかが行われます。

• WLB プローブの障害によって WAN がダウンした場合 – WLB フェイルオーバー

• 物理監視が有効になっているときに物理 WAN がダウンした場合 – HA ペア フェイルオーバー

• 物理監視が有効になっていないときに物理 WAN がダウンした場合 – アクティブ/アクティブ フェイルオーバー

このセクションでは、ルーティング トポロジとルーティング プロトコルに関するアクティブ/アクティブ クラスタリング設定の現時点での制限事項と特殊な要件について説明します。

レイヤ 2 ブリッジのサポート

レイヤ 2 でブリッジ接続されたインターフェースは、クラスタ設定ではサポートされません。

ルーティング プロトコルのサポート

OSPF

OSPF はアクティブ/アクティブ クラスタリングと共にサポートされます。OSPF が有効になっている場合、アクティブなクラスタ ノードのそれぞれの OSPF 対応インターフェースで OSPF が実行されます。ルーティングの観点からは、すべてのクラスタ ノードが並列なルータとなり、そのそれぞれがクラスタ ノードのインターフェースの仮想 IP アドレスを持ちます。一般に、あるノードによってアドバタイズされたネットワークはすべて、他のすべてのノードによってアドバタイズされることになります。

各クラスタ ノードの OSPF ルータ ID は、一意でなければならず、次のようにマスター ノードで設定されているルータ ID から派生します。

• ユーザが OSPF 設定でルータ ID に 0 または 0.0.0.0 を入力した場合、各ノードのルータ ID にはノードの X0 仮想 IP アドレスが割り当てられます。

• ユーザがルータ ID に 0 または 0.0.0.0 以外の任意の値を入力した場合、各ノードには、ノードごとに値が 1 ずつ増える連続値を持つルータ ID が割り当てられます。例えば、マスター ノードにルータ ID 10.0.0.1 が設定された 4 ノードのクラスタでは、次のようにルータ ID が割り当てられます。

– ノード 1: 10.0.0.1

– ノード 2: 10.0.0.2

– ノード 3: 10.0.0.3

– ノード 4: 10.0.0.4

RIP

RIP はサポートされており、OSPF と同様、各クラスタ ノードの RIP 対応インターフェースで動作します。ルーティングの観点からは、すべてのクラスタ ノードがクラスタ ノードのインターフェースの仮想 IP アドレスを持つ並列なルータとなります。一般に、あるノードによってアドバタイズされたネットワークはすべて、他のすべてのノードによってアドバタイズされることになります。

BGP

BGP はクラスタでサポートされ、またクラスタ ノードのインターフェースの仮想 IP アドレスを使用している並列な BGP ルータとなります。OSPF や RIP と同様、マスター ノードで行われた設定の変更は、他のすべてのクラスタ ノードに適用されます。CLI によってのみ設定を適用できる BGP の場合、実行中の設定が write file CLI コマンドによって保存されるときに設定が割り当てられます。

クラスタ設定における非対称ルーティングの問題

精密パケット検査またはステートフルなファイアウォール アクティビティを実行するすべてのネットワーク装置は、パケット フローに関連付けられているすべてのパケットを "確認" する必要があります。これは、フロー内の各パケットが、意図された送信先に到達する限り、異なるパスに沿って技術的に転送される可能性がある (つまり、介在するルータがあらゆるパケットを確認する必要がない) 従来の IP ルーティングとは対照的です。現在のルータは各パケット フローで一貫したネクストホップによるパケット転送を試みますが、これは一方向へのパケット転送にしか当てはまりません。ルータは、送信側ルータへの戻りのトラフィックの誘導を一切試みません。こうした IP ルーティング動作は、ファイアウォール クラスタにとって問題となります。一連のクラスタ ノードはすべて同じネットワークへのパスを提供するからです。クラスタを介してネットワークにパケットを転送するルータは、任意のクラスタ ノードをネクストホップとして選択する可能性があります。その結果、ある方向へのパケットのフローに使用されたノードがその戻りのパスで使用されるノードとは異なる非対称なルーティングとなります。これは、一方または両方のクラスタ ノードでトラフィックが破棄される原因となります。どちらのノードも、フローからのトラフィックのすべてを "確認" していないからです。

非対称なルーティング パスを回避するには、次の 2 つの方法があります。

1. クラスタに接続されているすべてのネットワークとルータをうまく設計して、結果として常にパケット転送がクラスタ内で使用される仮想 IP アドレスに関して対称なパスで行われるようにします。

2. クラスタ内の NAT ルールのフル メッシュ設定を作成して、パケット内の送信元 IP アドレスを送信インターフェースの仮想 IP で置き換える NAT ルールをすべてのインターフェースペアに持たせます。これらのルールは、保護ゾーンのインターフェースと非保護ゾーンのインターフェースとの間に作成される既定のルールと同じである必要があります。こうしたフル メッシュ NAT ルールを設定すると、クラスタを通過するフローの順方向のパスと逆方向のパスは、必ず同じクラスタ ノード (またはクラスタ ノードのプライマリ仮想 IP アドレスの現在のオーナー) を通るようになります。

このセクションでは、Dell SonicWALL 装置の登録および Dell SonicWALL 高可用性機能のライセンス取得の要件について説明します。以下のセクションを参照してください。

アクティブ/アクティブ クラスタリングを使用するには、Dell MySonicWALL でクラスタ内のすべての SonicWALL 装置を登録する必要があります。各 HA ペア内の 2 台の装置は、MySonicWALL で HA プライマリおよび HA セカンダリとして関連付けられている必要もあります。つまり、クラスタ ノード 1 の HA ペアの 2 台の装置を関連付けたら、次はクラスタ ノード 2 の HA ペアの装置を関連付け、さらに、残りすべてのクラスタ ノードについても同様の関連付けを行います。HA ペアのセカンダリ装置は、MySonicWALL では HA セカンダリ装置と呼ばれることに注意してください。

装置を HA ペアとして関連付けると、両装置でライセンスを共有できます。これらのライセンスには、高可用性ライセンスのほか、SonicOS Enhanced ライセンス、サポート購読、およびセキュリティ サービス ライセンスが含まれます。共有できないのは、Dell SonicWALL GMS 予防保守サービスなどのコンサルティング サービス用のライセンスだけです。

プライマリ装置とセカンダリ装置で、同じセキュリティ サービスが有効になっている必要はありません。セキュリティ サービスの設定は、最初に行われる設定の同期で自動的に更新されます。セカンダリ装置がフェイルオーバーの前と同レベルのネットワーク保護を維持できるように、ライセンスの同期が使用されます。

MySonicWALL には、2 台の装置を関連付けるためのさまざまな方法が用意されています。最初に新しい装置を登録し、次に関連付ける登録済みの装置を選択します。または、すでに登録されている2 つの装置どうしを関連付けることもできます。登録済みの装置を選択し、その装置に関連付ける新しい装置を追加して、処理を開始することも可能です。

Note MySonicWALL で装置を初めて登録する場合も、プライマリ装置とセカンダリ装置でそれぞれの管理 IP アドレスにログインし、SonicOS 管理インターフェースから個別に装置を登録する必要があります。これにより、セカンダリ装置は Dell SonicWALL ライセンス サーバと同期され、関連付けられているプライマリ装置とライセンスを共有できるようになります。インターネットへのアクセスが制限されている場合は、共有するライセンスを手動で両方の装置に適用できます。

各装置の個別の管理 IP アドレスの設定および使用方法については、高可用性監視についておよび高可用性監視の設定を参照してください。

アクティブ/アクティブ クラスタリング、ステートフル高可用性、およびアクティブ/アクティブ DPI の各ライセンスは、登録された Dell SonicWALL NSA E-Class 装置に含まれています。アクティブ/アクティブ クラスタリングは E-Class 装置でのみサポートされるため、SonicOS 5.9 でこれらの高可用性機能を使用するために追加のライセンスを購入する必要はありません。

Note アクティブ/アクティブ クラスタリングとステートフル高可用性の各ライセンスは、装置ごとに有効にする必要があります。そのためには、MySonicWALL で SonicOS 管理インターフェースから装置を登録するか、インターネット アクセスが利用できない場合は各装置にライセンス キーセットを適用します。

システム ライセンスは、管理インターフェースの「システム > ライセンス」ページで確認できます。このページには、MySonicWALL へのログイン方法も用意されています。

アクティブ/アクティブ クラスタ内の Dell SonicWALL セキュリティ装置がインターネットにアクセスできる場合、管理者は各装置の管理 IP アドレスにログインし、SonicOS 管理インターフェースからクラスタ内の各装置を個別に登録する必要があります。これにより、セカンダリ装置は Dell SonicWALL ライセンス サーバと同期され、各 HA ペアの関連付けられたプライマリ装置とライセンスを共有できるようになります。

また、インターネットにアクセスできない装置がある HA ペアについてもライセンスを同期する方法があります。ネットワーク ポリシーの制約により Dell SonicWALL ライセンス サーバとの常時通信が許可されない場合は、ライセンス キーセットを使用してセキュリティ サービス ライセンスを装置に手動で適用することができます。MySonicWALL で Dell SonicWALL セキュリティ装置を登録すると、その装置用のライセンス キーセットが生成されます。新しいセキュリティ サービス ライセンスを追加する場合、キーセットが更新されます。ただし、このライセンスを装置に登録するまで、装置でライセンスを取得したサービスを実行することはできません。

Note インターネット接続なしで高可用性を提供する配備では、HA ペアの両方の装置にライセンス キーセットを適用する必要があります。

装置にライセンスを適用するには、以下のいずれかの手順を行います。

• SonicOS ユーザ インターフェースでのライセンスの有効化

• MySonicWALL からのライセンス キーセットのコピー

SonicOS ユーザ インターフェースでのライセンスの有効化

このセクションの手順に従うことで、SonicOS ユーザ インターフェースを使用してライセンスを有効化することができます。設定の手続きは、高可用性ペアの各装置で個々の LAN 管理 IP アドレスにログインして行います。

個々の IP アドレスの設定方法については、高可用性監視の設定を参照してください。

1. 装置の LAN 管理 IP アドレスを使って SonicOS ユーザ インターフェースにログインします。

2. 「システム > ライセンス」ページの「セキュリティ サービスのオンライン管理」の下にある「サービスの購読、アップグレード、及び更新はここを選択してください。」のリンクを選択します。

3. 「ライセンス > ライセンス管理」ページのテキスト ボックスに、mySonicWALL ユーザ名とパスワードを入力します。

4. 「送信」を選択します。

5. 「システム > ライセンス」ページの「セキュリティ サービスのオンライン管理」の下にある「セキュリティ サービスの概要」テーブルに表示されるサービスを確認します。

6. この手順を HA ペアのもう一方の装置についても繰り返します。

MySonicWALL からのライセンス キーセットのコピー

このセクションの手順に従って MySonicWALL でライセンス キーセットを表示し、これを Dell SonicWALL セキュリティ装置にコピーすることができます。設定の手続きは、高可用性ペアの各装置で個々の LAN 管理 IP アドレスにログインして行います。

個々の IP アドレスの設定方法については、高可用性監視の設定を参照してください。

1. https://www.mySonicWALL.com/ で MySonicWALL アカウントにログインします。

2. 左側にあるナビゲーション ペインで、「マイ プロダクト」を選択します。

3. 「マイ プロダクト」ページで、「登録された製品」を下の方へスクロールしてライセンス キーセットをコピーする装置を探します。製品の名前またはシリアル番号を選択します。

4. 「サービス管理」ページで「ライセンス キーセットの表示」を選択します。

5. 「ライセンス鍵セット」ページで、マウスを使用してテキスト ボックス内のすべての文字を選択します。

6. ライセンス キーセットをクリップボードにコピーするには、Ctrl+Cを押します。

7. 個々の LAN 管理 IP アドレスを使って SonicOS ユーザ インターフェースにログインします。

8. 「システム > ライセンス」ページの「手動でアップグレード」の下部の「または、キーセットの入力」テキスト ボックスで Ctrl+V キーを押して、ライセンス キーセットを貼り付けます。

9. 「送信」を選択します。

10. この手順を HA ペアのもう一方の装置についても繰り返します。

このセクションでは、アクティブ/アクティブ クラスタリングや他の高可用性機能を有効にして実行するためのタスク リストを大まかなレベルで示します。

以下の作業を実行します。

1. アクティブ/アクティブ クラスタ内のすべての装置の指定された HA ポートを同じレイヤ 2 ネットワークに物理的に接続します。

2. アクティブ/アクティブ DPI を有効にする予定がある場合は、各 HA ペアの 2 台の装置間で追加のインターフェースを物理的に接続します。このインターフェースは、両方の装置で同じ番号である必要があります。例えば、プライマリ装置の X4 はセカンダリ装置の X4 に接続します。

3. 必要に応じて、アクティブ/アクティブ DPI ポートのポート冗長性のために、各 HA ペアの 2 台の装置間で 2 番目のインターフェースを物理的に接続することもできます。このインターフェースは、1 番目のアクティブ/アクティブ DPI インターフェースに障害が発生した場合、アクティブ/アクティブ DPI 処理時の 2 台の装置間でのデータ転送を引き継ぐことになります。

4. すべての装置の LAN および WAN ポートを適切なスイッチに物理的に接続します。

5. 必要に応じて、LAN/WAN ポートで冗長なポートを使用する場合に備え、冗長なポートを適切なスイッチに接続することもできます。

6. クラスタ ノード 1 のプライマリ装置として指定するものを除くすべての装置の電源を切ります。

7. 他の装置は電源をオフにしたままで、クラスタ ノード 1 のプライマリ装置にログインします。

8. 「ネットワーク > DHCP サーバ」ページで、DHCP サーバを無効にし、すべての DHCP サーバ リース範囲を削除します。

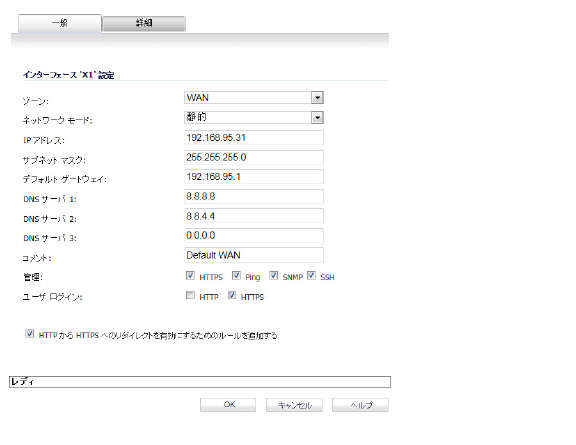

9. 「ネットワーク > インターフェース」ページで、適切なインターフェースの IP アドレスを設定します。

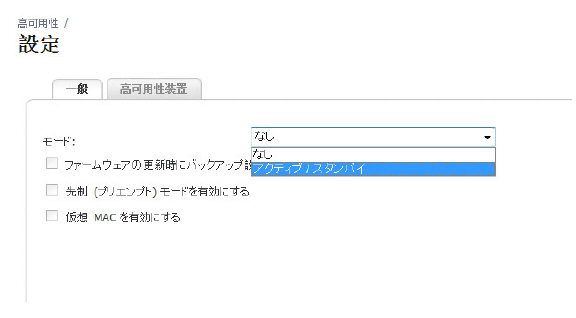

10. 「高可用性 > 設定」ページで、「アクティブ/アクティブ クラスタリング」を選択します。

11. アクティブ/アクティブ クラスタ内の他の装置のシリアル番号を入力します。

12. 各仮想グループのクラスタ ノード オーナー/スタンバイの順位を入力します。

13. 「適用」を選択します。

14. 「ネットワーク > インターフェース」ページで、仮想グループの IP アドレスを設定します。

Note 既定の NAT ポリシーが自動的に作成されるので、「ネットワーク > NAT ポリシー」ページで仮想グループの NAT ポリシーを設定する必要はありません。

15. 「高可用性 > 詳細設定」ページで設定を行います。

16. アクティブ/アクティブ クラスタの他の装置を起動します。

17. 「高可用性 > 監視」ページで装置ごとの IP アドレスを設定します。

Note 装置ごとの IP アドレス (HA 監視用 IP アドレス) は、プライマリ LAN またはプライマリ WAN インターフェースのどちらかのクラスタ内にあるすべての装置について必要です。

18. 装置ごとの IP アドレスを使用して各装置にログインし、「登録」を選択して、MySonicWALL ライセンス サーバとのライセンスの同期を行います。

19. ステートフル同期を有効にします。

20. アクティブ/アクティブ DPI を有効にし、適切なインターフェースをアクティブ/アクティブ DPI インターフェースとして設定します。

21. 2 番目のインターフェースが物理的に接続されている場合は、そのインターフェースをアクティブ/アクティブ DPI のアクティブ/アクティブ DPI インターフェース 2 として設定します。

高可用性機能を使用するには、影響を受ける Dell SonicWALL 装置の間に物理的な接続を追加する必要があります。このセクションでは、アクティブ/アクティブ クラスタリングおよびアクティブ/アクティブ DPI で必要な物理的な接続について説明します。

アクティブ/アクティブ クラスタリングでの HA ポートの接続

アクティブ/アクティブ クラスタリングの場合、アクティブ/アクティブ クラスタ内のすべての装置の指定された HA ポートを同じレイヤ 2 ネットワークに物理的に接続する必要があります。Dell SonicWALL E-Class NSA 装置には、使用する必要のある専用 HA ポートがあります。NSA 3500/4500/5000 では、X5 インターフェースを使用します。

Dell SonicWALL では、すべての指定された HA ポートを同じレイヤ 2 スイッチに接続することをお勧めします。専用のスイッチを使用することも、単純に内部ネットワークにある既存のスイッチ上の一部のポートを使用することもできます。これらのスイッチ ポートはすべて、それらの間でトラフィックを自由に流すためにレイヤ 2 トラフィックを許可するように設定する必要があります。

2 つのクラスタ ノードがそれぞれ 1 台の装置しか持たない、2 台の装置によるアクティブ/アクティブ クラスタ配備の場合は、互いの HA ポートどうしをクロスオーバー ケーブルを使用して接続できます。この場合、スイッチは必要ありません。

Dell SonicWALL Virtual Router Redundancy Protocol (SVRRP) では、この HA ポート接続を使用して、クラスタ ノードの管理と監視に関する状況メッセージを送信します。SVRRP 管理メッセージはマスター ノードから送信され、監視情報はクラスタ内のすべての装置から送信されます。

HA ポート接続は、マスター ノードから配備内の他のクラスタ ノードへの設定の同期にも使用されます。こうした設定には、ファームウェアまたはシグネチャのアップグレード、VPN および NAT に関するポリシー、およびその他の設定も含まれます。

アクティブ/アクティブ DPI のためのアクティブ/アクティブ DPI インターフェースの接続

アクティブ/アクティブ DPI では、各 HA ペアまたはクラスタ ノード内の 2 台の装置間で少なくとも 1 つの追加インターフェース (アクティブ/アクティブ DPI インターフェースと呼ばれます) を物理的に接続する必要があります。接続されるインターフェースは、両方の装置で同じ番号、かつ「ネットワーク > インターフェース」ページで最初は未使用、未定義のインターフェースとして表示されていなければなりません。例えば、X5 が未定義のインターフェースである場合、プライマリ装置の X5 をセカンダリ装置の X5 に接続できます。アクティブ/アクティブ DPI を有効にした後、接続されたインターフェースは HA データリンクのゾーン割り当てを持つことになります。

アクティブ/アクティブ DPI インターフェース上で、アクティブ装置の特定のパケット フローを選択し、アイドル装置にオフロードします。DPI はアイドル装置で実行され、結果は同じインターフェースを介してアクティブ装置に返されます。

必要に応じて、アクティブ/アクティブ DPI によるポート冗長化のために、各 HA ペアの 2 台の装置間で 2 番目の アクティブ/アクティブ DPI インターフェースを物理的に接続することもできます。このインターフェースは、1 番目のアクティブ/アクティブ DPI インターフェースに障害が発生した場合、アクティブ/アクティブ DPI 処理時の 2 台の装置間でのデータ転送を引き継ぐことになります。

アクティブ/アクティブ DPI のためのアクティブ/アクティブ DPI インターフェースを接続するには:

1. HA ペアの装置間の追加接続に使用するインターフェースを決定します。各装置で同じインターフェースを選択する必要があります。

2. SonicOS 管理インターフェースで、「ネットワーク > インターフェース」ページに移動して、目的のアクティブ/アクティブ DPI インターフェースの「ゾーン」が「未定義」になっていることを確認します。

3. 標準のイーサネット ケーブルを使用して、2 つのインターフェースを相互に直接接続します。

4. 必要に応じて、アクティブ/アクティブ DPI によるポート冗長化のために、各 HA ペアの 2 台の装置間で 2 番目の アクティブ/アクティブ DPI インターフェースを物理的に接続することもできます。

高可用性配備における LAN および WAN インターフェースの接続

どのような高可用性配備でも、すべての装置の LAN および WAN ポートを適切なスイッチに物理的に接続する必要があります。

インターネットへの WAN 接続は、MySonicWALL で装置を登録したり、ライセンス情報を同期したりする場合に役立ちます。ネットワーク ポリシーによって Dell SonicWALL ライセンス サーバとの常時通信が許可されていない場合を除き、WAN (X1) インターフェースを接続してから登録やライセンス処理を実行してください。

冗長ポート インターフェースの接続

冗長ポートは、アクティブ/アクティブ クラスタリングが有効になっているときに設定できます。未使用の物理インターフェースは、"プライマリ インターフェース" と呼ばれる設定された物理インターフェースへの冗長ポートとして割り当てることができます。各クラスタ ノードでは、プライマリ ポートと冗長ポートの各ペアを同じスイッチ、できればネットワーク内の冗長スイッチに物理的に接続する必要があります。

Note すべてのクラスタ ノードは同じ設定を共有するので、各ノードは同じ冗長ポートが設定され、同じスイッチに接続されている必要があります。

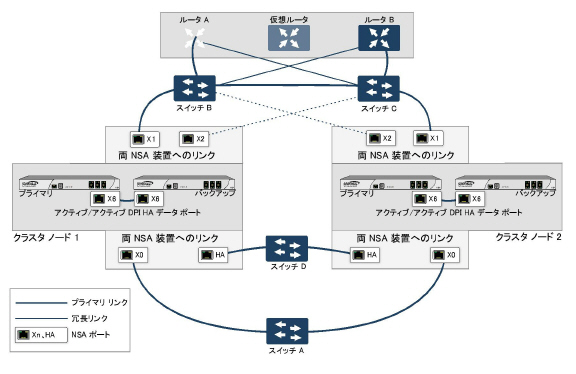

アクティブ/アクティブ クラスタリング - 装置 4 台の配備例

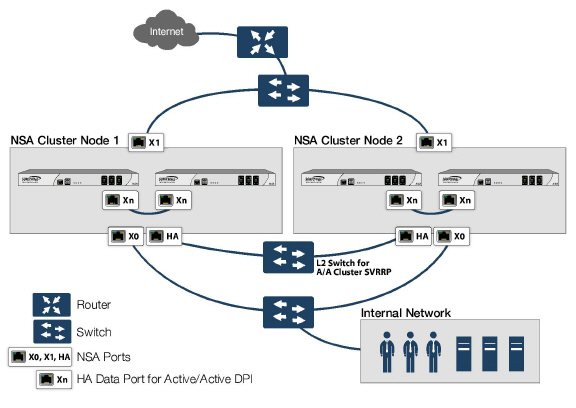

次の図では、4 台の装置によるクラスタを示します。各クラスタ ノードには 1 つの HA ペアが含まれています。4 台の装置すべての指定された HA ポートは同じ レイヤ 2 スイッチに接続されています。これらのポートは、SVRRP 経由で送信されるクラスタ ノードの管理と監視に関する状況メッセージや、設定の同期に使用されます。また、各 HA ペア内の 2 台の装置は、別のインターフェース (図中の "Xn" インターフェース) を使用して相互に接続されています。これは、アクティブ/アクティブ DPI で必要となるアクティブ/アクティブ DPI インターフェースです。アクティブ/アクティブ DPI が有効になっている場合、特定のパケットは DPI 処理のために HA ペアのアイドル装置にオフロードされます。

Figure 74:16 装置 4 台によるアクティブ/アクティブ クラスタ

冗長ポートと冗長スイッチの物理的接続の詳細については、『Active/Active Clustering Full Mesh Deployment Technote』を参照してください。

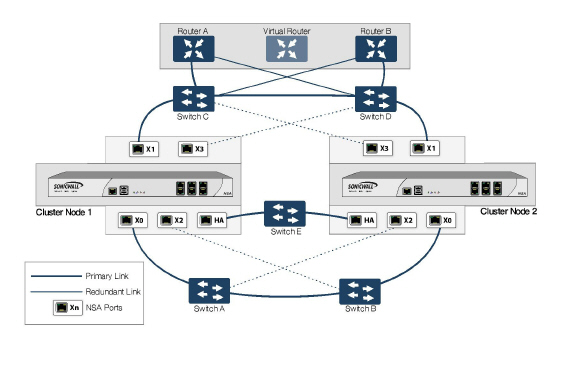

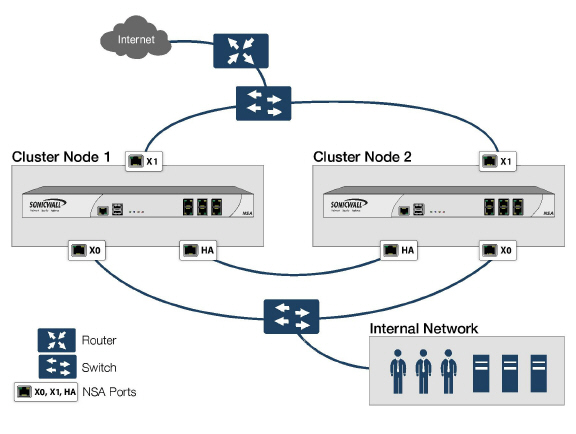

アクティブ/アクティブ クラスタリング - 装置 2 台の配備例

次の図では、2 台の装置によるクラスタを示します。装置 2 台のクラスタでは、HA ペアは使用されません。代わりに、各クラスタ ノードには 1 台の装置のみが含まれます。2 台の装置の指定された HA ポートは、クロスオーバー ケーブルを使用して相互に直接接続されます。Dell SonicWALL Virtual Router Redundancy Protocol (SVRRP) では、この HA ポート接続を使用して、クラスタ ノードの管理と監視に関する状況メッセージを送信します。SVRRP 管理メッセージはマスター ノードから送信され、監視情報はクラスタ内のすべての装置から送信されます。HA ポート接続は、クラスタ ノード間での設定の同期にも使用されます。

Figure 74:17 装置 2 台によるアクティブ/アクティブ クラスタ

アクティブ/アクティブ クラスタリング設定には、仮想グループ ID と冗長ポートの設定を含めることができます。これらのタスクの両方に関する手順については、このセクションの「ネットワーク DHCP とインターフェースの設定」セクションを参照してください。このセクションには、DHCP サーバを無効にして既存のリース範囲を削除する手順も含まれます。

SonicOS 管理インターフェースには、高可用性に関するページが 4 つあります。これらのうち、2 つのページにはアクティブ/アクティブ クラスタリングに関連する設定可能な設定があり、1 つのページにはログインしているクラスタと HA ペアの両方の状態が表示され、残りの 1 ページはローカル HA ペアの設定のみに関連しています。最後のものは「高可用性 > 監視」ページです。この文書では、アクティブ/アクティブ クラスタリングに関連するのか HA ペアのみに関連するのかに関係なく、高可用性の設定に関する設定オプションについて説明します。

以下のセクションを参照してください。

アクティブ/アクティブ クラスタリングが有効になると、SonicOS の内部 DHCP サーバはオフになり、有効にできなくなります。DHCP サーバを必要とするネットワークは、外部の DHCP サーバを使用できます。アクティブ/アクティブ クラスタリング、および削除されたすべての DHCP サーバ リース範囲を有効にする前に、管理インターフェースで SonicOS DHCP サーバを無効にする必要があります。

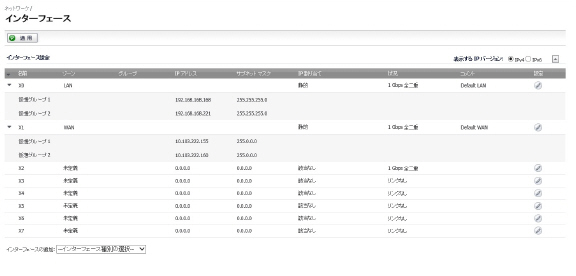

「ネットワーク > インターフェース」ページでは、仮想グループ内のインターフェースに追加の仮想 IP アドレスを設定したり、インターフェイスの冗長ポートを設定したりできます。

これらのタスクの実行方法については、以下のセクションを参照してください。

• 冗長ポートの設定

SonicOS DHCP サーバを無効にし、すべての DHCP サーバ リース範囲を削除するには、以下の手順に従います。

1. クラスタ ノードのプライマリ装置にログインし、「ネットワーク > DHCP サーバ」ページに移動します。

2. 「DHCP サーバを有効にする」チェックボックスをオフにします。

3. 「DHCP サーバ リース範囲」で、テーブルの見出しの左上隅にあるチェックボックスをオンにして、テーブル内のすべてのリース範囲を選択します。

4. 「すべて削除」ボタンを選択します。

5. 確認のダイアログ ボックスで、「OK」を選択します。

6. 「ネットワーク > DHCP サーバ」ページの上部にある「適用」を選択します。

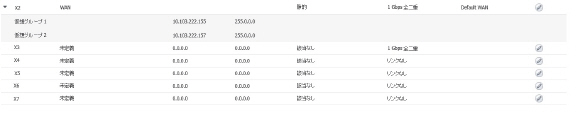

アクティブ/アクティブ クラスタリングが初めて有効になったときに、そのファイアウォールのインターフェースに対して設定された IP アドレスは、仮想グループ 1 の仮想 IP アドレスに自動的に変換されます。そのため、仮想グループ 1 には、X0、X1、およびゾーンに対して設定および割り当てが行われているその他のあらゆるインターフェースの仮想 IP アドレスが含まれることになります。

アクティブ/アクティブ クラスタリングでは、仮想グループを追加する場合に仮想 IP アドレスの追加設定が必要になります。複数の仮想 IP アドレス (仮想グループごとに 1 つ) を各インターフェースに割り当てることができます。追加の仮想 IP アドレスのそれぞれは、クラスタ内にある他の仮想グループの 1 つに関連付けられます。各インターフェースは、最大 4 つの仮想 IP アドレスを持つことができます。VLAN インターフェースも、最大 4 つの仮想 IP アドレスを持つことができます。

Note トラフィック フローを処理している仮想グループのインターフェース上に仮想 IP アドレスが設定されていない場合、そのインターフェースではパケットを転送できません。

インターフェースに仮想 IP アドレスを設定するには:

1. クラスタ ノードのプライマリ装置にログインし、「ネットワーク > インターフェース」ページに移動します。

2. 「インターフェース設定」テーブルで、設定するインターフェースの設定アイコンを選択します。

3. インターフェースの編集ウィンドウで、「IP アドレス (仮想グループ X)」フィールドに仮想 IP アドレスを入力します ("X" は仮想グループ番号)。

Note 新しい仮想 IP アドレスは、そのインターフェースの既存の仮想 IP アドレスすべてと同じサブセット内になければなりません。

4. 「OK」を選択します。設定された仮想 IP アドレスは、「インターフェース設定」テーブルに表示されます。

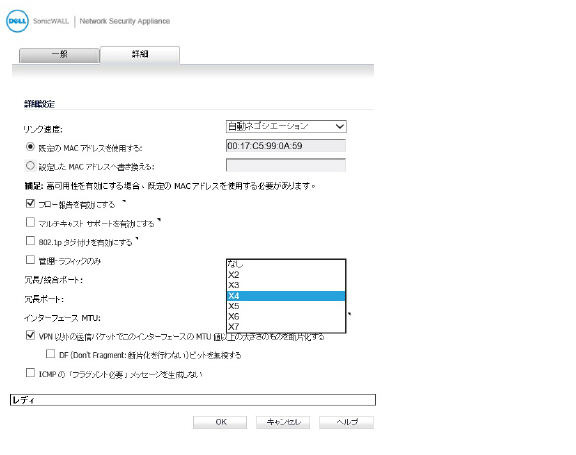

冗長ポートは、アクティブ/アクティブ クラスタリングが有効になっているときに設定できます。未使用の物理インターフェースは、"プライマリ インターフェース" と呼ばれる設定された物理インターフェースへの冗長ポートとして割り当てることができます。プライマリ インターフェースの物理リンクに障害が発生した場合は、冗長インターフェースによって一切の中断なしに処理を続行できます。この機能の利点の 1 つは、物理リンクに障害が発生しても機器のフェイルオーバーを行う必要がないことです。

冗長ポートは、「インターフェースの編集」ウィンドウの「詳細設定」タブで設定できます。「冗長ポート」フィールドは、アクティブ/アクティブ クラスタリングが有効な場合にのみ使用できます。

Note すべてのクラスタ ノードは同じ設定を共有するので、各ノードは同じ冗長ポートが設定され、同じスイッチに接続されている必要があります。

冗長ポートと冗長スイッチの物理的接続については、『Active/Active Clustering Full Mesh Deployment Technote』を参照してください。

インターフェースの冗長ポートを設定するには:

1. クラスタ ノードのプライマリ装置にログインし、「ネットワーク > インターフェース」ページに移動します。

2. 「インターフェース設定」テーブルで、冗長ポートを作成するプライマリ インターフェースの設定アイコンを選択します。

例えば、X2 の設定アイコンを選択します。

3. 「インターフェースの編集」ウィンドウで、「詳細設定」タブを選択します。

4. 「冗長ポート」フィールドで、ドロップダウン リストから冗長ポートを選択します。選択肢には未使用のインターフェースのみが表示されます。

例えば、X4 を冗長ポートとして選択します。

5. 「OK」を選択します。

選択されたインターフェースは、「インターフェースの設定」テーブルには表示されなくなります。設定した後、このインターフェースはプライマリ ポートの「インターフェースの編集」ウィンドウの「冗長ポート」フィールドだけに表示されます。

Note プライマリ ポートと冗長ポートは、同じスイッチか、できればネットワーク内の冗長スイッチに物理的に接続されている必要があります。

6. 各クラスタ ノードで、プライマリ ポートおよび冗長ポートに同じインターフェース番号を使用して、物理的な接続を複製します。すべてのクラスタ ノードは、マスター ノードと同じ設定を共有します。

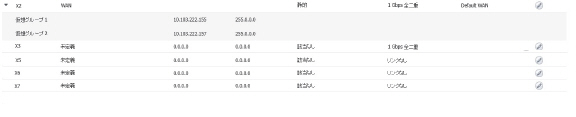

アクティブ/アクティブ クラスタリングを使用するように Dell SonicWALL 配備を設定するには、以下の手順に従います。

1. マスター クラスタ ノードのプライマリ装置にログインし、「高可用性 > 設定」ページに移動します。

2. 「高可用性設定」で、ドロップダウン リストから「アクティブ/アクティブ DPI クラスタリング」を選択します。

3. マスター クラスタ ノードでのステートフル高可用性の場合は、「ステートフル同期を有効にする」チェックボックスを選択します。

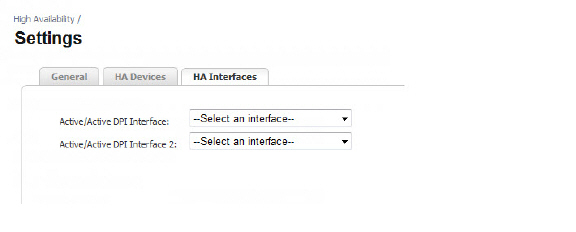

4. 「HA インターフェース」タブで、メニューから使用するインターフェースを選択します。

これらのインターフェースを使用して、アクティブ/アクティブ DPI 処理中に 2 台の装置間でデータを転送します。未定義かつ利用可能なインターフェースのみがリストに表示されます。

5. 「適用」を選択します。

「ネットワーク > インターフェース」ページに、仮想グループ 1 が対応する仮想 IP アドレスと共に表示されます。アクティブ/アクティブ DPI インターフェースは「HA データ-リンク」ゾーンのメンバーとして表示されます。

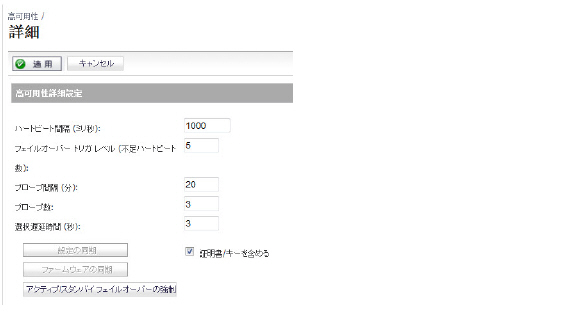

「高可用性 > 詳細設定」ページの「ハートビート間隔」および「フェイルオーバー トリガ レベル」の設定は、SVRRP ハートビート (アクティブ/アクティブ クラスタリング ハートビート) と HA ハートビートの両方に適用されます。

「高可用性 > 詳細設定」ページのその他の設定は、クラスタ ノード内の HA ペアのみに適用されます。

Figure 74:18 「高可用性 > 詳細」ページ

「高可用性 > 詳細設定」で設定を行うには、以下の手順に従います。

1. マスター ノードの SonicOS 管理インターフェース、つまり、仮想グループ 1 の (X0 または HTTP 管理が有効になっている別のインターフェースの) IP アドレスに管理者としてログインします。

2. 左側のナビゲーション ペインで、「高可用性 > 詳細設定」ページに移動します。

3. 必要に応じて「ハートビート間隔」を調節して、アクティブ/アクティブ クラスタ内の各装置が通信する頻度をコントロールします。既定値は 1,000 ミリ秒で、サポートされている最小値は 1,000 ミリ秒です。大量のネットワーク トラフィックを処理する配備の場合は、高い値を設定してください。この設定は、アクティブ/アクティブ クラスタ内のすべての装置に適用されます。

4. 「フェイルオーバー トリガ レベル」には、フェイルオーバーの実行前に許容されるハートビート欠落回数を設定します。既定値は 5、最小値は 4、最大値は 99 です。「フェイルオーバー トリガ レベル」が 5 に、「ハートビート間隔」が 1,000 ミリ秒に設定されている場合は、ハートビートがないまま 5 秒が経過するとフェイルオーバーが行われます。この設定は、アクティブ/アクティブ クラスタ内のすべての装置に適用されます。

5. 「プローブ間隔」には、ネットワークのクリティカル パスがまだ到達可能であることを監視するために指定された IP アドレスにプローブを送信する間隔を設定します。この設定は、ローカル HA ペアの論理監視に使用されます。少なくとも 5 秒の間隔に設定することをお勧めします。既定値は 20 秒で、設定可能な範囲は 5~255 秒です。監視対象 IP アドレスは、「高可用性 > 監視」画面で設定できます。高可用性監視の設定を参照してください。

6. 「プローブ数」には、ネットワークのクリティカル パスが使用可能ではない、またはプローブ対象が到達可能ではないと判断するまでに連続して実行するプローブの回数を設定します。この設定は、ローカル HA ペアの論理監視に使用されます。既定値は 3 回で、設定可能な範囲は 3~10 回です。

7. 「選択遅延時間」には、ローカル HA ペアのどちらかがプライマリの役割を引き受ける前に、この 2 台の装置間で内部処理を行うことのできる秒数を設定します。既定値は 3 秒、最小値は 3 秒、最大値は 255 秒です。

8. 「動的ルート抑制時間」には、新たにアクティブになった装置が以前にルーティング テーブルで学習した動的ルートを保持する秒数を設定します。この設定は、RIP または OSPF の動的ルーティングを使用している高可用性ペアでフェイルオーバーが発生した場合に使用されます。この間に、新たにアクティブになった装置はネットワーク内の動的ルートを学習します。「動的ルート抑制時間」の秒数を過ぎると、SonicOS によって古いルートは削除され、RIP または OSPF から学習した新しいルートが実装されます。既定値は 45 秒、最小値は 0 秒、最大値は 1,200 秒 (20 分) です。大規模または複雑なネットワークでは、この値を大きくすることでフェイルオーバー時のネットワークの安定性を向上できます。

Note 「動的ルート抑制時間」の設定は、「ネットワーク > ルーティング」ページで「高度なルーティング」オプションを選択した場合にのみ表示されます。

9. HA ペア内ですべての証明書および鍵を装置間で同期させるには、「証明書/キーを含める」チェックボックスをオンにします。

10. すべての高可用性設定が終了したら、「適用」を選択します。すべての設定は、クラスタ内の他の装置に同期されます。

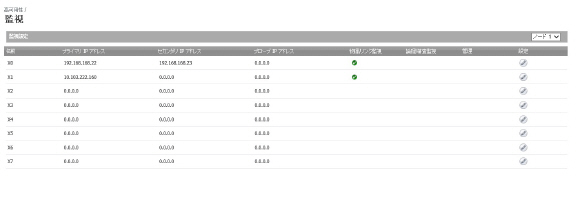

「高可用性 > 監視」ページでの設定タスクは、プライマリ装置で実行された後、セカンダリ装置に対して自動的に同期されます。これらの設定は、ページの上部で選択されているクラスタ ノード内の HA ペアのみに影響します。

Figure 74:19 「高可用性 > 監視」ページ

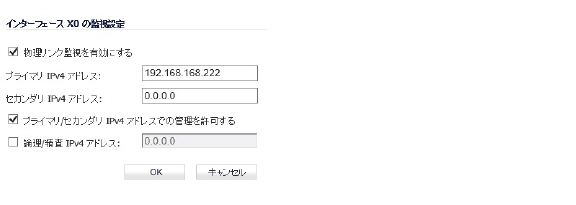

固有の LAN 管理 IP アドレスを設定し、物理/論理インターフェース監視を設定するには、以下の手順に従います。

1. マスター ノードの SonicOS 管理インターフェースに管理者としてログインします。

2. 左側のナビゲーション ペインで、「高可用性 > 監視」ページに移動します。

3. ページの右上にあるドロップダウン リストで、設定するノードを選択します。

4. X0 など、LAN 上のインターフェースの「設定」アイコンを選択します。

5. プライマリ装置およびセカンダリ装置で指定の HA インターフェース間のリンク検出を有効にするには、「物理リンク監視を有効にする」チェックボックスの選択を保持します。

6. 「プライマリ IP アドレス」フィールドにプライマリ装置の一意の LAN 管理 IP アドレスを入力します。

7. 「セカンダリ IP アドレス」フィールドにセカンダリ装置の一意の LAN 管理 IP アドレスを入力します。

8. 「プライマリ/セカンダリ IP アドレスでの管理を許可する」チェックボックスをオンにします。あるインターフェースに対してこのオプションを有効にすると、「高可用性 > 監視」ページの監視設定テーブルにある、そのインターフェースの「管理」列に、緑色のアイコンが表示されます。このオプションが有効な場合、1 つのインターフェースに対してのみ管理が許可されます。

9. 「論理精査 IP アドレス」フィールドに、接続を監視する LAN ネットワーク上のダウンストリーム機器の IP アドレスを入力します。通常、これはダウンストリームのルータまたはサーバになります(WAN 側でのプローブ処理が望ましい場合は、アップストリームの機器を使用してください)。プライマリおよびセカンダリ装置から、この監視対象 IP アドレスに対して定期的に Ping が実行されます。両方が送信先への Ping に成功した場合は、フェイルオーバーは発生しません。両方が送信先への Ping に失敗した場合は、Dell SonicWALL 装置ではなく送信先に問題があると見なされ、フェイルオーバーは発生しません。しかし、一方の装置が送信先への Ping に成功し、もう一方の装置が失敗した場合は、送信先への Ping に成功した装置へのフェイルオーバーが実行されます。

論理監視が正しく機能できるように、「プライマリ IP アドレス」および「セカンダリ IP アドレス」のフィールドに、X0 などの LAN インターフェース (WAN でのプローブ処理の場合は X1 などの WAN インターフェース) 上の個別の IP アドレスを設定する必要があります。

10. 「OK」を選択します。

11. 他のインターフェースにも監視を設定するには、この手順を繰り返します。

12. 選択されているクラスタ ノードに対するすべての高可用性監視設定が終了したら、「適用」を選択します。さらに、別のクラスタ ノードを選択し、設定の手順を繰り返してから、「適用」を選択します。

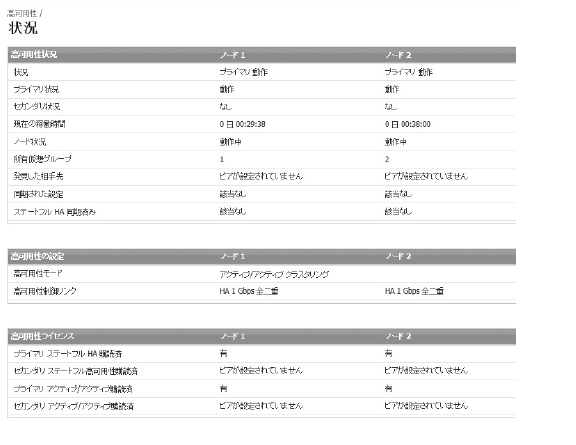

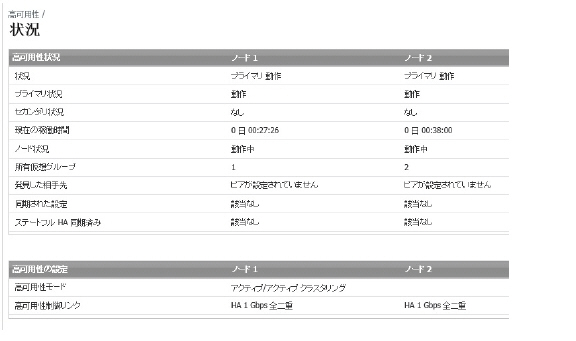

「高可用性 > 状況」ページには、アクティブ/アクティブ クラスタ全体と配備内の各クラスタ ノードの状況が表示されます。

Figure 74:20 「高可用性 > 状況」ページ

状況ページを表示するには、以下の手順に従います。

1. マスター ノードの SonicOS 管理インターフェースに管理者としてログインします。

2. 左側のナビゲーション ペインで、「高可用性 > 状況」に移動します。

アクティブ/アクティブ クラスタの状況は、上のテーブルに、各クラスタ ノードの状況は下のテーブルに表示されます。

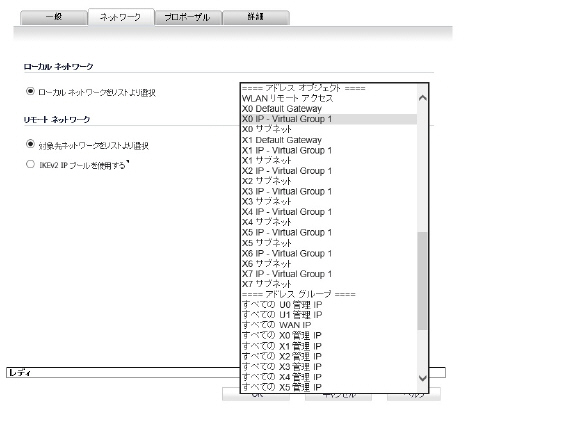

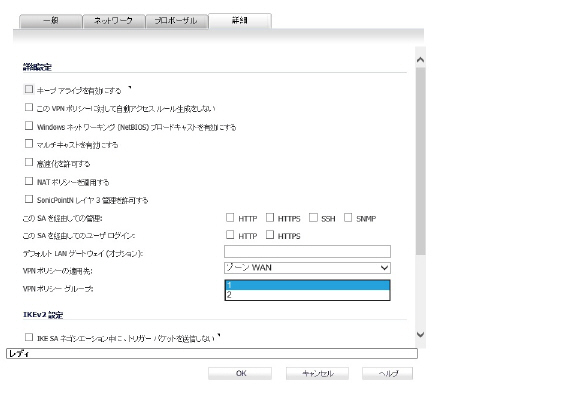

VPN ポリシー設定では、アクティブ/アクティブ クラスタリング モードでの実行時に仮想グループとの関連付けを必要とします。VPN ポリシー ウィンドウでは、「ネットワーク 」と「詳細設定」の両方のタブに、この関連付けを作成するために新しい設定オプションがあります。

「ネットワーク」タブでは、仮想グループ アドレス オブジェクトが「ローカル ネットワークをリストより選択」オプションに用意されています (を参照)。これらの仮想グループ アドレス オブジェクトは、仮想 IP アドレスの追加時に SonicOS によって作成され、仮想 IP の削除時に削除されます。

Figure 74:21 VPN ポリシー ウィンドウ - ローカル ネットワーク オプション

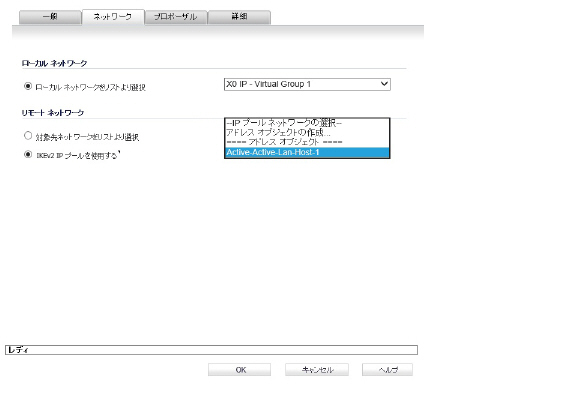

リモート ネットワークの VPN ポリシーを作成する場合も、仮想グループ アドレス オブジェクトを使用できます。例として、次の図に Active-Active-Lan-Host-1 という個別の名前を持つものを示します。

Figure 74:22 VPN ポリシー ウィンドウ - リモート ネットワーク オプション

「詳細設定」タブでは、VPN ポリシー グループ設定の仮想グループ番号を選択できます。既定では仮想グループ 1 になっています。を参照してください。

Figure 74:23 VPN ポリシー ウィンドウ - 詳細設定

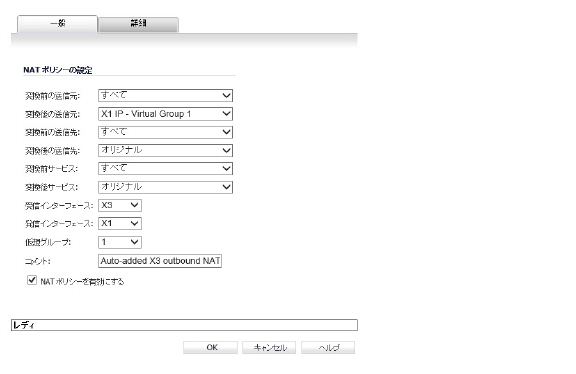

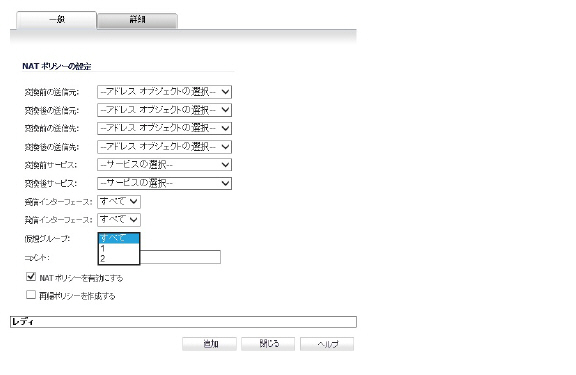

アクティブ/アクティブ クラスタリング モードで動作する場合、NAT ポリシー設定には、仮想グループの設定が含まれます。既定の NAT ポリシーは、仮想 IP アドレスの追加時に SonicOS によって作成され、仮想 IP の削除時に削除されます。個別 NAT ポリシーを作成する際には、仮想グループを指定することも、「すべて」を選択することもできます。次の図に、インターフェース X1 の仮想グループ 2 に対して自動的に作成された NAT ポリシーを示します。

次のに、個別 NAT ポリシーを作成する際に「NAT ポリシーの追加」ウィンドウに表示される「仮想グループ」オプションの選択肢を示します。

このセクションでは、アクティブ/アクティブ クラスタリングおよびアクティブ/アクティブ DPI の設定が適切かどうかを確認する方法をいくつか説明します。

以下を参照してください。

• ログ

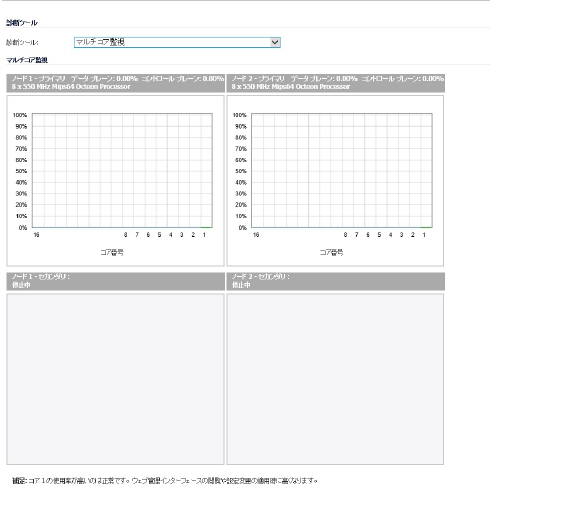

マスター ノードのアクティブ ファイアウォールでは、マルチコア監視が選択された「システム > 診断」ページに、アクティブ/アクティブ クラスタ内のすべての装置の動作が表示されます。に、アクティブ/アクティブ DPI が有効なアクティブ/アクティブ クラスタでのマルチコア監視の画面を示します。この設定では、実現しうる最高のパフォーマンスを得るために、すべての装置を利用しています。

Figure 74:26 マルチコア監視に関する「システム > 診断」ページ

ステートフル HA ペアでアクティブ/アクティブ DPI 機能を有効にすると、HA ペアの装置上の CPU 使用率の変化を監視できます。CPU アクティビティはアクティブ装置で低下し、アイドル装置で上昇します。

クラスタ内のアクティブ装置でマルチコア監視を閲覧すると、クラスタ内のすべてのファイアウォールが表示されます。ただし、クラスタ内のアイドル装置の個別の IP アドレスにログインしている場合は、マルチコア監視ページにその特定の HA ペア内の 2 つのファイアウォールのコア使用率のみが表示されます。

Note クラスタ内のすべてのファイアウォールのコア使用率を確認する場合、Dell SonicWALL では、マスター ノードのアクティブ装置でマルチコア監視ページを閲覧することをお勧めします。

「高可用性 > 状況」ページには、アクティブ/アクティブ クラスタ全体と配備内の各クラスタ ノードの状況が表示されます。

ページの上部に表示されるアクティブ/アクティブ クラスタリング ノードの状況には、以下の設定の値が示されています。

• ノード状況 – クラスタ内にある各ノードについてアクティブかアイドルかが表示されます。

• プライマリ アクティブ/アクティブ購読済 – クラスタ内の各ノードについて「有」または「無」が表示されます。

• セカンダリ アクティブ/アクティブ購読済 – クラスタ内の各ノードについて「有」または「無」が表示されます。

• 所有仮想グループ – クラスタ内の各ノードが所有する仮想グループ番号が表示されます。これらの値により、フェイルオーバー後のオーナーの状況を確認できます。

「アクティブ/アクティブ クラスタリング ノード状況」テーブルが、「高可用性 > 状況」ページに表示されます。

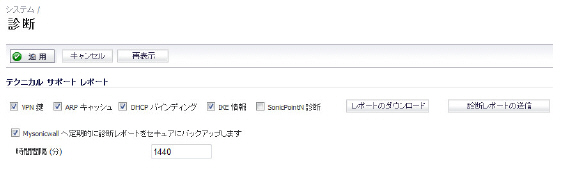

「システム > 診断」ページでテクニカル サポート レポートを生成することによって、ステートフル HAペアにアクティブ/アクティブ DPI 機能が正しく設定されているかどうか判断できます。以下の設定パラメータが、テクニカル サポート レポートに正しい値で表示されるはずです。

• アクティブ/アクティブ DPI を有効にする

• アクティブ/アクティブ DPI インターフェース設定

この場合、TSR を生成するには、以下の手順を実行します。

1. 共有 IP アドレスを使用して、ステートフル HA ペアにログインします。

2. 「システム > 診断」ページに移動します。

3. テクニカル サポート レポートの下にある「レポートのダウンロード」を選択します。

ネットワーク トラフィック内に DPI の一致が見つかった場合、応答 (アクション) は、常にアクティブ/アクティブ DPI 機能が動作しているステートフル HA ペアのアクティブ装置から送信されます。これは、すべての処理がアクティブ装置で実行されたことを示すわけではないことに注意してください。

精密パケット検査によって、ウイルスの添付ファイル、アプリケーション ファイアウォール ポリシー、および他のマルウェアに一致するネットワーク トラフィックが検出されます。一致が検出されると、SonicOS は、パケットの破棄や TCP 接続のリセットなどのアクションを実行します。

DPI 一致アクションの中には、追加の TCP パケットを既存のストリームに注入するものもあります。例えば、SMTP セッションがウィルスの添付ファイルを搬送している場合、SonicOS はその SMTPクライアントに対して“552"エラー応答コードと、“電子メールの添付ファイルにウィルスが含まれています"というメッセージを送信します。 このエラー応答コードに続いて TCP がリセットされ、接続が終了されます。

このような追加 TCP パケットは、アイドル ファイアウォール上での DPI 処理の結果として生成されます。生成されたパケットは、アクティブ/アクティブ DPI インターフェースを介してアクティブ ファイアウォールに送信され、アクティブ ファイアウォール上で処理が行われたかのように、アクティブ ファイアウォールから送出されます。これによって、シームレスな動作が保証され、DPI 処理がアクティブ ファイアウォール上で行われたかのように見えます。

アクティブ/アクティブ DPI が有効で、アイドル ファイアウォール上で DPI 処理が行われた結果、前述のような DPI 一致アクションが発生した場合、アクションは、一致アクションを検出したアイドル装置ではなく、ステートフル HA ペアのアクティブ装置に記録されます。これは、すべての処理がアクティブ装置で実行されたことを示すわけではありません。

高可用性に関連するログ イベントは、「ログ > 表示」ページで確認できます。

Figure 74:28 高可用性イベントが示されている「ログ > 表示」ページ