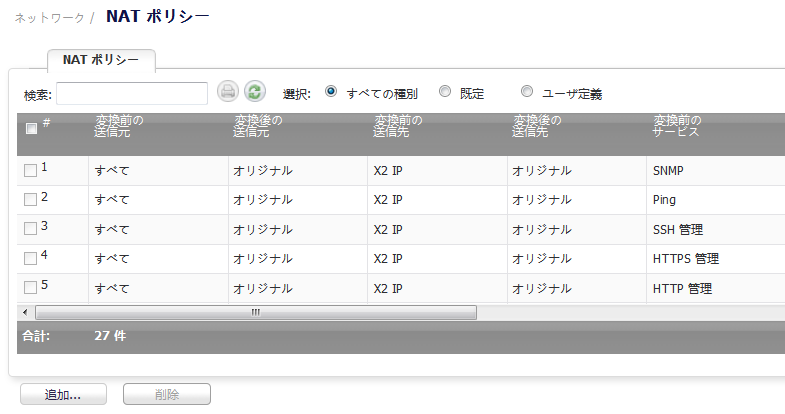

NAT ポリシーの概要については、ネットワーク > NAT ポリシー を参照してください。

|

•

|

192.168.10.0/24 (インターフェース X0 上の IP サブネット)

|

|

•

|

67.115.118.64/27 (インターフェース X1 上の IP サブネット)

|

|

•

|

192.168.30.0/24 (インターフェース X2 上の IP サブネット)

|

|

•

|

X0 の IP アドレスは 192.168.10.1

|

|

•

|

X1 の IP アドレスは 67.115.118.68

|

|

•

|

X2 "Sales" の IP アドレスは 192.168.30.1

|

|

1

|

「ネットワーク > NAT ポリシー」ページに移動します。

|

|

2

|

|

3

|

NAT ポリシーを作成して X2 インターフェース上のすべてのシステムが SonicWALL の WAN ポートの IP アドレスを使用してトラフィックを開始できるようにするには、以下のオプションを選択します。

|

|

4

|

「追加」ボタンを選択し、NAT ポリシーを追加して有効にします。新しいポリシーが「NAT ポリシー」テーブルに追加され、ブラウザ ウィンドウの下部に "設定が追加されました" というメッセージが表示されます。

|

|

5

|

|

補足:このポリシーは SonicWALL の他のインターフェースの背後にあるサブネットで複製できます。それに必要な作業は、「変換前の送信元」をそのインターフェースの背後にあるサブネットに変更して、送信元のインターフェースを調整し、別の NAT ポリシーとして追加することだけです。

|

|

1

|

「ネットワーク > アドレス オブジェクト」ページに移動します。

|

|

2

|

|

3

|

「名前」フィールドに範囲の説明を入力します。

|

|

4

|

|

5

|

|

6

|

|

7

|

「追加」ボタンを選択して範囲オブジェクトを作成します。新しいアドレス オブジェクトが「アドレス オブジェクト」テーブルに追加され、ブラウザ画面の下部に "設定が追加されました" というメッセージが表示されます。

|

|

8

|

|

9

|

「ネットワーク > NAT ポリシー」ページに移動します。

|

|

10

|

|

12

|

「追加」ボタンを選択し、NAT ポリシーを追加して有効にします。新しいポリシーが「NAT ポリシー」テーブルに追加され、ブラウザ ウィンドウの下部に "設定が追加されました" というメッセージが表示されます。

|

|

13

|

「閉じる」ボタンを選択して「NAT ポリシーの追加」ウィンドウを閉じます。

|

このポリシーを適用すると、SonicWALL は、作成した範囲内で使用可能な 4 つの IP アドレスを使用して、送信トラフィックを動的に割り付けます。

動的な割付をテストするには、LAN インターフェース (既定では X0 インターフェース) 上の拡散したアドレス範囲 (192.168.10.10、192.168.10.100、192.168.10.200 など) に複数のシステムをインストールして、各システムからパブリック ウェブ サイト 〈http://www.whatismyip.com〉 にアクセスします。各システムには、作成して NAT ポリシーに連結した範囲の中から別々の IP アドレスが表示されるはずです。

|

1

|

「ネットワーク > アドレス オブジェクト」に移動します。

|

|

2

|

|

3

|

「名前」フィールドに、サーバのプライベート IP アドレスのわかりやすい説明を入力します。

|

|

4

|

「ゾーンの割り当て」メニューで、サーバが割り当てたゾーンを選択します。

|

|

5

|

|

6

|

「IP アドレス」フィールドにサーバのプライベート IP アドレスを入力します。

|

|

7

|

|

8

|

|

9

|

「追加」ボタンを選択してアドレス オブジェクトを作成します。新しいアドレス オブジェクトが「アドレス オブジェクト」テーブルに追加され、ブラウザ画面の下部に "設定が追加されました" というメッセージが表示されます。

|

|

10

|

|

11

|

「ネットワーク > NAT ポリシー」ページに移動します。

|

|

12

|

|

14

|

設定が完了したら、「追加」ボタンを選択し、NAT ポリシーを追加して有効にします。

|

|

15

|

「閉じる」ボタンを選択して「NAT ポリシーの追加」ウィンドウを閉じます。

|

サーバでウェブ ブラウザを開き、公開ウェブサイト http://www.whatismyip.com にアクセスすることによって、1 対 1 の割付をテストできます。このウェブ サイトには、作成したばかりの NAT ポリシーでプライベート IP アドレスに付加された公開 IP アドレスが表示されるはずです。

これは、前のセクションで「再帰ポリシーを作成する」を有効にした場合に作成されるポリシーのミラー ポリシーです。このポリシーによって、外部の公開 IP アドレスを内部のプライベート IP アドレスに変換できます。この NAT ポリシーを「許可」アクセス ポリシーと組み合わせると、公開 IP アドレスを使用して、すべての送信元が内部サーバに接続することができます。SonicWALL は、プライベート アドレスと公開アドレス間の変換を処理します。このポリシーを適用すると、SonicWALL は、webserver_public_ip へ着信したトラフィックを、webserver_private_ip に送信します。

|

1

|

「ファイアウォール > アクセス ルール」ページに移動します。

|

|

3

|

|

ポートを選択。既定は「すべて」

補足:「送信元ポート」を設定すると、アクセス ルールは選択されたサービス オブジェクト/グループで定義されている送信元ポートに基づいてトラフィックをフィルタ処理します。選択されたサービス オブジェクト/グループには、「サービス」で選択するのと同じプロトコル種別が設定されている必要があります。

|

|

|

5

|

「追加」を選択します。ルールが追加されます。

|

|

6

|

|

1

|

「ファイアウォール > アクセス ルール」ページに移動します。

|

|

2

|

|

3

|

|

ポートを選択。既定は「すべて」

補足:「送信元ポート」を設定すると、アクセス ルールは選択されたサービス オブジェクト/グループで定義されている送信元ポートに基づいてトラフィックをフィルタ処理します。選択されたサービス オブジェクト/グループには、「サービス」で選択するのと同じプロトコル種別が設定されている必要があります。

|

|

|

5

|

「追加」を選択します。ルールが追加されます。

|

|

6

|

次に、「ネットワーク > NAT ポリシー」ページに移動して、以下の NAT ポリシーを作成します。

|

7

|

|

「アドレス オブジェクトの作成...」を選択します。「アドレス オブジェクトの追加」ウィンドウが表示されます。 |

|

|

9

|

設定が完了したら、「追加」ボタンを選択し、NAT ポリシーを追加して有効にします。

|

|

10

|

「閉じる」ボタンを選択して「NAT ポリシーの追加」ウィンドウを閉じます。

|

|

a

|

「ネットワーク > サービス」ページに移動します。

|

|

b

|

|

c

|

ユーザ定義サービスに webserver_public_port などのわかりやすい名前を付けます。

|

|

d

|

|

e

|

|

f

|

|

g

|

|

a

|

「ネットワーク > NAT ポリシー」メニューに移動します。

|

|

b

|

|

補足:送信先インターフェースの設定では、サーバが接続されているインターフェースを指定するのではなく、必ず「すべて」を選択してください。これは直観に反しているように思われるかもしれませんが、正しい設定です (インターフェースを指定しようとすると、エラーが発生します)。

|

|

d

|

設定が完了したら、「OK」ボタンを選択して、NAT ポリシーを有効な状態で追加します。

|

|

a

|

「ファイアウォール > アクセス ルール」ページに移動します。

|

|

c

|

|

e

|

「OK」を選択します。

|

|

5

|

|

1

|

「ファイアウォール > サービス」ページに移動します。

|

|

2

|

|

3

|

|

4

|

プロトコルとして「TCP(6)」を選択します。

|

|

5

|

|

6

|

それぞれのユーザ定義サービスを設定した後は、「追加」ボタンを選択してユーザ定義サービスを保存します。

|

|

7

|

両方のユーザ定義サービスを設定したら、「閉じる」ボタンを選択します。

|

|

2

|

「ネットワーク > アドレス オブジェクト」ページに移動します。

|

|

1

|

|

2

|

|

3

|

「ゾーンの割り当て」ドロップダウン メニューで、サーバが配置されているゾーンを選択します。

|

|

4

|

|

5

|

「IP アドレス」フィールドにサーバのプライベート IP アドレスを入力します。

|

|

6

|

アドレス オブジェクトを設定した後は、「追加」ボタンを選択してアドレス オブジェクトを作成します。

|

|

7

|

「閉じる」ボタンを選択してウィンドウを閉じます。

|

|

3

|

「ネットワーク > NAT ポリシー」ページに移動します。

|

|

1

|

|

2

|

|

3

|

サーバごとに NAT ポリシーを設定した後は、「追加」ボタンを選択し、その NAT ポリシーを追加して有効にします。

|

|

4

|

|

4

|

|

補足:送信先インターフェースの設定では、サーバが接続されているインターフェースを指定するのではなく、必ず「すべて」を選択してください。これは直観に反しているように思われるかもしれませんが、正しい設定です (インターフェースを指定しようとすると、エラーが発生します)。

|

||

|

2

|

サーバごとに NAT ポリシーを設定した後は、「追加」ボタンを選択し、その NAT ポリシーを追加して有効にします。

|

|

3

|

|

1

|

「ファイアウォール > アクセス ルール」ページに移動します。

|

|

3

|

|

5

|

サーバごとにアクセス ルールを設定した後は、「追加」ボタンを選択し、そのアクセス ルールを追加して有効にします。

|

|

6

|