SSL-VPN_Concepts

このセクションでは、管理者がSRA装置およびウェブベース管理インターフェースを使用する上で理解しておく必要がある、主要な概念の概要を説明します。

• 暗号化の概要

• ポータルの概要

• ドメインの概要

• アプリケーション オフロードと HTTP (S) ブックマークの概要

• SNMP の概要

• DNS の概要

暗号化とは、データを符号化することで、不正なユーザがデータを読み取れないようにする機能です。 暗号化は、インターネット経由でプライベートで安全な通信を行うための手段です。

公開鍵暗号化 (PKE) と呼ばれる特殊な暗号化では、公開鍵と秘密鍵を使用してデータを暗号化および復号化します。 公開鍵暗号化では、ウェブ サイトなどの当事者が公開鍵と秘密鍵を生成します。 保護されているウェブ サーバは、ウェブ サイトにアクセスするユーザに公開鍵を送信します。 ユーザのウェブ ブラウザはこの公開鍵を使用して、対応する秘密鍵によって暗号化されたデータを復号化します。 さらに、ユーザのウェブ ブラウザはこの公開鍵を使用してデータを透過的に暗号化することができ、このデータは保護されたウェブ サーバの秘密鍵でのみ復号化できます。

公開鍵暗号化により、ユーザはウェブ サイトの身元をSSL証明書を通じて確認できます。 ユーザがSRA装置にアクセスした後、装置はユーザに対して、自身の暗号化情報 (公開暗号鍵を含んでいるSSL証明書など) を送信します。

以下の手順例は、ユーザと、SRAのウェブベース管理インターフェースを使用するSSL VPNゲートウェイとの間にSSLセッションを確立するために必要な標準的手順を示しています。

1. ユーザがSRA装置への接続を試みると、ユーザのウェブ ブラウザは、そのブラウザがサポートしている暗号化の種類に関する情報を装置に送信します。

2. 装置はユーザに対して、自身の暗号化情報 (公開暗号鍵を含んでいるSSL証明書など) を送信します。

3. ウェブ ブラウザはそのSSL証明書が示す認証局に基づいて、SSL証明書の正当性を確認します。

4. ウェブ ブラウザはプリマスタ暗号化鍵を生成し、そのプリマスタ鍵をSSL証明書内の公開鍵で暗号化し、暗号化済みのプリマスタ鍵をSRAゲートウェイに送信します。

5. SRAゲートウェイはこのプリマスタ鍵を使用してマスタ鍵を作成し、新しいマスタ鍵をユーザのウェブ ブラウザに送信します。

6. ウェブ ブラウザとSRAゲートウェイは、このマスタ鍵と互いに同意した暗号化アルゴリズムを使用して、SSL接続を確立します。 この時点で、ユーザとSRAゲートウェイは同じ暗号化鍵を使用してデータの暗号化と復号化を行うようになります。 これは対称暗号化と呼ばれます。

7. SSL接続が確立されると、SRAゲートウェイはウェブ ブラウザにSRAゲートウェイ ログイン ページを暗号化して送信します。

8. ユーザは自分のユーザ名、パスワード、およびドメイン名を送信します。

9. ユーザのドメイン名をRADIUSサーバ、LDAPサーバ、NTドメイン サーバ、またはアクティブ ディレクトリ サーバを通じて認証する必要がある場合、SRAゲートウェイはユーザの情報を適切な認証サーバに転送します。

10. 認証されたユーザはSRAポータルにアクセスできるようになります。

SRAのウェブベース管理インターフェースおよびユーザ ポータルの仮想オフィスでは、以下のウェブ ブラウザがサポートされています。 Javaは、SRA仮想オフィスの各種機能でのみ必要であり、管理インターフェースには必要ありません。

• ![]() インターネット エクスプローラ8.0以降

インターネット エクスプローラ8.0以降

• ![]() Firefox 16.0以降

Firefox 16.0以降

• ![]() Chrome 22以降

Chrome 22以降

以下の表にブラウザ固有の要件を示します。

ウェブベース管理インターフェースを使用してSRA装置を設定する場合、管理者は、Java,JavaScript、ActiveX、Cookie、ポップアップ、およびSSLv3または対応のウェブ ブラウザを使用する必要があります。

以下に、NetExtenderなどのSRAプロトコルとさまざまなアプリケーション プロキシ要素をサポートするウェブ ブラウザとオペレーティング システムのリストを示します。 ウィンドウズ、ウィンドウズVista、ウィンドウズ 7、Linux、およびMacOSに関するブラウザの最低バージョン要件を示します。

SRA装置が備えている仮想オフィスと呼ばれるメカニズムは、クライアントが組織の内部リソースに簡単にアクセスできるようにするウェブ ベースのポータル インターフェースです。 NetExtender、仮想アシスト、ファイル共有やその他のネットワーク リソースへのブックマークなどのコンポーネントは、仮想オフィス ポータルを通してユーザに表示されます。 ユーザを複数のタイプに分けている組織では、SRA装置で複数の個別化したポータルを作成して、それぞれに個別の共有リソース ブックマークを設定することができます。 ポータルでは、個々のドメイン証明書やセキュリティ証明書をポータル単位で許可することもできます。 ポータルのコンポーネントは、ポータルを追加するときに個別化されます。

ファイル共有

(Windows のみでサポート)ファイル共有は、CIFS (Common Internet File System) プロトコルまたはSMB (Server Message Block) プロトコルを使用して、マイクロソフト ファイル共有への安全なウェブ インターフェースをリモート ユーザに提供します。 ファイル共有では、マイクロソフトのネットワーク コンピュータやマイ ネットワークによく似たスタイルのウェブ インターフェースが採用されており、適切な権限を持つユーザがネットワーク共有を参照して、ファイルの名前変更、削除、取得、アップロードを行ったり、ブックマークを作成して後で参照したりすることができます。 ファイル共有を設定することで、制限されたサーバ パス アクセスを実現することもできます。

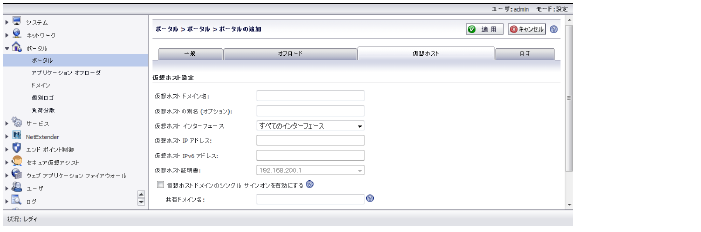

個別ポータル

(Windows、MacOS、Linux でサポート)SRA装置では、複数のポータルを作成し、それぞれに個別のタイトル、バナー、ログイン メッセージ、ロゴ、および使用可能なリソースのセットを設定できます。 また、個別の仮想ホスト/ドメイン名を設定して、既定ポータルのURLを個別に作成することもできます。 ユーザがポータルにログインすると、あらかじめ設定されたポータル固有のリンクとブックマークが表示されます。 NetExtenderを仮想オフィス ポータルに表示するかどうか、およびユーザがポータルにログインしたときにNetExtenderを自動的に起動するかどうかを設定できます。 管理者は、「ポータル設定」ウィンドウを使って、各ポータルに表示する要素を選択できます。 ポータルの設定の詳細については、ポータル > ポータルを参照してください。

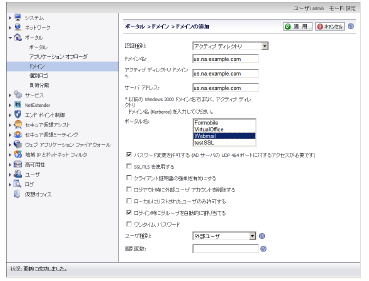

SRA環境のドメインとは、SRA装置のサービス下のネットワークにアクセスしようとするユーザを認証するためのメカニズムです。

ドメインの種類としては、SRAの内部にあるLocalDomainと、外部プラットフォームのマイクロソフト アクティブ ディレクトリ、NT認証、LDAP、およびRADIUSがあります。

多くの組織では、1つのドメインを使用するだけで認証機能を十分に実現できますが、大きな組織の場合は、ポータルを通じてアプリケーションにアクセスしようとするユーザの複数のノードやコレクションを扱うために、複数の分散ドメインが必要になることがあります。 ドメインの設定の詳細については、ポータル > ドメインを参照してください。

ポータル > アプリケーション オフロードユーザ ブックマークの追加または編集

4600

4200

1600

1200

キャッシング、圧縮、SSL ハードウェア アクセラレーション、HTTP 接続持続性、TCP 接続多重化、およびプロキシに対する転送チャンク エンコードといった、特定のパフォーマンス最適化機能は、使い方に応じて自動的に有効にされます。

|

以下のウェブ アプリケーションは HTTP(S) ブックマークで動作し、かつ、オフロードされたアプリケーションとして動作することが試験され、確認されました。

• マイクロソフト アウトルック ウェブ アクセス 2010

マイクロソフト アウトルック ウェブ アクセス 2007

マイクロソフト アウトルック ウェブ アクセス 2003

Note SRA 6.0 以降では、アプリケーション オフローダが、ActiveSync に対する認証をサポートします。ActiveSync は携帯端末の電子メール クライアントが Exchange サーバと同期するために使われるプロトコルです。管理者はオフロードされたポータルを作成して、バックエンド Exchange サーバへのアプリケーション サーバ ホストを設定できます。その後、ユーザはこの新しいホスト名を携帯端末の電子メール クライアントで使用して、SRA 装置を通してバックエンド Exchange サーバと同期できます。SRA 6.0 より前には、ActiveSync の要求がブラウザから送信される要求と異なるために、ユーザは ActiveSync のオフロードされたポータルに対して認証を無効にする必要がありました。

アウトルック ウェブ アクセスは、SRA 4600/4200/1600/1200 および SRA Virtual Appliance プラットフォームでサポートされます。

• Windows Sharepoint 2007

Windows Sharepoint Services 3.0

Windows Sharepoint Services 2.0

Sharepoint の統合クライアント機能はサポートされません。

• Lotus Domino ウェブ アクセス 8.0.1、8.5.1、および 8.5.2

Domino ウェブ アクセスは、SRA 14600/4200/1600/1200 および SRA Virtual Appliance プラットフォームでサポートされます。

• Novell Groupwise ウェブ アクセス 7.0

• マイクロソフト Exchange 2010 ActiveSync

マイクロソフト Exchange 2007 ActiveSync

マイクロソフト Exchange 2003 ActiveSync

Exchange ActiveSync は以下でサポートされます。

• Apple iPhone

• Apple iPad

• Android 2.3 (Gingerbread)、4.0.x (ICS)、および 4.1 (Jelly Bean) ベースの電話機

• Windows Mobile 6.5 ベースの電話機

• Windows Mobile 6.0 ベースの電話機

認証スキーマ

以下の認証スキーマが、アプリケーション オフロードおよび HTTP(S) ブックマークでの使用をサポートします。

• 基本 - ユーザ名とパスワードの形式で資格情報を収集します。

• NTLM (Microsoft NT LAN Manager) - アクティブ ディレクトリ対応アプリケーション間で自動認証を提供します。

• フォーム ベースの認証 - 資格情報の収集にウェブ フォームを使います。

アプリケーション オフロードおよび HTTP(S) ブックマーク機能の完全セットにアクセスするためには、以下のエンドユーザ要件を満たしている必要があります。

• インターネット エクスプローラ 8.0 以降

• Windows 7、Windows 2000、Windows XP、または Windows Server 2003 以降

サポートされるアプリケーション

アプリケーション オフロードまたは HTTP(S) ブックマークを使ってウェブ ベースのクライアントに対するアプリケーションにアクセスする際に、完全な機能セットにユーザがアクセス可能です。アプリケーション オフローダおよび HTTP(S) ブックマークは、以下のソフトウェア アプリケーションに対して拡張アプリケーション サポートを提供します。

• Sharepoint Server 2007

• Sharepoint Server 2010

• マイクロソフト アウトルック ウェブ アクセス プレミアム

• Lotus Domino ウェブ アクセス 8.0.1、8.5.1、および 8.5.2

Note サポートされるユーザの最大数は、アクセスされているアプリケーション数と送信されているアプリケーション トラフィック量によって制限されます。

機能サポートは、ハードウェアおよびインストールに基づいて変化します。 特定のアプリケーション サポートに関する詳細情報については、それぞれのセクションを参照してください。

Tip 正しいウェブ ブラウザとオペレーティング システムを使っていてもサポートされるアプリケーションが動作しない場合は、ブラウザ セッション クッキーを削除して、ブラウザのすべてのインスタンスを閉じて再度開き、ブラウザ キャッシュを消去してから、再度試行してください。

サポートされるアプリケーションの配備要件

アプリケーション オフロードと HTTP(S) ブックマークを以下のソフトウェア アプリケーションで使う場合には、これらのインストールと全体的な機能の警告を考慮してください。

• Sharepoint

– Windows Sharepoint Services 対応クライアント プログラムに依存する機能については、アプリケーション オフローダおよび HTTP(S) ブックマークは、Internet Explorer でのクライアント統合をサポートしません。

– フォーム ベースの認証と基本認証スキーマのみサポートされます。

– シングル サインオンは、基本認証に対してのみサポートされます。

– Sharepoint 2010 はアプリケーション オフロードでサポートされますが、HTTP(S) ブックマークではサポートされません。

• マイクロソフト OWA

– マイクロソフト OWA プレミアムでのアラビア語とヘブライ語に対する S/MIME サポートと双方向レイアウト サポートは、インターネット エクスプローラ 8 以降を使用する場合にのみ利用可能です。 マイクロソフト OWA プレミアムでサポートされる Gzip 圧縮は、リバース プロキシを通してはサポートされません。

• Outlook Anywhere

– SRA 4200 ではアプリケーションのオフロードのみサポートしています。

– Outlook Anywhere で使用する Microsoft 独自の MS-RPCH プロトコルは、通常の HTTP(S) プロトコルと競合する可能性があります。

– HTTP または HTTPS の代わりに一般 SSL オフローダを使用してください。

アプリケーション オフローダは HTTP/HTTPS を使うどのようなアプリケーションもサポートするべきですが、SRA はウェブ サービスを使うアプリケーションに対するサポートは制限され、HTTP 内にラップされた非HTTP プロトコルはサポートしません。

アプリケーションはハード コードされた自己参照 URL を含めません。これらがある場合は、アプリケーション オフローダ プロキシは URL を書き換える必要があります。ウェブ サイト開発は常に HTML 標準に従うわけではないので、これらの URL を書き換える際にプロキシは最善の変換を行うことしかできません。ホスティング サーバが別の IP またはホスト名に移動するときは常にコンテンツ開発者がウェブ ページを編集する必要があるため、ウェブ サイトの開発時にハード コードされた、自己参照 URL の指定は推奨されません。

例えば、バックエンド アプリケーションが以下のように URL 内にハード コードされた IP アドレスとスキーマを持つ場合、アプリケーション オフローダは URLを書き換える必要があります。

<a href="http://1.1.1.1/doAction.cgi?test=foo">

これはアプリケーション オフローダ ポータルの「自己参照 URL の URL 書き換えを有効化する」設定を有効にすることで実行可能ですが、すべての URL (ウェブ アプリケーションがどのように開発されているかに依存) を書き換えることはできません (この制限は通常リバース プロキシ モードを用いる他の WAF/SRA ベンダと同様です)。

外部ウェブサイト ブックマークをアプリケーション オフローダ ポータルに対して作成して、ユーザに対して単一ポイントのアクセスを可能にできます。これにより、ユーザはメイン ポータルにログインした後に、アプリケーション オフローダ ポータルに自動的にサイン インすることが可能になります。

クロス ドメイン シングル サインオン (SSO) を使うには、以下の手順を実行します。

1. 最初に 2 つ以上のポータルを、同一の共有ドメイン (仮想ホスト ドメイン名から) を使って、認証を必要とするように作成します。ポータルの 1 つは通常のポータルである必要があります。これらのポータルはまた、ユーザが両方に同じ認証情報を使ってログインできるように、SRA 装置の同一 ドメインに入ります。ポータルの作成については ポータルの追加 を参照してください。

2. ユーザ ブックマークの追加または編集 で説明しているように、ポータルにログインしてブックマークを作成します。

3. 「外部ウェブ サイト」(322ページ) で説明しているように、サービスを「外部ウェブ サイト」に設定します。

4. 「自動的にログインする」を選択して、このブックマークに対するクロス ドメイン SSO を有効にします。

5. ホストを指定します。これは同一の共有ドメイン名のポータルです。

6. ブックマークを保存して開始します。この新しいポータルには、認証情報無しで自動的にログインされます。

この共有ドメイン名は必ずしも一致する必要はなく、サブドメインでも動作します。例えば、1 つのポータルが仮想ホスト ドメイン名 "www.example.com" の通常ポータルで、その共有ドメイン名が ".example.com" で、もう 1 つのポータルの仮想ホスト ドメイン名が "intranet.eng.example.com" で共有ドメイン名が ".eng.example.com" の場合です。xyz.eng.example.com へのブックマークが www.example.com ポータル内に作成された場合、".example.com" は ".eng.example.com" のサブドメインなので、クロス ドメイン SSO は動作します。

アプリケーション オフローダが、ActiveSync に対する認証をサポートするようになりました。アプリケーション オフローダ技術は、ウェブ アプリケーションに仮想ホストとリバース プロキシの使用を提供します。ユーザはバックエンド ウェブ アプリケーションにアクセスする前に SRA 装置で認証を受ける必要があるままです。しかし、プロキシはシームレスにウェブ アプリケーションを提供するために URL 書き換えを使用しません。

ActiveSync は携帯端末の電子メール クライアントが Exchange サーバと同期するために使われるプロトコルです。管理者はオフロードされたポータルを作成して、バックエンド Exchange サーバへのアプリケーション サーバ ホストを設定できます。その後、ユーザはこの新しいホスト名を携帯端末の電子メール クライアントで使用して、SRA 装置を通してバックエンド Exchange サーバと同期できます。SRA 6.0 より前には、ActiveSync の要求がブラウザから送信される要求と異なるために、ユーザは ActiveSync のオフロードされたポータルに対して認証を無効にする必要がありました。

Note iOS 6.1.2 より前のバージョンを搭載する iPhone/iPad 上では、カレンダーに繰り返しの招待が含まれる場合、初期アカウント同期が失敗する可能性があります。

ActiveSync はオフロードされたウェブ アプリケーションの「オフロード」タブの「セキュリティ設定」セクションで管理します。

ActiveSync 認証を設定するには、「認証制御を無効にする」チェックボックスを非選択にして認証に関するフィールドを表示させます。「ActiveSync 認証を有効にする」チェックボックスを選択して、既定のドメイン名を選択します。この既定のドメイン名は、電子メール クライアントの設定内にドメイン名が設定されている場合は使用されません。

ActiveSync ログ エントリ

ウェブ アプリケーションがオフロードされている場合は「ログ > 表示」ページが更新されます。多くのモバイル システム (iPhone、Android、Windows Mobile、その他) は ActiveSync をサポートします。これらのログ エントリは、クライアントがいつオフロードされたポータルを通して ActiveSync の使用を開始したかを表示します。ActiveSync メッセージは、ActiveSync リクエストに対してクライアントがアカウントをセットアップしてリクエストがデバイス ID を含んでいない場合を除いて、デバイス ID (ActiveSync: Device Id is…) を表示します。ActiveSync ラベルは ActiveSync を使う匿名ユーザに対するログ エントリ内では使われません。

Note Exchange サーバ内のユーザの資格情報は、SRA 内のものと同じである必要があります。SRA 内のそれぞれのドメインに対して多くの認証種別が利用可能です。ローカル ユーザ データベースを使用している場合は、ユーザ名とパスワードを Exchange サーバ上のものと同じにしてください。幸いなことに、それ以外のアクティブ ディレクトリのような認証種別は、Exchange サーバと SRA 装置の両方で認証情報を共有できます。しかしながら、認証情報を共有する認証種別を使う認証には時間がかかり、最初の ActiveSync リクエストがタイムアウトすることがあります。一旦認証が成功すると、セッションが構築されて、他のリクエストに再度の認証は不要になります。

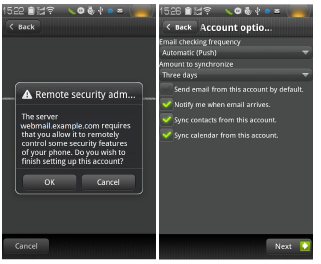

Android デバイスからの電子メールを確認するようにポータルを設定する

下記の例は、Android デバイスを使って電子メールを確認するために ActiveSync を設定する手順を示します。例の中のエントリは、あなたの環境に合わせて書き換えて、また注意深く正しいパスワードを入力してください。そうしない場合は、アカウントが遮断されます。

1. 「webmail.example.com」という「ドメイン名」でドメインを作成します。「アクティブ ディレクトリ ドメイン」と「サーバ アドレス」に「webmail.example.com」を設定します。「ポータル名」を「webmail」にします。

2. SRA 装置で、オフロードされたポータルを、webmail という名前で作成します。

3. 「仕組み」に「セキュア ウェブ (HTTPS)」を設定します。

4. Exchange サーバの「アプリケーション サーバ ホスト」を設定します (例:webmail.example.com)。

5. 仮想ホスト名を設定します (例:webmail.example.com)。仮想ホスト名は DNS サーバで解決できる必要があります。できない場合は、Android 端末内の hosts ファイルを編集します。

6. 「ActiveSync 認証を有効にする」チェックボックスをオンにします。「既定のドメイン名」は空白のままにするか、「webmail.example.com」と入力します。

7. Android 端末を起動して、電子メール アプリケーションを開き、電子メール アドレスとパスワードを入力します。「Next」を選択します。

8. 「Exchange」を選択します。

9. あなたの「Domain\Username」、「Password」、「Server」を入力します。ドメイン名は表示されず、オフロードされたポータルの設定内に指定された既定のドメイン名が使用されます。「Accept all SSL certificates」を選択して「Next」を選択します。

10. AD 認証がタイムアウトした場合、「Setup could not finish」メッセージが表示されます。20 秒くらい待ってから再試行します。SRA ログを見て、ユーザが正しくログインしたかどうか確認することもできます。AD 認証が高速の場合はこの問題は発生しないはずです。

11. 認証が終了すると、セキュリティ警告が表示されます。「OK」を選択して継続し、アカウント設定を編集して「Next」を選択します。

12. 電子メールの送受信を試行して、ActiveSync エントリが SRA ログに含まれることを確認します。

ネットワーク リソースとは、SRA装置を使用してアクセスできる信頼済みネットワークの、細かいレベルのコンポーネントです。 管理者がネットワーク リソースを事前定義してユーザまたはグループにブックマークとして割り当てることもできれば、ユーザが自分用のネットワーク リソースを定義してブックマークを作成することもできます。

以下のセクションでは、SRA装置でサポートされる各種のネットワーク リソースについて説明します。

• HTTP (ウェブ) およびセキュア HTTPS (ウェブ)

• リモート デスクトップ プロトコルと仮想ネットワーク コンピューティング

HTTP (ウェブ) およびセキュア HTTPS (ウェブ)

(Windows、MacOS、Linux でサポート) SRA 装置は、内部ネットワーク、インターネット、またはその装置が到達できるその他の任意のネットワーク セグメント上の HTTP または HTTPS サーバに対するプロキシ アクセスを提供します。リモート ユーザはHTTPSを使用してSRA装置と通信し、URLを要求します。 SRA装置はHTTP経由でそのURLを取得します。 URLは必要に応じて変換され、暗号化されてリモート ユーザに返されます。

SRA管理者は、ユーザがHTTP (S) リバース プロキシ サポートを使ってマイクロソフトOWAプレミアム、ウィンドウズ Sharepoint 2007、Novell Groupwise Web Access 7.0やドミノ ウェブ アクセス 8.0.1、8.5.1、および 8.5.2 などのウェブベースのリソースとアプリケーションにアクセスできるように、ウェブ (HTTP) またはセキュア ウェブ (HTTPS) ブックマークを設定できます。 リバース プロキシ ブックマークはまた、HTTP 1.1 プロトコルと接続持続性をサポートします。

SRA 4600/4200装置のHTTPSブックマークでは、最大2048ビットの鍵がサポートされます。

SRA装置では、HTTP (S) キャッシュがサポートされています。 キャッシュは、SRA装置がリモート ユーザとローカル ウェブ サーバの間に配備されるプロキシ ウェブ サーバとして機能しているときに使用されます。 プロキシは、内部ウェブ サーバがHTTP (S) プロトコルの仕様に基づいてキャッシュ可能と見なすHTTP (S) コンテンツをSRA装置上にキャッシュすることができます。 それ以降の要求に関しては、ユーザがSRA装置で認証されており、アクセス ポリシーによってアクセスが許可されていることが確認された場合に限り、キャッシュされたコンテンツが返されます。 しかしながら、SRA はバックエンド ウェブ サーバへのトラフィックを、同一ウェブ サーバに対する複数のユーザのセッションで単一のTCP接続が使用されるように、TCP接続の多重性を用いて最適化します。キャッシュは主に、JavaScriptファイル、スタイルシート、イメージなどの静的ウェブ コンテンツに使用されます。 プロキシは無限の長さのHTML/JavaScript/CSSドキュメントを解析できます。 管理者は、キャッシュの有効と無効の切り替え、キャッシュされたコンテンツのフラッシュ、およびキャッシュの最大サイズの設定を行うことができます。

SRA装置がローカル ウェブ サーバから受け取ったコンテンツは、gzipを使って圧縮されてから、インターネット経由でリモート クライアントに送信されます。 装置から送信されるコンテンツを圧縮することで、帯域幅が節約され、それによってスループットが向上します。 しかも、圧縮されたコンテンツのみがキャッシュされるので、必要なメモリのほぼ40~50%が節約されます。 gzip圧縮は、SRA装置のローカル (クリア テキスト側)、またはリモート クライアントからのHTTPS要求には利用できないことに注意してください。

(Windows、MacOS、Linux でサポート) Java ベースの Telnet クライアントは、リモート ユーザのウェブ ブラウザを介して提供されます。 リモート ユーザがアクセス可能なTelnetサーバのIPアドレスを指定すると、SRA装置がそのサーバへの接続を確立します。 SSL経由のユーザとサーバの通信は、ネイティブTelnetを使用してプロキシ接続されます。 Telnetアプレットは、インターネット エクスプローラのMS JVM (マイクロソフトJava仮想マシン) をサポートしており、他のブラウザの場合はSun Javaランタイム環境 (JRE) 1.1以降が必要です。

(Windows、MacOS、Linux でサポート)これは、リモート ユーザのウェブ ブラウザを通じて配信されるJavaベースのSSHクライアントです。 リモート ユーザがアクセス可能なSSHサーバのIPアドレスを指定すると、SRA装置がそのサーバへの接続を確立します。 SSL上のユーザとサーバ間の通信は、ネイティブに暗号化されたSSHを使用してプロキシが行われます。 SSHv1アプレットは、インターネット エクスプローラのMS JVMをサポートしており、他のブラウザの場合はSUN JRE 1.1が必要です。 SSHv2の暗号化はSSHv1よりも強力であり、それ以外にも高度な機能を備えていますが、SSHv2をサポートするサーバにしか接続できません。 SSHv2サポートによって、ターミナル タイプはVT100に設定されます。 SSHv2を使用するには、JRE 1.4.2以上が必要です。 これは 〈http://java.sun.com〉 で入手できます。

(Windows、MacOS、Linux でサポート) 内部ネットワーク、インターネット、または SRA 装置が到達できるその他の任意のネットワーク セグメント上の FTP サーバに対するプロキシ アクセスです。 リモート ユーザがHTTPSを使用してSRA装置と通信し、URLを要求すると、SRA装置がそのURLをHTTP経由で取得し、必要に応じて変換し、暗号化してリモート ユーザに返します。 FTPは、4種類の日本語セット、2種類の中国語セット、および2種類の韓国語セットを含めて、25種類の文字セットをサポートします。 クライアントのブラウザとオペレーティング システムは目的の文字セットをサポートする必要があり、場合によっては言語パックが必要です。

(Windows のみでサポート) ファイル共有は、CIFS (Common Internet File System) プロトコルまたは旧式の SMB (Server Message Block) プロトコルを使用して、Microsoft ファイル共有への安全なウェブ インターフェースをリモート ユーザに提供します。ファイル共有では、マイクロソフトのネットワーク コンピュータやマイ ネットワークによく似たスタイルのウェブ インターフェースが採用されており、適切な権限を持つユーザがネットワーク共有を参照して、ファイルの名前変更、削除、取得、アップロードを行ったり、ブックマークを作成して後で参照したりすることができます。 ファイル共有を設定することで、制限されたサーバ パス アクセスを実現することもできます。

リモート デスクトップ プロトコルと仮想ネットワーク コンピューティング

(Windows、MacOS、Linux でサポート) RDP Java と VNC は Windows、Linux、Mac オペレーティング システムでサポートされ、RDP ActiveX は Windows のみでサポートされています。マイクロソフトの多くのワークステーションやサーバにはリモート アクセスを実現できるRDPサーバの機能が用意されており、ダウンロードしてインストールできる無償のVNCサーバもほとんどのオペレーティング システム用に数多く公開されています。 RDPクライアントやVNCクライアントは、許可されたリモート ユーザのウェブ ブラウザを通じて次のような形式で自動的に配信されます。

• RDP Java - RDP Java はマイクロソフトのリモート デスクトップ プロトコルであり、Javaクライアントとして提供されるのでプラットフォーム互換性が広いという長所があります。 RDP Javaクライアントは、ウィンドウズ、Linux、およびMacコンピュータで動作し、全画面モードをサポートしています。 ウィンドウズ クライアントでは、SRA装置は多くの詳細設定オプションをサポートしています。 Mac OS X 10.5以上では、RDP JavaはMac固有のRDPクライアントをサポートします。

• RDP ActiveX - RDP ActiveX もマイクロソフトのリモート デスクトップ プロトコルです。 RDP ActiveXクライアントはウィンドウズのみで動作し、MacおよびLinuxコンピュータではサポートされません。 RDP ActiveX では、SRA装置は4つの詳細設定オプションをサポートしています。

• VNC (Java) - VNCはもともとAT&Tによって開発されたものですが、今日ではオープン ソース ソフトウェアとして広く使われています。 さまざまなVNCサーバがありますが、どのVNCサーバもほとんどのワークステーションやサーバにインストールしてリモート アクセスを実現することができます。 これらのサーバに接続するためのVNCクライアントは、リモート ユーザのウェブ ブラウザを通じてJavaクライアントとして配信されます。

RDP 6 サポート

SRA装置は、RDP 6クライアントとの接続をサポートしており、RDP 5の機能セットに加えてRDP 6の4つの機能に対応しています。

SRA装置は、RDP 6.1クライアントとの接続をサポートしています。RDP 6.1は、以下のオペレーティング システムに含まれています。

• ウィンドウズ 7

• ウィンドウズ Server 2008

• ウィンドウズ Vista サービスパック 1 (SP1)

• ウィンドウズ XP サービスパック 3 (SP3)

RDP 6.1は、ウィンドウズ Server 2008の以下の機能性を組み入れています。

• Terminal Services RemoteApp

• Terminal Services EasyPrint driver

• シングル サインオン

詳細については、ユーザ ブックマークの追加または編集を参照してください。

Note RDP 6 および RDP 7 のクライアント システム側には、システム上にクライアント ソフトウェアがインストールされている必要があります。SRA 装置は mstsc クライアントを供給せず、接続のためにローカルにインストールされているクライアントを使用します。

RDP 7 サポート

SRA装置は、RDP 7クライアントとの接続をサポートしており、RDP 7の機能セットに対応しています。RDP 7は、以下のオペレーティング システムで利用可能です。

• ウィンドウズ 7

• ウィンドウズ XP SP3

• ウィンドウズ Vista SP1

• ウィンドウズ Vista SP2

(Windows、MacOS、Linux でサポート) アプリケーション プロトコルとは、デスクトップ全体ではなく特定のアプリケーションへのアクセスを提供する RDP セッションのことを指します。これによって、CRMソフトウェアや財務会計ソフトウェアといった個別のアプリケーションへのアクセスを定義できます。 アプリケーションを閉じると、そのセッションも終了します。 アプリケーション プロトコルとして以下のRDP形式を使用できます。

RDP Java - JavaベースのRDPクライアントを使用してターミナル サーバに接続し、指定のパス (例えばC:\programfiles\microsoft office\office11\winword.exe) にあるアプリケーションを自動的に呼び出します。

RDP ActiveX - ActiveXベースのRDPクライアントを使用してターミナル サーバに接続し、指定のパス (例えばC:\programfiles\wireshark\wireshark.exe) にあるアプリケーションを自動的に呼び出します。

SSO、ユーザ ポリシー、ブックマークのアプリケーション サポート

下記の表は、シングル サインオン (SSO)、グローバル/グループ/ユーザの各ポリシー、およびブックマーク シングル サインオン制御ポリシーに関するアプリケーション固有サポートのリストです。

|

(Windows のみでサポート) SRA はバージョン 5.5 から、OWA 2010、2007、2003 のすべてのバージョンのリバース プロキシ アプリケーションをサポートしています。

マイクロソフトOWAプレミアム モードは、マイクロソフト アウトルック2003/2007/2010用のウェブ クライアントで、マイクロソフト アウトルックのインターフェースをシミュレートし、基本的なOWAよりも多くの機能を提供します。 マイクロソフトOWAプレミアムには、スペル チェック、サーバ側のルールの作成と変更、ウェブ ビーコンのブロック、仕事のサポート、自動署名のサポート、アドレス帳の拡張などの機能が備わっています。SRA HTTP(S) リバース プロキシは、Microsoft OWA Premium をサポートします。

マイクロソフトOWAプレミアムには、次の機能があります。

• 電子メール、予定表、および仕事へのアクセス

• 右クリック機能を含む、新しいアウトルックの外観と操作性

• 電子メールを未開封に設定する機能

• サーバ側のスペル チェック (6つの言語のみ)

• フォームベースの認証 (セッション タイムアウト)

• S/MIMEのサポート

Note マイクロソフトOWAプレミアムのS/MIMEのサポートは、インターネット エクスプローラ8以降でのみ利用できます。

• 2行ビュー

• ショートカット メニュー

• 強化されたキーボード ショートカット

• 会議出席依頼を転送する機能

• ナビゲーション ウィンドウでの通知

• 連絡先に追加する機能

• アドレス帳から名前を選択する機能

• ビューに表示されるメッセージの最大数を設定する機能

• アラビア語とヘブライ語の双方向レイアウトのサポート

Note マイクロソフトOWAプレミアムのアラビア語とヘブライ語の双方向レイアウトのサポートは、インターネット エクスプローラ8以降でのみ利用できます。

• 閲覧ウィンドウの使用時にメッセージの状態を“開封済み”に設定するオプション

• 独立したブラウザ ウィンドウに表示されるパブリック フォルダ

• 電子メール メッセージまたは会議出席依頼内でのGALプロパティ シートへのアクセス

• 情報バーでのメッセージの秘密度の設定

• 会議出席依頼の出席者アラーム オプション

• 独立したウィンドウで予定表を起動する機能

• 共通のサーバ側のルールを設定するユーザ インターフェース

• アウトルック スタイルのクイック フラグ

• メッセージの署名のサポート

• 検索フォルダ (アウトルック オンライン モードで作成する必要がある)

• 削除後の新着メッセージの遅延検索

• 添付ファイルのブロック

• スパム送信者による電子メール アドレスの確認を困難にするウェブ ビーコンのブロック

• ユーザが電子メール メッセージの本文でハイパーリンクを選択したときのプライベート情報の保護

アウトルック ウェブ アクセスにアクセスする必要がある複数のアクティブ ディレクトリ グループに対するグループ ベースのアクセス ポリシーの設定を含むユースケースについては、AD グループの一意アクセス ポリシーの作成を参照してください。

| ||||||||||||||||||||||||||||||||||||

SRA 5.0以降を実行するSRA装置は、Simple Network Management Protocol (SNMP) をサポートしています。SNMPは、リモート アクセスに関する統計情報を提供します。 SNMPがサポートされたことにより、管理者は標準的なレポート作成ツールを利用できることになり、ネットワークの管理が楽になります。

管理者は、SRA装置でDNSを設定することによって、ホスト名をIPアドレスで解決できるようになります。 SRAのウェブベース管理インターフェースで、管理者は、ホスト名、DNSサーバ アドレス、およびWINSサーバ アドレスを設定できます。

(Windows、MacOS、Linux でサポート)既定のネットワーク ルートを設定することによって、SRA装置は、指定のデフォルト ゲートウェイを経由してリモートIPネットワークに到達できます。 ゲートウェイは、通常、SRA装置が接続されるアップストリームのファイアウォールです。 既定のルートに加えて、優先パスとして、デフォルト ゲートウェイを使用しない、ホストおよびネットワークへの具体的な静的パスを設定することも可能です。

(Windows、MacOS、Linux でサポート)このセクションでは、NetExtender機能の概要を説明します。 このセクションは次のサブセクションから構成されています。

• メリット

NetExtenderの使用の詳細については、NetExtender > 状況または『Dell SonicWALL SRAユーザ ガイド』を参照してください。

Dell SonicWALL NetExtenderは、ウィンドウズ、Mac、およびLinuxユーザがリモート ネットワークにセキュアな方法で接続できるようにする、透過的なソフトウェア アプリケーションです。 NetExtenderによって、リモート ユーザはリモート ネットワーク上でセキュリティで守られてアプリケーションを実行できます。 ファイルをアップロード/ダウンロードする、ネットワーク ドライブをマウントする、リソースにアクセスするなどの作業をローカル ネットワークに接続しているような感覚で実行することができます。 NetExtenderの接続では、ポイント ツー ポイント プロトコル (PPP) 接続を使用します。

SRA 5.5以降では、NetExtenderの能力はApple iPhone、iPad、およびiPod Touch用のDell SonicWALL Mobile Connectアプリケーションを含みます。 Mobile ConnectはDell SonicWALLセキュリティ装置によって保護されたプライベート ネットワークへの保護されたモバイル接続を可能にします。 Dell SonicWALL Mobile Connect のインストールと使用に関する情報は、 『Dell SonicWALL Mobile Connect User Guide 』を参照してください。

NetExtenderにより、リモート ユーザは保護された内部ネットワークに完全にアクセスできるようになります。 これは、従来のIPSec VPNクライアントで実現されていた機能を踏襲したものですが、NetExtenderの場合はクライアントを手動でインストールする必要がありません。 代わりに、NetExtenderウィンドウズ クライアントはActiveXコントロールによって (インターネット エクスプローラ ブラウザを使用している場合)、またはXPCOMプラグインを使用して (Firefoxを使用している場合)、リモート ユーザのコンピュータに自動的にインストールされます。 LinuxまたはMacOSシステムでは、サポートされるブラウザがJavaコントロールを使用して、仮想オフィス ポータルからNetExtenderを自動的にインストールします。

NetExtenderウィンドウズ クライアントにはまた、ウィンドウズ ネットワーク接続 メニューから起動できる個別ダイアラがあります。 この個別ダイアラにより、NetExtenderはウィンドウズ ドメイン ログインの前に接続することが可能になります。 NetExtenderウィンドウズ クライアントはまた、単一アクティブ接続ををサポートし、そしてクライアント内にリアルタイム スループットとデータ圧縮率を表示ます。

インストール後に、NetExtenderが自動的に起動して仮想アダプタに接続し、内部ネットワーク上の許可されたホストおよびサブネットに対するSSLベースの安全なポイント ツー ポイント アクセスを提供します。

以下のセクションではNetExtenderの概念について詳細に説明します。

• 接続スクリプト

• プロキシの設定

(Windows、MacOS、Linux でサポート)SRA装置は、スタンドアロンのNetExtenderアプリケーションを提供します。 NetExtenderはブラウザによってインストールされる軽量のアプリケーションで、包括的なリモート アクセスを提供します。 ユーザが手動でダウンロードしてインストールする必要はありません。 NetExtenderを初めて起動するときに、NetExtenderスタンドアロン クライアントがユーザのPCまたはMacに自動的にインストールされます。 インストーラでは、ユーザのログイン情報に基づいてプロファイルが作成されます。 その後、インストーラのウィンドウが閉じ、NetExtenderが自動的に起動します。 ユーザのコンピュータに以前のバージョンのNetExtenderがインストールされている場合は、古いバージョンが最初にアンインストールされてから新しいバージョンがインストールされます。

NetExtenderスタンドアロン クライアントがインストールされた後で、ウィンドウズ ユーザは「スタート > プログラム」メニューを使用してNetExtenderを起動し、ウィンドウズの起動時にNetExtenderが起動されるように設定できます。

NetExtender はユーザが Windows ドメインにログインする前に VPN セッションを確立できます。 Windows XP 以前のバージョンを使っているユーザは、Windows ログイン画面上で 「ダイヤルアップ接続を使用してログオン」 を使ったログオンを選択して、ダイヤルアップ接続のリストから NetExtender を選択できます。 Windows Vista 以降では、ユーザは Windows ログイン画面上で 「ユーザーの切り替え」 を選択して、画面右下隅に現れる青いコンピュータ アイコンを選択してから、NetExtender で接続するように選択できます。

Macユーザは、「アプリケーション」フォルダからNetExtenderを起動するか、DockにアイコンをドラッグしてNetExtenderにすばやくアクセスすることができます。 Linuxシステムでは、インストーラによって/usr/share/NetExtenderにデスクトップ ショートカットが作成されます。 GnomeやKDEなどの環境では、このショートカットをショートカット バーにドラッグすることができます。

NetExtender は以下の Dell SonicWALL 装置と互換性があります。

• SRA 4600/1600

• SRA 4200/1200

• SRA Virtual Appliance

• NSA および TZ シリーズ (要 SRA ライセンス)

NetExtender はまた、旧 SSL-VPN 2000/4000 装置と下位互換があり、接続可能です。

NetExtender は以下のクライアント プラットフォーム上で公式にサポートされています。

• Fedora 14+

• Ubuntu 11.04+

• OpenSUSE 10.3+

• Mac OS X 10.6.8+

• Android 1.6+ (要 root 化)

• Windows Mobile 7.5、7.8、および 8.0

• Windows XP、Windows Vista、Windows 7、Windows Server 2003、Windows Server 2008 R2

NetExtender はその他の Linux ディストリビューション上でも正しく動作することがありますが、それらは Dell SonicWALL によって公式にサポートされていません。

Note Mobile Connect アプリケーションが iOS 4.3 以降および Android 4.0 以降で利用可能になりました。

(Windows、MacOS、Linux でサポート)SRA装置のNetExtenderの複数の範囲とルートのサポートでは、ネットワーク管理者がグループとユーザを簡単にセグメント分割できます。 アクセスを制御するファイアウォールのルールを設定する必要はありません。 このユーザのセグメント化によって、ネットワークへのアクセスを細かく制御できます。 ユーザに対しては必要なリソースへのアクセスを許可し、機密性の高いリソースへのアクセスは必要最小限のユーザのみに制限できます。

セグメント分割を必要としないネットワークでは、クライアントのアドレスとルートをSRA 1.0バージョンのNetExtenderと同じようにグローバルに設定できます。 以下のセクションでは、新しい複数の範囲とルートの改良点について説明します。

管理者は、複数のNetExtender IPアドレス範囲をユーザとグループに設定できます。 これらの範囲は、「ユーザの編集」ウィンドウおよび「グループの編集」ウィンドウの「NetExtender」タブを使用して、「ユーザ > ローカル ユーザ」ページと「ユーザ > ローカル グループ」ページで設定します。

複数のNetExtender IPアドレス範囲をユーザとグループに設定する際には、SRA装置のIPアドレス割り当て方法を理解している必要があります。 SRA装置では、以下の優先順位でIPアドレスをNetExtenderクライアントに割り当てます。

1.: ユーザのローカル プロファイルに定義された範囲にあるIPアドレス。

2.: ユーザが所属するグループ プロファイルに定義された範囲にあるIPアドレス。

3.: グローバルNetExtender範囲にあるIPアドレス。

個々のユーザに常に同じIPアドレスを割り当てるには、「グループの編集」ウィンドウの「NetExtender」タブで、「クライアント アドレス範囲の開始」フィールドと「クライアント アドレス範囲の終了」フィールドに同じIPアドレスを入力します。

NetExtenderクライアント ルートは、さまざまなネットワーク リソースへのアクセスを許可または拒否するために使用されます。 クライアント ルートは、ユーザ レベルまたはグループ レベルでも設定できます。 NetExtenderクライアント ルートは、「ユーザの編集」ウィンドウと「グループの編集」ウィンドウでも設定できます。 クライアント ルートのセグメント分割は完全なカスタマイズが可能であり、あらゆる組み合わせでユーザ ルート、グループ ルート、およびグローバル ルートを指定できます (例えばグループ ルートのみ、ユーザ ルートのみ、グループ ルートとグローバル ルート、これらのすべてのルートなどの指定が可能です)。 このセグメント分割は、「グローバル クライアント ルートを追加する」チェック ボックスと「グループ クライアント ルートを追加する」チェックボックスを使って制御します。

(Windows、MacOS、Linux でサポート)外部認証サーバを使用するネットワークでは、SRA装置にローカル ユーザ名が設定されません。 その場合、「グローバル クライアント ルートを追加する」および「グループ クライアント ルートを追加する」の設定が有効になっていれば、ユーザの認証が正常に完了したときにローカル ユーザ アカウントが作成されます。

(Windows、MacOS、Linux でサポート)SRAでは、PPPサーバのIPアドレスは接続中のすべてのクライアントに対して192.0.2.1になります。 このIPアドレスは、内部ネットワークに接続中のリモート ユーザと、リモートNetExtenderクライアントと通信する内部ネットワーク ホストに接続中のリモート ユーザの両方にとって意識せずに使用できます。 PPPサーバのIPアドレスは、NetExtenderアドレス プールから独立しているため、グローバルNetExtenderアドレス プールのすべてのIPアドレスがNetExtenderクライアントに使用されます。

(Windows のみでサポート)SRA装置は、NetExtenderの接続が確立されたときと切断されたときにバッチ ファイル スクリプトを実行する機能を提供しています。 これらのスクリプトを使えば、ネットワーク ドライブやプリンタのマッピングと切断、アプリケーションの起動、ファイルやウェブサイトの表示などを行うことができます。 NetExtenderの接続スクリプトでは任意の有効なバッチ ファイル コマンドを使用できます。

(Windows、MacOS、Linux でサポート)トンネル オール モードでは、リモート ユーザとやり取りされるすべてのトラフィックが (リモート ユーザのローカル ネットワークへのトラフィックを含め) SRA NetExtenderトンネルを経由します。 これは、次のルートをリモート クライアントのルート テーブルに追加することで実現されます。

|

NetExtenderは、接続中のすべてのネットワーク接続のローカル ネットワーク ルートも追加します。 これらのルートは既存のどのルートよりも高いメトリックで設定されるため、ローカル ネットワークへのトラフィックが強制的にSRAトンネル経由に切り替わります。 例えば、リモート ユーザが10.0.*.*ネットワークのIPアドレス10.0.67.64を使用している場合、ルート10.0.0.0/255.255.0.0が追加され、トラフィックがSRAトンネルを経由するようになります。

トンネル オール モードは、グローバル、グループ、ユーザの各レベルで設定できます。

(Windows のみでサポート)SRA装置では、プロキシ設定を使用するNetExtenderセッションがサポートされます。 現在はHTTPSプロキシのみがサポートされています。 ブラウザに既にプロキシ アクセスが設定されている場合にウェブ ポータルでNetExtenderを起動すると、このプロキシ設定はNetExtenderに自動的に引き継がれます。 プロキシ設定は、NetExtenderのクライアント設定で手動で設定することもできます。 NetExtenderは、Web Proxy Auto Discovery (WPAD)プロトコルに対応したプロキシ サーバ用のプロキシ設定を自動的に検出できます。

NetExtenderでは、プロキシ設定として、次の3つのオプションのいずれかを選択できます。

• 設定を自動的に検知する - この設定を使用するには、プロキシ サーバがウェブ プロキシ自動検出 (WPAD) プロトコルをサポートしていて、プロキシ設定スクリプトをクライアントに自動送信できる必要があります。

• 自動設定スクリプトを使用する - プロキシ設定スクリプトの場所がわかっている場合は、このオプションを選択し、スクリプトのURLを入力します。

• プロキシ サーバを使用する - このオプションを使用すると、プロキシ サーバのIPアドレスとポートを指定できます。 オプションで、「プロキシをバイパスする」フィールドにIPアドレスまたはドメインを入力し、それらのアドレスにはプロキシ サーバをバイパスして直接接続できるようにすることもできます。 必要に応じて、プロキシ サーバ用のユーザ名とパスワードを入力することもできます。 ユーザ名とパスワードが必要なプロキシ サーバを指定したにもかかわらず、ユーザ名とパスワードを指定しなかった場合は、初めて接続するときにNetExtenderのポップアップ ウィンドウが表示され、入力を求められます。

プロキシ設定を使用して接続する場合、NetExtenderは、SRAサーバに直接接続するのではなく、プロキシ サーバに対してHTTPS接続を確立します。 次に、プロキシ サーバがトラフィックをSRAサーバに転送します。 すべてのトラフィックは、NetExtenderとネゴシエートされた証明書を使ってSSLによって暗号化されます。 これについては、プロキシ サーバは関与しません。 プロキシを使用してもしなくても、接続のプロセスに違いはありません。

(Windows、MacOS、Linux でサポート)2ファクタ認証とは、2つの個別の情報を要求してIDと権限を確立する認証方式です。 2ファクタ認証は、1つのファクタ (ユーザのパスワード) だけを要求する従来のパスワード認証より強力で、厳密です。

Dell SonicWALLが実装している2ファクタ認証は、高度なユーザ認証で業界の先端をゆくRSAおよびVASCOと提携しています。

SRA 5.5 からは、2 ファクタ認証に対して 2 台の RADIUS サーバが使用可能で、ユーザをウェブ ポータルを通して、または NetExtender や仮想アシストといった SRA クライアントを使って認証できます。

Note SRA 装置のシングル サイン オン (SSO) は、2 ファクタ認証をサポートしていません。

以下のセクションを参照してください。

2ファクタ認証には、以下のメリットがあります。

• 2つの個別の認証情報を要求することで、セキュリティが大きく強化されます。

• 簡単に破られてしまうような脆弱なユーザ パスワードが招くリスクを軽減できます。

• 簡単で直感的に使用でき、自動化されている強力な認証プロセスを提供することで、管理者がユーザのトレーニングとサポートに費やす時間を最小化できます。

2ファクタ認証では、サードパーティの認証サービス、または、2 台の別々の RADIUS 認証サーバを使用する必要があります。

2ファクタ認証では、ユーザは正しい一時パスコードを入力してアクセスを取得する必要があります。 パスコードは以下のもので構成されています。

• ユーザの個人識別番号 (PIN)

• 一時トークン コード

2台のRADIUSサーバを使う場合は、2番目のステージのPINまたはパスワードを、SMSか電子メールでユーザに送ることができます。 NetExtenderログインと仮想アシストの両方が、それの入力のためのエクストラ チャレンジを提供します。

サードパーティの認証サービスを使う場合は、それは2つのコンポーネントで構成されています。

• 管理者がユーザ名の設定、トークンの割り当て、および認証関連タスクの管理を行うための認証サーバ。

• 管理者がユーザに与える物理トークン。 トークンには、一時トークン コードが表示されます。

ユーザは、自分のRSAトークン カードまたはVASCOトークン カードから一時トークン コードを受け取ります。 トークン カードには、毎分、新しい一時トークン コードが表示されます。 RSAサーバまたはVASCOサーバがユーザを認証する場合は、トークンコードのタイムスタンプが最新であることを確認します。 PINが正しく、かつ、トークン コードが正しくて最新の場合に、ユーザは認証されます。

ユーザ認証ではこの2つのファクタが要求されるため、二元RADIUSサーバ ソリューション、RSA SecureIDソリューション、およびVASCO DIGPASSソリューションは、従来のパスワード (1ファクタ認証) より強力なセキュリティを実現します。

RSA

(Windows、MacOS、Linux でサポート)RSAは、公開鍵暗号化のアルゴリズムです。 RSAでは、RSA SecurIDトークンを使って、RSA認証マネージャ サーバ経由で認証を行います。 RSAはすべてのプラットフォームでサポートされず、RADIUS経由でのみサポートされます。

VASCO

(Windows、MacOS、Linux でサポート)VASCOはユーザ認証製品を提供する株式会社です。 VASCOでは、Digipassトークンを使って、VACMAN IdentiKeyサーバ経由で認証を行います。 VASCOは、すべてのSRAプラットフォームでサポートされています。

VASCO DATA Security は、ワンタイム パスワード技術の使用を通して信頼できる認証を提供します。 Dell SonicWALL SRA とファイアウォール VPN 装置と組み合わせた VASCO IdentiKey は、VASCO IdentiKey 技術を通じて提供される公開市場アプローチを作成します。 VASCO IdentiKey により、ユーザは簡単で保護された SRA リモート アクセスを提供する時間区分のために割り当てられるワンタイム パスワードを使用する VASCO DIGIPASS の概念を利用できます。 認証要求内のワンタイム パスワードは、VASCO IdentiKey 上で検証されます。 検証の後で、RADIUS アクセス受諾メッセージが認証のために SRAサーバに送信されます。

2 ファクタ認証のログイン プロセス

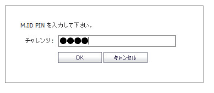

このセクションでは、ウェブ ログインおよび NetExtender を使用する場合の 2 ファクタ認証ログイン プロンプトの例を提供します。

ウェブ ログインでは、1 番目のステージの資格情報を入力するために 「ユーザ名」 と 「パスワード」 フィールドが使われます。

この例では、ユーザにチャレンジ コードを入力するように要求する際のメッセージ "M.ID PIN を入力してください" が RADIUS サーバからの応答メッセージですが、異なる RADIUS サーバでは応答メッセージの形式は異なります。

RADIUS サーバによっては、認証を完了するためにユーザにいくつかのチャレンジへの応答を要求することがあります。 この例では、M.ID サーバはユーザに 2 つのチャレンジを提示するように要求しています。 以下のパスコードは電子メールか携帯電話 (SMS が設定されている場合) を通して受け取ることができます。

NetExtender ウィンドウズ クライアントで 2 ファクタ認証を使う場合は、クライアントを通したログイン プロセスは、ウェブ ページを通したログインとよく似ています。 最初に、1 番目のステージの資格情報を入力するために 「ユーザ名」 と 「パスワード」 フィールドが使われます。

引き続き、PIN チャレンジが要求されます。

最後に、パスコード チャレンジが要求されます。

(Windows、MacOS、Linux でサポート)このセクションでは、ワンタイム パスワード機能の概要を説明します。 このセクションには次の内容が含まれています。

SRAワンタイム パスワード機能は、標準のユーザ名とパスワードのログイン セキュリティにもう一段階のセキュリティ階層を追加します。 ワンタイム パスワードとは、ランダムに生成される使い捨てのパスワードのことです。 SRAワンタイム パスワード機能は、ワンタイム パスワードを標準のユーザ名とパスワードの資格情報ととも利用する2ファクタ認証方式になっており、Dell SonicWALL SRAユーザに追加のセキュリティを提供します。

SRAワンタイム パスワード機能では、ユーザは最初に正しいSRAログイン資格情報を提示する必要があります。 標準ログイン手順を実行した後、SRAはワンタイム パスワードを生成し、ユーザの事前定義された電子メール アドレスに送信します。 ユーザは、ワンタイム パスワードの期限内にその電子メール アドレスにログインし、ワンタイム パスワードを取得して、SRAのログイン画面に入力する必要があります。

SRAワンタイム パスワード機能を使うと、単一の静的なパスワードのみを使う場合よりもセキュリティが向上します。 ワンタイム パスワードを通常のログイン資格情報と組み合わせて使うことで、事実上、認証の層がもう1段追加されます。 ユーザはSSL VPNワンタイム パスワードのログイン プロセスを実行する前に、SRAの管理者が定義した電子メール アドレスにアクセスする必要があります。 個々のワンタイム パスワードは使い捨てで、一定期間を過ぎると無効になります。 このため、ログイン要求の成功、キャンセル、失敗、またはタイムアウトが発生するたびに、新しいワンタイム パスワードを生成する必要があります。 こうすることで、ワンタイム パスワードが悪用される可能性を減らしています。

SRAの管理者は、ワンタイム パスワード機能をユーザごとまたはドメインごとに有効にすることができます。 ワンタイム パスワード機能をユーザごとに有効にするには、SRA管理インターフェースでユーザ設定を編集する必要があります。 また、ワンタイム パスワード機能を有効にする各ユーザの外部電子メール アドレスも入力する必要があります。 アクティブ ディレクトリとLDAPのユーザに関しては、ワンタイム パスワード機能をドメインごとに有効にすることができます。

Note ドメインごとに有効にしたワンタイム パスワード機能は、個別に“有効”または“無効”にしたワンタイム パスワードの設定よりも優先されます。 ドメインのワンタイム パスワード機能を有効にしても、手動で入力された電子メール アドレスは無効にならず、ドメイン ポリシーによって自動的に設定された電子メール アドレスや、AD/LDAPの設定よりも優先されます。

SRAワンタイム パスワード機能を使用するには、SRA管理インターフェースの「ログ > 設定」ページで有効なメール サーバの設定を構成する必要があります。 ワンタイム パスワード機能をユーザごとまたはドメインごとに設定し、ユーザのタイムアウト ポリシーを設定します。

SRAワンタイム パスワードの配信先の電子メール アドレスが外部ドメイン (SMSアドレスや外部ウェブメール アドレスなど) にある場合は、SRA装置から外部ドメインへの中継を行うようにSMTPサーバを設定する必要があります。

SRAワンタイム パスワードをサポートするようにマイクロソフトExchangeを設定する方法については、次のアドレスからオンラインで入手できる『Dell SonicWALL SRA One Time Password Feature Module』を参照してください。

http://www.sonicwall.com/us/Support.html.

ユーザごとまたはドメインごとの設定でワンタイム パスワード機能が有効になったユーザは、SRAインターフェースで標準のユーザ名とパスワードの資格情報を入力してログイン プロセスを開始します。 ログインすると、ユーザの事前定義された電子メール アカウントに一時的なパスワードが送信されるというメッセージが表示されます。 ユーザは外部電子メール アカウントにログインし、ワンタイム パスワードを取得して、それをSRAログイン インターフェースの該当フィールドに入力するか、貼り付ける必要があります。 正しいワンタイム パスワードを入力するまでは、ユーザが何を要求してもログイン ページが再表示されます。

ワンタイム パスワードは、ログインが成功すると自動的に削除されます。 ユーザがSRAインターフェースで「キャンセル」ボタンを選択して削除することもできます。 また、ユーザがタイムアウト ポリシーの期間内に正しくログインできなかった場合も、パスワードは自動的に削除されます。

SRAワンタイム パスワードは、電子メールでSMS対応の電話に直接送信されるように設定することができます。 SMS (ショート メッセージ サービス) を有効にする方法の詳細については、携帯電話サービス会社にお問い合わせください。

以下に、主な電話会社のSMS電子メール フォーマットを示します。 ここで、4085551212は10桁の電話番号と局番を表します。

• Verizon: 4085551212@vtext.com

• Sprint: 4085551212@messaging.sprintpcs.com

• AT&T PCS: 4085551212@text.att.net

• Cingular: 4085551212@mobile.mycingular.com

• T-Mobile: 4085551212@tmomail.net

• Nextel: 4085551212@messaging.nextel.com

• Virgin Mobile: 4085551212@vmobl.com

• Qwest: 4085551212@qwestmp.com

Tip SMS電子メール形式の詳細なリストについては、SMS 電子メール形式を参照してください。

Note これらのSMS電子メール フォーマットは参考用です。 これらの電子メール フォーマットは変更される可能性があります。 SMSを使用する前に、サービス会社から追加的なサービスまたは情報を入手しなければならないこともあります。 これらのフォーマットと、SMSのサービス、オプション、機能の詳細については、SMSを提供する会社に直接問い合わせてください。

SMS電子メール アドレスにワンタイム パスワードを送信するようにSRA装置を設定するには、ユーザ設定の編集で説明している手順に従って操作を行い、「電子メール アドレス」フィールドにユーザのSMSアドレスを入力します。

個々のユーザ アカウントでワンタイム パスワード機能が有効になっているかどうかを確認するには、そのアカウントの資格情報を使ってSRA仮想オフィス ユーザ インターフェースにログインします。

仮想オフィスに正常にログインできれば、ワンタイム パスワード機能を正しく使用できています。

ワンタイム パスワードを使ってログインできない場合は、以下の点を確認します。

– 電子メールでワンタイム パスワードを取得するように求めるメッセージが表示されずにログインできましたか? そのユーザ アカウントはワンタイム パスワード機能を使うように設定されていません。

– 電子メール アドレスは正しく設定されていますか? ユーザ アカウントの電子メール アドレスが正しく設定されていない場合は、管理インターフェースにログインして電子メール アドレスを修正します。

– ワンタイム パスワードの記載された電子メールを確実に受信しましたか? 電子メールが届いていない場合は、数分待ってから受信ボックスを更新してください。 スパム フィルタも確認してください。 数分待っても電子メールが届かない場合は、再度ログインして新しいワンタイム パスワードを生成してみてください。

– ワンタイム パスワードを所定のフィールドに正確に入力しましたか? 「ログ > 設定」ページで設定されているユーザのタイムアウト ポリシーで指定された期間内に、ワンタイム パスワードを再度入力するかコピーして貼り付けてください。

(Windows のみでサポート)このセクションでは、エンド ポイント制御機能の概要を説明します。 このセクションには次の内容が含まれています。

従来の VPN ソリューションでは、あなたのネットワークに社員個人所有のコンピュータ、空港、またはホテルといった信頼していない場所からアクセスすることにより、ネットワーク資源に対する危険が増大します。 SRA 装置には、すべての SRA シリーズ装置上で利用可能な既定のサービスであるエンド ポイント制御 (EPC) が含まれます。 EPC は、信頼していない環境内の機器を含む様々なウェブ利用可能なシステムからの保護されたアクセスを提供します。

SRA 装置はエンド ポイント制御 (EPC) をサポートし、以下のメリットを提供します。

• 接続を確立する前にユーザの環境が安全かどうかを確認する

• 機密性の高いデータを保護する

• 信頼していない環境内の機器からアクセスされる際にネットワークに危険が及ばないように守る

• SRA に参加しているクライアント機器から開始される脅威からネットワークを保護する

(Windows のみでサポート)このセクションでは、セキュア仮想アシスト機能の概要を説明します。 このセクションには次の内容が含まれています。

SRAユーザがリモートの場所から顧客をサポートするために顧客の使用しているコンピュータの制御を取得できる、使いやすいツールがセキュア仮想アシストです。 顧客サポートは、昔から費用と時間がかかるビジネス分野でした。 セキュア仮想アシストは、簡単に展開できる、使いやすいリモート サポート ソリューションを実現します。

セキュア仮想アシストには、次のようなメリットがあります。

• 顧客サポートの簡略化と効率化 - サポート スタッフは、セキュア仮想アシストを使って顧客のコンピュータに直接アクセスし、問題のトラブルシュートと解決を行うことができます。 顧客が問題やコンピュータの動作について電話で説明する必要はありません。

• 時間とコストの節減 - セキュア仮想アシストを使うことにより、サポート スタッフが顧客を訪問して問題をトラブルシュートする必要はなくなり、サポート要求の平均解決時間が短縮されます。

• 教育用ツール - トレーナーとサポート スタッフは、セキュア仮想アシストを使ってリモートから顧客にプログラムやツールの使い方を示すことができます。

• 既存の認証システムとのシームレスな統合 - 顧客の身元が本物かどうかを確認することができます。 また、SRA装置のローカル データベースおよびトークンなしの2ファクタ認証を利用することもできます。

• 安全な接続 - SRA装置によるデータの256ビットAES SSL暗号化は、データを保護する安全な環境をもたらし、Sarbanes-Oxley法やHIPAA法などの法令の遵守に役立ちます。

• リモート アクセスに対する卓越した柔軟性 - セキュア仮想アクセス機能を使って、サポート スタッフはSRA装置のLANの外側にある個人のシステムにアクセスできます。

以下のセクションでは、セキュア仮想アシスト機能の動作について説明します。

• 基本的な操作

• チャット機能

• 電子メール招待

セキュア仮想アシストはJavaを使用してSRA仮想オフィスから自動的にインストールされる軽量なシン クライアントであり、外部ソフトウェアのインストールは一切必要としません。 Java未対応のコンピュータでは、仮想オフィスからセキュア仮想アシストの実行可能ファイルをダウンロードして、手動でインストールできます。

基本的な画面共有サポートに対しては、セキュア仮想アシストを実行するために管理権限は不要です。 クライアントの完全インストールに対しては、管理権限が必要になることもありますが、サービスを使うために完全インストールする必要はありません。

ユーザが顧客としてサービスを要求した際に、ウィンドウズ 7またはウィンドウズ VistaプラットフォームのRDPを介してシステムに接続している間は、セキュア仮想アシストは動作しません。 セキュア仮想アシストは顧客のシステムに適切にアクセスするためにサービスとして動作するので、RDP接続から動作している場合は、正しいアクセス権が設定できません。

セキュア仮想アシスト セッションには2つの面、顧客ビューと技術者ビューがあります。 顧客はコンピュータ上でアシスト要求している人です。 技術者はアシストを提供する人です。 セキュア仮想アシスト セッションは以下の一連の流れから成り立っています。

1.: 技術者が、セキュア仮想アシストをSRA仮想オフィスから起動します。

2.: 技術者は、顧客からのアシスト要求を受けるアシスト キューを監視します。

3.: 顧客が、次のいずれかの方法でアシストを要求します。

– SRA仮想オフィスにログインして、セキュア仮想アシストのリンクを選択する

– 技術者からの電子メール招待を受信して、セキュア仮想アシストを起動するためのリンクを選択する

– 技術者から示されたURLを使用して、セキュア仮想アシストのホーム ページに直接アクセスする

4.: 顧客のブラウザにセキュア仮想アシスト アプリケーションがインストールされ、実行されます。

5.: 顧客の情報がセキュア仮想アシストのアシスト キューに表示されます。

6.: 技術者が顧客の名前を選択して、セキュア仮想アシストのセッションを開始します。

7.: 顧客のコンピュータにポップアップの警告ウィンドウが表示され、顧客が許可すると、技術者が顧客のコンピュータを制御できる状態になります。

8.: 技術者のセキュア仮想アシスト ウィンドウに、顧客のコンピュータの画面全体が表示されます。 技術者は顧客のコンピュータのマウスとキーボードを完全に制御できます。 顧客は、技術者が実行する操作をすべて見ることができます。

9.: 顧客は、どの時点でも、セッションを終了することが必要になった場合には、制御を取り戻して、画面右下隅の「仮想アシストの終了」ボタンを選択することができます。

10.セッションが終了すると、顧客が自分のコンピュータを単独で制御できる状態に戻ります。

技術者は、セキュア仮想アシストのリモート ファイル転送機能を使って、顧客のコンピュータを相手にファイルの送受信を行えます。 ファイル転送プロセスを起動するには、セキュア仮想アシスト ウィンドウの左上隅にある仮想アシスト タスクバーでボタンを選択します。 ファイル転送機能は、複数のファイルのアップロードとダウンロードをサポートしています。

セキュア仮想アシストのチャット機能により、技術者と顧客はインスタント メッセージ形式のチャット機能で会話することができます。 技術者または顧客は、セキュア仮想アシスト タスクバーの「チャット」ボタンを選択してチャットを開始できます。

セキュア仮想アシストの技術者側では、セキュア仮想アシスト セッションを開始するための直接URLリンクが含まれる電子メール招待を顧客に送信できます。 技術者は、顧客向けに任意のメッセージを付け加えることもできます。 顧客がセキュア仮想アシストへの電子メール リンクを選択すると、招待を送信した技術者のみが顧客にサポートを提供できます。

セキュア仮想アクセス

セキュア仮想アシストの多くの機能の1つであるセキュア仮想アクセスにより、技術者は個人のシステムのような、SRA装置のLANの外側にあるシステムへのアクセスを得ることができます。 セキュア仮想アクセス モードのためのクライアントをポータル ページからダウンロードしてインストールした後に、その個人システムはSRA装置の管理インターフェース上で、その技術者のセキュア仮想アシスト サポート待ち行列にのみ表示されます。 セキュア仮想アクセスはポータル毎に有効にする必要があるので、この機能はサポート技術者に対して卓越したリモート アクセスの柔軟性を提供します。

コマンド完全操作の要求

システム上でセキュア仮想アクセスを設定するには、以下の手順に従います。

|

|

密かにゆっくりと動作する攻撃で、不完全なHTTP要求を通常の間隔で送信してウェブ サーバとの間に開いた接続を保持します。 これは、他の接続が閉じてソケットが開いたときにソケットを消費して、徐々にすべてのソケットを拘束します。 Slowlorisは異なるホスト ヘッダを送信可能で、GET、HEAD、そしてPOST要求を送信可能です。 不完全な要求の文字列は、TCPではなくHTTPを使うということを除いて、SlowlorisをSYNフラッドに匹敵するものにします。 対象のウェブ サーバのみが影響を受ける一方、同サーバ上の他のサービスやポートは利用可能のままです。 攻撃が中断された際、ウェブ サーバは5秒程度で通常の状態に戻ることができるので、Slowlorisは他の攻撃が開始される間の短時間のダウンタイムや混乱を引き起こすために効果的です。 一旦攻撃が停止されるかセッションが閉じられると、ウェブ サーバは数百の400エラーを表示します。

防御は、anonymous モードでも提供されます。 CSRF防御が有効の場合、グローバル アイドル タイムアウトにセットされたアイドル タイムアウトが、anonymous アクセスに対して強制されます。 セッションがタイムアウトすると、エラー メッセージが表示され、ユーザは新しいウィンドウでサイトを再訪問させられます。 ポータルで認証が強制されている場合は、ユーザはポータルのログイン ページにリダイレクトされます。

SRA 5.5 からは、ウェブ アプリケーション ファイアウォールは、HTML ウェブ ページ内でのクレジット カードまたは社会保障番号 (SSN) の不慮の暴露に対して保護します。

Note クレジット カードまたは SSN の暴露に対しては、テキストまたは HTML ページのみで、最初の 512 キロバイトのみ検査されます。

ウェブ アプリケーション ファイアウォールは様々な形式でクレジットカードと SSN 番号を特定できます。 例えば、XXX XX XXXX か XXX-XX-XXXX のような SSN を特定できます。 ウェブ アプリケーション ファイアウォールは、クレジット カードや SSN 仕様に従わない形式を除外することで、誤検知を排除するように試みます。 例えば、クレジットカードは、n 桁の数がクレジットカード番号であるかどうかを決定するために Luhn アルゴリズムに従います。

管理者はユーザの身元を明らかにできる桁を、検出 (ログ)する、防御する、または単にマスクするといった、適切な動作を設定できます。 マスクは全体的または部分的にできます、そして、マスクをかけるために次の文字のいずれも選ぶことができます: # * - x X . ! $ ? 。 このマスクされた番号は、送り状に印刷されたクレジット カード番号の外観と同様になります。

PCI レポートでは、Payment Card Industry Data Security Standard (PCI DSS) 6.5 (バージョン 2.0) and PCI DSS 6.6 (バージョン 1.2) がカバーされています。 管理者は、これらの PCI 要求を満たすようにウェブ アプリケーション ファイアウォールを構成できます。

「ウェブ アプリケーション ファイアウォール > 状況」 ページから PCI レポートの生成とダウンロードが可能です。

Note これは公式な PCI 準拠レポートではありません。 自己評価のためだけに使用してください。

レポートの表紙には、以下の情報が表示されます。

• 装置のモデル、シリアル番号、ファームウェア バージョン

• レポートの著者として、レポートをダウンロードした人のユーザ名

• レポートが生成された日時

以下に例を示します。

PCI 準拠レポート内に、それぞれの PCI 要件の状況を表示するための 2 つの表が動的に生成されます。 表の形式は以下の例のとおりです。

1 列目は、PCI 要件を説明します。

2 列目は、現在のウェブ アプリケーション ファイアウォール設定下での、それぞれの PCI 要件の状況を示します。 この列に対して可能な値は 4 つあり、色で区別されています。

• 適合 (緑)

• 一部適合 (オレンジ)

• 不適合 (赤)

• 判断不能 (黒)

3 列目は、コメントと状況評価を説明する詳細を提供します。 状況が 「適合」 の場合はコメントは提供されません。

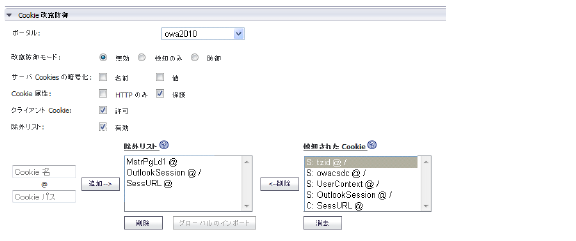

SRA 装置は、重要なサーバ側 Cookie を改竄から保護します。

Cookie には 2 種類あります。

サーバ側 Cookie - これらの Cookie はバックエンド ウェブ サーバによって生成されます。 これらは重要で保護される必要があります。これらは Path、Domain、Secure、および HttpOnly のような、オプションの属性を持ちます。

クライアント側 Cookies - これらの Cookie はユーザのブラウザ内のクライアント側スクリプトによって生成されます。 これらは安全ではなく、容易に改竄可能です。

この機能は、「ウェブ アプリケーション ファイアウォール > 設定」 ページにあります。

このページには以下のオプションがあります。

ポータル - すべてのアプリケーション オフロード ポータルのリストです。 各ポータルには自身の設定があります。 「グローバル」 は、すべてのポータルに対する既定の設定です。

改竄防御モード - 3 つのモードが利用可能です。

• 防御 - すべての改竄された Cookie を除去して、それらをログします。

• 検知のみ - 改竄された Cookie をログだけします。

• グローバルを継承 - このポータルでグローバル設定を使います。

サーバ Cookies の暗号化 - 名前と値の暗号化を別々に選択します。 これは Cookie 名または値を読めなくするので、クライアント側スクリプトの振舞いに影響します。 これらのオプションによって、サーバ側 Cookie のみが暗号化されます。

Cookie 属性 - 有効の場合、HttpOnly および Secure 属性がサーバ側 Cookie に追加されます。

HttpOnly 属性は、クライアント側スクリプトが Cookie にアクセスすることを防ぎ、これはクロスサイト スクリプティングやセッション ハイジャックといった攻撃を軽減するときに重要です。 Secure 属性は、Cookie が HTTPS 接続のみで送信されることを確かにします。 両方協力して、サーバ側 Cookie に対して強固なレイヤのセキュリティを追加します。

Note 既定では、Secure 属性は Cookie 改竄防御が無効になっていたとしても、常に HTTP 接続に付加されます。 この振舞いは設定可能なオプションで、無効にできます。

クライアント Cookie - クライアント Cookie は、既定で許可されています。 厳しいモードでは、クライアント Cookie は許可されません。 許可しない場合、クライアント側 Cookie はバックエンド システムに送信されることが許可されません。 このオプションはサーバ側 Cookie には影響しません。

除外リスト - 除外リストが有効で Cookie を含む場合、その Cookie は通常通り通過されて、保護されません。 サーバ側 Cookie とクライアント側 Cookie を除外することができます。

除外リストのアイテムは、大文字と小文字を区別し、"CookieName@CookiePath" の形式です。 同じ名前で異なるパスを持つ Cookie は、異なる Cookie として扱われます。 "CookiePath" はすべてのパスを表すために、空白のままにできます。

グローバルのインポート - アプリケーション オフロード ポータルが、グローバル除外リストをインポートできます。

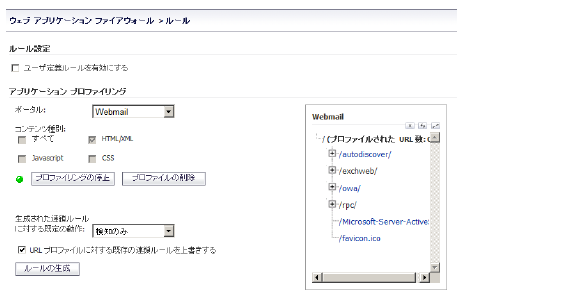

管理者は、アプリケーション プロファイリングを 「ウェブ アプリケーション ファイアウォール > ルール」 ページで設定できます。 アプリケーション プロファイリングは、それぞれのポータルで独立して実行され、複数のアプリケーションを同時にプロファイルできます。

ポータルを選択した後で、プロファイルしたいアプリケーションのコンテンツ種別を選択できます。「HTML/XML」、「Javascript」、「CSS」、または画像、HTML、CSS といったすべてのコンテンツ種別を含む 「すべて 」 を選択できます。 HTML/XML コンテンツは一般的により取り扱いに慎重を要するウェブ トランザクションをカバーするため、セキュリティの観点から最重要です。 このコンテンツ種別は既定で選択されています。

それから 「プロファイリングの開始」 ボタンを選択 (するとボタンは 「プロファイリングの停止」 に変わります) して、SRA 装置を学習モードで設置します。 プロファイリングは、信頼されたユーザが適切な方法でアプリケーションを使用している間に完了するべきです。 SRA は入力を記録してそれらを URL プロファイルとして保存します。 URL プロファイルは、「ウェブ アプリケーション ファイアショール > ルール」 ページの 「アプリケーション プロファイリング」 セクションにツリー構造でリストされます。

ハイパーリンクとして表示されている URL のみが、バックエンド サーバ上でアクセス可能な URL です。ハイパーリンクを選択して、URL に対する “学習済み” の値が適切でない場合に編集できます。 その後、編集された URL プロファイルを使うルールを生成できます。

SRA は以下の HTTP パラメータを学習します。

• レスポンス ステータス コード

• ポスト データ長 - ポスト データ長は、Content-Length ヘッダ内の値を学習することによって見積もられます。 最大値はこの値より大きくもっとも近い 2 のべき乗に設定されます。 これはバックエンド アプリケーションによって割り当てられるであろうメモリ量に順応します。 例えば、Content Length 65 に対しては、65 より大きい次の 2 のべき乗は 128 です。 これは URL プロファイル内で設定される制限です。 管理者がこれを的確でないと判断する場合は、この値を適切に編集できます。

• 要求パラメータ - これらは特定の URL が受諾できるパラメータのリストです。

適切な量の入力が学習されてから、「プロファイリングの停止」 ボタンを選択して、学習された入力からルールを生成するための準備を完了します。 生成された連鎖ルールに対する既定の動作として、以下の 1 つを設定できます:

• 無効 - 生成されたルールがアクティブではなく無効になります。

• 検知のみ - 生成されたルールを始動するコンテンツが検知されログされます。

• 防御 - 生成されたルールを始動するコンテンツが防御されログされます。

これまでに連鎖ルールが既に URL プロファイルから生成されている場合は、「URL プロファイルに対する既存の連鎖ルールを上書きする」 チェックボックスが選択されている場合にのみ連鎖ルールは上書きされます。 「ルールの生成」 ボタンを選択すると、URL プロファイルからルールが生成されます。 URL プロファイルが編集されている場合は、それらの変更が組み入れられます。

「ウェブ アプリケーション ファイアウォール > ルール」 ページから連鎖ルールを追加または編集する際に、管理者は速度制限を設定できます。 連鎖ルールに対して速度制限が有効な場合、その連鎖ルールに対する動作は、設定期間内の一致数が設定されたしきい値を超えたときにだけ開始されます。

この種別の防御は、ブルート フォースや辞書攻撃を防ぐために有用です。 管理インターフェース内で管理者が参考として使える連鎖ルール ID が 15002 の連鎖ルール例が利用可能です。

「新規連鎖ルール」 または 「連鎖ルールの編集」 画面の 「ヒット カウンタを有効にする」 チェックボックスを選択すると、関連するフィールドが表示されます。

連鎖ルールが一致すると、ウェブ アプリケーション ファイアウォールは連鎖ルールが何回一致したかを内部カウンタに監視させ続けます。「最大許可ヒット数」 フィールドは、連鎖ルールの動作が始動するまでに発生しなくてはならない一致回数を含みます。 連鎖ルールが 「ヒット カウンタのリセット周期」 フィールドに設定された秒数の間一致しない場合、このカウンタは 0 にリセットされます。

速度制限はリモート IP アドレス毎、または、ユーザ セッション毎、またはその両方に対して強制できます。 「リモート アドレス毎に監視する」 チェックボックスは、攻撃者のリモート IP アドレスに基づいた速度制限を有効にします。

「セッション毎に監視する」 チェックボックスは、攻撃者のブラウザ セッションに基づいた速度制限を有効にします。 この方式は各ブラウザ セッションに対して Cookie を設定します。 攻撃者が攻撃毎に新しいユーザ セッションを開始する場合には、ユーザ セッションによる監視はリモート IP による監視ほど効果的ではありません。

「リモート アドレス毎に監視する」 オプションは、SRA 装置が確認したものと同じリモート アドレスを使います。 攻撃が NAT が設定されている 1 台のファイアウォールの背後にある複数のクライアントを使う場合は、異なるクライアントが実質的には同じ送信元 IP アドレスを持つパケットを送信し、一緒に数えられます。