第18章 DNSの設定

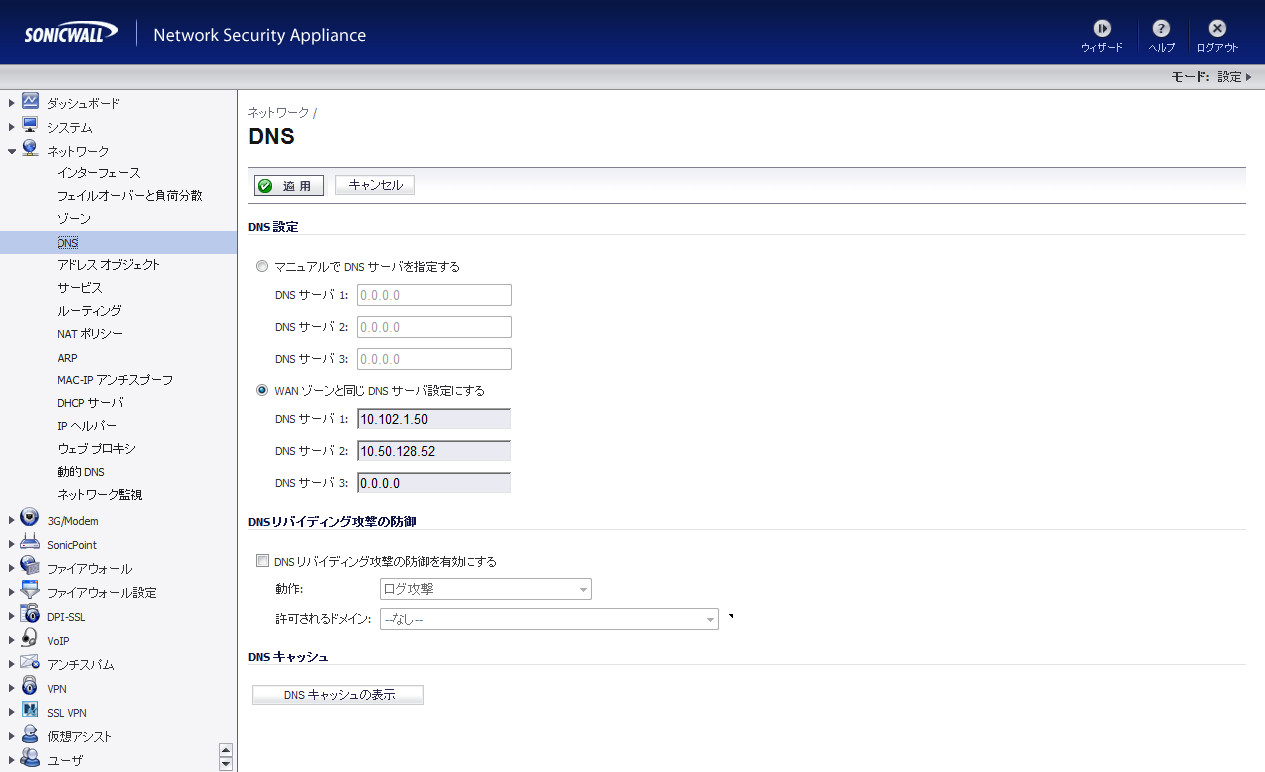

ネットワーク > DNS

ドメイン ネーム システム (DNS) は、覚えにくい数値のIPアドレスではなく、完全修飾ドメイン (FQDN) と呼ばれる英数字の名前を使ってインターネット上のホストを識別する、分散型の階層システムです。

「ネットワーク > DNS」ページでは、必要に応じてDNS設定を手動で構成できます。

「DNS設定」セクションで、「マニュアルでDNSサーバを指定する」を選択し、DNSサーバ フィールドにIPアドレスを入力します。「適用」を選択して変更を保存します。WANゾーン用に構成されたDNS設定を使用するには、「WANゾーンと同じDNSサーバ設定にする」を選択します。「適用」を選択して変更を保存します。

DNS再割り当て攻撃の阻止

DNS再割り当ては、ウェブ ページに埋め込まれたコードに対するDNSベースの攻撃です。通常、ウェブ ページに埋め込まれたコード (JavScript、Java、およびFlash) からの要求は、その発信元のウェブ サイトにバインドされます (「同一発信元ポリシー」を参照)。DNS再割り当て攻撃によって、プライベート ネットワークに侵入するJavaScriptベースの破壊工作ソフトウェアの能力が高められ、ブラウザの同一発信元ポリシーが覆されることがあります。

DNS再割り当て攻撃者は、自らが制御するDNSサーバに委託されるドメインを登録します。このサーバは、非常に短いTTLパラメータで応答するように設定されているため、結果がキャッシュされません。最初の応答には、悪意のあるコードをホストしているサーバのIPアドレスが含まれます。その後の要求には、プライベート (RFC 1918) ネットワークからのIPアドレスが含まれます。このネットワークはおそらくファイアウォールの後ろにあり、攻撃者のターゲットになります。どちらも完全に有効なDNS応答であるため、これによってサンドボックス スクリプトにプライベート ネットワーク内のホストへのアクセスが許可されます。このような短期的ながら有効なDNS応答でアドレスを繰り返すことによって、スクリプトがネットワーク内をスキャンし、他の悪意ある動作を実行することができます。

「DNS再割り当て攻撃の阻止を有効にする」チェックボックスをオンにします。

「動作」プルダウン メニューから、DNS再割り当て攻撃が検出されたときに実行する動作を選択します。

・ 0 - ログ

・ 1 - ログおよびRFC 1035問い合わせへのREFUSED応答のリターン

・ 2 - ログおよび応答のドロップ

閲覧を許可するドメイン - 閲覧を許可されるドメインを含むFQDNアドレス オブジェクト/グループ (*.sonicwalll.comなど)。ローカルに接続/ルーティングされているサブネットでは、それらのオブジェクト/グループの応答が正当な応答とみなされます。