haMonitoring

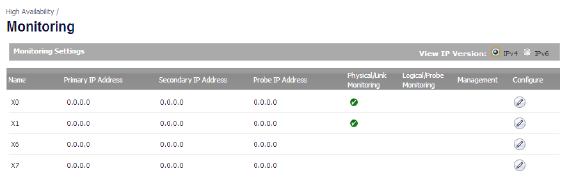

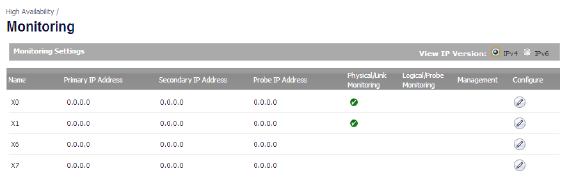

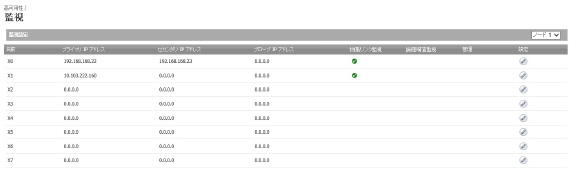

「高可用性 > 監視」ページでは、LAN または WAN インターフェースを使用して、HA ペアの各装置に独立した管理 IP アドレスを設定できます。物理リンク監視と論理精査監視も設定できます。HA 監視設定の詳細については、高可用性監視についてを参照してください。

アクティブ/スタンバイ高可用性監視の設定

固有の LAN 管理 IP アドレスを設定し、物理/論理インターフェース監視を設定するには、以下の手順に従います。

1. プライマリ SonicWALL の SonicOS ユーザ インターフェースに管理者としてログインします。

2. 左側のナビゲーション ペインで、「高可用性 > 監視」ページに移動します。

X0 など、LAN 上のインターフェースの「設定」アイコンを選択します。

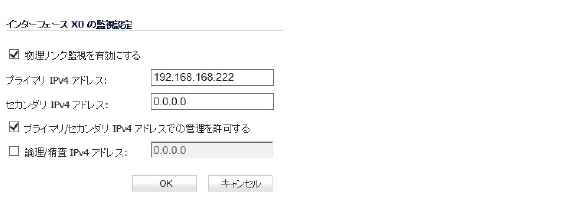

プライマリ装置およびセカンダリ装置で指定の HA インターフェース間のリンク検出を有効にするには、「物理リンク監視を有効にする」チェックボックスの選択を保持します。

5. 「プライマリ IPv4 アドレス」フィールドにプライマリ装置の一意の LAN 管理 IP アドレスを入力します。

6. 「セカンダリ IPv4 アドレス」フィールドにセカンダリ装置の一意の LAN 管理 IP アドレスを入力します。

7. 「プライマリ/セカンダリ IP アドレスでの管理を許可する」チェックボックスをオンにします。あるインターフェースに対してこのオプションを有効にすると、「高可用性 > 監視」ページの監視設定テーブルにある、そのインターフェースの「管理」列に、緑色のアイコンが表示されます。このオプションが有効な場合、1 つのインターフェースに対してのみ管理が許可されます。

8. 「論理精査 IP アドレス」フィールドに、接続を監視する LAN ネットワーク上のダウンストリーム機器の IP アドレスを入力します。通常、これはダウンストリームのルータまたはサーバになります(WAN 側でのプローブ処理が望ましい場合は、アップストリームの機器を使用してください)。プライマリおよびセカンダリ装置から、この監視対象 IP アドレスに対して定期的に Ping が実行されます。両方が送信先への Ping に成功した場合は、フェイルオーバーは発生しません。両方が送信先への Ping に失敗した場合は、ファイアウォールではなく送信先に問題があると見なされ、フェイルオーバーは発生しません。しかし、一方の装置が送信先への Ping に成功し、もう一方の装置が失敗した場合は、送信先への Ping に成功した装置へのフェイルオーバーが実行されます。

論理監視が正しく機能できるように、「プライマリ IPv4 アドレス」および「セカンダリ IPv4 アドレス」のフィールドに、X0 などの LAN インターフェース (WAN でのプローブ処理の場合は X1 などの WAN インターフェース) 上の個別の IP アドレスを設定する必要があります。

9. 必要に応じて、インターフェースの仮想 MAC アドレスを手動で指定することもできます。その場合は、「仮想 MAC の上書き」を選択し、MAC アドレスをフィールドに入力します。MAC アドレスは、A1:B2:C3:d4:e5:f6 のように、6 つの 16 進数をコロンで区切った形式になっています。仮想 MAC アドレスの選択時には、設定エラーが起こらないように注意が必要です。

「高可用性 > 詳細設定」ページで「仮想 MAC を有効にする」チェックボックスをオンにすると、SonicOS ファームウェアによってすべてのインターフェースの仮想 MAC アドレスが自動的に生成されます。SonicOS ファームウェアによって仮想 MAC アドレスが生成されるため、設定エラーは発生しなくなり、仮想 MAC アドレスの一意性が確保され、競合が防止されます。

10. 「OK」を選択します。

11. 他のインターフェースにも監視を設定するには、この手順を繰り返します。

12. すべての高可用性設定が終了したら、「適用」を選択します。すべての設定は、スタンバイ装置に自動的に同期されます。

アクティブ/アクティブ クラスタは、クラスタ ノードの集まりによって形成されます。クラスタ ノードは、ステートフル HA ペア、ステートレス HA ペア、または単一のスタンドアロン装置によって構成できます。動的な状態の同期は、ステートフル HA ペアのクラスタ ノードでのみ利用できます。従来の SonicWALL 高可用性プロトコルまたはステートフル HA プロトコルは、クラスタ ノード内の通信、つまり HA ペアである装置間の通信で使用されます。

クラスタ ノードがステートフル HA ペアである場合、パフォーマンス向上のためにアクティブ/アクティブ DPI をクラスタ ノード内で有効にできます。

アクティブ/アクティブ クラスタリングを使用すると、特定のトラフィック フローをクラスタ内の各ノードに割り当てることができます。これによって、負荷分散や冗長性を実現し、単一障害点 (SPOF) をなくして格段に高いスループットをサポートできます。

このセクションは、次のサブセクションから構成されています。

• アクティブ/アクティブ クラスタリング高可用性機能の設定

• アクティブ/アクティブ DPI クラスタリング高可用性機能の設定

• アクティブ/アクティブ クラスタリングでの VPN と NAT の設定

このセクションでは、アクティブ/アクティブ クラスタリング機能の概要を説明します。アクティブ/アクティブ クラスタリングを使用すると、特定のトラフィック フローをクラスタ内の各ノードに割り当て、負荷分散や冗長性を実現したり、単一障害点のないスループットの大幅向上をサポートしたりできます。

一般的な推奨セットアップには、2 つのクラスタ ノードとして設定された、同一 SonicWALL モデルである 4 つのファイアウォールが含まれ、各クラスタ ノードは 1 つのステートフル HA ペアを構成します。より大規模な配備では、4 つのクラスタ ノード (または HA ペア) として設定された、8 つのファイアウォールをこのクラスタに含めることができます。各クラスタ ノード内では、単一障害点でのデータ損失がゼロとなるシームレスなフェイルオーバーを実現するために、ステートフル HA 機能によって同期された動的な状態が維持されます。ステートフル HA は、必須ではありませんが、フェイルオーバー時に最高のパフォーマンスを得るために強く推奨されます。

負荷分散は、異なるクラスタ ノードをネットワーク内の別々のゲートウェイとして設定することで実現されます。通常、この機能はアクティブ/アクティブ クラスタのダウンストリーム側にある別の機器 (DHCP サーバ、ルータなど) によって処理されます。

1 つのクラスタ ノードを単独のファイアウォールとし、2 つのファイアウォールを使用してアクティブ/アクティブ クラスタのセットアップを構築することもできます。この配備のファイアウォールの 1 つに障害が発生した場合、クラスタ ノード内のどちらのファイアウォールにも HA セカンダリが存在しないので、フェイルオーバーはステートフルではありません。

アクティブ/アクティブ クラスタリングでは、冗長性がいくつかのレベルで実現されます。

• クラスタによって冗長なクラスタ ノードが実現され、障害が発生した場合、各クラスタ ノードは他のどのクラスタ ノードのトラフィック フローも処理できます。

• クラスタ ノードはステートフル HA ペアによって構成され、このペアでは障害の発生時にセカンダリ ファイアウォールがプライマリ装置の役割を引き受けることができます。

• 未使用のポートが別のポートのセカンダリとして割り当てられるポート冗長化では、別のファイアウォールまたはノードへのフェイルオーバーを必要とせずにインターフェース レベルでの保護が実現されます。

• アクティブ/アクティブ DPI を有効にすると、各クラスタ ノード内のスループットを向上できます。

このセクションは、次のサブセクションから構成されています。

• 例:アクティブ/アクティブ クラスタリング - 装置 4 台の配備

• 例:アクティブ/アクティブ クラスタリング - 装置 2 台の配備

• アクティブ/アクティブ クラスタリングに関する機能サポート情報

例:アクティブ/アクティブ クラスタリング - 装置 4 台の配備

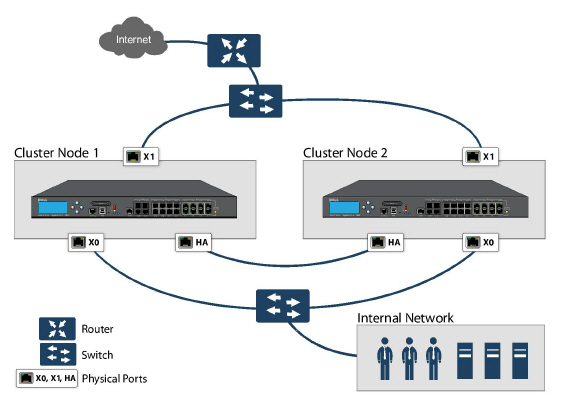

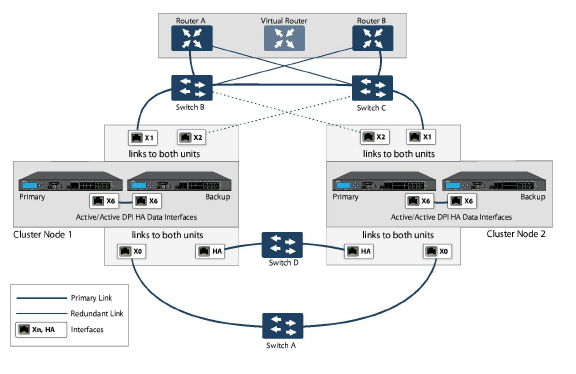

以下の図に 4 台の装置によるクラスタを示します。各クラスタ ノードには 1 つの HA ペアが含まれています。4 台の装置すべての指定された HA ポートは同じ レイヤ 2 スイッチに接続されています。これらのポートは、SVRRP 経由で送信されるクラスタ ノードの管理と監視に関する状況メッセージや、設定の同期に使用されます。また、各 HA ペア内の 2 台の装置は、別のインターフェース (図中の "Xn" インターフェース) を使用して相互に接続されています。これは、アクティブ/アクティブ DPI で必要となるアクティブ/アクティブ DPI インターフェースです。アクティブ/アクティブ DPI が有効になっている場合、特定のパケットは DPI 処理のために HA ペアのスタンバイ装置にオフロードされます。

図 61:1 装置 4 台によるアクティブ/アクティブ クラスタ

冗長ポートと冗長スイッチの物理的接続の詳細については、『Active/Active Clustering Full Mesh Deployment Technote』を参照してください。

例:アクティブ/アクティブ クラスタリング - 装置 2 台の配備

以下の図に 2 台の装置によるクラスタを示します。装置 2 台のクラスタでは、HA ペアは使用されません。代わりに、各クラスタ ノードには 1 台の装置のみが含まれます。2 台の装置の指定された HA ポートは、クロスオーバー ケーブルを使用して相互に直接接続されます。SonicWALL Virtual Router Redundancy Protocol (SVRRP) では、この HA ポート接続を使用して、クラスタ ノードの管理と監視に関する状況メッセージを送信します。SVRRP 管理メッセージはマスター ノードから送信され、監視情報はクラスタ内のすべての装置から送信されます。HA ポート接続は、クラスタ ノード間での設定の同期にも使用されます。

図 61:2 装置 2 台によるアクティブ/アクティブ クラスタ

アクティブ/アクティブ クラスタリングのメリットは次のとおりです。

• クラスタ内のすべてのファイアウォールを利用して、最大のスループットを引き出せる

• アクティブ/アクティブ DPI と併用すると、プロセッサ使用率の高い、IPS、GAV、アンチスパイウェア、およびアプリケーション ルールの各サービスの同時処理を各 HA のスタンバイ ファイアウォールで実行しつつ、その他の処理をアクティブ ファイアウォールで実行できる

• 特定のトラフィック フローをクラスタ内の各ノードに割り当てることで、負荷分散がサポートされる

• クラスタ内のすべてのノードで他のノードに対する冗長性を実現し、他のノードがダウンした場合に必要に応じてトラフィックを処理できる

• インターフェースの冗長化により、フェイルオーバーを必要とせずにトラフィック フローに対するセカンダリ要素を実現できる

• フル メッシュと非フル メッシュの両方の配備をサポートできる

アクティブ/アクティブ クラスタリングを説明するために、いくつかの重要な概念を導入します。これらの新しい概念の説明と、既存の機能に対する変更内容については、以下のセクションを参照してください。

• クラスタについて

• アクティブ/アクティブ クラスタリングによる DPI について

アクティブ/アクティブ クラスタは、クラスタ ノードの集まりによって形成されます。クラスタ ノードは、ステートフル HA ペア、ステートレス HA ペア、または単一のスタンドアロン装置によって構成できます。動的な状態の同期は、ステートフル HA ペアのクラスタ ノードでのみ利用できます。従来の SonicWALL 高可用性プロトコルまたはステートフル HA プロトコルは、クラスタ ノード内の通信、つまり HA ペアである装置間の通信で使用されます。

クラスタ ノードがステートフル HA ペアである場合、パフォーマンス向上のためにアクティブ/アクティブ DPI をクラスタ ノード内で有効にできます。

クラスタ内のすべての機器は、同じ製品モデルで、同じファームウェア バージョンを実行している必要があります。

クラスタ内では、すべての装置が相互に接続され、通信を行います。クラスタ ノード間の通信では、SonicWALL Virtual Router Redundancy Protocol (SVRRP) という新しいプロトコルが使用されます。クラスタ ノードの管理と監視に関する状況メッセージは、SVRRP を使用して送信されます。

すべてのクラスタ ノードは同じ設定を共有し、その設定はマスター ノードによって同期されます。マスター ノードは、クラスタ内の他のノードに対するファームウェアの同期も担当します。HA ポート接続は、設定およびファームウェアの更新の同期に使用されます。

動的な状態は、クラスタ ノード間では同期されず、クラスタ ノード内でのみ同期されます。クラスタ ノードに HA ペアが含まれる場合、そのクラスタ ノード内でステートフル HA を有効にでき、必要に応じて動的な状態の同期とステートフル フェイルオーバーの利点が得られます。クラスタ ノード全体に障害が発生した場合、フェイルオーバーはステートレスになります。これは、既存のネットワーク接続の再構築が必要になることを意味します。例えば、Telnet および FTP セッションを再確立し、VPN トンネルを再ネゴシエートする必要があります。

フェイルオーバーの仕組みについては、フェイルオーバーについてを参照してください。

現在、1 つのクラスタ内のクラスタ ノードは最大 4 つに制限されています。各クラスタ ノードが HA ペアである場合、各クラスタには 8 つのファイアウォールが含まれることになります。

図 61:3 2 ノードのアクティブ/アクティブ クラスタ

クラスタ内で許可される動作

許可される管理動作の種類は、クラスタ内のファイアウォールの状態によって異なります。マスター ノードのアクティブ ファイアウォール上で適切な権限を持つ管理者ユーザは、すべての設定動作など、あらゆる動作を実行できます。非マスター ノードのアクティブ ファイアウォールでは一部の動作が許可されており、スタンバイ状態のファイアウォールでは許可されている動作がさらに少なくなります。クラスタ内の非マスター ノードのアクティブ ファイアウォールやスタンバイ ファイアウォールで許可されている動作の一覧については、表 11 を参照してください。

|

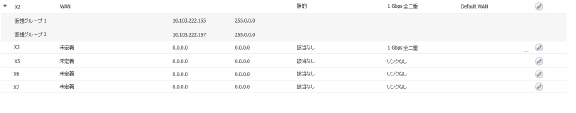

アクティブ/アクティブ クラスタリングでは、仮想グループの概念もサポートしています。同時に最大 4 つの仮想グループがサポートされます。

仮想グループは、クラスタの設定で設定されたすべてのインターフェースに対する仮想 IP アドレスの集まりです (未使用/未割り当てのインターフェースに仮想 IP アドレスはありません)。アクティブ/アクティブ クラスタリングが初めて有効になったときに、そのファイアウォールのインターフェースに対して設定された IP アドレスは、仮想グループ 1 の仮想 IP アドレスに変換されます。そのため、仮想グループ 1 には、X0、X1、およびゾーンに対して設定および割り当てが行われているその他のあらゆるインターフェースの仮想 IP アドレスが含まれることになります。

仮想グループは、トラフィック フローの論理グループが障害発生時の状況に応じてあるノードから別のノードへのフェイルオーバーが可能であるという点で、フェイルオーバー コンテキスト内のトラフィック フローの論理的なグループとも見なせます。各仮想グループには、オーナーとして機能するクラスタ ノードが 1 つ、スタンバイとして機能するクラスタ ノードが 1 つ以上存在します。1 つの仮想グループは一度に 1 つのクラスタ ノードによってのみ所有され、そのクラスタ ノードはその仮想グループに関連付けられているすべての仮想 IP アドレスのオーナーになります。仮想グループ 1 のオーナーは、マスター ノードとして指定され、クラスタ内の他のノードに対する設定とファームウェアの同期を担当します。仮想グループのオーナー ノードが障害が発生した場合は、スタンバイ ノードの 1 つがオーナーになります。

アクティブ/アクティブ クラスタリングの設定の一環として、クラスタ内の他のファイアウォールのシリアル番号を SonicOS 管理インターフェースに入力し、スタンバイの順序を示す順位付け番号をそれぞれに割り当てます。アクティブ/アクティブ クラスタリングの設定の適用時には、追加のクラスタ ノード数に応じて、最大 3 つ追加仮想グループを作成できますが、これらの仮想グループについては仮想 IP アドレスが作成されません。こうした仮想 IP アドレスは、「ネットワーク > インターフェース」ページで、設定する必要があります。

仮想グループのオーナーシップ (どのクラスタ ノードを仮想グループのオーナーにするか) を決定する際には、次の 2 つの要因を考慮します。

• クラスタ ノードのランク – このランクは、仮想グループのオーナーシップを引き継ぐ各ノードの優先順位を指定するために、SonicOS 管理インターフェースで設定します。

• クラスタ ノードの仮想グループ リンク重み – これは、起動状態にあって仮想 IP アドレスが設定されている、仮想グループ内のインターフェースの数です。

あるクラスタ内に設定されているクラスタ ノード数が 2 を超えている場合、仮想グループのオーナーシップを取得できる最適なクラスタ ノードがこれらの要因によって決定されます。2 つのクラスタ ノードを持つクラスタでは、一方のノードに障害が発生すると、必然的にもう一方のノードがオーナーシップを取得することになります。

仮想グループのリンクの状態とオーナーシップの状態をクラスタ内のすべてのクラスタ ノードに伝えるために、SVRRP が使用されます。

仮想グループ 1 のオーナーは、マスター ノードに指定されます。設定の変更やファームウェアの更新はマスター ノードでのみ許可され、マスター ノードは SVRRP を使用して、設定とファームウェアの同期をクラスタ内のすべてのノードに対して行います。特定のインターフェースでは、仮想グループ 1 の仮想 IP アドレスを設定しないと、他の仮想グループを設定できません。

負荷分散と複数のゲートウェイのサポート

仮想グループのトラフィックは、オーナー ノードによってのみ処理されます。仮想グループに到着するパケットは、同じ仮想グループのファイアウォールを通過します。通常の設定では、各クラスタ ノードは、仮想グループを持つので、1 つの仮想グループに対応したトラフィックを処理します。

この仮想グループの機能は、冗長化された複数ゲートウェイのモデルをサポートしています。2 つのクラスタ ノードを持つ配備では、X0 による仮想グループ 1 の IP アドレスをあるゲートウェイに、X0 による仮想グループ 2 の IP アドレスを別のゲートウェイにすることができます。トラフィックを各ゲートウェイにどのように割り当てるかは、ネットワーク管理者に委ねられます。例えば、ゲートウェイの割り当てを直接的に接続されたクライアント ネットワーク上の各 PC に配布する気の利いた DHCP サーバを使用することも、ポリシー ベースのルートをダウンストリームのルータで使用することもできます。

アクティブ/アクティブ クラスタリングが有効になると、SonicOS の内部 DHCP サーバはオフになり、有効にできなくなります。DHCP サーバを必要とするネットワークでは、ゲートウェイの割り当てを配布できるように、複数のゲートウェイを認識する外部 DHCP サーバを使用できます。

補足 アクティブ/アクティブ クラスタリングが有効になると、SonicOS の内部 DHCP サーバはオフになります。

関連する設定ページへの影響

アクティブ/アクティブ クラスタリングが初めて有効になったときに、すべての設定済みインターフェースの既存 IP アドレスは、仮想グループ 1 の仮想 IP アドレスに自動的に変換されます。仮想グループ 1 または任意の仮想グループが作成されると、既定のインターフェース オブジェクトが、仮想 IP アドレスに対して適切な名前 ("仮想グループ 1"、"仮想グループ 2" など) で作成されます。同じインターフェースに複数の仮想 IP アドレス (設定される仮想グループごとに 1 つ) を持たせることができます。こうした仮想 IP アドレスは、「ネットワーク > インターフェース」ページで、確認できます。

補足 アクティブ/アクティブ クラスタ内のすべてのクラスタ ノードは、同じ設定を共有します。

仮想 MAC アドレスは、インターフェース上の各仮想 IP アドレスと関連付けられ、Sonic OS によって自動的に生成されます。仮想 MAC アドレスは 00-17-c5-6a-XX-YY という形式で作成されます。ここで、XX はインターフェース番号 (ポート X3 の場合は "03")、YY は内部グループ番号 (仮想グループ 1 の場合は "00"、仮想グループ 2 の場合は "01") です。

補足 アクティブ/アクティブの仮想 MAC アドレスは、高可用性機能の仮想 MAC アドレスとは異なります。高可用性の仮想 MAC アドレス機能は、アクティブ/アクティブ クラスタリングが有効な場合にはサポートされません。

影響を受ける、各仮想グループのインターフェース オブジェクトに対し、NAT ポリシーが自動的に作成されます。こうした NAT ポリシーは、特定のインターフェースに対する既存の NAT ポリシーを、対応する仮想インターフェースにまで拡大します。これらの NAT ポリシーは、「ネットワーク > NAT ポリシー」ページで確認できます。追加の NAT ポリシーは、必要に応じて設定したり、それが適切な場合にはある仮想グループに特有のものにしたりできます。

アクティブ/アクティブ クラスタリングが有効になった後は、VPN ポリシー追加時の設定で仮想グループ番号を選択する必要があります。

アクティブ/アクティブ クラスタ内のクラスタ ノード間の通信では、SonicWALL Virtual Router Redundancy Protocol (SVRRP) という新しいプロトコルが使用されます。クラスタ ノードの管理と監視に関する状況メッセージは、SVRRP を使用してアクティブ/アクティブ クラスタ リンクを介して送信されます。

SVRRP は、設定の変更、ファームウェアの更新、およびシグネチャの更新をマスター ノードからクラスタ内のすべてのノードに対して同期するためにも使用されます。各クラスタ ノードでは、アクティブな装置のみが SVRRP メッセージを処理します。

アクティブ/アクティブ クラスタ リンクに障害が発生した場合には、SVRRP ハートビート メッセージが X0 インターフェースで送信されます。ただし、アクティブ/アクティブ クラスタ リンクがダウンしている間は、設定の同期が行われません。ファームウェアまたはシグネチャの更新、ポリシーの変更、およびその他の設定変更は、アクティブ/アクティブ クラスタ リンクが修復されるまで、他のクラスタ ノードに対して同期できません。

アクティブ/アクティブ クラスタリングが有効な場合に発生しうるフェイルオーバーには次の 2 種類があります。

• 高可用性フェイルオーバー – HA ペア内で、セカンダリ装置がプライマリ装置の処理を引き継ぎます。HA ペアでステートフル HA が有効になっている場合、フェイルオーバーはネットワーク接続の中断なしに行われます。

• アクティブ/アクティブ フェイルオーバー – 仮想グループのオーナー ノード内にあるすべての装置で障害が発生した場合は、仮想グループのスタンバイ ノードが仮想グループのオーナーシップを引き継ぎます。アクティブ/アクティブ フェイルオーバーは、仮想グループのオーナーシップをあるクラスタ ノードから別のクラスタ ノードに渡します。仮想グループのオーナーになるクラスタ ノードは、その仮想グループと関連付けられているすべての仮想 IP アドレスのオーナーにもなり、対応する仮想 MAC アドレスの使用を開始します。

アクティブ/アクティブ フェイルオーバーはステートレスです。つまり、ネットワーク接続はリセットされ、VPN トンネルの再ネゴシエートが必要になります。レイヤ 2 ブロードキャストによってトポロジの変更がネットワーク機器に通知され、仮想グループの新しいオーナーとなったクラスタ ノードが新たに所有した仮想 IP アドレスに対する仮想 MAC アドレスによって ARP 要求を生成します。これにより、フェイルオーバーの処理は大幅に簡素化されます。接続されているスイッチのみが学習テーブルを更新すれば済むからです。その他すべてのネットワーク機器は、引き続き同じ仮想 MAC アドレスを使用します。仮想 IP アドレスと仮想 MAC アドレスのマッピングは保持されているので、ARP テーブルを更新する必要はありません。

高可用性 (HA) フェイルオーバーとアクティブ/アクティブ フェイルオーバーのどちらも可能な場合には、次の理由により、HA フェイルオーバーがアクティブ/アクティブ フェイルオーバーよりも優先されます。

• HA フェイルオーバーはステートフルにできるのに対し、アクティブ/アクティブ フェイルオーバーはステートレスである。

• HA ペアのスタンバイ ファイアウォールは、負荷が軽く、必要な処理の引き継ぎに使用できるリソースがあるのに対し、アクティブ/アクティブ DPI が有効な場合はスタンバイ ファイアウォールが既に DPI トラフィックを処理している可能性がある。代替のクラスタ ノードは、既に相当な量のトラフィックを処理している場合があり、フェイルオーバー後に過負荷状態になる可能性がある。

アクティブ/アクティブ フェイルオーバーは、必ずアクティブ/アクティブの先制モードで行われます。先制モードでは、2 つのクラスタ ノード間でのフェイルオーバー後に、仮想グループの元のオーナー ノードが稼働状態に復元されたことが確認されると、そのノードがスタンバイ ノードからアクティブの役割を取り戻すことになります。すべての仮想 IP インターフェースが起動していて 2 つのクラスタ ノード間でリンクの重みが同じ場合、元のオーナーは、順位が高いため、仮想グループでの優先度が高くなります。

アクティブ/アクティブ クラスタリングによる DPI について

アクティブ/アクティブ DPI は、アクティブ/アクティブ クラスタリングと併用できます。アクティブ/アクティブ DPI が有効になっている場合、DPI 処理には HA ペアのスタンバイ ファイアウォールが利用されます。

アクティブ/アクティブ クラスタのパフォーマンスを向上するために、アクティブ/アクティブ DPI を有効にすることをお勧めします。アクティブ/アクティブ DPI は、HA ペアのスタンバイ ファイアウォールを活用して精密パケット検査 (DPI) を処理するからです。

アクティブ/アクティブ クラスタリングが有効になっている場合、各クラスタ ノードの HA ペアでは HA 監視の設定がサポートされます。HA 監視機能は、以前のバージョンと首尾一貫しています。HA 監視は、物理/リンク監視と論理/プローブ監視の両方で設定できます。マスター ノードにログインした後、「高可用性 > 監視」ページで、監視設定をノードごとに追加する必要があります。

補足 「高可用性 > 監視」ページの設定は、クラスタ全体ではなく、ログインしている HA ペアのみに適用されます。

物理インターフェース監視により、監視対象インターフェースのリンク検出が有効になります。このリンクの検出は、リンクの動作状態を判断するために物理層で行われます。

物理インターフェース監視が有効になっている場合は、論理監視の有効/無効に関係なく、HA フェイルオーバーがアクティブ/アクティブ フェイルオーバーよりも優先されます。アクティブ装置でリンクに障害が発生するかポートが切断されると、その HA ペアのスタンバイ装置がアクティブになります。

補足 仮想 IP アドレスが設定されているインターフェースの場合、アクティブ/アクティブの物理監視は暗黙的であり、これを使用して仮想グループ リンク重みが計算されます。これらのインターフェースでは、物理監視を無効にできません。この点が HA 監視との違いです。

論理監視とは、SonicOS を設定して接続先ネットワークの 1 つ以上に存在する信頼性の高い機器を監視することです。HA ペアのアクティブな装置がこの機器との定期的な通信に失敗すると、スタンバイ装置へのフェイルオーバーが実行されます。HA ペアのどちらの装置もこの機器に接続できない場合は、この機器に問題があると見なされ、フェイルオーバーは行われません。

物理監視と論理監視のどちらも無効になっている場合は、リンクの障害発生時またはポートの切断時にアクティブ/アクティブ フェイルオーバーが行われます。

「高可用性 > 監視」ページで設定されるプライマリおよびセカンダリ IP アドレスは、LAN または WAN インターフェース上で設定でき、以下に示す複数の目的に使用されます。

• 装置の状態がアクティブかスタンバイかにかかわらず、各装置の固有の管理アドレスとして使用 (すべての物理インターフェース上でサポートされている)

• スタンバイ状態の装置と SonicWALL ライセンス サーバの間のライセンスの同期用

• 論理監視中に送出されるプローブ Ping の送信元 IP アドレス

HA ペアの両方の装置に管理 IP アドレスを設定すると、管理のために各装置に個別にログインできます。監視 IP アドレスのいずれかに送信された管理目的ではないトラフィックは無視されます。プライマリ ファイアウォールおよびセカンダリ ファイアウォールの一意の LAN IP アドレスは、アクティブ ゲートウェイとしては機能できません。内部 LAN に接続されたすべてのシステムは、ゲートウェイとして仮想 LAN IP アドレスを使用する必要があります。

補足 HA 監視/管理 IP アドレスを WAN インターフェースのみに設定する場合、仮想 IP アドレスが設定されているすべての WAN インターフェースに設定する必要があります。

セカンダリ装置の管理 IP アドレスを使用すると、SonicWALL ライセンス サーバとライセンスを同期できます。このサーバは、HA ペア単位ではなく装置単位でライセンスを管理します。HA の関連付けを作成する前にスタンバイ装置が MySonicWALL で登録されていた場合でも、管理 IP アドレスからセカンダリ装置にアクセスしているときは、SonicWALL サーバに接続する場合に「システム > ライセンス」ページ上のリンクを使用する必要があります。これにより、スタンバイ装置と SonicWALL ライセンス サーバとの間のライセンス (アクティブ/アクティブ クラスタリング、ステートフル HA などのライセンス) の同期が可能になります。

論理監視の使用時には、指定された論理精査 IP アドレスを送信先とした Ping が、HA ペアのプライマリおよびセカンダリの SonicWALL から実行されます。「プライマリ IP アドレス」または「セカンダリ IP アドレス」のフィールドに設定された IP アドレスは、Ping の送信元 IP アドレスとして使用されます。両方が送信先への Ping に成功した場合、フェイルオーバーは発生しません。両方が送信先への Ping に失敗した場合は、SonicWALL ではなく送信先に問題があると見なし、フェイルオーバーは発生しません。しかし、一方の SonicWALL が送信先への Ping に成功し、もう一方が失敗した場合は、Ping に成功したほうの SonicWALL へのフェイルオーバーが行われます。

「高可用性 > 監視」ページでの設定タスクは、プライマリ装置で実行された後、セカンダリ装置に対して自動的に同期されます。

アクティブ/アクティブ クラスタリングに関する機能サポート情報

以下のセクションでは、アクティブ/アクティブ クラスタリングに関する機能サポート情報を示します。

• 下位互換性

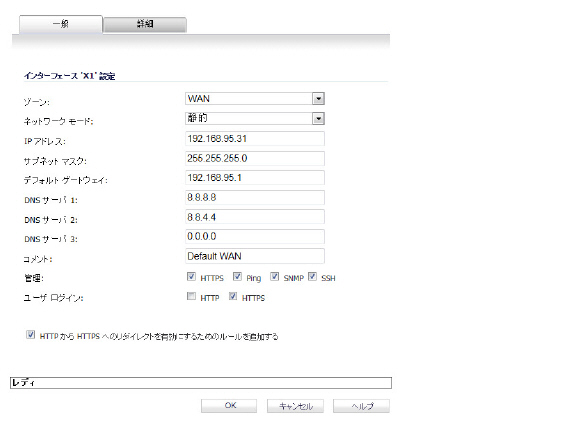

アクティブ/アクティブ クラスタリングが有効になっている場合、WAN では静的 IP アドレスしか使用できません。

以下の機能は、アクティブ/アクティブ クラスタリングが有効な場合にはサポートされません。

• DHCPサーバ

• L3 トランスペアレント モード

• L2 ブリッジ / L2 トランスペアレント モード

• 動的 DNS

• ワイヤ モード

以下の機能は、仮想グループ 1 でのみサポートされます。

• SonicWALL GVC

• SonicOS の SSL VPN

• IP ヘルパー

アクティブ/アクティブ クラスタリング機能には、下位互換性がありません。アクティブ/アクティブ クラスタリングをサポートしていない以前のリリースから SonicOS をアップグレードする際には、以前のバージョンの SonicOS が動作している HA ペアから設定をエクスポートする前に、高可用性を無効にすることを強くお勧めします。そうすれば、アップグレード後の競合が発生する可能性なしに設定をインポートできます。

SonicWALL SonicPoints をアクティブ/アクティブ クラスタリングと併用する場合には、次の 2 つの点を考慮します。

• SonicPoints は、ファームウェアのダウンロードや運用のその他の面に関してマスター ノードとの通信しか行いません。

• SonicPoints は個別の DHCP サーバにアクセスする必要があります。SonicPoints は、無線クライアントに IP アドレスを提供するために DHCP サーバを必要としますが、組み込みの SonicOS DHCP サーバは、アクティブ/アクティブ クラスタリングが有効になると自動的に無効になります。

アクティブ/アクティブ クラスタ内で WAN 負荷分散 (WLB) が有効になっている場合は、クラスタ内のすべてのノードで同じ WLB インターフェース設定が使用されます。

WAN インターフェースに障害が発生すると、以下の状況に応じて、WLB フェイルオーバー、HA ペア フェイルオーバー、または別のクラスタ ノードへのアクティブ/アクティブ フェイルオーバーのいずれかが行われます。

• WLB プローブの障害によって WAN がダウンした場合 – WLB フェイルオーバー

• 物理監視が有効になっているときに物理 WAN がダウンした場合 – HA ペア フェイルオーバー

• 物理監視が有効になっていないときに物理 WAN がダウンした場合 – アクティブ/アクティブ フェイルオーバー

このセクションでは、ルーティング トポロジとルーティング プロトコルに関するアクティブ/アクティブ クラスタリング設定の現時点での制限事項と特殊な要件について説明します。

レイヤ 2 ブリッジのサポート

レイヤ 2 でブリッジ接続されたインターフェースは、クラスタ設定ではサポートされません。

OSPF のサポート

OSPF はアクティブ/アクティブ クラスタリングと共にサポートされます。OSPF が有効になっている場合、アクティブなクラスタ ノードのそれぞれの OSPF 対応インターフェースで OSPF が実行されます。ルーティングの観点からは、すべてのクラスタ ノードが並列なルータとなり、そのそれぞれがクラスタ ノードのインターフェースの仮想 IP アドレスを持ちます。一般に、あるノードによってアドバタイズされたネットワークはすべて、他のすべてのノードによってアドバタイズされることになります。

各クラスタ ノードの OSPF ルータ ID は、一意でなければならず、次のようにマスター ノードで設定されているルータ ID から派生します。

• ユーザが OSPF 設定でルータ ID に 0 または 0.0.0.0 を入力した場合、各ノードのルータ ID にはノードの X0 仮想 IP アドレスが割り当てられます。

• ユーザがルータ ID に 0 または 0.0.0.0 以外の任意の値を入力した場合、各ノードには、ノードごとに値が 1 ずつ増える連続値を持つルータ ID が割り当てられます。例えば、マスター ノードにルータ ID 10.0.0.1 が設定された 4 ノードのクラスタでは、次のようにルータ ID が割り当てられます。

– ノード 1:10.0.0.1

– ノード 2:10.0.0.2

– ノード 3:10.0.0.3

– ノード 4:10.0.0.4

RIP のサポート

RIP はサポートされており、OSPF と同様、各クラスタ ノードの RIP 対応インターフェースで動作します。ルーティングの観点からは、すべてのクラスタ ノードがクラスタ ノードのインターフェースの仮想 IP アドレスを持つ並列なルータとなります。一般に、あるノードによってアドバタイズされたネットワークはすべて、他のすべてのノードによってアドバタイズされることになります。

BGP のサポート

BGP はクラスタでサポートされ、またクラスタ ノードのインターフェースの仮想 IP アドレスを使用している並列な BGP ルータとなります。OSPF や RIP と同様、マスター ノードで行われた設定の変更は、他のすべてのクラスタ ノードに適用されます。CLI によってのみ設定を適用できる BGP の場合、実行中の設定が write file CLI コマンドによって保存されるときに設定が割り当てられます。

クラスタ設定における非対称ルーティングの問題

精密パケット検査またはステートフルなファイアウォール アクティビティを実行するすべてのネットワーク装置は、パケット フローに関連付けられているすべてのパケットを "確認" する必要があります。これは、フロー内の各パケットが、意図された送信先に到達する限り、異なるパスに沿って技術的に転送される可能性がある (つまり、介在するルータがあらゆるパケットを確認する必要がない) 従来の IP ルーティングとは対照的です。現在のルータは各パケット フローで一貫したネクストホップによるパケット転送を試みますが、これは一方向へのパケット転送にしか当てはまりません。ルータは、送信側ルータへの戻りのトラフィックの誘導を一切試みません。こうした IP ルーティング動作は、ファイアウォール クラスタにとって問題となります。一連のクラスタ ノードはすべて同じネットワークへのパスを提供するからです。クラスタを介してネットワークにパケットを転送するルータは、任意のクラスタ ノードをネクストホップとして選択する可能性があります。その結果、ある方向へのパケットのフローに使用されたノードがその戻りのパスで使用されるノードとは異なる非対称なルーティングとなります。これは、一方または両方のクラスタ ノードでトラフィックが破棄される原因となります。どちらのノードも、フローからのトラフィックのすべてを "確認" していないからです。

非対称なルーティング パスを回避するには、次の 2 つの方法があります。

1. クラスタに接続されているすべてのネットワークとルータをうまく設計して、結果として常にパケット転送がクラスタ内で使用される仮想 IP アドレスに関して対称なパスで行われるようにします。

2. クラスタ内の NAT ルールのフル メッシュ設定を作成して、パケット内の送信元 IP アドレスを送信インターフェースの仮想 IP で置き換える NAT ルールをすべてのインターフェースペアに持たせます。これらのルールは、保護ゾーンのインターフェースと非保護ゾーンのインターフェースとの間に作成される既定のルールと同じである必要があります。こうしたフル メッシュ NAT ルールを設定すると、クラスタを通過するフローの順方向のパスと逆方向のパスは、必ず同じクラスタ ノード (またはクラスタ ノードのプライマリ仮想 IP アドレスの現在のオーナー) を通るようになります。

補足 このセクションで説明する要件に加え、アクティブ/スタンバイおよびアクティブ/アクティブ DPI 機能の前提条件 で説明している前提条件を満たしていることを確認してください。

アクティブ/アクティブ クラスタリングでは、以下の追加の物理接続が必要です。

• アクティブ/アクティブ クラスタ リンク - 各アクティブ/アクティブ クラスタ リンクの要件は、1GB インターフェースです。

アクティブ/アクティブ クラスタリング設定には、仮想グループ ID と冗長ポートの設定を含めることができます。これらのタスクの両方に関する手順については、このセクションの「高可用性 > 設定」セクションを参照してください。

アクティブ/アクティブ クラスタリングでの HA ポートの接続

アクティブ/アクティブ クラスタリングの場合、アクティブ/アクティブ クラスタ内のすべての装置の指定された HA ポートを同じレイヤ 2 ネットワークに物理的に接続する必要があります。

SonicWALL では、すべての指定された HA ポートを同じレイヤ 2 スイッチに接続することをお勧めします。専用のスイッチを使用することも、単純に内部ネットワークにある既存のスイッチ上の一部のポートを使用することもできます。これらのスイッチ ポートはすべて、それらの間でトラフィックを自由に流すためにレイヤ 2 トラフィックを許可するように設定する必要があります。

2 つのクラスタ ノードがそれぞれ 1 台の装置しか持たない、2 台の装置によるアクティブ/アクティブ クラスタ配備の場合は、互いの HA ポートどうしをクロスオーバー ケーブルを使用して接続できます。この場合、スイッチは必要ありません。

SonicWALL Virtual Router Redundancy Protocol (SVRRP) では、この HA ポート接続を使用して、クラスタ ノードの管理と監視に関する状況メッセージを送信します。SVRRP 管理メッセージはマスター ノードから送信され、監視情報はクラスタ内のすべての装置から送信されます。

HA ポート接続は、マスター ノードから配備内の他のクラスタ ノードへの設定の同期にも使用されます。こうした設定には、ファームウェアまたはシグネチャのアップグレード、VPN および NAT に関するポリシー、およびその他の設定も含まれます。

冗長ポート インターフェースの接続

未使用の物理インターフェースは、"プライマリ インターフェース" と呼ばれる設定された物理インターフェースへの冗長ポートとして割り当てることができます。各クラスタ ノードでは、プライマリ ポートと冗長ポートの各ペアを同じスイッチ、できればネットワーク内の冗長スイッチに物理的に接続する必要があります。

補足 すべてのクラスタ ノードは同じ設定を共有するので、各ノードは同じ冗長ポートが設定され、同じスイッチに接続されている必要があります。

アクティブ/アクティブ クラスタリングを使用するには、MySonicWALL でクラスタ内のすべての SonicWALL 装置を登録する必要があります。各 HA ペア内の 2 台の装置は、MySonicWALL で HA プライマリおよび HA セカンダリとして関連付けられている必要もあります。つまり、クラスタ ノード 1 の HA ペアの 2 台の装置を関連付けたら、次はクラスタ ノード 2 の HA ペアの装置を関連付け、さらに、残りすべてのクラスタ ノードについても同様の関連付けを行います。

以下の表に、アクティブ/アクティブ クラスタリングおよび他の高可用性機能に必要なライセンスを示します。

|

このセクションは、次のサブセクションから構成されています。

• アクティブ/アクティブ クラスタリング高可用性機能の設定

• アクティブ/アクティブ クラスタリング高可用性監視の設定

• アクティブ/アクティブ DPI クラスタリング高可用性機能の設定

• アクティブ/アクティブ クラスタリングでの VPN と NAT の設定

アクティブ/アクティブ クラスタリング高可用性では、フェイルオーバーと負荷分散のために最大 4 つの HA クラスタ ノードを設定できます。各ノードには、1 台の装置または HA ペアのいずれかを含めることができます。

アクティブ/アクティブ クラスタリング高可用性機能を設定するには、以下の手順に従います。

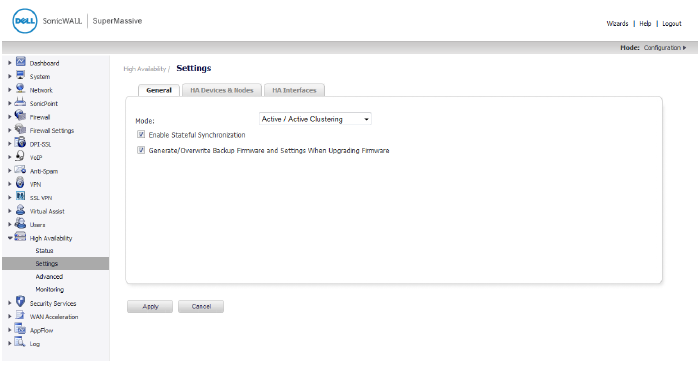

1. マスター クラスタ ノードのプライマリ装置にログインし、「高可用性 > 設定」ページに移動します。「一般」タブが表示されます。

2. 「モード」プルダウン メニューで「アクティブ/アクティブ クラスタリング」を選択します。

3. 「ステートフル同期を有効にする」オプションを選択します。

4. 新しいファームウェアを装置にアップロードしたときにセカンダリのファームウェアと設定を自動的に作成するには、「ファームウェアの更新時にセカンダリのファームウェアと設定を生成/上書きする」オプションを選択します。マスター ノードによって新しいファームウェアがクラスタ内の他の装置に同期される際に、これらの装置がセカンダリ装置になります。

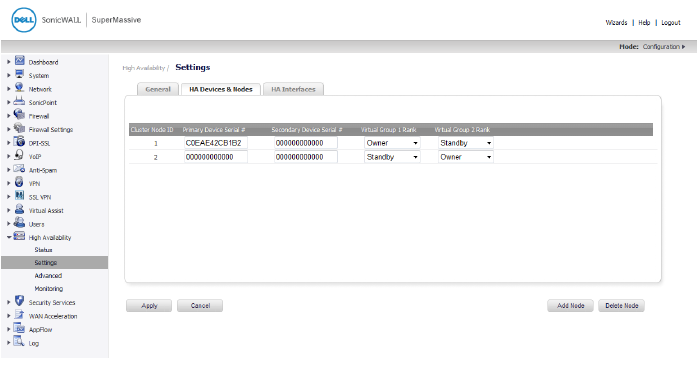

5. アクティブ/アクティブ クラスタの情報を設定するには、「HA Devices & Nodes (高可用性装置とノード)」タブを選択します。

6. 各クラスタ ノード内の装置のシリアル番号をテーブルに入力します。

7. 各仮想グループでクラスタ ノード 1 が保持する階級を、シリアル番号の右側にある「仮想グループ X 階級」フィールドに入力します。既定では、クラスタ ノード 1 がグループ 1 のオーナーとなり、また通常はグループ 2 のスタンバイとして位置づけられます。クラスタから装置を除外するには、「仮想グループ X 階級」で「なし」を選択します。

8. 2 行目には、各仮想グループでクラスタ ノード 2 が保持する階級を、シリアル番号の右側にある「仮想グループ X 階級」フィールドに入力します。

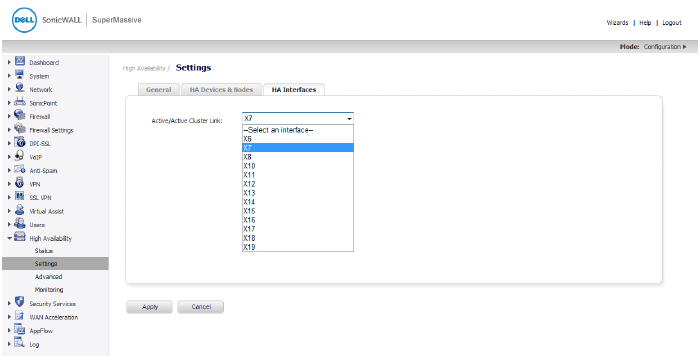

9. 「HA インターフェース」タブを選択します。「アクティブ/アクティブ クラスタ リンク」に使用するインターフェースを選択します。このインターフェースは、アクティブ/アクティブ処理中に 2 台の装置間でデータを転送するために使用されます。未定義かつ利用可能なインターフェースのみがリストに表示されます。

10. すべての高可用性設定が終了したら、「適用」を選択します。すべての設定がスタンバイ装置に同期され、スタンバイ装置が再起動します。

11. 「高可用性 > 監視」ページに移動して、アクティブ/アクティブ クラスタリング高可用性監視の設定 の手順に従います。

12. 「高可用性 > 詳細設定」ページに移動して、高可用性 > 詳細設定 の手順に従います。

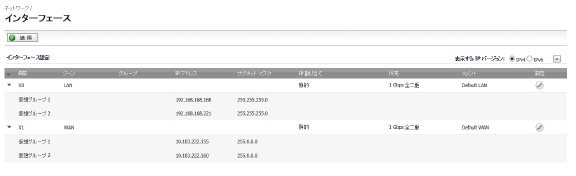

13. 「ネットワーク > インターフェース」ページに移動して、必要なアクティブ/アクティブ インターフェースが設定できたことを確認します。

14. 「高可用性 > 状況」ページに移動して、アクティブ/アクティブ クラスタリングの設定を確認します。

「高可用性 > 監視」ページでの設定タスクは、プライマリ装置で実行された後、セカンダリ装置に対して自動的に同期されます。これらの設定は、ページの上部で選択されているクラスタ ノード内の HA ペアのみに影響します。

固有の LAN 管理 IP アドレスを設定し、物理/論理インターフェース監視を設定するには、以下の手順に従います。

1. マスター ノードの SonicOS 管理インターフェースに管理者としてログインします。

2. 左側のナビゲーション ペインで、「高可用性 > 監視」ページに移動します。

3. ページの右上にあるドロップダウン リストで、設定するノードを選択します。

4. X0 など、LAN 上のインターフェースの「設定」アイコンを選択します。

5. プライマリ装置およびセカンダリ装置で指定の HA インターフェース間のリンク検出を有効にするには、「物理リンク監視を有効にする」チェックボックスの選択を保持します。

6. 「プライマリ IP アドレス」フィールドにプライマリ装置の一意の LAN 管理 IP アドレスを入力します。

7. 「セカンダリ IP アドレス」フィールドにセカンダリ装置の一意の LAN 管理 IP アドレスを入力します。

8. 「プライマリ/セカンダリ IP アドレスでの管理を許可する」チェックボックスをオンにします。あるインターフェースに対してこのオプションを有効にすると、「高可用性 > 監視」ページの監視設定テーブルにある、そのインターフェースの「管理」列に、緑色のアイコンが表示されます。このオプションが有効な場合、1 つのインターフェースに対してのみ管理が許可されます。

9. 「論理精査 IP アドレス」フィールドに、接続を監視する LAN ネットワーク上のダウンストリーム機器の IP アドレスを入力します。通常、これはダウンストリームのルータまたはサーバになります(WAN 側でのプローブ処理が望ましい場合は、アップストリームの機器を使用してください)。プライマリおよびセカンダリ装置から、この監視対象 IP アドレスに対して定期的に Ping が実行されます。両方が送信先への Ping に成功した場合は、フェイルオーバーは発生しません。両方が送信先への Ping に失敗した場合は、ファイアウォールではなく送信先に問題があると見なされ、フェイルオーバーは発生しません。しかし、一方の装置が送信先への Ping に成功し、もう一方の装置が失敗した場合は、送信先への Ping に成功した装置へのフェイルオーバーが実行されます。

論理監視が正しく機能できるように、「プライマリ IP アドレス」および「セカンダリ IP アドレス」のフィールドに、X0 などの LAN インターフェース (WAN でのプローブ処理の場合は X1 などの WAN インターフェース) 上の個別の IP アドレスを設定する必要があります。

10. 「OK」を選択します。

11. 他のインターフェースにも監視を設定するには、この手順を繰り返します。

12. 選択されているクラスタ ノードに対するすべての高可用性監視設定が終了したら、「適用」を選択します。さらに、別のクラスタ ノードを選択し、設定の手順を繰り返してから、「適用」を選択します。

設定の確認方法の詳細については、アクティブ/アクティブ クラスタリング設定の確認を参照してください。

アクティブ/アクティブ DPI クラスタリング高可用性機能の設定

アクティブ/アクティブ DPI クラスタリング高可用性では、フェイルオーバーと負荷分散のために最大 4 つの HA クラスタ ノードを設定できます。負荷分散では、各ノードによってネットワーク トラフィックに対する精密パケット検査 (DPI) セキュリティ サービスのアプリケーションの負荷が分散されます。

クラスタ リンクと制御リンクについては、クラスタ ノード 1 の各装置は、ピア ノード (クラスタ ノード 2) の各装置に接続します。ベスト プラクティスとしては、各ノードの各装置の同じインターフェースのセットを使用してください(例えば、ある装置の X8 をピア装置の X8 に接続し、X9、X10 についても使用する場合は同様にします。ただし、使用するポートに制限はありません)。

図 61:4 アクティブ/アクティブ DPI クラスタリング高可用性機能

アクティブ/アクティブ DPI クラスタリング高可用性機能を設定するには、以下の手順に従います。

1. マスター クラスタ ノードのプライマリ装置にログインし、「高可用性 > 設定」ページに移動します。「一般」タブが表示されます。

「装置の物理的な接続」の説明どおりにアクティブ/アクティブ DPI インターフェースに物理的に接続している場合は、SonicOS 管理インターフェースでアクティブ/アクティブ DPI を設定する準備ができています。

2. 「モード」プルダウン メニューで「アクティブ/アクティブ DPI クラスタリング」を選択します。

3. アクティブ/アクティブ DPI クラスタリング では「ステートフル同期を有効にする」オプションが自動的に有効になります。

4. 新しいファームウェアを装置にアップロードしたときにセカンダリのファームウェアと設定を自動的に作成するには、「ファームウェアの更新時にセカンダリのファームウェアと設定を生成/上書きする」チェックボックスをオンにします。マスター ノードによって新しいファームウェアがクラスタ内の他の装置に同期される際に、これらの装置にセカンダリが作成されます。

5. アクティブ/アクティブ クラスタの情報を設定するには、「高可用性装置」タブを選択します。

6. 設定されているセカンダリ装置がこの装置のクラスタ ノードの一部である場合は、タブの上部にある HA セカンダリのオプションで「内部」を選択します。設定されているセカンダリ装置が別のクラスタ ノードの一部である場合は、「外部」を選択します。

7. 各クラスタ ノード内の装置のシリアル番号をテーブルに入力します。

8. 各仮想グループでクラスタ ノード 1 が保持する階級を、シリアル番号の右側にある「仮想グループ X 階級」フィールドに入力します。既定では、クラスタ ノード 1 がグループ 1 のオーナーとなり、また通常はグループ 2 のスタンバイとして位置づけられます。クラスタから装置を除外するには、「仮想グループ X 階級」で「なし」を選択します。

9. 2 行目には、各仮想グループでクラスタ ノード 2 が保持する階級を、シリアル番号の右側にある「仮想グループ X 階級」フィールドに入力します。

10. 「HA インターフェース」タブを選択します。「HA 制御インターフェース」でインターフェースを選択します。インターフェースが既に設定済みであることが装置によって検出されている場合、このオプションはグレーアウトされています。

11. 「アクティブ/アクティブ DPI インターフェース」でインターフェースを選択します。インターフェースが既に設定済みであることが装置によって検出されている場合、このオプションはグレーアウトされています。

12. 「アクティブ/アクティブ DPI インターフェース」を選択します。このインターフェースを使用して、アクティブ/アクティブ DPI 処理中に 2 台の装置間でデータを転送します。未定義かつ利用可能なインターフェースのみがリストに表示されます。

13. 「アクティブ/アクティブ クラスタ リンク」インターフェースを選択します。

14. すべての高可用性設定が終了したら、「適用」を選択します。すべての設定がスタンバイ装置に同期され、スタンバイ装置が再起動します。

15. 「高可用性 > 監視」ページに移動して、アクティブ/アクティブ クラスタリング高可用性監視の設定 の手順に従います。

16. 「高可用性 > 詳細設定」ページに移動して、高可用性 > 詳細設定 の手順に従います。

17. 「ネットワーク > インターフェース」ページに移動して、必要なアクティブ/アクティブ インターフェースが設定できたことを確認します。

18. 「高可用性 > 状況」ページに移動して、アクティブ/アクティブ クラスタリングの設定を確認します。

アクティブ/アクティブ クラスタリングでの VPN と NAT の設定

アクティブ/アクティブ クラスタリング環境で以下の機能を設定する際には、追加の考慮事項を検討する必要があります。

• アクティブ/アクティブ クラスタリングでの VPN の設定

• アクティブ/アクティブ クラスタリングでの NAT ポリシーの設定

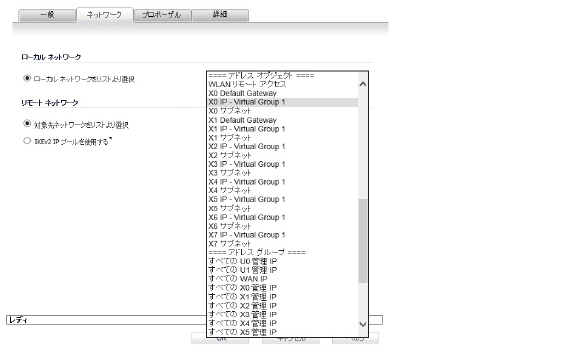

VPN ポリシー設定では、アクティブ/アクティブ クラスタリング モードでの実行時に仮想グループとの関連付けを必要とします。VPN ポリシー ウィンドウでは、「ネットワーク 」と「詳細設定」の両方のタブに、この関連付けを作成するために新しい設定オプションがあります。

「ネットワーク」タブでは、仮想グループ アドレス オブジェクトが「ローカル ネットワークをリストより選択」オプションに用意されています。これらの仮想グループ アドレス オブジェクトは、仮想 IP アドレスの追加時に SonicOS によって作成され、仮想 IP の削除時に削除されます。

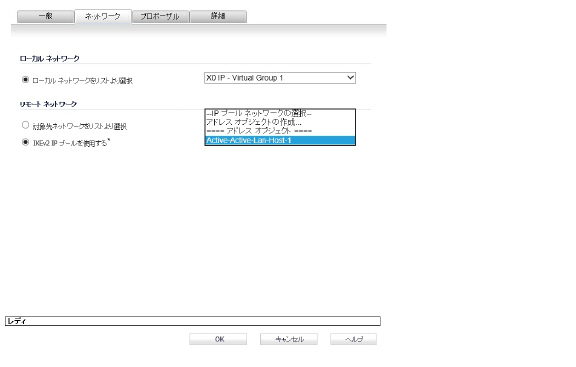

リモート ネットワークの VPN ポリシーを作成する場合も、仮想グループ アドレス オブジェクトを使用できます。例として、下の図に「Active-Active-Lan-Host-1」という個別の名前を持つものを示します。

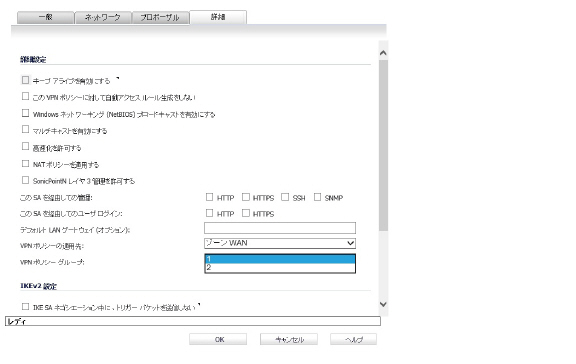

「詳細設定」タブでは、「VPN ポリシー グループ」設定の仮想グループ番号を選択できます。既定では仮想グループ 1 になっています。

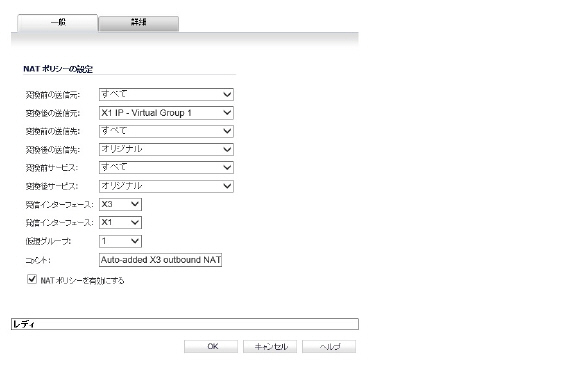

アクティブ/アクティブ クラスタリングでの NAT ポリシーの設定

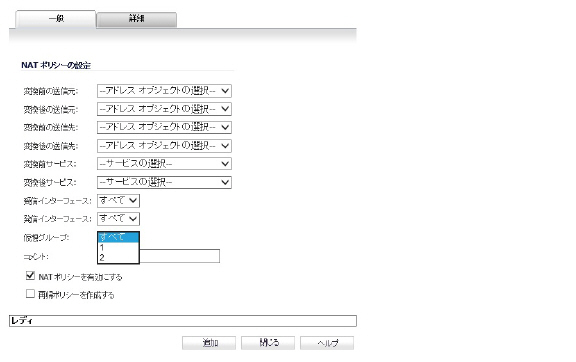

アクティブ/アクティブ クラスタリング モードで動作する場合、NAT ポリシー設定には、仮想グループの設定が含まれます。既定の NAT ポリシーは、仮想 IP アドレスの追加時に SonicOS によって作成され、仮想 IP の削除時に削除されます。個別 NAT ポリシーを作成する際には、仮想グループを指定することも、「すべて」を選択することもできます。次の図に、インターフェース X1 の仮想グループ 2 に対して自動的に作成された NAT ポリシーを示します。

次の図に、個別 NAT ポリシーを作成する際に「NAT ポリシーの追加」ウィンドウに表示される「仮想グループ」オプションの選択肢を示します。

このセクションでは、アクティブ/アクティブ クラスタリングおよびアクティブ/アクティブ DPI の設定が適切かどうかを確認する方法をいくつか説明します。以下を参照してください。

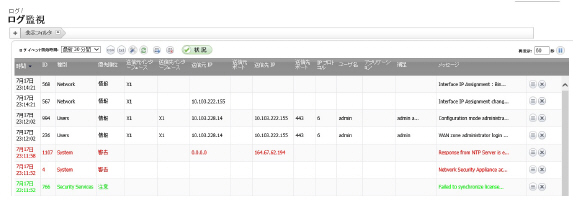

• ログ

ステートフル HA ペアでアクティブ/アクティブ DPI 機能を有効にすると、HA ペアの装置上の CPU 使用率の変化を監視できます。CPU アクティビティはアクティブ装置で低下し、スタンバイ装置で上昇します。

CPU 使用率はマルチコア監視で確認できます。マスター ノードのアクティブ ファイアウォールで、「システム > 診断」ページに移動してマルチコア監視を選択すると、アクティブ/アクティブ クラスタ内のすべての装置の動作が表示されます。

クラスタ内のアクティブ装置でマルチコア監視を閲覧すると、クラスタ内のすべてのファイアウォールが表示されます。ただし、クラスタ内のスタンバイ装置の個別の IP アドレスにログインしている場合は、マルチコア監視ページにその特定の HA ペア内の 2 つのファイアウォールのコア使用率のみが表示されます。

補足 クラスタ内のすべてのファイアウォールのコア使用率を確認する場合、SonicWALL では、マスター ノードのアクティブ装置でマルチコア監視ページを閲覧することをお勧めします。

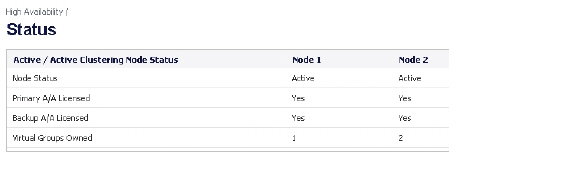

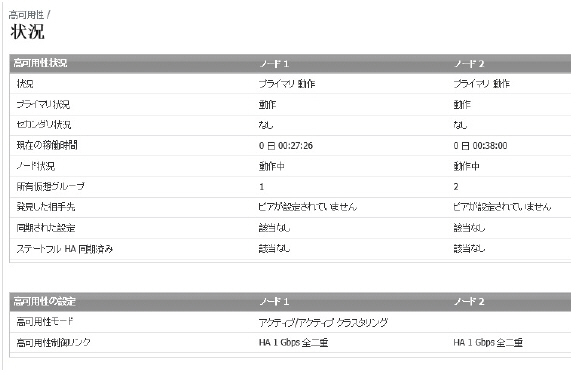

「高可用性 > 状況」ページには、アクティブ/アクティブ クラスタ全体と配備内の各クラスタ ノードの状況が表示されます。

ページの上部に表示されるアクティブ/アクティブ クラスタリング ノードの状況には、以下の設定の値が示されています。

• ノード状況 – クラスタ内にある各ノードについてアクティブかスタンバイかが表示されます。

• プライマリ アクティブ/アクティブ購読済 – クラスタ内の各ノードについて「有」または「無」が表示されます。

• セカンダリ アクティブ/アクティブ購読済 – クラスタ内の各ノードについて「有」または「無」が表示されます。

• 所有仮想グループ – クラスタ内の各ノードが所有する仮想グループ番号が表示されます。これらの値により、フェイルオーバー後のオーナーの状況を確認できます。

「アクティブ/アクティブ クラスタリング ノード状況」テーブルを以下に示します。

このページの下方のセクションには、「高可用性状況」テーブルにクラスタ内の各ノードの HA に関する設定と状況が示されています。

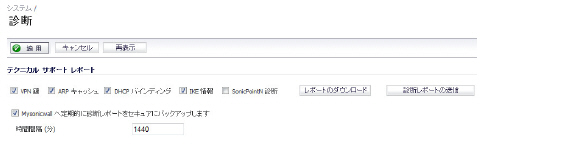

「システム > 診断」ページでテクニカル サポート レポートを生成することによって、ステートフル HAペアにアクティブ/アクティブ DPI 機能が正しく設定されているかどうか判断できます。以下の設定パラメータが、テクニカル サポート レポートに正しい値で表示されるはずです。

• アクティブ/アクティブ DPI を有効にする

• アクティブ/アクティブ DPI インターフェース設定

この場合、TSR を生成するには、以下の手順を実行します。

1. 共有 IP アドレスを使用して、ステートフル HA ペアにログインします。

2. 「システム > 診断」ページに移動します。

3. テクニカル サポート レポートの下にある「レポートのダウンロード」を選択します。

ネットワーク トラフィック内に DPI の一致が見つかった場合、応答 (アクション) は、常にアクティブ/アクティブ DPI 機能が動作しているステートフル HA ペアのアクティブ装置から送信されます。これは、すべての処理がアクティブ装置で実行されたことを示すわけではないことに注意してください。

精密パケット検査によって、ウイルスの添付ファイル、アプリケーション ルール ポリシー、および他のマルウェアに一致するネットワーク トラフィックが検出されます。一致が検出されると、SonicOS は、パケットの破棄や TCP 接続のリセットなどのアクションを実行します。

DPI 一致アクションの中には、追加の TCP パケットを既存のストリームに注入するものもあります。例えば、SMTP セッションがウイルスの添付ファイルを搬送している場合、SonicOS はその SMTP クライアントに対して “552” エラー応答コードと、“電子メールの添付ファイルにウイルスが含まれています” というメッセージを送信します。このエラー応答コードに続いて TCP がリセットされ、接続が終了されます。

このような追加 TCP パケットは、スタンバイ ファイアウォール上での DPI 処理の結果として生成されます。生成されたパケットは、アクティブ/アクティブ DPI インターフェースを介してアクティブ ファイアウォールに送信され、アクティブ ファイアウォール上で処理が行われたかのように、アクティブ ファイアウォールから送出されます。これによって、シームレスな動作が保証され、DPI 処理がアクティブ ファイアウォール上で行われたかのように見えます。

アクティブ/アクティブ DPI が有効で、スタンバイ ファイアウォール上で DPI 処理が行われた結果、前述のような DPI 一致アクションが発生した場合、アクションは、一致アクションを検出したスタンバイ装置ではなく、ステートフル HA ペアのアクティブ装置に記録されます。これは、すべての処理がアクティブ装置で実行されたことを示すわけではありません。

高可用性に関連するログ イベントは、「ログ > 表示」ページで確認できます。

SonicOS の IPv6 実装の詳細については、IPv6 を参照してください。

SonicOS の IPv6 実装の詳細については、IPv6 を参照してください。

IPv6 の高可用性 (HA) 監視は、IPv4 での HA 監視の拡張版として実装されています。IPv6 に対する HA 監視を設定した後は、プライマリとバックアップの両方の装置を IPv6 監視アドレスから管理でき、IPv6 監視によって HA ペアのネットワーク状況を検出できます。

「高可用性 .> 監視」ページに「IPv6」と「IPv4」のラジオ ボタンが表示され、2 つの表示を切り替えて双方の IP バージョンを容易に設定できます。

IPv6 HA 監視の設定ページは、IPv4 のものを継承しているので、設定手順はほとんど同じです。IPv6 のラジオ ボタンを選択するだけです。その後の設定の詳細については、高可用性機能の概要 を参照してください。

IPv6 HA 監視の設定時には、次の点を考慮します。

• 「物理リンク監視」と「仮想 MAC」のチェックボックスは、レイヤ 2 のプロパティなので、淡色表示になっています。つまり、これらのプロパティは IPv4 と IPv6 の両方で使用されるので、IPv4 監視のページで設定する必要があります。

• プライマリ/バックアップの IPv6 アドレスはインターフェースの同じサブネット内に存在する必要があり、プライマリ/バックアップ装置のグローバル IP およびリンクローカル IP と同じにすることはできません。

• プライマリ/バックアップの監視 IP が ("::"以外に) 設定されている場合、それらは同じにはできません。

• 「管理」チェックボックスが選択されている場合、プライマリ/バックアップの監視 IP は未指定 ("::") にはできません。

• 監視のチェックボックスが有効になっている場合は、監視 IP を未指定にはできません。

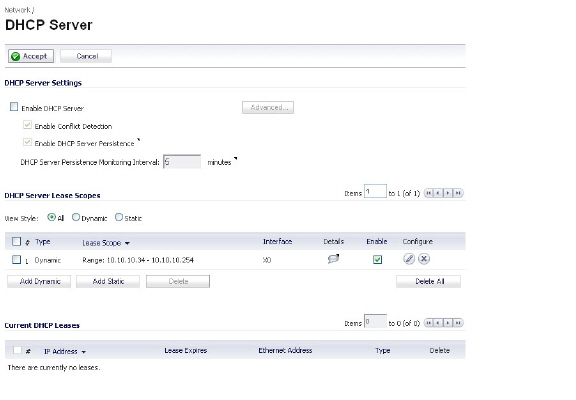

アクティブ/アクティブ クラスタリングが有効になると、SonicOS の内部 DHCP サーバはオフになり、有効にできなくなります。DHCP サーバを必要とするネットワークは、外部の DHCP サーバを使用できます。アクティブ/アクティブ クラスタリング、および削除されたすべての DHCP サーバ リース範囲を有効にする前に、管理インターフェースで SonicOS DHCP サーバを無効にする必要があります。

「ネットワーク > インターフェース」ページでは、仮想グループ内のインターフェースに追加の仮想 IP アドレスを設定したり、インターフェイスの冗長ポートを設定したりできます。

これらのタスクの実行方法については、以下のセクションを参照してください。

• 冗長ポートの設定

SonicOS DHCP サーバを無効にし、すべての DHCP サーバ リース範囲を削除するには、以下の手順に従います。

1. クラスタ ノードのプライマリ装置にログインし、「ネットワーク > DHCP サーバ」ページに移動します。

2. 「DHCP サーバを有効にする」チェックボックスをオフにします。

3. 「DHCP サーバ リース範囲」で、テーブルの見出しの左上隅にあるチェックボックスをオンにして、テーブル内のすべてのリース範囲を選択します。

4. 「すべて削除」ボタンを選択します。

5. 確認のダイアログ ボックスで、「OK」を選択します。

6. 「ネットワーク > DHCP サーバ」ページの上部にある「適用」を選択します。

アクティブ/アクティブ クラスタリングが初めて有効になったときに、そのファイアウォールのインターフェースに対して設定された IP アドレスは、仮想グループ 1 の仮想 IP アドレスに自動的に変換されます。そのため、仮想グループ 1 には、X0、X1、およびゾーンに対して設定および割り当てが行われているその他のあらゆるインターフェースの仮想 IP アドレスが含まれることになります。

アクティブ/アクティブ クラスタリングでは、仮想グループを追加する場合に仮想 IP アドレスの追加設定が必要になります。複数の仮想 IP アドレス (仮想グループごとに 1 つ) を各インターフェースに割り当てることができます。追加の仮想 IP アドレスのそれぞれは、クラスタ内にある他の仮想グループの 1 つに関連付けられます。各インターフェースは、最大 4 つの仮想 IP アドレスを持つことができます。VLAN インターフェースも、最大 4 つの仮想 IP アドレスを持つことができます。

補足 トラフィック フローを処理している仮想グループのインターフェース上に仮想 IP アドレスが設定されていない場合、そのインターフェースではパケットを転送できません。

インターフェースに仮想 IP アドレスを設定するには:

1. クラスタ ノードのプライマリ装置にログインし、「ネットワーク > インターフェース」ページに移動します。

2. 「インターフェース設定」テーブルで、設定するインターフェースの設定アイコンを選択します。

3. インターフェースの編集ウィンドウで、「IP アドレス (仮想グループ X)」フィールドに仮想 IP アドレスを入力します ("X" は仮想グループ番号)。

補足 新しい仮想 IP アドレスは、そのインターフェースの既存の仮想 IP アドレスすべてと同じサブセット内になければなりません。

4. 「OK」を選択します。設定された仮想 IP アドレスは、「インターフェース設定」テーブルに表示されます。

冗長ポートは、アクティブ/アクティブ クラスタリングと併用できます。未使用の物理インターフェースは、"プライマリ インターフェース" と呼ばれる設定された物理インターフェースへの冗長ポートとして割り当てることができます。プライマリ インターフェースの物理リンクに障害が発生した場合は、冗長インターフェースによって一切の中断なしに処理を続行できます。この機能の利点の 1 つは、物理リンクに障害が発生しても機器のフェイルオーバーを行う必要がないことです。

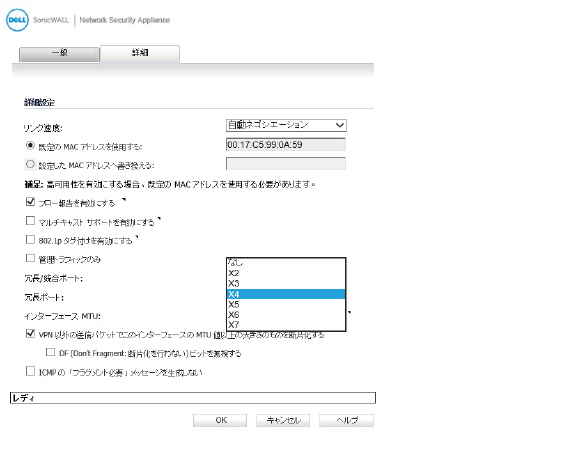

冗長ポートは、「インターフェースの編集」ウィンドウの「詳細設定」タブで設定できます。「冗長ポート」フィールドは、アクティブ/アクティブ クラスタリングが有効な場合にのみ使用できます。

補足 すべてのクラスタ ノードは同じ設定を共有するので、各ノードは同じ冗長ポートが設定され、同じスイッチに接続されている必要があります。

冗長ポートと冗長スイッチの物理的接続については、『Active/Active Clustering Full Mesh Deployment Technote』を参照してください。

インターフェースの冗長ポートを設定するには:

1. クラスタ ノードのプライマリ装置にログインし、「ネットワーク > インターフェース」ページに移動します。

2. 「インターフェース設定」テーブルで、冗長ポートを作成するプライマリ インターフェースの設定アイコンを選択します。

例えば、X2 の設定アイコンを選択します。

「インターフェースの編集」ウィンドウで、「詳細設定」タブを選択します。

4. 「冗長ポート」フィールドで、ドロップダウン リストから冗長ポートを選択します。選択肢には未使用のインターフェースのみが表示されます。

例えば、X4 を冗長ポートとして選択します。

5. 「OK」を選択します。

選択されたインターフェースは、「インターフェースの設定」テーブルでグレーアウトされます。冗長ポートであることとそのプライマリ インターフェースを示すメモが表示されます。このインターフェースは、プライマリ ポートの「インターフェースの編集」ウィンドウの「冗長ポート」フィールドにも表示されます。

補足 プライマリ ポートと冗長ポートは、同じスイッチか、できればネットワーク内の冗長スイッチに物理的に接続されている必要があります。

6. 各クラスタ ノードで、プライマリ ポートおよび冗長ポートに同じインターフェース番号を使用して、物理的な接続を複製します。すべてのクラスタ ノードは、マスター ノードと同じ設定を共有します。

このセクションは、次のサブセクションから構成されています。

• アクティブ/アクティブ クラスタリング フルメッシュの概要

• アクティブ/アクティブ クラスタリング フル メッシュの設定

• 装置 2 台によるアクティブ/アクティブ クラスタ フルメッシュの設定

アクティブ/アクティブ クラスタリングのフルメッシュ設定は、アクティブ/アクティブ クラスタリングの設定オプションに対する強化であり、ネットワーク内のあらゆる単一障害点を回避します。ファイアウォールをはじめとするすべてのネットワーク機器は、完全な冗長化のために連携されます。フルメッシュでは、機器 (ファイアウォール/スイッチ/ルータ) であれリンクであれ、一切の単一障害点が配備に存在しないことが保証されます。すべての機器は、接続先の機器に二重に配線されます。フルメッシュによるアクティブ/アクティブ クラスタリングは、実現可能な最高レベルの可用性と高いパフォーマンスを提供します。

補足 ファイアウォールのアップストリーム側ネットワーク内にあるルータは、Virtual Router Redundancy Protocol (VRRP) 向けにあらかじめ設定されている必要があります。

アクティブ/アクティブ クラスタリングのフル メッシュ設定は、アクティブ/アクティブ クラスタリングの設定オプションに対する強化であり、実現可能な最高レベルの可用性と高いパフォーマンスを提供します。フル メッシュ配備では、ネットワークで非常に高いレベルの可用性を実現します。これは、すべての機器 (ルータ、スイッチ、セキュリティ装置など) が 1 つ以上の冗長なパートナーを持つからです。ネットワーク全体に単一障害点がまったく存在しないように、すべての機器が接続対象機器に対して 2 重に配線されています。例えば、すべての SonicWALL ファイアウォールは冗長ポートを使用して、各ネットワーキング機器に対して 2 回接続されます。

補足 フル メッシュ配備では、ポート冗長化が有効かつ実現されている必要があります。

アクティブ/アクティブ クラスタリング フル メッシュのメリット

この配備設定の主なメリットは、次のとおりです。

• コア ネットワーク内に単一障害点が存在しない:アクティブ/アクティブ クラスタリング フルメッシュ配備では、ファイアウォールだけでなく、コアネットワーク全体にわたって単一障害点が存在しません。パス上のスイッチ、ルータ、ファイアウォールに同時に障害が発生した場合でも、トラフィック フローの代替パスが必ず利用できるので、最高レベルの可用性を実現できます。

• ポート冗長化:アクティブ/アクティブ クラスタリング フルメッシュでは、各クラスタ ノード内の HA 冗長化や、クラスタ内のノード レベルの冗長化に加え、冗長ポートも利用します。ポート冗長化では、プライマリ ポートに障害が発生した場合、バックアップ リンクがトランスペアレントな形で処理を引き継ぎます。この場合、機器レベルのフェイルオーバーは必要ありません。

冗長ポートは、アクティブ/アクティブ クラスタリングと併用できます。あるポートに障害が発生した場合、そのトラフィックは、HA またはアクティブ/アクティブのフェイルオーバーなしに冗長ポートによってシームレスに処理されます。「ネットワーク > インターフェース > インターフェースの編集」ページの「冗長ポート」フィールドは、アクティブ/アクティブ クラスタリングが有効な場合に使用可能になります。

冗長ポートを設定する場合、インターフェースは未使用、つまり、どのゾーンにも割り当てられていない状態でなければなりません。2 つのポートは、同じスイッチか、できればネットワーク内の冗長スイッチに物理的に接続されている必要があります。

補足 すべてのクラスタ ノードは同じ設定を共有するので、各ノードは同じ冗長ポートが設定され、同じスイッチに接続されている必要があります。

すべてのクラスタ ノードが起動していてトラフィックを通常どおりに処理している間、冗長ポートは、スタンバイ状態のままで、パートナー ポートが何らかの理由でダウンした場合にすぐに使えるように準備されています。あるクラスタ ノードがダウンし、アクティブ/アクティブ フェイルオーバーが発生した場合、残りのクラスタ ノードの冗長ポートは、障害が発生したノードによって所有されていた仮想グループのトラフィックを処理するために直ちに使用されます。これにより、負荷分散が実現されます。

例えば、仮想グループ 1 がクラスタ ノード 1 によって、仮想グループ 2 がクラスタ ノード 2 によって所有されている配備があるとします。各クラスタ ノードには冗長ポート X3 および X4 が設定されています。すべてのノードが適切に機能している場合、X4 ではトラフィックが一切送信されません。クラスタ ノード 2 がダウンした場合は、仮想グループ 2 もクラスタ ノード1 によって所有されることになります。この時点で、冗長ポート X4 は負荷分散のために使用が開始されます。仮想グループ 1 のトラフィックは X3 で送信され、仮想グループ 2 のトラフィックは X4 で送信されます。より大規模な配備で、クラスタ ノード 1 が 3 つまたは 4 つの仮想グループを所有している場合、トラフィックは冗長ポートの間で分配されます。つまり、仮想グループ 1 および 3 のトラフィックは X3 で、仮想グループ 2 および 4 のトラフィックは X4 で送信されます。

冗長スイッチが設定されている場合、SonicWALL では冗長ポートを使用してこのスイッチに接続することを推奨します。冗長ポートを使用せずに冗長スイッチに接続することも可能ですが、その場合はプローブを使用した複雑な設定が必要になります。冗長スイッチは、高可用性機能の必要性に応じて、ネットワーク内の任意の場所に配備できます。例えば、冗長スイッチを通過するトラフィックが事業的に非常に重要な場合は冗長スイッチを WAN 側に配備できます。

次の図は、冗長なルータ、スイッチ、およびポートが WAN 側に含まれていても、LAN 側では冗長化を使用していないのでフル メッシュにはなっていない配備を示しています。

図 61:5 WAN 側の冗長化

冗長ポートや冗長スイッチを配備する場合にフル メッシュは必須ではありませんが、フル メッシュ配備には冗長ポートや冗長スイッチが含まれます。フル メッシュ配備では、メインのトラフィック ポート (LAN、WAN など) のそれぞれで冗長ポートを使用し、冗長スイッチに加えて冗長アップストリーム ルータも使用します。

フル メッシュ配備の詳細については、『Active/Active Clustering Full Mesh Deployment Technote』を参照してください。

アクティブ/アクティブ クラスタリング フル メッシュの設定

このセクションでは、アクティブ/アクティブ クラスタ フルメッシュ配備のセットアップ手順を説明します。ここでは、装置 4 台によるアクティブ/アクティブ クラスタリング フルメッシュのセットアップを取り上げます。この配備の以下の点について詳しく説明します。

• アクティブ/アクティブ クラスタ ファイアウォールの設定

• 装置 2 台によるアクティブ/アクティブ クラスタ フルメッシュの設定

ここで説明する配備は例です。実際の配備は、以下の点で異なる場合があります。

• ネットワークのトポロジ/設計や使用するネットワーク機器の種類 (スイッチ、ルータ、負荷分散機器など)

• 適切な可用性のレベル

• リソースの制約

図 61:6 装置 4 台によるアクティブ/アクティブ クラスタ

ここでは、上の図に示した配備のケーブル配線の手順を説明します。

フルメッシュ配備でネットワーク機器を物理的に接続するには、以下の手順に従います。

1. すべてのファイアウォールのすべての HA リンクをスイッチ E のポートベース VLAN に接続します。

2. 上記のセットアップでは、X2 が X0 の冗長ポートになります。X0、X2 の各ポートについてケーブルを次のように接続します。

a.: CN2 プライマリ ファイアウォールの X0 をスイッチ A に、X2 をスイッチ B に接続します。

b.: CN2 バックアップ ファイアウォールの X0 をスイッチ A に、X2 をスイッチ B に接続します。

c.: CN2 プライマリ ファイアウォールの X0 をスイッチ B に、X2 をスイッチ A に接続します。

d.: CN2 バックアップ ファイアウォールの X0 をスイッチ B に、X2 をスイッチ A に接続します。

3. スイッチ A とスイッチ B で、以下の作業を行います。

a.: X0、X2 インターフェースに接続されているすべてのスイッチ ポートを、同じポートベース VLAN に属するように設定します。

b.: ファイアウォールに接続されているポートで、スパニング ツリーを有効にし、ポートの高速化 (または等価なコマンド) も有効にします。

4. 上記のセットアップでは、X3 が X1 の冗長ポートになります。X1、X3 の各ポートについてケーブルを次のように接続します。

a.: CN2 プライマリ ファイアウォールの X1 をスイッチ C に、X3 をスイッチ D に接続します。

b.: CN2 バックアップ ファイアウォールの X1 をスイッチ C に、X3 をスイッチ D に接続します。

c.: CN2 プライマリ ファイアウォールの X1 をスイッチ D に、X3 をスイッチ C に接続します。

d.: CN2 バックアップ ファイアウォールの X1 をスイッチ D に、X3 をスイッチ C に接続します。

5. スイッチ C とスイッチ D で、以下の作業を行います。

a.: X1、X3 インターフェースに接続されているすべてのスイッチ ポートを、同じポートベース VLAN に属するように設定します。

b.: ファイアウォールに接続されているポートで、スパニング ツリーを有効にし、ポートの高速化 (または等価なコマンド) も有効にします。

6. スイッチ A とスイッチ B を互いにケーブルで接続します。

7. スイッチ C とスイッチ D を互いにケーブルで接続します。

8. ルータ A とルータ B が冗長ポートをサポートしている場合は、ファイアウォール ポートをスイッチに接続したときと同じように、これらのルータをスイッチに接続します。つまり、ルータ A のプライマリ ポートをスイッチ C に、ルータ A のバックアップ ポートをスイッチ D に接続します。ルータ B についても同様にポートを接続します。

9. ルータが冗長ポートをサポートしておらず、スイッチングをサポートしている場合は、ルータ A の同じ VLAN 内に 2 つのポートを作成し、ポートではなく VLAN に IP アドレスを割り当てます。その後、一方のポートをスイッチ C に、他方のポートをスイッチ D に接続します。ルータ B についても同じように設定します (図中のセットアップを参照)。

10. 上述のセットアップでは、アクティブ/アクティブ クラスタリングと共にアクティブ/アクティブ DPI も使用しています。ポート X6 および X7 は、冗長化と、アクティブ ファイアウォールからスタンバイ ファイアウォールにオフロードされたトラフィックの負荷分散のための 2 つの HA データポートです。以下のケーブル配線を実行します (上の図では簡略化のために X6、X7 ポートとケーブル配線は省略されています)。

a.: CN1 プライマリの X6 を CN1 バックアップの X6 にクロスオーバー ケーブルで接続します。

b.: CN1 プライマリの X7 を CN1 バックアップの X7 にクロスオーバー ケーブルで接続します。

c.: CN2 プライマリの X6 を CN2 バックアップの X6 にクロスオーバー ケーブルで接続します。

d.: CN2 プライマリの X7 を CN2 バックアップの X7 にクロスオーバー ケーブルで接続します。

このセクションでは、アクティブ/アクティブ クラスタ ファイアウォールの設定手順を説明します。

1. CN1 プライマリ装置を除くすべてのファイアウォールをシャットダウンします。

2. 「高可用性 > 設定」ページで、以下の操作を行います。

a.: アクティブ/アクティブ クラスタリング モードを選択します。

b.: クラスタ ノードのシリアル番号を入力します。

c.: CN1 を、仮想グループ 1 のオーナー、および仮想グループ 2 のスタンバイとして選択します。

d.: CN2 を、仮想グループ 2 のオーナー、および仮想グループ 1 のスタンバイとして選択します。

e.: ステートフル同期を有効にします。

f.: X6、X7 を 2 つの HA データ ポートとしてアクティブ/アクティブ DPI を有効にします。

g.: 「送信」を選択します。

3. 「ネットワーク > インターフェース」ページで、以下の操作を行います。

a.: X0 インターフェースと X1 インターフェースの両方に対して仮想グループ (VG) IP アドレスを追加します。

b.: 冗長ポートの設定を追加します (X2 を X0 の冗長ポートに、X3 を X1 の冗長ポートにします)。

4. 「高可用性 > 監視」ページで、クラスタ内の各装置の X0 または X1 のどちらかに監視/管理 IP アドレスを追加します。

5. その他すべてのファイアウォールを起動します。CN1 プライマリから他のすべてのファイアウォールに対して設定の完全な同期が行われます。

6. 専用の監視/管理アドレスを使用して各ファイアウォールにログインし、以下の操作を行います。

a.: MySonicWALL でファイアウォールを登録します。

b.: MySonicWALL によってライセンスの同期を行います。

障害点が存在しないことのテスト

上記の配備の接続と設定が終了すると、CN1 は仮想グループ 1 (VG1) の、CN2 は仮想グループ 2 (VG2) のオーナーになります。

X0 の VG1 IP アドレスを特定のトラフィック フローのゲートウェイとして、X0 の VG2 IP アドレスを別のトラフィック フローのゲートウェイとして設定します。ネットワーク管理者は、異なる方法でこの設定を行うことができます。1 つの方法は、ゲートウェイの割り当てを直接的に接続されたクライアント ネットワーク上の各 PC に分散させる気の利いた DHCP サーバを使用することです。もう 1 つの方法は、ポリシー ベースのルートをダウンストリームのルータで使用することです。

トラフィックのセットアップが完了すると、ネットワーク トラフィックの処理が両方のクラスタ ノードによって積極的に行われます。ここで、どの機器やリンクにも単一障害点が存在しないことを以下の手順でテストできます。

1. 機器の障害:以下に示すような機器の障害のいずれかが発生しても、トラフィックは両方のクラスタ ノードを流れ続けるはずです。

a.: スイッチ B が起動および準備完了の状態でスイッチ A の電源をオフにします。

b.: スイッチ A が起動および準備完了の状態でスイッチ B の電源をオフにします。

c.: CN1 のスタンバイ装置が起動および準備完了の状態で CN1 のアクティブ装置を SonicOS 管理インターフェースから再起動します (このシナリオは、CN1 のアクティブ装置でソフトウェアの障害が発生した場合に類似しています)。この場合はステートフル HA フェイルオーバーが行われることに注意してください。

d.: CN1 のスタンバイ装置が起動および準備完了の状態で CN1 のアクティブ装置をシャットダウンします (このシナリオは、CN1 のアクティブ装置でハードウェアの障害が発生した場合に類似しています)。この場合はステートフル HA フェイルオーバーが行われることに注意してください。

e.: CN2 についても手順 c) および d) を繰り返します。

f.: ルータ B が起動および準備完了の状態でルータ A をシャットダウンします。

g.: ルータ A が起動および準備完了の状態でルータ B をシャットダウンします。

2. リンクの障害:以下に示すようなリンクの障害のいずれかが発生しても、トラフィックは流れ続けるはずです。

a.: クラスタ ノード内のアクティブ ファイアウォールのそれぞれで、X2 が接続された状態で X0 のケーブルを取り外します。

b.: クラスタ ノード内のアクティブ ファイアウォールのそれぞれで、X3 が接続された状態で X1 のケーブルを取り外します。

c.: アップストリームのスイッチからアクティブな仮想ルータであるルータへのプライマリ リンクを切断します。

d.: アクティブ/アクティブ DPI HA データ インターフェースである X6 の接続を切断します。

装置 2 台によるアクティブ/アクティブ クラスタ フルメッシュの設定

これまでのセクションでは、ファイアウォール装置 4 台によるアクティブ/アクティブ クラスタ フルメッシュについて説明しました。必要に応じて、各 CN が 1 つのファイアウォールだけで構成される (HA バックアップがない)、ファイアウォール装置 2 台によるアクティブ/アクティブ クラスタ フルメッシュを配備することもできます。ただし、そのようなセットアップには以下の制限があります。

• フェイルオーバーがステートフルではなくなり、既存の接続の再構築が必要になります。

• フェイルオーバー時に各装置のトラフィックが装置 1 台の容量の 50% を超えていた場合、フェイルオーバー後はトラフィックの 50% 超過分が破棄されます。

装置 2 台によるフルメッシュ向けの手順は、装置 4 台によるフルメッシュの手順と似ていますが、以下の点が異なります。

• 各ノードのバックアップ装置に関する手順は適用されません。

• ステートフル同期およびアクティブ-アクティブ DPI の設定に関する手順は適用されません。

• HA ポートの接続に必要なスイッチが存在しません (装置は 2 台だけなので、両装置はクロスオーバー ケーブルで直接接続されます)。