|

•

|

以下のセクションでは、アプリケーション制御のメイン コンポーネントについて説明します。

|

•

|

|

•

|

アプリケーション層帯域幅管理 (BWM) を利用すると、プロトコル内の特定のファイル タイプに対しては帯域幅の消費を制限する一方で、それ以外のファイル タイプに対しては帯域幅を無制限に使用するポリシーを作成できます。これにより、同じプロトコル内で好ましいトラフィックと好ましくないトラフィックを区別できます。アプリケーション層帯域幅管理は、すべてのアプリケーション一致や、HTTP クライアント、HTTP サーバ、個別、および FTP ファイル転送の種別を使用する個別アプリケーション ルール ポリシーでサポートされます。ポリシー種別の詳細については、アプリケーション ルール ポリシーの作成 を参照してください。

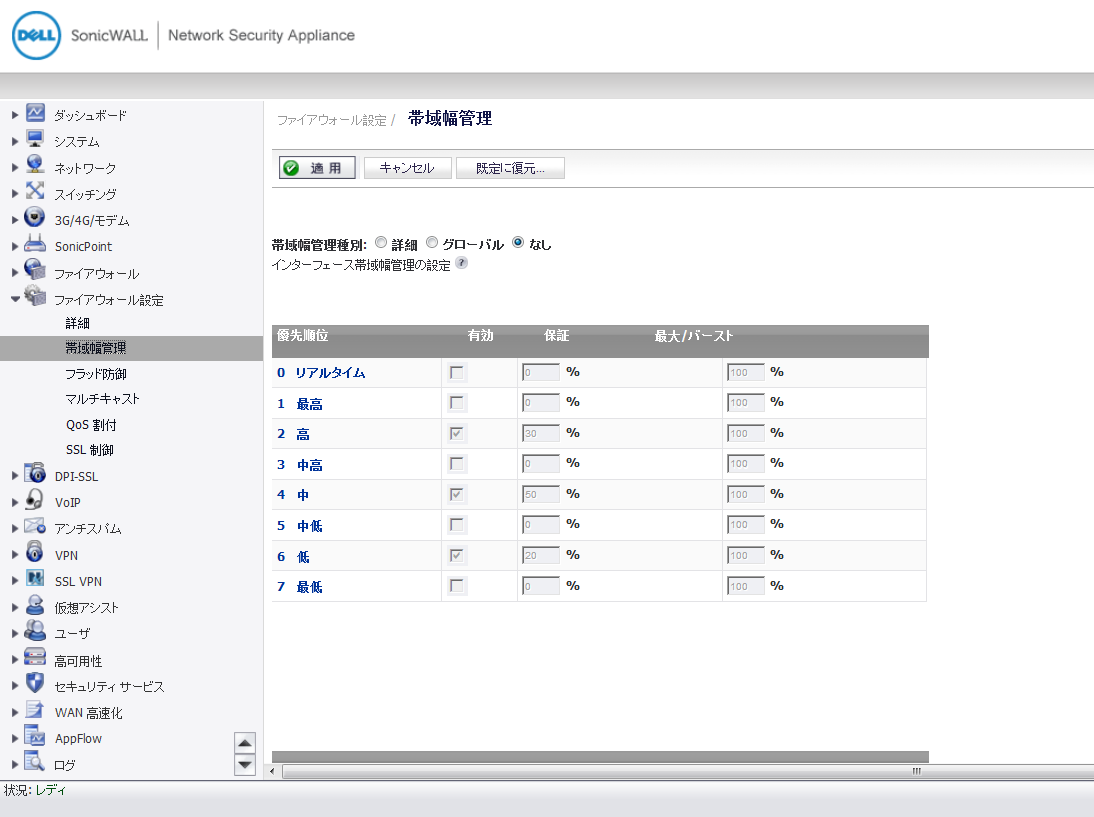

「ファイアウォール設定 > 帯域幅管理」ページの「帯域幅管理種別」が「グローバル」に設定されている場合、アプリケーション層帯域幅管理機能は、「ファイアウォール > アプリケーション ルール」ページからのポリシーの追加時に使用できる、定義済みの 8 つの既定の帯域幅管理優先順位レベルによってサポートされます。また、「ファイアウォール > 動作オブジェクト」ページからの新しい動作の追加時に使用できる、カスタマイズ可能な「帯域幅管理種別」動作もあります。

帯域幅管理は、「AppFlow 監視」ページからも、サービス種別アプリケーションまたはシグネチャ種別アプリケーションを選択してから「ルールの作成」ボタンを選択することで設定できます。利用可能な帯域幅管理オプションは、「ファイアウォール設定 > 帯域幅管理」ページのグローバル優先順位キュー テーブル内の有効な優先順位レベルに依存します。この有効な優先順位は既定では、高、中、低です。

すべてのアプリケーション帯域幅管理は、「ファイアウォール設定 > 帯域幅管理」ページで設定されるグローバル帯域幅管理と関連しています。

次の 2 種類の帯域幅管理が利用可能です。詳細およびグローバルです。

|

•

|

|

•

|

種別が「グローバル」に設定されている場合、設定済みの帯域幅管理をすべてのゾーン内のすべてのインターフェースに対してグローバルに適用できます。

|

ベスト プラクティスとして、「ファイアウォール設定 > 帯域幅管理」ページのグローバル帯域幅管理の設定は、常にいかなる帯域幅管理ポリシーの設定よりも前に行う必要があります。

「ファイアウォール設定 > 帯域幅管理」ページの「帯域幅管理種別」を「詳細」からグローバル」に変更すると、すべてのアクセス ルールで帯域幅管理が無効になります。ただし、アプリケーション制御ポリシー内の既定の帯域幅管理動作オブジェクトは、グローバル帯域幅管理設定に変換されます。

「帯域幅管理種別」を「グローバルから「詳細」に変更すると、すべてのアプリケーション ルール ポリシーで使用されている既定の帯域幅管理動作は、変更前にどのようなレベルに設定されていても、「高度な帯域幅管理 - 中」に自動変換されます。

「詳細」と「グローバル」を切り替えると、既定の帯域幅管理動作が「帯域幅管理グローバル - 中」に変換されます。動作種別を切り替えても、ファイアウォールによって以前の優先順位レベルが保存されることはありません。変換の内容は、「ファイアウォール > アプリケーション ルール」ページで確認できます。

個別帯域幅管理動作は既定の帯域幅管理動作と異なる振舞いをします。個別帯域幅管理動作は、「ファイアウォール > 動作オブジェクト」ページで動作オブジェクトを作成することで設定されます。個別帯域幅管理動作と、そうした動作を使用するポリシーでは、「帯域幅管理種別」が「グローバル」と「詳細」の間で切り替えられるたびに、それぞれの優先順位設定が保持されます。

次の図に、グローバル帯域幅管理種別が「グローバル」に設定された後の同じポリシーを示します。ツールチップには優先順位のみが表示されています。これは、レベル 5 の保証帯域幅または最大帯域幅のグローバル優先順位キューに値がまったく設定されていないからです。

図 34. 帯域幅管理種別がグローバルであるポリシーでの個別帯域幅管理動作

「帯域幅管理種別」が「グローバル」に設定されている場合、「動作オブジェクトの追加/編集」画面には、帯域幅優先順位のオプションが提示されますが、使用される値は、保証帯域幅および最大帯域幅の「ファイアウォール設定 > 帯域幅管理」ページにある「優先順位」テーブルで指定されているものです。

Figure 35 は、「ファイアウォール設定 > 帯域幅管理」ページでグローバル帯域幅管理種別が「グローバル」に設定されている状態での「動作オブジェクトの追加/編集」画面内の帯域幅優先順位の選択肢を示します。

図 35. 帯域幅管理種別がグローバルでの「動作オブジェクトの追加/編集」ページ

|

補足:設定されているかどうかに関係なく、すべての優先順位 (リアルタイム~最低) が表示されます。どの優先順位が有効かを確認するには、「ファイアウォール設定 > 帯域幅管理」ページを参照します。「帯域幅管理種別」が「グローバル」に設定されていて、有効になっていない帯域幅優先順位を選択した場合、トラフィックは自動的に優先順位 4 (中) にマップされます。

|

多くの帯域幅管理動作オプションも、あらかじめ定義された既定の動作リストで利用可能です。この帯域幅管理動作オプションは、「ファイアウォール設定 > 帯域幅管理」ページの「帯域幅管理種別」の設定に応じて変化します。「帯域幅管理種別」が「グローバル」に設定されている場合は、8 つの優先順位すべてが選択可能です。「帯域幅管理種別」が「詳細」に設定されている場合は、どの優先順位も選択できませんが、ポリシーの追加時には定義済みの優先順位を使用できます。

以下の表は、ポリシー追加時に利用可能なあらかじめ定義されている既定の動作を示します。

事前定義済みのパケット監視動作がポリシーに対して選択されていると、SonicOS は「ダッシュボード > パケット監視」または「システム > パケット監視」ページ上で構成した設定に応じてトラフィックをキャプチャまたはミラーします。既定では、Wireshark で参照可能なキャプチャ ファイルを作成します。パケット監視動作を用いてポリシーを設定してから、実際にパケットをキャプチャするために、「パケット監視」ページで「キャプチャの開始」を選択する必要があります。欲しいパケットをキャプチャした後で、「ミラーの停止」を選択します。

ポリシーに関連するパケットのみをキャプチャするようにパケット監視動作を制御するには、「パケット監視」ページで「設定」を選択して、「監視フィルタ」タブで「ファイアウォール/アプリケーション ルールによるフィルタを有効にする」を選択します (Figure 36 参照)。このモードでは、「パケット監視」ページで「キャプチャの開始」を選択した後で、トラフィックがアプリケーション制御ポリシー (またはファイアウォール アクセス ルール) を始動させるまではパケットはキャプチャされません。ポリシーが始動されると、「ログ > 表示」ページでそれに関連する警告メッセージを見ることができます。これは、「ルールの作成」ボタンを使って、または、動作オブジェクトを使うアプリケーション ルール方式を使って、またはファイアウォール アクセス ルール内で作成されたアプリケーション制御ポリシーでパケット監視が選択された場合に動作して、キャプチャまたはミラーする対象に対する設定またはフィルタを指定することができます。例えば、キャプチャを異なる形式でダウンロードして、ウェブ ページ内で参照できます。

図 36. パケット監視 -「監視フィルタ」タブ

ミラーリングを設定するには、「ミラー」タブに移動して、「ローカル ミラー設定」の下の「受信したリモートのミラーされたパケットをインターフェースに送信する」フィールドでミラーされたパケットを送信する先のインターフェースを選択します。また、リモート設定のうち 1 つを設定できます。これにより、アプリケーション パケットを別のコンピュータにミラーしてすべてをハードディスク上に保存することが可能です。例えば、全員の MSN インスタント メッセンジャー トラフィックをキャプチャして会話を読むことができます。

「ダッシュボード > AppFlow 監視」ページには、「ルールの作成」ボタンが提供されます。AppFlow 監視の参照中に疑わしい、または過度の帯域幅を使っているアプリケーションを見つけた場合、簡単にリスト内のアプリケーションを選択してから、「ルールの作成」を選択してそれに対するアプリケーション制御ポリシーを即座に設定できます。複数のアプリケーションを選択してから、それらすべてに適用するポリシーを設定するために「ルールの作成」を使うこともできます。

Figure 37 は、「ダッシュボード > AppFlow 監視」ページの上に表示された「ルールの作成」ウィンドウを示します。

図 37. 「ダッシュボード > AppFlow 監視」ページと「ルールの作成」ウィンドウ

この「ルールの作成」機能は、リスト表示設定の AppFlow 監視ページから利用可能です。円グラフとグラフ監視表示では、「ルールの作成」ボタンは見えますが無効です。

「ルールの作成」ウィンドウからは、以下の種別のポリシーを設定できます。

「ルールの作成」ウィンドウには、「帯域幅管理」セクションの隣に、グローバル優先順位キューを設定できる「ファイアウォール設定 > 帯域幅管理」ページに移動するための「設定」ボタンがあります。グローバル帯域幅管理と「ファイアウォール設定 > 帯域幅管理」ページの詳細については、帯域幅管理を用いた動作 を参照してください。「ルールの作成」ウィンドウ内にある帯域幅管理オプションは、グローバル優先順位キューで有効になっているオプションを反映しています。既定の値は、以下の通りです。

「ファイアウォール > アプリケーション制御詳細」ページの設定手法では、特定の種別、アプリケーション、またはシグネチャをきめ細かく制御できます。これには、きめ細かなログ制御や、ユーザ、グループ、または IP アドレス範囲の包含および除外、スケジュールのきめ細かな設定が含まれます。ここでの設定はグローバルなポリシーであり、どんな個別のアプリケーション ルール ポリシーからも独立しています。以下に「ファイアウォール > アプリケーション制御詳細」ページを示します。

これらのアプリケーション制御設定はアプリケーション ルール ポリシーとは独立したものですが、ここの場所または「ファイアウォール > 一致オブジェクト」ページで使用できる任意の種別、アプリケーション、またはシグネチャでアプリケーション一致オブジェクトを作成して、それらの一致オブジェクトをアプリケーション ルール ポリシーで使用することもできます。これにより、アプリケーション制御で設定できる動作やその他の多様な設定を使用できます。アプリケーション制御に関するこうしたポリシーベースのユーザ インターフェースの詳細については、アプリケーション リスト オブジェクト を参照してください。

「ファイアウォール > アプリケーション ルール」ページでは、「ポリシー設定」画面にアクセスできます。以下に、ポリシー種別が「SMTP クライアント」のものを示します。この画面は、選択したポリシー種別に応じて変化します。

次の表に、使用可能なアプリケーション ポリシー種別の特徴を示します。

Table 102 に、サポートされている一致オブジェクト種別を示します。

|

ActiveX コンポーネントのクラス ID。例えば、Gator ActiveXコンポーネントのクラス ID は“c1fb8842-5281-45ce-a271-8fd5f117ba5f" |

||||

|

HTTP Host ヘッダー内の内容。HTTP 要求における送信先サーバのホスト名を表します (例えば、www.google.com)。 |

||||

使用できる一致オブジェクトの種別は、「一致オブジェクトの追加/編集」ウィンドウのドロップダウン メニューで確認できます。

「一致オブジェクトの追加/編集」ウィンドウでは、複数のエントリを追加して、照合する内容要素のリストを作成できます。一致オブジェクトで指定したすべての内容は、照合の目的で大文字と小文字が区別されることはありません。バイナリ内容を照合するには 16 進形式を使用します。16 進エディタや、Wiresharkのようなネットワーク プロトコル アナライザを使用すると、バイナリ ファイルの 16 進形式を取得できます。これらのツールの詳細については、次のセクションを参照してください。

|

•

|

「ファイルからロード」ボタンを使用すると、照合する一致オブジェクトの複数のエントリを含む定義済みのテキスト ファイルから内容をインポートできます。ファイル内のエントリは、それぞれ 1 行に 1 つずつ記述されている必要があります。「ファイルからロード」機能を使用すると、SonicWALL セキュリティ装置間でアプリケーション制御の設定を容易に移行できます。

|

•

|

|

•

|

|

•

|

|

•

|

SonicOS には、以下の定義済み正規表現が用意されています。

'.'、(任意の文字ワイルドカード)、'*'、'?'、'+'、繰り返しカウント、代替、および否定などの一般的な正規表現の基本命令がサポートされています。構文とセマンティクスは Perl や vim などの一般的な正規表現の実装と似ていますが、わずかな違いがあります。例えば、行頭演算子 (^) と行末演算子 ($) はサポートされていません。また、'\z' は、PERL のように文字列の終わりを指すのではなく、0 以外の数字、すなわち [1-9] を指します。詳細については、正規表現の構文 を参照してください。

決定性有限オートマトン (DFA) というデータ構造を作成することによって、正規表現が効率的に照合されます。DFA のサイズはユーザが入力した正規表現によって決定され、機器のメモリ容量によって制約を受けます。複雑な正規表現のコンパイル処理には長い時間がかかり、装置のメモリを大量に消費することがあります。含まれる表現によっては、DFA の作成に最大 2 分かかることもあります。

大きなカウンタを含む表現の DFA を作成すると、多くの時間とメモリが消費されます。そのような表現は、'*' 演算子と '+' 演算子などの無制限のカウンタを使用する表現よりも拒否される可能性が高くなります。

同様に、拒否されるおそれがある表現としては、文字範囲や文字クラスよりも多数の文字を含む表現があります。つまり、すべて小文字のセットを指定する '(a|b|c|d|.。.|z)' という表現は、同等の文字クラス '\l' よりも拒否される可能性が高くなります。'[a-z]' という範囲を使用すると、内部的に '\l' に変換されます。ただし、'[d-y]' または '[0-Z]' という範囲は、文字クラスに変換できず、長いので、この断片を含む表現は拒否される可能性があります。

表現が拒否されたときはいつでも上記のヒントを利用して、拒否されないように、より効率的な方法で書き直すことができます。詳細については、正規表現の構文 を参照してください。例えば、個別正規表現の記述方法については、一致オブジェクトでの正規表現の作成 を参照してください。

|

'\n' 以外の任意の文字。'\n' も照合するには、/s (ストリーム モード、または 1 行モードとも呼ばれる) 修飾子を使用します。 |

|

|

文字クラス。エスケープ文字も指定できます。かっこ ([ ]) で囲まれた特殊文字は特別な意味を持たないので、エスケープする必要はありません。 |

|

|

16 進数入力。"dd" は文字の 16 進値です。2 つの数字が必須です。例えば、\r は \x0d で、\xd ではありません。 |

|

|

x に y が続く |

|

|

x または y |

|

|

x と同等です。優先をオーバーライドするのに使用できます。 |

|

0 個以上の x |

|

|

1 個以上の x |

|

|

最小 n 個、最大 m 個の連続した x。そのため、不当に大きい m を使用することは賢明ではありません。 |

|

|

正確に n 個の x |

|

|

最小 n 個の x |

|

|

最大 n 個の x |

|

C プログラミング言語のエスケープ シーケンス (\0 は NULL 文字 (ASCII 文字のゼロ)) |

|

|

0 以外の数字 ([1-9])、それ以外のすべての文字。 |

|

|

ホワイト スペース、ホワイト スペース以外。[\t\n\f\r] と同等です。\v は Perl のホワイト スペースには含まれません。 |

|

|

単語文字、単語文字以外。[0-9A-Za-z_] と同等です。 |

|

制御文字。[\x00 - \x1F\x7F] |

||

|

任意の 16 進数字。[a-fA-F0-9]。水平スペースを意味する Perl の \h とは異なります。 |

||

|

正の ASCII 文字、負の ASCII 文字。[0x00 – 0x7F]、[0x80 – 0xFF] |

||

その他の一般的な文字クラスの一部は、上記の基本命令から作成できます。以下の文字クラスに関しては、使用できる残りの文字に適切なニーモニックがないため、独自の簡略表現はありません。

|

入力を 1 行として扱います。ストリームモードと考えることもできます。つまり、'.' は '\n' にも一致します。 |

|

。(連結) |

|

すべてのアプリケーション ルール ポリシーは禁止ポリシーですが、不一致検索を使用することで許可ポリシーを再現できます。例えば、.txt 形式の電子メール添付ファイルは許可しつつ、その他すべてのファイル種別の添付ファイルを遮断できます。また、いくつかの種別を許可してその他すべてを遮断することもできます。

すべての一致オブジェクト種別で不一致検索を利用できるわけではありません。それができるものについては、「一致オブジェクトの設定」画面で「不一致検索を有効にする」チェックボックスが表示されます。

「ファイアウォール > 一致オブジェクト」ページには、「アプリケーション リスト オブジェクトの作成」ボタンもあり、これを使用すると「一致オブジェクトの作成」ウィンドウが開きます。このウィンドウには、次の 2 つのタブがあります。

|

•

|

アプリケーション - このタブではアプリケーション フィルタ オブジェクトを作成できます。この画面では、アプリケーション種別、脅威度、技術の種類、属性を選択できます。選択が終わると、それらの条件に一致するアプリケーションのリストが表示されます。「アプリケーション」タブは、アプリケーション リスト タイプの一致オブジェクトを作成する別の方法を提供します。

|

|

•

|

種別 - このタブでは種別フィルタ オブジェクトを作成できます。アプリケーション種別のリストとそれぞれの説明が提供されます。「種別」ページは、アプリケーション種別タイプの一致オブジェクトを作成する別の方法を提供します。

|

|

•

|

「アプリケーション」タブは、選択するアプリケーションのリストを提供します。表示するアプリケーションは、1 つ以上のアプリケーション種別、脅威度、技術を選択することによって制御できます。また、あるキーワードをすべてのアプリケーション名から検索するには、画面の右上付近にある「検索」フィールドにそのキーワードを入力します。例えば、「検索」フィールドに“bittorrent"と入力して「検索」アイコンを選択すると、名前に“bittorrent" (大文字と小文字の区別なし) が含まれる複数のアプリケーションが見つかります。

フィルタ向けに選択したアプリケーションは、右側の「アプリケーション グループ」フィールドに表示されます。このフィールド内のリストは、個々のアイテムを削除したり、イレイサーを選択してすべてのアイテムを削除したりして、編集できます。以下の図では、「アプリケーション グループ」フィールドにいくつかのアプリケーションが表示されています。また、左側のアプリケーション リストの選択されているアプリケーションには緑色のチェックマークが付いています。

対象として含めるアプリケーションの選択が終了すると、「一致オブジェクト名」フィールドにオブジェクトの名前を入力し (最初に「一致オブジェクト名を自動生成する」チェックボックスをオフにする)、「アプリケーション一致オブジェクトの保存」ボタンを選択できます。「ファイアウォール > 一致オブジェクト」ページには、オブジェクト種別が「アプリケーション リスト」であるオブジェクト名が表示されます。このオブジェクトは、その後のアプリケーション ルール ポリシーの作成時に選択できます。

「一致オブジェクト名を自動生成する」オプションを使用して作成された一致オブジェクトには、オブジェクト名の最初の文字としてチルダ (~) が表示されます。

「種別」タブは、選択するアプリケーション種別のリストを提供します。種別の任意の組み合わせを選択し、選択結果を種別フィルタ オブジェクトとして個別の名前で保存できます。以下の図に示す画面には、IM 種別の説明が表示されています。

リスト内の各種別の上にマウス ポインタを置くと、その説明を確認できます。個別の種別フィルタ オブジェクトを作成するには、「一致オブジェクト名」フィールドにオブジェクトの名前を入力し (最初に「一致オブジェクト名を自動生成する」チェックボックスをオフにする)、1 つ以上の種別を選択して、「種別一致オブジェクトの保存」ボタンを選択します。「ファイアウォール > 一致オブジェクト」ページには、オブジェクト種別が「アプリケーション種別リスト」であるオブジェクト名が表示されます。このオブジェクトは、その後のアプリケーション ルール ポリシーの作成時に選択できます。

「一致オブジェクト名を自動生成する」オプションを使用して作成された一致オブジェクトには、オブジェクト名の最初の文字としてチルダ (~) が表示されます。

動作オブジェクトは、一致イベントに対するアプリケーション ルール ポリシーの動作を定義します。カスタマイズ可能な動作を選択するか、あらかじめ定義されている既定の動作のうちの 1 つを選択できます。

あらかじめ定義されている動作は、アプリケーション ルール ページでポリシーを追加または編集する際にアプリケーション制御ポリシー設定ページに表示されます。

多くの帯域幅管理動作オプションも、あらかじめ定義された既定の動作リストで利用可能です。この帯域幅管理動作オプションは、「ファイアウォール設定 > 帯域幅管理」ページの「帯域幅管理種別」の設定に応じて変化します。「帯域幅管理種別」が「グローバル」に設定されている場合は、8 つの優先順位すべてが選択可能です。「帯域幅管理種別」が「詳細」に設定されている場合は、どの優先順位も選択できませんが、ポリシーの追加時には定義済みの優先順位を使用できます。

以下の表は、ポリシー追加時に利用可能なあらかじめ定義されている既定の動作を示します。

帯域幅管理動作の詳細については、帯域幅管理を用いた動作 を参照してください。

以下のカスタマイズ可能な動作は、「ファイアウォール > 動作オブジェクト」ページで「動作オブジェクトの作成」を選択した際の「動作オブジェクトの追加/編集」ウィンドウ内に表示されます。

|

•

|

動作種別の説明については、Table 113 を参照してください。

|

補足:「動作オブジェクトの設定」ウィンドウでは、カスタマイズ可能な動作のみを編集できます。あらかじめ定義されている動作は編集も削除もできません。ポリシーを作成する場合、「ポリシー設定」ウィンドウでは、あらかじめ定義されている動作や定義したカスタマイズ済み動作を選択できます。

|

優先順位 0 の設定は、最高優先順位です。すべての帯域幅管理レベルに対する保証帯域幅の合計は、100% を超えることはできません。

例えば、サポート グループを表す電子メール アドレス オブジェクトを作成できます。

電子メール アドレス オブジェクトにグループを定義した後、そのグループを対象として含める SMTP クライアント ポリシーまたは対象から除外する SMTP クライアント ポリシーを作成します。

アプリケーション制御では Outlook Exchange または類似のアプリケーションからグループ メンバーを直接抽出することはできませんが、Outlook のメンバー リストを使用して、グループ メンバーがリストされたテキスト ファイルを作成することはできます。次に、このグループの電子メール アドレス オブジェクトを作成するときに、「ファイルからロード」ボタンを使用してテキスト ファイルからリストをインポートできます。テキスト ファイル内で電子メール アドレスが 1 行に 1 つずつ記述されていることを確認してください。