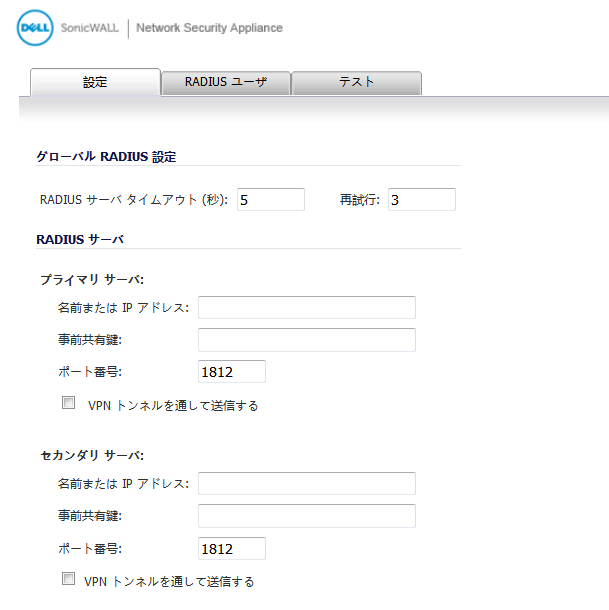

SonicOS での RADIUS 認証の概要は、RADIUS を使った認証 を参照してください。「ユーザ > 設定」ページの「ログインの認証方法」ドロップダウン メニューから「RADIUS」または「RADIUS + ローカル ユーザ」を選択すると、「RADIUS の設定」ボタンが選択可能な状態になります。

「シングルサインオン方法」の選択肢の中から「ブラウザ NTLM 認証のみ」を選択すると、RADIUS のための独立した「設定」ボタンが現れます。設定手順は同じです。

|

1

|

「ユーザ > 設定」ページを開きます。

|

|

2

|

|

3

|

|

4

|

SonicOS が RADIUS サーバに接続を試行する回数を「再試行」フィールドに入力します。RADIUS サーバが指定された試行回数内に応答しない場合、接続が破棄されます。このフィールドで指定できる値は 0 ~ 10 で、RADIUS サーバの既定の試行回数は 3 回です。

|

|

5

|

「RADIUS サーバ」セクションで、プライマリ RADIUS サーバを指定します。「プライマリ サーバ」セクションの「名前または IP アドレス」フィールドに、RADIUS サーバのホスト名または IP アドレスを入力します。

|

|

6

|

|

7

|

|

8

|

必要に応じて、「VPN トンネルを通して送信する」を選択します。

|

|

9

|

|

10

|

|

•

|

「OK」- RADIUS サーバの設定が完了した場合

|

|

•

|

「RADIUS ユーザ」タブでは、RADIUS 認証と組み合わせて使用するローカルまたは LDAP 情報の種類を指定できます。RADIUS ユーザの既定のユーザ グループを定義することもできます。

|

1

|

「RADIUS ユーザ」タブを選択します。

|

|

2

|

SonicOS データベースに登録されているユーザだけが RADIUS で認証されるようにするには、「ローカルに登録されたユーザのみ許可する」を選択します。

|

|

3

|

「RADIUS ユーザに対する グループ メンバーシップの設定方式」のオプションを以下から選択します。

|

|

補足:「SonicWALL ベンダー固有の属性を RADIUS サーバで使用する」または「Filter-Id 属性を RADIUS サーバで使用する」オプションを選択した場合は、RADIUS サーバを適切に設定して、ユーザの認証時にこれらの属性が Dell SonicWALL 装置に返されるようにしなければなりません。RADIUS サーバは、選択された属性の 0 個以上のインスタンスを返します。各インスタンスにより、ユーザの所属するユーザ グループの名前が与えられます。

ベンダー固有の属性設定の詳細については、テクニカル ノートの『SonicOS Enhanced:ユーザ レベル認証』と SonicOS Enhanced RADIUS 辞書ファイル SonicWALL.dct を参照してください。どちらも https://support.software.dell.com/ から入手できます。 |

|

•

|

SonicWALL ベンダー固有の属性を RADIUS サーバで使用する - RADIUS サーバから設定済みのベンダー固有の属性を適用する場合に選択します。この属性には、ユーザが所属するユーザ グループが指定されている必要があります。推奨されるベンダー固有の RADIUS 属性は SonicWall-User-Group です。一部のユーザ グループでは SonicWall-User-Privilege も使用できますが、主として後方互換性のためにサポートされているものであり、「RAIDUS ユーザのユーザ グループ メンバーシップを設定するためのメカニズム」による管理は及びません。つまり、「SonicWALL ベンダー固有の属性を RADIUS サーバで使用する」以外を選択してもまだ有効になります。

|

|

•

|

Filter-Id 属性を RADIUS サーバで使用する - RADIUS サーバから設定済みの Filter-ID 属性を適用する場合に選択します。この属性には、ユーザが所属するユーザ グループが指定されている必要があります。

|

|

•

|

ユーザ グループ情報の検索に LDAP を使用する (既定値) - LDAP サーバからユーザ グループを取得する場合に選択します。まだ LDAP を設定していない場合、または、変更を加える必要がある場合は、「設定」ボタンを選択すると、LDAP の設定を行うことができます。LDAP の設定については、LDAP を使用するための Dell SonicWALL 装置の設定 を参照してください。

|

|

•

|

ローカル設定のみ - ユーザ グループ情報を RADIUS からも LDAP からも取得しない場合に選択します。

|

|

•

|

重複した RADIUS ユーザ名によるメンバーシップ設定可能です - RADIUS ユーザ グループを簡単に管理できるようにします。セキュリティ装置上に同じ名前のユーザをローカルに作成し、そのグループ メンバーシップを管理すると、その内容が RADIUS データベース内のメンバーシップの設定に自動的に反映されます。

|

|

4

|

既に SonicOS 上でユーザ グループを設定している場合は、「すべての RADIUS ユーザが初期状態で所属するグループ」ドロップダウン メニューからグループを選択します。新規のユーザ グループを作成するには、RADIUS ユーザ用の新しいユーザ グループの作成 を参照してください。

|

|

•

|

「OK」- RADIUS サーバの設定が完了した場合

|

|

•

|

「適用」- RADIUS ユーザの設定や設定内容のテストを引き続き行う場合

|

新規のグループを作成するには、「RADIUS ユーザ設定」ダイアログの「すべての RADIUS ユーザが初期状態で所属するグループ」ドロップダウン メニューから「ユーザ グループの作成...」を選択します。「グループの追加」ダイアログが表示されます。新規のユーザ グループを作成する手順については、ローカル グループの作成または編集 を参照してください。

RADIUS をユーザ認証に使用している場合、RAIDUS ユーザのユーザ グループ メンバーシップを設定するためのメカニズムとして LDAP を選択できるようにするオプションが、「RADIUS 設定」ダイアログの「RADIUS ユーザ」タブにあります。

「ユーザ グループ情報の検索に LDAP を使用する」が選択されている場合、RADIUS を介してユーザ認証が行われた後、ユーザ グループ メンバーシップ情報が、LDAP を介して LDAP/AD サーバ上のディレクトリ内で参照されます。

|

補足:このメカニズムを選択しないで、ワンタイム パスワードを有効化すると、RADIUS ユーザは SSL VPN を通してログインを試行するとき、ワンタイム パスワードの失敗メッセージを受け取ります。

|

「設定」ボタンを選択すると、「LDAP 設定」ダイアログが表示されます。LDAP設定の方法については、統合に向けての LDAP サーバの準備 を参照してください。

「RADIUS の設定」ダイアログでは、有効なユーザ名とパスワードを入力し、「テスト」でいずれかの認証方式を選択することによって、RADIUS クライアントのユーザ名やパスワードなどの設定をテストできます。テストを実行すると、それまでに行ったすべての変更が適用されます。

|

1

|

「テスト」タブを選択します。

|

|

2

|

「ユーザ名」フィールドに、有効な RADIUS ログイン名を入力します。

|

|

3

|

「パスワード」フィールドにパスワードを入力します。

|

|

4

|

「テスト」で、次のいずれかを選択します。

|

|

•

|

パスワード認証:認証にパスワードを使用する場合に選択します。

|

|

•

|

CHAP:チャレンジ ハンドシェーク認証プロトコルを使用する場合に選択します。CHAP では、初回検証後、3 ウェイ ハンドシェークを使ってクライアントの ID が定期的に検証されます。

|

|

•

|

MSCHAP:Microsoft の実装による CHAP を使用する場合に選択します。MSCHAP は、Windows Vista より前のすべてのバージョンの Windows に対応しています。

|

|

•

|

MSCHAPv2:Microsoft による実装の CHAP バージョン 2 を使用する場合に選択します。MSCHAPv2 は、Windows 2000 以降のバージョンの Windows に対応しています。

|

|

5

|

|

6

|

RADIUS の設定を完了するには、「OK」を選択します。

|