|

1

|

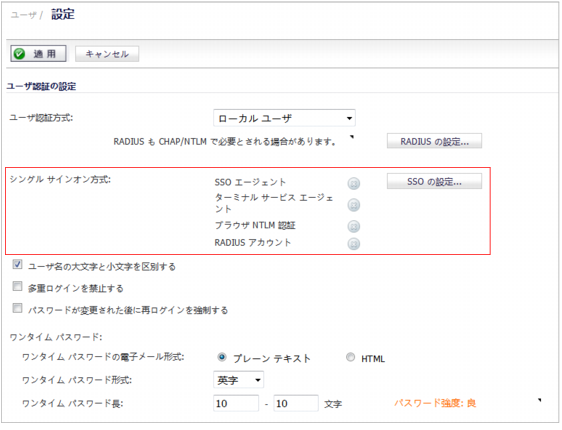

「ユーザ > 設定」に移動します。

|

|

2

|

「シングル サインオン方式」セクションで、「SonicWALL SSO エージェント」を選択します。TSA を追加して設定する場合も、SSO 方式としての SSO エージェントと同様に、この選択を使用します。

|

|

3

|

|

•

|

|

•

|

|

•

|

|

•

|

「SSO エージェント」タブの「認証エージェント設定」では、設定済みの SSO エージェントを確認できます。エージェントの IP アドレスの横の緑色の LED は、エージェントが現在稼働していることを示します。赤色の LED は、エージェントが停止していることを示します。灰色のLED は、エージェントが無効になっていることを示します。LED は、AJAX を使用して動的に更新されます。

|

1

|

エージェントを作成するには、「追加」ボタンを選択します。ページが更新され、ページ上部のテーブルに新しい行が表示されます。また、ページの下半分に、2 つの新しいタブ (「設定」および「詳細」) が表示されます。

|

|

2

|

「設定」タブには以下の情報を入力します。フィールドに値を入力すると、ページ上部の行が赤色に更新され、新しい情報が強調表示されます。

|

|

•

|

「ホスト名または IP アドレス」に、SonicWALL SSO エージェントがインストールされているワークステーションのホスト名または IP アドレスを入力します。既定では、0.0.0.0 が入力されます。

|

|

•

|

|

•

|

「共有鍵」に、作成した共有鍵または SonicWALL SSO エージェントで生成した共有鍵を入力します。共有鍵は完全に一致している必要があります。「共有鍵の確認」フィールドにもう一度共有鍵を入力します。

|

|

•

|

|

•

|

|

3

|

「詳細」タブを選択します。

|

|

4

|

その一方、装置から送信される要求数が少なすぎると、一部の要求は待たなければならなくなり、リング バッファ オーバーフローが発生する可能性があります。待機している要求が多すぎると、シングル サイン オン認証の応答時間が遅くなることがあります。リング バッファの警告を抑えるためにこの値を増やそうとしても、著しい数のタイムアウトが生じて十分に大きな値を設定できない場合は、エージェントを高性能の専用機器に移動させるか、エージェントの追加を検討してください。リング バッファ オーバーフローおよび SonicOS TSR 内の関連する統計情報の確認方法については、シングル サインオンの高度な機能 を参照してください。

|

ヒント:テクニカル サポート レポートの「シングル サイン オン認証」セクションの統計を参照してください。著しい数のタイムアウトがある場合は、この値を減らすことで解決する場合があります。「リングに使用される最大時間」がポーリング率 (「ユーザ」タブで設定) に近づくか超えている場合、またはリング バッファ オーバーフローが見られる場合は、この値を増やすことをお勧めします。

|

|

5

|

|

•

|

ユーザ認証に SSO エージェントを使用するには、「SSO エージェント認証を有効にする」チェックボックスを選択します。このオプションは、既定で選択されています。

|

|

•

|

最初のエージェントから応答がない場合やエラーが返されたときに別の SSO エージェントによる認証を試行させるには、「NetAPI/WMI から名前を受け取らなかった場合は次のエージェントを試行する」チェックボックスを選択します。このオプションは、NetAPI/WMI を使用するエージェントにのみ影響します。このオプションは、既定では選択されていません。「ユーザ」タブの「ユーザを認証したエージェントにポーリングする」も参照してください。この設定を有効化する場合は、これを設定する必要があります。

|

この設定を有効化している場合、装置はユーザ名のない応答をエージェントから取得すると、その応答をエラーと同じように扱い、別のエージェントから要求を再試行します。「SSO エージェントがユーザ名を返しませんでした」という認証エラーがログに記録された場合、当該ユーザが認識されているはずなら、試しにこの設定を有効化してみてください。

|

•

|

「シングル サイン オンの待機中にユーザのトラフィックを遮断しない」チェックボックスを選択すると、ユーザの識別時に既定のポリシーを使用します。これによって参照の遅延を回避できます。このオプションは、既定では選択されていません。

|

この設定を有効にすると、シングル サイン オンの待機中に、ユーザの識別が完了するまでの間は既定のポリシーを適用して遅延をやり過ごし、ユーザ トラフィックを通過させることができます。

|

•

|

「含まれる対象」チェックボックスを選択し、さらに「すべてのアクセス ルール」(既定値) と「選択したアクセス ルール」ラジオ ボタンのどちらかを選択すると、ユーザ識別の待機中も、ユーザ認証を必要とするアクセス ルールに影響されるトラフィックが許可されます。

|

|

•

|

すべてのエージェントを同期する - 使用する識別メカニズムとは無関係に全体を同期させることで、すべてのエージェント上に単一の同質なユーザ データベースを作成します。

|

|

•

|

同じユーザ識別メカニズムを持つエージェントを同期する - 同じ識別メカニズムを使用するデータベースだけを同期させます (既定値)。

|

|

•

|

「Windows サービスにより使用されるユーザ名」テーブル内で、Windows サービス ユーザ名のリストを設定します。エンドユーザの PC 上のサービスから使用できるユーザ名は最大 64 個です。それらの名前を用いたログインはサービスのログインであるとみなされ、SSO エージェントからは無視されます。

|

|

a

|

|

c

|

「OK」を選択します。

|

|

1

|

|

•

|

「ローカルに登録されたユーザのみ許可する」チェックボックスをオンにすると、装置上でローカルに登録されたユーザだけが認証されるようになります。この設定はデフォルトで無効になっています。

|

|

•

|

シンプルなユーザ名を使用するには、「ローカル データベースでシンプルなユーザ名を使用する」チェックボックスをオンにします。この設定はデフォルトで無効になっています。

|

認証エージェント (または NTLM 認証) から返されるユーザ名は、例えば domain1/bob のように、通常はドメイン構成要素を含みます。このオプションを選択すると、ユーザ名のドメイン構成要素は無視され、ユーザ名構成要素だけが Dell SonicWALL 装置のローカル ユーザ データベース内の名前と照合されます。このチェックボックスをオフにすると、SSO で認証されたユーザと照合するローカル ユーザ アカウント名は、ドメイン構成要素を含む完全なユーザ名の形式に従わなければなりません。

|

|

•

|

ドメインではなくコンピュータにログインしたユーザに対して限定的なアクセスを許可する場合は、「非ドメイン ユーザには限定的なアクセスのみ許可する」チェックボックスを選択します。ローカルで設定されている場合でも、これらのユーザには、Trusted Users ユーザ グループのメンバーシップは付与されません。 また、Trusted Users に設定されているアクセス権も与えられません。これらには、ポリシーを通してアクセス権が与えられます。例えば、Everyone に適用されるものや、許可されたユーザとして明示的にリストされたものなどです。この設定はデフォルトで無効になっています。

|

ログ内では、これらのユーザは「コンピュータ名/ユーザ名」という形式で識別されます。ローカル ユーザ データベースを使用してユーザを認証する場合で、かつ、「ローカル データベースでシンプルなユーザ名を使用する」オプションが無効になっている場合、ローカル データベース内のユーザ名は、「コンピュータ名/ユーザ名」という形式の完全な識別名を使用して設定しなければなりません。

|

•

|

ネットワーク内に非 Windows 機器や、パーソナル ファイアウォールが動作している Windows コンピュータがある場合は、「ユーザの監視を右記で行う」チェックボックスをオンにし、さらに SSO エージェントがどちらで設定されているかに応じて、以下のいずれかを選択します。

|

|

•

|

その結果、多数のスレッドが応答待ちの要求で待機状態となり、エージェントに過大な負荷がかかります。

|

•

|

「ユーザの監視を右記で行う」を有効化すると、ファイアウォールは SSO エージェントにユーザを識別するよう要求する前に、NetAPI/WMI ポートで応答をプローブするようになります。「監視タイムアウト (秒)」フィールドは、既定で 5 秒に設定されています。

|

|

•

|

シングル サイン オン中にユーザ認証を中断しないで SSO プローブが正常に機能していることをテストするには、「監視テスト モード」チェックボックスをオンにします。監視は、SSO エージェントを介してユーザ認証を開始した後に送信されます。この設定はデフォルトで無効になっています。

|

|

•

|

「ユーザ グループのメンバシップの設定方法」で、どちらかを選択します。

|

|

•

|

ユーザ グループ情報の検索に LDAP を使用する - ユーザ情報の検索に LDAP を使用します。

|

|

•

|

|

•

|

ローカル設定 - ローカルで設定したユーザ グループを使用します。

|

|

•

|

「ポーリング間隔 (分)」フィールドに、ポーリング間隔 (分)を入力します。既定値は 5 分です。ユーザが識別されてログインした後、Dell SonicWALL は認証エージェントを、この間隔でポーリングすることで、ユーザがまだログインしているか確認します。

|

|

•

|

ユーザがまだログイン中かどうかを判断する際に任意のエージェントにポーリングするのではなく、ネットワーク トポロジーの都合によって、ユーザの場所に応じて特定のエージェントを使用する必要がある場合は、「ユーザを認証したエージェントにポーリングする」チェックボックスをオンにします。このオプションは既定で無効になっています。

|

|

•

|

トラフィックの識別時、セキュリティ装置は最初の試行に失敗した場合、一定時間待ってから再度トラフィックの識別を試みます。このときの待機時間 (分単位) を「失敗後の保留時間 (分)」フィールドに入力します。SSO が繰り返し失敗すると送信元からいっそう多くのトラフィックが送られてくるようになり、未処理の要求が溢れかえります。この機能はエージェントに対して要求を送る頻度を制限することで、こうした状況が発生を回避します。既定値は 1 分です。

|

|

•

|

「...ユーザが見つからなかった後の保留時間 (分)」フィールドには、SSO エージェントからエラーが返された場合やエージェントからログイン済のユーザがいないと報告された場合に再試行するまでの待機時間を分単位で入力します。既定値は 1 分です。

|

|

2

|

ログに記録されるドメインの名前に一貫性を持たせるため、「異なる SSO ソースがユーザのドメインに対して異なる名前を報告した場合:」で以下のいずれかのラジオ ボタンを選択します。

|

|

•

|

受け取ったドメイン名をそのまま使用する (既定値)

|

|

a

|

「一貫性のあるドメイン名を常に使用する」を選択した場合は、「選択」ボタンを選択します。「各ドメインで使用する名前の選択」ダイアログに、既知のドメインがリストされます。このリストから表示に使う名前を選択することができます。

|

|

b

|

使用するバリアントを選択します。各ドメインの初期の既定値は「なし」です。これは SSO を通して装置に報告されるどのドメイン名についても、「一貫性のあるドメイン名を常に使用する」を有効にして、使用するドメイン名をここで選択するまでは、名前の使用動作に変化が起こらないことを意味します。

|

|

c

|

「OK」を選択します。

|

|

1

|

|

2

|

「ゾーン毎に SSO を強制する」下で、トラフィックが送信された際にユーザを識別するために SSO を開始したいゾーンのチェックボックスを選択します。

|

|

•

|

|

•

|

|

•

|

|

•

|

|

3

|

特定のサービスまたは位置からのトラフィックをバイパスし、既定のコンテンツ フィルタ ポリシーをトラフィックに適用するには、「SSO バイパス」テーブル内のリストから適切なサービスまたは位置を選択するか、新規のサービスまたは位置をテーブルに追加します。このテーブルには、SSO をバイパスする組み込みサービスが表示されます。これらのサービスは削除できません。

|

|

補足:既定では、SSO によって認証されない Linux および Mac ユーザには、既定のコンテンツ フィルタ ポリシーが割り当てられます。そのような、SSO により認証されないすべてのユーザを資格情報を手動で入力させるようリダイレクトするには、「HTTP」サービスに対して、「WAN」ゾーンから「LAN」ゾーンへのアクセス ルールを「許可するユーザ」を「すべて」に設定して作成します。そして、ユーザまたはユーザ グループに対して適切な CFS ポリシーを設定します。アクセス ルール設定の詳細については、アクセス ルールの追加 を参照してください。

|

2 つ目の設定は、認証される必要のないユーザ トラフィックに対して適切で、SSO を開始することにより、サービスに対して望ましくない遅延を引き起こす可能性があります。

SSO のバイパス設定は、ユーザ認証を要求するファイアウォール アクセス ルールによって SSO が開始された場合には適用されません。この種の SSO バイパスを設定するには、影響を受けるトラフィックに対してユーザ認証を要求しない別のアクセス ルールを追加します。アクセス ルール設定の詳細については、アクセス ルールの追加 を参照してください。

|

a

|

|

b

|

|

d

|

「バイパス種別」を選択します。

|

|

e

|

「追加」を選択します。テーブルにエントリが追加されます。

|

|

5

|

ログのための SSO バイパス ユーザを選択するには、「SSO バイパス用のユーザ名 <バイパス名> をログに記録する」チェックボックスをオンにし、SSO バイパス ユーザの名前を指定します。このオプションは既定で選択されており、既定の名前である「不明 (SSO バイパス)」が指定されています。このオプションが有効な場合、(ここで設定したように) SSO をバイパスしたトラフィックは、ログ内や AppFlow 監視で表示されるとき、不明ユーザではなく所定のユーザ名付きで表示されるので、SSO が識別できなかったユーザから送信されたトラフィックとは区別できます。

|

|

6

|

必要に応じて、「ダミー ユーザを作成」チェックボックスをオンにします。このオプションは、既定では選択されていません。

|

このオプションが有効な場合は、SSO バイパス トラフィックの受信時にダミー ユーザ エントリが作成され、発信元 IP アドレスに対応する所定のユーザ名が付与されます。そのため、ログ内や AppFlow 監視で表示される名前の他に、ダミー ユーザ エントリが「ユーザ > 状況」ページに表示されます。このダミー エントリの名前はそのまま表示されます。その表示は、対応する IP アドレスからのトラフィックが所定の無動作時間にわたって停止するか、(バイパス サービスの場合) 同じ IP アドレスから非バイパス トラフィックが送られてくるまで持続します。

|

a

|

必要に応じて、「無動作時タイムアウト (分)」フィールドに無動作タイムアウトの時間 (分) を指定します。既定値は 15 分です。

|

|

1

|

|

•

|

「ターミナル サービス エージェント」タブを選択し、次に「追加」ボタンを選択します。ページが更新され、ページ上部のテーブルに新しい行が表示されます。また、ページの下半分に新しい入力フィールドが表示されます。既存のエージェントの横にある緑色の LED 形式のアイコンは、エージェントが稼働していることを示します。赤色の LED は、エージェントが停止していることを示します。黄色の LED は、TSA が無動作状態で、TSA から装置への通知が 5 分以上途絶えていることを示します。装置がエージェントに要求を送信するのではなく、TSA が装置に通知を送信する形であることから、通知がないときには問題が生じている可能性もあり得ますが、それより考えられるのは、単にターミナル サーバで現在どのユーザもアクティブではないという可能性です。

|

|

•

|

「ホスト名/IP アドレス」フィールドに、SonicWALL TSA がインストールされているターミナル サーバのホスト名または IP アドレスを入力します。ターミナル サーバがマルチホーム (複数の IP アドレスを持つ) で、ホストを DNS 名ではなく IP アドレスで識別している場合には、すべての IP アドレスをカンマ区切りのリストとして入力します。

|

|

•

|

「ポート」には、SonicWALL TSA が装置との通信に使用しているポート番号を入力します。既定のポートは 2259 です。異なる IP アドレスを持つエージェントは、同じポート番号を使用できることに注意してください。

|

|

•

|

「共有鍵」フィールドに、作成した共有鍵または SonicWALL TSA で生成した共有鍵を入力します。共有鍵は完全に一致している必要があります。「共有鍵の確認」フィールドにもう一度共有鍵を入力します。

|

|

2

|

|

•

|

ユーザ認証に TSA を使用するには、「ターミナル サービス エージェント認証を有効にする」チェックボックスを選択します。この設定はデフォルトで有効になっています。

|

|

•

|

「ターミナル サーバのサービスからのトラフィックに対しアクセス ルールでのユーザ認証のバイパスを許可」チェックボックスは既定でオンになっています。この設定の場合は、ウィンドウズ アップデートやアンチウイルスの更新など、ユーザ ログイン セッションと関連付けられていないサービス ラフィックは認証なしで通過できます。そのトラフィックは、認証を要求するファイアウォール ルールが適切に設定されていれば本来遮断されるはずのものです。

|

|

1

|

「NTLM」タブを選択します。

|

詳細については、このタブ上のツールチップを調べるか、ブラウザ NTLM 認証の動作 を参照してください。

|

•

|

以下の選択肢のうちの 1 つを、「HTTP トラフィックの認証に NTLM を使用する」ドロップダウン リストから選択します。

|

|

•

|

無効 - NTLM 認証を使いません。

|

|

•

|

エージェントによる SSO が使用される前 - SonicWALL SSO エージェントを使う前に NTLM を使ってユーザの認証を試行します。

|

|

•

|

エージェントによる SSO が失敗した場合のみ - 最初に SSO エージェントを介したユーザの認証を試行してから、それが失敗した場合に、NTLM の使用を試行します

|

|

•

|

以下のうちの 1 つを、「認証ドメイン」に対して行います。

|

|

•

|

LDAP 設定内で使っているものと同じドメインを使うために、「LDAP 設定のドメインを使用する」チェックボックスを選択します。

|

ブラウザが装置のドメインをローカル ドメインと見た場合にのみ、完全に透過的な認証が行われます。

|

•

|

ユーザのブラウザを最初に SonicWALL 自身のウェブ サーバにどのようにリダイレクトするを決めるために、「ブラウザをこの機器にリダイレクトする経路」に対して、以下のオプションのうちの 1 つを選択します。

|

|

•

|

インターフェースの IP アドレス - ブラウザを装置のウェブ サーバ インターフェースの IP アドレスにリダイレクトする場合に選択します。

|

|

•

|

インターフェース IP アドレスの逆引き DNS 調査 - ウィンドウ下部の「逆引き DNS キャッシュの表示」ボタンを有効にします。このボタンを選択すると、ポップアップが装置のウェブ サーバのインターフェース、IP アドレス、DNS 名、TTL の秒数を表示します。ユーザのブラウザをリダイレクトするために使われているドメイン名 (DNS 名) を確認する場合にこのボタンを選択します。

|

|

•

|

設定されたドメイン名 -「システム > 管理」ページ」で設定されているファイアウォール ドメイン名:を使用します。

|

|

•

|

管理証明書の名前 -「システム > 管理」ページで HTTPS ウェブ管理用に選択済みのインポートされた証明書を使用します。

|

|

•

|

「認証が失敗するまでの最大試行数」に再試行回数を入力します。

|

|

•

|

ユーザのログオフを検出するには、Windows、Linux、および マッキントッシュ ユーザに対して装置で使用されるポーリング方式を、「ポーリング タイマーによって NTLM 認証されるユーザ」オプション内で選択します。それぞれの種別のコンピュータのユーザに対して、以下の方式のうち 1 つのラジオ ボタンを選択します。

|

|

•

|

SSO エージェントでポーリング - ネットワーク内で SSO エージェントを使っている場合は、それを使ってユーザをポーリングするにはこれを選択します。NTLM を介して認証されるユーザに対しては、エージェントが記憶するユーザ名が NTLM 認証で使用される名前と一致する必要があるか、ログイン セッションが終了されます。Linux や MacOS ユーザに対しては、それらのシステムが SSO エージェントによって使用される Windows ネットワーキングの要求をサポートしないので、別のポーリング方式を選択します。

|

|

•

|

NTLM で再認証 - ブラウザがドメインの資格情報を保存するように設定されている、またはユーザがブラウザに資格情報を保存するように指示した場合は、この方式はユーザに透過的です。

|

|

•

|

再認証しない - このオプションを選択した場合は、無動作タイムアウト以外ではログアウトは検出されません。

|

|

•

|

旧形式の LAN Manager 構成要素が NTLM メッセージ内に含まれることを必要とする古い旧形式のサーバを使っている場合は、「NTLM に従来の LanMan を転送する」チェックボックスを選択します。これにより、安全でないために既定では NTLM 内 LanMan を許可しない、新しいウィンドウズ サーバでは認証が失敗します。

|

|

1

|

リスト上の各 RADIUS アカウント クライアントの現在の状況が、パネルの「状況」列に次のように表示されます。

|

2

|

新しい RADIUS クライアントを追加するには、「追加...」ボタンを選択します。「RADIUS アカウント シングル サインオン」の各タブ (「設定」、「RADIUS」、「転送」) はダイアログ下半分の表示/編集ペインに表示されます。

|

|

補足:表示/編集ペインで変更を行うと、「アカウント クライアント」テーブル内で強調表示されているエントリに変更内容がそのまま反映されます。編集を完了しペインを閉じるには、ペインの外側を選択します。「アカウント クライアント」テーブル内のエントリを直接選択することにより、個々のフィールドを更新することもできます。

|

|

3

|

「クライアント ホスト名または IP アドレス」フィールドに、RADIUS クライアント ホストの名前または IP アドレスを入力します。

|

|

4

|

|

5

|

「RADIUS」タブを選択します。

|

|

6

|

「「ユーザ名(User-Name)」属性の形式」ドロップダウン メニューから、ユーザ名ログインの形式を選択します。

|

|

•

|

|

重要: 一般に使用される定義済みの形式もあります。しかし、ネットワーク アクセス サーバから送信される形式と一致しない場合は、「ユーザ-名前 (User-Name)」属性の形式として「その他」を選択し、ユーザ定義の形式を入力してください。

|

あるいは、標準以外の形式として「その他」を選択することもできます。

|

7

|

|

•

|

「その他」を選択した場合は、さらにオプションが表示され、属性に含まれるコンポーネントを設定できます。

|

|

•

|

|

•

|

|

a

|

「形式」フィールドに、制限された scanf 形式の文字列を入力します。ここでは、%s または %[…] 命令で個々のコンポーネントを指定します。この命令は、ネットワーク アクセス機器 (NAS) が「ユーザ名 (User-Name)」属性で何を送信するかを装置に伝える働きをします。この形式は、RADIUS アカウント RFC では規定されていません。機器がこの属性で送信する内容に制約はないので、その内容は非常に多様なものとなる可能性があります。ここで設定する形式は、装置側で「ユーザ名 (User-Name)」属性をどのように解読してユーザ名、ドメイン、および DN あるいはそのいずれかを抽出するかを指定します。

|

|

ヒント:「その他」を選択すると、これらのフィールドは、その前に選択されていた形式の文字列とコンポーネントに設定されます。そこで、まず、ネットワーク アクセス サーバから送信される内容に最も近い定義済み形式を選択してください。これを出発点として、ユーザ定義の形式を入力するとよいでしょう。次に、「その他」に変更してください。

|

|

b

|

「コンポーネント」ドロップダウン メニューから、次のいずれかを選択します。

|

|

•

|

|

•

|

ユーザ-名前 (既定値)

|

|

•

|

|

•

|

「形式」フィールドに、制限された scanf 形式の文字列として入力するコンポーネントは、以下の 1 つ以上の項目で構成します。

|

•

|

|

•

|

|

c

|

|

ヒント:%s は、空白が続くコンポーネントまたは最後のコンポーネントに使います。他の文字が続くコンポーネントには、%[^x]x を使います。例えば、「名前@ドメイン」という形式に対応する形式文字列は %[^@]@%s で表され、「ユーザ-名前」、「ドメイン」、「未使用」の 3 つのコンポーネントに対応します。

|

|

d

|

「追加するコンポーネント:」ドロップダウン メニューからコンポーネントの種類を選択します。

|

|

•

|

|

•

|

|

•

|

|

e

|

「ユーザ-名前の後の先行テキスト」フィールドに、エントリを区切るテキストを入力します。

|

|

f

|

|

g

|

追加した最後のコンポーネントを削除するには、「最後のコンポーネントを削除」を選択します。

「次の時間内に中間報告を受信しなかった場合、ユーザをログアウトする」オプションをオンにします。

|

•

|

無効 - メッセージを送信させません。無効 - メッセージを送信させません。

|

|

•

|

有効 - 手動でタイムアウト時間を指定します。このタイムアウトは、RADIUS アカウント クライアントが中間報告メッセージを送信する間隔よりも大きな値に設定する必要があり、中間報告メッセージの破棄または見逃しに備えて、少なくとも 2 倍または 3 倍以上の値に設定してください。

|

|

•

|

自動 (既定値) - 中間報告メッセージが定期的に送信されているかどうかを装置に自動的に検知させ、定期的に送信されている場合は、「有効」時の指定に基づいてタイムアウトを自動的に設定します。

|

|

9

|

「転送」タブを選択します。

|

|

10

|

「転送」タブにあるフィールドで、最大 4 つの RADIUS アカウント サーバを入力できます。

|

|

•

|

ポート (既定値 1813)

|

|

•

|

事前共有鍵 (クライアントからのメッセージ転送先である RADIUS アカウント サーバで使用する)

|

この情報をサーバに対して入力すると、「設定されたサーバの選択」ドロップダウン メニューが表示されます。

|

11

|

サーバごとに、「設定されたサーバの選択」ドロップダウン メニューで次のどちらかを選択します。

|

|

•

|

複数のクライアントからの要求が同じアカウント サーバに転送される場合、そのサーバはいずれかのクライアントで 1 度設定されると、他のクライアントの「設定されたサーバの選択」ドロップダウン メニューからも選択できるようになります。選択したアカウント サーバの情報は、事前共有鍵を含め、このクライアントにすべてコピーされ、適用されます。

|

12

|

「タイムアウト (秒)」フィールドにタイムアウトする時間を秒単位で入力し、「再試行」フィールドに再試行回数を入力します。「タイムアウト (秒)」の既定値は 10 秒で、「再試行」の既定値は 3 回です。

|

|

14

|

「一般設定」タブを選択します。

|

|

15

|

「RADIUS アカウントで SSO を有効にする」チェックボックスで、SSO または RADIUS アカウントを有効化します。この設定はデフォルトで有効になっています。

|

|

17

|

特定の IP アドレスにあるユーザのメッセージを無視するには、アドレス オブジェクトまたはアドレス グループを「次の IP アドレスのユーザについてはメッセージをすべて無視する」ドロップダウン メニューから選択するか、新規のアドレス オブジェクトまたはアドレス グループを作成します。既定は「なし」です。

|

|

1

|

「テスト」タブを選択します。

|

装置と SSO エージェントまたは TSA との接続をテストできます。また、ワークステーションにログインしているユーザを識別するための設定が SSO エージェントに対して適切に行われているかどうかもテストできます。複数のエージェントを設定した場合は、テストする SSO エージェントまたは TSA を「テストするエージェントの選択」ドロップダウン メニューから選択します。このドロップダウン メニューでは、最初に SSOエージェントが示され、TSA は「--ターミナル サーバ エージェント--」の見出しの下で最後に示されます。

|

•

|

「エージェントとの接続をチェック」ラジオ ボタンを選択し、「テスト」ボタンを選択します。認証エージェントとの通信がテストされます。SonicWALL が SSO エージェントに接続できた場合、「AD エージェントは利用可能です」というメッセージが表示されます。TSA のテスト時には、「テスト状況」フィールドにメッセージが表示され、「エージェントから戻ってきた情報」フィールドにバージョンおよびサーバの IP アドレスが表示されます。

|

|

•

|

SSO エージェントのみの場合は、「ユーザをチェック」ラジオ ボタンを選択し、ワークステーションの IP アドレスを「ワークステーションの IP アドレス」フィールドに入力して、「テスト」を選択します。これで、ワークステーションにログインしているユーザを識別するための設定が、SSO エージェントに対して適切に行われているかどうかがテストされます。

|

|

2

|

認証エージェントの設定がすべて完了したら、「OK」を選択します。

|

シングル サインオン用の RADIUS アカウントは、「ユーザ > 設定」ページで設定します。

|

1

|

「ユーザ > 設定」ページを表示します。

|

|

2

|

|

3

|

|

4

|

「適用」を選択します。

|

SonicOS で SonicWALL SSO エージェントを使用するための設定 の説明に従って、「ユーザ」タブで「ユーザ グループ情報の検索に LDAP を使用する」を選択した場合は、LDAP の設定を行う必要があります。

|

1

|

「シングル サイン オン認証設定」ダイアログの「ユーザ」タブで、「ユーザ グループ情報の検索に LDAP を使用する」オプションの横の「設定」ボタンを選択します。「LDAP 設定」ダイアログが表示されます。

|

|

•

|

|

•

|

|

•

|

|

•

|

|

2

|

「名前または IP アドレス」フィールドに、LDAP サーバの名前または IP アドレスを入力します。

|

|

3

|

「ポート番号」フィールドに、LDAP サーバのポート番号を入力します。既定の LDAP ポート (ドロップダウン メニューから選択) は次のとおりです。

|

|

•

|

既定の LDAP ポート - 389

|

|

•

|

既定の LDAP over TLS ポート - 636

|

|

•

|

Windows グローバル カタログ ポート – 3268

|

|

•

|

既定の LDAP over TLS ポート - 3269

|

|

4

|

「サーバ タイムアウト (秒)」フィールドに、SonicWALL が LDAP サーバからの応答を待つ秒数を入力します。この秒数が経過すると、タイム アウトが発生します。1~99999 の値を指定できます。既定値は 10 秒です。

|

|

5

|

「総合操作のタイムアウト (分)」フィールドに、SonicWALL が自動動作に費やす時間を分単位で入力します。この時間が経過すると、タイム アウトが発生します。1~99999 の値を指定できます。既定値は 5 分です。

|

|

•

|

匿名でログインするには、「匿名ログイン」を選択します。LDAP サーバによっては、匿名でツリーにアクセスできます。利用するサーバでこの機能がサポートされている場合 (通常、Microsoft アクティブ ディレクトリではサポートされません)、このオプションを選択することができます。「ログイン ユーザ名」フィールドと「ログイン パスワード」フィールドはグレーアウトされたままになります。Step 10 に進みます。

|

|

•

|

ログイン名でツリーにアクセスするには、「ログイン名/ツリー内位置を渡す」を選択します。「ログイン ユーザ名」フィールドと「ログイン パスワード」フィールドがアクティブになります。Step 7 に進みます。

|

|

•

|

識別名でツリーにアクセスするには、「識別名のバインドを渡す」を選択します。「ログイン ユーザ名」フィールドが「識別名をバインドします」フィールドに変化し、「ログイン パスワード」フィールドと共にアクティブになります。Step 8 に進みます。

|

|

7

|

ユーザの名前でログインするには、そのユーザの名前を「ログイン ユーザ名」フィールドに入力します。ログイン名は、完全な "dn" 表記で LDAP サーバに自動的に提示されます。Step 9 に進みます。

|

|

補足:ユーザ名やログイン ID ではなく、ユーザの名前 (「ログイン ユーザ名」フィールド内の、ユーザの識別名の最初のコンポーネントに含まれるもの) を使用してください。例えば、ユーザ John Doe が普段は "jdoe" でログインしていても、このフィールドには "John Doe" と入力します。

|

|

8

|

「バインド識別名」フィールドに、LDAP サーバへのバインドで使う完全識別名 (DN) を指定します。

|

|

9

|

「ログイン パスワード」フィールドにパスワードを入力します。

|

|

10

|

「プロトコル バージョン」ドロップダウン メニューから LDAP バージョンを選択します。LDAP バージョン 2 または LDAP バージョン 3 (既定) を選択できます。LDAP のほとんど (アクティブ ディレクトリ を含む) の実装では、LDAP バージョン 3 が採用されています。

|

|

11

|

Transport Layer Security (SSL) を使用して LDAP サーバにログインする場合は、「TLS (SSL) を使用する」チェックボックスを選択します。このオプションは、既定では選択されています。

|

|

12

|

TLS モードで動作するか、非 TLS モードで動作するかに関係なく、LDAP サーバが同じ TCP ポートを使用できるようにする場合は、「LDAP'Start TLS'要求を送信する」を選択します。このオプションは、既定では選択されていません。

|

|

補足:「LDAP 'Start TLS' 要求を送信する」チェックボックスをオンにするのは、LDAP サーバが TLS と非 TLS の両方を同じポート番号で使用していて、かつ LDAP サーバからそうするよう要求されたときだけにしてください。

|

|

13

|

有効な証明書をサーバから取得するには、「サーバからの有効な証明書を要求する」を選択します。TLS 交換時に、サーバによって提示された証明書を検証するために、上記で指定した名前と証明書内の名前が照合されます。このオプションは、既定では選択されています。

|

|

14

|

「TLS に用いるローカル証明書」ドロップダウン メニューからローカル証明書を選択します。このオプションは省略可能です。LDAP サーバが接続のためにクライアント証明書を要求する場合にのみ使用します。この機能は、LDAP クライアントの識別を確実にするためにパスワードを返す LDAP サーバの実装では有用です (アクティブ ディレクトリではパスワードは返されません)。この設定はアクティブ ディレクトリでは必要ありません。既定は「なし」です。

|

|

15

|

「適用」を選択します。

|

|

1

|

「スキーマ」タブを選択します。

|

|

2

|

「LDAP スキーマ」ドロップダウン メニューから、次のいずれかの LDAP スキーマを選択します。定義済みのいずれかのスキーマを選択した場合、そのスキーマによって使用されるフィールドに適切な値が自動的に入力されます。

|

|

•

|

|

•

|

|

•

|

ユーザ定義 - 独自の値を指定できます。

|

|

3

|

|

4

|

|

5

|

「資格のあるログイン名属性」フィールドが空欄でない場合、この属性は、ユーザの代替ログイン名を「名前@ドメイン」形式で設定するユーザ オブジェクトの属性を指定します。これは特に、単純なログイン名ではドメイン間で一意性を保てない可能性がある複数ドメインを持つ場合に必要になります。Microsoft アクティブ ディレクトリおよび RFC 2798 inetOrgPerson の場合は、「mail」に設定します。

|

|

6

|

「ユーザ グループ メンバーシップ属性」フィールドには、ユーザがどのグループに所属するかを示すユーザ オブジェクト内の情報が含まれます。これに該当するのは、Microsoft アクティブ ディレクトリの memberOf 属性です。他の定義済みのスキーマでは、グループ メンバーシップ情報がユーザ オブジェクトではなくグループ オブジェクト内に格納されるので、このフィールドは使用されません。このフィールドは、「ユーザ定義」を選択しない限り変更できません。

|

|

7

|

「追加ユーザ グループ ID 属性」と共に「ユーザ グループ オブジェクト」セクションの「追加ユーザ グループ一致属性」を使用すると、member/memberOf 属性 (例えば、Active Directory の プライマリ グループ属性) で見つかったユーザに加えて、ある特定のユーザの追加的なメンバーシップを設定するようなスキーマを実現できます。

|

「追加ユーザ グループ ID 属性」を指定してその使用を「使用」チェックボックスで有効にした場合、この属性の 1 つ以上のインスタンスでユーザ オブジェクトが見つかると、それらの属性に一致する追加ユーザ グループの検索が LDAP ディレクトリ内で行われます。「追加ユーザ グループ一致属性」がその値に設定されたグループが見つかると、ユーザはそのグループのメンバーにもなります。

|

ヒント:アクティブ ディレクトリで、primaryGroupID およびprimary Group Tokenに設定されたこれらの属性の使用を有効にすると、プライマリ ユーザ グループ (通常はDomain Users) へのユーザ メンバーシップが与えられます。

|

|

8

|

「構築された IP アドレス属性」フィールドは、ディレクトリ内でユーザに割り当てられた静的 IP アドレスを取得するために使用できます。現在は、L2TP を介して SonicWALL の L2TP サーバと接続するユーザに対してのみ使用されます。将来のリリースでは、SonicWALL グローバルVPN クライアント (GVC) でもサポートされる予定です。アクティブ ディレクトリでは、ユーザ プロパティの「ダイヤルイン」タブで静的 IP アドレスを設定します。

|

|

9

|

|

10

|

「メンバー属性」フィールドは、ログイン認証に使用する属性を定義します。属性が次のどちらであるかを選択します。

|

|

•

|

|

•

|

|

11

|

|

12

|

|

•

|

スキーマの設定を自動的に更新する (既定値)

|

|

b

|

「OK」を選択します。

|

|

1

|

「ディレクトリ」タブを選択します。

|

|

2

|

「プライマリ ドメイン」フィールドには、LDAP 実装により使用されているユーザ ドメインを指定します。AD の場合、これは、アクティブ ディレクトリのドメイン名です (例えば、yourADdomain.com)。オプションで、このフィールドを変更したときにページ内の残りのツリー情報を自動的に更新することもできます。既定では、ノベル イーディレクトリを除くすべてのスキーマで mydomain.com に設定されます (ノベル イーディレクトリの既定値は o=mydomain) です。

|

|

3

|

「サーバにログインするためのユーザ ツリー」フィールドで、「設定」タブの「ログイン ユーザ名」フィールドで指定したユーザ アカウント オブジェクトを保持するディレクトリ内のツリーを指定します。例えば、アクティブ ディレクトリ (AD) における“administrator"アカウントの既定のツリーはユーザ ツリーと同じです。

|

|

4

|

LDAP ディレクトリ内でユーザ オブジェクトが一般に含まれるツリーを「ユーザを含むツリー」テーブルに指定します。認証中、これらのツリー内を検索してユーザの位置が特定されます。既定値 (mydomain.com/user) が 1 つだけ指定されていますが、これは編集できます。DN 値を合計 64 個まで登録でき、SonicWALL は、一致が見つかるかリストの最後に到達するまで、ディレクトリを検索します。

|

|

a

|

|

•

|

パス形式 (例えば、domain.com/people)

|

|

•

|

識別名形式 (例えば、ou=people,dc=domain,dc=com); この形式を適用するツリーは DN の形式を標準外としなければならないことがあります。この形式を使用するときは、ピリオド (.) とスラッシュ (/) 文字にバックスラッシュ (\) を前置しなければなりません。識別名の文字のエスケープに関する情報は、RFC2253 を参照してください。

|

|

c

|

「OK」を選択します。ツリーがテーブルに追加されます。

|

|

b

|

「編集」を選択します。

|

|

d

|

「OK」を選択します。変更がテーブル内のツリーに反映されます。

|

テーブル内の既存のツリーを削除するには、次の手順に従います。

|

b

|

「削除」を選択します。

|

|

b

|

|

c

|

|

6

|

LDAP ディレクトリ内でユーザ グループ オブジェクトが一般に含まれるツリーを「ユーザ グループを含むツリー」に指定します。最大 32 個の DN 値を指定できます。スキーマのユーザ オブジェクト内にユーザ グループ メンバーシップ属性がない場合にのみ適用できます。 AD では使用されません。新しいツリーを追加するには、次の手順に従います。

|

|

a

|

|

b

|

新しいツリーを入力します。詳細については、Step 4 を参照してください。

|

|

c

|

「OK」を選択します。ツリーがテーブルに追加されます。

|

|

b

|

「編集」を選択します。

|

|

d

|

「OK」を選択します。変更がテーブル内のツリーに反映されます。

|

テーブル内の既存のツリーを削除するには、次の手順に従います。

|

b

|

「削除」を選択します。

|

|

b

|

|

c

|

|

8

|

「自動設定」ボタンを選択すると、SonicWALL がディレクトリをスキャンしてユーザ オブジェクトが含まれるすべてのツリーを検出することにより、「ユーザを含むツリー」フィールドと「ユーザ グループを含むツリー」フィールドを自動的に設定します。最初に、プライマリ ドメインと、サーバ ログインに使用するユーザ ツリーを設定しておく必要があります。

|

|

a

|

|

•

|

現在のツリーに追加する - 現在の構成に新しいツリーが追加されます

|

|

•

|

現在のツリーを置き換える - 最初に現在設定されているツリーをすべて削除してから新しいツリーを追加します

|

|

c

|

「OK」を選択します。

|

|

ヒント:参照機能を使用して複数の LDAP/AD サーバを利用している場合は、「検索するドメイン」を適切な情報で置き換え、「現在のツリーに追加する」オプションを選択して、それぞれのサーバに対してこの処理を繰り返します。

|

|

9

|

「適用」を選択します。

|

|

1

|

「紹介」タブを選択します。

|

|

•

|

紹介を許可する - プライマリ LDAP サーバ以外の LDAP サーバ上にユーザ情報がある場合に選択します。この設定はデフォルトで有効になっています。

|

|

•

|

ユーザ認証時の継続参照を許可する - 個々のディレクトリ ツリーが複数の LDAP サーバにまたがる場合に選択します。

|

|

•

|

ディレクトリ自動設定時の継続参照を許可する - 1 つの動作で複数の LDAP サーバからディレクトリ ツリーを読み出す場合に選択します。この設定はデフォルトで有効になっています。

|

|

•

|

ドメイン検索の継続参照を許可する - 複数の LDAP サーバでサブドメインを検索する場合に選択します。この設定はデフォルトで有効になっています。

|

|

3

|

「適用」を選択します。

|

|

1

|

「ユーザとグループ」タブを選択します。

|

|

2

|

「ローカルに登録されたユーザのみ許可する」チェックボックスをオンにすると、LDAP ユーザが SonicWALL ローカル ユーザ データベースにも登録されている場合にのみ、そのユーザのログインが許可されます。

|

|

3

|

「LDAP ユーザ名を複製してユーザ グループ メンバーシップをローカルで設定可能にする」チェックボックスをオンにすると、ローカル ユーザと LDAP ユーザ設定の共通部分に基づいてグループ メンバーシップ (と権限) が決定されます。

|

|

4

|

LDAP サーバ上で設定されたグループ メンバーシップに加えて、LDAP ユーザが所属する SonicWALL 上の既定のグループを、「既定の LDAP ユーザ グループ」ドロップダウン メニューから選択します。

|

|

ヒント:単に LDAP を使用してグループ メンバーシップ (と権限) を割り当てることもできます。ビルトイン グループ (「ゲスト サービス」、「Content Filtering Bypass」、「Limited

Administrators」など) と同じ名前のユーザ グループを LDAP/AD サーバ上で作成し、ユーザをディレクトリ内のこれらのグループに割り当てることにより、または、既存の LDAP/AD ユーザ グループと同じ名前のユーザ グループを SonicWALL 上で作成することにより、LDAP 認証が成功すると、ユーザにグループ メンバーシップが自動的に与えられます。 |

アクティブ ディレクトリの場合、SonicWALL は、独自仕様である戻り値 "memberOf" ユーザ属性を利用することにより、より効率的にグループ メンバーシップを取得できます。

|

5

|

ユーザのインポート - このボタンを選択すると、LDAP サーバからユーザ名を取得することにより、Dell SonicWALL 上でローカル ユーザを設定できます。「LDAP インポート: ユーザ」ダイアログが表示され、Dell SonicWALL にインポート可能なユーザ名がリストされます。

|

|

b

|

「選択の保存」を選択します。

|

LDAP サーバから読み込んだユーザのリストは、非常に長くなる場合があるため、それらのうち少数をインポートしたいことがあります。望まないユーザを選択するいくつかの方法と共に、「リストより削除」ボタンが提供されます。これらのオプションを使って、リストを管理可能なサイズに縮小してからインポートするユーザを選択できます。

既存の LDAP/AD ユーザ グループと同じ名前のユーザが Dell SonicWALL 上にあれば、LDAP認証に成功したときに Dell SonicWALL のユーザ権限が与えられます。

|

6

|

LDAP サーバ上のユーザ グループの名前を、ポリシー ルールや CFS ポリシーで使用する場合には、SonicWALL 装置は複製しなければなりません。「ユーザ グループのインポート」ボタンを選択して、ユーザ グループを LDAP サーバから Dell SonicWALL 装置にインポートします。LDAP からの「ユーザ グループのインポート」ダイアログが表示されます。

|

|

•

|

「LDAP インポート: ユーザ グループ」ダイアログが表示されます。

|

c

|

「選択の保存」を選択します。

|

LDAP サーバから読み込んだユーザ グループのリストは、非常に長くなる場合があるため、それらのうち少数をインポートしたいことがあります。望まないユーザを選択するいくつかの方法と共に、「リストより削除」ボタンが提供されます。これらのオプションを使って、リストを管理可能なサイズに縮小してからインポートするユーザを選択できます。

アクティブ ディレクトリの場合、Dell SonicWALL は、独自仕様である戻り値 "memberOf" ユーザ属性を利用することにより、より効率的にグループ メンバーシップを取得できます。

|

7

|

LDAP ユーザ グループ ミラーリングを有効にするには、「LDAP ユーザ グループをローカルでミラーする」チェックボックスをオンにします。

|

これらのミラー ユーザ グループは、「ユーザ > ローカル グループ」ページ上に別途リストされ、それらの名前には場所を示すドメイン名が含まれています。それらのグループは、アクセス ルール、CFS ポリシーなどで、ローカル グループと同じように選択できます。しかし、いくつか制限があります。例えば、Dell SonicWALL 装置上でローカルなメンバーとして追加された他のユーザ グループを持つことはできません。それでも、他のユーザ グループのメンバーになったり、ローカル ユーザをメンバーとして持つことはできます。

ユーザは、LDAP サーバ上にあるユーザ グループのメンバーになると、そのローカルなミラー グループを介して設定されたアクセス権を自動的に受け取ります。

インポートできるユーザ グループの最大数は製品ごとに異なります。最大数に達して、LDAP サーバにあるすべてのグループをインポートできなかった場合はイベント ログに記録が残されます。

|

https://<ip—address>/ldapMirror.xml. |

これらのグループは、「ディレクトリ」タブの「ユーザ グループを含むツリー」テーブルで設定したディレクトリ ツリーからインポートされます (「ディレクトリ」タブ を参照)。フィルターは、以下の「サブツリー内のグループの除外」テーブルで設定できます。

|

8

|

|

9

|

必要に応じて、直ちに更新するには、「今すぐ再表示」ボタンを選択します。

|

|

•

|

メンバー ユーザまたはグループを含むグループのみ (既定値)

|

|

11

|

LDAP ディレクトリ内のサブツリーをミラー化の対象から除外するには、サブツリーを「サブツリー内のグループの除外」テーブルに追加します。LDAP ディレクトリ内で除外できるサブツリーは最大 32 個です。サブツリーの内部または配下にあるユーザ グループをミラー化することはできません。

|

|

a

|

|

c

|

「OK」を選択します。ツリーがテーブルに追加されます。

|

|

b

|

「編集」を選択します。

|

|

d

|

「OK」を選択します。変更がテーブル内のツリーに反映されます。

|

テーブル内の既存のツリーを削除するには、次の手順に従います。

|

b

|

「削除」を選択します。

|

|

b

|

|

c

|

|

13

|

「適用」を選択します。

|

|

1

|

「LDAP リレー」タブを選択します。

|

|

2

|

RADIUS から LDAP へのリレーを有効にするには、「RADIUS から LDAP へのリレーを有効にする」チェックボックスを選択します。この設定は、既定では無効になっています。

|

|

3

|

「以下の RADIUS クライアントからの接続を許可する」から適切なチェックボックスを選択します。選択に応じて、着信 RADIUS 要求を許可するための適切なポリシー ルールが追加されます。以下のオプションがあります。

|

|

•

|

|

•

|

「WAN ゾーン」(既定値)

|

|

•

|

|

•

|

|

•

|

VPN ゾーン (既定値)

|

|

4

|

「RADIUS 事前共有鍵」フィールドに、すべてのリモート SonicWALL に共通の共有鍵を入力します。

|

|

6

|

「適用」を選択します。

|

|

1

|

「テスト」タブを選択します。

|

「テスト」ページでは、指定したユーザとパスワード資格情報を使用して認証を試みることにより、設定された LDAP 設定をテストすることができます。ユーザに対して LDAP/AD サーバ上で設定されたユーザ グループ メンバーシップや構築された IP アドレスが表示されます。

|

2

|

|

3

|

|

4

|

|

5

|

「適用」を選択します。

|

|

6

|

「OK」を選択します。

|