第24章 MAC-IP アンチスプーフの設定

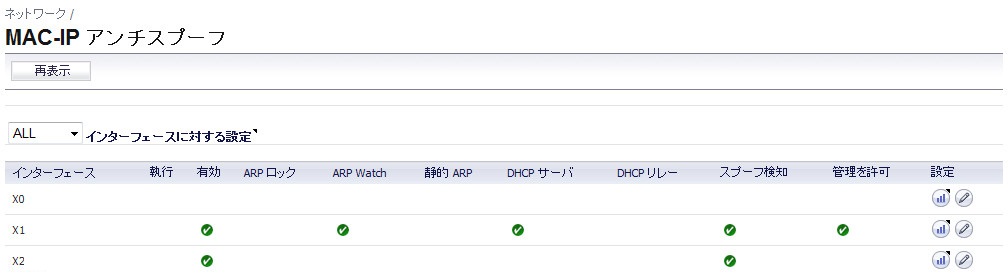

ネットワーク > MAC-IP アンチスプーフ

この章では、SonicWALL SonicOS でMAC-IP アンチスプーフ保護を計画、設計、および実装する方法について説明します。 この章は、次のセクションから構成されています。

MAC-IP アンチスプーフ保護の概要

MACおよびIPアドレスをベースにした攻撃は、今日のネットワーク セキュリティ環境でますます一般化しています。 この種の攻撃は、ローカル エリア ネットワーク (LAN) を標的にすることが多く、ネットワークの外部からも内部からも行われることがあります。 実際、オフィスの会議室、学校、図書館など、内部LANがある程度公開されている場所ならどこでも、この種の攻撃の緒になる可能性があります。 これらの攻撃にはさまざまな異名があり、 man-in-the-middle攻撃、ARPポイズニング、SPITSなどと呼ばれています。 MAC-IP アンチスプーフ機能は、ネットワークへのアクセスを制御する種々の方法を管理者に提供し、OSI階層2/3へのスプーフィング攻撃を排除することにより、これらの攻撃のリスクを減じます。

MAC-IP アンチスプーフ機能は2つの点に重点的に取り組んでいます。 その1つは受付制御です。これはどの機器にネットワークへのアクセスを許すかを管理者が選択できるようにするものです。 もう1つは、第2層へのサービス拒否攻撃などのスプーフィング攻撃の排除です。 これらの目標を達成するためには、2つの情報キャッシュを構築する必要があります。 それはMAC-IP アンチスプーフ キャッシュとARPキャッシュです。

MAC-IP アンチスプーフ キャッシュは、着信パケットを検証し、ネットワーク内に入れてよいかどうかを判定するためのものです。 着信パケットの送信元のMACアドレスとIPアドレスがこのキャッシュ内から検索されます。 それらのアドレスが見つかれば、そのパケットの通過が許可されます。 MAC-IP アンチスプーフ キャッシュは、次のサブシステムのうちの1つ以上のものから構築されます。

・ DHCPサーバベースのリース (SonicWALL - DHCPサーバ)

・ DHCPリレーベースのリース (SonicWALL - IPヘルパー)

・ 静的ARPエントリ

・ ユーザ作成の静的エントリ

ARPキャッシュは次のサブシステムから構築されます。

・ ARPパケット (ARP要求とARP応答の両方)

・ ユーザ作成エントリからの静的ARPエントリ

・ MAC-IP アンチスプーフ キャッシュ

MAC-IP アンチスプーフ サブシステムは、ARPキャッシュをロックすることで送信 (イーグレス) 制御を実現し、不正な機器や望ましくないARPパケットによって送信パケット (ネットワークから出ていくパケット) がなりすましに利用されないようにします。 これにより、マッピングに基づいてファイアウォールで意図しない機器にパケットがルーティングされるのを防ぎます。 また、ARPキャッシュ内のクライアントのMACアドレスを更新して、man-in-the-middle攻撃も防ぎます。

MAC-IP アンチスプーフ保護の設定

このセクションは、次のサブセクションから構成されています。

インターフェース設定

Network Security Appliance管理インターフェース内でMAC-IP アンチスプーフの設定項目を編集するには、「ネットワーク > MAC-IP アンチスプーフ」ページに進みます。

選択したインターフェースについての「設定」ウィンドウが表示されます。 このウィンドウで、対応するチェックボックスを選択することにより、次の設定項目を有効または無効にすることができます。 このインターフェースについて設定の選択が終わったら、「OK」を選択します。 使用できるオプションは次のとおりです。

・ 「有効」: このインターフェースによるトラフィックに関してMAC-IP アンチスプーフ サブシステムを有効にします。

・ 「静的ARP」: 静的ARPエントリからアンチスプーフ キャッシュを構築できるようにします。

・ 「DHCPサーバ」: SonicWALL DHCPサーバからのアクティブなDHCPリースからアンチスプーフ キャッシュを構築できるようにします。

・ 「DHCPリレー」:IPヘルパーに基づいてDHCPリレーからのアクティブなDHCPリースからアンチスプーフ キャッシュを構築できるようにします。 IPヘルパーへの変更については、「IPヘルパーへの拡張」セクション を参照してください。

・ 「ARPロック」:MAC-IPアンチスプーフ キャッシュ内にリストされている機器についてARPエントリをロックします。 これはMAC-IPアンチスプーフ設定を通じてインターフェースの送信制御に適用され、MAC-IPキャッシュ エントリがARPキャッシュ内の永続的なエントリとして追加されます。 これにより、ARPポイズニング攻撃が規制されます。 不正なARPパケットによってARPキャッシュが変更されないからです。

・ 「ARP監視」:インターフェース上の各MAC-IPキャッシュ エントリについてクライアントのマシンへの一方的な (要求に対応したものでない) ユニキャストARP応答の生成を可能にします。 このプロセスはman-in-the-middle攻撃を防ぐのに役立ちます。

・ 「強制」: インターフェースでの受信 (イングレス) 制御を可能にして、MAC-IPアンチスプーフ キャッシュにリストされていない機器からのトラフィックをブロックします。

・ 「スプーフ検知」: アンチスプーフ キャッシュをパスできなかった機器をすべて記録し、それらの機器をスプーフ検知に記載します。

・ 「管理の許可」: アンチスプーフ キャッシュに現在リストされていない機器からのものも含めて、装置のIPアドレスに宛てられたすべてのパケットの通過を許可します。

設定の調整を行った後は、MAC-IPアンチスプーフ パネル上でインターフェースのリストが更新されます。 緑の円に白のチェック マークが入ったアイコンによって、どの設定が有効になっているのかがわかります。

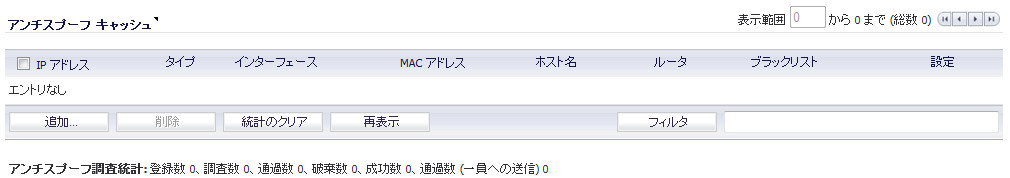

アンチスプーフ キャッシュ

MAC-IPアンチスプーフ キャッシュには、ネットワークへのアクセスが許可されているすべての機器と、ネットワークから排除された (アクセスを拒否された) すべての機器がリストされます。 機器をリストに追加するには、「追加」ボタンを選択します。

機器のIPアドレスとMACアドレスを入力することのできるウィンドウが表示されます。 これらの情報を該当するフィールドに入力してください。 ルーティング機器を承認するか排除する (ブラックリストに載せる) かを選択することもできます。 ルータ設定を選択すると、その機器の背後から来るトラフィックがすべて許可されます。 その機器をブラックリストに載せると、その機器からのパケットがブロックされます。 設定が終わったら、「OK」を選択して、メイン パネルに戻ります。

静的なアンチスプーフ キャッシュ エントリを編集する必要がある場合は、IPアドレスの左にあるチェックボックスを選択し、同じ行の「設定」列にある鉛筆アイコンを選択します。

1つまたは複数の静的アンチスプーフ キャッシュ エントリを削除できます。 それには、各エントリの横の「削除チェックボックス」を選択し、「削除」ボタンを選択します。

キャッシュの統計情報を消去するには、目的の機器を選択し、「統計のクリア」を選択します。

最新のキャッシュ情報を確認したい場合は、「再表示」ボタンを選択します。

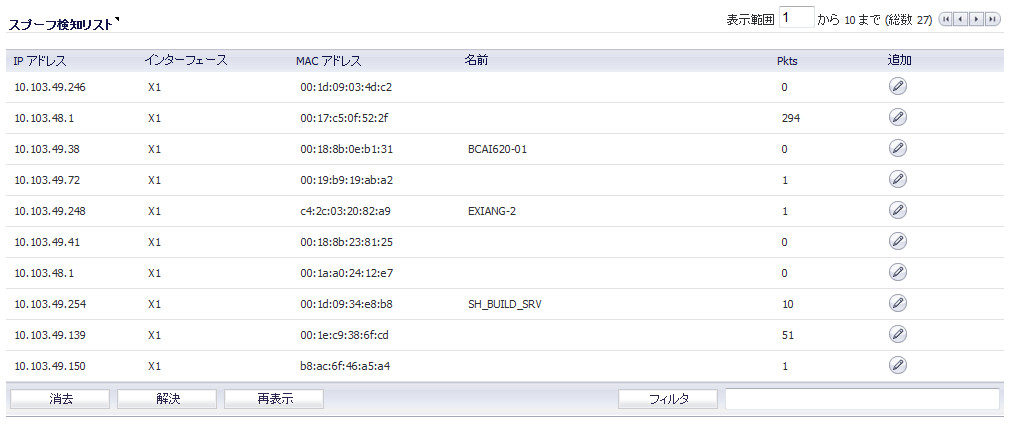

スプーフ検出リスト

スプーフ検出リストには、受信アンチスプーフ キャッシュ チェックをパスできなかった機器が表示されます。 このリストのエントリは、静的アンチスプーフ エントリとして追加できます。 それには、目的の機器の「追加」列にある鉛筆アイコンを選択します。 警告メッセージ ウィンドウが開き、この静的エントリを追加するかどうか確認を求められます。 「OK」を選択すると、処理が続行され、「キャンセル」を選択すると、スプーフ検出リストに戻ります。

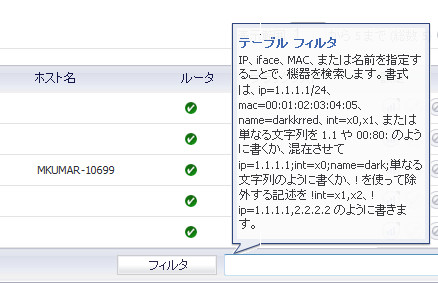

ユーザが機器を識別するには、該当するフィールドに情報を入力して、機器のIPアドレス、iface、MACアドレス、または名前を指定します。 その際、演算子に適切な構文を使用しなければなりません。

IPヘルパーへの拡張

IPヘルパーのDHCPリレー サブシステムからのリースをサポートするために、IPヘルパー パネル (ネットワーク > IPヘルパー) で次の変更が行われています。

・ DHCPリレー ロジックの一部として、IPヘルパーはクライアントとDHCPサーバとの間で交換されるリースを学習し、それらをフラッシュ メモリに保存します。

・ これらの学習されたリースは、IPヘルパー状態同期メッセージの一部として、アイドル ファイアウォールに同期されます。

リースからのMACアドレスとIPアドレスのバインドは、MAC-IP アンチスプーフ キャッシュに変換されます。