第47章 アクセス ルールの設定

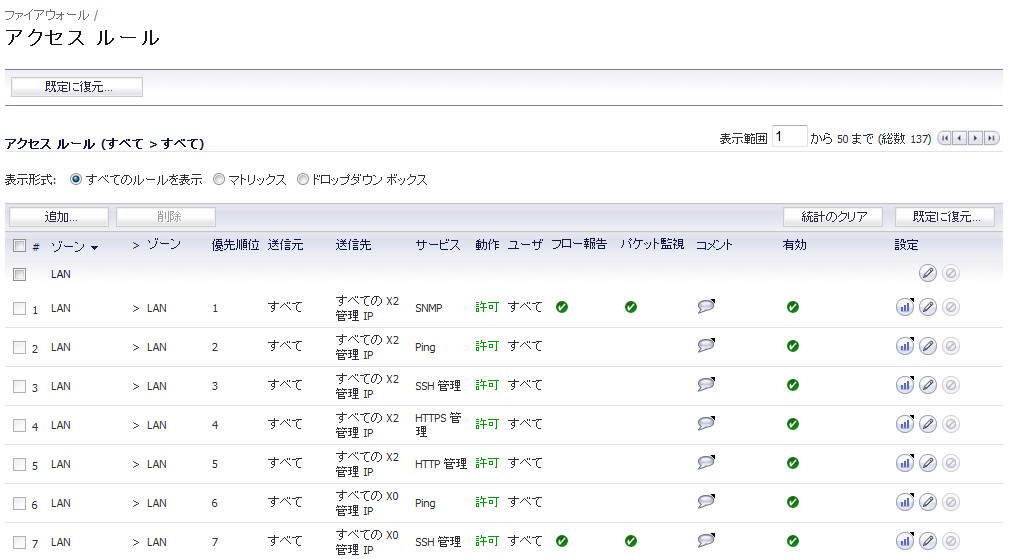

ファイアウォール > アクセス ルール

この章では、SonicWALLセキュリティ装置のステートフル パケット検査で使用される既定のアクセス ルールの概要、およびビジネス要件に合わせてアクセス ルールをカスタマイズするための設定例について説明します。

アクセス ルールは、着信および発信アクセス ポリシーの定義、ユーザ認証の設定、およびSonicWALLセキュリティ装置のリモート管理を可能にするネットワーク管理ツールです。

SonicOSの「ファイアウォール > アクセス ルール」ページには、並べ替え可能なアクセス ルール管理インターフェースが用意されています。以下のセクションでは、ゾーンごとのアクセス ルールの設定およびアクセス ルールを使用した帯域幅管理の設定について、高レベルの概要を示します。

ステートフル パケット検査の既定のアクセス ルールの概要

既定では、SonicWALLセキュリティ装置のステートフル パケット検査によって、LANからインターネットへの通信はすべて許可され、インターネットからLANへのトラフィックはすべて遮断されます。SonicWALLセキュリティ装置で有効になっている“既定の”ステートフル パケット検査のアクセス ルールでは、以下の動作が定義されています。

・ LAN、WLANからWANまたはDMZへのすべてのセッションを許可します(送信先WAN IPアドレスがSonicWALL装置自身のWANインターフェースの場合を除く)。

・ DMZからWANへのすべてのセッションを許可します。

・ WANからDMZへのすべてのセッションを禁止します。

・ WANおよびDMZからLANまたはWLANへのすべてのセッションを禁止します。

既定のアクセス ルールを拡張または指定変更する、追加のネットワーク アクセス ルールを定義することもできます。例えば、アクセス ルールを作成することによって、LANゾーンからWANプライマリIPアドレスへのアクセスを許可したり、特定の種類のトラフィック (LANからWANへのIRCなど) を遮断したり、特定の種類のトラフィック (インターネット上の特定のホストからLAN上の特定のホストへのLotus Notesデータベースの同期など) を許可したり、特定のプロトコル (Telnetなど) の使用をLAN上の許可されたユーザのみに制限したりすることができます。

個別アクセス ルールでは、ネットワーク トラフィックの送信元IPアドレス、送信先IPアドレス、IPプロトコルの種類を評価し、その情報をSonicWALLセキュリティ装置で作成されたアクセス ルールと比較します。ネットワーク アクセス ルールが優先されるので、SonicWALLセキュリティ装置のステートフル パケット検査の設定は変更される場合があります。例えば、IRCトラフィックを遮断するアクセス ルールは、この種類のトラフィックを許可するSonicWALLセキュリティ装置の既定の設定よりも優先されます。

アクセス ルールによる帯域幅管理の使用の概要

帯域幅管理 (BWM) によって、すべての帯域幅管理が有効になっているインターフェース上で、保証されている最大帯域幅をサービスに割り当てて、トラフィックの優先順位を設定できるようになります。アクセス ルールを使用して、特定のネットワーク トラフィックに対して帯域幅管理を適用することができます。帯域幅管理が有効化されたポリシーに属しているパケットは、対応する優先キューのキューに登録された後で、帯域幅管理が有効化されたインターフェースで送信されます。その他のすべてのパケットは既定のキューに登録され、先入れ先出し (FIFO) 方式 (最も長時間格納されていたアイテムを先に取り出す格納方法) で送信されます。

サンプル シナリオ

送信メール トラフィック (SMTPなど) のアクセス ルールを作成する場合は、以下のパラメータで帯域幅管理を有効にします。

・ 保証された帯域幅は20%

・ 最大帯域幅は40%

・ 優先順位は0 (ゼロ)

送信SMTPトラフィックでは、利用可能な帯域幅の20%が保証され、最大で利用可能な帯域幅の40%を使用できます。SMTPトラフィックが帯域幅管理の有効な唯一のルールである場合は以下のようになります。

・ SMTPトラフィックが設定された帯域幅の最大値(上記説明のように40%が最大)を使っている場合は、その他すべてのトラフィックは残り60%の帯域幅を使えます。

・ SMTPトラフィックが設定された帯域幅の最大値以下を使っている場合は、その他すべてのトラフィックは60%から100%のリンク帯域幅を使えます。

ここで、FTPに対して以下の帯域幅管理が有効なルールを追加することを考えてみます。

・ 保証された帯域幅は60%

・ 最大帯域幅は70%

・ 優先順位は1

前のSMTPルールと共に設定された場合は、以下のような動作になります。

・ 全帯域幅の60%が常にFTPトラフィックのために確保されます(保証されているため)。全帯域幅の20%が常にSMTPトラフィックのために確保されます(保証されているため)。

・ SMTPトラフィックは最大で全帯域幅の40%を使えます(FTPより高い優先順位のため)。FTPの60%保証とあわせると、結果としてその他のトラフィックは、より高い優先順位のトラフィックによって100%の帯域幅が使われているために送信されません。

・ SMTPトラフィックが減って全帯域幅の10%しか使っていない場合は、FTPは最大で70%を使え、その他すべてのトラフィックは残りの20%を使えます。

・ SMTPトラフィックが止まった場合、FTPは70%を使え、その他すべてのトラフィックは残りの30%を使えます。

・ FTPトラフィックが止まった場合、SMTPは40%を使え、その他すべてのトラフィックは残りの60%を使えます。

これは、「ファイアウォール設定 > 帯域幅管理」 ページで 「帯域幅管理種別」 が 「WAN」 か 「グローバル」 に設定されている場合に適用されます。

アクセス ルール設定タスク リスト

このセクションでは、以下の設定タスクについて説明します。

各種表示形式でのアクセス ルールの表示

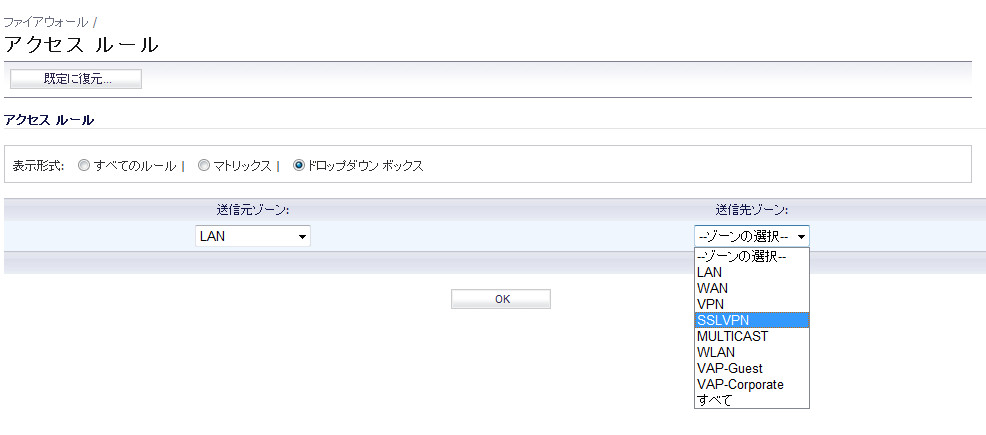

SonicOSを使用すると、複数の表示形式でアクセス ルールを表示できます。表示の種類は、「表示形式」セクションで選択できます。以下の「表示形式」が用意されています。

・ すべてのルールを表示 - 「すべてのルールを表示」を選択すると、SonicWALLセキュリティ装置で設定されているすべてのアクセス ルールが表示されます。

・ マトリックス - 「送信元/送信先」の形式で表示します。「送信元」の行には、「LAN」、「WAN」、「VPN」、またはその他のインターフェースが表示され、「送信先」の列には、「LAN」、「WAN」、「VPN」、またはその他のインターフェースが表示されます。テーブルのセルの編集アイコン

・ ドロップダウン ボックス - 「送信元ゾーン」と「送信先ゾーン」の2つのプルダウン メニューを表示します。「送信元ゾーン」メニューからインターフェースを選択し、「送信先ゾーン」メニューからもインターフェースを選択します。「OK」を選択すると、2つのインターフェースについて定義されているアクセス ルールが表示されます。

各形式の表示では、定義済みのネットワーク アクセス ルールのテーブルが表示されます。例えば、「すべてのルールを表示」を選択すると、すべてのゾーンのすべてのネットワーク アクセス ルールが表示されます。

アクセス ルールは、最も限定的なものがテーブルの一番上に、最も限定的でないものが一番下になるように並べ替えられます。テーブルの一番下には「すべて」ルールが表示されます。既定のアクセス ルールは、「アクセス ルール」ページにリストされているもの以外のすべてのIPサービスです。アクセス ルールでは、「すべて」ルールに優先するルールを作成することによって動作を変更できます。「すべて」ルールでは、例えば、LAN上のユーザにはNNTPニュースを含むすべてのインターネット サービスへのアクセスが許可されています。

アクセス ルールの優先順位を変更するには、「優先順位」列の矢印アイコンを選択します。「優先順位の変更」ウィンドウが表示されます。「優先順位」フィールドに新しい優先順位の数値 (1-10) を入力し、「OK」を選択します。

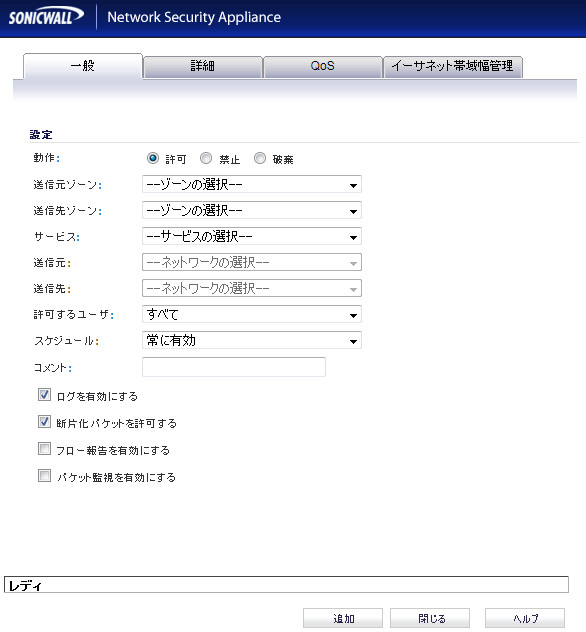

アクセス ルールの追加

SonicWALLセキュリティ装置にアクセス ルールを追加するには、以下の手順を実行します。

サービスがリストに表示されていない場合は、「サービスの追加」ウィンドウでサービスを定義する必要があります。「サービスの作成」または「グループの作成」を選択して、「サービスの追加」ウィンドウまたは「サービス グループの追加」ウィンドウを表示します。

・ なし: パケットのDSCP値は0にリセットされます。

・ 維持: パケットのDSCP値は変更されません。

・ 指定: DSCP値を「DSCP値の指定」フィールドで選択した値に設定します。これは0から63の範囲の数値です。一般的な値には次のようなものがあります。

・ 0 - 最大努力型/既定 (既定値)

・ 8 - 等級1

・ 10 - 等級1、金 (AF11)

・ 12 - 等級1、銀 (AF12)

・ 14 - 等級1、銅 (AF13)

・ 16 - 等級2

・ 18 - 等級2、金 (AF21)

・ 20 - 等級2、銀 (AF22)

・ 22 - 等級2、銅 (AF23)

・ 24 - 等級3

・ 26 - 等級3、金 (AF31)

・ 27 - 等級3、銀 (AF32)

・ 30 - 等級3、銅 (AF33)

・ 32 - 等級4

・ 34 - 等級4、金 (AF41)

・ 36 - 等級4、銀 (AF42)

・ 38 - 等級4、銅 (AF43)

・ 40 - エキスプレス転送

・ 46 - 緊急転送 (EF)

・ 48 - 制御用

・ 56 - 制御用

・ 参照: 「ファイアウォール > QoS割付」ページのQoS割付設定を使用します。QoS割付を設定する手順については、「802.1pとDSCP QoS」 を参照してください。「参照」を選択した場合は、「802.1p級割を、DSCP値に優先する」を選択できます。

・ なし: 802.1pタグ付けをパケットに追加しません。

・ 維持: パケットの802.1p値は変更されません。

・ 指定: 802.1p値を「802.1p値の指定」フィールドで選択した値に設定します。これは0から7の範囲の数値です。一般的な値には次のようなものがあります。

・ 0 - 最大努力型 (既定値)

・ 1 - バックグラウンド型

・ 2 - 倹約型

・ 3 - 最高努力型

・ 4 - 負荷制御型

・ 5 - 映像型 (< 待ち時間100ms)

・ 6 - 音声型 (< 待ち時間10ms)

・ 7 - ネットワーク制御型

アクセス ルールの編集

「ルールの編集」ウィンドウ (「ルールの追加」ウィンドウと同じ設定項目が含まれる) を表示するには、編集アイコン ![]() を選択します。

を選択します。

アクセス ルールの削除

個々のアクセス ルールを削除するには、削除アイコン ![]() を選択します。チェックボックスをオンにしたすべてのアクセス ルールを削除するには、「削除」ボタンを選択します。

を選択します。チェックボックスをオンにしたすべてのアクセス ルールを削除するには、「削除」ボタンを選択します。

アクセス ルールの有効化と無効化

アクセス ルールを有効または無効にするには、「有効」チェックボックスをオンまたはオフにします。

アクセス ルールの既定のゾーン設定の復元

エンド ユーザがゾーンについて設定したアクセス ルールをすべて削除するには、「既定」ボタンを選択します。これによって、選択したゾーンのアクセス ルールは、SonicWALLセキュリティ装置で最初に設定された既定のアクセス ルールに戻ります。

アクセス ルールのトラフィック統計の表示

マウス ポインタをグラフアイコンに移動すると、以下のアクセス ルールの受信 (Rx) および送信 (Tx) トラフィック統計が表示されます。

・ 受信バイト

・ 受信パケット

・ 送信バイト

・ 送信パケット

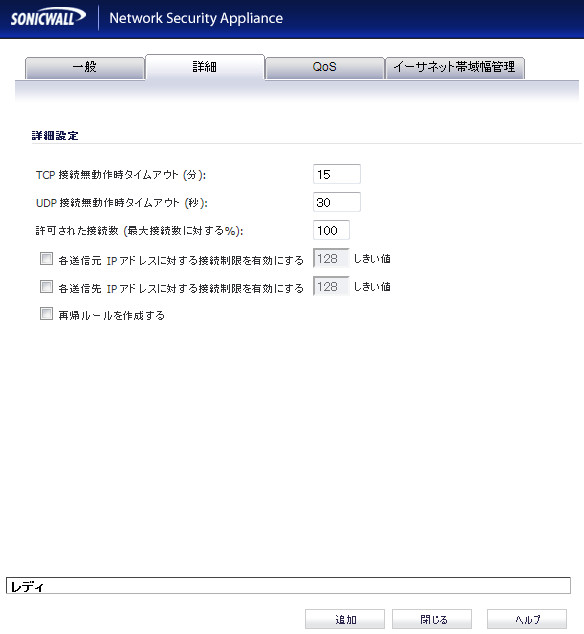

接続の制限の概要

接続の制限機能は、SonicOSのSYN Cookiesおよび侵入防御サービス (IPS) などの機能と組み合わせたときに、追加のセキュリティと制御の層を提供することを目的としています。接続の制限では、アクセス ルールを分類基準として使用し、そのクラスのトラフィックに割り当て可能な合計接続キャッシュに対する最大パーセンテージを宣言して、SonicWALLを介した接続を抑制する方法を提供します。

IPSと組み合わせて使用することによって、Sasser、Blaster、Nimdaなどの特定のクラスの破壊工作ソフトウェアの拡散を緩和することができます。これらのワームは、異常に速い速度でランダムなアドレスへの接続を開始することによって拡散します。例えば、Nimdaに感染した各ホストでは1秒間に300~400回の接続が試行され、Blasterの場合は1秒間に850個のパケットが送信され、Sasserの場合は1秒間に5,120回の試行が可能です。通常、悪意のないネットワーク トラフィック、特に保護ゾーンから非保護ゾーン (LANからWAN) へのトラフィックではこれほど高い数値は見られません。この種の悪意のある活動によって、特に小規模な装置では、数秒間のうちに利用可能な接続キャッシュ リソースがすべて消費されます。

接続の制限を使用すると、ワームやウイルスの拡散防止に加えて、他の種類の接続キャッシュ リソースの消費に関する問題も緩和できます。例えば、セキュリティに問題のない内部ホストでピア ツー ピア ソフトウェアが実行されているとき (IPSでこのようなサービスを許可するように設定している場合) や、内部または外部ホストでパケット ジェネレータやスキャン ツールが使用されている場合などに発生する問題を緩和できます。

さらに、接続の制限を使用して、サーバに対して許可される正当な着信接続数を制限することにより、公開されているサーバ (ウェブ サーバなど) を保護することができます (つまり、スラッシュドット効果からサーバを保護できます)。これは、完全に開いていないTCP接続またはなりすましによるTCP接続を検出して防止する、SYNフラッドに対する保護とは異なります。このような接続の制限は非保護ゾーンのトラフィックに最も多く適用されますが、必要に応じて任意のゾーンのトラフィックに適用できます。

接続の制限を適用するには、特定の種類のトラフィックに割り当て可能な接続数の割合を、最大許容接続数に対するパーセンテージで定義します。前述の数値は既定のLANからWANへの設定を示しています。利用可能なすべてのリソースを、LANからWANへの (すべての送信元、すべての送信先、すべてのサービスの) トラフィックに割り当てることができます。

より限定的なルールを構築して、特定の種類のトラフィック (WAN上の任意の送信先へのFTPトラフィックなど) で消費できる接続のパーセンテージを制限したり、あるクラスのトラフィックに100%を割り当てて、一般的なトラフィックは低いパーセンテージ (最小許容値は1%) に制限して重要なトラフィック (重要なサーバへのHTTPSトラフィックなど) を優先したりすることができます。

アクセス ルールの設定例

このセクションでは、次のようなネットワーク アクセス ルールを追加する設定例を示します。

Pingの有効化

このセクションでは、DMZ上の機器がPing要求を送信してLAN上の機器からPing応答を受信することを許可するアクセス ルールの設定例を示します。既定では、SonicWALLセキュリティ装置は、DMZから開始されLANに到達するトラフィックを許可しません。インターフェースの1つをDMZゾーンに配置した後、「ファイアウォール > アクセス ルール」ウィンドウから以下の手順を実行して、Ping要求の送信とLAN内の機器からのPing応答の受信をDMZ内の機器に許可するアクセス ルールを設定します。

特定のサービスへのLANアクセスの遮断

このセクションでは、業務時間中にLANからインターネット上のNNTPサーバへのアクセスを遮断するアクセス ルールの設定例を示します。

スケジュールに基づいてLANからNNTPサーバへのアクセスを遮断するアクセス ルールを設定するには、以下の手順に従います。

LANゾーンからのWANプライマリIPアクセスの許可

アクセス ルールを作成すると、同じSonicWALL装置に関して、あるゾーンの管理IPアドレスに対する別のゾーンからのアクセスを許可することができます。 たとえば、LAN側からのWAN IPアドレスへのPingやHTTP/HTTPS管理を許可することができます。 そのためには、アクセス ルールを作成して、ゾーン間でそのサービスを許可し、送信先として1つまたは複数の明示的な管理IPアドレスを指定する必要があります。 あるいは、送信先として1つまたは複数の管理アドレス (たとえば、WANプライマリIP、すべてのWAN IP、すべてのX1管理IP) が含まれるアドレス グループを指定することもできます。 このタイプのルールは、ゾーン間でのHTTP管理、HTTPS管理、SSH管理、Ping、およびSNMPのサービスを可能にするものです。

LANゾーンからのWANプライマリIPへのアクセスを許可するルールを作成するには、以下の手順に従います。

・ HTTP

・ HTTPS

・ SSH管理

・ Ping

・ SNMP

アクセス ルールでの帯域幅管理の有効化

アクセス ルールを使用して、受信トラフィックと送信トラフィックの両方に帯域幅管理を適用できます。じょうごのアイコンが表示されているアクセス ルールには、帯域幅管理が設定されています。

帯域幅管理の詳細については、「ファイアウォール設定 > 帯域幅管理」 を参照してください。