|

•

|

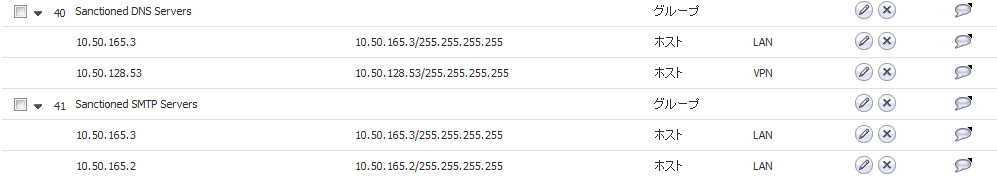

ホスト - 個々の IP アドレス、ネットマスク、およびゾーンの関連付け。

|

|

•

|

MAC (旧バージョン) - メディア アクセス コントロール (イーサネット ホストに割り当てられている固有のハードウェア アドレス)。MAC AO は以下の目的で使用されています。

|

|

•

|

範囲 - 開始アドレスと終了アドレスによって指定される特定範囲内のすべての IP アドレス。

|

|

•

|

グループ - さまざまな種類のアドレス オブジェクトをまとめて扱うためのアドレス オブジェクトの集まり。グループには、他のグループ、ホスト、MAC、範囲、または FQDN のアドレス オブジェクトを含めることができます。

|

SonicOS では MAC AO の動作が再定義され、完全修飾ドメイン名 (FQDN) AO がサポートされました。

|

•

|

MAC - SonicOS では、ファイアウォールの ARP キャッシュを参照することにより、MAC AO を IP アドレスに解決します。

|

|

•

|

FQDN - 完全修飾ドメイン名 (例えば "www.reallybadwebsite.com" など) は、ファイアウォールの設定で指定されている DNS サーバを使用して (1 つまたは複数の) IP アドレスに解決されます。ワイルドカード エントリもサポートされており、ワイルドカードを指定すると、承認済み DNS サーバへの問い合わせに対する応答が収集されるようになります。

|

|

•

|

ゾーンの関連付け - ホスト、MAC、および FQDN のアドレス オブジェクトを定義する際は、明示的にゾーンを指定する必要があります。インターフェースのほとんどの領域 (アクセス ルールなど) では、指定されたゾーンは参照のためにしか使われません。指定されたゾーンが機能上の目的で使用されるのは、「アドレス オブジェクト」ドロップダウン リストの項目をコンテキストに合わせて正確に表示するために利用される場合と、ユーザおよびグループに割り当てる "VPN アクセス" を定義する場合です。アドレス オブジェクトを使用して VPN アクセスを定義する際には、アクセス ルール自動作成プロセスによってアドレス オブジェクトのゾーンが参照され、そのルールを割り当てるべき VPN [ゾーン]の共通部分が適切に決定されます。例えば、LAN ゾーンに属する "192.168.168.200 ホスト" というホスト アドレス オブジェクトが "Trusted Users" ユーザ グループの "VPN アクセス" に追加された場合、自動的に作成されるアクセス ルールは VPN LAN ゾーンに割り当てられます。

|

|

•

|

管理と処理 - 多用途の種別に属するアドレス オブジェクト群は SonicOS インターフェース全域で容易に使用できるため、(アクセス ルールなどからの) ハンドルの定義と管理を簡便に行うことができます。また、アドレス オブジェクト グループのメンバーは単純な操作によって簡単に追加または削除できるので、それを参照するルールやポリシーを直接操作する必要なしに、ルールやポリシーの内容を効率的に変更することができます。

|

|

•

|

再利用性 - オブジェクトを定義する必要があるのは一度だけで、定義したオブジェクトは必要に応じて何度でも容易に参照できます。

|

動的アドレス オブジェクト (DAO) とは、MAC AO および FQDN AO の使用を可能にする基底フレームワークのことを表す用語です。「ファイアウォール > アクセス ルール」は、アドレス オブジェクトを静的な構造から動的な構造に変換することによって、ネットワークの変化に自動的に対応できます。

|

例えば、"*.myspace.com" の FQDN AO を作成すると、まずファイアウォールの設定で指定されている DNS サーバが使用されて、"myspace.com" が 63.208.226.40、63.208.226.41、63.208.226.42、63.208.226.43 に解決されます (このことは nslookup myspace.com、またはそれと同等のコマンドによって確認できます)。ほとんどの DNS サーバではゾーン転送は許可されないので、通常はドメイン内のすべてのホストを自動的に列挙することはできません。それに代わる方法として、SonicWALL は、ファイアウォールを通過する DNS 応答を監視して、承認済み DNS サーバから発信されたDNS 応答を探します。そのため、ファイアウォールの背後のホストが外部 DNS サーバに対して問い合わせを行った場合、そのサーバが SonicWALL 上の設定済み/定義済み DNS サーバであるときには、その応答が SonicWALL によって解析され、いずれかのワイルドカード FQDN AO のドメインに一致するかどうかが調べられます。

補足:上記の例で、*.myspace.com AO が作成される前に、クライアント A のワークステーションが vids.myspace.com を解決して、その結果をキャッシュしていたとすると、クライアントは新しい DNS要求を発行する代わりにリゾルバのキャッシュを使用するので、ファイアウォールによる vids.myspace.com の解決は行われません。そのため、別のホストによって vids.myspace.com の解決が行われない限り、ファイアウォールは vids.myspace.com について学習する機会を得られないことになります。Microsoft Windows を使用しているワークステーションでは、ipconfig /flushdns コマンドを使用して、ローカル リゾルバのキャッシュを消去することができます。このキャッシュの消去を行うと、クライアントはすべての FQDN を解決するようになるので、それらのアクセス時にファイアウォールがその解決の情報を取得することが可能になります。

|

|

|

FQDN アドレス オブジェクトは、SonicWALL の「ネットワーク > DNS」ページで設定された DNS サーバを使用して解決されます。DNS 登録は複数の IP アドレスに解決される場合が多いので、FQDN AO 解決プロセスは、AO あたり最大 256 個の登録までの範囲で、ホスト名に対応するアドレスをすべて取得します。解決プロセスでは、FQDN の IP アドレスへの解決だけでなく、DNS 管理者による設定に基づいて、登録の TTL (存続期間) の関連付けも行われます。この TTL は、古くなった FQDN 情報が使われることを防ぐために利用されます。 |

|

|

FQDN アドレス オブジェクトは、SonicWALL の「ネットワーク > DNS」ページで設定された DNS サーバを使用して解決されます。DNS 登録は複数の IP アドレスに解決される場合が多いので、FQDN AO 解決プロセスは、AO あたり最大 256 個の登録までの範囲で、ホスト名に対応するアドレスをすべて取得します。解決プロセスでは、FQDN の IP アドレスへの解決だけでなく、DNS 管理者による設定に基づいて、登録の TTL (存続期間) の関連付けも行われます。この TTL は、古くなった FQDN 情報が使われることを防ぐために利用されます。 |

MAC および FQDN の動的アドレス オブジェクトを使用すると、アクセス ルールを非常に柔軟な形で作成できるようになります。MAC アドレス オブジェクトおよび FQDN アドレス オブジェクトの設定は、静的アドレス オブジェクトの場合と同じ方法で「ネットワーク > アドレス オブジェクト」ページから行います。動的アドレス オブジェクトの作成後に、その表示項目にマウスを合わせると、そのオブジェクトの状況が表示されます。 また、動的アドレス オブジェクトの追加や削除を行うと、その操作がイベントとしてログに記録されます。

|

•

|

DSL ホーム ネットワークのユーザが DDNS プロバイダの DynDNS に登録しているドメイン名は、

moosifer.dyndns.org であるとします。このセッションで ISP がこの DSL 接続に割り当てたアドレスは、71.35.249.153 であるとします。 |

|

•

|

|

•

|

|

補足:送信元として LAN Subnets を指定する代わりに、必要に応じて、より限定的な送信元を指定することによって、特定のホストからの送信のみを対象としてターゲットへのアクセスを禁止することもできます。

|

DHCP で動的に構成されるネットワーク環境は、内部ホストの登録を動的に行うために、内部 DNSサーバと組み合わせて運用されるのが一般的であり、広く使われているマイクロソフトの DHCP サービスと DNS サービスもその一例です。このようなネットワークでは、ネットワーク上のホストを設定することによって、適切に設定された DNS サーバ上の DNS レコードの動的更新を容易に実現することができます (詳細については、Microsoft のサポート技術情報「Windows Server 2003 で DNS 動的更新を構成する方法」

(http://support.microsoft.com/kb/816592/ja) などを参照してください)。

次の図は、典型的な DNS 動的更新プロセスのパケットの詳細情報を示したものです。 この例では、動的に設定されたホスト (10.50.165.249) が、(DHCP で提供された) DNS サーバ (10.50.165.3) に対して、完全なホスト名 (bohuymuth.moosifer.com) を登録していることがわかります。

|

•

|

|

•

|

|

•

|

アクセス ルールを作成するには、「ファイアウォール > アクセス ルール」ページに移動して「すべてのルールを表示」ラジオ ボタンを選択し、ページの下部が表示されるまでスクロールして「追加」ボタンを選択します。

|

|

•

|

|

•

|

「ファイアウォール > アクセス ルール」ページで「追加」を選択し、「送信元ゾーン」を「LAN」に、「送信先ゾーン」を「WAN」にそれぞれ設定して、次のアクセス ルールを追加します。

|

|

補足:「アクセス ルール」テーブル内に、帯域幅管理が有効であることを示す帯域幅管理アイコンと統計情報が表示されるようになります。*.youtube.com のすべてのホストに対するアクセスは、どのプロトコルを使用している場合でも、累積的に、すべてのユーザ セッションで利用可能な合計帯域幅の 2% までに制限されます。

|