第65章 ユーザと認証設定の管理

ユーザ管理

この章では、ローカル認証およびリモート認証を可能にする、SonicWALLセキュリティ装置のユーザ管理機能について説明します。この章は、次のセクションから構成されています。

ユーザ管理の概要

詳細については、次の各セクションを参照してください。

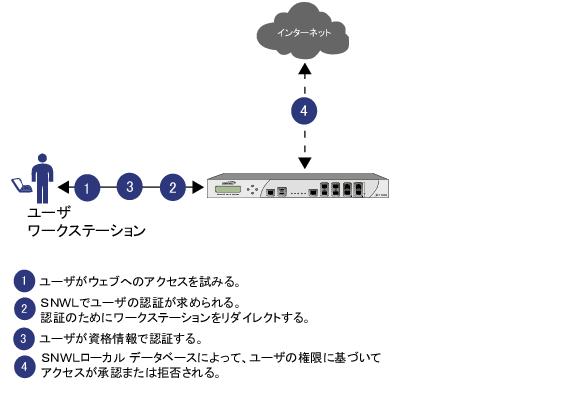

SonicWALLセキュリティ装置には、ユーザ レベルの認証メカニズムが用意されています。これにより、ユーザがインターネット上の離れた場所からLANにアクセスできるようにしたり、インターネットへのアクセスを試みるLANユーザに対して、コンテンツ フィルタ ポリシーを適用またはバイパスすることが可能になります。また、認証されたユーザだけに、VPNトンネルにアクセスし、暗号化された接続を通してデータを送信することを許可することもできます。ユーザが異なるゾーン (WAN、VPN、WLANなど) のネットワーク リソースにアクセスしようとすると、そのユーザは直ちにSonicWALLによって認証され、ネットワーク トラフィックはそこで初めてSonicWALLを通過することになります。ユーザがLAN上のコンピュータにログインしたとしても、ローカル タスクしか実行しなければ、SonicWALLによる認証は行われません。ユーザ レベル認証は、ローカル ユーザ データベース、LDAP、RADIUSを使って実行できるほか、ローカル データベースにLDAPまたはRADIUSを組み合わせて実行するることもできます。SonicOSは、さらに、シングル サイン オン (SSO) 機能を備えています。SSOをLDAPと組み合わせて使用できます。SonicWALL上のローカル データベースは、最大で1,000ユーザをサポートできます。ユーザ数が1,000人を超える場合は、認証にLDAPまたはRADIUSを使用する必要があります。

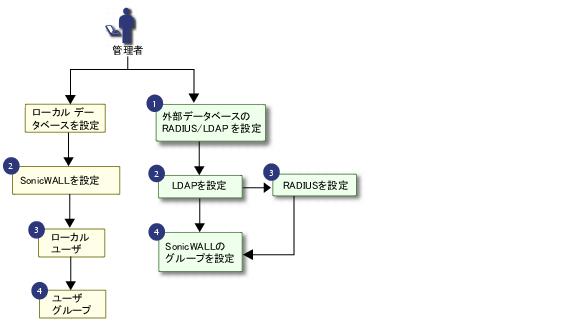

ローカル ユーザおよびローカル グループを使った認証

SonicWALLセキュリティ装置は、ユーザやグループの情報を格納するためのローカル データベースを備えています。このローカル データベースを使ってユーザを認証したり、ネットワークへのアクセスを制御したりするようにSonicWALLを設定できます。この目的において、ネットワークにアクセスするユーザ数が比較的少ない場合は、LDAPまたはRADIUSではなく、ローカル データベースの使用をお勧めします。一度作成してしまえば管理はさほど難しくありませんが、多数のユーザやグループのエントリを作成するには時間がかかります。ユーザ数が多いネットワークでは、LDAPサーバまたはRADIUSサーバを使った認証の方が効率的です。

コンテンツ フィルタ サービス (CFS) のポリシーをユーザに適用するには、そのユーザがローカル グループのメンバーであること、および、CFSポリシーがそのグループに適用されていることが必要です。CFSを使用する場合、LDAPまたはRADIUSを単独で使用することはできません。LDAPまたはRADIUSに、ローカル認証を組み合わせて使用する必要があります。CFSポリシーを使用するために認証方式を組み合わせる場合、ローカルのグループ名とLDAPまたはRADIUSのグループ名とを完全に一致させる必要があります。「LDAP+ローカル ユーザ」の認証方式を使用した場合、LDAPサーバからSonicWALL上のローカル データベースにグループをインポートできます。こうすることで、対応するグループを簡単に作成できます。対応するグループを作成すれば、CFSポリシーを適用できるようになります。

ローカル ユーザとグループ アカウントは、SonicOSのユーザ インターフェースから作成できます。ユーザを追加できるほか、任意のユーザの設定を編集することも可能です。例えば、次のような設定を編集できます。

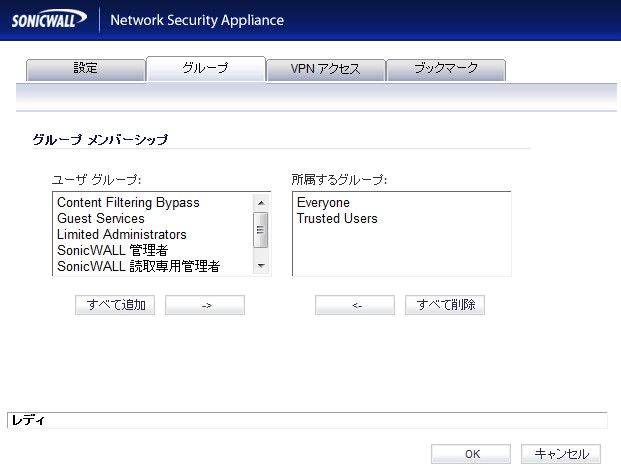

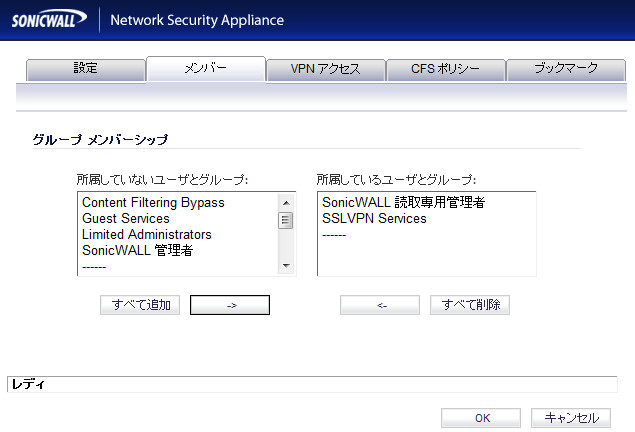

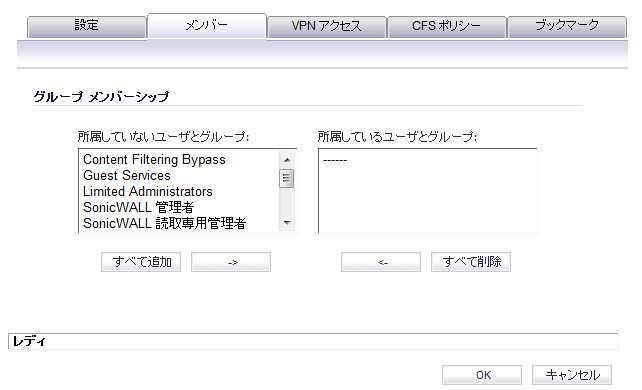

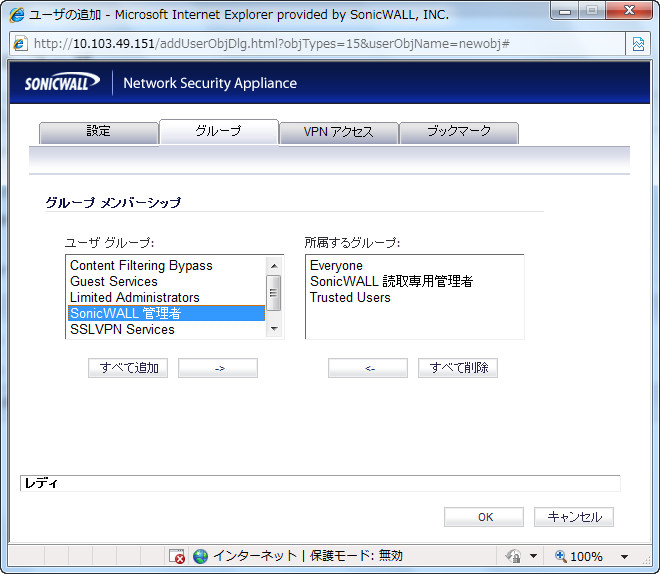

・ グループ メンバーシップ - ユーザは1つまたは複数のローカル グループに所属できます。既定では、すべてのユーザがEveryoneグループおよびTrusted Usersグループに所属します。ユーザからこれらのグループのメンバーシップを削除したり、他のグループのメンバーシップを追加したりできます。

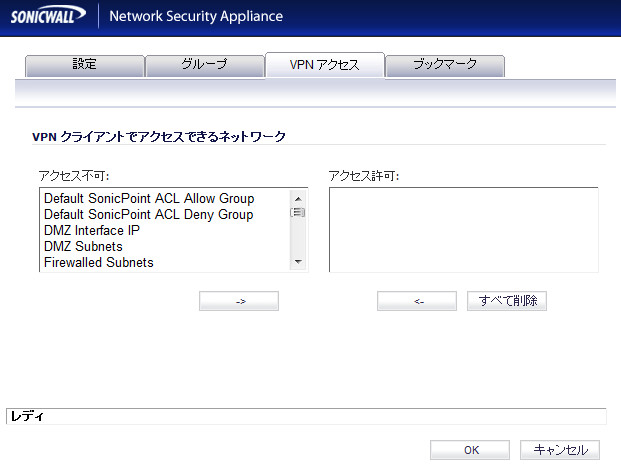

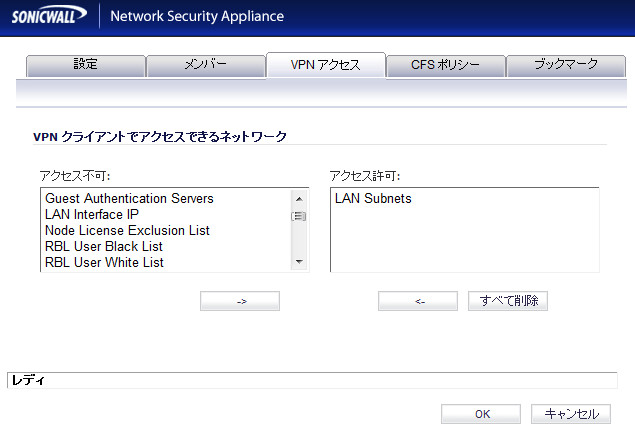

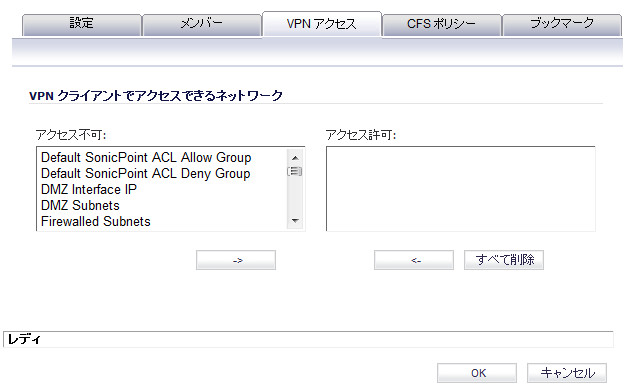

・ VPNアクセス - このユーザによって開始されたVPNクライアントがアクセス可能なネットワークを設定できます。VPNアクセスを設定する際は、ネットワークのリストから選択できます。ネットワークは、対応するアドレス グループまたはアドレス オブジェクトの名前で指定します。

ローカル グループを追加したり編集したりすることもできます。グループでは、次のような設定を編集できます。

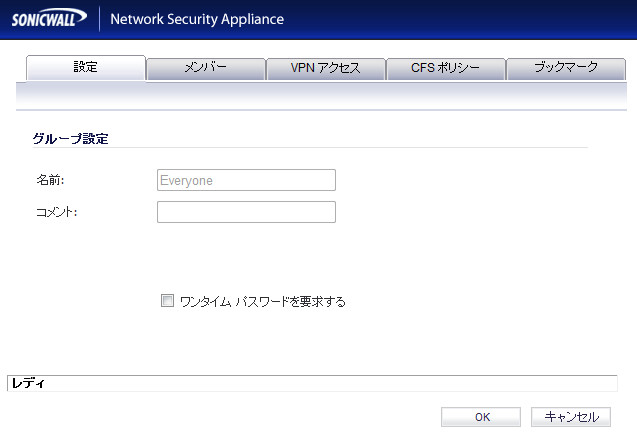

・ グループ設定 - 管理者グループに対して、ログイン状況ポップアップ ウィンドウをアクティブにすることなく管理インターフェースへのログインを許可するよう、SonicOSを設定することができます。

・ グループ メンバー - グループのメンバーとして、ローカル ユーザまたは他のローカル グループを追加できます。

・ VPNアクセス - グループのVPNアクセスは、ユーザのVPNアクセスと同じ方法で設定できます。このグループのメンバーによって開始されたVPNクライアントがアクセス可能なネットワークを設定できます。VPNアクセスを設定する際は、ネットワークのリストから選択できます。ネットワークは、対応するアドレス グループまたはアドレス オブジェクトの名前で指定します。

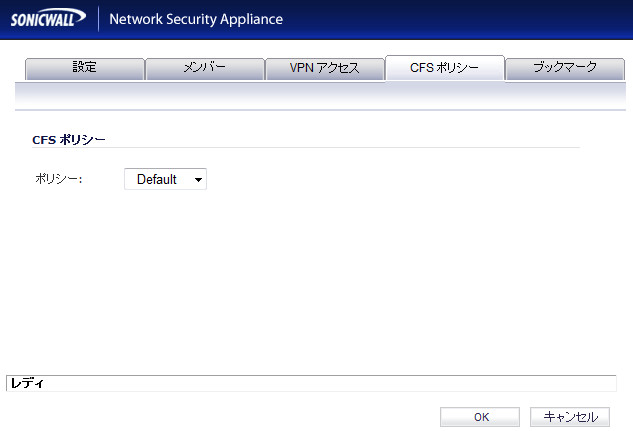

・ CFSポリシー - グループのメンバーに対して、コンテンツ フィルタ (CFS) ポリシーを適用できます。CFSポリシー設定を利用するには、SonicWALLでプレミアム コンテンツのフィルタ サービスを利用するためのライセンスが必要です。

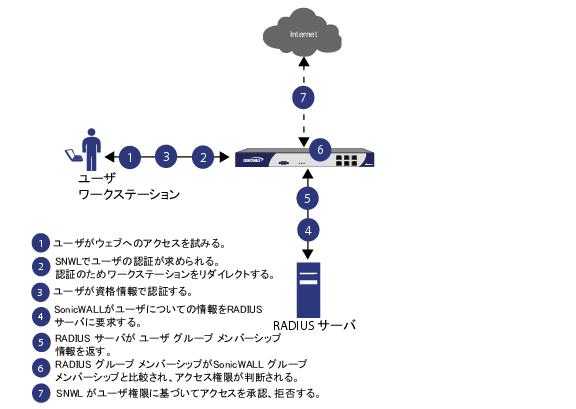

RADIUSを使った認証

RADIUS (Remote Authentication Dial In User Service) は、SonicWALLセキュリティ装置が、ネットワークへのアクセスを試みるユーザを認証するときに使用するプロトコルです。RADIUSサーバには、ユーザ情報を格納したデータベースが存在します。RADIUSサーバは、PAP (パスワード認証プロトコル)、CHAP (チャレンジ ハンドシェーク認証プロトコル)、MSCHAP (Microsoft CHAP)、MSCHAPv2などの認証スキームを使ってユーザの資格情報をチェックします。

RADIUSはLDAPとは大きく異なり、主として安全な認証機能を実現するものですが、ユーザ グループのメンバーシップを渡すのに使用できるさまざまな属性など、エントリごとに非常に多くの属性が用意されています。RADIUSでは、数千人規模のユーザ情報を格納できるため、ネットワーク アクセスを必要とするユーザ数が多い場合のユーザ認証として最適です。

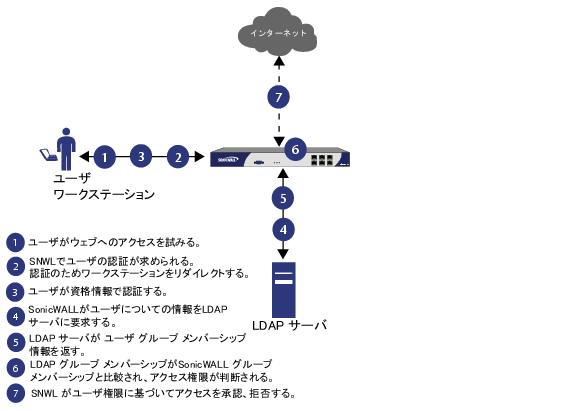

LDAP/アクティブ ディレクトリ/イーディレクトリ認証

LDAP (Lightweight Directory Access Protocol) は、例えばユーザ アカウント、ユーザ グループ、ホスト、サーバといったネットワーク上の要素についての情報を格納および管理するためのディレクトリ サービス構造を定義します。ユーザ アカウント、グループ、権限などを管理するためにLDAPを使用する標準はいくつか存在します。一部はLDAPによる管理が可能なマイクロソフト アクティブ ディレクトリのような独自システム、 一部はLDAP標準の実装であるサンバのようなオープン規格です。また、ユーザ リポジトリ情報を管理するためのLDAP APIを提供するノベル イーディレクトリのような独自システムもあります。

SonicOSでは、ユーザ認証方式として、RADIUSとローカル ユーザ データベースに加えて、LDAPもサポートしています。また、マイクロソフト アクティブ ディレクトリ (AD)、およびノベル イーディレクトリのディレクトリ サービスなど多数のスキーマや、あらゆるスキーマとのやりとりを許可する、完全に設定可能なユーザ定義のオプションもサポートしています。

マイクロソフト アクティブ ディレクトリは、SonicWALLシングル サイン オンおよびSonicWALL SSOエージェントとも連携して動作します。詳細については、「シングル サイン オンの概要」 を参照してください。

SonicOSでサポートされるLDAPディレクトリ サービス

企業のネットワークで使用される最も一般的なディレクトリ サービスと統合するために、SonicOSでは、以下のLDAPスキーマとの統合をサポートしています。

・ マイクロソフト アクティブ ディレクトリ

・ RFC2798 InetOrgPerson

・ RFC2307ネットワーク インフォメーション サービス

・ サンバSMB

・ ノベル イーディレクトリ

・ ユーザ定義スキーマ

SonicOSは、以下のプロトコルが実行されるディレクトリ サービスのサポートを提供します。

・ LDAPv2 (RFC3494)

・ LDAPv3 (RFC2251~2256、RFC3377)

・ LDAPv3 over TLS (RFC2830)

・ LDAPv3 with STARTTLS (RFC2830)

・ LDAP Referrals (RFC2251)

LDAP用語

LDAPおよびその変種に関連して使用される用語を以下に示します。

・ スキーマ - スキーマは、ディレクトリに格納することができるデータのタイプやデータの格納方法を定義するルールのセットまたは構造です。データは、“エントリ”の形式で格納されます。

・ アクティブ ディレクトリ (AD) - マイクロソフトのディレクトリ サービスで、一般的にウィンドウズ ベースのネットワークで使用されます。マイクロソフト アクティブ ディレクトリはLDAP互換です。

・ イーディレクトリ - ノベルのディレクトリサービスで、ノベル ネットウェア ベースのネットワークで使用されます。ノベル イーディレクトリは、管理用に使用できるLDAPゲートウェイを持っています。

・ エントリ - LDAPディレクトリに格納されたデータ。エントリは、“属性”/値 (または名前/値) の組で格納されます (属性は“オブジェクト クラス”により定義されます)。例えば、“cn=john”の場合、“cn” (一般名) が属性、“john”が値となります。

・ オブジェクト クラス - オブジェクト クラスは、LDAPディレクトリに格納できるエントリのタイプを定義します。例えば、ADで使用されるオブジェクト クラスとして、“user”と“group”があります。

・ オブジェクト - LDAP用語では、ディレクトリ内のエントリはオブジェクトと呼ばれます。LDAPクライアントのSonicOS実装の目的上、重要なオブジェクトは、“ユーザ”オブジェクトと“グループ”オブジェクトです。LDAPの実装の違いにより、これらのオブジェクト クラスは異なる名前で呼ばれます。例えば、アクティブ ディレクトリでは、ユーザ オブジェクトは“user”、グループ オブジェクトは“group”と呼ばれます。また、RFC2798では、ユーザ オブジェクトは“inetOrgPerson”、グループ オブジェクトは“groupOfNames”と呼ばれます。

・ 属性 - LDAPディレクトリ内のオブジェクトに格納されたデータ アイテム。オブジェクトは、必須の属性、または、任意の属性を持つことができます。例えば、“dc”属性は、“dcObject” (ドメイン構成要素) オブジェクトの必須の属性です。

・ dn - “distinguished name (識別名)”。ユーザまたは他のオブジェクトの全体で一意な名前。複数の構成要素から成り、通常は、cn (common name=一般名) 構成要素で開始し、2つ以上のdc (domain components=ドメイン構成要素) として指定されたドメインで終了します。例えば、「cn=john,cn=users,dc=domain,dc=com」と表現されます。

・ cn - “common name (一般名)”属性は、LDAPでは多くのオブジェクト クラスの必須構成要素になっています。

・ ou - “organization unit (組織単位)”属性は、ほとんどのLDAPスキーマ実装の必須構成要素です。

・ dc - “domain component (ドメイン構成要素)”属性は、一般的に識別名のルートで見ることができます。また、多くの場合に必須の属性です。

・ TLS - Transport Layer Security (トランスポート層セキュリティ) は、SSL (Secure Sockets Layer) のIETFで標準化されたバージョンです。TLS 1.0は、SSL 3.0の後継規格です。

LDAPスキーマの関連情報

・ マイクロソフト アクティブ ディレクトリ: スキーマ情報については、〈http://msdn.microsoft.com/library/default.asp?url=/library/en-us/adschema/adschema/active_directory_schema.asp〉 および 〈http://msdn.microsoft.com/library/default.asp?url=/library/en-us/ldap/ldap/ldap_reference.asp〉 を参照してください。

・ ノベル イーディレクトリ: LDAP統合に関する情報については、〈http://www.novell.com/documentation/edir873/index.html?page=/documentation/edir873/edir873/data/h0000007.html〉 を参照してください。

・ ユーザ定義スキーマ: インストールされているLDAPシステムのドキュメントを参照してください。LDAPに関する一般的な情報については、〈http://rfc.net/rfc1777.html〉 を参照してください。

ワンタイム パスワード

ワンタイム パスワード (OTP) は、ユーザ名とパスワードによる標準の資格情報と共にシステム生成のランダムなパスワードも利用する2ファクタ認証方式です。 ユーザが正しい基本ログイン資格情報を提示すると、システムによってワンタイム パスワードが生成され、ユーザの定義済み電子メール アドレスに送信されます。 ユーザは電子メールからワンタイム パスワードを取り出して、それをログイン画面に入力する必要があります。

ワンタイム パスワードはどれも使い捨てです。 ユーザが有効なユーザ名とパスワードの入力に成功するたびに、そのアカウントの既存のワンタイム パスワードが削除されます。 未使用のワンタイム パスワードは、「ユーザ > 設定 > ユーザ セッション設定 」インターフェースで設定されたタイムアウト値に従って失効します。 管理者はローカル ユーザまたはローカル グループ ベースでワンタイム パスワードを有効にすることができます。 ローカル ユーザに関してワンタイム パスワードを設定するには、「ローカル ユーザの追加」 を参照してください。 ローカル グループに関してワンタイム パスワードを設定するには、「ローカル グループの作成」 を参照してください。

ワンタイム パスワードを使用するには、正しく設定されたSMTPサーバに装置がアクセスできなければなりません。 管理者に対してOTPが有効になっている場合は、正しく設定されたSMTPサーバへのアクセスがないと、OTPを必要とするすべてのユーザがログインできるわけではありません。 その場合、管理者がコマンド ライン コンソールを通じてログインして、管理者自身のOTPを無効にする必要があります。具体的には、シリアル コンソールで次のコマンドを入力します (SonicWALL NSA 3500装置を使用するものと仮定しています)。

シングル サイン オンの概要

このセクションでは、SonicWALL SonicOSのシングル サイン オン機能の概要を説明します。 このセクションは、次のサブセクションから構成されています。

シングル サイン オンとは

シングル サイン オン (SSO) とは、ワークステーションに1回ドメイン ログインするだけで、あるいはウィンドウズ ターミナル サービスまたはCitrixサーバを通じて、複数のネットワーク リソースに特権的にアクセスできるようにする透過的なユーザ認証メカニズムです。 SonicWALLセキュリティ装置は、SonicWALLシングル サイン オン エージェント (SSOエージェント) とSonicWALLターミナル サービス エージェント (TSA) を使用してSSO機能を提供し、ユーザのアクティビティを識別します。 SonicWALLシングル サイン オン エージェント (SSOエージェント) は、ワークステーションのIPアドレスに基づいてユーザ アクティビティを識別します。 SonicWALL TSAは、サーバのIPアドレスとユーザ名とドメインの組み合わせによってユーザを識別します。

SonicWALL SSOはまた、MacおよびSambaと共に使用しているLinuxユーザに対しても利用可能です。 さらに、ブラウザNTLM認証により、SonicWALL SSOはSonicWALL SSOやSambaを必要とせずに、HTTPトラフィックを送るユーザを認証することが可能です。

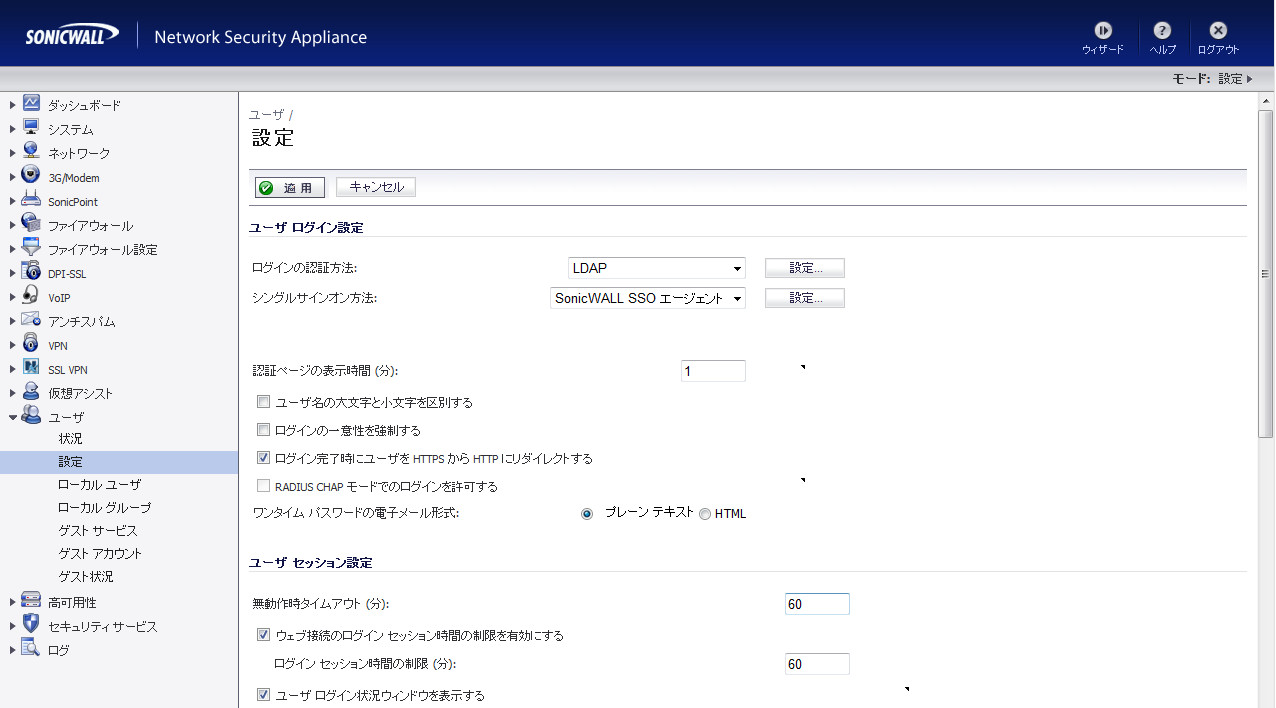

SonicWALL SSOの設定は、SonicOS管理インターフェースの「ユーザ > 設定」ページで行います。 SSOは、ログイン認証方式設定とは独立しており、両者を同時に使用してVPN/L2TPクライアント ユーザまたは管理者ユーザの認証を行うことができます。

SonicWALL SSOエージェントおよびTSAは、SonicWALL ADコネクタおよびNDコネクタと互換性のあるプロトコルを使用し、ユーザがいつログアウトしたかを自動的に判別することで不正アクセスを防止します。 SonicWALLセキュリティ装置は、SonicWALL SSOエージェントまたはTSAからのデータに基づき、LDAPまたはローカル データベースに対してグループのメンバーシップを問い合わせます。 必要に応じて、メンバーシップをファイアウォール ポリシーと照合し、アクセス権を持つユーザを制御します。 また、コンテンツ フィルタおよびアプリケーション制御用のポリシーの選択に使用して、アクセスを許可する対象を制御することができます。 SSO経由で認識したユーザ名は、トラフィックのログとユーザおよびアプリケーション フロー監視からのイベントに報告されます。

無動作タイムアウトはSSOにも適用されますが、セッション時間の制限は適用されません。 ログアウトしたユーザから再びトラフィックが送信されると、そのユーザが自動的かつ透過的に再度ログインされます。

ドメインにログインせずに、ワークステーションまたはターミナル サービス/Citrixサーバに直接ログインしたユーザは、ブラウザNTLM認証が有効でHTTPトラフィックを送信しない限り認証されません (必要に応じて、限定的なアクセスを認証することはできます)。 SonicWALL SSOで認証されていない場合、以降の認証には手動での装置へのログインが必要があるという内容のメッセージが画面に表示されます。

ユーザとして識別されたとしても、設定されているポリシー ルールに必要なグループ メンバーシップが不足している場合、アクセスが拒否されたことを示すページにリダイレクトされます。

SonicWALL SSOのメリット

SonicWALL SSOは、管理者によって設定されたグループ メンバーシップとポリシー照合に基づき、ユーザが1回のログインで複数のネットワーク リソースにアクセスできるようにする信頼性に優れた機能です。 何度もログインする手間が省けるため、時間の節約にもつながります。 エンド ユーザがSonicWALL SSOの存在を意識する必要はなく、また、管理者に要求される設定も最小限で済みます。

SonicWALL SSOでは、ユーザがいつログインし、いつログアウトしたかが、ワークステーションIPアドレスのトラフィック (ターミナル サービスまたはCitrixの場合は、サーバIPアドレスの特定のユーザからのトラフィック) に基づいて自動的に判別されるため、セキュリティに優れ、手間もかかりません。 SSO認証は、SonicWALL ADコネクタ互換のプロトコルを使用することで、ワークステーションまたはターミナル サービス/CitrixサーバのIPアドレスを持ったユーザのIDを返すことができるエージェントであれば、どのような外部エージェントとでも連携できるように設計されています。

SonicWALL SSOは、コンテンツ フィルタ サービス (CFS)、ファイアウォール アクセス ルール、グループのメンバーシップと継承、セキュリティ サービス (アプリケーション制御、IPS、GAV、SPY) の包含/除外リストを含め、ユーザ レベル認証が使用されるSonicWALLセキュリティ装置上のあらゆるサービスに使用できます。

SonicWALL SSOのその他のメリット

・ 使いやすい - ユーザは1回サインインするだけで複数のリソースに自動的にアクセスできます。

・ ユーザ エクスペリエンスの向上 - どのような種類のトラフィックを使用するユーザの場合でも、ウィンドウズ ドメインの資格情報を使用してユーザ認証が行われるため、ウェブ ブラウザを使って装置にログインする必要がありません。

・ 透過性 - ユーザが認証のためにユーザ名やパスワードを何度も再入力する必要がなくなります。

・ セキュアな通信 - 共有鍵暗号化によってデータ伝送を保護します。

・ SonicWALL SSOエージェントはLAN上の任意のウィンドウズ サーバにインストールでき、TSAは任意のターミナル サーバにインストールできます。

・ 複数のSSOエージェント - 最大8つのエージェントをサポートして、大規模インストールに適した容量を提供します。

・ 複数のTSA - 複数のターミナル サービス エージェント (ターミナル サーバごとに1つ) をサポートします。 サポートされる数は4~256で、SonicWALL装置のモデルによって異なります。

・ ログイン メカニズムは、HTTPだけでなくあらゆるプロトコルに対応しています。

・ ブラウザNTLM認証 - SonicWALL SSOは、SSOエージェントを使わずにHTTPトラフィックを送信するユーザを認証できます。

・ MacおよびLinuxサポート - Samba 3.5以降で、SonicWALL SSO はMacおよびLinuxユーザに対してサポートされます。

・ ゾーン単位の執行 - SonicWALL SSOは、ファイアウォール アクセス ルールかセキュリティー サービス ポリシーによって自動的に開始されないときでも、どんなゾーンからのトラフィックに対しても開始できます。

プラットフォームおよびサポートされている標準

SonicWALL SSOは、SonicOS5.0以降が動作しているSonicWALL NSAシリーズ装置と、SonicOS4.0以降が動作しているSonicWALL PROセキュリティ装置で利用できます。 SonicWALL SSOエージェントは、SonicWALL SSOをサポートしているSonicOSの全バージョンと互換性があります。 SonicWALL TSAは、SonicOS5.6以降が動作しているSonicWALL NSAシリーズ装置およびTZ 210シリーズ装置でサポートされます。

SonicWALL SSO機能は、LDAPおよびローカル データベース プロトコルをサポートします。 SonicWALL SSOは、SonicWALLディレクトリ コネクタをサポートしています。 SonicWALL SSOは、SonicWALL CSMを含むインストール内のADコネクタとも相互に連携して動作させることができますが、ディレクトリ コネクタをお勧めします。 SonicWALL SSOの全機能を正しく動作させるには、SonicOS5.5とディレクトリ コネクタ3.1.7以降を使用してください。

SonicWALL SSOをウィンドウズ ターミナル サービスまたはCitrixで使用するには、SonicOS5.6以降が必要であり、SonicWALL TSAをサーバにインストールする必要があります。

SonicWALL SSOをブラウザNTLM認証で使用するには、SonicOS5.8以降が必要です。 ブラウザNTLM認証に対しては、SonicWALL SSOエージェントは不要です。

ノベル ユーザとの相互運用性を実現するため、SonicOS5.5以降のSonicWALL SSOは、SonicWALL NDコネクタと互換性があります。 NDコネクタはディレクトリ コネクタの一部としても利用できます。

ブラウザNTLM認証のみを使うときを除いて、SonicWALL SSOを使用するには、SonicWALL SSOエージェントがウィンドウズ ドメイン内のサーバ (そのサーバからクライアントに、そして装置からそのサーバに、直接またはVPNパス経由で到達できなければならない) にインストールされているか、SonicWALL TSAがドメイン内のターミナル サーバにインストールされているか、あるいはその両方が必要です。

SonicOS SSO機能は、仮想マシン環境内で動作することが可能ですが、公式にはサポートされていません。これは、VM配備環境の潜在的なリソース消費の多様性により、有効な試験とすべての可能性のある組み合わせの確認が実行できないためです。

SSOエージェントを実行するには、次の要件が満たされている必要があります。

・ UDPポート2258 (既定) が開放されていること。 既定では、ファイアウォールとSonicWALL SSOエージェントとの通信にUDPポート2258が使用されます。 2258に代わって別のポートが設定されている場合は、そのポートにこの要件が適用されます。

・ ウィンドウズ サーバ (最新のサービス パック)

・ .NET Framework 2.0

・ Net APIまたはWMI

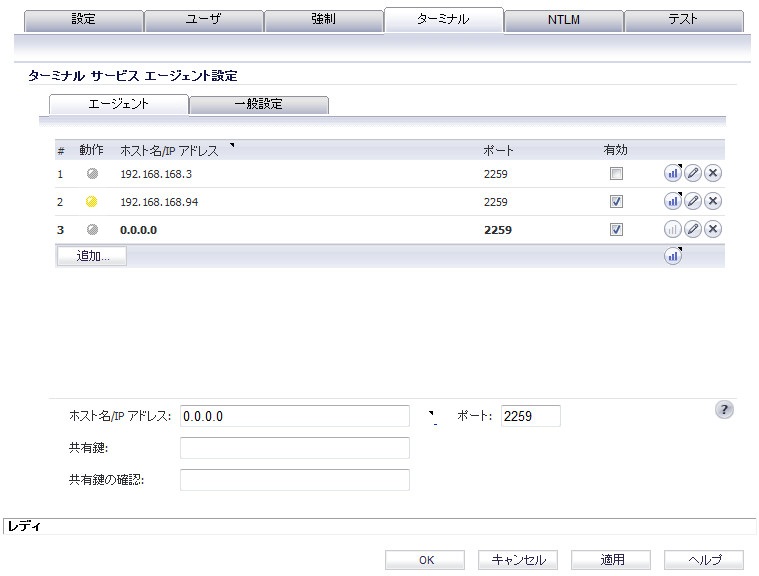

SonicWALL TSAを実行するには、次の要件が満たされている必要があります。

・ TSAがインストールされているすべてのターミナル サーバでUDPポート2259 (既定) が開放されていること。 既定では、ファイアウォールとSonicWALL TSAとの通信にUDPポート2259が使用されます。 2259に代わって別のポートが設定されている場合は、そのポートにこの要件が適用されます。

・ ウィンドウズ サーバ (最新のサービス パック)

・ ウィンドウズ ターミナル サービスまたはCitrixがウィンドウズ ターミナル サーバ システムにインストールされていること (Citrix XenApp 5.0 サポート)。

シングル サイン オンの動作

エンド ユーザがSonicWALL SSOの存在を意識する必要はなく、また、管理者に要求される設定も最小限で済みます。

SSOは、以下の状況で開始されます。

・ ユーザ認証を要求するファイアウォール アクセス ルールが、WANゾーンから着信するのではないトラフィックに適用される場合。

・ アクセス ルール内でユーザ グループが指定されていないが、以下の状況のどれかが存在する場合に、SSOはゾーン上のすべてのトラフィック (補足 - これらの状況に影響されるトラフィックだけではありません) で開始されます。

・ ゾーン上でCFSが有効で、CFSポリシーが設定されている

・ ゾーン上でIPSが有効で、認証が必要なIPSポリシーがある

・ ゾーン上でアンチスパイウェアが有効で、認証が必要なアンチスパイウェア ポリシーがある

・ 送信元ゾーンに対して、認証が必要なアプリケーション制御ポリシーが適用されている

・ ゾーンに対してSSOのゾーン単位の執行が設定されている

SSOユーザ テーブルはまた、コンテンツ フィルタ、侵入防御、アンチスパイウェア、およびアプリケーション制御を含むセキュリティ サービスが必要とするユーザとグループの識別のために使用されます。

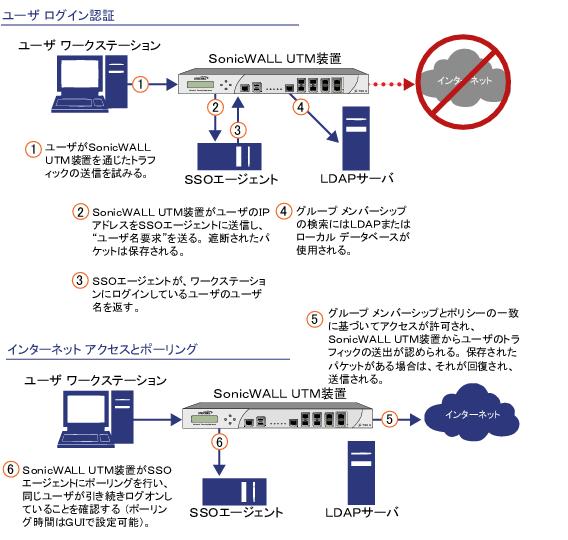

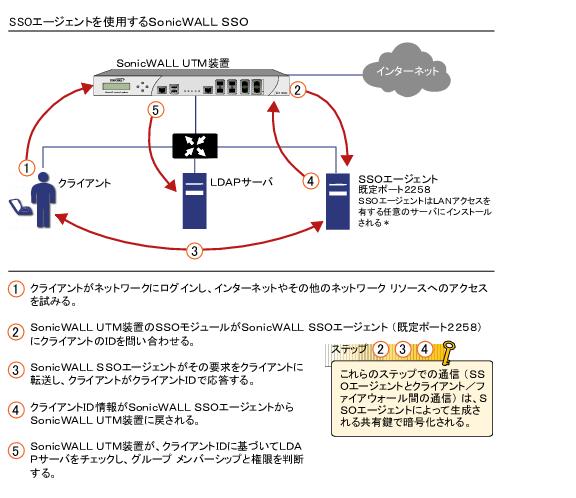

SSOエージェントを使用したSonicWALL SSO認証

個々のウィンドウズ ワークステーションのユーザについては、SSOワークステーション上のSSOエージェントがSonicWALL装置からの認証要求を処理します。 次の図に示してあるように、SSOエージェントを使用したSonicWALL SSO認証は6つのステップで行われます。

SonicWALL SSOの認証プロセスは、ユーザ トラフィックがSonicWALLセキュリティ装置を通過した時点 (ユーザがインターネットにアクセスしたときなど) で開始されます。 送信されたパケットは一時的に遮断され、SonicWALLセキュリティ装置が、SSOエージェント (SSOワークステーション) を実行する認証エージェントに“ユーザ名”要求とワークステーションのIPアドレスを送信する間保存されます。

SSOエージェントを実行している認証エージェントは、SonicWALLセキュリティ装置に対し、現在ワークステーションにログインしているユーザ名を提供します。 RADIUSやLDAPと同様、ユーザIPテーブルには、ログインしたユーザのエントリが作成されます。

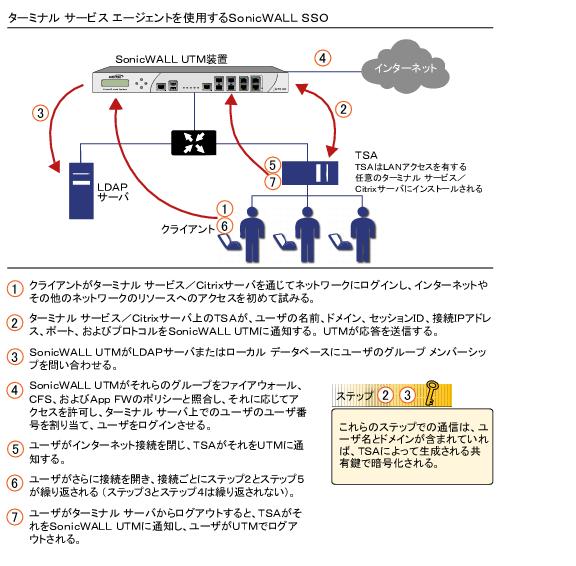

ターミナル サービス エージェントを使用したSonicWALL SSO認証

ターミナル サービスまたはCitrixサーバからログインするユーザについては、認証プロセスでSonicWALL TSAがSSOエージェントの代わりをします。 このプロセスは以下の点が異なります。

・ TSAはユーザのログイン先のサーバで実行され、SonicWALL装置への初期通知にユーザ名とドメインとサーバIPアドレスを含めます。

・ ユーザはユーザ番号とIPアドレスによって識別されます (ただし、非ターミナル サービス ユーザの場合は、どのIPアドレスにもユーザが1つしか存在しないので、ユーザ番号は使用されません)。 ゼロ以外のユーザ番号は、SonicOS管理インターフェースに「x.x.x.x user n」という形式で表示されます (x.x.x.xはサーバIPアドレスで、nはユーザ番号です)。

・ ユーザがログアウトすると、TSAはSonicWALL装置に通知を送信します。 したがって、ポーリングは行われません。

ユーザが識別されると、SonicWALLセキュリティ装置がLDAPまたはローカル データベース (管理者の設定による) に対して問い合わせを行い、ユーザ グループのメンバーシップを検索して、そのメンバーシップとポリシーとを照合し、その結果に基づいて、ユーザにアクセスを許可または拒否します。 ログイン シーケンスが正常に完了した場合、保存されていたパケットが送信されます。 ログイン シーケンスが完了する前に、同じ送信元アドレスからパケットを受信した場合は、最新のパケットだけが保存されます。

SSOエージェントを実行する認証エージェントからは、ユーザ名が<domain>/<user-name>の形式で返されます。 ローカルで設定したユーザ グループについては、SSOエージェントを実行する認証エージェントから返されるユーザ名をフル ネームとするか (その場合は、SonicWALLセキュリティ装置のローカル ユーザ データベース内の名前も一致するように設定する)、ドメイン要素を除去した簡易ユーザ名 (既定) とするかを選択できます。

LDAPプロトコルの場合、ドメイン名と一致する“dc” (ドメイン構成要素) 属性を持った“ドメイン”クラスのオブジェクトを探すためのLDAP検索を作成して、<domain>/<user-name>形式をLDAP識別名に変換します。 目的のオブジェクトが見つかった場合、その識別名をディレクトリのサブツリーとして使用し、ユーザのオブジェクトを検索します。 例えば、ユーザ名が“SV/bob”として返された場合、“objectClass=domain”および“dc=SV”というオブジェクトが検索されます。 ここで、“dc=sv,dc=us,dc=sonicwall,dc=com”という識別名を持つオブジェクトが返された場合は、そのディレクトリ サブツリー下から、“objectClass=user”および“sAMAccountName=bob” (アクティブ ディレクトリの場合) というオブジェクトを探すための検索が作成されます。 ドメイン オブジェクトが見つからなかった場合は、ディレクトリ ツリーの最上位からユーザ オブジェクトが検索されます。

ドメイン オブジェクトが見つかると、同じオブジェクトを検索しなくても済むように、その情報が保存されます。 保存されたドメインからユーザを特定できなかった場合、保存されていたドメイン情報が削除され、目的のドメインが再度検索されます。

SSOエージェントを使用したSonicWALL SSOでのユーザ ログアウトの処理は、TSAを使用したSSOとは少し異なります。 SonicWALLセキュリティ装置は、SSOエージェントを実行している認証エージェントをポーリングすることによって、ユーザがログアウトしたタイミングを判別します。 このポーリングの頻度は必要に応じて設定できます。 ユーザがログアウトすると、SSOエージェントを実行する認証エージェントからSonicWALLセキュリティ装置にUser Logged Out応答が送信され、ユーザが既にログアウトしていることが確認されて、SSOセッションが終了します。 TSAは、SonicWALL装置によるポーリングではなく、TSA自体でターミナル サービス/Citrixサーバを監視することでログアウト イベントを調べ、ログアウト イベントが発生するとSonicWALL装置に通知し、それによってSSOセッションが終了します。 どちらのエージェントについても、無動作タイマーを設定できます。 SSOエージェントについては、ユーザ名要求ポーリング間隔を設定できます (ログアウトをすばやく検知するには、設定するポーリング時間を短くし、システムのオーバーヘッドを少なくするには、ポーリング時間を長くします)。

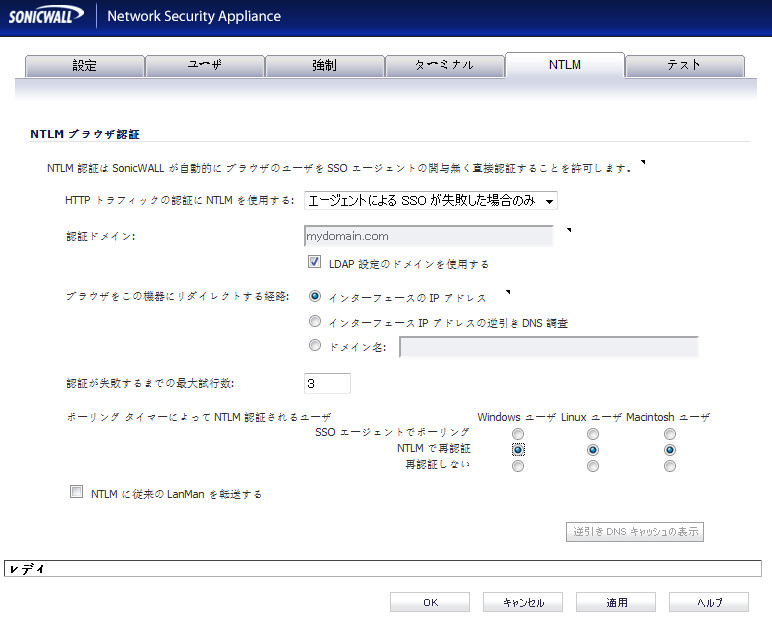

ブラウザNTLM認証を使用したSonicWALL SSO認証

Mozilla ベースのブラウザ (インターネット エクスプローラ、Firefox、Chrome、Safari を含む) を使ってブラウズするユーザのために、SonicWALL 装置は NTLM (NT LAN Maanager) 認証を使った識別をサポートします。 NTLM は、“統合ウィンドウズ セキュリティ” として知られるブラウザ認証スイートで、すべての Mozilla ベースのブラウザでサポートされます。 これにより、SonicWALL 装置からブラウザに対して SSO エージェントの関与無しで直接認証要求ができます。 NTLM は、ユーザがウェブ上でリモートに認証されるような、ドメイン コントローラが利用できない場合にたびたび使用されます。

NTLM 認証は現在 HTTP に対して利用可能で、HTTPS では利用できません。

ブラウザ NTLM 認証は、SonicWALL SSO エージェントがユーザ情報の入手を試みる前または後に試行できます。 例えば、SonicWALL SSO エージェントを最初に試行してユーザの識別に失敗してから、トラフィックが HTTP の場合に NTLM が試行されます。

この方式を Linux または Mac クライアントでウィンドウズ クライアントと同じように使うために、SSO をNetAPI または WMI (SSO エージェントがどちらに対して設定されているかに応じて) のどちらかに対してクライアントを調査するように有効にできます。 これにより、SonicWALL 装置は、SSO エージェントにユーザ識別を要求する前に、NetAPI/WMI ポート上の応答を調査するようになります。 応答が無い場合は、これらの機器は即時に SSO を失敗します。 通常ウィンドウズ PC に対しては、調査は動作 (パーソナル ファイアウォールで遮断されない限り) して、SonicWALL SSO エージェントが使用されます。 Linux/Mac PC (Samba サーバが動作するように設定されていないと仮定) に対しては、調査は失敗して、SSO エージェントはバイパスされ、HTTP トラフィックが送信された際に NTLM 認証が使用されます。

NTLM は、ユーザが HTTP でブラウズするまではユーザを識別できないため、その前に送信されたどんなトラフィックも未確認として扱われます。 既定の CFS ポリシーが適用されて、ユーザ認証が必要などのルールもトラフィックを通過させません。

NTLM が SonicWALL SSO エージェントの前に使われるように設定されている場合は、もし最初に HTTP トラフィックを受信したならば、ユーザは NTLM で認証されます。 もし最初に非 HTTP トラフィックを受信したならば、SonicWALL SSO エージェントが認証に使われます。

NTLM ユーザ ログイン数は、SSO ログイン数と合わせられ、合計は常に装置モデルに対する最大 SSO ユーザ数 の制限を越えられません。 具体的な最大 SSO ユーザ数の値は、TSR 内に提供されます。 TSR に関する情報については、「TSRのシングル サイン オン統計の利用」セクション を参照してください。

SonicWALL SSOエージェントの動作

SonicWALL SSOエージェントは、直接IPアドレスを使って、または、VPNなどのパスを使ってクライアントおよびSonicWALLセキュリティ装置と通信できれば、ウィンドウズ ドメインに参加している任意のワークステーションにインストールできます。 SonicWALL SSOエージェントのインストール手順については、「SonicWALL SSOエージェントのインストール」セクション を参照してください。

数千ユーザから成る大規模インストールに対応するため、複数のSSOエージェントがサポートされています。 最大8つのSSOエージェントを設定して、それぞれをネットワーク内にある専用の高性能PC上で動作させることができます。 高速PC上にある1つのSSOエージェントで、最大2500ユーザをサポートできることに注意してください。

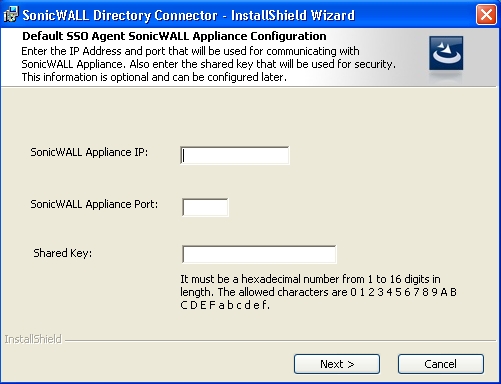

SonicWALL SSOエージェントは、クライアントおよびSonicWALLセキュリティ装置とのみ通信します。 SonicWALL SSOエージェントとSonicWALLセキュリティ装置との間で交わされるメッセージは、共有鍵を使って暗号化されます。

SonicWALLセキュリティ装置は、SonicWALL SSOエージェントに対し、既定のポート2258を使って問い合わせを行います。 次に、SSOエージェントがクライアントとSonicWALLセキュリティ装置の間に入って通信し、クライアントのユーザIDを調べます。 SonicWALLセキュリティ装置は、SonicWALL SSOエージェントを定期的に (管理者によって設定された頻度で) ポーリングして、絶えずユーザのログイン状況が確認されます。

ログ

SonicWALL SSOエージェントは、管理者によって選択されたログ レベルに基づいて、ウィンドウズ イベント ログにログ イベント メッセージを送信します。

また、SonicWALLセキュリティ装置も、そのイベント ログにSSOエージェント固有のイベントを記録します。 SonicWALLセキュリティ装置から送信されるSSOエージェント固有のログ イベント メッセージとしては、次のようなものがあります。

・ ユーザ ログインが拒否されました - ポリシー規則で許可されていません - ユーザIDは確認されましたが、ポリシーによって許可されているいずれのユーザ グループにも属していないため、ユーザのトラフィックが遮断されました。

・ ユーザ ログインが拒否されました - ローカルには見つかりませんでした - ユーザがローカルに見つかりませんでした。 SonicWALLセキュリティ装置では、「ローカルに登録されたユーザのみ許可する」が選択されています。

・ ユーザ ログインが拒否されました - SSOエージェントがタイムアウトしました - SonicWALL SSOエージェントへの接続を試みているときにタイムアウトが発生しました。

・ ユーザ ログインが拒否されました。 - SSOエージェントの設定エラー - このユーザのアクセスを許可するための適切な設定がSSOエージェントに対してなされていません。

・ ユーザ ログインが拒否されました - SSOエージェントに通信上の問題があります - SonicWALL SSOエージェントを実行しているワークステーションとの通信に問題があります。

・ ユーザ ログインが拒否されました - SSOエージェントの名前解決に失敗しました - SonicWALL SSOエージェントがユーザ名を解決できません。

・ SSOエージェントから返されたユーザ名が長すぎます - ユーザ名が長すぎます。

・ SSOエージェントから返されたドメイン名が長すぎます - ドメイン名が長すぎます。

<domain/user-name> (SSOエージェントにより認証).

SonicWALL シングル サイン オンは、ドメイン コントローラのウィンドウズ セキュリティ ログ(WSL)を使用して、ログインしたユーザを識別できます。この機能は SonicWALL ディレクトリ サービス コネクタ3.4.51 に追加され、リリース ノートにディレクトリ サービス コネクタの設定に関する説明があります。以前の DSC リリースでは、ユーザ識別のためのユーザ ワークステーションとの通信に SSO エージェントが WMI または NetAPI を使うように設定できましたが、ドメイン コントローラ セキュリティ ログは利用できませんでした。

ドメイン管理者はドメイン コントローラにあるイベント ビューア機能を使用してログ オプションを設定可能です。ログイン情報を記録するように監査ポリシーを設定すると、ウィンドウズ セキュリティ ログが SSO に必要な情報を追跡するようになります。詳細情報については、下記の SonicWALL のウェブ ページからダウンロードできる『User Identification Using the Domain Controller Security Log』テックノートを参照してください。

ドメイン コントローラ セキュリティ ログはドメイン管理者アカウントを使用せずに利用可能な問い合わせの送信元オプションもあります。それでも、このオプションにはセキュリティ ログの読み取りアクセスが必要ですが、下記の SonicWALL のウェブ ページからダウンロードできる『Configuring a Non-Admin Domain Account for SSO Agent to Read Domain Security Logs』テックノートで説明されている方法を使うことにより、非管理者アカウントで実行できます。

SonicWALLターミナル サービス エージェントの動作

SonicWALL TSAは、ターミナル サービスまたはCitrixがインストールされている任意のウィンドウズ サーバ マシンにインストールできます。 このサーバは、直接IPアドレスを使用するかVPNなどのパスを使用してSonicWALLセキュリティ装置と通信できるウィンドウズ ドメインに属していなければなりません。

SonicWALL TSAのインストール手順については、「SonicWALLターミナル サービス エージェントのインストール」セクション を参照してください。

SonicWALL TSAについては、以下のセクションを参照してください。

複数のTSAのサポート

数千のユーザから成る大規模インストールに対応するため、SonicWALLネットワーク セキュリティ装置は、複数のターミナル サービス エージェント (ターミナル サーバごとに1つ) と共に動作するように設定できます。 サポートされるエージェントの数は、表 1に示すように、モデルによって異なります。

表 1SonicWALLネットワーク セキュリティ装置のどのモデルでも、ターミナル サーバごとに最高32個のIPアドレスがサポートされます。

TSAメッセージの暗号化とセッションIDの使用

SonicWALL TSAは、TSAとSonicWALL装置との間でやり取りされるメッセージにユーザ名とドメインが含まれていると、そのメッセージの暗号化に共有鍵を使用します。 ユーザに対する最初のオープン通知は常に暗号化されます。 TSAがユーザ名とドメインを含めるからです。

装置とTSエージェント(およびSSOエージェント)の間のメッセージは、DES暗号化(3DESを使用)されていて、DESは16進文字列で表現可能な数値鍵を使います。この鍵の各オクテットには、値を表現する2つの16進数字が必要なので、この鍵は16進数の偶数になる必要があります。

16進数鍵を使うことは、暗号化強度に貢献します。 例えば、代わりにパスフレーズが使われていてから数値鍵に変換された場合、最終結果は直接数値鍵を使うことと違いがなくなり、そのパスフレーズは16進表記の鍵よりも推測しやすかったはずです。

そして、私たちがここで ”保護”している情報は、実際はそれほど機密ではないことに注意します。 これはユーザ名とTCP/UDP接続(TSA)またはユーザ名とIPアドレス(SSO)の間の単なるマッピングです。パスワードのような機密データは送信されません。

TSAはユーザ セッションIDをすべての通知に含めます。 ユーザ名とドメインを毎回含めることはしません。 これは効率的で安全であり、TSAが再起動後にターミナル サービス ユーザと再同期することを可能にします。

ローカル サブネットへの接続

TSAは装置から返された情報に基づいてネットワーク トポロジを動的に学習し、いったん学習すると、装置を通らないサブネット ユーザ接続に関して通知を装置に送信しません。 TSAがこれらのローカル送信先を“記憶から消し去る”メカニズムはないので、装置のインターフェース間でサブネットが移動された場合は、TSAを再起動する必要があります。

ターミナル サーバからの非ドメイン ユーザ トラフィック

SonicWALL装置には、必要に応じて非ドメイン ユーザ (ドメインではなく、ローカル マシンにログインしたユーザ) に限定的なアクセスを許可するための「非ドメイン ユーザには限定的なアクセスのみを許可」設定があります。 これはターミナル サービス ユーザに対して、他のSSOユーザに対してと同様に作用します。

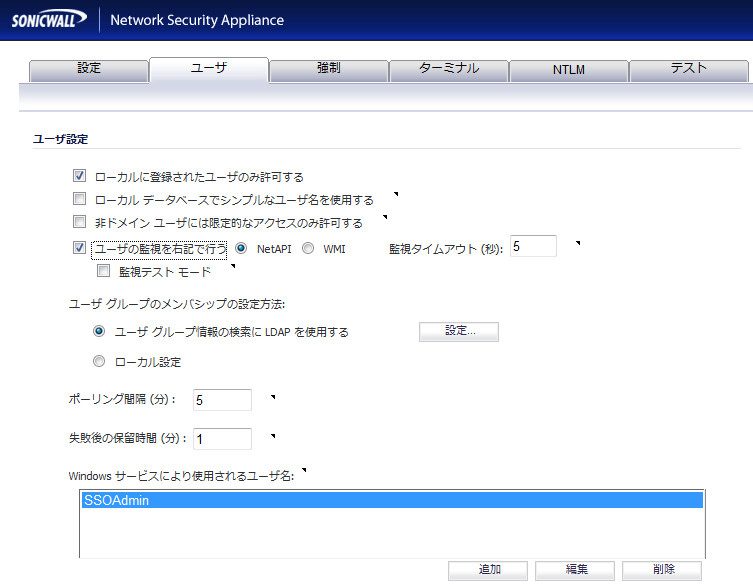

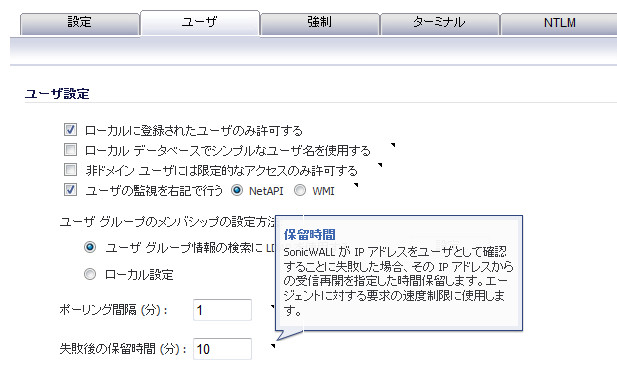

パーソナル ファイアウォールが動作しているウィンドウズ コンピュータや非ウィンドウズ機器がネットワークに含まれている場合は、「ユーザ監視対象」の横のチェックボックスを選択し、SSOエージェントに対する設定に応じて「NetAPI」または「WMI」のラジオ ボタンを選択します。 これにより、SonicWALL装置が、SSOエージェントに対してユーザを識別するように要求するのに先立って、NetAPI/WMIポートで応答を監視するようになります。 応答がなければ、これらの機器は直ちにSSOを中止します。 このような機器は、SSOエージェントがユーザの識別に使用するウィンドウズ ネットワーク メッセージに応答しませんし、遮断することもあります。

ターミナル サーバからの非ユーザ トラフィック

非ユーザ接続は、ウィンドウズの更新とアンチウィルスの更新のためにターミナル サーバから開かれます。 TSAはログイン サービスからの接続を非ユーザ接続であると認識することができ、装置への通知の中でこれを示します。

これらの非ユーザ接続の処理を制御するため、装置のTSA設定で「ターミナル サーバの非ユーザ トラフィックにはアクセス ルールでのユーザ認証を免除する」チェックボックスが用意されています。 このチェックボックスを選択すると、これらの接続が許可されます。 このチェックボックスを選択しないと、これらのサービスはローカル ユーザとして扱われます。その場合、「非ドメイン ユーザには限定的なアクセスのみを許可」設定を選択し、対応するサービス名を使用して装置上でユーザ アカウントを作成することにより、アクセスを許可することができます。

ブラウザNTLM認証の動作

以下のセクションを参照してください。

ドメイン ユーザのNTLM認証

ドメイン ユーザに対しては、NTLM 応答は MSCHAP メカニズムを介して RADIUS で認証されます。 装置でRADIUS を有効にする必要があります。

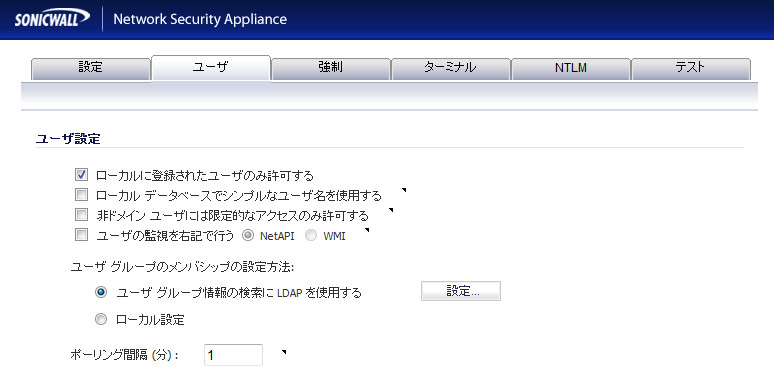

NTLM 認証を設定する際には、SSO 設定の 「ユーザ」 タブの以下の設定が適用されます。

・ ローカルに登録されたユーザのみ許可する

・ ローカル データベースでシンプルなユーザ名を使用する

・ ユーザ グループのメンバシップの設定方法 (LDAP または ローカル)

・ LDAP ユーザ名を複製してユーザ グループ メンバーシップをローカルで設定可能にする (ユーザ グループ メンバーシップの方式が LDAP の場合に LDAP 設定で設定)

・ ポーリング間隔

非ドメイン ユーザのNTLM認証

NTLM を使うと、非ドメインユーザはドメインではなく PC にログインするユーザになることができ、または、ユーザ名とパスワードを要求されて、ドメインの資格情報ではない情報を入力するユーザになることができます。

ユーザ名が SonicWALL 装置上のローカル ユーザ アカウントと一致すると、NTLM 応答はそのアカウントのパスワードに対してローカルで確認されます。 成功した場合は、ユーザはログインしてアカウントに基づいた権限が与えられます。 ユーザ グループ メンバーシップは、LDAP からではなく、ローカル アカウントから設定され、そして (パスワードがローカルで確認されたため) Trusted Users グループのメンバーシップを含みます。

ユーザ名がローカル ユーザ アカウントと一致しないと、ユーザはログインされません。 NTLM を介して認証されたユーザに対しては、「非ドメイン ユーザには限定的なアクセスのみ許可する」 オプションは適用されません。

ブラウザでのNTLM認証の資格情報

NTLM 認証では、ブラウザはドメインの資格情報も使う (ユーザがドメインにログインする場合) ため、完全なシングル サインオン機能を提供する、または、アクセスするウェブサイト (この場合は SonicWALL 装置) のユーザ名とパスワードを入力するようユーザに要求します。 ユーザがドメインにログインする場合は、種々の要因がドメインの資格情報を使うためのブラウザの機能に影響します。 これらの要因は、使用するブラウザの種別に依存します。

・ インターネット エクスプローラ 7 - インターネット エクスプローラは、ログインするウェブサイト (SonicWALL 装置) がローカル イントラネットの場合は、インターネット オプションのセキュリティ タブに応じて、ユーザのドメイン資格情報を使用して透過的に認証します。 これには、インターネット オプションのローカル イントラネット ゾーンのウェブサイトのリストに、SonicWALL 装置を追加する必要があります。

・ Google Chrome 7 - Chrome は、インターネット オプションのローカル イントラネット ゾーンのウェブサイトのリストに、SonicWALL 装置を追加することが必要であることを含めて、インターネット エクスプローラと同じように振舞います。

・ Firefox 3.6 - Firefox は、ログインするウェブサイト (SonicWALL 装置) が、設定 (Firefox の アドレス バーに about:config を入力することによりアクセスする) 内の network.automatic-ntlm-auth.trusted-uris エントリにリストされている場合は、ユーザのドメイン資格情報を使用して透過的に認証します。

・ Safari 3.6 - Safari は NTLM をサポートしていますが、現状ユーザのドメイン資格情報を使った完全な透過的ログオンはサポートしていません。

・ 非 PC プラットフォーム上のブラウザ - Linux や Mac といった、非 PC プラットフォームは、Samba を通してウィンドウズ ドメイン内のリソースにアクセスできますが、ウィンドウズ PC が行うような、”PC がドメイン内にログインする” 概念がありません。 ゆえに、これらのプラットフォーム上のブラウザは、ユーザのドメイン資格情報へのアクセスを持たず、それらを NTLM のために使えません。

ユーザがドメインにログインしていない、または、ブラウザがユーザのドメイン資格情報を使えない場合は、名前とパスワードを入力するように求められるか、事前にユーザが保存するように設定している場合は、キャッシュされた資格情報が使われます。

すべてのケースで、万一ユーザのドメイン資格情報の使用時に認証が失敗した場合は (ユーザがアクセスを得るために必要な権限を持たないために可能性がある) 、ブラウザはユーザに名前とパスワードの入力を求めます。 これにより、ユーザはドメイン資格情報とは別の資格情報を入力してアクセスを得ることが可能になります。

複数管理者サポートの概要

このセクションでは、複数管理者サポート機能の概要を説明します。このセクションは次のサブセクションから構成されています。

複数管理者サポートとは

これまでのバージョンのSonicOS は、完全な管理者権限でSonicWALLセキュリティ装置にログオンできる管理者は1人だけでした。他のユーザに“Limited Administrators (制限付き管理者)”のアクセス権を付与することはできますが、SonicOS GUIのあらゆる領域を変更できる完全なアクセス権を複数の管理者が同時に持つことはできません。

SonicOSリリース4.0以降では、複数管理者の同時アクセスがサポートされています。この機能により、複数のユーザが完全な管理者権限でログインできるようになりました。既定のadminユーザ名に加え、他の管理者ユーザ名を作成できます。

複数の管理者が同時に設定を変更することによって競合が生じる可能性もあるため、設定の変更は1人の管理者にのみ許可されています。その他の管理者にはGUIに対する完全なアクセス権が付与されますが、設定を変更することはできません。

メリット

複数管理者サポートには、次のようなメリットがあります。

・ 生産性の向上 - SonicWALLセキュリティ装置に対して複数の管理者が同時にアクセスできるため、装置に対して2人の管理者が同時にアクセスした場合に一方の管理者が自動的にシステムからログアウトされる“自動ログアウト”が不要になります。

・ 設定に伴うリスクの削減 - 新たに読み取り専用モードが追加されたため、意図しない設定変更を誤って実行してしまうリスクなしに、SonicWALLセキュリティ装置の現在の設定と状況を確認することができます。

複数管理者サポートの動作

以下のセクションでは、複数管理者サポート機能の動作について説明します。

設定モード

複数の管理者による同時アクセスを実現しながらも、設定変更の競合を防ぐために、次の設定モードが定義されています。

・ 設定モード - 管理者に設定を編集するための完全な権限が割り当てられます。装置にログインしている管理者がいない場合、完全な管理者権限および制限付き管理者権限を持った (読み取り専用管理者以外の) 管理者には自動的に設定モードが適用されます。

・ 読み取り専用モード - 管理者は設定に変更を加えることは一切できませんが、管理UI全体を閲覧したり、監視操作を実行したりすることができます。

・ 非設定モード - 管理者は、読み取り専用グループと同じ情報を閲覧できるほか、設定の競合を引き起こすおそれのない管理操作を実行できます。

次の表は、各種の設定モードで利用できるアクセス権をまとめたものです。なお、この表には制限付き管理者のアクセス権も記載されていますが、制限付き管理者が利用できる機能の一部が含まれていません。

ユーザ グループ

複数管理者サポート機能により、次の2つの既定ユーザ グループが追加されました。

・ SonicWALL Administrators - このグループのメンバーには、設定を編集するための完全な管理者アクセス権が付与されます。

・ SonicWALL Read-Only Admins - このグループのメンバーには、完全な管理インターフェースを閲覧できる読み取り専用アクセス権が付与されます。設定を編集したり、完全な設定モードに切り替えることはできません。

これらの複数のユーザ グループにユーザを追加することはお勧めできません。ただし、そのようにした場合は、次の動作が適用されます。

・ SonicWALL Administratorsユーザ グループのメンバーをLimited Administratorsユーザ グループまたはSonicWALL Read-Only Adminsユーザ グループにも追加した場合、メンバーには完全な管理者権限が付与されます。

・ Limited Administratorsユーザ グループのメンバーをSonicWALL Read-Only Adminsユーザ グループに追加した場合、メンバーには制限付き管理者権限が付与されます。

管理者の先制時に適用される優先順位

既に装置にログインしている管理者を先制する場合、各種の管理者区分には、次の規則に従って優先順位が適用されます。

1.GMSと複数管理者サポート

SonicWALL GMSを使用してSonicWALLセキュリティ装置を管理している場合、GMSは各種のアクティビティ (GMS管理のIPSecトンネルが正しく作成されたかどうかを確認するなど) を行う関係上、装置にログインする機会が多くなります。GMSはローカル管理者を先制できるため、このようにGMSが頻繁にログインすることで、装置のローカル管理が困難になる場合があります。

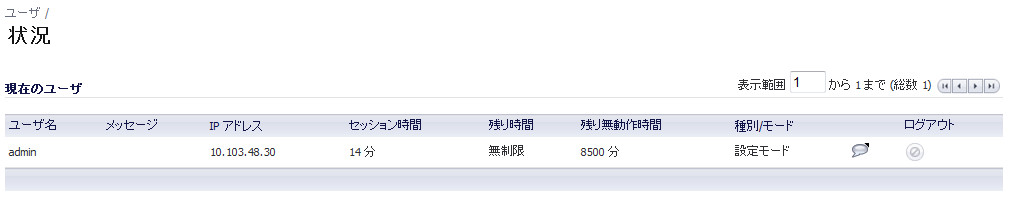

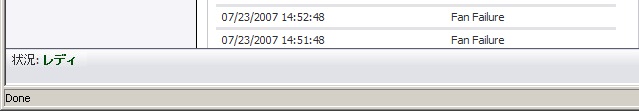

「ユーザ > 状況」での状況の表示

「ユーザ > 状況」ページには、SonicWALL上の「現在のユーザ」の一覧が表示されます。このテーブルには、「ユーザ名」、「IPアドレス」、「セッション時間」、「残り時間」、「残り無動作時間」、「設定」、および「ログアウト」が表示されます。ユーザをログアウトさせるには、目的のユーザ エントリの削除アイコン ![]() を選択します。

を選択します。

以下のセクションでは、このページの設定手順について説明します。

・ 「規約の承諾」

ユーザ ログイン設定

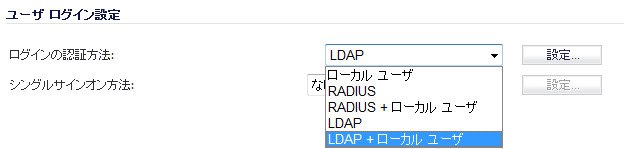

「ログインの認証方法」ドロップダウン リストから、ネットワークで使用するユーザ アカウント管理の種別を選択します。

・ 「ユーザ > ローカル ユーザ」、「ユーザ > ローカル グループ」ページを使用してSonicWALL装置のローカル データベース内のユーザを設定するには、「ローカル ユーザ」を選択します。

・ ユーザ数が1,000人を超える場合、またはSonicWALLのユーザ認証にさらなるセキュリティを付加したい場合は、「RADIUS」を選択します。RADIUSを選択した場合、ユーザはSonicWALLに送るパスワードを暗号化するためにHTTPSを使用してSonicWALLにログインする必要があります。ユーザがHTTPを使用してSonicWALLへのログインを試みた場合、ブラウザは自動的にHTTPSにリダイレクトされます。

・ 認証にRADIUSとSonicWALLローカル ユーザ データベースの両方を使用する場合は、「RADIUS+ローカル ユーザ」を選択します。

・ Lightweight Directory Access Protocol (LDAP) サーバ、マイクロソフト アクティブ ディレクトリ (AD) サーバ、またはノベル イーディレクトリを使用してアカウント データを管理する場合は、「LDAP」を選択します。

・ 認証にLDAPとSonicWALLローカル ユーザ データベースの両方を使用する場合は、「LDAP+ローカル ユーザ」を選択します。

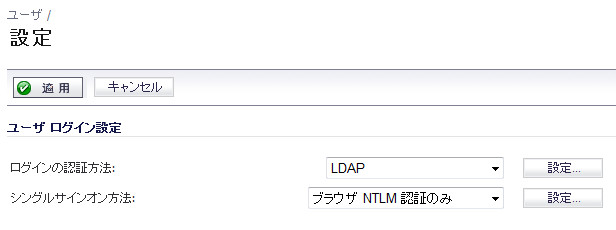

「シングル サイン オン方法」ドロップダウン リストで、以下から1つを選択します。

・ 認証にアクティブ ディレクトリを使用している場合で、SonicWALL SSOエージェントが同じドメイン内のコンピュータにインストールされている場合は、「SonicWALL SSOエージェント」を選択します。

・ ターミナル サービスを使用していて、SonicWALLターミナル サービス エージェント (TSA) が同じドメイン内のターミナル サーバにインストールされている場合は、「SonicWALL SSOエージェント」を選択します。

・ SonicWALL SSOエージェントまたはTSAを使わずにウェブ ユーザを認証したい場合は、「ブラウザNTLM認証のみ」 を選択します。 ユーザはHTTPトラフィックを送信すると即時に識別されます。 NTLMはMSCHAP認証にアクセスするためにRADIUS (LDAPを使う場合はLDAP) が設定されている必要があります。 上でLDAPが選択されている場合は、NTLMを選択した際にRADIUSのための独立した「設定」 ボタンが現れます。

・ SSOを使わない場合は、「なし」を選択します。

SSOの詳細な設定手順については、「シングル サイン オンの設定」 を参照してください。

ブラウザNTLM認証の詳細な設定手順については、「ブラウザNTLM認証のためのSonicWALLセキュリティ装置の設定」 を参照してください。

「認証ページの表示時間 (分)」フィールドには、ユーザがログインしなければならない制限時間、つまりログイン ページがタイム アウトするまでの分数を入力します。ログイン ページがタイム アウトすると、再度ログインを試みる前に選択するよう促すメッセージが表示されます。

ユーザ アカウント名を照合する際に大文字と小文字を区別する場合は、「ユーザ名の大文字と小文字を区別する」を選択します。

複数の場所から同じユーザ名でネットワークにログインできないようにするには、「ログインの一意性を強制する」を選択します。この設定は、ローカル ユーザとRADIUS/LDAPユーザの両方に適用されます。ただし、多重ログインを禁止する設定は、ユーザ名がadminの既定の管理者には適用されません。

ユーザがHTTPSでログインした後のSonicWALL装置経由のネットワーク接続にHTTPを使用したい場合には、「ログイン完了時にユーザをHTTPSからHTTPにリダイレクトする」を選択します。HTTPSはHTTPよりも多くのシステム リソースを消費するので、HTTPSでのログイン ユーザ数が多い場合には、HTTPへのリダイレクトを使用したほうがよいでしょう。このオプションを非選択にした場合、警告ダイアログが表示されます。

RADIUSユーザがHTTPでログインする際にCHAPチャレンジを発行する場合は、「RADIUS CHAPモードでのログインを許可する」を選択します。これは、HTTPSを使わずに保護された接続を可能にして、ブラウザがHTTP上で平文テキストのパスワードを送信することを防ぎます。RADIUSサーバがこのオプションをサポートしていることを確認してください。

ワンタイム パスワード認証を使う場合は、環境に応じて 「ワンタイム パスワードの電子メール形式」 に、「プレーン テキスト」 か 「HTML」 のどちらかを選択します。

ユーザ セッション設定

以下の設定は、SonicWALLを使用して認証されたすべてのユーザに適用されます。

・ 無動作時タイムアウト (分): 事前設定された無動作時間が経過した時点で、ユーザをSonicWALLからログアウトさせることができます。このフィールドに時間を分単位で入力します。既定値は5分です。

・ ウェブ接続のログイン セッション時間の制限を有効にする: チェック ボックスを選択し、「ログイン セッション時間の制限 (分)」フィールドに時間を分単位で入力することにより、ユーザがSonicWALLにログインできる時間の長さを制限できます。既定値は30分です。

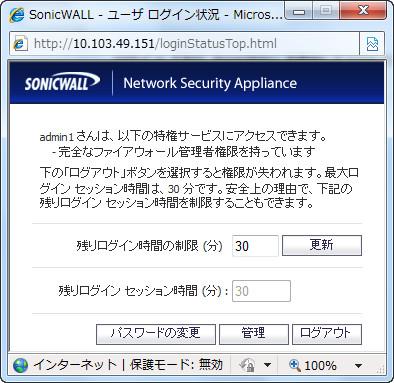

・ ユーザ ログイン状況ウィンドウを表示する: ユーザ セッションが継続している間、「ログアウト」ボタンのある状況ウィンドウを表示します。ユーザは、「ログアウト」ボタンを選択することにより、セッションからログアウトすることができます。

・ ユーザ ログイン状況ウィンドウが、ハートビートを送信する間隔 (秒): ユーザが有効な接続を保持しているかどうかを確認するために使用されるハートビート信号の周期を設定します。

・ 切断されたユーザの検出を有効にする: 接続が有効でなくなったユーザを検出すると、SonicWALLはそのセッションを終了させます。

・ ユーザ ログイン状況ウィンドウから、次の時間ハートビートがなかった場合に切断とみなす (分): ハートビートからの応答がなかった場合に、ユーザ セッションを終了するまでの時間を設定します。

その他のグローバル ユーザ設定

ワイルドカード一致は、接頭辞 '*.' かつ/または 接尾辞 '...' を使います (例: *.windowsupdate.com...)。

どのホスト上のファイルへのアクセスも許可するには、接頭辞 '*/' を使います (例: */wpad.dat)。

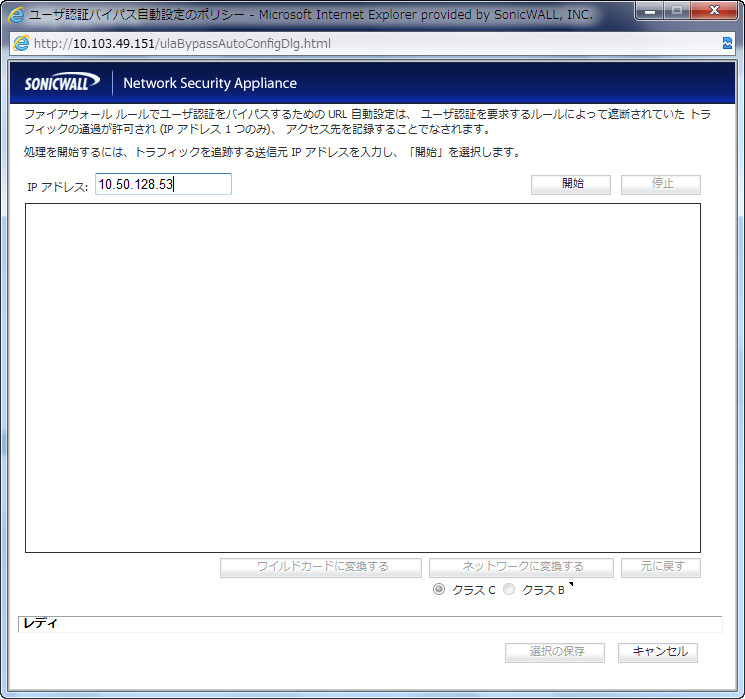

ユーザ認証をバイパスさせる URL の自動設定

自動設定ユーティリティを使って、単一の特定の IP アドレスからのトラフィックを認証をバイパスして一時的に許可できます。 トラフィックがアクセスする宛先は記録され、トラフィックがユーザ認証をバイパスすることを許可するために使われます。通常これはアンチウィルスの更新やウィンドウズ アップデートのようなトラフィックを許可するために使われます。 URL バイパス リストを自動設定するには、以下の手順に従います。

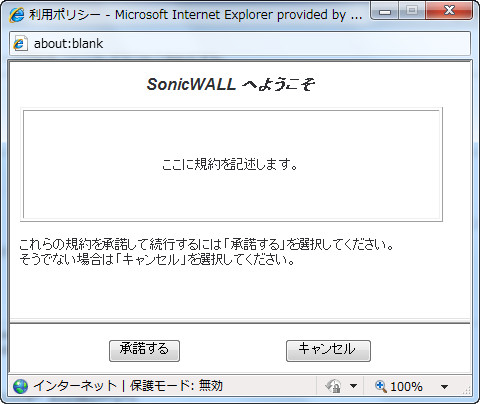

規約の承諾

規約承諾 (AUP) は、ネットワークやインターネットにアクセスするためにユーザが従う必要のあるポリシーです。多くの企業や教育施設では、社員や学生がSonicWALLを使用してネットワークやインターネットにアクセスする前に、規約の承諾に同意するよう求めるのが一般的です。

「規約の承諾」セクションでは、ユーザに表示されるAUPメッセージ ウィンドウを作成できます。メッセージの本文にはHTMLフォーマットを使用できます。「サンプル テンプレート」ボタンを選択すると、AUPウィンドウ用に書式設定済みのHTMLテンプレートが挿入されます。

・ 規約の承諾を要求する - ユーザがログインしたときに規約承諾画面を表示するネットワーク インターフェースを選択します。「保護ゾーン」、「WANゾーン」、「公開ゾーン」、「無線ゾーン」、および「VPNゾーン」から任意の組み合わせを選択できます。

・ ウィンドウ サイズ (ピクセル) - AUPウィンドウのサイズをピクセル単位で指定できます。「ウィンドウでスクロール バーを有効にする」を選択すると、AUPウィンドウの内容をスクロールできるようになります。

・ ウィンドウでスクロール バーを有効にする - ウィンドウの表示サイズに内容が収まりきらない場合、スクロール バーが表示されます。

「画面の確認」ボタンを選択すると、作成したAUPメッセージがどのようにユーザに表示されるかを確認できます。

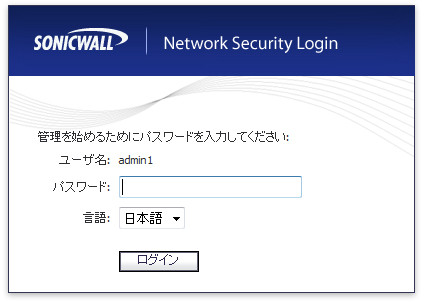

ログイン ページのカスタマイズ

SonicOS は、ユーザに表示されるログイン認証ページのテキストをカスタマイズする機能を提供するようになりました。 管理者は自身の表現でログイン関連ページを編集して、変更を適用して再起動することなく反映できます。

SonicOS インターフェース全体は異なる言語で利用可能ですが、管理者はユーザ インターフェース全体の言語を特定の地域の言語に変更したくない場合があります。

しかしながら、ユーザが他のネットワークにアクセス可能になる、または外部アクセス サービス (例:VPN、SSL-VPN) を有効にする前に、ファイアウォールが認証を要求する場合に、それらのログイン関連ページを一般ユーザがより使いやすいようにローカライズすることができます。

ユーザ定義可能なログイン ページの機能は、下記の機能性を提供します。

・ 既定ではオリジナル ログインのスタイルを保持する

・ 管理者はログイン関連ページをカスタマイズできる

・ 管理者は既定のログイン ページをテンプレートとして使用できる

・ 管理者はシステム プリファレンス内にカスタマイズしたページを保存できる

・ 管理者は変更をプリファレンスに保存する前にプレビューできる

・ 一般ユーザにカスタマイズしたログイン関連ページを公開する

以下のログイン関連ページがカスタマイズできます。

・ 管理の先制

・ ログイン認証

・ ログアウト

・ ログイン数超過

・ ログイン拒否

・ ログイン ロックアウト

・ ログイン状況

・ ゲスト ログイン状況

・ ポリシー アクセス ブロック

・ ポリシー アクセス ダウン

・ ポリシー アクセス利用不可

・ ポリシー ログイン リダイレクト

・ ポリシー シングル サイン オン監視失敗

・ ユーザ パスワード更新

・ ユーザ ログイン メッセージ

これらのページの 1 つをカスタマイズするには、以下の手順に従います。

1. 「ユーザに見せるページを既定に戻すには、「ログイン ページの内容」 フィールドを空白のままにして変更を適用します。

カスタマイズしたログイン ページに何か問題がある場合のために、管理者に対しては代わりのログイン ページが常に利用可能です。 この代わりのログイン ページにアクセスするには、手動でブラウザのアドレス バーに、http://(device_ip)/defauth.html のURL を直接入力します (大文字小文字が区別されます)。 すると、カスタマイズされていない既定のログインページが表示され、通常どおりログインしてカスタマイズしたログイン関連ページをリセットできます。

ローカル ユーザの設定

ローカル ユーザは、セキュリティ装置のローカル データベースに格納され、管理されるユーザです。「ユーザ > ローカル ユーザ」ページでは、すべてのローカル ユーザの表示、新しいローカル ユーザの追加、既存ユーザの編集を行うことができます。 LDAP サーバからユーザをインポートすることもできます。

設定手順については、次の各セクションを参照してください。

ローカル ユーザ設定の構成

「ユーザ > ローカル ユーザ」ページでは、すべてのユーザに対する以下のグローバル設定が構成できます。

・ すべてのローカル ユーザに パスワード制約 を適用する - 「システム > 管理」 ページで指定したパスワード制約をすべてのローカル ユーザに適用します。 パスワード制約の詳細については、「ログイン セキュリティの設定」 を参照してください。

・ 期限切れユーザ アカウントを削除する - 制限された有効期限を持つように設定されたユーザ アカウントに対して、このチェックボックスは有効期限が切れた後にそのユーザ アカウントが削除されるようにします。 有効期限が切れた後に単にアカウントを無効にするには、このチェックボックスを無効にします。 そうすると、管理者はそのアカウントの有効期限をリセットすることで再度有効にできます。

ローカル ユーザの表示、編集、削除

「ユーザ > ローカル ユーザ」ページでは、ユーザが所属するすべてのグループを表示できます。ユーザの横の展開アイコン ![]() を選択すると、ユーザのグループ メンバーシップが表示されます。

を選択すると、ユーザのグループ メンバーシップが表示されます。

ユーザ名の右側に、ユーザに対する権限を示す3つの列があります。展開表示では、ユーザが各権限を得ている元のグループが表示されます。

・ 「VPNアクセス」列のコメント アイコン

・ 展開表示で「設定」の下の削除アイコン

・ 「設定」の下の編集アイコン

・ 「設定」の下のごみ箱アイコン

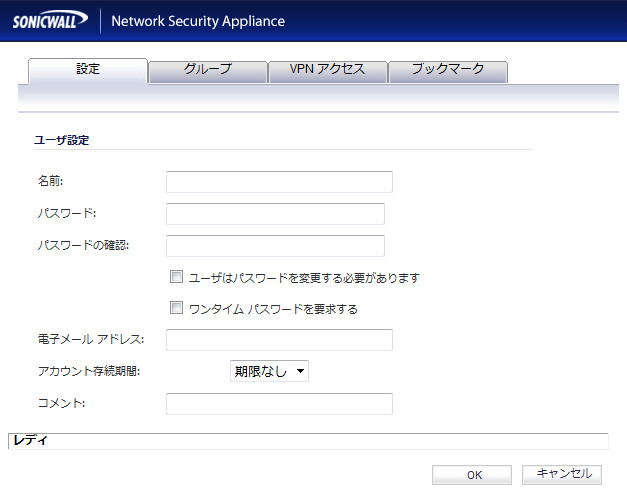

ローカル ユーザの追加

SonicWALLセキュリティ装置の内部データベースにローカル ユーザを追加するには、「ユーザ > ローカル ユーザ」ページを使用します。 ここで説明するように、ユーザは手動で追加可能であり、また、「ローカル ユーザを LDAP からインポートする」セクション で説明するように、LDAP からユーザをインポートすることも可能です。 手動でデータベースにローカル ユーザを追加するには、次の手順に従います。

・ 制限された有効期限を選択した場合は、有効期限が切れた後にユーザ アカウントが削除されるようにするための、「有効期間が切れた場合に削除する」 チェックボックスが選択できます。 有効期限が切れた後に単にアカウントを無効にするには、このチェックボックスを無効にします。 そうすると、管理者はそのアカウントの有効期限をリセットすることで再度有効にできます。

ローカル ユーザの編集

「ユーザ > ローカル ユーザ」画面では、ローカル ユーザを編集することができます。ローカル ユーザを編集するには、次の手順に従います。

ローカル ユーザを LDAP からインポートする

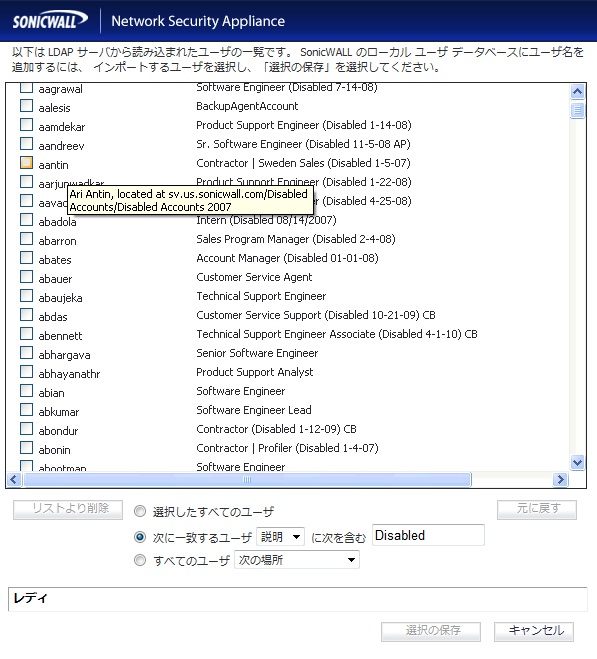

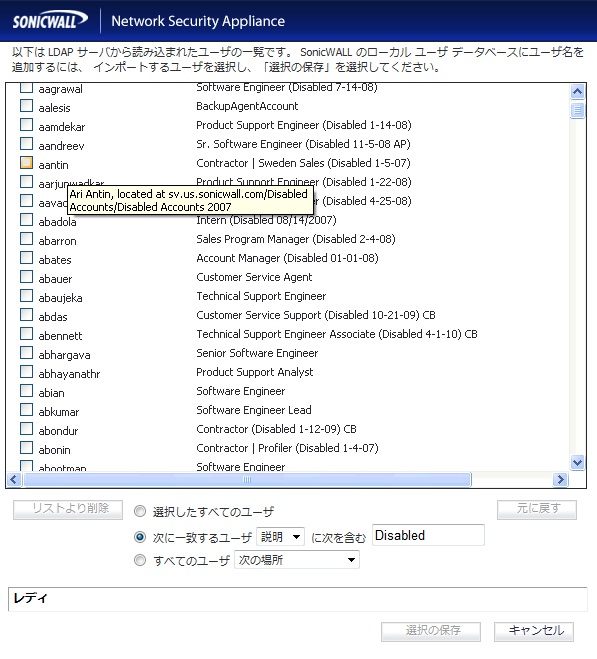

LDAP サーバからユーザ名を取得することで SonicWALL 上のローカル ユーザを設定できます。「LDAP からインポート」 ボタンは、SonicWALL にインポートするために利用可能なユーザ名のリストを含むダイアログ ボックスを起動します。

SonicWALL 上に既存の LDAP/AD ユーザと同じ名前を持つユーザがある場合、LDAP 認証の成功によって SonicWALL ユーザ権限が与えられます。

LDAP サーバから読み込んだユーザのリストは、非常に長くなる場合があるため、それらのうち少数をインポートしたいことがあります。 望まないユーザを選択するいくつかの方法と共に、「リストより削除」 ボタンが提供されます。 に、これらのオプションを使って、リストを管理可能なサイズに縮小してからインポートするユーザを選択できます。

LDAP サーバからユーザをインポートするには、次の手順に従います。

・ チェックボックスを選択したユーザを削除するには、「選択したすべてのユーザ」 ラジオ ボタンを選択します。

・ 名前、説明、または場所に基づいて特定のユーザを削除するには、「次に一致するユーザ <フィールド 1> に次を含む <フィールド 2>」 ラジオ ボタンを選択します。 1 つめのフィールドのドロップダウン リストから、「名前」 、「説明」 、または 「場所」 を選択して、2 つめのフィールドに一致させる値を入力します。

・ LDAP ディレクトリ内の場所に基づいて特定のユーザをリストから削除するには、「すべてのユーザ<フィールド 1> <フィールド 2>」 ラジオ ボタンを選択します。 1 つめのフィールドのドロップダウン リストから、「次の場所」 または 「次の場所とその配下」 のどちらかを選択して、2 つめのフィールドに、ドロップダウン リストから LDAP ディレクトリの場所を選択します。

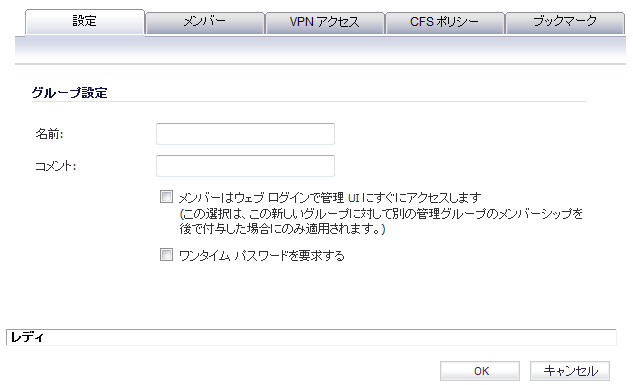

ローカル グループの設定

ローカル グループは、「ローカル グループ」テーブルに表示されます。テーブルには「名前」、「コンテンツ フィルタのバイパス」、「ゲスト サービス」、「管理」、「VPNアクセス」、および「設定」が表示されます。

設定手順については、次の各セクションを参照してください。

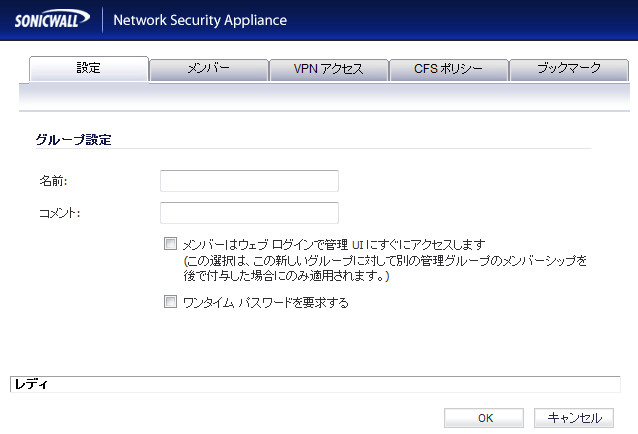

ローカル グループの作成

このセクションではローカル グループの作成方法を説明しますが、その内容は既存のローカル グループの編集にも当てはまります。 ローカル グループを編集するには、編集対象のグループと同じ行にある編集アイコンを選択したうえで、次の手順に従います。

ローカル グループの追加または編集時に、他のローカル グループをグループのメンバーとして追加することができます。

ローカル グループを追加するには、次の手順に従います。

LDAPからのローカル グループのインポート

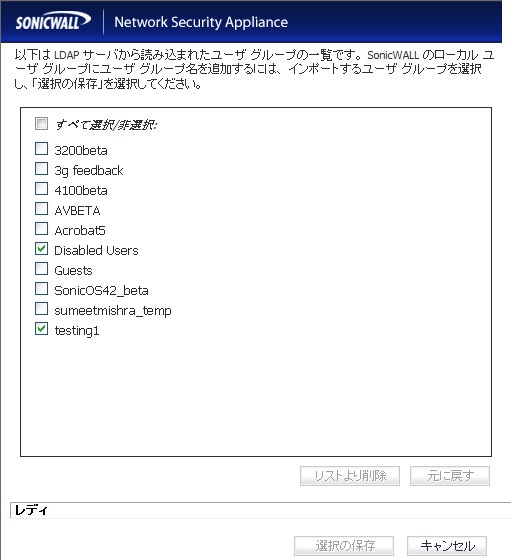

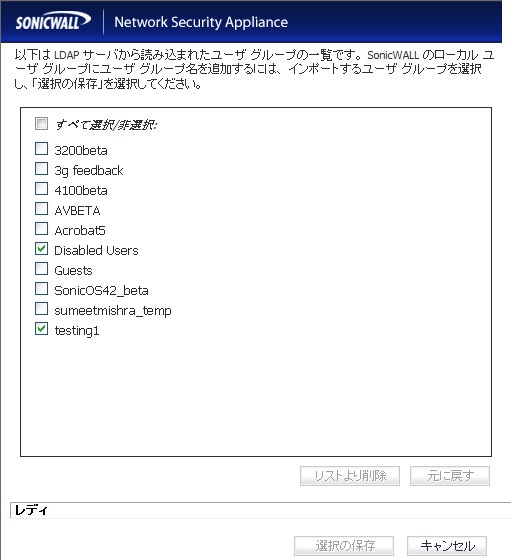

LDAPサーバからユーザ グループ名を取得することにより、SonicWALL上でローカル ユーザ グループを設定できます。「LDAPからインポート」ボタンを選択すると、ダイアログ ボックスが起動し、SonicWALLにインポートできるユーザ グループ名が一覧表示されます。

既存のLDAP/ADユーザ グループと同じ名前のユーザ グループがSonicWALL上にあれば、LDAP認証に成功したときにSonicWALLのグループ メンバーシップおよび権限が与えられます。

LDAPサーバからグループをインポートするには、次の手順に従います。

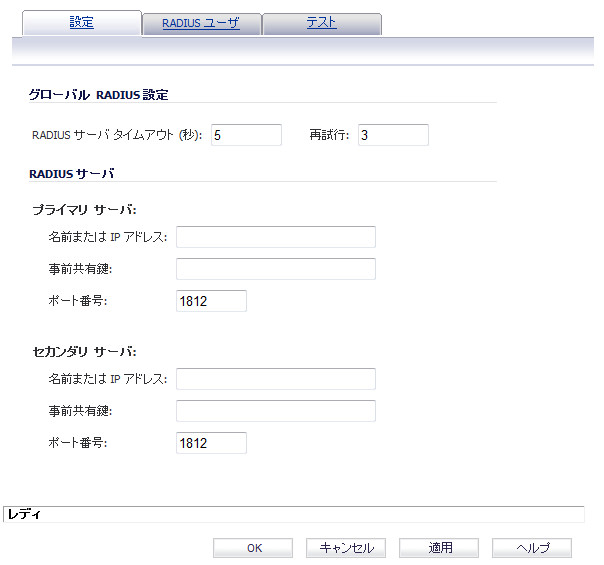

RADIUS認証の設定

SonicOSでのRADIUS認証の概要は、「RADIUSを使った認証」 を参照してください。「ユーザ > 設定」ページの「ログイン認証方式」ドロップダウン リストから「RADIUS」または「RADIUS+ローカル ユーザ」を選択した場合、「設定」ボタンが選択可能な状態になります。

「シングル サインオン方式」 ドロップダウン リストで 「ブラウザNTLM認証のみ」 を選択した場合、または、設定のどこかでRADIUSの使用が必要なさまざまな場合に、RADIUSのための独立した「設定」 ボタンが現れます。 設定手順は同じです。

RADIUSを使用する場合、実際の認証方法は自動的に選択されるため、RADIUS設定ウィンドウ内ではそれに対する設定オプションはありません。 RADIUSは標準モード(よく誤ってPAPモード1 として呼ばれる)そしてCHAP、MSAHCP、およびMSCHAPv2を含むどのモードでも完全に保護されるため、標準RADIUSに対してRADIUS CHAPモードを強要する理由はありません。 MSCHAP/MSCHAPv2を選択する唯一の理由は、これらが提供するパスワード更新機能を利用することで、そしてこれは他の場所で設定できます。

・ L2TPに対して、使用されるPPPプロトコルに応じて適切なRADIUSプロトコルが自動的に選択されます。

・ グローバルVPNクライアントを含むVPNに対しては、パスワード更新を許可するために、RADIUS MSCHAP/MSCHAPv2モードを強要できます。 これは、「VPN > 詳細」 ページと 「SSL VPN > 設定」 ページで選択できます。

・ 他のシナリオはすべて、内部ユーザの認証を伴います、そして、パスワード更新の仕組みを提供する必要はありません (ユーザはPC上でローカルで行えます)。 この場合は標準RADIUSモードが使われます。

・ 「ユーザ > 設定」 ページの 「RADIUS CHAP モードでのログインを許可する」 オプションにより、ユーザは認証にRADIUSを使う場合、HTTPSではなくHTTPを介してログイン可能になります。 CHAPモードは、ブラウザがユーザのパスワードをHTTP上で平文で送信しないように、認証に対してチャレンジ プロトコルを提供します。

RADIUSを設定するには、次の手順に従います。

RADIUSサーバ

「RADIUSサーバ」セクションでは、プライマリRADIUSサーバのほか、必要に応じてセカンダリRADIUSサーバを指定することもできます。バックアップRADIUSサーバがネットワーク上に存在する場合は、オプションのセカンダリRADIUSサーバを定義できます。

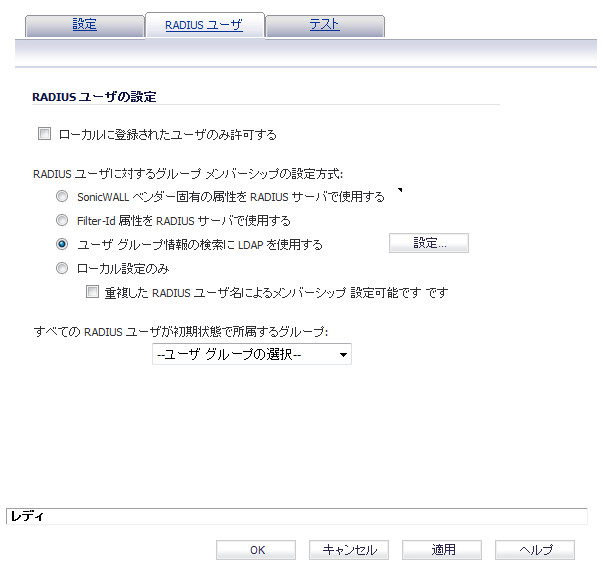

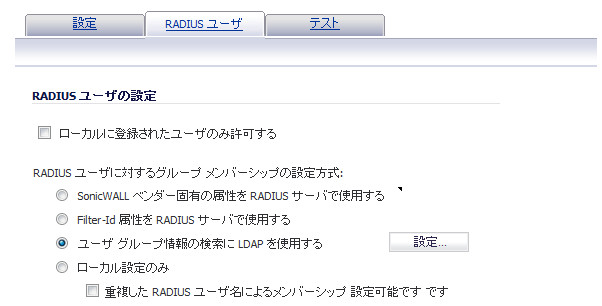

RADIUSユーザ

「RADIUSユーザ」タブでは、RADIUS認証と組み合わせて使用するローカルまたはLDAP情報の種類を指定できます。RADIUSユーザの既定のユーザ グループを定義することもできます。

RADIUSユーザの設定

RADIUSユーザの設定を行うには、次の手順に従います。

・ RADIUSサーバから設定済みのベンダー固有の属性を適用する場合は、「SonicWALLベンダー固有の属性をRADIUSサーバで使用する」を選択します。この属性には、ユーザが所属するユーザ グループが指定されている必要があります。

・ RADIUSサーバから設定済みのFilter-ID属性を適用する場合は、「Filter-Id属性をRADIUSサーバで使用する」を選択します。この属性には、ユーザが所属するユーザ グループが指定されている必要があります。

・ LDAPサーバからユーザ グループを取得する場合は、「ユーザ グループ情報の検索にLDAPを使用する」を選択します。まだLDAPを設定していない場合、または、変更を加える必要がある場合は、「設定」ボタンを選択すると、LDAPの設定を行うことができます。LDAPの設定については、「LDAPを使用するためのSonicWALL装置の設定」 を参照してください。

・ ユーザ グループ情報をRADIUSからもLDAPからも取得しない場合は、「ローカル設定のみ」を選択します。

・ RADIUSユーザ グループの管理を簡単にするには、「重複したRADIUSユーザ名によるメンバーシップ設定可能です」を選択します。セキュリティ装置上に同じ名前のユーザをローカルに作成し、そのグループ メンバーシップを管理すると、その内容がRADIUSデータベース内のメンバーシップの設定に自動的に反映されます。

RADIUSユーザ用の新しいユーザ グループの作成

新しいグループを作成するには、RADIUSユーザ設定画面の「すべてのRADIUSユーザが初期状態で所属するグループ」ドロップダウン リストから「ユーザ グループの作成」を選択します。

ユーザ グループにLDAPを使用するRADIUS

RADIUSをユーザ認証に使用している場合、RAIDUSユーザのユーザ グループ メンバーシップを設定するためのメカニズムとしてLDAPを選択できるようにするオプションが、RADIUS設定内の「RADIUSユーザ」ページにあります。

「ユーザ グループ情報の検索にLDAPを使用する」が選択されている場合、RADIUSを介してユーザ認証が行われた後、ユーザ グループ メンバーシップ情報が、LDAPを介してLDAP/ADサーバ上のディレクトリ内で参照されます。

「設定」ボタンを選択すると、「LDAP設定」ウィンドウが表示されます。

この場合、LDAPはユーザ パスワードを扱わず、ディレクトリから読み込まれる情報も通常は制限されるので、TLSを使用しない操作を選択することもできます。TLSが利用できない場合 (証明書サービスがアクティブ ディレクトリにインストールされていない場合など) は警告を無視してください。その際、SonicWALLは平文テキストを使用してLDAPサーバにログインするので、セキュリティが侵されないように注意してください。例えば、SonicWALLで使用するディレクトリに対して読み取りアクセスしかないユーザ アカウントを作成します。この場合は管理者アカウントを使用しないでください。

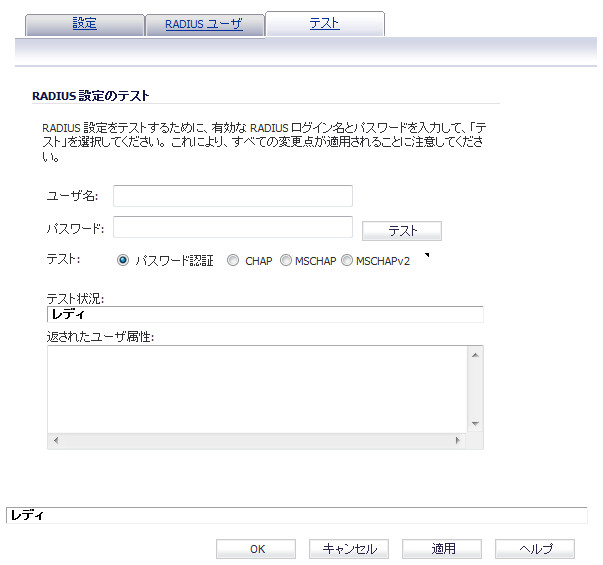

RADIUSクライアントのテスト

「RADIUSの設定」ダイアログ ボックスでは、有効なユーザ名とパスワードを入力し、「テスト」でいずれかの認証方式を選択することによって、RADIUSクライアントのユーザ名やパスワードなどの設定をテストできます。テストを実行すると、それまでに行ったすべての変更が適用されます。

RADIUSの設定をテストするには、次の手順に従います。

・ パスワード認証: 認証にパスワードを使用する場合に選択します。

・ CHAP: チャレンジ ハンドシェーク認証プロトコルを使用する場合に選択します。CHAPでは、初回検証後、3ウェイ ハンドシェークを使ってクライアントのIDが定期的に検証されます。

・ MSCHAP: マイクロソフトの実装によるCHAPを使用する場合に選択します。MSCHAPは、ウィンドウズVistaより前のすべてのバージョンのウィンドウズに対応しています。

・ MSCHAPv2: マイクロソフトによる実装のCHAPバージョン2を使用する場合に選択します。MSCHAPv2は、ウィンドウズ2000以降のバージョンのウィンドウズに対応しています。

RADIUSの設定を完了するには、「OK」を選択します。

SonicWALLが設定されると、RADIUS認証を必要とするVPN Security Associationから、着信VPNクライアントがユーザ名とパスワードをダイアログ ボックスに入力するよう求められます。

SonicOSでのLDAP統合の設定

SonicWALL装置をLDAPディレクトリ サービスと統合するには、証明書管理のための設定がLDAPサーバに必要となります。さらに、SonicWALL装置に正しい証明書をインストールし、LDAPサーバからの情報を使用できるように設定する必要があります。LDAPの概要については、「LDAP/アクティブ ディレクトリ/イーディレクトリ認証」 を参照してください。

以下のセクションを参照してください。

統合に向けてのLDAPサーバの準備

LDAPの設定を行う前に、LDAP over TLSをサポートするようにLDAPサーバとSonicWALLを準備する必要があります。これには次の操作が必要です。

・ LDAPサーバにサーバ証明書をインストールする。

・ SonicWALL装置に発行元CAのCA (Certificate Authority) 証明書をインストールする。

次の手順は、これらのタスクをアクティブ ディレクトリ環境で行う方法を示しています。

アクティブ ディレクトリ サーバでのCAの設定

アクティブ ディレクトリ サーバ上でCAを設定するには、次の手順に従います (証明書サービスが既にインストールされている場合、手順1から手順5はスキップしてください)。

〈http://support.microsoft.com/kb/931125〉

アクティブ ディレクトリ サーバからのCA証明書のエクスポート

ADサーバからCA証明書をエクスポートするには、次の手順に従います。

SonicWALLへのCA証明書のインポート

SonicWALLにCA証明書をインポートするには、次の手順に従います。

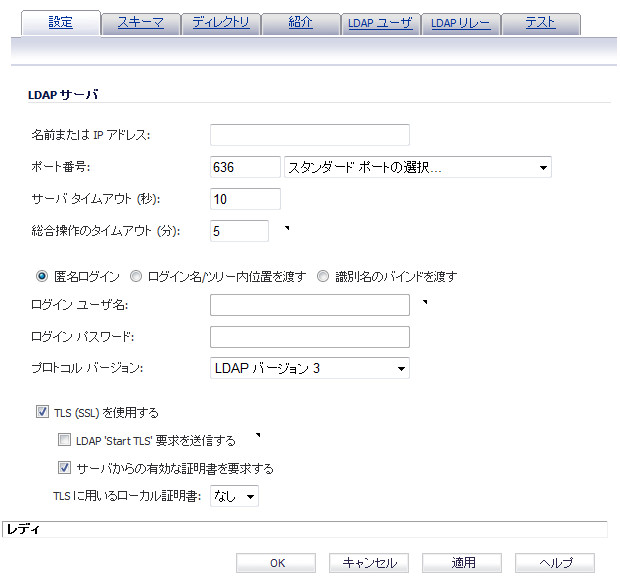

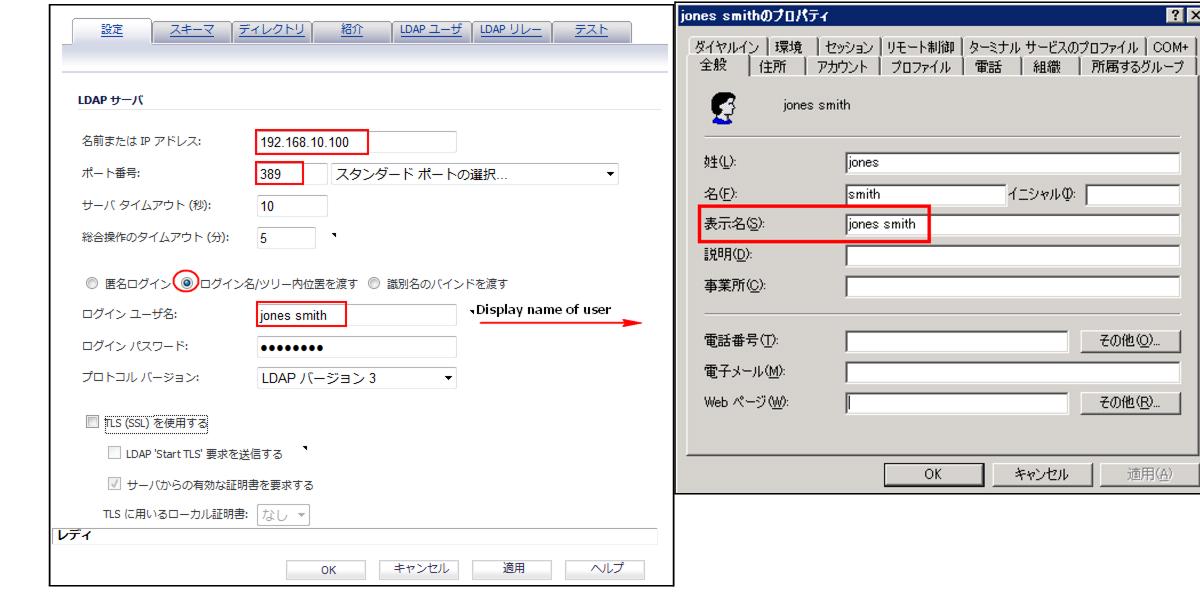

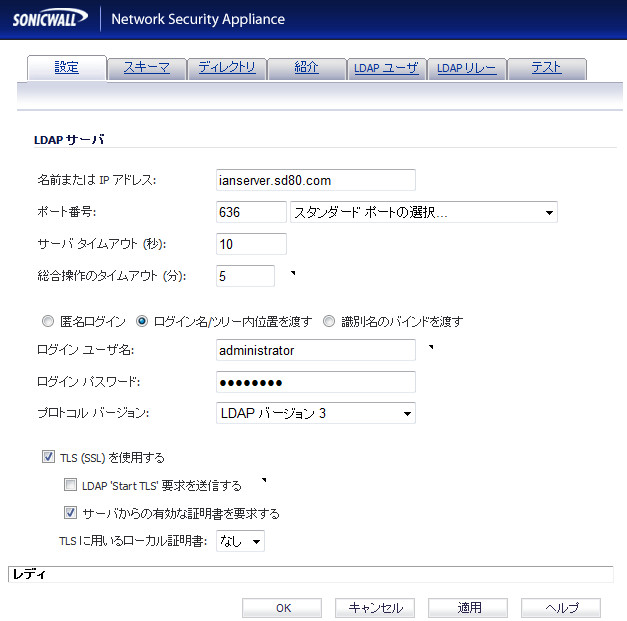

LDAPを使用するためのSonicWALL装置の設定

管理インターフェースの「ユーザ > 設定」ページには、LDAP統合を管理するための設定が用意されています。

・ 名前またはIPアドレス - 認証に使用するLDAPサーバのFQDNまたはIPアドレスを入力します。名前を使用する場合は、DNSサーバで名前が解決できることを確認してください。また、「サーバからの有効な証明書を要求する」オプションとともにTLSを使用している場合、ここで指定した名前は、サーバ証明書の発行先の名前 (すなわちCN) と一致する必要があります。一致しない場合、TLS交換は失敗します。

・ ポート番号 - 既定のLDAP over TLSポート番号はTCP 636です。既定のLDAP (非暗号化) ポート番号は、TCP 389です。LDAPサーバで個別のリッスン ポートを使用している場合は、ここでポート番号を指定します。

・ サーバ タイムアウト - SonicWALLがLDAPサーバからの応答を待つ秒数を入力します。この秒数が経過すると、タイム アウトが発生します。指定可能な値の範囲は1~99999です (「99999」の指定が必要なのは、月面上のVIC-20上でLDAPサーバを実行しているような場合だけかもしれません)。既定値は10秒です。

・ 総合操作のタイムアウト - 自動動作に費やす時間を分単位で指定します。複数のLDAPサーバを使用している場合は特に、ディレクトリの設定やユーザ グループのインポートなど、数分かかる動作もあります。 既定の設定は5分です。

・ 次のいずれかのラジオ ボタンを選択します。

・ 匿名ログイン - LDAPサーバによっては、匿名でツリーにアクセスできます。利用するサーバでこの機能がサポートされている場合 (通常、アクティブ ディレクトリではサポートされません)、このオプションを選択することができます。

・ ログイン名/ツリー内の位置を渡す - 以下の規則に従って、LDAPサーバへのバインドに使用する識別名 (dn) を“ログイン ユーザ名”フィールドと“サーバ ログインに使用するユーザ ツリー”フィールドから作成するには、このオプションを選択します。

・ 最初の名前構成要素は“cn=”で開始する

・ ‘location in tree (ツリー内の場所)’構成要素はすべて“ou=”を使用する (“cn=”で始まる特定のアクティブ ディレクトリのビルトインとは別に)

・ ドメイン構成要素はすべて“dc=”を使用する

・ 識別名のバインドを渡す - バインドdnが上記の1番目の項目に一致していない場合 (最初の名前構成要素が“cn=”で始まらない場合) は、このオプションを選択します。dnがわかっている場合は、常にこのオプションを選択することができます。バインドdnが上記の1番目の項目に一致しない場合は、バインドdnを明示的に指定する必要があります。

・ ログイン ユーザ名 - LDAPディレクトリにログインする権限のあるユーザ名を指定します。ログイン名は、完全な“dn”表記法でLDAPサーバに自動的に提示されます。LDAPの読み取り権限があるアカウント (実質的にすべてのユーザ) である必要があり、管理者権限は必要ありません。これは、ユーザの名前で、ログインIDでないことに注意してください (例えば、jsmithではなく、Jones Smithです)。

・ ログイン パスワード - 上記で指定したユーザ アカウントのパスワードを指定します。

・ プロトコル バージョン - LDAPバージョン3かLDAPバージョン2を選択します。現在のLDAPのほとんど (アクティブ ディレクトリを含む) の実装では、LDAPバージョン3が採用されています。

・ TLS (SSL) を使用する - LDAPサーバへのログインにTransport Layer Security (SSL) を使用します。ネットワーク上に送信されるユーザ名とパスワード情報を保護するためにTLSを使用することを強くお勧めします。現在のLDAPのほとんど (アクティブ ディレクトリを含む) の実装では、TLSがサポートされています。この既定の設定を変更して選択を解除した場合は、警告が表示されます。続行するには、この警告を受け入れる必要があります。

・ LDAP‘Start TLS’要求を送信する - 一部のLDAPサーバの実装では、ネイティブなLDAP over TLSを使用しないで、Start TLS指示をサポートしています。これにより、LDAPサーバが、LDAP接続を1つのポート (通常389) でリッスンすること、および、クライアントによる指示でTLSへ切り替えることが可能になります。アクティブ ディレクトリではこのオプションはサポートされません。このオプションは、LDAPサーバによって要求された場合にのみ選択すべきです。

・ サーバからの有効な証明書を要求する - TLS交換時に、サーバによって提示された証明書の名前が上記で指定した名前と一致するかどうかを確認します。この既定のオプションを非選択にした場合、警告が表示されますが、SonicWALLとLDAPサーバ間の交換にはTLSが使われます (確認を行わないだけです)。

・ TLSに用いるローカル証明書 - オプション。LDAPサーバが接続のためにクライアント証明書を要求する場合にのみ使用されます。LDAPクライアントの識別を確実にするためにパスワードを返すLDAPサーバの実装では有用です (アクティブ ディレクトリではパスワードは返されません)。この設定はアクティブ ディレクトリでは必要ありません。

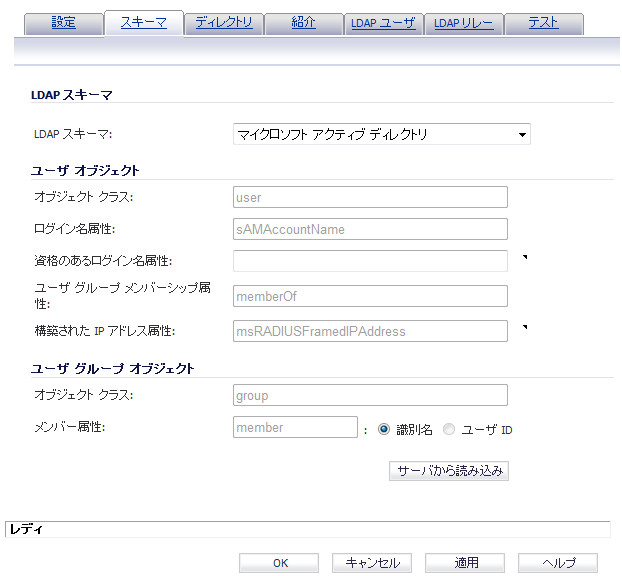

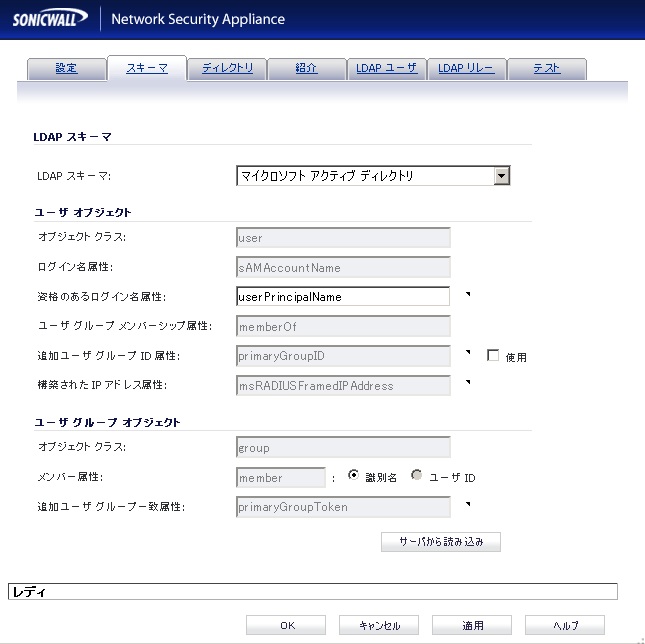

・ LDAPスキーマ - 次のいずれかを選択します。

・ マイクロソフト アクティブ ディレクトリ

・ RFC2798 InetOrgPerson

・ RFC2307ネットワーク インフォメーション サービス

・ サンバSMB

・ ノベル イーディレクトリ

・ ユーザ定義

・ オブジェクト クラス - 次の2つのフィールドが適用される個々のユーザアカウントを表す属性を選択します。

・ ログイン名属性 - 次のいずれかを選択して、ログイン認証に使用する属性を定義します。

・ sAMAccountName:マイクロソフト アクティブ ディレクトリ用

・ inetOrgPerson:RFC 2798 inetOrgPerson用

・ posixAccount:RFC2307ネットワーク インフォメーション サービス用

・ sambaSAMAccount:サンバSMB用

・ inetOrgPerson:ノベル イーディレクトリ用

・ 資格のあるログイン名属性 - ユーザの代替ログイン名を「名前@ドメイン」形式で設定するユーザ オブジェクトの属性を、必要に応じて指定します。これは特に、単純なログイン名ではドメイン間で一意性を保てない可能性がある複数ドメインを持つ場合に必要になります。マイクロソフト アクティブ ディレクトリおよびRFC 2798 inetOrgPersonの場合は、「mail」に設定します。

・ ユーザ グループ メンバーシップ属性 - ユーザ オブジェクトの所属先グループについての情報を表す属性を選択します。これに該当するのは、マイクロソフト アクティブ ディレクトリのmemberOf属性です。他の定義済みのスキーマでは、グループ メンバーシップ情報がユーザ オブジェクトではなくグループ オブジェクト内に格納されるので、このフィールドは使用されません。

・ 構築されたIPアドレス属性 - ディレクトリ内でユーザに割り当てられた静的IPアドレスを取得するための属性を選択します。現在は、L2TPを介してSonicWALLのL2TPサーバと接続するユーザに対してのみ使用されます。将来的には、グローバルVPNクライアントでもサポートされる予定です。アクティブ ディレクトリでは、ユーザ プロパティの「ダイヤルイン」タブで静的IPアドレスを設定します。

・ ユーザ グループ オブジェクト - このセクションは、「LDAPスキーマ」で「ユーザ定義」を選択しない場合は自動設定されます。

・ オブジェクト クラス - 属性のグループに関連付けられる名前を指定します。

・ メンバー属性 - メンバーに関連付けられる属性を指定します。

・ 識別名 または ユーザIDのどちらかを選択します。

・ サーバから読み込み - 選択すると、LDAPサーバからユーザ グループ オブジェクトの情報を読み込みます。

・ スキーマ設定を自動的に更新 または スキーマの詳細をエクスポート のどちらかを選択します。

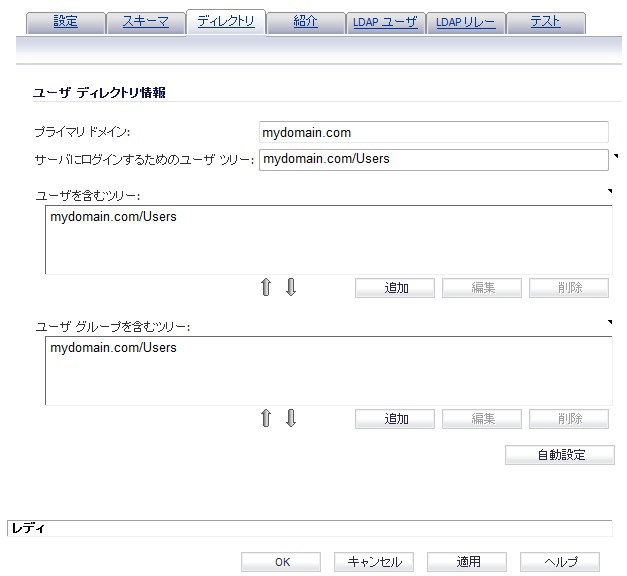

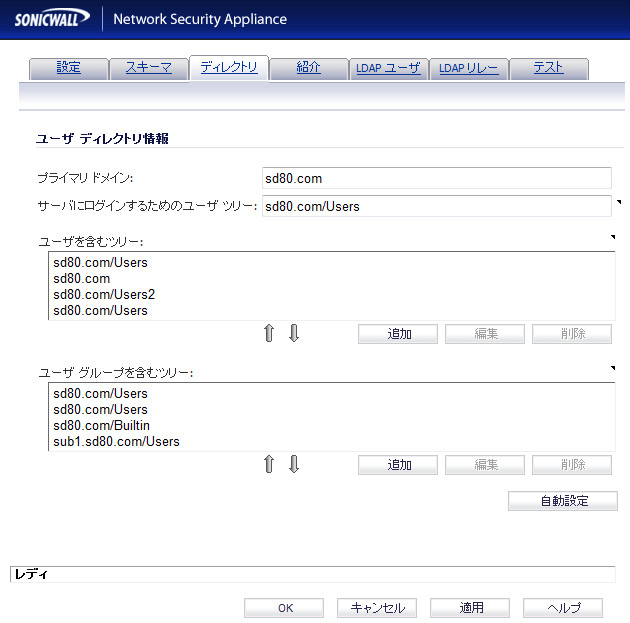

・ プライマリ ドメイン - LDAP実装により使用されているユーザ ドメイン。ADの場合、これは、アクティブ ディレクトリのドメイン名です (例えば、yourADdomain.com)。オプションで、このフィールドを変更したときにページ内の残りのツリー情報を自動的に更新することもできます。既定では、ノベル イーディレクトリを除くすべてのスキーマでmydomain.comに設定されます (ノベル イーディレクトリの既定値はo=mydomainです)。

・ サーバ ログインに使用するユーザ ツリー - 「設定」タブで指定したユーザが含まれるツリー。例えば、アクティブ ディレクトリにおける“administrator”アカウントの既定のツリーはユーザ ツリーと同じです。

・ ユーザを含むツリー - LDAPディレクトリ内でユーザが一般に含まれるツリー。編集可能な1つの既定値が提供されます。合計64個のDN値を登録することができます。SonicWALLは、これらすべてを使用して、一致するかリストの最後になるまで、ディレクトリを検索します。LDAPまたはADディレクトリ内に他のユーザ コンテナを作成している場合は、ここにユーザ コンテナを指定する必要があります。

・ ユーザ グループを含むツリー - ユーザ グループ コンテナに関連し、DN値の最大数が32であること以外は、「ユーザを含むツリー」と同じです。スキーマのユーザ オブジェクト内にユーザ グループ メンバーシップ属性がない場合にのみ適用できます。ADでは使用されません。

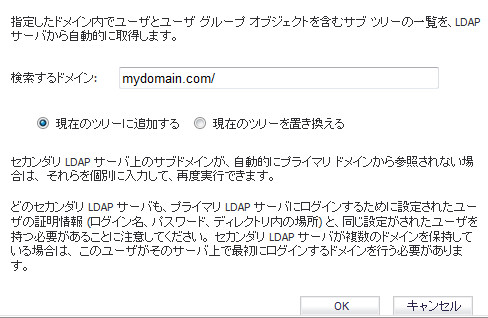

・ 自動設定 - ディレクトリをスキャンしてユーザ オブジェクトが含まれるすべてのツリーを検出することにより、「ユーザを含むツリー」フィールドと「ユーザ グループを含むツリー」フィールドを自動的に設定します。自動設定を使用するには、最初に「サーバ ログインに使用するユーザ ツリー」フィールドに値を入力し (匿名ログインが設定されていない場合)、「自動設定」ボタンを選択して、次のダイアログ ボックスを表示します。

・ 現在のツリーに追加する - 新たに検出されたツリーを現在の設定に追加します。

・ 既存のツリーを置き換える - 現在設定されているすべてのツリーを削除してから新規に作り直します。

・ 「OK」を選択します。

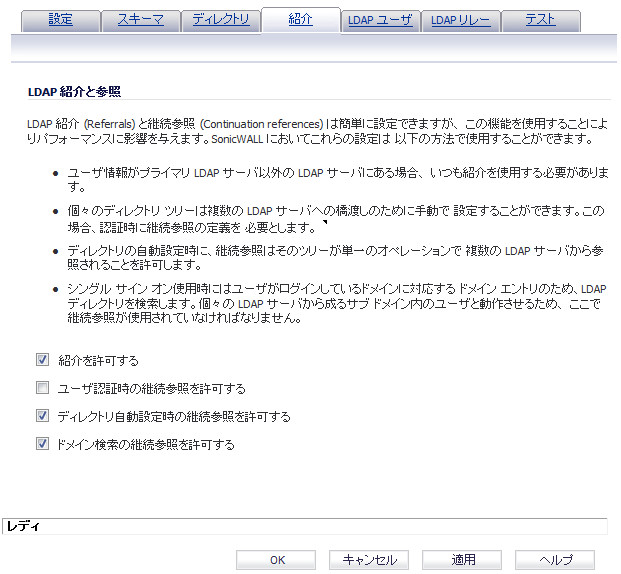

・ 紹介を許可する - 設定されたプライマリLDAPサーバ以外のLDAPサーバ上にユーザ情報がある場合は常にこのオプションを選択します。

・ ユーザ認証時の継続参照を許可する - 個々のディレクトリ ツリーを複数のLDAPサーバにわたって手動で設定した場合は常にこのオプションを選択します。

・ ディレクトリ自動設定時の継続参照を許可する - 1回の動作で複数のLDAPサーバからツリーを読み出せるようにするにはこのオプションを選択します。

・ ドメイン検索の継続参照を許可する - 別個のLDAPサーバを持つ複数サブドメイン内のユーザに対してシングル サイン オンを使用する場合はこのオプションを選択します。

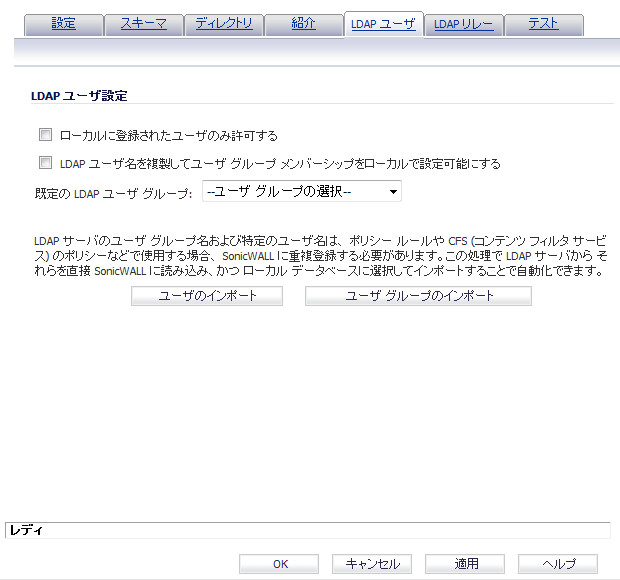

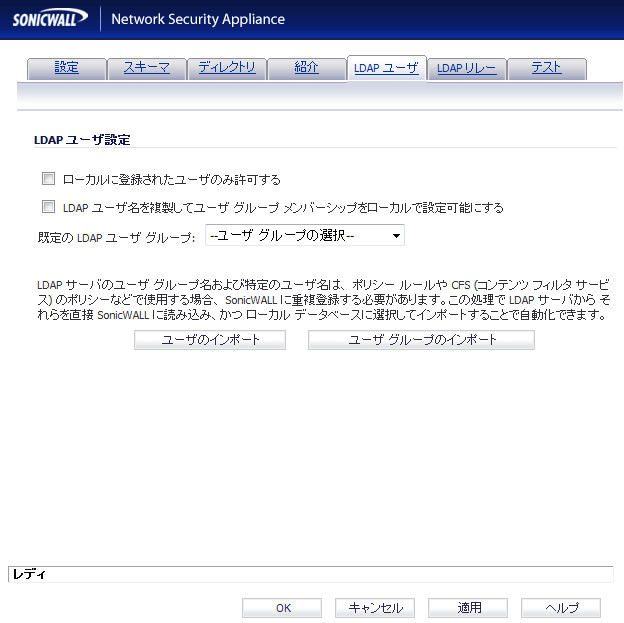

・ ローカルに登録されたユーザのみ許可する - LDAPユーザがSonicWALLローカル ユーザ データベースにも登録されている場合にのみ、そのユーザのログインを許可するようにします。

・ LDAPユーザ名を複製してユーザ グループ メンバーシップをローカルで設定可能にする - ローカル ユーザとLDAPユーザ設定の共通部分に基づいてグループ メンバーシップ (と権限) が決定されるようにします。

・ 既定のLDAPユーザ グループ - LDAPサーバ上で設定されたグループ メンバーシップに加えて、LDAPユーザが所属するSonicWALL上の既定のグループ。

・ ユーザのインポート - このボタンを選択すると、LDAPサーバからユーザ名を取得することにより、SonicWALL上でローカル ユーザを設定できます。 「ユーザのインポート」ボタンを選択すると、SonicWALLにインポートできるユーザ名の一覧を含むウィンドウが起動されます。

・ ユーザ グループのインポート - このボタンを選択すると、LDAPサーバからユーザ グループ名を取得することにより、SonicWALL上でユーザ グループを設定できます。「ユーザ グループのインポート」ボタンを選択すると、SonicWALLにインポートできるユーザ グループ名の一覧を含むウィンドウが起動されます。

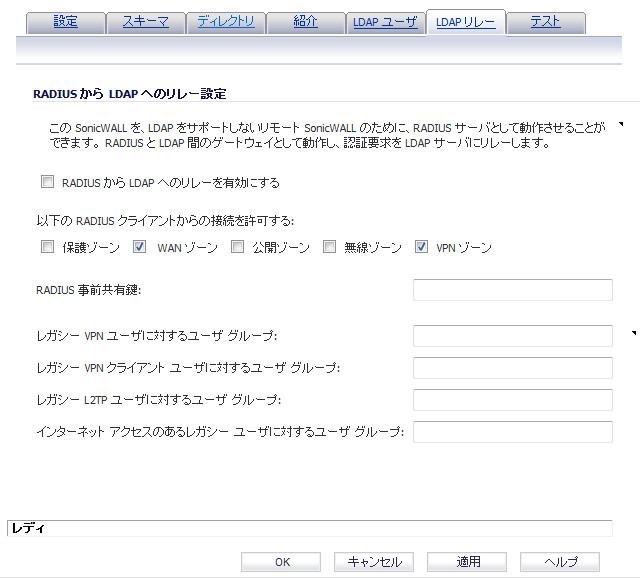

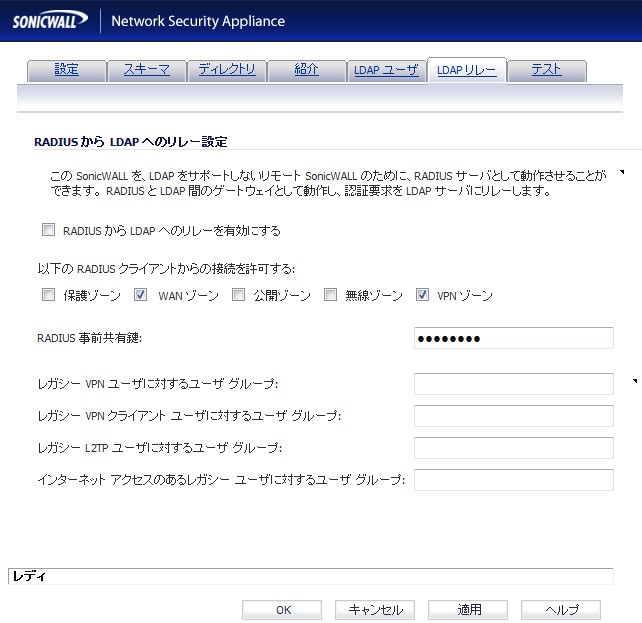

・ RADIUSからLDAPへのリレーを有効にする - この機能を有効にします。

・ 以下のRADIUSクライアントからの接続を許可する - 適切なチェックボックスを選択します。着信RADIUS要求を許可するためのポリシー ルールが追加されます。

・ RADIUS事前共有鍵 - すべてのリモートSonicWALLに共通の事前共有鍵です。

・ レガシーVPNユーザに対するユーザ グループ - 従来の‘VPNへのアクセスを許可する’権限に対応するユーザ グループを定義します。このユーザ グループに所属するユーザが認証された場合、リモートのSonicWALLに通知が送られ、そのユーザに適切な権限が与えられます。

・ レガシーVPNクライアント ユーザに対するユーザ グループ - 従来の‘XAUTHによるVPNクライアントからのアクセスを許可する’権限に対応するユーザ グループを定義します。このユーザ グループに所属するユーザが認証された場合、リモートのSonicWALLに通知が送られ、そのユーザに適切な権限が与えられます。

・ レガシーL2TPユーザに対するユーザ グループ - 従来の‘L2TPによるVPNクライアントからのアクセスを許可する’権限に対応するユーザ グループを定義します。このユーザ グループに所属するユーザが認証された場合、リモートのSonicWALLに通知が送られ、そのユーザに適切な権限が与えられます。

・ インターネット アクセスのあるレガシー ユーザに対するユーザ グループ - 従来の‘インターネット アクセスを許可する (アクセス制限時)’権限に対応するユーザ グループを定義します。このユーザ グループに所属するユーザが認証された場合、リモートのSonicWALLに通知が送られ、そのユーザに適切な権限が与えられます。

MacOS と iOS 接続に対して LDAP を使うための L2TP 設定

LDAP または RADIUS を使う L2TP 接続に対して MacOS または Apple iOS で稼動している機器 (iPad/iPhone/iPod touch) を設定する場合は、いくつか注意を払う必要がります。 これは iOS 機器がサーバによって提供された最初にサポートされる認証プロトコルを受諾するためです。 SonicOS では、既定の認証プロトコルの順序が SonicOS 5.8.0.8 と 5.8.1.1 リリースから変更されました。 以下は既定の認証プロトコル順序です。

・ 5.8.0.8 と 5.8.1.1 より前: CHAP、PAP、MS-CHAP、MS-CHAPv2

・ 5.8.0.8 と 5.8.1.1 および、それより後: MS-CHAPv2、CHAP、MS-CHAP、PAP

最初にサポートされる認証プロトコルを受諾する iOS の振舞いに対応した、この既定の認証順序変更は、SonicOS および iOS 機器が既定で RADIUS 認証を使うようにします (アクティブ ディレクトリが CHAP、MS-CHAP、または MS-CHAPv2 をサポートしないため)。

iOS 機器からの L2TP 接続が RADIUS の代わりに LDAP を使うようにするには、以下の手順に従います。

1. 「VPN > L2TP サーバ」 ページに移動します。シングル サイン オンの設定

SSOを設定するには、SonicWALL SSOエージェント および/または、SonicWALL ターミナル サービス エージェント (TSA) のインストールと設定、さらに、SonicOSを実行するSonicWALLセキュリティ装置でこのSSOエージェントまたはTSAを使用するための設定が必要になります。 SSOをHTTPトラフィックでSSOエージェントを用いてまたは用いずに、ブラウザNTLM認証を使うように設定することも可能です。 SonicWALL SSOの概要については、「シングル サイン オンの概要」セクション を参照してください。

以下のセクションでは、SSOの設定方法について説明します。

・ 「概要」

・ 「改善措置」

SonicWALL SSOエージェントのインストール

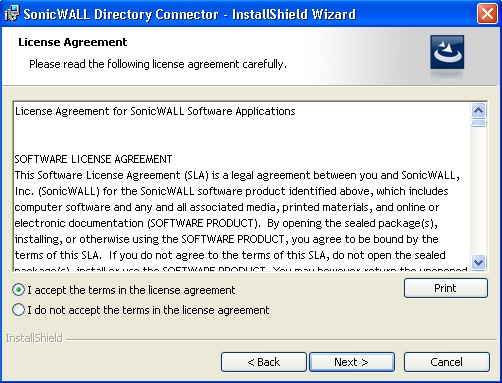

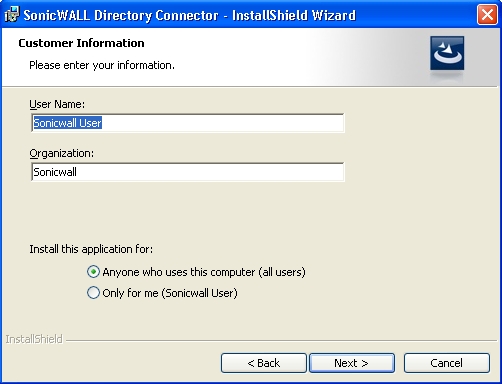

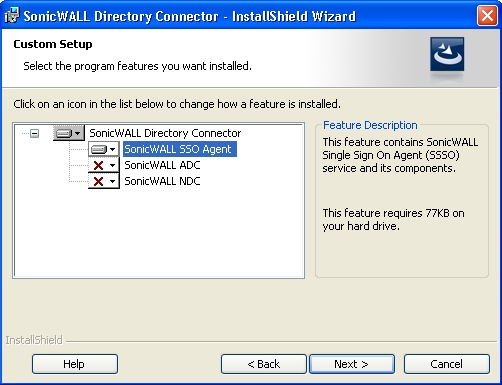

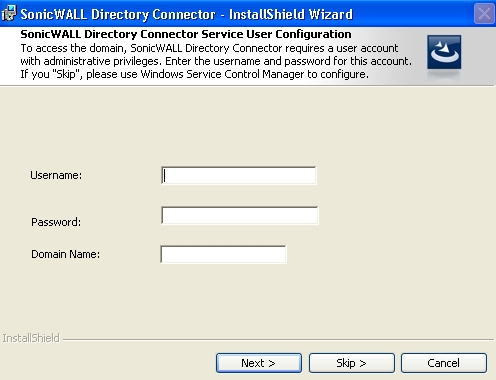

SonicWALL SSOエージェントは、SonicWALLディレクトリ コネクタの一部です。SonicWALL SSOエージェントは、VPNまたはIPを使ってアクセスできるアクティブ ディレクトリ サーバへのアクセスがあるウィンドウズ ドメイン内のワークステーションまたはサーバに、最低1台から最大8台にインストールされている必要があります。SonicWALL SSOエージェントには、SonicWALLセキュリティ装置へのアクセス権が必要です。SonicWALL SSOエージェントをインストールするには、次の手順を実行します。

「スキップ」を選択します。

SonicWALL SSOエージェントのインストールが開始され、 状況バーが表示されます。

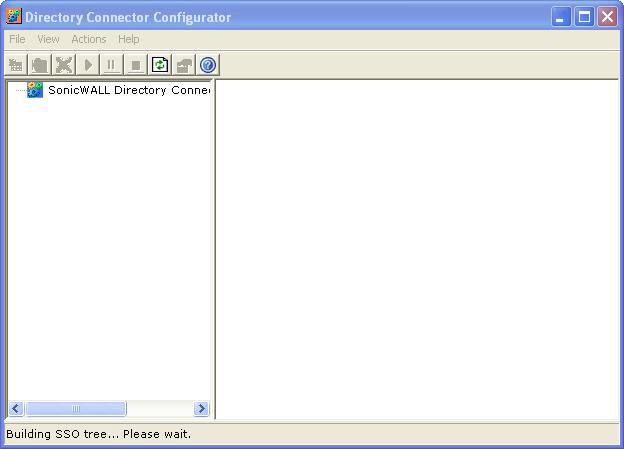

「SonicWALLディレクトリ コネクタを起動する」ボックスを選択した場合、SonicWALLディレクトリ コネクタが表示されます。

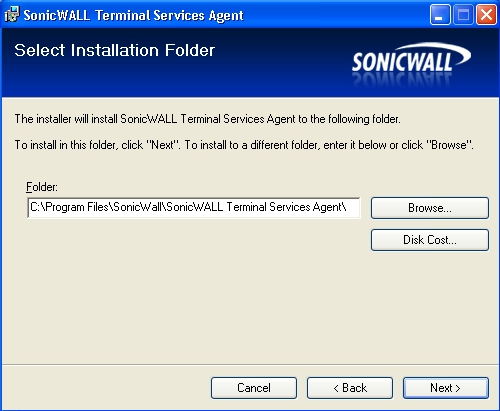

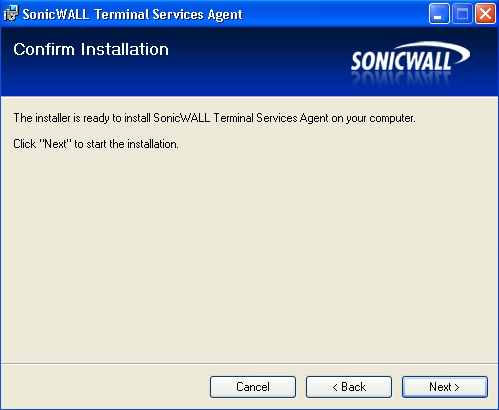

SonicWALLターミナル サービス エージェントのインストール

ウィンドウズ ドメイン内のネットワークの1つ以上のターミナル サーバにSonicWALL TSAをインストールします。 SonicWALL TSAはSonicWALLセキュリティ装置へのアクセスが必要で、セキュリティ装置はTSAへのアクセスが必要です。 ターミナル サーバでソフトウェア ファイアウォールが動作している場合には、装置からの受信メッセージ用のUDPポート番号を開くことが必要な場合があります。

SonicWALL TSAはMySonicWALLから無償でダウンロードできます。 SonicWALL TSAをインストールするには、次の手順を実行します。

・ SonicWALL TSAInstaller32.msi (32ビット、バージョン3.0.28.1001以降)

・ SonicWALL TSAInstaller64.msi (64ビット、バージョン3.0.28.1001以降)

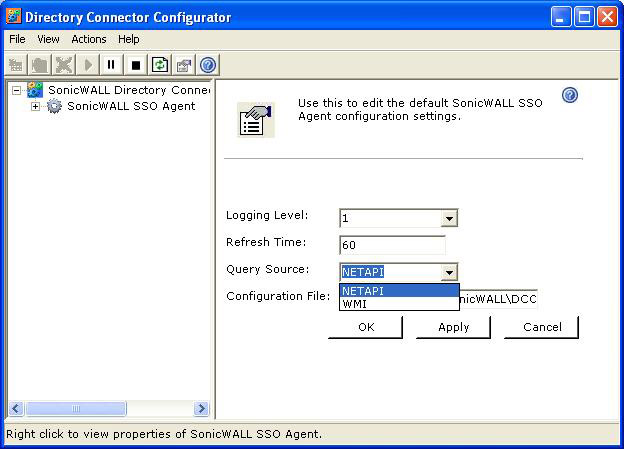

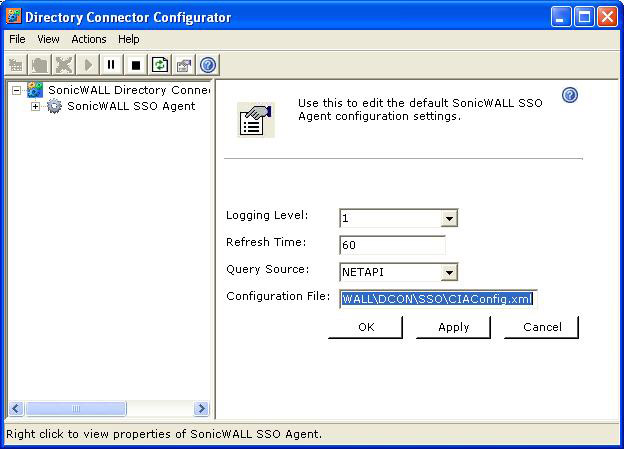

SonicWALL SSOエージェントの設定

SonicWALL SSOエージェントは、NetAPIまたはWMIを使用してワークステーションと通信します。どちらも、ワークステーションにログインしているユーザに関する情報 (ドメイン ユーザ、ローカル ユーザ、ウィンドウズ サービスなど) を提供するものです。ウィンドウズ サーバ2003、ウィンドウズXP、ウィンドウズME、およびウィンドウズ2000には、WMIがあらかじめインストールされています。その他のウィンドウズ バージョンについては、www.microsoft.comにアクセスして、WMIをダウンロードしてください。SonicWALL SSOエージェントの設定前に、WMIまたはNetAPIがインストールされていることを確認します。

SonicWALL SSOエージェントを設定する前に、.NET Framework 2.0がインストールされている必要があります。.NET Frameworkは、マイクロソフトのウェブ サイトwww.microsoft.comからダウンロードできます。

SonicWALL SSOエージェントの通信プロパティを設定するには、以下の手順に従います。

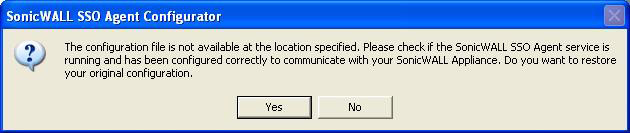

「いいえ」を選択した場合、または、「はい」を選択したが既定の設定に誤りがある場合は、「SonicWALL SSOエージェント サービスが実行されていません。設定を確認してサービスを開始してください」というメッセージが表示されます。「OK」を選択します。

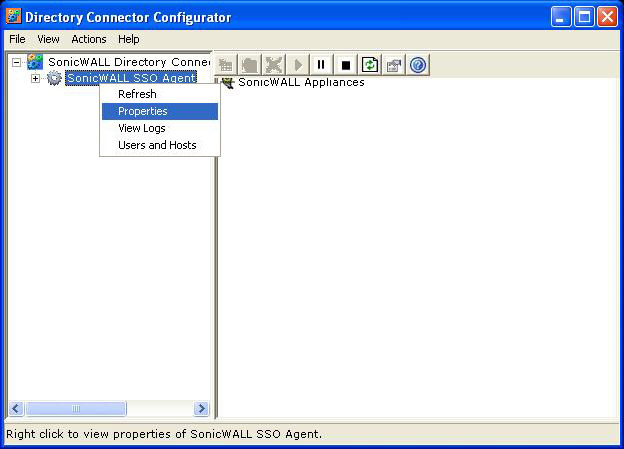

「SonicWALL SSOエージェント サービスが実行されていません。設定を確認してサービスを開始してください」というメッセージが表示された場合、SSOエージェント サービスは既定で無効になります。サービスを有効にするには、左側のナビゲーション パネルでSonicWALLディレクトリ コネクタ設定ツールを展開 (+アイコンを選択) し、SonicWALL SSOエージェントを強調表示して、![]() ボタンを選択します。

ボタンを選択します。

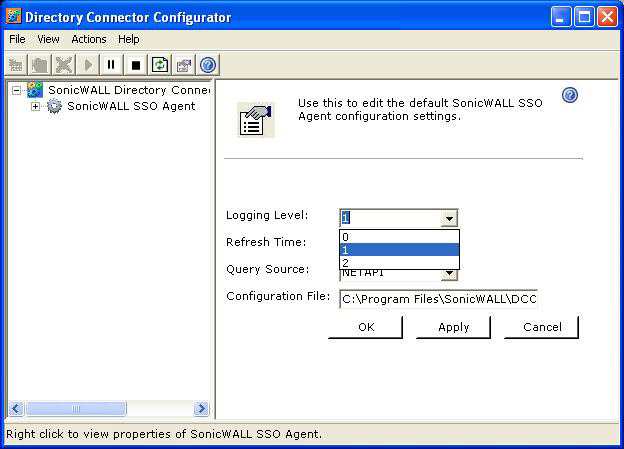

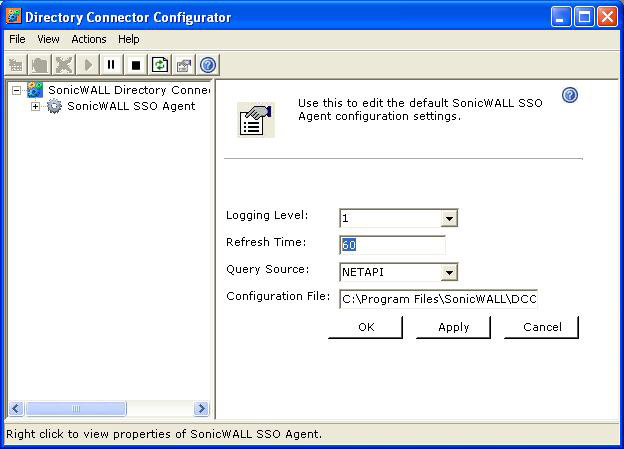

・ ログ レベル0 - 重大なイベントのみ記録されます。

・ ログ レベル1 - 重大なイベントと深刻なイベントが記録されます。

・ ログ レベル2 - デバッグ レベルの重大度を使用し、装置からのすべての要求が記録されます。

ウィンドウズ サーバ2003、ウィンドウズXP、ウィンドウズME、およびウィンドウズ2000には、WMIがあらかじめインストールされています。NetAPIもWMIも手動でダウンロードおよびインストールできます。NetAPIおよびWMIは、ワークステーションにログインしているユーザに関する情報 (ドメイン ユーザ、ローカル ユーザ、ウィンドウズ サービスなど) を提供するものです。

WMI に対して非管理者アカウントを用いて、ドメイン コントローラのセキュリティ ログを介したユーザの識別を設定できます。このオプションはドメイン管理者アカウントの使用を要求しませんが、セキュリティ ログの読取りアクセスは必要であり、これは非管理者アカウントを構成することで付与できます。詳細については、sonicwall.com サイトの「Support > Product Documentation」ページから入手できる技術文書『Configuring a Non-Admin Domain Account for SSO Agent to Read Security Logs』を参照してください。

C:¥Program Files¥SonicWALL¥DCON¥SSO¥CIAConfig.xmlです。

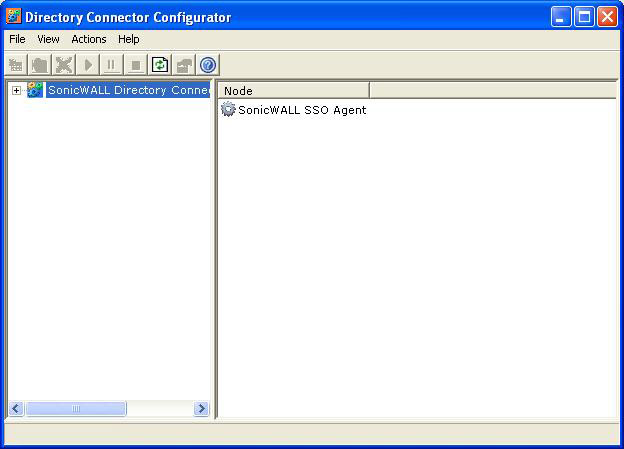

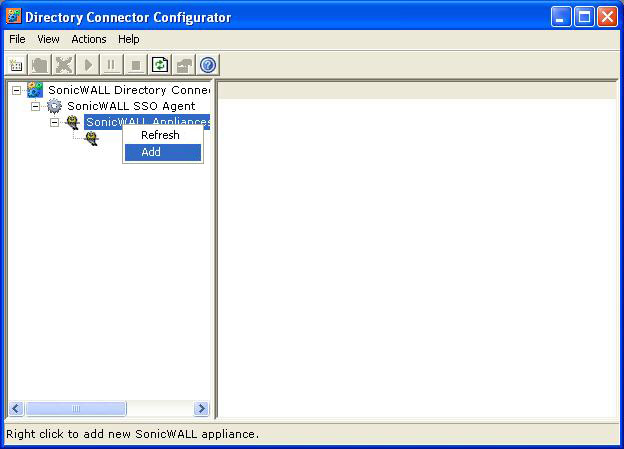

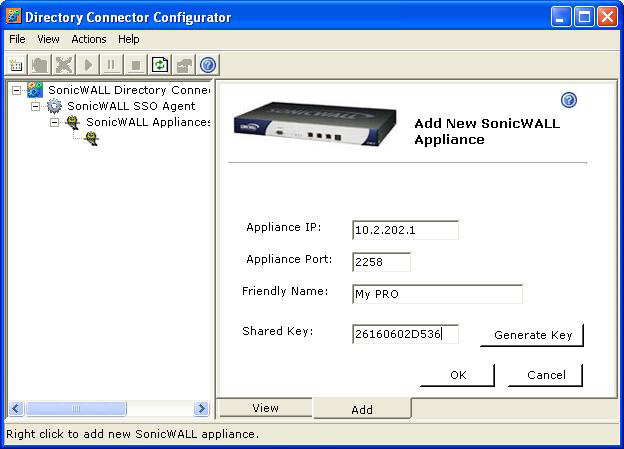

SonicWALLセキュリティ装置の追加

インストール時にSonicWALLセキュリティ装置を追加しなかった場合、または、別のSonicWALLセキュリティ装置を追加する場合は、以下の手順に従って手動で追加してください。

SonicWALLセキュリティ装置を追加するには、次の手順を実行します。

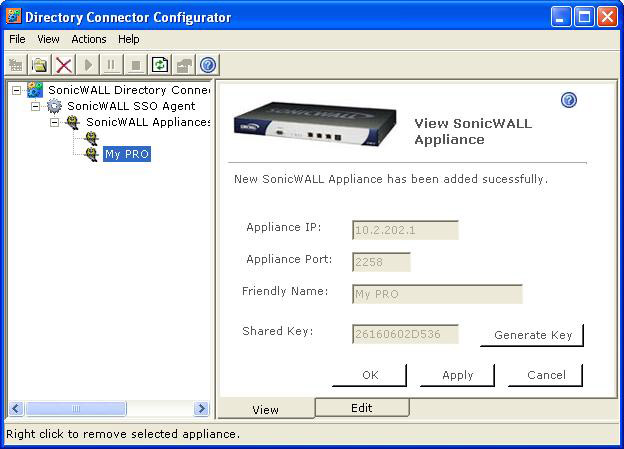

SonicWALL SSOエージェントの装置の編集

過去にSonicWALL SSOエージェントに追加したSonicWALLセキュリティ装置の設定は、IPアドレス、ポート番号、ニックネーム、共有鍵を含め、すべて編集できます。SonicWALL SSOエージェントに追加したSonicWALLセキュリティ装置を編集するには、該当する装置を左側のナビゲーション パネルで選択し、上にある編集アイコン  を選択します。右側のウィンドウの下にある「編集」タブを選択してもかまいません。

を選択します。右側のウィンドウの下にある「編集」タブを選択してもかまいません。

SonicWALL SSOエージェントからの装置の削除

SonicWALL SSOエージェントからSonicWALLセキュリティ装置を削除するには、該当する装置を左側のナビゲーション パネルで選択し、上にある削除アイコン  を選択します。

を選択します。

SonicWALL SSOエージェントのサービスに対する変更

SonicWALLセキュリティ装置に対するSonicWALL SSOエージェントのサービスを開始、停止、一時停止できます。装置に対するサービスを一時停止するには、左側のナビゲーション パネルで該当する装置を選択し、一時停止ボタン  を選択します。装置に対するサービスを停止するには、左側のナビゲーション パネルで該当する装置を選択し、停止ボタン

を選択します。装置に対するサービスを停止するには、左側のナビゲーション パネルで該当する装置を選択し、停止ボタン  を選択します。サービスを再開するには、開始ボタン

を選択します。サービスを再開するには、開始ボタン  を選択します。

を選択します。

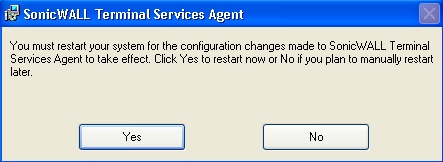

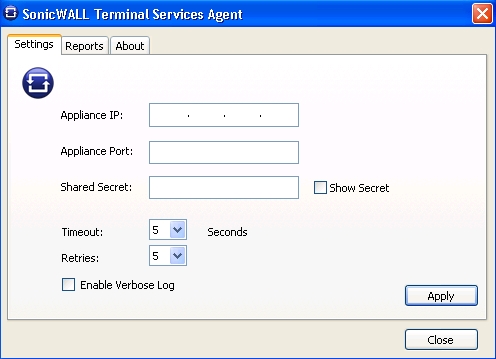

SonicWALLターミナル サービス エージェントの設定

SonicWALL TSAをインストールしてウィンドウズ サーバ システムを再起動した後で、インストーラによってデスクトップ上に作成されたSonicWALL TSAのアイコンをダブルクリックすると、SonicWALL TSAの起動と設定、トラブル シューティング レポート (TSR) の生成、状態とバージョン情報の確認を行うことができます。

以下のセクションを参照してください。

SonicWALL TSAの設定へのSonicWALLネットワーク セキュリティ装置の追加

以下の手順に従って、SonicWALL装置をSonicWALL TSAに追加します。

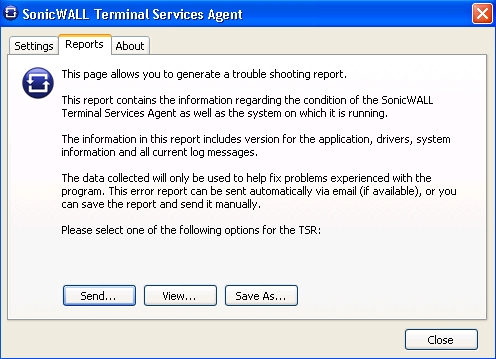

SonicWALL TSAトラブル シューティング レポートの作成

現在のログ メッセージおよびエージェント、ドライバ、システム設定についての情報をすべて含んだトラブル シューティング レポート (TSR) を作成できます。 これを使用して、内容を調べたり、SonicWALLテクニカル サポートに送信して問い合わせたりできます。

以下の手順に従って、SonicWALL TSAのTSRを作成します。

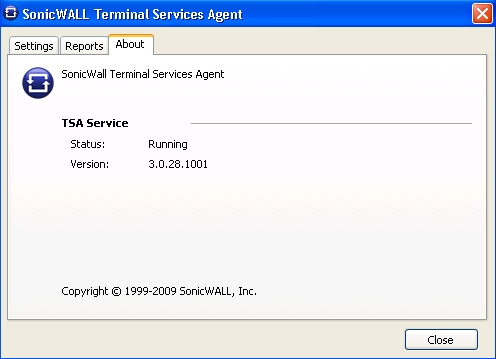

SonicWALL TSAの状態とバージョンの表示

ウィンドウズ サーバ システムでのSonicWALL TSAサービスの現在の状態、またはSonicWALL TSAのバージョン番号を表示するには、以下の手順に従います。

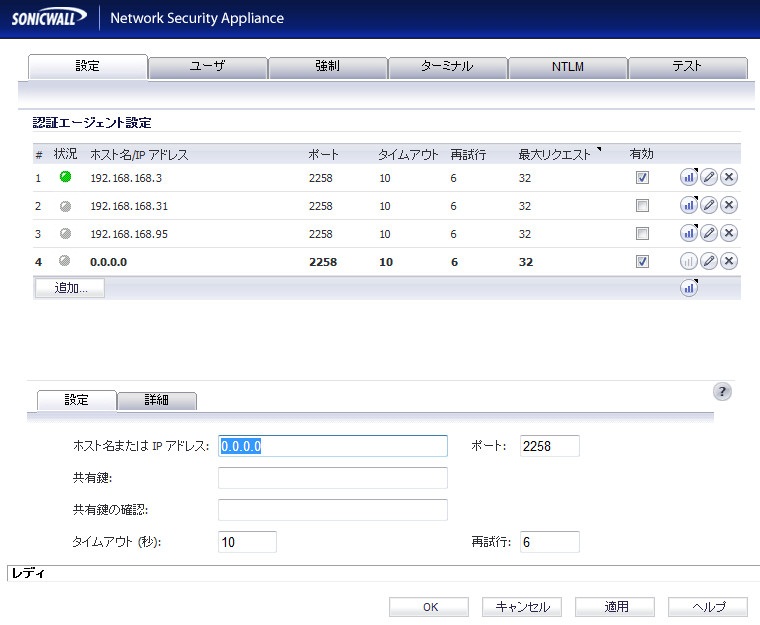

SonicWALL SSOエージェントのためのSonicWALLセキュリティ装置の設定

SSO方式としてSonicWALL SSOエージェント または ブラウザNTLM認証 のどちらかを使用するためには、SonicWALLセキュリティ装置を設定する必要があります。 SonicWALL SSOエージェント はまた、装置がSonicWALL ターミナル サービス エージェントを使用するように設定する場合にも選択する正しい手法です。

以下の手順では、SonicWALL SSOエージェント を使うようにSonicWALLセキュリティ装置を設定する方法を説明します。以下の手順を実行します。

フィールドに値を入力すると、ページ上部の行が赤色に更新され、新しい情報が強調表示されます。

エージェントは、各要求を処理する別個のスレッドをエージェントPC内に生成し、複数の要求を同時に処理します。一度に送信する要求が多すぎると、PCが過負荷になることがあります。その一方、装置から送信される要求数が最大値を超えると、一部の要求は内部の‘リング バッファ’キューで待機します。待機している要求が多すぎると、シングル サイン オン認証の応答時間が遅くなることがあります。詳細については、「シングル サイン オンの詳細設定の調整」 を参照してください。

監視テスト モードは、最初のSSO配備とトラブルシュートに役立ちます。 監視テスト モードが有効の場合、以下により振舞いを分析できます。

・ 監視失敗に対してエージェント統計を確認する

・ SSOが動作していて監視が失敗したときの警告 (これらのメッセージはホスト アドレスを示します) をコンソール ポートで確認する。

統計が100%の監視失敗を表示した場合は、ネットワーク上に何かしら問題があります。 断続的な失敗を表示した場合は、「監視タイムアウト」 設定の変更を試して改善するか見ると良いでしょう。

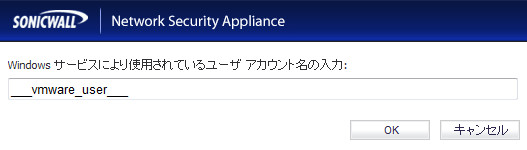

このリストは、ウィンドウズ サービスが使用するログイン名を実際のユーザ ログインと区別するためのものです。SSOエージェントがコンピュータにログインしているユーザを探すようウィンドウズに問い合わせると、実際には、ウィンドウズはコンピュータにログインしている、またはログインしていたユーザ アカウントのリストを返すので、ユーザ ログインとサービス ログインは区別されません。したがって、SSOエージェントは、ログイン名がサービスに所属しているかどうか判断することができません。このため、SSOエージェントは、誤って実際のユーザ名ではなくサービス名を報告することがあります。

ここには、エンド ユーザのコンピュータ上でサービスが使用する可能性のあるログイン名を最大64個入力することができます。SSOエージェントは、これらの名前を使用したログインを無視します。

シングル サイン オンの使用時に、「ユーザ > 状況」ページに予期せぬユーザ名や、予期せぬユーザ名によるユーザ ログインまたはユーザ ログイン失敗のログが表示された場合、ウィンドウズのサービス ログインに起因することがあります。SSOエージェントが無視するユーザ名を識別できるよう、そのようなユーザ名をここで設定してください。

複数のSonicWALL装置が1つのSSOエージェントと通信している場合、サービス アカウント名のリストはいずれか1台の装置上でのみ設定してください。異なる装置上で複数のリストを設定した場合の影響は不明確です。

サービス アカウント名を編集するには、そのサービス アカウント名を選択し、「編集」を選択し、「サービス ユーザ名」ダイアログ ボックスで必要な変更を行ってから、「OK」を選択します。

サービス アカウント名を削除するには、1つまたは複数のサービス アカウント名を選択してから、「削除」を選択します。

これらのゾーン毎の SSO 強制設定は、SSO が別の方法で、コンテンツ フィルタ、IPS、またはアプリケーション制御ポリシーによって、またはユーザ認証が必要なファイアウォール アクセス ルールによって開始されない場合でも、イベント ログ取得とアプリケーション フロー監視の視覚化の際にユーザの識別と追跡に役立ちます。

ユーザ認証を要求するように設定されたセキュリティ サービス ポリシーやファイアウォール アクセス ルールがあるゾーン上では、SSO は常に影響のあるトラフィックに対して開始されるので、さらに SSO の強制を有効にする必要はありません。

1つ目の設定は、セキュリティ サービス保護の対象となるトラフィックが、ユーザのワークステーション以外の機器 (内部プロキシ ウェブ サーバやIP電話など) から送出される可能性がある場合に使用します。適用するコンテンツ フィルタ ポリシーをSonicWALLが選択する際、このような機器がネットワーク ユーザとして識別されないようにするための設定です。選択されたIPアドレスからのすべてのトラフィックに、既定のコンテンツ フィルタ ポリシーが使用されます。

2つ目の設定は、認証される必要のないユーザ トラフィックに対して適切で、SSOを開始することにより、サービスに対して望ましくない遅延を引き起こす可能性があります。

SSOのバイパス設定は、ユーザ認証を要求するファイアウォール アクセス ルールによってSSOが開始された場合には適用されません。 この種のSSOバイパスを設定するには、影響されるトラフィックに対してユーザ認証を要求しないアクセス ルールを追加します。 アクセス ルール設定の詳細については、「アクセス ルールの追加」 を参照してください。

既存のエージェントの横にある緑色のLED形式のアイコンは、エージェントが稼働していることを示します。 赤色のLEDは、エージェントが停止していることを示します。 黄色のLEDは、TSAが無動作状態で、TSAから装置への通知が5分以上途絶えていることを示します。 装置がエージェントに要求を送信するのではなく、TSAが装置に通知を送信する形であることから、通知がないときには問題が生じている可能性もあり得ますが、それより考えられるのは、単にターミナル サーバで現在どのユーザも何の処理も行っていないという可能性です。

フィールドに値を入力すると、ページ上部の行が赤色に更新され、新しい情報が強調表示されます。

詳細については、このタブ上のツールチップを調べるか、「ブラウザNTLM認証の動作」 を参照してください。

・ 無効 - NTLM 認証を使いません。

・ エージェントによる SSO が使用される前 - SonicWALL SSO エージェントを使う前に NTLM を使ってユーザの認証を試行します。

・ エージェントによる SSO が失敗した場合のみ - 最初に SSO エージェントを介したユーザの認証を試行てから、それが失敗した場合に、NTLM の使用を試行します。

・ SonicWALL 装置のドメインの完全な DNS 名を、 "www.somedomain.com" の形式で入力します。

・ LDAP 設定内で使っているものと同じドメインを使うために、「LDAP 設定のドメインを使用する」 チェックボックスを選択します。

ブラウザが装置のドメインをローカル ドメインと見た場合にのみ、完全に透過的な認証が行われます。

・ インターフェースの IP アドレス - ブラウザを装置のウェブ サーバ インターフェースの IP アドレスにリダイレクトする場合に選択します。

・ インターフェース IP アドレスの逆引き DNS 調査 - ウィンドウ下部の 「逆引き DNS キャッシュの表示」 ボタンを有効にします。 このボタンを選択すると、ポップアップが装置のウェブ サーバのインターフェース、IP アドレス、DNS名、TTL の秒数を表示します。 ユーザのブラウザをリダイレクトするために使われているドメイン名 (DNS 名) を確認する場合にこのボタンを選択します。

・ ドメイン名 - ユーザのブラウザがリダイレクトされる先のウェブ サーバのドメイン名を入力します。

・ SSO エージェントでポーリング - ネットワーク内で SSO エージェントを使っている場合は、それを使ってユーザをポーリングするにはこれを選択します。 NTLM を介して認証されるユーザに対しては、エージェントが記憶するユーザ名がNTLM 認証で使用される名前と一致する必要があるか、ログイン セッションが終了されます。 Linux や Mac ユーザに対しては、それらのシステムが SSO エージェントによって使用されるウィンドウズ ネットワーキングの要求をサポートしないので、別のポーリング方式を選択します。

・ NTLM で再認証 - ブラウザがドメインの資格情報を保存するように設定されている、またはユーザがブラウザに資格情報を保存するように指示した場合は、この方式はユーザに透過的です。

・ 再認証しない - このオプションを選択した場合は、無動作タイムアウト以外ではログアウトは検出されません。

ブラウザNTLM認証のためのSonicWALLセキュリティ装置の設定

シングル サインオンを使うためには、SonicWALL セキュリティ装置が SSO 方式として 「SonicWALL SSO エージェント」 か 「ブラウザ NTLM 認証のみ」 のいずれかを使うように設定されている必要があります。

以下の手順では、SonicWALL セキュリティ装置が 「ブラウザ NTLM 認証のみ」 を使うように設定する方法を説明します。

NTLMで使用するRADIUSの設定

「ログインの認証方法」 フィールドで LDAP を選択した場合でも、NTLM 認証を使う場合は RADIUS 設定が必要です。 NTLM 認証は、 LDAP では提供されず RADIUS で提供される MSCHAP を必要とします。

「ユーザ > 設定」 ページで LDAP 認証を選択した場合は、「RADIUS も CHAP/NTLM で必要とされる場合があります。」 の隣の 「設定」 ボタンが有効になります。

LDAP が設定されていると、それは NTLM によって提供されたユーザの資格情報がRADIUS を通して認証された後でユーザ グループ メンバーシップの検索に使われます。 こうして、NTLM を使用する場合はユーザ グループ メンバーシップ情報を返すために RADIUS を設定する必要はありません (ISA のような、いくつかの RADIUS サーバで行うことは非常に複雑になることがあります。

RADIUS 設定を構成するには、「設定」 ボタンを選択して、「RADIUS認証の設定」 の手順に従ってください。

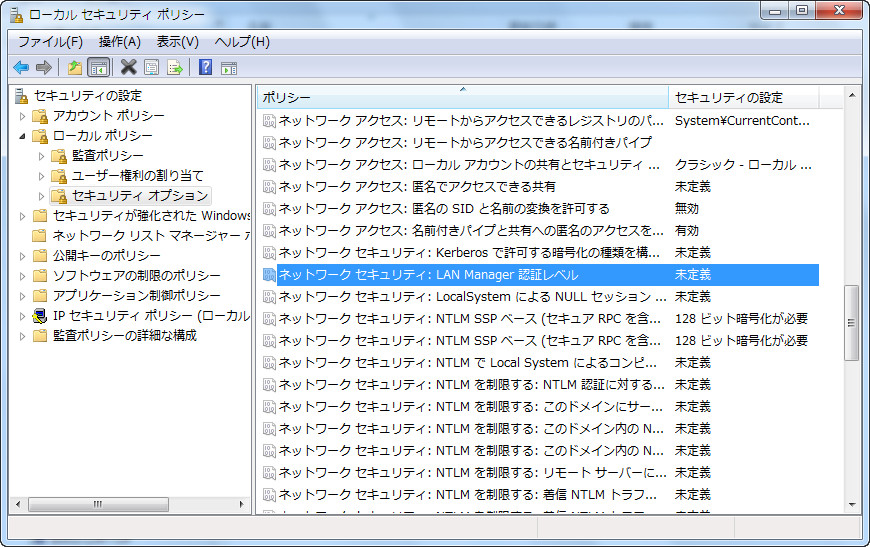

ウィンドウズ上で NTLMv2 セッション セキュリティを設定する

マイクロソフト ウィンドウズ 7 および Vista では、インターネット エクスプローラは既定では NTLM のNTLMv2 変化形を使います。 NTLM と同じ方法では、NTLMv2 変化形は RADIUS を通して認証できません。 これらのバージョンのウィンドウズで SSO 方式としてブラウザ NTLM 認証を使用する場合は、NTLMv2 の代わりに NTLMv2 セッション セキュリティを使用するようにウィンドウズ マシンを構成する必要があります。 NTLMv2 セッション セキュリティ は、RADIUS/MSCHAPv2と互換性があるように設計されている変化形です。 この設定は、ウィンドウズ グループ ポリシーを使って行います。

ウィンドウズ 7 または Vista マシンをNTLMv2 セッション セキュリティ を使うように設定するには、以下の手順に従います。

・ NTLM 応答のみ送信する

・ LM と NTLM を送信する - ネゴシエーションの場合、NTLMv2 セッション セキュリティを使う

・ 「ネットワーク セキュリティ: NTLMを制限する: このドメイン内のNTLM認証」 を 「すべて拒否する」 に設定します。

・ 「ネットワーク セキュリティ: NTLMを制限する: リモート サーバーに対する送信 NTLM トラフィック」 を 「すべて拒否する」 に設定します。

それから、以下の 1 つまたは両方を行います。

・ 「ネットワーク セキュリティ: NTLMを制限する: NTLM 認証に対するリモート サーバーの例外を追加する」 の設定に、SonicWALL 装置のドメイン名か IP アドレスを追加します。

・ 「ネットワーク セキュリティ: NTLMを制限する: このドメインにサーバーの例外を追加する」 の設定に、SonicWALL 装置のドメイン名か IP アドレスを追加します。

LDAPの詳細設定

「SonicWALL SSOエージェントのためのSonicWALLセキュリティ装置の設定」 の手順19で、「ユーザ」タブで「LDAPを使用してユーザ グループ情報を検索する」を選択した場合は、LDAPの設定を行う必要があります。 LDAPの設定を行うには、以下の手順に従います。

・ 既定のLDAPポート - 389

・ 既定のLDAP over TLSポート - 636

ログイン名でツリーにアクセスするには、「ログイン名/ツリー内位置を渡す」を選択します。

識別名でツリーにアクセスするには、「識別名のバインドを渡す」を選択します。

・ マイクロソフト アクティブ ディレクトリ

・ RFC2798 InetOrgPerson

・ RFC2307ネットワーク インフォメーション サービス

・ サンバSMB

・ ノベル イーディレクトリ

・ ユーザ定義

ウィンドウズには各ユーザがプライマリ ユーザ グループを持つというコンセプトがあり、これは通常ドメインのユーザに対してはDomain Users、管理者に対してはAdmin Users です。 しかしながら、ユーザのグループ メンバーシップに対するLDAP検索は、アクティブ ディレクトリから返されるリスト内に、このプライマリ グループを含みません。 その結果、Domain Users または Admin Users に対するルールとポリシーの設定を許可するためには、装置はまた、ユーザのプライマリ ユーザ グループを独立したLDAP検索を用いて取得する必要があります。

アクティブ ディレクトリ内ではユーザのプライマリ グループは、他のユーザ グループ メンバーシップのように名前で設定されていないために、検索のために属性を使う必要があります。 その代わり、これはユーザ オブジェクト内にID番号を与える primariGroupID 属性を用いて設定されていて、このID番号はユーザ グループ オブジェクト内に primaryGroupToken 属性を用いて与えられています。

これらのユーザ グループが装置上でグループ ポリシーを適用するために使われることを許可するには、LDAPからユーザ オブジェクトをそのユーザ グループ メンバーシップと共に読み取った後で、装置はユーザ グループに対して primaryGroupToken 属性をユーザの primariGroupID 属性と照合させる追加の検索を実行する必要があります。

これらの属性の使用はユーザ グループ検索に追加の時間オーバーヘッドがかかるため、既定ではオフになっています。 ユーザのプライマリ ユーザ グループを検索するためには 「使用」 チェックボックスは有効にする必要があります。

これは本来アクティブ ディレクトリの属性用ですが、「追加ユーザ グループ ID 属性」 および 「追加ユーザ グループ一致属性」 に適切な属性値を設定することによる1つの追加ユーザ グループの検索を許可するために、どのようなスキーマでも動作できます。 アクティブ ディレクトリが選択されている場合、これらのフィールドの既定はprimariGroupID および primaryGroupToken です。

上記のすべてのツリーは、通常URL形式で指定しますが、識別名で指定することもできます (例えば、“myDom.com/Sales/Users”は“ou=Users,ou=Sales,dc=myDom,dc=com”というDNで指定することもできます)。後者の形式は、DNがサンプルに示すような通常の書式ルールに従っていない場合に必要になります。アクティブ ディレクトリでは、ツリーの識別名に対応するURLが、ツリーの最上部にあるコンテナのプロパティの「オブジェクト」タブに表示されます。

順序は重要ではありませんが、検索が特定の順序で行われることから、最も効率的な検索を行うためには頻繁に使用されるツリーを各リストの先頭に配置します。複数のLDAPサーバに渡った参照をする場合は、プライマリ サーバのツリーを最初に配置し、残りのツリーはサーバを参照する順に並べるようにすると、ツリーを最適に並べ替えることができます。

新しく検出されたツリーを現在の設定に追加するか、または現在設定されているすべてのツリーを削除してから新規に作り直すかを選択し、「OK」を選択します。ユーザ ログインには不必要なツリーが検出される場合もあるので、そのようなエントリは手動で削除することをお勧めします。

参照機能を使用して複数のLDAP/ADサーバを利用している場合は、「検索するドメイン」を適切な情報で置き換え、「現在のツリーに追加する」オプションを選択して、それぞれのサーバに対してこの処理を繰り返します。

・ 紹介を許可する - プライマリLDAPサーバ以外のLDAPサーバ上にユーザ情報がある場合に選択します。

・ ユーザ認証時の継続参照を許可する - 個々のディレクトリ ツリーが複数のLDAPサーバにまたがる場合に選択します。

・ ディレクトリの自動設定時の継続参照を許可する - 1つの動作で複数のLDAPサーバからディレクトリ ツリーを読み出す場合に選択します。

・ ドメイン検索に継続参照を許可する - 複数のLDAPサーバでサブドメインを検索する場合に選択します。

アクティブ ディレクトリの場合、SonicWALLセキュリティ装置は、独自仕様である戻り値‘memberOf’ユーザ属性を利用することにより、より効率的にグループ メンバーシップを取得できます。

さらに、拡張されていないファームウェアで実行されるリモートSonicWALLセキュリティ装置に対し、セントラルSonicWALLセキュリティ装置は、LDAPを使用して取得したユーザ グループ メンバーシップに基づいて従来のユーザ権限情報を返すことができます。これにより、IASのような外部RADIUSサーバの非常に複雑な設定を回避することができます。

・ 保護ゾーン

・ WANゾーン

・ 公開ゾーン

・ 無線ゾーン

・ VPNゾーン

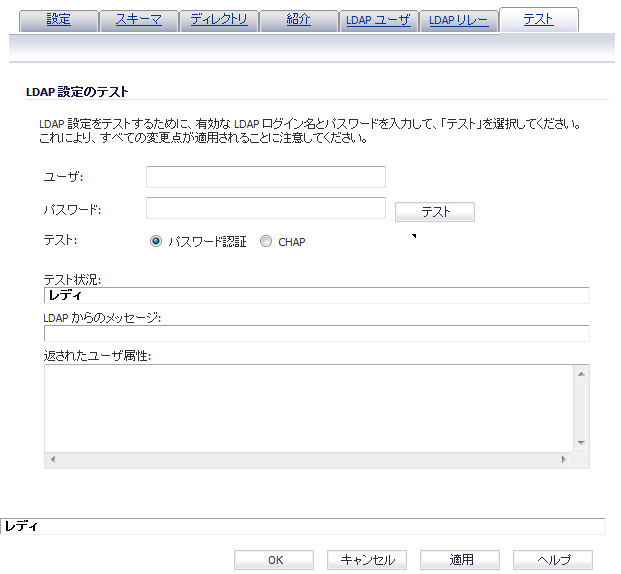

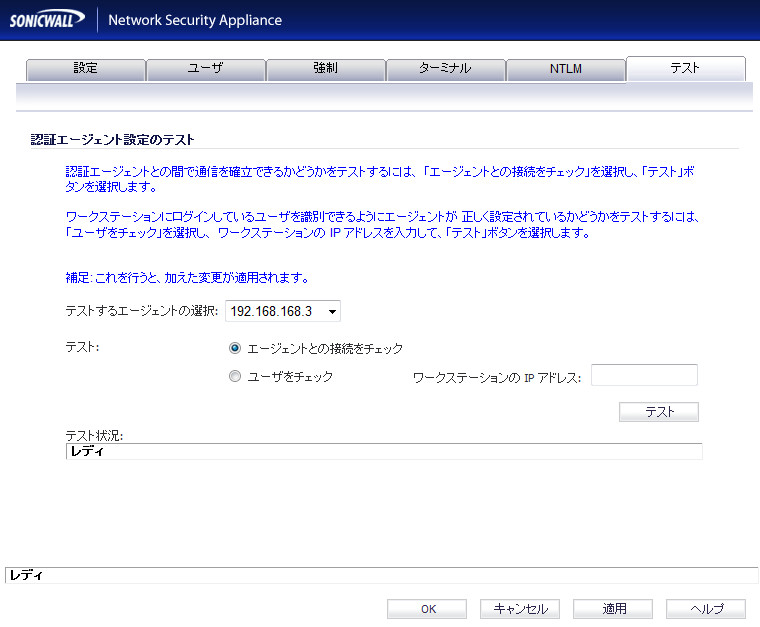

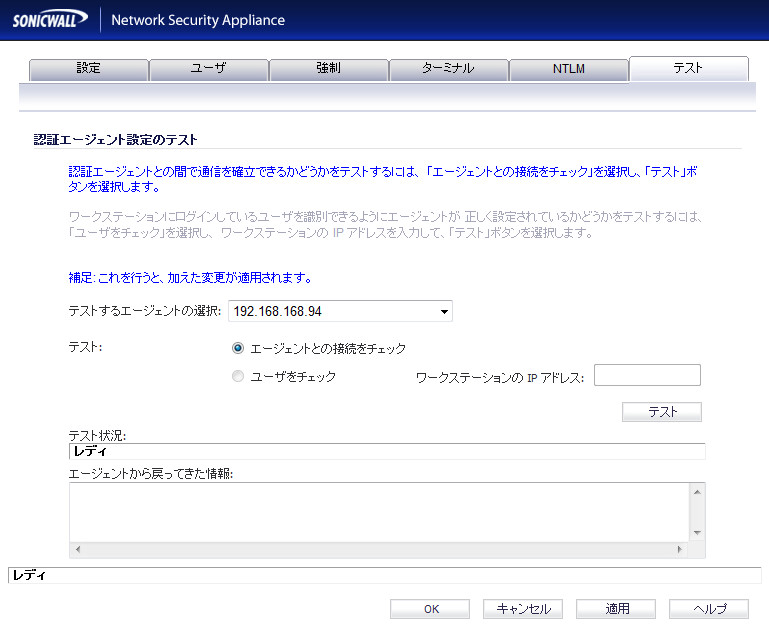

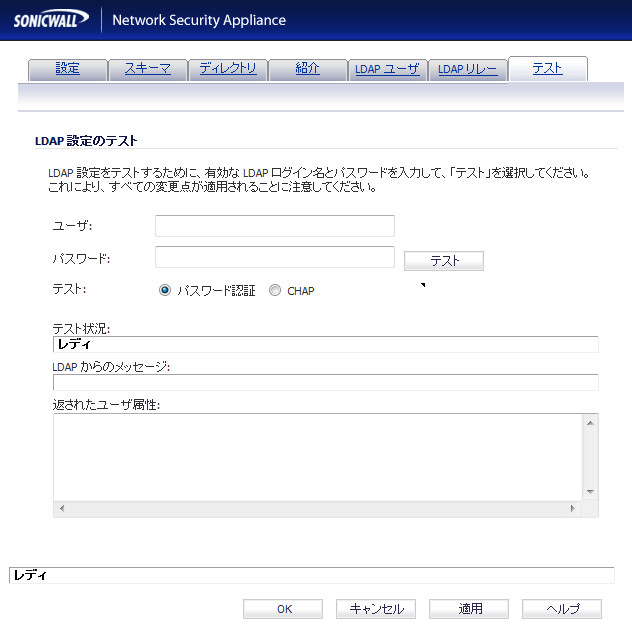

「テスト」ページでは、指定したユーザとパスワード資格情報を使用して認証を試みることにより、設定されたLDAP設定をテストすることができます。ユーザに対してLDAP/ADサーバ上で設定されたユーザ グループ メンバーシップや構築されたIPアドレスが表示されます。

シングル サイン オンの詳細設定の調整

このセクションでは、SonicWALL装置のSSOの詳細設定の調整について説明します。以下のセクションを参照してください。

・ 「概要」

・ 「改善措置」

概要

SSOを使用しているSonicWALLを介して、ユーザが初めてトラフィックを送信しようとするとき、SonicWALL装置はSonicWALL SSOエージェントに“who is this”要求を送信します。エージェントは、ウィンドウズ ネットワークを介してユーザのPCに問い合わせを行い、SonicWALL装置にユーザ名を返します。ユーザ名がポリシーに設定されているいずれかの条件に一致した場合、SonicWALLはユーザが“ログオンしている”と見なします。ユーザがSSOを使用してSonicWALLにログインしている場合、SSO機能によってログアウトも検出されます。ログアウトを検出するため、SonicWALL装置はエージェントに繰り返しポーリングを行い、各ユーザがまだログインしているかどうか確認します。特に、非常に数多くのユーザが接続している場合、このポーリングと内部の識別要求によって、SonicWALL SSOエージェント アプリケーション、およびこのアプリケーションが動作しているPCに大きな負荷がかかることがあります。

SonicWALL SSO機能は、速度制限メカニズムを利用して、SonicWALL装置がこのようなユーザ要求をSSOエージェントに大量に送信しないようにします。自動計算と装置に設定できる項目の両方で、この速度制限の動作を制御します。SonicWALL SSO機能は、最新のポーリング応答時間に基づいて、エージェントへの各メッセージに格納され、ポーリング期間中に処理できるユーザ要求の最大数を自動的に計算します。また、複数ユーザ要求時のタイムアウトは、ポーリング中にたまにタイムアウトが長くなる可能性を低減できるだけの値に自動的に設定されます。設定可能な項目で、一度にエージェントに送信する要求数を制御します。また、この項目を調整して、SSOのパフォーマンスを最適化し、潜在的な問題を防ぐことができます。このセクションは、適切な設定値を選択するための指針となります。

エージェントの過負荷によって問題が生じる可能性は、エージェントを専用の高性能PC上で動作させたり、複数エージェントを別個のPC上で使用してPC間で負荷を共有することによって、低減することができます。後者の方法では、エージェントPCのいずれかが故障した場合の冗長性も実現されます。エージェントは、ウィンドウズ サーバPC上で動作させなければなりません (古いワークステーションの中には使用可能なものもありますが、ウィンドウズ 2000/XP/Vistaワークステーションの新しいリリースや、古いバージョン用のサービス パックにおける変更によって、SSOエージェントの動作を妨げるTCP接続速度制限機能が追加されました)。

詳細設定について

「一度に送信できる最大要求数」項目がSSOエージェント設定の「詳細設定」タブに表示されます。

この項目は、SonicWALL装置からエージェントに一度に送信できる要求の最大数を制御します。エージェントは、各要求を処理する別個のスレッドをPC内に生成し、複数の要求を同時に処理します。一度に送信する要求が多すぎると、エージェントが動作しているPCが過負荷になることがあります。送信する要求数が最大値を超えた場合、一部の要求は内部の“リング バッファ”キューに配置されます (「TSRのシングル サイン オン統計の利用」 および「マウスを移動したときに表示されるSSOの統計とツール チップ」 を参照してください)。リング バッファでの要求の待機が長くなりすぎると、SSO認証の応答時間が遅くなることがあります。

この項目は、ログインしているユーザの状況を確認するためのポーリング時に自動計算される、エージェントへのメッセージごとのユーザ要求数とともに機能します。メッセージごとのユーザ要求数は、最新のポーリング応答時間に基づいて計算されます。送信する必要があるメッセージ数が最小になるよう、SonicOSはこのユーザ要求数をできる限り大きく調整して、エージェントにかかる負荷を低減し、SonicWALL装置とエージェント間のネットワーク トラフィックを減らせるようにします。ただし、ユーザ要求数は、エージェントがメッセージに含まれる全ユーザ要求をポーリング期間内に処理できる値に保たれます。これによって、タイムアウトや、ログアウトしたユーザを迅速に検出できないなどの潜在的な問題を回避します。

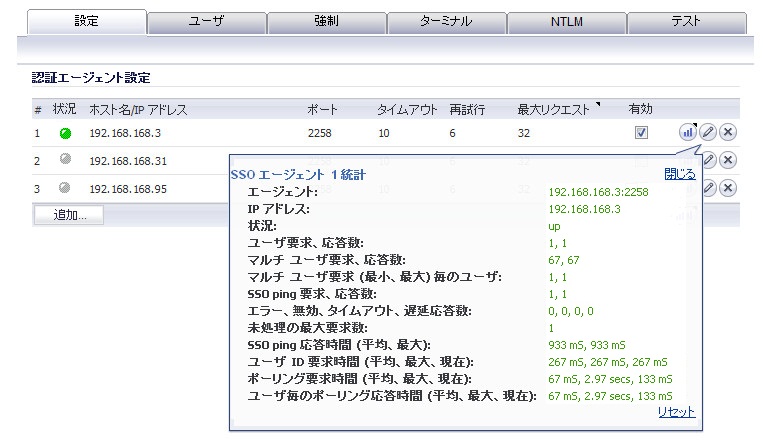

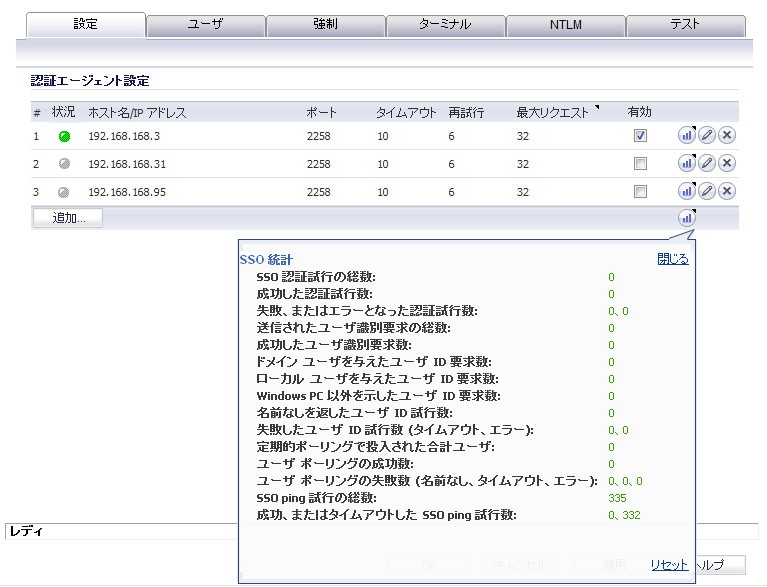

マウスを移動したときに表示されるSSOの統計とツール チップ

「SSOの設定」ページでは、各エージェントの上にマウスを移動すると、そのエージェントに関する統計が表示されます。また、多くのフィールド上にマウスを移動すると、そのフィールドに関するツール チップが表示されます。「設定」タブで、エージェントの横にある緑色のLED形式のアイコンは、エージェントが稼働していることを示します。赤色のLEDは、エージェントが停止していることを示します。

特定のエージェントの統計を表示するには、SSOエージェントの右にある統計アイコン  の上にマウス ポインタを置きます。 これは、ターミナル サービス タブの個々のTSAに対しても動作します。

の上にマウス ポインタを置きます。 これは、ターミナル サービス タブの個々のTSAに対しても動作します。

統計の表示を閉じるには、「閉じる」を選択します。

表示されている値をすべてクリアするには、「リセットのために選択する」を選択します。

SSOの設定画面の多くのフィールドに対して、利用可能なツール チップを表示するには、そのフィールドの右側にある三角形のアイコンの上にマウス ポインタを置きます。ツール チップは、マウス ポインタをアイコン上から移動するまで表示されます。

TSRのシングル サイン オン統計の利用

トラブル シューティング レポート (TSR) には、SSOのパフォーマンスとエラーに関する豊富な統計が含まれています。これらを利用して、インストールされているSSOのパフォーマンスを測定することができます。「システム > 診断」ページでTSRをダウンロードして、“SSO operation statistics”というタイトルを検索してください。特に注意すべきカウンタは以下のとおりです。

1. 「・ コンテンツ フィルタを使用している場合は、SSO設定の「強制」タブで、「次からのトラフィックに対してシングル サイン オン処理をバイパスする」設定にそのアドレス オブジェクトを選択します。

・ 認証済みのユーザのみを許可するようアクセス ルールが設定されている場合は、「許可するユーザ」を「すべて」にして、そのアドレス オブジェクト用の別個のルールを設定します。

「SSOの設定」ページでのSSO統計の表示については、「マウスを移動したときに表示されるSSOの統計とツール チップ」 を参照してください。

エージェントの検査

前述の統計が、エージェントに関して問題がある可能性を示している場合、次の手順としては、エージェントが動作しているPC上でウィンドウズ タスク マネージャを実行し、「パフォーマンス」タブのCPU使用率と、「プロセス」タブの“CIAService.exe”プロセスのCPU使用率を調べることをお勧めします。後者はCPU時間の大部分を消費しており、CPU使用率はほぼ100%に急増しています。これは、エージェントが過負荷になっていることを示すものです。「一度に送信できる最大要求数」の値を小さくすることで、負荷を減らすことができます。前述の"TSRのシングル サイン オン統計の利用"の#1を参照してください。

改善措置

設定でバランスを取ってエージェントのPCが過負荷にならないようにすることはできないが、まだ十分な速さでエージェントに要求を送信できている場合は、以下のアクションのいずれかを実行してください。

・ ポーリング時間を増やすことによって、「ユーザ」タブで設定されているポーリング間隔を低下させることを検討する。これを実行すると、エージェントにかかる負荷は減少しますが、ログアウトの検出は遅くなります。共有PC環境では、ポーリング間隔をできる限り短く保ち、異なるユーザが同じPCを使用する場合にログアウトを検出できないことから生じる可能性のある問題 (あるPCの2番目のユーザからの最初のトラフィックが、前のユーザが送信したものと記録される可能性があるなど) を回避することが最善の策かもしれないことに注意してください。

・ エージェントをより高性能な専用PCに移動する。

・ 1つまたは複数のエージェントを追加して設定する。

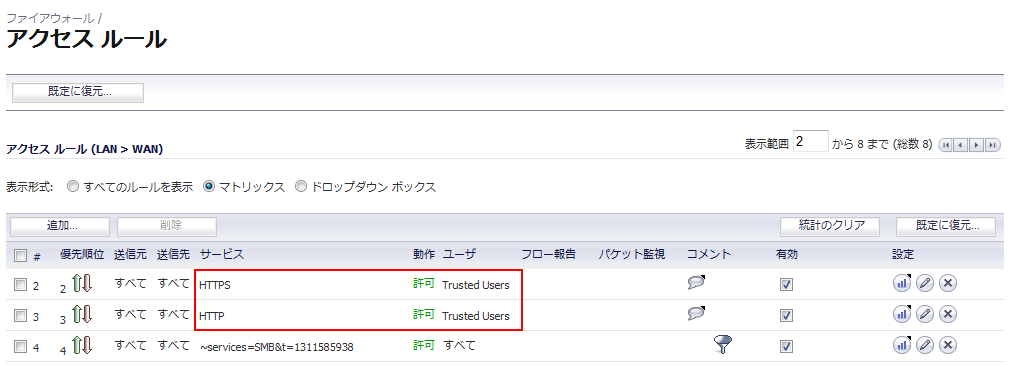

ファイアウォール アクセス ルールの設定

SonicWALL SSOを有効にすると、SonicOS管理インターフェースの「ファイアウォール > アクセス ルール」ページのポリシーに影響を与えます。「ファイアウォール > アクセス ルール」に指定されたルールは、SSO LDAP問い合わせで返されたユーザ グループ メンバーシップに照らしてチェックされ、自動的に適用されます。

詳細については、次の各セクションを参照してください。

SonicWALL SSOの自動生成ルール

SonicOS管理インターフェースでSonicWALL SSOエージェントまたはTSAを設定すると、エージェントからLANへの応答を許可するためのファイアウォール アクセス ルールと、対応するNATポリシーが作成されます。これらのルールは、SonicWALL SSO Agents または SonicWALL Terminal Services Agentsアドレス グループ オブジェクトのどちらかを使用します。このアドレス グループ オブジェクトは、設定されたエージェントごとにメンバー アドレス オブジェクトを持ちます。エージェントが追加または削除されると、メンバー アドレス オブジェクトも自動的にグループ オブジェクトに追加、またはグループ オブジェクトから削除されます。IPアドレスがDNSによって解決された (エージェントがDNS名で指定されている場合) ときなど、エージェントのIPアドレスが変更されると、メンバー アドレス オブジェクトも自動的に更新されます。

SonicWALL SSOエージェントまたはTSAをさまざまなゾーンで設定すると、ファイアウォール アクセス ルールとNATポリシーが該当する各ゾーンに追加されます。各ゾーンで、同じSonicWALL SSO Agents または SonicWALL Terminal Services Agentsアドレス グループが使用されます。

MacユーザおよびLinuxユーザへの対応

MacおよびLinuxのシステムは、SonicWALL SSOエージェントが使用するウィンドウズのネットワーク要求をサポートせず、そのため、SonicWALL SSOが動作するためにはSamba 3.5以降が必要です。

Mac および Linux 上で Samba を用いて SSO を使用するウィンドウズ ユーザに対しては、SonicWALL SSO はSonicWALL セキュリティ装置によってウィンドウズ ドメイン内のユーザを自動的に認証するために使用されます。 これによりユーザは、ウィンドウズ ドメインへのログイン後に追加のログイン処理をして自身を識別する必要無しに、適切なフィルタとポリシー承諾を使って装置を通したアクセスを得ることが可能になります。

Samba は、Linux/Unix または Mac マシンで、ユーザにウィンドウズドメイン内のリソースへのアクセスを与える (Samba の smbclient ユーティリティを介して) ため、および/または、ウィンドウズ ドメイン ユーザにLinux や Mac マシン上のリソースへのアクセスを与える (Samba サーバを介して) ため に使われる、ソフトウェア パッケージです。

ウィンドウズ ドメイン内で Samba を用いて Linux PC または Mac 上で動作するユーザは、SonicWALL SSO によって識別可能ですが、それには、Linux/Mac マシンと SSO エージェントの適切な設定と、恐らく装置のいくつかの再設定が必要です。 例えば、以下の設定が必要です。

・ Linux/Mac ユーザで SonicWALL SSL を使うには、SonicWALL SSO エージェントがユーザのマシンからユーザのログイン情報を得るために、WMI ではなく NetAPI を使うように設定されている必要があります。

・ Samba がSonicWALL SSO エージェントからの要求を受信して応答するためには、ドメインのメンバーとして設定され、Samba サーバが動作してドメイン認証を使うように正しく設定されている必要があります。

これらの、およびその他の設定の詳細は、次のテックノートで説明されています。

http://www.sonicwall.com/downloads/Using_SSO_with_Samba_TechNote.pdf

SonicWALL SSO は、Samba 3.5 以降でサポートされます。

Samba 無しでも、Mac および Linux ユーザはアクセスを得ることができますが、そのためには SonicWALL 装置にログインする必要があります。これにより、以下の問題が発生することがあります。

・ ユーザがログインするまで、MacまたはLinuxのシステムからのトラフィックによって、SSO識別が開始され続けることがあります。そのようなシステムが多数ある場合は、これがSSOシステムに対するパフォーマンスのオーバーヘッドとなる可能性がありますが、“失敗後の保留”タイムアウトによって影響は幾分緩和されます。

・ ユーザ レベル認証を要求するポリシー ルールがない状態で、ユーザごとのコンテンツ フィルタ (CFS) ポリシーを使用する場合、最初に手動でログインするまで、MacおよびLinuxのシステムのユーザには既定のCFSポリシーが適用されます。

・ ユーザ レベル認証を要求するようポリシー ルールが設定されている場合、MacおよびLinuxのシステムのユーザからのウェブ ブラウザ接続は、SSOの失敗後にログイン ページにリダイレクトされますが、失敗によってタイムアウトが発生し、ユーザに対して遅延が生じることがあります。

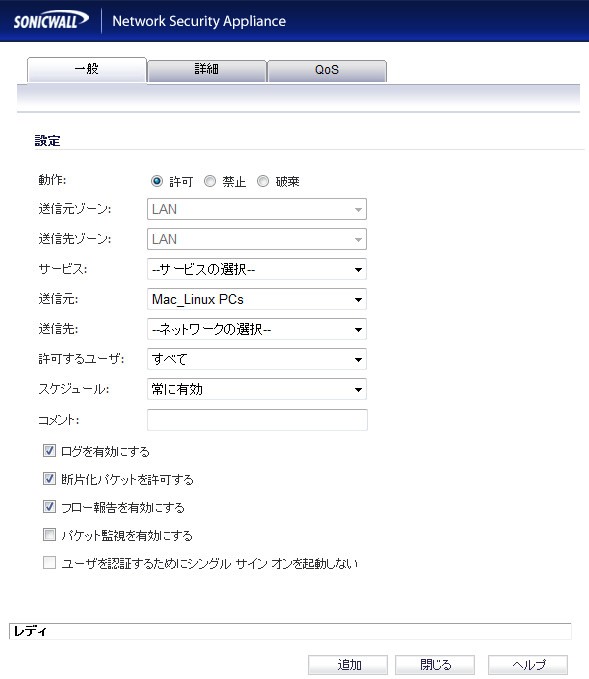

これらの問題を回避するため、「ファイアウォール > アクセス ルール」ページで「追加」を選択してファイアウォール アクセス ルールを設定する (「表示形式」を「すべてのルールを表示」に設定) 際に、「ユーザ認証するためにシングル サイン オンを起動しない」チェックボックスを使用できます。このチェックボックスは、SonicWALL SSOが有効で、かつ「ルールの追加」ページの「許可するユーザ」フィールドが「すべて」に設定されていない場合にのみ表示されます。このチェックボックスをオンにすると、ルールに一致するトラフィックに対してSSOが試みられなくなります。また、ルールに一致し、認証されていないHTTP接続は、ログイン ページに直接リダイレクトされます。通常、「送信元」フィールドには、MacおよびLinuxのシステムのIPアドレスを含むアドレス オブジェクトが設定されます。

CFSの場合は、MacおよびLinuxのシステムからのHTTPセッションがログイン ページに自動的にリダイレクトされ、これらのシステムのユーザが手動でログインする必要がなくなるよう、CFSの“前”にこのチェックボックスをオンにしたルールを追加することができます。

SSO と認証をバイパスするために IP アドレスをホワイト リストに載せる

ユーザ認証を必要とせずに常にアクセスを許可すべき IP アドレスがある場合に、それらをホワイト リストに載せることができます。

IP アドレスをホワイト リストに載せ、認証を不要にして SSO をバイパスできるようにするには、以下の手順に従います。

既定の CFS ポリシーがこれらの IP アドレスのユーザに適用され、また、特定のユーザを含む IPS ポリシーや アプリケーション制御ポリシーは、彼らに適用されません。

この方法は少数の IP アドレスや、サブネットまたは IP アドレス範囲をホワイト リストに載せるために適しています。 多数の独立した IP アドレスに対しても動作しますが、むしろ効率が悪くなるでしょう。

CFS、IPS、アプリケーション制御で SSO が失敗した場合にユーザにログインを強制する

シングル サインオン (SSO) を介してユーザを識別できなかった場合に、ウェブ UI を介したログインを強制するアクセス ルールを使用できます。 ユーザは CFS、IPS、アプリケーション ルール、その他のポリシーが正しく適用されるように識別される必要があります。 アクセス ルールにより、SonicWALL がユーザに対してユーザ名とパスワードの入力を求めるようにできます。

特定の ユーザ/ユーザ グループ を 含む/除外 するように設定されている複数の CFS ポリシー、またはポリシーを持つ IPS、アプリケーション ルール、アプリケーション制御、アンチスパイウェア、DPI-SSLがある場合、SSO はユーザを識別するために開始されます。 既定では、SSO がユーザの識別に失敗すると、ユーザはファイアウォールを通したアクセスを与えられる一方、既定の CFS ポリシーにより抑制される、または IPS ポリシー、アプリケーション ルール、その他のポリシーが適用されずに抑制されます。

すべてのユーザに SSO が失敗した際に、ファイアウォールを通したアクセスを許可する前に、ユーザ名/パスワードを使うウェブ UI を介したログインを強制するために、上記のサービスとともに、アクセス ルールを使うことができます。 ユーザが認証されることを要求するアクセス ルールを設定して、そのルールはSSO を開始します。 この場合、SSO がユーザの識別に失敗しすると彼らは遮断され、HTTP の場合はログイン ページにリダイレクトされます。

2 つのうちの 1 つの方法でこれを実行できます。 ここでは送信元ゾーンは LAN として示されていますが、適用可能なゾーンどれでも可能です。

1. 既定の LAN -> WAN ルール内の 「

これら 2 つでは、オプション 1 はより安全なオプションですが、認証なしでアクセスが許可されるべき予期しない物を遮断することによって問題を起こす可能性はより高いです。

ターミナル サーバからのICMP PingとDNSを許可する

ウィンドウズでは、ターミナル サーバ上のユーザからの発信ICMP Pingはソケットを介して送信されないためにTSAから見えず、それゆえに装置はそれらに対しての通知を受け取りません。 その結果、ファイアウォール ルールがユーザ レベルの認証を使用していて、Pingの通過を許可したい場合、それらを ”すべて”から許可するための個別のアクセスルールを作成する必要があります。

同様に、IPアドレスではなく完全修飾ドメイン名(FQDN)を用いた発信ユーザ要求には、DNSトラフィックの通過が許可されている必要があります。 ターミナル サーバのユーザにFQDNの使用を許可するには、"すべて"からのDNSトラフィックを許可するファイアウォール アクセス ルールを作成する必要があります。

ファイアウォール アクセス ルールについて

管理者は、ファイアウォール アクセス ルールを使ってユーザ アクセスを制御できます。「ファイアウォール > アクセス ルール」に指定されたルールは、SSO LDAP問い合わせで返されたユーザ グループ メンバーシップに照らしてチェックされ、自動的に適用されます。アクセス ルールは、着信および発信アクセス ポリシーの定義、ユーザ認証の設定、およびSonicWALLセキュリティ装置のリモート管理を可能にするネットワーク管理ツールです。SonicOSの「ファイアウォール > アクセス ルール」ページには、並べ替え可能なアクセス ルール管理インターフェースが用意されています。

既定では、SonicWALLセキュリティ装置のステートフル パケット検査によって、LANからインターネットへの通信をすべて許可し、インターネットからLANへのトラフィックをすべて遮断できます。

既定のアクセス ルールを拡張または指定変更する、追加のネットワーク アクセス ルールを定義することもできます。例えば、アクセス ルールを作成することによって、特定の種類のトラフィック (LANからWANへのIRCなど) を遮断したり、特定の種類のトラフィック (インターネット上の特定のホストからLAN上の特定のホストへのLotus Notesデータベースの同期など) を許可したり、特定のプロトコル (Telnetなど) の使用をLAN上の承認されたユーザのみに制限したりすることができます。

アクセス ルールの詳細については、「ファイアウォール > アクセス ルール」 を参照してください。

ターミナル サーバからのHTTPログインによるSonicOSの管理

通常、SonicWALL装置は、HTTPログインで指定された認証資格情報に基づくポリシーにより、1つのIPアドレスの1人のユーザに対してアクセス権を付与します。 ターミナル サーバを使用するユーザについては、IPアドレスごとに1人のユーザというこの方法による認証は不可能です。 しかし、装置を管理する目的に限り、ターミナル サーバからのHTTPログインが認められています。 このとき、以下の制限および要件が適用されます。

・ ターミナル サーバからのインターネット アクセスはTSAから制御され、HTTPログインによるオーバーライドは行われません。 ターミナル サーバのユーザには、HTTPログインで指定された資格情報に基づく装置へのアクセス権は付与されません。

・ ターミナル サーバからのHTTPログインは、組み込みのadminアカウントおよび管理者権限を持つその他のユーザ アカウントに対してのみ許可されます。 管理者以外のアカウントからログインしようとすると、“この場所からは不許可”のエラーにより失敗します。

・ 管理者ユーザがHTTPログインに成功すると、直ちに管理インターフェースが表示されます。 小さな「ユーザ ログイン状況」ページは表示されません。

・ ターミナル サーバからのHTTPログインに使用する管理者ユーザ アカウントは、ターミナル サーバへのログインに使用したユーザ アカウントと同じである必要はありません。 装置上には、完全に別個のログイン セッションとして表示されます。

・ 1つのターミナル サーバで装置を管理できるのは、1度に1人のユーザのみです。 2人のユーザが同時に管理しようとすると、最後にログインしたユーザが優先され、もう1人のユーザには、“最後のログインに使用されたブラウザではありません”のエラーが表示されます。

・ TSAとの通信の問題によりユーザを識別できなかった場合、SSOの場合とは異なり、HTTPブラウザ セッションはウェブ ログイン ページにリダイレクトされません。 代わりに、“ネットワーク問題により目的のページは一時的に利用不可になっています”というメッセージを示す新規ページが表示されます。

SSOユーザ セッションの表示および管理

このセクションでは、SonicWALL装置でのSSOの管理について説明します。以下のセクションを参照してください。

SSOユーザのログアウト

「ユーザ > 状況」ページには、SonicWALLセキュリティ装置上の「現在のユーザ」の一覧が表示されます。このテーブルには、「ユーザ名」、「IPアドレス」、「セッション時間」、「残り時間」、「残り無動作時間」、「設定」、および「ログアウト」が表示されます。SonicWALL SSOエージェントを使って認証されたユーザについては、SSOエージェントにより認証されたことを示すメッセージが表示されます。ユーザをログアウトさせるには、目的のユーザ エントリの横にある削除アイコン ![]() を選択します。

を選択します。

追加のSSOユーザ設定の構成

「ユーザ > 設定」ページでは、管理者が、SSOなどのユーザ ログイン設定、ユーザ セッション設定、グローバル ユーザ設定、規約の承諾設定に関連した設定オプションを選択できるようになっています。

「ユーザ セッション設定」の「ウェブ接続のログイン セッション時間の制限を有効にする」および対応する「ログイン セッション時間の制限 (分)」設定は、SSOを使ってログインしたユーザに適用されます。SSOユーザはセッション時間の制限設定に従ってログアウトされますが、その後、トラフィックを送信すれば自動的にかつ透過的に再度ログインされます。

SSOセッションがアクティブのときに「ユーザ > 設定」ページで適用した変更は、そのセッション中は反映されません。

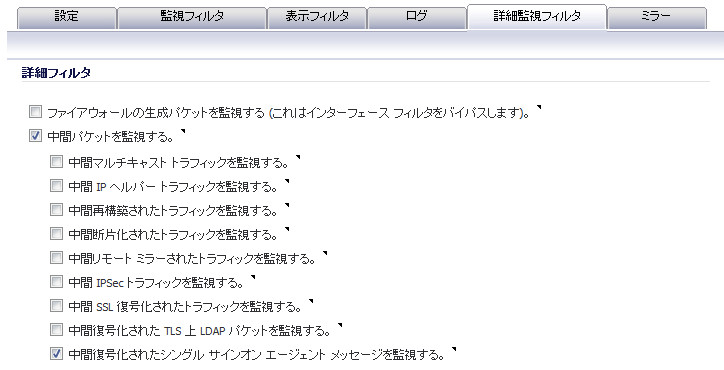

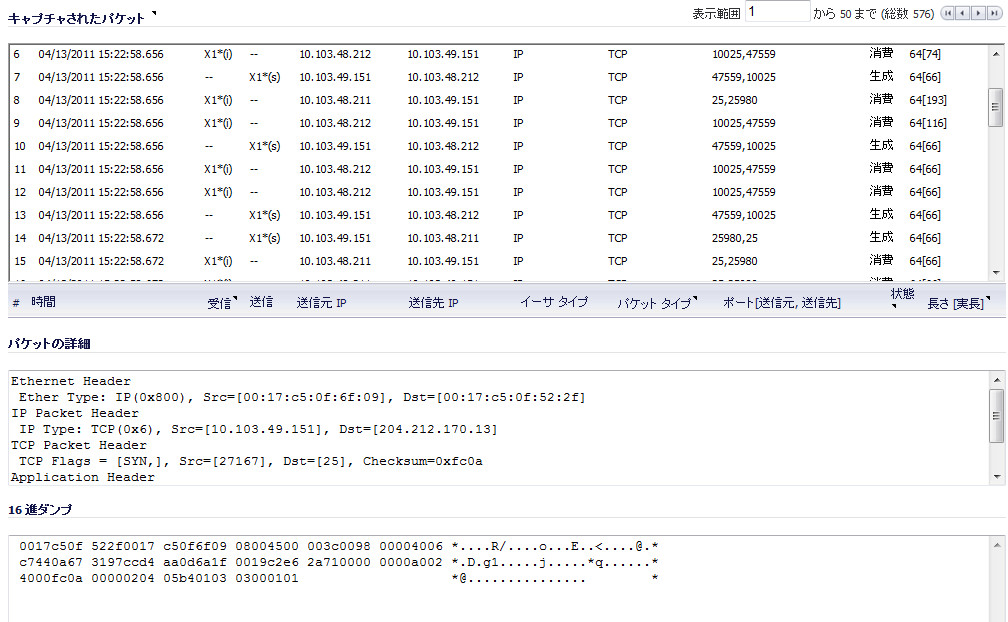

パケット監視を使用したSSOメッセージおよびLDAPメッセージの表示

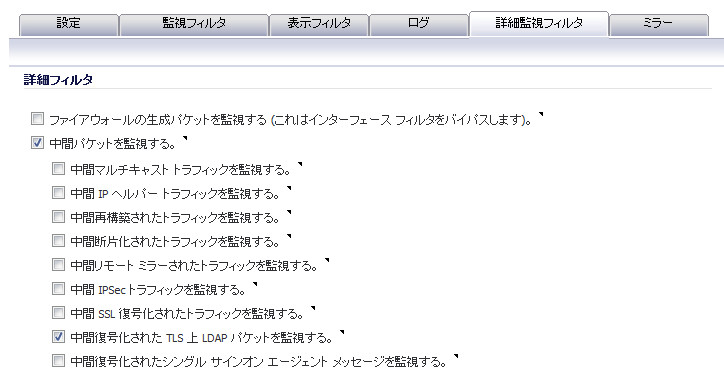

SonicOS 5.6以降では、「システム > パケット監視」で利用できるパケット キャプチャ機能によって、SSOエージェントとの間の復号化されたメッセージと、復号化されたLDAP over TLS (LDAPS) メッセージのキャプチャを有効にするための2つのチェックボックスが提供されます。

SonicOS 5.5では、「システム > パケット キャプチャ」で使用できるパケット キャプチャ機能でこの機能が導入されました。

SSOメッセージのキャプチャ

SSO認証エージェントとの間の復号化されたメッセージをキャプチャするには、以下の手順に従います。

パケットには、受信/送信インターフェース フィールドで (SSO) というマークが付きます。 パケットにはダミーのイーサネット、TCP、およびIPヘッダーがあるため、これらのフィールドの値は正しくないことがあります。

これによって、復号化されたSSOパケットをパケット監視にフィードできますが、監視フィルタは引き続き適用されます。

キャプチャされたSSOメッセージは、完全に復号化されて「システム > パケット監視」画面に表示されます。

LDAP over TSLメッセージのキャプチャ

復号化されたLDAP over TLS (LDAPS) パケットをキャプチャするには、以下の手順に従います。

パケットには、受信/送信インターフェース フィールドで (ldp) というマークが付きます。パケットにはダミーのイーサネット、TCP、およびIPヘッダーがあるため、これらのフィールドの値は正しくないことがあります。外部のキャプチャ解析プログラム (Wiresharkなど) がこれらのパケットをLDAPとして復号化することを認識できるよう、LDAPサーバ ポートは389に設定されます。キャプチャされたLDAPバインド要求内のパスワードは、難読化されます。LDAPメッセージは、「パケット キャプチャ」画面では復号化されませんが、キャプチャをWiresharkにエクスポートして、復号化された状態で表示することができます。

これによって、復号化されたLDAPSパケットをパケット監視にフィードできますが、監視フィルタは引き続き適用されます。パケット キャプチャを機能させるには、「中間パケットをキャプチャする」チェックボックスも選択する必要があります。

複数管理者サポートの設定

このセクションは次のサブセクションから構成されています。

管理者ユーザ プロファイルの追加設定

管理者ユーザ プロファイルを追加設定するには、次の手順を実行します。

・ Limited Administrators - ユーザには、制限付きの管理者設定権限が付与されます。

・ SonicWALL Administrators - ユーザには、完全な管理者設定権限が付与されます。

・ SonicWALL Read-Only Admins - ユーザは、管理インターフェース全体を閲覧できますが、設定に変更を加えることは一切できません。

LDAPまたはRADIUS使用時の管理者のローカル設定

RADIUSまたはLDAP認証を使用しているとき、RADIUSまたはLDAPサーバが到達不能であっても管理者ユーザの一部または全員が常に装置を管理できるようにしたい場合は、「RADIUS+ローカル ユーザ」または「LDAP+ローカル ユーザ」オプションを選択し、これらの特定のユーザのアカウントをローカルで設定します。

RADIUSまたはLDAPによって認証されるユーザについて、「SonicWALL Administrators」または「SonicWALL Read-Only Admins」という名前のユーザ グループをRADIUSサーバまたはLDAPサーバ (またはそのバックエンド) 上に作成し、これらのグループに適切なユーザを割り当てます。RADIUSの場合、ユーザ グループ情報を返すための特別な設定がRADIUSサーバに必要となります。詳細については、SonicWALL RADIUSのドキュメントを参照してください。

RADIUSまたはLDAP認証を使用しているとき、管理者ユーザをRADIUS/LDAPで認証すると共に、管理者ユーザの設定を装置上でローカルに管理したい場合は、次の手順を実行します。

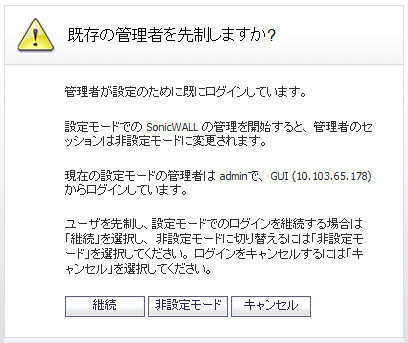

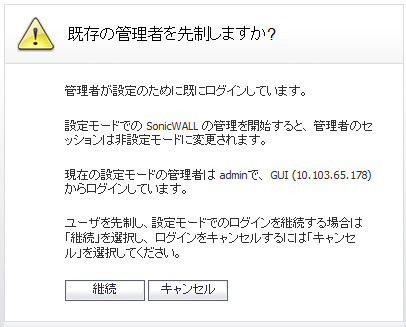

管理者の先制

ある管理者が既にログインしているときに、別の管理者がログインを試みると、次のメッセージが表示されます。このメッセージには、現在の管理者のユーザ名、IPアドレス、電話番号 (LDAPから取得できた場合) のほか、その管理者がGUIでログインしたのか、CLIでログインしたのかが表示されます。

このウィンドウでは、次の3つのオプションを選択できます。

・ 続行 - 現在の管理者を先制します。現在の管理者は非設定モードに降格され、新しい管理者に完全な管理者アクセス権が付与されます。

・ 非設定モード - 装置に非設定モードでログインします。現在の管理者のセッションはそのまま維持されます。

・ キャンセル - 認証画面に戻ります。

設定モードの有効化

完全な管理者権限を持つユーザ (つまりadmin以外のユーザ) としてログインしている場合、「ユーザ ログインの状態」ウィンドウが表示されます。

SonicWALLのユーザ インターフェースにアクセスし、「管理」ボタンを選択します。パスワードの再入力を求められます。これは、管理者がセッションをログアウトせずに自分のコンピュータから離れている隙に不正アクセスされるのを防ぐための措置です。

ユーザ ログイン状況ポップアップの無効化

装置への特権的なアクセスのためではなく、装置の管理のためだけに特定のユーザにログインを許可する場合は、「ユーザ ログイン状況」ポップアップ ウィンドウを無効にするとよいでしょう。このポップアップ ウィンドウを無効にするには、ローカル グループの追加または編集の際に「メンバーはウェブ ログイン時に管理UIに直接進む」チェックボックスをオンにします。

一部のユーザ アカウントを管理専用にして、他のユーザが装置への特権的なアクセスとその管理を行う場合にはログインを要求する (つまり、一部のユーザにはログイン時に管理インターフェースを直接表示し、他のユーザには「管理」ボタンが付いた「ユーザ ログイン状況」ポップアップ ウィンドウを表示する) には、次の手順に従います。

非設定モードから完全設定モードに切り替えるには、次の手順を実行します。

複数管理者サポートの設定の確認

管理者および読み取り専用管理者のユーザ アカウントは、「ユーザ > ローカル グループ」ページで確認できます。

管理者は、管理インターフェースの右上隅またはブラウザのステータス バーで現在の設定モードを確認できます。

Firefoxおよびインターネット エクスプローラでステータス バーを表示するには、「表示」メニューを選択し、「ステータス バー」を有効にします。インターネット エクスプローラ7.0およびFirefox 2.0の場合、既定ではウェブ ページがステータス バーにテキストを表示することは許可されません。インターネット エクスプローラでステータス バー メッセージを許可するには、「ツール > インターネット オプション」を選択し、「セキュリティ」タブを選択します。次に、「レベルのカスタマイズ」ボタンを選択し、リストの一番下までスクロールして、「スクリプトでのステータス バーの更新を許可する」に「有効にする」を選択します。

Firefoxでステータス バー メッセージを許可するには、「ツール > オプション」にアクセスし、「コンテンツ」タブを選択します。「詳細設定」ボタンを選択すると、ポップアップ ウィンドウが表示されるので、「ステータス バーのテキストを変更する」のチェックボックスを選択します。

管理者が完全設定モードの場合、右上隅にメッセージは表示されず、ステータス バーに「終了」と表示されます。

複数管理者関連のログ メッセージの表示

次のイベントが発生した場合、ログ メッセージが生成されます。

・ GUIまたはCLIユーザが設定モードを開始した (adminログイン時など)。

・ GUIまたはCLIユーザが設定モードを終了した (adminログアウト時など)。

・ GUIユーザが非設定モードでの管理を開始した (adminログイン時や、設定モードのユーザが先制されて読み取り専用モードに降格された時など)。

・ GUIユーザが読み取り専用モードで管理を開始した。

GUIユーザが上記のいずれかの管理セッションを終了した (adminログアウト時など)。

が表示されます。「

が表示されます。「