voip_settings

次のセクションでは、VoIP の設定について説明します

For general information on VoIP, see VoIP の概要.

Dell SonicWALL セキュリティ装置を VoIP 配置用に設定した場合、SonicOS 管理インターフェース内の基本ネットワーク設定がその基盤となります。この章は、ご利用のネットワーク環境に合わせて Dell SonicWALL セキュリティ装置が設定されていることを前提としています。

サポートされているインターフェース

VoIP 機器は、次の SonicOS ゾーンでサポートされます。

• 保護ゾーン (LAN、VPN)

• 非保護ゾーン (WAN)

• パブリック ゾーン (DMZ)

• 無線ゾーン (WAN)

– 帯域幅管理

– サービス品質

SonicOS の VoIP 構成設定値は「VoIP > 設定」ページにあります。このページは、「一般設定」、「SIP の設定」、および「H.323 の設定」の 3 つの構成設定セクションに分かれています。

継続性 NAT では、標準 NAT ポリシーが強化され、接続するために VoIP のような継続性 IP アドレスを要求するピアツーピア アプリケーションとの高い互換性が提供されます。継続性 NAT は、MD5 ハッシュ方式を使用して、割り当て済みの同じパブリック IP アドレスと UDP ポートのペアを、それぞれの内部プライベート IP アドレスとポートのペアに持続的に割り当てます。

例えば、NAT では、プライベート (LAN) IP アドレスとポートのペア 192.116.168.10/50650 および 192.116.168.20/50655 は、次のようにパブリック (WAN) IP とポートのペアに変換されます。

|

継続性 NAT を有効にすると、それ以降にホスト 192.116.168.10 または 192.116.168.20 から前述の同じポートを使用して送信されるすべての要求は、変換先の同じアドレスとポートのペアを使用します。継続性 NAT を使用しないと、要求ごとにポートや IP アドレスが変わる可能性があります。

継続性 NAT を有効にするには、「継続性 NAT を有効にする」設定をオンにし、「適用」を選択します。このチェックボックスは、既定では無効になります。

Note 継続性 NAT を有効にすると、アドレスとポートのペアの予測可能性が高くなるので、全体的なセキュリティはやや低下します。大多数の UDP ベース アプリケーションは従来の NAT に対応しています。したがって、継続性 NAT を必要とするアプリケーションをネットワークで使用する場合を除き、継続性 NAT は有効にしないでください。

既定では、SIP クライアントは自身のプライベート IP アドレスを、SIP プロキシ宛てに送信される SIPセッション定義プロトコル (SDP) メッセージに使用します。SIP プロキシが Dell SonicWALL セキュリティ装置のパブリック (WAN) 側に配置されていて、SIP クライアントがファイアウォールのプライベート (LAN) 側に配置されている場合、SDP メッセージは変換されないため、SIP プロキシは SIP クライアントに到達できません。

「SIP を有効にする」を選択すると、LAN (信頼済み) と WAN/DMZ (信頼されていない) 間のSIP メッセージが変換されます。Dell SonicWALL で SIP 変換を実行したい場合、「SIP を有効にする」設定のチェックボックスをオンにする必要があります。SIP プロキシが Dell SonicWALL セキュリティ装置のパブリック (WAN) 側にあって SIP クライアントが LAN 側にある場合、既定では SIP クライアントは自身のプライベート IP アドレスを、SIP プロキシ宛てに送信される SIP/セッション定義プロトコル (SDP) メッセージの中に埋め込み/使用します。つまり、これらの SIP メッセージおよび SDP メッセージは未変更のままになるため、Dell SonicWALL 背後のクライアントにメッセージを返信する方法を SIP プロキシは認識できません。「SIP を有効にする」を選択すると、Dell SonicWALL が各 SIP メッセージを検査してプライベート IP アドレスおよび割り当て済みポートを変更できるようになります。また、「SIP を有効にする」が選択されていると、SIP セッション コールを実行するために開いている必要のある RTP (リアルタイム転送プロトコル) ポートや RTCP (RTP 制御プロトコル) ポートを制御して開くこともできます。NAT で第 3 層のアドレスは変換されますが、第 7 層の SIP/SDP アドレスは変換されません。 このため、SIP メッセージを変換するには「SIP を有効にする」を選択する必要があります。

Tip 一般的には「SIP を有効にする」チェックボックスをオンにする必要があります (ただし、NAT トラバーサル ソリューションがほかに存在していて、そのソリューションを使うためにはこの機能を無効にする必要のある場合を除きます)。SIP 変換は双方向モードで機能します。 つまり、LAN から WAN に送出されたメッセージに対しても、その逆に WAN から LAN に送出されたメッセージに対しても変換が実行されます。

「SIP シグナル送信ポート上で SIP 以外のパケットを許可する」を選択すると、追加の独自メッセージで SIP シグナル送信ポートを用いるアプリケーション (たとえば、Apple iChat や MSN Messengerなど) を使用できるようになります。このチェックボックスがオンの場合、不適切または無効な SIP トラフィックを濫用した悪意のある攻撃に対してネットワークが開放されてしまうおそれがあります。このチェックボックスは、既定では無効になります。

Dell SonicWALL がボイス通話の両行程を確認できる場合 (たとえば、LAN 上の電話が同じ LAN 上の別の電話と通話する場合)、「SIP Back-to-Back ユーザ エージェント (B2BUA) サポートを有効にする」設定を有効にする必要があります。この設定を有効にする必要があるのは、SIP プロキシ サーバを B2BUA として使用する場合だけです。

Tip Dell SonicWALL がボイス通話の両行程を確認できない場合 (たとえば、通話先および通話受信元が WAN 上の各電話だけに限られる場合) は、「SIP Back-to-Back ユーザ エージェント (B2BUA) サポートを有効にする」設定を無効にして不要な CPU の使用を回避する必要があります。

「SIP シグナルのタイムアウト時間 (秒)」および「SIP メディアのタイムアウト時間 (秒)」で、通話のアイドル状態 (トラフィック交換のない状態) の許容時間数を定義します。この時間数の経過後は、Dell SonicWALL セキュリティ装置により以降のトラフィックがブロックされます。通話は保留にされた場合、アイドル状態になります。「SIP シグナルのタイムアウト時間 (秒)」の既定の時間値は 1,800秒 (30 分) です。「SIP メディアのタイムアウト時間 (秒)」の既定の時間値は 120 秒 (2 分) です。

「追加で変換対象とする SIP シグナル UDP ポート (オプション)」設定が有効の場合、SIP シグナル トラフィックの搬送に使用される UDP ポートを標準以外のポートに指定変更することができます。SIP シグナル トラフィックは UDP ポート 5060 で搬送されるのが一般的ですが、市販 VOIP サービスによっては別のポート (たとえば 1560) を使用するものもあります。「追加で変換対象とする SIPシグナル UDP ポート」設定を使用すると、こうした標準以外のポート上でセキュリティ装置が SIP 変換を実行するようになります。

Tip Vonage の VoIP サービスには、UDP ポート 5061 が使用されます。

ステートフル H.323 プロトコルに対応したパケットのコンテンツを Dell SonicWALL で検査/修正できるようにするには、「H.323 の設定」セクションの「H.323 を有効にする」を選択して「承諾」を選択します。H.323 パケット内の動的 IP アドレスとトランスポート ポートとのマッピング (信頼済みネットワーク/ゾーンおよび信頼されていないネットワーク/ゾーン内での H.323 通話相手どうしの通信に必要) も、Dell SonicWALL によって実行されます。Dell SonicWALL で H.323 固有処理の実行を省略する場合は、「H.323 を有効にする」を無効にしてください。

「ゲートキーパーからの着信通話のみ許可する」を選択すると、すべての着信通話がゲートキーパーの認証を受けます。認証に失敗した通話は、ゲートキーパーに拒絶されます。

「LDAP ILS サポートを有効にする」を選択すると、Microsoft ネットミーティング ユーザがインターネット上で特定のユーザを探して接続し、会議や共同作業を行うことができます。

「H.323 シグナル/メディア無動作時のタイムアウト (秒)」フィールドに、通話アイドル状態を許可する時間数を指定します。この時間数の経過後は、Dell SonicWALL により以降のトラフィックがブロックされます。通話は保留にされた場合、アイドル状態になります。「H.323 シグナル/メディアのタイムアウト時間 (秒)」の既定の時間値は 300 秒 (5 分) です。

「デフォルト WAN/DMZ ゲートキーパー IP アドレス」フィールドの既定値は“0.0.0.0"です。このフィールドに既定の H.323 ゲートキーパー IP アドレスを入力すると、LAN ベースの H.323 機器がマルチキャスト アドレス“224.0.1.41"を使用して、ゲートキーパーを発見できるようになります。IP アドレスを入力しなかった場合は、LAN ベースの H.323 機器から送出されたマルチキャスト ディスカバリ メッセージに対して、設定済みマルチキャスト処理が施されます。

VoIP の最大の課題の 1 つは、IP ネットワーク上で高度な通話品質を保証することです。IP は遅延を許容する非同期データ トラフィックを主な処理対象として設計されていますが、VoIP は遅延とパケット損失に非常に敏感です。高品質なリアルタイム VoIP 通信を保証するには、アクセスの管理およびトラフィックの優先順位設定が重要な要件となります。

Dell SonicWALL の統合帯域幅管理 (BWM) およびサービス品質 (QoS) 機能には、VoIP 通信の信頼性および品質を管理するためのツール群が提供されています。

帯域幅管理 (BWM) の情報については、 帯域幅管理の概要を参照してください。

QoS に包括されているメソッドには、予測可能なネットワーク動作およびパフォーマンスの実現を意図したものが多数あります。ネットワーク予測可能性は、VoIP と他のミッション クリティカル アプリケーションにとって不可欠です。この種類の予測可能性は、帯域幅量の調整では実現されません。なぜなら、ネットワークにおいては帯域幅をどんなに増やしても任意の時点でその容量まで使い果たされる結果になるためです。QoS を正しく設定し実装することによってのみ、トラフィックを適切に管理し、望ましいレベルのネットワーク サービスを保証することが可能になります。

SonicOS には、業界標準の 802.1p および DiffServe コード ポイント (DSCP) クラス オブ サービス (CoS) 指示子の識別、マップ、変更および生成を可能にする QoS 機能が組み込まれています。

既定では、Dell SonicWALL のステートフル パケット検査によって、LAN からインターネットへの通信はすべて許可され、インターネットから LAN に送出されるトラフィックはすべて遮断されます。既定のアクセス ルールを拡張または指定変更する、追加のネットワーク アクセス ルールを定義することもできます。

WAN から VoIP サービス プロバイダを利用できるようにクライアントの VoIP アクセス許可を定義する場合は、ファイアウォール背後のクライアントによる VoIP 通話の送受信が許可されるように、送信元インターフェース/ゾーンと送信先インターフェース/ゾーンとの間のネットワーク アクセス ルールを設定してください。

SIP プロキシまたは H.323 ゲートウェイがファイアウォールの背後にある場合、Dell SonicWALL パブリック サーバ ウィザードを使用してアクセル ルールを自動的に設定できます。

Tip 着信 IP トラフィックを許可する個別ルールは作成可能ですが、Dell SonicWALL は、SYN フラッドや Ping of Death 攻撃などのサービス妨害 (DoS) 攻撃に対する保護は無効にしません。

Note ネットワーク アクセス ルールに帯域幅管理を設定する前に、WANインターフェースの「ネットワーク > インターフェース」ページで「帯域幅管理」を選択しておく必要があります。

1. Dell SonicWALL セキュリティ装置で VoIP トラフィックに対するアクセス ルールを追加するには:

「ファイアウォール > アクセス ルール」ページに移動し、「表示形式」の下にある「すべてのルール」を選択します。

2. 「アクセス ルール」テーブルの下部にある「追加」を選択します。「ルールの追加」ウィンドウが表示されます。

「一般」タブで、「動作」リスト内でトラフィックを許可するものについて「許可」を選択します。

4. 「送信元ゾーン」メニューおよび「送信先ゾーン」メニューからそれぞれ送信元と送信先ゾーンを選択します。

5. 「サービス」リストから、アクセス ルールに影響されるサービスまたはサービスのグループを選択します。

• H.323 に関しては、次のいずれかを選択するか、または「グループの作成」を選択し、次のサービスのいずれかをグループに追加します。

– H.323 コール シグナリング

– H.323 ゲートキーパー ディスカバリ

– H.323 ゲートキーパー RAS

• SIP に関しては、「SIP」を選択します。

6. 「送信元」リストから、アクセス ルールに影響されるトラフィックの送信元を選択します。「ネットワークの作成」を選択すると、「アドレス オブジェクトの追加」ウィンドウが表示されます。

特定のユーザによるインターネット アクセスを制限するなどのアクセス ルールの影響を受ける送信元 IP アドレスを定義するには、「種別:」プルダウン メニューで「範囲」を選択します。「開始アドレス:」フィールドおよび「終了アドレス」フィールドにそれぞれ、最小 IP アドレスと最大 IP アドレスを入力します。

8. 「送信先」リストから、アクセス ルールに影響されるトラフィックの送信先を選択します。「ネットワークの作成」を選択すると、「アドレス オブジェクトの追加」ウィンドウが表示されます。

9. 「許可するユーザ」メニューから、アクセス ルールに影響されるユーザまたはユーザのグループを追加します。

10. VoIP へのアクセスを特定の時間帯に限り許可する場合は、「スケジュール」メニューからスケジュールを選択します。既定のスケジュールは「常に有効」です。「システム > スケジュール」ページで、スケジュール オブジェクトを指定できます。

11. 「コメント」フィールドに、アクセス ルールの識別に有効な任意のコメントを入力します。

12. 「帯域幅」タブを選択します。

13. 「帯域幅管理」を選択し、「保証された帯域幅」を Kbps 単位で入力します。

14. 「最大帯域幅」フィールドに、そのルールで常時利用できる最大帯域幅量を入力します。

15. 「帯域幅優先順位」リストで、0 (最大) から 7 (最低) までの優先順位を割り当てます。VoIP の通話品質を高めるためには、VoIP トラフィックに高い優先順位を割り当てるようにします。

Tip 帯域幅管理を使用したルールは、帯域幅管理のないルールよりも優先順位が高くなります。

Dell SonicWALL パブリック サーバ ウィザードは、ネットワークにおいてファイアウォールの背後で実行される SIP プロキシまたは H.323 ゲートキーパーに関するファイアウォール アクセス ルールを簡単に設定する方法を提供します。このウィザードを使用すると、VoIP クライアントから VoIP サーバにアクセスするために必要なすべての構成設定を実行します。

1. SonicOS ナビゲーション バーの「ウィザード」を選択します。

2. 「パブリック サーバ ウィザード」を選択し、「次へ」を選択します。

「サーバ種別」のリストから「その他」を選択します。

• WAN から SIP プロキシ サーバのネットワーク アクセスを設定する場合、「サービス」メニューから「SIP」を選択します。

• WAN から H.323 ゲートキーパーのネットワーク アクセスを設定する場合、「ゲートキーパー RAS」を選択します。

• WAN から LAN のポイントツーポイント VoIP 通話を有効にするには、「H323 コール シグナリング」を選択します。

4. 「次へ」を選択します。

Note Dell SonicWALL では、「サービス」メニューから「VoIP」を選択することは推奨しません。このオプションを選択すると、必要な数より多くの TCP/UDP ポートを開くことになり、不要なセキュリティ脆弱性を招く可能性があります。

「サーバ名」フィールドにサーバの名前を入力します。

6. サーバのプライベート IP アドレスを入力します。このサーバを配置するゾーンに割り当てられているアドレスの範囲内で、IP アドレスを指定します。サーバはその IP アドレスが属するゾーンに自動的に割り当てられます。任意で、「サーバ コメント」フィールドに説明テキストを入力できます。

7. 「次へ」を選択します。

8. サーバのパブリック IP アドレスを入力します。既定値は WAN のパブリック IP アドレスです。別のIP を入力すると、その IP アドレスに対応するアドレス オブジェクトが作成され、WAN ゾーンにバインドされます。

9. 「次へ」を選択します。

「概要」ページに、ウィザードで実行したすべての設定の概要が表示されます。以下の内容が表示されます。

• サーバ用アドレス オブジェクト - ウィザードによって新規サーバ用のアドレス オブジェクトが作成されます。この例で追加したサーバの IP アドレスは、LAN ゾーンに割り当てられている IP アドレスの範囲内にあるので、アドレス オブジェクトは LAN ゾーンにバインドされます。

• サーバ用サービス グループ オブジェクト - ウィザードによって、新規サーバで使用するサービス用のサービス グループ オブジェクトが作成されます。

• サーバ用 NAT ポリシー - ウィザードによって NAT ポリシーが作成されます。 NAT ポリシーでは、新規サービス グループ内のいずれかのサービスを使った WAN アドレス宛てのすべての着信パケットの送信先アドレスが、新規サーバのアドレスに変換されます。このウィザードは、ループバック NAT ポリシーも作成します。

• サーバ用アクセス ルール - このウィザードは、新しいサービスに、WAN プライマリ IP へのすべてのトラフィックを許可するアクセス ポリシーを作成します。

11. 「パブリック サーバの設定概要」ページで「適用」を選択すると、ウィザードが完了して、設定値が Dell SonicWALL に適用されます。 :

Tip 内部と外部の両方から新規サーバにアクセスするために使用する新しい IP アドレスが、「完了しました」ウィンドウの「URL」フィールドに表示されます。

12. 「閉じる」を選択してウィザードを閉じます。

「ログ > 種別」ページで、Dell SonicWALL セキュリティ装置のログへの VoIP イベントのログを有効にできます。ログ登録は「ログ > 表示」ページに表示されます。ログ採取を有効にするには:

1. 「ログ > 種別」を選択します。

2. 「ログ種別」セクションの「表示形式」メニューから「拡張された種別」を選択します。

3. テーブル内の「VoIP (VOIP H.323/RAS、H.323/H.225、H.323/H.245 動作)」登録を探します。

4. 「ログ > 表示」ページで、「ログ」を選択すると、VoIP ログ イベントの出力が有効になります。

5. 「警告」を選択すると、対象の種別に関する警告が発信されるようになります。

6. 「Syslog」を選択すると、Dell SonicWALL セキュリティ装置の Syslog にログ イベントが取り込まれるようになります。

7. 「適用」を選択します。

VoIP 機器はさまざまなネットワーク設定で配備できます。このセクションでは、以下の配備シナリオについて説明します。

• 配備シナリオ 1:ポイントツーポイント VoIP サービス

この後に説明する 3 つの配備シナリオはすべて、以下の基本的な設定手順で開始します。

1. 「ネットワーク > インターフェース」で、WAN インターフェースの帯域幅管理を有効にします。

2. 「VoIP > 設定」で、SIP 変換または H.323 変換および無動作時設定を設定します。

3. 「ネットワーク > DHCP サーバ」ページで、DHCP サーバを設定し、VoIP クライアントに静的プライベート IP アドレスを割り当てます。

4. 「セキュリティ サービス > 侵入防御」ページで、Dell SonicWALL 侵入防御サービスを有効にして、VoIP 通信のアプリケーション レイヤ保護を提供します。

5. VoIP クライアントをネットワークに接続します。

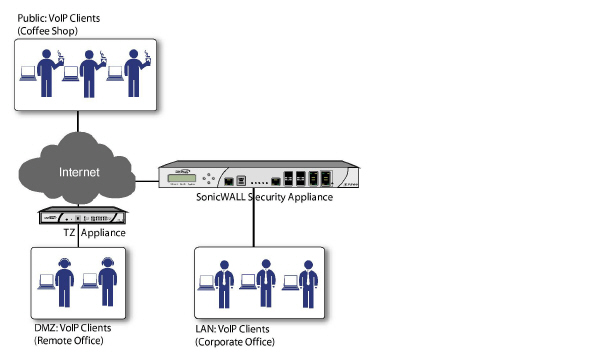

ポイントツーポイント VoiP サービスの配備は、離れた場所やスモール オフィス環境において、ファイアウォールの背後のネットワークに接続する VoIP エンド ポイント機器を使用して、WAN から直接通話を受信する場合に一般的です。インターネット上の VoIP エンド ポイント機器は、Dell SonicWALL セキュリティ装置のパブリック IP アドレスを使用して、ファイアウォールの背後の LAN 上にある VoIP クライアント機器と接続します。以下の図は、ポイントツーポイント VoIP サービスのトポロジを示します。

この配備に VoIP サーバは不要です。Dell SonicWALL セキュリティ装置のパブリック IP アドレスは、ネットワーク上のホストのメイン VoIP 番号として使用されます。これには、WAN からの発呼者がパブリック アドレスを使えるようにするために、静的パブリック IP アドレスまたは動的 DNS サービスの使用が必要です。着信通話要求は、NAT、DHCP サーバ、およびネットワーク アクセス ルールを使用して、Dell SonicWALL セキュリティ装置経由でルーティングされます。

Dell SonicWALL セキュリティ装置の背後にある複数の機器にパブリック側からアクセスできるようにするには、1 対 1 の NAT を設定します。多対 1 の NAT を設定すると、パブリック側から 1 つの SIP と 1 つの NAT 機器のみにアクセスできるようになります。

この配備の設定については、「パブリック サーバ ウィザードの使用」セクションを参照してください。

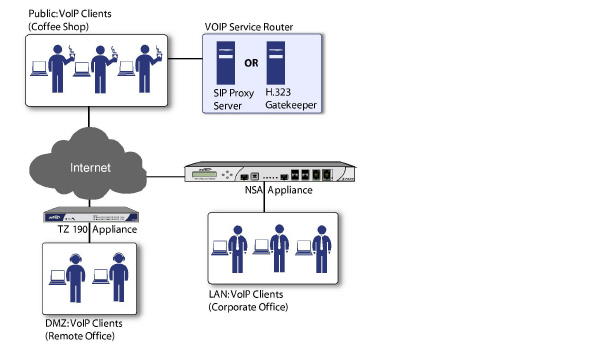

パブリック VoIP サービス配備では、VoIP サービス プロバイダを使用して VoIP サーバ (SIP プロキシ サーバまたは H.323 ゲートキーパー) を維持します。Dell SonicWALL セキュリティ装置のパブリック IP アドレスは、VoIP サービス プロバイダが動作させている SIP プロキシ サーバまたは H.323 ゲートキーパーからの接続を提供します。以下の図は、パブリック VoIP サービスのトポロジを示します。

WAN からサーバに登録する VoIP クライアントの場合、Dell SonicWALL セキュリティ装置で NAT ポリシーとアクセス ルールが自動的に管理されます。Dell SonicWALL セキュリティ装置は、登録のステートフル監視を実行し、登録中はクライアントに着信通話を許可します。クライアントの設定は不要です。この配備の設定については、「パブリック サーバ ウィザードの使用」セクションを参照してください。

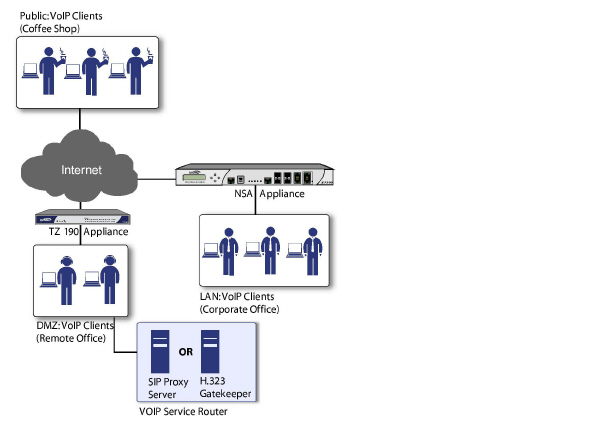

このシナリオでは、DMZ または LAN 上に独自の VoIP サーバを配備してインハウスの VoIP サービスを提供し、インターネット上の VoIP クライアントに、またはセキュリティ ゲートウェイの背後のローカル ネットワーク ユーザからアクセスできるようにします。以下の図は、信頼済み VoIP サービスのトポロジを示します。

DMZ または LAN 上のサーバに登録する VoIP クライアントの場合、Dell SonicWALL セキュリティ装置で NAT ポリシーとアクセス ルールが自動的に管理されます。Dell SonicWALL セキュリティ装置は、登録のステートフル監視を実行し、登録中はクライアントに着信通話を許可します。VoIP クライアントの設定は不要です。

LAN 上のサーバを WAN 上のクライアントからアクセス可能にするには、以下の手順を実行します。

1. サーバのゾーンと IP アドレスが指定されたホスト アドレス オブジェクトを定義します。

1. NAT ポリシーを定義し、Dell SonicWALL セキュリティ装置のパブリック (WAN) IP アドレスに着信するトラフィックと VoIP サービス (SIP または H.323 ゲートキーパー) をサーバに割り当てます。

1. VoIP サービスがファイアウォールを通過することを許可するアクセス ルールを定義します。

1. この配備の設定については、「パブリック サーバ ウィザードの使用」セクションを参照してください。

「VoIP > 通話状況」ページは、現在アクティブな VoIP 通話の一覧を示します。「VoIP 通話状況」テーブルには、アクティブな VoIP 接続に関する以下の情報が表示されます。

• 発呼 IP

• 発呼 ID

• 着呼 IP

• 着呼 ID

• プロトコル

• 帯域幅

• 開始時刻

すべての VoIP 通話登録を削除するには、「すべて消去」を選択します。