Hardware_Failover_haMonitoring

以下のセクションでは、高可用性監視について説明します。

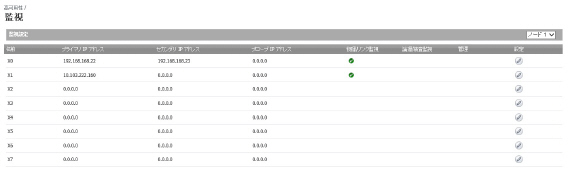

「高可用性 > 監視」ページでは、物理インターフェースと論理インターフェースの両方の監視を設定できます。物理インターフェース監視を有効にすると、指定された HA インターフェースのリンク検出が可能になります。このリンクの検出は、リンクの動作状態を判断するために物理層で行われます。論理監視とは、SonicWALL を設定して接続先ネットワークの 1 つ以上に存在する信頼性の高い機器を監視することです。HA ペアのアクティブな装置がこの機器との定期的な通信に失敗すると、アイドル装置へのフェイルオーバーが実行されます。HA ペアのどちらもこの機器に接続できない場合は、何も処理が行われません。

このページで設定されるプライマリ IP アドレスとセカンダリ IP アドレスには、次のように複数の用途があります。

• 各装置の固有の管理アドレス (すべての物理インターフェース上でサポートされている) として使用

• アイドル状態の装置と SonicWALL ライセンス サーバの間のライセンスの同期用

• 論理監視中に送出されるプローブ Ping の送信元 IP アドレス

HA ペアの両方の装置に一意の管理 IP アドレスを設定すると、各装置に個別にログインして管理タスクを行うことができます。管理 IP アドレス宛に送信された管理目的ではないトラフィックは無視されます。プライマリ ファイアウォールおよびセカンダリ ファイアウォールの一意の LAN IP アドレスは、アクティブ ゲートウェイとしては機能できません。内部 LAN に接続されたすべてのシステムは、ゲートウェイとして仮想 LAN IP アドレスを使用する必要があります。

セカンダリ/アイドル装置の管理 IP アドレスを使って、SonicWALL ライセンス サーバとライセンスを同期できます。このサーバは、HA ペア単位ではなく装置単位でライセンスを管理します。HA の関連付けを作成する前にセカンダリ装置が MySonicWALL で登録されていた場合でも、管理 IP アドレスによってセカンダリ装置にアクセスしているときは、SonicWALL サーバに接続するために「システム > ライセンス」ページ上のリンクを使用する必要があります。

論理監視の使用時には、指定された論理精査 IP アドレスを送信先とした Ping が、HA ペアのプライマリおよびセカンダリの SonicWALL から実行されます。「プライマリ IP アドレス」または「セカンダリ IP アドレス」のフィールドに設定された IP アドレスは、Ping の送信元 IP アドレスとして使用されます。両方が送信先への Ping に成功した場合、フェイルオーバーは発生しません。両方が送信先への Ping に失敗した場合は、SonicWALL ではなく送信先に問題があると見なし、フェイルオーバーは発生しません。しかし、一方の SonicWALL が送信先への Ping に成功し、もう一方が失敗した場合は、Ping に成功したほうの SonicWALL へのフェイルオーバーが行われます。

「高可用性 > 監視」ページでの設定タスクは、プライマリ装置で実行された後、セカンダリ装置に対して自動的に同期されます。

固有の LAN 管理 IP アドレスを設定し、物理/論理インターフェース監視を設定するには、以下の手順に従います。

1. プライマリSonicWALL の SonicOS ユーザー インターフェースに管理者としてログインします。

2. 左側のナビゲーション ペインで、「高可用性 > 監視」ページに移動します。

X0 など、LAN 上のインターフェースの「設定」アイコンを選択します。

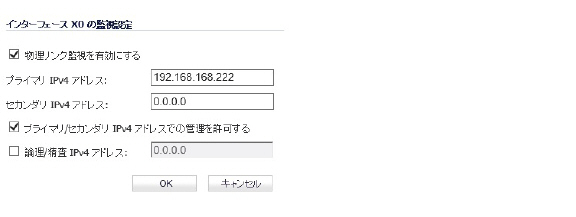

プライマリ装置およびセカンダリ装置で指定の HA インターフェース間のリンク検出を有効にするには、「物理リンク監視を有効にする」チェックボックスの選択を保持します。

5. 「プライマリ IP アドレス」フィールドにプライマリ装置の一意の LAN 管理 IP アドレスを入力します。

6. 「セカンダリ IP アドレス」フィールドにセカンダリ装置の一意の LAN 管理 IP アドレスを入力します。

7. 「プライマリ/セカンダリ IP アドレスでの管理を許可する」チェックボックスをオンにします。あるインターフェースに対してこのオプションを有効にすると、「高可用性 > 監視」ページの監視設定テーブルにある、そのインターフェースの「管理」列に、緑色のアイコンが表示されます。このオプションが有効な場合、1 つのインターフェースに対してのみ管理が許可されます。

8. 「論理精査 IP アドレス」フィールドに、接続を監視する LAN ネットワーク上のダウンストリーム機器の IP アドレスを入力します。通常、これはダウンストリームのルータまたはサーバになります(WAN 側でのプローブ処理が望ましい場合は、アップストリームの機器を使用してください)。プライマリおよびセカンダリ装置から、この監視対象 IP アドレスに対して定期的に Ping が実行されます。両方が送信先への Ping に成功した場合は、フェイルオーバーは発生しません。両方が送信先への Ping に失敗した場合は、ファイアウォールではなく送信先に問題があると見なされ、フェイルオーバーは発生しません。しかし、一方の装置が送信先への Ping に成功し、もう一方の装置が失敗した場合は、送信先への Ping に成功した装置へのフェイルオーバーが実行されます。

論理監視が正しく機能できるように、「プライマリ IP アドレス」および「セカンダリ IP アドレス」のフィールドに、X0 などの LAN インターフェース (WAN でのプローブ処理の場合は X1 などの WAN インターフェース) 上の個別の IP アドレスを設定する必要があります。

9. 必要に応じて、インターフェースの仮想 MAC アドレスを手動で指定することもできます。その場合は、「仮想 MAC の上書き」を選択し、MAC アドレスをフィールドに入力します。MAC アドレスは、A1:B2:C3:d4:e5:f6 のように、6 つの 16 進数をコロンで区切った形式になっています。仮想 MAC アドレスの選択時には、設定エラーが起こらないように注意が必要です。

「高可用性 > 詳細設定」ページで「仮想 MAC を有効にする」チェックボックスをオンにすると、SonicOS ファームウェアによってすべてのインターフェースの仮想 MAC アドレスが自動的に生成されます。SonicOS ファームウェアによって仮想 MAC アドレスが生成されるため、設定エラーは発生しなくなり、仮想 MAC アドレスの一意性が確保され、競合が防止されます。

10. 「OK」を選択します。

11. 他のインターフェースにも監視を設定するには、この手順を繰り返します。

12. すべての高可用性設定が終了したら、「適用」を選択します。すべての設定は、アイドル装置に自動的に同期されます。

「高可用性 > 監視」ページでの設定タスクは、プライマリ装置で実行された後、セカンダリ装置に対して自動的に同期されます。これらの設定は、ページの上部で選択されているクラスタ ノード内の HA ペアのみに影響します。

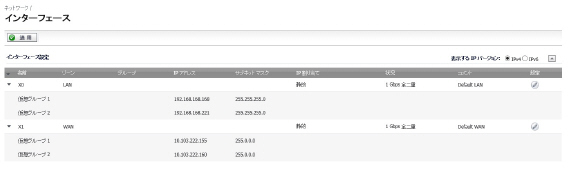

Figure 54:26 「高可用性 > 監視」ページ

固有の LAN 管理 IP アドレスを設定し、物理/論理インターフェース監視を設定するには、以下の手順に従います。

1. マスター ノードの SonicOS 管理インターフェースに管理者としてログインします。

2. 左側のナビゲーション ペインで、「高可用性 > 監視」ページに移動します。

3. ページの右上にあるドロップダウン リストで、設定するノードを選択します。

4. X0 など、LAN 上のインターフェースの「設定」アイコンを選択します。

5. プライマリ装置およびセカンダリ装置で指定の HA インターフェース間のリンク検出を有効にするには、「物理リンク監視を有効にする」チェックボックスの選択を保持します。

6. 「プライマリ IP アドレス」フィールドにプライマリ装置の一意の LAN 管理 IP アドレスを入力します。

7. 「セカンダリ IP アドレス」フィールドにセカンダリ装置の一意の LAN 管理 IP アドレスを入力します。

8. 「プライマリ/セカンダリ IP アドレスでの管理を許可する」チェックボックスをオンにします。あるインターフェースに対してこのオプションを有効にすると、「高可用性 > 監視」ページの監視設定テーブルにある、そのインターフェースの「管理」列に、緑色のアイコンが表示されます。このオプションが有効な場合、1 つのインターフェースに対してのみ管理が許可されます。

9. 「論理精査 IP アドレス」フィールドに、接続を監視する LAN ネットワーク上のダウンストリーム機器の IP アドレスを入力します。通常、これはダウンストリームのルータまたはサーバになります(WAN 側でのプローブ処理が望ましい場合は、アップストリームの機器を使用してください)。プライマリおよびセカンダリ装置から、この監視対象 IP アドレスに対して定期的に Ping が実行されます。両方が送信先への Ping に成功した場合は、フェイルオーバーは発生しません。両方が送信先への Ping に失敗した場合は、ファイアウォールではなく送信先に問題があると見なされ、フェイルオーバーは発生しません。しかし、一方の装置が送信先への Ping に成功し、もう一方の装置が失敗した場合は、送信先への Ping に成功した装置へのフェイルオーバーが実行されます。

論理監視が正しく機能できるように、「プライマリ IP アドレス」および「セカンダリ IP アドレス」のフィールドに、X0 などの LAN インターフェース (WAN でのプローブ処理の場合は X1 などの WAN インターフェース) 上の個別の IP アドレスを設定する必要があります。

10. 「OK」を選択します。

11. 他のインターフェースにも監視を設定するには、この手順を繰り返します。

12. 選択されているクラスタ ノードに対するすべての高可用性監視設定が終了したら、「適用」を選択します。さらに、別のクラスタ ノードを選択し、設定の手順を繰り返してから、「適用」を選択します。

設定の確認方法の詳細については、アクティブ/アクティブ クラスタリング設定の確認を参照してください。

このセクションでは、アクティブ/アクティブ クラスタリングおよびアクティブ/アクティブ DPI の設定が適切かどうかを確認する方法をいくつか説明します。以下を参照してください。

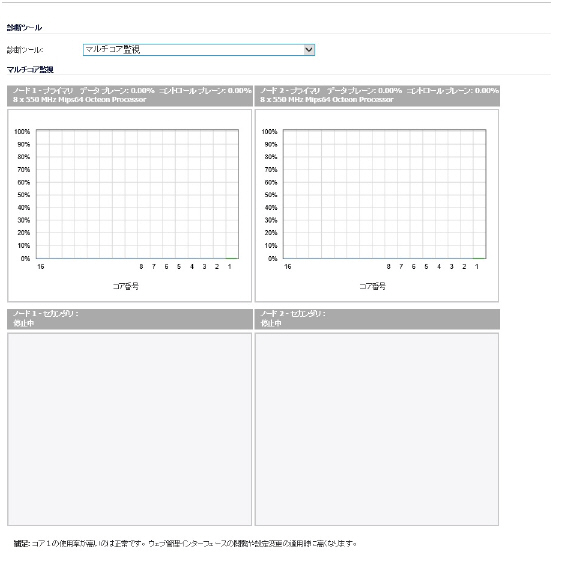

• ログ

マスター ノードのアクティブ ファイアウォールでは、マルチコア監視が選択された「システム > 診断」ページに、アクティブ/アクティブ クラスタ内のすべての装置の動作が表示されます。Figure 54:27に、アクティブ/アクティブ DPI が有効なアクティブ/アクティブ クラスタでのマルチコア監視の画面を示します。この設定では、実現しうる最高のパフォーマンスを得るために、すべての装置を利用しています。

Figure 54:27 マルチコア監視に関する「システム > 診断」ページ

ステートフル HA ペアでアクティブ/アクティブ DPI 機能を有効にすると、HA ペアの装置上の CPU 使用率の変化を監視できます。CPU アクティビティはアクティブ装置で低下し、アイドル装置で上昇します。

クラスタ内のアクティブ装置でマルチコア監視を閲覧すると、クラスタ内のすべてのファイアウォールが表示されます。ただし、クラスタ内のアイドル装置の個別の IP アドレスにログインしている場合は、マルチコア監視ページにその特定の HA ペア内の 2 つのファイアウォールのコア使用率のみが表示されます。

Note クラスタ内のすべてのファイアウォールのコア使用率を確認する場合、SonicWALL では、マスター ノードのアクティブ装置でマルチコア監視ページを閲覧することをお勧めします。

「高可用性 > 状況」ページには、アクティブ/アクティブ クラスタ全体と配備内の各クラスタ ノードの状況が表示されます。

ページの上部に表示されるアクティブ/アクティブ クラスタリング ノードの状況には、以下の設定の値が示されています。

• ノード状況 – クラスタ内にある各ノードについてアクティブかアイドルかが表示されます。

• プライマリ アクティブ/アクティブ購読済 – クラスタ内の各ノードについて「有」または「無」が表示されます。

• セカンダリ アクティブ/アクティブ購読済 – クラスタ内の各ノードについて「有」または「無」が表示されます。

• 所有仮想グループ – クラスタ内の各ノードが所有する仮想グループ番号が表示されます。これらの値により、フェイルオーバー後のオーナーの状況を確認できます。

「アクティブ/アクティブ クラスタリング ノード状況」テーブルをFigure 54:29に示します。

Figure 54:28 「アクティブ/アクティブ クラスタリング ノード状況」テーブル

Figure 54:29のページの下方のセクションでは、「高可用性状況」テーブルにクラスタ内の各ノードの HA に関する設定と状況が示されています。

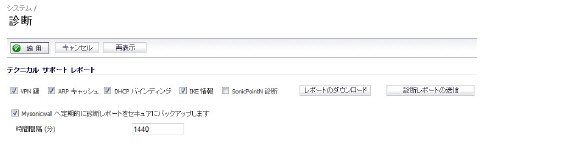

「システム > 診断」ページでテクニカル サポート レポートを生成することによって、ステートフル HAペアにアクティブ/アクティブ DPI 機能が正しく設定されているかどうか判断できます。以下の設定パラメータが、テクニカル サポート レポートに正しい値で表示されるはずです。

• アクティブ/アクティブ DPI を有効にする

• アクティブ/アクティブ DPI インターフェース設定

この場合、TSR を生成するには、以下の手順を実行します。

1. 共有 IP アドレスを使用して、ステートフル HA ペアにログインします。

2. 「システム > 診断」ページに移動します。

3. テクニカル サポート レポートの下にある「レポートのダウンロード」を選択します。

ネットワーク トラフィック内に DPI の一致が見つかった場合、応答 (アクション) は、常にアクティブ/アクティブ DPI 機能が動作しているステートフル HA ペアのアクティブ装置から送信されます。これは、すべての処理がアクティブ装置で実行されたことを示すわけではないことに注意してください。

精密パケット検査によって、ウイルスの添付ファイル、アプリケーション ルール ポリシー、および他のマルウェアに一致するネットワーク トラフィックが検出されます。一致が検出されると、SonicOS は、パケットの破棄や TCP 接続のリセットなどのアクションを実行します。

DPI 一致アクションの中には、追加の TCP パケットを既存のストリームに注入するものもあります。例えば、SMTP セッションがウィルスの添付ファイルを搬送している場合、SonicOS はその SMTPクライアントに対して"552"エラー応答コードと、"電子メールの添付ファイルにウィルスが含まれています"というメッセージを送信します。 このエラー応答コードに続いて TCP がリセットされ、接続が終了されます。

このような追加 TCP パケットは、アイドル ファイアウォール上での DPI 処理の結果として生成されます。生成されたパケットは、アクティブ/アクティブ DPI インターフェースを介してアクティブ ファイアウォールに送信され、アクティブ ファイアウォール上で処理が行われたかのように、アクティブ ファイアウォールから送出されます。これによって、シームレスな動作が保証され、DPI 処理がアクティブ ファイアウォール上で行われたかのように見えます。

アクティブ/アクティブ DPI が有効で、アイドル ファイアウォール上で DPI 処理が行われた結果、前述のような DPI 一致アクションが発生した場合、アクションは、一致アクションを検出したアイドル装置ではなく、ステートフル HA ペアのアクティブ装置に記録されます。これは、すべての処理がアクティブ装置で実行されたことを示すわけではありません。

高可用性に関連するログ イベントは、「ログ > 表示」ページで確認できます。

Figure 54:30 高可用性イベントが示されている「ログ > 表示」ページ

アクティブ/アクティブ クラスタリングによる VPN と NAT の設定

アクティブ/アクティブ クラスタリング環境で以下の機能を設定する際には、追加の考慮事項を検討する必要があります。

• アクティブ/アクティブ クラスタリングによる VPN 設定

• アクティブ/アクティブ クラスタリングによる NAT ポリシー設定

VPN ポリシー設定では、アクティブ/アクティブ クラスタリング モードでの実行時に仮想グループとの関連付けを必要とします。VPN ポリシー ウィンドウでは、「ネットワーク 」と「詳細設定」の両方のタブに、この関連付けを作成するために新しい設定オプションがあります。

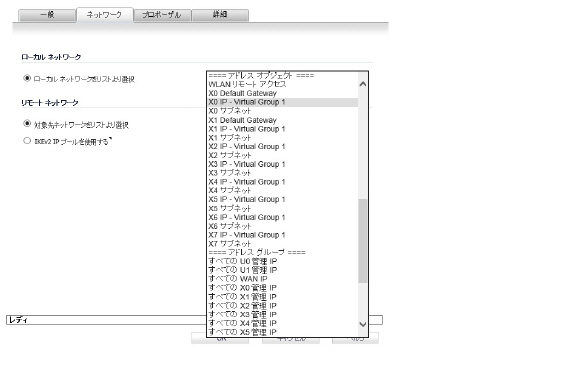

「ネットワーク」タブでは、仮想グループ アドレス オブジェクトが「ローカル ネットワークをリストより選択」オプションに用意されています (Figure 54:31を参照)。これらの仮想グループ アドレス オブジェクトは、仮想 IP アドレスの追加時に SonicOS によって作成され、仮想 IP の削除時に削除されます。

Figure 54:31 VPN ポリシー ウィンドウ - ローカル ネットワーク オプション

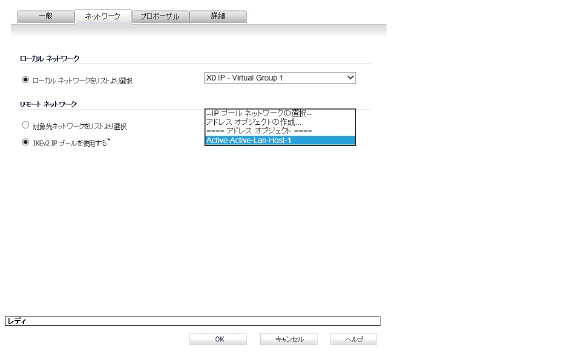

リモート ネットワークの VPN ポリシーを作成する場合も、仮想グループ アドレス オブジェクトを使用できます。例として、Figure 54:32に Active-Active-Lan-Host-1 という個別の名前を持つものを示します。

Figure 54:32 VPN ポリシー ウィンドウ - リモート ネットワーク オプション

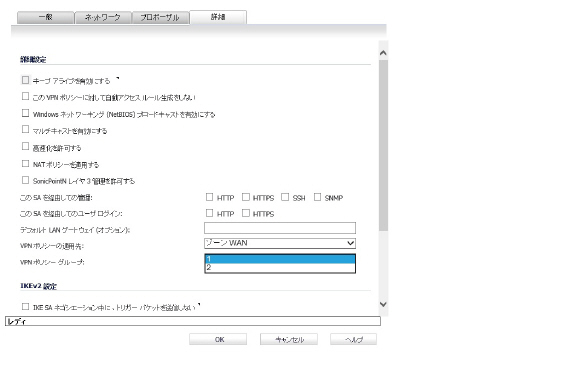

「詳細設定」タブでは、VPN ポリシー グループ設定の仮想グループ番号を選択できます。既定では仮想グループ 1 になっています。Figure 54:33を参照してください。

Figure 54:33 VPN ポリシー ウィンドウ - 詳細設定

アクティブ/アクティブ クラスタリングによる NAT ポリシー設定

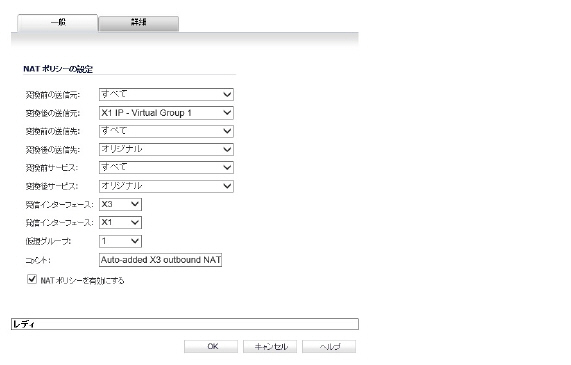

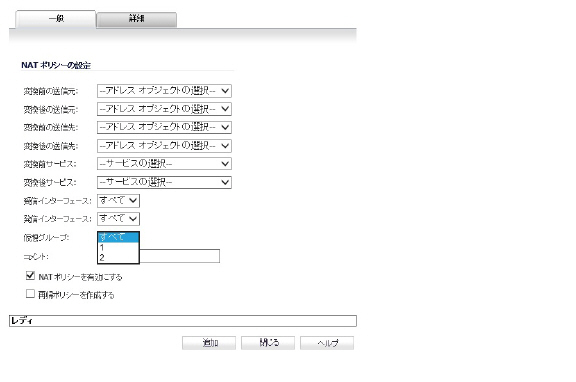

アクティブ/アクティブ クラスタリング モードで動作する場合、NAT ポリシー設定には、仮想グループの設定が含まれます。既定の NAT ポリシーは、仮想 IP アドレスの追加時に SonicOS によって作成され、仮想 IP の削除時に削除されます。個別 NAT ポリシーを作成する際には、仮想グループを指定することも、「すべて」を選択することもできます。Figure 54:34に、インターフェース X1 の仮想グループ 2 に対して自動的に作成された NAT ポリシーを示します。

Figure 54:35に、個別 NAT ポリシーを作成する際に「NAT ポリシーの追加」ウィンドウに表示される「仮想グループ」オプションの選択肢を示します。

アクティブ/アクティブ クラスタリングを使用するには、MySonicWALL でクラスタ内のすべての SonicWALL 装置を登録する必要があります。各 HA ペア内の 2 台の装置は、MySonicWALL で HA プライマリおよび HA セカンダリとして関連付けられている必要もあります。つまり、クラスタ ノード 1 の HA ペアの 2 台の装置を関連付けたら、次はクラスタ ノード 2 の HA ペアの装置を関連付け、さらに、残りすべてのクラスタ ノードについても同様の関連付けを行います。HA ペアのセカンダリ装置は、MySonicWALL では HA セカンダリ装置と呼ばれることに注意してください。

装置を HA ペアとして関連付けると、両装置でライセンスを共有できます。これらのライセンスには、高可用性ライセンスのほか、SonicOS ライセンス、サポート購読、およびセキュリティ サービス ライセンスが含まれます。共有できないのは、SonicWALL GMS 予防保守サービスなどのコンサルティング サービス用のライセンスだけです。

プライマリ装置とセカンダリ装置で、同じセキュリティ サービスが有効になっている必要はありません。セキュリティ サービスの設定は、最初に行われる設定の同期で自動的に更新されます。セカンダリ装置がフェイルオーバーの前と同レベルのネットワーク保護を維持できるように、ライセンスの同期が使用されます。

MySonicWALL には、2 台の装置を関連付けるためのさまざまな方法が用意されています。最初に新しい装置を登録し、次に関連付ける登録済みの装置を選択します。または、すでに登録されている2 つの装置どうしを関連付けることもできます。登録済みの装置を選択し、その装置に関連付ける新しい装置を追加して、処理を開始することも可能です。

MySonicWALL での関連付け処理を説明している詳細な手順については、『SonicOS 管理者ガイド』の「高可用性」の章を参照してください (以下で閲覧可能)。

http://www.sonicwall.com/us/Support.html

Note MySonicWALL で装置を初めて登録する場合も、プライマリ装置とセカンダリ装置でそれぞれの管理 IP アドレスにログインし、SonicOS 管理インターフェースから個別に装置を登録する必要があります。これにより、セカンダリ装置は SonicWALL ライセンス サーバと同期され、関連付けられているプライマリ装置とライセンスを共有できるようになります。インターネットへのアクセスが制限されている場合は、共有するライセンスを手動で両方の装置に適用できます。

各装置の個別の管理 IP アドレスの設定および使用方法については、高可用性監視についておよび高可用性 > 監視を参照してください。

アクティブ/アクティブ クラスタリング、ステートフル高可用性、およびアクティブ/アクティブ DPI の各ライセンスは、登録されたファイアウォールに含まれています。アクティブ/アクティブ クラスタリングは E-Class 装置でのみサポートされるため、これらの高可用性機能を使用するために追加のライセンスを購入する必要はありません。

Note アクティブ/アクティブ クラスタリングとステートフル高可用性の各ライセンスは、装置ごとに有効にする必要があります。そのためには、MySonicWALL で SonicOS 管理インターフェースから装置を登録するか、インターネット アクセスが利用できない場合は各装置にライセンス キーセットを適用します。

システム ライセンスは、管理インターフェースの「システム > ライセンス」ページで確認できます。このページには、MySonicWALL へのログイン方法も用意されています。

アクティブ/アクティブ クラスタ内のファイアウォールがインターネットにアクセスできる場合、管理者は各装置の管理 IP アドレスにログインし、SonicOS 管理インターフェースからクラスタ内の各装置を個別に登録する必要があります。これにより、セカンダリ装置は SonicWALL ライセンス サーバと同期され、各 HA ペアの関連付けられたプライマリ装置とライセンスを共有できるようになります。

また、インターネットにアクセスできない装置がある HA ペアについてもライセンスを同期する方法があります。ネットワーク ポリシーの制約により SonicWALL ライセンス サーバとの常時通信が許可されない場合は、ライセンス キーセットを使用してセキュリティ サービス ライセンスを装置に手動で適用することができます。MySonicWALL でファイアウォールを登録すると、その装置用のライセンス キーセットが生成されます。新しいセキュリティ サービス ライセンスを追加する場合、キーセットが更新されます。ただし、このライセンスを装置に登録するまで、装置でライセンスを取得したサービスを実行することはできません。

Note インターネット接続なしで高可用性を提供する配備では、HA ペアの両方の装置にライセンス キーセットを適用する必要があります。

装置にライセンスを適用するには、以下のいずれかの手順を行います。

• SonicOS ユーザ インターフェースでのライセンスの有効化

• MySonicWALL からのライセンス キーセットのコピー

SonicOS ユーザ インターフェースでのライセンスの有効化

このセクションの手順に従うことで、SonicOS ユーザ インターフェースを使用してライセンスを有効化することができます。設定の手続きは、高可用性ペアの各装置で個々の LAN 管理 IP アドレスにログインして行います。

個々の IP アドレスの設定方法については、高可用性 > 監視を参照してください。

1. 装置の LAN 管理 IP アドレスを使って SonicOS ユーザ インターフェースにログインします。

2. 「システム > ライセンス」ページの「セキュリティ サービスのオンライン管理」の下にある「サービスの購読、アップグレード、及び更新はここを選択してください。」のリンクを選択します。

3. 「ライセンス > ライセンス管理」ページのテキスト ボックスに、mySonicWALL ユーザ名とパスワードを入力します。

4. 「送信」を選択します。

5. 「システム > ライセンス」ページの「セキュリティ サービスのオンライン管理」の下にある「セキュリティ サービスの概要」テーブルに表示されるサービスを確認します。

6. この手順を HA ペアのもう一方の装置についても繰り返します。

MySonicWALL からのライセンス キーセットのコピー

このセクションの手順に従って MySonicWALL でライセンス キーセットを表示し、これをファイアウォールにコピーすることができます。設定の手続きは、高可用性ペアの各装置で個々の LAN 管理 IP アドレスにログインして行います。

個々の IP アドレスの設定方法については、高可用性 > 監視を参照してください。

1. https://www.mysonicwall.com/ で MySonicWALL アカウントにログインします。

2. 左側にあるナビゲーション ペインで、「マイ プロダクト」を選択します。

3. 「マイ プロダクト」ページで、「登録された製品」を下の方へスクロールしてライセンス キーセットをコピーする装置を探します。製品の名前またはシリアル番号を選択します。

4. 「サービス管理」ページで「ライセンス キーセットの表示」を選択します。

5. 「ライセンス鍵セット」ページで、マウスを使用してテキスト ボックス内のすべての文字を選択します。

6. ライセンス キーセットをクリップボードにコピーするには、Ctrl+Cを押します。

7. 個々の LAN 管理 IP アドレスを使って SonicOS ユーザ インターフェースにログインします。

8. 「システム > ライセンス」ページの「手動でアップグレード」の下部の「または、キーセットの入力」テキスト ボックスで Ctrl+V キーを押して、ライセンス キーセットを貼り付けます。

9. 「送信」を選択します。

10. この手順を HA ペアのもう一方の装置についても繰り返します。

高可用性機能を使用するには、影響を受ける SonicWALL 装置の間に物理的な接続を追加する必要があります。このセクションでは、アクティブ/アクティブ クラスタリングおよびアクティブ/アクティブ DPI で必要な物理的な接続について説明します。

アクティブ/アクティブ クラスタリングでの HA ポートの接続

アクティブ/アクティブ クラスタリングの場合、アクティブ/アクティブ クラスタ内のすべての装置の指定された HA ポートを同じレイヤ 2 ネットワークに物理的に接続する必要があります。

SonicWALL では、すべての指定された HA ポートを同じレイヤ 2 スイッチに接続することをお勧めします。専用のスイッチを使用することも、単純に内部ネットワークにある既存のスイッチ上の一部のポートを使用することもできます。これらのスイッチ ポートはすべて、それらの間でトラフィックを自由に流すためにレイヤ 2 トラフィックを許可するように設定する必要があります。

2 つのクラスタ ノードがそれぞれ 1 台の装置しか持たない、2 台の装置によるアクティブ/アクティブ クラスタ配備の場合は、互いの HA ポートどうしをクロスオーバー ケーブルを使用して接続できます。この場合、スイッチは必要ありません。

SonicWALL Virtual Router Redundancy Protocol (SVRRP) では、この HA ポート接続を使用して、クラスタ ノードの管理と監視に関する状況メッセージを送信します。SVRRP 管理メッセージはマスター ノードから送信され、監視情報はクラスタ内のすべての装置から送信されます。

HA ポート接続は、マスター ノードから配備内の他のクラスタ ノードへの設定の同期にも使用されます。こうした設定には、ファームウェアまたはシグネチャのアップグレード、VPN および NAT に関するポリシー、およびその他の設定も含まれます。

アクティブ/アクティブ DPI のためのアクティブ/アクティブ DPI インターフェースの接続

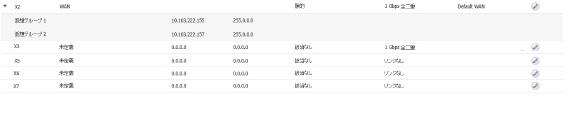

アクティブ/アクティブ DPI では、各 HA ペアまたはクラスタ ノード内の 2 台の装置間で少なくとも 1 つの追加インターフェース (アクティブ/アクティブ DPI インターフェースと呼ばれます) を物理的に接続する必要があります。接続されるインターフェースは、両方の装置で同じ番号、かつ「ネットワーク > インターフェース」ページで最初は未使用、未定義のインターフェースとして表示されていなければなりません。例えば、X5 が未定義のインターフェースである場合、プライマリ装置の X5 をセカンダリ装置の X5 に接続できます。アクティブ/アクティブ DPI を有効にした後、接続されたインターフェースは HA データリンクのゾーン割り当てを持つことになります。

アクティブ/アクティブ DPI インターフェース上で、アクティブ装置の特定のパケット フローを選択し、アイドル装置にオフロードします。DPI はアイドル装置で実行され、結果は同じインターフェースを介してアクティブ装置に返されます。

必要に応じて、アクティブ/アクティブ DPI によるポート冗長化のために、各 HA ペアの 2 台の装置間で 2 番目の アクティブ/アクティブ DPI インターフェースを物理的に接続することもできます。このインターフェースは、1 番目のアクティブ/アクティブ DPI インターフェースに障害が発生した場合、アクティブ/アクティブ DPI 処理時の 2 台の装置間でのデータ転送を引き継ぐことになります。

アクティブ/アクティブ DPI のためのアクティブ/アクティブ DPI インターフェースを接続するには:

1. HA ペアの装置間の追加接続に使用するインターフェースを決定します。各装置で同じインターフェースを選択する必要があります。

2. SonicOS 管理インターフェースで、「ネットワーク > インターフェース」ページに移動して、目的のアクティブ/アクティブ DPI インターフェースの「ゾーン」が「未定義」になっていることを確認します。

3. 標準のイーサネット ケーブルを使用して、2 つのインターフェースを相互に直接接続します。

4. 必要に応じて、アクティブ/アクティブ DPI によるポート冗長化のために、各 HA ペアの 2 台の装置間で 2 番目の アクティブ/アクティブ DPI インターフェースを物理的に接続することもできます。

高可用性配備における LAN および WAN インターフェースの接続

どのような高可用性配備でも、すべての装置の LAN および WAN ポートを適切なスイッチに物理的に接続する必要があります。

インターネットへの WAN 接続は、MySonicWALL で装置を登録したり、ライセンス情報を同期したりする場合に役立ちます。ネットワーク ポリシーによって SonicWALL ライセンス サーバとの常時通信が許可されていない場合を除き、WAN (X1) インターフェースを接続してから登録やライセンス処理を実行してください。

冗長ポート インターフェースの接続

未使用の物理インターフェースは、"プライマリ インターフェース" と呼ばれる設定された物理インターフェースへの冗長ポートとして割り当てることができます。各クラスタ ノードでは、プライマリ ポートと冗長ポートの各ペアを同じスイッチ、できればネットワーク内の冗長スイッチに物理的に接続する必要があります。

Note すべてのクラスタ ノードは同じ設定を共有するので、各ノードは同じ冗長ポートが設定され、同じスイッチに接続されている必要があります。

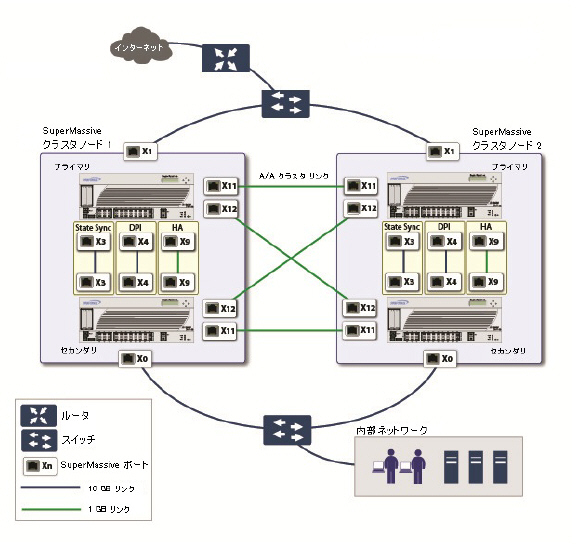

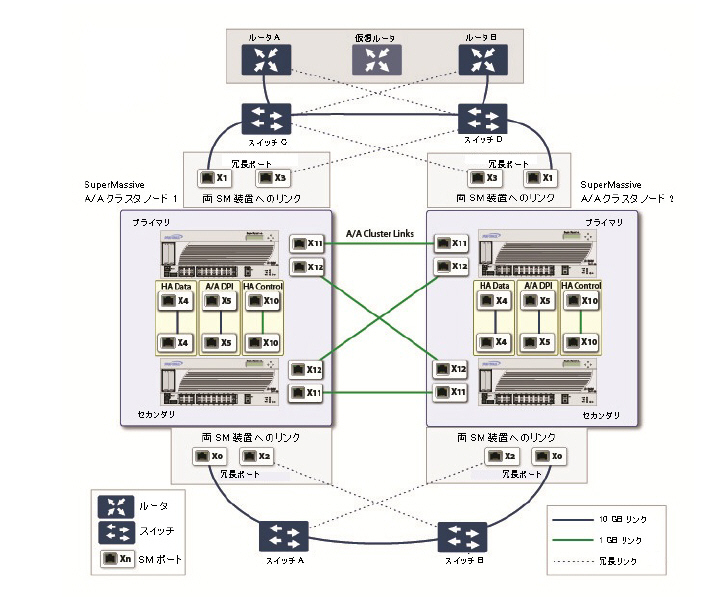

アクティブ/アクティブ クラスタリング - 装置 4 台の配備例

Figure 54:36に、4 台の装置によるクラスタを示します。各クラスタ ノードには 1 つの HA ペアが含まれています。4 台の装置すべての指定された HA ポートは同じ レイヤ 2 スイッチに接続されています。これらのポートは、SVRRP 経由で送信されるクラスタ ノードの管理と監視に関する状況メッセージや、設定の同期に使用されます。また、各 HA ペア内の 2 台の装置は、別のインターフェース (図中の "Xn" インターフェース) を使用して相互に接続されています。これは、アクティブ/アクティブ DPI で必要となるアクティブ/アクティブ DPI インターフェースです。アクティブ/アクティブ DPI が有効になっている場合、特定のパケットは DPI 処理のために HA ペアのアイドル装置にオフロードされます。

Figure 54:36 装置 4 台によるアクティブ/アクティブ クラスタ

冗長ポートと冗長スイッチの物理的接続の詳細については、『Active/Active Clustering Full Mesh Deployment Technote』を参照してください。

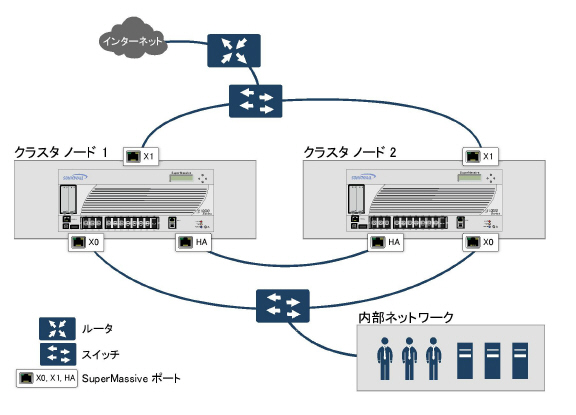

アクティブ/アクティブ クラスタリング - 装置 2 台の配備例

Figure 54:37に、2 台の装置によるクラスタを示します。装置 2 台のクラスタでは、HA ペアは使用されません。代わりに、各クラスタ ノードには 1 台の装置のみが含まれます。2 台の装置の指定された HA ポートは、クロスオーバー ケーブルを使用して相互に直接接続されます。SonicWALL Virtual Router Redundancy Protocol (SVRRP) では、この HA ポート接続を使用して、クラスタ ノードの管理と監視に関する状況メッセージを送信します。SVRRP 管理メッセージはマスター ノードから送信され、監視情報はクラスタ内のすべての装置から送信されます。HA ポート接続は、クラスタ ノード間での設定の同期にも使用されます。

Figure 54:37 装置 2 台によるアクティブ/アクティブ クラスタ

アクティブ/アクティブ クラスタリングが有効になると、SonicOS の内部 DHCP サーバはオフになり、有効にできなくなります。DHCP サーバを必要とするネットワークは、外部の DHCP サーバを使用できます。アクティブ/アクティブ クラスタリング、および削除されたすべての DHCP サーバ リース範囲を有効にする前に、管理インターフェースで SonicOS DHCP サーバを無効にする必要があります。

「ネットワーク > インターフェース」ページでは、仮想グループ内のインターフェースに追加の仮想 IP アドレスを設定したり、インターフェイスの冗長ポートを設定したりできます。

これらのタスクの実行方法については、以下のセクションを参照してください。

• 冗長ポートの設定

SonicOS DHCP サーバを無効にし、すべての DHCP サーバ リース範囲を削除するには、以下の手順に従います。

1. クラスタ ノードのプライマリ装置にログインし、「ネットワーク > DHCP サーバ」ページに移動します。

2. 「DHCP サーバを有効にする」チェックボックスをオフにします。

3. 「DHCP サーバ リース範囲」で、テーブルの見出しの左上隅にあるチェックボックスをオンにして、テーブル内のすべてのリース範囲を選択します。

4. 「すべて削除」ボタンを選択します。

5. 確認のダイアログ ボックスで、「OK」を選択します。

6. 「ネットワーク > DHCP サーバ」ページの上部にある「適用」を選択します。

アクティブ/アクティブ クラスタリングが初めて有効になったときに、そのファイアウォールのインターフェースに対して設定された IP アドレスは、仮想グループ 1 の仮想 IP アドレスに自動的に変換されます。そのため、仮想グループ 1 には、X0、X1、およびゾーンに対して設定および割り当てが行われているその他のあらゆるインターフェースの仮想 IP アドレスが含まれることになります。

アクティブ/アクティブ クラスタリングでは、仮想グループを追加する場合に仮想 IP アドレスの追加設定が必要になります。複数の仮想 IP アドレス (仮想グループごとに 1 つ) を各インターフェースに割り当てることができます。追加の仮想 IP アドレスのそれぞれは、クラスタ内にある他の仮想グループの 1 つに関連付けられます。各インターフェースは、最大 4 つの仮想 IP アドレスを持つことができます。VLAN インターフェースも、最大 4 つの仮想 IP アドレスを持つことができます。

Note トラフィック フローを処理している仮想グループのインターフェース上に仮想 IP アドレスが設定されていない場合、そのインターフェースではパケットを転送できません。

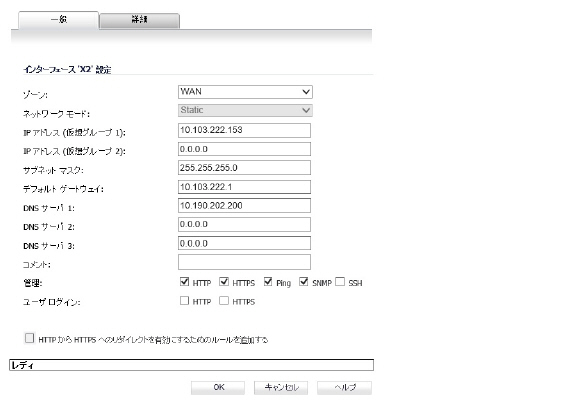

インターフェースに仮想 IP アドレスを設定するには:

1. クラスタ ノードのプライマリ装置にログインし、「ネットワーク > インターフェース」ページに移動します。

2. 「インターフェース設定」テーブルで、設定するインターフェースの設定アイコンを選択します。

3. インターフェースの編集ウィンドウで、「IP アドレス (仮想グループ X)」フィールドに仮想 IP アドレスを入力します ("X" は仮想グループ番号)。

Note 新しい仮想 IP アドレスは、そのインターフェースの既存の仮想 IP アドレスすべてと同じサブセット内になければなりません。

4. 「OK」を選択します。設定された仮想 IP アドレスは、「インターフェース設定」テーブルに表示されます。

冗長ポートは、アクティブ/アクティブ クラスタリングと併用できます。未使用の物理インターフェースは、"プライマリ インターフェース" と呼ばれる設定された物理インターフェースへの冗長ポートとして割り当てることができます。プライマリ インターフェースの物理リンクに障害が発生した場合は、冗長インターフェースによって一切の中断なしに処理を続行できます。この機能の利点の 1 つは、物理リンクに障害が発生しても機器のフェイルオーバーを行う必要がないことです。

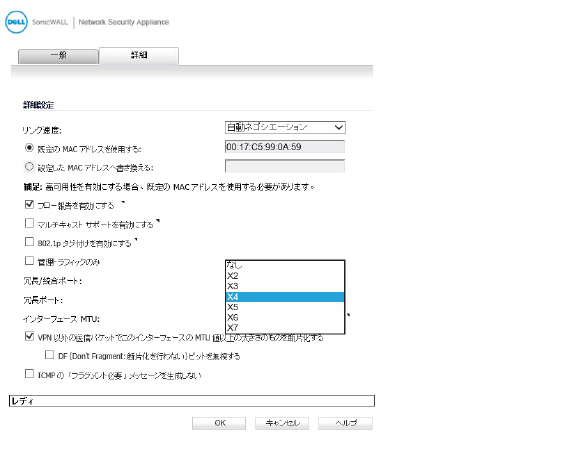

冗長ポートは、「インターフェースの編集」ウィンドウの「詳細設定」タブで設定できます。「冗長ポート」フィールドは、アクティブ/アクティブ クラスタリングが有効な場合にのみ使用できます。

Note すべてのクラスタ ノードは同じ設定を共有するので、各ノードは同じ冗長ポートが設定され、同じスイッチに接続されている必要があります。

冗長ポートと冗長スイッチの物理的接続については、『Active/Active Clustering Full Mesh Deployment Technote』を参照してください。

インターフェースの冗長ポートを設定するには:

1. クラスタ ノードのプライマリ装置にログインし、「ネットワーク > インターフェース」ページに移動します。

2. 「インターフェース設定」テーブルで、冗長ポートを作成するプライマリ インターフェースの設定アイコンを選択します。

例えば、X2 の設定アイコンを選択します。

「インターフェースの編集」ウィンドウで、「詳細設定」タブを選択します。

4. 「冗長ポート」フィールドで、ドロップダウン リストから冗長ポートを選択します。選択肢には未使用のインターフェースのみが表示されます。

例えば、X4 を冗長ポートとして選択します。

5. 「OK」を選択します。

選択されたインターフェースは、「インターフェースの設定」テーブルでグレーアウトされます。冗長ポートであることとそのプライマリ インターフェースを示すメモが表示されます。このインターフェースは、プライマリ ポートの「インターフェースの編集」ウィンドウの「冗長ポート」フィールドにも表示されます。

Note プライマリ ポートと冗長ポートは、同じスイッチか、できればネットワーク内の冗長スイッチに物理的に接続されている必要があります。

6. 各クラスタ ノードで、プライマリ ポートおよび冗長ポートに同じインターフェース番号を使用して、物理的な接続を複製します。すべてのクラスタ ノードは、マスター ノードと同じ設定を共有します。

アクティブ/アクティブ クラスタリングのフルメッシュ設定は、アクティブ/アクティブ クラスタリングの設定オプションに対する強化であり、ネットワーク内のあらゆる単一障害点を回避します。ファイアウォールをはじめとするすべてのネットワーク機器は、完全な冗長化のために連携されます。フルメッシュでは、機器 (ファイアウォール/スイッチ/ルータ) であれリンクであれ、一切の単一障害点が配備に存在しないことが保証されます。すべての機器は、接続先の機器に二重に配線されます。フルメッシュによるアクティブ/アクティブ クラスタリングは、実現可能な最高レベルの可用性と高いパフォーマンスを提供します。

Note ファイアウォールのアップストリーム側ネットワーク内にあるルータは、Virtual Router Redundancy Protocol (VRRP) 向けにあらかじめ設定されている必要があります。

アクティブ/アクティブ クラスタリング フル メッシュのメリット

この配備設定の主なメリットは、次のとおりです。

• コア ネットワーク内に単一障害点が存在しない: アクティブ/アクティブ クラスタリング フルメッシュ配備では、ファイアウォールだけでなく、コアネットワーク全体にわたって単一障害点が存在しません。パス上のスイッチ、ルータ、ファイアウォールに同時に障害が発生した場合でも、トラフィック フローの代替パスが必ず利用できるので、最高レベルの可用性を実現できます。

• ポート冗長化: アクティブ/アクティブ クラスタリング フルメッシュでは、各クラスタ ノード内の HA 冗長化や、クラスタ内のノード レベルの冗長化に加え、冗長ポートも利用します。ポート冗長化では、プライマリ ポートに障害が発生した場合、バックアップ リンクがトランスペアレントな形で処理を引き継ぎます。この場合、機器レベルのフェイルオーバーは必要ありません。

アクティブ/アクティブ クラスタリング フル メッシュの設定

このセクションでは、アクティブ/アクティブ クラスタ フルメッシュ配備のセットアップ手順を説明します。ここでは、装置 4 台によるアクティブ/アクティブ クラスタリング フルメッシュのセットアップを取り上げます。この配備の以下の点について詳しく説明します。

• アクティブ/アクティブ フル メッシュのケーブル配線

• アクティブ/アクティブ クラスタ ファイアウォールの設定

• 単一障害点が存在しないことのテスト

ここで説明する配備は例です。実際の配備は、以下の点で異なる場合があります。

• ネットワークのトポロジ/設計や使用するネットワーク機器の種類 (スイッチ、ルータ、負荷分散機器など)

• 適切な可用性のレベル

• リソースの制約

Figure 54:38 装置 4 台によるアクティブ/アクティブ クラスタ

ここでは、上の図に示した配備のケーブル配線の手順を説明します。

フルメッシュ配備でネットワーク機器を物理的に接続するには、以下の手順に従います。

1. すべてのファイアウォールのすべての HA リンクをスイッチ E のポートベース VLAN に接続します。

2. 上記のセットアップでは、X2 が X0 の冗長ポートになります。X0、X2 の各ポートについてケーブルを次のように接続します。

a. CN2 プライマリ ファイアウォールの X0 をスイッチ A に、X2 をスイッチ B に接続します。

b. CN2 バックアップ ファイアウォールの X0 をスイッチ A に、X2 をスイッチ B に接続します。

c. CN2 プライマリ ファイアウォールの X0 をスイッチ B に、X2 をスイッチ A に接続します。

d. CN2 バックアップ ファイアウォールの X0 をスイッチ B に、X2 をスイッチ A に接続します。

3. スイッチ A とスイッチ B で、以下の作業を行います。

a. X0、X2 インターフェースに接続されているすべてのスイッチ ポートを、同じポートベース VLAN に属するように設定します。

b. ファイアウォールに接続されているポートで、スパニング ツリーを有効にし、ポートの高速化 (または等価なコマンド) も有効にします。

4. 上記のセットアップでは、X3 が X1 の冗長ポートになります。X1、X3 の各ポートについてケーブルを次のように接続します。

a. CN2 プライマリ ファイアウォールの X1 をスイッチ C に、X3 をスイッチ D に接続します。

b. CN2 バックアップ ファイアウォールの X1 をスイッチ C に、X3 をスイッチ D に接続します。

c. CN2 プライマリ ファイアウォールの X1 をスイッチ D に、X3 をスイッチ C に接続します。

d. CN2 バックアップ ファイアウォールの X1 をスイッチ D に、X3 をスイッチ C に接続します。

5. スイッチ C とスイッチ D で、以下の作業を行います。

a. X1、X3 インターフェースに接続されているすべてのスイッチ ポートを、同じポートベース VLAN に属するように設定します。

b. ファイアウォールに接続されているポートで、スパニング ツリーを有効にし、ポートの高速化 (または等価なコマンド) も有効にします。

6. スイッチ A とスイッチ B を互いにケーブルで接続します。

7. スイッチ C とスイッチ D を互いにケーブルで接続します。

8. ルータ A とルータ B が冗長ポートをサポートしている場合は、ファイアウォール ポートをスイッチに接続したときと同じように、これらのルータをスイッチに接続します。つまり、ルータ A のプライマリ ポートをスイッチ C に、ルータ A のバックアップ ポートをスイッチ D に接続します。ルータ B についても同様にポートを接続します。

9. ルータが冗長ポートをサポートしておらず、スイッチングをサポートしている場合は、ルータ A の同じ VLAN 内に 2 つのポートを作成し、ポートではなく VLAN に IP アドレスを割り当てます。その後、一方のポートをスイッチ C に、他方のポートをスイッチ D に接続します。ルータ B についても同じように設定します(図中のセットアップを参照)。

10. 上述のセットアップでは、アクティブ/アクティブ クラスタリングと共にアクティブ/アクティブ DPI も使用しています。ポート X6 および X7 は、冗長化と、アクティブ ファイアウォールからアイドル ファイアウォールにオフロードされたトラフィックの負荷分散のための 2 つの HA データポートです。以下のケーブル配線を実行します (上の図では簡略化のために X6、X7 ポートとケーブル配線は省略されています)。

a. CN1 プライマリの X6 を CN1 バックアップの X6 にクロスオーバー ケーブルで接続します。

b. CN1 プライマリの X7 を CN1 バックアップの X7 にクロスオーバー ケーブルで接続します。

c. CN2 プライマリの X6 を CN2 バックアップの X6 にクロスオーバー ケーブルで接続します。

CN2 プライマリの X7 を CN2 バックアップの X7 にクロスオーバー ケーブルで接続します。

このセクションでは、アクティブ/アクティブ クラスタ ファイアウォールの設定手順を説明します。

1. CN1 プライマリ装置を除くすべてのファイアウォールをシャットダウンします。

2. 「高可用性 > 設定」ページで、以下の操作を行います。

a. アクティブ/アクティブ クラスタリング モードを選択します。

b. クラスタ ノードのシリアル番号を入力します。

c. CN1 を、仮想グループ 1 のオーナー、および仮想グループ 2 のスタンバイとして選択します。

d. CN2 を、仮想グループ 2 のオーナー、および仮想グループ 1 のスタンバイとして選択します。

e. ステートフル同期を有効にします。

f. X6、X7 を 2 つの HA データ ポートとしてアクティブ/アクティブ DPI を有効にします。

g. 「送信」を選択します。

3. 「ネットワーク > インターフェース」ページで、以下の操作を行います。

a. X0 インターフェースと X1 インターフェースの両方に対して仮想グループ (VG) IP アドレスを追加します。

b. 冗長ポートの設定を追加します (X2 を X0 の冗長ポートに、X3 を X1 の冗長ポートにします)。

4. 「高可用性 > 監視」ページで、クラスタ内の各装置の X0 または X1 のどちらかに監視/管理 IP アドレスを追加します。

5. その他すべてのファイアウォールを起動します。CN1 プライマリから他のすべてのファイアウォールに対して設定の完全な同期が行われます。

6. 専用の監視/管理アドレスを使用して各ファイアウォールにログインし、以下の操作を行います。

a. MySonicWALL でファイアウォールを登録します。

b. MySonicWALL によってライセンスの同期を行います。

障害点が存在しないことのテスト

上記の配備の接続と設定が終了すると、CN1 は仮想グループ 1 (VG1) の、CN2 は仮想グループ 2 (VG2) のオーナーになります。

X0 の VG1 IP アドレスを特定のトラフィック フローのゲートウェイとして、X0 の VG2 IP アドレスを別のトラフィック フローのゲートウェイとして設定します。ネットワーク管理者は、異なる方法でこの設定を行うことができます。1 つの方法は、ゲートウェイの割り当てを直接的に接続されたクライアント ネットワーク上の各 PC に分散させる気の利いた DHCP サーバを使用することです。もう 1 つの方法は、ポリシー ベースのルートをダウンストリームのルータで使用することです。

トラフィックのセットアップが完了すると、ネットワーク トラフィックの処理が両方のクラスタ ノードによって積極的に行われます。ここで、どの機器やリンクにも単一障害点が存在しないことを以下の手順でテストできます。

1. 機器の障害: 以下に示すような機器の障害のいずれかが発生しても、トラフィックは両方のクラスタ ノードを流れ続けるはずです。

a. スイッチ B が起動および準備完了の状態でスイッチ A の電源をオフにします。

b. スイッチ A が起動および準備完了の状態でスイッチ B の電源をオフにします。

c. CN1 のアイドル装置が起動および準備完了の状態で CN1 のアクティブ装置を SonicOS 管理インターフェースから再起動します (このシナリオは、CN1 のアクティブ装置でソフトウェアの障害が発生した場合に類似しています)。この場合はステートフル HA フェイルオーバーが行われることに注意してください。

d. CN1 のアイドル装置が起動および準備完了の状態で CN1 のアクティブ装置をシャットダウンします (このシナリオは、CN1 のアクティブ装置でハードウェアの障害が発生した場合に類似しています)。この場合はステートフル HA フェイルオーバーが行われることに注意してください。

e. CN2 についても手順 c) および d) を繰り返します。

f. ルータ B が起動および準備完了の状態でルータ A をシャットダウンします。

g. ルータ A が起動および準備完了の状態でルータ B をシャットダウンします。

2. リンクの障害: 以下に示すようなリンクの障害のいずれかが発生しても、トラフィックは流れ続けるはずです。

a. クラスタ ノード内のアクティブ ファイアウォールのそれぞれで、X2 が接続された状態で X0 のケーブルを取り外します。

b. クラスタ ノード内のアクティブ ファイアウォールのそれぞれで、X3 が接続された状態で X1 のケーブルを取り外します。

c. アップストリームのスイッチからアクティブな仮想ルータであるルータへのプライマリ リンクを切断します。

d. アクティブ/アクティブ DPI HA データ インターフェースである X6 の接続を切断します。

装置 2 台によるアクティブ/アクティブ クラスタ フルメッシュの設定

これまでのセクションでは、ファイアウォール装置 4 台によるアクティブ/アクティブ クラスタ フルメッシュについて説明しました。必要に応じて、各 CN が 1 つのファイアウォールだけで構成される (HA バックアップがない)、ファイアウォール装置 2 台によるアクティブ/アクティブ クラスタ フルメッシュを配備することもできます。ただし、そのようなセットアップには以下の制限があります。

• フェイルオーバーがステートフルではなくなり、既存の接続の再構築が必要になります。

• フェイルオーバー時に各装置のトラフィックが装置 1 台の容量の 50% を超えていた場合、フェイルオーバー後はトラフィックの 50% 超過分が破棄されます。

装置 2 台によるフルメッシュ向けの手順は、装置 4 台によるフルメッシュの手順と似ていますが、以下の点が異なります。

• 各ノードのバックアップ装置に関する手順は適用されません。

• ステートフル同期およびアクティブ-アクティブ DPI の設定に関する手順は適用されません。

• HA ポートの接続に必要なスイッチが存在しません (装置は 2 台だけなので、両装置はクロスオーバー ケーブルで直接接続されます)。