を選択します。編集中のクライアントの行はボールドで表示されます。

を選択します。編集中のクライアントの行はボールドで表示されます。 Single_Sign_On

シングル サインオン RADIUS アカウント

(SuperMassive 9000 シリーズのみ)

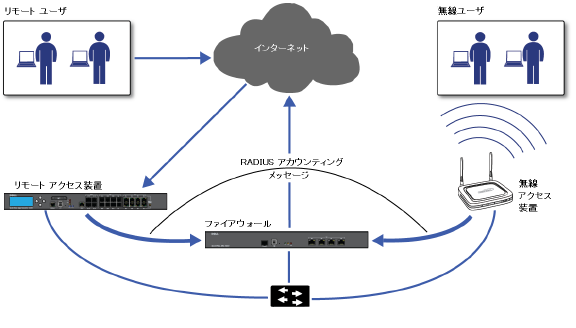

RADIUS アカウントは、ネットワーク アクセス サーバがアカウント サーバにユーザ ログイン セッション アカウント メッセージを送信するためのメカニズムとして、RFC 2866 によって規定されています。これらのメッセージは、ユーザーのログオン時とログオフ時、およびオプションで、ユーザのセッション中に定期的に送信されます。SonicOS 6.1.1.0 では、Dell SonicWALL 装置が RADIUS アカウント サーバとして機能することで、RADIUS アカウントをシングル サインオン (SSO) で使用できるようになりました。

SSO に関連する次の属性がアカウント要求で送信されます。

• Status-Type

アカウント要求の種類 (Start、Stop、Interim-Update など)。

• User-Name

ユーザの名前を表します。単純なログイン名から、ログイン名、ドメイン、識別名 (DN) などを示す文字列まで、さまざまな値が使用されます。

• Framed-IP-Address

ユーザの IP アドレスを表します。NAT が使用されている場合は、SSO が機能する内部 IP アドレスを表す必要があります。

• Calling-Station-Id

ユーザの IP アドレスの文字列表現を示すために一部の装置で使用されます。

• Proxy-State

別の RADIUS アカウント サーバへのプロキシ転送要求のパススルーと共に使用されます。

RADIUS アカウントを介した SSO を使用する Dell SonicWALL 装置と互換性を持たせるには、サードパーティ ネットワーク アクセス装置に次のことが求められます。

• RADIUS アカウントをサポートする。

• Start および Stop メッセージの両方を送信する。Interim-Update メッセージを送信するのも有効ですが、必ずしも送信する必要はありません。

• ユーザの IP アドレスを Start および Stop メッセージで Framed-IP-Address 属性または Calling-Station-Id 属性のいずれかで送信する。NAT を使用してユーザの外部パブリック IP アドレスを変換するリモート アクセス サーバの場合、Framed-IP-Address 属性または Calling-Station-Id 属性に、内部ネットワークで使用される内部 IP アドレスが含まれ、その IP アドレスはユーザ用の一意の IP アドレスである必要があります。

Note 両方の属性が送信される場合、内部 IP アドレスは Framed-IP-Address に含まれる必要があります。ただし、ユーザの外部 IP アドレスは Calling-Station-Id 属性で、ユーザの内部 IP アドレスは Framed-IP-Address 属性で送信するのが適切です。

• Start メッセージや Interim-Update メッセージが監視されている場合に、これらのメッセージの User-Name 属性でユーザのログイン名を送信する (必須ではないが、Stop メッセージで送信するのが理想的)。この属性にはアカウント名または DN のいずれかを含める必要があり、ドメインを含めることもできます。これは Dell SonicWALL 装置でデコードできる形式でなければなりません。

RADIUS アカウント サーバは、既定では UDP ポート 1646 または 1813 でリッスンします (1813 は IANA 指定のポートです。1646 は以前の非公式標準で、RADIUS 認証に対応するのは 1645 と 1812 です)。別のポート番号を使用するように設定することもできますが、リッスンできるのは 1 つのポートのみです。複数の NAS がある場合は、同じポート番号に送信するようにすべての NAS を設定する必要があります。

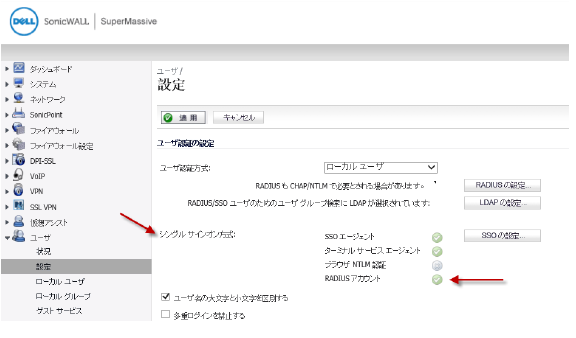

SSO で RADIUS アカウントを使用するように SonicOS を設定するには、次の手順に従います。

1. 「ユーザ > 設定」ページに移動します。

2. 「シングル サインオン方式」で、「RADIUS アカウント」オプションを選択します。

3. 「SSO の設定」ボタンを選択します。

「シングル サイン オン認証設定」画面が表示されます。

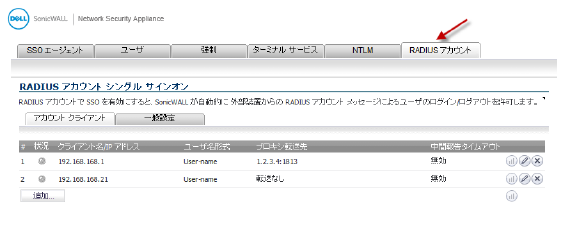

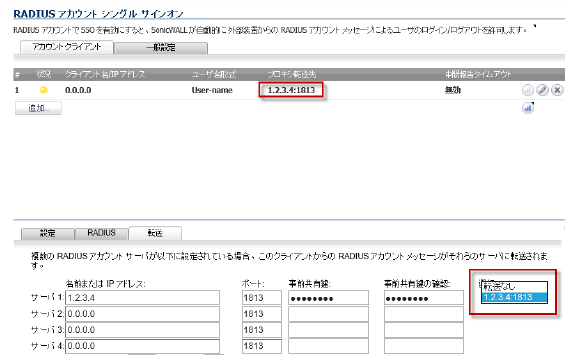

4. 「シングル サイン オン認証設定」画面で、「RADIUS アカウント」タブを選択します。

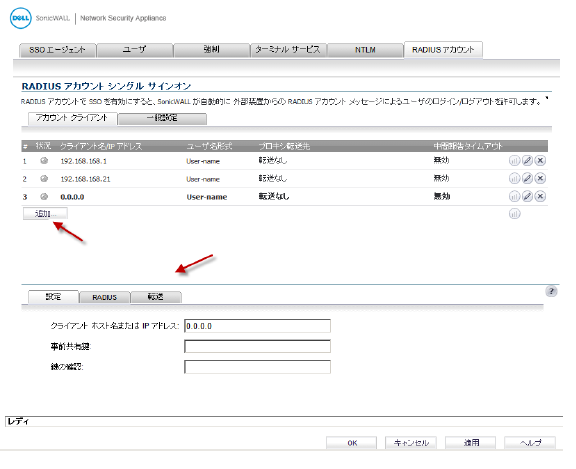

5. 「追加」ボタンを選択します。

下部のセクションに「設定」、「RADIUS」、および「転送」タブが表示されます。

6. 「設定」タブの「クライアント ホスト名または IP アドレス」ボックスに、NAS 装置のホスト名または IP アドレスを入力します。

7. 「共有鍵」ボックスに、共有鍵の値を入力します。

8. 「鍵の確認」ボックスに、共有鍵の値を再度入力します。

9. 「RADIUS」タブを選択します。

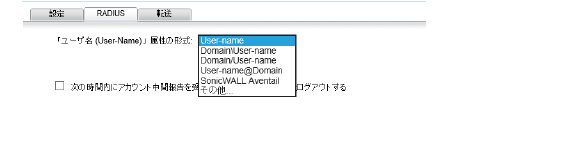

10. 「「ユーザ名 (User-Name)」属性の形式」メニューから、使用する形式を選択します。

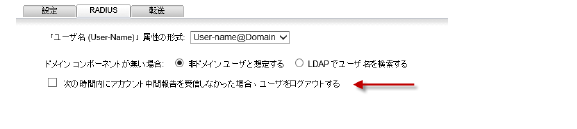

11. (オプション) 必要に応じて、「次の時間内にアカウント中間報告を受信しなかった場合、ユーザをログアウトする」オプションを選択し、このオプションの分数を入力します。

12. ドメインを必要とする形式を「「ユーザ名 (User-Name)」属性の形式」から選択した場合は、ドメインが見つからないときに実行する処理を選択します。

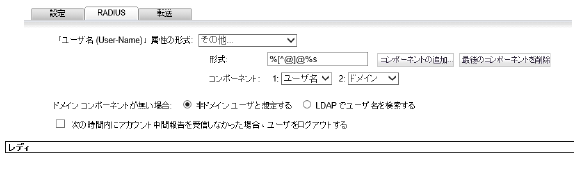

「「ユーザ名 (User-Name)」属性の形式」メニューから「その他」を選択すると、属性の内容の形式を、制限付きの scanf 形式の文字列として指定するフィールドが画面に追加され、最大 3 つのコンポーネント フィールドに指定できます。いずれかの「コンポーネント」ボックスの上にマウスを置くと、scanf 形式の文字列の入力方法を説明するツール チップ ダイアログが表示されます。

コンポーネント フィールドには、次のいずれでも使用できます。

• ユーザのアカウント名

• ドメイン

• 完全修飾識別名 (DN)

13. 「転送」タブを選択します。

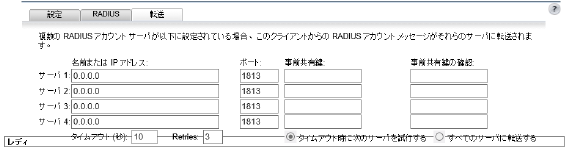

14. プロキシ転送設定を最大 4 つの RADIUS アカウント サーバに構成します。RADIUS アカウント サーバを追加して、ユーザ アクティビティに関するレポートを生成するなどの目的で使用できます。

RADIUS アカウント サーバを追加するには、その IP アドレスを「サーバ 1」フィールドまたは他のサーバ用フィールドに入力します。次に、「事前共有鍵」および「事前共有鍵の確認」フィールドに事前共有鍵を入力します。必要に応じて、ポート番号を変更できます。

15. 「適用」を選択します。下部のセクションが閉じます。

下部のセクションの設定を再度編集するには、編集する NAS クライアントの行にある編集アイコン  を選択します。編集中のクライアントの行はボールドで表示されます。

を選択します。編集中のクライアントの行はボールドで表示されます。

16. 変更を適用して、1 つの NAS クライアントの「転送」タブで RADIUS アカウント サーバを追加した後は、別の NAS クライアントを追加または編集するときに、「転送」タブに「選択」ドロップダウン リストが表示されます。その NAS クライアントの同じ RADIUS アカウント サーバを簡単に選択できます。その後、すべてのフィールドに同じ値が設定されます。

17. 「適用」を選択して、編集中の NAS クライアントの設定を保存します。

各 RADIUS アカウント NAS クライアントの状況アイコンは、NAS がアイドルの場合は黄色で、NAS がアクティブの場合は緑色で表示されます (アクティブとは、装置が NAS から直前の 5 分以内に要求を受信している場合を指します)。

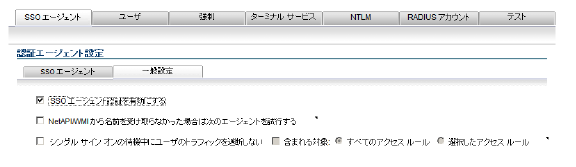

18. 「一般設定」タブには「RADIUS アカウントで SSO を有効にする」チェックボックスがあります (既定でオン)。また、RADIUS アカウント メッセージをリッスンする UDP ポート番号を示す「ポート番号」フィールドもあります (既定のポートは 1813)。

19. 作業が完了したら「OK」を選択します。

このセクションは次のサブセクションから構成されています。

• LDAP または RADIUS 使用時の管理者のローカル設定

• 管理者の先制

管理者ユーザ プロファイルを追加設定するには、次の手順を実行します。

1. admin としてログインし、「ユーザ > ローカル ユーザ」ページを選択します。

2. 「ユーザの追加」ボタンを選択します。

3. 追加するユーザのユーザ名とパスワードを、それぞれ「名前」フィールドと「パスワード」フィールドに入力します。

4. 「グループ」タブを選択します。

管理者権限を付与する適切なグループを選択します。

• Limited Administrators - ユーザには、制限付きの管理者設定権限が付与されます。

• SonicWALL Administrators - ユーザには、完全な管理者設定権限が付与されます。

• SonicWALL Read-Only Admins - ユーザは、管理インターフェース全体を閲覧できますが、設定に変更を加えることは一切できません。

6. 右矢印ボタンを選択し、「OK」を選択します。

7. 先制された管理者をログアウトさせるように複数管理者機能を設定するには、「システム > 管理」ページを選択します。

8. 「他の管理者が優先される場合の動作」オプションの「ログアウト」ラジオ ボタンを選択し、「適用」を選択します。

LDAP または RADIUS 使用時の管理者のローカル設定

RADIUS または LDAP 認証を使用しているとき、RADIUS または LDAP サーバが到達不能であっても管理者ユーザの一部または全員が常に装置を管理できるようにしたい場合は、「RADIUS + ローカル ユーザ」または「LDAP + ローカル ユーザ」オプションを選択し、これらの特定のユーザのアカウントをローカルで設定します。

RADIUS または LDAP によって認証されるユーザについて、「SonicWALL Administrators」または「SonicWALL Read-Only Admins」という名前のユーザ グループを RADIUS サーバまたは LDAP サーバ (またはそのバックエンド) 上に作成し、これらのグループに適切なユーザを割り当てます。RADIUS の場合、ユーザ グループ情報を返すための特別な設定が RADIUS サーバに必要となります。 詳細については、SonicWALL RADIUS のドキュメントを参照してください。

RADIUS または LDAP 認証を使用しているとき、管理者ユーザを RADIUS/LDAP で認証すると共に、管理者ユーザの設定を装置上でローカルに管理したい場合は、次の手順を実行します。

1. 「ユーザ > 設定」ページを開きます。

2. 「RADIUS + ローカル ユーザ」または「LDAP + ローカル ユーザ」のどちらかの認証方式を選択します。

3. 「設定」ボタンを選択します。

4. RADIUS の場合は、「RADIUS ユーザ」タブを選択し、「ローカル設定のみ」ラジオ ボタンを選択します。また、必ず「重複した RADIUS ユーザ名によるメンバーシップ設定可能です」チェックボックスにチェック マークが付いていること確認してください。

5. LDAP の場合は、「LDAP ユーザ」タブを選択し、「LDAP ユーザ名を複製してユーザ グループ メンバーシップをローカルで設定可能にする」チェックボックスを選択します。

6. 管理者ユーザのユーザ名でローカル ユーザ アカウントを作成し (ここでは必ずしもパスワードを設定する必要はありません)、これらを適切な管理者ユーザ グループに追加します。

ある管理者が既にログインしているときに、別の管理者がログインを試みると、次のメッセージが表示されます。このメッセージには、現在の管理者のユーザ名、IP アドレス、電話番号 (LDAP から取得できた場合) のほか、その管理者が GUI でログインしたのか、CLI でログインしたのかが表示されます。

このウィンドウでは、次の 3 つのオプションを選択できます。

• 継続 - 現在の管理者を先制します。現在の管理者は非設定モードに降格され、新しい管理者に完全な管理者アクセス権が付与されます。

• 非設定モード - 装置に非設定モードでログインします。現在の管理者のセッションはそのまま維持されます。

• キャンセル - 認証画面に戻ります。

完全な管理者権限を持つユーザ (つまり admin 以外のユーザ) としてログインしている場合、「ユーザ ログインの状態」ウィンドウが表示されます。

SonicWALL のユーザ インターフェースにアクセスするには、「管理」ボタンを選択します。パスワードの再入力を求められます。これは、管理者がセッションをログアウトせずに自分のコンピュータから離れている隙に不正アクセスされるのを防ぐための措置です。

装置への特権的なアクセスのためではなく、装置の管理のためだけに特定のユーザにログインを許可する場合は、「ユーザ ログイン状況」ポップアップ ウィンドウを無効にするとよいでしょう。このポップアップ ウィンドウを無効にするには、ローカル グループの追加または編集の際に「メンバーはウェブ ログイン時に管理 UI に直接進む」チェックボックスをオンにします。

一部のユーザ アカウントを管理専用にして、他のユーザが装置への特権的なアクセスとその管理を行う場合にはログインを要求する (つまり、一部のユーザにはログイン時に管理インターフェースを直接表示し、他のユーザには「管理」ボタンが付いた「ユーザ ログイン状況」ポップアップ ウィンドウを表示する) には、次の手順に従います。

1. ローカル グループを作成し、「メンバーはウェブ ログイン時に管理 UI に直接進む」チェックボックスをオンにします。

2. このグループを適切な管理グループに追加します。 ただし、その管理グループでは上記のチェックボックスをオンにしないでください。

3. 管理専用にするユーザ アカウントをこの新しいユーザ グループに追加します。これらのユーザについては、「ユーザ ログイン状況」ポップアップ ウィンドウが無効になります。

4. 特権的な管理アクセス権を持たせるユーザ アカウントは、トップレベルの管理グループに直接追加します。

非設定モードから完全設定モードに切り替えるには、次の手順を実行します。

1. 「システム > 管理」ページにナビゲートします。

「ウェブ管理設定」セクションの「設定モード」ボタンを選択します。現在、設定モードになっている管理者がいない場合は、自動的に設定モードに移行します。

3. 別の管理者が設定モードになっている場合は、次のメッセージが表示されます。

「継続」ボタンを選択して、設定モードに移行します。現在の管理者は読み取り専用モードに移行し、新しい管理者に完全な管理者アクセス権が付与されます。

管理者および読み取り専用管理者のユーザ アカウントは、「ユーザ > ローカル グループ」ページで確認できます。

管理者は、管理インターフェースの右上隅またはブラウザのステータス バーで現在の設定モードを確認できます。

Firefox およびインターネット エクスプローラでステータス バーを表示するには、「表示」メニューを選択し、「ステータス バー」を有効にします。インターネット エクスプローラ 7.0 および Firefox 2.0 の場合、既定ではウェブ ページがステータス バーにテキストを表示することは許可されません。インターネット エクスプローラでステータス バー メッセージを許可するには、「ツール > インターネット オプション」を選択し、「セキュリティ」タブを選択します。次に、「レベルのカスタマイズ」ボタンを選択し、リストの一番下までスクロールして、「スクリプトでのステータス バーの更新を許可する」に「有効にする」を選択します。

Firefox でステータス バー メッセージを許可するには、「ツール > オプション」にアクセスし、「コンテンツ」タブを選択します。「詳細設定」ボタンを選択すると、ポップアップ ウィンドウが表示されるので、「ステータス バーのテキストを変更する」のチェックボックスを選択します。

管理者が完全設定モードの場合、右上隅にメッセージは表示されず、ステータス バーに「終了」と表示されます。

管理者が読み取り専用モードの場合、インターフェースの右上隅に「読み取り専用モード」と表示されます。

ステータス バーには、「読み取り専用モード - 変更を加えることはできません」と表示されます。

管理者が非設定モードの場合、インターフェースの右上隅に「非設定モード」と表示されます。このテキストを選択すると、「システム > 管理」ページが表示されるので、そこから完全設定モードに移行できます。

ステータス バーには、「非設定モード - 設定を変更することはできません」と表示されます。

次のイベントが発生した場合、ログ メッセージが生成されます。

• GUI または CLI ユーザが設定モードを開始した (admin ログイン時など)。

• GUI または CLI ユーザが設定モードを終了した (admin ログアウト時など)。

• GUI ユーザが非設定モードでの管理を開始した (admin ログイン時や、設定モードのユーザが先制されて読み取り専用モードに降格された時など)。

• GUI ユーザが読み取り専用モードで管理を開始した。

GUI ユーザが上記のいずれかの管理セッションを終了した (admin ログアウト時など)。