antispamActivatingConfiguring

アンチスパム サービスが有効でない場合、「アンチスパム > RBL フィルタ」ページでは、リアルタイム ブラックリスト フィルタの設定のみが行えます。

補足 これまで、RBL フィルタ設定画面は、左側のナビゲーション ペインのセキュリティ サービスの下に表示されていました。現在は、アンチスパム メニュー グループの下に表示されるようになっています。アンチスパム サービスは、標準の SonicOS RBL フィルタの高度な上位集合です。そのため、アンチスパムをオンにすると、RBL フィルタは自動的に無効になります。アンチスパムが有効でない場合は、「RBL フィルタ」ページで設定を行うことができます。

SMTP リアルタイム ブラックリスト (RBL) は、スパム送信者が使用する SMTP の IP アドレスを公開するためのメカニズムです。こうした情報は数多くの組織によって収集されており、無料の http://www.spamhaus.org や有償の http://www.mail-abuse.com などが知られています。また、RBL サービスの比較サイトとして、

http://www.sdsc.edu/~jeff/spam/cbc.html などがあります。

補足 SMTP RBL はどちらかと言えば強引なスパム フィルタ手法です。スパム アクティビティの報告結果を基に編集されているため、正当なアドレスでも不正なものとして検出されてしまう場合があります。SonicOS に実装されている SMTP RBL フィルタでは、さまざまな微調整のメカニズムを備えることによってフィルタの精度を高めています。

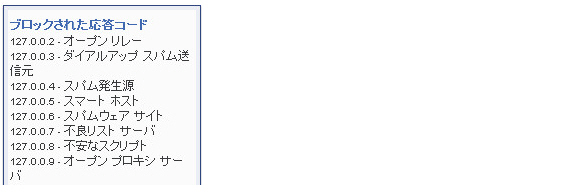

RBL リスト プロバイダは、各自のリストを DNS を使用して公開しています。ブラックリストに登録された IP アドレスは、リスト プロバイダの DNS ドメインのデータベースに格納されており、SMTP サーバの IP アドレスを逆順に表記した値をドメイン名の前に付加することによって参照できます。127.0.0.2~127.0.0.9 の応答コードは、どのような理由でブラックリストに登録されているのかを示しています。

例えば、IP アドレスが 1.2.3.4 である SMTP サーバが、RBL リスト プロバイダsbl-xbl.spamhaus.org のブラックリストに登録されているとき、DNS クエリとして4.3.2.1.sbl-xbl.spamhaus.org を送信すると、そのサーバがスパムの送信元であることを示す127.0.0.4 という応答が返されるので、その接続は破棄すべきであると判断できます。

補足 最近のスパムは、そのほとんどがハイジャックされたコンピュータやゾンビ化したコンピュータから (つまり、小さな SMTP サーバを本人に気付かれないようにコンピュータに忍ばせ、それを踏み台として) 送信されていることがわかっています。正当な SMTP サーバとは異なり、これらのゾンビ化したコンピュータがメールの配信に失敗した場合に再試行することはまれです。そのため、いったん RBL フィルタによって遮断されたスパムについては、それ以降、配信が再試行されることはありません。

「アンチスパム > RBL フィルタ」ページの「リアルタイム ブラックリストによる遮断を有効にする」が有効になっている場合、WAN 側のホストからの着信接続または WAN 側ホストへの発信接続が、有効にされている各 RBL サービスを使って (「RBL DNS サーバ」で設定された DNS サーバに DNS 要求を送信することによって) チェックされます。

DNS サーバを指定するには「RBL DNS サーバ」メニューを使用します。「WAN ゾーンと同じ DNSサーバ設定にする」または「マニュアルで DNS サーバを指定する」を選択できます。「マニュアルで DNS サーバを指定する」を選択した場合は、「DNS サーバ」フィールドに DNS サーバのアドレスを入力してください。

DNS の応答は収集されて、キャッシュに格納されます。DNS クエリの応答からブラックリストに登録されていることが判明した場合、そのサーバはフィルタの対象となります。キャッシュに格納される応答の存続時間は TTL 値に基づいており、ブラックリストに登録されていないことが判明した場合はTTL=2 時間でキャッシュされます。キャッシュがいっぱいになった場合、キャッシュ エントリが FIFO (先入れ先出し) 方式で順次破棄されます。

IP アドレスをチェックする際は、このキャッシュに基づいて接続を破棄すべきかどうかが判断されます。初期状態では IP アドレスがキャッシュに存在しないため、最初に DNS 要求を実行する必要があります。有害であることが確認されるまで IP アドレスは無害と仮定されるため、チェックの結果、接続が許可されることになります。DNS 要求を実行すると、独立したタスクとして結果がキャッシュされます。それ以降、同じ IP アドレスからのパケットをチェックするときに、その IP アドレスがブラックリストに登録されていた場合は接続が破棄されるようになります。

RBL サービスの追加

その他の RBL サービスを「リアルタイム ブラックリスト サービス」セクションに追加することができます。

RBL サービスを追加するには、「追加」ボタンを選択します。「RBL ドメインの追加」ウィンドウで、問い合わせ先となる RBL ドメインを指定して有効化し、必要な応答コードを指定します。ほとんどの RBL サービスは、提供している応答をウェブ サイトで公開していますが、通常は「すべての応答を遮断」を選択して構いません。

「RBL サービス」テーブルには RBL サービスごとの統計が記録され、それらはサービス エントリの右に表示される統計アイコンにマウスを重ねることによって参照できます。

ユーザ定義 SMTP サーバ リスト

「ユーザ定義 SMTP サーバリスト」セクションでは、SMTP サーバのホワイトリスト (明示的許可) とブラックリスト (明示的拒否) をアドレス オブジェクトを使って作成できます。このリストに含まれるエントリについては RBL の問い合わせの手順が省略されます。例えば、パートナー サイトの SMTP サーバからの SMTP 接続を常に受け入れるようにする場合は、「追加」ボタンを使用してそのサーバのアドレス オブジェクトを作成し、「RBL User White List」という行の「設定」カラムに表示される編集アイコンを選択して、そのアドレス オブジェクトを追加します。これでテーブルが最新の状態に更新され、そのサーバとの SMTP 通信が常に許可されるようになります。

「システム > 診断」ページにも、特定の SMTP の IP アドレス (または RBL サービスや DNS サーバ) をテストできる「リアルタイム ブラックリスト調査」という機能が用意されています。

テストで使用する既知のスパム送信元のリストについては、以下を参照してください。