App_Control

このセクションでは、SonicOS のアプリケーション制御機能を設定および管理する方法について説明します。このセクションは、次のサブセクションで構成されています。

• 用語集

このセクションでは、SonicOS のアプリケーション制御機能の概要を説明します。このセクションは、次のサブセクションから構成されています。

アプリケーション制御は、アプリケーション シグネチャのポリシー ルールを設定するためのソリューションを提供します。アプリケーション制御ポリシーには、グローバルなアプリケーション制御と、対象のより広いアプリケーション ルール ポリシーが含まれます。SonicOS では、「ダッシュボード > アプリケーション フロー監視」ページから、その場で直接いくつかの種類のアプリケーション制御ポリシーを作成することができます。

アプリケーション制御は、アプリケーション固有のポリシーのセットとして、ユーザ、電子メール アドレス、スケジュール、および IP サブネットの各レベルのネットワーク トラフィックをきめ細かく制御できるようにします。このアプリケーション層アクセス制御機能の主な目的は、ウェブ ブラウジング、ファイル転送、電子メール、および電子メール添付ファイルを制限することにあります。

アプリケーション層トラフィックを SonicOS で制御できる機能が、リアルタイムのアプリケーション トラフィック フローを表示できる機能や、アプリケーション シグネチャ データベースにアクセスしたりアプリケーション層ルールを作成したりする新しい方法によって大幅に強化されています。SonicOS では、すべてのネットワーク トラフィックにわたって制御をより強化するために、アプリケーション制御と標準のネットワーク制御機能が統合されています。

SonicOS では、アプリケーション制御ポリシーを作成してネットワーク内のアプリケーションを制御する方法が 3 通りあります。

• アプリケーション フロー監視からのルールの作成 - 「ダッシュボード > アプリケーション フロー監視」ページに、管理者がアプリケーションの遮断、帯域幅管理、またはパケット監視のためのアプリケーション ルール ポリシーを素早く設定することを可能にする、「ルールの作成」ボタンが提供されます。これにより、管理者は SonicWALL 可視化およびアプリケーション インテリジェンス機能の使用中に注目したアプリケーションに動作を素早く適用できます。ポリシーは自動的に作成され、「ファイアウォール > アプリケーション ルール」 ページのアプリケーション ルール ポリシー テーブルに表示されます。

• アプリケーション制御詳細 - 「ファイアウォール > アプリケーション制御詳細」ページに、グローバルなアプリケーション制御ポリシーを設定する簡単で直接的な方法が提供されます。アプリケーションのある種別全体の遮断とログ記録を迅速に有効化したり、個々のアプリケーションや個々のシグネチャを容易に特定して同じ処理を実行したりできます。有効化すると、「ファイアウォール > アプリケーション ルール」ページでポリシーを作成しなくても、種別、アプリケーション、またはシグネチャのグローバルな遮断またはログ記録が行われます。すべてのアプリケーション検出および防御の設定が「ファイアウォール > アプリケーション制御詳細」ページで使用できます。

• アプリケーション ルール - 「ファイアウォール > アプリケーション ルール」 ページに、アプリケーション制御ポリシーを作成する 3 番目の方法が提供されます。この方法は、以前のアプリケーション ルール機能で使われた方法と同じです。アプリケーション ルールの対象が拡大されているのは、一致オブジェクトや動作オブジェクト、場合によっては電子メール アドレス オブジェクトもポリシーに組み込まれているからです。柔軟性を高めるために、アプリケーション ポリシーは、「アプリケーション制御詳細」ページで利用できる任意の種別、アプリケーション、またはシグネチャで同じアプリケーション制御にアクセスできます。「ファイアウォール > 一致オブジェクト」ページは、アプリケーション ルール ポリシーで一致オブジェクトとして使用するアプリケーション リスト オブジェクト、アプリケーション種別リスト オブジェクト、およびアプリケーションシグネチャ リスト オブジェクトを作成する方法を提供します。「一致オブジェクト」ページでは、ネットワーク トラフィック内のコンテンツを照合するための正規表現も設定できます。「ファイアウォール > 動作オブジェクト」 ページでは、ポリシーで使う個別動作を作成することが可能です。

アプリケーション制御機能について

アプリケーション制御のデータ漏洩抑止コンポーネントは、ファイルやドキュメントをスキャンしてコンテンツやキーワードを探す機能を備えています。アプリケーション制御を使用すると、特定のファイル名、ファイルの種類、電子メール添付ファイル、添付ファイルの種類、特定の件名を持つ電子メール、特定のキーワードまたはバイト パターンを含む電子メールまたは添付ファイルの転送を制限できます。内部または外部ネットワーク アクセスを各種の条件に基づいて禁止できます。パケット監視を使ってアプリケーション トラフィックを詳細に調査可能で、アプリケーションによって使われるネットワーク帯域を削減するために様々な帯域幅管理設定が選択可能です。

アプリケーション制御は、Dell SonicWALL の再組み立てが不要な精密パケット検査技術に基づいて、ポリシーベースの個別動作を作成することを可能にするインテリジェントな防御機能も提供します。個別動作の例を次に示します。

• シグネチャに基づくアプリケーション全体の遮断

• アプリケーション機能またはサブコンポーネントの遮断

• ファイルの種類ごとの帯域幅調整 (HTTP または FTP プロトコルを使用する場合)

• 添付ファイルの遮断

• 個別遮断ページの送信

• 個別電子メール応答の送信

• HTTP 要求のリダイレクト

• FTP 制御チャンネルでの個別 FTP 応答の送信

アプリケーション制御は、アプリケーションレベルのアクセス制御、アプリケーション層帯域幅管理、およびデータ漏洩の抑止機能を主に提供する一方で、個別のアプリケーション一致またはプロトコル一致のシグネチャを作成する機能も備えています。プロトコルの固有の部分を照合することで、任意のプロトコルに対応する個別アプリケーション ルール ポリシーを作成できます。個別のシグネチャを参照してください。

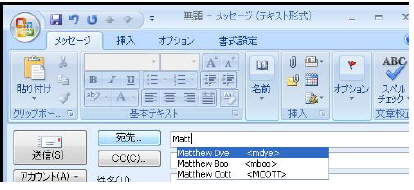

アプリケーション制御は、機密文書が誤って転送されるのを防ぐための優れた機能を提供します。例えば、Outlook Exchange の自動アドレス補完機能を使用している場合、一般的な名前に対して誤ったアドレスが補完されてしまうことはよくあります。以下の図に例を示します。

アプリケーション制御機能には、次のような利点があります。

• アプリケーション ベースの設定により、アプリケーション制御用のポリシーの設定が容易である。

• アプリケーション制御購読サービスによって新しい攻撃の出現時に更新されたシグネチャが提供される。

• アプリケーション フロー監視やリアルタイム可視化監視に見られるような、関連するアプリケーション インテリジェンス機能が 30 日間無料トライアルのアプリケーション可視化ライセンスとして登録時に利用できる。これにより、任意の登録済み Dell SonicWALL 装置でネットワーク内のアプリケーション トラフィックに関する情報を明確に表示できる。アプリケーション可視化およびアプリケーション制御のライセンスは、Dell SonicWALL セキュリティ サービス ライセンスのバンドルにも含まれています。SonicOS 管理インターフェースをアクティブにするには、この機能を有効にする必要があります。

• 管理者は「アプリケーション フロー監視」ページの参照中に「ルールの作成」ボタンを使って、注目したアプリケーションに帯域幅管理やパケット監視を素早く適用する、またアプリケーションを完全に遮断することが可能です。

• 管理者は、同じアプリケーションの他のシグネチャに影響を与えることなく個々のシグネチャのポリシー設定を行えます。

• アプリケーション制御の設定画面は、SonicOS 管理インターフェースの「ファイアウォール」メニューで利用可能で、ファイアウォールとアプリケーション制御のアクセス ルールおよびポリシーはすべて同じ領域に集約されています。

アプリケーション制御機能は、3 つの主要な製品種別と比較することができます。

• スタンドアロン プロキシ装置

• ファイアウォール VPN 装置に統合されたアプリケーション プロキシ

• 個別のシグネチャがサポートされるスタンドアロン IPS 装置

通常、スタンドアロン プロキシ装置は、特定のプロトコルに対してきめ細かいアクセス制御を提供するように設計されています。Dell SonicWALL アプリケーション制御は、HTTP、FTP、SMTP、POP3 などの複数のプロトコルにわたってアプリケーション レベルのきめ細かいアクセス制御を提供します。アプリケーション制御はファイアウォール上で動作するため、受信トラフィックと送信トラフィックの両方を制御できます。これに対し、専用のプロキシ装置は、一方向にのみ配備されるのが一般的です。SonicWALL 独自の精密パケット検査技術に基づいたアプリケーション制御は、専用のプロキシ装置よりも高いパフォーマンスとスケーラビリティを提供します。

今日の統合アプリケーション プロキシでは、アプリケーション レベルのきめ細かいアクセス制御、アプリケーション層帯域幅管理、およびデジタル権利管理機能は提供されません。専用プロキシ装置の場合と同様、SonicWALL アプリケーション制御は、統合アプリケーション プロキシ ソリューションよりもはるかに高いパフォーマンスとスケーラビリティを提供します。

一部のスタンドアロン IPS 装置ではプロトコル デコード サポートが提供されていますが、アプリケーション レベルのきめ細かいアクセス制御、アプリケーション層帯域幅管理、およびデジタル権利管理機能をサポートする製品は存在しません。

アプリケーション制御を SonicWALL Email Security と比較した場合、それぞれに利点があります。Email Security は SMTP に対してのみ有効ですが、非常に幅広いポリシー空間を利用できます。アプリケーション制御は、SMTP、POP3、HTTP、FTP、およびその他のプロトコルに対して有効で、ファイアウォール上の SonicOS に統合され、Email Security よりも高いパフォーマンスを発揮します。ただし、アプリケーション制御では、Email Security において SMTP に対して提供されるポリシー オプションがすべて提供されるわけではありません。

アプリケーション制御では、SonicOS の精密パケット検査を利用して、ゲートウェイを通過するアプリケーション層ネットワーク トラフィックをスキャンし、設定されているアプリケーションに一致するコンテンツを検索します。一致するものが見つかると、これらの機能は設定されている動作を実行します。アプリケーション制御ポリシーの設定時には、アプリケーションの遮断とログ記録のどちらを行うか、どのユーザ、グループ、または IP アドレスを対象として含めるか除外するか、また執行のスケジュールを定義するグローバル ルールを作成します。さらに、以下を定義するアプリケーション ルール ポリシーも作成できます。

• スキャンするアプリケーションの種類

• 照合する方向、コンテンツ、キーワード、またはパターン

• 照合するユーザまたはドメイン

• 実行する動作

以下のセクションでは、アプリケーション制御のメイン コンポーネントについて説明します。

• 一致オブジェクト

• 動作オブジェクト

アプリケーション層帯域幅管理 (BWM) を利用すると、プロトコル内の特定のファイル タイプに対しては帯域幅の消費を制限する一方で、それ以外のファイル タイプに対しては帯域幅を無制限に使用するポリシーを作成できます。これにより、同じプロトコル内で好ましいトラフィックと好ましくないトラフィックを区別できます。アプリケーション層帯域幅管理は、すべてのアプリケーション一致や、HTTP クライアント、HTTP サーバ、個別、および FTP ファイル転送の種別を使用する個別アプリケーション ルール ポリシーでサポートされます。ポリシー種別の詳細については、アプリケーション ルール ポリシーの作成 を参照してください。

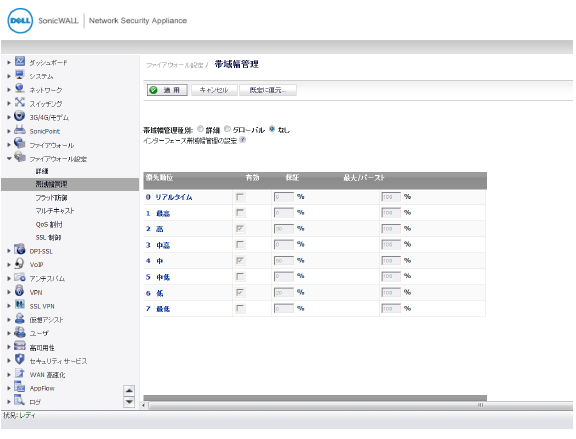

「ファイアウォール設定 > 帯域幅管理」ページの「帯域幅管理種別」が「グローバル」に設定されている場合、アプリケーション層帯域幅管理機能は、「ファイアウォール > アプリケーション ルール」ページからのポリシーの追加時に使用できる、定義済みの 8 つの既定の帯域幅管理優先順位レベルによってサポートされます。また、「ファイアウォール > 動作オブジェクト」画面からの新しい動作の追加時に使用できる、カスタマイズ可能な「帯域幅管理種別」動作もあります。

帯域幅管理は、「アプリケーション フロー監視」ページからも、サービス種別アプリケーションまたはシグネチャ種別アプリケーションを選択してから「ルールの作成」ボタンを選択することで設定できます。利用可能な帯域幅管理オプションは、「ファイアウォール設定 > 帯域幅管理」ページのグローバル優先順位キュー テーブル内の有効な優先順位レベルに依存します。この有効な優先順位は既定では、高、中、低です。

すべてのアプリケーション帯域幅管理は、「ファイアウォール設定 > 帯域幅管理」ページで設定されるグローバル帯域幅管理と関連しています。

次の 2 種類の帯域幅管理が利用可能です。詳細およびグローバルです。

• 種別が「詳細」に設定されている場合、帯域幅管理はアプリケーション ルール」に対して個別に設定できます。

• 種別が「グローバル」に設定されている場合、設定済みの帯域幅管理をすべてのゾーン内のすべてのインターフェースに対してグローバルに適用できます。

図 42:1 「ファイアウォール設定 > 帯域幅管理」 ページ

ベスト プラクティスとして、「ファイアウォール設定 > 帯域幅管理」ページのグローバル帯域幅管理の設定は、常にいかなる帯域幅管理ポリシーの設定よりも前に行う必要があります。

「ファイアウォール設定 > 帯域幅管理」ページの「帯域幅管理種別」を「詳細」からグローバル」に変更すると、すべてのアクセス ルールで帯域幅管理が無効になります。ただし、アプリケーション制御ポリシー内の既定の帯域幅管理動作オブジェクトは、グローバル帯域幅管理設定に変換されます。

「帯域幅管理種別」を「グローバルから「詳細」に変更すると、すべてのアプリケーション ルール ポリシーで使用されている既定の帯域幅管理動作は、変更前にどのようなレベルに設定されていても、「高度な帯域幅管理 - 中」に自動変換されます。

既定の帯域幅管理動作

「詳細」と「グローバル」の切り替えを行うと、既定の帯域幅管理動作が「帯域幅管理グローバル - 中」に変換されます。動作種別を切り替えても、ファイアウォールによって以前の優先順位レベルが保存されることはありません。変換の内容は、「ファイアウォール > アプリケーション ルール」ページで確認できます。

個別帯域幅管理動作

個別帯域幅管理動作は既定の帯域幅管理動作と異なる振舞いをします。個別帯域幅管理動作は、「ファイアウォール > 動作オブジェクト」ページで動作オブジェクトを作成することで設定されます。個別帯域幅管理動作と、そうした動作を使用するポリシーでは、「帯域幅管理種別」が「グローバル」と「詳細」の間で切り替えられるたびに、それぞれの優先順位設定が保持されます。

次の図に、グローバル帯域幅管理種別が「グローバル」に設定された後の同じポリシーを示します。ツールチップには優先順位のみが表示されています。これは、レベル 5 の保証帯域幅または最大帯域幅のグローバル優先順位キューに値がまったく設定されていないからです。

図 42:2 帯域幅管理種別がグローバルであるポリシーでの個別帯域幅管理動作

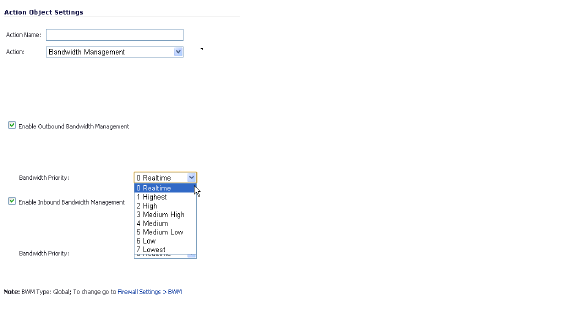

「帯域幅管理種別」が「グローバル」に設定されている場合、「動作オブジェクトの追加/編集」画面には、帯域幅優先順位のオプションが提示されますが、使用される値は、保証帯域幅および最大帯域幅の「ファイアウォール設定 > 帯域幅管理」ページにある「優先順位」テーブルで指定されているものです。

は、「ファイアウォール設定 > 帯域幅管理」ページでグローバル帯域幅管理種別が「グローバル」に設定されている状態での「動作オブジェクトの追加/編集」画面内の帯域幅優先順位の選択肢を示します。

図 42:3 帯域幅管理種別がグローバルでの動作オブジェクトの追加/編集ページ

補足 設定されているかどうかに関係なく、すべての優先順位 (リアルタイム~最低) が表示されます。どの優先順位が有効かを確認するには、「ファイアウォール設定 > 帯域幅管理」ページを参照します。「帯域幅管理種別」が「グローバル」に設定されていて、有効になっていない帯域幅優先順位を選択した場合、トラフィックは自動的に優先順位 4 (中) にマップされます。

アプリケーション層の帯域幅管理の設定は、アクセス ルールの帯域幅管理の設定と同じ方法で処理されます。どちらもグローバル帯域幅管理設定に関連付けられています。しかしながら、アクセスルールではできないすべての内容種別を指定することが、アプリケーション制御では可能です。

帯域幅管理の 1 つの利用例として、あなたが管理者として就業時間内の .mp3 および実行可能ファイルのダウンロードを 1Mbps を超えないように制限して、同時に、.doc や .pdf といった生産性の高い種別のファイルのダウンロードを利用可能な最大帯域幅まで許可するか、生産性の高いコンテンツのダウンロードに可能な最大優先順位を与えたい、というケースがあります。もう 1 つの例として、特定の種別のピア ツー ピア (P2P) トラフィックに帯域幅制限をかけたいが、その他の種別の P2P は制限無しの帯域幅を許可したい、というケースがあります。アプリケーション層の帯域幅管理により、これらを実施するポリシーを作成することが可能になります。

多くの帯域幅管理動作オプションも、あらかじめ定義された既定の動作リストで利用可能です。この帯域幅管理動作オプションは、「ファイアウォール設定 > 帯域幅管理」ページの「帯域幅管理種別」の設定に応じて変化します。「帯域幅管理種別」が「グローバル」に設定されている場合は、8 つの優先順位すべてが選択可能です。「帯域幅管理種別」が「詳細」に設定されている場合は、どの優先順位も選択できませんが、ポリシーの追加時には定義済みの優先順位を使用できます。

以下の表は、ポリシー追加時に利用可能なあらかじめ定義されている既定の動作を示します。

|

補足 すべての帯域幅管理順位に対する保証された帯域幅の合計は、100% を超えることはできません。

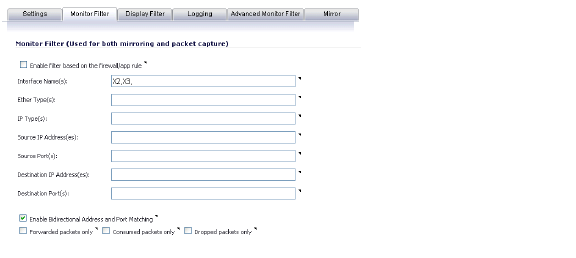

事前定義済みのパケット監視動作がポリシーに対して選択されていると、SonicOS は「ダッシュボード > パケット監視」 または 「システム > パケット監視」 ページ上で構成した設定に応じてトラフィックをキャプチャまたはミラーします。既定では、Wireshark で参照可能なキャプチャ ファイルを作成します。パケット監視動作を用いてポリシーを設定してから、実際にパケットをキャプチャするために、「パケット監視」ページで「キャプチャの開始」を選択する必要があります。欲しいパケットをキャプチャした後で、「キャプチャの停止」を選択します。

ポリシーに関連するパケットのみをキャプチャするようにパケット監視動作を制御するには、「パケット監視」ページで「設定」を選択して、「監視フィルタ」タブで「ファイアウォール/アプリケーション ルールによるフィルタを有効にする」を選択します ( 参照)。このモードでは、「パケット監視」ページで「キャプチャの開始」を選択した後で、トラフィックがアプリケーション制御ポリシー (またはファイアウォール アクセス ルール) を始動させるまではパケットはキャプチャされません。ポリシーが始動されると、「ログ > 表示」 ページでそれに関連する警告メッセージを見ることができます。これは、「ルールの作成」ボタンを使って、または、動作オブジェクトを使うアプリケーション ルール方式を使って、またはファイアウォール アクセス ルール内で作成されたアプリケーション制御ポリシーでパケット監視が選択された場合に動作して、キャプチャまたはミラーする対象に対する設定またはフィルタを指定することができます。例えば、キャプチャを異なる形式でダウンロードして、ウェブ ページ内で参照できます。

ミラーリングを設定するには、「ミラー」タブに移動して、「ローカル ミラー設定」の下の「受信したリモートのミラーされたパケットをインターフェースに送信する」フィールドでミラーされたパケットを送信する先のインターフェースを選択します。また、リモート設定のうち 1 つを設定できます。これにより、アプリケーション パケットを別のコンピュータにミラーしてすべてをハードディスク上に保存することが可能です。例えば、全員の MSN インスタント メッセンジャー トラフィックをキャプチャして会話を読むことができます。

「ダッシュボード > アプリケーション フロー監視」ページには、「ルールの作成」ボタンが提供されます。アプリケーション フロー監視の参照中に疑わしい、または過度の帯域幅を使っているアプリケーションを見つけた場合、簡単にリスト内のアプリケーションを選択してから、「ルールの作成」を選択してそれに対するアプリケーション制御ポリシーを即座に設定できます。複数のアプリケーションを選択してから、それらすべてに適用するポリシーを設定するために 「ルールの作成」 を使うこともできます。

補足 標準アプリケーションは選択できません。サービス種別アプリケーションとシグネチャ種別アプリケーションは、単一ルール内に混在できません。

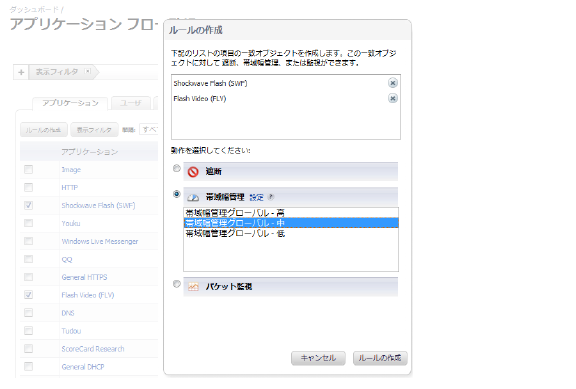

は、「ダッシュボード > アプリケーション フロー監視」ページの上に表示された「ルールの作成」ウィンドウを示します。

図 42:5 「ダッシュボード > アプリケーション フロー監視」ページと「ルールの作成」ウィンドウ

この「ルールの作成」機能は、リスト表示設定のアプリケーション フロー監視ページから利用可能です。円グラフとグラフ監視表示では、「ルールの作成」 ボタンは見えますが無効です。

「ルールの作成」ウィンドウからは、以下の種別のポリシーを設定できます。

• 遮断 - アプリケーションはファイアウォールによって完全に遮断されます。

• 帯域幅管理 - グローバル帯域幅管理を使う帯域幅管理優先順位から 1 つ選択して、どのインターフェースが使われるかに関わらず、アプリケーションによって使われる帯域幅を制御します。

補足 帯域幅管理は、使用したい各インターフェースで有効になっている必要があります。インターフェースは、「ネットワーク > インターフェース」 ページから設定できます。

• パケット監視 - 検査と分析のために、アプリケーションからのパケットをキャプチャします。

ルールに対して希望する動作を選択した後で、「ルールの作成」 ウィンドウ内の 「ルールの作成」 を選択すると、アプリケーション制御ポリシーは自動的に作成されて「ファイアウォール > アプリケーション ルール」 ページのアプリケーションルール ポリシー テーブルに追加されます。

「ルールの作成」 ウィンドウには、「帯域幅管理」 セクションの隣に、グローバル優先順位キューを設定できる 「ファイアウォール設定 > 帯域幅管理」 ページに移動するための 「設定」 ボタンがあります。グローバル帯域幅管理と「ファイアウォール設定 > 帯域幅管理」ページの詳細については、帯域幅管理を用いた動作 を参照してください。「ルールの作成」ウィンドウ内にある帯域幅管理オプションは、グローバル優先順位キューで有効になっているオプションを反映しています。既定の値は、以下の通りです。

• 帯域幅管理グローバル - 高 - 30% の保証で100% の最大/バースト

• 帯域幅管理グローバル - 中 - 50% の保証で100% の最大/バースト

• 帯域幅管理グローバル - 低 - 20% の保証で100% の最大/バースト

「ファイアウォール > アプリケーション制御詳細」ページの設定手法では、特定の種別、アプリケーション、またはシグネチャをきめ細かく制御できます。これには、きめ細かなログ制御や、ユーザ、グループ、または IP アドレス範囲の包含および除外、スケジュールのきめ細かな設定が含まれます。ここでの設定はグローバルなポリシーであり、どんな個別のアプリケーション ルール ポリシーからも独立しています。以下に「ファイアウォール > アプリケーション制御詳細」ページを示します。

このページでは次の設定を使用できます。

• 種別、アプリケーション、またはシグネチャを選択する。

• 遮断またはログ記録、あるいはこれら両方の動作を選択する。

• 動作に含めたり除外したりするユーザ、グループ、または IP アドレス範囲を指定する。

• 制御を執行するスケジュールを設定する。

これらのアプリケーション制御設定はアプリケーション ルール ポリシーとは独立したものですが、ここの場所または「ファイアウォール > 一致オブジェクト」ページで使用できる任意の種別、アプリケーション、またはシグネチャでアプリケーション一致オブジェクトを作成して、それらの一致オブジェクトをアプリケーション ルール ポリシーで使用することもできます。これにより、アプリケーション制御で設定できる動作やその他の多様な設定を使用できます。アプリケーション制御に関するこうしたポリシーベースのユーザ インターフェースの詳細については、アプリケーション リスト オブジェクト を参照してください。

アプリケーション制御を使用すると、ネットワーク上のトラフィックの特定の側面を制御する個別アプリケーション ルール ポリシーを作成できます。ポリシーは一致オブジェクト、プロパティ、および特定の防御動作のセットです。 ポリシーを作成するときは、最初に一致オブジェクトを作成したうえで、動作を選択 (オプションでカスタマイズ) し、これらをポリシー作成時に参照します。

「ファイアウォール > アプリケーション ルール」ページでは、「ポリシー設定」画面にアクセスできます。以下に、ポリシー種別が「SMTP クライアント」のものを示します。この画面は、選択したポリシー種別に応じて変化します。

ポリシーの例を次に示します。

• ギャンブルのようなアクティビティに関するアプリケーションを遮断する。

• .exe および.vbs 形式の電子メール添付ファイルを無効にする。

• 送信 HTTP 接続で Mozilla ブラウザを許可しない。

• 発信元が CEO と CFO の場合を除き、"Dell SonicWALL Confidential (Dell SonicWALL 社外秘)" というキーワードを含む、送信電子メールまたは MS Word 添付ファイルを許可しない。

• すべての機密文書内でグラフィックまたは透かしが検出された送信電子メールを許可しない。

ポリシーを作成するときは、ポリシー種別を選択します。それぞれのポリシー種別は、ポリシーの送信元、送信先、一致オブジェクト種別、および動作フィールドに有効な値または値タイプを指定します。さらに、ポリシーを定義することで、特定のユーザまたはグループを対象として含めるかまたは除外するかの指定、スケジュールの選択、ログ記録の有効化、接続側の指定、および基本または詳細方向タイプの指定を行うこともできます。基本方向タイプは、受信または送信のみを単に示します。詳細方向タイプでは、ゾーン間の送信の方向 (例えば LAN から WAN) を設定できます。

次の表に、使用可能なアプリケーション ポリシー種別の特徴を示します。

|

|

一致オブジェクトは、動作を実行するために満たす必要がある条件のセットを表します。これには、オブジェクト種別、一致する種別 (完全、部分、正規表現、前方、または後方)、入力形式 (テキストまたは16 進)、および照合する実際のコンテンツが含まれます。一致オブジェクトは、以前のリリースではアプリケーション オブジェクトと呼ばれていました。

実行可能ファイルなどのバイナリ コンテンツを照合する場合は 16 進入力形式を使用し、ファイルや電子メールのコンテンツなどを照合する場合は英数字 (テキスト) 入力形式を使用します。また、16 進入力形式は、グラフィック イメージ内のバイナリ コンテンツに対しても使用できます。グラフィックのいずれかのプロパティ フィールドに特定の文字列が含まれている場合は、テキスト入力形式を使用して同じグラフィックを照合することもできます。正規表現 (regex) は、特定の文字列や値ではなくパターンを照合するためのもので、英数字入力形式を使用します。

ファイル内容一致オブジェクト種別は、ファイル内のパターンやキーワードを照合するための方法を提供します。この種別の一致オブジェクトは、FTP データ転送、HTTP サーバ、またはSMTP クライアント ポリシーでのみ使用できます。

次の表に、サポートされている一致オブジェクト種別を示します。

|

使用できる一致オブジェクトの種別は、「一致オブジェクトの設定」画面のドロップダウン リストで確認できます。

「一致オブジェクト」画面では、複数のエントリを追加して、照合する内容要素のリストを作成できます。一致オブジェクトで指定したすべての内容は、照合の目的で大文字と小文字が区別されることはありません。バイナリ内容を照合するには 16 進形式を使用します。16 進エディタや、Wiresharkのようなネットワーク プロトコル アナライザを使用すると、バイナリ ファイルの 16 進形式を取得できます。これらのツールの詳細については、次のセクションを参照してください。

• 16 進エディタ

「ファイルからロード」ボタンを使用すると、照合する一致オブジェクトの複数のエントリを含む定義済みのテキスト ファイルから内容をインポートできます。ファイル内のエントリは、それぞれ 1 行に 1 つずつ記述されている必要があります。「ファイルからロード」機能を使用すると、SonicWALL セキュリティ装置間でアプリケーション制御の設定を容易に移行できます。

複数のエントリ (テキスト ファイルから読み込まれたエントリまたは手動で入力されたエントリ) は「リスト」領域に表示されます。リストされたエントリは論理和を使用して照合されるため、リスト内のいずれかのアイテムが一致すると、当該ポリシーの動作が実行されます。

1 つの一致オブジェクトには、合計で 8000 文字まで含めることができます。一致オブジェクト内の各要素に含まれる文字数が約 30 である場合、約 260 個の要素を入力できることになります。最大要素サイズは 8000 バイトです。

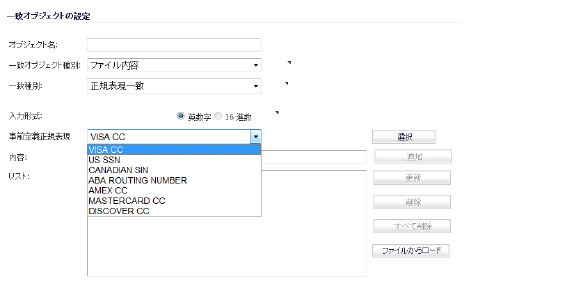

アプリケーション ルール ポリシーで使用するため、特定の一致オブジェクト種別に正規表現を設定できます。「一致オブジェクトの設定」ページでは、個別正規表現を設定したり、あらかじめ定義された正規表現から選択したりできます。Dell SonicWALL セキュリティ装置は、ネットワーク トラフィックに対して再組み立て不要の正規表現による照合をサポートしています。このため、入力ストリームのバッファリングが不要で、パターンはパケット境界をまたがって照合されます。

SonicOS には、以下の定義済み正規表現が用意されています。

|

正規表現を使用するポリシーは、ネットワーク トラフィックに最初に出現するパターンを照合します。そのため、一致に対して可能な限り速やかに動作できます。照合は、人間が読み取れるテキストだけではなくネットワーク トラフィックに対しても実行されるので、照合可能な英字には ASCII 文字セット全体 (全 256 文字) が含まれます。

'.'、(任意の文字ワイルドカード)、'*'、'?'、'+'、繰り返しカウント、代替、および否定などの一般的な正規表現の基本命令がサポートされています。構文とセマンティクスは Perl や vim などの一般的な正規表現の実装と似ていますが、わずかな違いがあります。例えば、行頭演算子 (^) と行末演算子 ($) はサポートされていません。また、'\z' は、PERL のように文字列の終わりを指すのではなく、0 以外の数字、すなわち [1-9] を指します。詳細については、正規表現の構文を参照してください。

Perl 正規表現エンジンとの大きな違いの 1 つは、後方参照と置換がサポートされていないことです。これらの機能は実際には正規表現に無関係で、調べているデータについて線形時間では実行できません。したがって、最高のパフォーマンスを維持するため、これらの機能はサポートされていません。置換または変換機能がサポートされていないのは、ネットワーク トラフィックを検査するだけで、変更はしないからです。

よく使用されるパターン (米国の社会保障番号や VISA のクレジットカード番号など) 向けにあらかじめ定義された正規表現は、一致オブジェクトの作成時に選択できます。ユーザは、同じ一致オブジェクト内に独自の表現を記述することもできます。ユーザが入力した表現は解析され、正しく解析されなかった表現があれば、「一致オブジェクトの設定」ウィンドウの下部に構文エラーが表示されます。解析が正しく完了した後、正規表現はコンパイラに渡され、ネットワーク トラフィックをリアルタイムでスキャンするのに必要なデータ構造が作成されます。

決定性有限オートマトン (DFA) というデータ構造を作成することによって、正規表現が効率的に照合されます。DFA のサイズはユーザが入力した正規表現によって決定され、機器のメモリ容量によって制約を受けます。複雑な正規表現のコンパイル処理には長い時間がかかり、装置のメモリを大量に消費することがあります。含まれる表現によっては、DFA の作成に最大 2 分かかることもあります。

装置管理の応答性に対する影響が大きすぎるだけでなく、悪用やサービス拒否攻撃を防ぐため、コンパイラは処理を中止し、データ構造が機器に対して大きくなりすぎる正規表現を拒否できます。ウィンドウの下部に、"悪用を検出しました" というエラー メッセージが表示されます。

補足 長時間のコンパイル中、装置管理セッションが一時的に反応しなくなることがありますが、ネットワーク トラフィックは装置に送信され続けています。

大きなカウンタを含む表現の DFA を作成すると、多くの時間とメモリが消費されます。そのような表現は、'*' 演算子と '+' 演算子などの無制限のカウンタを使用する表現よりも拒否される可能性が高くなります。

同様に、拒否されるおそれがある表現としては、文字範囲や文字クラスよりも多数の文字を含む表現があります。つまり、すべて小文字のセットを指定する '(a|b|c|d|.。.|z)' という表現は、同等の文字クラス '\l' よりも拒否される可能性が高くなります。'[a-z]' という範囲を使用すると、内部的に '\l' に変換されます。ただし、'[d-y]' または '[0-Z]' という範囲は、文字クラスに変換できず、長いので、この断片を含む表現は拒否される可能性があります。

表現が拒否されたときはいつでも上記のヒントを利用して、拒否されないように、より効率的な方法で書き直すことができます。詳細については、正規表現の構文を参照してください。例えば、個別正規表現の記述方法については、一致オブジェクトでの正規表現の作成を参照してください。

以下の表に、正規表現の作成に使用する構文を示します。

|

|

|

|

|

|

その他の一般的な文字クラスの一部は、上記の基本命令から作成できます。以下の文字クラスに関しては、使用できる残りの文字に適切なニーモニックがないため、独自の簡略表現はありません。

|

|

|

コメント

SonicOS は、正規表現でコメントをサポートしています。コメントの前には、任意の数のスペースと 1 個のポンド記号 (#) を付けます。スペースとポンド記号の後のテキストはすべて、表現の終わりまで破棄されます。

不一致検索は、遮断するコンテンツを指定するための別の方法を提供します。不一致検索は、特定のコンテンツ種別を除くすべてのコンテンツを遮断する場合に、一致オブジェクト内で有効にできます。この一致オブジェクトをポリシー内で使用すると、そのポリシーは、一致オブジェクトに指定されているコンテンツの欠如に基づいて動作を実行します。不一致検索オブジェクト内にある複数のリスト登録が論理条件 AND を使用して照合されます。つまり、ポリシーの動作は、指定された不一致検索登録のすべてが一致した場合に限り実行されます。

すべてのアプリケーション ルール ポリシーは禁止ポリシーですが、不一致検索を使用することで許可ポリシーを再現できます。例えば、.txt 形式の電子メール添付ファイルは許可しつつ、その他すべてのファイル種別の添付ファイルを遮断できます。また、いくつかの種別を許可してその他すべてを遮断することもできます。

すべての一致オブジェクト種別で不一致検索を利用できるわけではありません。それができるものについては、「一致オブジェクトの設定」画面で「不一致検索を有効にする」チェックボックスが表示されます。

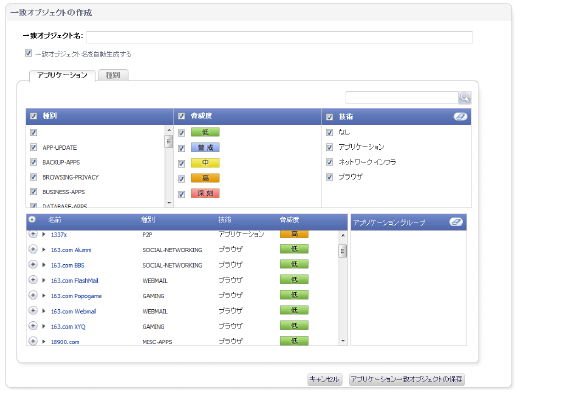

「ファイアウォール > 一致オブジェクト」ページには、「アプリケーション リスト オブジェクトの作成」ボタンもあり、これを使用すると「一致オブジェクトの作成」画面が開きます。この画面には、次の 2 つのタブがあります。

• アプリケーション - このタブではアプリケーション フィルタ オブジェクトを作成できます。この画面では、アプリケーション種別、脅威度、技術の種類、属性を選択できます。選択が終わると、それらの条件に一致するアプリケーションのリストが表示されます。「アプリケーション」タブは、アプリケーション リスト タイプの一致オブジェクトを作成する別の方法を提供します。

• 種別 - このタブでは種別フィルタ オブジェクトを作成できます。アプリケーション種別のリストとそれぞれの説明が提供されます。「種別」ページは、アプリケーション種別タイプの一致オブジェクトを作成する別の方法を提供します。

「アプリケーション」タブは、選択するアプリケーションのリストを提供します。表示するアプリケーションは、1 つ以上のアプリケーション種別、脅威度、技術を選択することによって制御できます。また、あるキーワードをすべてのアプリケーション名から検索するには、画面の右上付近にある「検索」フィールドにそのキーワードを入力します。例えば、「検索」フィールドに“bittorrent"と入力して「検索」アイコンを選択すると、名前に“bittorrent" (大文字と小文字の区別なし) が含まれる複数のアプリケーションが見つかります。

アプリケーション リストが適切に絞り込まれたリストに縮小されると、アプリケーションの隣にあるプラス (+) アイコンによってフィルタ向けに個々のアプリケーションを選択して、選択結果をアプリケーション フィルタ オブジェクトとして個別の名前または自動的に生成された名前で保存できます。以下の図に示す画面では、個々のアプリケーションを選択する前に、すべての種別、脅威度、技術が選択されています。

フィルタ向けに選択したアプリケーションは、右側の「アプリケーション グループ」フィールドに表示されます。このフィールド内のリストは、個々のアイテムを削除したり、イレイサーを選択してすべてのアイテムを削除したりして、編集できます。以下の図では、「アプリケーション グループ」フィールドにいくつかのアプリケーションが表示されています。また、左側のアプリケーション リストの選択されているアプリケーションには緑色のチェックマークが付いています。

対象として含めるアプリケーションの選択が終了すると、「一致オブジェクト名」フィールドにオブジェクトの名前を入力し (最初に「一致オブジェクト名を自動生成する」チェックボックスをオフにする)、「アプリケーション一致オブジェクトの保存」ボタンを選択できます。「ファイアウォール > 一致オブジェクト」ページには、オブジェクト種別が「アプリケーション リスト」であるオブジェクト名が表示されます。このオブジェクトは、その後のアプリケーション ルール ポリシーの作成時に選択できます。

「一致オブジェクト名を自動生成する」オプションを使用して作成された一致オブジェクトには、オブジェクト名の最初の文字としてチルダ (~) が表示されます。

「種別」タブは、選択するアプリケーション種別のリストを提供します。種別の任意の組み合わせを選択し、選択結果を種別フィルタ オブジェクトとして個別の名前で保存できます。以下の図に示す画面には、IM 種別の説明が表示されています。

リスト内の各種別の上にマウス ポインタを置くと、その説明を確認できます。個別の種別フィルタ オブジェクトを作成するには、「一致オブジェクト名」フィールドにオブジェクトの名前を入力し (最初に「一致オブジェクト名を自動生成する」チェックボックスをオフにする)、1 つ以上の種別を選択して、「種別一致オブジェクトの保存」ボタンを選択します。「ファイアウォール > 一致オブジェクト」ページには、オブジェクト種別が「アプリケーション種別リスト」であるオブジェクト名が表示されます。このオブジェクトは、その後のアプリケーション ルール ポリシーの作成時に選択できます。

「一致オブジェクト名を自動生成する」オプションを使用して作成された一致オブジェクトには、オブジェクト名の最初の文字としてチルダ (~) が表示されます。

動作オブジェクトは、一致イベントに対するアプリケーション ルール ポリシーの動作を定義します。カスタマイズ可能な動作を選択するか、あらかじめ定義されている既定の動作のうちの 1 つを選択できます。

あらかじめ定義されている動作は、アプリケーション ルール ページでポリシーを追加または編集する際にアプリケーション制御ポリシー設定ページに表示されます。

多くの帯域幅管理動作オプションも、あらかじめ定義された既定の動作リストで利用可能です。この帯域幅管理動作オプションは、「ファイアウォール設定 > 帯域幅管理」ページの「帯域幅管理種別」の設定に応じて変化します。「帯域幅管理種別」が「グローバル」に設定されている場合は、8 つの優先順位すべてが選択可能です。「帯域幅管理種別」が「詳細」に設定されている場合は、どの優先順位も選択できませんが、ポリシーの追加時には定義済みの優先順位を使用できます。

以下の表は、ポリシー追加時に利用可能なあらかじめ定義されている既定の動作を示します。

|

帯域幅管理動作の詳細については、帯域幅管理を用いた動作を参照してください。

以下のカスタマイズ可能な動作は、「ファイアウォール > 動作オブジェクト」ページで「動作オブジェクトの作成」を選択した際の「動作オブジェクトの追加/編集」ウィンドウ内に表示されます。

• SMTP 電子メールを遮断 - エラー応答の送信

• 電子メール添付ファイルを無効化 - テキストの追加

• 電子メール - テキストの追加

• FTP 通知の応答

• HTTP 遮断ページ

• HTTP リダイレクト

• 帯域幅管理

これらの動作種別の説明については、以下の表を参照してください。

「動作オブジェクトの設定」ウィンドウでの編集には、カスタマイズ可能な動作のみを使用できることに注意してください (以下の図を参照)。あらかじめ定義されている動作は編集も削除もできません。ポリシーを作成する場合、「ポリシー設定」画面では、あらかじめ定義されている動作や定義したカスタマイズ済み動作を選択できます。

次の表に、使用可能な動作種別を示します。

|

優先順位 0 の設定は、最高優先順位です。すべての帯域幅管理順位に対する保証された帯域幅の合計は、100%を超えることはできません。

アプリケーション制御では、電子メール アドレス オブジェクトとして個別電子メール アドレス リストを作成できます。電子メール アドレス オブジェクトは、SMTP クライアント ポリシー設定内でのみ使用できます。電子メール アドレス オブジェクトは、個別ユーザまたはドメイン全体を表すことができます。さらに、個別アドレスのリストをオブジェクトに追加することで、グループを表す電子メール アドレス オブジェクトを作成することもできます。これにより、SMTP クライアント ポリシーを作成するときに、ユーザ グループを容易に対象に含めたり対象から除外したりできます。

例えば、サポート グループを表す電子メール アドレス オブジェクトを作成できます。

電子メール アドレス オブジェクトにグループを定義した後、そのグループを対象として含める SMTP クライアント ポリシーまたは対象から除外する SMTP クライアント ポリシーを作成します。

以下のスクリーンショットでは、送信電子メールへの実行可能ファイルの添付を禁止するポリシーからサポート グループが除外されています。電子メール アドレス オブジェクトは、SMTP クライアント ポリシーの「メール送信者」フィールドまたは「メール受信者」フィールドで使用できます。「メール送信者」フィールドは、電子メールの送信者を表します。「メール受信者」フィールドは、電子メールの受信者を表します。

アプリケーション制御では Outlook Exchange または類似のアプリケーションからグループ メンバーを直接抽出することはできませんが、Outlook のメンバー リストを使用して、グループ メンバーがリストされたテキスト ファイルを作成することはできます。次に、このグループの電子メール アドレス オブジェクトを作成するときに、「ファイルからロード」ボタンを使用してテキスト ファイルからリストをインポートできます。テキスト ファイル内で電子メール アドレスが 1 行に 1 つずつ記述されていることを確認してください。

アプリケーション インテリジェンスおよび制御には、次の 2 つのコンポーネントがあります。

• インテリジェンス コンポーネントは、アプリケーション可視化としてライセンスされ、「ダッシュボード > リアルタイム監視」ページと「ダッシュボード > AppFlow 監視」ページでアプリケーション トラフィックの識別およびレポートの機能を提供します。

• 制御コンポーネントは、アプリケーション制御としてライセンスされ、ネットワークで処理されるアプリケーション トラフィックのログ記録、遮断、帯域幅管理を行うための個別のアプリケーション制御ポリシーとアプリケーション ルール ポリシーの作成および執行を可能にします。

アプリケーション可視化とアプリケーション制御は、SonicWALL ゲートウェイ アンチウイルス (GAV)、アンチスパイウェア、侵入防御サービス (IPS) を含むその他のセキュリティ サービスと合わせたバンドル形式でライセンスされます。

補足 MySonicWALL での登録時や、登録済み SonicWALL 機器への SonicOS のロード時には、サポートされている SonicWALL 装置でアプリケーション可視化とアプリケーション制御の 30 日間トライアル ライセンスが自動的に開始され、アプリケーション シグネチャが装置にダウンロードされます。

30 日間無料トライアルは、バンドルされている他のサービスでも使用できますが、アプリケーション可視化やアプリケーション制御の場合のように自動的に有効になることはありません。追加の無料トライアルは、SonicOS の個別のセキュリティ サービス ページまたは MySonicWALL で開始できます。

アプリケーション可視化機能を「ログ > フロー報告」ページ (以下のスクリーンショットを参照) で手動で有効にすると、「ダッシュボード > リアルタイム監視」ページでリアルタイムのアプリケーション トラフィックを、他のダッシュボード ページではファイアウォール アプリケーション シグネチャ データベースの識別/分類されたフローに関するアプリケーション活動を表示できます。

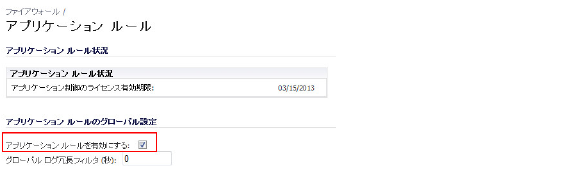

アプリケーション制御の使用を開始するには、この機能を「ファイアウォール > アプリケーション制御詳細」ページで有効にする必要があります。次のスクリーンショットを参照してください。

アプリケーション ルール (アプリケーション制御ライセンスに含まれる) を使ったポリシーを作成するには、「ファイアウォール > アプリケーション ルール」 ページの 「アプリケーション ルールを有効にする」 を選択します。次のスクリーンショットを参照してください。

30 日間トライアルを開始する (登録時) か、セキュリティ サービス ライセンス バンドルを購入すると、Dell SonicWALL ライセンス サーバによってアプリケーション可視化とアプリケーション制御のライセンス キーが SonicWALL 機器に提供されます。

ライセンスは、〈www.mysonicwall.com〉 の「ゲートウェイ サービス」の下にある「サービス管理 - 関連付けられた製品」ページで入手できます。

セキュリティ サービス ライセンス バンドルには、次の購読サービスのライセンスが含まれます。

• アプリケーション可視化

• アプリケーション制御

• ゲートウェイ アンチウイルス

• ゲートウェイ アンチスパイウェア

• 侵入防御サービス

アプリケーション シグネチャの更新と他のセキュリティ サービスのシグネチャの更新は、これらのサービスのライセンスされている限り、定期的に SonicWALL 装置にダウンロードされます。

補足 SonicOS 管理インターフェースで可視化を無効にしている場合は、その機能を再び有効にするまでアプリケーション シグネチャの更新が中断されます。

2 つの SonicWALL 装置間で高可用性が設定されていると、それらの装置はセキュリティ サービス ライセンスを共有できます。この機能を使用するには、MySonicWALL で SonicWALL 装置を関連付けられた製品として登録する必要があります。どちらの装置も同じ Dell SonicWALL ネットワーク セキュリティ装置モデルでなければなりません。

補足 高可用性ペアでは、MySonicWALL で初めて装置を登録する場合も、プライマリ装置とセカンダリ装置の双方を SonicOS 管理インターフェースから個別に登録して、各装置のそれぞれの管理 IP アドレスにログインする必要があります。これにより、セカンダリ装置は SonicWALL ライセンス サーバと同期され、関連付けられているプライマリ装置とライセンスを共有できるようになります。インターネットへのアクセスが制限されている場合は、共有するライセンスを手動で両方の装置に適用できます。