Network_netInterfaces

「ネットワーク > インターフェース」ページには、物理インターフェースに直接リンクされたインターフェース オブジェクトが含まれます。SonicOS のインターフェース アドレス指定方式は、ネットワーク ゾーンおよびアドレス オブジェクトと連動しています。

このセクションは、次のサブセクションで構成されています。

「インターフェース設定」テーブルには、各インターフェースに関する以下の情報がリストされます。

• 名前 - インターフェースの名前。

• ゾーン - 既定で、LAN、WAN、DMZ、および WLAN がリストされます。ゾーンが設定されると、この列に名前がリストされます。

• グループ - インターフェースが負荷分散グループに割り当てられた場合は、この列に表示されます。

• IP アドレス - インターフェースに割り当てられた IP アドレス。

• サブネット マスク - サブネットに割り当てられたネットワーク マスク。

• ネットワーク モード - 使用可能な IP 割り当て方法は、インターフェースが割り当てられるゾーンによって異なります。

– LAN:静的、トランスペアレント、レイヤ 2 ブリッジ モード、ワイヤ モード、タップ モード

– WAN:静的、DHCP、PPPoE、PPTP、L2TP、ワイヤ モード、タップ モード

– DMZ:静的、トランスペアレント、レイヤ 2 ブリッジ モード、ワイヤ モード、タップ モード

– WLAN:静的、レイヤ 2 ブリッジ モード

• 状況 - リンクの状況と速度。

• コメント - ユーザ定義のコメント。

• 設定 - 「設定」アイコン ![]() を選択すると、「インターフェースの編集」ダイアログボックスが表示され、指定されたインターフェースの設定を行うことができます。

を選択すると、「インターフェースの編集」ダイアログボックスが表示され、指定されたインターフェースの設定を行うことができます。

「インターフェース トラフィック統計」テーブルには、設定されているすべてのインターフェースの送受信情報がリストされます。

各インターフェースについて、以下の情報が表示されます。

• 受信ユニキャスト パケット数 - インターフェースが受信したポイント ツー ポイント通信の数を示します。

• 受信ブロードキャスト パケット数 - インターフェースが受信したマルチポイント通信の数を示します。

• 受信バイト - インターフェースが受信したデータ量をバイト数で示します。

• 送信ユニキャスト パケット数 - インターフェースが送信したポイント ツー ポイント通信の数を示します。

• 送信ブロードキャスト バイト - インターフェースが送信したマルチポイント通信の数を示します。

• 送信バイト - インターフェースが送信したデータ量をバイト数で示します。

現在の統計を消去するには、「ネットワーク > インターフェース」ページの右上にある「クリア」ボタンを選択します。

SonicOS のインターフェースは大きく次のように分けられます。

• 物理インターフェース - 物理インターフェースは、単一のポートにバインドされます。

• 仮想インターフェース - 仮想インターフェースは、サブインターフェースとして物理インターフェースに割り当てられ、複数のインターフェースに割り当てられたトラフィックを物理インターフェースが搬送できるようにします。

物理インターフェース

物理インターフェースは、送受信トラフィックを規定するアクセス ルールの設定が可能なゾーンに割り当てる必要があります。セキュリティ ゾーンは、送受信トラフィックの経路として動作する各物理インターフェースにバインドされます。インターフェースがなければ、トラフィックはゾーンにアクセスしたり、ゾーンを出ていくことができません。

ゾーンの詳細については、ネットワーク > ゾーン を参照してください。

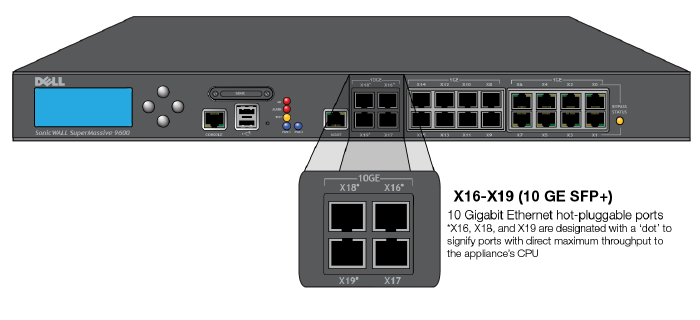

10 ギガビット イーサネット SFP+ ポート

SuperMassive 9000 シリーズ装置では、強化された Small Form-Factor Pluggable (SFP+) ポートである X16、X18、および X19 は、CPU に対する直接スループットが最大であることを表すため、ドット付きで示されます。これらのドット付きポートには、CPU への専用 (非共有) アップリンクがあります。

これは、10Gb の企業ネットワーク バックボーンがあり、部門のゲートウェイ機器として SuperMassive 9200 を使用している場合に有益です。ドット付きポート (X16、X18、または X19) のいずれかをバックボーンに直接接続する必要があります。これらのポートは CPU からあらゆる接続対象への直接接続だからです。これらのポートとネットワーク上のユーザまたは他の機器とで帯域幅を共有することは望ましくありません。最大の速度と効率を得るため、これらのポートはバックボーンに直接接続してください。

通常は、商業的に重要なリンクや、著しく多重化されているリンクを、ドット付きのインターフェースに接続する必要があります。商業的に重要なリンクの使用事例としては、管理部門による 10Gb バックボーン ネットワークへの接続があります。パフォーマンスを最大限に引き出すため、ドット付きインターフェースを介して上流のバックボーン接続を接続してください。これにより、CPU アップリンクを共有する、ドット付きでない他のインターフェース上の一時的な高負荷状況によって、重要なバックボーン トラフィックが失われることはなくなります。

著しく多重化されているリンクの使用事例としては、それぞれが 10Gb のアップリンクを持つ、多数の下流エンタープライズ スイッチがあります。パフォーマンスを最大限に引き出すため、ドット付きインターフェースを介して各スイッチを接続してください。これにより、高レベルの異なるスイッチング ドメインが CPU リソースを互いに奪い合うことはできなくなります。

仮想インターフェース (VLAN)

仮想インターフェースは、物理インターフェースに割り当てられたサブインターフェースであり、SonicWALL セキュリティ装置でサポートされます。仮想インターフェースにより、1 つの物理接続で複数のインターフェースを使用できます。

仮想インターフェースは、ゾーンの割り当て、DHCP サーバ、NAT、アクセル ルールの管理など、物理インターフェースと同じ機能を数多く備えています。

仮想ローカル エリア ネットワーク (VLAN) は、IP ヘッダーのタグ付けを使用することで、単一の物理 LAN の中で複数の LAN をシミュレートできるため、“タグベースの LAN 多重テクノロジ"と表現できます。物理的に個別の、接続されていない 2 つの LAN は、互いに完全に分かれています。 2 つの異なる VLAN についても同様ですが、VLAN の場合、2 つの VLAN は、同じ回線上に存在できます。VLAN では、このような仮想化を実現する VLAN 対応のネットワーキング機器が必要です。 これらは、ネットワークの設計とセキュリティ ポリシーに従って VLAN タグを認識、処理、削除、および挿入できるスイッチ、ルータ、およびファイアウォールです。

VLAN は多くのさまざまな理由で役立ちますが、その理由の多くは、VLAN が、物理的ではなく論理的なブロードキャスト ドメイン、つまり LAN 境界を提供できる機能に基づいています。これは、大きな物理 LAN を複数の小さな仮想 LAN に分割する場合と、物理的に異なる複数の LAN を論理的に連続する 1 つの仮想 LAN にまとめる場合の、両方に該当します。この利点は、以下のとおりです。

• パフォーマンスの向上 - 論理的に分割された小さなブロードキャスト ドメインを作成することで、必要な送信先にのみブロードキャストを送信し、アプリケーション トラフィック用に多くの帯域幅を残せるため、ネットワーク全体の使用率が低下します。

• コストの減少 - ブロードキャストのセグメント化は、かつてはルータで行われていたため、新たなハードウェアと設定が必要でした。VLAN では、ルータの機能的な役割は一変しました。 通信の抑制目的で使用されるのではなく、必要に応じて、異なる VLAN 間の通信を促進するために使用されます。

• 仮想ワークグループ - ワークグループは、マーケティング部門やエンジニアリング部門など、一般に情報を共有する論理単位です。効率上の理由で、ブロードキャスト ドメイン境界は、このような機能ワークグループに対応するように作成する必要がありますが、それが常に可能であるとはかぎりません。エンジニアリング ユーザとマーケティング ユーザが建物の同じ階 (および同じワークグループ スイッチ) を共有していて、入り混じっていることもあれば、その逆にエンジニアリング チームが、構内全体に分散していることもあります。この状態を複雑な配線を駆使して解決するのはコストがかかり、絶えず行われる追加や移動を保守するのは不可能です。VLAN では、スイッチを簡単に再設定して、論理的なネットワーク配置をワークグループの要求に対応させることができます。

• セキュリティ - ある VLAN 上のホストは、別の VLAN 上のホストと、両者間の通信を促進するネットワーク機器がなければ通信できません。

SonicOS の VLAN サポートは、物理インターフェースの下にネストされる論理インターフェースである、サブインターフェースを使用して実現されます。一意の VLAN ID ごとに、独自のサブインターフェースが必要です。セキュリティと管理上の理由で、SonicOS は VLAN トランク プロトコルに対応していません。 代わりに、サポートされる各 VLAN を設定し、適切なセキュリティ機能を割り当てる必要があります。

補足 SonicWALL に接続している他の機器からのトランク リンクで、VTP (VLAN Trunking Protocol) や GVRP (Generic VLAN Registration Protocol) などの動的な VLAN トランク プロトコルを使用しないでください。

VLAN ケーブル スイッチからのトランク リンクは、関連する VLAN ID をファイアウォール上のサブインターフェースとして宣言し、それらを、物理インターフェースを設定する方法とほぼ同じ方法で設定することにより、サポートされます。言い換えると、サブインターフェースとして定義された VLAN だけがファイアウォールによって処理され、それ以外は対象外として破棄されます。この方法の場合、トランク リンクの接続先であるファイアウォール上の親物理リンクは従来のインターフェースとして動作し、同じリンク上に存在する可能性があるネイティブの (タグ付きでない) VLAN トラフィックもサポートできます。また、親インターフェースは、“未定義"のままです。

VLAN サブインターフェースは、ゾーンの割り当て、セキュリティ サービス、GroupVPN、DHCPサーバ、IP ヘルパー、ルーティング、NAT ポリシーとアクセス ルールの完全な制御など、物理インターフェースの大部分の機能と特徴を備えています。現在、VLAN サブインターフェースから除外されている機能は、WAN 動的クライアント サポート、およびマルチキャスト サポートです。

SonicOS のインターフェース アドレス指定方式は、ネットワーク ゾーンおよびアドレス オブジェクトと連動しています。この構造は、セキュリティが保護されるオブジェクトに基づいており、SonicOS 内のルールとポリシーでこれらのオブジェクトが使用されます。

セキュリティが保護されるオブジェクトには、物理インターフェースに直接リンクされ、「ネットワーク > インターフェース」ページで管理されるオブジェクトが含まれます。アドレス オブジェクトは、「ネットワーク > アドレス オブジェクト」ページで定義します。サービスおよびスケジュール オブジェクトは、ユーザ インターフェースの「ファイアウォール」セクションで定義し、ユーザ オブジェクトは、「ユーザ」セクションで定義します。

ゾーンは、SonicOS のセキュリティ保護されたオブジェクトの手法の、階層上の頂点にあたります。SonicOS には事前に定義されたゾーンがあり、これとは別に独自のゾーンを定義することもできます。事前定義ゾーンは、LAN、DMZ、WAN、WLAN、および個別です。ゾーンには複数のインターフェースを指定できますが、WAN ゾーンは合計で 2 つのインターフェースに制限されています。「ネットワーク > WAN 負荷分散」ページ上の WAN フェイルオーバーと負荷分散の設定に応じて、WAN ゾーン内では、いずれか一方または両方の WAN インターフェースがアクティブにトラフィックを搬送できます。

Dell SonicWALL セキュリティ装置における WAN フェイルオーバーおよび負荷分散の詳細については、ネットワーク > フェイルオーバーと負荷分散 を参照してください。

ゾーン設定レベルでは、ゾーンの「インターフェース間通信を許可する」設定により、許可を指示するゾーン内アクセス ルールの作成に関する処理が自動的に行われます。ゾーン全体の総合的なアドレス オブジェクトと、ゾーン アドレスからゾーン アドレスへの許可を包括的に指示するアクセス ルールが作成されます。

SonicOS のトランスペアレント モードでは、インターフェースを管理階層のトップ レベルとして使用します。トランスペアレント モードは、一意のアドレス指定およびインターフェース ルーティングをサポートします。

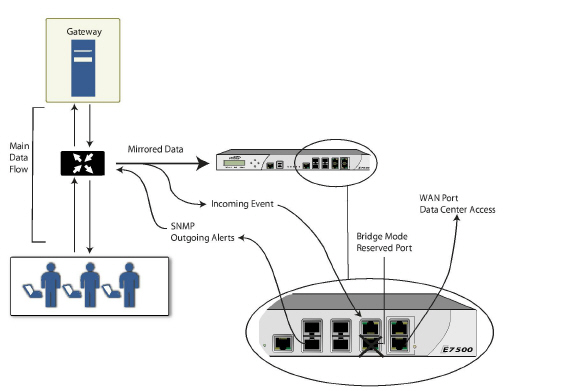

IPS スニッファ モードは、Dell SonicWALL セキュリティ装置でサポートされており、侵入検知に使用されるレイヤ 2 ブリッジ モードの一種です。IPS スニッファ モードを設定して、ファイアウォール上のインターフェースをスイッチ上のミラーリングされたポートに接続してネットワーク トラフィックを検査できます。一般に、メイン ゲートウェイ内部のスイッチでイントラネットのトラフィックを監視する目的でこのモードを使用します。

以下の図のネットワーク構成では、トラフィックはローカル ネットワーク内のスイッチに流れ込み、スイッチのミラー ポートを経由して Dell SonicWALL セキュリティ装置の IPS スニッファ モード インターフェースにミラーリングされます。ファイアウォールでは、ブリッジ ペアで構成された設定に従ってパケットが検査されます。警告が発行されると、SNMP トラップがファイアウォールの別のインターフェースから指定の SNMP マネージャに送信されます。ファイアウォールで検査されたネットワーク トラフィックは、検査終了後に破棄されます。

ファイアウォールの WAN インターフェースは、シグネチャ更新やその他のデータを取得するために、ファイアウォール データ センターに接続するために使用されます。

IPS スニッファ モードでは、レイヤ 2 ブリッジが、ファイアウォール上の同じゾーンにある 2 つのインターフェース (LAN-LAN、DMZ-DMZ など) の間に設定されます。個別ゾーンを作成してレイヤ 2 ブリッジに使用することもできます。WAN ゾーンだけは、IPS スニッファ モードでの使用に適していません。

その理由は、SonicOS は LAN-LAN トラフィックのような同じゾーン内のトラフィックのすべてのシグネチャを検出しますが、方向固有の (クライアント側対サーバ側) シグネチャの中には一部のLAN-WAN のケースに当てはまらないものがあるからです。

レイヤ 2 ブリッジの一方のインターフェースを、スイッチのミラーリングされたポートに接続できます。ネットワーク トラフィックがスイッチに到達すると、トラフィックはミラーリングされたポートにも送信され、そこからファイアウォールに渡されて厳密なパケット検査を受けます。悪意のあるイベントが認められると警告とログ入力が開始され、SNMP が有効な場合は SNMP トラップが SNMP マネージャ システムの設定済み IP アドレスに送信されます。このトラフィックは、実際にはレイヤ 2 ブリッジのもう一方のインターフェースまで進みません。IPS スニッファ モードでは、ファイアウォールはネットワーク トラフィックに対してインラインに配置されません。トラフィックを検査する手段を提供するだけです。

「ネットワーク > インターフェース」ページから表示できる「インターフェースの編集」画面には、IPS スニッファ モードを設定するときに使用する「このブリッジ ペアのトラフィックのみスニフする」という新しいチェックボックスがあります。このチェックボックスをオンにすると、ファイアウォールではミラーリングされたスイッチ ポートを通じて L2 ブリッジから送られてくるすべてのパケットを検査します。IPS スニッファ モードを使う場合、ミラーリングされたスイッチ ポートからのトラフィックがネットワークに送り返されないように「このブリッジ ペアにトラフィックをルーティングしない」チェックボックスもオンにする必要があります。

IPS スニッファ モードでインターフェースを設定する詳細な手順については、IPS スニッファ モードの設定を参照してください。

IPS スニッファ モードのサンプル トポロジ

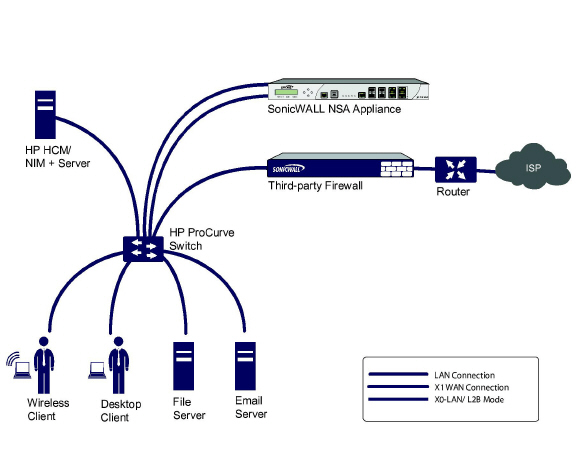

このセクションでは、Hewlett Packard ProCurve スイッチング環境で SonicWALL IPS スニッファ モードを使用するサンプル トポロジを示します。このシナリオは、脅威がやってくるポートを抑制したり閉じたりできる HP の ProCurve Manager Plus (PCM+) および HP Network Immunity Manager (NIM) サーバ ソフトウェア パッケージの機能に依存しています。

この方式は、既にファイアウォールが備わっているネットワークで、ファイアウォールのセキュリティ サービスをセンサーとして利用したい場合に便利です。

この配備では、WAN インターフェースおよびゾーンを内部ネットワークのアドレス指定方式用に設定し、内部ネットワークに接続します。X2 ポートは LAN ポートにブリッジされたレイヤ 2 ですが、何にも接続されません。X0 LAN ポートは HP ProCurve スイッチ上の特別にプログラムされた第 2 のポートに設定します。この特別なポートはミラー モード用に設定します。これは内部ユーザおよびサーバのポートをすべてファイアウォールの「スニッフ」ポートに転送します。それにより、ファイアウォールは内部ネットワークの全トラフィックを分析でき、セキュリティ シグネチャをトリガするトラフィックがあれば、X1 WAN インターフェースを通じて PCM+/NIM サーバにただちにトラップするので、脅威がやってくるポートに対して処置を講じることができます。

この配備を設定するには、「ネットワーク > インターフェース」ページに移動し、X2 インターフェースの設定アイコンを選択します。「X2 設定」ページで、「ネットワーク モード」を「レイヤ 2 ブリッジ モード」に設定し、「ブリッジ先:」インターフェースを「X0」に設定します。「このブリッジ ペアのトラフィックのみスニフする」チェックボックスを選択します。「OK」を選択すると、変更内容が保存されて有効になります。

次に、「ネットワーク > インターフェース」ページに移動し、X1 WAN インターフェースの設定アイコンを選択します。「X1 設定」ページで、そこにネットワークの内部 LAN セグメントの一意の IP アドレスを割り当てます。これは間違いのように思われるかもしれませんが、実はこれが装置を管理するインターフェースであり、しかも装置が SNMP トラップを送信するインターフェースであり、セキュリティ サービス シグネチャ更新を取得するインターフェースでもあります。「OK」を選択します。

また、ファイアウォール ルールを変更して、LAN から WAN、および WAN から LAN へのトラフィックを許可する必要があります。そうしないと、トラフィックは正しく通過しません。

スパン/ミラー スイッチ ポートを SonicWALL の X2 ではなく X0 に接続し (実のところ、X2 への接続はまったく行われません)、X1 を内部ネットワークに接続します。X0 にスパン/ミラーされたポートをプログラムするときは注意してください。