System_systemAdministrationView

「システム > 管理」ページでは、Dell SonicWALL セキュリティ装置の安全性の確保とリモート管理のための設定が可能です。

SonicWALL は、HTTPS、SNMP、Dell SonicWALL グローバル管理システム (SonicWALL GMS) など、さまざまな方法を使用して管理できます。

このセクションは、次のサブセクションで構成されています。

• ウェブ管理設定

• SSH 管理設定

• より高度な管理

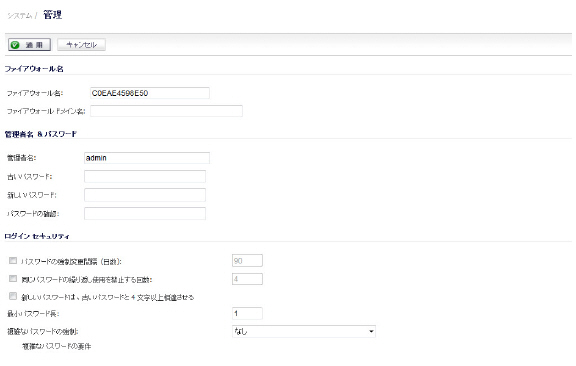

ファイアウォール名は Dell SonicWALL セキュリティ装置を一意に識別します。既定のファイアウォール名は Dell SonicWALL ネットワーク セキュリティ装置のシリアル番号です。シリアル番号は Dell SonicWALL セキュリティ装置の MAC アドレスでもあります。ファイアウォール名を変更するには、「ファイアウォール名」フィールドに英数字で一意の名前を入力します。8 文字以上の長さにする必要があります。

管理者名は、既定で「admin」に設定されますが、32 文字までの英数字を使用して変更できます。新しい管理者名を作成するには、「管理者名」フィールドに新しい名前を入力します。「適用」を選択すると、SonicWALL に変更が適用されます。

管理者パスワードの変更

Dell SonicWALL 管理インターフェースへのアクセス用に新しいパスワードを設定するには、「古いパスワード」フィールドに古いパスワードを入力し、「新しいパスワード」フィールドに新しいパスワードを入力します。「パスワードの確認」フィールドにもう一度新しいパスワードを入力し、「適用」を選択します。Dell SonicWALL が更新された後、ブラウザ ウィンドウの一番下に更新を確認するメッセージが表示されます。

ヒント 既定のパスワード "password" は、独自の個別パスワードに変更することを推奨します。

ワンタイム パスワード

ワンタイム パスワード (OTP) は、ユーザ名とパスワードによる標準の資格情報と共にシステム生成のランダムなパスワードも利用する 2 ファクタ認証方式です。ユーザが正しい基本ログイン資格情報を提示すると、システムによってワンタイム パスワードが生成され、ユーザの定義済み電子メール アドレスに送信されます。ユーザは電子メールからワンタイム パスワードを取り出して、それをログイン画面に入力する必要があります。

内部 Dell SonicWALL ウェブ サーバでは現在、HTTPS 管理セッションとネゴシエートする場合に、SSL バージョン 3.0 および TLS を強力な暗号 (12 ビット以上) と組み合わせて使用しています。バージョン 3.0 より前の SSL 実装および脆弱な暗号 (128 ビット未満の対称暗号) はサポートされません。この強化された HTTPS セキュリティにより、潜在的な SSLv2 ロールバックの脆弱性を防御し、PCI (Payment Card Industry) をはじめとするセキュリティおよびリスク管理の標準規格に確実に準拠します。

ヒント SonicOS は、最新のブラウザがサポートする HTML5 などの先端のブラウザ技術を利用しています。SonicOS の管理には、Chrome、Firefox、Internet Explorer、Safari などのブラウザの最新バージョンを使用してください。Dell SonicWALL 装置のシステム管理には、モバイル デバイスのブラウザは推奨されません。

SonicOS では、パスワードの制約の強制が導入されています。管理者およびユーザが使用するパスワードの安全性が確保されるように設定できます。このパスワードの制約の強制により、現在の情報セキュリティ管理システムで定義されている機密保持の要件、および情報セキュリティ国際評価基準や PCI (Payment Card Industry) などの標準に準拠するための要件を満たすことができます。

「パスワードの強制変更間隔 (日数)」設定が適用されている場合、ユーザは指定された日数が経過するたびにパスワードを変更する必要があります。有効期限の切れたパスワードでログインしようとすると、新しいパスワードの入力を求めるポップアップ ウィンドウが表示されます。「ユーザ ログイン状況」ウィンドウには、ユーザがいつでもパスワードを変更できるように「パスワードの変更」ボタンが用意されています。

「同じパスワードの繰り返し使用を禁止する回数」設定が適用されている場合、ユーザは指定された変更回数の範囲で一意のパスワードを使用する必要があります。

「最小パスワード長」設定では、パスワードに使用する文字の最小値を指定します。

「複雑なパスワードの強制」プルダウン メニューでは、次のオプションを選択できます。

• アルファベットと数字を必ず併用

• アルファベット、数字、記号を必ず併用

「上記のパスワードの制約を以下のユーザに対して適用する」チェックボックスでは、パスワードの制約を適用するユーザのクラスを指定します。「管理者」チェックボックスは、ユーザ名が admin である既定の管理者を指しています。

「無操作の管理者をログアウトさせるまでの時間」フィールドの設定により、操作がない場合に管理インターフェースから自動的にログアウトされるまでの時間を設定できます。既定では、無動作時間が 5 分経過すると管理者はログアウトされます。タイムアウトは 1~99 分の範囲に指定できます。「適用」を選択すると、ブラウザ ウィンドウの一番下に更新を確認するメッセージが表示されます。

ヒント 「管理者セッションのタイムアウト時間 (分)」に 5 分を超える時間を設定した場合、SonicWALL の管理インターフェースへの不正アクセスを防ぐため、各管理セッションを終了するときに必ず「ログアウト」を選択してください。

「管理者/ユーザのロックアウトを有効にする」を設定すると、指定された数の不正なログイン試行が行われた後に、管理者が装置へアクセスできないようロックをかけることができます。

• 「1 分間のログイン失敗回数が次の回数になったらロックアウト」には、ロックを開始するまでの不正なログイン試行の回数を、1 分以内で指定します。

• 「ロックアウト期間 (分)」には、アクセスをロックする時間を分で指定します。

「他の管理者が優先される場合の動作」設定では、複数の管理者の機能を使用し、ある管理者が他の管理者を先制した場合の対応を構成します。先制された管理者を非設定モードに変換するか、またはログアウトさせるように構成できます。複数の管理者の詳細については、複数管理者サポートの概要 を参照してください。

• 非設定モードに降格 - 現在の管理者によるアクセスを遮断することなく、複数の管理者が非設定モードで装置にアクセスできるようにします。

• ログアウト - 新しい管理者が現在の管理者を先制します。

無操作の状態が次の時間を経過した場合、低い優先順位の管理者に対して先制を許可する (分) - 優先順位の低い管理者が現在の管理者を先制するまでの、現在の管理者による無動作の時間を分で入力します。

管理者間のメッセージ送受信を有効にする - 管理者が管理インターフェースを利用して、同じ装置にログインしている他の管理者にテキスト メッセージを送信できるようにします。メッセージはブラウザのステータス バーに表示されます。

メッセージング ポーリング間隔 (秒) - 管理者間で送られるメッセージをブラウザがチェックする頻度を設定します。複数の管理者が装置へアクセスする可能性が高い場合は、メッセージをタイムリーに送受信するために、この間隔を適度に短く設定する必要があります。

管理者/ユーザのロックアウトを有効にする

ログイン資格情報が正しくない場合に管理者またはユーザをロックアウトするよう SonicWALL を設定できます。「ログイン失敗時に管理者/ユーザのロックアウトを有効にする」チェックボックスを選択し、正しい認証資格情報なしにユーザが SonicWALL にログインできないようにします。「1 分間のログイン失敗回数が次の回数になったらロックアウト」フィールドに、ユーザをロックアウトするまでのログイン失敗回数を入力します。「ロックアウト期間 (分)」フィールドにロックアウトされたユーザが SonicWALL に再度ログインできるようになるまでの時間を入力します。

注意 管理者とユーザが同じ送信元 IP アドレスを使用して SonicWALL にログインしようとすると、管理者も SonicWALL からロックアウトされます。ロックアウトは、ユーザまたは管理者の送信元 IP アドレスに基づいています。

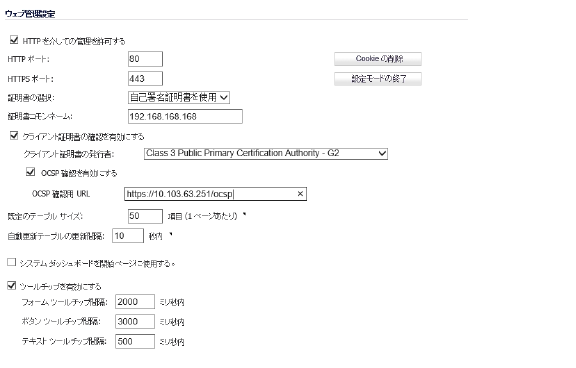

SonicWALL セキュリティ装置は HTTP または HTTPS、およびウェブ ブラウザを使用して管理できます。既定では、HTTPのウェブ ベースの管理は無効です。工場出荷時の設定の SonicOS 管理インターフェースへのログインには HTTPS を使います。

HTTP 管理を使いたい場合は、管理者が HTTP 管理を全体的に有効/無効にできる「HTTP を介しての管理を許可する」チェックボックスで設定可能です。

HTTPS 管理の既定ポートは標準ポート 443 です。この既定ポートを変更することによって、SonicWALL セキュリティ装置へのログインにセキュリティ層をもう 1 つ追加できます。HTTPS 管理用に他のポートを設定するには、「ポート」フィールドに使用するポート番号を入力し、「更新」を選択します。例えば、HTTPS 管理ポートを 700 番に設定した場合、SonicWALL にアクセスするには、〈http://192.168.168.1:700〉 のようにポート番号と IP アドレスを使用して SonicWALL にログインする必要があります。

HTTP の既定ポートはポート 80 ですが、他のポートからアクセスするように設定することもできます。「ポート」フィールドに使用するポート番号を入力し、「適用」を選択します。ただし、HTTP 管理用に80 番以外のポートを設定した場合、IP アドレスを使用して SonicWALL セキュリティ装置にログインするときにポート番号も入力する必要があります。例えば、ポートを 76 番に設定した場合、ウェブ ブラウザで 〈LAN IP アドレス〉 に 76 も加えた 〈http://192.168.168.1:76〉 を入力する必要があります。

「証明書の選択」メニューで、「自己署名証明書を使用」を選択した場合、SonicWALL セキュリティ装置にログインするごとに新しい証明書をダウンロードすることなく、1 つの証明書を続けて使用できます。また、「証明書のインポート」を選択して、「システム > 証明書」ページでインポートされた証明書を選択し、管理インターフェースの認証に利用できます。

「Cookie の削除」ボタンを選択すると、SonicWALL 装置が保存したすべてのブラウザの Cookie が消去されます。Cookie を消去すると、管理インターフェースで保存していない変更は失われます。

ログインするときに、最初に「ダッシュボード > 上位グローバル マルウェア」ページを表示するには、「システム ダッシュボードを開始ページに使用する。」チェックボックスを選択します。

「システム > 管理」ページの「ウェブ管理設定」で、システム管理者は「コモン アクセス カード (CAC)」を用いる/用いないに対して「クライアント証明書の確認」を有効にできます。

コモン アクセス カード (CAC) は、米国国防総省 (DoD) スマート カードで、インターネット上で非常に高度に保護されたアクセスを要する、軍人やその他の政府、政府外の職員によって使用されます。CAC では PKI 認証および暗号化を使用します。

補足 CAC を使用するには、USB ポートに接続する外部カード リーダーが必要です。

クライアント証明書の確認は、CAC を使用するように開発されていますが、HTTPS/SSL 接続でクライアント証明書を必要とするどのようなシナリオでも有効です。クライアント証明書に対する CAC サポートは、HTTPS 接続上でのみ利用可能です。

補足 CAC は、Microsoft インターネット エクスプローラ以外のブラウザでは機能しない可能性があります。

「クライアント証明書の確認を有効にする」チェックボックスにより、SonicWALL セキュリティ装置上でクライアント証明書確認と CAC サポートを有効/無効にできます。

「クライアント証明書の発行者」ドロップダウン メニューには、クライアント証明書の署名に使用できる証明機関 (CA) 証明書の発行者の一覧が示されます。このリストに適切な CA が無い場合は、CA を SonicWALL セキュリティ装置にインポートする必要があります。

「OCSP 確認を有効にする」チェックボックスを使用すると、クライアント証明書が失効していない (まだ有効である) ことを確認する OCSP (Online Certificate Status Protocol) 確認を有効または無効できます。

「OCSP 確認用 URL」フィールドには、クライアント証明書の状態を確認するサーバの URL が含まれます。OCSP 確認用 URL は、通常はクライアント証明書内に埋め込まれているため、入力する必要はありません。クライアント証明書に OCSP リンクが含まれていない場合は、URL リンクを入力できます。そのリンクは、OCSP 確認を処理するサーバ側の CGI (Common Gateway Interface) を参照している必要があります。例えば、http://10.103.63.251/ocsp です。

クライアント証明書の確認で CAC を使用しない場合は、ブラウザにクライアント証明書を手動でインポートする必要があります。

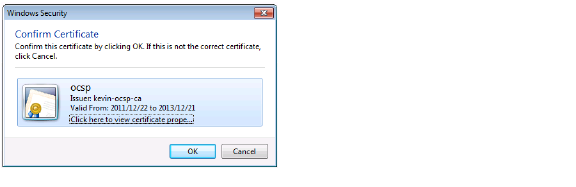

クライアント証明書の確認で CAC を使用する場合は、クライアント証明書はミドルウェアによってブラウザに自動的にインストールされます。HTTPS を介して管理セッションを開始すると、証明書の確認を求める証明書選択ウィンドウが表示されます。

ドロップダウン メニューからクライアント証明書を選択した後で、HTTPS/SSL 接続が再開され、SonicWALL セキュリティ装置はクライアント証明書が CA によって署名されているかを確認するために クライアント証明書の発行者 を検証します。一致が検出されると、管理者ログイン ページが表示されます。一致が検出されない場合は、ブラウザの接続が失敗したことを示す次のようなメッセージが表示されます。

ウェブ ページを表示できません。

OCSP が有効な場合、管理者ログイン ページが表示される前に、ブラウザによって OCSP 確認が行われ、確認中、次のメッセージが表示されます。

クライアント証明書 OCSP の確認中...

一致が確認されると、管理者ログイン ページが表示され、管理者の資格情報を使って SonicWALL セキュリティ装置の管理を開始できます。

一致が検出されない場合は、ブラウザに次のメッセージが表示されます。

OCSP 確認が失敗しました。システム管理者に問い合わせてください。

クライアント証明書機能を使う場合、以下の状況で SonicWALL セキュリティ装置からユーザがロックアウトされる可能性があります。

• 「クライアント証明書の確認を有効にする」が選択されているが、ブラウザにクライアント証明書がインストールされていない。

• 「クライアント証明書の確認を有効にする」が選択され、ブラウザにクライアント証明書がインストールされているが、「クライアント証明書の発行者」が選択されていない、または誤ったクライアント証明書の発行者が選択されている。

• 「OCSP 確認を有効にする」が有効だが、OCSP サーバが利用できないか、ネットワークの問題で SonicWALL セキュリティ装置が OCSP サーバにアクセスできない。

ロックアウトされたユーザにアクセスを回復するには、次の CLI コマンドを実行します。

• web-management client-cert disable

• web-management ocsp disable

管理インターフェースのテーブルの既定サイズの変更

Dell SonicWALL 管理インターフェースでは、管理インターフェースのすべてのテーブルにわたる大きな情報テーブルの表示を制御できます。管理インターフェースに表示されるすべてのテーブルの既定テーブル ページ サイズは、既定では 1 ページあたり 50 アイテムですが、1 ~ 5,000 アイテムの任意のサイズに変更できます。アクティブ接続監視、VPN 設定、ログ表示などの一部のテーブルでは、ページごとに表示されるアイテムを個別に設定できますが、この設定はログイン時に、ここで構成された値に初期化されます。これらのテーブルのページを表示した後に構成を変更しても、個別の設定がすぐに変わるのではなく、次回ログインしたときはじめて、これらのページに変更が適用されます。

テーブルの既定サイズを変更するには:

1. 「既定のテーブル サイズ」フィールドに、表示させる数 (「1 ページの項目数」) を入力します。

2. 監視テーブル (プロセス監視、アクティブ接続監視、インターフェース トラフィック統計など) をバックグラウンドで自動的に更新する間隔を「自動更新テーブルの更新間隔」フィールドに秒で入力します。

3. 「適用」を選択します。

ツール チップ

SonicOS では、SonicOS UI の多数の要素に対するツール チップが組み込まれました。これらのツール チップは、UI 要素の上にマウスを置くと小さなポップアップ ウィンドウとして表示されます。このウィンドウには要素についての簡単な説明が表示されます。ツール チップは、多数のフォーム、ボタン、テーブル ヘッダーおよびエントリに対して表示されます。

補足 すべての UI 要素に対してツール チップが表示されるわけではありません。マウスを要素の上に数秒間置いてもツール チップが表示されない場合は、関連付けられたツール チップがないものと判断してください。

フォーム エントリの最小値、最大値、および既定値がある場合は、ツール チップに表示されます。これらのエントリは SonicOS ファームウェアから直接生成されるため、使用しているプラットフォームとファームウェアの組み合わせに固有の値が表示されます。

ツール チップの動作は、「システム > 管理」ページで設定できます。

ツール チップは既定で有効になっています。ツール チップを無効にするには、「ツールチップを有効にする」チェックボックスをオフにします。ツール チップが表示されるタイミングも設定できます。

• フォーム ツールチップ間隔 - フォーム (テキストを入力するボックス) のツール チップが表示されるまでの時間 (ミリ秒単位)。

• ボタン ツール チップ間隔 - ラジオ ボタンおよびチェックボックスのツール チップが表示されるまでの時間 (ミリ秒単位)。

• テキスト ツール チップ間隔 - UI テキストのツール チップが表示されるまでの時間 (ミリ秒単位)。

SSH を使用して SonicWALL を管理する場合、セキュリティを強化するために SSH ポートを変更できます。既定の SSH ポートは 22 です。

Dell SonicWALL セキュリティ装置を、SNMP または Dell SonicWALL グローバル管理システムを用いて管理することができます。このセクションは、次のサブセクションから構成されています。

Dell SonicWALL グローバル管理システムの詳細については、http://www.sonicwall.com を参照してください。