補足 利便性と利用しやすさの強化のために、「パケット監視」ページは、「ダッシュボード > パケット監視」または「システム > パケット監視」の両方からアクセスできます。ページの内容は、どちらのタブからアクセスしたかに関係なく同じです。パケット監視の使用に関する情報については、システム > パケット監視を参照してください。

次のセクションでは、パケット監視の概要および設定手順を説明します。

このセクションでは、SonicWALL SonicOS パケット監視機能の概要を説明します。このセクションは、次のサブセクションで構成されています。

• パケット監視とは

パケット監視は、SonicWALL ファイアウォール装置を通過する各データ パケットを監視するメカニズムです。パケットは監視とミラーすることができます。監視されたパケットには、データとアドレス情報が両方とも格納されています。パケット ヘッダーからのアドレス情報には以下の内容が含まれています。

• インターフェースの識別情報

• MAC アドレス

• イーサネット種別

• インターネット プロトコル (IP) 種別

• 送信元および送信先の IP アドレス

• ポート番号

• L2TP ペイロードの詳細

• PPP ネゴシエーションの詳細

SonicOS 管理 インターフェースでパケット監視機能を設定できます。管理インターフェースを使用して、監視条件、表示設定、ミラー設定、およびファイル エクスポート設定を構成し、キャプチャされたパケットを表示することができます。

SonicOS パケット監視機能には、Wireshark (以前は Ethereal と呼ばれた) などの外部ユーティリティを使用せずに、ネットワーク トラフィックを検査するために必要な機能および柔軟性があります。パケット監視は以下の機能を含みます。

• 個別フィルタリングのために粒度が改良された制御メカニズム (監視フィルタ)

• 監視フィルタ設定に依存しない表示フィルタ設定

• ファイアウォールでパケットの破棄、転送、生成、消費のいずれが行われたかを示すパケット状況

• 管理インターフェース内の 3 つのウィンドウの出力:

– パケットの一覧

– 選択されたパケットのデコード済み出力

– 選択されたパケットの 16 進ダンプ

• エクスポート機能に含まれている、パケットの 16 進ダンプのテキスト、HTML 形式、および CAPファイル形式

• バッファが一杯になった場合の FTP サーバへの自動エクスポート

• IP ドレスおよびポートに基づいた両方向のパケット監視

• パケット監視バッファが一杯になった場合の設定可能なラップ

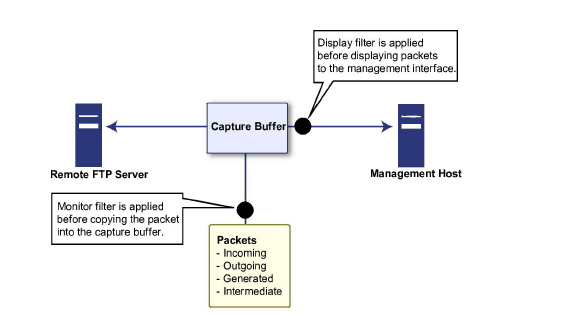

管理者として、パケット監視ツールの一般設定、監視フィルタ、表示フィルタ、監視の詳細設定、および FTP 設定を構成できます。ネットワーク パケットがパケット監視サブシステムに入ると、監視フィルタ設定が適用され、結果のパケットがキャプチャ バッファに書き込まれます。表示フィルタ設定は、管理インターフェースでバッファ コンテンツを表示したときに適用されます。キャプチャ バッファをログに記録して管理インターフェースで参照できます。 また、バッファが一杯になったときに FTP サーバに自動転送されるように設定できます。

最初に設定しなくてもパケット監視を使用できるように、既定の設定が用意されています。基本的な設定は以下のとおりです。

|

次の図は、パケット監視サブシステムの概要です。さまざまなフィルタと、フィルタがどのように適用されるかを示しています。

パケット ミラーは、あるインターフェース上で見られたパケットのコピーを、別のインターフェースやリモートSonicWALL 装置に送る処理です。

ミラーには、2 つの側面があります。

分類 - ミラーされるように選択されたパケットのセットを特定することです。あるインターフェースから着信および発信されるパケットがフィルタと照合されます。一致すると、ミラー動作が適用されます。

動作 - 選択されたパケットのコピーをポートやリモート宛先に送信することです。分類フィルタと一致したパケットはミラー宛先の 1 つに送信されます。特殊なミラー宛先は、動作識別者の一部です。

すべての分類フィルタは、動作識別子に関連付けられています。最大 2 つの動作識別子を定義でき、2 つのミラー先 (同一ファイアウォール上の物理ポート、および/または、1 台のリモート SonicWALL ファイアウォール) をサポートします。この動作識別子は、パケットがどのようにミラーされるか決定します。以下の種別の動作識別子がサポートされます。

• コピーを物理ポートに送信する。

• パケットをカプセル化して、それをリモート SonicWALL 装置に送信する。

• 設定された VLAN を使って、コピーを物理ポートに送信する。

分類は、パケット監視設定ウィンドウの「監視フィルタ」と「詳細監視フィルタ」タブで設定します。

ローカル SonicWALL ファイアウォールを、リモート SonicWALL ファイアウォールからのリモートでミラーされたトラフィックを受信するように設定できます。ローカル ファイアウォールでは、受信したミラーされたトラフィックをキャプチャ バッファに保存することも、別のローカル インターフェースに送信することもできます。これは、パケット監視設定ウィンドウの「ミラー」タブの「リモート ミラー設定 (受信側)」セクションで設定します。

SonicOS は、以下のパケット ミラー オプションをサポートします。

• 指定したインターフェースにパケットをミラーする (ローカル ミラー)。

• 選択したトラフィックのみミラーする。

• SSL 復号化されたトラフィックをミラーする。

• レイヤ 2 とレイヤ 3 ヘッダおよびペイロードを含む完全なパケットをミラーする。

• リモート SonicWALL にパケットをミラーする (リモート ミラーリング Tx)。

• リモート SonicWALL 装置からのミラーされたパケットを受信する (リモート ミラーリング Rx)

SonicOS 管理インターフェースの「ダッシュボード > パケット監視」ページ上で、パケット監視ツールにアクセスできます。パケット監視の設定のために、6 つの主要な設定領域があり、そのうち 1 つはパケット ミラーに特化しています。以下のセクションでは、設定オプションについて説明して、フィルタ 設定、ログ設定、およびミラー設定へのアクセスと設定手順を提供します。

• 一般設定の構成

• ログ設定の構成

• ミラー設定の構成

このセクションでは、パケット監視の一般設定 (パケットごとのキャプチャするバイト数やバッファ ラップ オプション) を構成する方法を説明します。10 進数または 16 進数のいずれかでバイト数 (最小値は 64) を指定できます。バッファ ラップ オプションを使用して、バッファが一杯になった場合にバッファを最初から上書きすることにより、パケット キャプチャが続行されるように設定できます。

ファイアウォール ルールに基づいた監視の設定を構成するには、以下の手順に従います。

1. 「ダッシュボード > パケット監視」 ページに移動して、「設定」 を選択します。

2. 「パケット監視の設定」 ウィンドウで、「設定」 タブを選択します。

一般設定内の「キャプチャするバイト数 (パケットあたり)」 ボックスに、それぞれのパケットをキャプチャするバイト数を入力します。最小値は 64 です。

4. バッファが一杯になった後もパケットのキャプチャを続けるには、「一杯になったキャプチャ バッファをラップする」 チェックボックスを選択します。このオプションを選択すると、バッファが一杯になった後にパケット キャプチャがキャプチャしたパケットを、再度バッファの先頭から書き込み開始するようになります。FTP が有効な場合はバッファが自動的に先頭に送られるため、このオプションは、「ログ」タブで FTP サーバ ログが有効にされている場合は影響を与えません。

5. SonicWALL GMS に向けた、または GMS からの暗号化された管理または syslog トラフィックのキャプチャとミラーを止めるには、除外フィルタ内で、「暗号化された GMS トラフィックを除外する」を選択します。この設定は、設定されたプライマリまたはセカンダリ GMS トンネル内の暗号化されたトラフィックのみに影響します。独立したトンネルを通して送信される GMS 管理トラフィックは除外されません。

6. 装置への管理トラフィックのキャプチャとミラーを止めるには、「管理トラフィックを除外する」設定を使います。除外するそれぞれのトラフィック種別 (HTTP、HTTPS、SNMP、SSH) に対するチェックボックスを選択します。管理トラフィックがトンネルを通して送信される場合は、パケットは除外されません。

7. ログ サーバへの syslog トラフィックのキャプチャとミラーを止めるには、「syslog トラフィックを除外する」設定を使います。除外するそれぞれのサーバ種別 (syslog サーバ、GMS サーバ) に対するチェックボックスを選択します。syslog トラフィックがトンネルを通して送信される場合は、パケットは除外されません。

8. SonicWALL と、その高可用性パートナー、または接続された SonicPoint の間のトラフィックのキャプチャとミラーを止めるには、「内部トラフィックを除外する」設定を使います。除外するそれぞれのトラフィック種別 (HA、SonicPoint) に対するチェックボックスを選択します。

9. 設定を保存して、設定画面を閉じるには、「OK」 を選択します。

パケット監視とフロー報告機能により、特定の受信または送信トラフィック フローの対するファイアウォール ルールに基づいてトラフィックを監視できるようになります。この機能セットは、SonicOS 管理インターフェースの「ファイアウォール > アクセス ルール」区域内で、フロー監視するように選択することで有効にします。

ファイアウォール ルールに基づいた監視の設定を構成するには、以下の手順に従います。

1. 「ファイアウォール > アクセス ルール」 ページに移動して、パケット監視またはフロー報告を有効にしたいルールの 「設定」 アイコンを選択します。

2. このルールに対するパケット監視統計を送信するために、「パケット監視を有効にする」チェックボックスを選択します。

3. 「OK」ボタンを選択して変更を保存します。

補足 ファイアウォール ルールに基づいた監視を有効にするには、「ダッシュボード > パケット監視」ページで、さらに監視フィルタの設定が必要です。

このページ上で設定されたすべてのフィルタは、パケット キャプチャとパケット ミラーの両方に適用されます。監視フィルタ設定を構成するには、以下の手順に従います。

1. 「ダッシュボード > パケット監視」 ページに移動して、「設定」 を選択します。

2. 「パケット監視の設定」ウィンドウで、「監視フィルタ」タブを選択します。

特定のトラフィックをキャプチャするためにファイアウォール ルールを使用している場合は、「ファイアウォール ルールによるフィルタを有効にする」を選択します。

補足 「ファイアウォール ルールによるフィルタを有効にする」オプションを選択する前に、パケット トラフィックを監視するために、1 つ以上のアクセス ルールを選択していることを確認してください。この設定は、SonicOS 管理インターフェースの「ファイアウォール > アクセス ルール」ページから行います。

4. 次のオプションを使用して、パケット監視によるパケットのフィルタ操作を指定します。

– インターフェース名 - 最大 10 個のインターフェースをカンマ区切りで指定できます。利用可能なインターフェース名については、管理インターフェースの 「ネットワーク > インターフェース」画面を参照してください。否定値を使用して、指定したインターフェースを除くすべてのインターフェースを設定できます (例:!X0 または !LAN)。

– イーサ種別 - 最大 10 個のイーサネット種別をカンマ区切りで指定できます。現在サポートされているイーサネット種別は、ARP、IP、PPPoE-SES、および PPPoE-DIS です。最後の 2 つは PPPoE のみで指定できます。このオプションは大文字小文字を区別しません。例えば、サポートされている種別をすべてキャプチャする場合は、"ARP, IP, PPPOE" と入力します。1 つ以上の否定値を使用して、指定した種別を除くすべてのイーサネット種別をキャプチャできます (例:!ARP, !PPOE)。また、16 進値を使用してイーサネット種別を表現したり、16 進値を標準の表現と組み合わせたりできます (例:ARP, 0x800, IP)。通常は、SonicOS で頭字語によってサポートされていないイーサネット種別に対してのみ 16 進数値を使用します。サポートされるパケット種別 を参照してください。

– IP 種別 - 最大 10 個の IP 種別をカンマ区切りで指定できます。サポートされている IP 種別は、TCP、UDP、ICMP、GRE、IGMP、AH、ESP です。このオプションは大文字小文字を区別しません。1 つ以上の否定値を使用して、指定した種別を除くすべての IP 種別をキャプチャできます (例:!TCP, !UDP)。また、16 進値を使用して IP 種別を表現したり、16 進値を標準の表現と組み合わせたりできます (例:TCP, 0x1, 0x6)。サポートされるパケット種別 を参照してください。

– 送信元 IP アドレス - 最大 10 個の IP アドレスをカンマ区切りで指定できます(例:10.1.1.1, 192.2.2.2)。1 つ以上の否定値を使用して、指定したアドレスを除くすべてのアドレスのパケットをキャプチャします(例:!10.3.3.3, !10.4.4.4)。

– 送信元ポート - 最大 10 個の TCP または UDP ポート番号をカンマ区切りで指定できます(例:20, 21, 22, 25)。1 つ以上の否定値を使用して、指定したポートを除くすべてのポートからのパケットをキャプチャします (例:!80, !8080)。

– 送信先 IP アドレス - 最大 10 個の IP アドレスをカンマ区切りで指定できます(例:10.1.1.1, 192.2.2.2)。1 つ以上の否定値を使用して、指定した送信先アドレスを除くすべての送信先アドレスのパケットをキャプチャします(例:!10.3.3.3, !10.4.4.4)。

– 送信先ポート - 最大 10 個の TCP または UDP ポート番号をカンマ区切りで指定できます(例:20, 21, 22, 25)。1 つ以上の否定値を使用して、指定したポートを除くすべてのポートを送信先とするパケットをキャプチャします (例:!80, !8080)。

– 両方向のアドレスおよびポートの照合を有効にする - このオプションを選択する場合、このページの送信元または送信先フィールドで指定した IP アドレスおよびポートは各パケットの送信元および送信先のフィールドに対して照合されます。

– 転送されたパケットのみ - ファイアウォールによって転送された、どのようなパケットも監視するには、このオプションを選択します。

– 消費されたパケットのみ - ファイアウォールの内部リソースによって消費されたすべてのパケットを監視するには、このオプションを選択します。

– 破棄されたパケットのみ - 境界で破棄されたすべてのパケットを監視するには、このオプションを選択します。

補足 フィールドが空白のままになっている場合、そのフィールドにフィルタリングは行われません。パケットは、そのフィールドのヘッダーに含まれている値に関係なくキャプチャされます。

5. 設定を保存して、設定画面を閉じるには、「OK」 を選択します。

このセクションでは、パケット監視表示フィルタの設定方法について説明します。ここで入力する値は、キャプチャされたパケットの対応するフィールドと比較され、一致したパケットのみが表示されます。これらの設定は、管理インターフェース上のキャプチャされたパケットの表示にのみ適用され、パケット ミラーには影響しません。

補足 フィールドが空白のままになっている場合、そのフィールドにフィルタリングは行われません。パケットは、そのフィールドのヘッダーに含まれている値に関係なく表示されます。

「パケット監視」表示フィルタ設定を構成するには、以下の手順に従います。

1. 「ダッシュボード > パケット監視」 ページに移動して、「設定」 を選択します。

2. 「パケット監視の設定」ウィンドウで、「表示フィルタ」タブを選択します。

「インターフェース名」ボックスで、パケットを表示する SonicWALL インターフェースを入力するか、否定形式 (!XO) を使用して、指定したインターフェースを除くすべてのインターフェースからのパケットを表示します。最大 10 個のインターフェースをカンマ区切りで指定できます。利用可能なインターフェース名については、管理インターフェースの「ネットワーク > インターフェース」画面を参照してください。

4. 「イーサ種別」ボックスで、パケットを表示するイーサネット種別を入力するか、否定形式 (!ARP) を使用して、指定したイーサネット種別を除くすべてのイーサネット種別のパケットを表示します。カンマ区切りで最大 10 個のイーサネット種別を指定できます。現在サポートされているイーサネット種別は、ARP、IP、PPPoE-SES、および PPPoE-DIS です。最後の 2 つは PPPoE のみで指定できます。また、16 進値を使用してイーサネット種別を表現したり、16 進値を標準の表現と組み合わせたりできます (例:ARP, 0x800, IP)。通常は、SonicOS で頭字語によってサポートされていないイーサネット種別に対してのみ 16 進数値を使用します。サポートされるパケット種別 を参照してください。

5. 「IP 種別」ボックスで、パケットを表示する IP 種別を入力するか、または否定形式 (!UDP) を使用して、指定した IP 種別を除くすべての IP 種別のパケットを表示します。最大 10 個の IP 種別をカンマ区切りで指定できます。サポートされている IP 種別は、TCP、UDP、ICMP、GRE、IGMP、AH、ESP です。また、16 進値を使用して IP 種別を表現したり、16 進値を標準の表現と組み合わせたりできます (例:TCP, 0x1, 0x6)。サポートされるパケット種別 を参照してください。すべての IP 種別を表示するには、空白のままにします。

6. 「送信元 IP アドレス」ボックスで、パケットを表示する IP アドレスを入力するか、否定形式 (!10.1.2.3) を使用して、指定した送信元アドレスを除くすべての送信元アドレスからキャプチャされたパケットを表示します。

7. 「送信元ポート」ボックスで、パケットを表示するポート番号を入力するか、否定形式 (!25) を使用して、指定した送信元ポートを除くすべての送信元ポートからキャプチャしたパケットを表示します。

8. 「送信先 IP アドレス」ボックスで、パケットを表示する送信先 IP アドレスを入力するか、または否定形式 (!10.1.2.3) を使用して、指定した送信先 IP アドレスを除くすべての送信先 IP アドレスのパケットを表示します。

9. 「送信先ポート」ボックスで、パケットを表示するポート番号を入力するか、または否定形式 (!80) を使用して、指定した送信先ポートを除くすべての送信先のパケットを表示します。

10. キャプチャされた各パケット内の送信元または送信先の情報と送信元フィールドと送信先フィールドの値を照合するには、「両方向のアドレスおよびポートの照合を有効にする」チェックボックスを選択します。

11. SonicWALL で転送されてキャプチャされたパケットを表示するには、「転送」チェックボックスを選択します。

12. SonicWALL で生成されてキャプチャされたパケットを表示するには、「生成」チェックボックスを選択します。

13. SonicWALL で消費されてキャプチャされたパケットを表示するには、「消費」チェックボックスを選択します。

14. SonicWALL で破棄されてキャプチャされたパケットを表示するには、「破棄」チェックボックスを選択します。

15. 設定を保存して、設定画面を閉じるには、「OK」 を選択します。

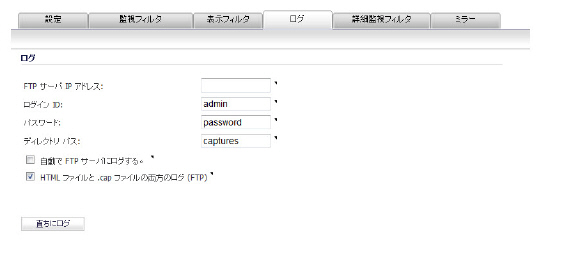

このセクションでは、パケット監視のログ設定について説明します。これらの設定は、キャプチャ バッファの外部 FTP サーバへの自動ログを設定する方法を提供します。バッファが一杯になると、パケットは FTP サーバに転送されます。キャプチャは中断せずに続けられます。

自動 FTPログを設定すると、バッファが一杯になったときのバッファのラップの設定が上書きされます。自動 FTP ログを使用した場合、バッファが一杯になるとキャプチャ バッファは効果的にラップされますが、バッファがラップするたびに上書きするのではなく、すべてのデータを維持することになります。

ログ設定を構成するには、以下の手順に従います。

1. 「ダッシュボード > パケット監視」 ページに移動して、「設定」 を選択します。

2. 「パケット監視の設定」ウィンドウで、「ログ」タブを選択します。

「FTP サーバ IP アドレス」ボックスで、FTP サーバの IP アドレスを入力します。

補足 FTP サーバの IP アドレスが SonicWALL から到達できるアドレスであることを確認します。VPN トンネル経由でのみ到達可能な IP アドレスはサポートされません。

4. 「ログイン ID」ボックスで、SonicWALL が FTP サーバへの接続に使用するログイン名を入力します。

5. 「パスワード」ボックスで、SonicWALL が FTP サーバへの接続に使用するパスワードを入力します。

6. 「ディレクトリ パス」ボックスで、転送するファイルのディレクトリ位置を入力します。ファイルは、この位置 (既定の FTP ルート ディレクトリからの相対位置) に書き込まれます。libcap 形式の場合、ファイルには“packet-log--<>.cap"という名前がつけられます。 ここで、<>には実行番号および日付 (時間、月、曜日、年) が含まれます。例えば、packet-log--3-22-08292006.cap のようになります。HTML 形式の場合、ファイル名の形式は “packet-log_h-<>.html" です。例えば、HTML では pcket-log_h-3-22-08292006.html のようになります。

7. バッファが一杯になった場合にキャプチャ ファイルが FTP サーバに自動転送されるようにするには、「自動で FTP サーバにログする。 」チェックボックスを選択します。ファイルは、libcap 形式およびHTML 形式の両方で転送されます。

8. HTML と libcap の両方の形式でファイルが転送されるようにするには、「HTML ファイルと.cap ファイルの両方のログ (FTP)」を選択します。

9. FTP サーバへの接続をテストし、キャプチャ バッファの内容を転送するには、「直ちにログ」を選択します。この場合、ファイル名に'F'が含まれます。例えば、packet-log-F-3-22-08292006.cap または packet-log_h-F-3-22-08292006.html のようになります。

10. 設定を保存して、設定画面を閉じるには、「OK」 を選択します。

接続の失敗により、または単に無効にされていることにより、自動 FTP ログがオフの場合、「設定 > ログ」 から再開できます。

1. 「ダッシュボード > パケット監視」 ページに移動して、「設定」 を選択します。

2. 「パケット監視の設定」ウィンドウで、「ログ」タブを選択します。

3. このページ上の各項目に対して設定が正しいことを確認します。ログ設定の構成 を参照してください。

4. パケット監視のメイン ページ上の FTP ログ状況を "アクティブ" に変更するには、「自動で FTP サーバにログする。 」 チェックボックスを選択します。

5. 設定を保存して、設定画面を閉じるには、「OK」 を選択します。

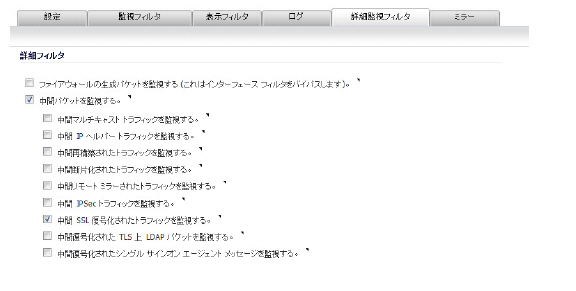

このセクションでは、SonicWALL で生成されたパケットと中間トラフィックに対する監視の設定方法について説明します。

1. 「ダッシュボード > パケット監視」 ページに移動して、「設定」 を選択します。

2. 「パケット監視の設定」ウィンドウで、「詳細監視フィルタ」タブを選択します。

SonicWALL で生成されたパケットを監視するには、「ファイアウォールの生成パケットを監視する」チェックボックスを選択します。

このオプションにより、他の監視フィルタが一致しない場合でも、SonicWALL で生成されたパケットが必ずキャプチャされます。HTTP、L2TP、DHCP サーバ、PPP、PPPOE、およびルーティング プロトコルによって生成されたパケットが含まれます。キャプチャされたパケットがシステム スタックからの場合は、取得元インターフェース領域でパケットに's'のマークが付けられます。そうでない場合、取得元インターフェースは示されません。

4. SonicWALL で生成された中間パケットを監視するには、「中間パケットを監視する」チェックボックスを選択します。このチェックボックスを有効にすると、それに続く中間トラフィックの特定の種別を監視するためのチェックボックスが有効になりますが、選択はされません。

5. 中間トラフィックの種別を監視するために、以下のオプションから必要なだけ選択します。

– 中間マルチキャスト トラフィックを監視する - 複製されたマルチキャスト トラフィックを、キャプチャまたはミラーします。

– 中間 IP ヘルパー トラフィックを監視する - 複製された IP ヘルパー パケットを、キャプチャまたはミラーします。

– 中間再構築されたトラフィックを監視する - 再構築された IP パケットを、キャプチャまたはミラーします。

– 中間断片化されたトラフィックを監視する - ファイアウォールによって断片化されたパケットを、キャプチャまたはミラーします。

– 中間リモート ミラーされたトラフィックを監視する - カプセル化解除の後にリモート ミラーされたパケットを、キャプチャまたはミラーします。

– 中間 IPSec トラフィックを監視する - 暗号化と復号化の後に IPSec パケットを、キャプチャまたはミラーします。

– 中間 SSL 復号化されたトラフィックを監視する - 復号化された SSL パケットを、キャプチャまたはミラーします。監視されたパケット内の、 IP および TCP チェックサムと TCP ポート番号 (ポート 80 に再割り当てされる) を含む、ある特定の IP および TCP ヘッダ フィールドは正確ではありません。パケットを復号化するには、DPI-SSL が有効である必要があります。

– 中間復号化された TLS 上 LDAP パケットを監視する - 復号化された LDAP パケットを、キャプチャまたはミラーします。これらのパケットは、受信/送信 インターフェース フィールドで "(ldp)" と印をつけられ、いくつかの不正確なフィールドを持つダミーのイーサネット、IP、TCP ヘッダーを持ちます。LDAP サーバは 389 に設定されます。キャプチャされた LDAP バインド要求内のパスワードは難読化されます。

– 中間復号化されたシングル サインオン エージェント メッセージを監視する - SSO エージェント への/からの 復号化されたメッセージを、キャプチャまたはミラーします。これらのパケットは、受信/送信 インターフェース フィールドで "(sso)" と印をつけられ、いくつかの不正確なフィールドを持つダミーのイーサネット、IP、TCP ヘッダーを持ちます。

補足 監視フィルタは選択されたすべての中間トラフィック種別に適用されたままです。

6. 設定を保存して、設定画面を閉じるには、「OK」 を選択します。

このセクションでは、パケット監視のミラー設定の設定方法について説明します。ミラー設定は、パケットを同一ファイアウォールの異なる物理ポートに送信する、または、リモート SonicWALL ファイアウォールに(から)パケットを送信(受信)する手段を提供します。

ミラー設定を構成するには、以下の手順に従います。

1. 「ダッシュボード > パケット監視」 ページに移動して、「設定」 を選択します。

2. 「パケット監視の設定」ウィンドウで、「ミラー」タブを選択します。

ミラー設定内で、望まれる最大ミラー速度を、「最大ミラー速度 (1 秒あたりのキロビットで指定)」フィールドに入力します。ミラー中にこの速度が超過された場合は、超過分のパケットはミラーされず、スキップされたパケットとして数えられます。この速度は、ローカルとリモート両方のミラーに適用されます。既定および最小値は、100 kbps で、最大値は 1 Gbps です。

4. ARP や PPPoE のような、他のイーサ種別パケットの監視を止めるには、「IP パケットのみをミラーする」を選択します。選択すると、このオプションは「監視フィルタ」タブで選択したどの非 IP 種別より優先されます。

5. ローカル ミラー設定内で、ローカル ミラーされたパケットに対する送信先インターフェースを、「フィルタされたパケットをインターフェースにミラーする」ドロップダウン リストから選択します。

6. リモート ミラー設定 (送信側) 内で、「フィルタされたパケットをリモート SonicWALL ファイアウォールにミラーする (IP アドレス)」フィールドに、ミラーされたパケットが送信されるリモート SonicWALL の IP アドレスを入力します。

補足 このリモート SonicWALL は、ミラーされたパケットを受信する設定をする必要があります。

7. 「リモートのミラーされたパケットを IPSec で暗号化する (事前共有鍵の IKE)」フィールドに、リモート SonicWALL にミラーされたパケットを送信する際にトラフィックを暗号化するために使う事前共有鍵を入力します。このフィールドを設定することで、この装置とリモート SonicWALL の間の IPSec 輸送モードのトンネルが有効になります。この事前共有鍵は、IKE によって IPSec 鍵をネゴシエートするために使われます。

8. 「リモート ミラー設定 (受信側)」内で、「リモート SonicWALL ファイアウォールからのミラーされたパケットを受信する (IP アドレス)」フィールドに、そこからのミラーされたパケットを受信するように、リモート SonicWALL の IP アドレスを入力します。

補足 このリモート SonicWALL は、ミラーされたパケットを送信する設定をする必要があります。

9. 「リモートのミラーされたパケットを IPSec で復号化する (事前共有鍵の IKE)」フィールドに、リモート SonicWALL からのミラーされたパケットを受信する際にトラフィックを復号化するために使う事前共有鍵を入力します。このフィールドを設定することで、この装置とリモート SonicWALL の間の IPSec 輸送モードのトンネルが有効になります。この事前共有鍵は、IKE によって IPSec 鍵をネゴシエートするために使われます。

10. 受信したパケットをローカル SonicWALL の別のインターフェースにミラーするには、そのインターフェースを「受信したリモートのミラーされたパケットをインターフェースに送信する」ドロップダウン リストから選択します。

11. 受信したパケットをローカル キャプチャ バッファに保存するには、「受信したリモートのミラーされたパケットをキャプチャ バッファに送信する」チェックボックスを選択します。このオプションは、受信したパケットの別インターフェースへの送信とは独立していて、必要であれば両方とも有効にできます。

12. 設定を保存して、設定画面を閉じるには、「OK」 を選択します。

このセクションでは、パケット監視、ミラー、または FTP ログが設定に基づいて適切に動作中であるかどうかを確認する方法について説明します。ここでは、次のセクションに分かれています。

メインの「パケット監視」ページには、パケット キャプチャ、ミラー、および FTP ログのステータス インジケータが表示されます。構成された設定のすばやい表示のために、ポップアップ ツールチップによる情報が利用できます。

以下のセクションを参照してください。

• 現在の設定

パケット キャプチャのステータス インジケータは「トレース」として分類され、以下の 3 つの状態の 1 つが表示されます。

• 赤 - キャプチャは停止されている

• 緑 - キャプチャは実行中で、バッファは一杯になっていない

• 黄 - キャプチャは実行中で、バッファが一杯になっている

管理インターフェースにはバッファ サイズ、キャプチャされたパケット数、使用されているバッファ領域の割合、失われたバッファの数量が表示されます。自動 FTP ログが有効になっている状態で、ファイル転送が何らかの理由で遅くなっていると、パケットの損失が発生します。バッファが再度一杯になる前に転送が完了しなかった場合、新たに追加されたバッファ内のデータが失われます。

補足 バッファ ラップ オプションにより、バッファは先頭にラップされるときにクリアされますが、データの損失については配慮されていません。

パケット ミラーに対しては、3 つのステータス インジケータがあります。

ローカル ミラー - 同一の SonicWALL 上の別の物理インターフェースに送信されたパケット

ローカル ミラーのステータス インジケータは、以下の 3 つの状態の 1 つを表示します。

• 赤 - ミラーはオフにされている

• 緑 - ミラーはオンにされている

• 黄 - ミラーはオンにされているが、ローカル ミラー インターフェースが指定されていないために無効になっている

ローカル ミラーの行はまた、以下の統計も表示します。

• インターフェースに対するミラーリング - 指定されたローカル ミラーリング インターフェース

• ミラーしたパケット数 - ローカルでミラーされたパケットの合計数

• スキップしたパケット数 - 監視が設定されているインターフェース上で発信/着信するパケットのために、ミラーリングがスキップされたパケットの合計数

• 割合を超えたパケット数 - 速度制限のためにミラーリングがスキップされたパケットの合計数

リモート ミラーリング Tx - リモート SonicWALL に送信されたパケット

リモート ミラーリング Tx のステータス インジケータは、以下の 3 つの状態の 1 つを表示します。

• 赤 - ミラーはオフにされている

• 緑 - ミラーはオンにされていて、リモート SonicWALL の IP アドレスが設定されている

• 黄 - ミラーはオンにされているが、リモート装置がミラーされたパケットを拒否してポート到達不能の ICMP メッセージを送信しているために無効になっている

リモート ミラーリング Tx の行はまた、以下の統計も表示します。

• ミラーリング先 - 指定されたリモート SonicWALL の IP アドレス

• ミラーしたパケット数 - リモート SonicWALL 装置にミラーされたパケットの合計数

• スキップしたパケット数 - 監視が設定されているインターフェース上で発信/着信するパケットのために、ミラーリングがスキップされたパケットの合計数

• 割合を超えたパケット数 - 到達不能ポートまたはその他のネットワークの問題のどちらかにより、リモート SonicWALL へのミラーが失敗したパケットの合計数

リモート ミラーリング Rx - リモート SonicWALL から受信したパケット

リモート ミラーリング Rx のステータス インジケータは、以下の 2 つの状態の 1 つを表示します。

• 赤 - ミラーはオフにされている

• 緑 - ミラーはオンにされていて、リモート SonicWALL の IP アドレスが設定されている

リモート ミラーリング Rx の行はまた、以下の統計も表示します。

• 受信元 - 指定されたリモート SonicWALL の IP アドレス

• 受信したミラー パケット数 - リモート SonicWALL 装置から受信したパケットの合計数

• 割合を超えたパケット数 - パケットのエラーのために、ローカルでのミラー取得に失敗した、リモート SonicWALL から受信したパケットの合計数

FTP ログのステータス インジケータは、以下の 3 つの状態の 1 つを表示します。

• 赤 - 自動 FTP ログが無効になっている

• 緑 - 自動 FTP ログが有効になっている

• 黄 - FTP サーバへの通信の最後の試行が失敗し、ログは現在無効になっている

自動 FTP ログを再開する方法については、FTP ログの再開を参照してください。

管理インターフェースでは FTP ログ インジケータの隣に、FTP サーバにバッファの内容を転送したときの成功および失敗の数、FTP プロセス スレッドの現在の状態、およびキャプチャ バッファのステータスも表示されます。

FTP ログ インジケータの下の「現在のバッファ統計」行で、管理インターフェースで表示されるのは破棄、転送、消費、生成されたパケットおよび未知のパケットの数です。

「現在の設定」行で、「フィルタ」、「一般」、「ログ」にマウス ポインタを置くと、その種別の各設定に現在指定されている値が表示されます。「フィルタ」画面には、キャプチャ フィルタおよび表示フィルタの設定が含まれています。「一般」画面には、一般設定および詳細設定が含まれます。「ログ」画面には、FTP ログ設定が表示されます。

現在のバッファ統計の行は、ローカル キャプチャ バッファの現在の内容を要約します。ここには、破棄、転送、消費、生成、および不明なパケットの数が表示されます。

現在の設定の行は、設定されたフィルタ、一般、ログ、およびミラー設定を表示する、動的情報を提供します。情報アイコンまたはラベルの 1 つにマウス ポインタを合わせると、その選択に対する現在の設定を、ポップアップ ツールチップで表示します。

キャプチャ バッファ、ミラーリングと FTP ログのパケット監視キュー、および表示中の統計をクリアできます。

1. 「ダッシュボード > パケット監視」ページに移動します。

2. 「クリア」を選択します。

3. 確認のダイアログ ボックスで、「OK」を選択します。

このセクションには次の内容が含まれています。

監視または表示するイーサネットまたは IP パケットの種別を指定する場合、種別の標準の頭字語 (サポートされている場合)、または対応する 16 進数表現を使用できます。プロトコルの 16 進数値を決定するには、IANA によって割り当てられている番号を RFC で参照してください。SonicOS が現在サポートしているプロトコル頭字語を以下に示します。

|

「ダッシュボード > パケット監視」ページ上の「次にエクスポート」オプションにより、現在のバッファのスナップショットをドロップダウン リストから選択したファイル形式で表示または保存できます。保存されたファイルは、ローカルの管理システム (管理インターフェースが動作しているシステム) 上に配置されます。以下の形式から選択します。

• Libpcap - データを Wireshark ネットワーク プロトコル アナライザで参照したい場合は、Libpcap 形式を選択します。これはまた、libcap または pcap 形式として知られています。ダイアログ ボックスから、バッファ ファイルを Wireshark で開くか、ローカル ハード ドライブに .pcap の拡張子で保存することができます。

• Html - データをブラウザで参照したい場合は、Html を選択します。バッファのコピーをハード ドライブに保存することもできます。

• テキスト - データをテキスト エディタで参照したい場合は、テキストを選択します。ダイアログ ボックスから、バッファ ファイルを登録されているテキスト エディタで開くか、ローカル ハード ドライブに .wri の拡張子で保存することができます。

• App データ - パケットに含まれるアプリケーション データのみを参照したい場合は、App データを選択します。アプリケーション データを含まないパケットはスキップされます。

(アプリケーション データ)=(キャプチャされたパケット)-(L2、L3、および L4 ヘッダ) です。

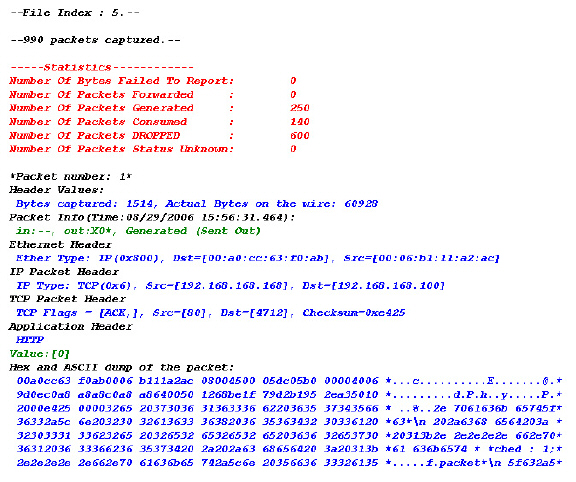

以下のセクションで、Html およびテキスト形式の例を示します。

• HTML 形式

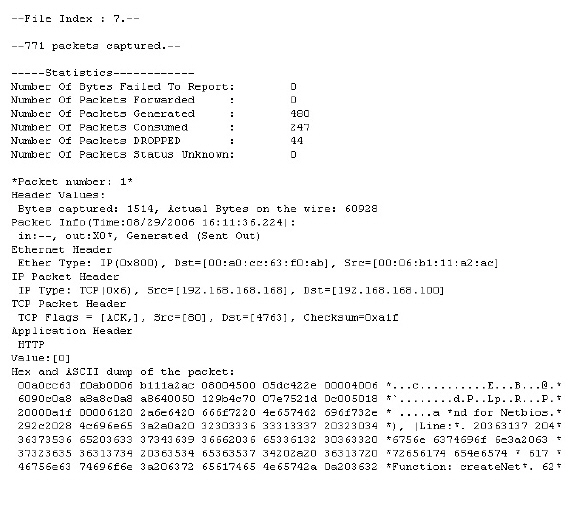

HTML 形式はブラウザで表示できます。以下の例は、バッファ内の最初のパケットのヘッダとデータの一部を示しています。

テキスト形式出力はテキスト エディタで表示できます。以下の例は、バッファ内の最初のパケットのヘッダとデータの一部を示しています。