の上にマウス ポインタを置きます。これは、ターミナル サービス タブの個々の TSA に対しても動作します。

の上にマウス ポインタを置きます。これは、ターミナル サービス タブの個々の TSA に対しても動作します。Single_Sign_On

SSO 用の RADIUS アカウントの設定

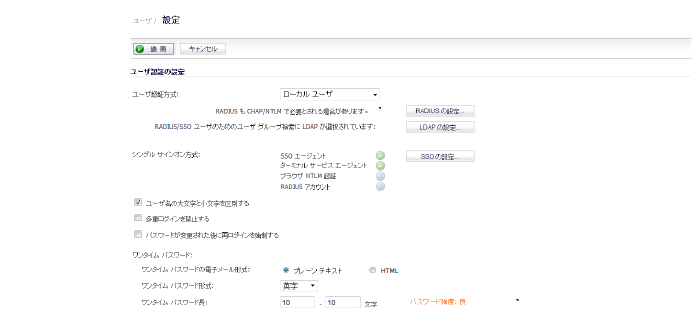

シングル サインオン用の RADIUS アカウントは、「ユーザ > 設定」ページで設定します。

SSO 用の RADIUS アカウントを設定するには、以下の手順を実行します。

1. 「ユーザ > 設定」ページを表示します。

2. 「SSO の設定」ボタンを選択します。「シングル サイン オン認証設定」ダイアログが表示されます。

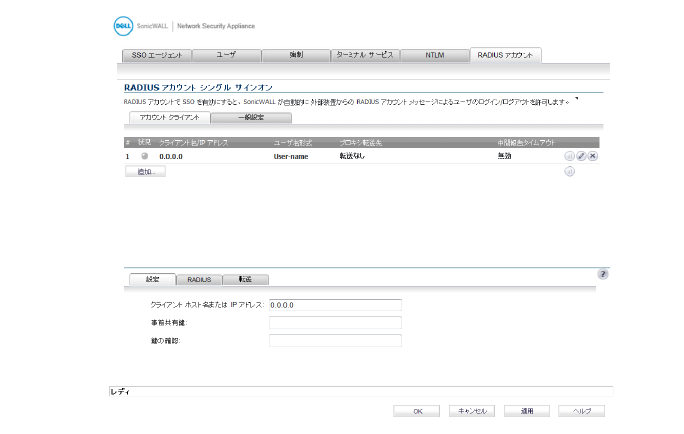

3. 「RADIUS アカウント」タブを選択します。

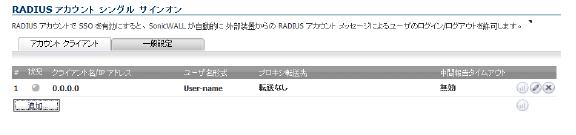

4. 新しい RADIUS クライアントを追加するには、「追加」ボタンを選択します。画面の下半分に「設定」、「RADIUS」、および「転送」のタブが表示されます。

追加する RADIUS アカウント クライアントごとにこれらの手順を繰り返します。追加した各 RADIUS アカウント クライアントは、「RADIUS アカウント シングル サインオン」パネルにリスト表示されます。

リスト上の各 RADIUS アカウント クライアントの現在の状況が、パネルの「状況」列に次のように表示されます。

: •: 緑色 - クライアントはアクティブ状態

: •: 黄色 - クライアントはアイドル状態

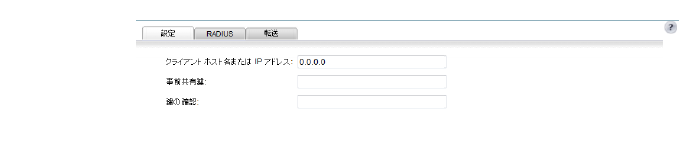

5. 「設定」タブを選択し、次の情報を入力します。

– 「クライアント ホスト名または IP アドレス」フィールドに、RADIUS クライアント ホストの名前または IP アドレスを入力します。

– 「事前共有鍵」フィールドと「鍵の確認」フィールドにクライアントの事前共有鍵を入力します。

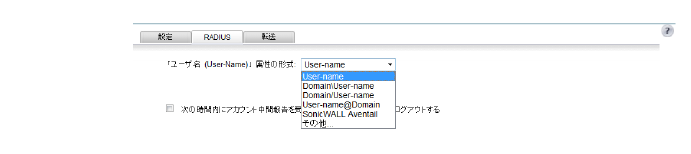

6. 「RADIUS」タブを選択してユーザ オプションを指定します。

– 「「ユーザ-名前」属性の形式」ドロップダウン リストから、ユーザ名ログインの形式を選択します。

– 「次の時間内にアカウント中間報告を受信しなかった場合、ユーザをログアウトする」チェックボックスを選択し、時間を分で入力すると、この時間が経過後にユーザはログアウトされます。

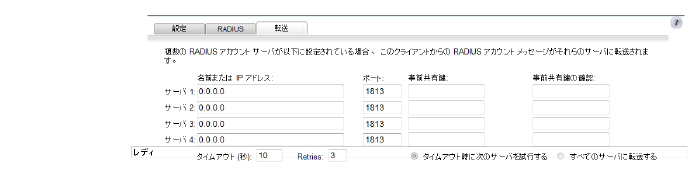

7. 「転送」タブでは、最大 4 つの RADIUS アカウント サーバに対するメッセージ配信を設定できます。

– 各サーバの 名前/IP アドレス、UDP ポート番号、および事前共有鍵を入力します。

– 「タイムアウト」には、タイムアウトする時間を秒単位で入力します。

– 「再試行」には、試行回数を入力します。

– タイムアウト時に次のサーバを試行する – サーバが時間内に応答しなかった場合、SonicOS はリストの次のサーバにメッセージを転送します。

: •: すべてのサーバに転送する – SonicOS はリストのすべてのサーバにメッセージを転送します。

8. 「一般設定」タブを選択し、次の情報を入力します。

– SSO 用の RADIUS アカウントを使用するには、「RADIUS アカウントで SSO を有効にする」オプションを選択します。

– 「ポート」に、RADIUS アカウントをリッスンする UDP ポート番号を入力します。

SonicOS で SonicWALL SSO エージェントを使用するための設定 の説明に従って、「ユーザ」タブで「ユーザ グループ情報の検索に LDAP を使用する」を選択した場合は、LDAP の設定を行う必要があります。

LDAP の設定を行うには、以下の手順に従います。

1. SSO 設定ウィンドウの「ユーザ」タブで、「ユーザ グループ情報の検索に LDAP を使用する」オプションの横の「設定」ボタンを選択します。

2. 「設定」タブを表示します。「名前または IP アドレス」フィールドに、LDAP サーバの名前または IP アドレスを入力します。

「ポート番号」フィールドに、LDAP サーバのポート番号を入力します。既定の LDAP ポートは次のとおりです。

– 既定の LDAP ポート - 389

– 既定の LDAP over TLS ポート - 636

4. 「サーバ タイムアウト (秒)」フィールドに、SonicWALL が LDAP サーバからの応答を待つ秒数を入力します。この秒数が経過すると、タイム アウトが発生します。1~99999 の値を指定できます。既定値は 10 秒です。

5. 「総合操作のタイムアウト (分)」フィールドに、SonicWALL が自動動作に費やす時間を分単位で入力します。この時間が経過すると、タイム アウトが発生します。1~99999 の値を指定できます。既定値は 5 分です。

6. 匿名でログインするには、「匿名ログイン」ラジオ ボタンを選択します。LDAP サーバによっては、匿名でツリーにアクセスできます。利用するサーバでこの機能がサポートされている場合 (通常、MS AD ではサポートされません)、このオプションを選択することができます。

– ログイン名でツリーにアクセスするには、「ログイン名/ツリー内位置を渡す」を選択します。

– 識別名でツリーにアクセスするには、「識別名のバインドを渡す」を選択します。

7. ユーザの名前とパスワードでログインする場合は、ユーザ名とパスワードをそれぞれ「ログイン ユーザ名」フィールドと「ログイン パスワード」フィールドに入力します。ログイン名は、完全な“dn" LDAP サーバに自動的に提示されます。

補足 実際に使用するのは、ユーザ名やログイン ID ではなく、「ログイン ユーザ名」フィールドに入力したユーザの名前です。例えば、John Doe という名前のユーザであれば、jdoe ではなく、John Doe としてログインする必要があります。

8. 「プロトコル バージョン」ドロップダウン メニューから LDAP バージョンを選択します。LDAP バージョン 2 または LDAP バージョン 3 を選択できます。LDAP のほとんど (AD を含む) の実装では、LDAP バージョン 3 が採用されています。

9. Transport Layer Security (SSL) を使用して LDAP サーバにログインする場合は、「TLS (SSL) を使用する」チェックボックスを選択します。ネットワーク上に送信されるユーザ名とパスワード情報を保護するために TLS を使用することを強くお勧めします。LDAP のほとんど (AD を含む) の実装では、TLS がサポートされています。

10. TLS モードで動作するか、非 TLS モードで動作するかに関係なく、LDAP サーバが同じ TCP ポートを使用できるようにする場合は、「LDAP'Start TLS'要求を送信する」を選択します。一部のLDAP サーバの実装では、ネイティブな LDAP over TLS を使用しないで、Start TLS 指示をサポートしています。これにより、LDAP サーバが、LDAP 接続を 1 つのポート (通常 389) でリッスンすること、および、クライアントによる指示で TLS へ切り替えることが可能になります。AD ではこのオプションはサポートされません。 このオプションは、LDAP サーバによって要求された場合にのみ選択すべきです。

補足 「LDAP'Start TLS'要求を送信する」ボックスは、TLS と非 TLS とで同じポート番号が使用される場合にのみ選択してください。

11. 有効な証明書をサーバから取得するには、「サーバからの有効な証明書を要求する」を選択します。TLS 交換時に、サーバによって提示された証明書の名前が上記で指定した名前と一致するかどうかが確認されます。この既定のオプションを非選択にした場合、警告が表示されますが、SonicWALL と LDAP サーバ間の交換には TLS が使われます (確認を行わないだけです)。

12. 「TLS に用いるローカル証明書」ドロップダウン メニューからローカル証明書を選択します。このオプションは省略可能です。LDAP サーバが接続のためにクライアント証明書を要求する場合にのみ使用します。この機能は、LDAP クライアントの識別を確実にするためにパスワードを返す LDAP サーバの実装では有用です (AD ではパスワードは返されません)。この設定は AD では必要ありません。

13. 「適用」を選択します。

14. 「スキーマ」タブを選択します。

「LDAP スキーマ」ドロップダウン メニューから、次のいずれかの LDAP スキーマを選択します。定義済みのいずれかのスキーマを選択した場合、そのスキーマによって使用されるフィールドに適切な値が自動的に入力されます。「ユーザ定義」を選択した場合は、値を指定することができます。 この設定は、特定のまたは独自の LDAP スキーマ設定を利用する場合にのみ使用してください。

– マイクロソフト アクティブ ディレクトリ

– RFC2798 InetOrgPerson

– RFC2307 ネットワーク インフォメーション サービス

– サンバ SMB

– ノベル イーディレクトリ

– ユーザ定義

16. 「オブジェクト クラス」フィールドは、次の 2 つのフィールドが適用される個々のユーザ アカウントを表す属性を定義します。これは、「ユーザ定義」を選択しない限り変更できません。

17. 「ログイン名属性」フィールドは、ログイン認証に使用する属性を定義します。これは、「ユーザ定義」を選択しない限り変更できません。

18. 「資格のあるログイン名属性」フィールドが空欄でない場合、この属性は、ユーザの代替ログイン名を「名前@ドメイン」形式で設定するユーザ オブジェクトの属性を指定します。これは特に、単純なログイン名ではドメイン間で一意性を保てない可能性がある複数ドメインを持つ場合に必要になります。Microsoft アクティブ ディレクトリおよび RFC 2798 inetOrgPerson の場合は、「mail」に設定します。

19. 「ユーザ グループ メンバーシップ属性」フィールドには、ユーザがどのグループに所属するかを示すユーザ オブジェクト内の情報が含まれます。これに該当するのは、Microsoft アクティブ ディレクトリの memberOf 属性です。他の定義済みのスキーマでは、グループ メンバーシップ情報がユーザ オブジェクトではなくグループ オブジェクト内に格納されるので、このフィールドは使用されません。

20. 「構築された IP アドレス属性」フィールドは、ディレクトリ内でユーザに割り当てられた静的 IP アドレスを取得するために使用できます。現在は、L2TP を介して SonicWALL の L2TP サーバと接続するユーザに対してのみ使用されます。将来のリリースでは、SonicWALL グローバルVPN クライアント (GVC) でもサポートされる予定です。アクティブ ディレクトリでは、ユーザ プロパティの「ダイヤルイン」タブで静的 IP アドレスを設定します。

21. 「オブジェクト クラス」フィールドは、LDAP ディレクトリに格納できるエントリの種別を定義します。例えば、AD で使用されるオブジェクト クラスとして、“user"と“group"があります。

22. 「メンバー属性」フィールドは、ログイン認証に使用する属性を定義します。

23. 「ディレクトリ」タブを選択します。

「プライマリ ドメイン」フィールドには、LDAP 実装により使用されているユーザ ドメインを指定します。AD の場合、これは、アクティブ ディレクトリのドメイン名です (例えば、yourADdomain.com)。オプションで、このフィールドを変更したときにページ内の残りのツリー情報を自動的に更新することもできます。既定では、ノベル イーディレクトリを除くすべてのスキーマで mydomain.com に設定されます (ノベル イーディレクトリの既定値は o=mydomain) です。

25. 「設定」タブで指定したユーザが含まれるツリーを「サーバにログインするためのユーザ ツリー」フィールドに指定します。例えば、AD における“administrator"アカウントの既定のツリーはユーザ ツリーと同じです。

26. LDAP ディレクトリ内でユーザが一般に含まれるツリーを「ユーザを含むツリー」フィールドに指定します。既定値が 1 つだけ指定されていますが、これは編集できます。DN 値を合計 64 個まで登録でき、SonicWALL は、一致が見つかるかリストの最後に到達するまで、ディレクトリを検索します。LDAP または AD ディレクトリ内に他のユーザ コンテナを作成している場合は、ここにユーザ コンテナを指定する必要があります。

27. LDAP ディレクトリ内でユーザ グループが一般に含まれるツリーを「ユーザ グループを含むツリー」に指定します。最大 32 個の DN 値を指定できます。スキーマのユーザ オブジェクト内にユーザ グループ メンバーシップ属性がない場合にのみ適用できます。 AD では使用されません。

上記のすべてのツリーは、通常 URL 形式で指定しますが、識別名で指定することもできます (例えば、"myDom.com/Sales/Users" は "ou=Users,ou=Sales,dc=myDom,dc=com" という DN で指定することもできます)。後者の形式は、DN がサンプルに示すような通常の書式ルールに従っていない場合に必要になります。アクティブ ディレクトリでは、ツリーの識別名に対応する URL が、ツリーの最上部にあるコンテナのプロパティの「オブジェクト」タブに表示されます。

補足 AD には、通常の書式ルールに従っていないいくつかのビルトイン コンテナがあります (例えば、最上位のユーザ コンテナの DN は“cn=Users,dc=..."というように、“ou"ではなく“cn"を使っています)。 しかし、SonicWALL はこれを認識して対処できるようになっているため、より簡易な URL 形式で入力することができます。

順序は重要ではありませんが、検索が特定の順序で行われることから、最も効率的な検索を行うためには頻繁に使用されるツリーを各リストの先頭に配置します。複数の LDAP サーバに渡った参照をする場合は、プライマリ サーバのツリーを最初に配置し、残りのツリーはサーバを参照する順に並べるようにすると、ツリーを最適に並べ替えることができます。

補足 AD を使用している場合、「サーバ ログインに使用するユーザ ツリー」フィールドで指定したディレクトリのどの位置にユーザが含まれているかを確認するために、サーバ上の管理ツール内の「Active Directory ユーザとコンピュータ」コントロール パネル アプレットを使用して、ディレクトリを手動で検索することができます。 また、ウィンドウズ NT/2000/XP リソース キットに含まれる queryad.vbs のようなディレクトリ検索ユーティリティをドメイン内の任意の PC 上で実行することもできます。

28. 「自動設定」ボタンを選択すると、SonicWALL がディレクトリをスキャンしてユーザ オブジェクトが含まれるすべてのツリーを検出することにより、「ユーザを含むツリー」フィールドと「ユーザ グループを含むツリー」フィールドを自動的に設定します。最初に'サーバ ログインに使用するユーザ ツリー'を設定しておく必要があります。

新しく検出されたツリーを現在の設定に追加するか、または現在設定されているすべてのツリーを削除してから新規に作り直すかを選択し、「OK」を選択します。ユーザ ログインには不必要なツリーが検出される場合もあるので、そのようなエントリは手動で削除することをお勧めします。

参照機能を使用して複数の LDAP/AD サーバを利用している場合は、「検索するドメイン」を適切な情報で置き換え、「現在のツリーに追加する」オプションを選択して、それぞれのサーバに対してこの処理を繰り返します。

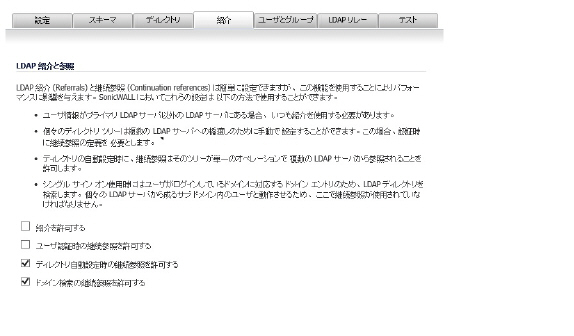

29. 「紹介」タブを選択します。

30. ネットワークで複数の LDAP サーバを使用している場合には、LDAP 参照が必要なことがあります。以下のチェック ボックスの 1 つまたは複数を選択します。

– 紹介を許可する - プライマリ LDAP サーバ以外の LDAP サーバ上にユーザ情報がある場合に選択します。

– ユーザ認証時の継続参照を許可する - 個々のディレクトリ ツリーが複数の LDAP サーバにまたがる場合に選択します。

– ディレクトリ自動設定時の継続参照を許可する - 1 つの動作で複数の LDAP サーバからディレクトリ ツリーを読み出す場合に選択します。

– ドメイン検索の継続参照を許可する - 複数の LDAP サーバでサブドメインを検索する場合に選択します。

31. 「LDAP ユーザ」タブを選択します。

「ローカルに登録されたユーザのみ許可する」を選択すると、LDAP ユーザが SonicWALL ローカル ユーザ データベースにも登録されている場合にのみ、そのユーザのログインが許可されます。

33. 「LDAP ユーザ名を複製してユーザ グループ メンバーシップをローカルで設定可能にする」ボックスを選択すると、ローカル ユーザと LDAP ユーザ設定の共通部分に基づいてグループ メンバーシップ (と権限) が決定されます。

34. LDAP サーバ上で設定されたグループ メンバーシップに加えて、LDAP ユーザが所属する SonicWALL 上の既定のグループを、「既定の LDAP ユーザ グループ」ドロップダウン メニューから選択します。

ヒント 単に LDAP を使用してグループ メンバーシップ (と権限) を割り当てることもできます。ビルトイン グループ (「ゲスト サービス」、「Content Filtering Bypass」、「Limited Administrators」など) と同じ名前のユーザ グループを LDAP/AD サーバ上で作成し、ユーザをディレクトリ内のこれらのグループに割り当てることにより、または、既存の LDAP/AD ユーザ グループと同じ名前のユーザ グループを SonicWALL 上で作成することにより、LDAP 認証が成功すると、ユーザにグループ メンバーシップが自動的に与えられます。

アクティブ ディレクトリの場合、SonicWALL は、独自仕様である戻り値 "memberOf" ユーザ属性を利用することにより、より効率的にグループ メンバーシップを取得できます。

35. 「ユーザ グループのインポート」ボタンを選択して、LDAP サーバからユーザ グループをインポートします。LDAP サーバ上のユーザ グループ名をポリシー規則や CFS ポリシーなどで使用する場合は、SonicWALL 上でも同じ名前のグループを作成する必要があります。

36. 「LDAP リレー」タブを選択します。

RADIUS から LDAP へのリレーを有効にするには、「RADIUS から LDAP へのリレーを有効にする」チェックボックスを選択します。RADIUS から LDAP へのリレー機能は、LDAP/AD サーバおよびセントラル SonicWALL を備えたセントラル サイトと、LDAP をサポートしていない SonicWALL を使用して接続されたリモート サテライト サイトが存在するトポロジーで使用するために設計されました。この場合、セントラル SonicWALL は、リモート SonicWALL 用の RADIUS サーバとして動作し、RADIUS と LDAP の間のゲートウェイとして、リモート サイトからの認証要求を LDAP サーバへ転送します。

38. 「以下の RADIUS クライアントからの接続を許可する」から適切なチェックボックスを選択します。選択に応じて、着信 RADIUS 要求を許可するための適切なポリシー ルールが追加されます。以下のオプションがあります。

– 保護ゾーン

– WAN ゾーン

– 公開ゾーン

– 無線ゾーン

– VPN ゾーン

39. 「RADIUS 事前共有鍵」フィールドに、すべてのリモート SonicWALL に共通の共有鍵を入力します。

40. 「レガシー ユーザに対するユーザ グループ」の各フィールドで、"VPN ユーザ"、"VPN クライアント ユーザ"、"L2TP ユーザ"、"インターネット アクセスのあるユーザ" など、従来の権限に対応するユーザ グループを定義します。指定された、いずれかのユーザ グループに所属するユーザが認証された場合、リモートの SonicWALL に通知が送られ、そのユーザに適切な権限が与えられます。

補足 「フィルタのバイパス」と「制限された管理機能へのアクセスを許可する」権限は、「Content Filtering Bypass」と「Limited Administrators」のユーザ グループのメンバーシップに基づいて返されます。 これらを設定することはできません。

41. 「テスト」タブを選択します。

「テスト」ページでは、指定したユーザとパスワード資格情報を使用して認証を試みることにより、設定された LDAP 設定をテストすることができます。ユーザに対して LDAP/AD サーバ上で設定されたユーザ グループ メンバーシップや構築された IP アドレスが表示されます。

42. 「ユーザ名」フィールドと「パスワード」フィールドに、設定した LDAP サーバに対する有効な LDAP ログイン名を入力します。

43. 「パスワード認証」または「CHAP」(チャレンジ ハンドシェーク認証プロトコル) を選択します。

補足 CHAP は、LDAP を使ってユーザ パスワードを取得できるサーバでのみ使用できます。 場合によっては、パスワードを可逆的に保存するための設定を LDAP サーバに対して行う必要があります。CHAP をアクティブ ディレクトリで使用することはできません。

44. 「テスト」を選択します。LDAP サーバから応答された状況と情報が、「テスト状況」、「LDAP からのメッセージ」、「返されたユーザ属性」フィールドに表示されます。

このセクションでは、SonicWALL の SSO の詳細設定の調整について説明します。以下のセクションを参照してください。

• 概要

• 詳細設定について

• マウスを置いたときに表示される SSO の統計とツール チップ

• 改善措置

SSO を使用している SonicWALL を介して、ユーザが初めてトラフィックを送信しようとするとき、SonicWALL 装置は SonicWALL SSO エージェントに“who is this"要求を送信します。エージェントは、Windows ネットワークを介してユーザの PC に問い合わせを行い、SonicWALL にユーザ名を返します。ユーザ名がポリシーに設定されているいずれかの条件に一致した場合、SonicWALL はユーザが“ログオンしている"と見なします。ユーザが SSO を使用してSonicWALL にログインしている場合、SSO 機能によってログアウトも検出されます。ログアウトを検出するため、SonicWALL はエージェントに繰り返しポーリングを行い、各ユーザがまだログインしているかどうか確認します。特に、非常に数多くのユーザが接続している場合、このポーリングと内部の識別要求によって、SonicWALL SSO エージェント アプリケーション、およびこのアプリケーションが動作している PC に大きな負荷がかかることがあります。

SonicWALL SSO 機能は、速度制限メカニズムを利用して、SonicWALL 装置がこのようなユーザ要求を SSO エージェントに大量に送信しないようにします。自動計算と装置に設定できる項目の両方で、この速度制限の動作を制御します。SonicWALL SSO 機能は、最新のポーリング応答時間に基づいて、エージェントへの各メッセージに格納され、ポーリング期間中に処理できるユーザ要求の最大数を自動的に計算します。また、複数ユーザ要求時のタイムアウトは、ポーリング中にたまにタイムアウトが長くなる可能性を低減できるだけの値に自動的に設定されます。設定可能な項目で、一度にエージェントに送信する要求数を制御します。 また、この項目を調整して、SSO のパフォーマンスを最適化し、潜在的な問題を防ぐことができます。このセクションは、適切な設定値を選択するための指針となります。

エージェントの過負荷によって問題が生じる可能性は、エージェントを専用の高性能 PC 上で動作させたり、複数エージェントを別個の PC 上で使用して PC 間で負荷を共有することによって、低減することができます。後者の方法では、エージェント PC のいずれかが故障した場合の冗長性も実現されます。エージェントは、ウィンドウズ サーバ PC 上で動作させなければなりません (古いワークステーションの中には使用可能なものもありますが、ウィンドウズ 2000/XP/Vista ワークステーションの新しいリリースや、古いバージョン用のサービス パックにおける変更によって、SSO エージェントの動作を妨げる TCP 接続速度制限機能が追加されました)。

「一度に送信できる最大要求数」項目が SSO エージェント設定の「詳細設定」タブに表示されます。

この項目は、SonicWALL からエージェントに一度に送信できる要求の最大数を制御します。エージェントは、各要求を処理する別個のスレッドを PC 内に生成し、複数の要求を同時に処理します。一度に送信する要求が多すぎると、エージェントが動作している PC が過負荷になることがあります。送信する要求数が最大値を超えた場合、一部の要求は内部の "リング バッファ" キューに配置されます (TSR のシングル サイン オン統計の利用およびマウスを置いたときに表示される SSO の統計とツール チップを参照してください)。リング バッファでの要求の待機が長くなりすぎると、SSO 認証の応答時間が遅くなることがあります。

この項目は、ログインしているユーザの状況を確認するためのポーリング時に自動計算される、エージェントへのメッセージごとのユーザ要求数とともに機能します。メッセージごとのユーザ要求数は、最新のポーリング応答時間に基づいて計算されます。送信する必要があるメッセージ数が最小になるよう、SonicOS はこのユーザ要求数をできる限り大きく調整して、エージェントにかかる負荷を低減し、Dell SonicWALL 装置とエージェント間のネットワーク トラフィックを減らせるようにします。ただし、ユーザ要求数は、エージェントがメッセージに含まれる全ユーザ要求をポーリング期間内に処理できる値に保たれます。これによって、タイムアウトや、ログアウトしたユーザを迅速に検出できないなどの潜在的な問題を回避します。

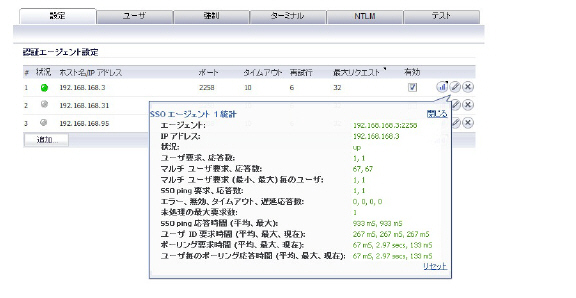

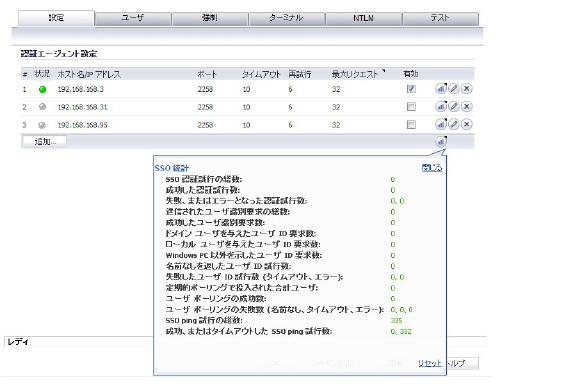

マウスを置いたときに表示される SSO の統計とツール チップ

「SSO の設定」ページでは、各エージェントの上にマウスを移動すると、そのエージェントに関する統計が表示されます。 また、多くのフィールド上にマウスを移動すると、そのフィールドに関するツール チップが表示されます。「設定」タブで、エージェントの横にある緑色の LED 形式のアイコンは、エージェントが稼働していることを示します。赤色の LED は、エージェントが停止していることを示します。

特定のエージェントの統計を表示するには、SSO エージェントの右にある統計アイコン  の上にマウス ポインタを置きます。これは、ターミナル サービス タブの個々の TSA に対しても動作します。

の上にマウス ポインタを置きます。これは、ターミナル サービス タブの個々の TSA に対しても動作します。

装置上のすべての SSO アクティビティの統計を表示するには、テーブル一番下の「追加」ボタンと同じ行にある統計アイコンの上にマウス ポインタを置きます。

統計の表示を閉じるには、「閉じる」を選択します。

表示されている値をすべてクリアするには、「リセット」を選択します。

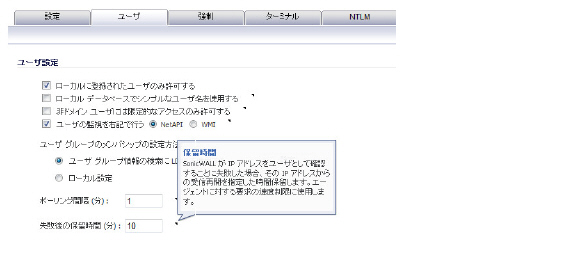

SSO の設定画面の多くのフィールドに対して、利用可能なツール チップを表示するには、そのフィールドの右側にある三角形のアイコンの上にマウス ポインタを置きます。ツール チップは、マウス ポインタをアイコン上から移動するまで表示されます。

トラブル シューティング レポート (TSR) には、SSO のパフォーマンスとエラーに関する豊富な統計が含まれています。これらを利用して、インストールされている SSO のパフォーマンスを測定することができます。「システム > 診断」ページで TSR をダウンロードして、"SSO operation statistics" というタイトルを検索してください。特に注意すべきカウンタは以下のとおりです。

1. 「SSO ring buffer statistics」の「Ring buffer overflows」と「Maximum time spent on ring」を調べます。後者がポーリング間隔に接近、または越えている場合、あるいはいずれかのリング バッファのオーバーフローが示されている場合、要求は十分な速さでエージェントに送信されていません。「Current requests waiting on ring」が絶えず増加している場合も、同じ状況を示しています。これは、要求の送信速度を速めるには、「一度に送信できる最大要求数」の値を大きくしなければならないということを意味します。ただし、それによってエージェントにかかる負荷も増加します。 また、増加した負荷をエージェントが処理できない場合は、結果として問題が生じます。 このような場合、エージェントをより強力な PC に移動したり、エージェントの追加を検討する必要があるかもしれません。

2. 「SSO operation statistics」の「Failed user id attempts with time outs」と「Failed user id attempts with other errors」を調べます。これらの値は、ゼロかそれに近い値でなければなりません。 ここに多数の失敗が表示される場合は、エージェントに問題があることを示します。 その原因としては、試みられているユーザ認証の数にエージェントが対応できないことが考えられます。

3. 「SSO operation statistics」の「Total users polled in periodic polling」、「User polling failures with time outs」、および「User polling failures with other errors」を調べます。いくつかのタイムアウトとエラーは許容範囲であり、予想されています。 また、たまにポーリングが失敗しても問題は発生しません。ただし、エラー率は低くなければなりません (許容できるエラー率は約 0.1%未満です)。繰り返しになりますが、ここでの失敗率が高い場合は、前述のとおり、エージェントに問題があることを示しています。

4. 「SSO agent statistics」の「Avg user ID request time」と「Avg poll per-user resp time」を調べます。これらの値は数秒未満の範囲になければなりません。 それより長い場合は、ネットワークに問題がある可能性を示しています。ただし、非 Windows PC からの SSO を介したトラフィック認証 (非常に長い時間がかかることがあります) が原因のエラーによって、「Avg user ID request time」の値に誤差が生じる可能性があるので、この値が高くても「Avg poll per-user resp time」が正しいと思われる場合は、おそらく非 Windows の機器の認証によって、エージェントに非常に多くのエラーが発生していることを示しているということに注意してください。次の手順を参照してください。

5. 複数のエージェントを使用している場合は、「SSO agent statistics」のさまざまなエージェントに対して報告されたエラー率とタイムアウト率、およびその応答時間も調べます。エージェント間で大きな差がある場合は、あるエージェントに固有の問題を示していることがあります。 このような問題は、その特定のエージェントの設定をアップグレードまたは変更することによって対処できます。

6. PC 以外の機器からのトラフィックによって、SSO 識別が開始されることがあります。また、これらの統計にエラーやタイムアウトが報告されることもあります。そのような機器の IP アドレスをアドレス オブジェクト グループに設定し、以下のいずれか、または両方を実行することによって、このような動作を回避することができます。

– コンテンツ フィルタを使用している場合は、SSO 設定の「強制」タブで、「次からのトラフィックに対してシングル サイン オン処理をバイパスする」設定にそのアドレス オブジェクトを選択します。

– 認証済みのユーザのみを許可するようアクセス ルールが設定されている場合は、「許可するユーザ」を「すべて」にして、そのアドレス オブジェクト用の別個のルールを設定します。

関係する IP アドレスを識別するには、TSR を調べて、“SSO によって保持される IP アドレス"を検索します。すると、「失敗後の保留時間」項目で設定された、前の期間中の SSO の失敗が一覧表示されます。

補足 Mac/Linux PC の IP アドレスが表示されている場合は、Mac ユーザおよび Linux ユーザへの対応を参照してください。

「ユーザ」タブの「失敗後の保留時間」項目の値を大きくすることによっても、この原因によるエラー率を制限できます。

前述の統計が、エージェントに関して問題がある可能性を示している場合、次の手順としては、エージェントが動作している PC 上で Windows タスク マネージャを実行し、「パフォーマンス」タブのCPU 使用率と、「プロセス」タブの "CIAService.exe" プロセスの CPU 使用率を調べることをお勧めします。後者は CPU 時間の大部分を消費しており、CPU 使用率はほぼ 100%に急増しています。 これは、エージェントが過負荷になっていることを示すものです。「一度に送信できる最大要求数」の値を小さくすることで、負荷を減らすことができます。前述のTSR のシングル サイン オン統計の利用の#を参照してください。1.

設定でバランスを取ってエージェントの PC が過負荷にならないようにすることはできないが、まだ十分な速さでエージェントに要求を送信できている場合は、以下のアクションのいずれかを実行してください。

• ポーリング時間を増やすことによって、「ユーザ」タブで設定されているポーリング間隔を低下させることを検討する。これを実行すると、エージェントにかかる負荷は減少しますが、ログアウトの検出は遅くなります。共有 PC 環境では、ポーリング間隔をできる限り短く保ち、異なるユーザが同じ PC を使用する場合にログアウトを検出できないことから生じる可能性のある問題 (ある PC の2 番目のユーザからの最初のトラフィックが、前のユーザが送信したものと記録される可能性があるなど) を回避することが最善の策かもしれないことに注意してください。

• エージェントをより高性能な専用 PC に移動する。

• 1 つまたは複数のエージェントを追加して設定する。

SonicWALL SSO を有効にすると、SonicOS 管理インターフェースの「ファイアウォール > アクセス ルール」ページのポリシーに影響を与えます。「ファイアウォール > アクセス ルール」に指定されたルールは、SSO LDAP 問い合わせで返されたユーザ グループ メンバーシップに照らしてチェックされ、自動的に適用されます。

詳細については、次の各セクションを参照してください。

• ターミナル サーバからの ICMP Ping を許可する

SonicOS 管理インターフェースで SonicWALL SSO エージェントまたは TSA を設定すると、エージェントから LAN への応答を許可するためのファイアウォール アクセス ルールと、対応する NAT ポリシーが作成されます。これらのルールは、SonicWALL SSO Agents または SonicWALL Terminal Services Agents アドレス グループ オブジェクトのどちらかを使用します。このアドレス グループ オブジェクトは、設定されたエージェントごとにメンバー アドレス オブジェクトを持ちます。エージェントが追加または削除されると、メンバー アドレス オブジェクトも自動的にグループ オブジェクトに追加、またはグループ オブジェクトから削除されます。IP アドレスが DNS によって解決された (エージェントが DNS 名で指定されている場合) ときなど、エージェントの IP アドレスが変更されると、メンバー アドレス オブジェクトも自動的に更新されます。

SonicWALL SSO エージェントまたは TSA をさまざまなゾーンで設定すると、ファイアウォール アクセス ルールと NAT ポリシーが該当する各ゾーンに追加されます。各ゾーンで、同じ SonicWALL SSO Agents または SonicWALL Terminal Services Agents アドレス グループが使用されます。

補足 SonicWALL SSO が使用されているゾーンではゲスト サービスを有効にしないでください。ゲスト サービスを有効にすると、そのゾーンでの SSO が無効化され、それにより SSO を介して認証されるユーザがアクセスを失うことになります。ゲスト サービスには個別のゾーンを作成してください。

Mac および Linux のシステムは、SonicWALL SSO エージェントが使用する Windows のネットワーク要求をサポートしませんが、Samba 3.5 以降を使用すれば SonicWALL SSO を利用できます。

Mac および Linux 上で Samba を用いて SSO を使用する

Windows ユーザに対しては、SonicWALL SSO は SonicWALL によって Windows ドメイン内のユーザを自動的に認証するために使用されます。これによりユーザは、ウィンドウズ ドメインへのログイン後に追加のログイン処理をして自身を識別する必要無しに、適切なフィルタとポリシー承諾を使って装置を通したアクセスを得ることが可能になります。

Samba は、Linux/Unix または Mac マシンで、ユーザに Windows ドメイン内のリソースへのアクセスを与える (Samba の smbclient ユーティリティを介して) ため、および/または、Windows ドメイン ユーザに Linux や Mac マシン上のリソースへのアクセスを与える (Samba サーバを介して) ために使われる、ソフトウェア パッケージです。

ウィンドウズ ドメイン内で Samba を用いて Linux PC または Mac 上で動作するユーザは、SonicWALL SSO によって識別可能ですが、それには、Linux/Mac マシンと SSO エージェントの適切な設定と、恐らく装置のいくつかの再設定が必要です。例えば、以下の設定が必要です。

• Linux/Mac ユーザで SonicWALL SSO を使うには、SonicWALL SSO エージェントがユーザのマシンからユーザのログイン情報を得るために、WMI ではなく NetAPI を使うように設定されている必要があります。

• Samba が SonicWALL SSO エージェントからの要求を受信して応答するためには、ドメインのメンバーとして設定され、Samba サーバが動作してドメイン認証を使うように正しく設定されている必要があります。

これらの、およびその他の設定の詳細は、次のテックノートで説明されています。

http://www.sonicwall.com/downloads/Using_SSO_with_Samba_TechNote.pdf

SonicWALL SSO は、Samba 3.5 以降でサポートされます。

補足 Linux PC に複数のユーザがログインする場合は、その PC からのトラフィックへのアクセスは、最新のログインに基づいて与えられます。

Mac および Linux 上で Samba を用いずに SSO を使用する

Samba 無しでも、Mac および Linux ユーザはアクセスを得ることができますが、そのためには SonicWALL にログインする必要があります。これにより、以下の問題が発生することがあります。

• ユーザがログインするまで、Mac または Linux のシステムからのトラフィックによって、SSO 識別が試行され続けることがあります。そのようなシステムが多数ある場合は、これが SSO システムに対するパフォーマンスのオーバーヘッドとなる可能性がありますが、

“失敗後の保留" タイムアウトによって影響は幾分緩和されます。

• ユーザ レベル認証を要求するポリシー ルールがない状態で、ユーザごとのコンテンツ フィルタ (CFS) ポリシーを使用する場合、最初に手動でログインするまで、Mac および Linux のシステムのユーザには既定の CFS ポリシーが適用されます。

• ユーザ レベル認証を要求するようポリシー ルールが設定されている場合、Mac および Linux のシステムのユーザからのウェブ ブラウザ接続は、SSO の失敗後にログイン ページにリダイレクトされますが、失敗によってタイムアウトが発生し、ユーザに対して遅延が生じることがあります。

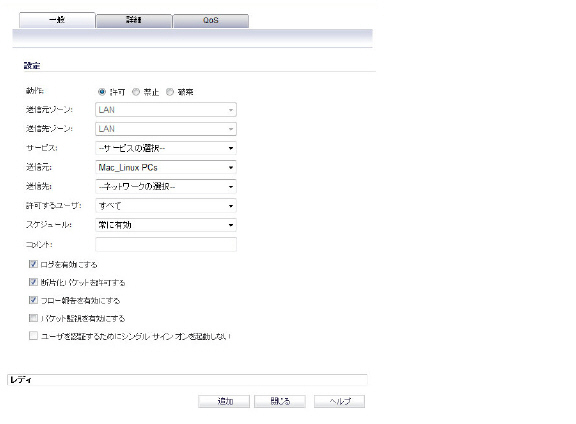

これらの問題を回避するため、「ファイアウォール > アクセス ルール」ページで「追加」を選択してファイアウォール アクセス ルールを設定する (「表示形式」を「すべてのルールを表示」に設定) 際に、「ユーザを認証するためにシングル サイン オンを起動しない」チェックボックスを使用できます。このチェックボックスは、SonicWALL SSO が有効で、かつ「ルールの追加」ページの「許可するユーザ」フィールドが「すべて」に設定されていない場合にのみ表示されます。このチェックボックスをオンにすると、ルールに一致するトラフィックに対して SSO が試みられなくなります。 また、ルールに一致し、認証されていない HTTP 接続は、ログイン ページに直接リダイレクトされます。通常、「送信元」フィールドには、Mac および Linux のシステムの IP アドレスを含むアドレス オブジェクトが設定されます。

CFS の場合は、Mac および Linux のシステムからの HTTP セッションがログイン ページに自動的にリダイレクトされ、これらのシステムのユーザが手動でログインする必要がなくなるよう、CFS の“前"にこのチェックボックスをオンにしたルールを追加することができます。

補足 ユーザ認証プロセス全体のバイパスが許可されている機器に対しては、「ユーザを認証するためにシングル サイン オンを起動しない」オプションを選択しないでください。このオプションが有効になっているとき、アクセス ルールによって影響を受ける可能性がある機器は、手動ログイン可能でなければなりません。そのような機器に対しては、「許可するユーザ」を「すべて」に設定して、別個のアクセス ルールを追加してください。

ウィンドウズでは、ターミナル サーバ上のユーザからの発信 ICMP Ping はソケットを介して送信されないために TSA から見えず、それゆえに装置はそれらに対しての通知を受け取りません。その結果、ファイアウォール ルールがユーザ レベルの認証を使用していて、Ping の通過を許可したい場合、それらを "すべて"から許可するための個別のアクセスルールを作成する必要があります。

管理者は、ファイアウォール アクセス ルールを使ってユーザ アクセスを制御できます。「ファイアウォール > アクセス ルール」に指定されたルールは、SSO LDAP 問い合わせで返されたユーザ グループ メンバーシップに照らしてチェックされ、自動的に適用されます。アクセス ルールは、着信および発信アクセス ポリシーの定義、ユーザ認証の設定、および SonicWALL のリモート管理を可能にするネットワーク管理ツールです。SonicOS の「ファイアウォール > アクセス ルール」ページには、並べ替え可能なアクセス ルール管理インターフェースが用意されています。

補足 限定的なポリシー規則には、汎用的なポリシー規則よりも高い優先順位を割り当てる必要があります。特性階層としては、一般に送信元、送信先、サービスが使用されます。ポリシー規則の特性定義に、ユーザ名や対応するグループ権限などのユーザ ID 要素は含まれません。

既定では、SonicWALL のステートフル パケット検査によって、LAN からインターネットへの通信はすべて許可され、インターネットから LAN へのトラフィックはすべて遮断されます。

既定のアクセス ルールを拡張または指定変更する、追加のネットワーク アクセス ルールを定義することもできます。例えば、アクセス ルールを作成することによって、特定の種類のトラフィック (LAN から WAN への IRC など) を遮断したり、特定の種類のトラフィック (インターネット上の特定のホストから LAN 上の特定のホストへの Lotus Notes データベースの同期など) を許可したり、特定のプロトコル (Telnet など) の使用を LAN 上の承認されたユーザのみに制限したりすることができます。

注意 ネットワーク アクセス ルールを定義する機能は強力なツールです。個別アクセス ルールを使用して、ファイアウォールの保護を無効にしたり、インターネットへのアクセスをすべて遮断したりすることができます。ネットワーク アクセス ルールを作成または削除するときには注意が必要です。

アクセス ルールの詳細については、ファイアウォール > アクセス ルール を参照してください。

ターミナル サーバからの HTTP ログインによる SonicOS の管理

通常、SonicWALL は、HTTP ログインで指定された認証資格情報に基づくポリシーにより、1 つの IP アドレスの 1 人のユーザに対してアクセス権を付与します。ターミナル サーバを使用するユーザについては、IP アドレスごとに 1 人のユーザというこの方法による認証は不可能です。しかし、装置を管理する目的に限り、ターミナル サーバからの HTTP ログインが認められています。 このとき、以下の制限および要件が適用されます。

• ターミナル サーバからのインターネット アクセスは TSA から制御され、HTTP ログインによるオーバーライドは行われません。 ターミナル サーバのユーザには、HTTP ログインで指定された資格情報に基づく装置へのアクセス権は付与されません。

• ターミナル サーバからの HTTP ログインは、組み込みの admin アカウントおよび管理者権限を持つその他のユーザ アカウントに対してのみ許可されます。管理者以外のアカウントからログインしようとすると、“この場所からは不許可"のエラーにより失敗します。

• 管理者ユーザが HTTP ログインに成功すると、直ちに管理インターフェースが表示されます。小さな「ユーザ ログイン状況」ページは表示されません。

• ターミナル サーバからの HTTP ログインに使用する管理者ユーザ アカウントは、ターミナル サーバへのログインに使用したユーザ アカウントと同じである必要はありません。装置上には、完全に別個のログイン セッションとして表示されます。

• 1 つのターミナル サーバで装置を管理できるのは、1 度に 1 人のユーザのみです。2 人のユーザが同時に管理しようとすると、最後にログインしたユーザが優先され、もう 1 人のユーザには、“最後のログインに使用されたブラウザではありません"のエラーが表示されます。

• TSA との通信の問題によりユーザを識別できなかった場合、SSO の場合とは異なり、HTTP ブラウザ セッションはウェブ ログイン ページにリダイレクトされません。代わりに、“ネットワーク問題により目的のページは一時的に利用不可になっています"というメッセージを示す新規ページが表示されます。

このセクションでは、SonicWALL での SSO の管理について説明します。以下のセクションを参照してください。

• パケット監視を使用した SSO メッセージおよび LDAP メッセージの表示

「ユーザ > 状況」ページには、SonicWALL 上の「現在のユーザ」の一覧が表示されます。このテーブルには、「ユーザ名」、「IP アドレス」、「セッション時間」、「残り時間」、「残り無動作時間」、「設定」、および「ログアウト」が表示されます。SonicWALL SSO エージェントを使って認証されたユーザについては、SSO エージェントにより 認証されたことを示すメッセージが表示されます。 「ユーザ > ![]() 設定」で行ったユーザ設定の変更は、そのユーザのセッションが続いている間は反映されません。

設定」で行ったユーザ設定の変更は、そのユーザのセッションが続いている間は反映されません。

補足 「ユーザ > 設定」で行ったユーザ設定の変更は、そのユーザのセッションが続いている間は反映されません。変更を反映するには、ユーザを手動でログアウトさせる必要があります。その後、変更が反映された状態で、ユーザが透過的に再度ログインされます。

「ユーザ > 設定」ページでは、管理者が、SSO などのユーザ ログイン設定、ユーザ セッション設定、グローバル ユーザ設定、規約の承諾設定に関連した設定オプションを選択できるようになっています。

「ユーザ セッション設定」の「ウェブ接続のログイン セッション時間の制限を有効にする」および対応する「ログイン セッション時間の制限 (分)」設定は、SSO を使ってログインしたユーザに適用されます。SSO ユーザはセッション時間の制限設定に従ってログアウトされますが、その後、トラフィックを送信すれば自動的にかつ透過的に再度ログインされます。

補足 ログイン セッション時間の制限の設定を小さくしすぎないように注意してください。特にユーザ数が多い環境では、パフォーマンス上の問題を引き起こす可能性があります。

SSO セッションがアクティブのときに「ユーザ > 設定」ページで適用した変更は、そのセッション中は反映されません。

ヒント 変更を反映するには、ユーザをログ アウトさせる必要があります。その直後、変更が反映された状態で、ユーザが自動的に再度ログインされます。

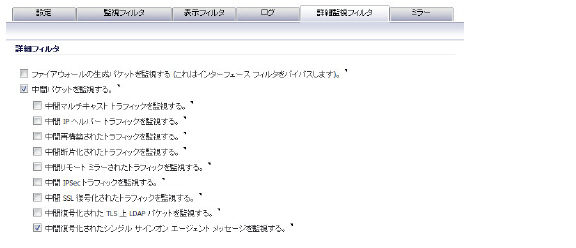

パケット監視を使用した SSO メッセージおよび LDAP メッセージの表示

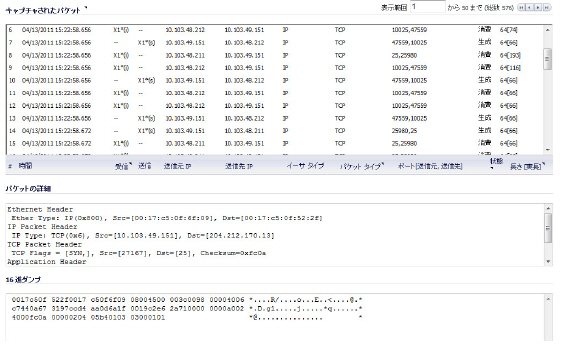

「システム > パケット監視」で利用できるパケット キャプチャ機能によって、SSO エージェントとの間の復号化されたメッセージと、復号化された LDAP over TLS (LDAPS) メッセージのキャプチャを有効にするための 2 つのチェックボックスが提供されます。

SSO 認証エージェントとの間の復号化されたメッセージをキャプチャするには、以下の手順に従います。

1. 「システム > パケット監視」ページの「設定」ボタンを選択します。

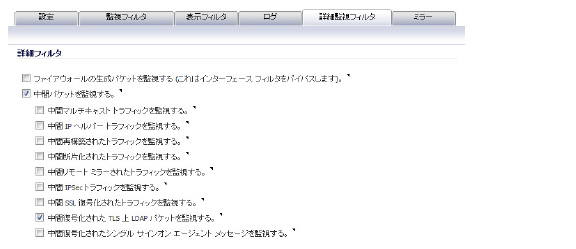

2. 「詳細監視フィルタ」タブを選択します。

3. 「中間パケットを監視する」チェックボックスをオンにします。

4. 「中間復号化されたシングル サイン オン エージェント メッセージを監視する」チェックボックスをオンにします。

5. 「OK」を選択します。

パケットには、受信/送信インターフェース フィールドで (SSO) というマークが付きます。パケットにはダミーのイーサネット、TCP、および IP ヘッダーがあるため、これらのフィールドの値は正しくないことがあります。

これによって、復号化された SSO パケットをパケット監視にフィードできますが、監視フィルタは引き続き適用されます。

キャプチャされた SSO メッセージは、完全に復号化されて「システム > パケット監視」画面に表示されます。

復号化された LDAP over TLS (LDAPS) パケットをキャプチャするには、以下の手順に従います。

1. 「システム > パケット監視」ページの「設定」ボタンを選択します。

2. 「詳細監視フィルタ」タブを選択します。

3. 「中間パケットを監視する」チェックボックスをオンにします。

4. 「中間復号化された TLS 上 LDAP パケットを監視する」チェックボックスをオンにします。

5. 「OK」を選択します。

パケットには、受信/送信インターフェース フィールドで (ldp) というマークが付きます。パケットにはダミーのイーサネット、TCP、および IP ヘッダーがあるため、これらのフィールドの値は正しくないことがあります。外部のキャプチャ解析プログラム (Wireshark など) がこれらのパケットを LDAP として復号化することを認識できるよう、LDAP サーバ ポートは 389 に設定されます。キャプチャされた LDAP バインド要求内のパスワードは、難読化されます。LDAP メッセージは、「パケット キャプチャ」画面では復号化されませんが、キャプチャを Wireshark にエクスポートして、復号化された状態で表示することができます。

これによって、復号化された LDAPS パケットをパケット監視にフィードできますが、監視フィルタは引き続き適用されます。

補足 LDAPS キャプチャは、SonicWALL の LDAP クライアントからの接続に対してのみ機能します。SonicWALL 装置を通過した外部 LDAP クライアントからの LDAP over TLS 接続は表示されません。

このセクションは、次のサブセクションから構成されています。

• LDAP または RADIUS 使用時の管理者のローカル設定

• 管理者の先制

管理者ユーザ プロファイルを追加設定するには、次の手順を実行します。

1. admin としてログインし、「ユーザ > ローカル ユーザ」ページを選択します。

2. 「ユーザの追加」ボタンをクリックします。

3. 追加するユーザのユーザ名とパスワードを、それぞれ「名前」フィールドと「パスワード」フィールドに入力します。

4. 「グループ」タブを選択します。

管理者権限を付与する適切なグループを選択します。

– Limited Administrators - ユーザには、制限付きの管理者設定権限が付与されます。

– SonicWALL Administrators - ユーザには、完全な管理者設定権限が付与されます。

– SonicWALL Read-Only Admins - ユーザは、管理インターフェース全体を閲覧できますが、設定に変更を加えることは一切できません。

6. 右矢印ボタンを選択し、「OK」を選択します。

7. 先制された管理者をログアウトさせるように複数管理者機能を設定するには、「システム > 管理」ページを選択します。

8. 「他の管理者が優先される場合の動作」オプションの「ログアウト」ラジオ ボタンを選択し、「適用」を選択します。

LDAP または RADIUS 使用時の管理者のローカル設定

RADIUS または LDAP 認証を使用しているとき、RADIUS または LDAP サーバが到達不能であっても管理者ユーザの一部または全員が常に装置を管理できるようにしたい場合は、「RADIUS + ローカル ユーザ」または「LDAP + ローカル ユーザ」オプションを選択し、これらの特定のユーザのアカウントをローカルで設定します。

RADIUS または LDAP によって認証されるユーザについて、「SonicWALL Administrators」または「SonicWALL Read-Only Admins」という名前のユーザ グループを RADIUS サーバまたは LDAP サーバ (またはそのバックエンド) 上に作成し、これらのグループに適切なユーザを割り当てます。RADIUS の場合、ユーザ グループ情報を返すための特別な設定が RADIUS サーバに必要となります。 詳細については、SonicWALL RADIUS のドキュメントを参照してください。

RADIUS または LDAP 認証を使用しているとき、管理者ユーザを RADIUS/LDAP で認証すると共に、管理者ユーザの設定を装置上でローカルに管理したい場合は、次の手順を実行します。

1. 「ユーザ > 設定」ページを開きます。

2. 「RADIUS + ローカル ユーザ」または「LDAP + ローカル ユーザ」のどちらかの認証方式を選択します。

3. 「設定」ボタンを選択します。

4. RADIUS の場合は、「RADIUS ユーザ」タブを選択し、「ローカル設定のみ」ラジオ ボタンを選択します。また、必ず「重複した RADIUS ユーザ名によるメンバーシップ設定可能です」チェックボックスにチェック マークが付いていること確認してください。

5. LDAP の場合は、「LDAP ユーザ」タブを選択し、「LDAP ユーザ名を複製してユーザ グループ メンバーシップをローカルで設定可能にする」チェックボックスを選択します。

6. 管理者ユーザのユーザ名でローカル ユーザ アカウントを作成し (ここでは必ずしもパスワードを設定する必要はありません)、これらを適切な管理者ユーザ グループに追加します。

ある管理者が既にログインしているときに、別の管理者がログインを試みると、次のメッセージが表示されます。このメッセージには、現在の管理者のユーザ名、IP アドレス、電話番号 (LDAP から取得できた場合) のほか、その管理者が GUI でログインしたのか、CLI でログインしたのかが表示されます。

このウィンドウでは、次の 3 つのオプションを選択できます。

• 継続 - 現在の管理者を先制します。現在の管理者は非設定モードに降格され、新しい管理者に完全な管理者アクセス権が付与されます。

• 非設定モード - 装置に非設定モードでログインします。現在の管理者のセッションはそのまま維持されます。

• キャンセル - 認証画面に戻ります。

完全な管理者権限を持つユーザ (つまり admin 以外のユーザ) としてログインしている場合、「ユーザ ログインの状態」ウィンドウが表示されます。

SonicWALL のユーザ インターフェースにアクセスするには、「管理」ボタンを選択します。パスワードの再入力を求められます。これは、管理者がセッションをログアウトせずに自分のコンピュータから離れている隙に不正アクセスされるのを防ぐための措置です。

装置への特権的なアクセスのためではなく、装置の管理のためだけに特定のユーザにログインを許可する場合は、「ユーザ ログイン状況」ポップアップ ウィンドウを無効にするとよいでしょう。このポップアップ ウィンドウを無効にするには、ローカル グループの追加または編集の際に「メンバーはウェブ ログイン時に管理 UI に直接進む」チェックボックスをオンにします。

一部のユーザ アカウントを管理専用にして、他のユーザが装置への特権的なアクセスとその管理を行う場合にはログインを要求する (つまり、一部のユーザにはログイン時に管理インターフェースを直接表示し、他のユーザには「管理」ボタンが付いた「ユーザ ログイン状況」ポップアップ ウィンドウを表示する) には、次の手順に従います。

1. ローカル グループを作成し、「メンバーはウェブ ログイン時に管理 UI に直接進む」チェックボックスをオンにします。

2. このグループを適切な管理グループに追加します。 ただし、その管理グループでは上記のチェックボックスをオンにしないでください。

3. 管理専用にするユーザ アカウントをこの新しいユーザ グループに追加します。これらのユーザについては、「ユーザ ログイン状況」ポップアップ ウィンドウが無効になります。

4. 特権的な管理アクセス権を持たせるユーザ アカウントは、トップレベルの管理グループに直接追加します。

非設定モードから完全設定モードに切り替えるには、次の手順を実行します。

1. 「システム > 管理」ページにナビゲートします。

「ウェブ管理設定」セクションの「設定モード」ボタンを選択します。現在、設定モードになっている管理者がいない場合は、自動的に設定モードに移行します。

3. 別の管理者が設定モードになっている場合は、次のメッセージが表示されます。

「継続」ボタンを選択して、設定モードに移行します。現在の管理者は読み取り専用モードに移行し、新しい管理者に完全な管理者アクセス権が付与されます。

管理者および読み取り専用管理者のユーザ アカウントは、「ユーザ > ローカル グループ」ページで確認できます。

管理者は、管理インターフェースの右上隅またはブラウザのステータス バーで現在の設定モードを確認できます。

Firefox およびインターネット エクスプローラでステータス バーを表示するには、「表示」メニューを選択し、「ステータス バー」を有効にします。インターネット エクスプローラ 7.0 および Firefox 2.0 の場合、既定ではウェブ ページがステータス バーにテキストを表示することは許可されません。インターネット エクスプローラでステータス バー メッセージを許可するには、「ツール > インターネット オプション」を選択し、「セキュリティ」タブを選択します。次に、「レベルのカスタマイズ」ボタンを選択し、リストの一番下までスクロールして、「スクリプトでのステータス バーの更新を許可する」に「有効にする」を選択します。

Firefox でステータス バー メッセージを許可するには、「ツール > オプション」にアクセスし、「コンテンツ」タブを選択します。「詳細設定」ボタンを選択すると、ポップアップ ウィンドウが表示されるので、「ステータス バーのテキストを変更する」のチェックボックスを選択します。

管理者が完全設定モードの場合、右上隅にメッセージは表示されず、ステータス バーに「終了」と表示されます。

管理者が読み取り専用モードの場合、インターフェースの右上隅に「読み取り専用モード」と表示されます。

ステータス バーには、「読み取り専用モード - 変更を加えることはできません」と表示されます。

管理者が非設定モードの場合、インターフェースの右上隅に「非設定モード」と表示されます。このテキストを選択すると、「システム > 管理」ページが表示されるので、そこから完全設定モードに移行できます。

ステータス バーには、「非設定モード - 設定を変更することはできません」と表示されます。

次のイベントが発生した場合、ログ メッセージが生成されます。

• GUI または CLI ユーザが設定モードを開始した (admin ログイン時など)。

• GUI または CLI ユーザが設定モードを終了した (admin ログアウト時など)。

• GUI ユーザが非設定モードでの管理を開始した (admin ログイン時や、設定モードのユーザが先制されて読み取り専用モードに降格された時など)。

• GUI ユーザが読み取り専用モードで管理を開始した。

GUI ユーザが上記のいずれかの管理セッションを終了した (admin ログアウト時など)。