このセクションでは、ローカル認証およびリモート認証を可能にする、Dell SonicWALL ネットワーク セキュリティ装置のユーザ管理機能について説明します。このセクションは、次のサブセクションで構成されています。

• ユーザ管理の概要

詳細については、次の各セクションを参照してください。

• LDAP/アクティブ ディレクトリ/イーディレクトリ認証

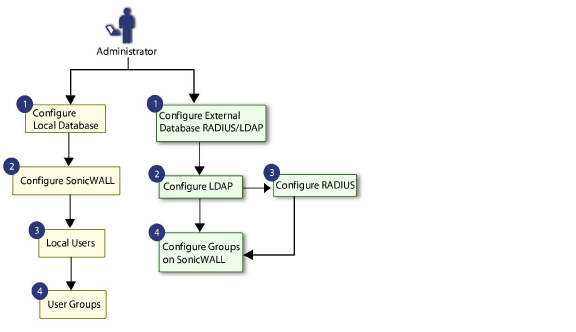

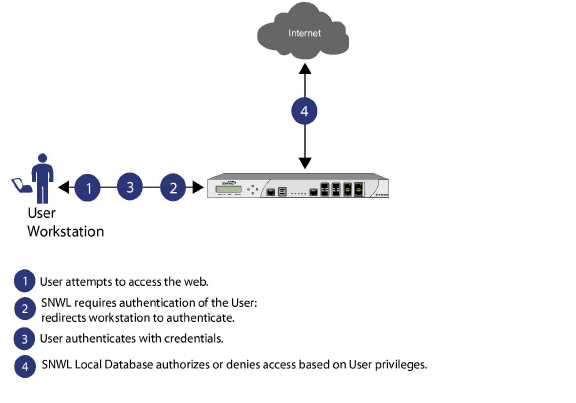

Dell SonicWALL ネットワーク セキュリティ装置には、ユーザ レベルの認証メカニズムが用意されています。これにより、ユーザがインターネット上の離れた場所から LAN にアクセスできるようにしたり、インターネットへのアクセスを試みる LAN ユーザに対して、コンテンツ フィルタ ポリシーを適用またはバイパスすることが可能になります。また、認証されたユーザだけに、VPN トンネルにアクセスし、暗号化された接続を通してデータを送信することを許可することもできます。ユーザが異なるゾーン (WAN、VPN、WLAN など) のネットワーク リソースにアクセスしようとすると、そのユーザは直ちに SonicWALL によって認証され、ネットワーク トラフィックはそこで初めて SonicWALL を通過することになります。ユーザが LAN 上のコンピュータにログインしたとしても、ローカル タスクしか実行しなければ、SonicWALL による認証は行われません。ユーザ レベル認証は、ローカル ユーザ データベース、LDAP、RADIUS を使って実行できるほか、ローカル データベースに LDAP または RADIUS を組み合わせて実行することもできます。SonicOS は、さらに、シングル サイン オン (SSO) 機能を備えています。SSO を LDAP と組み合わせて使用できます。SonicWALL 上のローカル データベースは、最大で 1,000 ユーザをサポートできます。ユーザ数が 1,000 人を超える場合は、認証に LDAP または RADIUS を使用する必要があります。

Dell SonicWALL ネットワーク セキュリティ装置は、ユーザやグループの情報を格納するためのローカル データベースを備えています。このローカル データベースを使ってユーザを認証したり、ネットワークへのアクセスを制御したりするように SonicWALL を設定できます。この目的において、ネットワークにアクセスするユーザ数が比較的少ない場合は、LDAP または RADIUS ではなく、ローカル データベースの使用をお勧めします。一度作成してしまえば管理はさほど難しくありませんが、多数のユーザやグループのエントリを作成するには時間がかかります。ユーザ数が多いネットワークでは、LDAP サーバまたはRADIUS サーバを使った認証の方が効率的です。

コンテンツ フィルタ サービス (CFS) のポリシーをユーザに適用するには、そのユーザがローカル グループのメンバーであること、および、CFS ポリシーがそのグループに適用されていることが必要です。CFS を使用する場合、LDAP または RADIUS を単独で使用することはできません。 LDAP または RADIUS に、ローカル認証を組み合わせて使用する必要があります。CFS ポリシーを使用するために認証方式を組み合わせる場合、ローカルのグループ名と LDAP または RADIUS のグループ名とを完全に一致させる必要があります。「LDAP + ローカル ユーザ」の認証方式を使用した場合、LDAP サーバから SonicWALL 上のローカル データベースにグループをインポートできます。こうすることで、対応するグループを簡単に作成できます。 対応するグループを作成すれば、CFS ポリシーを適用できるようになります。

ローカル ユーザとグループ アカウントは、SonicOS のユーザ インターフェースから作成できます。ユーザを追加できるほか、任意のユーザの設定を編集することも可能です。 例えば、次のような設定を編集できます。

• グループ メンバーシップ - ユーザは 1 つまたは複数のローカル グループに所属できます。既定では、すべてのユーザがEveryoneグループおよびTrusted Usersグループに所属します。ユーザからこれらのグループのメンバーシップを削除したり、他のグループのメンバーシップを追加したりできます。

• VPN アクセス - このユーザによって開始された VPN クライアントがアクセス可能なネットワークを設定できます。VPN アクセスを設定する際は、ネットワークのリストから選択できます。ネットワークは、対応するアドレス グループまたはアドレス オブジェクトの名前で指定します。

補足 ユーザとグループに対する VPN アクセス設定は、GVC、NetExtender および SSL VPN 仮想オフィス ブックマークを使ってネットワーク リソースにアクセスするリモート クライアントの能力に影響します。GVC、NetExtender、または、仮想オフィスのユーザがネットワーク リソースへアクセスすることを許可するには、ネットワーク アドレス オブジェクトかグループを、「VPN アクセス」 タブの "許可" リストに追加する必要があります。

ローカル グループを追加したり編集したりすることもできます。グループでは、次のような設定を編集できます。

• グループ設定 - 管理者グループに対して、ログイン状況ポップアップ ウィンドウをアクティブにすることなく管理インターフェースへのログインを許可するよう、SonicOS を設定することができます。

• グループ メンバー - グループのメンバーとして、ローカル ユーザまたは他のローカル グループを追加できます。

• VPN アクセス - グループの VPN アクセスは、ユーザの VPN アクセスと同じ方法で設定できます。このグループのメンバーによって開始された VPN クライアントがアクセス可能なネットワークを設定できます。VPN アクセスを設定する際は、ネットワークのリストから選択できます。ネットワークは、対応するアドレス グループまたはアドレス オブジェクトの名前で指定します。

• CFS ポリシー - グループのメンバーに対して、コンテンツ フィルタ (CFS) ポリシーを適用できます。CFS ポリシー設定を利用するには、SonicWALL でプレミアム コンテンツのフィルタ サービスを利用するためのライセンスが必要です。

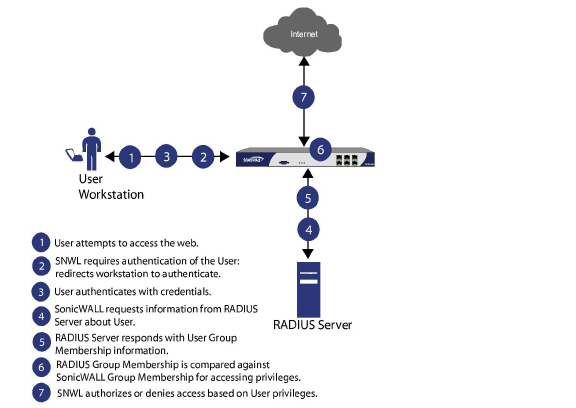

RADIUS (Remote Authentication Dial In User Service) は、Dell SonicWALL ネットワーク セキュリティ装置が、ネットワークへのアクセスを試みるユーザを認証するときに使用するプロトコルです。RADIUSサーバには、ユーザ情報を格納したデータベースが存在します。 RADIUS サーバは、PAP (パスワード認証プロトコル)、CHAP (チャレンジ ハンドシェーク認証プロトコル)、MSCHAP (Microsoft CHAP)、MSCHAPv2 などの認証スキームを使ってユーザの資格情報をチェックします。

RADIUS は LDAP とは大きく異なり、主として安全な認証機能を実現するものですが、ユーザ グループのメンバーシップを渡すのに使用できるさまざまな属性など、エントリごとに非常に多くの属性が用意されています。RADIUS では、数千人規模のユーザ情報を格納できるため、ネットワーク アクセスを必要とするユーザ数が多い場合のユーザ認証として最適です。

LDAP (Lightweight Directory Access Protocol) は、例えばユーザ アカウント、ユーザ グループ、ホスト、サーバといったネットワーク上の要素についての情報を格納および管理するためのディレクトリ サービス構造を定義します。ユーザ アカウント、グループ、権限などを管理するために LDAPを使用する標準はいくつか存在します。一部は LDAP による管理が可能なマイクロソフト アクティブ ディレクトリのような独自システム、 一部は LDAP 標準の実装であるサンバのようなオープン規格です。また、ユーザ リポジトリ情報を管理するための LDAP API を提供するノベル イーディレクトリのような独自システムもあります。SonicOS では、ユーザ認証方式として、RADIUS とローカル ユーザ データベースに加えて、LDAP もサポートしています。

また、マイクロソフト アクティブ ディレクトリ (AD)、およびノベル イーディレクトリのディレクトリ サービスなど多数のスキーマや、あらゆるスキーマとのやりとりを許可する、完全に設定可能なユーザ定義のオプションもサポートしています。

Microsoft アクティブ ディレクトリは、Dell SonicWALL シングル サインオンおよび Dell SonicWALL SSO エージェントとも連携して動作します。詳細については、シングル サインオンの概要 を参照してください。

SonicOS でサポートされる LDAP ディレクトリ サービス

企業のネットワークで使用される最も一般的なディレクトリ サービスと統合するために、SonicOS では、以下の LDAP スキーマとの統合をサポートしています。

• マイクロソフト アクティブ ディレクトリ

• RFC2798 InetOrgPerson

• RFC2307 ネットワーク インフォメーション サービス

• サンバ SMB

• ノベル イーディレクトリ

• ユーザ定義スキーマ

SonicOS は、以下のプロトコルが実行されるディレクトリ サービスのサポートを提供します。

• LDAPv2 (RFC3494)

• LDAPv3 (RFC2251~2256、RFC3377)

• LDAPv3 over TLS (RFC2830)

• LDAPv3 with STARTTLS (RFC2830)

• LDAP Referrals (RFC2251)

LDAP 用語

LDAP およびその変種に関連して使用される用語を以下に示します。

• スキーマ - スキーマは、ディレクトリに格納することができるデータのタイプやデータの格納方法を定義するルールのセットまたは構造です。データは、“エントリ"の形式で格納されます。

• アクティブ ディレクトリ (AD) - Microsoft のディレクトリ サービスで、一般的に Windows ベースのネットワークで使用されます。マイクロソフト アクティブ ディレクトリは LDAP 互換です。

• イーディレクトリ - ノベルのディレクトリ サービスで、ノベル ネットウェアベースのネットワークで使用されます。ノベル イーディレクトリは、管理用に使用できる LDAP ゲートウェイを持っています。

• エントリ - LDAP ディレクトリに格納されたデータ。エントリは、“属性"/値 (または名前/値) の組で格納されます (属性は“オブジェクト クラス"により定義されます)。例えば、“cn=john"の場合、“cn" (一般名) が属性、“john"が値となります。

• オブジェクト クラス - オブジェクト クラスは、LDAP ディレクトリに格納できるエントリのタイプを定義します。例えば、AD で使用されるオブジェクト クラスとして、“user"と“group"があります。

Microsoft アクティブ ディレクトリのクラスは、http://msdn.microsoft.com/library/ で参照することができます。

• オブジェクト - LDAP 用語では、ディレクトリ内のエントリはオブジェクトと呼ばれます。LDAP クライアントの SonicOS 実装の目的上、重要なオブジェクトは、“ユーザ"オブジェクトと“グループ"オブジェクトです。LDAP の実装の違いにより、これらのオブジェクト クラスは異なる名前で呼ばれます。 例えば、アクティブ ディレクトリでは、ユーザ オブジェクトは“user"、グループ オブジェクトは“group"と呼ばれます。 また、RFC2798 では、ユーザ オブジェクトは“inetOrgPerson"、グループ オブジェクトは“groupOfNames"と呼ばれます。

• 属性 - LDAP ディレクトリ内のオブジェクトに格納されたデータ アイテム。オブジェクトは、必須の属性、または、任意の属性を持つことができます。例えば、“dc"属性は、“dcObject" (ドメイン構成要素) オブジェクトの必須の属性です。

• dn - "distinguished name (識別名)"。ユーザまたは他のオブジェクトの全体で一意な名前。複数の構成要素から成り、通常は、cn (common name=一般名) 構成要素で開始し、2 つ以上の dc (domain components=ドメイン構成要素) として指定されたドメインで終了します。例えば、「cn=john,cn=users,dc=domain,dc=com」と表現されます。

• cn - "common name (一般名)" 属性は、LDAP では多くのオブジェクト クラスの必須構成要素になっています。

• ou - "organization unit (組織単位)" 属性は、ほとんどの LDAP スキーマ実装の必須構成要素です。

• dc - "domain component (ドメイン構成要素)" 属性は、一般的に識別名のルートで見ることができます。また、多くの場合に必須の属性です。

• TLS - Transport Layer Security (トランスポート層セキュリティ) は、SSL (Secure Sockets Layer) の IETF で標準化されたバージョンです。TLS 1.0 は、SSL 3.0 の後継規格です。

このセクションでは、SonicOS のシングル サインオン機能の概要を説明します。このセクションは、次のサブセクションから構成されています。

シングル サインオン (SSO) とは、ワークステーションに 1 回ドメイン ログインするだけで、あるいは Windows ターミナル サービスまたは Citrix サーバを通じて、複数のネットワーク リソースに特権的にアクセスできるようにする透過的なユーザ認証メカニズムです。

Dell SonicWALL ネットワーク セキュリティ装置は、シングル サインオン エージェント (SSO エージェント) と SonicWALL ターミナル サービス エージェント (TSA) を使用して SSO 機能を提供し、ユーザのアクティビティを識別します。シングル サインオン エージェント (SSO エージェント) は、ワークステーションの IP アドレスに基づいてユーザ アクティビティを識別します。TSA は、サーバの IP アドレスとユーザ名とドメインの組み合わせによってユーザを識別します。

SonicWALL SSO はまた、Mac および Samba と共に使用している Linux ユーザに対しても利用可能です。さらに、ブラウザ NTLM 認証により、SSO は SonicWALL SSO や Samba を必要とせずに、HTTP トラフィックを送るユーザを認証することが可能です。

SonicWALL SSO の設定は、SonicOS 管理インターフェースの「ユーザ > 設定」ページで行います。SSO は、ログイン認証方式設定とは独立しており、両者を同時に使用して VPN/L2TP クライアント ユーザまたは管理者ユーザの認証を行うことができます。

SonicWALL は、SonicWALL SSO エージェントまたは TSA からのデータに基づき、LDAP またはローカル データベースに対してグループのメンバーシップを問い合わせます。必要に応じて、メンバーシップをファイアウォール ポリシーと照合し、アクセス権を持つユーザを制御します。 また、コンテンツ フィルタおよびアプリケーション制御用のポリシーの選択に使用して、アクセスを許可する対象を制御することができます。SSO 経由で認識したユーザ名は、トラフィックのログとユーザおよびアプリケーション フロー監視からのイベントに報告されます。

無動作タイムアウトは SSO にも適用されますが、セッション時間の制限は適用されません。 ログアウトしたユーザから再びトラフィックが送信されると、そのユーザが自動的かつ透過的に再度ログインされます。

ドメインにログインせずに、ワークステーションまたはターミナル サービス/Citrix サーバに直接ログインしたユーザは、ブラウザ NTLM 認証が有効で HTTP トラフィックを送信しない限り認証されません (必要に応じて、限定的なアクセスを認証することはできます)。SonicWALL SSO で認証されていない場合、以降の認証には手動での装置へのログインが必要があるという内容のメッセージが画面に表示されます。

ユーザとして識別されたとしても、設定されているポリシー ルールに必要なグループ メンバーシップが不足している場合、アクセスが拒否されたことを示すページにリダイレクトされます。

SonicWALL SSO は、管理者によって設定されたグループ メンバーシップとポリシー照合に基づき、ユーザが 1 回のログインで複数のネットワーク リソースにアクセスできるようにする信頼性に優れた機能です。 何度もログインする手間が省けるため、時間の節約にもつながります。エンド ユーザがSonicWALL SSO の存在を意識する必要はなく、また、管理者に要求される設定も最小限で済みます。

SonicWALL SSO では、ユーザがいつログインし、いつログアウトしたかが、ワークステーション IPアドレスのトラフィック (ターミナル サービスまたは Citrix の場合は、サーバ IP アドレスの特定のユーザからのトラフィック) に基づいて自動的に判別されるため、セキュリティに優れ、手間もかかりません。SSO 認証は、SonicWALL ディレクトリ コネクタ互換のプロトコルを使用することで、ワークステーションまたはターミナル サービス/Citrix サーバの IP アドレスを持ったユーザの ID を返すことができるエージェントであれば、どのような外部エージェントとでも連携できるように設計されています。

SonicWALL SSO は、コンテンツ フィルタ サービス (CFS)、ファイアウォール アクセス ルール、グループのメンバーシップと継承、セキュリティ サービス (IPS、GAV、アンチスパイウェア) の包含/除外リストを含め、ユーザ レベル認証が使用される ファイアウォール上のあらゆるサービスに使用できます。

SonicWALL SSO のその他のメリット

• 使いやすい - ユーザは 1 回サインインするだけで複数のリソースに自動的にアクセスできます。

• ユーザ エクスペリエンスの向上 - どのような種類のトラフィックを使用するユーザの場合でも、ウィンドウズ ドメインの資格情報を使用してユーザ認証が行われるため、ウェブ ブラウザを使って装置にログインする必要がありません。

• 透過性 - ユーザが認証のためにユーザ名やパスワードを何度も再入力する必要がなくなります。

• セキュアな通信 - 共有鍵暗号化によってデータ伝送を保護します。

• SonicWALL SSO エージェントは LAN 上の任意のウィンドウズ サーバにインストールでき、TSAは任意のターミナル サーバにインストールできます。

• 複数の SSO エージェント - 最大 8 つのエージェントをサポートして、大規模インストールに適した容量を提供します。

• 複数の TSA - 複数のターミナル サービス エージェント (ターミナル サーバごとに 1 つ) をサポートします。サポートされる数は 8 ~ 512 で、SonicWALL ネットワーク セキュリティ装置のモデルによって異なります。

• ログイン メカニズムは、HTTP だけでなくあらゆるプロトコルに対応しています。

• ブラウザ NTLM 認証 - SonicWALL SSO は、SSO エージェントを使わずに HTTP トラフィックを送信するユーザを認証できます。

• Mac および Linux サポート - Samba 3.5 以降で、SonicWALL SSO は Mac および Linux ユーザに対してサポートされます。

• ゾーン単位の執行 - SonicWALL SSO は、ファイアウォール アクセス ルールかセキュリティー サービス ポリシーによって自動的に開始されないときでも、どんなゾーンからのトラフィックに対しても開始できます。

SSO エージェントは、SonicWALL SSO をサポートしている SonicOS の全バージョンと互換性があります。サポートされているのは、TSA プロキシのみです。

SSO 機能は、LDAP およびローカル データベース プロトコルをサポートします。SonicWALL SSO は、SonicWALL ディレクトリ コネクタをサポートしています。SonicWALL SSO の全機能を正しく動作させるには、SonicOS とディレクトリ コネクタ 3.1.7 以降を使用してください。

SonicWALL SSO を Windows ターミナル サービスまたは Citrix で使用するには、SonicOS 6.0 以降が必要であり、SonicWALL TSA をサーバにインストールする必要があります。

SonicWALL SSO をブラウザ NTLM 認証で使用するには、SonicOS6.0 以降が必要です。ブラウザ NTLM 認証に対しては、SSO エージェントは不要です。

ブラウザ NTLM 認証のみを使うときを除いて、SonicWALL SSO を使用するには、SSO エージェントが Windows ドメイン内のサーバ (そのサーバからクライアントに、そして装置からそのサーバに、直接または VPN パス経由で到達できなければならない) にインストールされているか、TSA がドメイン内のターミナル サーバにインストールされているか、あるいはその両方が必要です。

SSO エージェントを実行するには、次の要件が満たされている必要があります。

• UDP ポート 2258 (既定) が開放されていること。 既定では、ファイアウォールと SonicWALL SSO エージェントとの通信に UDP ポート 2258 が使用されます。 2258 に代わって別のポートが設定されている場合は、そのポートにこの要件が適用されます。

• ウィンドウズ サーバ (最新のサービス パック)

• .NET Framework 2.0

• Net API または WMI

補足 Mac および Linux の PC は、SSO エージェントが使用する Windows のネットワーク要求をサポートしていないので、SonicWALL SSO と動作するには Samba 3.5 以降が必要です。Samba 無しでも Mac および Linux のユーザでもアクセスは可能ですが、それにはログインする必要があります。認証を要求するようポリシー規則が設定されている場合は、ログイン プロンプトにリダイレクトされる可能性があります。詳細については、Mac ユーザおよび Linux ユーザへの対応を参照してください。

TSA を実行するには、次の要件が満たされている必要があります。

• TSA がインストールされているすべてのターミナル サーバで UDP ポート 2259 (既定) が開放されていること。 既定では、ファイアウォールと SonicWALL TSA との通信に UDP ポート 2259 が使用されます。 2259 に代わって別のポートが設定されている場合は、そのポートにこの要件が適用されます。

• ウィンドウズ サーバ (最新のサービス パック)

• Windows ターミナル サービスまたは Citrix が Windows ターミナル サーバ システムにインストールされていること

エンド ユーザが SonicWALL SSO の存在を意識する必要はなく、また、管理者に要求される設定も最小限で済みます。

SSO は、以下の状況で開始されます。

• ユーザ認証を要求するファイアウォール アクセス ルールが、WAN ゾーンから着信するのではないトラフィックに適用される場合。

• アクセス ルール内でユーザ グループが指定されていないが、以下の状況のどれかが存在する場合に、SSO はゾーン上のすべてのトラフィック (補足 - これらの状況に影響されるトラフィックだけではありません) で開始されます。

– ゾーン上で CFS が有効で、CFS ポリシーが設定されている

– ゾーン上で IPS が有効で、認証が必要な IPS ポリシーがある

– ゾーン上でアンチスパイウェアが有効で、認証が必要なアンチスパイウェア ポリシーがある

– 送信元ゾーンに対して、認証が必要なアプリケーション制御ポリシーが適用されている

– ゾーンに対して SSO のゾーン単位の執行が設定されている

SSO ユーザ テーブルはまた、コンテンツ フィルタ、侵入防御、アンチスパイウェア、およびアプリケーション制御を含むセキュリティ サービスが必要とするユーザとグループの識別のために使用されます。

SSO エージェントを使用した SonicWALL SSO 認証

個々の Windows ワークステーションのユーザについては、SSO ワークステーション上の SSO エージェントが SonicWALL からの認証要求を処理します。次の図に示してあるように、SSO エージェントを使用した SonicWALL SSO 認証は 6 つの手順で行われます。

SSO 認証プロセスは、ユーザ トラフィックが SonicWALL を通過した時点 (ユーザがインターネットにアクセスしたときなど) で開始されます。例えば、ユーザがインターネットにアクセスした場合などです。送信されたパケットは一時的に遮断され、SonicWALL が、SSO エージェント (SSO ワークステーション) を実行する認証エージェントに "ユーザ名" 要求とワークステーションの IP アドレスを送信する間保存されます。

SSO エージェントを実行している認証エージェントは、SonicWALL に対し、現在ワークステーションにログインしているユーザ名を提供します。RADIUS や LDAP と同様、ユーザ IPテーブルには、ログインしたユーザのエントリが作成されます。

ターミナル サービス エージェントを使用した SonicWALL SSO 認証

ターミナル サービスまたは Citrix サーバからログインするユーザについては、認証プロセスで TSA が SSO エージェントの代わりをします。このプロセスは以下の点が異なります。

• TSA はユーザのログイン先のサーバで実行され、SonicWALL への初期通知にユーザ名とドメインとサーバ IP アドレスを含めます。

• ユーザはユーザ番号と IP アドレスによって識別されます (ただし、非ターミナル サービス ユーザの場合は、どの IP アドレスにもユーザが 1 つしか存在しないので、ユーザ番号は使用されません)。ゼロ以外のユーザ番号は、SonicOS 管理インターフェースに「x.x.x.x user n」という形式で表示されます (x.x.x.x はサーバ IP アドレスで、n はユーザ番号です)。

• ユーザがログアウトすると、TSA は SonicOS に通知を送信します。したがって、ポーリングは行われません。

ユーザが識別されると、SonicWALL が LDAP またはローカル データベース (管理者の設定による) に対して問い合わせを行い、ユーザ グループのメンバーシップを検索して、そのメンバーシップとポリシーとを照合し、その結果に基づいて、ユーザにアクセスを許可または拒否します。ログイン シーケンスが正常に完了した場合、保存されていたパケットが送信されます。ログイン シーケンスが完了する前に、同じ送信元アドレスからパケットを受信した場合は、最新のパケットだけが保存されます。

SSO エージェントを実行する認証エージェントからは、ユーザ名が<domain>/<user-name>の形式で返されます。ローカルで設定したユーザ グループについては、SSO エージェントを実行する認証エージェントから返されるユーザ名をフル ネームとするか (その場合は、SonicWALL のローカル ユーザ データベース内の名前も一致するように設定する)、ドメイン要素を除去した簡易ユーザ名 (既定) とするかを選択できます。

LDAP プロトコルの場合、ドメイン名と一致する“dc" (ドメイン構成要素) 属性を持った“ドメイン"クラスのオブジェクトを探すための LDAP 検索を作成して、<domain>/<user-name>形式をLDAP 識別名に変換します。目的のオブジェクトが見つかった場合、その識別名をディレクトリのサブツリーとして使用し、ユーザのオブジェクトを検索します。例えば、ユーザ名が“SV/bob"として返された場合、“objectClass=domain"および“dc=SV"というオブジェクトが検索されます。ここで、“dc=sv,dc=us,dc=sonicwall,dc=com"という識別名を持つオブジェクトが返された場合は、そのディレクトリ サブツリー下から、“objectClass=user"および“sAMAccountName=bob" (アクティブ ディレクトリの場合) というオブジェクトを探すための検索が作成されます。ドメイン オブジェクトが見つからなかった場合は、ディレクトリ ツリーの最上位からユーザ オブジェクトが検索されます。

ドメイン オブジェクトが見つかると、同じオブジェクトを検索しなくても済むように、その情報が保存されます。保存されたドメインからユーザを特定できなかった場合、保存されていたドメイン情報が削除され、目的のドメインが再度検索されます。

SSO エージェントを使用した SonicWALL SSO でのユーザ ログアウトの処理は、TSA を使用したSSO とは少し異なります。SonicWALL は、SSO エージェントを実行している認証エージェントをポーリングすることによって、ユーザがログアウトしたタイミングを判別します。ユーザがログアウトすると、SSO エージェントを実行する認証エージェントから SonicWALL に User Logged Out 応答が送信され、ユーザが既にログアウトしていることが確認されて、SSO セッションが終了します。TSA は、SonicWALL によるポーリングではなく、TSA 自体でターミナル サービス/Citrix サーバを監視することでログアウト イベントを調べ、ログアウト イベントが発生すると SonicWALL に通知し、それによって SSO セッションが終了します。どちらのエージェントについても、無動作タイマーを設定できます。 SSO エージェントについては、ユーザ名要求ポーリング間隔を設定できます (ログアウトをすばやく検知するには、設定するポーリング時間を短くし、システムのオーバーヘッドを少なくするには、ポーリング時間を長くします)。

ブラウザ NTLM 認証を使用した SonicWALL SSO 認証

Mozilla ベースのブラウザ (インターネット エクスプローラ、Firefox、Chrome、Safari を含む) を使ってブラウズするユーザのために、SonicWALL は NTLM (NT LAN Maanager) 認証を使った識別をサポートします。NTLM は、“統合ウィンドウズ セキュリティ" として知られるブラウザ認証スイートで、すべての Mozilla ベースのブラウザでサポートされます。これにより、装置からブラウザに対して SSO エージェントの関与無しで直接認証要求ができます。NTLM は、ユーザがウェブ上でリモートに認証されるような、ドメイン コントローラが利用できない場合にたびたび使用されます。

NTLM 認証は現在 HTTP に対して利用可能で、HTTPS では利用できません。

ブラウザ NTLM 認証は、SSO エージェントがユーザ情報の入手を試みる前または後に試行できます。例えば、SSO エージェントを最初に試行してユーザの識別に失敗してから、トラフィックが HTTP の場合に NTLM が試行されます。

この方式を Linux または Mac クライアントで Windows クライアントと同じように使うために、SSO を NetAPI または WMI (SSO エージェントがどちらに対して設定されているかに応じて) のどちらかに対してクライアントを調査するように有効にできます。これにより、SonicWALL が、SSO エージェントに対してユーザを識別するように要求するのに先立って、NetAPI/WMI ポートで応答を監視するようになります。応答がない場合、これらの機器は即時に SSO を失敗します。通常 Windows PC に対しては、調査は動作 (パーソナル ファイアウォールで遮断されない限り) して、SSO エージェントが使用されます。Linux/Mac PC (Samba サーバが動作するように設定されていないと仮定) に対しては、調査は失敗して、SSO エージェントはバイパスされ、HTTP トラフィックが送信された際に NTLM 認証が使用されます。

NTLM は、ユーザが HTTP でブラウズするまではユーザを識別できないため、その前に送信されたどんなトラフィックも未確認として扱われます。既定の CFS ポリシーが適用されて、ユーザ認証が必要などのルールもトラフィックを通過させません。

NTLM が SSO エージェントの前に使われるように設定されている場合は、もし最初に HTTP トラフィックを受信したならば、ユーザは NTLM で認証されます。もし最初に非 HTTP トラフィックを受信したならば、SSO エージェントが認証に使われます。

SSO エージェントは、直接 IP アドレスを使って、または、VPN などのパスを使ってクライアントおよび SonicWALL と通信できれば、Windows ドメインに参加している任意のワークステーションにインストールできます。SSO エージェントのインストール手順については、SonicWALL SSO エージェントのインストールを参照してください。

数千ユーザから成る大規模インストールに対応するため、複数の SSO エージェントがサポートされています。最大 8 つの SSO エージェントを設定して、それぞれをネットワーク内にある専用の高性能 PC 上で動作させることができます。高速 PC 上にある 1 つの SSO エージェントで、最大 2500ユーザをサポートできることに注意してください。

SSO エージェントは、クライアントおよび SonicWALL とのみ通信します。SSO エージェントと SonicWALL との間で交わされるメッセージは、共有鍵を使って暗号化されます。

補足 共有鍵は SSO エージェントで生成されます。SSO の設定時、SonicWALL に入力する鍵は、SSO エージェントによって生成された鍵と完全に一致している必要があります。

SonicWALL は、SSO エージェントに対し、既定のポート 2258 を使って問い合わせを行います。次に、SSO エージェントがクライアントと SonicWALL の間に入って通信し、クライアントのユーザ ID を調べます。SonicWALL は、SSO エージェントを定期的に (管理者によって設定された頻度で) ポーリングして、絶えずユーザのログイン状況が確認されます。

SSO エージェントは、管理者によって選択されたログ レベルに基づいて、Windows イベント ログにログ イベント メッセージを送信します。

また、SonicWALL も、そのイベント ログに SSO エージェント固有のイベントを記録します。SonicWALL から送信される SSO エージェント固有のログ イベント メッセージとしては、次のようなものがあります。

• ユーザ ログインが拒否されました - ポリシー規則で許可されていません - ユーザ ID は確認されましたが、ポリシーによって許可されているいずれのユーザ グループにも属していないため、ユーザのトラフィックが遮断されました。

• ユーザ ログインが拒否されました - ローカルには見つかりませんでした - ユーザがローカルに見つかりませんでした。SonicWALL では、「ローカルに登録されたユーザのみ許可する」が選択されています。

• ユーザ ログインが拒否されました - SSO エージェントがタイムアウトしました - SSO エージェントへの接続を試みているときにタイムアウトが発生しました。

• ユーザ ログインが拒否されました - SSO エージェントの設定エラー - このユーザのアクセスを許可するための適切な設定が SSO エージェントに対してなされていません。

• ユーザ ログインが拒否されました - SSO エージェントに通信上の問題があります - SSO エージェントを実行しているワークステーションとの通信に問題があります。

• ユーザ ログインが拒否されました - SSO エージェントの名前解決に失敗しました - SSO エージェントがユーザ名を解決できません。

• SSO エージェントから返されたユーザ名が長すぎます - ユーザ名が長すぎます。

• SSO エージェントから返されたドメイン名が長すぎます - ドメイン名が長すぎます。

補足 SSO エージェントに固有のログ メッセージの備考フィールドには、次のようなテキストが表示されます。

<domain/user-name> (SSO エージェントにより認証).

TSA は、ターミナル サービスまたは Citrix がインストールされている任意の Windows サーバ マシンにインストールできます。このサーバは、直接 IP アドレスを使用するか VPN などのパスを使用して SonicWALL と通信できる Windows ドメインに属していなければなりません。

TSA のインストール手順については、SonicWALL ターミナル サービス エージェントのインストールを参照してください。

TSA については、以下のセクションを参照してください。

• ターミナル サーバからの非ドメイン ユーザ トラフィック

数千のユーザから成る大規模インストールに対応するため、SonicWALL は、複数のターミナル サービス エージェント (ターミナル サーバごとに 1 つ) と共に動作するように設定できます。サポートされるエージェントの数は、表 10に示すように、モデルによって異なります。

|

Dell SonicWALL 9000 シリーズ ネットワーク セキュリティ装置の場合、ターミナル サーバごとに最高 32 個の IP アドレスがサポートされます。

TSA は、TSA と SonicWALL との間でやり取りされるメッセージにユーザ名とドメインが含まれていると、そのメッセージの暗号化に共有鍵を使用します。ユーザに対する最初のオープン通知は常に暗号化されます。 TSA がユーザ名とドメインを含めるからです。

補足 共有鍵は TSA で作成され、SSO 設定時に SonicWALL に入力される鍵と TSA の鍵は完全に一致していなくてはなりません。

TSA はユーザ セッション ID をすべての通知に含めます。 ユーザ名とドメインを毎回含めることはしません。これは効率的で安全であり、TSA が再起動後にターミナル サービス ユーザと再同期することを可能にします。

TSA は装置から返された情報に基づいてネットワーク トポロジを動的に学習し、いったん学習すると、装置を通らないサブネット ユーザ接続に関して通知を装置に送信しません。TSA がこれらのローカル送信先を“記憶から消し去る"メカニズムはないので、装置のインターフェース間でサブネットが移動された場合は、TSA を再起動する必要があります。

SonicWALL には、必要に応じて非ドメイン ユーザ (ドメインではなく、ローカル マシンにログインしたユーザ) に限定的なアクセスを許可するための「非ドメイン ユーザには限定的なアクセスのみを許可」設定があります。これはターミナル サービス ユーザに対して、他の SSO ユーザに対してと同様に作用します。

ネットワーク内に非 Windows 機器やパーソナル ファイアウォールが動作している Windows コンピュータがある場合は、「ユーザの監視を右記で行う」チェックボックスを選択して、SSO エージェントがどちらで設定されているかによって、「NetAPI」または「WMI」ラジオ ボタンを選択します。これにより、SonicWALL が、SSO エージェントに対してユーザを識別するように要求するのに先立って、NetAPI/WMI ポートで応答を監視するようになります。応答がない場合、これらの機器は即時に SSO を失敗します。そのような機器は、SSO エージェントがユーザを識別するために使用するウィンドウズ ネットワーキング メッセージに応答しない、またはそれを遮断します。

非ユーザ接続は、Windows の更新とアンチウイルスの更新のためにターミナル サーバから開かれます。TSA はログイン サービスからの接続を非ユーザ接続であると認識することができ、装置への通知の中でこれを示します。

これらの非ユーザ接続の処理を制御するため、装置の TSA 設定で「ターミナル サーバの非ユーザ トラフィックにはアクセス ルールでのユーザ認証を免除する」チェックボックスが用意されています。このチェックボックスを選択すると、これらの接続が許可されます。このチェックボックスを選択しないと、これらのサービスはローカル ユーザとして扱われます。その場合、「非ドメイン ユーザには限定的なアクセスのみを許可」設定を選択し、対応するサービス名を使用して装置上でユーザ アカウントを作成することにより、アクセスを許可することができます。

以下のセクションを参照してください。

ドメイン ユーザに対しては、NTLM 応答は MSCHAP メカニズムを介して RADIUS で認証されます。装置で RADIUS を有効にする必要があります。

NTLM 認証を設定する際には、SSO 設定の「ユーザ」タブの以下の設定が適用されます。

• ローカルに登録されたユーザのみ許可する

• ローカル データベースでシンプルなユーザ名を使用する

• ユーザ グループのメンバーシップの設定方法 (LDAP または ローカル)

• LDAP ユーザ名を複製してユーザ グループ メンバーシップをローカルで設定可能にする

(ユーザ グループ メンバーシップの方式が LDAP の場合に LDAP 設定で設定)

• ポーリング間隔

NTLM を使うと、非ドメインユーザはドメインではなく PC にログインするユーザになることができ、または、ユーザ名とパスワードを要求されて、ドメインの資格情報ではない情報を入力するユーザになることができます。どちらの場合も、NTML は、そうしたユーザとドメイン ユーザを区別します。

ユーザ名が SonicWALL 上のローカル ユーザ アカウントと一致すると、NTLM 応答はそのアカウントのパスワードに対してローカルで確認されます。成功した場合は、ユーザはログインしてアカウントに基づいた権限が与えられます。ユーザ グループ メンバーシップは、LDAP からではなく、ローカル アカウントから設定され、そして (パスワードがローカルで確認されたため) Trusted Users グループのメンバーシップを含みます。

ユーザ名がローカル ユーザ アカウントと一致しないと、ユーザはログインされません。NTLM を介して認証されたユーザに対しては、「非ドメイン ユーザには限定的なアクセスのみ許可する」オプションは適用されません。

NTLM 認証では、ブラウザはドメインの資格情報も使う (ユーザがドメインにログインする場合) ため、完全なシングルサインオン機能を提供する、または、アクセスするウェブサイト (この場合は SonicWALL) のユーザ名とパスワードを入力するようユーザに要求します。ユーザがドメインにログインする場合は、種々の要因がドメインの資格情報を使うためのブラウザの機能に影響します。これらの要因は、使用するブラウザの種別に依存します。

• インターネット エクスプローラ - インターネット エクスプローラは、ログインするウェブサイト (SonicWALL) がローカル イントラネットの場合は、インターネット オプションのセキュリティ タブに応じて、ユーザのドメイン資格情報を使用して透過的に認証します。これには、インターネット オプションのローカル イントラネット ゾーンのウェブサイトのリストに、SonicWALL を追加する必要があります。

これは、ドメイン グループ ポリシーのコンピュータの構成¥管理用テンプレート¥Windows コンポーネント¥Internet Explorer¥インターネット コントロールパネル¥セキュリティ ページの下の、サイトとゾーンの割り当て一覧から実行できます。

• Google Chrome - Chrome は、インターネット オプションのローカル イントラネット ゾーンのウェブサイトのリストに、SonicWALL を追加することが必要であることを含めて、インターネット エクスプローラと同じように振舞います。

• Firefox - Firefox は、ログインするウェブサイト (SonicWALL) が、設定 (Firefox の アドレス バーに about:config を入力することによりアクセスする) 内の network.automatic-ntlm-auth.trusted-uris エントリにリストされている場合は、ユーザのドメイン資格情報を使用して透過的に認証します。

• Safari - Safari は NTLM をサポートしていますが、現状ユーザのドメイン資格情報を使った完全な透過的ログオンはサポートしていません。

• 非 PC プラットフォーム上のブラウザ - Linux や Mac などの非 PC プラットフォームは、Samba を通して Windows ドメイン内のリソースにアクセスできますが、Windows PC が行うような "PC がドメイン内にログインする" という概念がありません。したがって、そのようなプラットフォーム上のブラウザは、ユーザのドメイン資格情報にアクセスできず、それらを NTLM に使用できません。

ユーザがドメインにログインしていない、または、ブラウザがユーザのドメイン資格情報を使えない場合は、名前とパスワードを入力するように求められるか、事前にユーザが保存するように設定している場合は、キャッシュされた資格情報が使われます。

すべてのケースで、万一ユーザのドメイン資格情報の使用時に認証が失敗した場合は (ユーザがアクセスを得るために必要な権限を持たないために可能性がある) 、ブラウザはユーザに名前とパスワードの入力を求めます。これにより、ユーザはドメイン資格情報とは別の資格情報を入力してアクセスを得ることが可能になります。

以下のセクションを参照してください。

• Dell SonicWALL とサードパーティ ネットワーク装置の互換性

• プロキシ転送

RADIUS アカウントは、ネットワーク アクセス サーバ (NAS) がアカウント サーバにユーザ ログイン セッション アカウント メッセージを送信するためのメカニズムとして、RFC 2866 によって規定されています。このメッセージは、ユーザのログイン時およびログオフ時に送信されます。オプションで、ユーザのセッション中に定期的に送信することもできます。

ユーザが (一般にリモート アクセスや無線アクセス用に) サードパーティ ネットワーク アクセス装置を使用してユーザ認証を行い、その装置が RADIUS アカウントをサポートしている場合、Dell SonicWALL 装置を RADIUS アカウント サーバとして使用でき、ユーザのネットワーク アクセス サーバから送信された RADIUS アカウント メッセージをネットワークのシングル サインオン (SSO) に使用できます。

リモート ユーザがサードパーティ装置を使用して接続すると、そのサードパーティ装置は (RADIUS アカウント サーバとして設定されている) Dell SonicWALL 装置へアカウント メッセージを送信します。Dell SonicWALL 装置は、アカウント メッセージの情報に基づいて、そのユーザをログイン ユーザの内部データベースに追加します。

ユーザがログアウトすると、サードパーティ装置は Dell SonicWALL 装置へまたアカウント メッセージを送信します。Dell SonicWALL 装置はそこでユーザをログアウトさせます。

補足 ネットワーク アクセス サーバ (NAS) が RADIUS アカウント メッセージを送信するとき、ユーザが RADIUS で認証されている必要はありません。サードパーティ装置がユーザの認証に LDAP、ローカル データベース、またはその他のメカニズムを使用していても、NAS は RADIUS アカウント メッセージを送信できます。

RADIUS アカウント メッセージは暗号化されません。RADIUS アカウントは要求認証子と共有鍵を使用するので、本質的にスプーフィングから保護されます。RADIUS アカウントを使用するには、RADIUS アカウント メッセージを送信できるネットワーク アクセス サーバ (NAS) のリストが装置に設定されている必要があります。この設定では、各 NAS の IP アドレスと共有鍵を指定します。

RADIUS アカウントには、以下の2 種類のアカウント メッセージが使用されます。

• Accounting-Request

• Accounting-Response

Accounting-Request では、Status-Type 属性で指定される以下の 3 種類の要求種別の 1 つを送信できます。

• Start - ユーザのログイン時に送信されます。

• Stop - ユーザのログアウト時に送信されます。

• Interim-Update - ユーザのログイン セッション中、定期的に送信されます。

アカウント メッセージは、RFC 2866 で規定されている RADIUS 標準に準じます。各メッセージには、一連の属性と、共有鍵で確認される 1 個の認証子が含まれます。

Accounting-Requests では、SSO に関連する次の属性が送信されます。

• Status-Type - アカウント要求の種別 (Start、Stop、または Interim-Update)。

• User-Name - ユーザのログイン名。形式は RFC で指定されていないので、単純なログイン名だけにすることも、ログイン名、ドメイン、識別名 (DN) など各種値の文字列にすることもできます。

• Framed-IP-Address - ユーザの IP アドレス。NAT が使用される場合は、ユーザの内部 IP アドレスにする必要があります。

• Calling-Station-Id - Aventail など一部の装置で使用される、ユーザの IP アドレスの文字列表現。

• Proxy-State - 要求を別の RADIUS アカウント サーバへ転送するために使用されるパススルー状態。

Dell SonicWALL とサードパーティ ネットワーク装置の互換性

RADIUS アカウントを介した SSO を使用するにあたり、Dell SonicWALL 装置とサードパーティ ネットワーク装置の互換性を確保するには、そのサードパーティ装置が次の要件を満たす必要があります。

• RADIUS アカウントをサポートする。

• Start および Stop メッセージの両方を送信する。Interim-Update メッセージの送信は必須ではありません。

• ユーザの IP アドレスを Start および Stop メッセージの Framed-IP-Address 属性または Calling-Station-Id 属性のいずれかで送信する。

補足 NAT を使用してユーザの外部パブリック IP アドレスを変換するリモート アクセス サーバの場合、内部ネットワークで使用される内部 IP アドレスがこの属性に指定され、その IP アドレスがユーザの一意の IP アドレスである必要があります。これらの属性の両方を使用する場合、Framed-IP-Address 属性は内部 IP アドレスを使用し、Calling-Station-Id 属性は外部 IP アドレスを使用する必要があります。

Start メッセージと Interim-Update メッセージの User-Name 属性でユーザのログイン名を送信する必要があります。Stop メッセージの User-Name 属性でもユーザのログイン名を送信できますが、これは必須ではありません。User-Name 属性には、ユーザのアカウント名を含める必要があり、同時にドメイン名も含めることができます。または、ユーザの識別名 (DN) を含める必要があります。

RADIUS アカウント サーバとして使用する Dell SonicWALL 装置は、ネットワーク アクセス サーバ (NAS) ごとに最大 4 つの他の RADIUS アカウント サーバへ要求をプロキシ転送できます。各 RADIUS アカウント サーバは、NAS ごとに個別に設定できます。

NAS ごとに設定の詳細を再入力する手間を省くには、SonicOS を使用して、設定されているサーバのリストから各 NAS の転送を選択できます。

各 NAS クライアントのプロキシ転送設定には、タイムアウトと再試行回数が含まれます。2 つ以上のサーバへ要求を転送する方法は、以下のオプションを選択して設定できます。

• タイムアウト時に次のサーバを試行する

• すべてのサーバに転送する

RADIUS アカウント サーバに報告されたユーザは、以下の場合にローカル (非ドメイン) ユーザと認識されます。

• ユーザ名がドメイン名なしで送信されており、LDAP でサーバのドメインを検索するように設定されていない。

• ユーザ名がドメイン名なしで送信されており、LDAP でサーバのドメインを検索するように設定されているが、そのユーザ名が見つからなかった。

• ユーザ名はドメイン名と一緒に送信されたが、LDAP データベース内でそのドメインが見つからなかった。

• ユーザ名はドメイン名と一緒に送信されたが、LDAP データベース内でそのユーザ名が見つからなかった。

RADIUS アカウントで認証される非ドメイン ユーザは、他の SSO メカニズムで認証されるユーザと同じ制約を受け、さらに以下の制限が適用されます。

• 「非ドメイン ユーザには限定的なアクセスのみ許可する」がオンになっている場合のみ、ユーザはログインできます。

• ユーザは「Trusted Users」グループのメンバーにはなりません。

RADIUS アカウントでは、ユーザの IPv6 アドレスを含めるために以下の属性が使用されます。

• Framed-Interface-Id / Framed-IPv6-Prefix

• Framed-IPv6-Address

現時点では、これらの IPv6 属性はすべて無視されます。

機器によっては、IPv6 アドレスを Calling-Station-ID 属性にテキストとして渡してくるものもあります。

有効な IPv4 アドレスが含まれていないと、Calling-Station-ID も無視されます。

IPv6 アドレス属性が含まれていて、IPv4 アドレス属性が含まれていない RADIUS アカウント メッセージは、プロキシ サーバへ転送されます。プロキシ サーバが設定されていない場合は、IPv6 属性は破棄されます。

RADIUS アカウントは、通常、UDP ポート 1646 または 1813 を使用します。UDP ポート 1813 は、IANA 指定のポートです。UDP ポート 1646 は、以前の非公式標準ポートです。Dell SonicWALL 装置は、既定ではポート 1812 でリッスンします。RADIUS アカウント ポートとして別のポート番号を設定することもできますが、リッスンできるのは 1 つのポートのみです。したがって、複数のネットワーク アクセス サーバ (NAS) を使用する場合は、同じポート番号で通信するようにすべての NAS を設定する必要があります。

このセクションでは、複数管理者サポート機能の概要を説明します。このセクションは、次のサブセクションから構成されています。

• メリット

これまでのバージョンの SonicOS は、完全な管理者権限で SonicWALL にログオンできる管理者は 1 人だけでした。他のユーザに“Limited Administrators (制限付き管理者)"のアクセス権を付与することはできますが、SonicOS GUI のあらゆる領域を変更できる完全なアクセス権を複数の管理者が同時に持つことはできません。

SonicOS では、複数管理者の同時アクセスがサポートされています。この機能により、複数のユーザが完全な管理者権限でログインできるようになりました。既定の admin ユーザ名に加え、他の管理者ユーザ名を作成できます。

複数の管理者が同時に設定を変更することによって競合が生じる可能性もあるため、設定の変更は 1人の管理者にのみ許可されています。その他の管理者には GUI に対する完全なアクセス権が付与されますが、設定を変更することはできません。

複数管理者サポートには、次のようなメリットがあります。

• 生産性の向上 - SonicWALL に対して複数の管理者が同時にアクセスできるため、装置に対して 2 人の管理者が同時にアクセスした場合に一方の管理者が自動的にシステムからログアウトされる "自動ログアウト" が不要になります。

• 設定に伴うリスクの削減 - 新たに読み取り専用モードが追加されたため、意図しない設定変更を誤って実行してしまうリスクなしに、SonicWALL の現在の設定と状況を確認することができます。

以下のセクションでは、複数管理者サポート機能の動作について説明します。

• 設定モード

• ユーザ グループ

複数の管理者による同時アクセスを実現しながらも、設定変更の競合を防ぐために、次の設定モードが定義されています。

• 設定モード - 管理者に設定を編集するための完全な権限が割り当てられます。装置にログインしている管理者がいない場合、完全な管理者権限および制限付き管理者権限を持った (読み取り専用管理者以外の) 管理者には自動的に設定モードが適用されます。

補足 完全な設定権限を持つ管理者は、コマンド ライン インターフェース (CLI) を使ってログインすることもできます。

• 読み取り専用モード - 管理者は設定に変更を加えることは一切できませんが、管理 UI 全体を閲覧したり、監視操作を実行したりすることができます。

SonicWALL Read-Only Admins ユーザ グループに属する管理者には読み取り専用アクセス権が付与され、他の設定モードにはアクセスできません。

• 非設定モード - 管理者は、読み取り専用グループと同じ情報を閲覧できるほか、設定の競合を引き起こすおそれのない管理操作を実行できます。

非設定モードにアクセスできるのは、SonicWALL Administrators ユーザ グループに属する管理者だけです。既に設定モードを利用している管理者が存在するとき、新しい管理者が既存の管理者を先制しなかった場合は、このモードになります。既定では、設定モードを先制された管理者は、非設定モードに切り替わります。「システム > 管理」ページでこの動作を変更して、元の管理者がログアウトされるようにすることもできます。

次の表は、各種の設定モードで利用できるアクセス権をまとめたものです。なお、この表には制限付き管理者のアクセス権も記載されていますが、制限付き管理者が利用できる機能の一部が含まれていません。

|

複数管理者サポート機能では、次の 2 つの既定ユーザ グループをサポートしています。

• SonicWALL Administrators - このグループのメンバーには、設定を編集するための完全な管理者アクセス権が付与されます。

• SonicWALL Read-Only Admins - このグループのメンバーには、完全な管理インターフェースを閲覧できる読み取り専用アクセス権が付与されます。設定を編集したり、完全な設定モードに切り替えることはできません。

これらの複数のユーザ グループにユーザを追加することはお勧めできません。ただし、そのようにした場合は、次の動作が適用されます。

• SonicWALL Administrators ユーザ グループのメンバーを Limited Administrators ユーザ グループまたは SonicWALL Read-Only Admins ユーザ グループにも追加した場合、メンバーには完全な管理者権限が付与されます。

• Limited Administrators ユーザ グループのメンバーを SonicWALL Read-Only Admins ユーザ グループに追加した場合、メンバーには制限付き管理者権限が付与されます。

既に装置にログインしている管理者を先制する場合、各種の管理者区分には、次の規則に従って優先順位が適用されます。

1. admin ユーザおよび SonicWALL グローバル管理システム (GMS) には、どちらも最も高い優先順位が適用され、すべてのユーザを先制できます。

2. SonicWALL Administrators ユーザ グループに所属するユーザは、admin と SonicWALL GMS を除くすべてのユーザを先制できます。

3. Limited Administrators ユーザ グループに所属するユーザは、Limited Administrators グループの他のメンバーを先制できます。

SonicWALL GMS を使用して SonicWALL を管理している場合、GMS は各種のアクティビティ (GMS 管理の IPSec トンネルが正しく作成されたかどうかを確認するなど) を行う関係上、装置にログインする機会が多くなります。GMS はローカル管理者を先制できるため、このようにGMS が頻繁にログインすることで、装置のローカル管理が困難になる場合があります。