Users_usersSettingsView

このページでは、必要な認証方式、グローバル ユーザ設定、ユーザがネットワークにログインしたときに表示される規約の承諾画面を設定できます。

以下のセクションでは、このページの設定手順について説明します。

• ユーザ認証の設定

• 規約の承諾

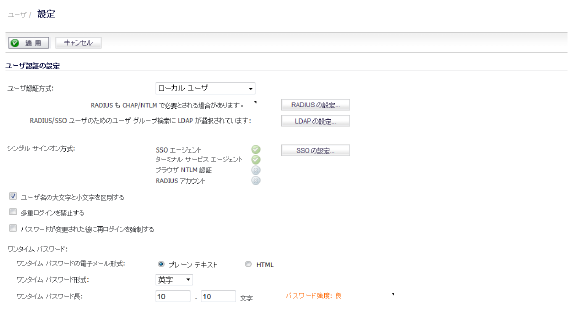

• 「ユーザ認証方式」ドロップダウン リストから、ネットワークで使用するユーザ アカウント管理の種別を選択します。

– 「ユーザ > ローカル ユーザ」と「ユーザ > ローカル グループ」ページを使用して、ファイアウォールのローカル データベース内のユーザを設定するには、「ローカル ユーザ」を選択します。

認証にローカル データベースを使用する方法の詳細については、ローカル ユーザおよびローカル グループを使った認証を参照してください。

詳しい設定手順については、次のセクションを参照してください。

: •: ローカル ユーザの設定

: •: ローカル グループの設定

– ユーザ数が 1,000 人を超える場合、または SonicWALL のユーザ認証にさらなるセキュリティを付加したい場合は、「RADIUS」を選択します。RADIUS を選択した場合、ユーザは SonicWALL に送るパスワードを暗号化するために HTTPS を使用して SonicWALL にログインする必要があります。ユーザが HTTP を使用して SonicWALL へのログインを試みた場合、ブラウザは自動的に HTTPS にリダイレクトされます。

認証に RADIUS データベースを使用する方法の詳細については、RADIUS を使った認証を参照してください。

詳細な設定手順については、RADIUS 認証の設定を参照してください。

– 認証に RADIUS と ファイアウォールのローカル ユーザ データベースの両方を使用する場合は、「RADIUS + ローカル ユーザ」を選択します。

– Lightweight Directory Access Protocol (LDAP) サーバ、Microsoft アクティブ ディレクトリ (AD) サーバ、またはノベル イーディレクトリを使用してユーザ アカウント データを管理する場合は、「LDAP」を選択します。

認証に LDAP データベースを使用する方法の詳細については、LDAP/アクティブ ディレクトリ/イーディレクトリ認証を参照してください。

詳細な設定手順については、SonicOS での LDAP 統合の設定を参照してください。

– 認証に LDAP と ファイアウォールのローカル ユーザ データベースの両方を使用する場合は、「LDAP + ローカル ユーザ」を選択します。

• 「シングルサインオン方式」は、以下から 1 つを選択します。

– 認証にアクティブ ディレクトリを使用している場合で、SonicWALL SSO エージェントが同じドメイン内のコンピュータにインストールされている場合は、「SonicWALL SSO エージェント」を選択します。SSO の詳細な設定手順については、シングル サインオンの設定を参照してください。

– ターミナル サービスを使用していて、ターミナル サービス エージェント (TSA) が同じドメイン内のターミナル サーバにインストールされている場合は、「ターミナル サービス エージェント」を選択します。

– SSO エージェントまたは TSA を使わずにウェブ ユーザを認証したい場合は、「ブラウザ NTLM 認証のみ」を選択します。ユーザは HTTP トラフィックを送信すると即時に識別されます。NTLM は MSCHAP 認証にアクセスするために RADIUS (LDAP を使う場合は LDAP) が設定されている必要があります。上で LDAP が選択されている場合は、NTLM を選択した際に RADIUS のための独立した「設定」ボタンが現れます。

– ネットワーク アクセス サーバ (NAS) からアカウント サーバにユーザ ログイン セッション アカウント メッセージを送信する場合は、「RADIUS アカウント」を選択します。

ユーザ認証にシングル サインオンを使用していない場合、以上のオプションをいずれも選択しないでください。

• ユーザ アカウント名を照合する際に大文字と小文字を区別する場合は、「ユーザ名の大文字と小文字を区別する」を選択します。

• 複数の場所から同時に同じユーザ名でネットワークにログインできないようにするには、「多重ログインを禁止する」を選択します。この設定は、ローカル ユーザと RADIUS/LDAP ユーザの両方に適用されます。ただし、多重ログインを禁止する設定は、ユーザ名が admin の既定の管理者には適用されません。

• 以下の「ワンタイム パスワード」のオプションを設定します。入力した値のパスワード強度は、「微」、「中」、「烈」のいずれかになります。

– 「ワンタイム パスワードの電子メール形式」に、「プレーン テキスト」か「HTML」のいずれかを選択します。

– 「ワンタイム パスワード形式」は、「英字」、「英数字」、「数字」のいずれかをドロップダウン リストから選択します。

– 「ワンタイム パスワード長」では、最初のフィールドに最小の長さを、次のフィールドに最大の長さを入力します。最小および最大の長さは、4 ~ 14 の範囲にする必要があります。

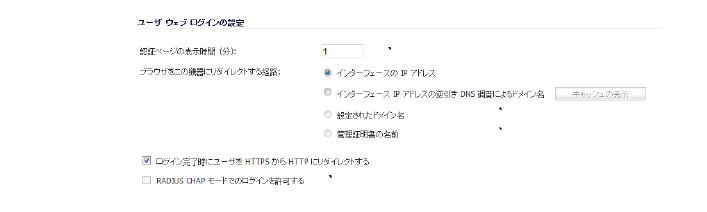

ユーザ ウェブ ログイン

• 「認証ページの表示時間 (分)」フィールドには、ユーザがログインしなければならない制限時間、つまりログイン ページがタイム アウトするまでの分数を入力します。ログイン ページがタイム アウトすると、再度ログインを試みる前に選択するよう促すメッセージが表示されます。

• ユーザのブラウザを最初に Dell SonicWALL 自身のウェブ サーバにどのようにリダイレクトするを決めるために、「ブラウザをこの機器にリダイレクトする経路」フィールドで、以下のオプションのうちの 1 つを選択します。

– インターフェースの IP アドレス - ブラウザを装置のウェブ サーバ インターフェースの IP アドレスにリダイレクトする場合に選択します。

– インターフェース IP アドレスの逆引き DNS 調査 - ウィンドウ下部の「逆引き DNS キャッシュの表示」ボタンを有効にします。このボタンを選択すると、ポップアップが装置のウェブ サーバのインターフェース、IP アドレス、DNS 名、TTL の秒数を表示します。ユーザのブラウザをリダイレクトするために使われているドメイン名 (DNS 名) を確認する場合にこのボタンを選択します。

– 設定されたドメイン名 - ユーザのブラウザがリダイレクトされる先のウェブ サーバのドメイン名を入力します。

– 管理証明書の名前 - 設定されたドメインへのリダイレクトを有効にするには、「システム > 管理」ページでファイアウォールのドメイン名を設定します。インポートされた証明書がこのページで HTTPS ウェブ管理用に選択済みの場合は、管理証明書の名前にリダイレクトすることが許可されます。

• ユーザが HTTPS でログインした後の SonicWALL 経由のネットワーク接続に HTTP を使用したい場合には、「ログイン完了時にユーザを HTTPS から HTTP にリダイレクトする」を選択します。HTTPS は HTTP よりも多くのシステム リソースを消費するので、HTTPS でのログイン ユーザ数が多い場合には、HTTP へのリダイレクトを使用したほうがよいでしょう。このオプションを非選択にした場合、警告ダイアログが表示されます。

• RADIUS ユーザが HTTP でログインする際に CHAP チャレンジを発行する場合は、「RADIUS CHAP モードでのログインを許可する」を選択します。これは、HTTPS を使わずに保護された接続を可能にします。RADIUS サーバがこのオプションをサポートしていることを確認してください。

補足 この方式を使ってログインする管理者は、実行可能な管理操作が制限されます (いくつかの操作では、装置が管理者パスワードを知る必要があるためで、この認証方式では対応できません)。

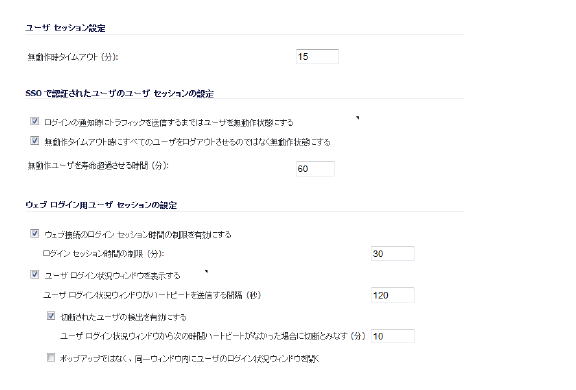

以下の設定は、ファイアウォールを使用して認証されたすべてのユーザに適用されます。

• 無動作時タイムアウト (分):ユーザが無動作時にファイアウォールからログアウトさせるまでの時間を指定します (既定値は 5 分)。

• 無動作タイムアウト時にユーザをログアウトさせるのではなく無動作にする:このオプションを選択すると、ユーザをログアウトさせるのではなく無動作にすることにより、タイムアウトした SSO 認証済みのユーザを再識別するオーバーヘッドと起こりうる遅延を回避できます。無動作ユーザはシステム リソースを消費しません。また、「ユーザ > 状況」ページに表示されます。

• 無動作ユーザを寿命超過させる時間 (分):SSO 認証済みの無動作ユーザを寿命超過させる時間を分単位で入力します。寿命超過タイマーは 10 分に 1 回実行されるため、アクティブな状態からユーザを移行する際は最大で 10 分間の遅れが発生します。

• ウェブ接続のログイン セッション時間の制限を有効にする:このチェック ボックスを選択し、「ログイン セッション時間の制限 (分)」フィールドに時間を分単位で入力することにより、ユーザが ファイアウォールにログインできる時間の長さを制限できます。既定値は 30 分です。

• ユーザ ログイン状況ウィンドウを表示する: ユーザ セッションが継続している間、「ログアウト」ボタンのある状況ウィンドウを表示します。ユーザは、「ログアウト」ボタンを選択することにより、セッションからログアウトすることができます。

「ユーザ ログイン状況」ウィンドウには、ログイン セッションの残りの分数が表示されます。ユーザは、数値を入力して「更新」ボタンを選択することで、残りの分数を短く設定し直すこともできます。

ユーザが SonicWALL Administrators グループまたは Limited Administrators グループのメンバーである場合、「ユーザ ログイン状況」ウィンドウには「管理」ボタンが表示されます。このボタンを選択すると、SonicWALL の管理インターフェースに自動的にログインできます。管理ユーザの「ユーザ ログイン状況」ウィンドウを無効にする方法の詳細については、SonicWALL のユーザ インターフェースにアクセスするには、「管理」ボタンを選択します。パスワードの再入力を求められます。これは、管理者がセッションをログアウトせずに自分のコンピュータから離れている隙に不正アクセスされるのを防ぐための措置です。ユーザ ログイン状況ポップアップの無効化を参照してください。グループの設定手順については、ローカル グループの設定 を参照してください。

• ユーザ ログイン状況ウィンドウが、ハートビートを送信する間隔 (秒): ユーザが有効な接続を保持しているかどうかを確認するために使用されるハートビート信号の周期を設定します。

• 切断されたユーザの検出を有効にする: 接続が有効でなくなったユーザを検出すると、ファイアウォールはそのセッションを終了させます。

• ユーザ ログイン状況ウィンドウから、次の時間ハートビートがなかった場合に切断とみなす (分): ハートビートからの応答がなかった場合に、ユーザ セッションを終了するまでの時間を設定します。

下記の HTTP URL へは、ユーザ認証をバイパスしてアクセスを許可する:認証なしでユーザが接続できる URL のリストを定義します。リストに URL を追加するには、以下の手順に従います。

1. URL リストの下の「追加」を選択します。

2. 「URL の入力」ウィンドウで、トップ レベルの URL を入力します (例えば、www.sonicwall.com)。この場合、この URL 以下のすべてのサブディレクトリ (例えば、www.sonicwall.com/us/Support.html) が含められます。「OK」を選択してリストに URL を追加します。

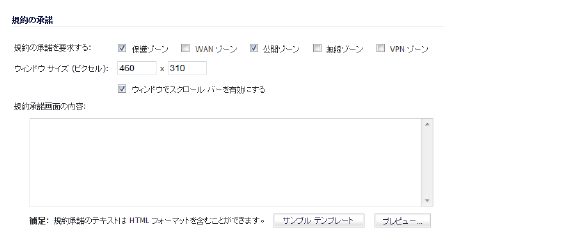

規約承諾 (AUP) は、ネットワークやインターネットにアクセスするためにユーザが従う必要のあるポリシーです。多くの企業や教育施設では、社員や学生が SonicWALL を使用してネットワークやインターネットにアクセスする前に、規約の承諾に同意するよう求めるのが一般的です。

「規約の承諾」セクションでは、ユーザに表示される AUP メッセージ ウィンドウを作成できます。メッセージの本文には HTML フォーマットを使用できます。「サンプル テンプレート」ボタンを選択すると、AUP ウィンドウ用に書式設定済みの HTML テンプレートが挿入されます。

• 規約の承諾を要求する - ユーザがログインしたときに規約承諾画面を表示するネットワーク インターフェースを選択します。保護ゾーン、WAN ゾーン、公開ゾーン、無線ゾーン、および VPN ゾーンから任意の組み合わせを選択できます。

• ウィンドウ サイズ (ピクセル) - AUP ウィンドウのサイズをピクセル単位で指定できます。「ウィンドウでスクロール バーを有効にする」を選択すると、AUP ウィンドウの内容をスクロールできるようになります。

• ウィンドウでスクロール バーを有効にする - ウィンドウの表示サイズに内容が収まりきらない場合、スクロール バーが表示されます。

規約承諾画面の内容 - 規約承諾のテキストをテキスト ボックスに入力します。HTML フォーマットを含めることができます。ユーザに表示されるページには、ユーザによる確認を行うための「承諾する」ボタンや「キャンセル」ボタンが含まれます。

「サンプル テンプレート」ボタンを選択すると、既定の AUP テンプレートの内容が表示されます。この内容は自由に変更することができます。

<font face=arial size=3>

<center><b><i>SonicWALL へようこそ</center></b></i>

<font size=2>

<table width="100%" border="1">

<tr><td>

<font size=2>

<br><br><br>

<center>ここに規約を記述します。

<br><br><br>

</td></tr>

</table>

これらの規約を承諾して続行するには「承諾する」を選択してください。

そうでない場合は「キャンセル」を選択してください。

「画面の確認」ボタンを選択すると、作成した AUP メッセージがどのようにユーザに表示されるかを確認できます。

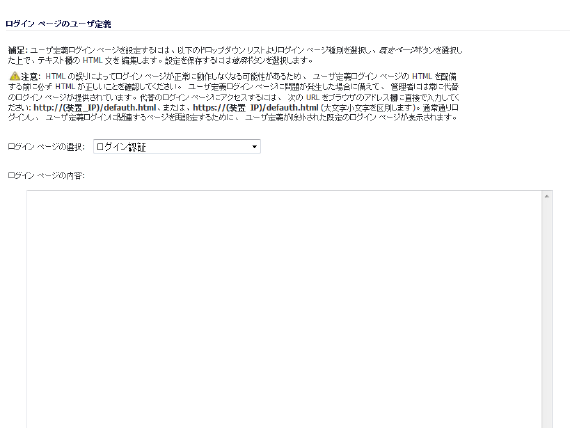

SonicOS では、ユーザに表示されるログイン認証ページのテキストをユーザ定義する機能を提供します。管理者は自身の言語にログイン関連ページを翻訳して、変更を適用して再起動することなく反映できます。

SonicOS インターフェース全体は異なる言語で利用可能ですが、管理者はユーザ インターフェース全体の言語を特定の地域の言語に変更したくない場合があります。

しかしながら、ユーザが他のネットワークにアクセス可能になる、または外部アクセス サービス (例:VPN、SSL-VPN) を有効にする前に、ファイアウォールが認証を要求する場合に、それらのログイン関連ページを一般的なユーザがより使いやすいようにローカライズすることができます。

ログイン ページのユーザ定義には次の機能があります。

• 既定では元のログインのスタイルを維持する

• 管理者がログイン関連ページをユーザ定義できる

• 管理者が既定のログイン関連ページをテンプレートとして使用できる

• 管理者がユーザ定義したページをシステム設定として保存できる

• 管理者が変更内容を設定に保存する前に確認できる

• ユーザ定義したログイン関連ページを一般的なユーザに提示する

以下のログイン関連ページをユーザ定義できます。

• 管理の先制

• ログイン認証

• ログアウト

• ログイン数超過

• ログイン拒否

• ログイン ロックアウト

• ログイン状況

• ゲスト ログイン状況

• ポリシー アクセス遮断

• ポリシー アクセス ダウン

• ポリシー アクセス利用不可

• ポリシー ログイン リダイレクト

• ポリシー シングル サイン オン監視失敗

• ユーザ パスワード更新

• ユーザ ログイン メッセージ

このいずれかのページをユーザ定義するには、以下の手順を実行します。

1. 「ユーザ > 設定」ページで、「ログイン ページのユーザ定義」セクションまで下にスクロールします。

2. 「ログイン ページの選択」プルダウン メニューで、ユーザ定義するページを選択します。

3. ページの下部までスクロールし、「既定」を選択して既定のページ内容をロードします。

4. ページ内容を編集します。

補足 テンプレート ページにある "var strXXX =" という行は、ユーザ定義された JavaScript 文字列です。これらは好きな語句に変更できます。変更する場合は、JavaScript の構文に従ってください。HTML セクションの語句も編集できます。

5. 「プレビュー」を選択して、ユーザ定義したページがどのように表示されるか確認します。

6. ページの編集が完了したら、「適用」を選択します。

既定のページをユーザに戻すには、「ログイン ページの内容」フィールドを空白のままにして変更を適用します。

注意 ユーザ定義ログイン ページを配備する前にそのページの HTML をよく確認してください。HTML エラーがあると、ログイン ページが正しく機能しなくなる場合があります。ユーザ定義ログイン ページに問題が発生した場合に備えて、管理者は常に代替ログイン ページを使用できます。代替ログイン ページにアクセスするには、https://(device_ip)/defauth.html という URL をブラウザのアドレス行に直接手動で入力します (大文字と小文字は区別されます)。これによって、ユーザ定義の加えられていない既定のログイン ページが表示されるので、ここから通常どおりにログインし、ユーザ定義のログイン関連ページをリセットできます。