このセクションは、次の 2 つのメインセクションから構成されています。

• VoIP の概要

• VoIP の設定

このセクションでは、VoIP について概説します。ここでは、次のセクションに分かれています。

• VoIP とは

Voice over IP (VoIP) は、ボイス トラフィックをインターネット プロトコル (IP) ネットワーク経由で搬送できるようにする一連の技術を意味する、包括的な用語です。VoIP は、パケット交換電話網 (PSTN) で使用された従来のアナログ回線交換式のボイス通信とは対照的に、音声通話のボイス ストリームをデータ パケットに転送します。

ボイス テレフォニーとデータを 1 つの統合 IP ネットワーク システムに一体化する VoIP は、ネットワークと電気通信の収束を促す大きな原動力となっています。VoIP は、冗長なインフラストラクチャと通信回線による高価な使用料金を削減することで企業コストを切り詰めるとともに、拡張管理機能や通話サービス機能を提供します。

通信コストを削減しつつ、さまざまな場所の従業員に企業ボイス サービスを展開するために VoIP 技術を実装している企業は、ボイス/データ ネットワークの収束に関連したセキュリティ リスクに直面しています。VoIP セキュリティおよびネットワークの保全は、あらゆる VoIP 配備に欠くことのできない部分です。

今日のデータ ネットワークで問題化しているセキュリティ脅威は VoIP にも共通していますが、VoIP をネットワーク上のアプリケーションとして追加した場合、そうした脅威がさらに危険性を増します。ネットワークに VoIP コンポーネントを追加すると、新たなセキュリティ要件が加わってしまうことになります。

VoIP に包含されている複雑な規格のなかには、ソフトウェア実装のバグおよび脆弱性が放置されているものもあります。今日利用可能なあらゆるオペレーティング システムおよびアプリケーションに障害を及ぼしているものと同じ種類のバグおよび脆弱性が、VoIP 装置にも障害を及ぼします。今日の VoIP 通話サーバおよびゲートウェイ機器は、脆弱な Windows/Linux オペレーティング システム上に構築されるのがごく一般的です。

VoIP のファイアウォール要件

VoIP は、標準の TCP/UDP ベースのアプリケーションよりも複雑です。VoIP シグナルおよびプロトコルが複雑であることや、ファイアウォールで送信元アドレスおよび送信元ポート情報をネットワーク アドレス変換 (NAT) によって変換する際に不整合が生じることなどから、標準ファイアウォールをVoIP が効率的に通過するのは困難になっています。そうした理由のいくつかを次に挙げます。

• VoIP の動作には、2 つの異なるプロトコルが使用される - クライアントと VoIP サーバ間にはシグナル プロトコルが使用され、クライアント間にはメディア プロトコルが使用されます。各セッションのメディア プロトコル (RTP/RTCP) で使用されるポート/IP アドレスのペアは、シグナル プロトコルによって動的にネゴシエートされます。ファイアウォールは、この情報を動的に追跡し保守し、セッションに対して選択されたポートを確実に開放して、適時に閉じる必要があります。

• マルチ メディア ポートは、シグナル セッションによって動的にネゴシエートされる - メディア ポートのネゴシエーションは、シグナル プロトコル (IP アドレスおよびポート情報) のペイロードに含まれています。ファイアウォールは、各パケットに対して精密パケット検査を実行し、情報を取得してセッションを動的に維持する必要があるため、別途ファイアウォール処理を要求します。

• 送信元/送信先 IP アドレスは、VoIP のシグナル パケット内に埋め込まれている - NAT をサポートしているファイアウォールでは、パケットの IP アドレスおよびポートが IP ヘッダー レベルで変換されます。完全対称型 NAT ファイアウォールでは、NAT のバインドを頻繁に調整し、各ファイアウォールで防御されているネットワークに着信パケットが入り込む可能性のあるピンホールを任意に閉じて、サービス プロバイダから顧客に送出される着信通話を遮断します。VoIP を効果的にサポートするには、ファイアウォールをパケットが通過するたびに、NAT ファイアウォールで精密パケット検査を実行して埋め込み IP アドレスおよびポート情報を変換する必要があります。

• さまざまな VoIP システムで使用される各種メッセージ フォーマットから成るシグナル プロトコル スイートを、ファイアウォールで処理する必要がある - ベンダー 2 社が同じプロトコル スイートを使用しているからといって、それらのプロトコル スイートに相互運用性があるとは限りません。

VoIP および NAT の複雑さに起因する多くの障害を克服するためにベンダー各社が提供しているのが、セッション ボーダ コントローラ (SBC) です。SBC はファイアウォールのインターネット側に配置され、VoIP メディア トラフィックおよびシグナル トラフィックをすべて終了してから再開することによって、VoIP ネットワーク境界を制御します。SBC は本質的に、VoIP 非対応のファイアウォールに対する VoIP トラフィック用プロキシとして機能します。Dell SonicWALL ネットワーク セキュリティ装置は VoIP 対応のファイアウォールであるため、ネットワーク上に SBC を配置する必要がありません。

補足 VoIP は、SonicOS 6.1を稼働できるすべての Dell SonicWALL 装置でサポートされています。ただし、VoIP アプリケーションは RFC に準拠する必要があります。

VoIP テクノロジは、2 つのプライマリ プロトコル (H.323 および SIP) 上に構築されます。

H.323 は、国際通信連合 (ITU) が策定した規格であり、コンピュータ、ターミナル、ネットワーク機器およびネットワーク サービス間のボイス/映像/データ通信用のプロトコルの包括的スイートです。H.323 は、コネクションレス パケット交換ネットワーク (プライベート IP ネットワークやインターネットなど) 経由でユーザがポイントツーポイント型マルチメディア電話を架電できるように設計されています。H.323 は、ビデオ カンファレンス機器、VoIP 機器、およびインターネット テレフォニー ソフトウェア/機器のメーカー各社によって広範にサポートされています。H.323 では、シグナル送信の際は TCP と UDP を組み合わせて使用し、メッセージ エンコードの際は ASN.1 を使用します。

1996 年に H.323v1 がリリースされ、2003 年に H.323v5 がリリースされました。古い規格である H.323 は、初期 VoIP 事業者の多くで採用されています。H.323 ネットワークを構成するエンティティには、次の 4 種類があります。

ターミナル - マルチメディア通信に対応したクライアント エンド ポイントです。

• ターミナル - マルチメディア通信に対応したクライアント エンド ポイントです。例えば、H.323 対応のインターネット電話や PC などがあります。

• ゲートキーパー - 通信用 H.323 ターミナルを登録し、通話セットアップ/切断用のサービスを実行します。次の機能があります。

– アドレス変換

– 登録、受付制御、および状況 (RAS)

– インターネット ロケータ サービス (ILS) も、この種別に分類されます (ただし、H.323 の一部ではありません)。ILS で使用されるのは、H.323 メッセージではなく、ライトウェイト ディレクトリ アクセス プロトコル (LDAP) です。

• 多地点制御装置 (MCU) - 各ターミナル間の多地点通信向けのカンファレンス制御およびデータ配信を行う装置です。

• ゲートウェイ - H.323 ネットワークと、回線交換式のパケット交換電話網 (PSTN) をはじめとする情報提供サービスとの間の相互運用。

セッション開始プロトコル (SIP) 規格は、インターネット エンジニアリング タスク フォース (IETF) によって策定されました。1999 年 3 月に RFC2543 がリリースされ、2002 年 6 月に RFC3261がリリースされました。SIP は、セッション開始、管理および停止のためのシグナル プロトコルです。SIP は“プレゼンス"とモビリティをサポートしているため、ユーザ データグラム プロトコル (UDP) と転送制御プロトコル (TCP) を利用して実行することができます。

VoIP クライアントは SIP を使用することによって、通話セッションを開始/停止し、カンファレンス セッションにメンバーを招待するなどの、テレフォニー タスクを実行することができます。また、SIP を導入すると、構内交換機 (PBX) や VoIP ゲートウェイなどの通信機器が連携して通信できるようになります。また、SIP は H.323 の重いオーバヘッドを回避する設計になっています。

SIP ネットワークを構成する論理エンティティには、次のものがあります。

• ユーザ エージェント (UA) - 通話を開始し、受け付け、停止します。

• プロキシ サーバ - UA に代わって要求の転送、または要求への応答を行います。プロキシ サーバで、複数のサーバに要求を割り振ることができます。Back-to-Back ユーザ エージェント (B2BUA) は一種のプロキシ サーバであり、その B2BUA を通行する通話の各行程を、2 つの別個の SIP 通話セッションとして扱います。1 つはその B2BUA と発呼側電話間のセッション、もう 1 つはその B2BUA と着呼側電話との間のセッションです。 その他のプロキシ サーバでは、同じ通話の全行程を 1 つの SIP 通話セッションとして扱います。

• リダイレクト サーバ - 要求に応答します。 ただし、要求の転送は行いません。

• 登録サーバ - UA の認証および登録を扱います。

SonicWALL の統合 VoIP サービスについては、以降のセクションで説明します。

• トラフィックの正当性 - ファイアウォールを通行する VoIP シグナルおよびメディア パケットすべてに対してステートフル検査を実行することによって、すべてのトラフィックの正当性が保証されます。実装上の不備を突いたパケットにより、対象機器にバッファ オーバフローなどを引き起こすことができるため、よく攻撃手段として使用されます。Dell SonicWALL ネットワーク セキュリティ機器は、不正な形式のパケットおよび無効なパケットが目的の宛先に達する前に未然に検出して破棄します。

• アプリケーション層での VoIP プロトコルの保護 - SonicWALL 侵入防御サービス (IPS) は、アプリケーションレベルの VoIP の悪用から完全に防御します。構成可能な高性能スキャン エンジンを、攻撃および脆弱性に関するシグネチャ データベース (動的な更新/配布が可能) と統合したIPS は、巧妙なトロイの木馬や多相型の脅威に対してネットワークを保護します。SonicWALLは、保護 VoIP 電話およびサーバに不当なトラフィックが到達するのを防ぐように設計された VoIP固有のシグネチャ群を取り入れて、IPS シグネチャ データベースを拡張しています。

• DoS および DDoS シグネチャの防御 - ネットワークやサービスの無効化をねらった DoS 攻撃および DDoS 攻撃 (たとえば、SYN フラッド、Ping of Death、LAND (IP) 攻撃など) を防ぎます。

– TCP を使用して VoIP シグナル パケットのパケット シーケンスを検証し、シーケンスの不正なパケットや時間枠を超えて再転送されたパケットを否認します。

– 無作為化された TCP シーケンス番号 (接続セットアップ時に暗号乱数ジェネレータによって生成された番号) を使って各 TCP セッション内のデータ フローを検証して、リプレイ攻撃およびデータ挿入攻撃を防ぎます。

– SYN フラッド防御により、攻撃者が (通常は送信元アドレスのなりすましのために完全には確立されることのない) TCP/IP 接続を多数開いてサーバを制圧できないようにします。

• ステートフル監視 - ステートフル監視は、パケットが (そのパケット自体の形式が有効な場合でも) 関連する VoIP 接続の現状態に適合することを保証します。

• 暗号化 VoIP 機器のサポート - SonicWALL では、暗号化を利用できる VoIP 機器がサポートされているため、VoIP 対話におけるメディア交換を保護することができます。 また、暗号化メディアをサポートしていない VoIP 機器を IPsec VPN でセキュリティ保護することによって、VoIP 通話を保護することもできます。

• アプリケーション層の保護 - SonicWALL では、SonicWALL 侵入防御サービス (IPS) によってアプリケーションレベルの VoIP 悪用から完全に防御できます。SonicWALL IPS は、構成可能な高性柏ク密パケット検査エンジンに基づいて構築されており、VoIP、ウィンドウズのサービス、DNS などの主要ネットワーク サービスに対する拡張保護を実現します。また、SonicWALLの精密パケット検査エンジンで使用されている広範なシグネチャ言語により、アプリケーションおよびプロトコルで新たに見つかった脆弱性に対する事前対処的な防御を実現します。SonicWALL IPS の詳細なシグネチャ情報によって攻撃をグローバル、攻撃グループ別、またはシグネチャごとに検出して防止することで、柔軟性を祭壇源に高めるとともに、偽陽性による誤検出を抑制できます。

• 無線 LAN (WLAN) を介した VoIP - SonicWALL は、分散型無線ソリューションを備えた完全な VoIP セキュリティを接続先無線ネットワークに展開します。SonicWALL 背後の有線ネットワークに接続された VoIP 機器に提供されているセキュリティ機能はすべて、無線ネットワークを使用する VoIP 機器にも提供されます。

補足 SonicWALL のセキュア ワイヤレス ソリューションには、セキュリティ保護された VoIP 通信を無線ネットワーク経由で展開するための、ネットワーク イネーブラが含まれています。詳細については、Dell SonicWALL のウェブ サイト http://www.sonicwall.com で提供されている『Dell SonicWALL Secure Wireless Network Integrated Solutions Guide』を参照してください。

• 帯域幅管理 (BWM) とサービス品質 (QoS) - 帯域幅管理 (送受信の両方) を使用することによって、時間検知型 VoIP トラフィック用の帯域幅を確保し続けることができます。BWM は、SonicWALL サービス品質 (QoS) 機能に統合されています。 これにより、特定タイプのアプリケーションで重要となる予測可能性が得られます。

• WAN の冗長性と負荷分散 - WAN では冗長性と負荷分散によって、インターフェースがセカンダリ WAN ポートとして機能できます。その場合、プライマリ WAN ポートが機能停止または利用不可能になったときに限り、トラフィックがバックアップ WAN ポートを介して転送されます。トラフィックのルーティングを送信先に基づいて分割することによって、負荷分散の実行が可能になります。

• 高可用性 - SonicOS 高可用性により、システム障害が発生した場合に信頼できる継続的な接続を確実に確保することで、高可用性を実現しています。

• VoIP 機器に対するプラグ アンド プロテクトのサポート - SonicOS では、VoIP 機器の追加、変更および取り外しが自動処理されるため、VoIP 機器が無防御な状態のまま放置されるのを確実に回避できます。先進的な監視および追跡技術の採用によって、SonicWALL の背後にあるネットワークに VoIP 機器を接続すると直ちに VoIP 機器が自動保護されます。

• すべての VoIP シグナル パケットに対する完全な構文検証 - 受信されたシグナル パケットは、SonicOS の内部で完全に解析されるため、関連する規格において定義された構文に準拠することが保証されています。ファイアウォールでの構文検証により、不正な形式のパケットがファイアウォールをすり抜けたり、目的の宛先に悪影響を及ぼしたりすることを確実に防止できます。

• メディア ストリームの動的セットアップ/追跡記録のサポート - SonicOS では、通話セットアップを最初に要求したシグナル パケットから通話の終了ポイントまでの各 VoIP 通話が記録されます。発呼側と着呼側の間に追加ポート (追加のシグナルおよびメディア交換用) が開くのは、通話状況が“成功"の場合のみです。

通話セットアップの際にネゴシエートされたメディア ポートは、ファイアウォールによって動的に割り当てられます。以降の通話では、同じ通話相手との通話にも別のポートが使用されるため、特定のポートが攻撃者に監視されるのを回避できます。必要なメディア ポートは、通話が完全に接続されたときにのみ開き、通話が終了するとシャットダウンされます。通話外でポートを使おうとしたトラフィックを切り離すことによって、ファイアウォールの背後にある VoIP 機器に対する保護を強化しています。

• すべてのメディア パケットのヘッダーの検証 - SonicOS ではメディア パケット内のヘッダーを調べて監視し、シーケンスの不正なパケットや (時間枠を超えて) 再転送されたパケットを検出して破棄できます。また、有効なヘッダーが付いているかどうかを確認することにより、無効なメディア パケットを検出して破棄します。SonicWALL では、メディア ストリームとシグナルを追跡することで、VoIP セッション全体の保護を実現しています。

• シグナルおよびメディア用に構成可能な、無動作時のタイムアウト - 切断された VoIP 接続が無期限に開いたまま放置されることのないよう、SonicOS では VoIP セッションに関連付けられているシグナルおよびメディア ストリームの使用状況が監視されます。アイドル状態のストリームは、設定済みタイムアウトの経過後にシャットダウンされます。 これにより、潜在的セキュリティ ホールを防ぐことができます。

• SonicOS における管理者の着信通話制御権限 - SonicOS では、H.323 ゲートキーパーまたはSIP プロキシですべての着信通話を許可し認証することを要求することで、未許可通話およびスパム通話を遮断できます。これにより、管理者は VoIP ネットワークの使用を企業で認可された通話のみに限定できます。

• 包括的監視とレポーティング - SonicOS では、サポートされているすべての VoIP プロトコル用の拡張監視/トラブルシューティング ツールとして、次のものが提供されています。

– アクティブな VoIP 通話の、発呼側、着呼側、および使用帯域幅を示す動的ライブ レポーティング

– すべての VoIP 通話の、発呼側、着呼側、通話持続時間、および帯域幅合計使用量を示したオーディット ログ:確認された異常パケット (不正な応答など) のログ採取と、関与した通話相手および確認された条件に関する詳細

– VoIP シグナルおよびメディア ストリームに関する、詳細な Syslog レポートと ViewPoint レポート: Dell SonicWALL ViewPoint は、ウェブベースのグラフィカル レポーティング ツールです。このレポーティング ツールでは、ファイアウォールから受信された Syslog データ ストリームを基に、セキュリティ/ネットワーク活動に関する詳細レポートおよび包括的レポートを出力できます。ファイアウォール アクティビティのほぼ全般 (たとえば、特定/グループ ファイアウォール上での個別ユーザまたはグループの使用パターンとイベント、攻撃の種類と時間、リソース消費量と制約など) に関するレポートを生成できます。

Dell SonicWALL ネットワーク セキュリティ装置は、次のプロトコルに対する変換をサポートしています。

H.323

H.323 に関しては、次のサポートが SonicOS により提供されます。

• H.323 のすべてのバージョン (現行では 1~5) を実行する VoIP 機器のサポート

• Microsoft の LDAP ベースのインターネット ロケータ サービス (ILS)

• LAN H.323 ターミナルでマルチキャストを使用してゲートキーパーを検出できる

• ゲートキーパーの登録、受付制御、および状況 (RAS) メッセージのステートフル監視/処理

• メディア ストリームに暗号化を使用する H.323 ターミナルに対するサポート

• DHCP のオプション 150:DHCP サーバは、VoIP 固有の TFTP サーバのアドレスを DHCP クライアントに返すように設定できます。

• SonicOS がサポートしている VoIP 機器のなかには、H.323 サポート以外に、次に挙げる ITU 規格を採用しているものもあります。

– T.120:アプリケーション共有、電子ホワイトボード、ファイル交換、およびチャットに関する規格

– H.239:音声、映像、およびデータ配信用に複数チャンネルの使用を許可する規格

– H.281:遠端カメラ制御 (FECC) に関する規格

SIP

SIP に関しては、次のサポートが SonicOS により提供されます。

– ベース SIP 規格 (RFC 2543 および RFC 3261)

– SIP INFO メソッド (RFC 2976)

– SIP の暫定応答の信頼性 (RFC 3262)

– SIP 固有のイベント通知 (RFC 3265)

– SIP UPDATE メソッド (RFC 3311)

– SIP サーバ用の DHCP オプション (RFC 3361)

– インスタント メッセージングの SIP 拡張 (RFC 3428)

– SIP REFER メソッド (RFC 3515)

– 対称応答ルーティングのための SIP 拡張 (RFC 3581)

SonicWALL VoIP ベンダー間の相互運用性

SonicWALL VoIP との相互運用性のある主要メーカー製機器リストの一部を、次に示します。

|

CODEC

SonicOS は、あらゆる種類の CODEC のメディア ストリームもサポートする - VoIP 機器内のハードウェア/ソフトウェア CODEC (コーダ/デコーダ) で処理された音声信号および映像信号は、メディア ストリームによって搬送されます。CODEC は、コーディング技術および圧縮技術を使用して、音声/映像信号の表現に必要なデータの量を低減します。次に、CODEC の例をいくつか挙げます。

• H.264、H.263 および H.261:映像用

• MPEG4、G.711、G.722、G.723、G.728、G.729:音声用

SonicOS での精密パケット検査が実行されない VoIP プロトコル:

現行バージョンの Dell SonicWALL ネットワーク セキュリティ装置は、次のプロトコルに対しては精密パケット検査をサポートしていません。したがって、次のプロトコルは非 NAT 環境でのみ使用する必要があります。

• H.323 または SIP に対するベンダー独自の拡張

• MGCP

• Megaco/H.248

• Cisco スキニー クライアント コントロール プロトコル (SCCP)

• IP-QSIG

• 独自仕様プロトコル (Mitel MiNET、3Com NBX など)

SonicOS では、あらゆる VoIP 通話シナリオに対応した、効率的かつセキュアなソリューションを提供しています。SonicOS における VoIP 通話フロー処理の仕組みを、次の例に示します。

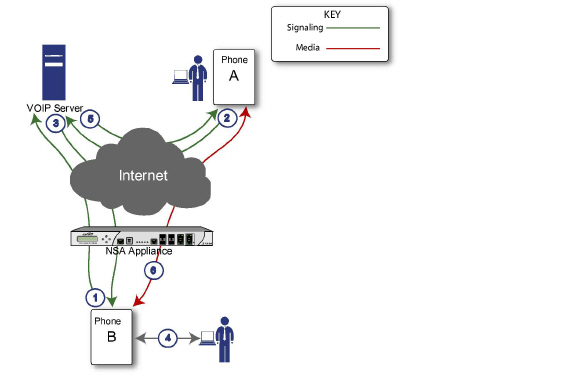

着信通話

着信通話中に発生するイベントのシーケンスを、次の図に示します。

この図で示したイベントのシーケンスについて説明します。

1. 電話 B を VoIP サーバに登録する - SonicWALL は、送信 VoIP 登録要求を監視して、背後にあるアクセス可能 IP 電話のデータベースを構築します。SonicOS は、電話 Bのプライベート IP アドレスと、登録メッセージで使用されるファイアウォールのパブリック IP アドレスとで変換を実行します。VoIP サーバは、電話 B がファイアウォールの背後にあることも、電話 Bにプライベート IP アドレスが割り当てられていることも認識しません。 電話 B はファイアウォールのパブリック IP アドレスに関連付けられます。

2. 電話 A が電話 B への通話を開始する - 電話 A は電話番号または別名を使用して、電話 B への通話を開始します。電話 A はこの情報を VoIP サーバに送信するときに、サポート可能なメディア種別とフォーマット、および対応する IP アドレスとポートに関する詳細も提供します。

3. VoIP サーバが通話要求を検証して、その要求を電話 B に送信する - VoIP サーバがファイアウォールのパブリック IP アドレス宛てに通話要求を送信します。その通話要求がファイアウォールに到着すると、SonicOS は要求の送信元およびコンテンツを検証します。その後、ファイアウォールで電話 B のプライベート IP アドレスを判別します。

4. 電話 B が鳴り、応答される - 電話 B はその接続が応答した後で、サポート可能なメディア種別とフォーマット、および対応する IP アドレスとポートに関する情報を VoIP サーバに返します。SonicOS は、このプライベート IP 情報を変換して、ファイアウォールのパブリック IP アドレスをVoIP サーバ宛てメッセージに使用します。

5. VoIP サーバが電話 B のメディア IP 情報を電話 A に返す - この時点で、電話 A は電話 B とメディア交換を開始するための十分な情報を確保しています。VoIP サーバによってファイアウォールのパブリック アドレスが電話 B に割り当てられましたが、電話 B がファイアウォールの背後にあることは電話 A に認識されません。

6. 電話 A と電話 B が VoIP サーバ経由で音声/映像/データを交換する - SonicOS は内部データベースを使用して、メディアの発信元を電話 A だけに限定し、電話 B が許可した特定のメディア ストリームだけが使われるようにします。

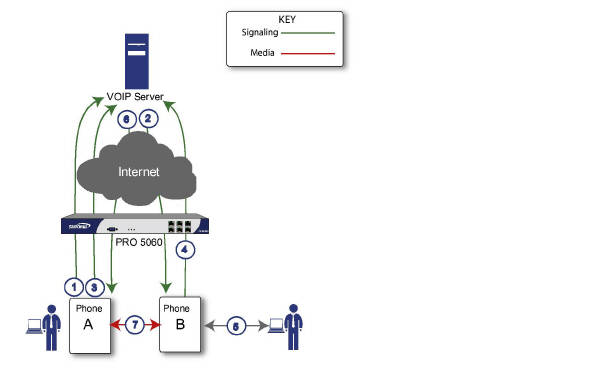

ローカル通話

ローカル VoIP 通話中に発生するイベントのシーケンスを、次の図に示します。

この図で示したイベントのシーケンスについて説明します。

1. 電話 A と電話 B を VoIP サーバに登録 - SonicWALL は、その背後の送信 VoIP 登録要求を監視して、アクセス可能な IP 電話に関するデータベースを構築します。SonicOS により、各電話のプライベート IP アドレスと、ファイアウォールのパブリック IP アドレスの間で変換が実行されます。各電話がファイアウォールの背後にあることは、VoIP サーバに認識されません。VoIP サーバは、両方の電話に同じ IP アドレスと別々のポート番号を関連付けます。

2. 電話 A は要求を VoIP サーバに送信して、電話 B への通話を開始する - 両方の電話は同じファイアウォールの背後にありますが、電話 B の IP アドレスは電話 A に認識されません。電話 Aは、電話番号または別名を使用して、電話 B への通話を開始します。

3. VoIP サーバが通話要求を検証して、その要求を電話 B に送信する - VoIP サーバがファイアウォールのパブリック IP アドレス宛てに通話要求を送信した後、ファイアウォールによって電話 Bのプライベート IP アドレスが判別されます。

4. 電話 B が鳴り、応答される - 電話 B が応答すると、ファイアウォールはプライベート IP 情報を変換して、ファイアウォールのパブリック IP アドレスを VoIP サーバ宛てメッセージに使用します。

5. VoIP サーバが電話 B のメディア IP 情報を電話 A に返す - SonicOS により、メッセージ内の発呼側/着呼側の両方の情報が、電話 A および電話 B のプライベート IP アドレスおよびポート宛てとなるように再度変換されます。

6. 電話 A と電話 B が音声/映像/データを直接に交換する - SonicWALL は、2 つの電話間のトラフィックを LAN 経由で直接転送します。2 つの電話を直接つなげることによって、VoIP サーバへのデータ転送に必要とされる帯域幅要件を減らし、SonicWALL でアドレス変換を実行する必要性をなくします。

For information on setting up VOIP, see SonicWALL VoIP 機能の設定.