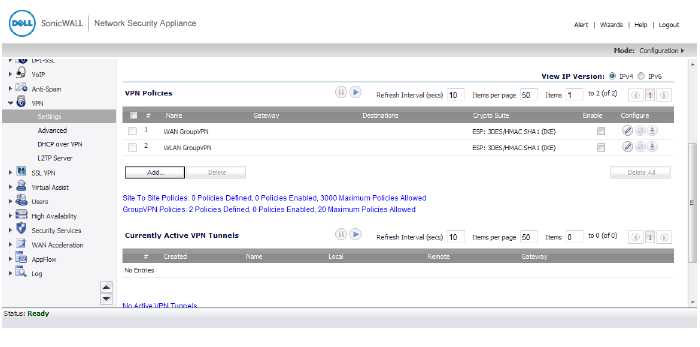

VPN ポリシー設定のための機能は、「VPN > 設定」ページで提供されています。この「VPN > 設定」ページから、サイト間 VPN ポリシーおよび GroupVPN ポリシーを設定することができます。

仮想プライベート ネットワーク (VPN) では、パブリック インターネットを介して 2 台以上のコンピュータ、または保護されたネットワーク間をセキュリティ保護された手段で接続できます。VPN では、正しい通信相手との情報の送受信を保証するために、認証が実施されます。認証によって、情報を送受信途中の閲覧や改ざんから保護するためのセキュリティが確保されます。

インターネット プロトコル セキュリティ (IPsec) およびセキュア ソケット レイヤ (SSL) が発明される以前は、セキュリティ保護された手段でリモート コンピュータやネットワーク間を接続するためには専用回線または衛星中継が必要でしたが、両方とも柔軟性が乏しいうえコストが割高でした。

VPN では、接続作成時に同様の信頼性およびセキュリティを確保するために、セキュリティ保護されたトンネルをインターネット経由で確立します。このトンネルは物理接続ではないことから柔軟性に優れているため、このトンネルに随時に変更を加え、さらに多くのノードを追加することも、ノードを変更することも、また全ノードを削除することもできます。また、VPN のインターネット インフラストラクチャには既存のものを使えるため、コストをかなり低く抑えることもできます。

今日広範に使用されている VPN には大きく分けて、次の 2 種類があります。

• IPsec VPN:IPsec は、ネットワーク通信のパケット処理層でのセキュリティに関する一連のプロトコルです。IPsec のメリットは、個別ユーザのコンピュータを変更する必要なしにセキュリティ上の処置に対処できることです。SonicOS は、IPsec VPN の作成および管理をサポートしています。

IPsec では、2 つのセキュリティ サービスのいずれかが選択できます。1 つは、データ送信者の認証を基本的に許可する認証ヘッダー (AH) で、もう 1 つは、データ送信者の認証およびデータの暗号化の両方をサポートするカプセル化セキュリティ ペイロード (ESP) です。これらの各サービスに関連する固有情報は、IP パケット ヘッダーの後続ヘッダー内のパケットに挿入されます。

• SSL VPN:セキュア ソケット レイヤ (SSL) は、インターネット上での (通常は HTTPS 経由の) メッセージ転送のセキュリティを管理するためのプロトコルです。SSL が使用するプログラム層は、インターネットのハイパーテキスト転送プロトコル (HTTP) 層と転送制御プロトコル (TCP) 層との間に位置しています。SSL には RSA の公開鍵/秘密鍵暗号化方式が使用され、この暗号化方式を使用する際にはデジタル証明書も使用されます。SSL VPN は、SSL を使用して VPN トンネルのセキュリティを保護します。

SSL VPN のメリットの 1 つは、ほとんどのウェブ ブラウザに SSL を組み込めることです。その際に特別な VPN クライアント ソフトウェアやハードウェアは必要ありません。

補足 Dell SonicWALL で製造している SSL VPN 機器は、SonicOS が動作する Dell SonicWALL ネットワークセキュリティ装置と連携させて使うことも、別個に使うことも可能です。Dell SonicWALL の SSL VPN 機器については、Dell SonicWALL のウェブサイト

http://www.sonicwall.com/us/products/Secure_Remote_Access.html

IPsec VPN トラフィックは、次の 2 つのフェーズでセキュリティ保護されます。

• 認証:第 1 フェーズでは、公開鍵と秘密鍵のペアのうちの公開鍵部分の交換によって、トラフィックの送信者および受信者の認証を確立します。このフェーズが正常終了しないうちは、VPN トンネルを確立できません。

• 暗号化:VPN トンネル内のトラフィックは、AES や 3DES などの暗号化アルゴリズムを使用して暗号化されます。

手動鍵を使用する場合 (VPN 内の各ノードに同じ値を入力する必要があるため)、VPN メンバー認証情報およびデータ暗号化/復号化情報を交換する際には、認証情報 (鍵) の交換および VPN トンネル確立のための IKE (インターネット鍵交換) プロトコルが使用されます。SonicOS は、IKE の 2 つのバージョン (バージョン 1 およびバージョン 2) をサポートしています。

IKE バージョン 1

IKE バージョン 1 は 2 つのフェーズから成る処理によって、VPN トンネルのセキュリティを保護します。

• IKE フェーズ 1 は認証フェーズです。トンネルの片側にあるノードまたはゲートウェイは、相互に認証し、暗号化鍵と復号化鍵を交換して、セキュリティ保護されたトンネルを確立します。

• IKE フェーズ 2 はネゴシエーション フェーズです。2 つのノードまたはゲートウェイはいったん認証を終えると、VPN 経由で渡されたデータに対して用いる暗号化方式および

(ハッシュ関数を使用した) データ検証をネゴシエートするとともに、トンネルおよび存続期間内でのセキュア アソシエーション (SA) の数をネゴシエートし、その後、暗号化/復号化鍵の再ネゴシエートを要求します。

IKE フェーズ 1

IKEv1 の場合、認証情報を交換するモードには、メイン モードとアグレッシブ モードの 2 つがあります。

メイン モード:VPN を起動するノードまたはゲートウェイは、受信側のノードまたはゲートウェイに問い合わせて、認証方式、公開鍵、および識別情報を交換します。この処理では通常 6 つのメッセージを送受信する必要があります。メイン モードでは、認証メッセージが次のような順序で処理されます。

1. 開始側が自らサポートしている暗号化アルゴリズムのリストを送信する

2. サポートされている暗号化アルゴリズムのリストを、応答側が使用して応答する

3. 相互にサポートされている最初の暗号化アルゴリズム用の公開鍵 (Diffie-Helman 公開/秘密鍵のペアの一部) を開始側が送信する

4. 応答側が同じ暗号化アルゴリズムの公開鍵を使用して応答する

5. 開始側が識別情報 (通常は証明書) を送信する

6. 応答側が識別情報を使用して応答する

アグレッシブ モード:認証時に交換されるメッセージの数を半減するために、どの暗号化アルゴリズムを使用したらよいかについてのネゴシエーションが省略されます。ある特定のアルゴリズムを開始側が提案すると、応答側はそのアルゴリズムをサポートしているかどうかについての応答を返します。 たとえば、次のようになります。

1. 開始側が自らの公開鍵を使用/送信するための暗号化アルゴリズムを提案する

2. 応答側が公開鍵および識別証明を使用して応答する

3. 開始側が識別証明を送信する 認証後は、VPN トンネルが 2 つの SA を使用して確立されます。1 つは各ノードから他のノードへの SA です。

IKE フェーズ 2

IKE フェーズ 2 では、両方の通信相手が利用するセキュリティの種類をネゴシエートします。

個々のパケット用のセキュリティには、次の 2 種類があります。

• カプセル化セキュリティ ペイロード (ESP) - 各パケットのデータ部を、通信相手間でネゴシエートされたプロトコルを使用して暗号化します。

• 認証ヘッダー (AH) - 各パケットの認証ヘッダーには認証情報が含まれています。これにより、情報の信憑性が保証されるとともに、改ざんが防止されます。AH のデータには暗号化は一切使用されません。

SonicOS は、VPN 経由のトラフィックに対して、次の暗号化方式をサポートしています。

• DES

• 3DES

• AES-128

• AES-192

• AES-256

IKEv1 の詳細は、当初の IKE を規定する 3 つの仕様書 (RFC 2407、RFC 2408 および RFC 2409) に記載されています。 次のウェブで閲覧できます。

• http://www.faqs.org/rfcs/rfc2407.html

• http://www.faqs.org/rfcs/rfc2408.html

• http://www.faqs.org/rfcs/rfc2409.html

IKE バージョン 2

IKE バージョン 2 は、セキュリティ アソシエーション (SA) のネゴシエーションおよび確立のためのより新しいプロトコルです。IKEv2 には、改良されたセキュリティ、簡素化されたアーキテクチャ、強化されたリモート ユーザ向けサポートが導入されています。

IKEv2 は新しい VPN ポリシーに対する既定のプロポーザル タイプです。

セカンダリ ゲートウェイは IKEv2 をサポートします。

IKEv2 には IKEv1 との互換性はありません。IKEv2 を使用する場合、トンネルを確立するには、VPN 内のすべてのノードに IKEv2 を使用する必要があります。

IKEv2 では、VPN を越えたDHCPがサポートされません。

IKEv2 は IKEv1 より以下の利点があります。

• より高い安全性

• より高い信頼性

• より簡易化

• より高速

• 拡張性

• 接続を確立するための、より少ないメッセージ交換

• EAP 認証サポート

• MOBIKE サポート

• ビルトイン NAT トラバーサル

• 既定でキープアライブが有効

IKEv2 では、上記以外に IP アドレスの割り当ておよび拡張認証プロトコル (EAP) もサポートすることにより、いくつかの認証方式やリモート アクセスのシナリオを可能にします。IKEv2 を使用することにより、SA の確立に要するメッセージ交換の回数が IKEv1 のメイン モードに比べて大幅に減少すると同時に、IKEv1 のアグレッシブ モードに比べてセキュリティが強化され柔軟性が高まります。これにより、鍵を再設定する際の遅延が低減します。VPN の拡大に伴って複数のノードまたはゲートウェイ間に含まれるトンネルが増えると、IKEv2 は各トンネルに要する SA の数を減らすことによって、帯域幅の必要量を低く抑え、ハウスキーピングのオーバーヘッドを軽減します。

IKEv2 内の SA は子 SA と呼ばれており、VPN トンネルの有効期間中はいつでも個別に作成、変更、削除することができます。

IKE v2 での初期化と認証

IKE v2 は、メッセージ交換のペア (2 組のメッセージ/応答) を使用して VPN トンネルを初期化します。

• 通信の初期化:1 組目のメッセージ (IKE_SA_INIT) は、暗号化アルゴリズムをネゴシエートし、ナンス (反復したメッセージを防ぐために生成し送信されるランダム値) を交換して、公開鍵交換を実行します。

a. サポートされている暗号化アルゴリズム、公開鍵、およびナンスのリストを、開始側が送信する

b. 応答側が選択した暗号化アルゴリズム、公開鍵、ナンスおよび認証要求を送信する

• 認証:2 組目のメッセージ (IKE_AUTH) は、以前のメッセージを認証し、識別情報および証明書を交換して、最初の CHILD_SA を確立します。これらのメッセージの一部は、IKE_SA_INIT 交換で確立された鍵によって暗号化され整合性が保全されます。 その結果、識別情報が盗聴から隠蔽され、あらゆるメッセージの全フィールドが認証されます。

a. 開始側が識別証明 (たとえば、共有鍵や証明書)、および子 SA 確立の要求を送信する

b. 応答側が一致する識別証明を送信して、子 SA のネゴシエーションを完了する

IKE v2 での SA のネゴシエート

この交換は 1 つの要求/応答ペアから成るため、IKEv1 では“フェーズ 2 交換"と呼ばれていました。フェーズ 2 交換は、最初の交換の完了後に、SA の片側で開始できます。

最初の交換以降の後続メッセージはすべて、IKE 交換の最初の 2 つのメッセージでネゴシエートされた暗号化アルゴリズムおよび鍵を使用して、暗号化によって保護されます。

このセクションでは、CREATE_CHILD_SA 交換を開始する側のエンドポイントを“開始側"という用語で指しています。

1. この交換は、両方のエンドポイントで開始可能であるためです。 開始側は子 SA オファーを送信する(データを暗号化する必要のある場合は、暗号化方式および公開鍵も送信する)

2. 応答側は受け取った子 SA オファーを送信する (暗号情報が含まれていた場合は、公開鍵も送信する)

補足 IKE v2 の詳細は、仕様書 RFC4306 に記載されています。次のウェブで閲覧できます。

http://www.ietf.org/rfc/rfc4306.txt

SonicOS での VPN の設定については、以下を参照してください。

For an overview of VPNs in SonicOS Enhanced, see VPN > 設定.

業界標準の IPsec VPN 実装に基づいた SonicWALL VPN は、モバイル ユーザ、在宅勤務者、リモート オフィス、およびパートナーをインターネット経由で接続するための設定が簡単で安全なソリューションを提供します。モバイル ユーザ、在宅勤務者、およびブロードバンド (DSL またはケーブル) またはダイアルアップ インターネット アクセスを使用する他のリモート ユーザは、お使いの SonicWALL の Dell SonicWALL グローバル VPN クライアントおよび SonicWALL GroupVPN により、ネットワーク リソースに安全かつ簡単にアクセスできます。リモート オフィス ネットワークは、ネットワーク間 VPN 接続を有効にするサイト間 VPN 接続を使用して、お使いのネットワークに安全に接続することができます。

補足 Dell SonicWALL グローバル VPN クライアントの詳細については、『Dell SonicWALL グローバル VPN クライアント管理者ガイド』を参照してください。

GroupVPN は、 グローバル VPN クライアントの自動 VPN ポリシー プロビジョニングを提供します。Dell SonicWALL ネットワーク セキュリティ装置の GroupVPN 機能および グローバル VPN クライアントにより、VPN 配備および管理が大幅に効率化されます。クライアント ポリシー プロビジョニング技術を使用することにより、グローバル VPN クライアント ユーザ用に VPN ポリシーを定義できます。このポリシー情報は、SonicWALL (VPN ゲートウェイ) からグローバル VPN クライアントに自動的にダウンロードされるため、リモート ユーザは VPN 接続のプロビジョニングに時間と労力を費やす必要がありません。

管理インターフェースを使用して、GroupVPN またはサイト間の VPN のトンネルを設定することができます。GroupVPN ポリシーは各ゾーンに 1 つで最大 4 つまで定義できます。複数のサイト間 VPN を作成することもできます。追加できるポリシーの最大数はお使いのSonicWALL モデルによって異なります。

補足 リモート ユーザに対しては、「ユーザ > ローカル ユーザ」 または 「ユーザ > ローカル グループ」 ページで、ネットワーク リソースへのアクセスを明示的に容認する必要があります。ローカル ユーザまたはローカル グループを設定する際には、「VPN アクセス」 タブが GVC を使ってGroupVPN に接続するリモート クライアントの能力に影響し、これはまた、NetExtender およびSSL VPN 仮想オフィス ブックマークを使ってネットワーク リソースにアクセスするリモートユーザにも同様に影響します。GVC、NetExtender、または、仮想オフィスのユーザがネットワーク リソースへアクセスすることを許可するには、ネットワーク アドレス オブジェクトかグループを、「VPN アクセス」タブの "許可" リストに追加する必要があります。

「VPN > 設定」ページの「グローバル VPN 設定」セクションには、次の情報が表示されます。

Dell SonicWALL セキュリティ ポリシーを通して VPN ポリシーを許可するには、「VPN を有効にする」を選択する必要があります。

• 「ファイアウォール識別子」 - 既定値は SonicWALL のシリアル番号です。識別子を変更して、VPN トンネルの設定に使用できます。

すべての既存の VPN ポリシーは、「VPN ポリシー」テーブルに表示されます。各エントリに表示される情報は以下のとおりです。

名前:既定の名前またはユーザ定義 VPN ポリシー名を表示します。

• ゲートウェイ:リモート SonicWALL の IP アドレスを表示します。0.0.0.0 を使用する場合、ゲートウェイは表示されません。

• 送信先:対象先ネットワークの IP アドレスを表示します。

• 暗号化手順の組成:VPN ポリシーに使用される暗号化の種類を表示します。

• 有効:チェック ボックスをオンにすると、VPN ポリシーが有効になります。チェック ボックスをオフにすると、VPN ポリシーが無効になります。

• 設定:編集アイコンを選択することにより、VPN ポリシーを編集できます。削除アイコン ![]() を選択することにより、VPN ポリシーを削除できます。事前に定義されている GroupVPN ポリシーは削除できないため、削除アイコンが淡色表示になっています。GroupVPN ポリシーには、SonicWALL グローバル VPN クライアントによるローカル実装用のファイルとして GroupVPN ポリシー設定をエクスポートするためのディスク アイコンもあります。

を選択することにより、VPN ポリシーを削除できます。事前に定義されている GroupVPN ポリシーは削除できないため、削除アイコンが淡色表示になっています。GroupVPN ポリシーには、SonicWALL グローバル VPN クライアントによるローカル実装用のファイルとして GroupVPN ポリシー設定をエクスポートするためのディスク アイコンもあります。

定義された VPN ポリシーの数、有効なポリシー、および許可されるポリシーの最大数がテーブルの下に表示されます。GroupVPN ポリシーは各ゾーンに 1 つで最大 4 つまで定義できます。これらの GroupVPN ポリシーは、既定で「VPN ポリシー」テーブルにリストされています (WAN GroupVPN、LAN GroupVPN、DMZ GroupVPN、および WLAN GroupVPN)。GroupVPNの「設定」列で編集アイコンを選択すると、GroupVPN ポリシーを設定するための「VPN ポリシー」ウィンドウが表示されます。

「VPN ポリシー」テーブルの下には以下のボタンがあります。

• 「追加」 - サイト間の VPN ポリシーを設定する「VPN ポリシー」ウィンドウにアクセスします。

• 「削除」 - このボタンを選択する場合、削除する対象を指定するには、「名前」列内の VPN ポリシー名の前にあるチェック ボックスをオンにします。GroupVPN ポリシーは削除できません。

• 「すべて削除」 - 「VPN ポリシー」テーブル内の VPN ポリシー (既定の VPN ポリシー以外) をすべて削除します。

VPN ポリシーのエントリのナビゲートと並べ替え

「VPN ポリシー」テーブルでは、多数の VPN ポリシーを簡単に閲覧できるようにページ付けがされています。「VPN ポリシー」テーブルの右上にあるナビゲーション コントロール バーを使用して、「VPNポリシー」テーブルにリストされた多数の VPN エントリを参照できます。ナビゲーション コントロール バーには 4 つのボタンがあります。左端のボタンは、テーブルの最初のページを表示します。右端のボタンは、最後のページを表示します。内側の左矢印ボタンと右矢印で、それぞれ前または次のページに移動します。

「表示範囲」フィールドにポリシー番号 (「# 名前」列においてポリシー名の前に記載されている番号) を入力することにより、特定の VPN ポリシーに移動できます。既定のテーブル設定では、ページあたり 50 個のエントリが表示されます。この既定のテーブル エントリ数は、「システム > 管理」ページで変更できます。

テーブルのエントリを並べ替えるには、列見出しを選択します。エントリは昇順または降順で並べ替えられます。列エントリの右側にある矢印が、並べ替え状況を示します。下向きの矢印は昇順を意味します。上向きの矢印は降順を示します。

現在アクティブな VPN トンネルのリストがこのセクションに表示されます。テーブルには、VPN ポリシーの名前、ローカル LAN の IP アドレス、リモート対象先ネットワークの IP アドレス、およびピア ゲートウェイの IP アドレスがリストされています。

VPN クライアントで VPN トンネルが再ネゴシエートされるように設定する場合は、「再ネゴシエート」ボタンを選択します。

VPN トンネル統計情報の表示

トンネルの統計を表示するには、「現在アクティブな VPN トンネル」テーブルで、統計を表示したいトンネルの列内の「統計」アイコンを選択します。「VPN トンネル統計情報」アイコンが表示されます。

• 作成時間:トンネルが作成された日時。

• トンネルの有効期限:トンネルの有効期限が切れて、再ネゴシエートを強いられる時期

• 入力パケット:このトンネルから受信されたパケットの数

• 出力パケット:このトンネルから送信されたパケットの数

• 入力バイト:このトンネルから受信されたバイトの数

• 出力バイト:このトンネルから送信されたバイトの数

• 入力断片化パケット:このトンネルから受信された断片化パケットの数

• 出力断片化パケット:このトンネルから送信された断片化パケットの数

SonicOS での VPN の設定については、以下を参照してください。

SonicOS の IPv6 実装の詳細については、IPv6 を参照してください。

SonicOS の IPv6 実装の詳細については、IPv6 を参照してください。

IPSec VPN は、「VPN > 設定」ページの右上隅にある「表示する IP バージョン」ラジオ ボタンで「IPv6」オプションを選択した後、IPv4 VPN と同様の方法で設定できます。

現在 IPv6 でサポートされていない特定の VPN 機能があります。

• IKEv2 はサポートされていますが、IKEv1 は現在サポートされていません。

• GroupVPN はサポートされていません。

• VPN を越えた DHCP はサポートされていません。

IPv6 VPN ポリシーを設定する際には、「一般」タブで、IPv6 アドレスを使用してゲートウェイを設定する必要があります。FQDN はサポートされていません。IKE 認証の設定時には、ローカルおよびピアの IKE ID に IPv6 アドレスを使用できます。

補足 VPN を越えた DHCP と L2TP サーバはサポートされていません。

VPN ポリシーの「ネットワーク」タブで、IPV6 アドレス オブジェクト (または IPv6 アドレス オブジェクトを含むアドレス グループ) を「ローカル ネットワーク」および「リモート ネットワーク」で選択する必要があります。

VPN を越えた DHCP はサポートされていません。そのため、保護されたネットワーク用の DHCP オプションは使用できません。

「ローカル ネットワーク」の「すべてのアドレス」と、「リモート ネットワーク」の「強制トンネル」オプションは削除されました。すべて 0 の IPv6 ネットワーク アドレス オブジェクトを同じ機能や動作に対して選択できます。

「プロポーザル」タブでの設定は、IPv6 のみが IKEv2 モードをサポートしている点を除き、IPv6 と IPv4 で同じです。

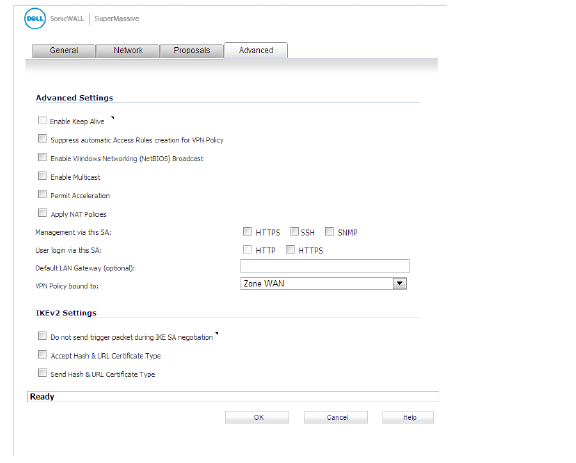

「詳細」タブでは、「キープ アライブを有効にする」と「IKEv2 設定」のみを IPv6 VPN ポリシーに対して設定できます。

補足 インターフェースは複数の IPv6 アドレスを持つことができるので、トンネルのローカル アドレスは定期的に変化することがあります。ユーザが一貫性のある IP アドレスを必要としている場合は、ゾーンではなくインターフェースにバインドされるように VPN ポリシーを設定し、アドレスを手動で指定します。このアドレスは、そのインターフェースに対する IPv6 アドレスの 1 つでなければなりません。

GroupVPN ポリシーは、SonicWALL の管理者による複数のグローバル VPN クライアントの設定および配備に役立ちます。GroupVPN は、グローバル VPN クライアントにのみ利用可能です。セキュリティを強化するには、XAUTH/RADIUS またはサード パーティ証明書を GroupVPN と組み合わせて使用することをお勧めします。

グローバル VPN クライアントの詳細については、『Dell SonicWALL グローバル VPN クライアント管理者ガイド』を参照してください。

「ネットワーク > ゾーン」ページでは、あらゆるゾーンの GroupVPN ポリシー を作成できます。SonicOS では、WAN ゾーンおよび WLAN ゾーン用の 2 つの既定 GroupVPN ポリシーが用意されています。これらのゾーンは一般に保護レベルが低いゾーンです。これら 2 つの既定 GroupVPN ポリシーは、「VPN > 設定」ページの「VPN ポリシー」テーブルに表示されます。

• WAN GroupVPN

• WLAN GroupVPN

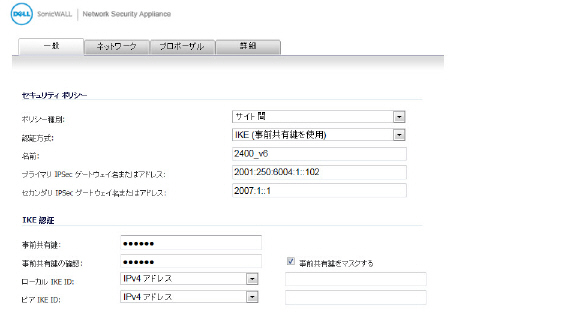

「VPN ポリシー」ダイアログの「認証方式」メニューでは、IPsec 鍵モードとして「IKE (事前共有鍵を使用)」オプションまたは「IKE (サード パーティ証明書を使用)」オプションを選択できます。

SonicOS は、IPsec VPN の作成および管理をサポートしています。

WAN ゾーンで「IKE (事前共有鍵)」を指定して GroupVPN を設定

WAN GroupVPN を設定するには、次の手順に従います。

1. 「WAN GroupVPN」エントリの編集アイコンを選択します。「VPN ポリシー」ダイアログが表示されます。

「一般」タブの「IKE (事前共有鍵を使用)」は「認証種別」の既定の設定です。共有鍵は SonicWALL によって「共有鍵」フィールドで自動的に作成されます。あるいは独自の共有鍵を生成することもできます。「共有鍵」は 4 文字以上でなければなりません。GroupVPN ポリシーの名前を変更することはできません。

3. 「プロポーザル」タブを選択して設定手順を進めます。

「IKE (フェーズ 1) プロポーザル」セクションで、次の設定を選択します。

– 「DH グループ」メニューの「DH グループ」を選択します。

補足 ウィンドウズ 2000 L2TP クライアントおよびウィンドウズ XP L2TP クライアントは、DH グループ 2 でのみ動作します。DH グループ 1 および 5 との互換性はありません。

– 「暗号化」メニューの「3DES」、「AES-128」、または「AES-256」を選択します。

– 「認証」メニューから使用する認証種別を選択します。

– 「存続期間 (秒)」フィールドに値を入力します。既定の「28800」により、トンネルは 8 時間ごとに鍵の再ネゴシエートと交換を行います。

5. 「IPSec (フェーズ 2) プロポーザル」セクションで、次の設定を選択します。

– 「プロトコル」メニューから使用するプロトコルを選択します。

– 「暗号化」メニューの「3DES」、「AES-128」、または「AES-256」を選択します。

– 「認証」メニューから使用する認証種別を選択します。

– 追加のセキュリティ層として Diffie-Helman 鍵交換を追加する場合は、「Perfect Forward Secrecy を有効にする」を選択します。「DH グループ」メニューの「グループ 2」を選択します。

補足 Windows 2000 L2TP クライアントおよび Windows XP L2TP クライアントは、DH グループ 2 でのみ動作します。DH グループ 1 および 5 との互換性はありません。

– 「存続期間 (秒)」フィールドに値を入力します。既定の「28800」により、トンネルは 8 時間ごとに鍵の再ネゴシエートと交換を行います。

6. 「詳細」 タブを選択します。

GroupVPN ポリシーに適用する次のオプション設定をすべて選択します。

詳細設定

– 「IPsec アンチリプレイを無効にする」 - 重複したシーケンス番号を持つパケットが破棄されないようにします。

– 「Windows ネットワーキング (NetBIOS) ブロードキャストを有効にする」 - Windows の「ネットワーク コンピュータ」を参照してリモート ネットワーク リソースにアクセスすることを許可します。

– 「マルチキャストを有効にする」 - IP マルチキャスト トラフィック (音声 (VoIP など)/映像アプリケーション) が VPN トンネルを通過できるようにします。

– 「クライアントに複数のプロポーザルを許可する」 - クライアント向けの複数のプロポーザル (IKE (フェーズ 1) プロポーザル、IKE (フェーズ 2) プロポーザルなど) を許可します。

– 「この SA を経由しての管理:」- VPN ポリシーを使用して SonicWALL を管理する場合は、管理方法として HTTP または HTTPS を選択します。

– デフォルト ゲートウェイ - ネットワーク管理者はこの VPN ポリシーの着信 IPSec パケットに関して既定ネットワーク ルートの IP アドレスを指定できます。着信パケットは SonicWALL によってデコードされ、SonicWALL で設定された静的ルートと比較されます。パケットには IP の送信先アドレスが含まれている可能性があるので、トラフィックを処理する十分な静的ルートを設定することはできません。IPSec トンネルを介して受信されるパケットでは、SonicWALL によってルートが検出されます。ルートが検出されない場合、セキュリティ装置によってデフォルト ゲートウェイがチェックされます。デフォルト ゲートウェイが検出されると、パケットはゲートウェイを介してルーティングされます。そうでない場合、パケットは破棄されます。

クライアント認証

– 「XAUTH を利用した VPN クライアントの認証を要求する」 - この VPN トンネルの受信トラフィックがすべて認証済みのユーザからのものであることが要求されます。認証されていないトラフィックは VPN トンネルでは許可されません。既定で「Trusted Users」グループが選択されています。「XAUTH に利用するユーザ グループ」メニューから、別のユーザ グループまたは「Everyone」を選択することができます。

– 「認証されていない VPN クライアントのアクセス許可」 - 認証されていない VPN クライアント アクセスを有効にすることができます。「XAUTH を利用した VPN クライアントの認証を要求する」をオフにすると、「認証されていない VPN クライアントのアクセス許可」メニューが有効になります。事前定義オプションのメニューからアドレス オブジェクトまたはアドレス グループを選択するか、「アドレス オブジェクトの作成」または「アドレス グループの作成」を選択して新規作成します。

8. 「クライアント」を選択して、GroupVPN ポリシーに適用する次の設定をすべて選択します。

ユーザ名とパスワードのキャッシュ

– 「XAUTH ユーザ名とパスワードのクライアント キャッシュ」 - ユーザ名とパスワードをグローバル VPN クライアントがキャッシュできるようにします。

: •: 「無効」 - ユーザ名とパスワードをグローバル VPN クライアントがキャッシュできないようにします。接続が有効である場合、IKE フェーズ 1 の再入力があるたびに、ユーザはユーザ名とパスワードを要求されます。

: •: 「セッション単位」 - 接続が無効になるまで、接続が有効化されて有効になるたびに、グローバル VPN クライアント ユーザはユーザ名とパスワードを要求されます。このユーザ名とパスワードは IKE フェーズ 1 の再入力で使用されます。

: •: 「常に」 - 接続が有効化されると 1 回だけ、グローバル VPN クライアント ユーザはユーザ名とパスワードを要求されます。画面の指示に従うと、ユーザにはユーザ名とパスワードをキャッシュしたオプションが提供されます。

クライアント接続

– 「仮想アダプタの設定」 - グローバル VPN クライアント (GVC) による仮想アダプタの使用は、仮想アダプタにアドレスを割り当てるため、DHCP サーバ、内部 SonicOS または指定された外部 DHCP サーバによって常に左右されていました。予測可能なアドレッシングが要件であったインスタンスでは、仮想アダプタの MAC アドレスを取得し、DHCP リース予約を作成する必要がありました。仮想アダプタのアドレッシングを提供する管理費用を削減するため、GroupVPN を設定して仮想アダプタの IP 設定の静的アドレッシングを許可できます。この機能では、SonicWALL GVC を使用する必要があります。

: •: 「なし」 - この GroupVPN 接続では仮想アダプタを使用しません。

: •: 「DHCP リース」 - 「VPN > VPN を越えた DHCP」ページで設定されているように、仮想アダプタは DHCP サーバからのみ IP 設定を取得します。

: •: 「DHCP リースまたは手動設定」 - GVC を SonicWALL に接続すると、SonicWALL のポリシーは GVC が仮想アダプタを使用するよう指示しますが、仮想アダプタが手動で設定されている場合、DHCP メッセージは抑止されます。設定値は SonicWALL によって記録されるので、手動で割り当てられた IP アドレスのプロキシ ARP を取得できます。設計により、現在は仮想アダプタの IP アドレスの割り当てには制限がありません。重複した静的アドレスのみが許可されていません。

– 「コネクションの制御」 - 各ゲートウェイの対象先ネットワークに一致しているクライアント ネットワーク トラフィックは特定のゲートウェイの VPN トンネルを介して送信されます。

: •: 「このゲートウェイのみ」 - 一度に 1 つの接続を有効にできます。ゲートウェイのポリシーで指定されているように対象先ネットワークに一致するトラフィックは VPN トンネルを介して送信されます。このオプションを「このゲートウェイをデフォルト ルートに設定する」とともに選択する場合、インターネット トラフィックも VPN トンネルを介して送信されます。このオプションは選択するが、「このゲートウェイをデフォルト ルートに設定する」は選択しない場合、インターネット トラフィックは遮断されます。

: •: 「すべてのゲートウェイ」 - 同時に 1 つ以上の接続を有効にできます。各ゲートウェイの対象先ネットワークに一致しているトラフィックは特定のゲートウェイの VPN トンネルを介して送信されます。このオプションを「このゲートウェイをデフォルト ルートに設定する」とともに選択する場合、インターネット トラフィックも VPN トンネルを介して送信されます。このオプションは選択するが、「このゲートウェイをデフォルト ルートに設定する」は選択しない場合、インターネット トラフィックは遮断されます。複数のゲートウェイのうちいずれか 1 つのみ、「このゲートウェイをデフォルト ルートに設定する」を有効化できます。

: •: 「トンネルを分割する」 - VPN ユーザはローカル インターネット接続と VPN 接続の両方が可能です。

– 「このゲートウェイをデフォルト ルートに設定する」 - すべてのリモート VPN 接続が VPN トンネル経由でインターネットにアクセスする場合は、このチェック ボックスをオンにします。このオプションを使用するには、VPN ポリシーを 1 つだけ設定できます。

クライアントの初期プロビジョニング

– 「シンプル クライアント プロビジョニングに既定の鍵を使用する」 - ゲートウェイとの最初の交換でアグレッシブ モードが使用され、VPN クライアントでは既定の事前共有鍵が認証に使用されます。

9. 「OK」を選択します。

IKE (サードパーティ証明書) での GroupVPN の設定

IKE (サードパーティ証明書) で GroupVPN を設定するには、次の手順を実行します。

注意 サードパーティ証明書を使用して IKE で GroupVPN を設定する前に、証明書を SonicWALL にインストールする必要があります。

1. 「VPN > 設定」ページで、「設定」の下の編集アイコンを選択します。「セキュリティ ポリシー」ウィンドウが表示されます。

「セキュリティポリシー」セクションの「認証種別」メニューの「IKE (サードパーティ証明書を使用)」を選択します。VPN ポリシーの名前は既定の「WAN GroupVPN」で、変更できません。

3. 「ゲートウェイ証明書」メニューから SonicWALL の証明書を選択します。

4. 「Peer ID タイプ」メニューから次の Peer ID タイプのいずれかを選択します。

– 「電子メールとドメイン名」 - 「電子メール」と「ドメイン名」のタイプは、既定ではすべての証明書に含まれていない証明書の「サブジェクト代替名」フィールドに基づいています。証明書に「サブジェクト代替名」フィールドが含まれていない場合、このフィルタは機能しません。「電子メール」と「ドメイン名」フィルタには、要求される許容範囲を識別する文字列または部分文字列が含まれている可能性があります。入力した文字列には大文字と小文字の区別がなく、ワイルド カード文字 * (1 文字以上の場合) および ?(1 文字の場合) を含めることができます。例えば、「電子メール」が選択されているときに文字列「*@sonicwall.com」である場合、「sonicwall.com」で終わる電子メール アドレスを持つユーザがアクセスでき、「ドメイン名」が選択されているときに文字列「*sv.us.sonicwall.com」である場合、「sv.us.sonicwall.com」で終わるドメイン名を持つユーザがアクセスできます。

– 「識別名(DN)」 - 既定ですべての証明書に含まれている、証明書の「サブジェクト識別名」フィールドに基づいています。「サブジェクト識別名」の形式は、発行元の認証局によって決定されます。一般的なフィールドは、国 (C=)、組織 (O=)、組織の単位 (OU=)、一般名 (CN=)、住所 (L=) などですが、発行元の認証局ごとに異なります。実際の X509 証明書の「サブジェクト識別名」フィールドはバイナリ オブジェクトであるため、目的に応じて文字列に変換する必要があります。フィールドは、次の例のようにフォワード スラッシュで区切られます。/C=US/O=SonicWALL, Inc./OU=TechPubs/CN=Joe Pub

: •: 最大で 3 つの組織の単位を追加できます。使用方法は、c=*;o=*;ou=*;ou=*;ou=*;cn=*です。最後のエントリにはセミコロンは不要です。c=us のように少なくとも 1 つのエントリを入力する必要があります。

5. 「Peer ID フィルタ」フィールドに Peer ID フィルタを入力します。

6. 「ゲートウェイ発行者によって署名された Peer 証明書のみ有効にする」をチェックして、「ゲートウェイ証明書」メニューで指定された発行者が Peer 証明書に署名するように指定します。

7. 「プロポーザル」タブを選択します。

8. 「IKE (フェーズ 1) プロポーザル」セクションで、次の設定を選択します。

– 「DH グループ」メニューの「DH グループ」を選択します。

補足 ウィンドウズ 2000 L2TP クライアントおよびウィンドウズ XP L2TP クライアントは、DH グループ 2 でのみ動作します。DH グループ 1 および 5 との互換性はありません。

– 「暗号化」メニューの「3DES」、「AES-128」、または「AES-256」を選択します。

– 「認証」メニューから使用する認証種別を選択します。

– 「存続期間 (秒)」フィールドに値を入力します。既定の「28800」により、トンネルは 8 時間ごとに鍵の再ネゴシエートと交換を行います。

9. 「IPSec (フェーズ 2) プロポーザル」セクションで、次の設定を選択します。

– 「プロトコル」メニューから使用するプロトコルを選択します。

– 「暗号化」メニューの「3DES」、「AES-128」、または「AES-256」を選択します。

– 「認証」メニューから使用する認証種別を選択します。

– 追加のセキュリティ層として Diffie-Helman 鍵交換を追加する場合は、「Perfect Forward Secrecy を有効にする」を選択します。「DH グループ」メニューの「グループ 2」を選択します。

補足 Windows 2000 L2TP クライアントおよび Windows XP L2TP クライアントは、DH グループ 2 でのみ動作します。DH グループ 1 および 5 との互換性はありません。

– 「存続期間 (秒)」フィールドに値を入力します。既定の「28800」により、トンネルは 8 時間ごとに鍵の再ネゴシエートと交換を行います。

10. 「詳細」タブを選択して、GroupVPN ポリシーに適用する次のオプション設定をすべて選択します。

– 「Windows ネットワーク (NetBIOS) ブロードキャストを有効にする」 - Windows の「ネットワーク コンピュータ」を参照してリモート ネットワーク リソースにアクセスできます。

– 「マルチキャストを有効にする」 - IP マルチキャスト トラフィック (音声 (VoIP など)/映像アプリケーション) が VPN トンネルを通過できるようにします。

– 「この SA を経由しての管理」 - VPN ポリシーを使用して SonicWALL を管理する場合は、管理方法として「HTTP」または「HTTPS」を選択します。

– 「デフォルト ゲートウェイ」 - 「この SA 経由ですべてのインターネット トラフィックが送られます」チェック ボックスを使用してリモート サイトとともにセントラル サイトで使用します。「デフォルトLAN ゲートウェイ」を使用すると、ネットワーク管理者はこの SA の着信 IPSec パケットに関して既定 LAN ルートの IP アドレスを指定できます。着信パケットは SonicWALL によってデコードされ、SonicWALL で設定された静的ルートと比較されます。パケットには IP の送信先アドレスが含まれている可能性があるので、トラフィックを処理する十分な静的ルートを設定することはできません。IPSec トンネルを介して受信されるパケットでは、SonicWALL によってLAN のルートが検出されます。ルートが検出されない場合、SonicWALL によってデフォルトLAN ゲートウェイがチェックされます。デフォルト LAN ゲートウェイが検出されると、パケットはゲートウェイを介してルーティングされます。そうでない場合、パケットは破棄されます。

– 「OCSP 確認を有効にする」および「OCSP 確認用 URL」 - VPN 証明書状況を確認する OCSP (Online Certificate Status Protocol) の使用を有効にし、証明書状況を確認する URL を指定します。VPN > 設定のOCSP を SonicWALL ネットワーク セキュリティ装置で使用 を参照してください。

– 「XAUTH を利用した VPN クライアントの認証を要求する」 - この VPN ポリシーの受信トラフィックがすべて認証済みのユーザからのものであることが要求されます。認証されていないトラフィックは VPN トンネルでは許可されません。

– 「XAUTH に利用するユーザ グループ」 - 認証用に定義済みユーザ グループを選択できます。

– 「認証されていない VPN クライアントのアクセス許可」 - 認証されていないグローバル VPN クライアント アクセスのネットワーク セグメントを指定できます。

11. 「クライアント」タブを選択して、グローバル VPN プロビジョニングに適用する次のボックスをすべて選択します。

– 「XAUTH ユーザ名とパスワードのクライアント キャッシュ」 - ユーザ名とパスワードをグローバル VPN クライアントがキャッシュできるようにします。以下のいずれかを選択します。

: •: 「無効」 - グローバル VPN クライアントがユーザ名とパスワードをキャッシュできないようにします。接続が有効である場合、IKE フェーズ 1 の再入力があるたびに、ユーザはユーザ名とパスワードを要求されます。

: •: 「セッション単位」 - 接続が無効になるまで、接続が有効化されて有効になるたびに、ユーザはユーザ名とパスワードを要求されます。このユーザ名とパスワードは IKE フェーズ 1 の再入力で使用されます。

: •: 「常に」 - 接続が有効化されると 1 回だけユーザはユーザ名とパスワードを要求されます。画面の指示に従うと、ユーザにはユーザ名とパスワードをキャッシュしたオプションが提供されます。

– 「仮想アダプタの設定」 - グローバル VPN クライアント (GVC) による仮想アダプタの使用は、仮想アダプタにアドレスを割り当てるため、DHCP サーバ、内部 SonicOS または指定された外部 DHCP サーバによって常に左右されていました。予測可能なアドレッシングが要件であったインスタンスでは、仮想アダプタの MAC アドレスを取得し、DHCP リース予約を作成する必要がありました。仮想アダプタのアドレッシングを提供する管理費用を削減するため、GroupVPN を設定して仮想アダプタの IP 設定の静的アドレッシングを許可できます。この機能では、SonicWALL GVC を使用する必要があります。

: •: 「なし」 - この GroupVPN 接続では仮想アダプタを使用しません。

: •: 「DHCP リース」 - 「VPN > VPN を越えた DHCP」ページで設定されているように、仮想アダプタは DHCP サーバからのみ IP 設定を取得します。

: •: 「DHCP リースまたは手動設定」 - GVC を SonicWALL に接続すると、SonicWALL のポリシーは GVC が仮想アダプタを使用するよう指示しますが、仮想アダプタが手動で設定されている場合、DHCP メッセージは抑止されます。設定値は SonicWALL によって記録されるので、手動で割り当てられた IP アドレスのプロキシ ARP を取得できます。設計により、現在は仮想アダプタの IP アドレスの割り当てには制限がありません。重複した静的アドレスのみが許可されていません。

– 「コネクションの制御」 - 各ゲートウェイの対象先ネットワークに一致しているクライアント ネットワーク トラフィックは特定のゲートウェイの VPN トンネルを介して送信されます。

: •: 「このゲートウェイのみ」 - 一度に 1 つの接続を有効にできます。ゲートウェイのポリシーで指定されているように対象先ネットワークに一致するトラフィックは VPN トンネルを介して送信されます。このオプションを「このゲートウェイをデフォルト ルートに設定する」とともに選択する場合、インターネット トラフィックも VPN トンネルを介して送信されます。このオプションは選択するが、「このゲートウェイをデフォルト ルートに設定する」は選択しない場合、インターネット トラフィックは遮断されます。

: •: 「すべてのゲートウェイ」 - 同時に 1 つ以上の接続を有効にできます。各ゲートウェイの対象先ネットワークに一致しているトラフィックは特定のゲートウェイの VPN トンネルを介して送信されます。このオプションを「このゲートウェイをデフォルト ルートに設定する」とともに選択する場合、インターネット トラフィックも VPN トンネルを介して送信されます。このオプションは選択するが、「このゲートウェイをデフォルト ルートに設定する」は選択しない場合、インターネット トラフィックは遮断されます。複数のゲートウェイのうちいずれか 1 つのみ、「このゲートウェイをデフォルト ルートに設定する」を有効化できます。

: •: 「トンネルを分割する」 - VPN ユーザはローカル インターネット接続と VPN 接続の両方が可能です。

– 「このゲートウェイをデフォルト ルートに設定する」 - すべてのリモート VPN 接続がこの SA 経由でインターネットにアクセスする場合は、このチェック ボックスをオンにします。この設定を使用するには、SA を 1 つだけ設定できます。

– 「シンプル クライアント プロビジョニングに既定の鍵を使用する」 - ゲートウェイとの最初の交換でアグレッシブ モードが使用され、VPN クライアントでは既定の事前共有鍵が認証に使用されます。

12. 「OK」を選択します。

ユーザがグローバル VPN クライアントにインポートできるようにグローバル VPN クライアント構成の設定をファイルにエクスポートする場合、以下の手順に従います。

注意 設定ファイルをエクスポートするには、GroupVPN SA を SonicWALL で有効にする必要があります。

1. 「VPN ポリシー」 テーブルで、GroupVPN エントリの「設定」列にある「ディスク」アイコンを選択します。「VPN クライアント ポリシーのエクスポート」ウィンドウが表示されます。

既定では「SonicWALL グローバル VPN クライアントに対しては、rcf 形式が必要です。」が選択されています。rcf 形式で保存されているファイルはパスワードを暗号化できます。SonicWALL では設定ファイル名に既定のファイル名が適用されますが、この名前は変更可能です。

3. 「はい」を選択します。「VPN ポリシーのエクスポート」ウィンドウが表示されます。

4. エクスポート ファイルを暗号化する場合は、パスワードを「パスワード」フィールドに入力し、「パスワードの確認」フィールドで再入力します。エクスポート ファイルを暗号化しない場合は、パスワードを入力する必要はありません。

5. 「送信」を選択します。パスワードを入力しなかった場合は、選択を確認するメッセージが表示されます。

6. 「OK」を選択します。設定ファイルを保存する前に変更することができます。

7. ファイルを保存します。

8. 「閉じる」を選択します。

ファイルは保存するか、電気的にリモート ユーザに送信してグローバル VPN クライアントを設定することができます。

VPN 接続の設計中に、確実にすべての適切な IP アドレッシング情報の文書を作成してネットワーク ダイアグラムを作成し、参照用に使用します。次のページにサンプル プランニング シートが提供されています。動的であっても、静的であっても SonicWALL にはルーティングが可能な WAN IP アドレスが必要です。動的および静的な IP アドレスを持つ VPN ネットワークでは、動的なアドレスを持つVPN ゲートウェイで VPN 接続を開始する必要があります。

サイト間 VPN の設定には、次のオプションがあります。

• 「支社 (ゲートウェイ間)」 - SonicWALL は VPN トンネルを介して別の SonicWALL に接続するように設定されます。あるいは SonicWALL は IPSec を介して別のメーカーのファイアウォールに接続するように設定されます。

• 「ハブとスポークの設計」 - すべての VPN ゲートウェイが、企業の SonicWALL など、中央のハブに接続されるように設計されます。ハブには静的な IP アドレスが必要ですが、スポークには動的な IP アドレスでもかまいません。スポークが動的である場合、ハブは Dell SonicWALL ネットワーク セキュリティ装置でなければなりません。

• 「メッシュ設計」 - すべてのサイトがすべての他のサイトに接続されます。すべてのサイトに静的なIP アドレスが必要です。

「VPN ポリシー」ウィンドウを使用して既存の VPN ポリシーを作成するか、変更することができます。「VPN ポリシー」テーブルの下にある「追加」ボタンを選択すると、次の IPSec 鍵モードの VPN ポリシーを設定するための「VPN ポリシー」ウィンドウが表示されます。

• 事前共有鍵を使用した IKE での VPN ポリシーの設定

• 手動鍵(マニュアル キー)を使用した VPN ポリシーの設定

• IKE (サードパーティ証明書) での VPN ポリシーの設定

このセクションでは、VPN トンネルが停止した場合にフェイルオーバーとして機能するよう静的ルートを設定する方法についても説明します。詳細については、静的ルートへの VPN フェイルオーバーの設定 を参照してください。

IKE (インターネット鍵交換) を使用して VPN ポリシーを設定するには、次の手順に従います。

1. 「VPN > 設定」ページに移動します。

「VPN ポリシー」ページが表示されます。

2. 「追加」ボタンを選択します。

「VPN ポリシー」ダイアログが表示されます。

3. 「ポリシー種別」メニューから、作成するポリシーの種別を選択します。

4. 「一般」タブの「認証種別」メニューから「IKE (事前共有鍵を使用)」を選択します。

5. ポリシーの名前を「名前」フィールドに入力します。

6. 「プライマリ IPSec ゲートウェイ名またはアドレス」フィールドにリモート接続のホスト名または IP アドレスを入力します。

7. リモート VPN 機器が複数のエンドポイントをサポートしている場合は、リモート接続のセカンダリ ホスト名または IP アドレスを「IPSec セカンダリ ゲートウェイ名またはアドレス」フィールドに入力できます。

8. Security Association の設定に使用する共有鍵パスワードを「事前共有鍵」および「事前共有鍵の確認」フィールドに入力します。共有鍵は文字と数字を組み合わせて 4 文字以上にする必要があります。

必要に応じて、このポリシーの「ローカル IKE ID (オプション)」および「ピア IKE ID (オプション)」を指定できます。既定では、「IP アドレス」 (ID_IPv4_ADDR) がメイン モード ネゴシエーションに使用され、SonicWALL 識別子 (ID_USER_FQDN) がアグレッシブ モードに使用されます。

9. 「ネットワーク」タブを選択します。

特定のローカル ネットワークが VPN トンネルにアクセスできる場合は、「ローカル ネットワーク」で「ローカル ネットワークをリストより選択」からローカル ネットワークを選択します。VPN 接続のローカル側のホストがトンネルのリモート サイドの DHCP サーバからアドレッシングを取得する場合は、「ローカル ネットワークは、この VPN トンネルを通じた DHCP を使用して IP アドレスを取得する」を選択します。任意のローカル ネットワークからトラフィックを発信できる場合は、「すべてのアドレス」を選択します。このオプションは、ピアで「この VPN トンネルをすべてのインターネット トラフィックのデフォルト ルートとして使用する」が選択されている場合に使用します。

補足 VPN を越えた DHCP は IKEv2 ではサポートされていません。

11. ローカル ユーザからの暗号化されていないトラフィックが SonicWALL から発信できない場合は、「対象先ネットワーク」の「この VPN トンネルをすべてのインターネット トラフィックのデフォルト ルートとして使用する」を選択します。この設定を使用するには、SA を 1 つだけ設定できます。VPN 接続のリモート サイドのホストがトンネルのリモート側の DHCP サーバからアドレッシングを取得する場合は、「対象先ネットワークは、この VPN トンネルを通じた DHCP を使用して IP アドレスを取得する」を選択します。あるいは、「対象先ネットワークをリストより選択」を選択して、アドレス オブジェクトまたはグループを選択します。

12. 「プロポーザル」を選択します。

「IKE (フェーズ 1) プロポーザル」で、「鍵交換モード」メニューから「メイン モード」、「アグレッシブ モード」、または「IKEv2」のいずれかを選択します。「アグレッシブ モード」は、通常は WAN アドレッシングが動的に割り当てられる場合に使用されます。「IKEv2」では、すべてのネゴシエーションが IKE フェーズ 1 およびフェーズ 2 を使用する代わりに IKEv2 プロトコルを介して発生します。IKE v2 を使用する場合は、VPN トンネルの両端で IKE v2 を使用する必要があります。

14. 「IKE (フェーズ 1) プロポーザル」で、「DH グループ」、「暗号化」、「認証」、および「存続期間」の既定値はほとんどの VPN 設定に使用できます。トンネルの反対側のフェーズ 1 の値が一致するように設定してください。認証セキュリティを強化するには、「認証」メニューで 3DES ではなく「AES-128」、「AES-192」、または「AES-256」を選択します。

15. 「IPSec (フェーズ 2) プロポーザル」で、「プロトコル」、「暗号化」、「認証」、「Perfect Forward Secrecy を有効にする」、「DH グループ」、および「存続期間」の既定値はほとんどの VPN SA 設定に使用できます。トンネルの反対側のフェーズ 2 の値が一致するように設定してください。

16. 「詳細」タブを選択して、VPN ポリシーに適用するオプション設定を以下の設定から選択します。

– 「プロポーザル」タブで「メイン モード」または「アグレッシブ モード」を選択した場合:

この VPN トンネルでピア間のハートビート メッセージを使用する場合は、「キープ アライブを有効にする」を選択します。トンネルの一方の側が失敗した場合、キープアライブを使用することにより、両サイドが再び利用可能になったときにトンネルの自動的な再ネゴシエートが可能になります。 提案された存続期間が期限切れになるまで待つ必要はありません。

: •: 「この VPN ポリシーに対して自動アクセス ルール生成をしない」設定は既定で有効になっていないので、VPN トラフィックは適切なゾーンを通過できます。

: •: このトンネルの通過をトラフィックに許可する前に XAUTH 認証をユーザに要求するには、「リモート VPN クライアントに XAUTH での認証を要求する」を選択し、ユーザ グループを選択して「XAUTH に利用するユーザ グループ」から許可するユーザを指定します。

: •: 「Windows ネットワーク (NetBIOS) ブロードキャストを有効にする」 -Windows の「ネットワーク コンピュータ」を参照してリモート ネットワーク リソースにアクセスできます。

: •: 「マルチキャストを有効にする」 - IP マルチキャスト トラフィック (音声 (VoIP など)/映像アプリケーション) が VPN トンネルを通過できるようにします。

: •: このポリシーに一致するトラフィックを WAN 高速化 (WXA) 装置にリダイレクトできるようにするには、「高速化を許可する」を選択します。

: •: SonicWALL でローカル、リモート、または両方のネットワーク通信を VPN トンネル経由で変換するには、「NAT ポリシーを適用する」を選択します。ローカル ネットワークでネットワーク アドレス変換を実行するには、「変換後のローカル ネットワーク」メニューでアドレス オブジェクトを選択または作成します。リモート ネットワークを変換するには、「変換後のリモート ネットワーク」メニューでアドレス オブジェクトを選択または作成します。通常は、トンネルで NAT が必要な場合、ローカルとリモートの両方ではなくいずれかを変換する必要があります。「NAT ポリシーを適用する」は、トンネルの両サイドで同一または重複するサブネットを使用する場合に特に有用です。

: •: ローカル SonicWALL を VPN トンネル経由で管理するには、「この SA を経由しての管理」から「HTTPS」を選択します。「この SA を経由してのユーザ ログイン」で「HTTP」または「HTTPS」、あるいは両方を選択すると、SA を使用してログインできます。

: •: 未知のサブネットに送信されてこのトンネルに入るトラフィックに対して LAN 上のルータを使用する場合、たとえば、トンネルの反対側に「この VPN トンネルをすべてのインターネット トラフィックのデフォルト ルートとして使用する」を設定した場合は、ルータの IP アドレスを「デフォルト LAN ゲートウェイ (オプション)」フィールドに入力する必要があります。

: •: 「VPN ポリシーの適用先」メニューからインターフェースまたはゾーンを選択します。WAN の負荷分散を使用していて、VPN でいずれかの WAN インターフェースを使用する場合は、「ゾーン WAN」が推奨される選択です。

– 「プロポーザル」タブで「IKEv2」を選択した場合:

この VPN トンネルでピア間のハートビート メッセージを使用する場合は、「キープ アライブを有効にする」を選択します。トンネルの一方の側が失敗した場合、キープアライブを使用することにより、両サイドが再び利用可能になったときにトンネルの自動的な再ネゴシエートが可能になります。 提案された存続期間が期限切れになるまで待つ必要はありません。

: •: この VPN ポリシーに対して LAN および VPN ゾーン間で作成された自動アクセス ルールを無効にする場合は、「この VPN ポリシーに対して自動アクセス ルール生成をしない」を選択します。

: •: 「Windows ネットワーク (NetBIOS) ブロードキャストを有効にする」 -Windows の「ネットワーク コンピュータ」を参照してリモート ネットワーク リソースにアクセスできます。

: •: 「マルチキャストを有効にする」 - IP マルチキャスト トラフィック (音声 (VoIP など)/映像アプリケーション) が VPN トンネルを通過できるようにします。

: •: このポリシーに一致するトラフィックを WAN 高速化 (WXA) 装置にリダイレクトできるようにするには、「高速化を許可する」を選択します。

: •: SonicWALL でローカル、リモート、または両方のネットワーク通信を VPN トンネル経由で変換するには、「NAT ポリシーを適用する」を選択します。ローカル ネットワークでネットワーク アドレス変換を実行するには、「変換後のローカル ネットワーク」メニューでアドレス オブジェクトを選択または作成します。リモート ネットワークを変換するには、「変換後のリモート ネットワーク」メニューでアドレス オブジェクトを選択または作成します。通常は、トンネルで NAT が必要な場合、ローカルとリモートの両方ではなくいずれかを変換する必要があります。「NAT ポリシーを適用する」は、トンネルの両サイドで同一または重複するサブネットを使用する場合に特に有用です。

: •: ローカル SonicWALL を VPN トンネル経由で管理するには、「この SA を経由しての管理」から「HTTPS」を選択します。「この SA を経由してのユーザ ログイン」で「HTTP」または「HTTPS」、あるいは両方を選択すると、SA を使用してログインできます。

: •: 複数のゲートウェイがあって、1 つを常に最初に使用するには、「デフォルト LAN ゲートウェイ」に入力します。

: •: 「VPN ポリシーの適用先」メニューからインターフェースまたはゾーンを選択します。WAN の負荷分散を使用していて、VPN でいずれかの WAN インターフェースを使用する場合は、「ゾーン WAN」が推奨される選択です。

: •: 「IKEv2設定」 (「プロポーザル」タブの「交換」で「IKEv2」を選択した場合のみ表示される) では、「IKE SA ネゴシエーション中に、トリガー パケットを送信しない」チェックボックスが既定でオフになっており、相互運用性のために必要とされる場合にのみ選択します。

“トリガー パケット"という用語は、SA ネゴシエーションを開始させたパケットからの IP アドレスを含む最初のトラフィック セレクタ ペイロードの使用を意味しています。セキュリティ ポリシー データベースから適切な保護 IP アドレス範囲を選択できるように IKEv2 応答側を支援するためにトリガー パケットを含めることをお勧めします。すべての実装でこの機能がサポートされているわけではないので、一部の IKE ピアでトリガー パケットを含めないようにしたほうがよいかもしれません。

– IKEv2 VPN ポリシーに対して以下の 2 つのオプションから一つまたは両方を選択します。

: •: ハッシュ & URL 証明書タイプを受け入れる

: •: ハッシュ & URL 証明書タイプを送信する

証明書自体ではなく、ハッシュと証明書 URL を送信できる場合、これらのオプションを選択ます。これらのオプションを使用することにより、メッセージ交換のサイズを減少することができます。

「ハッシュ & URL 証明書タイプを受け入れる」が選択された場合、ファイアウォールはピア装置に HTTP_CERT_LOOKUP_SUPPORTED メッセージを送信します。ピア装置が "Hash and URL of X.509c"証明書で返信すると、ファイアウォールが 2 台の装置間でトンネルの確立または認証が可能になります。

「ハッシュ & URL 証明書タイプを送信する」が選択された場合、ファイアウォールが HTTP_CERT_LOOKUP_SUPPORTED メッセージを受信中に要求者に "Hash and URL of X.509c" 証明書を返信します。

VPN を使用する場合、2 台のピア ファイアウォール(FW1 と FW2)はトンネルをネゴシエートします。FW1 から見ると FM2 はリモート ゲートウェイになり、またその逆も同じです。

17. 「OK」を選択します。

手動鍵(マニュアル キー)を使用した VPN ポリシーの設定

手動鍵を使用して 2 つの SonicWALL 装置間での VPN ポリシーを設定するには、次の手順に従います。

ローカル Dell SonicWALL ネットワーク セキュリティ装置の設定

1. 「VPN > 設定」ページで、「追加」を選択します。「セキュリティ ポリシー」ウィンドウが表示されます。

2. 「セキュリティ ポリシー」ウィンドウの「一般」タブで、「認証種別」メニューから「マニュアル キー」を選択します。「セキュリティ ポリシー」ウィンドウに手動鍵オプションが表示されます。

ポリシーの名前を「名前」フィールドに入力します。

4. 「IPSec ゲートウェイ名またはアドレス」フィールドにリモート接続のホスト名または IP アドレスを入力します。

5. 「ネットワーク」タブを選択します。

特定のローカル ネットワークが VPN トンネルにアクセスできる場合は、「ローカル ネットワークをリストより選択」からローカル ネットワークを選択します。任意のローカル ネットワークからトラフィックを発信できる場合は、「すべてのアドレス」を選択します。ピアで「この VPN トンネルをすべてのインターネット トラフィックのデフォルト ルートとして使用する」が選択されている場合は、このオプションを使用します。この設定を使用するには、SA を 1 つだけ設定できます。あるいは、「対象先ネットワークをリストより選択」を選択して、アドレス オブジェクトまたはグループを選択します。

7. 「プロポーザル」タブを選択します。

「受信 SPI」および「送信 SPI」を定義します。SPI は 16 進数 (0123456789abcdef) なので、長さは 3~8 文字の範囲です。

注意 各 SA には一意の SPI が必要で、2 つの SA が同じ SPI を共有することはできません。ただし、各 SA の受信 SPI は送信 SPI と同一である可能性があります。

9. 「プロトコル」、「フェーズ 2 暗号化方式」、および「フェーズ 2 認証方式」の既定値は、ほとんどのVPN SA 設定で使用できます。

補足 「プロトコル」、「フェーズ 2 暗号化方式」、および「フェーズ 2 認証方式」の値は、リモート SonicWALL の値に一致する必要があります。

10. 「暗号化鍵」フィールドに 16 文字の 16 進数暗号キーを入力するか、既定値を使用します。この暗号キーはリモート SonicWALL 暗号キーの設定に使用されるので、SonicWALL を設定するときに書き留めておいてください。

11. 「認証鍵」フィールドに 32 文字の 16 進数認証キーを入力するか、既定値を使用します。SonicWALL 設定を指定するためにキーを書き留めます。

ヒント 有効な 16 進数の文字とは、0、1、2、3、4、5、6、7、8、9、a、b、c、d、e、および f です。たとえば、1234567890abcdef は有効な DES または ARCFour 暗号キーの例です。不適切な暗号キーを入力すると、ブラウザ ウィンドウの下部にエラー メッセージが表示されます。

12. 「詳細」タブを選択して、VPN ポリシーに適用する次のオプション設定をすべて選択します。

「この VPN ポリシーに対して自動アクセス ルール生成をしない」設定は既定で有効になっていないので、VPN トラフィックは適切なゾーンを通過できます。

– 「Windows ネットワーク (NetBIOS) ブロードキャストを有効にする」 - Windows の「ネットワーク コンピュータ」を参照してリモート ネットワーク リソースにアクセスできます。

– SonicWALL でローカル、リモート、または両方のネットワーク通信を VPN トンネル経由で変換するには、「WNAT ポリシーを適用する」を選択します。ローカル ネットワークでネットワーク アドレス変換を実行するには、「変換後のローカル ネットワーク」ドロップダウン ボックスでアドレス オブジェクトを選択または作成します。リモート ネットワークを変換するには、「変換後のリモート ネットワーク」ドロップダウン ボックスでアドレス オブジェクトを選択または作成します。通常は、トンネルで NAT が必要な場合、ローカルとリモートの両方ではなくいずれかを変換する必要があります。「NAT ポリシーを適用する」は、トンネルの両サイドで同一または重複するサブネットを使用する場合に特に有用です。

– ローカル SonicWALL を VPN トンネル経由で管理するには、「この SA を経由しての管理」から「HTTPS」を選択します。

– 「この SA を経由してのユーザ ログイン」で「HTTP」または「HTTPS」、あるいは両方を選択すると、SA を使用してログインできます。

– ゲートウェイの IP アドレスを保持している場合は、「デフォルト LAN ゲートウェイ (オプション)」フィールドに入力します。

– 「VPN ポリシーの適用先」メニューからインターフェースを選択します。

13. 「OK」を選択します。

14. 「VPN > 設定」ページで、「承諾」を選択して、VPN ポリシーを更新します。

リモート Dell SonicWALL ネットワーク セキュリティ装置の設定

1. 「VPN > 設定」ページで、「追加」を選択します。「セキュリティ ポリシー」ウィンドウが表示されます。

2. 「一般」タブで、「IPSec 鍵モード」メニューから「マニュアル キー」を選択します。

3. SA の名前を「名前」フィールドに入力します。

4. 「IPSec ゲートウェイ名またはアドレス」フィールドにローカル接続のホスト名または IP アドレスを入力します。

5. 「ネットワーク」タブを選択します。

6. 特定のローカル ネットワークが VPN トンネルにアクセスできる場合は、「ローカル ネットワークをリストより選択」からローカル ネットワークを選択します。任意のローカル ネットワークからトラフィックを発信できる場合は、「すべてのアドレス」を選択します。ローカル ユーザからの暗号化されていないトラフィックが SonicWALL から発信できない場合は、「この VPN トンネルをすべてのインターネット トラフィックのデフォルト ルートとして使用する」を選択します。この設定を使用するには、SA を 1 つだけ設定できます。あるいは、「対象先ネットワークをリストより選択」を選択して、アドレス オブジェクトまたはグループを選択します。

7. 「プロポーザル」タブを選択します。

8. 「受信 SPI」および「送信 SPI」を定義します。SPI は 16 進数 (0123456789abcdef) なので、長さは 3~8 文字の範囲です。

注意 各 SA には一意の SPI が必要で、2 つの SA が同じ SPI を共有することはできません。ただし、各 SA の受信 SPI は送信 SPI と同一である可能性があります。

9. 「プロトコル」、「フェーズ 2 暗号化方式」、および「フェーズ 2 認証方式」の既定値は、ほとんどのVPN SA 設定で使用できます。

補足 「プロトコル」、「フェーズ 2 暗号化方式」、および「フェーズ 2 認証方式」の値は、リモート SonicWALL の値に一致する必要があります。

10. 「暗号化鍵」フィールドに 16 文字の 16 進数暗号キーを入力するか、既定値を使用します。この暗号キーはリモート SonicWALL 暗号キーの設定に使用されるので、SonicWALL を設定するときに書き留めておいてください。

11. 「認証鍵」フィールドに 32 文字の 16 進数認証キーを入力するか、既定値を使用します。SonicWALL 設定を指定するためにキーを書き留めます。

ヒント 有効な 16 進数の文字とは、0、1、2、3、4、5、6、7、8、9、a、b、c、d、e、および f です。たとえば、1234567890abcdef は有効な DES または ARCFour 暗号キーの例です。不適切な暗号キーを入力すると、ブラウザ ウィンドウの下部にエラー メッセージが表示されます。

12. 「詳細」タブを選択して、VPN ポリシーに適用する次のオプション設定をすべて選択します。

– 「この VPN ポリシーに対して自動アクセス ルール生成をしない」設定は既定で有効になっていないので、VPN トラフィックは適切なゾーンを通過できます。

– 「Windows ネットワーク (NetBIOS) ブロードキャストを有効にする」 - Windows の「ネットワーク コンピュータ」を参照してリモート ネットワーク リソースにアクセスできます。

– SonicWALL でローカル、リモート、または両方のネットワーク通信を VPN トンネル経由で変換するには、「NAT ポリシーを適用する」を選択します。ローカル ネットワークでネットワーク アドレス変換を実行するには、「変換後のローカル ネットワーク」ドロップダウン ボックスでアドレス オブジェクトを選択または作成します。リモート ネットワークを変換するには、「変換後のリモート ネットワーク」ドロップダウン ボックスでアドレス オブジェクトを選択または作成します。通常は、トンネルで NAT が必要な場合、ローカルとリモートの両方ではなくいずれかを変換する必要があります。「NAT ポリシーを適用する」は、トンネルの両サイドで同一または重複するサブネットを使用する場合に特に有用です。

補足 「ネットワーク」タブで「この VPN トンネルをすべてのインターネット トラフィックのデフォルト ルートとして使用する」が選択されている場合は、この機能を使用できません。

– リモート SonicWALL を VPN トンネル経由で管理するには、「この SA を経由しての管理」から「HTTP」または「HTTPS」、あるいは両方を選択します。

– 「この SA を経由してのユーザ ログイン」で「HTTP」または「HTTPS」、あるいは両方を選択すると、SA を使用してログインできます。

– ゲートウェイの IP アドレスを保持している場合は、「デフォルト LAN ゲートウェイ (オプション)」フィールドに入力します。

– 「VPN ポリシーの適用先」メニューからインターフェースを選択します。

13. 「OK」を選択します。

14. 「VPN > 設定」ページで、「承諾」を選択して、VPN ポリシーを更新します。

ヒント ウィンドウズ ネットワーク (NetBIOS) が有効になっているため、ユーザはウィンドウズの「ネットワーク コンピュータ」でリモート コンピュータを表示することができます。また、サーバまたはワークステーションのリモート IP アドレスを入力することによってリモート LAN のリソースにアクセスすることもできます。

IKE (サードパーティ証明書) での VPN ポリシーの設定

補足 サードパーティ証明書を使用した IKE で VPN ポリシーを設定する前に、SonicWALL にインストールされているサードパーティ証明書の認定局からの有効な証明書が必要です。

IKE およびサードパーティの証明書を使用して VPN SA を作成するには、次の手順に従います。

1. 「VPN > 設定」ページで、「追加」を選択します。「セキュリティ ポリシー」ウィンドウが表示されます。

2. 「一般」タブの「認証種別」リストで、「IKE (サードパーティ証明書を使用)」を選択します。「セキュリティ ポリシー」ウィンドウにサードパーティ証明書オプションが表示されます。

「名前」フィールドに SA 名を入力します。

4. 「プライマリ IPSec ゲートウェイ名またはアドレス」フィールドにプライマリのリモート SonicWALL の IP アドレスまたは完全修飾ドメイン名 (FQDN) を入力します。セカンダリのリモート SonicWALL がある場合、「IPSec セカンダリ ゲートウェイ名またはアドレス」フィールドにリモート対象先の IP アドレスまたは完全修飾ドメイン名を入力します。

5. 「IKE 認証」で、「ローカル証明書」リストからサードパーティ証明書を選択します。このオプションを選択する前に、ローカル証明書をインポートする必要があります。

6. 「ピア IKE ID タイプ」メニューから次の Peer ID タイプのいずれかを選択します。

– 「電子メール」と「ドメイン名」 - 「電子メール」と「ドメイン名」のタイプは、既定ではすべての証明書に含まれていない証明書の「サブジェクト代替名」フィールドに基づいています。証明書に「サブジェクト代替名」が含まれている場合、その値を使用する必要があります。サイト間VPN の場合、ワイルド カード文字 (1 文字を超える場合は *、1 文字の場合は?) は使用できません。電子メールまたはドメイン名の完全な値を入力する必要があります。Group VPNは複数のピアに接続することになっていますが、サイト間 VPN は 1 つのピアに接続することになっています。

– 「識別名(DN)」 - 既定ですべての証明書に含まれている、証明書の「サブジェクト識別名」フィールドに基づいています。上述の「電子メールとドメイン名」同様、ワイルド カード文字がサポートされていないサイト間 VPN 用に、「識別名」に完全な名前入力する必要があります。

– 「サブジェクト識別名」の形式は、発行元の認証局によって決定されます。一般的なフィールドは、国 (C=)、組織 (O=)、組織の単位 (OU=)、一般名 (CN=)、住所 (L=) などですが、発行元の認証局ごとに異なります。実際の X509 証明書の「サブジェクト識別名」フィールドはバイナリ オブジェクトであるため、目的に応じて文字列に変換する必要があります。フィールドは、次の例のようにフォワード スラッシュで区切られます。/C=US/O=SonicWALL, Inc./OU=TechPubs/CN=Joe Pub

– 証明書の詳細 (サブジェクト代替名、識別名など) を参照するには、「システム > 証明書」ページに移動して、証明書の「エクスポート」ボタン ![]() を選択します。

を選択します。

7. 「ピア IKE ID」フィールドに ID 文字列を入力します。

8. 「ネットワーク」タブを選択します。

特定のローカル ネットワークが VPN トンネルにアクセスできる場合は、「ローカル ネットワーク」で「ローカル ネットワークをリストより選択」からローカル ネットワークを選択します。VPN 接続のローカル側のホストがトンネルのリモート サイドの DHCP サーバからアドレッシングを取得する場合は、「ローカル ネットワークは、この VPN トンネルを通じた DHCP を使用して IP アドレスを取得する」を選択します。任意のローカル ネットワークからトラフィックを発信できる場合は、「すべてのアドレス」を選択します。

10. ローカル ユーザからの暗号化されていないトラフィックが SonicWALL から発信できない場合は、「対象先ネットワーク」の「この VPN トンネルをすべてのインターネット トラフィックのデフォルト ルートとして使用する」を選択します。この設定を使用するには、SA を 1 つだけ設定できます。VPN 接続のリモート サイドのホストがトンネルのリモート側の DHCP サーバからアドレッシングを取得する場合は、「対象先ネットワークは、この VPN トンネルを通じた DHCP を使用して IP アドレスを取得する」を選択します。あるいは、「対象先ネットワークをリストより選択」を選択して、アドレス オブジェクトまたはグループを選択します。

11. 「プロポーザル」タブを選択します。

「IKE (フェーズ 1) プロポーザル」セクションで、次の設定を選択します。

– 「鍵交換モード」メニューから「メイン モード」または「アグレッシブ モード」を選択します。

– 「DH グループ」メニューの「DH グループ」を選択します。

– 「暗号化」メニューの「3DES」、「AES-128」、「AES-192」、または「AES-256」を選択します。

– 「認証」メニューから使用する認証種別を選択します。

– 「存続期間 (秒)」フィールドに値を入力します。既定の「28800」により、トンネルは 8 時間ごとに鍵の再ネゴシエートと交換を行います。

13. 「IPSec (フェーズ 2) プロポーザル」セクションで、次の設定を選択します。

– 「プロトコル」メニューから使用するプロトコルを選択します。

– 「暗号化」メニューの「3DES」、「AES-128」、「AES-192」、または「AES-256」を選択します。

– 「認証」メニューから使用する認証種別を選択します。

– 追加のセキュリティ層として Diffie-Helman 鍵交換を追加する場合は、「Perfect Forward Secrecy を有効にする」を選択します。「DH グループ」メニューの「グループ 2」を選択します。

– 「存続期間 (秒)」フィールドに値を入力します。既定の「28800」により、トンネルは 8 時間ごとに鍵の再ネゴシエートと交換を行います。

14. 「詳細」 タブを選択します。VPN ポリシーに適用する設定オプションを選択します。

この VPN トンネルでピア間のハートビート メッセージを使用する場合は、「キープ アライブを有効にする」を選択します。トンネルの一方の側が失敗した場合、キープアライブを使用することにより、両サイドが再び利用可能になったときにトンネルの自動的な再ネゴシエートが可能になります。 提案された存続期間が期限切れになるまで待つ必要はありません。

– 「この VPN ポリシーに対して自動アクセス ルール生成をしない」設定は既定で有効になっていないので、VPN トラフィックは適切なゾーンを通過できます。

– このトンネルの通過をトラフィックに許可する前に XAUTH 認証をユーザに要求するには、「リモート VPN クライアントに XAUTH での認証を要求する」を選択し、ユーザ グループを選択して「XAUTH に利用するユーザ グループ」から許可するユーザを指定します。

– 「Windows ネットワーク (NetBIOS) ブロードキャストを有効にする」 -Windows の「ネットワーク コンピュータ」を参照してリモート ネットワーク リソースにアクセスできます。

– VPN トンネル経由のマルチキャスト トラフィックを許可するには、「マルチキャストを有効にする」チェックボックスを選択します。

– このポリシーに一致するトラフィックを WAN 高速化 (WXA) 装置にリダイレクトできるようにするには、「高速化を許可する」を選択します。

– SonicWALL でローカル、リモート、または両方のネットワーク通信を VPN トンネル経由で変換するには、「NAT ポリシーを適用する」を選択します。ローカル ネットワークでネットワーク アドレス変換を実行するには、「変換後のローカル ネットワーク」メニューでアドレス オブジェクトを選択または作成します。リモート ネットワークを変換するには、「変換後のリモート ネットワーク」メニューでアドレス オブジェクトを選択または作成します。通常は、トンネルで NAT が必要な場合、ローカルとリモートの両方ではなくいずれかを変換する必要があります。「NAT ポリシーを適用する」は、トンネルの両サイドで同一または重複するサブネットを使用する場合に特に有用です。

– VPN 証明書状況を確認するために「OCSP 確認を有効にする」を選択して、状況を確認する URL を指定します。VPN > 設定のOCSP を SonicWALL ネットワーク セキュリティ装置で使用 を参照してください。

– リモート SonicWALL を VPN トンネル経由で管理するには、「この SA を経由しての管理」から「HTTP」または「HTTPS」、あるいは両方を選択します。「この SA を経由してのユーザ ログイン」で「HTTP」または「HTTPS」、あるいは両方を選択すると、SA を使用してログインできます。

– 未知のサブネットに送信されてこのトンネルに入るトラフィックに対して LAN 上のルータを使用する場合、たとえば、トンネルの反対側に「この VPN トンネルをすべてのインターネット トラフィックのデフォルト ルートとして使用する」を設定した場合は、ルータの IP アドレスを「デフォルト LAN ゲートウェイ (オプション)」フィールドに入力する必要があります。

– 「VPN ポリシーの適用先」メニューからインターフェースまたはゾーンを選択します。WAN の負荷分散を使用していて、VPN でいずれかの WAN インターフェースを使用する場合は、「ゾーン」が推奨される選択です。

– 「IKEv2設定」 (「プロポーザル」タブの「交換」で「IKEv2」を選択した場合のみ表示される) では、「IKE SA ネゴシエーション中に、トリガー パケットを送信しない」チェックボックスが既定でオフになっており、相互運用性のために必要とされる場合にのみ選択します。

“トリガー パケット"という用語は、SA ネゴシエーションを開始させたパケットからの IP アドレスを含む最初のトラフィック セレクタ ペイロードの使用を意味しています。セキュリティ ポリシー データベースから適切な保護 IP アドレス範囲を選択できるように IKEv2 応答側を支援するためにトリガー パケットを含めることをお勧めします。すべての実装でこの機能がサポートされているわけではないので、一部の IKE ピアでトリガー パケットを含めないようにしたほうがよいかもしれません。

– IKEv2 VPN ポリシーに対して以下の 2 つのオプションから一つまたは両方を選択します。

: •: ハッシュ & URL 証明書タイプを受け入れる

: •: ハッシュ & URL 証明書タイプを送信する

証明書自体ではなく、ハッシュと証明書 URL を送信できる場合、これらのオプションを選択ます。これらのオプションを使用することにより、メッセージ交換のサイズを減少することができます。

「ハッシュ & URL 証明書タイプを受け入れる」が選択された場合、ファイアウォールはピア装置に HTTP_CERT_LOOKUP_SUPPORTED メッセージを送信します。ピア装置が "Hash and URL of X.509c"証明書で返信すると、ファイアウォールが 2 台の装置間でトンネルの確立または認証が可能になります。

「ハッシュ & URL 証明書タイプを送信する」が選択された場合、ファイアウォールが HTTP_CERT_LOOKUP_SUPPORTED メッセージを受信中に要求者に "Hash and URL of X.509c" 証明書を返信します。

VPN を使用する場合、2 台のピア ファイアウォール(FW1 と FW2)はトンネルをネゴシエートします。FW1 から見ると FM2 はリモート ゲートウェイになり、またその逆も同じです。

15. 「OK」を選択します。

VPN トンネルが停止した場合に、静的ルートをセカンダリ ルートとして使用できるように設定するためのオプションがあります。「VPN パスを優先させる」オプションを使用すると、VPN トンネルのセカンダリ ルートを作成できます。既定では、静的ルートのメトリックは 1 に設定されており、VPN トラフィックよりも優先されます。「VPN パスを優先させる」は、送信先アドレス オブジェクトが同じである VPN トラフィックに対する優先順位を、静的ルートよりも高くします。このため、以下のような動作になります。

• VPN トンネルがアクティブな場合: 「VPN パスを優先させる」オプションが有効であれば、VPN トンネルと送信先アドレス オブジェクトが一致する静的ルートが自動的に無効になります。すべてのトラフィックが VPN トンネルを通って送信先アドレス オブジェクトへ向かいます。

• VPN トンネルが停止した場合: VPN トンネルと送信先アドレス オブジェクトが一致する静的ルートが自動的に有効になります。送信先アドレス オブジェクトへ向かうすべてのトラフィックが静的ルートを通ります。

静的ルートを VPN のフェイルオーバーとして設定するには、以下の手順に従います。

1. 「ネットワーク > ルーティング」ページに移動します。

2. ページの一番下までスクロールし、「追加」ボタンを選択します。「ルート ポリシーの追加」ウィンドウが表示されます。

3. 「送信元」、「送信先」、「サービス」、「ゲートウェイ」、および「インターフェース」を正しく選択します。

4. 「メトリック」は 1 のままにします。

5. 「VPN パスを優先させる」チェックボックスをオンにします。

6. 「OK」を選択します。

静的ルートの設定、およびポリシー ベース ルーティングの詳細については、ネットワーク > ルーティング を参照してください。

ポリシー ベース VPN の場合、VPN ポリシーを構成する際に必ずネットワークのトポロジを設定しなくてはなりません。このため、トポロジが頻繁に変更されるネットワークでは、管理者が VPN ポリシーの構成や保守で苦労することになります。

ルート ベース VPN の場合、VPN ポリシーの構成時にネットワーク トポロジを設定する必要がありません。VPN ポリシーを構成するとき、2 つのエンドポイント間にトンネル インターフェースが作成され、 静的または動的ルートをそのインターフェースに追加することができます。ルート ベース VPN を使用すれば、ネットワークの設定が VPN ポリシーの構成から静的または動的ルートの構成へと移動されます。VPN ポリシーの構成や保守が容易になるだけがルート ベース VPN の利点ではありません。

ルート ベース VPN には、トラフィックを柔軟にルーティングできるという大きな特徴があります。そのため、ユーザは二重化された (あるいはされていない) VPN に対して、重複するネットワークを経由する複数のパスを定義できるようになります。

ルート ベース VPN は、2 つの手順で設定します。最初にトンネル インターフェースを作成します。トンネル インターフェースには 2 つのエンドポイント間のトラフィックを安全にするために使う、暗号化手順を定義します。2 つ目の手順では、トンネル インターフェースを使用して静的または動的ルートを作成します。

トンネル インターフェースは、“トンネル インターフェース"という種類のポリシーをリモート ゲートウェイに追加すると作成されます。トンネル インターフェースは物理インターフェースにバインドされる必要があり、その物理インターフェースの IP アドレスがトンネルを通るパケットの送信元アドレスとして使用されます。

次に、トンネル インターフェースを追加する方法について説明します。

1. 「VPN > 設定 > VPN ポリシー」を選択します。「追加」ボタンを選択します。「VPN ポリシー構成」ダイアログ ボックスが開きます。

2. 「一般」タブで、ポリシーの種類に「トンネル インターフェース」を選択します。

3. 次に、「プロポーザル」タブに移動し、トンネルのネゴシエーションに必要な IKE と IPSec のプロポーザルを設定します。

4. 「詳細」タブに移動し、トンネル インターフェースの詳細なプロパティを設定します。既定では「キープ アライブを有効にする」が設定されています。これは、リモート ゲートウェイで予見的にトンネルを確立するためのものです。

5. 以下の詳細オプションが設定できます。

– 高度なルーティングを許可する - このトンネル インターフェースを、「ネットワーク > ルーティング」 ページの高度なルーティングのテーブル内のインターフェース リストに追加します。これをオプション設定にすることで、高度なルーティング テーブルにすべてのトンネル インターフェースを追加することを避けて、ルーティング設定の合理化に役立てています。トンネル インターフェースに対して RIP または OSPF の高度なルーティングを設定するための情報については、トンネル インターフェースに対する高度なルーティング設定 を参照してください。

– トランスポート モードを有効にする - IPSec ネゴシエーションがトンネル モードではなく、トランスポート モードを使うことを強制します。これは、Nortel との互換性のために導入されています。ローカル ファイアウォール上でこのオプションを有効にする際には、ネゴシエーションが成功するように、リモート ファイアウォール上でも同様にこれを有効にする必要があります。

– XAUTH を利用した VPN クライアントの認証を要求する - この VPN トンネルの受信トラフィックがすべて認証済みのユーザからのものであることが要求されます。

– XAUTH に利用するユーザ グループ - XAUTH が選択された場合にこの VPN へのアクセスを持つユーザ グループを指定します。

– Windows ネットワーキング (NetBIOS) ブロードキャストを有効にする - Windows の「ネットワーク コンピュータ」を参照してリモート ネットワーク リソースにアクセスすることを許可します。

– マルチキャストを有効にする - マルチキャスト トラフィックが VPN トンネルを通過することを許可します。

– この SA を経由しての管理 - リモート ユーザが VPN トンネル経由でこの SonicWALL にログインして管理することを許可します。

– この SA を経由してのユーザ ログイン - ユーザがこの SA を使ってログインすることを許可します。

– VPN ポリシーの適用先 - トンネル インターフェースがバウンドされるインターフェースを設定します。既定では、これは X1 です。

トンネル インターフェースの追加に成功したら、続いて静的ルートを作成します。トンネル インターフェースに静的ルートを作成するには、次の手順に従います。

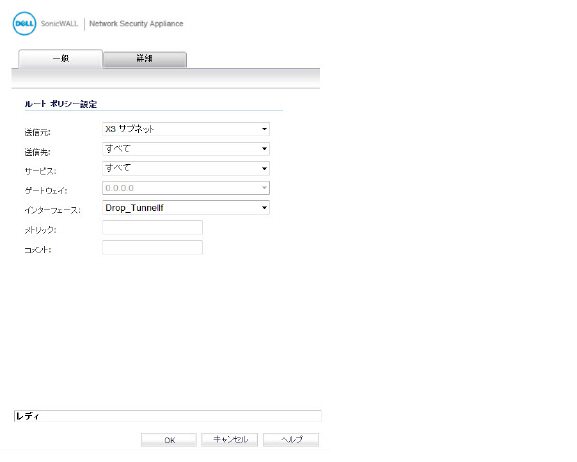

「ネットワーク > ルーティング > ルート ポリシー」を選択します。「追加」ボタンを選択します。静的ルート追加のためのダイアログ ウィンドウが表示されます。「インターフェース」ドロップダウン メニューには、利用可能なすべてのトンネル インターフェースが表示されます。

補足 「自動的に追加するルール」オプションが選択されている場合は、ファイアウォール ルールが自動的に追加され、トンネル インターフェースを使用して設定されたネットワーク間でトラフィックが許可されます。

トンネル インターフェースを作成した後、異なるネットワークで同じトンネル インターフェースを使用するための、複数のルート エントリを設定することができます。これにより、トンネル インターフェースを何も変更することなくネットワーク トポロジを変更するための仕組みができあがります。

トンネル インターフェースを 2 つ以上設定したら、重複する複数の静的ルートを追加してください。 各静的ルートが異なるトンネル インターフェースを使用してトラフィックをルーティングするようにします。こうすることで、送信先に到達するトラフィックのルーティングが冗長化されます。

ドロップ トンネル インターフェースは、事前に設定されたトンネル インターフェースです。このインターフェースはトラフィックのセキュリティを強化します。ドロップ トンネル インターフェースを利用する例を 1つ紹介します。 静的ルートにバインドされたインターフェースがドロップ トンネル インターフェースと見なされると、そのルートを通るトラフィックはすべて破棄され、平文では転送されません。トンネル インターフェースにバインドされた静的ルートが、あるトラフィック (送信元/送信先/サービス) に定義されているとします。 そのトラフィックについて、トンネル インターフェースがダウンした場合に平文のまま転送されないようにしたい場合は、静的ルートを同じネットワーク トラフィックのドロップ トンネル インターフェースにバインドすることが推奨されます。そうすれば、トンネル インターフェースがダウンしたとき、トラフィックはドロップ トンネル インターフェースの静的ルートの効果で破棄されるようになります。

ドロップ トンネル インターフェースへの静的ルートの作成

ドロップ トンネル インターフェースに静的ルートを追加するには、「ネットワーク > ルーティング > ルーティング ポリシー」を選択します。「追加」ボタンを選択します。トンネル インターフェースに静的ルートを設定する場合と同様に、送信元、送信先、サービスの各オブジェクトに値を設定します。「インターフェース」の下の「Drop_tunnelIf」を選択します。

静的ルートは追加すると有効化され、「ルート ポリシー」に表示されます。

VPN ポリシーを追加すると、SonicOS は編集不可のアクセス ルールを自動作成し、トラフィックが適切なゾーンを通過することを許可します。「ローカル ネットワーク」に「Firewalled Subnets」が設定 (このケースでは LAN および DMS で構成) されて、ネットワークにサブネット 192.168.169.0 が設定されるという状況で、以下の VPN ポリシーについて検討してみましょう。

アクセス ルールの自動作成は一般的には非常に便利ですが、場合によっては VPN ポリシーをサポートするうえで自動作成の抑止が必要になります。例えば、大規模なハブアンドスポーク型 VPN (スポーク サイト全体が、簡単にスーパーネット化できるアドレス空間を使用したアドレスである) などです。ここで、2,000 のリモート サイトそれぞれにおけるハブ サイトでの LAN および DMZ アクセスを1 つのサブネットで提供する場合、アドレスは以下のようになります。

remoteSubnet0=Network 10.0.0.0/24 (mask 255.255.255.0, range 10.0.0.0-10.0.0.255)

remoteSubnet1=Network 10.0.1.0/24 (mask 255.255.255.0, range 10.0.0.0-10.0.1.255)

remoteSubnet2=Network 10.0.2.0/24 (mask 255.255.255.0, range 10.0.2.0-10.0.2.255)

remoteSubnet2000=10.7.207.0/24 (mask 255.255.255.0, range 10.7.207.0-10.7.207.255)

これらの各リモート サイト用に VPN ポリシーを作成した場合は 2,000 の VPN ポリシーが必要となり、8,000 のアクセス ルールも作成されます (各サイトに対して LAN -> VPN、DMZ -> VPN、VPN -> LAN、および VPN -> DMZ)。ただし、これらのアクセス ルールは、リモート サイトのスーパーネット化つまりアドレス範囲表現に対する 4 つのアクセス ルールですべて簡単に処理することができます (さらに具体的な許可または拒否のアクセス ルールを必要に応じて追加できます)。

remoteSubnetAll=Network 10.0.0.0/13 (mask 255.248.0.0, range 10.0.0.0-10.7.255.255) または

remoteRange=Range 10.0.0.0-10.7.207.255

この集約のレベルを有効にする場合は、「VPN ポリシー」ウィンドウ ページの「詳細設定」タブに「VPN ポリシーの自動追加アクセス ルール」設定のオプションがあります。既定では、このチェックボックスがオンになっており、付随するアクセス ルールが自動的に作成されます。VPN ポリシーの作成時にこのチェックボックスをオフにすることにより、管理者は VPN トラフィックの個別アクセス ルールを作成できます。