Third_Party_Gateway

付録 B

この付録では、さまざまなサードパーティ ファイアウォールをSRA装置と共に配備するための設定方法について説明します。

この付録は以下のセクションで構成されます。

• Cisco PIX を SRA 装置と共に配備するための設定

• Netgear Wireless Router MR 814 SSL の設定

Cisco PIX を SRA 装置と共に配備するための設定

PIXのコンソール ポートへの管理接続、またはPIXのいずれかのインターフェースに対するTelnet/SSH接続が必要です。 PIXにアクセスして設定の変更を発行するためには、PIXのグローバル パスワードと有効レベル パスワードを知っている必要があります。 これらのパスワードを知らない場合は、ネットワーク管理者に確認してから次の作業に進んでください。

Dell SonicWALLでは、PIXのOSを、使用するPIXがサポートしている最新バージョンへと更新することをお勧めしています。 このマニュアルはPIX OS 6.3.5を実行しているCisco PIX 515eを対象にしており、これがSRA装置と相互運用するための推奨バージョンです。 新しいバージョンのPIX OSを入手するためには、お使いのCisco PIXについてのCisco SmartNETサポート契約とCCOログインが必要です。

Note 以降の配置例で使用するWAN/DMZ/LANのIPアドレスは、実際に有効なものではなく、お使いのネットワーク環境に合わせて変更する必要があるという点に注意してください。

Note 推奨バージョン:PIX OS 6.3.5以上

Cisco PIX に関する管理上の考慮事項

以降で説明する2つの配置方法では、PIXのWANインターフェースIPアドレスを、内部のSRA装置に対する外部接続の手段として使用しています。 PIXはHTTP/S経由での管理が可能ですが、推奨バージョンのPIX OSでは、既定の管理ポート (80、443) の再割り当てができません。 そのため、HTTP/S管理インターフェースを無効にする必要があります。 HTTP/S管理インターフェースを無効にするには、“clear http”コマンドを発行します。

Note SRA装置に独立した静的なWAN IPアドレスを割り当てている場合は、PIX上のHTTP/S管理インターフェースを無効にする必要はありません。

方法 1 - LAN インターフェース上に SRA 装置を配備する

1. 管理システムからSRA装置の管理インターフェースにログインします。 既定の管理インターフェースはX0で、既定のIPアドレスは192.168.200.1です。

2. 「ネットワーク > インターフェース」ページに進み、X0インターフェースの設定アイコンを選択します。 表示されるポップアップで、XOのアドレスを192.168.100.2に変更し、マスクを255.255.255.0にします。 その後、「OK」ボタンを選択して変更を保存、適用します。

3. 「ネットワーク > ルート」ページにナビゲートし、デフォルト ゲートウェイを192.168.100.1に変更します。 その後、右上隅の「適用」ボタンを選択して変更を保存、適用します。

4. 「NetExtender > クライアント アドレス」ページにナビゲートします。 内部LANネットワーク上で使用されていない192.168.100.0/24ネットワークのIPアドレスの範囲を入力する必要があります。 既存のDHCPサーバがある場合、またはPIXが内部インターフェース上でDHCPサーバを実行している場合は、これらのアドレスと競合しないように注意してください。 例:「クライアント アドレス範囲の開始」の隣にあるフィールドに192.168.100.201と入力し、「クライアント アドレス範囲の終了」の隣にあるフィールドに192.168.100.249と入力します。 その後、右上隅の「適用」ボタンを選択して変更を保存、適用します。

5. 「NetExtender > クライアント ルート」ページにナビゲートします。 192.168.100.0に関するクライアント ルートを追加します。 192.168.200.0に関するエントリが既にある場合は、既存のものを削除します。

6. 「ネットワーク > DNS」ページにナビゲートし、内部ネットワークのDNSアドレス、内部ドメイン名、WINSサーバ アドレスを入力します。 これらはNetExtenderを正しく機能させるために重要な情報なので正確に入力してください。 その後、右上隅の「適用」ボタンを選択して変更を保存、適用します。

7. 「システム > 再起動」ページにナビゲートし、「再起動」ボタンを選択します。

8. SRA装置のX0インターフェースをPIXのLANネットワークにインストールします。 装置のその他のインターフェースにフックしないよう注意してください。

9. コンソール ポート、telnet、またはSSHを通じてPIXの管理CLIに接続し、設定モードに入ります。

10. “clear http”コマンドを発行して、PIXのHTTP/S管理インターフェースを無効にします。

11. “access-list sslvpn permit tcp any host x.x.x.x eq www”コマンドを発行します (x.x.x.xの部分はお使いのPIXのWAN IPアドレスで置き換えます)。

12. “access-list sslvpn permit tcp any host x.x.x.x eq https”コマンドを発行します (x.x.x.xの部分はお使いのPIXのWAN IPアドレスで置き換えます)。

13. “static (inside,outside) tcp x.x.x.x www 192.168.100.2 www netmask 255.255.255.255 0 0”コマンドを発行します (x.x.x.xの部分はお使いのPIXのWAN IPアドレスで置き換えます)。

14. “static (inside,outside) tcp x.x.x.x https 192.168.100.2 https netmask 255.255.255.255 0 0”コマンドを発行します (x.x.x.xの部分はお使いのPIXのWAN IPアドレスで置き換えます)。

15. “access-group sslvpn in interface outside”コマンドを発行します。

16. 設定モードを抜け、“wr mem”コマンドを発行して変更を保存、適用します。

17. 外部システムから、HTTPとHTTPSの両方を使用してSRA装置に接続してみます。 SRA装置にアクセスできない場合は、上記すべてのステップを確認して、もう一度テストしてください。

最終的な設定例 – 関連部分を太字で記載

PIX Version 6.3(5)

interface ethernet0 auto

interface ethernet1 auto

interface ethernet2 auto shutdown

nameif ethernet0 outside security0

nameif ethernet1 inside security100

nameif ethernet2 dmz security4

enable password SqjOo0II7Q4T90ap encrypted

passwd SqjOo0II7Q4T90ap encrypted

hostname tenaya

domain-name vpntestlab.com

clock timezone PDT -8

clock summer-time PDT recurring

fixup protocol dns maximum-length 512

fixup protocol ftp 21

fixup protocol h323 h225 1720

fixup protocol h323 ras 1718-1719

fixup protocol http 80

fixup protocol rsh 514

fixup protocol rtsp 554

fixup protocol sip 5060

fixup protocol sip udp 5060

fixup protocol skinny 2000

fixup protocol smtp 25

fixup protocol sqlnet 1521

fixup protocol tftp 69

names

access-list sslvpn permit tcp any host 64.41.140.167 eq www

access-list sslvpn permit tcp any host 64.41.140.167 eq https

pager lines 24

logging on

logging timestamp

logging buffered warnings

logging history warnings

mtu outside 1500

mtu inside 1500

mtu dmz 1500

ip address outside 64.41.140.167 255.255.255.224

ip address inside 192.168.100.1 255.255.255.0

no ip address dmz

ip audit info action alarm

ip audit attack action alarm

pdm history enable

arp timeout 14400

global (outside) 1 interface

nat (inside) 1 192.168.100.0 255.255.255.0 0 0

static (inside,outside) tcp 64.41.140.167 www 192.168.100.2 www netmask 255.255.255.255 0 0

static (inside,outside) tcp 64.41.140.167 https 192.168.100.2 https netmask 255.255.255.255 0 0

access-group sslvpn in interface outside

route outside 0.0.0.0 0.0.0.0 64.41.140.166 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00

timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00

timeout sip-disconnect 0:02:00 sip-invite 0:03:00

timeout uauth 0:05:00 absolute

aaa-server TACACS+ protocol tacacs+

aaa-server TACACS+ max-failed-attempts 3

aaa-server TACACS+ deadtime 10

aaa-server RADIUS protocol radius

aaa-server RADIUS max-failed-attempts 3

aaa-server RADIUS deadtime 10

aaa-server LOCAL protocol local

ntp server 192.43.244.18 source outside prefer

no snmp-server location

no snmp-server contact

snmp-server community SF*&^SDG

no snmp-server enable traps

floodguard enable

telnet 0.0.0.0 0.0.0.0 inside

telnet timeout 15

ssh 0.0.0.0 0.0.0.0 outside

ssh 0.0.0.0 0.0.0.0 inside

ssh timeout 15

console timeout 20

dhcpd address 192.168.100.101-192.168.100.199 inside

dhcpd dns 192.168.100.10

dhcpd lease 600

dhcpd ping_timeout 750

dhcpd domain vpntestlab.com

dhcpd enable inside

terminal width 80

banner motd Restricted Access.Please log in to continue.

Cryptochecksum:422aa5f321418858125b4896d1e51b89

: end

tenaya#

方法 2 - DMZ インターフェース上に SRA 装置を配備する

この方法はオプションであり、使用されていない第三のインターフェースを備えたPIX (PIX 515、PIX 525、PIX 535など) が必要です。 ここではSRA装置の既定のナンバリング スキーマを使用します。

1. 管理システムからSRA装置の管理インターフェースにログインします。 既定の管理インターフェースはX0で、既定のIPアドレスは192.168.200.1です。

2. 「ネットワーク > ルート」ページにナビゲートし、デフォルト ゲートウェイが192.168.200.2に設定されていることを確認します。 その後、右上隅の「適用」ボタンを選択して変更を保存、適用します。

3. 「NetExtender > クライアント アドレス」ページにナビゲートします。 「クライアント アドレス範囲の開始」の隣にあるフィールドに192.168.200.201と入力し、「クライアント アドレス範囲の終了」の隣にあるフィールドに192.168.200.249と入力します。 その後、右上隅の「適用」ボタンを選択して変更を保存、適用します。

4. 「NetExtender > クライアント ルート」ページにナビゲートします。 192.168.100.0と192.168.200.0に関するクライアント ルートを追加します。

5. 「ネットワーク > DNS」ページにナビゲートし、内部ネットワークのDNSアドレス、内部ドメイン名、WINSサーバ アドレスを入力します。 これらはNetExtenderを正しく機能させるために重要な情報なので正確に入力してください。 その後、右上隅の「適用」ボタンを選択して変更を保存、適用します。

6. 「システム > 再起動」ページにナビゲートし、「再起動」ボタンを選択します。

7. SRA装置のX0インターフェースをPIXの使用されていないDMZネットワークにインストールします。 装置のその他のインターフェースにフックしないよう注意してください。

8. コンソール ポート、telnet、またはSSHを通じてPIXの管理CLIに接続し、設定モードに入ります。

9. “clear http”コマンドを発行して、PIXのHTTP/S管理インターフェースを無効にします。

10. “interface ethernet2 auto”コマンドを発行します (インターフェース名は、実際に使用するインターフェースに置き換えます)。

11. “nameif ethernet2 dmz security4”コマンドを発行します (インターフェース名は、実際に使用するインターフェースに置き換えます)。

12. “ip address dmz 192.168.200.2 255.255.255.0”コマンドを発行します。

13. “nat (dmz) 1 192.168.200.0 255.255.255.0 0 0”コマンドを発行します。

14. “access-list sslvpn permit tcp any host x.x.x.x eq www”コマンドを発行します (x.x.x.xの部分はお使いのPIXのWAN IPアドレスで置き換えます)。

15. “access-list sslvpn permit tcp any host x.x.x.x eq https”コマンドを発行します (x.x.x.xの部分はお使いのPIXのWAN IPアドレスで置き換えます)。

16. “access-list dmz-to-inside permit ip 192.168.200.0 255.255.255.0 192.168.100.0 255.255.255.0”コマンドを発行します。

17. “access-list dmz-to-inside permit ip host 192.168.200.1 any”コマンドを発行します。

18. “static (dmz,outside) tcp x.x.x.x www 192.168.200.1 www netmask 255.255.255.255 0 0”コマンドを発行します (x.x.x.xの部分はお使いのPIXのWAN IPアドレスで置き換えます)。

19. “static (dmz,outside) tcp x.x.x.x https 192.168.200.1 https netmask 255.255.255.255 0 0”コマンドを発行します (x.x.x.xの部分はお使いのPIXのWAN IPアドレスで置き換えます)。

20. “static (inside,dmz) 192.168.100.0 192.168.100.0 netmask 255.255.255.0 0 0”コマンドを発行します。

21. “access-group sslvpn in interface outside”コマンドを発行します。

22. “access-group dmz-to-inside in interface dmz”コマンドを発行します。

23. 設定モードを抜け、“wr mem”コマンドを発行して変更を保存、適用します。

24. 外部システムから、HTTPとHTTPSの両方を使用してSRA装置に接続してみます。 SRA装置にアクセスできない場合は、上記すべてのステップを確認して、もう一度テストしてください。

最終的な設定例 – 関連部分を太字で記載

PIX Version 6.3(5)

interface ethernet0 auto

interface ethernet1 auto

interface ethernet2 auto

nameif ethernet0 outside security0

nameif ethernet1 inside security100

nameif ethernet2 dmz security4

enable password SqjOo0II7Q4T90ap encrypted

passwd SqjOo0II7Q4T90ap encrypted

hostname tenaya

domain-name vpntestlab.com

clock timezone PDT -8

clock summer-time PDT recurring

fixup protocol dns maximum-length 512

fixup protocol ftp 21

fixup protocol h323 h225 1720

fixup protocol h323 ras 1718-1719

fixup protocol http 80

fixup protocol rsh 514

fixup protocol rtsp 554

fixup protocol sip 5060

fixup protocol sip udp 5060

fixup protocol skinny 2000

fixup protocol smtp 25

fixup protocol sqlnet 1521

fixup protocol tftp 69

names

access-list sslvpn permit tcp any host 64.41.140.167 eq www

access-list sslvpn permit tcp any host 64.41.140.167 eq https

access-list dmz-to-inside permit ip 192.168.200.0 255.255.255.0 192.168.100.0 255.255.255.0

access-list dmz-to-inside permit ip host 192.168.200.1 any

pager lines 24

logging on

logging timestamp

logging buffered warnings

mtu outside 1500

mtu inside 1500

mtu dmz 1500

ip address outside 64.41.140.167 255.255.255.224

ip address inside 192.168.100.1 255.255.255.0

ip address dmz 192.168.200.2 255.255.255.0

ip audit info action alarm

ip audit attack action alarm

pdm history enable

arp timeout 14400

global (outside) 1 interface

nat (inside) 1 192.168.100.0 255.255.255.0 0 0

nat (dmz) 1 192.168.200.0 255.255.255.0 0 0

static (dmz,outside) tcp 64.41.140.167 www 192.168.200.1 www netmask 255.255.255.255 0 0

static (dmz,outside) tcp 64.41.140.167 https 192.168.200.1 https netmask 255.255.255.255 0 0

static (inside,dmz) 192.168.100.0 192.168.100.0 netmask 255.255.255.0 0 0

access-group sslvpn in interface outside

access-group dmz-to-inside in interface dmz

route outside 0.0.0.0 0.0.0.0 64.41.140.166 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00

timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00

timeout sip-disconnect 0:02:00 sip-invite 0:03:00

timeout uauth 0:05:00 absolute

aaa-server TACACS+ protocol tacacs+

aaa-server TACACS+ max-failed-attempts 3

aaa-server TACACS+ deadtime 10

aaa-server RADIUS protocol radius

aaa-server RADIUS max-failed-attempts 3

aaa-server RADIUS deadtime 10

aaa-server LOCAL protocol local

ntp server 192.43.244.18 source outside prefer

floodguard enable

telnet 0.0.0.0 0.0.0.0 inside

telnet timeout 15

ssh 0.0.0.0 0.0.0.0 outside

ssh timeout 15

console timeout 20

dhcpd address 192.168.100.101-192.168.100.199 inside

dhcpd dns 192.168.100.10

dhcpd lease 600

dhcpd ping_timeout 750

dhcpd domain vpntestlab.com

dhcpd enable inside

terminal width 80

banner motd Restricted Access.Please log in to continue.

Cryptochecksum:81330e717bdbfdc16a140402cb503a77

: end

SRA装置はLinksysワイヤレス ルータのLANスイッチ上で設定する必要があります。

ここでは、お使いのLinksysにケーブルISPがDHCP経由で単一のWAN IPを割り当てており、このLinksysが192.168.1.0/24という既定のLAN IPアドレス スキーマを使用していることを前提にしています。

Note このセットアップでは、バージョン2.07.1以上のファームウェアを推奨します。

LinksysをSRA装置と相互運用できるように設定するには、SSL (443) ポートをSRA装置のIPアドレスに転送する必要があります。

1. Linksysデバイスにログインします。

2. 「Applications & Gaming」タブにナビゲートします。

1.: 次の情報を入力します。

|

2. : 設定が完了したら、ページの下部にある「Save Settings」ボタンを選択します。

これで、LinksysがSRA装置と相互運用するようになります。

ここでは、WatchGuard Firebox X GatewayのIPアドレスが192.168.100.1に設定され、SRA装置のIPアドレスが192.168.100.2に設定されているものと想定します。

Note 以降のステップは、WatchGuard SOHO6シリーズのファイアウォールでも同様です。

作業を始める前に、WatchGuardのどのポートを管理に使用しているかを確認します。 WatchGuardをHTTPS (443) ポートで管理していない場合は、次の手順に従います。 WatchGuardをHTTPS (443) ポートで管理している場合は、最初にこの設定方法の注意事項を参照してください。

1. ブラウザを開き、WatchGuard Firebox X Edge装置のIPアドレスを入力します (例:192.168.100.1)。 アクセスに成功すると、次のような「System Status」ページが表示されます。

2. WatchGuardの管理インターフェースが既にHTTPSをポート443で受け付けるように設定されている場合は、Dell SonicWALL SRAとWatchGuard装置の両方を管理できるようにポートを変更する必要があります。

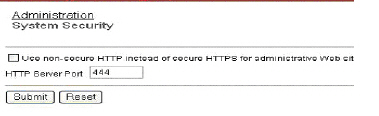

3. 「Administration > System Security」にナビゲートします。

Figure B:58 WatchGuardのAdministration > System Securityダイアログ ボックス

4. 「Use non-secure HTTP instead of secure HTTPS for administrative Web site」チェックボックスをオフにします。

5. 「HTTP Server Port」を444に変更し、「Submit」ボタンを選択します。

これで、WatchGuardをWANからポート444で管理できるようになります。 WatchGuardにアクセスするには次のようにします。 〈https://<watchguard wan ip>:444〉

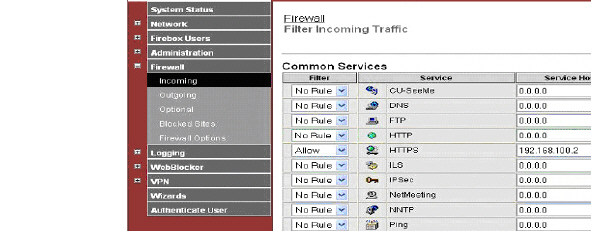

6. 左側のナビゲーション メニューで「Firewall > Incoming」にナビゲートします。

7. 「HTTPS Service」の「Filter」をAllowに設定し、「Service Host」フィールドにSRA装置のWAN IPアドレス (192.168.100.2) を入力します。

8. ページの下部にある「Submit」ボタンを選択します。

これで、Watchguard Firebox X EdgeがSRA装置と相互運用できるようになります。

ここでは、NetGear FVS318 GatewayのIPアドレスが192.168.100.1に設定され、SRA装置のIPアドレスが192.168.100.2に設定されているものと想定します。

1. Netgear管理インターフェースの左側のインデックスから「Remote Management」を選択します。

SRA装置をNetgearゲートウェイ デバイスと連携させるためには、NetGearの管理ポートがSRA装置の管理ポートと競合しないようにする必要があります。

2. 「Allow Remote Management」ボックスをオフにします。

3. 「Apply」ボタンを選択して、変更を保存します。

Note NetGearのRemote Managementが必要な場合は、このチェックボックスをオンのままにして、既定のポートを変更します (8080を推奨)。

4. 左側のナビゲーションで「Add Service」にナビゲートします。

5. 「Add Custom Service」ボタンを選択します。

6. サービス定義を作成するために、次の情報を入力します。

|

7. 左側のナビゲーションで「Ports」にナビゲートします。

8. 「Add」ボタンを選択します。

9. 「Service Name」プルダウン メニューからHTTPSを選択します。

10. 「Action」プルダウン メニューではALLOW alwaysを選択します。

11. 「Local Server Address」フィールドにSRA装置のWAN IPアドレス (192.168.100.2など) を入力します。

12. 「Apply」を選択して変更を保存します。

これで、Netgearゲートウェイ デバイスがSRA装置と相互運用できるようになります。

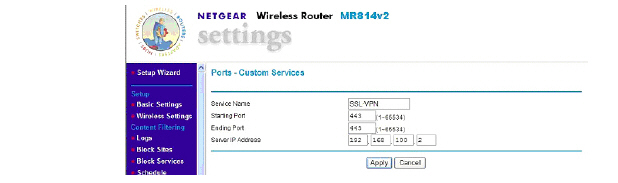

Netgear Wireless Router MR 814 SSL の設定

ここでは、NetGear Wireless RouterのIPアドレスが192.168.100.1に設定され、SRA装置のIPアドレスが192.168.100.2に設定されているものと想定します。

1. Netgearの管理インターフェースの左側のインデックスから「Advanced > Port Management」にナビゲートします。

2. ページ中央の「Add Custom Service」ボタンを選択します。

3. 「Service Name」フィールドにサービス名を入力します (例:SRA)。

4. 「Starting Port」フィールドに443と入力します。

5. 「Ending Port」フィールドに443と入力します。

6. 「Local Server Address」フィールドにSRA装置のWAN IPアドレス (192.168.100.2など) を入力します。

7. 「Apply」ボタンを選択します。

これで、Netgearワイヤレス ルータがSRA装置と相互運用できるようになります。

SRA 装置と Check Point AIR 55 を連携させるための設定

まず必要なのは、ホストベースのネットワーク オブジェクトを定義することです。 そのためには、Fileメニューの“Manage”と“Network Objects”を使用します。

Figure B:59 Check PointのHost Node Objectダイアログ ボックス

Note このオブジェクトは、内部ネットワークに存在するものとして定義されます。 SRA装置をセキュア セグメント (非武装地帯とも呼ばれます) に配置する場合は、後述のファイアウォール規則でセキュア セグメントから内部ネットワークへの必要なトラフィックを通過させる必要があります。

次に、作成したオブジェクトのNATタブを選択します。

Figure B:60 Check PointのNAT Propertiesダイアログ ボックス

ここで外部IPアドレスを入力します (それがファイアウォールの既存の外部IPアドレスでない場合)。 変換方法として「Static」を選択します。 「OK」を選択すると、次のような必須のNAT規則が自動的に作成されます。

Figure B:61 Check PointのNAT Ruleウィンドウ

Check Point AIR55の大部分のインストール環境では、静的ルートが必要です。 このルートは、SRA装置のパブリックIPアドレスからの全トラフィックを内部IPアドレスに送信します。

#route add 64.41.140.167 netmask 255.255.255.255 192.168.100.2

Check Point AIR55には、自動ARP作成と呼ばれる機能があります。 この機能により、セカンダリ外部IPアドレス (SRA装置のパブリックIPアドレス) に関するARPエントリが自動的に追加されます。 Nokiaのセキュリティ プラットフォーム上でCheck Pointを実行する場合は、この機能を無効にするよう推奨されています。 そのため、外部IPアドレスに関するARPエントリをNokia Voyagerインターフェースの中で手動で追加する必要があります。

さらに、すべてのトラフィックをインターネットからSRA装置に流すためのトラフィック規則またはポリシー規則が必要になります。

Figure B:62 Check PointのPolicy Ruleウィンドウ

ここでも、SRA装置をCheck Pointファイアウォールのセキュア セグメントに配置する場合は、関連トラフィックをSRA装置から内部ネットワークに流すための第二の規則が必要になります。