Deployment_Guidelines

このセクションでは、SRA装置の配備のガイドラインについて説明します。このセクションは、次のサブセクションから構成されています。

• 一般的な配備

装置ごとにサポートされる同時トンネルの最大数と推奨数を次の表に示します。

|

使用するアプリケーションの複雑さや大きなファイルの共有などは、パフォーマンスに影響を与える要因になります。

以下の表は、アクセスできるアプリケーションまたはリソースのタイプをSRA装置への接続方法別に示しています。

|

SRA装置をその他のDell SonicWALL製品と統合すると、Dell SonicWALL NSA、PRO、TZシリーズ製品ラインを補完できます。着信HTTPSトラフィックは、Dell SonicWALLファイアウォール装置によってSRA装置へとリダイレクトされます。このトラフィックはSRA装置で復号化されてファイアウォールに返され、そこで内部ネットワーク リソースに到達するための道筋が検討されます。

通常、SRA装置は、付随するゲートウェイ装置、例えばNSA 4500などのSonicWALLネットワーク セキュリティ装置のDMZまたはOptインターフェースを介した “One-Arm” モードで直列に接続されて配備されます。

この配備方法によって、新たなセキュリティ制御の階層に加えて、ゲートウェイ アンチウィルス、アンチスパイウェア、コンテンツ フィルタ、侵入防御など、Dell SonicWALL統合脅威管理 (UTM) サービスを使用して、すべての送受信NetExtenderトラフィックを走査できます。 Dell SonicWALLは配備の容易さと清潔VPNのためのUTM GAV/IPSとの一緒の使用のために、Two-ArmモードよりもOne-Armモード配備を推奨します。

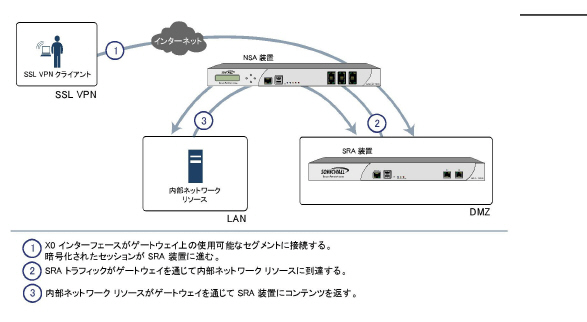

下記の図で示されるように、One-ArmモードでSRA装置上のプライマリ インタフェース (X0) は、ゲートウェイ機器上の使用可能なセグメントに接続されます。暗号化されたユーザ セッションが、ゲートウェイを通じてSRA装置に渡されます (ステップ1)。SRA装置がセッションを復号化し、要求されたリソースを判別します。その後、このSRAセッション トラフィックがゲートウェイ装置を通過して (ステップ2)、内部ネットワーク リソースに到達します。ゲートウェイを通過する際に、侵入防御、ゲートウェイ アンチウィルス、アンチスパイウェア調査などのセキュリティ サービスを適切に設定されたゲートウェイ装置によって適用することができます。その後、内部ネットワーク リソースは要求されたコンテンツをゲートウェイ経由でSRA装置に返します (ステップ3)。そこでコンテンツが復号化され、クライアントに返されます。

Figure 2:7 初期接続のイベントの流れ

SRA装置とサードパーティ ゲートウェイの連携の設定については、SRA 装置をサードパーティ ゲートウェイ用に設定するを参照してください。

SRA 装置は、 1 つの外部 (DMZ または WAN 側) インターフェースと 1 つの内部 (LAN) インターフェースを使う Two Arm 配備シナリオもサポートします。 しかしながら、Two Arm モードには配備の前に考慮する必要があるルーティングの問題があります。 SRA 装置はインターフェースを横断してパケットをルートしません (それを妨げる IP テーブル ルールがあり、その結果ルータやデフォルト ゲートウェイとして使用できないため)。 Two Arm モードの SRA 装置の内部インターフェースに接続した別のどのような機器も、異なるゲートウェイを通してインターネットや他のネットワーク リソース (DNS、NTP等) にアクセスする必要があります。

内部ルータに加えてインターネット ルータがある場合は、内部リソースにアクセスする手段として内部ルータを使うように Two Arm 配備を使うことができます。

サンプル シナリオ - A 社には内部ネットワーク上にリソースと多くのサブネットがあり、すでに強固なルーティング システムが機能しています。 SRA 装置の Two Arm 配備を用いて、社内ネットワーク上の内部リソースへ向かうクライアント要求を、内部ルータに届けることが可能です。